Defiéndase contra los ataques de phishing con Avast Mobile Security

- Seguridad

- Privacidad

- Rendimiento

El phishing es una técnica de ciberdelincuencia que utiliza el fraude y el engaño para manipular a las víctimas con el fin de que hagan clic en enlaces maliciosos o revelen información personal confidencial. Aprenda cómo funciona para que pueda detectar y bloquear las estafas de phishing y mantener sus datos a salvo. Y protéjase de los ataques de phishing y otras amenazas de Internet con una ciberseguridad líder en el sector como Avast Free Antivirus.

Se habla de phishing cuando un atacante utiliza trucos de ingeniería social para engañar a las víctimas y conseguir que revelen datos privados o hagan clic en un enlace malicioso.

Este artículo contiene:

Un ataque de phishing tiene tres componentes:

El ataque se realiza mediante comunicaciones electrónicas, como un correo electrónico o una llamada telefónica.

El atacante se hace pasar por una persona u organización en la que usted confía.

El objetivo es obtener información personal confidencial, como credenciales de inicio de sesión o números de tarjetas de crédito.

El phishing es una de las estafas más antiguas y mejor conocidas de Internet. El término phishing deriva del hecho de que los ciberdelincuentes salen de pesca (fishing, en inglés, con la con misma pronunciación que phising) con un cebo atractivo para ver si pica alguna víctima del vasto océano de los usuarios de Internet. Las letras ph de «phishing» proceden de una afición de mediados del siglo XX, el llamado «phone phreaking», que consistía en experimentar con las redes de telecomunicaciones para averiguar su funcionamiento. Phreaking + fishing = phishing.

La principal diferencia entre ambos es que los spammers no siempre tratan de perjudicar al destinatario. A menudo, el spam no es más que correo basura: un montón de anuncios no deseados. El phishing, por el contrario, sí que es perjudicial porque los phishers quieren robar sus datos para utilizarlos en su contra. Puesto que los ataques de phishing también pueden llevarse a cabo a través de mensajes de spam, sigue siendo conveniente evitarlos.

El phishing no es la única amenaza capaz de robar datos. También debe tener cuidado con el spyware. Aprenda a eliminar el spyware de dispositivos Android, iPhone o PC.

El phising consiste en enviar una comunicación dirigida con el fin de persuadir a las víctimas para que hagan clic en un enlace, descarguen un archivo adjunto o envíen la información que se les solicita, o incluso para que completen un pago. Independientemente de si se desarrollan por correo electrónico, a través de redes sociales, por SMS o mediante cualquier otro sistema, todos los ataques de phishing siguen los mismos principios básicos.

Los ataques de phishing pueden suceder en cualquier dispositivo electrónico.

Los ataques de phishing pueden suceder en cualquier dispositivo electrónico.

La naturaleza del engaño la define la imaginación y la habilidad del atacante. Debido a la omnipresencia de las redes sociales, los phishers tienen acceso a más información personal que nunca sobre sus objetivos. Armados con estos datos, pueden personalizar los ataques según las necesidades, deseos y circunstancias vitales específicas del objetivo, para así crear una propuesta mucho más atractiva. Las redes sociales, en estos casos, alimentan un uso más eficaz de la ingeniería social para llevar a cabo los ataques de phishing.

Ahora que hemos explicado cómo funcionan las estafas de phishing, veamos cómo le afectan a usted y a sus datos.

La mayor parte de los ataques de phishing pueden dar como resultado el robo de identidades o de dinero, y también es una técnica eficaz para el espionaje industrial y el robo de datos. Algunos hackers llegan incluso a crear perfiles falsos en redes sociales, invierten tiempo en desarrollar una relación con las posibles víctimas y esperan a que exista confianza para hacer saltar la trampa.

¿Cuál es el coste del phishing? No solo hay daños financieros: en estos casos también se produce una pérdida de confianza. No es nada agradable ser estafado por alguien en quien creíamos poder confiar; además, la recuperación puede ser lenta.

Muchos ataques de phishing se llevan a cabo por correo electrónico. Puesto que es uno de los tipos de fraude por correo electrónico más frecuentes, es probable que haya visto algún tipo de correo electrónico de phishing en su bandeja de entrada. Veamos qué es el phishing por correo electrónico y examinemos algunas de las estafas más comunes.

Un correo electrónico de phishing es un mensaje fraudulento diseñado para engañarle y hacerle revelar información confidencial o infectar su dispositivo a través de enlaces a sitios web maliciosos o archivos adjuntos repletos de malware. Para parecer legítimos, los correos electrónicos de phishing suelen imitar el lenguaje, los logotipos, los gráficos y el formato de fuente específicos de los correo electrónicos auténticos.

¿Cuál es el objetivo de un correo electrónico de phishing? Al igual que en otros tipos de phishing, a través del correo electrónico se utilizan trucos engañosos de ingeniería social para conseguir que revele datos confidenciales.

La mayoría de los mensajes de phishing pueden clasificarse en distintas categorías. Aquí tiene algunas de las que verá con más frecuencia:

Problemas de facturación: se le indica que algo que ha comprado en línea recientemente no se puede enviar por un problema en la factura. Al hacer clic, se le lleva a una página falsificada donde deberá introducir sus datos financieros, con lo que los phishers se hacen con ellos.

Las autoridades van a por usted: estos correos electrónicos apelan a su disposición a creer (y obedecer) las solicitudes de las autoridades. Normalmente son de naturaleza amenazadora y suelen prometer alguna temible penalización si no proporciona los datos personales que se solicitan.

Las autoridades quieren darle dinero: puede considerarlo la versión inversa del ejemplo anterior. Suelen aparecer durante la campaña de la declaración de Hacienda y le ofrecen una devolución si confirma rápidamente sus datos financieros.

Una súplica de ayuda: los phishers se hacen pasar por un amigo o familiar y le explican que están en una situación desesperada, por lo que le suplican ayuda económica. Estas estafas suelen cometerse contra personas mayores a través de llamadas telefónicas de phishing.

Una alerta del banco: muchos bancos alertan a sus clientes cuando detectan alguna actividad sospechosa o si su cuenta está a punto de quedar en descubierto. Los phishers se aprovechan de estos servicios útiles e intentan convencer a sus objetivos para que «confirmen» los datos de su cuenta bancaria.

Ha ganado un gran premio: los correos electrónicos de phishing suelen prometer que usted es el ganador de un premio increíble. Para reclamar su premio, solo tiene que introducir sus datos.

Un negocio urgente: a los phishers les encanta utilizar la urgencia para hacerle tomar malas decisiones. Ya sea con una oferta limitada demasiado buena para ser cierta o con la amenaza de cerrarle la cuenta salvo que actúe de inmediato. Su objetivo es hacerle revelar su información personal lo antes posible.

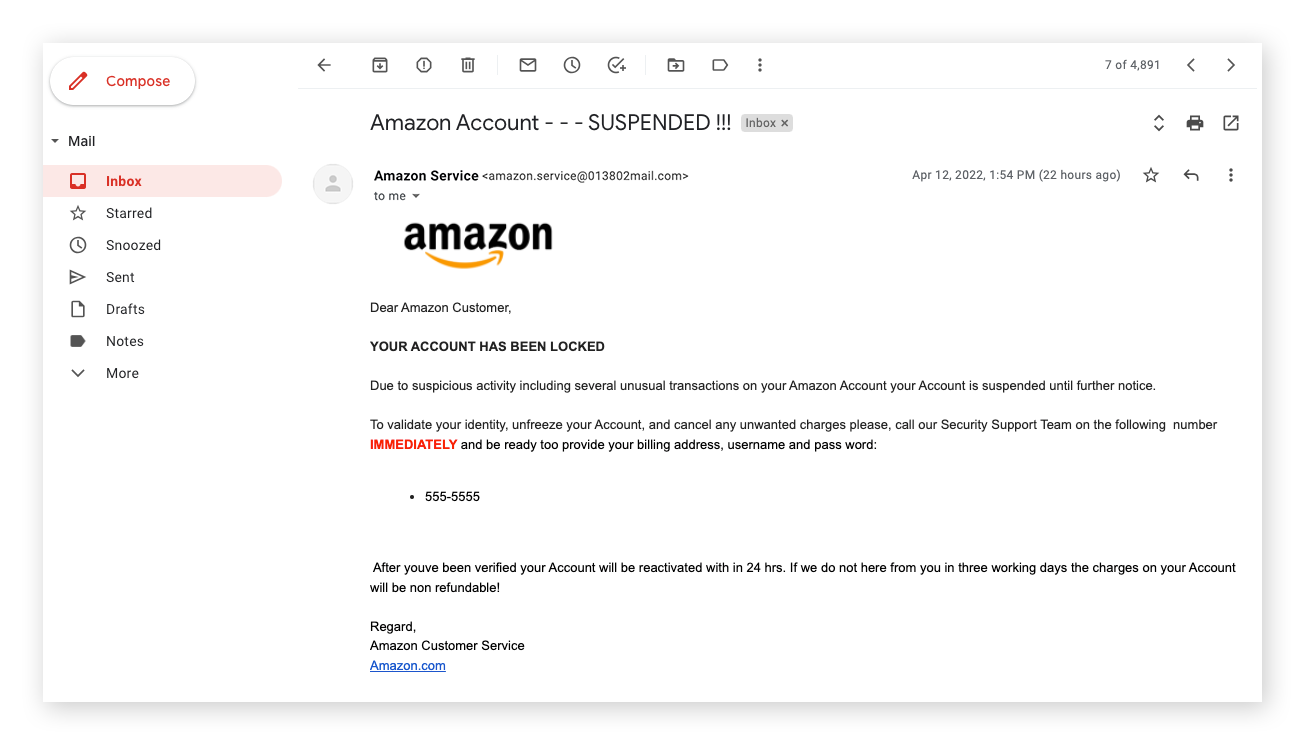

Un ejemplo de correo electrónico de phishing que pretende ser de Amazon.

Un ejemplo de correo electrónico de phishing que pretende ser de Amazon.

Aunque los hay de muchas formas y tamaños, es posible aprender a reconocer los correos electrónicos de phishing. Esté atento a las siguientes señales de advertencia que le servirán como primera línea de defensa contra el phishing:

El correo electrónico no está dirigido personalmente a usted: muchos tipos de phishing, incluidos los del tipo «engaño» estándar, utilizan una red de arrastre para atrapar a cuantos puedan. Por ese motivo el mensaje no está personalizado con el nombre del destinatario, sino que saluda de forma vaga, por ejemplo con «Estimado cliente», aunque puede llegar a utilizar el nombre de usuario de correo electrónico. La correspondencia oficial de empresas legítimas se dirigirá a usted por su nombre.

Una oferta que no puede rechazar: si le llega una oferta o ganga que parece demasiado buena para ser verdad, probablemente no sea cierta. No deje que los estafadores le embauquen con ofertas tentadoras. Sea lo que sea lo que prometen, no caiga en la trampa.

Debe actuar de inmediato: como se ha dicho anteriormente, a los phishers les encanta jugar con la urgencia. No ceda ante el síndrome FOMO (siglas en inglés de «miedo a perderse algo»), no se crea las amenazas y, lo que es más importante, conserve la calma. Ninguna entidad legítima, ni gubernamental, ni empresarial ni de ninguna clase, le dará solo una única y urgentísima posibilidad antes de cerrarle la puerta.

Enlaces acortados: busque enlaces maliciosos ocultos tras los servicios de acortamiento de URL. Como regla general, pase el cursor sobre cualquier enlace antes de hacer clic en él. Dado que la mayoría de las interfaces móviles no ofrecen esta funcionalidad, sea desconfíe el doble de los enlaces cuando consulte el correo electrónico desde el teléfono.

Enlaces con errores: los hackers crean versiones falsificadas de sitios legítimos con URL que son casi idénticas, y en sus mensajes de phishing le animan a hacer clic en estos enlaces. Esté atento a los errores deliberados, ya sean tipográficos (los hackers intentarán engañarlo con versiones ligeramente incorrectas de las URL legítimas) u ortográficos (utilizan letras y caracteres con un aspecto similar). Lea atentamente los enlaces antes de hacer clic en ellos.

Mensajes escritos de forma incorrecta: el banco no envía correos electrónicos llenos de faltas de ortografía y errores gramaticales. Un phisher sí que puede, y a menudo lo hace. Descuidos como estos son claras indicaciones de un mensaje de phishing.

Archivos adjuntos: los archivos adjuntos no tienen nada de malo en sí mismos... si los espera y proceden de alguien de confianza. Fuera de este contexto, aléjese de los archivos adjuntos desconocidos. Los estafadores pueden incluso ocultar malware en archivos de contenido enriquecido, como los PDF.

Solicitudes de información personal: los phishers van detrás de sus datos. Si recibe un correo electrónico donde se le pide que confirme la información de su cuenta, las credenciales de inicio de sesión u otros datos personales, es probable que se trate de una estafa.

No utiliza esa empresa o servicio: Los phishers no suelen tener acceso a las bases de datos de usuarios de las empresas por las que se hacen pasar, así que envían sus correos electrónicos de phishing a cualquiera que se ponga a tiro. Si recibe un mensaje de Servicios de Streaming A, pero usted es un fiel cliente de Servicios de Streaming B o C, probablemente se trate de phishing.

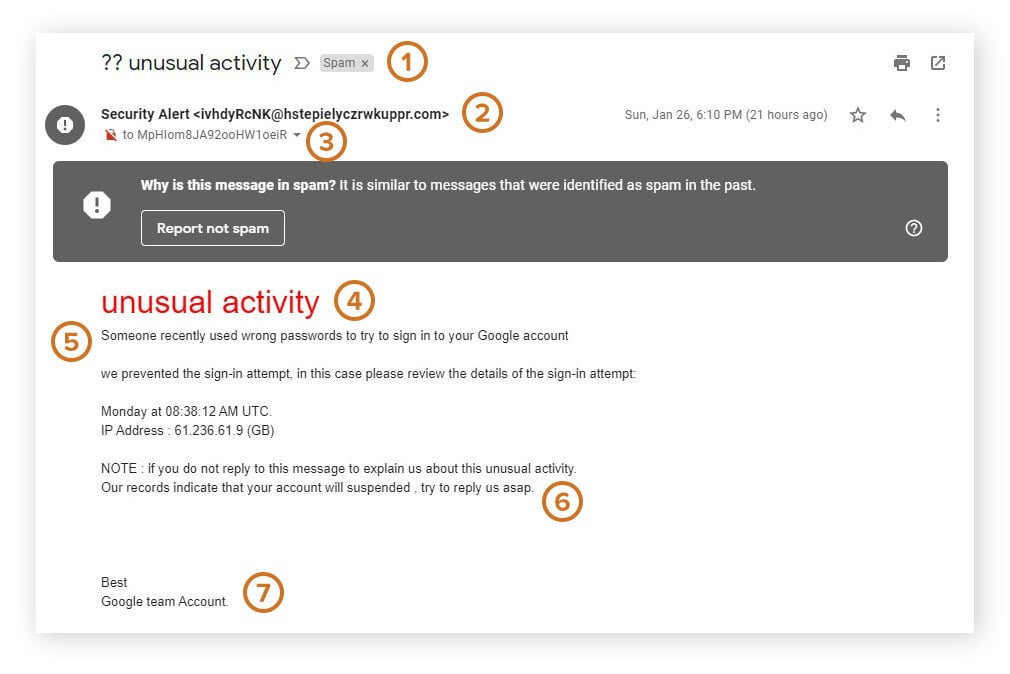

El mensaje anterior es un ejemplo que recibí en mi buzón personal. Imagino que, si picara y respondiera, me pedirían que proporcionara las credenciales de inicio de sesión de mi cuenta de Google. Si se fija, contiene muchas de las señales de advertencia que hemos visto:

Asunto del mensaje escrito de manera informal

Enviado desde una cuenta sospechosa

El destinatario no es su dirección de correo electrónico

El mensaje no nombra al destinatario

Errores gramaticales y de otro tipo en el contenido

Se requiere una acción inmediata

Falta el contenido de firma típico que cabría esperar de un correo electrónico oficial

«A todo el que reciba este tipo de correos electrónicos, le recomendamos que los borre. Si duda sobre si un mensaje es real o falso, no haga clic en ningún enlace ni archivo adjunto. En su lugar, póngase en contacto directamente con la empresa de la que parece proceder el mensaje, visitando su sitio web y utilizando la información de contacto que aparezca ahí».

Pavel Novák, analista junior de operaciones contra amenazas

Indaguemos un poco más para averiguar en qué consiste exactamente el phishing. ¿De dónde puede proceder un ataque y qué forma puede adoptar? Vamos a obtener algunas respuestas.

Puede sufrir phishing en cualquier plataforma de comunicación. Esto quiere decir que el correo electrónico, los sitios web, las llamadas telefónicas y los mensajes de texto son vectores de phishing factibles y activos.

Phishing por correo electrónico: los mensajes de correo electrónico son el método más común para entregar el cebo del phishing. Estos mensajes suelen contener enlaces que llevan hasta sitios web maliciosos o archivos adjuntos infectados con malware.

Phishing por sitio web: los sitios web de phishing, también conocidos como sitios falsificados, son copias falsas de sitios web que conoce y en los que confía. Los hackers crean estos sitios para engañarlo y conseguir que introduzca sus credenciales de inicio de sesión, que a continuación utilizarán para conectarse a sus cuentas. Las ventanas emergentes son otra fuente habitual de phishing mediante sitios web.

Vishing: esta abreviatura de «voice phishing» (phishing de voz) hace referencia a la versión sonora del phishing de Internet. El atacante intenta convencer por teléfono a sus objetivos para que revelen información personal que pueda utilizarse más adelante para el robo de identidad. Muchas robollamadas son intentos de vishing. Junto con el vishing, aprenda a detener la suplantación de identidad telefónica.

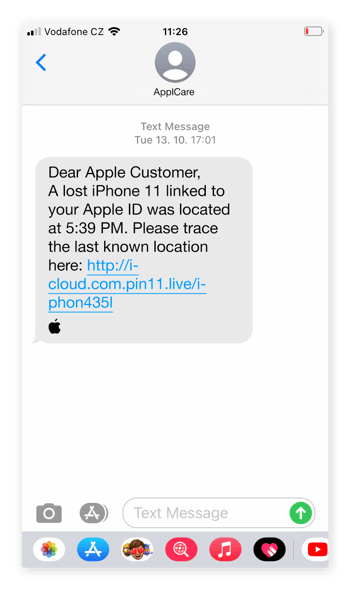

Smishing: el smishing es phishing mediante SMS. Recibe un mensaje de texto donde se le pide que haga clic en un enlace o descargue una aplicación. Sin embargo, al hacerlo se le engaña para que descargue en su teléfono un malware que puede captar su información personal y enviarla al atacante.

Phishing por redes sociales: algunos atacantes pueden colarse en las cuentas de redes sociales y forzar a la gente a enviar enlaces maliciosos a sus amigos, seguidores u otros grupos sociales. Otros atacantes crean perfiles falsos y hacen phishing utilizando estos personajes, a menudo como parte de una estafa romántica.

Si su dispositivo acaba infectado con malware, aprenda a eliminar los virus de iPhone, Mac y PC.

Un ejemplo de ataque smishing.

Un ejemplo de ataque smishing.

A través de los principales vectores de phishing mencionados anteriormente, los hackers pueden llevar a cabo una amplia gama de ataques. Estas son algunas de las estrategias de phishing más utilizadas para acceder a sus datos o secuestrar sus dispositivos:

Phishing de engaño: sí, el phishing consiste en engañarle, pero hay varias formas de hacerlo. «Phishing de engaño» puede parecer un término redundante, pero se refiere específicamente al intento de los hackers por hacerse pasar por empresas o personas legítimas con el fin de ganarse su confianza.

Spear phishing: a diferencia de las campañas de phishing a gran escala, que son como barcos pesqueros industriales que hacen pesca de arrastre en el océano usando redes enormes, el spear phishing o phishing personalizado se produce cuando un atacante personaliza el ataque para dirigirse a un individuo concreto. Redes sociales profesionales como LinkedIn han popularizado el spear phishing dirigido contra empresas, ya que los hackers pueden encontrar fácilmente y en un mismo sitio toda su información laboral.

Whaling: el whaling es un ataque de phishing dirigido a personas de alto valor. Incluso los ejecutivos del más alto nivel corren el riesgo de sufrir ataques de whaling.

Fraude de CEO: los phishers se hacen pasar por el director ejecutivo (CEO) o por cualquier otro alto cargo de una empresa con el fin de obtener un pago o información de los trabajadores. Las campañas de fraude de CEO son habituales tras un ataque de whaling, especialmente si el atacante ya ha obtenido las credenciales del directivo.

Pharming: los ataques de pharming (combinación de «phishing» y «farming», «cultivo») utilizan trucos tecnológicos para engañarlo, en sustitución del cebo habitual. Por ejemplo, la suplantación de identidad de DNS, también conocida como envenenamiento de la memoria caché de DNS, es una técnica de pharming que puede redirigirlo desde un sitio web legítimo hasta la versión falsificada de este. Si no presta atención, no será consciente de la estafa hasta que sea demasiado tarde.

Phishing en Dropbox y phishing en Google Docs: los servicios de cloud populares son objetivos atractivos para el phishing. Los atacantes apañan versiones falsificadas de las pantallas de inicio de sesión, consiguen las credenciales del destinatario cuando las introduce y, a continuación, se dan un buen atracón con sus archivos y datos.

Phishing de clonación: los atacantes toman un correo electrónico legítimo, lo «clonan» y envían una copia exacta a todos los destinatarios previos, con una diferencia fundamental: ahora los enlaces son maliciosos.

Manipulación de enlaces: los phishers envían enlaces que parecen conducir a una dirección URL, pero al hacer clic en ellos redirigen a otra parte. Entre los trucos habituales están los errores ortográficos deliberados (p. ej., «luna» y «Iuna» parecen iguales, pero el segundo emplea una i mayúscula) o el uso del nombre de un sitio web de confianza como texto visible de un enlace. Estos ataques también se conocen como homógrafos.

Scripting entre sitios: phishers sofisticados pueden aprovechar debilidades en los scripts de un sitio web para secuestrarlo y emplearlo con distintos fines. El scripting entre sitios es difícil de detectar porque en el sitio web todo parece legítimo, desde la URL hasta los certificados de seguridad.

Los atacantes suelen hacerse pasar por trabajadores de sitios web y servicios populares para confundir a sus víctimas. Estos tipos de estafas de phishing incluyen:

Avast Free Antivirus hace mucho más que protegerle contra virus y otros tipos de malware. Nuestra detección de amenazas inteligente puede detectar y notificar los enlaces maliciosos y los archivos adjuntos infectados que a los phishers tanto les gusta emplear contra usted. Si los phishers no logran engañarlo, no podrán robarle sus datos, y estamos centrados en evitar que lo consigan.

Desde la década de 1990, ha habido muchos ejemplos notables de ataques de phishing. Estos son algunos ejemplos antiguos y recientes de ataques de phishing:

El primer ejemplo registrado de un ataque de phishing se produjo en 1994. Estaba dirigido a los usuarios de America Online (AOL). En esta estafa se utilizó un conjunto de herramientas de hackeo llamado AOHell que permitía a los hackers enviar mensajes directos a los usuarios haciéndose pasar por representantes de AOL. En estos mensajes se pedía a los usuarios que verificaran sus cuentas revelando sus contraseñas u otros datos.

Entre 2013 y 2015, un lituano llamado Evaldas Rimasauskas fue capaz de timar tanto a Facebook como a Google por valor de más de 120 millones de dólares utilizando un esquema de phishing que falsificaba cuentas de correo electrónico de la empresa Quanta, con sede en Taiwán, que mantiene relaciones comerciales con ambas compañías.

Rimasauskas y sus socios enviaban a los gigantes tecnológicos correos electrónicos de phishing meticulosamente elaborados que contenían facturas y contratos falsos, facturándoles muchos millones de dólares.

La filtración de datos de Twitter de 2020 (ahora conocida como X) fue notable por el alto perfil de sus víctimas. Los hackers utilizaron la ingeniería social para obtener las credenciales de algunos trabajadores. Los hackers pudieron entonces hacerse con el control de varias cuentas de Twitter de alto perfil, incluidas las de Barack Obama, Elon Musk y Joe Biden.

A principios de 2023, la empresa editora de videojuegos Activision anunció que a finales de 2022 había sufrido una filtración de datos provocada por un ataque de smishing a un trabajador de Activision. Los atacantes accedieron a los datos de los trabajadores, incluidos correos electrónicos, números de teléfono y ubicaciones de trabajo. Activision afirma que sofocó rápidamente la filtración, pero la información obtenida podría seguir utilizándose en futuros ataques de ingeniería social.

Es sencillo: ¡denúncielos y bórrelos! El proveedor de correo electrónico que elija debería tener una opción que le permita informarles directamente de las estafas de phishing.

Hecho esto, redirija los mensajes a la Federal Trade Comission (FTC, en la dirección spam@uce.gov) y al Anti-Phishing Working Group (reportphishing@apwg.org). Denuncie también su experiencia en el sitio web de quejas de la FTC.

Por último, póngase en contacto con la empresa suplantada para que sepan que un phisher está utilizando su marca para intentar estafar a la gente.

Los datos robados en las estafas de phishing pueden dar lugar a robos de identidad. Si ha sido víctima de uno, aprenda cómo denunciar el robo de identidad para reducir los posibles daños y cómo evitar nuevos robos de identidad en el futuro.

Si recibe un correo electrónico de phishing, denúncielo y bórrelo.

Si recibe un correo electrónico de phishing, denúncielo y bórrelo.

La educación integral en materia de seguridad en Internet junto con un software antiphishing constituyen una sólida defensa doble contra el phishing a nivel organizativo. Las empresas deben invertir en enseñar a sus trabajadores a detectar los ataques de phishing. Los equipos de seguridad pueden reforzar estas directrices con contramedidas de software eficaces para bloquear las estafas de phishing.

Desde el punto de vista personal, esto es lo que puede hacer para no ser víctima del phishing:

Fórmese: la buena noticia es que ya lo ha hecho al leer este artículo. Adelántese a los phishers continuando su formación sobre los últimos engaños y estafas. Conciencie también a sus trabajadores, compañeros de trabajo y otras personas cercanas.

Sea escéptico: peque por el lado de la prudencia ante cualquier correo electrónico sospechoso. Antes de hacer clic en un enlace o descargar un archivo adjunto, repase las señales de advertencia de phishing mencionadas en este artículo. Si cualquiera de esas señales se aplica al mensaje en cuestión, denúncielo y bórrelo.

Confirme antes de actuar: las empresas auténticas nunca se pondrán en contacto con usted por correo electrónico o teléfono para solicitarle datos personales. Si sucediera, llame usted mismo a la empresa con los datos de contacto que aparecen en su sitio web legítimo para confirmar cualquier cosa dicha en el correo electrónico o la llamada. No responda directamente a los correos electrónicos sospechosos. Comience siempre una nueva comunicación mediante los canales de atención oficiales de la empresa.

Verifique los sitios web: no envíe ninguna información personal que no quisiera que tuviera un hacker salvo que esté convencido de que el sitio web es seguro. El rastreo web y los corredores de datos pueden filtrar sus datos. Casi tres cuartas partes de los ataques de phishing implican una URL que comienza por HTTPS, por lo que esto ya no es una garantía de seguridad: utilice el mejor software de cifrado para proteger sus datos en línea.

Cambie las contraseñas con regularidad: los phishers no podrán hacer mucho con su contraseña si ya no es válida. Actualice sus contraseñas periódicamente. Utilice un administrador de contraseñas para crear contraseñas seguras y almacenarlas de forma segura.

Use la autenticación en dos pasos: 2FA refuerza la seguridad de sus cuentas al requerir un segundo método de verificación para poder iniciar sesión.

Examine sus cuentas: compruebe sus estados financieros, de lo contrario podría pasar por alto un cargo fraudulento. A los bancos y a las tarjetas de crédito se les suele dar bien detectar fraudes, pero usted también debe prestar mucha atención a sus cuentas y extractos.

Use un bloqueador de publicidad: este consejo también podría titularse «no haga clic en ventanas emergentes», pero si utiliza uno de los mejores bloqueadores de anuncios, este detendrá la mayor parte de los anuncios emergentes. Las ventanas emergentes son vectores de phishing frecuentes: si ve una, nunca haga clic en el anuncio, aunque haya un gran botón donde pone «Cerrar». Utilice siempre la X pequeña de la esquina.

Lea los correos electrónicos como texto sin formato: es un buen truco para detectar timos de phishing por correo electrónico. Convierta el mensaje a texto sin formato y podrá detectar URL de imágenes ocultas que no serían visibles en modo HTML.

Utilice un software de seguridad: el mejor software de seguridad en Internet dispondrá de una buena herramienta antivirus y un navegador web seguro que detectan automáticamente los ataques de phishing y evitan que le afecten. No basta con utilizar Windows Defender. Incluso los iPhone corren peligro, así que protéjase con las mejores aplicaciones de privacidad y seguridad para iPhone.

Detenga el spam: los correos electrónicos y mensajes de texto no solicitados son en su mayoría molestos, pero los estafadores también podrían utilizarlos para enviar correos electrónicos de phishing. Aprenda a cambiar la configuración de privacidad para detener los correos electrónicos no deseados y bloquear los mensajes de texto no deseados.

Vigile lo que publica: limite lo que revela en Internet y elimine la información personal que pudiera utilizarse en un ataque.

Tendrá mucho menos trabajo si deja que una herramienta antiphishing fiable se ocupe de la mayor parte del trabajo. Avast Free Antivirus detecta los intentos de phishing y los bloquea antes de que tengan la ocasión de alcanzarlo. Además, se actualiza automáticamente cada vez que se descubre un nuevo ataque, por lo que estará protegido en tiempo real frente al paisaje siempre cambiante de las amenazas de Internet.

Obtenga una seguridad en línea férrea que le defienda contra ataques de phishing, malware y otras amenazas en línea.

Descargue Avast Free Antivirus. Defiéndase contra ataques de phishing, virus, malware y otras amenazas en línea.

Descargue gratis Avast Free Antivirus. Defiéndase contra ataques de phishing, virus, malware y otras amenazas en línea.

Instale gratis Avast Mobile Security. Defiéndase contra ataques de phishing, virus, malware y otras amenazas en línea.

Instale gratis Avast Mobile Security. Defiéndase contra ataques de phishing, virus, malware y otras amenazas en línea.

Defiéndase contra los ataques de phishing con Avast Mobile Security

Defiéndase contra los ataques de phishing con Avast Mobile Security