Obtenez Avast One pour iPhone pour aider à bloquer les pirates et les malwares

- Sécurité

- Confidentialité

- Performances

À l’instar d’un embouteillage qui se forme soudainement sur l’autoroute, une attaque par déni de service distribué (DDoS) envoie à un site Web plus de trafic qu’il ne peut traiter, le rendant de ce fait inutilisable pour les visiteurs. Découvrez ce qu’est une attaque DDoS, comment elle fonctionne et comment un outil de sécurité dédié peut mettre vos appareils à l’abri des menaces.

Une attaque par déni de service distribué (DDoS) est une cyberattaque qui vise à « faire planter » des sites Web ou des serveurs en les inondant de trafic Internet. Ce pic de trafic submerge l’infrastructure du site ciblé, ce qui provoque généralement son arrêt. Dès lors, les utilisateurs du site ou service en question ne pourront plus y accéder tant que l’attaque DDoS n’aura pas été résolue.

Bien qu’il existe plusieurs types d’attaques DDoS, toutes envoient généralement des spams à partir d’un réseau d’appareils infectés et visent à perturber les fonctionnalités normales d’un site Web en l’inondant de trafic Internet.

Cette article contient :

DDoS sont les initiales anglaises de « Distributed Denial of Service », c’est-à-dire « déni de service distribué ». Une attaque DDoS est généralement distribuée sur un vaste réseau d’appareils infectés, l’objectif étant de refuser l’accès aux utilisateurs du site Web ou du service ciblé.

La majorité des attaques DDoS sont menées via des botnets, c’est-à-dire de vastes réseaux d’ordinateurs infectés par des malwares, de dispositifs IoT intelligents et d’autres appareils connectés à Internet dont des pirates ont pris le contrôle. Les pirates donnent l’ordre au botnet d’envoyer d’énormes quantités de demandes de connexion à l’adresse IP d’un serveur ou d’un site Web cible.

La finalité d’une attaque DDoS réussie est d’empêcher les visiteurs de se connecter au site Web ou service ciblé. Tout utilisateur qui tente de visiter le site ou d’utiliser le service au cours d’une attaque DDoS sera incapable de se connecter.

Les attaques DDoS sont menées à partir d’un large éventail d’appareils.

Les attaques DDoS sont menées à partir d’un large éventail d’appareils.

On pourrait comparer une attaque DDoS au siège d’un château au Moyen Âge. L’armée des ordinateurs zombies de l’assaillant représente les soldats ennemis qui entourent la forteresse du serveur cible de toutes parts. Soumis à un siège, le château est dans l’incapacité de mener ses activités habituelles. Au vu de la situation, le pont-levis est levé et les portes du château sont bien fermées.

Bien que toutes les attaques DDoS poursuivent le même objectif, les techniques mises en œuvre peuvent varier. Les méthodes utilisées pour cibler les différentes couches du modèle OSI (Open Systems Interconnection), la structure qui régit les connexions réseau sur Internet, varient selon le type d’attaque DDoS.

Attaques ciblant la couche application

La forme la plus courante d’attaque DDoS cible la couche application. Elle génère d’énormes quantités de requêtes HTTP qui épuisent rapidement la capacité de réponse du serveur ciblé. Vu la difficulté de distinguer une requête HTTP légitime d’une requête malveillante, ces attaques sont difficiles à contrer.

La couche application est la septième et dernière couche du modèle OSI. Elle comprend des logiciels tels que des applications Web, des applications connectées à Internet et des services cloud avec lesquels les utilisateurs interagissent lorsqu’ils se connectent à Internet. Ces attaques sont également connues sous le nom d’attaques de couche 7.

Attaques de protocole

Les attaques de protocole exploitent les faiblesses des protocoles, ou procédures, qui régissent les communications sur Internet. Elles peuvent se produire sur la troisième (réseau) ou la quatrième couche (transport) du modèle OSI. Les protocoles Internet étant des normes internationales, les mettre à jour pour corriger une faiblesse prend beaucoup de temps.

Les attaques ciblant une connexion TCP ou SYN floods manipulent les handshakes (protocoles de liaison) TCP qui lancent de nombreuses communications Internet. Les pirates envoient des requêtes TCP usurpées avec de fausses adresses IP. La cible répond, puis attend que la fausse adresse IP confirme le handshake. Au final, les handshakes qui ont échoué s’accumulent et submergent le serveur cible.

Attaques volumétriques

Les attaques volumétriques essaient d’utiliser toute la bande passante disponible de la cible. Ces attaques créent une congestion excessive en amplifiant les demandes de données afin d’envoyer d’énormes volumes de trafic au serveur ciblé.

Les attaques par amplification DNS redirigent les requêtes DNS vers l’adresse IP de la victime. Le pirate envoie des requêtes DNS usurpées avec l’adresse IP de la victime. Les serveurs DNS répondent alors à la victime, épuisant sa bande passante.

Si vous êtes victime d’une attaque DDoS, vous constaterez un déferlement soudain de données entrantes juste avant que votre serveur ne cède sous la pression. Si vous visitez un site Web visé par une attaque DDoS, le chargement sera très lent ou vous recevrez une erreur 503 "Service Unavailable". Il y a peu de chances que vous puissiez utiliser ce site tant que l’attaque ne sera pas terminée ou n’aura pas été repoussée.

Si votre ordinateur est utilisé dans un botnet pour mener une attaque DDoS, ces quelques signes devraient vous alerter :

Dégradation soudaine des performances

Messages d’erreur fréquents

Incidents système

Réduction sensible de la vitesse de connexion Internet

Vous pouvez empêcher les botnets d’infecter vos appareils en utilisant un outil anti-malwares gratuit. Avast One détecte et bloque les malwares entrants tout en recherchant et en éliminant tout élément malveillant qui se trouve déjà sur votre appareil.

Attaque de VoIP.ms (2021)

En septembre 2021, le fournisseur de VoIP (Voice over Internet Protocol) canadien VoIP.ms a subi une attaque DDoS, suivie d’une tentative d’extorsion d’un montant de 4,2 millions de dollars. Les pirates exigeaient le versement d’une énorme rançon pour lever le siège. Il a fallu près de deux semaines pour que le fournisseur d’accès Internet mette à jour son infrastructure et rétablisse le service pour ses clients.

Toutes nos ressources travaillent toujours à stabiliser notre site Web et nos serveurs vocaux en raison des attaques DDoS en cours. Nous comprenons l’importance de l’impact sur les opérations de nos clients et voulons vous rassurer que tous nos efforts sont déployés pour récupérer notre service.

— VoIP.ms (@voipms) 22 septembre 2021

Attaque de Yandex (2021)

Le même mois de la même année, le botnet Mēris a battu le record du plus grand nombre de requêtes par seconde (21,8 millions) en attaquant la société de services Internet russe Yandex. Lors de cette attaque DDoS d’une ampleur inédite, une technique connue sous le nom de pipelining HTTP fut utilisée. Il s’agit d’une technique par laquelle les bots émettent des flux de requêtes HTTP sans attendre les réponses correspondant à chaque requête.

Le botnet Mēris a déployé un malware de piratage de routeur pour compromettre les routeurs de marque MikroTik. La sécurité des routeurs et des dispositifs IoT est généralement plus faible que celle des ordinateurs et des smartphones. Ils constituent donc des cibles toutes désignées pour les créateurs de botnets. Découvrez comment empêcher le piratage des routeurs pour éviter qu’ils ne soient infectés par ce type de botnet.

Attaque de Cloudflare (2021)

Quelques mois avant de s’attaquer à Yandex, le botnet Mēris avait lancé une attaque DDoS massive sur le fournisseur de services cloud Cloudflare. L’attaque a atteint 17,2 millions de requêtes par seconde (RPS), soit environ deux-tiers de la charge de travail type de Cloudflare. Il s’agissait, à l’époque, de l’attaque DDoS volumétrique la plus importante jamais enregistrée.

Attaque de Github (2018)

Trois ans avant l’émergence du botnet Mēris, une attaque DDoS a littéralement « atomisé » le site Web de codage GitHub avec un trafic record de 1,35 To de données par seconde. Cette attaque a utilisé des méthodes d’amplification DNS pour inciter d’autres serveurs à se connecter à Github.

Comme vous pouvez le constater, toutes ces attaques DDoS, sauf une, datent de 2021. Cela est dû au fait que les attaques DDoS gagnent en fréquence et en intensité. Avec les ransomwares, elles représentent l’une des principales cybermenaces au cours des dernières années.

Les ransomwares et les attaques DDoS sont actuellement deux des cybermenaces les plus importantes.

Les ransomwares et les attaques DDoS sont actuellement deux des cybermenaces les plus importantes.

Les attaques DDoS sont illégales dans la plupart des pays qui disposent de lois en matière de cybercriminalité. Le Computer Fraud and Abuse Act (CFAA) est une loi du gouvernement fédéral américain qui prévoit des peines d’emprisonnement pour les auteurs d’attaques DDoS. Au Royaume-Uni, le Computer Misuse Act s’applique aux attaques DDoS, ainsi qu’à un large éventail d’autres cybercrimes.

En septembre 2021, un jury californien a condamné un cybercriminel qui était à la tête de deux sites Web à but lucratif permettant à d’autres personnes de lancer leurs propres attaques DDoS. Le procès qui a duré neuf jours a fait apparaître que plus de 200 000 attaques avaient été menées via ces sites Web.

Extorsion

Les pirates peuvent mener des attaques DDoS pour forcer une société à verser une rançon. Certains pirates lancent des attaques DDoS, puis exigent un paiement pour empêcher une attaque à grande échelle. D’autres lancent directement l’assaut et s’engagent à y mettre fin à condition que la victime paie une rançon.

Politique

Il arrive que des gouvernements mènent des attaques DDoS dans le but de réduire les dissidents au silence, d’entraver les communications des opposants, voire de cibler un autre pays. Des groupes d’hacktivistes peuvent, à leur tour, lancer des attaques DDoS visant des sites Web appartenant à des entreprises ou aux autorités.

Sabotage industriel

Bien que contraire à l’éthique, le déni de service distribué constitue un instrument « séduisant » pour les entreprises désireuses de s’assurer un avantage sur la concurrence. Il suffit de quelques minutes de temps d’arrêt pour nuire gravement à la réputation d’un concurrent et lui causer d’importants dommages financiers. À la suite d’une attaque DDoS, il se peut que les utilisateurs se tournent vers d’autres solutions qu’ils estiment plus fiables.

Comme moyen de diversion

Les attaques DDoS sont des événements majeurs qui exigent immédiatement la plus grande attention. Elles sont donc idéales pour détourner l’attention d’une victime d’autres faiblesses potentielles. Les pirates peuvent utiliser une attaque DDoS comme un moyen de diversion pour distraire leurs victimes pendant qu’ils perpètrent leur attaque principale, comme un « casse » de données ou un vol d’argent.

En tant que test

Les attaques DDoS peuvent donner aux pirates des indications quant à l’efficacité de l’infrastructure de sécurité d’une cible. Il arrive que des entreprises lancent des attaques DDoS contre elles-mêmes pour la même raison, à savoir tester la résistance de leur réseau et identifier d’éventuelles faiblesses.

Pour prouver ses compétences

Mener une attaque DDoS réussie contre une cible de premier plan n’est pas un mince exploit. Certains pirates lancent des attaques DDoS pour leur satisfaction personnelle et pour montrer leur crédibilité à la communauté des hackers. Pour prouver le pouvoir de nuisance d’un botnet, il n’y a rien de mieux qu’une attaque DDoS dévastatrice.

Même s’il y a peu de chances que vous soyez la cible d’une attaque DDoS, vous pouvez faire en sorte que vos appareils ne soient pas utilisés dans le cadre d’un botnet. Utilisez un logiciel antivirus fiable et adoptez quelques bonnes habitudes sur Internet pour tenir les pirates éloignés de vos dispositifs.

Méfiez-vous des liens ou pièces jointes étranges. Pour faire en sorte que vous téléchargiez leurs malwares, les cybercriminels insèrent bien souvent des pièces jointes ou des liens malveillants dans des e-mails et des messages. Si vous ne connaissez pas l’expéditeur, ignorez purement et simplement le message. Utilisez un outil de sécurité pour e-mail pour vous assurer que les pièces jointes ne présentent pas de risques pour la sécurité.

Utilisez des mots de passe forts. Créez des mots ou des phrases de passe longs, uniques et difficiles à deviner pour tous vos comptes. Utilisez ensuite l’un des meilleurs gestionnaires de mots de passe du marché pour les stocker et les synchroniser de manière sécurisée sur tous vos appareils.

Mettez vos logiciels à jour. Les anciens logiciels sont remplis de failles que les pirates peuvent exploiter pour s’infiltrer dans votre système. Si un développeur de logiciels publie un correctif ou une mise à jour, procédez à son installation dès que possible. Ces mises à jour sont généralement créées en réponse aux menaces zero-day et à d’autres failles de sécurité.

Sécurisez votre maison intelligente. Si vous configurez une maison intelligente, la sécurité doit être votre priorité. Les dispositifs IoT sont généralement plus faciles à pirater que les ordinateurs et les téléphones, et sont la cible de nombreux botnets. Bon nombre des meilleurs antivirus gratuits analysent votre réseau Wi-Fi à la recherche d’une activité suspecte pouvant constituer une menace pour votre maison intelligente.

Soyez attentif aux performances de votre appareil. Si vous connaissez bien les performances de votre ordinateur, vous pourrez déceler plus facilement la moindre défaillance. Soyez attentif à tout comportement imprévisible pouvant indiquer la présence d’un malware botnet (et découvrez comment éliminer un malware de votre PC).

Utilisez un pare-feu. Les pare-feux bloquent les connexions en provenance et à destination de sources non autorisées. Un pare-feu efficace peut empêcher les pirates de communiquer avec vos appareils s’ils parviennent à les infecter au moyen d’un malware botnet.

Si vous dirigez une entreprise ou gérez un réseau, il se peut que vous deviez vous protéger contre les attaques DDoS qui ciblent vos serveurs. Étant donné que ces attaques peuvent provenir de plusieurs canaux simultanés, il peut être difficile de séparer le trafic malveillant des sources authentiques.

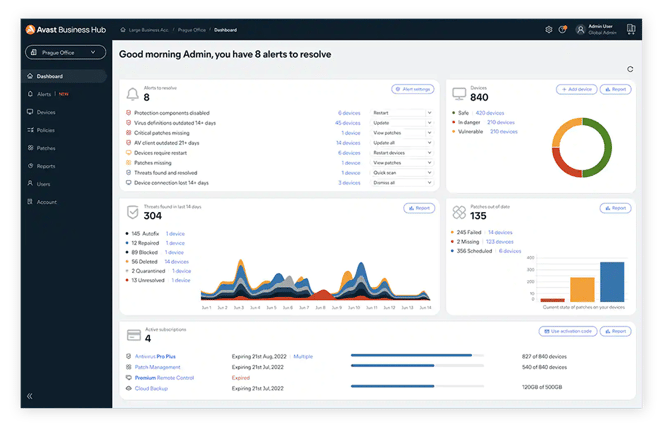

Business Hub d’Avast est une solution de sécurité tout-en-un pour l’entreprise qui assure la sécurité de votre réseau. Vous pouvez détecter les menaces et incursions, et y répondre, à partir d’un tableau de bord central, mettre à jour l’ensemble de vos logiciels, accéder à distance à tous vos appareils, etc.

Business Hub d’Avast vous permet de surveiller tout votre réseau depuis un tableau de bord facile à utiliser.

Business Hub d’Avast vous permet de surveiller tout votre réseau depuis un tableau de bord facile à utiliser.

Il est essentiel de tenir les pirates et leurs malwares de botnet à distance pour éviter que vos appareils ne soient infectés et utilisés dans le cadre d’une attaque DDoS.

Avast One détecte et bloque les malwares, les e-mails de phishing et les autres techniques mises en œuvre par les cybercriminels pour prendre le contrôle de votre appareil. Renforcez votre indépendance et votre sécurité avec la solution antivirus à laquelle font confiance plus de 400 millions de personnes dans le monde.

Téléchargez gratuitement Avast One pour bénéficier d’une protection en temps réel contre les pirates informatiques, les malwares et les autres cybermenaces.

Téléchargez gratuitement Avast One pour bénéficier d’une protection en temps réel contre les pirates informatiques, les malwares et les autres cybermenaces.

Installez gratuitement Avast One pour bénéficier d’une protection en temps réel contre les pirates informatiques, les malwares et les autres cybermenaces.

Installez gratuitement Avast One pour bénéficier d’une protection en temps réel contre les pirates informatiques, les malwares et les autres cybermenaces.

Obtenez Avast One pour iPhone pour aider à bloquer les pirates et les malwares

Obtenez Avast One pour Android pour aider à bloquer les pirates et les malwares