Protégez votre iPhone avec Avast One contre les attaques de phishing et autres cybermenaces

- Sécurité

- Confidentialité

- Performances

Le phishing est une technique de cybercriminalité qui utilise la fraude et la tromperie pour manipuler les victimes afin qu’elles cliquent sur des liens malveillants ou divulguent des données personnelles sensibles. Découvrez comment il fonctionne pour détecter et bloquer les arnaques de phishing et protéger vos données. Ensuite, protégez-vous contre les attaques de phishing et autres menaces en ligne grâce à une sécurité en ligne de pointe telle qu’Avast One.

On parle de phishing lorsqu’un pirate utilise des techniques d’ingénierie sociale pour tromper les victimes et les amener à révéler des données privées ou à cliquer sur un lien malveillant.

Cette article contient :

Une attaque de phishing comporte trois éléments :

L’attaque est menée par le biais de communications électroniques, comme un e-mail ou un appel téléphonique.

L’attaquant se fait passer pour une personne ou une organisation en qui vous avez confiance.

L’objectif est d’obtenir des données personnelles sensibles, comme les identifiants de connexion ou les numéros de carte bancaire.

Le phishing (ou hameçonnage) est l’une des arnaques les plus anciennes et les plus connues d’Internet. Le terme « phishing » vient du fait que les cybercriminels vont à la pêche avec un appât attrayant afin d’attraper dans leurs filets des victimes dans le vaste océan des utilisateurs de l’Internet. Le ph du mot « phishing » en anglais vient du passe-temps très en vogue au milieu du XXe siècle nommé « phreaking », qui consistait pour des « phreaks » passionnés à faire des expériences sur les réseaux de télécommunications pour en comprendre le fonctionnement. Phreaking + fishing (pêche) = phishing (hameçonnage).

La principale différence entre le spam et le phishing est que les spammeurs ne vous veulent pas toujours du mal. Le spam n’est souvent qu’un simple e-mail indésirable : un ramassis de publicités non désirées. Le phishing, en revanche, est néfaste, car les pirates cherchent à voler vos données et les utiliser contre vous. Bien entendu, les attaques de phishing peuvent également être menées à l’aide de messages non sollicités, c’est pourquoi il est toujours préférable d’éviter ces e-mails.

Le phishing n’est pas la seule menace capable de voler des données. Il faut également faire attention aux logiciels espions, ou spywares. Apprenez à supprimer les spywares des appareils Android, des iPhone ou des PC.

Le phishing consiste à envoyer un message ciblé visant à persuader les victimes de cliquer sur un lien, de télécharger une pièce jointe, d’envoyer les informations demandées ou même d’effectuer un paiement. Qu’elles soient menées par e-mail, sur les réseaux sociaux, par SMS ou tout autre vecteur, toutes les attaques de phishing obéissent aux mêmes principes de base.

Les attaques de phishing peuvent avoir lieu sur n’importe quel appareil électronique.

Les attaques de phishing peuvent avoir lieu sur n’importe quel appareil électronique.

Quant à ce que le phishing peut faire, cela dépend de l’imagination et de l’habileté de l’auteur du phishing. L’omniprésence des réseaux sociaux offre aux phishers (hameçonneurs) l’accès à un nombre croissant d’informations personnelles de leurs cibles. Armés de toutes ces données, les pirates peuvent adapter leurs attaques aux besoins spécifiques, aux envies et aux habitudes de vie de leurs cibles, ce qui les rend beaucoup plus attrayants. Les réseaux sociaux, dans ces cas, alimentent une utilisation plus efficace de l’ingénierie sociale pour mener des attaques de phishing.

Le fonctionnement des escroqueries de phishing ayant été expliqué, abordons maintenant son impact sur vous et vos données.

La plupart des attaques de phishing peuvent conduire à une usurpation d’identité ou à un préjudice financier. Il s’agit également d’une technique efficace d’espionnage d’entreprise ou de vol de données. Certains pirates vont jusqu’à créer de faux profils sur les réseaux sociaux et prennent le temps de tisser des liens avec leurs victimes potentielles, en tendant leur piège une fois qu’ils ont gagné leur confiance.

Quel est le coût du phishing ? Les conséquences ne sont pas uniquement financières. Le phishing entraîne aussi une perte de confiance. Ça fait mal de se faire arnaquer par une personne sur laquelle on pensait pouvoir compter, et on peut mettre du temps à s’en remettre.

La plupart des attaques de phishing se font par e-mail. L’un des types de fraudes par e-mail les plus répandus est le phishing, que vous avez probablement déjà vu dans votre boîte de réception. Découvrons ce qu’est le phishing par e-mail et voyons quelques-unes des escroqueries les plus courantes.

Un e-mail de phishing est un e-mail frauduleux conçu pour vous tromper et vous inciter à révéler des informations sensibles, ou pour infecter votre appareil via des liens vers des sites web malveillants ou des pièces jointes contenant des malwares. Pour paraître authentiques, les e-mails de phishing imitent souvent le discours, les logos, les graphismes et le format des e-mails originaux.

Quel est l’objectif d’un e-mail de phishing ? Comme les autres types de phishing, les e-mails de phishing utilisent des techniques d’ingénierie sociale trompeuses pour vous amener à révéler des données sensibles.

La plupart des e-mails de phishing peuvent être classés dans plusieurs catégories. En voici quelques-unes que vous êtes le plus susceptible de voir :

Problème de facture : on vous informe que quelque chose que vous avez récemment acheté en ligne ne peut pas être expédié en raison d’un problème de facturation. Si vous cliquez, vous êtes redirigé vers une page de destination usurpée vous invitant à saisir vos informations de paiement qui pourront être exploitées par vos hameçonneurs.

Le gouvernement est à vos trousses : ces e-mails font appel à votre aptitude à croire (et à vous soumettre) aux demandes des autorités. Généralement de nature menaçante, ce type d’e-mail de phishing annonce une sanction effrayante à moins que vous ne fournissiez les données personnelles demandées.

Le gouvernement veut vous donner de l’argent : c’est l’opposé de l’exemple précédent. Apparaissant à l’approche de la période des impôts, ces e-mails vous proposent un remboursement d’impôts si vous confirmez rapidement vos données bancaires.

Appel à l’aide : les hameçonneurs se font passer pour un ami ou un parent, expliquant qu’il se trouve dans une situation désastreuse et implorant votre aide financière. Ces manœuvres sont souvent perpétrées à l’encontre des personnes âgées par le biais d’appels téléphoniques de phishing.

L’alerte bancaire : De nombreuses banques alertent leurs clients si elles détectent une activité suspecte ou si leur compte est sur le point d’être à découvert. Les pirates profitent de ces services utiles pour tenter de convaincre leurs cibles de « confirmer » leurs informations bancaires.

Vous êtes le grand gagnant : Les e-mails de phishing vous annoncent souvent que vous êtes le gagnant exclusif d’un prix incroyable. Pour réclamer votre prix, il vous suffit de saisir vos coordonnées.

Action urgente nécessaire : Les hameçonneurs aiment utiliser l’urgence pour vous forcer à prendre de mauvaises décisions hâtives. Qu’ils proposent une offre temporaire trop belle pour être vraie ou qu’ils menacent de fermer votre compte si vous n’agissez pas immédiatement, leur objectif est de vous faire peur pour que vous divulguiez vos informations personnelles dans les meilleurs délais.

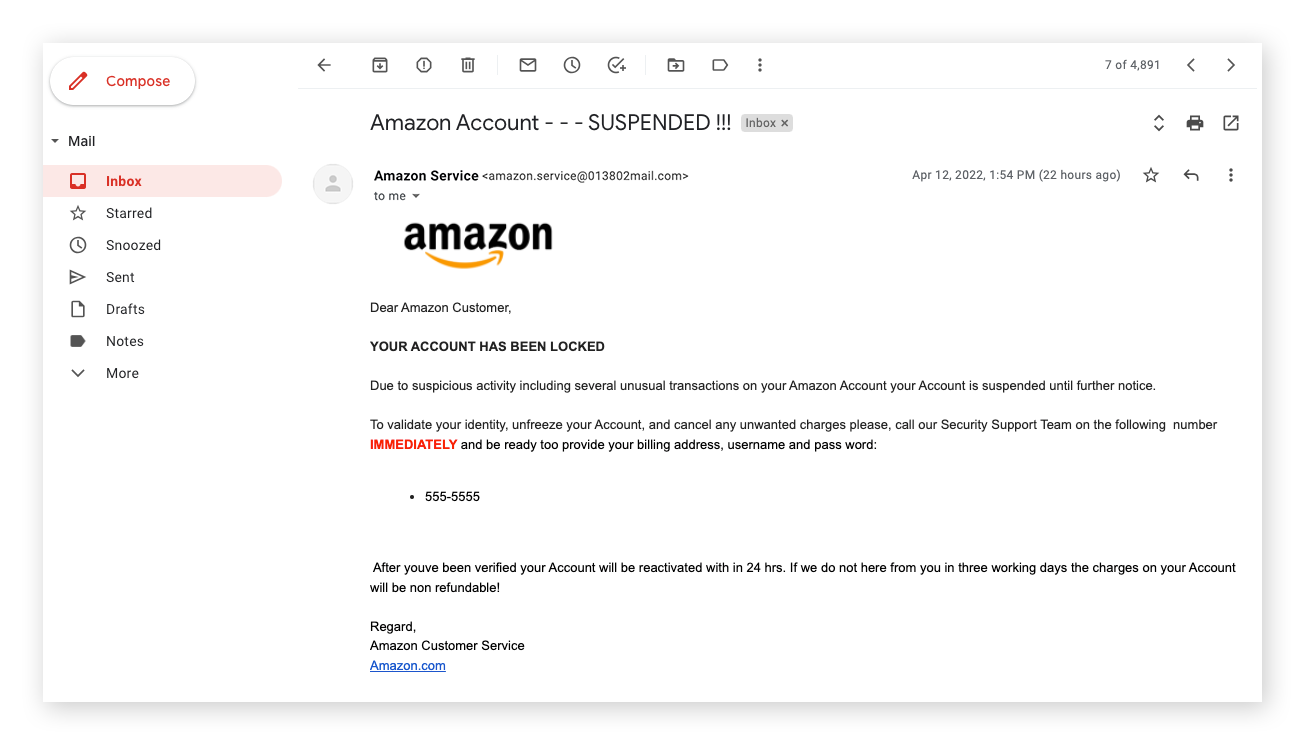

Exemple d’un e-mail de phishing prétendument envoyé par Amazon.

Exemple d’un e-mail de phishing prétendument envoyé par Amazon.

Bien qu’ils se présentent sous différentes formes et tailles, vous pouvez apprendre à reconnaître les e-mails de phishing. Les signes d’alerte suivants constituent votre première ligne de défense contre le phishing :

L’e-mail ne vous est pas adressé : De nombreux types de phishing ratissent large, y compris le mode standard de « phishing trompeur ». Pour cette raison, l’e-mail ne porte pas le nom du destinataire. Son intitulé est plutôt vague : « Cher client », ou bien il reprend votre nom d’utilisateur de messagerie. Les correspondances officielles d’entreprises légitimes s’adressent à vous en utilisant votre nom.

Une offre que vous ne pouvez pas refuser : Si une offre ou une transaction vous semble trop belle pour être vraie, c’est probablement le cas. Ne laissez pas ces escrocs vous duper avec des offres alléchantes. Quoi qu’ils promettent, ne tombez pas dans le panneau.

Action immédiate requise : Comme mentionné plus haut, les hameçonneurs sont très pressants. Ne cédez pas à la peur de rater quelque chose, ne croyez pas aux menaces et, surtout, ne vous laissez pas déstabiliser. Aucune entité légitime, gouvernementale, professionnelle ou autre, ne vous donnera qu’une seule chance d’agir avant de fermer la porte.

Liens raccourcis : détectez les liens malveillants qui se cachent derrière les services de liens raccourcis. En règle générale, survolez tous les liens avant de cliquer. Comme la plupart des interfaces mobiles ne proposent pas cette fonctionnalité, vérifiez plutôt deux fois qu’une les liens présents dans les e-mails, même lorsque vous êtes pressé.

Liens mal orthographiés : les pirates hébergent des versions usurpées de sites légitimes avec des URL presque identiques, et ils vous encourageront à cliquer sur ces liens dans leurs e-mails de phishing. Surveillez les fautes de frappe : les pirates vous trompent en utilisant une version légèrement modifiée de l’URL authentique, ou font des fautes d’orthographe délibérées qui utilisent des lettres et des caractères d’apparence similaire. Lisez les liens avec attention avant de cliquer !

Mal écrit : votre banque ne vous enverra jamais un e-mail plein de fautes d’orthographe et de fautes de grammaire. Un hameçonneur, en revanche, le peut et le fera souvent. Des erreurs de ce type sont caractéristiques d’un e-mail de phishing.

Pièces jointes : il n’y a rien de mal avec les pièces jointes en général, si vous les attendez et si elles vous sont envoyées par quelqu’un en qui vous avez confiance. Hors de ce contexte, évitez les pièces jointes inconnues. Les escrocs peuvent même cacher des malwares dans des fichiers à contenu riche comme les PDF.

Informations personnelles demandées : les hameçonneurs en ont après vos données. Si vous avez reçu un e-mail vous demandant de confirmer les informations de votre compte, vos identifiants de connexion ou d’autres données personnelles, vous êtes probablement victime de phishing.

Vous n’êtes pas client de cette entreprise ou n’utilisez pas ce service : Les hameçonneurs n’ont généralement pas accès aux bases de données des utilisateurs des entreprises dont ils usurpent l’identité ; ils envoient donc leurs e-mails de phishing à tous ceux qu’ils trouvent. Si vous avez reçu un e-mail du service de streaming A, mais que vous êtes un fidèle inconditionnel des services de streaming B et C, il s’agit probablement de phishing.

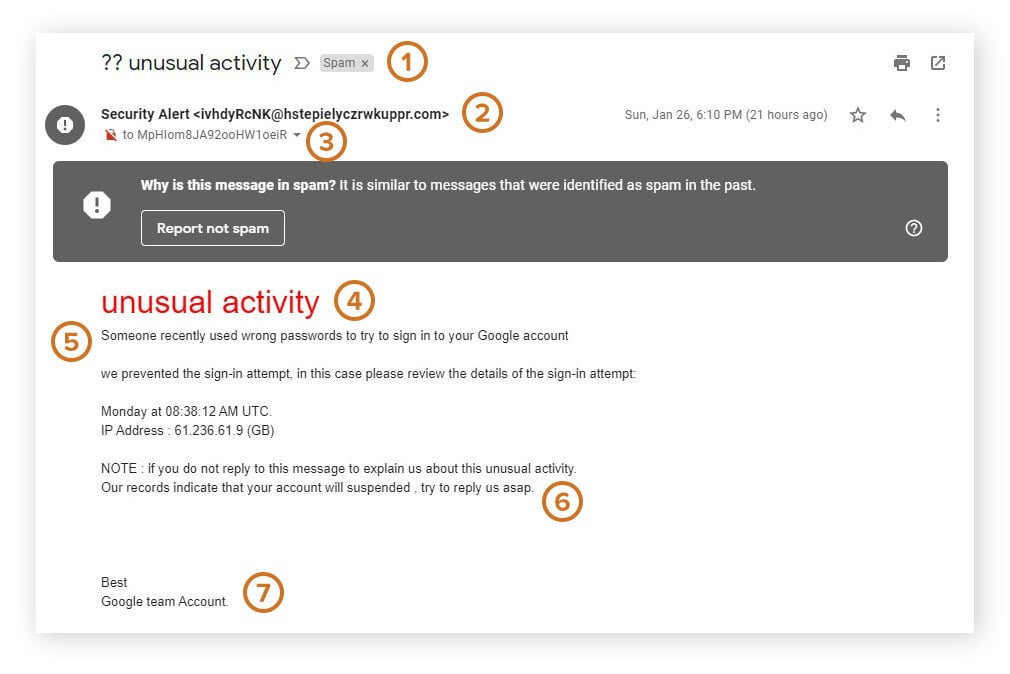

J’ai reçu l’e-mail ci-dessus dans ma boîte de réception personnelle. J’imagine que si j’étais tombé dans ce piège et si j’avais répondu à l’e-mail, on m’aurait demandé de fournir les identifiants de connexion de mon compte Google. Notez que cet e-mail contient de nombreux signes d’avertissement que nous venons de décrire :

Objet rédigé de manière informelle

L’adresse e-mail de l’expéditeur est suspecte

Le destinataire n’est pas véritablement votre adresse e-mail

L’e-mail n’est pas adressé nommément au destinataire

L’e-mail contient des erreurs grammaticales et d’autres erreurs linguistiques

Une action immédiate est requise

Il manque le contenu classique de signature que vous pouvez attendre d’un e-mail officiel

« Nous recommandons à toute personne recevant ces e-mails de les supprimer. Si vous avez des doutes sur la fiabilité d’un message, ne cliquez pas sur les liens ou les pièces jointes. Contactez plutôt directement l’entreprise dont le message semble provenir, en consultant son site web et en utilisant les coordonnées de contact qui y figurent. »

Pavel Novák, analyste junior des opérations de lutte contre les menaces

Approfondissons un peu la question pour savoir ce qu’est exactement le phishing. Quelle est l’origine d’une attaque de phishing et à quoi peut-elle ressembler ? Il est temps d’obtenir des réponses.

Vous pouvez être victime de phishing sur n’importe quelle plateforme de communication, ce qui signifie que les e-mails, les sites web, les appels téléphoniques et les SMS sont tous des vecteurs de phishing possibles et actifs.

Phishing par e-mail : La méthode la plus courante, le phishing par e-mail, utilise le courrier électronique pour envoyer l’appât. Ces e-mails contiennent souvent des liens vers des sites web malveillants ou des pièces jointes contenant des malwares.

Phishing par sites web : Les sites web de phishing, également appelés sites usurpés, sont de fausses copies de sites web réels que vous connaissez et en lesquels vous avez confiance. Les pirates créent ces sites falsifiés pour vous tromper et vous faire entrer vos identifiants de connexion, qu’ils peuvent ensuite utiliser pour se connecter à vos comptes réels. Les fenêtres contextuelles (pop-up) sont également une source courante de phishing par site web.

Vishing : Abréviation de « voice phishing » (hameçonnage vocal), le vishing est la version audio du phishing sur Internet. L’attaquant tente de convaincre les personnes ciblées, par téléphone, de divulguer des données personnelles qui pourront ensuite être utilisées pour le vol d’identité. De nombreux appels automatisés sont des tentatives de vishing. En plus du phishing, apprenez à stopper l’usurpation d’identité téléphonique.

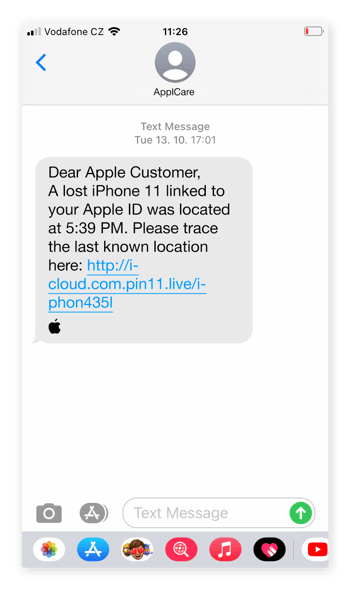

Smishing : Le smishing, c’est la version SMS du phishing. Vous recevez un SMS vous demandant de cliquer sur un lien ou de télécharger une application. Mais en réalité, vous téléchargez des logiciels malveillants sur votre téléphone. Ces malwares détournent vos informations personnelles et les envoient au pirate.

Le phishing sur les réseaux sociaux : Certains attaquants peuvent pirater des comptes de réseaux sociaux et forcer les personnes à envoyer des liens malveillants à leurs amis, à ceux qui les suivent ou à d’autres groupes sociaux. D’autres attaquants créent de faux profils et pratiquent le phishing en utilisant ces personnages, souvent dans le cadre d’une escroquerie amoureuse.

Si vous vous retrouvez avec un malware sur votre appareil, découvrez comment supprimer un virus sur un iPhone, un Mac ou un PC.

Un exemple d’attaque de smishing, ou phishing par SMS.

Un exemple d’attaque de smishing, ou phishing par SMS.

Grâce aux principaux modes de phishing énumérés ci-dessus, les pirates peuvent mener un large éventail d’attaques. Voici quelques stratégies de phishing couramment utilisées pour accéder à vos données ou pirater vos appareils :

Phishing trompeur : Oui, le phishing consiste à vous piéger, mais il y a plusieurs façons de le faire. L’expression « phishing trompeur » peut sembler redondante, mais elle désigne spécifiquement le fait que des pirates informatiques se font passer pour des entreprises ou des personnes authentiques afin de gagner votre confiance.

Phishing ciblé : Contrairement aux campagnes de phishing à grande échelle, qui ressemblent à des bateaux de pêche industriels qui sillonnent l’océan avec d’énormes filets, le phishing ciblé se produit lorsqu’un attaquant personnalise son attaque pour cibler une personne en particulier. Les réseaux sociaux professionnels comme LinkedIn ont popularisé le phishing ciblé pour la cybercriminalité d’entreprise, car les pirates peuvent facilement trouver toutes vos informations professionnelles à un seul endroit.

Whaling (harponnage) : Le harponnage est une attaque de phishing qui vise des personnalités de valeur. Même les cadres supérieurs sont exposés au risque d’attaques de whaling.

Fraude au PDG : Les hameçonneurs usurpent l’identité du PDG d’une entreprise ou d’un autre cadre supérieur pour soutirer des informations de paiement ou des informations confidentielles à des employés. Les campagnes de fraudes au PDG font souvent suite à des attaques de type whaling, en particulier si l’attaquant a déjà obtenu les identifiants de connexion du chef d’entreprise.

Pharming : Les attaques de pharming (phishing + farming : hameçonnage + exploitation) utilisent des astuces technologiques qui évitent d’avoir à vous attirer avec un appât. Par exemple, l’empoisonnement du cache DNS est une technique de pharming qui peut vous rediriger automatiquement d’un site web authentique vers la version usurpée par un pirate. Si vous n’êtes pas attentif, vous ne remarquerez l’escroquerie que lorsqu’il sera trop tard.

Phishing de Dropbox et de Google Docs : Les services cloud populaires sont des cibles de phishing tentantes. Les attaquants distribuent des versions usurpées des écrans de connexion, récoltent vos identifiants lorsque vous les saisissez, puis se servent tout simplement dans tous vos fichiers et données.

Phishing par clonage : Les attaquants peuvent cloner un e-mail authentique, en envoyant exactement le même e-mail à tous les destinataires précédents, avec une différence cruciale : les liens sont désormais malveillants.

Manipulation de liens : Les hameçonneurs envoient des liens qui semblent mener à une URL, mais vous renvoient en réalité ailleurs lorsque vous cliquez dessus. Parmi les astuces les plus courantes, citons les fautes d’orthographe délibérées (par exemple, « seuIement » au lieu de « seulement » ; le premier a un i majuscule) ou le fait d’écrire le nom d’un site web de confiance comme texte d’affichage du lien. On les connaît également sous le nom d’attaques homographes.

Scripts intersite : Les hameçonneurs sophistiqués peuvent exploiter les faiblesses des scripts de sites web pour pirater le site à leur profit. Les scripts inter-sites sont difficiles à détecter car l’ensemble du site web semble être légitime, de l’URL aux certificats de sécurité.

Les attaquants se font souvent passer pour des employés de sites web et de services courants afin de tromper leurs victimes. Ces types d’escroqueries par phishing incluent :

Avast One fait bien plus que vous protéger contre les virus et autres malwares. Notre détection intelligente des menaces peut repérer les liens malveillants et les pièces jointes infectées que les hameçonneurs aiment utiliser contre vous et vous mettre en garde. Si les hameçonneurs ne peuvent pas vous tromper, ils ne peuvent pas voler vos données et nous sommes là pour faire en sorte que cela ne se produise pas.

Depuis les années 1990, les exemples d’attaques de phishing ne manquent pas. Voici quelques exemples anciens et récents d’attaques de phishing :

Le premier exemple enregistré d’une attaque de phishing remonte à 1994 et visait les utilisateurs d’America Online (AOL). Cette escroquerie utilisait un outil de piratage appelé AOHell, qui permettait aux pirates d’envoyer des messages directs aux utilisateurs en se faisant passer pour des représentants d’AOL. Ces messages demandaient aux utilisateurs de vérifier leurs comptes en révélant leurs mots de passe ou d’autres données.

Entre 2013 et 2015, un Lituanien nommé Evaldas Rimasauskas a réussi à duper Facebook et Google pour un montant de plus de 120 millions de dollars en utilisant un système de phishing qui a falsifié des comptes de messagerie de la société Quanta, basée à Taïwan, qui travaillait avec les deux entreprises.

Rimasauskas et ses associés ont envoyé aux géants de la Tech des e-mails de phishing adroitement conçus, contenant de fausses factures et de faux contrats, et leur ont facturé plusieurs millions de dollars.

Le détournement de comptes Twitter (aujourd’hui connu sous le nom de X) de 2020 s’est distingué par la notoriété de ses victimes. Les pirates ont eu recours à l’ingénierie sociale pour obtenir les identifiants de connexion de certains employés. Les pirates ont ensuite réussi à prendre le contrôle de plusieurs comptes Twitter de premier plan, dont ceux de Barack Obama, Elon Musk et Joe Biden.

Début 2023, la société d’édition de jeux vidéo Activision a annoncé qu’elle avait subi une violation de données fin 2022, causée par une attaque de smishing sur un employé d’Activision. Les attaquants ont eu accès aux données des employés, y compris les e-mails, les numéros de téléphone et les lieux de travail. Activision affirme avoir rapidement neutralisé la violation, mais les informations obtenues pourraient encore être utilisées dans de futures attaques d’ingénierie sociale.

C’est simple : signalez et supprimez ! Le fournisseur de messagerie électronique de votre choix doit disposer d’une option vous permettant de lui signaler directement les escroqueries par phishing.

Transmettez ensuite les e-mails à la FTC à l’adresse spam@uce.gov et au groupe de travail anti-phishing à l’adresse reportphishing@apwg.org. Signalez également votre expérience de phishing sur le site dédié de la FTC.

Enfin, contactez l’entreprise victime de l’usurpation d’identité afin de la sensibiliser au fait qu’un pirate utilise sa marque pour essayer de mener des escroqueries.

Les données volées lors d’escroqueries par phishing peuvent conduire à une usurpation d’identité. Si vous avez été victime d’une usurpation d’identité, apprenez comment la signaler pour réduire les dommages potentiels et comment éviter l’usurpation d’identité à l’avenir.

Si vous recevez un e-mail de phishing, signalez-le et supprimez-le.

Si vous recevez un e-mail de phishing, signalez-le et supprimez-le.

Une formation complète à la sécurité sur Internet et un logiciel anti-phishing constituent une défense fiable sur deux fronts contre le phishing au niveau de l’entreprise. Les entreprises doivent investir dans la formation de leurs employés pour leur permettre de détecter des attaques de phishing. Les équipes de sécurité peuvent renforcer ces recommandations en appliquant des contre-mesures logicielles efficaces afin de bloquer les escroqueries par phishing.

Au niveau personnel, voici ce que vous pouvez faire pour vous débarrasser des arnaques de phishing :

Informez-vous : La bonne nouvelle est qu’une fois que vous aurez lu cet article, vous aurez déjà coché cette case. Gardez une longueur d’avance sur les auteurs de phishing en continuant à vous informer sur les dernières escroqueries et pratiques. Sensibilisez également vos employés, vos collègues et vos proches.

Soyez méfiant : Faites preuve de prudence avec tout e-mail suspect. Avant de cliquer sur un lien ou de télécharger une pièce jointe, passez en revue les signes d’alerte de phishing mentionnés plus haut dans cet article. Si l’un d’eux s’applique à votre e-mail, signalez-le et supprimez-le.

Confirmez avant d’agir : Des entreprises authentiques ne vous contacteront jamais pour demander des informations personnelles par e-mail ou par téléphone. Si cela se produit, contactez vous-même l’entreprise en utilisant les coordonnées fournies sur son site web authentique afin de confirmer tout ce qui a été dit dans un e-mail ou lors d’un appel. Ne répondez pas directement aux e-mails suspects. Commencez toujours une nouvelle communication via les canaux de services officiels de l’entreprise.

Vérifiez les sites web : Ne communiquez pas d’informations personnelles que vous ne voudriez pas qu’un pirate informatique ait en sa possession, sauf si vous êtes sûr que le site web est sécurisé. Le pistage sur le web et les courtiers en données peuvent s’emparer de vos données. Près des trois quarts des attaques de phishing impliquent une URL commençant par HTTPS, qui n’est donc plus une garantie de sécurité. Utilisez un excellent logiciel de chiffrement pour protéger vos données en ligne.

Modifiez régulièrement les mots de passe : Les pirates auteurs de phishing ne peuvent pas faire grand-chose avec votre mot de passe s’il n’est plus valide. Mettez régulièrement à jour vos mots de passe, en utilisant un gestionnaire de mots de passe pour créer des mots de passe forts et les stocker en toute sécurité.

Utilisez l’authentification à deux facteurs : Le 2FA renforce la sécurité de vos comptes en exigeant une deuxième méthode de vérification pour se connecter à votre compte.

Vérifiez vos comptes : Étudiez attentivement vos relevés bancaires, car vous risquez de passer à côté d’une opération frauduleuse. Les banques et les établissements financiers détectent généralement assez bien les fraudes, mais vous devez également prêter attention à vos comptes et à vos relevés.

Installez un bloqueur de publicités : Ce conseil pourrait se traduire par « ne cliquez pas sur les fenêtres contextuelles », mais si vous utilisez l’un des meilleurs bloqueurs de publicité, il arrêtera la plupart d’entre elles avant que vous ne les voyiez. Les fenêtres pop-up sont des vecteurs de phishing courants. Si vous en voyez une, ne cliquez jamais sur l’annonce, même si le bouton de fermeture est énorme. Utilisez toujours le petit X dans le coin.

Lisez les e-mails en version texte : Il s’agit d’une bonne astuce qui permet de détecter les e-mails de phishing. Convertissez un e-mail en texte brut et vous pourrez repérer les URL d’images masquées qui ne seraient pas visibles en mode HTML.

Utilisez un logiciel de sécurité : Un bon logiciel de sécurité Internet comprend un outil antivirus efficace et un navigateur web sécurisé qui détectera automatiquement les attaques de phishing et vous empêchera d’en être victime. L’utilisation de Windows Defender n’est pas suffisante. Et même les iPhone sont en danger, alors protégez-vous avec les meilleures applications de confidentialité et de sécurité disponibles pour iPhone.

Arrêtez les spams : Les e-mails et les SMS non sollicités ne sont pour la plupart que des éléments indésirables pénibles, mais ils peuvent être utilisés par des escrocs pour envoyer des e-mails de phishing. Apprenez à modifier vos paramètres de confidentialité pour bloquer les e-mails et les messages non sollicités.

Faites attention à ce que vous publiez : Limitez ce que vous révélez en ligne et supprimez les données personnelles susceptibles d’être utilisées pour des attaques.

La tâche sera largement simplifiée si vous laissez un outil anti-phishing fiable assumer l’essentiel de la charge de travail. Avast One détecte les tentatives de phishing avant qu’elles ne vous atteignent. De plus, l’antivirus est automatiquement mis à jour à chaque fois qu’une nouvelle attaque est découverte, vous protégeant en temps réel face aux cybermenaces en constante évolution.

Choisissez un outil de sécurité en ligne à toute épreuve contre les attaques de phishing, les malwares et autres menaces en ligne.

Installez gratuitement Avast One pour protéger votre iPhone ou iPad contre les attaques de phishing, virus, malwares et autres cybermenaces.

Téléchargez gratuitement Avast One pour protéger votre Mac contre les attaques de phishing, virus, malwares et autres cybermenaces.

Installez gratuitement Avast One pour protéger votre appareil Android contre les attaques de phishing, virus, malwares et autres cybermenaces.

Téléchargez gratuitement Avast One pour protéger votre PC contre les attaques de phishing, virus, malwares et autres cybermenaces.

Protégez votre iPhone avec Avast One contre les attaques de phishing et autres cybermenaces

Protégez votre appareil Android avec Avast One contre les attaques de phishing et autres cybermenaces