Beskrivning av utpressningstrojanen Sodinokibi (REvil)

Sodinokibi (även känt som REvil eller Ransomware Evil) upptäcktes 2019 och utvecklades som en privat RaaS-verksamhet (Ransomware-as-a-Service) med trolig bas i Ryssland. Sodinokibis stora räckvidd och effektivitet blev omedelbart uppenbar, eftersom det blev den fjärde vanligaste typen av utpressningstrojan under de första fyra månaderna.

RaaS-modellens distributionsmetod innebär att många personer har haft tillgång till utpressningstrojanens kod, vilket resulterar i flera olika varianter och allt aggressivare attacker från olika vektorer, bland annat skräppost- och serverattacker. Resultatet blir en extra farlig form av utpressningstrojan.

I den här artikeln tittar vi närmare på Sodinokibis ursprung, hur den fungerar och vad du kan göra för att skydda ditt nätverk mot den.

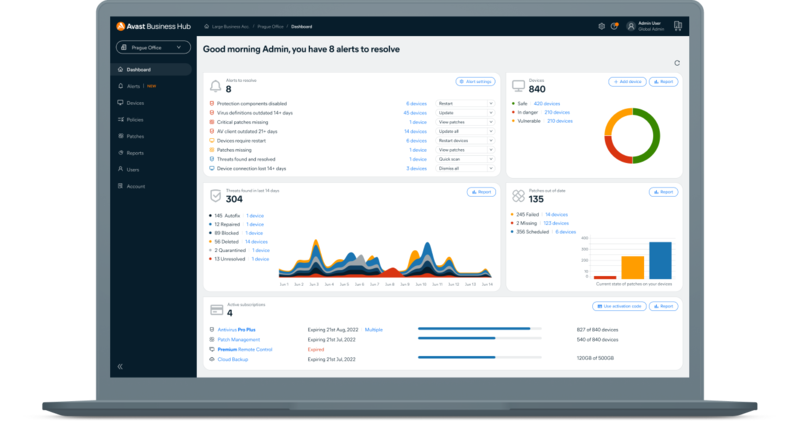

Prova Avast Business Hub GRATIS i 30 dagar

Alla företag förtjänar förstklassig cybersäkerhet. Ladda ned Avast Business Hub och prova riskfritt i 30 dagar.

Beskrivning av utpressningstrojanen Sodinokibi/REvil

Sodinokibi tillhandahålls i ett Ransomware-as-a-Service-format (RaaS), vilket innebär att utvecklarna använder samarbetspartners för att distribuera utpressningstrojanen. Utvecklare och samarbetspartners delar sedan på pengarna som tjänats på betalda lösensummor. Den har vissa likheter med tidigare kod från de ökända hackargrupperna DarkSide och GandCrab, som tros ligga bakom så många som 40 % av angreppen från utpressningstrojaner globalt.

Viruset levereras ofta genom olika nätfisketekniker som lurar användarna att öppna skadliga filer förklädda till e-postbilagor, dokument och kalkylark.

Den här typen av skadlig kod används oftast till högprofilerade utpressningsattacker mot större organisationer och offentliga personer, med syftet att få ut stora lösensummor och publicera privat information i gruppens egen blogg. Sodinokibi har använts av cyberbrottslingar för att:

- Stjäla cirka 1 TB data från kändisadvokatfirman Grubman Shire Meiselas & Sacks, som bland annat företräder Madonna och Lady Gaga, i maj 2020.

- Försöka utpressa Apple med hjälp av stulna produktritningar i april 2021.

- Attackera den amerikanska teknikleverantören HX5 i juli 2021. Det här resulterade i att den amerikanske presidenten Joe Biden satte press på Vladimir Putin innan åtgärder vidtogs mot gruppen och är den hittills mest högprofilerade Sodinokibi-attacken.

Vem ligger bakom utpressningstrojanen Sodinokibi?

Det har varit svårt att fastställa ursprunget för de som skapat den här utpressningstrojanen. I början tycktes attackerna framför allt riktade mot Asien, men snart började de även dyka upp i Europa. En region som inte attackerades var Ryssland, vilket tyder på att den skadliga koden kan ha kommit därifrån.

En gemensam insats med 17 länder inblandade resulterade i att fem misstänkta med koppling till Sodinokibi/REvil greps. I januari 2022 meddelade de ryska myndigheterna att gruppen hade splittrats.

Det är positiva nyheter, men betyder inte att hotet är över. Såväl distributionsmetoden som skaparens relation till andra grupper innebär att Sodinokibi-koden fortfarande kan användas eller modifieras för att användas till nya attackvektorer.

Hur fungerar utpressningstrojanen Sodinokibi?

En av de största utmaningarna med utpressningstrojanen Sodinokibi är att upptäcka den. En stor del av koden är förklädd eller krypterad, vilket gör den svår att identifiera för antivirusprogrammen – vilket i sin tur belyser vikten av att etablera en övergripande säkerhetsstrategi med flera lager som kombinerar utbildning, rekommenderade metoder och programvara för att upptäcka hot i ett så tidigt skede som möjligt.

I det här avsnittet tittar vi närmare på attackförloppet för att hjälpa användarna att få en bättre förståelse för hur utpressningstrojanen fungerar.

Vill du veta mer om andra typer av högprofilerade utpressningstrojaner kan du läsa våra handledningar för Phobos och WannaCry.

1. Utpressningstrojanen aktiveras

En attack inleds genom att man först säkerställer att det är den enda process som körs på den slutpunkt som är mål för attacken. Därefter görs en kryphålstestning för att identifiera sårbarheter som uppstått på grund av att säkerhetsuppdateringar inte gjorts eller misslyckats. När det här är klart blir nästa steg att ändra åtkomstbehörigheterna för att få fullständig administratörsbehörighet. Därefter startas systemet om i administratörsläge.

Systemet skannas sedan för att hitta språkidentiteter. En undantagslista som identifierar länder efter enhetsspråk läggs till i koden, så att utpressningstrojanen inte råkar attackera några slutpunkter i östeuropeiska länder. Den här informationen hjälpte utredarna att upptäcka att hackargruppen verkade från Ryssland.

Nästa steg blir att radera filerna i Windows säkerhetskopieringssystem (skuggkopior) och redigeringsprogrammet för startprinciper används för att inaktivera återställningslägen. Systemet genomsöks sedan för att hitta säkerhetskopieringsmappar, som tas bort och skrivs över för att de ska bli omöjliga att återställa.

2. Generering och utbyte av nycklar

Krypteringsnycklar skapas i par – en blir offentligt tillgänglig medan den andra behålls av angriparen. Utan båda nycklarna är det nästan omöjligt att återställa stulna data. Sodinokibi använder en algoritm för generering och utbyte av nycklar som benämns Elliptic-curve Diffie-Hellman (ECDH).

3. Kryptering

Sodinokibi använder två typer av kryptering:

- AES används för att kryptera den privata nyckeln och för dataöverföring över nätverk.

- Salsa20 används för kryptering av användarfiler.

Användarens dokument samlas in från alla filer som inte har markerats som undantagna och krypteras med Salsa20, som genererar en unik nyckel för varje fil. Det blir tydligt vilka filer som har krypterats eftersom utpressningstrojanen lägger till en filändelse på varje påverkad fil.

Åtgärden förbereder nu informationen för överföring till angriparens server.

4. Krav

När en fil har krypterats skapas ett utpressningsbrev som läggs till i samma mapp. Processen upprepas för varje mapp som innehåller krypterade filer. En mall för ändamålet medföljer paketet med utpressningstrojanen Sodinokibi, och uppdateras automatiskt med användarens ID och annan relevant information, bland annat en nyckel.

Dekryptering av Sodinokibi

Utpressningsbrevet innehåller tydliga anvisningar för hur användarna ska bära sig åt för att återställa sina data. Bland åtgärderna ingår att installera en TOR-webbläsare, klicka på en unik länk och fylla i en nyckel.

Det är på den här sidan som informationen om lösensumman finns. Användarna måste betala för att få ladda ned ett dekrypteringsprogram och får ett sista datum för när det måste vara klart. För användare som inte agerar före sista datum dubbleras priset. Betalningen ska ske i Bitcoin.

I september 2021 meddelades att företag inom cybersäkerhet tillsammans med rättsväsendet i USA hade utvecklat en kostnadsfri och universell dekrypteringsnyckel som kunde återsända filer till företag som hade attackerats före den 13 juli 2021. För att skydda dina företagsdata mot ytterligare attacker är det dock avgörande att ha ett verktyg som skyddar mot utpressningstrojaner, eftersom nyckeln inte alltid fungerar för krypteringar som skett efter detta datum.

Skydd mot en REvil-attack

Med en sådan varierad och farlig form av utpressningstrojan måste företagsanvändare se till att deras nätverk och enheter är skyddade mot attacker från utpressningstrojaner av typen Sodinokibi/REvil. Några exempel på viktiga åtgärder att vidta:

- Uppdatera systemen regelbundet. Sårbarheter är en vanlig väg in i system, och därför är det viktigt att korrigeringar, buggfixar och uppdateringar installeras så fort de blir tillgängliga.

- Utbilda personalen i cybersäkerhet. Den mänskliga faktorn är en av de främsta orsakerna till dataintrång. Förhindra dem genom att erbjuda utbildning för personal på alla nivåer inom företaget. Avast Business cybersäkerhetsquiz och utbildningsmaterial gör det enklare att bedöma den grundläggande kunskapsnivån i ämnet och att identifiera områden där ytterligare utbildning behövs.

- Säkerhetskopiera data. Precis som namnet antyder är attacker från utpressningstrojaner utformade för att stjäla data och sälja tillbaka dem till ägarna. Att alltid ha säkerhetskopior lagrade på annan plats innebär att viktiga data och dokument alltid är skyddade och tillgängliga, även om det värsta skulle hända.

- Kontrollera vem som har åtkomst. Åtkomstbehörigheter bör vara strikt begränsade till de som behöver direkt åtkomst. Granska företagsövergripande behörigheter för att säkerställa att administratörsrättigheterna begränsas till ett minimum, vilket minskar åtkomsten till nätverkskontroller om ett användarkonto skulle hackas.

- Inför rekommenderade säkerhetsrutiner. Ett annat sätt att skydda företagets data är att se till att rekommenderade säkerhetsrutiner införs. Dessa bör omfatta ett krav på starka lösenord, en rutin för flaggning av misstänkt aktivitet samt arrangemang kring distansarbete för att se till att enheterna är uppdaterade och skyddade. Som en del av detta arbete bör programvara som skyddar mot utpressningstrojaner och skannerprogram för skadlig kod finnas på samtliga slutpunkter som är ansluta till företagets nätverk, för att underlätta identifiering och borttagning av utpressningstrojaner.

- Utför regelbundna inspektioner och sårbarhetsutvärderingar. Händelseloggar bör kontrolleras regelbundet så att ovanlig aktivitet, till exempel hög aktivitet utanför arbetstid, kan upptäckas och utvärderas snabbt.

- Ha en åtgärdsplan. Katastrofplanering är avgörande för företagsskydd – och det gäller även den digitala världen. Öva på attacker regelbundet, så att personalen vet vem de ska kontakta i händelse av en attack från en utpressningstrojan, och se till att det finns en kontinuitetsplan för företaget på plats så att företaget kan fortsätta bedriva verksamhet efter en attack

Skydda dig mot utpressningstrojanen Sodinokibi

Medlemmar från gruppen bakom utpressningstrojanen Sodinokibi/REvil må ha gripits i januari 2022, men det finns annan skadlig kod än just deras. Skydda ditt företag från ett stort antal olika attacker med Avast Business Hub – vår integrerade, molnbaserade säkerhetsplattform för små och medelstora företag.