Qu’est-ce que le ransomware Petya ?

Petya chiffre certains fichiers sur votre ordinateur, puis demande une rançon en échange d’une clé de déchiffrement. Cependant, alors que de nombreuses autres souches de ransomware ciblent les fichiers personnels comme les documents ou les photos, Petya peut bloquer l’ensemble de votre disque dur, empêchant ainsi votre ordinateur de démarrer.

D’où vient le ransomware Petya ?

Petya n’est pas tant un exemplaire isolé d’un ransomware qu’une famille de malwares apparentés. Petya est apparu pour la première fois début 2016, diffusé via des pièces jointes malveillantes. Une fois téléchargée et ouverte, la pièce jointe libérait le programme malveillant sur l’ordinateur de la victime.

Après un début relativement banal, les conversations mondiales sur la cybersécurité concernant Petya ont explosé à la suite d’une nouvelle attaque en 2017. Surnommée « NotPetya », la nouvelle variante a fait des ravages dans des organisations en Ukraine, dont la Banque nationale d’Ukraine, avant de se répandre en Europe et aux États-Unis. Au final, l’attaque de NotPetya de 2017 a causé plus de 10 milliards de dollars de dégâts.

Anecdote : Le nom de Petya fait référence au film de James Bond, GoldenEye. Un compte Twitter appartenant semble-t-il à l’un des créateurs de Petya présentait deux des personnages antagonistes du film dans son nom et son avatar.

Comment Petya fonctionne-t-il ?

Le ransomware Petya chiffre la table de fichiers maîtres (MFT) de votre ordinateur. La table MFT est le guide de référence rapide de votre ordinateur pour chaque fichier de votre disque dur. Sans accès à cette table, votre ordinateur ne peut retrouver ses fichiers et ne peut même pas démarrer, et donc encore moins fonctionner normalement.

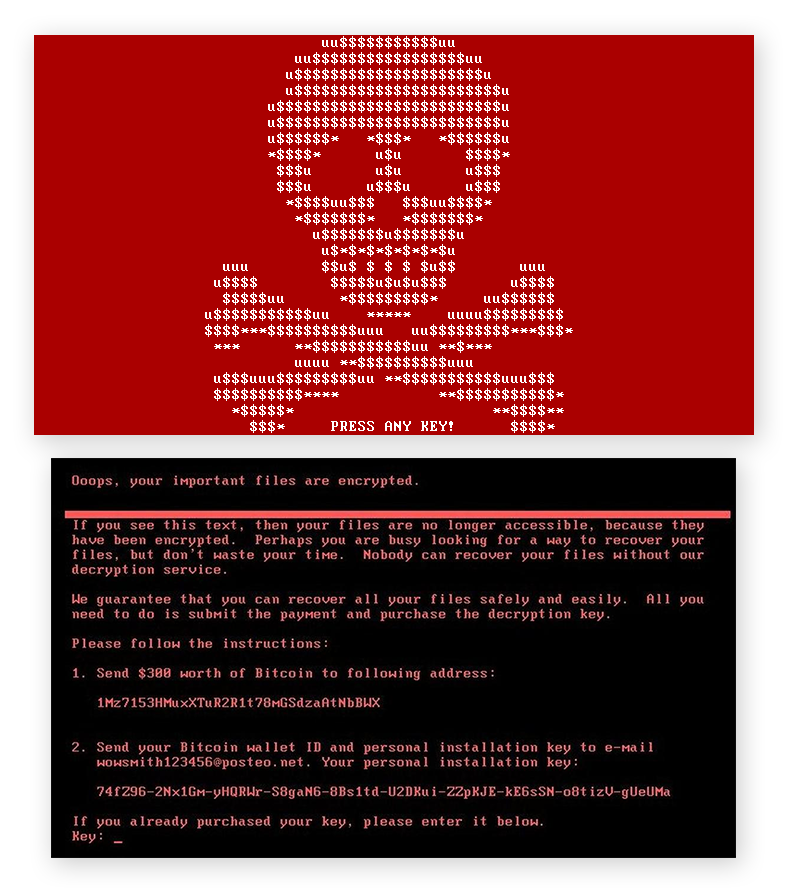

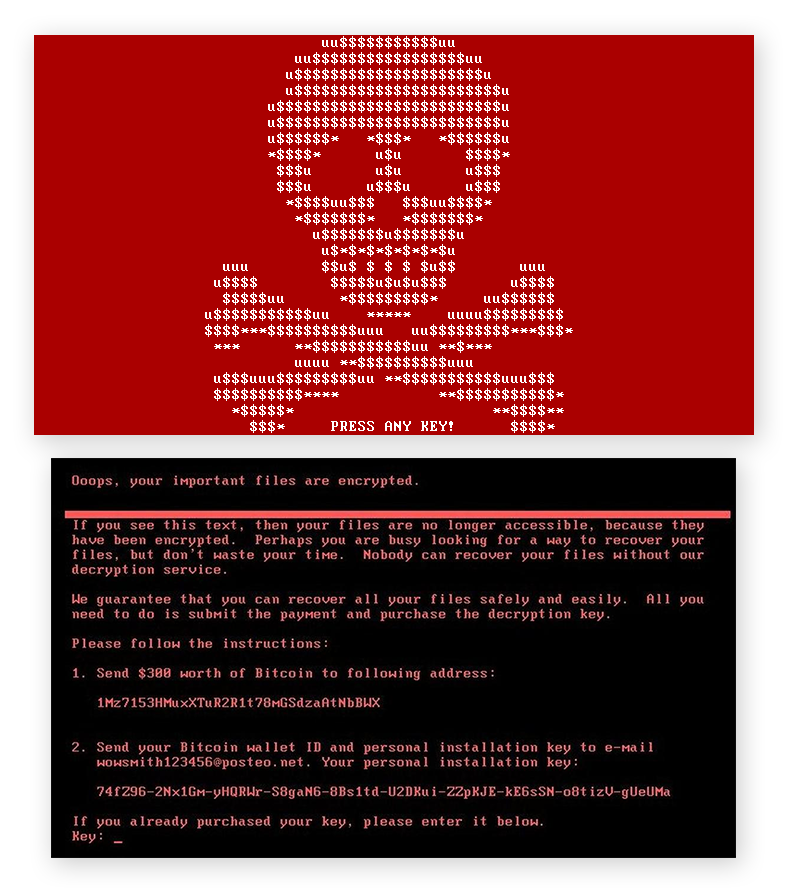

Une fois que la victime a installé involontairement Petya sur un ordinateur Windows, il infecte le master boot record (MBR). Le MBR est la partie de la programmation d’un ordinateur responsable du chargement de son système d’exploitation à chaque fois que l’ordinateur est mis en marche. Une fois à l’intérieur du MBR, Petya force l’ordinateur à redémarrer, puis commence à chiffrer la table MFT tout en affichant sa demande de rançon.

À ce stade, l’ordinateur n’est pas en mesure d’accéder à quoi que ce soit sur son disque dur, même pas à son propre système d’exploitation.

Pour une exploration approfondie du fonctionnement exact de Petya, ainsi que du ransomware Mischa qui y est associé, consultez cette analyse détaillée réalisée par l’équipe Avast spécialisée dans les menaces informatiques en réponse aux attaques initiales de 2016.

Comment détecter le ransomware Petya

À l’origine, Petya s’appuyait sur la crédulité des utilisateurs pour accéder aux ordinateurs. Vous deviez ouvrir l’e-mail malveillant, télécharger la pièce jointe, l’ouvrir, puis accepter de lui donner les droits administrateur pour modifier le système d’exploitation Windows. Ce n’est qu’après la fin de ce processus que Petya pouvait commencer à chiffrer la table MFT.

À ce stade, l’ordinateur de la victime redémarrait, puis affichait le message de demande de rançon de Petya.

Après quelques mois, Petya a commencé à arriver avec un programme de rançon secondaire et plus conventionnel appelé « Mischa ». Si une victime refusait d’accorder à Petya les droits administrateur dont il avait besoin pour chiffrer la table MFT, Mischa intervenait et chiffrait les fichiers de la victime, des programmes exécutables, en plus des documents, photos et vidéos habituellement visés par le ransomware.

Les logiciels anti-ransomwares recherchent tous les signes de ransomwares connus, y compris Petya. Vous serez en mesure de détecter Petya à temps pour éviter d’ouvrir les pièces jointes malveillantes.

Quelle est la différence entre Petya et NotPetya ?

NotPetya tire parti de l’exploit de Windows EternalBlue, également utilisée plusieurs mois auparavant par WannaCry, une autre souche de ransomware. EternalBlue permet à des malwares comme NotPetya de se propager rapidement d’eux-mêmes au sein d’un réseau et d’infecter potentiellement toute une organisation en quelques heures.

L’attaque de 2017 visait des entreprises de grande envergure, notamment des banques, des fournisseurs d’énergie et des conglomérats maritimes. En plus du nouveau vecteur d’infection, NotPetya présentait une différence supplémentaire et cruciale par rapport à son homologue de 2016 : il n’y avait pas de remède. NotPetya chiffre tout ordinateur qu’il touche de manière permanente et, en raison de la manière dont ce chiffrement se produit, il est impossible de le déchiffrer même si vous payez la rançon. Il s’agit d’un type de malware connu sous le nom de « wiper » (effaceur), qui se fait passer pour un ransomware.

Ce changement a conduit de nombreux experts en cybersécurité à conclure que l’attaque de NotPetya de 2017 n’était pas tant une tentative de demande de rançon qu’une simple cyberattaque destinée à perturber et à endommager les systèmes ukrainiens ciblés. On a même émis l’hypothèse que le déguisement en ransomware visait à présenter l’attaque comme une entreprise criminelle, dont l’origine aurait pu être une incursion dans la cyberguerre parrainée par un état.

Comme la vulnérabilité EternalBlue utilisée par NotPetya a depuis été corrigée, il est très peu probable que vous rencontriez un jour cette souche particulière de malware si vous avez mis à jour vos logiciels, comme vous devriez toujours le faire.

Quelle est la différence entre WannaCry et Petya ?

WannaCry et Petya ont tous deux causé plus que leur part de chaos à la fin du printemps et au début de l’été 2017. Bien que s’appuyant sur la même vulnérabilité, désormais obsolète, pour infecter les utilisateurs, ce qui se passait ensuite dépendait de la souche de ransomware impliquée.

Alors que l’attaque Petya/NotPetya s’est révélée plus tard être moins basée sur une demande de rançon que sur un véritable carnage, WannaCry a fonctionné selon des protocoles de demande de rançon standard, laissant le MBR et la table MFT intacts. Petya s’est en plus avéré beaucoup plus apte à résister aux tentatives d’endiguement. Il pourrait encore infecter des ordinateurs utilisant des logiciels corrigés et se propager par d’autres moyens en dehors de l’exploit EternalBlue.

De nombreux autres cas de ransomwares ont été recensés, par exemple Locky, Cerber et CryptoLocker.

Comment supprimer le ransomware Petya ?

Comme les ransomwares chiffrent vos fichiers, leur suppression ne résout que la moitié du problème. Une fois le ransomware supprimé, il vous reste encore tout un tas de fichiers chiffrés à traiter.

Vous pouvez éliminer facilement la plupart des souches de ransomware conventionnelles avec votre outil anti-malwares préféré. Comme le ransomware ne chiffre que les fichiers et les dossiers individuels, vous avez toujours accès à votre système d’exploitation et à tous les programmes qui s’y trouvent. Vous pouvez rapidement activer ou installer un logiciel de cybersécurité pour supprimer les ransomwares de votre PC (ou de votre Mac) et le laisser faire son travail.

Une infection par Petya n’est pas aussi simple. Avec la table MFT prise dans l’étau de Petya, votre ordinateur ne peut pas charger son système d’exploitation, ce qui signifie que vous ne pourrez pas accéder à votre logiciel de cybersécurité. Deux options s’offrent donc à vous :

-

Il y a un certain délai entre le moment où Petya s’introduit dans votre ordinateur et celui où il le force à redémarrer. Si vous pouvez éteindre votre ordinateur avant que Petya ne termine le redémarrage, vous pourrez peut-être l’empêcher de chiffrer votre table MFT.

-

Si vous voyez l’écran rouge avec la tête de mort et les os montré plus haut, c’est trop tard. Vous n’aurez pas d’autre choix que d’éteindre votre ordinateur et reformater le disque dur, puis restaurer vos fichiers à partir de la sauvegarde que vous avez créée (espérons-le).

Ne succombez jamais à la tentation de payer la rançon. N’oubliez pas que certaines variantes de Petya ne sont pas déchiffrables, même par les cybercriminels eux-mêmes. Dans ces cas, Petya est à sens unique, il n’y a pas de retour en arrière possible. D’autres variantes ont été déchiffrées et vous pourrez peut-être trouver des déchiffreurs en ligne. Si vous avez été infecté par Petya, consultez un expert en cybersécurité pour identifier le type d’infection de votre ordinateur.

Même dans les cas où le chiffrement peut être inversé, le paiement de la rançon n’est pas une garantie que vous retrouverez l’accès à vos fichiers. Le cybercriminel peut tout aussi bien disparaître avec votre paiement. Pire encore, en payant, vous ne faites qu’encourager les cybercriminels à utiliser les ransomwares comme technique lucrative. En refusant, vous pouvez les décourager d’utiliser les ransomwares contre d’autres personnes.

Comment anticiper l’attaque de Petya ?

Plutôt que de devoir faire face aux conséquences d’une infection par Petya, concentrez-vous sur la prévention avec ces bonnes pratiques anti-ransomwares :

-

Faites attention aux droits d’administrateur. N’accordez jamais de droits administrateur à un logiciel, sauf si vous êtes absolument sûr que c’est légitime et nécessaire.

Faites attention aux droits d’administrateur. N’accordez jamais de droits administrateur à un logiciel, sauf si vous êtes absolument sûr que c’est légitime et nécessaire.

-

Soyez méfiant face aux e-mails. Faites toujours preuve de prudence face aux liens et aux pièces jointes dans les e-mails. Si vous ne téléchargez pas la pièce jointe ou si vous ne cliquez pas sur le lien dans un e-mail bizarre, vous ne risquez pas de récupérer de ransomware.

Soyez méfiant face aux e-mails. Faites toujours preuve de prudence face aux liens et aux pièces jointes dans les e-mails. Si vous ne téléchargez pas la pièce jointe ou si vous ne cliquez pas sur le lien dans un e-mail bizarre, vous ne risquez pas de récupérer de ransomware.

-

Mettez toujours vos logiciels à jour. Les malwares exploitent les vulnérabilités des logiciels, et lorsque celles-ci sont découvertes, les éditeurs s’empressent de les corriger dans des mises à jour. Installez les correctifs et les mises à jour dès que vous les recevez.

Mettez toujours vos logiciels à jour. Les malwares exploitent les vulnérabilités des logiciels, et lorsque celles-ci sont découvertes, les éditeurs s’empressent de les corriger dans des mises à jour. Installez les correctifs et les mises à jour dès que vous les recevez.

-

Utilisez un outil anti-malwares. Un logiciel de antivirus fiable est votre meilleure défense dans la lutte contre Petya et les autres programmes malveillants. Il détectera et bloquera les malwares avant qu’ils n’aient la possibilité d’infecter votre machine.

Utilisez un outil anti-malwares. Un logiciel de antivirus fiable est votre meilleure défense dans la lutte contre Petya et les autres programmes malveillants. Il détectera et bloquera les malwares avant qu’ils n’aient la possibilité d’infecter votre machine.

-

Ne cliquez pas sur les publicités sur Internet. Les publicités malveillantes, en particulier les fenêtres contextuelles, sont une source fréquente d’infection par des malwares. Peu importe ce qu’elle vous promet, ne cliquez pas sur l’annonce. A fortiori lorsque vous consultez un site inconnu.

Ne cliquez pas sur les publicités sur Internet. Les publicités malveillantes, en particulier les fenêtres contextuelles, sont une source fréquente d’infection par des malwares. Peu importe ce qu’elle vous promet, ne cliquez pas sur l’annonce. A fortiori lorsque vous consultez un site inconnu.

-

Sauvegardez régulièrement vos fichiers. Une infection par un ransomware ne bouleversera pas votre vie si vous disposez d’une sauvegarde récente de tous vos fichiers importants. Les services cloud et les lecteurs physiques sont tous deux des choix de sauvegarde viables, et donc, quelle que soit la solution que vous préférez, utilisez-la souvent. Lorsque vous avez fini de sauvegarder vos fichiers, déconnectez le support de sauvegarde pour empêcher le malware d’y accéder.

Sauvegardez régulièrement vos fichiers. Une infection par un ransomware ne bouleversera pas votre vie si vous disposez d’une sauvegarde récente de tous vos fichiers importants. Les services cloud et les lecteurs physiques sont tous deux des choix de sauvegarde viables, et donc, quelle que soit la solution que vous préférez, utilisez-la souvent. Lorsque vous avez fini de sauvegarder vos fichiers, déconnectez le support de sauvegarde pour empêcher le malware d’y accéder.

Défendez-vous contre les ransomwares avec Avast

Chez Avast, nous sommes en première ligne dans la lutte contre les malwares. Avast One est constamment mis à jour pour identifier, détecter et bloquer les nouveaux types de malwares dès leur apparition. Il vous avertira également de tout autre point faible de la sécurité de votre appareil ou de votre réseau, y compris les logiciels obsolètes ou le Wi-Fi non sécurisé, vous protégeant ainsi contre les cyberattaques venant de toute part.

Ce n’est qu’une des nombreuses raisons pour lesquelles plus de 400 millions d’utilisateurs à travers le monde confient leur sécurité et leur confidentialité à Avast.