Qu’est-ce que le ransomware Ryuk ?

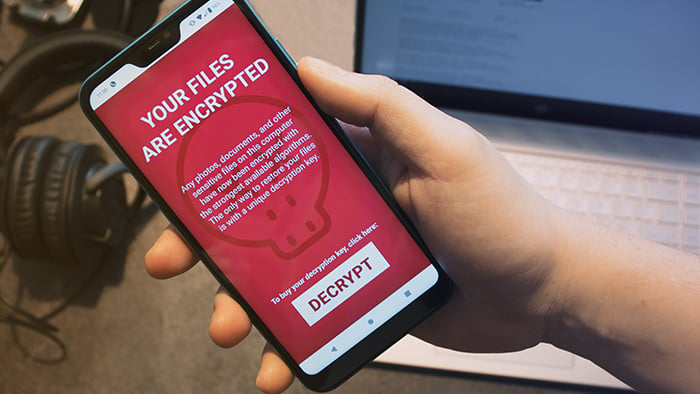

Le ransomware Ryuk est un type de malware (logiciel malveillant) que les pirates utilisent sur les cibles de grande valeur. Il permet d’infecter des systèmes, de chiffrer des fichiers et d’exiger une rançon pour leur déchiffrement. Portant le nom d’un célèbre personnage du manga Death Note, le ransomware Ryuk a déjà frappé des entreprises, des gouvernements et des institutions publiques (hôpitaux, écoles).

Comme tous les ransomwares, Ryuk peut avoir un effet dévastateur, en particulier sur les entités ciblées disposant d’actifs numériques essentiels – les hôpitaux qui s’appuient sur des fichiers électroniques pour fournir des médicaments précis, ou les centrales électriques qui contrôlent à distance les installations d’eau.

Ces derniers temps, les cybercriminels redoublent d’efforts pour mener d’impitoyables attaques, et les populations vulnérables ne sont pas à l’abri d’une attaque de Ryuk. On ignore qui se cache derrière le ransomware Ryuk, mais nombre de sources soupçonnent Wizard Spider, un réseau clandestin de cybercriminels principalement basé en Russie.

Quelle est l’histoire du ransomware Ryuk ?

Le ransomware Ryuk est apparu pour la première fois en août 2018, où il a chiffré les fichiers de centaines de petites municipalités, d’entreprises de logistique et de sociétés technologiques dans le monde entier. Bien qu’il s’agisse de sa première apparition publique sous le nom de « ransomware Ryuk », les experts en cybersécurité ont établi un lien entre la structure du code et la souche du ransomware Hermes, découvert en 2017.

En 2021, le ransomware Ryuk a pris une tournure inquiétante, car une nouvelle variante a émergé avec des capacités semblables à celles des vers informatiques (qui peuvent se propager entre des ordinateurs et systèmes sans requérir l’intervention d’un agent humain). La chaîne d’attaque est ainsi plus rapide, ce qui permet aux pirates de causer plus facilement des ravages à l’échelle du système.

Comment Ruyk a-t-il émergé et comment se propage-t-il ?

Les attaques du ransomware Ryuk commencent souvent par des e-mails de phishing (hameçonnage). Comme ils cherchent à obtenir des sommes importantes, les utilisateurs de Ryuk déploient souvent des campagnes de spear phishing (harponnage) ciblant les personnes ayant accès à des logiciels ou à des systèmes d’entreprise.

Les pirates étudient d’abord les cibles de grande valeur pour déterminer si une attaque en vaut la peine. Puis ils envoient à leurs cibles des e-mails d’apparence inoffensive contenant des pièces jointes ou liens malveillants. Par exemple, une pièce jointe peut être un simple document Word mais si vous l’ouvrez, elle libère un malware de type cheval de Troie (comme Trickbot ou Emotet).

Ce malware initial n’est pas vraiment un ransomware. C’est l’élément qui permet à l’attaquant de prendre le contrôle de votre appareil afin de pouvoir ensuite déployer sa charge utile de ransomware. Pendant ce temps, Ryuk se propage latéralement dans le réseau, infectant de plus en plus d’appareils.

Logés au cœur d’un système, les pirates utilisant Ryuk recueillent secrètement les informations d’identification des administrateurs et identifient les contrôleurs de domaine. Ainsi, s’ils décident de libérer la charge utile du ransomware Ryuk, ils pourront toucher le plus grand nombre de personnes possible, pour une surface d’attaque maximale.

Le ransomware Ryuk peut chiffrer les fichiers, les données et l’accès au système d’un ordinateur, rendant impossible la récupération d’informations ou l’accès aux programmes. Il empêche également la restauration du système Windows, obligeant les victimes à choisir entre la perte de données et le paiement de la rançon. L’attaque est si brutale et dévastatrice que beaucoup choisissent de payer, ce qui explique pourquoi certaines des plus grandes attaques de ransomwares sont récentes.

En tant qu’attaque menée par des humains, les pirates derrière Ryuk utilisent des techniques de piratage manuel pour obtenir un accès et se propager sur les réseaux. Ce modèle de chaîne d’attaque a été observé en 2018, 2019 et 2020.

De récentes attaques indiquent que le ransomware Ryuk a évolué et peut désormais se propager sans interaction humaine, ce qui est plus typique d’un ver que d’un virus informatique. Néanmoins, la violation initiale des données est permise par des tactiques classiques d’ingénierie sociale comme le phishing, le spam et l’usurpation d’identité.

Les attaques par ransomware Ryuk commencent souvent par des e-mails de phishing, incitant la victime à installer des chevaux de Troie ou d’autres logiciels malveillants. Lorsqu’un nombre suffisant d’ordinateurs est infecté, le ransomware est diffusé à l’échelle du système.

Les attaques par ransomware Ryuk commencent souvent par des e-mails de phishing, incitant la victime à installer des chevaux de Troie ou d’autres logiciels malveillants. Lorsqu’un nombre suffisant d’ordinateurs est infecté, le ransomware est diffusé à l’échelle du système.

Pour en savoir plus sur d’autres souches de ransomware, consultez nos guides sur Locky, Petya, Cerber et WannaCry.

Exemples d’attaques par ransomware Ryuk

Les attaques par ransomware Ryuk suivent toutes le même schéma. De grandes entités publiques ou privées sont visées et frappées, comme lors d’un raid. Les attaques Ryuk ont frappé des cibles aux États-Unis, au Royaume-Uni, en Allemagne, en Espagne, en France et en Australie.

Début 2021, une analyse des transactions en bitcoins effectuées à partir d’adresses connues de Ryuk a révélé que les pirates de Ryuk avaient touché plus de 150 millions de dollars en paiements de rançon. Les attaques par ransomware Ryuk les plus notables ont dévasté des municipalités, des systèmes scolaires, des entreprises de technologie et d’énergie, ainsi que des hôpitaux.

-

Décembre 2018 : des médias américains utilisant le logiciel Tribune Publishing ont été touchés, notamment le LA Times et les éditions de la côte ouest du Wall Street Journal et du New York Times. Apparemment, ces attaques visaient plus à désactiver l’infrastructure qu’à voler des données.

-

Mars 2019 : l’ensemble du réseau municipal du comté de Jackson (Géorgie) a été mis hors ligne – à l’exception des services d’urgence, fort heureusement. Après avoir consulté des experts en cybersécurité, les responsables locaux ont décidé de payer la rançon négociée de 400 000 dollars.

-

Juin 2019 : deux villes de Floride (Riviera Beach et Lake City) ont été touchées par le ransomware Ryuk à quelques semaines d’intervalle. Les attaques ont touché les services d’urgence, les stations de pompage et les systèmes administratifs. Les deux villes ont décidé de payer la rançon pour rétablir les services (respectivement, 600 000 et 460 000 dollars).

-

Juillet 2019 : le comté de LaPorte (Indiana) a été touché par une attaque par ransomware Ryuk. Le groupe a payé 130 000 dollars pour que ses systèmes fonctionnent à nouveau normalement.

-

Juillet 2019 : le système informatique de la ville de New Bedford (Massachusetts) a été rançonné pour un montant sans précédent de 5,3 millions de dollars. La ville a proposé 400 000 dollars aux pirates, qui ont refusé, et a donc décidé d’essayer de récupérer les données par ses propres moyens.

-

Décembre 2019 : plus de 700 bureaux du gouvernement espagnol ont été simultanément attaqués par le ransomware Ryuk, perturbant des centaines de milliers de rendez-vous de citoyens et l’accès au portail du Service public de l’emploi.

-

Janvier 2020 : une attaque par ransomware Ryuk a frappé Electronic Warfare Associates (EWA), un fournisseur bien connu d’équipement électronique pour le département de la Défense des États-Unis. L’entreprise a tenté de passer sous silence cette violation de données, mais l’affaire a éclaté lorsque quelqu’un a trouvé des fichiers chiffrés et des notes de rançon dans les résultats de recherche Google mis en cache de l’entreprise.

-

Mars 2020 : 80 bureaux de la société de services juridiques Epiq Global ont été touchés par le ransomware Ryuk, bloquant l’accès des clients à des documents juridiques essentiels. L’entreprise n’a pas dévoilé si elle avait payé une rançon ou non.

-

Septembre 2020 : plus de 250 établissements médicaux administrés par l’Universal Health Services (UHS) – l’un des plus grands prestataires de soins de santé privés des États-Unis – ont été attaqués, ce qui a forcé les patients à être redirigés vers d’autres services d’urgence et a retardé les résultats des tests et les rendez-vous. UHS aurait payé 67 millions de dollars pour se remettre de cette attaque.

-

Novembre 2020 : suite à une attaque par ransomware Ryuk sur K12 Inc, une plateforme d’éducation en ligne desservant plus d’un million d’étudiants, les pirates ont accédé à de grandes quantités de données personnelles et ont menacé de les divulguer. K12 a confirmé avoir versé une rançon (sans spécifier son montant) pour protéger la vie privée de ses étudiants.

-

Novembre 2020 : le système scolaire public du comté de Baltimore, qui accueille plus de 115 000 élèves et dispose d’un budget de 1,5 milliard de dollars, a été touché par le ransomware Ryuk quelques jours avant Thanksgiving, perturbant massivement ses services d’enseignement à distance. Bien qu’aucune rançon n’ait été payée, la récupération aurait coûté près de 10 millions de dollars au système scolaire. Cette attaque par ransomware Ryuk de 2020 met en évidence le risque de passer au numérique sans sécuriser correctement les systèmes vulnérables.

-

Mai 2021 : lorsque Volue (une entreprise norvégienne de technologie énergétique) a été attaquée par Ryuk, l’infrastructure des systèmes d’approvisionnement en eau et de traitement des eaux usées de plus de 200 municipalités norvégiennes a été touchée (soit près de 85 % de la population du pays).

-

Juin 2021 : le réseau et les services informatiques de Liège (troisième plus grande ville de Belgique) ont été attaqués par le ransomware Ryuk. Cette attaque a perturbé les services administratifs liés aux cartes d’identité, aux passeports et aux rendez-vous pour les mariages, les naissances et les permis de séjour.

Comment se protéger de Ryuk ?

Comme la plupart des ransomwares, Ryuk obtient des accès en profitant de mauvaises pratiques informatiques : formation insuffisante du personnel, mots de passe faibles, absence de pare-feu efficaces ou manque d’autres infrastructures de sécurité.

La résolution de ces problèmes, des sauvegardes régulières, la mise en place d’un accès avec autorisations et l’installation d’un système de sécurité pour les serveurs sont les meilleurs moyens de prévenir les attaques de ransomware.

Il ne faut pas sous-estimer l’importance de la formation pour se défendre contre le ransomware Ryuk et d’autres souches de logiciels malveillants. En effet, un seul faux pas (cliquer sur un lien malveillant, ouvrir un document infecté) suffit pour faire tomber tout un système.

L’erreur humaine est inévitable, mais avec une bonne hygiène numérique associée à un outil de protection contre les ransomwares, vous pouvez les empêcher le chiffrement de vos fichiers et la désactivation de vos systèmes critiques. Avast One propose un puissant logiciel anti-ransomwares soutenu par le plus grand réseau de détection des menaces au monde.

Comment supprimer Ryuk ?

Vous pouvez supprimer un ransomware sur votre PC et supprimer un ransomware sur votre Mac. Quel que soit le type d’appareil, la première étape consiste à isoler les appareils infectés. Déconnectez votre appareil, y compris les lecteurs réseau, les disques durs externes, les comptes de stockage cloud, etc. Puis exécutez une analyse antivirus pour identifier et supprimer le logiciel malveillant.

Protégez-vous contre les ransomwares avec Avast Antivirus

Une attaque de ransomware a généralement de douloureuses conséquences. Mais si vous suivez de bonnes pratiques informatiques et utilisez un logiciel efficace de protection contre les ransomwares, vous pouvez minimiser considérablement les risques d’attaque.

Grâce à son système d’apprentissage automatique qui s’enrichit chaque jour, Avast One fournit une protection haut de gamme contre les logiciels malveillants. Notre équipe d’experts en cybersécurité surveille en permanence le paysage des menaces de ransomwares et met à jour son réseau de détection des menaces en conséquence. Avast, qui jouit de la confiance de plus de 400 millions d’utilisateurs dans le monde, stoppe les ransomwares avant qu’ils ne frappent.

Les attaques par ransomware Ryuk commencent souvent par des e-mails de phishing, incitant la victime à installer des chevaux de Troie ou d’autres logiciels malveillants. Lorsqu’un nombre suffisant d’ordinateurs est infecté, le ransomware est diffusé à l’échelle du système.

Les attaques par ransomware Ryuk commencent souvent par des e-mails de phishing, incitant la victime à installer des chevaux de Troie ou d’autres logiciels malveillants. Lorsqu’un nombre suffisant d’ordinateurs est infecté, le ransomware est diffusé à l’échelle du système.