Qu’est-ce que WannaCry ?

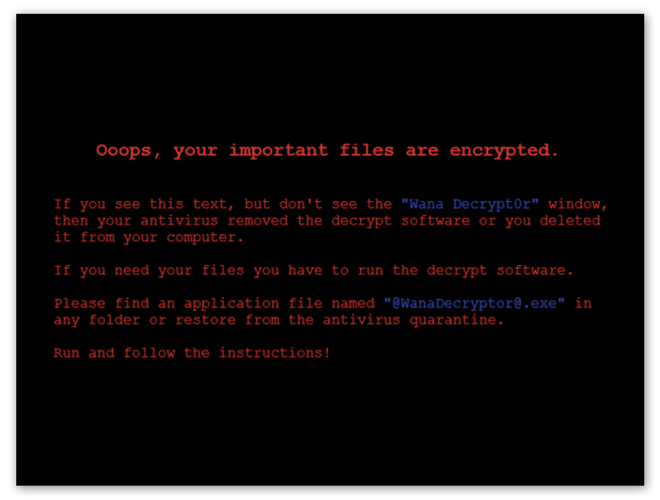

« Oups, vos fichiers importants ont été chiffrés. »

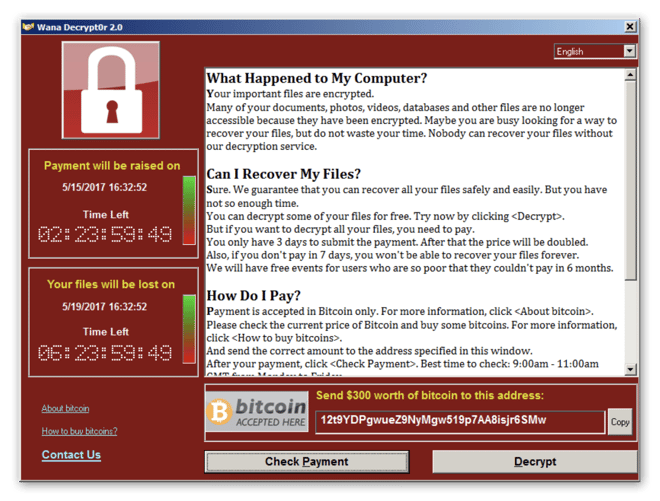

Bienvenue dans le monde de WannaCry, où les pirates verrouillent vos fichiers et vous demandent de payer pour les déchiffrer. Si un message comme celui-ci s’affiche sur votre ordinateur, vous avez été infecté par WannaCry ou une autre forme similaire de ransomware.

Tel que son nom l’indique, un ransomware est un logiciel malveillant qui chiffre vos fichiers et vous demande de payer une rançon pour les déchiffrer. WannaCry reste à ce jour l’une des souches de ransomware les plus connues. Pourquoi ? Plusieurs raisons sont à l’origine de la notoriété de WannaCry :

-

Il s’agit d’un ver capable de se propager d’un ordinateur et d’un réseau à un autre automatiquement, sans nécessiter d’interaction humaine.

-

WannaCry s’est appuyé sur un exploit Windows qui a rendu des millions d’appareils vulnérables.

-

Ses méfaits ont provoqué des dégâts à hauteur de centaines de millions (peut-être même de milliards) de dollars.

-

Cette souche de ransomware s’est propagée plus vite que l’éclair et s’est arrêtée tout aussi brusquement.

-

Son nom accrocheur (et bien porté) a contribué à le rendre mémorable : qui ne pleurerait pas si tous ses fichiers avaient été verrouillés ?

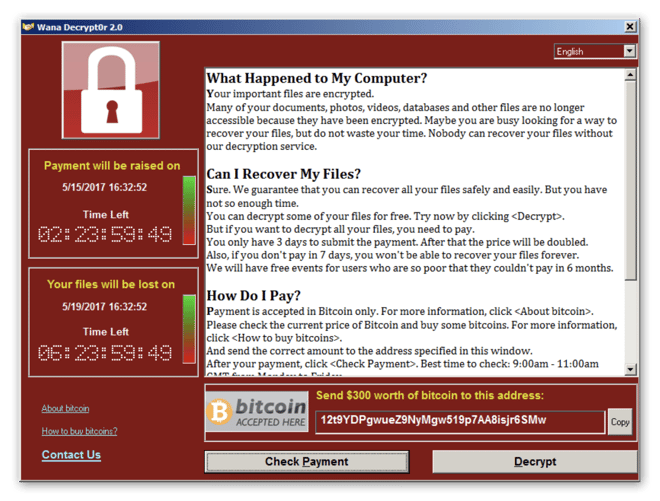

Les victimes des cybercriminels devaient payer 300 dollars en bitcoins pour récupérer leurs fichiers. Ceux qui n’ont pas payé à temps ont dû payer le double pour obtenir une clé de déchiffrement. Le fait d’utiliser des cryptomonnaies, ainsi que son comportement de type ver, ont valu à WannaCry le titre de cryptover.

L’attaque WannaCry a explosé en mai 2017, s’attaquant à des cibles notables telles que le National Health Service du Royaume-Uni. Elle s’est étendue comme un feu de paille, infectant plus de 230 000 ordinateurs dans 150 pays en une seule journée.

Comment WannaCry se propage-t-il ?

WannaCry s’est propagé à l’aide de la vulnérabilité Windows dénommée MS17-010, que les pirates ont mis à profit par le biais de l’exploit EternalBlue. La NSA a découvert cette vulnérabilité logicielle et, plutôt que de la signaler à Microsoft, elle a développé du code dans le but de l’exploiter. Ce code a ensuite été volé et rendu public par un mystérieux groupe de hackers dénommé The Shadow Brokers (encore un groupe qui porte bien son nom). Microsoft a fini par prendre connaissance d’EternalBlue et a publié un correctif (une mise à jour logicielle pour corriger la vulnérabilité). Cependant, les utilisateurs qui n’ont pas appliqué le correctif (la majorité) ont continué d’être vulnérables à EternalBlue.

Le ransomware WannaCry cible les réseaux utilisant le protocole SMBv1 qui permet aux ordinateurs d’établir une communication avec des imprimantes et d’autres appareils connectés au réseau. WannaCry possède le comportement d’un ver, c’est-à-dire qu’il peut se propager à travers les réseaux. Une fois installé sur un appareil, WannaCry peut analyser un réseau pour détecter les appareils les plus vulnérables. Il s’y infiltre par le biais de l’exploit EternalBlue, puis utilise un outil de porte dérobée appelé DoublePulsar pour s’installer et s’exécuter. Ainsi, il arrive à s’auto-propager sans besoin d’interaction humaine ni de fichier ou de logiciel hôte, ce qui le classe dans la catégorie des vers plutôt que dans celle des virus.

D’où vient WannaCry ?

Personne ne connaît de source sûre l’origine du ransomware WannaCry, mais la communauté de la cybersécurité en attribue la paternité à la Corée du Nord et à son groupe de pirates informatiques connu sous le nom de Lazarus Group. Le FBI et d’autres chercheurs dans le domaine de la cybersécurité ont trouvé des indices cachés dans l’arrière-plan du code, qui pourraient faire penser à ces origines.

L’offensive WannaCry de mai 2017

L’offensive WannaCry a commencé le 12 mai 2017, avec une première infection survenue en Asie. En raison de sa nature de ver, WannaCry est parti comme un boulet de canon. Très rapidement, il a infecté 10 000 appareils par heure et a continué à vitesse vertigineuse jusqu’à ce qu’on parvienne à l’arrêter quatre jours plus tard.

L’attaque du ransomware a immédiatement provoqué le chaos, en particulier dans les hôpitaux et autres organisations de santé. Au Royaume-Uni, le National Health Service (système de santé britannique) a été paralysé par l’attaque et de nombreux hôpitaux ont été forcés de fermer leurs systèmes informatiques, ce qui a perturbé les soins et provoqué le report de certaines opérations chirurgicales vitales.

Quelle était sa cible ?

Bien que WannaCry ne semblait cibler personne en particulier, il s’est rapidement propagé à 150 pays, en provoquant des dégâts considérables notamment en Russie, en Chine, en Ukraine, à Taïwan, en Inde et au Brésil. Un grand nombre de personnes et d’organisations ont été touchées, dont :

-

Des entreprises : FedEx, Honda, Hitachi, Telefonica, O2, Renault.

-

Des universités : l’université de technologie électronique de Guilin, l’université de technologie aérospatiale de Guilin, l’université maritime de Dalian, le Cambrian College, l’université Aristote de Thessalonique, l’université de Montréal.

-

Des compagnies de transports : Deutsche Bahn, LATAM Airlines Group, les Chemins de fer russes.

-

Des agences gouvernementales : la police d’Andhra Pradesh, le bureau de la sécurité publique chinoise, Instituto Nacional de Salud (Colombie), National Health Service (R.-U.), NHS Écosse, le tribunal de São Paulo, plusieurs gouvernements des États de l’Inde (Gujarat, Kerala, Maharashtra, Bengale-Occidental).

L’attaque a mis à profit les logiciels anciens ou obsolètes utilisés par les entreprises. Pourquoi ces organisations n’ont-elles pas appliqué le correctif ? Il est extrêmement difficile pour certaines organisations comme le NHS de fermer l’ensemble de leur système pour effectuer une mise à jour alors qu’elles ont besoin d’accéder à tout moment à certaines données, comme les données des patients, mais le fait de ne pas prendre le temps de mettre à jour leur système leur a causé beaucoup de problèmes à long terme.

Comment l’a-t-on arrêté ?

Le chercheur en cybersécurité Marcus Hutchins a découvert que, ayant pénétré dans un système, WannaCry tentait d’atteindre une URL en particulier. S’il ne trouvait pas cette URL, alors le ransomware commençait à infecter le système et chiffrer les fichiers. Marcus Hutchins a donc enregistré un nom de domaine afin de créer un gouffre DNS servant d’interrupteur d’arrêt, arrêtant ainsi WannaCry. Pendant quelques jours extrêmement tendus, les pirates se sont attaqués à son URL à l’aide d’une variante du botnet Mirai (en tentant de détruire l’URL et l’interrupteur d’arrêt au moyen d’une attaque DDoS).

Hutchins a réussi à protéger le domaine en utilisant une version mise en cache du site, qui pouvait gérer des niveaux de trafic plus élevés, et l’interrupteur d’arrêt a tenu bon. Nous ne savons toujours pas pourquoi le code de WannaCry contenait l’interrupteur d’arrêt, ni s’il y a été inclus par inadvertance ou intentionnellement, ou si les pirates souhaitaient pouvoir arrêter leur offensive.

Combien a coûté WannaCry ?

WannaCry demandait une rançon de 300 dollars en bitcoin (600 une fois passé le délai) à chaque utilisateur, mais les dégâts ont été bien plus importants. Environ 330 personnes ou organisations ont payé une rançon, pour un total de 51,6 bitcoins (d’une valeur d’environ 130 634 dollars au moment du paiement). Il s’agit là uniquement des paiements effectués directement aux pirates, mais le coût réel de WannaCry est bien plus élevé.

En raison du nombre important d’agences gouvernementales, d’universités et d’organisations de soins affectées par WannaCry et du contrôle des dégâts qui s’en est ensuivi, le nettoyage a coûté une somme exorbitante. D’après les estimations de la société de modélisation du risque cybernétique Cyence, ces coûts s’élèveraient à 4 milliards de dollars.

WannaCry est-il toujours actif ?

Malgré l’interrupteur d’arrêt qui a arrêté l’attaque en mai 2017, WannaCry n’a pas été complètement éradiqué. En mars 2018, Boeing a été visé mais est parvenu à contenir rapidement les dégâts. D’autres attaques restent possibles. De plus, d’autres souches de ransomware qui exploitent la même vulnérabilité Windows ont été développées, telles que Petya et NotPetya. Il est important de rappeler que Microsoft a publié un correctif (mise à jour de sécurité) qui corrige la vulnérabilité bloquant ainsi l’exploit EternalBlue. Assurez-vous donc toujours que votre logiciel est à jour.

Reconnaître WannaCry

Alors que d’autres types de malwares se tapissent tout au fond de votre système, vous saurez immédiatement si vous êtes la cible d’un ransomware. Il n’existe pas de signe ou de symptôme plus évident qu’un écran géant qui s’affiche pour vous demander une rançon. WannaCry se présente ainsi :

WannaCry peut-il être supprimé ?

Comme c’est le cas de tous les malwares, il est possible de supprimer WannaCry, mais annuler ses effets négatifs est une toute autre affaire. Le fait de supprimer le code malveillant qui maintient vos fichiers verrouillés ne les déchiffrera pas pour autant. Quelle que soit la souche de ransomware, Avast ne vous conseille pas de payer la rançon pour déverrouiller vos fichiers. Rien ne vous garantit qu’un code de déchiffrement vous sera effectivement fourni si vous payez (nous avons affaire à des criminels, ne l’oublions pas). Même si les pirates ont effectivement les meilleures intentions et vous envoient votre clé, en payant la rançon, vous validez en quelque sorte leur pratique criminelle, les encourageant ainsi à continuer de propager le ransomware et de financer d’autres activités illégales.

Certains chercheurs en cybersécurité sont de l’avis que WannaCry était en fait un wiper, un effaceur, ce qui signifie qu’il effaçait vos fichiers sans n’avoir la moindre intention de déverrouiller quoi que ce soit. Le processus de paiement en soi était par ailleurs marqué par de gros problèmes au niveau de la mise en œuvre, toutes les victimes recevant les trois mêmes adresses bitcoin, ce qui rendait impossible de savoir exactement qui avait effectivement payé.

Que pouvez-vous faire si vos fichiers ont été verrouillés ? Avec un peu de chance, vous pouvez trouver un outil de déchiffrage en ligne qui répond à vos besoins. Avast, ainsi que d’autres chercheurs en cybersécurité, décodent les ransomwares et proposent les clés de déchiffrement gratuitement en ligne. Cependant, toutes les souches de ransomware ne peuvent pas être décodées. Dans le cas de WannaCry, une clé de déchiffrement est bien disponible, mais elle ne fonctionne pas avec tous les systèmes informatiques.

Si vous ne parvenez pas à déchiffrer vos fichiers, vous pouvez rétablir une sauvegarde antérieure de votre système contenant vos fichiers normaux. Il n’en demeure pas moins que vous devez d’abord supprimer le code malveillant. Consultez nos guides pour supprimer les ransomwares, quel que soit votre appareil.

Comment vous protéger de WannaCry et d’autres souches apparentées de ransomware ?

S’il est vrai que WannaCry a cessé de semer le désespoir sur son passage, de nombreuses souches continuent de sévir. Grâce à nos conseils, vous serez en mesure de vous protéger des souches existantes et nouvelles de ransomware, ainsi que d’autres types de malware. Vous devez défendre votre système contre les ransomwares, ainsi que votre réseau et tous les appareils qui y sont connectés. Voici comment empêcher WannaCry et d’autres ransomwares d’accéder à votre appareil :

Maintenez vos logiciels a jour

Microsoft a corrigé la vulnérabilité EternalBlue, mais des millions d’utilisateurs n’ont pas appliqué la mise à jour. S’ils l’avaient fait, WannaCry n’aurait pas pu les infecter. Il est donc absolument essentiel de maintenir tous vos logiciels à jour. Il est également important de mettre à jour votre logiciel de sécurité (en revanche, si vous utilisez l’antimalware d’Avast, vous pouvez être tranquille, notre antivirus est mis à jour automatiquement !).

Évitez les e-mails provenant d’expéditeurs inconnus

Un bon nombre d’arnaques qui circulent sont encore transmises principalement par e-mail par les cybercriminels. Méfiez-vous toujours des e-mails envoyés par des expéditeurs inconnus et évitez soigneusement de cliquer sur des liens ou de télécharger des pièces jointes à moins que leur authenticité ne fasse pas l’ombre d’un doute.

Attention aux sites web infectés

La publicité malveillante, qui dissimule ses annonces infectées par des fenêtres contextuelles et des bannières, vous guette dans de nombreux sites web. Vérifiez la sécurité de tout site web avant de vous y rendre, surtout en ce qui concerne les sites d’achat ou de streaming.

Sauvegardez régulièrement vos données importantes

En sauvegardant vos fichiers, le ransomware ne pourra rien contre vous : il vous suffira de le supprimer et de restaurer la version antérieure du système avant l’infection. Vous devez régulièrement sauvegarder tous vos documents et fichiers importants afin d’en conserver toujours une version propre que vous pourrez utiliser s’ils sont chiffrés. Pour mettre toutes les chances de votre côté, il est préférable de sauvegarder vos données dans le cloud et à l’aide d’un dispositif de stockage physique.

Se défendre efficacement contre WannaCry

L’application de mises à jour logicielles dès leur publication et l’adoption de bonnes habitudes de navigation, d’utilisation des e-mails et de téléchargement peuvent contribuer grandement à votre sécurité en ligne, mais rien ne vous garantit une sécurité absolue. Même les utilisateurs les plus avertis ont parfois cliqué par inadvertance sur un lien inconnu ou ont cru à une arnaque de phishing savamment élaborée.

C’est pourquoi tout un chacun devrait se doter d’une barrière de protection contre les ransomwares, les malwares et toute autre menace de sécurité et de confidentialité. Avast One bloque la progression des ransomwares comme WannaCry grâce à l’action de ses six couches de protection et de son système cloud alimenté par l’intelligence artificielle. Téléchargez Avast aujourd’hui pour éviter que vos fichiers ne soient pris en otage.