Qu’est-ce que Hugging Face ?

Qu’est-ce que Hugging Face ?

Hugging Face est une plateforme open source pour les outils d’IA et de Machine Learning, qui favorise les innovations technologiques...

Qu’est-ce que Hugging Face ?

Hugging Face est une plateforme open source pour les outils d’IA et de Machine Learning,...

Que peuvent faire les arnaqueurs avec votre numéro de téléphone et comment renforcer sa protection ?

Que peuvent faire les arnaqueurs avec votre numéro de téléphone et comment renforcer sa protection ?

Allo ? C’est bien toi qui appelles ? Les arnaqueurs peuvent utiliser votre numéro pour vous arnaquer vous ou d’autres personnes....

Que peuvent faire les arnaqueurs avec votre numéro de téléphone et comment renforcer sa protection ?

Allo ? C’est bien toi qui appelles ? Les arnaqueurs peuvent utiliser votre numéro pour...

Qu’est-ce que l’empoisonnement du DNS et comment protéger vos données

Qu’est-ce que l’empoisonnement du DNS et comment protéger vos données

Les sites web malveillants sont une mauvaise nouvelle. Les sites malveillants mis en cache par votre navigateur sont encore pires....

Qu’est-ce que l’empoisonnement du DNS et comment protéger vos données

Les sites web malveillants sont une mauvaise nouvelle. Les sites malveillants mis en...

Qu’est-ce que le swatting et comment ça marche ?

Qu’est-ce que le swatting et comment ça marche ?

Le swatting est un canular dangereux, lors duquel une personne envoie un faux signalement concernant une autre personne aux services...

Qu’est-ce que le swatting et comment ça marche ?

Le swatting est un canular dangereux, lors duquel une personne envoie un faux signalement...

Comment protéger vos enfants en ligne

Comment protéger vos enfants en ligne

Internet est un outil extraordinaire pour l’éducation et le divertissement, mais les sites Web et les interactions à risque...

Comment protéger vos enfants en ligne

Internet est un outil extraordinaire pour l’éducation et le divertissement, mais les...

Mon compte Twitter a-t-il été piraté ?

Mon compte Twitter a-t-il été piraté ?

Twitter, désormais X, est l’une des plateformes de réseaux sociaux les plus populaires. Toutefois, ses centaines de millions...

Mon compte Twitter a-t-il été piraté ?

Twitter, désormais X, est l’une des plateformes de réseaux sociaux les plus populaires....

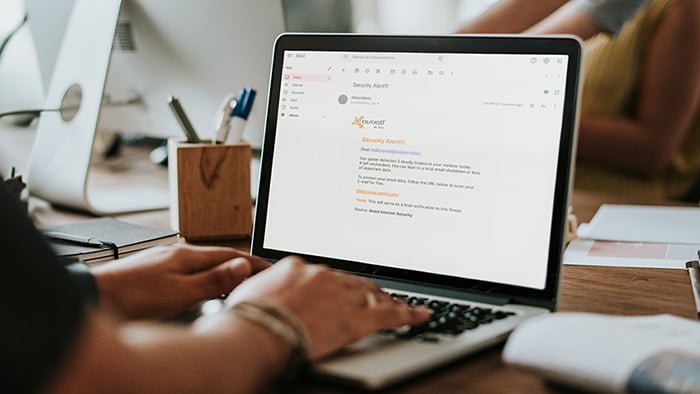

Qu’est-ce qu’une violation de la sécurité ?

Qu’est-ce qu’une violation de la sécurité ?

Une violation de la sécurité est un accès non autorisé à un appareil, un réseau, un programme ou des données. Les violations de la...

Qu’est-ce qu’une violation de la sécurité ?

Une violation de la sécurité est un accès non autorisé à un appareil, un réseau, un...

Guide d’APKPure : est-il légal, est-il sûr ?

Guide d’APKPure : est-il légal, est-il sûr ?

APKPure propose aux utilisateurs d’Android un éventail d’applications qui ne sont pas forcément disponibles sur Google Play. S’il...

Guide d’APKPure : est-il légal, est-il sûr ?

APKPure propose aux utilisateurs d’Android un éventail d’applications qui ne sont pas...

Cyberguerre : types, exemples et comment se protéger

Cyberguerre : types, exemples et comment se protéger

Certaines cyberattaques sont si graves qu’elles peuvent être considérées comme un acte de guerre. Ces attaques sophistiquées et...

Cyberguerre : types, exemples et comment se protéger

Certaines cyberattaques sont si graves qu’elles peuvent être considérées comme un acte de...

Qu’est-ce qu’une organisation décentralisée autonome (DAO) ?

Qu’est-ce qu’une organisation décentralisée autonome (DAO) ?

Une organisation autonome décentralisée (DAO) est une entité dans laquelle tous les membres participent à la prise de décision, car il...

Qu’est-ce qu’une organisation décentralisée autonome (DAO) ?

Une organisation autonome décentralisée (DAO) est une entité dans laquelle tous les...