Qu’est-ce qu’un réseau informatique ?

Un réseau informatique est un système qui relie deux ou plusieurs ordinateurs ou appareils pour partager des données, des ressources et des services. Ces connexions peuvent être établies par des câbles physiques, comme la fibre optique, ou sans fil par des signaux radio. Les réseaux sont de type et d’échelle variés, depuis les petits réseaux locaux (LAN) jusqu’aux vastes réseaux étendus (WAN).

Au cœur de tout réseau se trouve sa capacité à permettre le partage des ressources et à soutenir la communication et la collaboration entre les appareils. En reliant plusieurs terminaux, un réseau permet aux utilisateurs d’envoyer et de recevoir des informations rapidement et efficacement. Qu’il s’agisse d’accéder à un fichier sur un serveur distant, d’envoyer un e-mail ou de regarder une vidéo en streaming, les réseaux sont le socle d’une circulation fluide des données.

Le concept de réseau informatique remonte à la fin des années 1960 avec le développement d’ARPANET, le premier réseau informatique opérationnel. Financé par le ministère américain de la défense, ARPANET avait été conçu pour permettre aux instituts de recherche d’échanger des informations de manière rapide et fiable. Il a jeté les bases de l’Internet d’aujourd’hui, le réseau informatique le plus vaste et le plus complexe qui soit.

Quels sont les composants d’un système de mise en réseau ?

Le bon fonctionnement d’un réseau informatique repose sur plusieurs éléments clés. Des routeurs, commutateurs et serveurs qui dirigent le trafic aux protocoles tels que TCP/IP à HTTPS et WEP ou WPA qui permettent aux données de circuler de manière sûre et efficace, chaque élément joue son rôle en permettant aux données de circuler entre les appareils connectés.

Équipements réseau

Les équipements réseau constituent l’épine dorsale de tout réseau informatique : il s’agit du matériel qui connecte, dirige et gère le flux de données. Appelés collectivement « nœuds », ils constituent l’infrastructure qui assure le bon fonctionnement des communications numériques.

-

Les routeurs acheminent les données entre les réseaux. Souvent confondus avec les modems, qui connectent les réseaux locaux à Internet, les routeurs gèrent le trafic au sein de votre réseau local et distribuent l’accès à Internet à plusieurs appareils.

-

Les serveurs stockent, gèrent et distribuent des données ou des services sur un réseau. Ils répondent aux demandes des appareils clients en délivrant des pages web, des e-mails, des applications, etc.

-

Les commutateurs relient les appareils locaux tels que les ordinateurs et les imprimantes, et veillent à ce que les données ne soient envoyées qu’au destinataire prévu. Contrairement aux concentrateurs de base, qui diffusent des données à tous les appareils connectés, les commutateurs gèrent intelligemment le trafic, améliorant ainsi la vitesse et l’efficacité.

-

Les passerelles servent de ponts entre différents réseaux ou protocoles. Lorsque des systèmes utilisant des formats différents doivent communiquer, les passerelles « traduisent » les données afin que tout fonctionne en toute fluidité.

Liens filaires et sans fil

Les liens sont les connexions qui permettent aux appareils d’un réseau de communiquer et d’échanger des données. Si les liens logiques représentent le chemin que les données empruntent à travers le réseau et sont gérés par des logiciels et des protocoles, les liens physiques se réfèrent aux voies câblées et sans fil qui connectent les appareils.

Les trois types de liens physiques les plus courants sont les suivants :

-

Les liens filaires, tels que les câbles Ethernet, utilisent des connexions physiques pour transférer des données entre des appareils. Ils sont souvent privilégiés pour leur stabilité, leur faible latence et leur vitesse constante, des caractéristiques idéales pour les environnements exigeants tels que les bureaux ou les configurations de jeux.

-

Les liens sans fil reposent sur des ondes radio, comme celles utilisées dans les réseaux Wi-Fi. Ils permettent aux appareils de se connecter sans les contraintes du câblage physique, offrant ainsi une plus grande flexibilité et mobilité, ce qui est utile dans les foyers, les lieux de travail et les espaces publics.

-

Les liens optiques utilisent des câbles à fibres optiques pour transmettre les données sous forme d’impulsions lumineuses. Ce sont les connexions les plus rapides et les plus riches en bande passante disponibles, car ils sont capables de traiter des quantités massives de données sur de longues distances moyennant une perte minimale.

Comprendre le type de lien utilisé par votre appareil — et la façon dont il est configuré — peut faire une grande différence en termes de performances. Si votre réseau est paresseux, découvrez des conseils pratiques pour accélérer votre connexion Internet ou examinez les raisons pour lesquelles l’Internet de votre téléphone est si lent.

Protocoles de réseau

Tout comme les gens utilisent des langages communs pour communiquer, les appareils d’un réseau dépendent de protocoles , des règles établies qui régissent le formatage, la transmission et la réception des données. Ces protocoles garantissent la cohérence, la précision et la sécurité de la communication entre les appareils, quel que soit le matériel ou le logiciel sous-jacent.

Le modèle TCP/IP, qui organise la communication en quatre couches conceptuelles, est au cœur de la plupart des systèmes de mise en réseau :

-

Couche d’accès au réseau : Elle gère la transmission physique de données sur des supports tels que des câbles, des fibres optiques ou des signaux sans fil.

-

Couche interne : Elle décompose les données en paquets et s’assure qu’elles atteignent la bonne destination, même à travers plusieurs réseaux.

-

Couche de transport : Établit une connexion fiable entre les appareils et veille à ce que les données arrivent intactes et en ordre.

-

Couche des applications : Sert d’interface avec les applications logicielles (par exemple, navigateurs web, clients de messagerie) qui génèrent et consomment des données de réseau.

Le modèle TCP/IP est un pendant pratique et simplifié du modèle plus détaillé Open Systems Interconnection (OSI), qui divise le réseau en sept couches. Alors que l’OSI est souvent utilisé à des fins d’enseignement et de clarté conceptuelle, c’est le TCP/IP qui alimente aujourd’hui la plupart des communications dans le monde réel.

Parmi les autres protocoles courants, citons User Datagram Protocol (UDP), qui prend en charge les transferts de données rapides et sans connexion ; IEEE 802, une famille de normes pour les réseaux locaux (LAN) et métropolitains (MAN) ; Ethernet, qui régit les connexions aux réseaux câblés ; Wi-Fi (wireless LAN), le protocole pour les réseaux locaux sans fil ; et les normes cellulaires, qui définissent la manière dont les réseaux mobiles fonctionnent et communiquent entre les appareils.

Quelles sont les différentes topologies de réseau ?

La topologie d’un réseau informatique désigne l’agencement physique ou logique des appareils et des connexions dans un réseau informatique. Elle définit la manière dont les nœuds sont interconnectés et les données circulent entre eux. Chaque topologie présente des avantages et des inconvénients, et le choix dépend de facteurs tels que les performances requises, le budget, la fiabilité et la facilité de maintenance.

La topologie d’un réseau définit la manière dont les données circulent à travers les connexions entre les appareils.

La topologie d’un réseau définit la manière dont les données circulent à travers les connexions entre les appareils.

Voici un aperçu plus détaillé des topologies de réseau les plus courantes :

Réseau en étoile

Dans un réseau en étoile, tous les appareils se connectent à un concentrateur central (généralement un routeur) via des liens spécialisées. Ces connexions s’étendent vers l’extérieur à partir du moyeu, formant un modèle en étoile. Le concentrateur gère la transmission des données entre les appareils et agit comme point de contrôle central du réseau.

Cas d’utilisation types : Réseaux Wi-Fi domestiques et professionnels.

Avantages

Simplicité de mise en place, de gestion et d’évolution.

La défaillance d’un appareil n’affecte pas le reste du réseau.

Inconvénients :

Si le concentrateur central tombe en panne, l’ensemble du réseau est perturbé.

Les performances peuvent se dégrader à mesure que d’autres appareils se disputent la bande passante du concentrateur.

Réseau en anneau

Dans une topologie en anneau, chaque appareil se connecte à exactement deux autres, formant ainsi une boucle fermée. Les données font le tour de l’anneau, passant par chaque appareil jusqu’à atteindre leur destination.

Cas d’utilisation types : Infrastructure téléphonique existante, réseaux métropolitains (MAN), systèmes de contrôle industriel.

Avantages

Inconvénients :

Réseau maillé complet ou partiel

Un réseau maillé comporte plusieurs chemins entre les appareils, formant ainsi un réseau de connexions. Dans un maillage complet, chaque appareil est directement connecté à tous les autres, ce qui offre une redondance maximale. Dans un maillage partiel, seuls certains appareils sont directement reliés, ce qui permet d’équilibrer la fiabilité et le coût.

Cas d’utilisation types : Constellations de satellites, réseaux radio militaires, Internet.

Avantages

Hautement fiable et tolérant aux pannes : les données peuvent être réacheminées en cas de défaillance d’une connexion.

Il convient parfaitement aux environnements critiques où le temps de fonctionnement est essentiel.

Inconvénients :

Réseau en bus

Une topologie en bus relie tous les appareils à un seul câble central, appelé « backbone ». Les données circulent le long de cette colonne vertébrale et chaque appareil surveille le trafic pour identifier les messages qui lui sont destinés.

Cas d’utilisation types : Premiers réseaux Ethernet dans une école ; petits réseaux locaux, comme les systèmes de caisse enregistreuse.

Avantages

Inconvénients :

Réseau en arbres

Une topologie arborescente combine les caractéristiques des réseaux en bus et en étoile. Ce réseau utilise un câble central qui se ramifie en plusieurs segments configurés en étoile, ce qui le rend idéal pour l’organisation d’environnements segmentés de grande taille.

Cas d’utilisation types : Campus universitaires ou immeubles de bureaux.

Avantages

Inconvénients :

Serveurs clients ou réseaux pair à pair ?

Les réseaux informatiques suivent généralement l’une des deux architectures principales : client-serveur ou pair-à-pair (P2P). Tous deux reposent sur une communication efficace entre les appareils connectés, mais ils diffèrent considérablement en termes de structure, d’évolutivité et de contrôle.

Le modèle client-serveur relie plusieurs appareils clients à un serveur central qui gère les données, les applications et le contrôle d’accès. Les clients ne partagent pas directement les ressources ; ils les demandent au serveur, qui achemine ensuite les données vers l’adresse IP d’origine. Ce modèle convient aux entreprises qui ont besoin d’un accès, d’une sécurité et d’une gestion centralisés, mais il nécessite un matériel et une maintenance spécifiques.

Dans un réseau P2P, chaque appareil fonctionne à la fois comme un client et un serveur. Il partage directement les fichiers et les ressources. Il sert généralement au partage de fichiers ou aux applications à forte intensité de ressources. Les réseaux P2P sont faciles à mettre en place et rentables, mais plus difficiles à sécuriser et à étendre. L’utilisation d’un VPN en P2P peut améliorer la confidentialité et la protection lors de l’utilisation d’un réseau P2P.

Les réseaux pair-à-pair sont plus souples et plus distribués que les configurations client-serveur centralisées.

Les réseaux pair-à-pair sont plus souples et plus distribués que les configurations client-serveur centralisées.

Quels sont les types de réseaux informatiques possibles ?

Il n’existe pas de réseau adapté à toutes les utilisations. Le meilleur choix dépend de facteurs tels que le nombre d’appareils connectés, les systèmes d’exploitation, la topologie choisie, l’échelle géographique et la distance physique entre les nœuds.

Voici les types de réseaux les plus courants :

-

Les réseaux locaux (LAN) connectent des appareils au sein d’une petite zone localisée, telle qu’une maison, un bureau ou une salle de classe. Les LAN permettent une communication rapide et un partage aisé des imprimantes, des fichiers et des applications.

-

Les réseaux étendus (WAN) couvrent de vastes zones géographiques en reliant plusieurs réseaux locaux par l’intermédiaire d’infrastructures publiques ou privées telles que des câbles à fibres optiques ou des satellites. Une banque multinationale reliant ses succursales mondiales en est un exemple typique.

-

Les réseaux locaux sans fil (WLAN) fonctionnent comme un réseau local mais sans fil, offrant flexibilité et mobilité. Si vous avez déjà utilisé un Wi-Fi public gratuit dans un café, vous avez là un exemple de WLAN.

-

Les réseaux métropolitains (MAN) connectent une ville ou un campus en reliant plusieurs réseaux locaux, généralement par le biais de connexions à fibre optique à haut débit. Les MAN sont couramment utilisés par les universités, les agences gouvernementales ou les grandes entreprises dans les zones urbaines.

-

Les réseaux privés virtuels (VPN) créent des tunnels sécurisés et chiffrés sur des réseaux publics ou privés, permettant aux utilisateurs distants d’accéder à un réseau local ou à Internet en toute sécurité. Les VPN servent largement à sécuriser le télétravail et à protéger la confidentialité des données.

-

Les réseaux de fournisseurs de services (SPN) sont des réseaux à grande échelle exploités par des fournisseurs de services Internet tels que Verizon ou BT pour fournir des services Internet, téléphoniques et télévisuels aux particuliers et aux entreprises dans des régions ou des pays entiers.

Avantages et risques des réseaux informatiques

Le bon, la brute et le piratable ? Les réseaux informatiques ont transformé presque tous les aspects de la vie moderne, que ce soit notre manière de travailler et d’apprendre ou encore de faire nos courses, d’échanger et de recevoir des soins de santé. Pratiquement tous les secteurs d’activité dépendent aujourd’hui d’une connectivité numérique fluide. Mais cette plus grande commodité s’accompagne d’une plus grande exposition aux risques qui peuvent avoir une incidence sur notre vie privée et notre sécurité.

Les avantages : Pourquoi nous aimons les réseaux informatiques

En lisant cet article, vous profitez déjà de la puissance des réseaux informatiques. Voici pourquoi ils sont devenus indispensables à la vie moderne :

Partage d’information : Qu’il s’agisse d’un document de travail, d’un GIF amusant ou d’un film en 4K, nous pouvons partager des informations à la vitesse de l’éclair, sans câble ni clé USB en vue.

Connectivité fluide et instantanée : Avec les réseaux, il est plus facile que jamais de rester en contact avec ses amis, sa famille et ses collègues, que ce soit par e-mail, messagerie instantanée, appels vidéo ou actualisations sur les réseaux sociaux.

Centralisation des ressources : Que vous ayez besoin d’imprimer quelque chose depuis une autre pièce ou que vous souhaitiez accéder à des fichiers depuis un autre appareil, les réseaux mettent les capacités et les fichiers à votre portée. Plusieurs utilisateurs peuvent partager du matériel, des logiciels et des données.

Divertissement à la demande : Nous avons la liberté de jouer avec des amis du monde entier et de regarder les dernières séries en streaming. Les réseaux informatiques ont banni l’ennui et redéfini les temps morts.

Les inconvénients : Pourquoi les experts en sécurité aiment les détester

Il n’y a pas que des bonnes nouvelles. Les réseaux rendent notre vie numérique possible, mais ils ouvrent également la porte à toute une série de menaces de cybersécurité capables de compromettre la vie privée, de perturber les services et d’exposer des données sensibles.

Infection par des malwares : Les logiciels malveillants tels que les virus, les ransomwares et les spywares peuvent se propager rapidement sur un réseau, en volant des informations, en chiffrant des fichiers ou en paralysant des systèmes.

Attaques DDoS (déni de service distribué) : Les cybercriminels lancent des attaques DDoS en inondant un réseau de trafic afin de submerger les serveurs et d’interrompre les services en ligne.

Piratage et accès non autorisé : Les pirates informatiques adorent les failles des réseaux par lesquelles ils peuvent se faufiler pour obtenir un accès non autorisé aux systèmes et aux données. Résultat ? Violation de données, vol financier ou manipulation d’informations sensibles.

Attaques d’ingénierie sociale : Les attaquants peuvent également cibler les personnes en utilisant des tactiques d’ingénierie sociale telles que des e-mails de phishing pour inciter les utilisateurs à donner leurs mots de passe ou des informations sensibles.

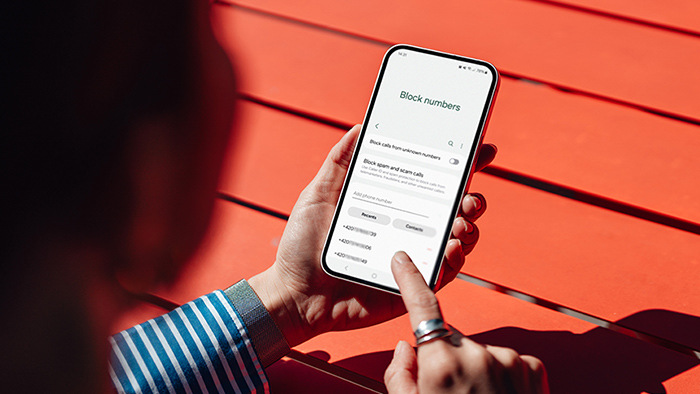

Piratage de routeurs et exploitation de réseaux : Un routeur piraté peut permettre aux attaquants de contrôler l’ensemble du réseau. Ils peuvent ainsi intercepter le trafic, rediriger les utilisateurs vers des sites web malveillants ou installer des portes dérobées qui permettent aux malwares et autres menaces de s’introduire sans être détectés.

Sécurité des réseaux : protéger votre réseau informatique

Sans défenses solides, les réseaux informatiques sont plus vulnérables aux cyberattaques, aux accès non autorisés et aux fuites de données. Heureusement, une série d’outils et de techniques peuvent aider à sécuriser les réseaux et à protéger les informations sensibles.

-

Pare-feu : Agissant tel un gardien numérique, le pare-feu surveille le trafic réseau et bloque les accès non autorisés. Il crée une barrière entre votre réseau de confiance (comme votre domicile ou votre bureau) et l’Internet ouvert.

-

Serveurs proxy : En agissant en tant qu’intermédiaires entre l’appareil d’un utilisateur et Internet, les serveurs proxy masquent votre adresse IP, filtrent le trafic web et ajoutent une couche de confidentialité et de contrôle.

-

Authentification unique (SSO) : En permettant aux utilisateurs de se connecter à plusieurs applications ou services à l’aide d’un seul ensemble d’identifiants sécurisés, la SSO réduit la fatigue induite par les mots de passe et diminue le risque lié à leur faiblesse ou à leur réutilisation.

-

2FA ou MFA : L’utilisation de l’authentification à deux facteurs ou de l’authentification multifactorielle ajoute des étapes supplémentaires de vérification de la connexion, telles qu’un code à usage unique ou une vérification biométrique, ce qui rend beaucoup plus difficile pour les attaquants d’obtenir un accès non autorisé à des comptes ou à des systèmes.

-

Systèmes de détection d’intrusion (IDS) : Tel un chien de garde du réseau, l’IDS surveille le trafic à la recherche de comportements suspects et alerte les administrateurs en temps réel en cas de brèches ou de menaces potentielles.

Aucun réseau informatique n’est une forteresse totalement impénétrable, mais il vaut mieux disposer de plusieurs couches de protection. (Imaginez des murs épais. Ajoutez maintenant des archers, un fossé et des crocodiles).

Contribuez à sécuriser votre réseau informatique avec Avast

Comprendre les risques n’est qu’un début : une véritable protection du réseau demande de garder une longueur d’avance. Cela implique des mots de passe robustes, des logiciels à jour et des outils de sécurité intelligents et fiables. Avast Antivirus Gratuit offre une protection puissante et multicouche, y compris une détection et une suppression avancées des malwares, un pare-feu intelligent et une sécurité Wi-Fi domestique : le tout entièrement gratuit et facile à utiliser sur tous vos appareils.