Quelle est la définition du pretexting ?

Le pretexting est un type d’arnaque relevant de l’ingénierie sociale, dans lequel les fraudeurs inventent des « prétextes », c’est-à-dire des histoires et des scénarios crédibles, afin de manipuler leurs victimes et les inciter à révéler des informations personnelles, à leur donner accès à leurs comptes ou à leur envoyer de l’argent. Ces arnaques s’appuient sur des déclencheurs émotionnels et des mensonges soigneusement élaborés pour instaurer la confiance et exploiter la volonté d’aider de la part de la victime.

Un arnaqueur utilise le prétexte d’un ami malade dans le besoin pour manipuler sa victime.

Un arnaqueur utilise le prétexte d’un ami malade dans le besoin pour manipuler sa victime.

Comment fonctionne le pretexting ?

Le pretexting consiste à gagner la confiance de la victime grâce à une histoire convaincante. Les arnaqueurs envoient souvent des messages en se faisant passer pour un ami, un membre de la famille, un représentant de l’entreprise ou une figure d’autorité afin de donner une apparence légitime à leur demande. Le but ultime de ces artifices est généralement d’obtenir des informations sensibles ou de l’argent.

La plupart des arnaques par prétexte suivent un même schéma :

-

Recherche : Les arnaqueurs recueillent généralement des informations personnelles sur leur cible, telles que des informations sur son emploi, ses liens familiaux ou ses activités en ligne. Notez que certains peuvent ignorer cette étape, préférant utiliser un prétexte général et universel.

-

Instaurer la confiance : Ils commencent à communiquer avec la victime, se faisant passer pour une personne connue ou faisant autorité afin d’établir leur crédibilité.

-

Le prétexte : Un scénario crédible et urgent est inventé, incitant la victime à agir rapidement sans réfléchir.

-

Exploitation : La victime tombe dans le piège et donne au fraudeur les informations confidentielles ou l’argent convoité.

-

Exploitation : L’arnaqueur utilise des informations volées pour commettre une fraude ou une usurpation d’identité.

La confiance est essentielle dans le pretexting, c’est pourquoi les arnaqueurs ciblent souvent des personnes vulnérables, comme les personnes âgées ou socialement isolées, qui peuvent croire plus facilement le scénario inventé. Ce qui distingue le pretexting du piratage ou des violations de données, c’est qu’il repose sur la manipulation psychologique et sur des histoires détaillées et crédibles visant à soutirer des informations directement à la victime.

Quels sont les signes d’une attaque de pretexting ?

Il existe plusieurs signaux d’alerte qui indiquent qu’une personne tente de manipuler votre confiance et qui peuvent vous aider à identifier une attaque de pretexting. Il s’agit notamment du caractère urgent, de demandes inhabituelles ou suspectes, ou de modes de communication étranges.

Voici les signes d’une éventuelle attaque par pretexting auxquels il faut prêter attention :

-

Sentiment d’urgence : Les arnaqueurs créent un sentiment d’urgence pour vous pousser à agir rapidement, en utilisant des mots tels que « maintenant », « immédiatement » ou « tout de suite ». Si vous essayez de gagner du temps, ils risquent de devenir de plus en plus insistants.

-

Langage trop familier : Les fraudeurs agissent souvent comme s’ils étaient déjà vos amis ou des connaissances, en utilisant des phrases telles que « Salut, tu peux me rendre un service ? » pour que leur demande semble naturelle.

-

Demandes suspectes : Méfiez-vous de tout message qui vous demande des informations sensibles, un téléchargement ou une transaction financière, même si le reste du message semble normal.

-

Fausses coordonnées : Certains arnaqueurs utilisent des techniques d’usurpation pour imiter des sites web, des e-mails ou des numéros de téléphone authentiques. Vérifiez toujours s’il y a des divergences dans les URL, les adresses e-mail ou les numéros de téléphone.

-

Schémas de communication étranges : Lorsqu’ils sont mis au défi, les arnaqueurs peuvent changer de sujet, ignorer vos questions ou fournir des excuses vagues et préétablies.

Même si les messages honnêtes incluent parfois ces éléments, il est recommandé de toujours vérifier l’identité des expéditeurs avant d’entreprendre toute action. En cas de doute, prenez le temps de réfléchir et informez-vous.

Attaque de pretexting : techniques et stratégies

Les fraudeurs peuvent recourir à diverses tactiques d’attaque par pretexting, notamment en se faisant passer pour une assistance technique, en proposant de faux cadeaux ou en envoyant des liens de phishing. Ils combinent souvent ces méthodes, en fonction de leur cible et de ce qu’ils essaient de voler.

Usurpation d’identité

L’une des tactiques les plus courantes dans le répertoire du pretexting est l’usurpation d’identité : les arnaqueurs se font passer pour un ami, un membre de la famille ou un représentant d’une entreprise de confiance. Par exemple, dans le cadre des arnaques au support technique, ils se font passer pour des employés de Microsoft ou d’Apple sous prétexte de « réparer » votre appareil. Dans une arnaque par SMS de l’USPS, les fraudeurs se font passer pour un livreur et prétendent qu’il y a un problème avec votre colis.

Pour rendre leur manœuvre plus crédible, les fraudeurs peuvent usurper des numéros de téléphone ou des adresses e-mail afin de les faire correspondre à la personne ou à l’organisation qu’ils prétendent être.

Un arnaqueur utilisant l’arnaque par pretexting et se faisant passer pour Microsoft.

Un arnaqueur utilisant l’arnaque par pretexting et se faisant passer pour Microsoft.

Tailgating et piggybacking

Le tailgating, dans le cadre d’une arnaque de pretexting consiste à suivre physiquement une cible dans une zone sécurisée en se fondant dans la masse et en paraissant honnête, sans éveiller les soupçons. Une fois à l’intérieur, l’attaquant peut exploiter l’environnement pour trouver des données sensibles ou accéder à des systèmes protégés, en s’appuyant sur l’illusion d’appartenance pour éviter d’être détecté.

Le piggybacking va encore plus loin que le pretexting : l’attaquant ne se contente pas de s’introduire discrètement, mais manipule activement son entrée en se faisant passer pour une personne de confiance. Il peut se faire passer pour un livreur, un technicien de maintenance ou même un collègue avec une histoire plausible, trompant ainsi la cible afin qu’elle lui accorde un accès direct et contourne les mesures de sécurité habituelles.

Les arnaqueurs peuvent profiter de la gentillesse des gens pour accéder à des zones sécurisées.

Les arnaqueurs peuvent profiter de la gentillesse des gens pour accéder à des zones sécurisées.

Baiting

Le baiting consiste pour les arnaqueurs à inciter leurs victimes à télécharger des malwares sous de faux prétextes, par exemple une clé USB « perdue » présentée comme un produit authentique d’une entreprise légale ou une publicité en ligne proposant le téléchargement gratuit de jeux ou de films. Cette technique peut également impliquer la promesse de fausses récompenses, telles que des bons d’achat, des remboursements ou des primes en espèces, afin d’obtenir les informations personnelles des victimes. En réalité, les victimes sont exposées au vol et à la fraude.

Phishing

Le phishing se produit lorsqu’un arnaqueur tente de piéger une victime afin qu’elle révèle des informations sensibles ou clique sur un lien contenant un malware. Ces attaques impliquent souvent des scénarios de prétexte conçus pour gagner la confiance de la victime et la manipuler. Dans certains cas, le phishing par pretexting peut impliquer l’établissement d’une relation à travers plusieurs messages avant que la véritable arnaque ne soit tentée.

Le spear phishing, une forme particulière de phishing, implique toujours une forme de pretexting. Il cible une personne spécifique et adapte les messages à sa vie, en incorporant des détails sur les personnes qu’elle connaît. Cette approche extrêmement ciblée et personnalisée peut convaincre la victime de divulguer des informations personnelles ou de cliquer sur un lien malveillant.

Par exemple, un arnaqueur peut se faire passer pour votre employeur et engager une conversation qui semble légitime. Après quelques échanges apparemment innocents, vous pourriez recevoir un message contenant un lien malveillant déguisé en document de travail nécessitant une vérification urgente.

Un exemple d’une tentative de phishing utilisant comme prétexte la signature d’un faux document d’embauche.

Un exemple d’une tentative de phishing utilisant comme prétexte la signature d’un faux document d’embauche.

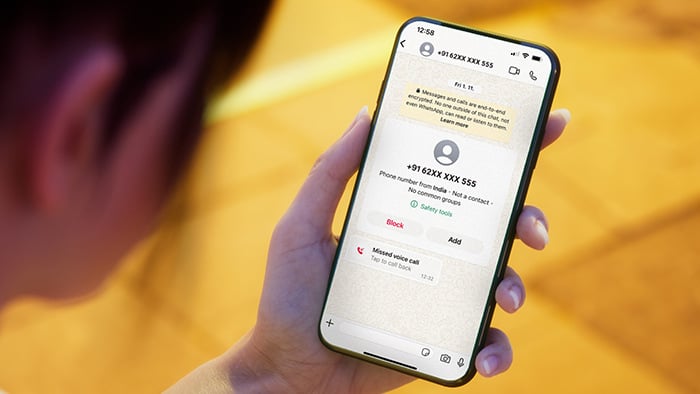

Vishing et smishing

Le vishing, ou phishing vocal, consiste à utiliser des appels téléphoniques ou des messages vocaux pour inciter une personne à divulguer des informations sensibles. Par exemple, un arnaqueur peut appeler une victime en se faisant passer pour un agent de la Sécurité sociale. Il peut utiliser un faux numéro pour tenter de soutirer son numéro de sécurité sociale, qui pourra ensuite être utilisé pour commettre une usurpation d’identité.

Le smishing est comparable, mais utilise les SMS comme moyen de communication. Par exemple, un arnaqueur se faisant passer pour le fisc peut envoyer un SMS concernant un faux remboursement d’impôt.

Scarewares

Les scarewares utilisent des messages alarmants pour inciter les victimes à télécharger des malwares. Ils exploitent la peur et la panique, incitant les victimes à agir sans réfléchir. En général, les scarewares se présentent sous la forme d’avertissements contextuels qui menacent l’utilisateur de conséquences graves s’il n’installe pas un faux antivirus ou un faux outil de sécurité.

Une alerte à un virus scareware sur un ordinateur.

Une alerte à un virus scareware sur un ordinateur.

Les scarewares peuvent également prendre d’autres formes, telles que de faux messages provenant du gouvernement qui menacent de poursuites judiciaires si une « amende » ou des « arriérés d’impôts » ne sont pas payés, ou de faux avertissements de ransomware qui exigent un paiement pour déverrouiller certains fichiers.

Whaling (harponnage)

Le whaling est un type d’attaque par phishing au cours de laquelle des arnaqueurs se font passer pour des personnes importantes afin de manipuler leurs victimes. Si certaines attaques consistent à usurper l’identité de célébrités ou de personnalités du monde des affaires, le scénario le plus courant est celui d’un arnaqueur se faisant passer pour le PDG ou un autre cadre supérieur de l’entreprise où travaille la victime.

Dans de nombreux cas, l’objectif final n’est pas de cibler personnellement l’employé, mais de l’utiliser comme passerelle pour accéder à de plus larges ressources de l’entreprise. Cependant, certaines attaques de whaling exploitent des personnes importantes uniquement pour leurs biens personnels, sans autre intention de compromettre l’entreprise.

Exemples d’attaque de pretexting

Les arnaqueurs ont recours à de nombreux prétextes, allant des relations amoureuses aux demandes de dons caritatifs. Bien que les prétextes varient considérablement en termes de périmètre et de contexte, ils ont tous le même objectif : inciter la victime à leur donner de l’argent ou des informations.

Voici quelques exemples de différents types de prétextes utilisés par les arnaqueurs :

-

Arnaques sentimentales : Les arnaqueurs prétendent entretenir une relation amoureuse avec leur victime, ciblant souvent des personnes seules ou vulnérables. Ils peuvent se faire passer pour une personne riche recherchant quelqu’un à gâter et, après avoir gagné la confiance de la victime, demander de l’argent ou des informations personnelles comme preuve de loyauté. C’est ce qui s’appelle généralement cela une arnaque au sugar daddy.

-

Arnaques liées à une urgence familiale : Les arnaqueurs exploitent les personnes âgées en se faisant passer pour un petit-enfant ou un autre membre de la famille dans le besoin. En utilisant un ton pressant et en manipulant les émotions, ils poussent la victime à agir rapidement, souvent en la faisant culpabiliser si elle hésite à les aider.

-

Arnaques au cadeau : Ces arnaques promettent à la victime une récompense, telle qu’une carte-cadeau, un article de luxe, des vacances ou toute autre récompense alléchante, afin d’attirer son attention. Pour obtenir le prix, la victime doit fournir des informations personnelles ou payer des frais, que l’arnaqueur utilise ensuite à son avantage.

-

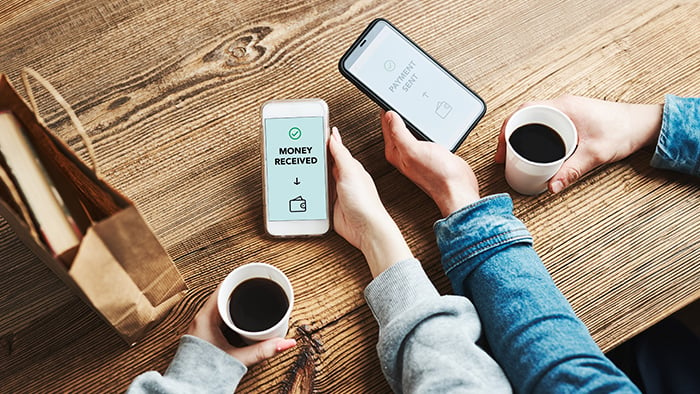

Arnaques liées aux applications de paiement et aux plateformes de paiement : En utilisant des plateformes telles que Venmo, PayPal et Cash App, les arnaqueurs établissent une ligne directe vers l’argent de la victime. Une tactique courante consiste à utiliser la fausse promotion #CashAppFriday, qui annonce aux victimes qu’elles ont gagné et qu’elles doivent payer des frais pour obtenir leur lot.

-

Escroqueries de bienfaisance : Ici, les arnaqueurs se font passer pour des organismes caritatifs authentiques afin de solliciter des dons. Ils peuvent créer une fausse organisation caritative sur mesure pour correspondre aux intérêts de la victime, par exemple en prétendant représenter des associations de protection des animaux ou des groupes environnementaux tels que Save the Whales ou Greenpeace. Le lien de donation est frauduleux, et tout argent envoyé va directement à l’arnaqueur.

Exemples réels d’attaque de pretexting

Voici quelques exemples concrets d’attaques de pretexting qui ont exploité l’actualité ou des vulnérabilités pour cibler un grand nombre de victimes :

-

Organismes caritatifs liés à la guerre : Les arnaqueurs exploitent souvent les tragédies du monde réel pour tromper les gens. Par exemple, depuis le début de la guerre entre la Russie et l’Ukraine en 2022, de nombreuses fausses organisations caritatives ont vu le jour, prétendant soutenir des causes humanitaires en Ukraine. De même, des arnaques caritatives ont ciblé les personnes souhaitant contribuer aux actions d’aide humanitaire à Gaza, incitant des individus généreux à faire des dons à des causes frauduleuses.

-

Licenciements dans le secteur technologique : À la suite des licenciements massifs dans le secteur technologique américain en 2023, qui ont touché les employés d’Amazon, de Google et de Microsoft, des arnaqueurs se sont fait passer pour des recruteurs sur des plateformes telles que LinkedIn. Ils ont utilisé de véritables offres d’emploi pour créer de fausses annonces et de faux portails d’emploi réalistes, afin de collecter des informations sensibles auprès de demandeurs d’emploi pleins d’espoir.

-

Cheval de Troie SIDA : L’une des premières attaques de pretexting à grande échelle remonte à 1989, lorsque le Dr Joseph L. Popp a envoyé par courrier des disquettes infectées aux participants d’une conférence internationale sur le sida. Les disquettes, intitulées « AIDS Information Introductory Diskette » (Disquette d’introduction à l’information sur le sida), contenaient un malware qui prenait en otage les données des victimes et exigeait le paiement d’une rançon.

-

Arnaques sentimentales impliquant des célébrités : Certains arnaqueurs aux sentiments ont recours à la technologie du deepfake pour créer des usurpations d’identité plus sophistiquées et convaincantes. Pour exemple, citons le cas d’une femme en France qui s’est fait escroquer plus de 800 000 dollars par un arnaqueur se faisant passer pour Brad Pitt.

Comment se protéger contre les attaques de pretexting

Vous pouvez vous protéger contre les arnaques par pretexting en vous informant sur cette menace, en restant vigilant, en vérifiant l’identité des expéditeurs et en signalant toute activité suspecte aux autorités compétentes.

Voici d’autres moyens de se prémunir contre les arnaques par pretexting :

-

Soyez attentif aux signes avant-coureurs : Méfiez-vous des messages qui semblent urgents, qui arrivent de manière inattendue ou qui contiennent des signaux d’alerte, tels que des réponses inhabituelles ou des demandes suspectes.

-

Évitez de partager des informations sensibles : Ne cliquez pas sur les liens et ne fournissez pas d’informations personnelles à moins d’être certain que vous avez affaire à une source fiable.

-

Vérifiez l’expéditeur : Si vous pensez être en contact avec un imposteur, contactez l’expéditeur ou l’organisation présumés via un canal connu et fiable afin de confirmer l’authenticité de la demande.

-

Signalez tout comportement suspect : Si vous pensez avoir été victime d’une arnaque par attaque de pretexting, signalez-la immédiatement à la direction et au service informatique de votre entreprise. Vous devez également contacter les autorités locales et, si vous résidez aux États-Unis, la FTC.

-

Restez attentif à votre environnement : Pour prévenir les attaques par tailgating, restez vigilant lorsque vous entrez dans des zones sécurisées, telles que des immeubles de bureaux ou des résidences. Respectez toujours les politiques et procédures de sécurité de votre lieu de travail.

Améliorez votre sécurité en ligne avec Avast

Les arnaques par attaque de pretexting prospèrent grâce à la tromperie, mais vous n’avez pas à y faire face seul. Avast Antivirus Gratuit exploite une technologie avancée basée sur l’IA pour détecter en temps réel les tentatives d’arnaque et les liens malveillants. De plus, il comprend une protection antimalware performante qui bloque les téléchargements nuisibles et contribue à tenir les pirates informatiques à distance. Ne laissez pas les arnaqueurs avoir le dernier mot : optez dès aujourd’hui pour une protection lauréate de plusieurs récompenses.