Was genau ist WannaCry?

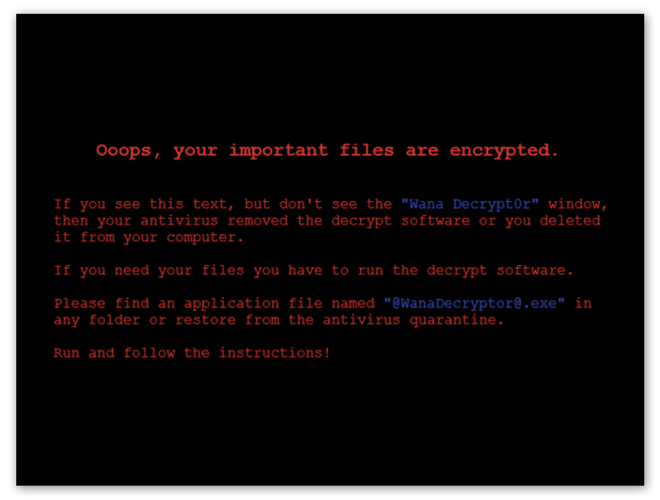

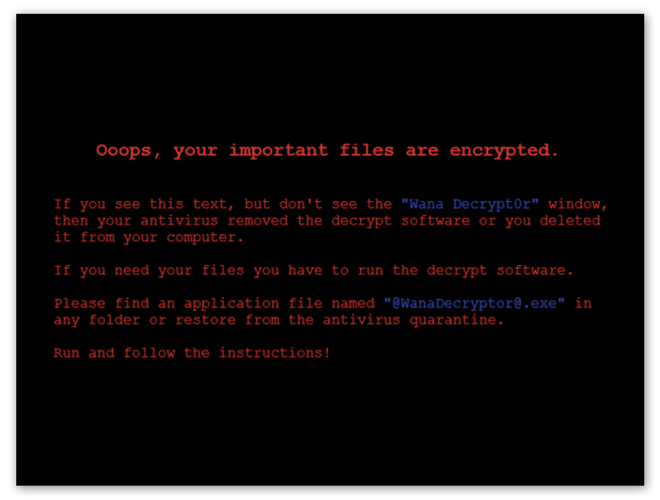

„Hoppla, Ihre wichtigen Dateien sind verschlüsselt.“

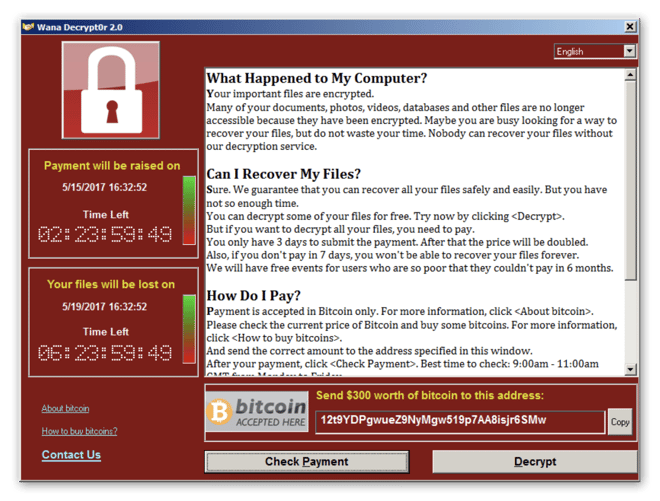

Willkommen bei WannaCry, in dem Hacker Ihre Dateien sperren und eine Zahlung verlangen, damit sie sie wieder entschlüsseln. Wenn Sie diese Meldung auf Ihrem Computer gesehen haben, wurden Sie entweder mit WannnaCry oder einer ähnlichen Form von Ransomware infiziert.

Wie der Name schon sagt, bezieht sich Ransomware auf schädliche Software, die Dateien verschlüsselt ein Lösegeld – „Ransom“ - fordert, um sie zu entschlüsseln. WannaCry ist nach wie vor eine der bekanntesten Arten von Ransomware. Warum? Nun, es gibt einige Gründe, warum WannaCry so berüchtigt ist:

-

Es ist „wormable“, was bedeutet, dass es sich automatisch (und ohne menschliches Zutun) zwischen Computern und Netzwerken ausbreiten konnte.

-

WannaCry stützte sich auf einen Windows-Exploit, der Millionen von Benutzern angreifbar machte.

-

Dies führte zu Schäden in Höhe von Hunderten von Millionen (oder sogar Milliarden) Dollar.

-

Diese Art von Ransomware breitete sich rasant aus, wurde jedoch ebenso schnell wieder gestoppt.

-

Sein eingängiger (und passender) Name machte es auch unvergesslich. Wäre Ihnen nicht auch nach weinen zumute („wouldn‘t you WannaCry too?“), wenn Sie alle Ihre wichtigen Dateien gesperrt vorfinden würden?

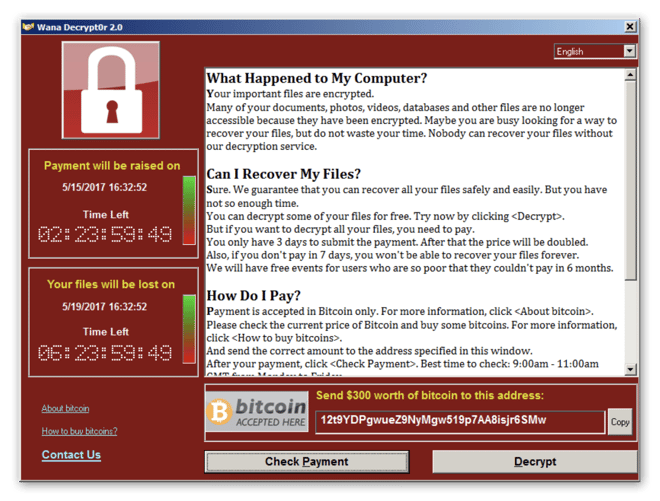

Cyberkriminelle berechneten den Opfern 300 US-Dollar in Bitcoin, um ihre Dateien freizugeben. Für diejenigen, die nicht rechtzeitig bezahlten, verdoppelte sich der Betrag. Die Verwendung von Kryptowährung in Verbindung mit ihrem wurmartigen Verhalten brachte WannaCry die Bezeichnung Kryptowurm ein.

Der WannaCry-Angriff entlud sich im Mai 2017 und traf einige namhafte Ziele wie den britischen National Health Service. Es verbreitete sich in Windeseile und infizierte mehr als 230.000 Computer in 150 Ländern in nur einem Tag.

Wie verbreitet sich WannaCry?

WannaCry verbreitete sich unter Ausnutzung der Windows-Schwachstelle mit der Bezeichnung MS17-010, die Hacker mithilfe des Exploits EternalBlue nutzen konnten. Die NSA entdeckte diese Software-Sicherheitslücke und entwickelte einen Code, um sie auszunutzen, anstatt sie an Microsoft zu melden. Dieser Code wurde dann gestohlen und von einer undurchsichtigen Hacker-Gruppe mit dem passenden Namen The Shadow Brokers veröffentlicht. Microsoft wurde schließlich auf EternalBlue aufmerksam und veröffentlichte einen Patch (ein Software-Update zur Behebung der Sicherheitslücke). Diejenigen, die den Patch nicht angewendet haben (also die meisten Leute), waren dennoch anfällig für EternalBlue.

WannaCry greift gezielt Netzwerke über SMBv1 an, ein Filesharing-Protokoll, das die Kommunikation von PCs mit Druckern und anderen Geräten erlaubt, die mit demselben Netzwerk verbunden sind. WannaCry verhält sich wie ein Wurm, d. h., er kann sich über Netzwerke verbreiten. Wenn sich WannaCry auf einem Computer installiert hat, kann es ein Netzwerk nach weiteren anfälligen Geräten durchsuchen. Es dringt mithilfe des EternalBlue-Exploits ein und verwendet dann ein Backdoor-Tool namens DoublePulsar, um sich selbst zu installieren und auszuführen. Auf diese Weise kann es sich ohne menschliche Interaktion und ohne Host-Datei oder -Programm selbst verbreiten, sodass es als Wurm und nicht als Virus klassifiziert wird.

Woher kommt WannaCry?

Obwohl nicht hundertprozentig feststeht, wer WannaCry entwickelt hat, schreibt die Cybersecurity-Community die WannaCry-Ransomware Nordkorea und seinem Hacker-Arm, der Lazarus Group, zu. Das FBI fand zusammen mit Cybersicherheitsforschern Hinweise im Hintergrund des Codes, die diese Ursprünge nahelegten.

Der WannaCry-Angriff vom Mai 2017

Der WannaCry-Angriff begann am 12. Mai 2017, wobei es in Asien zur ersten Infektion kam. Aufgrund seiner Eigenschaft als Computerwurm verbreitete sich WannaCry schlagartig. Vom Fleck weg infizierte es zehntausend Menschen pro Stunde und tat dies mit erschreckender Geschwindigkeit, bis es vier Tage später endlich gestoppt wurde.

Der Ransomware-Angriff verursachte sofortiges Chaos, insbesondere in Krankenhäusern und anderen Gesundheitsorganisationen. Der britische National Health Service wurde durch den Angriff in die Knie gezwungen, und viele Krankenhäuser mussten ihre gesamten Computersysteme herunterfahren, was die Patientenversorgung und sogar einige Operationen und andere wichtige Vorgänge störte.

Wem galten die Angriffe des Wurms?

Obwohl WannaCry niemanden direkt ins Visier nahm, breitete es sich schnell auf 150 Länder aus, wobei die meisten Vorfälle in Russland, China, der Ukraine, Taiwan, Indien und Brasilien auftraten. Eine Vielzahl verschiedener Personen und Organisationen wurde geschädigt, darunter:

-

Unternehmen: FedEx, Honda, Hitachi, Telefonica, O2, Renault

-

Universitäten: Guilin Universität für elektronische Technologie, Guilin Universität für Luft- und Raumfahrttechnik, Dalian Maritime Universität, Cambrian College, Aristoteles Universität von Thessaloniki, Universität von Montreal

-

Fernverkehrsunternehmen: Deutsche Bahn, LATAM Airlines Group, Russische Eisenbahnen

-

Regierungsbehörden: Polizei von Andhra Pradesh, Büro für öffentliche Sicherheit in China, Instituto Nacional de Salud (Kolumbien), Nationaler Gesundheitsdienst (Großbritannien), NHS Schottland, Justizgericht von Sao Paulo, mehrere Landesregierungen Indiens (Gujarat, Kerala, Maharashtra, Westbengalen)

Der Angriff zielte besonders auf Unternehmen, die ältere oder veraltete Software verwenden. Warum haben diese Organisationen den Patch nicht angewendet? Für Institutionen wie den NHS ist es schwierig, das gesamte System herunterzufahren, um Updates zu installieren, wenn Informationen wie Patientendaten jederzeit verfügbar sein müssen. Wenn Updates jedoch verspätet erfolgen, können die Konsequenzen auf lange Sicht weit gravierender sein.

Wie wurde der Wurm gestoppt?

Der Cybersicherheitsforscher Marcus Hutchins stellte fest, dass WannaCry, nachdem es sich auf einem System installiert hat, versucht, eine bestimmte URL zu erreichen. Wenn die Ransomware die URL nicht findet, infiziert sie das System und verschlüsselt Dateien. Hutchins konnte einen Domainnamen registrieren, um ein DNS-Sinkhole zu erstellen, das als Not-Aus-Schalter fungiert und WannaCry herunterfährt. Er hatte einige angespannte Tage, in denen Hacker seine URL mit einer Mirai-Botnet-Variante angriffen (Versuch eines DDoS-Angriffs, um die URL und den Not-Aus-Schalter herunterzufahren).

Hutchins konnte die Domain mithilfe einer zwischengespeicherten Version der Site schützen, die ein höheres Verkehrsaufkommen bewältigen konnte, und der Not-Aus-Schalter hielt. Es ist unklar, warum der Not-Aus-Schalter im WannaCry-Code enthalten war und ob er versehentlich enthalten war oder ob die Hacker die Möglichkeit haben wollten, den Angriff zu stoppen.

Welche Kosten verursachte WannaCry?

Obwohl WannaCry von einem einzelnen Benutzer Bitcoin im Wert von 300 USD (oder 600 USD nach Ablauf der Frist) verlangte, waren die Kosten für Schäden weitaus höher. Ungefähr 330 Personen oder Organisationen leisteten Ransomware-Zahlungen, die sich auf insgesamt 51,6 Bitcoins beliefen (zum Zeitpunkt der Zahlung ungefähr 130.634 USD). Das war der Betrag, der an die Hacker gezahlt wurde, aber die tatsächlichen Kosten von WannaCry waren viel höher.

Aufgrund der großen Anzahl von Regierungsbehörden, Universitäten und Gesundheitsorganisationen, die von WannaCry gefangen genommen wurden und der daraus resultierenden Schadenskontrolle waren die Kosten zur Behebung des entstandenen Schadens umwerfend. Das Unternehmen für Risikoananalyse im Internet Cyence schätzte die Kosten auf rund 4 Milliarden USD.

Ist WannaCry noch aktiv?

WannaCry wurde trotz des Not-Aus-Schalters, mit dem der Angriff vom Mai 2017 gestoppt werden konnte, nicht vollständig ausgerottet. Im März 2018 wurde Boeing angegriffen, konnte den Schaden jedoch schnell eindämmen. Weitere Angriffe sind noch immer möglich. Darüber hinaus wurden andere Arten von Ransomware entwickelt, die dieselbe Windows-Sicherheitslücke ausnutzen, z. B. Petya und NotPetya. Bedenken Sie, dass Microsoft einen Patch (Sicherheitsupdate) veröffentlicht hat, der die Sicherheitslücke schließt und somit den EternalBlue-Exploit blockiert. Stellen Sie daher sicher, dass Ihre Software auf dem neuesten Stand ist.

So erkennt man WannaCry

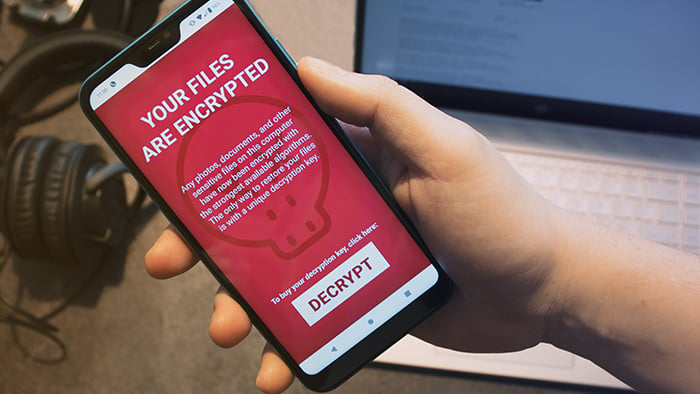

Während andere Arten von Malware versuchen, sich auf Ihrem System zu verstecken, können Sie Ransomware sofort erkennen, wenn Sie sie erhalten. Es gibt kein offensichtlicheres Anzeichen oder Symptom als einen riesigen Bildschirm, der auftaucht und ein Lösegeld verlangt. WannaCry sieht so aus:

Kann WannaCry beseitigt werden?

Wie bei jeder Malware ist das Entfernen von WannaCry-Ransomware möglich – das Rückgängigmachen der negativen Auswirkungen ist jedoch schwieriger. Durch das Entfernen des Schadcodes, der Ihre Dateien blockiert, werden diese Dateien nicht entschlüsselt. Unabhängig von der Art der Ransomware empfiehlt Avast nicht , das Lösegeld zu zahlen, um Ihre Dateien zu entsperren. Es gibt keine Garantie dafür, dass Sie tatsächlich einen Entschlüsselungscode erhalten, wenn Sie bezahlen (denken Sie daran, dass wir es hier mit Kriminellen zu tun haben). Selbst wenn die Hacker tatsächlich planen, den Schlüssel zu senden, bestätigt die Zahlung des Lösegelds ihre Taktik, ermutigt sie, weiterhin Ransomware zu verbreiten, und finanziert höchstwahrscheinlich auch andere illegale Aktivitäten.

Einige Cybersicherheitsforscher glauben, dass WannaCry tatsächlich eine Wiper-Software war - d. h., sie hat Ihre Dateien gelöscht, anstatt sie zu verschlüsseln, und dass die Autoren gar nicht die Absicht hatten, überhaupt irgendjemandes Dateien freizuschalten. Es gab auch Implementierungsprobleme im Zahlungsprozess: Sie stellten allen Opfern die gleichen drei Bitcoin-Adressen zur Verfügung, so dass sie kaum nachverfolgen konnten, wer tatsächlich bezahlt hatte.

Was können Sie also tun, wenn Ihre Dateien gesperrt wurden? Vielleicht haben Sie Glück und finden online ein Entschlüsselungs-Tool. Avast und andere Cybersicherheitsforscher entschlüsseln Ransomware und bieten die Entschlüsselungsschlüssel kostenlos online an. Allerdings kann nicht jede Art von Ransomware geknackt werden. Im Fall von WannaCry ist ein Entschlüsselungsschlüssel verfügbar, der jedoch möglicherweise nicht bei allen Computersystemen funktioniert.

Wenn Sie Ihre Dateien nicht entschlüsseln können, können Sie Ihr System mit einem früheren Backup wiederherstellen, das Ihre normalen Dateien enthält. Sie müssen jedoch trotzdem zuerst den eigentlichen Schadcode entfernen. In unseren Anleitungen erfahren Sie, wie Sie Ransomware entfernen können, egal, welches Gerät Sie verwenden.

So schützen Sie sich vor WannaCry und ähnlichen Arten von Ransomware

Während WannaCry keinen Schaden mehr verursacht, gibt es viele andere Arten von Ransomware im Internet. Unsere Tipps schützen Sie vor aktuellen und neuen Arten von Ransomware, sowie vor anderen Arten von Malware. Sie möchten sicherlich Ihr System sowie Ihr Netzwerk und alle damit verbundenen Geräte gegen Ransomware schützen. So verhindern Sie, dass WannaCry und andere Ransomware auf Ihr Gerät zugreift:

Halten Sie Ihre Software auf dem neuesten Stand

Obwohl Microsoft die EternalBlue-Sicherheitslücke gepatcht hat, haben Millionen von Menschen das Update nicht installiert. Hätten sie es getan, hätte WannaCry ihre Computer nicht infizieren können. Daher ist es unbedingt notwendig, die gesamte Software auf dem neuesten Stand zu halten. Es ist genauso wichtig, Ihre Sicherheitssoftware zu aktualisieren (wenn Sie jedoch die Anti-Malware-Software von Avast verwenden, sind Sie auf der sicheren Seite – wir aktualisieren unser Antivirus automatisch!).

Öffnen Sie keine E-Mails von unbekannten Absendern

Es gibt Unmengen von Betrügereien im Internet, und E-Mails sind nach wie vor die beliebteste Übermittlungsmethode für Cyberkriminelle. Sie sollten sich vor E-Mails von unbekannten Absendern in Acht nehmen und auf keinen Fall auf Links klicken oder Anhänge herunterzuladen, bei denen Sie sich nicht hundertprozentig sicher sind, dass diese echt sind.

Nehmen Sie sich vor infizierten Websites in Acht

Malvertising, das Verstecken infizierter Anzeigen in Popups oder Bannern, lauert auf vielen Websites. Überzeugen Sie sich immer davon, dass eine Website sicher ist, bevor Sie sie verwenden, insbesondere für alle Arten von Einkäufen oder Streaming.

Sichern Sie all Ihre wichtigen Dateien regelmäßig

Wenn Sie alle Ihre Dateien gesichert haben, hat Ransomware keine Chance: Sie können die Malware einfach entfernen und Ihr System auf eine frühere, nicht infizierte Version zurücksetzen. Sie sollten regelmäßig alle wichtigen Dokumente und Dateien sichern, damit Sie immer eine saubere Version davon haben, die Sie verwenden können, wenn Ihre Daten verschlüsselt werden. Für alle Fälle sollten Sie Ihre Daten sowohl in der Cloud als auch auf einem physischen Speichermedium sichern.

Effektive Verteidigung vor WannaCry

Das Durchführen von Software-Updates, sobald diese veröffentlicht werden und vernünftige Surf-, E-Mail- und Download-Gewohnheiten können einen großen Beitrag zur Online-Sicherheit leisten - Sie sind jedoch nie hundertprozentig sicher. Selbst die Internet-versiertesten Benutzer haben gelegentlich versehentlich auf etwas geklickt oder sind auf einen cleveren Phishing-Betrug hereingefallen.

Aus diesem Grund sollte jeder ein letztes Sicherheitsnetz haben, das ihn vor Ransomware, Malware und anderen Bedrohungen für Sicherheit und Privatsphäre schützt. Avast One stoppt Ransomware wie WannaCry mit unseren sechs Schutzschichten und dem KI-gestützten Cloud-System. Laden Sie Avast noch heute herunter, und lassen Sie Ihre Dateien niemals als Geiseln nehmen.