Infografika

Jak wykryć ataki typu phishing

Oznaki mogące świadczyć o (potencjalnie) pomyślnie przeprowadzonym oszustwie z użyciem phishingowej wiadomości e-mail

Hakerzy stosują phishingowe wiadomości e-mail w celu uzyskania Twoich danych, takich jak:

Nazwy użytkownika

Hasła

Dane karty kredytowej

Wystarczy, że połkniesz haczyk i wykonasz jedną z tych czynności:

Otwarcie załącznika

Kliknięcie złośliwego linku

Podanie wrażliwych danych

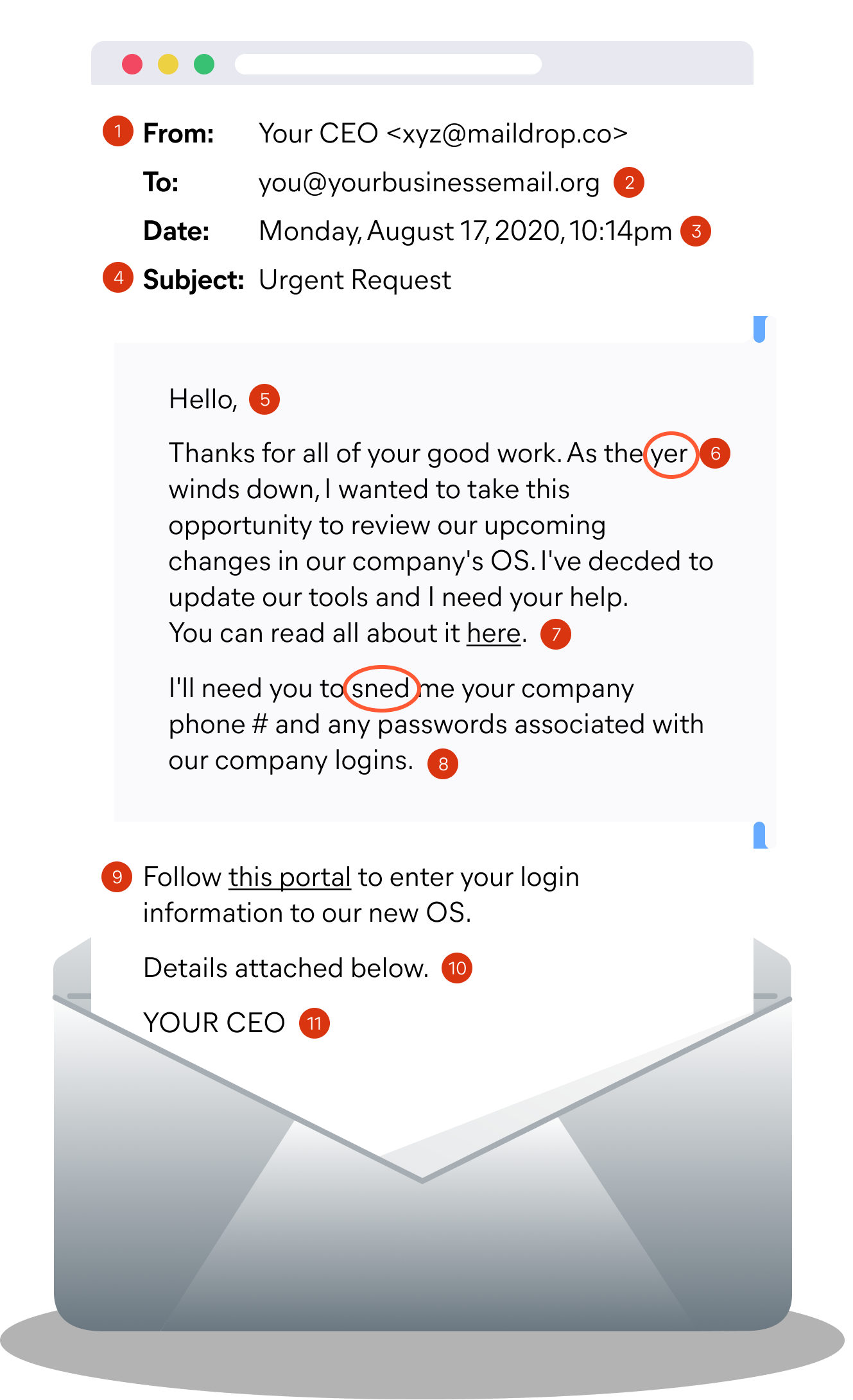

Budowa phishingowej wiadomości e-mail

Gdy następnym razem będziesz sprawdzać pocztę, zwróć uwagę na podejrzane elementy wiadomości e-mail.

Nagłówek

- 1. Czy podane imię i nazwisko jest zgodne z imieniem i nazwiskiem nadawcy? Czy zdarzyło Ci się już otrzymywać wiadomości z tego adresu?

- 2. Czy wiadomość e-mail jest skierowana do grona odbiorców określonego jako „undisclosed-recipients” (ukryci-adresaci)? Czy wiadomość została wysłana na wiele adresów?

- 3. Czy ten nadawca wysyła Ci zwykle wiadomości o tej godzinie/w ten dzień?

- 4. Czy temat wiadomości zawiera jakąkolwiek informację dotyczącą relacji łączącej Cię z nadawcą? Czy w wierszu tematu jest jakakolwiek prośba o natychmiastową odpowiedź lub obietnica nagrody?

Treść

- 5. Czy nadawca wiadomości zwykle zwraca się do Ciebie w ten właśnie sposób?

- 6. Sprawdź, czy wiadomość nie zawiera błędów i literówek.

- 7. Przed kliknięciem linku wskaż go kursorem. Czy adres URL nie wzbudza Twoich wątpliwości? Czy żadna litera nie została pominięta? Czy użyta domena to nie „.net” zamiast „.com”?

- 8. Jeśli nadawca prosi Cię o podanie prywatnych informacji, powinno to natychmiast wzbudzić Twoje obawy.

Sygnały ostrzegawcze

Czy treść wiadomości jest istotna dla relacji łączącej Cię z jej nadawcą?

Czy kwestia, której dotyczy wiadomość e-mail, w istocie jest tak pilna, jak się ją przedstawia?

Stopka

- 9. Nigdy nie podawaj swoich danych logowania do portalu, zwłaszcza z własnej inicjatywy.

- 10. Nie otwieraj załączników, których się nie spodziewasz, zwłaszcza jeśli mają rozszerzenia .pif, .scr lub .exe

- 11. Czy użyty zwrot grzecznościowy jest taki sam jak ten, którego zwykle używa nadawca? Czy nadawca zwykle kończy swoje wiadomości w ten właśnie sposób?

Nie daj się nabrać

1 na 10 ataków z użyciem phishingowych wiadomości e-mail odnosi skutek zamierzony przez oszusta

Pamiętaj:

- Chwila zastanowienia i analizy może zdziałać cuda

- Wypatruj sygnałów ostrzegawczych i nie ignoruj ich

- Jeśli wydaje Ci się, że coś jest nie tak, to pewnie masz rację

- Zanim podejmiesz działanie, dobrze się zastanów

Regularnie aktualizuj swoje oprogramowanie do ochrony przed wirusami i spamem.

Zabezpiecz ruch sieciowy, by zmniejszyć ryzyko ataków typu phishing w swojej firmie!