O que é o WannaCry, exatamente?

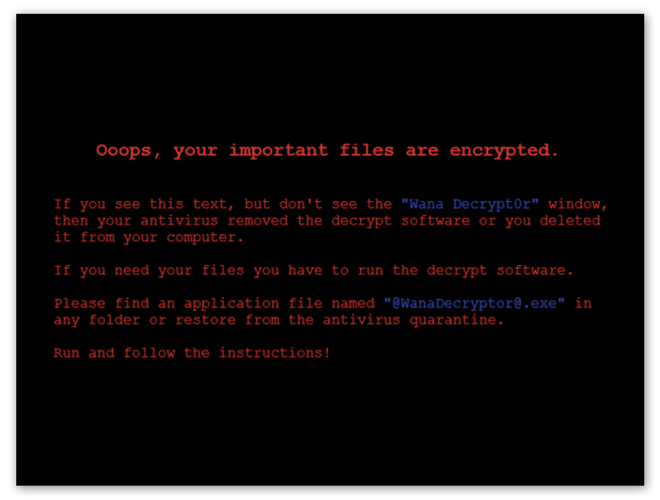

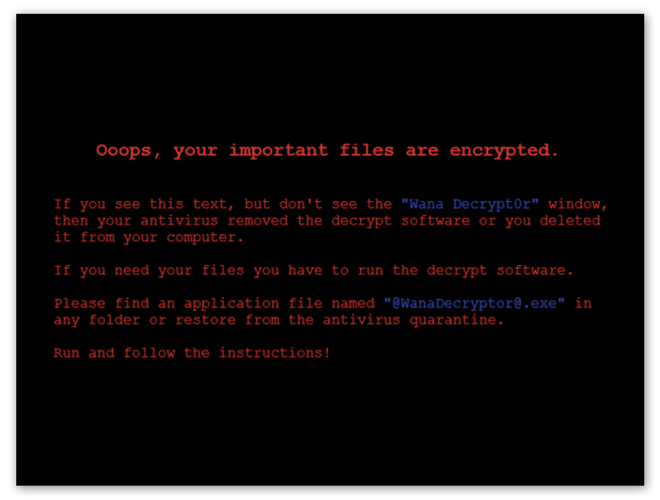

“Opa, seus arquivos importantes foram criptografados.”

Bem-vindo ao WannaCry, no qual cibercriminosos bloqueiam seus arquivos e exigem pagamento pelo descriptografia. Se esta mensagem apareceu no seu computador, ele foi infectado com WannaCry ou uma forma semelhante de ransomware.

Como o nome sugere, ransomware é um software malicioso que criptografa arquivos e exige um pagamento (resgate) para descriptografá-los. O WannaCry continua sendo uma das variedades mais conhecidas de ransomware em atividade. Por quê? Existem alguns motivos por WannaCry ter ganhado notoriedade:

-

Pode ser transmitido como worm, o que significa que consegue se espalhar entre computadores e redes automaticamente (sem exigir interação humana).

-

O WannaCry explorou um exploit do Windows que tornou milhões de pessoas vulneráveis.

-

O resultado foi um prejuízo de centenas de milhões (ou até bilhões) de dólares.

-

A variedade de ransomware se espalhou de um jeito veloz e furioso e foi parado de jeito igualmente rápido.

-

Seu nome simples (e bem escolhido) também o tornou memorável. Você também não choraria se encontrasse todos os seus arquivos importantes bloqueados?

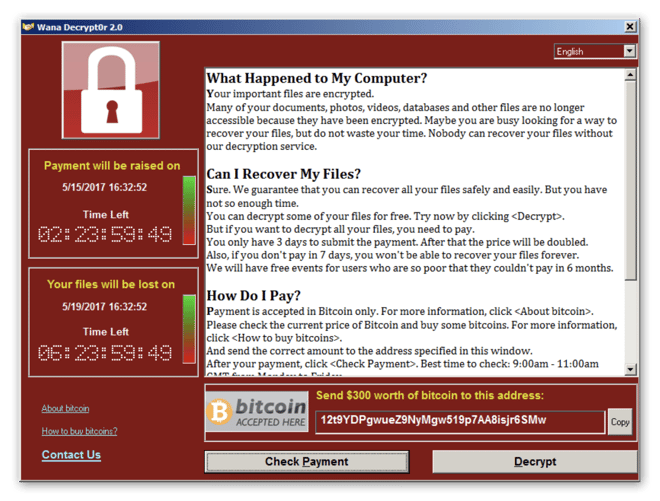

Os cibercriminosos cobravam US$ 300 em bitcoin das vítimas para liberar seus arquivos. Os que não pagaram a tempo precisaram pagar o dobro pela chave de descriptografia. Devido ao uso de criptomoeda e seu comportamento de worm, o WannaCry ficou conhecido como um cryptoworm.

O ataque do WannaCry explodiu em maio de 2017, e fez algumas vítimas importantes, como o Serviço Nacional de Saúde (NHS) do Reino Unido. Ele se espalhou muito rapidamente, infectando mais de 230.000 computadores em 150 países em apenas um dia.

Como o WannaCry se espalha?

O WannaCry se espalhou usando a vulnerabilidade do Windows conhecida como MS17-010, que os cibercriminosos aproveitaram usando o exploit EternalBlue. A NSA descobriu essa vulnerabilidade de software e, em vez de relatá-la à Microsoft, desenvolveu um código para explorá-la. Esse código foi roubado e publicado por um grupo de cibercriminosos chamado adequadamente de The Shadow Brokers. A Microsoft tomou conhecimento do EternalBlue e lançou um patch (uma atualização de software para corrigir a vulnerabilidade). No entanto, aqueles que não aplicaram o patch (a maioria das pessoas) ainda estavam vulneráveis ao EternalBlue.

O WannaCry visa redes que usam SMBv1, um protocolo de compartilhamento de arquivos que ajuda PCs a se comunicarem com impressoras e outros dispositivos conectados à mesma rede. O WannaCry se comporta como um worm, o que significa que pode se espalhar pelas redes. Uma vez instalado em um computador, o WannaCry pode escanear uma rede e encontrar dispositivos mais vulneráveis. Ele usa o exploit EternalBlue para a invasão e depois utiliza uma ferramenta backdoor chamada DoublePulsar para se autoinstalar e executar. Assim, ele pode se propagar sem interação humana e sem exigir um arquivo ou programa host, o que o classifica como um worm e não vírus.

De onde vem o WannaCry?

Embora não possamos afirmar com certeza absoluta quem criou o WannaCry, a comunidade de segurança cibernética atribui o ransomware WannaCry à Coréia do Norte e seu grupo de cibercriminosos, o Lazarus Group. O FBI, juntamente com os pesquisadores de segurança cibernética, encontrou pistas ocultas por trás do código que sugeria essas origens.

O ataque WannaCry de maio de 2017

O ataque ao WannaCry começou em 12 de maio de 2017, com a primeira infecção ocorrendo na Ásia. Por se comportar como um worm, o WannaCry se espalhou rapidamente. Ele infectava 10.000 pessoas a cada hora e continuou com uma velocidade assustadora até ser parado quatro dias depois.

O ataque do ransomware causou caos total, especialmente em hospitais e outras organizações de saúde. O Serviço Nacional de Saúde (NHS) da Grã-Bretanha foi especialmente atingido pelo ataque, e muitos hospitais foram forçados a desligar seus sistemas de computadores, interrompendo o atendimento de pacientes e até algumas cirurgias e outras operações vitais.

Quem foram as vítimas?

Embora pareça que o WannaCry não tinha alvos específicos, ele se espalhou rapidamente em 150 países, com a maioria dos incidentes ocorrendo na Rússia, China, Ucrânia, Taiwan, Índia e Brasil. Vários indivíduos e organizações foram atingidos, incluindo:

-

Empresas: FedEx, Honda, Hitachi, Telefonica, O2, Renault

-

Universidades: Universidade de Tecnologia Eletrônica de Guilin, Universidade de Tecnologia Aeroespacial de Guilin, Universidade Marítima de Dalian, Cambrian College, Universidade Aristóteles de Thessaloniki, Universidade de Montreal

-

Empresas de transporte: Deutsche Bahn, LATAM Airlines Group, Ferrovias russas

-

Agências governamentais: Polícia de Andhra Pradesh, Agência de segurança pública chinesa, Instituto Nacional de Salud (Colômbia), NHS - Serviço Nacional de Saúde (Reino Unido), NHS da Escócia, Tribunal de Justiça de São Paulo, vários governos estaduais na Índia (Gujarat, Kerala, Maharashtra, Bengala Ocidental)

O ataque tirou proveito das empresas que usavam software antigo ou desatualizado. Por que essas organizações não aplicaram o patch? Empresas como o NHS têm dificuldade de desligar todo o sistema para aplicar atualizações, pois precisam que itens, como dados do paciente, estejam sempre disponíveis. Apesar disso, deixar de aplicar as atualizações foi muito mais prejudicial a longo prazo.

Como o ataque foi parado?

O pesquisador de segurança cibernética, Marcus Hutchins, descobriu que, depois que o WannaCry entrava em um sistema, ele tentava se conectar a um URL específico. Se o URL não fosse encontrado, o ransomware infectava o sistema e criptografava arquivos. Hutchins conseguiu registrar um nome de domínio para criar um DNS sinkhole que funcionava como um kill switch e desativou o WannaCry. Ele enfrentou alguns dias tensos quando os cibercriminosos atacaram seu URL com uma variante de botnet Mirai (tentando um ataque DDoS para derrubar o URL e o kill switch).

Hutchins conseguiu proteger o domínio usando uma versão do site em cache, que podia lidar com níveis mais altos de tráfego, e o kill switch aguentou. Não ficou claro por que o kill switch estava no código do WannaCry: se ele foi incluído acidentalmente ou se os cibercriminosos queriam ter o poder interromper o ataque.

Qual foi o custo do WannaCry?

Embora o WannaCry exigisse US$ 300 em bitcoin (ou US$ 600 após o prazo) de um cada usuário afetado, os danos foram muito maiores. Cerca de 330 pessoas ou organizações fizeram pagamentos, que totalizaram 51,6 bitcoins (no valor de aproximadamente US$ 130.634 no momento do pagamento). Esse foi o valor pago aos cibercriminosos, mas o custo real do WannaCry foi muito maior.

Como muitas agências governamentais, universidades e organizações de saúde foram atingidas pelo WannaCry, juntamente com o controle de danos resultante, os custos de limpeza foram surpreendentes. A empresa de modelagem de riscos cibernéticos Cyence estimou o custo em até US$ 4 bilhões.

O WannaCry continua ativo?

O WannaCry não foi completamente erradicado, apesar do kill switch que conseguiu interromper o ataque de maio de 2017. Em março de 2018, a Boeing foi atingida, mas conseguiu conter o dano rapidamente. Ainda existe a possibilidade de outros ataques. Além disso, outras variedades de ransomware que utilizam a mesma vulnerabilidade do Windows foram desenvolvidas, como Petya e NotPetya. Lembre-se de que a Microsoft lançou um patch (atualização de segurança) que corrige a vulnerabilidade e bloqueia o exploit EternalBlue, então mantenha seu software atualizado.

Como reconhecer o WannaCry

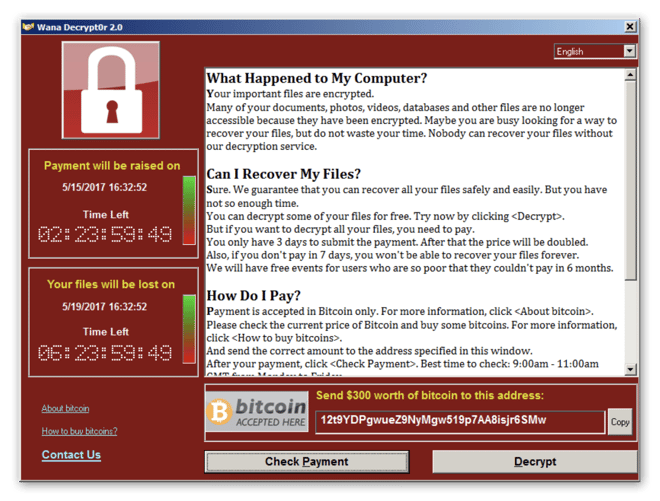

Embora outros tipos de malware tentam se esconder em seu sistema, se você for contaminado por um ransomware, vai reconhecê-lo imediatamente. Não existe sintoma mais óbvio do que um popup gigante exigindo um resgate. O WannaCry é assim:

O WannaCry pode ser removido?

Como em todos os malwares, a remoção do ransomware WannaCry é possível, mas desfazer seus efeitos negativos é mais complicado. Remover o código maligno de bloqueou seus arquivos não fará com que eles sejam recuperados. Para todos os tipos de ransomware, a Avast não recomenda pagar o resgate para desbloquear os arquivos. Não há garantia de que você realmente receberá um código de descriptografia em troca do pagamento (lembre-se de que estamos lidando com criminosos). Mesmo que os cibercriminosos enviem a chave, o pagamento do resgate valida suas táticas, incentiva-os a continuar propagando o ransomware e provavelmente financiará outras atividades ilegais.

Alguns pesquisadores de segurança cibernética acreditam que o WannaCry era na verdade um wiper. Isso significa que ele apagava seus arquivos em vez de criptografá-los e que os autores nunca tinham a intenção de desbloquear os arquivos. Também houve problemas de implementação no processo de pagamento: eles forneceram os mesmos três endereços de bitcoin para todas as vítimas, assim foi quase impossível rastrear quem realmente pagou.

Então, o que você pode fazer com os arquivos bloqueados? Se tiver sorte, você pode encontrar uma ferramenta de descriptografia online. A Avast e outros pesquisadores de segurança cibernética decodificam ransomwares e oferecem as chaves de descriptografia online gratuitamente. Porém, nem toda variedade de ransomware pode ser descriptografada. No caso do WannaCry, existe uma chave de descriptografia disponível, mas ela pode não funcionar em todos os sistemas de computador.

Se você não conseguir descriptografar seus arquivos, poderá restabelecer um backup anterior do seu sistema que contém seus arquivos normais. Mas você ainda precisa remover o código malicioso real. Consulte os nossos guias para remover o ransomware do PC ou Mac.

Como se proteger contra o WannaCry e as variedades de ransomware semelhantes

Embora o WannaCry não esteja mais em grande atividade, existem muitas outras linhagens de ransomware por aí. Nossas dicas vão protegê-lo contra as variedades atuais e novas de ransomware, além de outros tipos de malware. Você precisa defender seu sistema contra ransomware, bem como sua rede e todos os dispositivos conectados. Veja como impedir que o WannaCry e outros ransomwares entrem no seu dispositivo:

Mantenha o seu programa atualizado

Embora a Microsoft tenha corrigido a vulnerabilidade EternalBlue, milhões de pessoas não aplicaram a atualização. Se eles tivessem atualizado, o WannaCry não poderia infectá-los. Portanto, é absolutamente crucial manter todo o seu software atualizado. Também é importante atualizar seu software de segurança (se você usa o Avast Free Antivirus, não se preocupe. Nós atualizamos nosso antivírus automaticamente).

Evite abrir e-mails de remetentes desconhecidos

Existem muitos golpes por aí, e o e-mail continua sendo o modo de entrada mais usado pelos criminosos cibernéticos. Você deve ter cuidado com os e-mails de remetentes desconhecidos e evitar clicar em qualquer link ou fazer o download de anexos, a menos que tenha certeza absoluta de que são genuínos.

Cuidado com sites infectados

Malvertising, a prática de ocultar anúncios infectados em pop-ups ou banners, está presente em muitos sites. Verifique se um site é seguro antes de usá-lo, especialmente em compras ou streaming.

Faça backup regularmente de todos os dados importantes

Se você tiver feito backup de todos os seus arquivos, o ransomware perde seu poder: você pode simplesmente remover o malware e restaurar o sistema para uma versão anterior, sem a infecção. Você deve fazer regularmente backup de todos os seus documentos e arquivos importantes, para ter sempre uma versão limpa deles, que poderá usar caso eles sejam criptografados. Recomendamos salvar seus dados na nuvem e em um armazenamento físico, para garantir.

Defesa eficaz contra o WannaCry

A aplicação de atualizações de software logo depois que elas são lançadas e hábitos de navegação, e-mail e download sensatos, podem ajudar bastante a manter você seguro online, embora não resolvam 100% dos problemas. Até os usuários mais experientes na internet ocasionalmente clicam em algo sem querer ou caem em um golpe de phishing inteligente. É por isso que todos devem ter uma última linha de defesa para se proteger contra ransomware, malware e outras ameaças de cibercriminosos. O Avast Free Antivirus não deixa ransomwares, como o WannaCry, se aproximarem de você, com seis camadas de proteção e sistema de nuvem com inteligência artificial. Baixe o Avast hoje e nunca perca seus arquivos.