¿Qué es el ransomware Petya?

Petya cifra determinados archivos en su equipo y, a continuación, exige el pago de un rescate a cambio de la clave de descifrado. Sin embargo, mientras que otras cepas de ransomware se centran en los archivos personales, como documentos o fotos, Petya puede bloquear el disco duro entero e impedir que el equipo arranque siquiera.

¿De dónde proviene el ransomware Petya?

Petya no es tanto una única instancia de ransomware como una familia de malware relacionado. Apareció por primera vez a comienzos de 2016, diseminado mediante archivos adjuntos maliciosos de correo electrónico. Cuando dichos archivos se descargaban y abrían, el malware caía sobre el equipo de la víctima.

Tras unos comienzos relativamente modestos, Petya explotó en el mundo de la ciberseguridad global con un ataque renovado en 2017. Esta nueva variante, denominada «NotPetya», golpeó diversas organizaciones en Ucrania, incluido el Banco Nacional, antes de extenderse por Europa y Estados Unidos. En total, el ataque de NotPetya de 2017 provocó más de 10 000 millones de USD en daños.

Dato curioso: El nombre de Petya es una referencia a la película de James Bond GoldenEye. Una cuenta de Twitter supuestamente perteneciente a uno de los autores de Petya incluía en su nombre y su avatar a dos de los villanos de esa película.

¿Cómo funciona Petya?

El ransomware Petya cifra la tabla maestra de archivos (MFT). Esta tabla es una guía de referencia rápida de todos y cada uno de los archivos que contiene un equipo. Sin acceso a la tabla, un equipo no puede encontrar ninguno de sus archivos, por lo que no es capaz siquiera de arrancar, y mucho menos funcionar con normalidad.

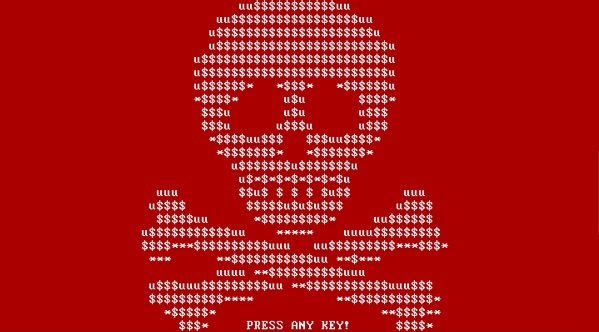

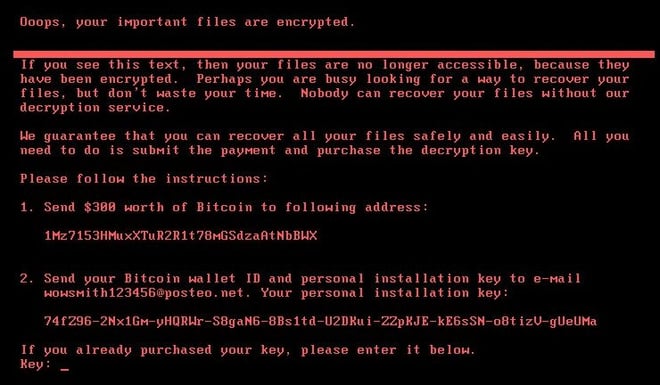

Cuando la víctima instala inadvertidamente Petya en un equipo Windows, el malware infecta el registro de arranque maestro (MBR). El MBR es la parte de la programación de un equipo responsable de cargar el sistema operativo cada vez que el equipo se enciende. Una vez dentro del MBR, Petya fuerza el reinicio del equipo y, a continuación, comienza a cifrar la MFT mientras muestra la nota de rescate.

Llegados a este punto, el equipo es incapaz de acceder a ningún contenido de su disco duro, incluido el propio sistema operativo.

Para ver una completa exploración del funcionamiento de Petya y Mischa, un ransomware relacionado, consulte este análisis detallado realizado por el Equipo de inteligencia de amenazas de Avast como respuesta a los ataques iniciales de 2016.

Cómo se detecta el ransomware Petya

En un primer momento, Petya dependía de la credulidad del usuario para lograr acceder a su equipo. Había que abrir el correo electrónico malicioso, descargar el archivo adjunto, abrirlo y, además, darle permiso de nivel administrativo para alterar el sistema operativo Windows. Solo tras completar este proceso podía Petya comenzar a cifrar la MFT.

Llegados a ese punto, el equipo de la víctima se reiniciaba y mostraba el mensaje de rescate.

Pasados unos meses, Petya comenzó a llegar empaquetado con un ransomware secundario y más convencional, denominado «Mischa». Si una víctima rechazaba conceder a Petya los privilegios administrativos necesarios para cifrar la MFT, Mischa daba un paso adelante y cifraba los archivos de la víctima, tanto los objetivos habituales del ransomware (documentos, fotos y vídeos) como programas ejecutables.

El software anti-ransomware busca cualquier rastro de ransomware conocido, incluido Petya. Podrá detectarlo a tiempo y no habrá peligro de que abra archivos adjuntos maliciosos.

¿Cuál es la diferencia entre Petya y NotPetya?

NotPetya aprovecha la vulnerabilidad de Windows denominada EternalBlue, la misma que meses antes utilizó otra cepa de ransomware, WannaCry. EternalBlue permite que malware como NotPetya se extienda rápidamente y por su cuenta dentro de una red, pudiendo llegar a infectar una organización entera en cuestión de horas.

El ataque de 2017 se dirigió contra grandes corporaciones, como bancos, proveedores de energía y conglomerados del transporte. Además del nuevo vector de infección, NotPetya tiene otra (crucial) diferencia respecto a su contrapartida de 2016: no existe un remedio. NotPetya cifra de forma permanente cualquier equipo que toca y, debido al modo en que lo realiza, es imposible deshacer el cifrado aunque se pague el rescate. Es un tipo de malware conocido como «wiper» (limpiador), solo que está disfrazado de ransomware.

Este cambio ha llevado a muchos expertos en ciberseguridad a concluir que el ataque NotPetya de 2017 no fue un intento de secuestro, sino un ciberataque directo cuyo objetivo era interrumpir y dañar los sistemas atacados en Ucrania. Hay quien teoriza que el disfraz de ransomware se empleó para hacer pasar el ataque por una acción delictiva y así ocultar otro posible origen: que se tratara de un acto de ciberguerra patrocinado por algún estado.

Como la vulnerabilidad EternalBlue empleada por NotPetya ya está corregida, es muy improbable que vuelva a toparse con esta cepa de malware concreta... si ha actualizado su software, algo que debería hacer siempre.

¿Cuál es la diferencia entre WannaCry y Petya?

Tanto WannaCry como Petya armaron un buen jaleo a finales de primavera y principios de verano de 2017. Aunque los dos aprovechaban la misma vulnerabilidad (ahora obsoleta) para infectar a los usuarios, lo que sucedía a continuación dependía de la cepa de ransomware que nos hubiera tocado.

En el caso de Petya/NotPetya, acabó por demostrarse que el objetivo no era tanto el rescate como la pura carnicería. Por su parte, WannaCry operaba según los protocolos estándar del ransomware y dejaba en paz el MBR y la MFT. Además, Petya demostró ser mucho más eficaz la hora de resistir los intentos de contención. Es posible que siga infectando equipos con software parcheado y también podría extenderse por medios distintos de la vulnerabilidad EternalBlue.

También existen muchas otras instancias de ransomware, como Locky, Cerber y CryptoLocker.

¿Cómo se elimina Petya?

Como el ransomware cifra los archivos, eliminarlo soluciona solo la mitad del problema. Tras librarse del ransomware, le toca encargarse de unos cuantos archivos cifrados.

Puede eliminar fácilmente las cepas de ransomware más convencionales con su herramienta antimalware favorita. Como el ransomware solo cifra archivos y carpetas individuales, sigue teniendo acceso al sistema operativo y a todos sus programas. Puede activar o instalar rápidamente un programa de ciberseguridad que elimine el ransomware de su PC (o Mac) y ponerlo en funcionamiento.

En una infección con Petya, la cosa no es tan sencilla. Al estar la MFT en poder de Petya, el equipo no puede cargar el sistema operativo, lo cual significa que no se puede acceder al software de ciberseguridad. Tiene dos opciones:

-

Se produce un retardo entre la llegada de Petya a su equipo y el momento en que fuerza el reinicio. Si se consigue apagar el equipo antes de que Petya complete el reinicio, es posible que pueda evitarse el cifrado de la MFT.

-

Si ve la pantalla de arriba con la calavera roja y los huesos cruzados... se acabó lo que se daba. No tendrá más opción que desconectar el equipo de la red, formatear el disco duro y restaurar sus archivos desde una copia de seguridad (porque seguro que dispone de una, ¿no?).

Nunca sucumba a la tentación de pagar el rescate. Recuerde que algunas variantes de Petya no se pueden descifrar, ni siquiera por parte de los mismos ciberdelincuentes. En estos casos, Petya es un viaje sin retorno y no hay vuelta atrás. Otras variantes sí se han podido romper y es posible que encuentre descifradores en línea. Si sufre una infección con Petya, consulte a un experto en ciberseguridad para identificar cuál es el tipo que le afecta.

Incluso en los casos en que el cifrado es reversible, pagar el rescate no es garantía de que vaya a recuperar el acceso a sus archivos. El ciberdelincuente podría simplemente desaparecer con su dinero. Además, cuando paga está validando el uso del ransomware como técnica delictiva lucrativa. Si se niega a pagar, tal vez desanime el uso del ransomware contra nuevas víctimas.

¿Cómo se previene el ransomware Petya?

En vez de afrontar las consecuencias de una infección con Petya, hágase un enorme favor y céntrese en la prevención con estas prácticas recomendadas contra el ransomware:

Sea estricto con los privilegios de administrador. Nunca conceda a ningún software privilegios administrativos salvo que esté absolutamente seguro de que es legítimo y necesario.

Sea escéptico respecto al correo electrónico. Peque siempre de precavido en cuanto a los vínculos y archivos adjuntos de los correos electrónicos. Si no descarga el archivo adjunto ni hace clic en el vínculo de ese mensaje tan vago, el ransomware no llegará a afectarle.

Actualice siempre su software. El malware aprovecha las vulnerabilidades del software y, cuando estas se descubren, las empresas las arreglan rápidamente con versiones actualizadas. Instale los parches y actualizaciones en cuanto los reciba.

Utilice una herramienta antimalware. Un software de ciberseguridad fiable es su mejor defensa en la lucha contra Petya y demás malware. Detectará y bloqueará el malware antes de que tenga oportunidad de infectar su equipo.

Utilice una herramienta antimalware. Un software de ciberseguridad fiable es su mejor defensa en la lucha contra Petya y demás malware. Detectará y bloqueará el malware antes de que tenga oportunidad de infectar su equipo.

No haga clic en anuncios de Internet. Los anuncios maliciosos, especialmente las ventanas emergentes, son una fuente habitual de infecciones con malware. No importa lo que diga, deje el anuncio en paz. Y la precaución debe ser doble cuando visite sitios web con los que no esté familiarizado.

No haga clic en anuncios de Internet. Los anuncios maliciosos, especialmente las ventanas emergentes, son una fuente habitual de infecciones con malware. No importa lo que diga, deje el anuncio en paz. Y la precaución debe ser doble cuando visite sitios web con los que no esté familiarizado.

Haga copias de seguridad regulares de sus archivos. Una infección con ransomware no es ningún problema si cuenta con una copia de seguridad reciente de todos sus archivos importantes. Servicios en la nube y unidades físicas son opciones viables para las copias de seguridad, así que, sea cual sea su opción, utilícela a menudo. Cuando termine la copia de seguridad de sus archivos, desconéctese del medio utilizado para impedir que el malware lo alcance.

Defiéndase del ransomware con Avast Free Antivirus

Avast está en el frente de la lucha contra el malware. Avast Free Antivirus se actualiza constantemente para identificar, detectar y bloquear los nuevos tipos de malware en cuanto surgen. También lo alerta de cualquier otro punto débil en su dispositivo o red, como el software obsoleto o una Wi-Fi no protegida, de modo que pueda defenderse de los ciberdelincuentes en todas partes.

Esta es solo una de las muchas razones por las que más de 400 millones de personas en todo el mundo confían a Avast su seguridad y privacidad.