Aunque siguen existiendo formas antiguas de ransomware, como el ransomware Phobos, constantemente se crean nuevas variantes, y el número de ataques casi se duplicó en el primer semestre de 2021. Según Cognyte, 1097 organizaciones se vieron afectadas por ataques de ransomware en la primera mitad de 2021, en comparación con las 1112 afectadas durante todo el año 2020. Estados Unidos fue el país más atacado, con un total del 54,9 % de las víctimas.

Existen varios factores que pueden aumentar el riesgo de que su empresa sea objeto de un ataque, como por ejemplo:

- Usar software o dispositivos obsoletos

- Los navegadores y/o los sistemas operativos no parcheados

- Planes de copia de seguridad inexistentes o insuficientes para recuperar sus datos (lo que conlleva un mayor riesgo de pérdida de datos y daños a la reputación)

- Falta de inversión en soluciones de ciberseguridad.

Evitar que el ransomware acceda a sus sistemas y proteger su empresa en las fases iniciales de un ataque puede ahorrar a su empresa miles, si no millones, en costes de recuperación. Un ejemplo significativo es el ataque del ransomware CryptoLocker, que tardó más de seis meses en resolverse.

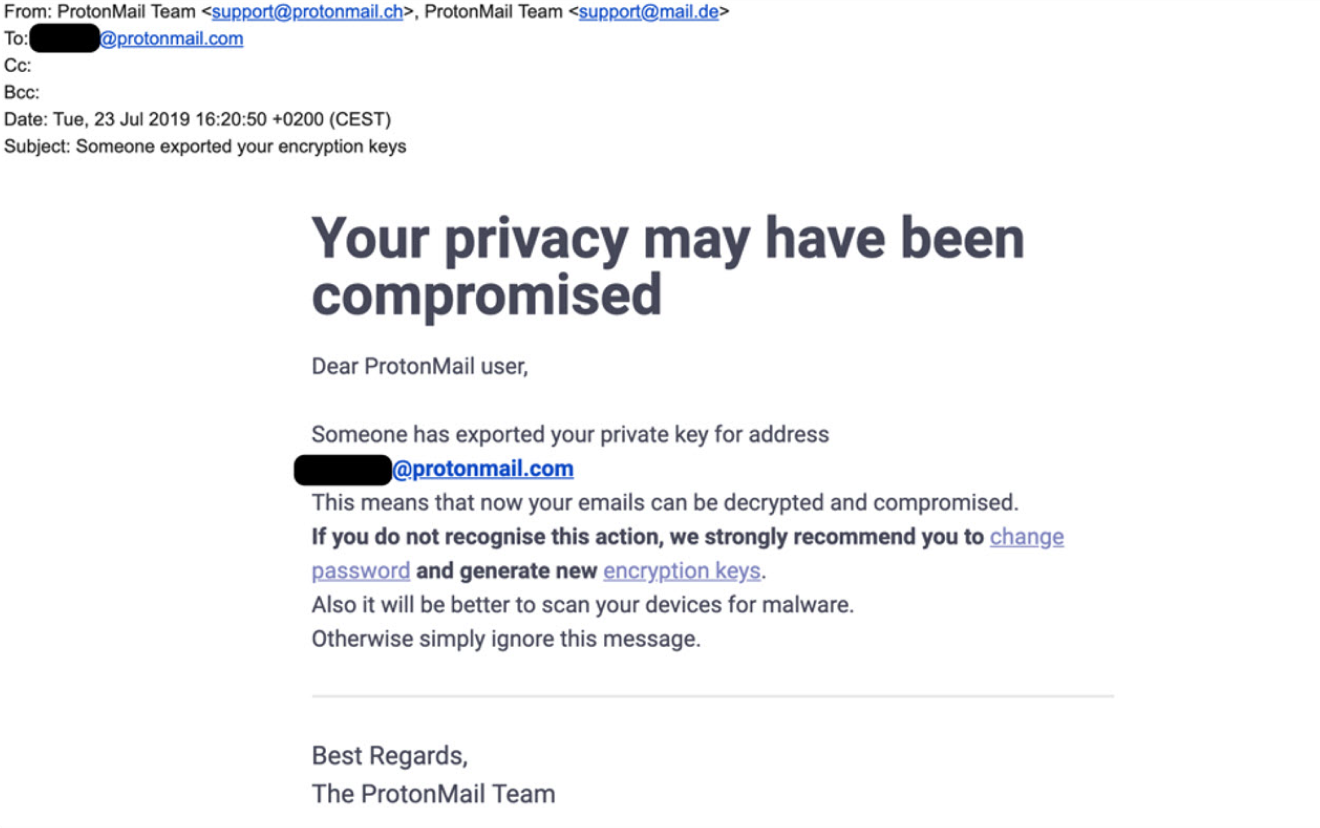

Entre septiembre de 2013 y mayo de 2014, los ciberdelincuentes desarrollaron una nueva botnet, denominada Gameover ZeuS, que formaba una red de objetivos infectados con el malware. A continuación, se enviaba un script a las víctimas a través de un archivo adjunto en el correo electrónico, que activaba el malware una vez que se abría. Además, el ransomware era capaz de identificar otros dispositivos conectados a la red de la víctima, lo que le permitía cifrar por completo todos los datos o bloquear los sistemas operativos y detener las operaciones comerciales.

El malware cifró con éxito los archivos e informó a las víctimas de que sus operaciones se mantendrían como rehenes hasta que se pagara un rescate. Los atacantes consiguieron millones de dólares.

En el ataque de CryptoLocker también se utilizó una táctica de cifrado asimétrico. Esto significa que el delincuente podía cifrar un archivo con una clave pública, mientras que el destinatario solamente podía descifrar el sistema con una clave privada. Sin esa clave privada, era casi imposible recuperar los archivos cifrados.