Embora as formas mais antigas de ransomware ainda existam, como o Phobos, novas formas estão sendo criadas constantemente e o número de ataques quase dobrou no primeiro semestre de 2021. De acordo com a Cognyte, 1.097 organizações sofreram ataques de ransomware no primeiro semestre de 2021, em comparação com 1.112 durante todo o ano de 2020. Os EUA são o país mais atacado, com 54,9% do total de vítimas.

Vários fatores podem aumentar o risco da sua empresa ser atacada, incluindo:

- Ter software ou dispositivos desatualizados

- Navegadores e/ou sistemas operacionais não corrigidos

- Planos de backup fracos ou inexistentes para recuperação de dados (levando ao aumento do risco de perda de dados e danos à reputação)

- Falta de investimento em soluções de cibersegurança.

Impedir que o ransomware acesse os sistemas e defender a empresa nos estágios iniciais de um ataque pode reduzir em milhares, se não milhões, os custos de recuperação. Um exemplo pungente é o ataque do ransomware CryptoLocker, que levou mais de seis meses para ser resolvido.

Em curso de setembro de 2013 a maio de 2014, os cibercriminosos desenvolveram uma nova botnet, chamada de Gameover ZeuS, que formou uma rede de alvos infectados pelo malware. Um script era enviado para as vítimas por um anexo de e-mail, que ativava o malware quando era aberto. O ransomware também foi capaz de identificar outros dispositivos conectados na rede da vítima, criptografando totalmente todos os dados ou bloqueando os sistemas operacionais e interrompendo as operações comerciais.

O malware criptografou arquivos com sucesso e informou às vítimas de que as operações foram sequestradas até o pagamento de um resgate. Os criminosos ganharam milhões de dólares com essas operações.

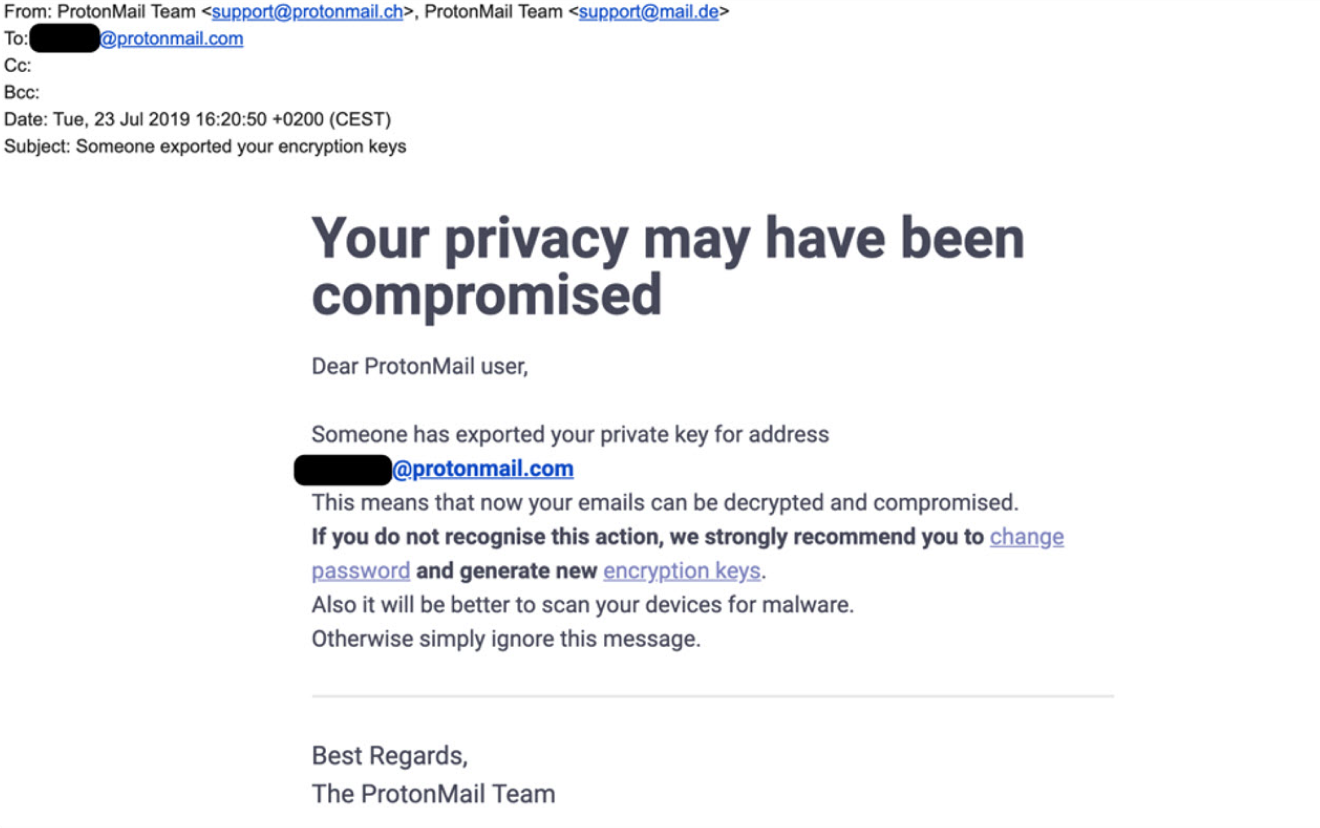

No ataque CryptoLocker, uma tática de criptografia assimétrica também foi utilizada. Isso significa que um criminoso poderia criptografar um arquivo com uma chave pública, enquanto o destinatário só poderia descriptografar o sistema com uma chave privada. Sem a chave privada, recuperar os arquivos criptografados era quase impossível.