Eldre former for løsepengevirus som Phobos finnes fortsatt, men nye typer løsepengevirus utvikles kontinuerlig, og antall angrep ble nesten doblet i første halvdel av 2021. I følge Cognyte ble 1097 organisasjoner utsatt for angrep med løsepengevirus i første halvdel av 2021, sammenlignet med 1112 i hele 2020. USA er det mest utsatte landet og står for 54,9 % av det totale antall ofre.

Flere faktorer kan øke risikoen for at bedriften blir utsatt for angrep, blant annet:

- programvare og enheter som ikke er oppdatert

- nettlesere og/eller operativsystemer som mangler feilrettinger

- svake eller ikke-eksisterende sikkerhetskopieringsrutiner for å gjenopprette data (fører til økt risiko for datatap og skade på omdømme)

- manglende investeringer i nettsikkerhet

Bedriften kan spare betydelige beløp i gjenopprettingskostnader ved å hindre løsepengevirus i å komme inn på systemene og aktivt forsvare virksomheten i begynnelsen av et angrep. CryptoLocker-løsepengeviruset er et godt eksempel. Det tok over seks måneder å løse det.

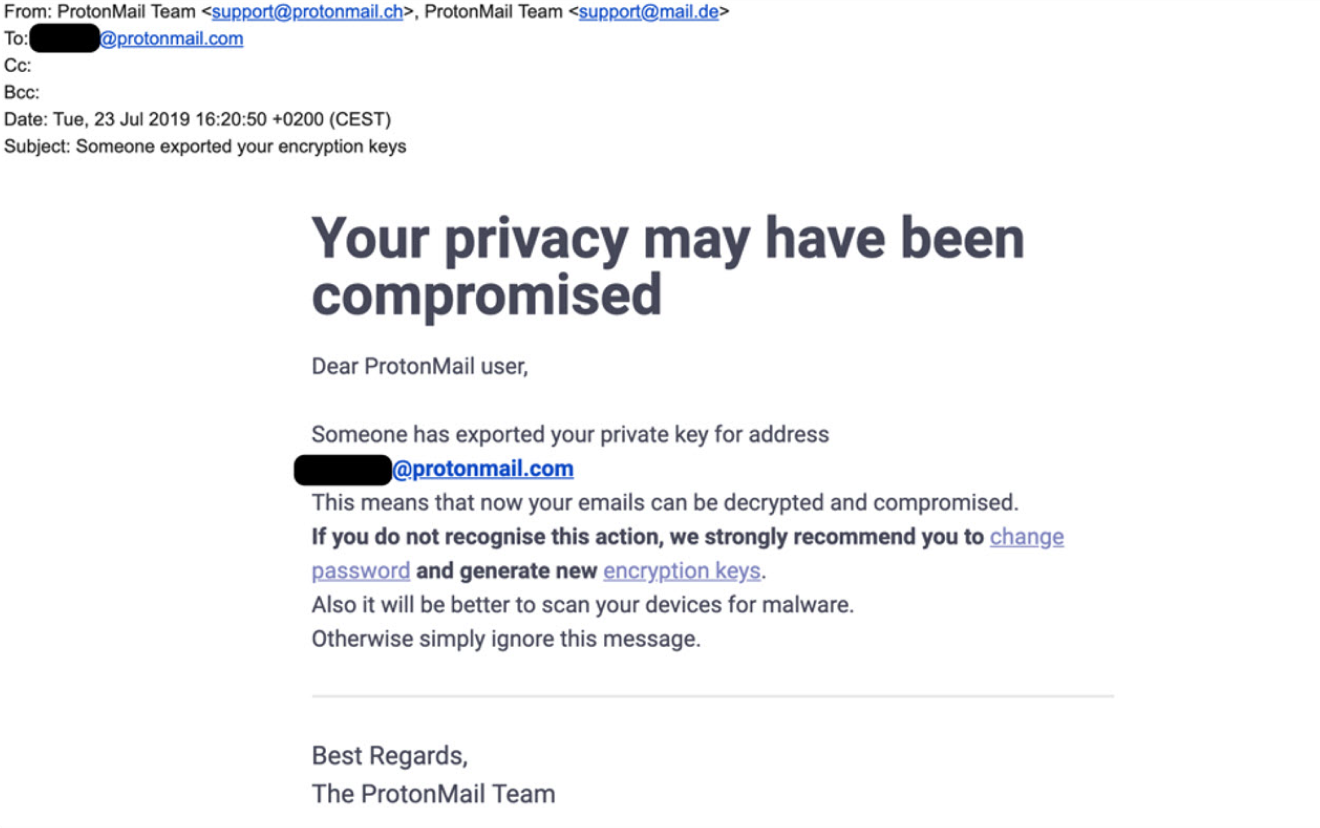

Angrepet varte fra september i 2013 til mai i 2014, og nettkriminelle utviklet et nytt botnett kalt Gameover ZeuS, som utgjorde et nettverk med mål som ble infisert med den skadelige programvaren. Et skript ble sendt til ofrene i et e-postvedlegg, og den skadelige programvaren ble aktivert idet vedlegget ble åpnet. Løsepengeviruset oppdaget også andre tilkoblede enheter på offerets nettverk og krypterte alle data eller låste operativsystemene, slik at driften stanset.

Den skadelige programvaren krypterte filer og informerte ofrene om at virksomheten ble holdt som gissel til løsepenger ble betalt. Angriperne mottok flere millioner dollar i løpet av operasjonen.

CryptoLocker-angrepet brukte også en asymmetrisk krypteringstaktikk. Det betyr at den ondsinnede aktøren kunne kryptere filer med en offentlig nøkkel, mens mottakeren bare kunne dekryptere systemet med en privat nøkkel. Uten den private nøkkelen var det nærmest umulig å gjenopprette tilgangen til de krypterte filene.