Oudere vormen van ransomware, zoals Phobos-ransomware, bestaan nog altijd; maar nieuwe vormen van ransomware worden continu ontwikkeld en en het aantal aanvallen is in de eerste helft van 2021 bijna verdubbeld. Volgens Cognyte zijn in de eerste helft van 2021 1097 organisaties door ransomwareaanvallen getroffen, vergeleken met 1112 in het hele jaar 2020. In de VS vinden de meeste aanvallen plaats, namelijk 54,9% van het totale aantal slachtoffers.

Het risico dat uw bedrijf wordt aangevallen, wordt door verschillende factoren vergroot, zoals:

- de aanwezigheid van verouderde software of apparaten;

- browsers en/of besturingssystemen zonder patches;

- zwakke of afwezige back-upplannen om uw gegevens te herstellen (wat leidt tot een hoger risico op gegevensverlies en reputatieschade);

- gebrek aan investeringen in cyberbeveiligingsoplossingen.

Het kan uw bedrijf duizenden, zo niet miljoenen schelen aan herstelkosten door al in de eerste fasen van een aanval te voorkomen dat ransomware toegang heeft tot uw systemen en uw bedrijf. Een schrijnend voorbeeld is de aanval met CryptoLocker-ransomware. Het herstellen hiervan duurde meer dan zes maanden!

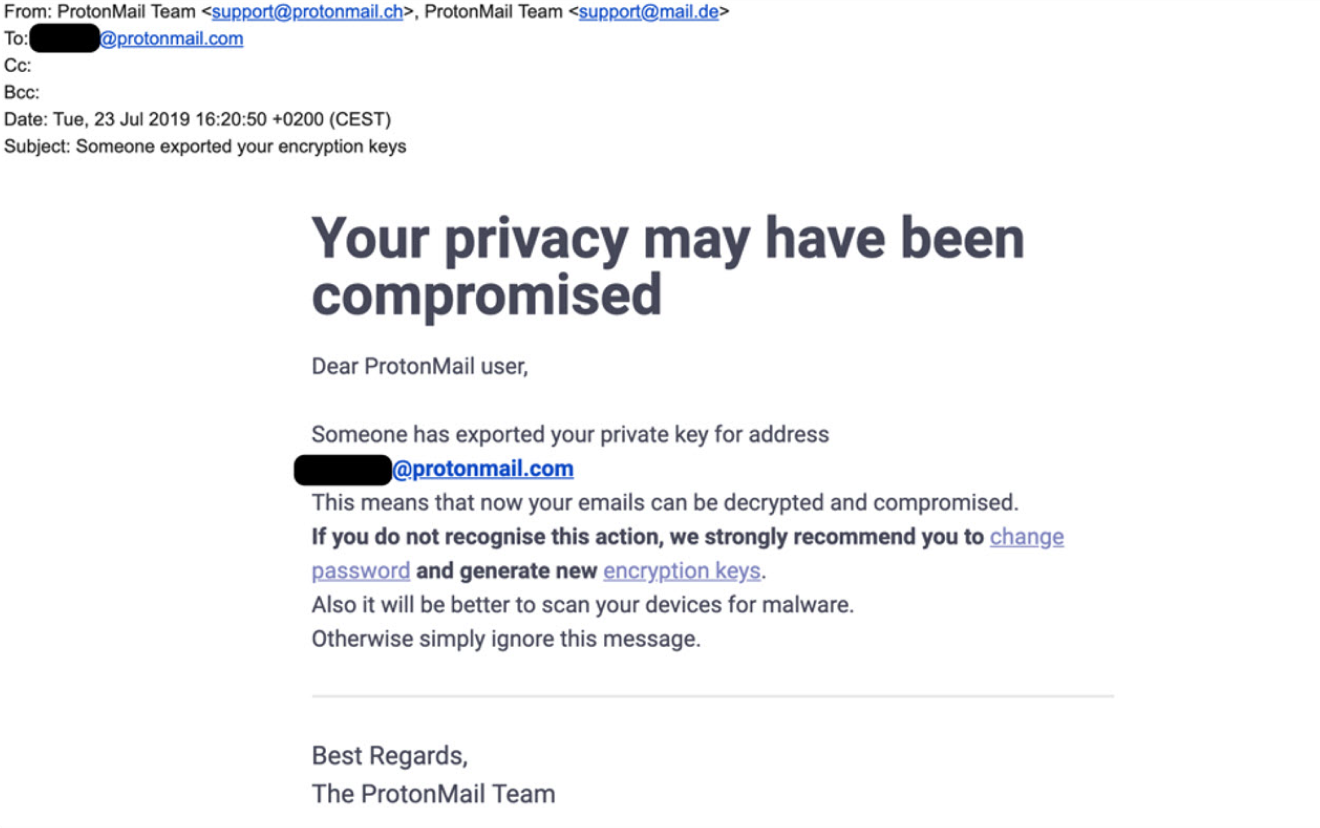

Van september 2013 tot mei 2014 ontwikkelden cybercriminelen een nieuwe botnet, met de naam Gameover ZeuS, die een netwerk van doelen vormde die waren geïnfecteerd met de malware. Vervolgens werd een script naar de slachtoffers gestuurd via een e-mailbijlage. Wanneer deze bijlage werd geopend, werd de malware geactiveerd. De ransomware kon bovendien andere verbonden apparaten op het netwerk van het slachtoffer identificeren, waarbij alle gegevens volledig werden versleuteld of besturingssystemen werden vergrendeld en bedrijfsactiviteiten werden gestopt.

De malware versleutelde bestanden en informeerde slachtoffers dat hun activiteiten werden gegijzeld, totdat ze losgeld zouden betalen. Aanvallers haalden zo via hun activiteiten miljoenen dollars op.

Bij de CryptoLocker-aanval werd ook een asymmetrische versleutelingstactiek ingezet. Dit betekent dat de slechte actor een bestand kon versleutelen met een openbare sleutel, terwijl de ontvanger het systeem alleen maar met een persoonlijke sleutel kon ontsleutelen. Zonder een persoonlijke sleutel zou het herstel van de versleutelde bestanden bijna onmogelijk zijn.