Mens ældre former for ransomware stadigvæk findes, såsom Phobos-ransomware, dannes der hele tiden nye former for ransomware, og antallet af angreb blev næsten fordoblet i første halvdel af 2021. Ifølge Cognyte blev 1.097 organisationer ramt af ransomware-angreb i første halvdel af 2021 sammenlignet med 1.112 i 2020 for hele året. USA er det mest udsatte land, som står for 54,9% af alle ofre.

Flere faktorer kan øge risikoen for, at din virksomhed bliver ramt, inkl.:

- Enheder eller software, der er forældet

- Browsere og/eller operativsystemer, der ikke er opdateret

- Svage eller ikke-eksisterende backup-planer til at gendanne dine data (hvilket fører til øget risiko for datatab og omdømmeskade)

- Manglende investering i cybersikkerhedsløsninger.

Ved at forhindre ransomware i at tilgå dine systemer og ved at forsvare din virksomhed i de indledende stadier af et angreb kan du spare din virksomhed for tusindvis eller sågar millioner af kroner i gendannelsesomkostninger. Et godt eksempel er CryptoLocker-ransomwareangrebet, som tog over 6 måneder at afhjælpe.

Fra september 2013 til maj 2014 udviklede cyberkriminelle en ny botnet kaldet Gameover ZeuS, som dannede et netværk af mål, der er inficeret med malwaren. Der blev efterfølgende sendt et script til ofrene via vedhæftede filer, som blev aktiveret, så snart malwaren blev åbnet. Ransomwaren kunne også identificere andre tilsluttede enheder på ofrets netværk og fuldt ud kryptere alle data eller låse operativsystemer og dermed hæmme forretningsdriften.

Malwaren krypterede filer og informerede ofrene om, at deres drift var taget som gidsel, indtil der blev betalt løsepenge. Angribere har erhvervet sig millioner af dollars gennem deres foretagende.

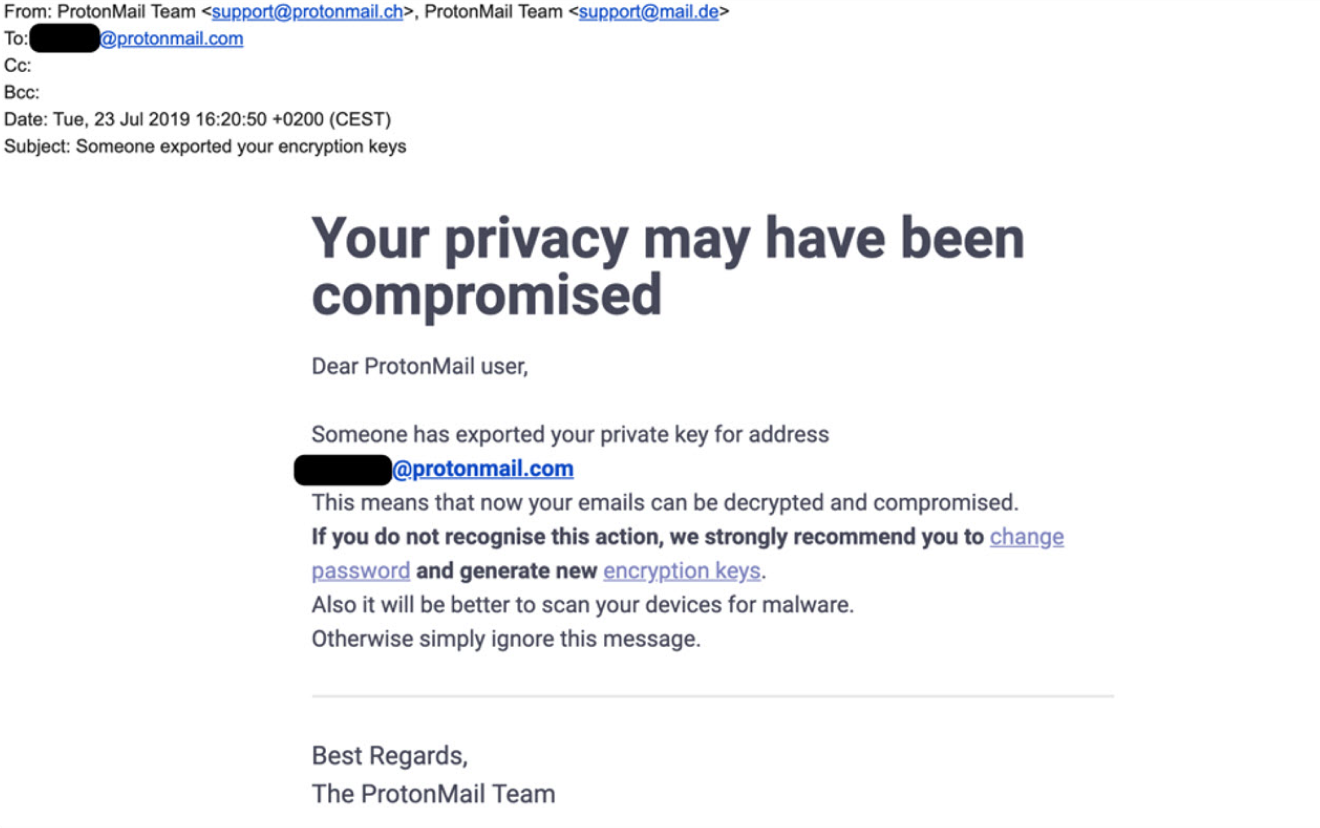

I et CryptoLocker-angreb blev der også brugt en asymmetrisk krypteringstaktik. Det betyder, at en uvedkommende kan kryptere en fil med en offentlig nøgle, mens modtageren kun kan dekryptere systemet med en privat nøgle. Uden en privat nøgle var det næsten umuligt at gendanne de krypterede filer.