Qu’est-ce que la protection évolutive des points de terminaison ?

La protection évolutive des points de terminaison ou PEPT (en anglais Endpoint Detection and Response ou EDR) est un protocole de sécurité automatisé qui surveille les événements, par exemple l’ouverture ou la création de fichiers, sur les appareils connectés à un réseau. La protection évolutive des points de terminaison est une nouvelle technologie qui sert à surveiller l’apparition de signes inquiétants ou de signatures malveillantes sur les réseaux et neutraliser ces menaces.

En cas de fuite de données, les outils de PEPT envoient des rapports aux équipes de sécurité pour les avertir de quand et comment cette fuite s’est produite. Ces outils enregistrent aussi toutes les activités afin que les administrateurs système disposent d’autant d’informations que possible pour diagnostiquer la menace et l’éliminer. Certains systèmes de sécurité PEPT peuvent mettre en quarantaine les éléments et résoudre les problèmes de façon autonome.

Si vous vous demandez à quoi correspond exactement le terme point de terminaison dans la définition de la protection évolutive des points de terminaison, c’est tout simplement l’appareil que vous utilisez actuellement. Il peut aussi s’agir d’Alexa ou de tout autre appareil de l’Internet des objets. En termes de sécurité, voici ce qu’on considère comme un point de terminaison :

Ces appareils sont appelés des points de terminaison car ils représentent la fin du parcours des données de votre côté, c’est-à-dire du côté de l’utilisateur final, mais aussi parce qu’ils offrent l’accès au réseau auquel vous êtes connecté.

Avant de télécharger l’un de ces outils de sécurité, notez que la protection évolutive des points de terminaison n’est pas conçue pour protéger les ordinateurs individuellement. En réalité, cette technologie aide les services informatiques et les administrateurs de réseau à surveiller un grand nombre de points de terminaison (les appareils) connectés à leur réseau. Si un seul de ces appareils est piraté, il peut servir de porte dérobée pour accéder à tous les autres. La protection évolutive des points de terminaison est un moyen pour les services informatiques de mettre à l’abri du trafic malveillant les réseaux dont ils sont responsables.

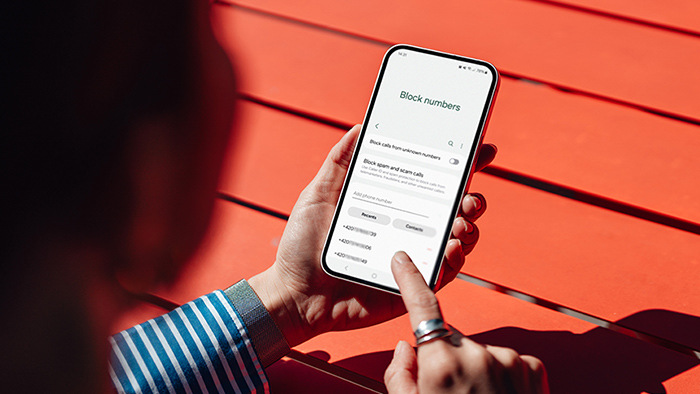

Bien entendu, il est toujours bon de renforcer votre propre sécurité, quel que soit le réseau que vous utilisez. Ceci consiste à mettre en œuvre certaines pratiques comme l’utilisation de mots de passe forts à l’aide d’un générateur de mots de passe aléatoires, à mettre régulièrement à jour vos logiciels et à utiliser un logiciel de cybersécurité complet.

Pourquoi ai-je besoin d’une solution de protection évolutive des points de terminaison ?

La protection évolutive des points de terminaison permet de lutter contre des techniques de piratage de plus en plus sophistiquées. Les pirates sont en permanence à la recherche de nouveaux exploits pour contourner les infrastructures de cybersécurité, mais la PEPT assure un niveau plus élevé de détection et permet aux équipes chargées de la sécurité des réseaux de réagir plus rapidement face aux intrusions.

De nos jours, les souches sophistiquées de malwares font peser une menace sur tous les appareils : ordinateurs portables, tablettes et smartphones représentent tous des portes d’accès potentielles pour les cybercriminels. Dans notre environnement actuel où même les tablettes et les téléphones peuvent être infectés par un virus et où même les objets du quotidien comme les imprimantes et les machines à café peuvent être piratés, les services informatiques ont du mal à assurer la protection de milliers de points de terminaison tous plus vulnérables les uns que les autres. Ils constituent en effet une multitude de portes d’entrée sur le réseau.

Les entreprises sont capables de gérer la protection avec toute une suite de solutions, même si rien n’est plus efficace et pratique qu’un système intégré qui enregistre et analyse automatiquement toutes les activités. C’est là qu’intervient la cybersécurité de type PEPT. La plateforme de protection évolutive des points de terminaison offre à l’équipe de sécurité une image claire de ce qui se passe sur l’ordinateur attaqué, ce qui est indispensable pour réagir rapidement à cette attaque.

Les outils de protection évolutive des points de terminaison peuvent faire la différence entre un malware et un virus, contribuer à éviter le piratage des routeurs et repérer les applications frauduleuses d’après les comportements suspects (par exemple une modification dans le registre).

Comment fonctionne la PEPT ?

La protection évolutive des points de terminaison enregistre les événements qui se produisent sur l’appareil ou sur le réseau et surveille ces informations pour les analyser, créer des rapports, détecter les menaces et alerter si nécessaire. Les solutions PEPT sont également équipées de fonctionnalités capables de procéder automatiquement à la mise en quarantaine et à l’investigation des menaces sur le système.

À l’inverse des programmes antivirus qui détectent et éliminent les virus ou les malwares, les outils de PEPT sont en général conçus comme des solutions de sécurité plus globales et applicables au niveau de l’organisation (même si elles sont aussi dotées de fonctionnalités d’élimination des virus). Les logiciels PEPT comprennent aussi des outils d’analyse en profondeur capables de détecter les pirates qui utilisent des malwares sans fichiers.

Détection

La protection évolutive des points de terminaison surveille le trafic réseau en temps réel, créant une image de ce qui se produit sur les ordinateurs et aidant ainsi le produit de PEPT (et l’équipe de sécurité) à détecter les comportements suspects. Si cette image change (par exemple si une application utilise soudain 100 % de la mémoire), l’outil de PEPT peut alerter l’équipe de cybersécurité. Les logiciels de PEPT sont capables de détecter même les anomalies les plus insignifiantes grâce aux archives des activités précédentes de la sécurité basée dans le cloud.

Chaque nouveau problème de sécurité contribue à enrichir le système d’analyse et améliore la compréhension du comportement des souches de malwares, ce qui réduit le temps nécessaire au dépannage. Mais toutes les solutions de protection évolutive des points de terminaison n’archivent pas leurs données dans le cloud.

Pour résumer, l’étape de détection de la PEPT comprend les opérations suivantes :

-

Surveillance des activités de l’ordinateur pour repérer les comportements suspects

-

Contrôle de ces comportements par rapport à une liste de comportements suspects connus

-

Envoi d’une alerte en cas de problème

La protection évolutive des points de terminaison consiste à contrôler l’activité des ordinateurs sur les réseaux et à la comparer à des journaux de comportements suspects ou malveillants.

La protection évolutive des points de terminaison consiste à contrôler l’activité des ordinateurs sur les réseaux et à la comparer à des journaux de comportements suspects ou malveillants.

Endiguement

L’infection par un virus peut se propager et endommager d’autres fichiers et d’autres appareils. Il est donc crucial de la contenir le plus rapidement possible. La segmentation isole les fichiers dans des sous-réseaux, ce qui les met hors de portée les uns des autres et limite leurs possibilités de connexion.

Les ransomwares (rançongiciels) et les spywares (logiciels espions) peuvent s’attaquer aux données les plus sensibles des organisations. Il est donc essentiel de se protéger de ces menaces à l’aide des meilleurs outils de sécurité. La protection évolutive des points de terminaison peut agir rapidement pour mettre ces données en lieu sûr, endiguant ainsi la menace avant de savoir comment la neutraliser définitivement.

Voici les objectifs de cet endiguement par le système PEPT :

-

Limiter les dégâts causés par un virus ou autre malware

-

S’assurer que le fichier suspect a une connectivité limitée au reste du réseau

-

Isoler le système ou l’appareil touché du reste du réseau

L’endiguement par la PEPT consiste à isoler le fichier ou l’appareil infecté afin de limiter les dégâts causés sur le réseau.

L’endiguement par la PEPT consiste à isoler le fichier ou l’appareil infecté afin de limiter les dégâts causés sur le réseau.

Investigation

Une fois la menace détectée et bloquée, les outils de protection évolutive des points de terminaison essaient de comprendre le problème et d’analyser la menace présente. Une fois le malware isolé, les systèmes PEPT analysent son fonctionnement et ajoutent ses caractéristiques et ses signatures aux autres échantillons analysés. La sandbox peut constituer un environnement isolé dans lequel le système PEPT peut faire des tests et aider l’équipe de sécurité à comprendre comment fonctionne le malware.

Une investigation en profondeur peut aider les outils de PEPT à agir rapidement et à détecter et combattre efficacement d’autres attaques similaires.

Pendant la phase d’investigation, l’outil de PEPT effectue les opérations suivantes :

-

Expérimentation sur le malware dans un environnement fermé pour voir comment il se comporte

-

Analyse des objectifs et des mécanismes du virus

-

Exploration du système de fichiers où le virus s’est incrusté pour l’analyse future du point de terminaison

-

Ajout des conclusions à la bibliothèque de rapports pour mieux traiter les futures attaques

L’investigation par les outils de protection évolutive des points de terminaison consiste à analyser les menaces et à en enregistrer les informations afin d’améliorer les défenses contre les attaques futures.

L’investigation par les outils de protection évolutive des points de terminaison consiste à analyser les menaces et à en enregistrer les informations afin d’améliorer les défenses contre les attaques futures.

Élimination

L’élimination par la PEPT consiste à supprimer toute trace du virus et à corriger les fichiers avec lesquels il a pu être en contact. C’est la raison pour laquelle la technologie PEPT enregistre toutes les actions de l’ordinateur : en effet, tous les événements ayant débouché sur l’infection sont autant d’indices sur l’origine, le comportement et la trajectoire du fichier. La suppression complète du malware permet de s’assure qu’aucune partie du réseau ni aucun système de fichiers n’est encore touché.

En somme, la phase d’élimination de la PEPT comprend les opérations suivantes :

-

Suppression du virus ou malware

-

Réparation des fichiers ou des segments de réseau infectés

-

Élimination de toutes les copies du virus

La phase d’élimination par la PEPT consiste à supprimer totalement la menace et à réparer les parties infectées du réseau.

La phase d’élimination par la PEPT consiste à supprimer totalement la menace et à réparer les parties infectées du réseau.

Principaux composants des solutions PEPT

Examinons de plus près les différents composants des solutions PEPT les plus efficaces.

-

Flux de tri des incidents : le logiciel doit être en mesure de déterminer quels problèmes nécessitent l’intervention immédiate d’un expert et lesquels peuvent être traités automatiquement par le logiciel.

-

Chasse aux menaces : l’objectif du système de protection évolutive des points de terminaison est de repérer tous les malwares qui échappent au logiciel de sécurité. C’est à ce niveau qu’intervient la chasse aux menaces. Les malwares peuvent aussi pénétrer dans votre système à la suite d’une erreur humaine : vous devez donc aussi bien connaître les techniques d’ingénierie sociale utilisées par les pirates.

-

Agrégation et enrichissement des données : les archives, qui répertorient de nombreux problèmes de sécurité passés, peuvent aider les outils de PEPT à éliminer les faux positifs et à trouver rapidement des solutions efficaces pour l’endiguement, l’investigation et l’élimination.

-

Réponse intégrée : l’un des principaux avantages de la PEPT est son intégration à de nombreux outils. Les applications de protection évolutive des points de terminaison communiquent entre elles et partagent certaines fonctionnalités, ce qui leur fait gagner du temps à elles, mais aussi aux équipes de sécurité.

-

Plusieurs options de réaction : les attaques se présentent sous de nombreuses formes. Il est donc important que la protection évolutive des points de terminaison ne suive pas un seul chemin prédéterminé. Les meilleurs outils proposent différentes possibilités à chaque étape, ce qui laisse plus de latitude aux experts en cas de situation complexe.

Protégez vos données des fuites

La protection évolutive des points de terminaison a beau être mise en place par des équipes expertes en sécurité informatique, cela ne doit pas vous empêcher de réfléchir à la façon dont vous pouvez protéger vos appareils et vos données. Malheureusement, personne n’est à l’abri d’une fuite de données. Et si cela vous arrive, vos données personnelles risquent d’être divulguées ou même faire l’objet d’une fuite sur le dark web.

Heureusement, Avast BreachGuard vous avertit automatiquement si votre adresse e-mail ou vos informations d’identification ont été affectées, pour que vous puissiez immédiatement changer de mot de passe et limiter les dégâts potentiels. BreachGuard vous permet aussi de refuser automatiquement d’envoyer vos données, ce qui limite la vulnérabilité de vos informations et contribue à protéger votre vie privée.

La protection évolutive des points de terminaison consiste à contrôler l’activité des ordinateurs sur les réseaux et à la comparer à des journaux de comportements suspects ou malveillants.

La protection évolutive des points de terminaison consiste à contrôler l’activité des ordinateurs sur les réseaux et à la comparer à des journaux de comportements suspects ou malveillants. L’endiguement par la PEPT consiste à isoler le fichier ou l’appareil infecté afin de limiter les dégâts causés sur le réseau.

L’endiguement par la PEPT consiste à isoler le fichier ou l’appareil infecté afin de limiter les dégâts causés sur le réseau. L’investigation par les outils de protection évolutive des points de terminaison consiste à analyser les menaces et à en enregistrer les informations afin d’améliorer les défenses contre les attaques futures.

L’investigation par les outils de protection évolutive des points de terminaison consiste à analyser les menaces et à en enregistrer les informations afin d’améliorer les défenses contre les attaques futures. La phase d’élimination par la PEPT consiste à supprimer totalement la menace et à réparer les parties infectées du réseau.

La phase d’élimination par la PEPT consiste à supprimer totalement la menace et à réparer les parties infectées du réseau.