Eenvoudige, betaalbare en krachtige cyberbeveiliging voor uw groeiende bedrijf

Cyberdreigingen zijn al ingewikkeld genoeg. Het laatste waar een bedrijf op zit te wachten, is dus cyberbeveiliging die ook ingewikkeld is. Onze gebruiksvriendelijke zakelijke antivirusoplossingen bieden krachtige bescherming tegen een groot aantal cyberdreigingen, zodat u zich met een gerust hart op uw bedrijf kunt richten.

Bij ons zit u goed

Maak een keuze uit onze cyberbeveiligingsoplossingen om te zien wat het beste bij uw bedrijf past.

Thuiskantoor

Beveilig uw hechte netwerk van computers, telefoons en tablets tegen cyberdreigingen met zakelijke antivirussoftware en internetbeveiliging waarnaar u geen omkijken hebt. Instellen en klaar!

Kleine bedrijven

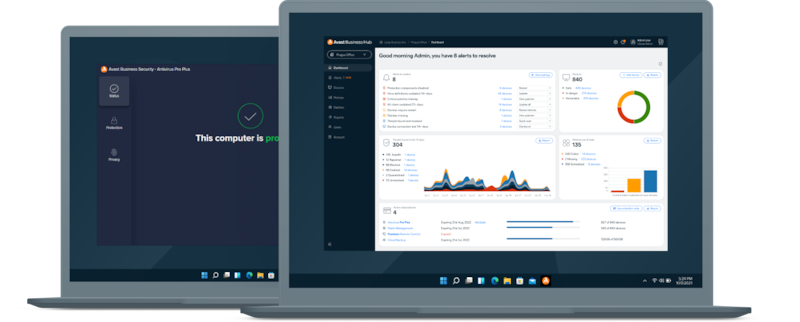

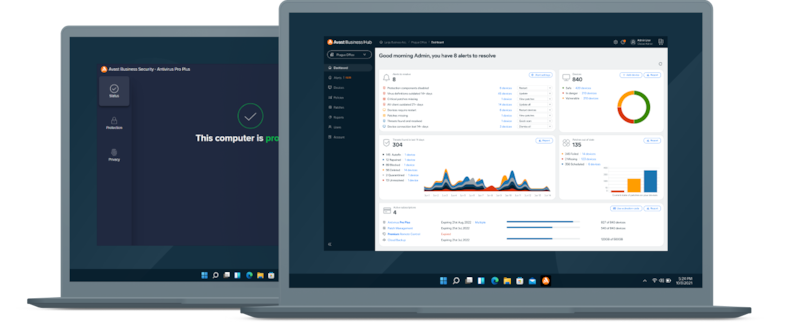

Zorg ervoor dat uw bedrijf online beschermd blijft zonder meteen een speciale IT-afdeling te hoeven optuigen. Avast Essential Business Security, Avast Premium Business Security en Avast Ultimate Business Security bieden beschermingsniveaus die op uw behoeften zijn afgestemd. Zo kunt u zich met een gerust hart op uw bedrijf richten.

Netwerkpartner

Probleemloos gelaagde beveiligingsservices leveren, controleren op cyberdreigingen, de bescherming verbeteren en problemen oplossen – allemaal via één platform.

Functievergelijking

Van eindpuntbescherming en antivirussoftware voor servers tot USB-bescherming en patchbeheer, de bescherming van uw bedrijf bestaat uit vele elementen. Vergelijk onze oplossingen voor kleine bedrijven en kies het beschermingsniveau dat het beste bij uw bedrijf past.

Bedrijven moeten voortdurend controleren op blinde vlekken in de beveiliging om hun apparaten en netwerken veilig te houden. Dit betekent dat effectieve antivirussoftware (in combinatie met best practices) essentieel is in het voorkomen van malware, die kan leiden tot gegevensinbreuken en andere schadelijke activiteiten.

Veelvoorkomende aanvallen zijn:

Adware

Trojaanse paarden

Phishing

Spyware

Ransomware

De cyberbeveiligingsoplossingen van Avast Business beschermen u niet alleen tegen deze cyberdreigingen maar ook tegen botnets, zero-dayaanvallen en SQL-injectie.

Lees het artikel Wat is cyberbeveiliging? voor meer informatie over cyberbeveiliging en veelvoorkomende dreigingen.

Wat is het verschil tussen persoonlijke en zakelijke antivirussoftware?

Hoewel beide typen antivirussoftware worden gebruikt om cyberaanvallen te voorkomen, zijn er belangrijke verschillen tussen de software die wordt gebruikt voor persoonlijke antivirus en commerciële antivirus.

Persoonlijke cyberbeveiliging richt zich op het beschermen van individuele apparaten, terwijl zakelijke antivirussoftware het netwerk van een bedrijf moet beschermen, waarin individuele apparaten als eindpunten worden aangeduid.

Om op deze manier te kunnen werken, vereist bedrijfsbeveiliging een extra niveau van patchbeheer en hulpprogramma's voor het bewaken en beschermen van meerdere apparaten, evenals cloud- en serverbeveiliging.

Bekijk Avast Free Antivirus voor persoonlijke bescherming.

Geavanceerde cyberbeveiliging gebaseerd op drie decennia aan innovatie

De twee steunpilaren van Avast: cyberbeveiligingstalent en big data. De helft van onze medewerkers houdt zich bezig met onderzoek en ontwikkeling. Daardoor kunnen wij met volle overgave innoveren en beveiligingsoplossingen van wereldklasse ontwikkelen. Onze geavanceerde beveiligingsengine maakt gebruik van gedragsherkenning, zelflerende algoritmen in de cloud en detectie via kenmerken om uw bedrijf betrouwbare bescherming te bieden. Zo houdt u de handen vrij voor belangrijker zaken.

Het resultaat zijn zakelijke antivirusoplossingen en firewallsoftware die uw bedrijf oplossingen voor eindpuntbescherming en cyberbeveiliging van de volgende generatie bieden.

Wat is de meerwaarde van Avast?

Gebruiksgemak

Bekroond

Betaalbaar

Systeemvereisten

Het enige wat u nodig hebt, is een pc met Windows 7 (Service Pack 1), 8, 8.1, 10 (Pro, Education, Enterprise, CB, CBB, LTSB) of MacOS 10.9 (Mavericks of nieuwer met ten minste 500 MB aan vrije hardeschijfruimte). Voor automatische beveiligingsupdates is een internetverbinding vereist.

Daarnaast ondersteunen wij Windows Server (64-bits versie) 2019 (behalve Server Core Edition), 2016, 2012, 2008 R2 (nieuwste Service Pack), Microsoft Exchange Server (64-bits versie) 2019, 2016, 2013, 2010 (Service Pack 2) en Microsoft SharePoint Services 3.0, en Microsoft SharePoint Server 2010 en nieuwer.

Veelgestelde vragen

Welke platforms worden ondersteund door de Avast Business Hub?

Het enige wat Avast Business Hub als cloudgebaseerde oplossing hoeft te doen, is uw zakelijke apparaten controleren en bewaken. Ons externe IT-hulpprogramma kan worden gebruikt om veiliger verbinding te maken met elke pc of Mac waarop de Avast-app is geïnstalleerd. Meer info over Avast Business Hub.

Is de ingebouwde antivirussoftware van mijn systeem voldoende?

Ingebouwde antivirussoftware is de laatste jaren enorm verbeterd, maar mag niet enkel op zichzelf worden gebruikt. Het omvat niet de geavanceerde functies voor beveiliging en online privacy die voor bedrijfsbeveiliging zijn vereist.

Wat is Patchbeheer?

Een van de belangrijkste beveiligingsmaatregelen voor zakelijke gebruikers is ervoor te zorgen dat op alle apparaten die op het netwerk zijn aangesloten, de nieuwste versie van alle software wordt uitgevoerd en dat beveiligingspatches worden toegepast zodra ze beschikbaar zijn.

Het punt voor kleine of middelgrote bedrijven is dat mensen apparaten mogelijk niet correct of niet tijdig bijwerken, waardoor er zwakke plekken ontstaan in de verdediging van het netwerk. Hetzelfde geldt voor grotere bedrijven, met dit verschil dat hier veel meer apparaten moeten worden beheerd.

Patchbeheer automatiseert dit proces. Dit scant verbonden apparaten, installeert ontbrekende patches en houdt toezicht op het systeem voor nieuwe updates. Dit vereenvoudigt het updateproces en reduceert tijd en kosten omdat niet elk apparaat handmatig hoeft te worden gecontroleerd. Patchbeheer is inbegrepen als onderdeel van Avast Ultimate Business Security.

Kan een bedrijf gratis antivirussoftware gebruiken?

Avast Free Antivirus is een van de beste gratis antivirusoplossingen voor persoonlijk gebruik. Het is echter niet ontworpen voor gebruik door organisaties, wat wil zeggen dat het geen belangrijke zakelijke functies of eindpuntbeheertools zoals Patchbeheer omvat. Deze behoefte aan geavanceerde functies is de reden waarom gratis antivirusservices voor bedrijven geen effectieve bescherming bieden.

Is antivirussoftware noodzakelijk voor kleine bedrijven?

Eigenaars van kleine bedrijven denken misschien dat hun bedrijf te klein is voor zakelijke antivirussoftware, omdat ze niet veel apparaten hebben of te onbeduidend zijn voor een aanval. Vele aanvalstypen zijn echter speculatief en richten zich op netwerken met bekende kwetsbaarheden. Antivirussoftware is daarom een essentiële overweging voor kleine bedrijven.

Avast Business biedt drie oplossingen, afhankelijk van de omvang van uw bedrijf: Avast Essential Business Security, Avast Premium Business Security en Avast Ultimate Business Security.

Vind de juiste cyberbeveiligingsoplossingen voor kleine bedrijven voor uw zakelijke apparaten en servers.

U twijfelt over de juiste cyberbeveiligingsoplossing voor uw bedrijf?

We kunnen u helpen een zakelijke antivirusoplossing te kiezen die op uw behoeften aansluit.