Was ist Ransomware?

Ransomware ist eine Art von Malware, die den Zugriff auf Dateien und Computersysteme blockiert und dann eine Lösegeldzahlung als Gegenleistung für den wiederhergestellten Zugang verlangt. Um sie zu sperren, werden die infizierten Dateien verschlüsselt, sodass sie für die Opfer unbrauchbar und unzugänglich werden. Ransomware-Angriffe können alle Arten von Dateien betreffen, von privaten bis hin zu geschäftlichen.

Ransomware ist, wie der Name schon sagt, Malware, die ein Lösegeld (engl. „ransom“) verlangt. Nach einem Ransomware-Angriff wenden sich die verantworlichen Hacker oder Cyberkriminellen mit ihren Forderungen an die Opfer: Sie versprechen, die Computer zu entsperren bzw. die Dateien zu entschlüsseln, nachdem ein Lösegeld gezahlt wurde, normalerweise in Bitcoin oder einer anderen Kryptowährung.

Das Bewusstsein für das zerstörerische Potenzial von Ransomware ist zwar in den letzten Jahren gestiegen, doch Privatpersonen, Unternehmen und Regierungen werden weiterhin von Ransomware-Angriffen heimgesucht.

Der erste dokumentierte Ransomware-Angriff, der unter dem Namen AIDS-Trojaner oder PC Cyborg bekannt wurde, wurde im Jahr 1989 von Dr. Joseph Popp gestartet, einem Evolutionsbiologen mit Harvard-Abschluss. Dr. Popp speicherte seinen Virus auf Disketten, die scheinbar ein AIDS-Aufklärungsprogramm enthielten, und versendete sie an seine Opfer. Nach der Aktivierung verschlüsselte der AIDS-Trojaner die Dateien auf dem Computer der Opfer und bot die Entsperrung gegen Zahlung eines Lösegelds von 189 US-Dollar an.

Zahlungsaufforderung, die vom AIDS-Trojaner angezeigt wurde (Quelle: Wikimedia Commons)

Zahlungsaufforderung, die vom AIDS-Trojaner angezeigt wurde (Quelle: Wikimedia Commons)

Heutzutage haben Angreifer einfachen Zugriff auf Open-Source-Ransomware-Programme. Erfolgreiche Angriffe können äußerst lukrativ sein, den Erpressern Millionen von Dollar einbringen und Einzelpersonen, Unternehmen oder Regierungen dazu zwingen, das verursachte Chaos wieder in Ordnung zu bringen. Diese verlockenden Summen haben in den letzten Jahren zu einem rasanten Anstieg der Ransomware-Angriffe geführt.

Besonders deutlich wurde dies während der COVID-19-Pandemie – ein weiterer Höhenflug für Cyberkriminelle: Sie griffen z. B. eine Reihe von Krankenhäusern mit Ransomware an – was die ohnehin schon kritische Situation nur noch verschlimmerte.

Wie verbreitet sich Ransomware?

Ransomware kann sich auf verschiedene Weise verbreiten, unter anderem über schädliche E-Mail-Links oder -Anhänge, Phishing-Nachrichten und Zero-Day-Exploits. Mithilfe generischer Interpreter können Hacker plattformübergreifende Ransomware entwickeln, die in kürzester Zeit großen Schaden anrichten kann. Durch neue Verfahren wie das Verschlüsseln ganzer Festplatten anstelle ausgewählter Dateien vergrößert sich die Angriffsfläche.

Heutzutage verbreitet sich Ransomware noch leichter, da Hacker mit wenig oder gar keinem Fachwissen Malware-Kits und Ransomware-as-a-Service (Raas) nutzen können, um Ransomware und andere Malware unters Volk zu bringen.

Warum verbreitet sich Ransomware?

Ransomware ist heutzutage eine regelrechte Plage, weil Hacker Tools wie Ransomware-as-a-Service-Kits einsetzen können, die die Verbreitung erleichtern. Auch lässt sich mit Ransomware viel Geld verdienen, was den Anreiz für die Angreifer erhöht. Die Daten, für die Lösegeld gefordert wird, sind teilweise sehr viel wert – für die betroffene Person, das Geschäft oder den Konzern – und die Opfer sind oft bereit, tief in die Tasche zu greifen, um sie zurückzubekommen.

Manche Ransomware-Arten können Ihr Gerät infiltrieren und ohne Ihr Zutun Ihre Dateien verschlüsseln, was die Verbreitung zusätzlich erleichtert. Andere Ransomware-Angriffe bedienen sich traditionellerer Methoden der Malware-Infektion.

Hier sind verschiedene Angriffsvektoren, über die Ransomware verbreitet werden kann:

-

Exploit-Kits: Die Angreifer entwickeln Exploit-Kits, um die Schwachstellen in Anwendungen, Netzwerken oder Geräten auszunutzen. Eine derartige Ransomware kann alle mit dem Netzwerk verbundenen Geräte infizieren, auf denen veraltete Software verwendet wird. Halten Sie Ihre Systeme und Apps auf dem neuesten Stand, um Ihre Hardware und Dateien vor Angriffen zu schützen.

-

Phishing: Bei einem Phishing-Angriff geben sich Cyberkriminelle mittels Social-Engineering-Techniken als vertrauenswürdige Kontakte aus und senden Ihnen eine E-Mail mit einem schädlichen Link oder Anhang, oft getarnt als Bestellformular, Beleg oder Rechnung. In Wirklichkeit handelt es sich bei diesen Dateien (den angeblichen PDF-, XLS- oder DOCX-Dateien) um maskierte ausführbare Dateien: Durch das Herunterladen und Öffnen der Datei wird der Ransomware-Angriff ausgelöst.

Phishing-E-Mails können Anhänge und Links enthalten, die authentisch aussehen.

Phishing-E-Mails können Anhänge und Links enthalten, die authentisch aussehen.

-

Malvertising: Angreifer können ihre Malware verbreiten, indem sie sie in gefälschte Online-Werbung einbetten. Diese Methode wird Malvertising genannt. Bei manchen Malvertising-Anzeigen wird die Ransomware erst durch einen Klick installiert, bei anderen wird sie sogar gleich heruntergeladen, ohne dass ein Klick erforderlich ist. Ein Werbeblocker wie der im Avast Secure Browser kann Sie vor diesen schädlichen Anzeigen schützen.

-

Drive-by-Downloads: Angreifer können Websites so mit Malware präparieren, dass die Seite, die Sie öffnen, automatisch und heimlich die Malware auf Ihr Gerät herunterlädt. Wenn Sie einen veraltete Browser bzw. Apps verwenden, sind Sie für dieses Verfahren besonders anfällig; ein kostenloses Antivirus-Programm kann hier allerdings helfen.

Ransomware-Angriffe beginnen möglicherweise nicht sofort. Einige Ransomware-Programme sind so konzipiert, dass sie erst einmal unbemerkt auf Ihrem Gerät schlummern, damit Sie die Quelle nicht identifizieren können. Der AIDS-Trojaner wurde erst aktiviert, als die infizierten Computer zum 90. Mal neu gestartet wurden.

Funktionsweise eines Ransomware-Angriffs

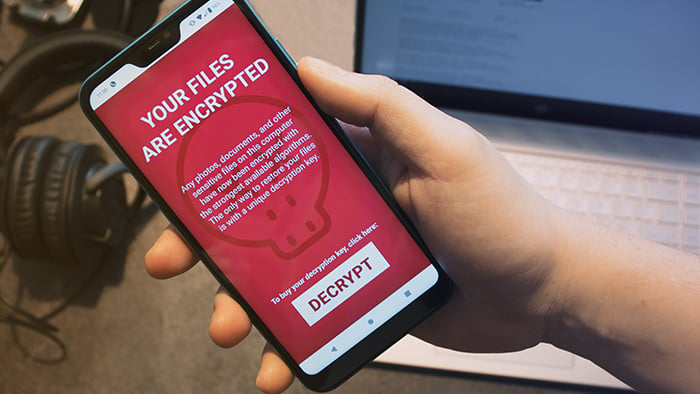

Bei einem Ransomware-Angriff werden Ihre Dateien verschlüsselt oder es wird Ihr Gerät komplett gesperrt. Dann wird in der Regel eine Lösegeldforderung auf Ihrem Bildschirm angezeigt, in der ein Betrag für den Entschlüsselungsschlüssel gefordert wird.

Das passiert bei einer Ransomware-Infektion:

-

Die Ransomware verschlüsselt Ihre Dateien. Der Schadcode in der Ransomware verschlüsselt Dateien oder Dateistrukturen, sodass sie unbrauchbar und unzugänglich werden, bis Sie sie entschlüsseln. Es werden dabei in der Regel Datenverschlüsselungsmethoden eingesetzt, die nur mit einem bestimmten Entschlüsselungsschlüssel rückgängig gemacht werden können, für die der Ransomware-Angreifer Lösegeld fordert.

-

Nach der Verschlüsselung durch die Malware wird eine Lösegeldforderung auf Ihrem Bildschirm angezeigt. Darin beschreibt der Ransomware-Angreifer, wie viel Sie zahlen sollen, wie Sie das Lösegeld überweisen sollen und welche Frist gilt. Verstreicht die Frist, kann sich das Lösegeld erhöhen oder der Angreifer kann Ihnen drohen, Ihre Dateien dauerhaft zu verschlüsseln oder zu löschen.

Sobald das Gerät mit Ransomware infiziert ist, wird beim Versuch, Ihre verschlüsselten Dateien zu öffnen, höchstwahrscheinlich eine kritische Fehlermeldung angezeigt, die Sie darüber informiert, dass Ihre Dateien beschädigt, unbrauchbar bzw. nicht lokalisierbar sind. Und nicht nur Windows-Benutzer sind betroffen: Ransomware kann auch Macs befallen – ebenso wie Mobilgeräte.

Ransomware-Verschlüsselung

Bei Ransomware-Angriffen kommt asymmetrische Verschlüsselung zum Einsatz: Dabei werden zwei Verschlüsselungsschlüssel generiert – ein öffentlicher Schlüssel zum Verschlüsseln der Daten und ein privater Schlüssel zum Entschlüsseln. Der Angreifer generiert zwei einzigartige Schlüssel und platziert den öffentlichen Schlüssel in der Malware, wodurch die Daten der Zielperson verschlüsselt werden. Sobald das Lösegeld gezahlt wurde, so das Versprechen des Angreifers, übermittelt er den privaten Schlüssel zur Entschlüsselung.

Bei Ransomware-Angriffen kommt asymmetrische Verschlüsselung zum Einsatz: ein öffentlicher Schlüssel zum Verschlüsseln der Daten und ein privater zum Entschlüsseln.

Bei Ransomware-Angriffen kommt asymmetrische Verschlüsselung zum Einsatz: ein öffentlicher Schlüssel zum Verschlüsseln der Daten und ein privater zum Entschlüsseln.

So können Sie Ransomware vorbeugen

Es ist wichtig, Ihr System auf dem neuesten Stand zu halten, um zu verhindern, dass Ransomware-Bedrohungen die Sicherheitslücken Ihres Systems ausnutzen. Durch vernünftiges Verhalten im Internet und die Nutzung eines zuverlässigen Tools zur Vermeidung von Ransomware können Sie zur Abwehr von Ransomware-Angriffen beitragen.

In unserem separaten Leitfaden zur Ransomware-Prävention erfahren Sie, wie Sie sich schützen können. Derweil finden Sie hier einige Tipps, wie Sie Ransomware-Angriffe verhindern können:

-

Halten Sie Software auf dem neuesten Stand. Stellen Sie sicher, dass Ihr Betriebssystem und Ihre Apps immer die neuesten Updates erhalten, um Sicherheitslücken zu schließen und Hacker daran zu hindern, Exploits für Ransomware auszunutzen.

-

Erstellen Sie regelmäßig Backups von Ihren Daten. Ransomware sperrt den Zugriff auf Ihre Dateien. Falls Ihre Dateien an einem anderen Ort gesichert wurden, müssen Sie in der Regel auch kein Lösegeld zahlen. Führen Sie regelmäßige Backups Ihres Systems und Ihrer Dateien mithilfe von Cloud-Diensten und physischen Speichermedien durch. Und automatisieren Sie planmäßige Backups, falls Ihr Gerät dies zulässt.

-

Verwenden Sie einen Werbeblocker. Statten Sie Ihren Browser mit einem der besten Werbeblocker aus, um sich vor Malvertising-Links und Drive-by-Downloads zu schützen: zwei Möglichkeiten, wie Ransomware durch Scheinwerbung in Ihr System eindringen kann.

-

Seien Sie auf der Hut. Seien Sie vorsichtig bei seltsamen Links, die über E-Mails oder andere Messaging-Plattformen versendet werden. Und zwar selbst, wenn der Link von einer Person stammt, die Sie kennen, denn sie könnte gehackt worden sein. Erfahren Sie, woran Sie unsichere Websites erkennen können, um deren Besuch zu vermeiden.

-

Nutzen Sie einen Virenschutz. Ransomware ist nur dann eine Bedrohung, wenn sie Sie überhaupt erreichen kann. Schützen Sie sich mit einem robusten Cybersicherheitsprogramm, das Malware und Viren blockiert, bevor sie überhaupt in Ihre Nähe gelangen. Avast One bietet Echtzeitschutz, durch den unsichere Links und Malware-Downloads sowie ungesicherte Websites blockiert werden. Beginnen Sie noch heute damit, sich zu schützen.

Arten von Ransomware

Die verschiedenen Formen von Ransomware-Angriffen reichen von lästig bis fatal. Einige sperren Ihnen den Zugriff auf Ihren Computer, während andere Ihre Dateien löschen und das Betriebssystem unbrauchbar machen können. Alle Arten von Ransomware haben per Definition eines gemeinsam: Sie fordern Lösegeld.

Zwar wird ständig neue Ransomware entwickelt, aber hier finden Sie eine Übersicht über die Hauptformen von Ransomware, die derzeit in Umlauf sind:

-

Filecoders: Sie werden auch als Verschlüsseler bezeichnet und machen 90 % der Ransomware-Stämme aus. Filecoders verschlüsseln und sperren Dateien auf infizierten Geräten. Die Angreifer verlangen eine Zahlung für die Entschlüsselungsschlüssel – üblicherweise verbunden mit einer Frist, nach deren Ablauf sie Ihre Dateien beschädigen, zerstören oder permanent sperren.

Die Lösegeldforderung von CryptoLocker (Quelle: Nikolai Grigorik, Wikimedia Commons)

Die Lösegeldforderung von CryptoLocker (Quelle: Nikolai Grigorik, Wikimedia Commons)

-

Screenlocker: Diese sperren Sie vollständig von Ihrem Gerät aus. Sie sehen in der Regel so aus, als stammten sie von einer staatlichen Behörde wie dem US-amerikanischen Heimatschutzministerium oder dem FBI, und behaupten, Sie hätten gegen das Gesetz verstoßen und müssten daher eine Geldstrafe zahlen, damit Ihr Gerät wieder freigeschaltet werden kann.

Beispiel für eine Screenlocker-Ransomware. (Quelle: Motormille2, Wikimedia Commons)

Beispiel für eine Screenlocker-Ransomware. (Quelle: Motormille2, Wikimedia Commons)

-

Doxxing: Doxxing ist technisch gesehen keine Ransomware, aber eine ernsthafte digitale Bedrohung, die eine Lösegeldforderung beinhalten kann. Durch mit Malware infizierte Dateien oder Links verschafft sich der Angreifer Zugriff auf private Daten, einschließlich Benutzernamen, Passwörter, Kreditkartennummern oder Passangaben.

-

Sie werden daraufhin benachrichtigt, dass Ihr Angreifer Ihre Informationen veröffentlicht, wenn Sie sich weigern, eine Gebühr zu zahlen. Unser kostenloses Avast Hack Check-Tool verrät Ihnen, ob Ihre Passwörter veröffentlicht oder gestohlen wurden. Stärkeren Schutz bietet Ihnen unser hochentwickeltes Tool zur Überwachung von Identitätsdiebstahl.

Ein Beispiel für eine auf Malware basierende Doxxing-Bedrohung (Quelle: Jakub Křoustek)

Ein Beispiel für eine auf Malware basierende Doxxing-Bedrohung (Quelle: Jakub Křoustek)

-

Scareware: Scareware ist eine gefälschte Software, die vorgibt, Probleme auf Ihrem Computer gefunden zu haben, und eine Zahlung fordert, um diese zu beheben. In der Regel bombardiert Scareware Sie mit Pop-Ups und Warnungen. Einige Stämme verhalten sich eher wie Screenlocker und sperren Ihren Computer oder Ihr Smartphone, bis Sie bezahlen.

Die zunehmende Beliebtheit von Ransomware ist teilweise auf die Verfügbarkeit und deren Benutzerfreundlichkeit zurückzuführen. Kriminelle können modifizierbare Open-Source-Tools kaufen, mit denen sie neue Malware-Angriffe starten können. Und Hacker perfektionieren ständig ihren Code für noch stärkere Verschlüsselungen. Damit erschaffen sie neue Ransomware-Stämme aus älteren.

Beispiele für Ransomware

Die Mehrheit der Ransomware-Angriffe zielt auf Windows-PCs ab. Aber auch Macs, iOS-Geräte und Android-Geräte sind betroffen. In den folgenden Abschnitten werden Beispiele für die folgenreichsten Ransomware-Angriffe genannt, die Kriminelle im Laufe der Jahre ins Feld geführt haben.

PC-Ransomware

Windows-PCs sind nach wie vor die beliebtesten Ziele für Computer-Ransomware-Angriffe. Oft können Hacker mit bösen Absichten Windows-spezifische Sicherheitslücken relativ leicht ausnutzen. Auch gibt es viel mehr PC- als Mac-Benutzer. Viele der bekanntesten Ransomware-Stämme sind zurzeit dank Software-Updates inaktiv, mit denen die betroffenen Sicherheitslücken behoben wurden. Aber es tauchen immer wieder neue Stämme auf.

WannaCry

Der WannaCry-Stamm zeigt, wie umfangreich ein PC-basierter Ransomware-Angriff sein kann. Im Mai 2017 verbreitete sich WannaCry weltweit, griff über hundert Millionen Benutzer an und verursachte Schäden in Höhe von Hunderten Millionen Dollar.

GandCrab

Die GandCrab-Ransomware, die im Jahre 2018 auftauchte und wahrscheinlich über 1,5 Millionen Benutzer angegriffen hat, wurde im Jahr 2019 unschädlich gemacht, und zwar dank einer Zusammenarbeit von privaten und mit der US-Regierung im Zusammenhang stehenden Cybersicherheitsforschern. GandCrab basierte auf einem Ransomware-as-a-Service-Modell (RaaS). Da der Entschlüsselungsschlüssel inzwischen kostenlos online verfügbar ist, stellt GandCrab glücklicherweise keine große Bedrohung mehr dar.

Petya

Der Petya-Stamm, der erstmals 2016 auftauchte und 2017 in einer weiterentwickelten Form zurückkehrte, verwendet die Screenlocker-Methode, indem er die Masterdateitabelle Ihrer Festplatte verschlüsselt und so Ihren Computer sperrt. Einige Versionen wurden mit einer sekundären Ransomware namens Mischa geliefert, einem herkömmlichen Filecoder, der übernahm, wenn Petya nicht auf dem Computer des Opfers aktiviert werden konnte.

Screenshot eines Petya-Ransomware-Angriffs (Quelle: Wikimedia Commons)

Screenshot eines Petya-Ransomware-Angriffs (Quelle: Wikimedia Commons)

Popcorn Time

Da Ransomware-Angreifer ihre Gewinne maximieren, indem sie mehrere Geräte befallen, fordern sie ihre Opfer auf, andere zu infizieren. Der Stamm Popcorn Time fordert Sie auf, die Malware auf zwei andere Benutzer zu übertragen, sofern Sie nicht das Lösegeld zahlen wollen. Falls diese beiden Benutzer der Zahlungsaufforderung nachkommen, erhalten Sie den Zugriff auf Ihre Dateien zurück, ohne selbst dafür in die Tasche greifen zu müssen.

Locky

Die Locky-Ransomware-Bedrohung verbreitet sich in der Regel über betrügerische E-Mails mit infizierten Anhängen. Sobald Sie diese öffnen, werden Ihre Dateien gesperrt. Locky kann eine Vielzahl von Dateien verschlüsseln – von Microsoft Office-Dateien bis hin zum Quellcode Ihres Computers. Die Ransomware wurde vorrangig 2016 für eine Kampagne eingesetzt, die auf Gesundheitseinrichtungen abzielte.

CryptoLocker

CryptoLocker ist ein besonders heimtückischer Ransomware-Stamm. Er infiltriert zunächst das Benutzerprofil und durchsucht dann den Computer, alle angeschlossenen Geräte und weitere Geräte im Netzwerk nach Dateien und Ordnern, die er verschlüsseln kann. CryptoLocker tauchte Ende 2013 auf und verbreitete sich über das berüchtigte Gameover-ZeuS-Botnet. Der Angriff dauerte mehrere Monate.

Cerber

Mithilfe des RaaS-Modells lizenzierten die Programmierer von Cerber ihren Stamm an andere Cyberkriminelle für einen Prozentsatz der Einnahmen von ihren Opfern. Cerber tauchte 2016 auf und erfreute sich großer Beliebtheit, weil die Ransomware nicht schwer anzuwenden und leicht zu beschaffen ist. Sie ist auch heute noch eine weit verbreitete Bedrohung.

Ryuk

Ryuk ist eine Ransomware, die es auf hochrangige Zielpersonen abgesehen hat, die in der Lage sind, hohe Lösegeldsummen zu zahlen. Betroffen waren Unternehmen, Regierungsbehörden und öffentliche Einrichtungen wie Krankenhäuser und Schulen. Ryuk tauchte 2016 zum ersten Mal auf und ist nicht zu bremsen. Im Jahr 2021 tauchte eine neue Variante auf, die mithilfe von Computerwürmern in der Lage ist, sich ohne menschliches Zutun auf Geräten und in Netzwerken zu verbreiten.

Ransomware für Smartphones

Smartphones bergen eine Fülle privater Informationen – seien es Online-Banking-Daten oder Social-Media-Details. Hacker haben dies erkannt und nehmen mit ihren Cyberangriffen – auch mit Ransomware – zunehmend Mobilgeräte ins Visier.

Oft gelangt die Ransomware über Download-Portale von Drittanbietern auf die Android-Geräte. Es gab jedoch Fälle, bei denen Ransomware in scheinbar seriösen Apps auf Google Play versteckt werden konnte. Wenn Sie betroffen sind, erfahren Sie im Folgenden, wie Sie Ransomware von Android-Geräten entfernen können.

Wenn Sie ein iPhone-Benutzer sind, besteht möglicherweise kein Bedarf, Ransomware von Ihrem iOS-Gerät zu entfernen, aber Sie sollten auf „augenscheinliche Ransomware“ achten, die Sie mit einem Trick dazu bringen kann, echtes Lösegeld zu zahlen.

Apple-Ransomware

Apple-Geräte sind zwar in der Regel weniger anfällig für Malware-Angriffe, allerdings werden sie aufgrund ihrer wachsenden Beliebtheit unter Anwendern für Malware-Entwickler immer attraktiver.

2017 entdeckten zwei Sicherheitsfirmen Ransomware- und Spyware-Programme, die es speziell auf Apple-Benutzer abgesehen hatten. Die Forscher stellten fest, dass Softwareentwickler, die sich auf macOS spezialisiert haben, diese Programme entwickelt und sie dann kostenlos im Darknet zur Verfügung gestellt haben.

In letzter Zeit gab es einige Ransomware-Angriffe auf Apple, von denen jedoch keiner zu einem größeren Ausbruch führte. In den meisten Fällen verschafften sich die Angreifer Zugriff auf iCloud-Konten und starteten mithilfe des Dienstes „Mein iPhone suchen“ Screenlocker-Attacken. Beispiel für eine Apple-Screenlocker-Ransomware. (Quelle: Jacklafo über Wikipedia)

Beispiel für eine Apple-Screenlocker-Ransomware. (Quelle: Jacklafo über Wikipedia)

Unabhängig vom verwendeten Gerät sollten Sie ein VPN und eine Firewall einsetzen, wenn Sie im Internet surfen. Zusammen können diese Schutzmaßnahmen dazu beitragen, Sie vor allen Arten von Online-Bedrohungen zu schützen, indem sie Ihre Netzverbindung verschlüsseln und schädlichen Datenverkehr herausfiltern. Verbinden Sie sich im Zweifelsfall über VPN, Proxy oder Tor mit dem Internet, um Ihre Identität online möglichst geheim zu halten.

Ransomware as a Service (RaaS)

Ransomware-as-a-Service ist vorprogrammierter Code, den technisch weniger begabte Hacker für Ransomware-Angriffe verwenden. RaaS ist ein Geschäftsmodell, das es Programmierern erlaubt, Ransomware zu entwickeln und zu verkaufen, ohne sie tatsächlich zu verbreiten. Diejenigen, die RaaS erwerben und zum Einsatz bringen, zahlen einen Prozentsatz des Endgewinns an den Entwickler der Malware.

Einige RaaS-Formen sind abonnementbasiert; bei anderen muss man sich registrieren, um Zugang zu den Ransomware-Programmen zu erhalten.

Handelt es sich bei Ransomware um einen Virus?

Bei Ransomware handelt es sich nicht um einen Virus, sondern um eine Form von Schadsoftware. Der Begriff Virus wird in der Regel für alle Formen von Malware verwendet. Ein Computervirus ist allerdings eigentlich nur eine Art von Malware, und jede Art hat ihre besonderen Eigenschaften.

Ransomware und Viren sind zwei Arten von Malware, aber sie sind nicht identisch.

Ransomware und Viren sind zwei Arten von Malware, aber sie sind nicht identisch.

Viren, Würmer und Trojaner können alle als Verbreitungsmethoden für Ransomware angesehen werden. Der Begriff „Ransomware-Virus“ ist zwar technisch falsch; Ransomware kann aber sehr wohl über einen Virus verbreitet werden.

Unsere Untersuchungen geben Anlass zu der Vermutung, dass die meisten Ransomware-Programme über Trojaner verbreitet werden. Das bedeutet, dass sich die Bedrohung in einer Datei oder einem Link versteckt, die harmlos erscheinen und doch wichtig genug sind, dass Sie sie öffnen. Wenn Ransomware in Form eines Computerwurms auftritt, verbreitet sie sich automatisch wie WannaCry oder über den Benutzer wie bei Popcorn Time.

Kann Ransomware entfernt werden?

Abhängig von Ihrem Gerät und dem Malware-Stamm können Sie möglicherweise Ihr Gerät von Ransomware befreien. Das Entfernen von Ransomware ist relativ einfach, allerdings ist das Wiederherstellen Ihrer verschlüsselten Dateien eventuell nicht mehr möglich, mitunter auch dann nicht, wenn das Lösegeld bezahlt wurde.

Das Entfernen der Ransomware von Ihrem Gerät ist keine Garantie dafür, dass es Ihnen gelingt, den entstandenen Schaden zu beheben. Wenn Sie von Ransomware betroffen sind, lesen Sie unsere Anleitungen zum Entfernen von Ransomware vom PC und zum Entfernen von Ransomware vom Mac.

Wenn Sie Ihre Dateien nach einem Ransomware-Angriff wiederherstellen möchten, finden Sie die Lösung möglicherweise in dieser Liste der Ransomware-Entschlüsselungstools von Avast.

Soll ich das Lösegeld bezahlen?

Wir raten dringend davon ab, das Lösegeld zu zahlen oder zu versuchen, mit den Angreifern zu verhandeln. Wenn Sie den Forderungen nachgeben, ermuntern Sie sie nur dazu, neue Ransomware-Stämme zu entwickeln und auf den Markt zu bringen, um andere zu bestehlen. Die Angreifer könnten ihre unredlich verdienten Gewinne außerdem zur Finanzierung anderer illegaler Aktivitäten einsetzen. Auch das US-amerikanische FBI rät von der Zahlung von Lösegeld als Reaktion auf einen Ransomware-Angriff ab.

Wenn Sie von einem Ransomware-Virus betroffen sind, raten wir davon ab, das Lösegeld zu zahlen.

Wenn Sie von einem Ransomware-Virus betroffen sind, raten wir davon ab, das Lösegeld zu zahlen.

Wenn Sie das Lösegeld bezahlen, ist das keine Garantie, dass die Angreifer die Ransomware löschen oder Ihr Gerät entsperren. Es kam schon vor, dass die Drahtzieher das Lösegeld kassiert haben und dann verschwunden sind oder unbrauchbare Entschlüsselungscodes verschickt haben. Es kann sogar vorkommen, dass Sie einen ganz anderen Ransomware-Angreifer bezahlen.

Wenn Sie Ihre Dateien nach einem Ransomware-Angriff nicht wiederherstellen können, müssen Sie nach einem Entschlüsselungstool suchen. In manchen Fällen ist die Kryptografie im Ransomware-Code mangelhaft, sodass Codezeilen sichtbar werden, die Cybersicherheitsforscher für Gegenmaßnahmen nutzen können.

Schützen Sie Ihre Daten vor Ransomware

Es ist nur ein Klick erforderlich, um versehentlich Ransomware auf Ihr Gerät herunterzuladen. Sobald Sie dies tun, ist es in der Regel zu spät, sich zu wehren – es sei denn, Sie haben bereits ein zuverlässiges Anti-Ransomware-Programm installiert. Mit dem leistungsstarken Ransomware-Schutz in Avast One können Sie die Abwehr Ihres Geräts verstärken.

Avast One warnt Sie bei allen Anzeichen von Ransomware und anderer Malware und entfernt den Schadcode von Ihrem Gerät, bevor es infiziert werden kann. Schützen Sie Ihre wichtigsten Dateien mit der preisgekrönten kostenlosen Cybersicherheitslösung, auf die über 400 Millionen Menschen weltweit vertrauen.

Häufig gestellte Fragen (FAQs)

Hier finden Sie Antworten auf einige häufig gestellte Fragen zum Thema Ransomware.

Was sind die Ursachen eines Ransomware-Angriffs?

Es gibt mehrere Vektoren für Ransomware-Angriffe – einer der gängigsten sind Phishing-E-Mails. Dabei erhält ein Opfer eine E-Mail mit einem infizierten Anhang oder Link. Sobald der E-Mail-Anhang geöffnet wird, geht die Ransomware ans Werk und beschlagnahmt sozusagen die Daten. Cyberkriminelle können ihre Opfer wahllos angreifen, aber sie können auch bestimmte Personen mit maßgeschneiderten Attacken ins Visier nehmen.

Kann Ransomware Daten stehlen?

Ja, Ransomware kann Daten entwenden. Wie der Name schon sagt, nimmt Ransomware die Daten allerdings zunächst einmal in Geiselhaft, indem sie sie sperrt, um so das Lösegeld (engl. „ransom“) zu erpressen. Üblicherweise geben die Hacker die privaten Daten auch dann nicht frei, wenn die Zielperson das Lösegeld bezahlt hat. Somit handelt es sich de facto um Diebstahl. Sie können die Daten dann für weitere Angriffe nutzen oder online verkaufen.

Setzen Hacker Ransomware ein?

Ja, Hacker setzen Ransomware als eine Form von Malware ein, mit der sie eine Reihe schädlicher Aktivitäten durchführen können. Genauer gesagt: Sie beschlagnahmen Ihre Daten, bis Sie ein Lösegeld zahlen. Heutzutage ist es so einfach wie nie, sich Ransomware zu beschaffen. Durch Ransomware-as-a-Service (RaaS) können auch technisch weniger begabte Hacker Ransomware-Kits von Malware-Entwicklern mieten oder kaufen.

Berüchtigte Ransomware-Angriffe

Einige berüchtigte Ransomware-Angriffe haben in der Vergangenheit aufgrund ihres Ausmaßes und ihrer Folgen für Schlagzeilen gesorgt. Im Jahr 2017 fielen mehr als 100 Millionen Benutzer dem Ransomware-Stamm WannaCry zum Opfer. Der Schaden belief sich auf Millionen von US-Dollar. Die Angriffe trafen Großunternehmen und Krankenhäuser im gesamten Vereinigten Königreich. Die Hacker brachten mehrere Industrieprozesse unter ihre Kontrolle, bis das Lösegeld gezahlt wurde.

Was die Experten sagen

„Die für diese Malware verantwortlichen Akteure setzten zur Verbreitung in der Regel auf App-Stores von Drittanbietern, Game-Cheats und Anwendungen mit pornografischen Inhalten. Eine gängige Infektionstechnik besteht darin, Benutzer über beliebte Internet-Themen in die Falle zu locken. Wir raten dringend davon ab, gecrackte Spiele und Mods herunterzuladen. Auch sollten Sie Anwendungen nur über seriöse Websites und offizielle App-Stores herunterladen.“

Ondřej David, Malware Analysis Team Lead, und Jakub Vávra, Threat Operations Analyst

Avast-Virenlabor

Zahlungsaufforderung, die vom AIDS-Trojaner angezeigt wurde (Quelle:

Zahlungsaufforderung, die vom AIDS-Trojaner angezeigt wurde (Quelle:  Phishing-E-Mails können Anhänge und Links enthalten, die authentisch aussehen.

Phishing-E-Mails können Anhänge und Links enthalten, die authentisch aussehen. Bei Ransomware-Angriffen kommt asymmetrische Verschlüsselung zum Einsatz: ein öffentlicher Schlüssel zum Verschlüsseln der Daten und ein privater zum Entschlüsseln.

Bei Ransomware-Angriffen kommt asymmetrische Verschlüsselung zum Einsatz: ein öffentlicher Schlüssel zum Verschlüsseln der Daten und ein privater zum Entschlüsseln. Die Lösegeldforderung von CryptoLocker (Quelle:

Die Lösegeldforderung von CryptoLocker (Quelle:  Beispiel für eine Screenlocker-Ransomware. (Quelle:

Beispiel für eine Screenlocker-Ransomware. (Quelle:  Ein Beispiel für eine auf Malware basierende Doxxing-Bedrohung (Quelle:

Ein Beispiel für eine auf Malware basierende Doxxing-Bedrohung (Quelle:  Screenshot eines Petya-Ransomware-Angriffs (Quelle:

Screenshot eines Petya-Ransomware-Angriffs (Quelle:  Beispiel für eine Apple-Screenlocker-Ransomware. (Quelle:

Beispiel für eine Apple-Screenlocker-Ransomware. (Quelle:  Ransomware und Viren sind zwei Arten von Malware, aber sie sind nicht identisch.

Ransomware und Viren sind zwei Arten von Malware, aber sie sind nicht identisch. Wenn Sie von einem Ransomware-Virus betroffen sind, raten wir davon ab, das Lösegeld zu zahlen.

Wenn Sie von einem Ransomware-Virus betroffen sind, raten wir davon ab, das Lösegeld zu zahlen.