¿Qué es una red informática?

Una red informática es un sistema que conecta dos o más equipos o dispositivos para que compartan datos, recursos y servicios. Estas conexiones se pueden establecer mediante cables físicos, como los de fibra óptica, o de forma inalámbrica con señales de radio. Las redes varían según su tipo y escala, desde redes de área local (LAN) pequeñas hasta redes grandes de área amplia (WAN).

Como base de toda red está su capacidad para permitir el uso compartido de recursos y la colaboración y comunicación entre dispositivos. Mediante la conexión de varios terminales, las redes permiten que los usuarios envíen y reciban información de forma rápida y eficiente. Estas redes respaldan el intercambio constante de datos, ya sea para acceder a un archivo de un servidor remoto, enviar un correo o reproducir vídeo en streaming.

El concepto de red informática se remonta al final de la década de los 60 con el desarrollo de ARPANET, la primera red informática operativa. Fundada por el Departamento de Defensa de los Estados Unidos, ARPANET se diseñó para permitir a las instituciones de investigación intercambiar información de forma rápida y fiable. Esta red sentó las bases de lo que conocemos como internet, la red informática más grande y compleja que existe.

¿Cuáles son los componentes de un sistema de red?

Para que una red informática funcione sin problemas, necesita varios componentes clave. Todos estos componentes desempeñan su papel a la hora de permitir el intercambio de datos entre los dispositivos conectados, desde los routers, conmutadores y servidores que dirigen el tráfico hasta los protocolos, como TCP/IP, HTTPS y WEP o WPA, que permiten que los datos se transmitan de forma segura y eficiente.

Dispositivos de la red

Los dispositivos de la red son la base de cualquier red informática: es el hardware que conecta, dirige y gestiona el flujo de datos. Conocidos en su conjunto como «nodos», forman la estructura que permite la comunicación digital.

-

Los routers transmiten los datos entre las redes. Aunque a veces se confunden con los módems, que conectan las redes locales con internet, los routers gestionan el tráfico de la red local y distribuye el acceso a internet entre varios dispositivos.

-

Los servidores almacenan, gestionan y distribuyen datos o servicios en una red. Responden solicitudes de los dispositivos cliente y envían páginas web, correos electrónicos, aplicaciones y mucho más.

-

Los conmutadores vinculan los dispositivos locales, como ordenadores e impresoras, y garantizan que los datos se envíen solo al destinatario previsto. A diferencia de un concentrador básico, que difunde los datos a todos los dispositivos conectados, los conmutadores gestionan el tráfico de forma inteligente y mejoran la velocidad y el rendimiento.

-

Las pasarelas actúan a modo de puentes entre distintos protocolos o redes. Si dos sistemas que usan formatos distintos tienen que comunicarse, las pasarelas «traducen» los datos para que todo funcione sin problemas.

Enlaces inalámbricos y con cable

Los enlaces son las conexiones que permiten que los dispositivos de una red se comuniquen e intercambien datos. Mientras que los enlaces lógicos representan la ruta que toman los datos en la red y se gestionan mediante software y protocolos, los enlaces físicos hacen referencia a las rutas reales inalámbricas o con cable que conectan los dispositivos.

Las tres formas más comunes de enlaces físicos son:

-

Los enlaces con cable, como los cables Ethernet, utilizan conexiones físicas para transferir datos entre dispositivos. Suelen sobresalir por su estabilidad, baja latencia y velocidad uniforme, por lo que son ideales para entornos de alta demanda como oficinas o lugares para jugar.

-

Los enlaces inalámbricos se basan en ondas de radio, como las que se usan en las redes wifi. Permiten que los dispositivos se conecten sin las limitaciones del cableado físico, por lo que ofrecen mayor flexibilidad y movilidad, lo que resulta útil para lugares de trabajo, entornos domésticos y sitios públicos.

-

Los enlaces ópticos utilizan cables de fibra óptica para transmitir datos en forma de destellos de luz. Son las conexiones más rápidas y de mayor ancho de banda disponibles, y son capaces de gestionar enormes cantidades de datos a grandes distancias con pérdidas mínimas.

Saber el tipo de enlace que usa tu dispositivo, y cómo está configurado, puede marcar la diferencia en relación con el rendimiento. Si tu red funciona lenta, explora algunos consejos prácticos para acelerar la conexión a internet o indaga en los motivos por los que la conexión a internet de tu teléfono es tan lenta.

Protocolos de red

Al igual que las personas dependen de los idiomas en común para comunicarse, los dispositivos de una red dependen de protocolos, que son normas establecidas para controlar cómo se transmiten y reciben los datos, y qué formato tienen. Estos protocolos garantizan que la comunicación entre dispositivos sea uniforme, precisa y segura, independientemente del hardware o software subyacente.

En el centro de la mayoría de sistemas de red se encuentra el modelo TCP/IP, que organiza la comunicación en cuatro capas conceptuales:

-

Capa de acceso a la red: gestiona la transmisión física de los datos a través de medios como cables, fibra óptica o señales inalámbricas.

-

Capa de internet: desglosa los datos en paquetes y garantiza que lleguen al destino correcto, incluso entre redes distintas.

-

Capa de transporte: establece una conexión fiable entre dispositivos y garantiza que los datos lleguen intactos y en orden.

-

Capa de aplicaciones: interfaces con aplicaciones de software, como navegadores web o clientes de correo electrónico, que generan y consumen datos de red.

El modelo TCP/IP es un equivalente optimizado y práctico del modelo más detallado Open Systems Interconnection (OSI), que divide las redes en siete capas. Mientras que el modelo OSI se usa más para la docencia y la claridad conceptual, el modelo TCP/IP es el que hace funcionar la mayoría de comunicaciones reales en la actualidad.

Otros protocolos comunes son el protocolo de datagramas de usuario (UDP), que permite transferencias de datos rápidas sin conexiones; el IEEE 802, una familia de estándares para redes locales (LAN) y metropolitanas (MAN); Ethernet, que controla las conexiones de red por cable; Wi-Fi (LAN inalámbrica), el protocolo para las redes inalámbricas de área local; y los estándares móviles, que definen el funcionamiento de las redes móviles y cómo se comunican entre dispositivos.

¿Cuáles son los distintos tipos de redes?

Con topologías de redes informáticas nos referimos a la disposición física o lógica de los dispositivos y las conexiones de una red informática. El tipo de red define cómo se interconectan los nodos y cómo se transmiten los datos entre ellos. Cada tipología tiene sus ventajas y desventajas, y la que elijas dependerá de factores como las necesidades de rendimiento, el presupuesto, la fiabilidad y la facilidad de mantenimiento.

La tipología de la red define cómo se transmiten los datos entre dispositivos a través de conexiones.

La tipología de la red define cómo se transmiten los datos entre dispositivos a través de conexiones.

Te dejamos una descripción más detallada de los tipos más comunes de redes:

Red en estrella

En una red en estrella, todos los dispositivos se conectan a un concentrador central (que suele ser un router) mediante enlaces especializados. Estas conexiones salen del concentrador formando un patrón similar a una estrella. El concentrador gestiona la transmisión de datos entre dispositivos y actúa a modo de punto de control central de la red.

Casos de uso típicos: redes wifi domésticas y de oficinas.

A favor

Sencillas de configurar, gestionar y ampliar.

Si un dispositivo tiene un fallo, no afecta al resto de la red.

En contra

Si el concentrador falla, toda la red se ve interrumpida.

El rendimiento puede desmejorar cuando hay más dispositivos compitiendo por el ancho de banda del concentrador.

Red en anillo

En una red en anillo, cada dispositivo se conecta a dos dispositivos más, formando así un círculo cerrado. Los datos viajan por el anillo pasando por cada dispositivo hasta que llegan al destino correspondiente.

Casos de uso típicos: infraestructuras telefónicas antiguas, redes de área metropolitana (MAN) y sistemas de control industriales.

A favor

En contra

Redes en malla parcial o total

Una red en malla incluye varias rutas entre dispositivos que forman una red de conexiones. Si la malla es total, todos los dispositivos se conectan directamente al resto de dispositivos, ofreciendo así la máxima redundancia. Si la malla es parcial, solo algunos dispositivos están conectados directamente, lo que permite equilibrar la fiabilidad con el coste.

Casos de uso típicos: constelaciones de satélites, redes de radio militar e internet.

A favor

En contra

Las redes de malla total son costosas y complejas de desarrollar y mantener.

Las redes de malla parcial ofrecen un coste menor, pero también menos redundancia.

Red en bus

La topología de red en bus conecta todos los dispositivos a un solo cable central, que recibe el nombre de sistema central. Los datos se transmiten por el sistema central y cada dispositivo supervisa el tráfico para identificar los mensajes que debería recibir.

Casos de uso típicos: las primeras redes Ethernet de centros escolares y redes locales pequeñas, como sistemas de caja registradora.

A favor

En contra

Si hay un fallo en el cable principal, toda la red se viene abajo.

El rendimiento desmejora cuando se añaden más dispositivos a la red.

Red en árbol

La topología de red en árbol combina funciones de las redes en bus y en estrella. Utiliza un cable central que se ramifica en varios segmentos configurados en estrella, por lo que es ideal para organizar entornos grandes y divididos en segmentos.

Casos de uso típicos: campus universitarios o edificios de oficinas corporativas.

A favor

En contra

¿Son mejores los servidores cliente o las redes de punto a punto?

Normalmente, las redes informáticas siguen una de estas dos arquitecturas principales: servidor-cliente o punto a punto (P2P). Ambas dependen de la buena comunicación entre los dispositivos conectados, pero se diferencian sobre todo por su estructura, capacidad de ampliación y control.

El modelo servidor-cliente conecta varios dispositivos cliente a un servidor central que gestiona los datos, las aplicaciones y los controles de acceso. Los clientes no comparten recursos directamente, sino que los solicitan al servidor, que devuelve los datos a la dirección IP donde se originan. Este modelo es perfecto para las empresas que necesitan un acceso centralizado, seguridad y gestión, aunque requiere un hardware y un mantenimiento especializados.

En una red de punto a punto, cada dispositivo funciona como cliente y como servidor, y comparte archivos y recursos directamente. Se suele utilizar para compartir archivos o aplicaciones que requieren muchos recursos. Las redes de punto a punto son fáciles de configurar y rentables, pero más difíciles de ampliar y proteger. El uso de una VPN de punto a punto permite mejorar la privacidad y la protección de una red P2P.

Las redes de punto a punto son más flexibles y están mejor distribuidas que las configuraciones centralizadas de tipo servidor-cliente.

Las redes de punto a punto son más flexibles y están mejor distribuidas que las configuraciones centralizadas de tipo servidor-cliente.

¿Qué tipos de redes informáticas existen?

No existe una red que sirva para todo. La mejor opción dependerá de factores como el número de dispositivos conectados, los sistemas operativos, la topología, la escala geográfica y la distancia física entre nodos.

Estos son los tipos de redes más comunes:

-

Las redes de área local (LAN) conectan dispositivos dentro de un área pequeña y localizada, como una casa, una oficina o un aula. Las LAN permiten una comunicación rápida y compartir fácilmente impresoras, archivos y aplicaciones.

-

Las redes de área amplia (WAN) se expanden en grandes zonas geográficas mediante la unión de varias LAN a través de una infraestructura pública o privada, como cables de fibra óptica o satélites. Un buen ejemplo es un banco multinacional que conecta sus sucursales en todo el mundo.

-

Las redes de área local inalámbricas (WLAN) son como las LAN pero inalámbricas, lo que ofrece flexibilidad y movilidad. Si alguna vez has usado una red wifi pública gratuita en una cafetería, eso es precisamente una WLAN.

-

Las redes de área metropolitana (MAN) conectan una ciudad o un campus mediante varias LAN, normalmente, con conexiones de fibra óptica de alta velocidad. Las MAN se suelen usar en universidades, administraciones públicas o grandes empresas en zonas urbanas.

-

Las redes privadas virtuales (VPN) crean túneles seguros y cifrados en redes públicas o privadas para permitir que usuarios remotos accedan a una LAN o a internet de forma segura. Las VPN se usan mucho para teletrabajar de forma segura y proteger la privacidad de los datos.

-

Las redes de proveedores de servicios (SPN) son redes a gran escala que operan proveedores de servicios de internet como Verizon o BT para ofrecer servicios telefónicos, de televisión y de internet a empresas y familias de regiones o países enteros.

Ventajas y riesgos de las redes informáticas

¿Lo bueno, lo malo y lo que se puede hackear? Las redes informáticas han transformado casi todos los aspectos de la vida moderna, desde nuestra forma de trabajar y aprender hasta la manera en que compramos, socializamos y recibimos tratamientos sanitarios. Prácticamente todos los sectores funcionan gracias a la conectividad digital. Pero estos beneficios suponen una mayor exposición a riesgos que pueden afectar nuestra privacidad y seguridad.

Puntos fuertes: lo que nos encanta de las redes informáticas

Solo con leer este artículo, has podido comprender hasta dónde llega el potencial de las redes informáticas. Por estos motivos se ha convertido en algo fundamental para la vida moderna:

Uso compartido de información: ya sea un documento de trabajo, un GIF gracioso o una película en 4K, podemos compartir información a la velocidad de la luz sin un cable o una unidad USB.

Conectividad instantánea y fluida: gracias a las redes, es más fácil que nunca mantener el contacto con amigos, familiar y compañeros del trabajo, ya sea por correo, mensajería instantánea, videollamadas o publicaciones en redes sociales.

Recursos centralizados: las redes ponen todas las capacidades y los archivos al alcance de tu mano, ya sea porque necesitas imprimir algo desde otra sala o quieres acceder archivos de otro dispositivo. Varios usuarios pueden compartir hardware, software y datos.

Entretenimiento a petición: tenemos la libertad de jugar con amigos de cualquier parte del mundo y reproducir las últimas series en streaming. Las redes informáticas han acabado con el aburrimiento y traído consigo un nuevo concepto del tiempo libre.

Puntos débiles: por qué a los expertos en seguridad les encanta odiarlas

No todo son buenas noticias. Las redes facilitan nuestras vidas digitales, pero también son una puerta abierta a una amplia variedad de amenazas de ciberseguridad que pueden poner en riesgo la privacidad, interrumpir servicios y exponer datos confidenciales.

Infecciones de malware: El software malicioso, como los virus, el ransomware y el spyware, se puede difundir rápidamente por una red y robar información, cifrar archivos o paralizar sistemas.

Ataques DDoS (denegación de servicio distribuido): los ciberdelincuentes lanzan ataques DDoS inundando una red de tráfico para saturar los servidores y desactivar servicios en línea.

Hackeo y acceso no autorizado: a los hackers les encantan las vulnerabilidades de las redes por las que pueden colarse para conseguir acceso no autorizado a sistemas y datos. ¿El resultado? Filtraciones de datos, robo financiero o manipulación de información confidencial.

Ataques de ingeniería social: también se puede atacar a las personas con tácticas de ingeniería social, como correos de phishing, para engañar a los usuarios a fin de que faciliten sus contraseñas o información confidencial.

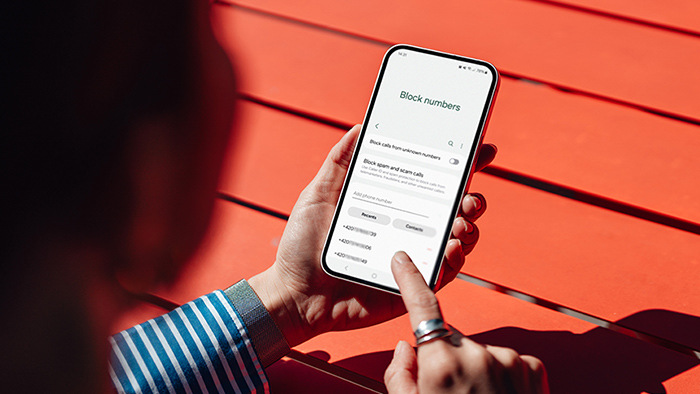

Hackeo del router y exploits de la red: si hackean el router, los atacantes pueden controlar toda la red. Pueden interceptar el tráfico, redirigir a los usuarios a sitios web maliciosos o instalar puertas traseras para permitir el acceso de malware y otras amenazas sin que se detecten.

Seguridad de la red: protege tu red informática

Sin las defensas adecuadas, las redes informáticas son más vulnerables a ciberataques, accesos no autorizados y filtraciones de datos. Por suerte, hay una amplia variedad de herramientas y técnicas que permiten proteger las redes y la información confidencial.

-

Cortafuegos: a modo de guardián digital, los cortafuegos supervisan el tráfico de red y bloquean el acceso no autorizado. El cortafuegos crea una barrera entre la red de confianza, por ejemplo, de una casa o una oficina, e internet.

-

Servidores proxy: a modo de intermediarios entre el dispositivo de un usuario e internet, los servidores proxy ocultan la dirección IP, filtran el tráfico web y añaden una capa de privacidad y control.

-

Inicio de sesión único (SSO): el SSO, que permite a los usuarios iniciar sesión en varias apps o servicios con un conjunto seguro de credenciales, reduce la necesidad de usar muchas contraseñas y la probabilidad de que se empleen contraseñas poco seguras o reutilizadas.

-

Autenticación en dos pasos o varios pasos: el uso de la autenticación en dos pasos o en varios pasos añade pasos de verificación adicionales al proceso de inicio de sesión, como un código temporal o una verificación biométrica, por lo que los hackers lo tienen más difícil para conseguir acceso no autorizado a cuentas o sistemas.

-

Sistemas de detección de intrusiones (IDS): como si de un guardián de la red se tratara, los IDS supervisan el tráfico para ver si hay comportamientos sospechosos y avisan a los administradores de posibles filtraciones o amenazas en tiempo real.

Ninguna red informática es totalmente impenetrable, pero es más seguro contar con varias capas de protección. Imagina que tienes unos muros bien gruesos. Ahora añádele arqueros, un foso y cocodrilos.

Protege tu red informática con Avast

Conocer los riesgos es solo el principio: la protección real empieza por estar siempre un paso por delante. Esto significa tener contraseñas seguras, un software actualizado y herramientas de seguridad fiables e inteligentes. Avast Free Antivirus ofrece una protección potente en varias capas que incluye detección y eliminación avanzadas de malware, un firewall inteligente y prestaciones de seguridad para redes wifi domésticas, todo ello completamente gratis para todos tus dispositivos.