Proste, niedrogie i wydajne rozwiązania z zakresu bezpieczeństwa w Internecie dla Twojej rozwijającej się firmy

Cyberzagrożenia są niezwykle zaawansowane, więc ostatnią rzeczą, jakiej potrzebują firmy, są skomplikowane rozwiązania z zakresu bezpieczeństwa w Internecie. Nasze łatwe w obsłudze rozwiązania antywirusowe zapewniają skuteczną ochronę przed wieloma zagrożeniami dla cyberbezpieczeństwa, dzięki czemu możesz zachować spokój ducha i skoncentrować się na swojej działalności.

Nagroda „Zatwierdzony produkt zabezpieczający dla firm”

Zatwierdzona ochrona punktów końcowych dla firm

Najlepsze rozwiązanie

Wiosna 2025 r.

Nagroda „Zatwierdzony produkt zabezpieczający dla firm”

Zatwierdzona ochrona punktów końcowych dla firm

Najlepsze rozwiązanie

Wiosna 2025 r.

Zapoznaj się z naszą ofertą rozwiązań w zakresie cyberbezpieczeństwa i wybierz to, które najlepiej odpowiada potrzebom Twojej firmy.

Home Office

Zabezpieczenia, na których możesz polegać w swoim domowym biurze

Small Business

Mała firma, duże zabezpieczenia

Channel Partner

Najwyższy poziom bezpieczeństwa klientów przy niższych kosztach ogólnych

Porównanie funkcji

Aby zapewnić firmie ochronę, trzeba zwrócić uwagę na wiele elementów — od ochrony punktów końcowych i antywirusa dla serwerów po ochronę USB i zarządzanie poprawkami. Porównaj nasze rozwiązania w zakresie cyberbezpieczeństwa dla małych firm, aby wybrać poziom ochrony, który najlepiej odpowiada potrzebom Twojej firmy.

Firmy muszą stale wyszukiwać słabe punkty zabezpieczeń, aby pomóc chronić swoje urządzenia i sieci. Właśnie dlatego skuteczne oprogramowanie antywirusowe (wraz ze stosowaniem najlepszych praktyk) ma zasadnicze znaczenie dla lepszego zapobiegania niebezpiecznemu oprogramowaniu, którego działanie może prowadzić do naruszenia zabezpieczeń danych i innych złośliwych działań. Typowe rodzaje ataków obejmują:

Oprogramowanie reklamowe

Konie trojańskie

Phishing

Oprogramowanie szpiegujące

Ransomware

Oprócz tych cyberzagrożeń rozwiązania w zakresie bezpieczeństwa w Internecie Avast Business mogą pomóc chronić przed botnetami oraz atakami typu zero-day i SQL injection. Dowiedz się więcej o bezpieczeństwie w Internecie i typowych zagrożeniach z naszego artykułu „Czym jest cyberbezpieczeństwo?”

Jaka jest różnica pomiędzy oprogramowaniem antywirusowym dla użytkowników indywidualnych i firm?

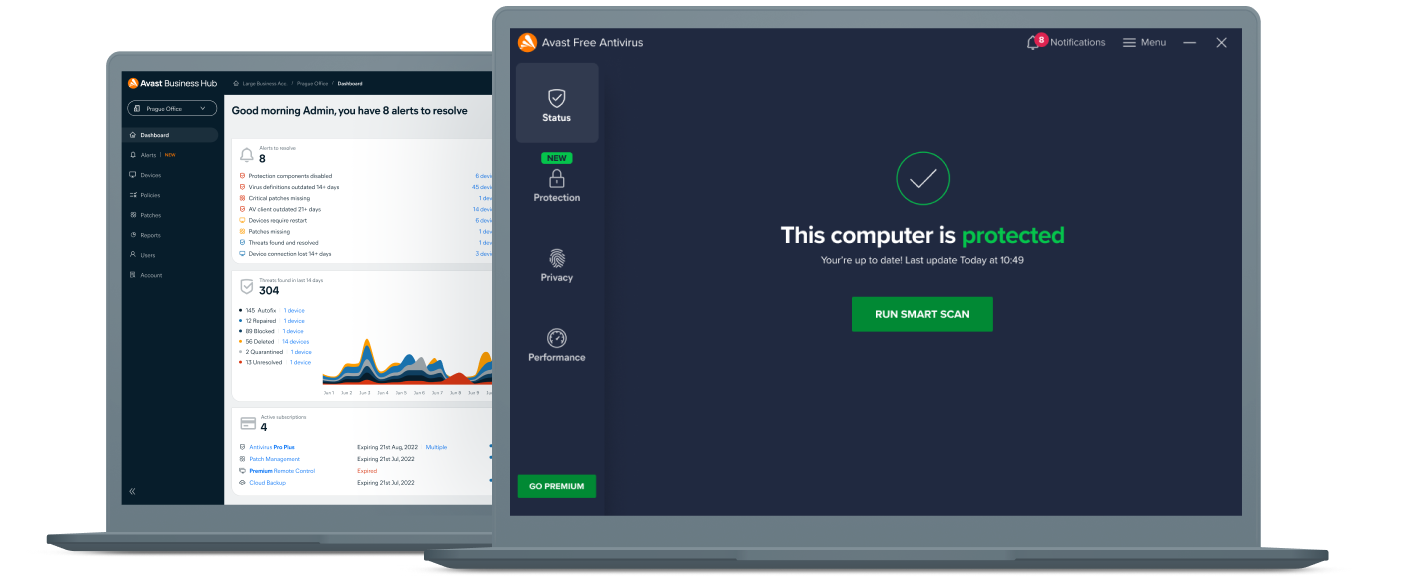

Chociaż oba typy antywirusów służą do zapobiegania cyberatakom, oprogramowanie stosowane jako antywirus dla użytkowników indywidualnych i firm znacząco się od siebie różni.

Cyberzabezpieczenia dla użytkowników indywidualnych koncentrują się na ochronie poszczególnych urządzeń, podczas gdy antywirus dla firm musi chronić sieć przedsiębiorstwa, w której poszczególne urządzenia nazywane są punktami końcowymi.

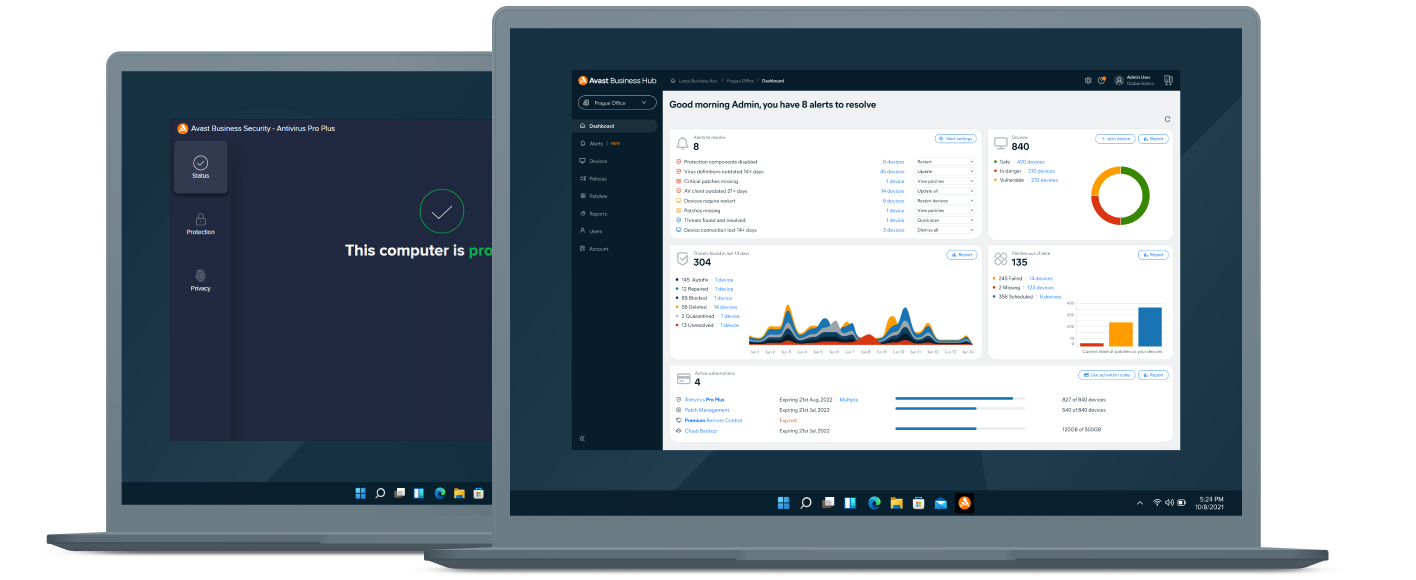

Aby było to możliwe, rozwiązania dla firm wymagają dodatkowego poziomu zarządzania poprawkami, narzędzi do monitorowania i skuteczniejszej ochrony wielu urządzeń, a także zabezpieczeń chmury i serwerów.

Jeśli potrzebujesz ochrony osobistej, sprawdź Avast Free Antivirus.

Zaawansowane cyberzabezpieczenia wsparte trzema dekadami innowacji

Fundament Avast to pasjonaci cyberbezpieczeństwa i danych Big Data. Zatrudniając połowę personelu w dziale badań i rozwoju, stymulujemy innowacje, aby oferować najlepsze w swojej klasie rozwiązania bezpieczeństwa. Nasz nowoczesny mechanizm zabezpieczeń korzysta z detekcji behawioralnej, opartych na chmurze algorytmów uczenia maszynowego oraz detekcji opartej na sygnaturach, aby pomóc zapewniać skuteczną ochronę Twojej firmy — dzięki temu możesz spać spokojnie.

Wynikiem naszej pracy jest oprogramowanie łączące antywirus i zaporę ogniową dla firm, które zapewnia Twojej firmie ochronę punktów końcowych i bezpieczeństwo w Internecie nowej generacji.

Dlaczego Avast?

Łatwa obsługa

Nagradzana ochrona

Przystępna cena

Być może wciąż się zastanawiasz…

Często zadawane pytania

Odwiedź nasze Centrum pomocy technicznej, aby uzyskać odpowiedzi na często zadawane pytania.