Unkomplizierte, erschwingliche und leistungsstarke Cybersicherheit für Ihr wachsendes Unternehmen

Cyberbedrohungen sind ohnehin schon kompliziert, und das Letzte, was Unternehmen brauchen, ist Cybersicherheit, die auch noch kompliziert ist. Unsere benutzerfreundlichen Antivirus-Lösungen für Unternehmen bieten leistungsstarken Schutz vor einer Vielzahl von Cybersicherheitsbedrohungen, damit Sie sich weniger Sorgen machen und sich mehr auf Ihr Geschäft konzentrieren können.

Produktauszeichnung "Approved Business Security"

Bewährter Endgeräteschutz für Unternehmen

Top Perfomer

Frühjahr 2025

Produktauszeichnung "Approved Business Security"

Bewährter Endgeräteschutz für Unternehmen

Top Perfomer

Frühjahr 2025

Aus unserem Angebot an Cybersicherheitslösungen diejenige auswählen, die am besten zu den Anforderungen Ihres Unternehmens passt.

Home Office

Sicherheit, der Sie im Homeoffice vertrauen können

Small Business

Große Sicherheit für kleine Unternehmen

Channel Partner

Erstklassige Sicherheit für Kunden mit weniger Fixkosten

Funktionsvergleich

Sicherheit für Ihr Unternehmen erfordert ein Zusammenspiel diverser Komponenten wie Endgeräteschutz und Antivirus für Server ebenso wie USB-Schutz und Patch Management. Vergleichen Sie unsere Cybersicherheitslösungen für kleine Unternehmen, um die Schutzebene auszuwählen, die am besten zu Ihrem Unternehmen passt.

Unternehmen müssen ständig nach Sicherheitslücken Ausschau halten, um ihre Geräte und Netzwerke zu schützen. Daher ist eine effektive Antivirus-Software (in Kombination mit Best Practices) unerlässlich, um Malware abzuwehren, die zu Datenlecks und schädlichen Aktivitäten anderer Art führen könnte. Hier ein Überblick über gängige Angriffsarten:

Adware

Trojaner

Phishing

Spyware

Ransomware

Die Cybersecurity-Lösungen von Avast Business bieten nicht nur Schutz vor diesen Cyberbedrohungen, sondern auch vor Botnets, Zero-Day-Angriffen und SQL-Injection. In unserem Artikel "Was ist Cybersicherheit?" erfahren Sie mehr über Cybersicherheit und gängige Bedrohungen.

Was ist der Unterschied zwischen Antivirus-Software für Privatanwender einerseits und Unternehmen andererseits?

Beide Arten von Antivirus-Programmen werden zur Abwehr von Cyberangriffen eingesetzt. Dennoch gibt es erhebliche Unterschiede zwischen Software, die für den privaten Virenschutz verwendet wird, und kommerziell genutzten Antivirus-Anwendungen.

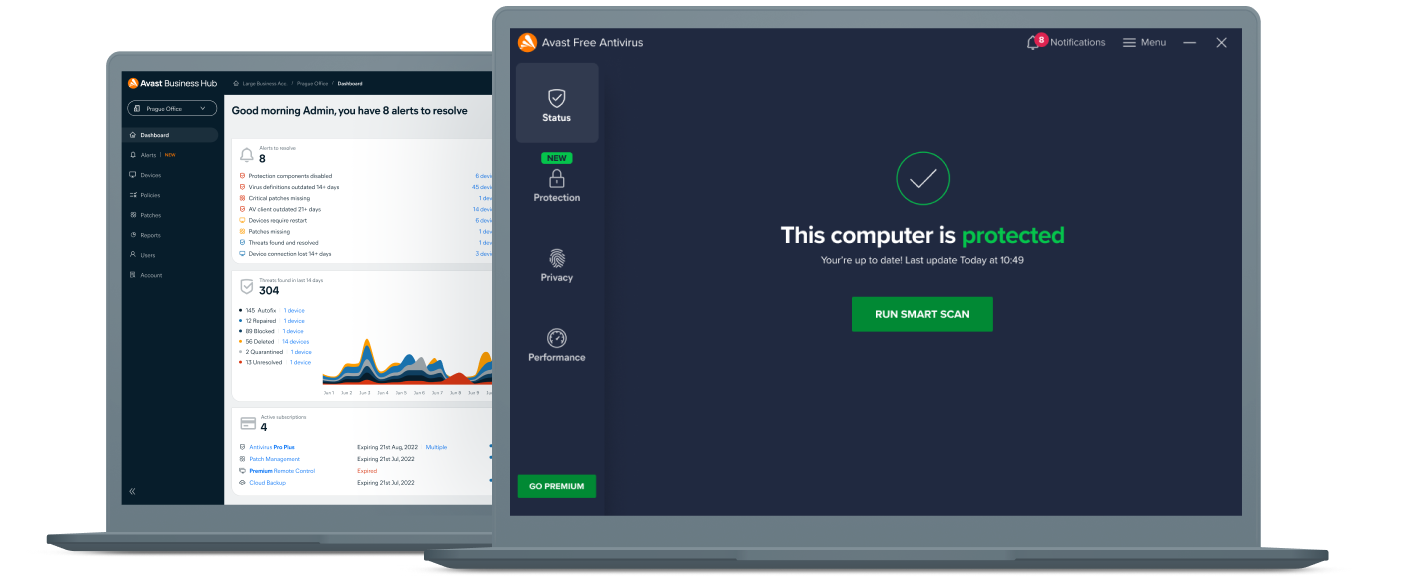

Bei der Cybersicherheit für Privatanwender geht es vorrangig um den Schutz einzelner Geräte, während ein Antivirus-Programm für Unternehmen das Netzwerk eines ganzen Unternehmens schützen muss – wobei die einzelnen Geräte als Endgeräte bezeichnet werden.

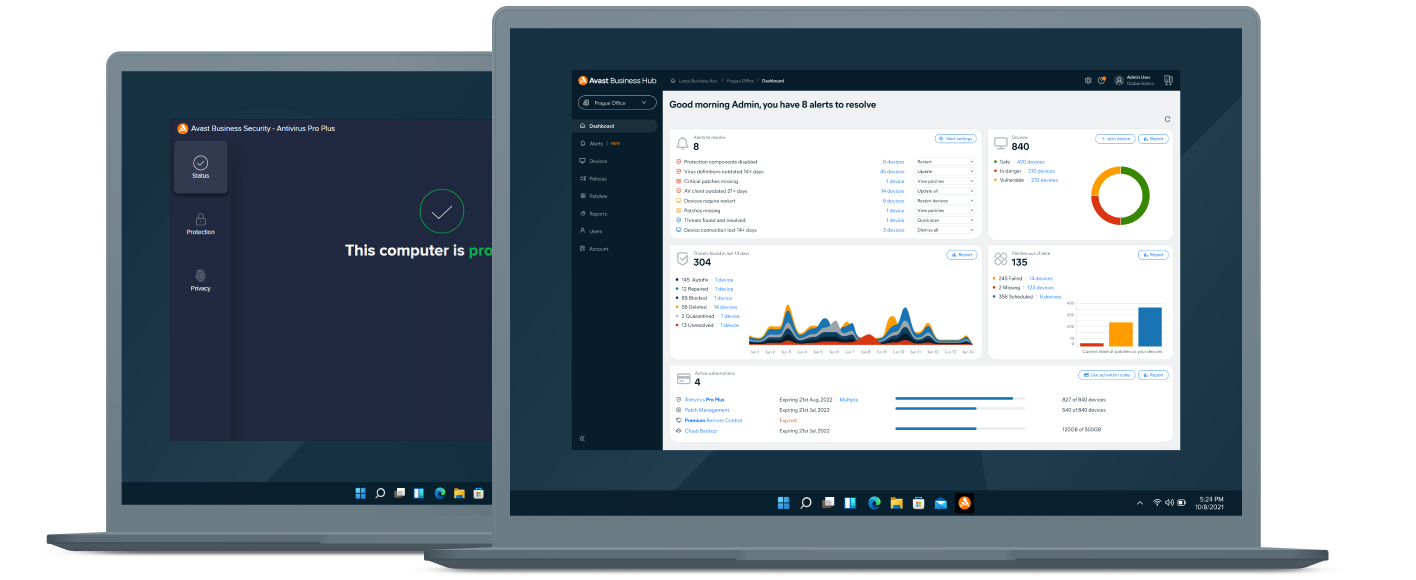

Um dies zu gewährleisten, umfasst die Sicherheit für Unternehmen eine zusätzliche Schutzebene, das Patch Management sowie Tools für die Überwachung und den Schutz mehrerer Geräte sowie Cloud- und Serversicherheit.

Wenn Sie auf der Suche nach Schutz für Privatanwender sind, empfehlen wir Ihnen Avast Free Antivirus.

Hochmoderne Cybersicherheit, gestützt auf 30 Jahre voller Innovation

Fachwissen auf dem Gebiet der Cybersicherheit und Big Data bilden das Fundament von Avast. Die Hälfte unserer Mitarbeiter ist im F&E-Bereich tätig. Auf diese Weise fördern wir Innovation, um erstklassige Sicherheitslösungen zu entwickeln. Unsere Sicherheits-Engine der nächsten Generation nutzt verhaltensbasierte Erkennung, Cloud-basiertes maschinelles Lernen und signaturbasierte Erkennung, um Ihrem Unternehmen einen zuverlässigen Schutz zu bieten, sodass Sie sich nicht darum kümmern müssen.

Das Ergebnis sind Antivirus- und Firewall-Softwarelösungen für Firmen, die Ihrem Unternehmen Endgeräteschutz und Cybersicherheit der nächsten Generation bieten.

Warum Avast?

Einfach zu bedienen

Preisgekrönt

Erschwinglich

Sie fragen sich möglicherweise ...

Häufig gestellte Fragen (FAQs)

Weitere FAQ finden Sie in unserem Support Center.