Sicurezza informatica potente, semplice e affidabile per la tua azienda in crescita

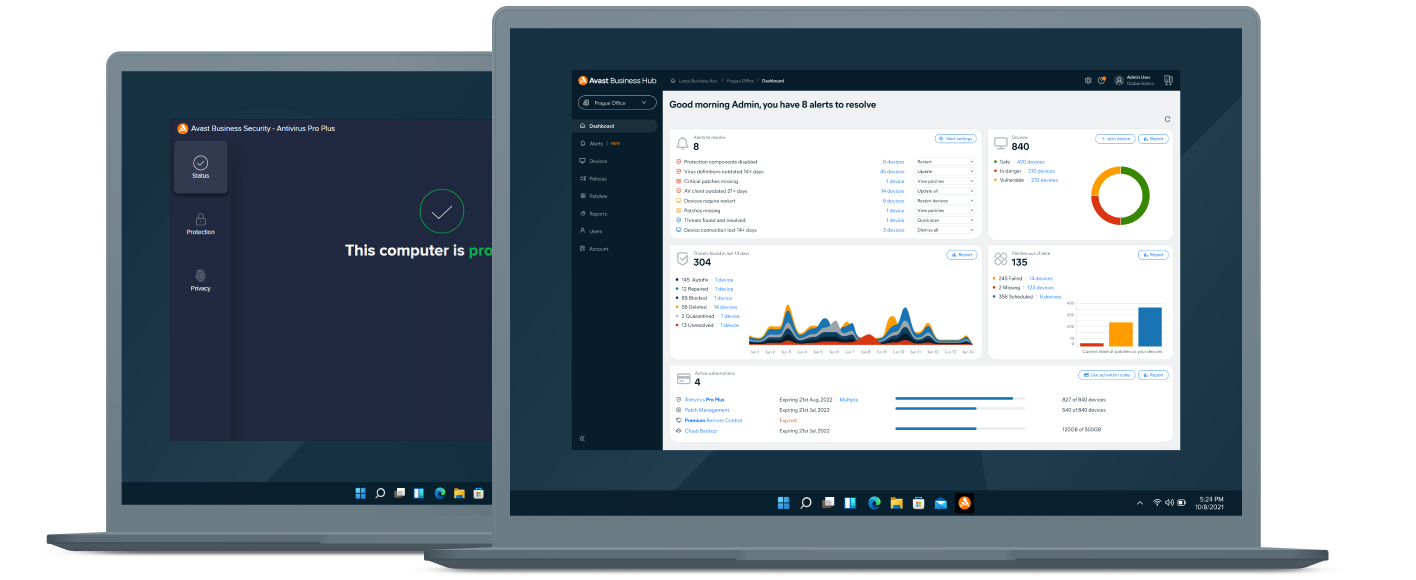

Di fronte a minacce informatiche già complicate per natura, l’ultima cosa di cui hanno bisogno le aziende è una sicurezza informatica altrettanto complicata. Le nostre soluzioni antivirus per aziende semplici da usare offrono la massima protezione contro un’ampia gamma di minacce per la sicurezza informatica, garantendoti meno preoccupazioni e più tempo da dedicare alle tue attività.

Riconoscimento Approved Business Security Product

Protezione endpoint Approved Corporate

Qualità riconosciuta

Primavera 2025

Riconoscimento Approved Business Security Product

Protezione endpoint Approved Corporate

Qualità riconosciuta

Primavera 2025

Scegli tra le nostre soluzioni di sicurezza informatica per trovare quella che si adatta meglio alle esigenze della tua azienda.

Home Office

Una sicurezza su cui puoi contare per il tuo home office

Small Business

Piccole aziende, grande sicurezza

Channel Partner

Sicurezza premium per i clienti a un costo inferiore

Confronto delle funzionalità

Dalla protezione degli endpoint all’antivirus per i server, dalla protezione USB alla gestione delle patch, sono molti gli elementi necessari per garantire la protezione della tua azienda. Confronta le nostre soluzioni di sicurezza informatica per le piccole aziende in modo da poter scegliere il livello di protezione più adatto alla tua azienda.

Le aziende devono monitorare costantemente i punti ciechi della sicurezza per mantenere al sicuro i loro dispositivi e le loro reti, rendendo indispensabile la presenza di un software antivirus efficace (combinato con le procedure consigliate) per aiutare a prevenire il malware che potrebbe causare violazioni dei dati e altre forme di attività dannose. I tipi di attacco più comuni includono:

Adware

Trojan

Phishing

Spyware

Ransomware

Oltre a queste minacce informatiche, le soluzioni di sicurezza informatica Avast Business possono contribuire a proteggersi da botnet, attacchi zero-day e SQL injection. Per saperne di più sulla sicurezza informatica e sulle minacce più comuni, consulta il nostro articolo “Cos’è la sicurezza informatica?”

Qual è la differenza tra il software antivirus personale e quello aziendale?

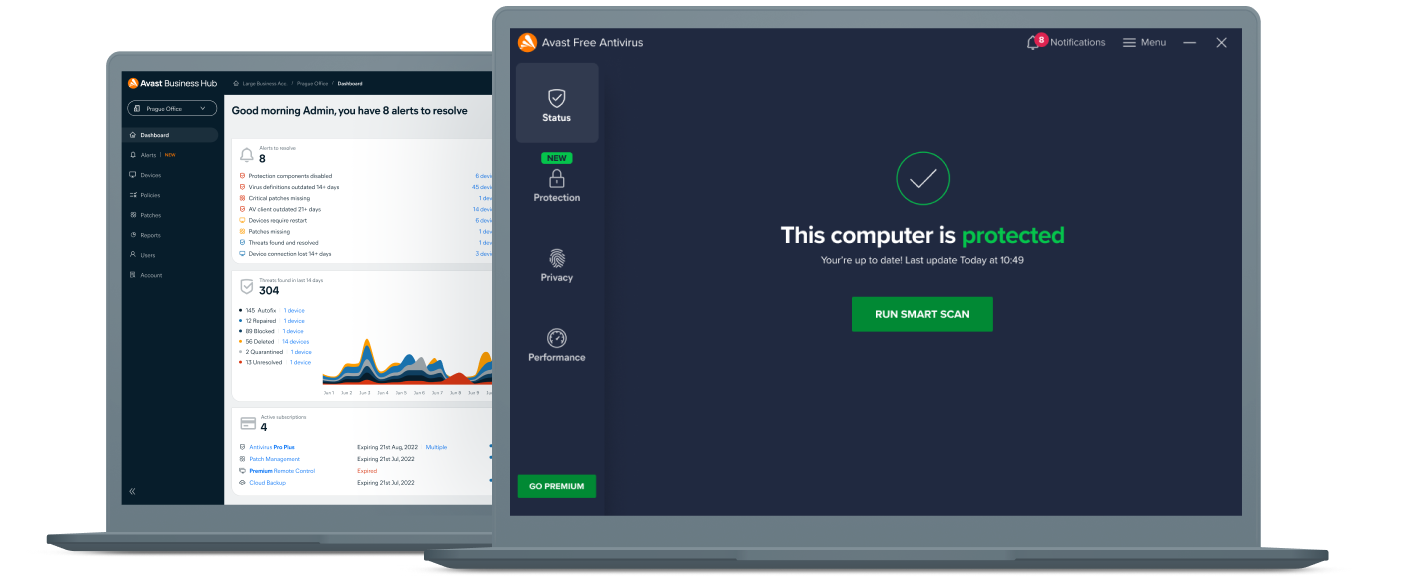

Sebbene entrambi i tipi di antivirus siano utilizzati per prevenire gli attacchi informatici, esistono differenze significative tra il software utilizzato per l’antivirus personale e quello commerciale.

La sicurezza informatica personale è focalizzata sulla protezione di singoli dispositivi, mentre l’antivirus aziendale deve proteggere la rete di un’azienda, dove i singoli dispositivi sono definiti come endpoint.

Per operare in questo modo, la sicurezza aziendale richiede un livello aggiuntivo di gestione delle patch e strumenti per il monitoraggio e la protezione di più dispositivi, nonché la sicurezza dei server e del cloud.

Per la protezione personale, dai un’occhiata ad Avast Free Antivirus.

Sicurezza informatica avanzata sostenuta da trent’anni di innovazione

Avast si fonda sulle competenze in ambito di sicurezza informatica e sui Big Data. Con metà del nostro staff che si occupa di ricerca e sviluppo, portiamo avanti l’innovazione per assicurare le migliori soluzioni di protezione. Il nostro motore di sicurezza di nuova generazione usa il rilevamento del comportamento, tecniche di machine learning basate sul cloud e il rilevamento basato sulla firma per offrire una protezione in grado di aiutare a tutelare la tua azienda al posto tuo.

Il risultato sono soluzioni antivirus e software firewall per le aziende che offrono alla tua organizzazione una nuova generazione di protezione degli endpoint e di soluzioni di sicurezza informatica.

Perché scegliere Avast?

Facilità di utilizzo

Soluzioni pluripremiate

Convenienza

Forse ti stai ancora chiedendo...

Domande frequenti

Visita il Centro assistenza per leggere le risposte ad altre domande frequenti.