Qual é a definição de ataque de pretexting?

Ataque de pretexting é um tipo de golpe de engenharia social por meio do qual golpistas inventam histórias e cenários verossímeis — “pretextos” — para manipular as vítimas e fazê-las revelarem informações pessoais, concederem acesso a contas ou enviarem dinheiro. Esses golpes se sustentam em gatilhos emocionais e mentiras cuidadosamente elaboradas para criar confiança e explorar a vontade de ajudar da vítima.

Um golpista usa o pretexto de um amigo doente precisando de ajuda para manipular a vítima.

Um golpista usa o pretexto de um amigo doente precisando de ajuda para manipular a vítima.

Como o ataque de pretexting funciona?

Ataques de pretexting funcionam com o ganho da confiança da vítima por meio de uma história convincente. Golpistas costumam enviar mensagens fingindo-se de amigos, familiares, representantes da empresa ou figuras de autoridade para fazer com que suas solicitações pareçam legítimas. O grande objetivo desses pretextos costuma ser extrair informações confidenciais ou dinheiro.

A maioria dos golpes de pretexto segue um padrão parecido:

-

Pesquisa: Golpistas geralmente coletam detalhes pessoais sobre a vítima, como informações de emprego, vínculos familiares ou atividades online. Observe que alguns podem pular esta etapa, optando por um pretexto geral que sirva para todas as situações.

-

Estabelecimento de confiança: Eles começam comunicando-se com a vítima, fingindo ser alguém conhecido ou autoridade para estabelecer credibilidade.

-

O pretexto: Um cenário crível e urgente é desenvolvido, impelindo a vítima a agir rapidamente e sem pensar.

-

Extração: A vítima acredita no pretexto e dá ao golpista os detalhes sigilosos ou dinheiro que ele busca.

-

Exploração: O golpista usa informações roubadas para cometer uma fraude ou roubo de identidade.

A confiança é a chave de ataques de pretexting, por isso golpistas geralmente visam indivíduos vulneráveis, como idosos ou aqueles socialmente isolados, que podem ser mais inclinados a acreditar no cenário fabricado. O que diferencia ataques de pretexting de invasão ou violação de dados é sua dependência de manipulação psicológica e histórias detalhadas e críveis para extrair informações diretamente da vítima.

Quais são os sinais de um golpe de pretexting?

Há diversos sinais de que alguém esteja tentando manipular sua confiança e que podem ajudar você a identificar um golpe de pretexting. Eles incluem urgência, pedidos pouco usuais ou suspeitos e padrões de comunicação estranhos.

Aqui estão os sinais de um possível ataque de pretexting aos quais você deve ficar atento:

-

Linguagem de urgência: Golpistas criam um senso de urgência para pressionar você a agir rapidamente, usando palavras como “agora”, “imediatamente” ou “sem demora”. Se você tentar adiar, eles podem se tornar cada vez mais insistentes.

-

Linguagem extremamente familiar: Golpistas de pretexting frequentemente agem como se já fossem seus amigos ou alguém que você conhece, usando frases como “Ei, você pode me fazer um favor?” para que o pedido pareça natural.

-

Pedidos suspeitos: Tenha cautela com qualquer mensagem que peça informações confidenciais, um download ou uma transação financeira — mesmo que o restante da mensagem pareça normal.

-

Informações de contato falsas: Alguns golpistas usam técnicas de spoofing para imitar sites, e-mails ou números de telefone legítimos. Verifique sempre se há discrepâncias em URLs, endereços de e-mail ou números de telefone.

-

Padrões de comunicação estranhos: Quando são questionados, os golpistas podem mudar de assunto, ignorar suas perguntas ou fornecer desculpas vagas e ensaiadas.

Embora mensagens legítimas às vezes também possam incluir esses elementos, sempre verifique a identidade dos remetentes antes de tomar qualquer ação. Em caso de dúvida, pare e investigue mais a fundo.

Golpes de ataque de pretexting: técnicas e táticas

Existem muitas táticas de ataque de pretexting que os golpistas podem usar, incluindo se passar por suporte técnico, oferecer presentes falsos ou enviar links de phishing. Eles frequentemente combinam esses métodos, dependendo do alvo e do que estão tentando roubar.

Falsificação de identidade

Uma das táticas mais comuns no repertório de ataques de pretexting é a imitação, em que os golpistas fingem ser um amigo, familiar ou representante de uma empresa confiável. Por exemplo, em um golpe de suporte técnico, eles se passam por funcionários da Microsoft ou Apple com o pretexto de “corrigir” seu dispositivo. Em um golpe por mensagem de texto da USPS, eles se passam por um entregador afirmando que há um problema com sua encomenda.

Para tornar o golpe mais convincente, os golpistas podem falsificar números de telefone ou endereços de e-mail para coincidir com a pessoa ou organização que estão imitando.

Um golpista de pretexto se passando pela Microsoft.

Um golpista de pretexto se passando pela Microsoft.

Tailgating e piggybacking

O tailgating em golpes de ataque de pretexting envolve seguir fisicamente um alvo para dentro de uma área segura, misturando-se e parecendo legítimo — tudo isso sem levantar suspeitas. Uma vez dentro, o invasor pode explorar o ambiente para encontrar dados confidenciais ou acessar sistemas restritos, contando com a ilusão de pertencer ao local para evitar ser detectado.

O piggybacking leva o ataque de pretexting um passo adiante: o invasor não apenas entra sorrateiramente, mas manipula ativamente a situação, se passando por alguém confiável. Ele pode fingir ser um entregador, um funcionário de manutenção ou até um colega com uma história plausível, enganando o alvo para que lhe conceda acesso direto e contorne as medidas normais de segurança.

Golpistas de pretexto podem se aproveitar de pessoas prestativas para obter acesso a áreas seguras.

Golpistas de pretexto podem se aproveitar de pessoas prestativas para obter acesso a áreas seguras.

Baiting

Baiting é quando golpistas atraem vítimas para baixar malware sob falsos pretextos, como uma unidade USB “perdida” disfarçada como produto de uma empresa legítima ou um anúncio online oferecendo download gratuito de jogos ou filmes. Essa técnica também pode envolver a promessa de recompensas falsas, como vouchers, reembolsos ou prêmios em dinheiro, para induzir as vítimas a fornecerem informações pessoais. Em vez disso, as vítimas ficam expostas a roubo e fraude.

Phishing

O phishing ocorre quando um golpista tenta enganar uma vítima para que revele informações confidenciais ou clique em um link contendo malware. Esses ataques frequentemente envolvem cenários de ataque de pretexting, projetados para conquistar a confiança da vítima e manipulá-la. Em alguns casos, o phishing de pretexto pode envolver a construção de um relacionamento por meio de várias mensagens antes de tentar o golpe real.

O spear phishing, uma subdivisão do phishing, sempre envolve um ataque de pretexting. Ele tem como alvo um indivíduo específico e adapta as mensagens à sua vida, incorporando detalhes sobre as pessoas que ele conhece. Essa abordagem altamente direcionada e personalizada pode convencer a vítima a fornecer informações pessoais ou clicar em um link malicioso.

Por exemplo, um golpista pode fingir ser seu empregador e iniciar uma conversa que pareça legítima. Após algumas trocas aparentemente inocentes, você pode receber uma mensagem contendo um link malicioso disfarçado como um documento de trabalho que precisa de revisão urgente.

Um exemplo de golpe de phishing usando o pretexto de assinar um documento de emprego falso.

Um exemplo de golpe de phishing usando o pretexto de assinar um documento de emprego falso.

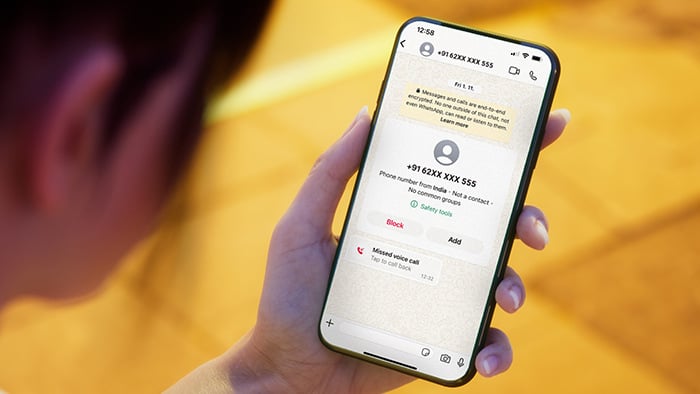

Vishing e smishing

O vishing, ou phishing por voz, envolve o uso de chamadas telefônicas ou mensagens de voz para enganar alguém e obter informações confidenciais. Por exemplo, um golpista pode ligar para uma vítima sob o pretexto de ser da administração da Previdência Social. Eles podem usar um número falsificado para tentar fazer com que a vítima divulgue seu número de identidade, que pode ser usado para cometer roubo de identidade.

O smishing é semelhante, mas utiliza mensagens de texto SMS como método de comunicação. Por exemplo, um golpista se passando pela Receita Federal pode enviar uma mensagem de texto sobre uma restituição de imposto falsa.

Scareware

O scareware usa mensagens alarmantes para enganar as vítimas e levá-las a baixar software malicioso. Ele se aproveita do medo e do pânico, levando as vítimas a agir sem pensar. Normalmente, o scareware aparece como alertas pop-up que ameaçam consequências catastróficas caso o usuário não instale um antivírus ou ferramenta de segurança falsa.

Alerta de vírus de scareware em um computador.

Alerta de vírus de scareware em um computador.

O scareware também pode assumir outras formas, como mensagens falsas de autoridades que ameaçam processo a menos que uma “multa” ou “imposto atrasado” seja pago, ou um alerta falso de ransomware que exige pagamento para desbloquear certos arquivos.

Whaling

O whaling é um tipo de ataque de phishing em que golpistas se passam por pessoas de alto perfil para manipular as vítimas. Embora alguns ataques envolvam imitações de celebridades ou figuras empresariais proeminentes, o cenário mais comum envolve um golpista se passando por um CEO ou outro executivo sênior dentro da empresa da vítima.

Em muitos casos, o objetivo final não é atingir o funcionário pessoalmente, mas usá-lo como uma porta de entrada para acessar recursos mais amplos da empresa. No entanto, alguns ataques de whaling exploram indivíduos de alto perfil puramente por seus bens pessoais, sem intenção de comprometer a empresa.

Exemplos de ataque de pretexting

Existem inúmeros pretextos que os golpistas utilizam, desde relacionamentos românticos até pedidos de doações para caridade. Embora os pretextos variem drasticamente em escopo e contexto, todos têm o mesmo objetivo: enganar a vítima para que forneça dinheiro ou informações.

Aqui estão alguns exemplos de diferentes tipos de pretextos usados por golpistas:

-

Golpes românticos: Golpistas fingem estar em um relacionamento romântico com a vítima, geralmente mirando pessoas solitárias ou vulneráveis. Eles podem se passar por uma pessoa rica em busca de alguém para mimar e, após conquistar a confiança da vítima, solicitar dinheiro ou informações pessoais como prova de lealdade. Isso é comumente chamado de golpe do sugar daddy.

-

Golpes de emergência familiar: Golpistas exploram idosos se passando por um neto ou outro familiar que precisa de ajuda. Usando uma linguagem urgente e manipulação emocional, eles pressionam a vítima a agir rapidamente, frequentemente despertando culpa se a vítima hesitar em ajudar.

-

Golpes de prêmios: Esses golpes prometem à vítima um prêmio, como um cartão-presente, um item de luxo, uma viagem ou outra recompensa atraente, para chamar sua atenção. Para reivindicar o prêmio, a vítima deve fornecer informações pessoais ou pagar uma taxa, que o golpista então usa em seu benefício.

-

Golpes de plataformas de pagamento e apps de dinheiro: Usando plataformas como Venmo, PayPal e Cash App, golpistas estabelecem uma linha direta com o dinheiro da vítima. Uma tática comum é a promoção falsa #CashAppFriday, em que as vítimas são informadas de que ganharam e precisam pagar uma taxa para reivindicar o prêmio.

-

Golpes de caridade: Aqui, os golpistas se passam por instituições de caridade legítimas para solicitar doações. Eles podem adaptar a falsa instituição de caridade aos interesses da vítima, como fingir representar organizações de proteção animal ou ambiental, como Save the Whales ou Greenpeace. O link de doação é fraudulento, e qualquer dinheiro enviado vai diretamente para o golpista.

Exemplos reais de ataque de pretexting

Aqui estão alguns exemplos específicos de golpes de ataque de pretexting da vida real que aproveitaram acontecimentos atuais ou exploraram vulnerabilidades para atingir um grande número de vítimas:

-

Instituições de caridade de guerra: Golpistas frequentemente exploram tragédias do mundo real para enganar as pessoas. Por exemplo, desde o início da guerra em grande escala entre Rússia e Ucrânia em 2022, surgiram inúmeras instituições de caridade falsas, alegando apoiar causas humanitárias na Ucrânia. De forma semelhante, golpes de caridade têm visado pessoas que desejam ajudar nos esforços de ajuda humanitária em Gaza, enganando indivíduos generosos a doarem para causas fraudulentas.

-

Demissões em empresas de tecnologia: Na esteira das demissões em massa na indústria de tecnologia dos EUA em 2023, afetando funcionários da Amazon, Google e Microsoft, golpistas se passaram por recrutadores em plataformas como o LinkedIn. Eles usaram vagas de emprego reais para criar anúncios falsos e portais de carreira realistas, coletando informações confidenciais de candidatos esperançosos.

-

Cavalo de Troia da AIDS: Um dos primeiros golpes de ataque de pretexting em grande escala remonta a 1989, quando o Dr. Joseph L. Popp enviou disquetes infectados para participantes de uma conferência internacional sobre AIDS. Os disquetes, rotulados como “AIDS Information Introductory Diskette” (Disquete de informações introdutórias sobre AIDS), continham malware que mantinha os dados das vítimas como reféns e exigia o pagamento de um resgate.

-

Golpes de romance de celebridades: Alguns golpistas de romance têm recorrido à tecnologia deepfake para possibilitar imitações mais sofisticadas e convincentes. Um exemplo marcante envolve uma mulher na França que foi enganada em mais de US$ 800.000 por um golpista se passando por Brad Pitt.

Como se proteger de golpes de ataque de pretexting

Você pode se proteger contra golpes de ataque de pretexting educando-se sobre a ameaça, mantendo-se alerta, verificando os remetentes e denunciando atividades suspeitas às autoridades competentes.

Aqui estão mais formas de se proteger contra golpes de ataque de pretexting:

-

Procure sinais de alerta: Fique atento a mensagens que pareçam urgentes, cheguem inesperadamente ou contenham sinais de alerta, como respostas incomuns ou solicitações suspeitas.

-

Evite compartilhar informações confidenciais: Não clique em links nem forneça informações pessoais a menos que tenha certeza de que está lidando com uma fonte legítima.

-

Verifique o remetente: Se você suspeitar que está falando com um impostor, entre em contato com o remetente ou organização suposta por meio de um canal conhecido e confiável para confirmar se a solicitação é genuína.

-

Relate comportamentos suspeitos: Se você achar que foi alvo de um golpe de ataque de pretexting, denuncie imediatamente à gerência e ao departamento de TI da sua empresa. Você também deve entrar em contato com as autoridades locais e, se estiver nos EUA, com a FTC.

-

Mantenha-se atento ao seu redor: Para prevenir ataques de tailgating, permaneça vigilante ao entrar em áreas protegidas, como prédios comerciais ou condomínios. Siga sempre as políticas e procedimentos de segurança do seu local de trabalho.

Aumente sua segurança online com a Avast.

Golpes de ataque de pretexting prosperam na enganação, mas você não precisa enfrentá-los sozinho. O Avast Free Antivirus utiliza tecnologia baseada em IA avançada para detectar golpes e links maliciosos em tempo real. Além disso, inclui robusta proteção contra malware, bloqueando downloads nocivos e ajudando a manter hackers afastados. Não deixe os golpistas terem a última palavra — obtenha proteção premiada hoje mesmo.