O que é ransomware?

Ransomware é um tipo de malware que bloqueia arquivos e até a sistemas de computador inteiros, para então exigir o pagamento de um resgate para devolver o acesso a eles. O ransomware usa criptografia para bloquear o acesso a arquivos infectados, tornando-os inutilizáveis e inacessíveis para as vítimas. Os ataques de ransomware visam todos os tipos de arquivos, desde pessoais até críticos para os negócios.

Ransomware significa malware de resgate. Após o ataque de ransomware, os hackers ou cibercriminosos responsáveis por ele entram em contato com as vítimas para fazer exigências, prometendo desbloquear o computador ou descriptografar os arquivos depois do pagamento do resgate, geralmente em bitcoin ou outra criptomoeda.

Embora se tenha cada vez mais consciência sobre o potencial destrutivo do ransomware, os ataques continuam atormentando pessoas, empresas e governos.

O primeiro ataque de ransomware documentado, conhecido como Cavalo de Troia AIDS, ou PC Cyborg, foi lançado em 1989 pelo Dr. Joseph Popp, um biólogo evolucionário formado em Harvard. Popp armazenou seu vírus em disquetes que pareciam conter um programa de educação sobre a AIDS e depois enviou discos infectados às vítimas. Uma vez ativado, o Cavalo de Troia AIDS criptografava arquivos no computador da vítima e exigia um resgate de US$ 189 para desbloquear os arquivos.

A nota do ransomware cavalo de Troia AIDS. (Fonte: Wikimedia Commons)

A nota do ransomware cavalo de Troia AIDS. (Fonte: Wikimedia Commons)

Hoje, os criminosos têm acesso fácil a programas de ransomware de código aberto. Ataques bem-sucedidos podem ser muito lucrativos, gerando milhões de dólares para os sequestradores e forçando indivíduos, empresas ou governos a arrumar a bagunça. As possíveis recompensas para os cibercriminosos causaram um aumento nos ataques de ransomware ao longo dos últimos anos.

Esse aumento ficou evidente na pandemia da COVID-19, que trouxe outro pico, como ataques de cibercriminosos a uma série de hospitais com ransomware, que tornaram uma situação já crítica em algo ainda pior.

Como o ransomware se espalha?

O ransomware pode se espalhar de várias maneiras, inclusive por meio de links ou anexos de e-mail maliciosos, mensagens de phishing e ataques de dia-zero. Usando intérpretes genéricos, os cibercriminosos podem criar um ransomware para várias plataformas que pode fazer grandes estragos em muito pouco tempo. Novas técnicas como criptografar discos inteiros em vez de arquivos selecionados aumenta o alcance dos ataques.

Hoje, o ransomware se espalha com mais facilidade, porque com pouca ou nenhuma experiência, os cibercriminosos podem usar kits de malware e ransomware como serviço (RaaS, na sigla em inglês) para espalhar ransomware e outros malwares.

Por que o ransomware se espalha?

O ransomware está se espalhando mais do que nunca porque os cibercriminosos podem usar kits de malware como serviço, que distribui facilmente os ataques. E os valores de resgate podem ser muito lucrativos, o que incentiva ainda mais os criminosos. Os dados retidos podem ser extremamente valiosos para uma pessoa, empresa ou negócio, por isso as vítimas muitas vezes estão dispostas a pagar caro para tê-los de volta.

Alguns tipos de ransomware podem se infiltrar no dispositivo e criptografar seus arquivos sem que você faça nada, se espalhando com muito mais facilidade. Outros ataques de ransomware dependem de métodos mais tradicionais de infecção por malware.

Veja as diferentes formas com que o ransomware se espalha:

-

Kits de exploit: pessoas mal-intencionadas desenvolvem kits de exploit para aproveitar as vulnerabilidades de aplicativos, redes ou dispositivos. Esse tipo de ransomware pode infectar qualquer dispositivo conectado à rede que esteja com software desatualizado. Mantenha sistemas e aplicativos atualizados para proteger seu hardware e seus arquivos de ataques.

-

Phishing: em um ataque de phishing, os cibercriminosos usam técnicas de engenharia social para imitar contatos confiáveis e enviar um e-mail com um link ou anexo malicioso, muitas vezes disfarçado de formulário de pedido, recibo ou fatura. Na realidade, esses arquivos (um PDF, XLS, DOCX falso) são arquivos executáveis disfarçados: baixar e abrir o arquivo desencadeia o ataque.

Os e-mails de phishing podem incluir anexos e links que parecem autênticos.

Os e-mails de phishing podem incluir anexos e links que parecem autênticos.

-

Malvertising: os criminosos podem incorporar malwares a anúncios online falsos para distribuí-los, uma prática conhecida como malvertising. Embora alguns anúncios de malvertising apenas instalem ransomware no dispositivo depois que são clicados, outros baixam ransomware assim que a página da web carrega, sem exigir um clique. Um bloqueador de anúncios, como o do Avast Secure Browser, pode proteger contra esses anúncios maliciosos.

-

Downloads automáticos: os criminosos podem criar sites com malware. O download desse malware para seu dispositivo é feito de forma automática e secreta assim que você visita o site. Navegadores e aplicativos desatualizados te deixam especialmente vulnerável a essa técnica, mas um antivírus gratuito pode ajudar.

Os ataques de ransomware podem não começar imediatamente. Alguns ransomwares são projetados para permanecerem latentes no dispositivo para impedir que a origem seja identificada. A variedade de Cavalo de Troia AIDS não foi ativada até que os computadores infectados reiniciaram pela 90ª vez.

Como um ataque de ransomware funciona

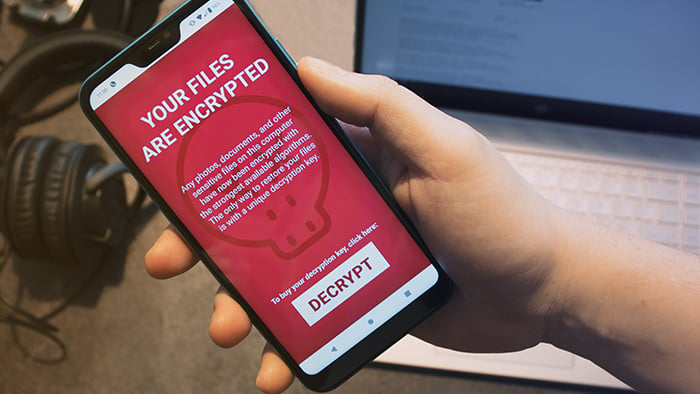

O ataque de ransomware criptografa arquivos ou bloqueia todo o dispositivo. Então, uma nota de resgate geralmente aparece na tela exigindo dinheiro em troca de uma chave de descriptografia.

Veja como funciona uma infecção por ransomware:

-

O ransomware criptografa seus arquivos. O código malicioso codifica arquivos ou estruturas de arquivos para que eles se tornem inutilizáveis e inacessíveis até que você os descriptografe. O ransomware tende a usar métodos de criptografia de dados que só podem ser revertidos com uma chave de descriptografia específica, que o cibercriminoso oferece em troca de uma quantia de dinheiro.

-

Uma nota de resgate então aparece na tela depois que o malware termina de criptografar os arquivos. Nela, o criminoso responsável pelo ransomware diz o valor, o meio de transferência e o prazo de pagamento do resgate. Se o prazo passar, a taxa de resgate pode aumentar, ou o invasor pode ameaçar criptografar permanentemente ou apagar seus arquivos.

Quando o ransomware já está no dispositivo, qualquer tentativa de abrir seus arquivos criptografados provavelmente mostrará uma mensagem de erro crítico informando que eles estão corrompidos, inválidos ou não podem ser localizados. E não são apenas os usuários do Windows que podem ser infectados, o ransomware também pode afetar aparelhos Mac e dispositivos móveis.

Criptografia do ransomware

Os ataques de ransomware utilizam criptografia assimétrica. Nela, são criadas duas chaves de criptografia: uma pública para criptografar os dados e outra privada para descriptografá-los. O criminoso gera um par de chaves único e usa a chave pública no malware, criptografando os dados da vítima. Quando o pagamento exigido é feito, o invasor promete enviar a chave privada de descriptografia.

Os ataques de ransomware usam criptografia assimétrica: uma chave pública criptografa os arquivos e outra privada os descriptografa.

Os ataques de ransomware usam criptografia assimétrica: uma chave pública criptografa os arquivos e outra privada os descriptografa.

Como prevenir o ransomware

Manter seu sistema atualizado é fundamental para evitar que o ransomware explore as vulnerabilidades do dispositivo. Se tiver hábitos inteligentes ao navegar na Internet e uma ferramenta de prevenção de ransomware confiável, você pode evitar ataques desse tipo.

Nosso guia dedicado à prevenção de ransomware tem detalhes sobre como se manter seguro. Enquanto isso, veja algumas dicas que ajudam a evitar um ataque de ransomware:

-

Mantenha seus softwares atualizados. Garantir que seu sistema operacional e aplicativos recebam novas atualizações assim que forem lançadas corrigirá as falhas de segurança e impedirá que cibercriminosos usem exploits para implantar ransomware.

-

Faça backup regularmente do seu sistema. O ransomware funciona bloqueando o acesso aos seus arquivos. Se você tiver backup dos seus arquivos em outro lugar, provavelmente não precisará pagar o resgate. Faça backups regulares do seu sistema e arquivos usando serviços em nuvem ou armazenamento físico. E agende backups automáticos, se seu dispositivo permitir.

-

Use um bloqueador de anúncios. Equipe seu navegador com um dos melhores bloqueadores de anúncios para se proteger contra links de malvertising e downloads drive-by: duas maneiras que o ransomware ataca o sistema por meio de anúncios.

-

Mantenha o ceticismo. Desconfie de links estranhos enviados em e-mails ou outras plataformas de mensagens. Mesmo se o link vier de um conhecido, ele pode ter sido hackeado. Saiba como identificar e evite visitar sites inseguros.

-

Use um antivírus. O ransomware só terá efeito se conseguir chegar até você. Use um aplicativo de segurança cibernética robusto que bloqueie malware e vírus antes que eles possam agir. O Avast Free Antivirus oferece proteção de segurança em tempo real, bloqueando links inseguros, downloads maliciosos e sites não seguros. Comece a se proteger hoje mesmo.

Tipos de ransomware

Diferentes tipos de ataque de ransomware variam de irritante a fatal. Alguns não deixam você acessar seu computador, enquanto outros podem erradicar seus arquivos e tornar seu sistema operacional inútil. Por definição, todos os tipos têm algo em comum: um pedido de resgate.

Embora haja novas variedades de ransomware em desenvolvimento, veja um resumo dos diferentes tipos que existem atualmente:

-

Codificadores de arquivos: também conhecidos como criptografadores, eles representam 90% das variedades de ransomware. Codificadores de arquivos criptografam e bloqueiam arquivos no dispositivo. Os criminosos exigem pagamento por chaves de descriptografia, geralmente dentro de um prazo após o qual eles podem danificar, destruir ou bloquear permanentemente os arquivos.

A nota do ransomware CryptoLocker. (Fonte: Nikolai Grigorik, Wikimedia Commons)

A nota do ransomware CryptoLocker. (Fonte: Nikolai Grigorik, Wikimedia Commons)

-

Bloqueadores de tela: eles impedem totalmente o acesso ao dispositivo. Geralmente, eles parecem vir de uma instituição governamental, como o Departamento de Segurança Interna dos EUA ou o FBI, e informam que você violou uma lei e deve pagar uma multa para desbloquear o seu dispositivo.

Um exemplo de ransomware bloqueador de tela. (Fonte: Motormille2, Wikimedia Commons)

Um exemplo de ransomware bloqueador de tela. (Fonte: Motormille2, Wikimedia Commons)

-

Doxxing: o Doxxing não é tecnicamente uma forma de ransomware, mas é uma ameaça digital séria que envolve um pedido de resgate. Por meio de um arquivo ou link malicioso, o invasor obtém acesso aos seus dados pessoais, incluindo nomes de usuário, senhas, números de cartão de crédito e informações de passaporte.

-

Você recebe uma mensagem informando que, a menos que pague, o invasor publicará suas informações. Nossa ferramenta gratuita Avast Hack Check informa se alguma das suas senhas vazou ou foi roubada. Para uma proteção mais eficaz, use nossa ferramenta de monitoramento de roubo de identidade.

Um exemplo de ameaça de doxxing baseada em malware. (Fonte: Jakub Křoustek)

Um exemplo de ameaça de doxxing baseada em malware. (Fonte: Jakub Křoustek)

-

Scareware: o scareware é um programa de software falso que afirma ter encontrado problemas em seu computador e exige pagamento para corrigi-los. O Scareware geralmente enche sua tela de pop-ups e mensagens de alerta. Algumas variedades se comportam mais como bloqueadores de tela, bloqueando o computador ou o dispositivo móvel até você pagar.

O aumento da popularidade do ransomware se deve em parte à sua disponibilidade e facilidade de uso. Os criminosos podem comprar ferramentas de código aberto personalizáveis que permitem lançar novos ataques de malware. Eles atualizam continuamente o código para fortalecer a criptografia, prolongando a vida útil de algumas variedades de ransomware mais antigas.

Exemplos de ransomware

A maioria dos ataques de ransomware visa PCs Windows. Mas dispositivos Mac, iOS e Android têm sido atingidos. Nas seções a seguir examinamos exemplos dos maiores ataques de ransomware que os criminosos implantaram ao longo dos anos.

Ransomware para PC

Os PCs com Windows ainda são os alvos mais frequentes de ataques de ransomware. Cibercriminosos mal-intencionados podem explorar vulnerabilidades específicas do Windows com relativa facilidade e há muito mais usuários de PC que de Mac. Muitas das variedades de ransomware mais conhecidas estão atualmente inativas porque atualizações de software corrigiram as vulnerabilidades que elas exploravam. Mas sempre surgem novos tipos.

WannaCry

A variedade WannaCry mostra a grande extensão de um ataque de ransomware baseado em PC. Em maio de 2017, o WannaCry se espalhou pelo mundo e atacou mais de 100 milhões de usuários, causando centenas de milhões de dólares de prejuízo.

GandCrab

A família de ransomware GandCrab surgiu em 2018 e estima-se que tenha afetado mais de 1,5 milhão de usuários. Ela foi anulada em 2019 graças a uma cooperação de pesquisadores governamentais e privados de segurança cibernética. O GandCrab operava em um modelo de ransomware como serviço (RaaS, na sigla em inglês). Como o decodificador agora está disponível online gratuitamente, o GandCrab felizmente não é mais uma ameaça séria.

Petya

A variante Petya, que apareceu em 2016 e retornou em uma forma mais avançada em 2017, usa a abordagem de bloqueador de tela para criptografar a tabela de arquivos mestre do disco rígido para bloquear o computador. Algumas versões vieram com uma variedade secundária de ransomware conhecida como Mischa, um codificador de arquivos convencional que assumia o controle se o Petya não conseguisse se ativar no computador da vítima.

Captura de tela do ataque de ransomware Petya (fonte: Wikimedia Commons)

Captura de tela do ataque de ransomware Petya (fonte: Wikimedia Commons)

Popcorn Time

Como os criminosos de ransomware maximizam os lucros espalhando o malware para muitos dispositivos, eles começaram a encorajar as vítimas a infectar outras pessoas. A variedade Popcorn Time pede para você infectar outros dois usuários com o malware em vez de pagar um resgate. Se as outras duas pessoas pagarem o preço, você receberá seus arquivos de volta, de graça.

Locky

O ransomware Locky geralmente se espalha usando e-mails fraudulentos com anexos maliciosos. Uma vez abertos, seus arquivos são bloqueados. O Locky pode criptografar diferentes tipos de arquivos, de dados do Microsoft Office ao código fonte do seu computador. Essa variedade foi mais utilizada em 2016 para uma campanha dirigida às instituições de saúde.

CryptoLocker

A variedade de ransomware CryptoLocker é especialmente complicada. Ela se infecta dentro do perfil do usuário do PC e escaneia o computador, qualquer dispositivo conectado e outros aparelhos na rede em busca de arquivos e pastas para criptografar. Lançado no final de 2013, o CryptoLocker usou o famoso botnet Gameover ZeuS para se espalhar em uma campanha sustentada que durou meses.

Cerber

Usando o modelo RaaS, os criadores da Cerber licenciaram essa variedade a outros cibercriminosos por uma porcentagem dos ganhos. Introduzida em 2016, a Cerber tornou-se uma opção de ransomware muito popular devido a sua facilidade de uso e disponibilidade. É uma ameaça que continua presente.

Ryuk

Ryuk é um ransomware que visa vítimas de alto valor que podem pagar resgates caros. Os alvos incluem: empresas, governos e instituições públicas como hospitais e escolas. Lançado em 2016, a presença da Ryuk não está diminuindo. Em 2021 surgiu uma nova variedade capaz de utilizar worms de computador para se espalhar entre dispositivos e redes sem interação humana.

Ransomware para dispositivos móveis

Desde credenciais bancárias online até informações de mídia social, os smartphones contêm uma grande quantidade de dados privados. Os cibercriminosos já perceberam e visam cada vez mais atacar os dispositivos móveis, inclusive com ransomware.

O ransomware geralmente chega aos dispositivos Android por meio de portais de download de terceiros. Mas, houve casos em que o ransomware foi ocultado com sucesso em aplicativos aparentemente legítimos no Google Play. Se você for vítima, aprenda a remover o ransomware do Android.

Se você usa o iPhone, talvez não precise remover o ransomware do iOS, mas tenha cuidado com o “falso ransomware” que pode induzir você a pagar um resgate real de forma enganosa.

Ransomware para Apple

Os dispositivos da Apple geralmente são menos suscetíveis a ataques de malware, mas essa base crescente de usuários atrai mais atenção dos desenvolvedores de malware.

Em 2017, duas empresas de segurança descobriram programas de ransomware e spyware especificamente direcionados aos usuários da Apple. Os pesquisadores chegaram à conclusão de que os engenheiros de software especializados em macOS desenvolveram esses programas e os disponibilizaram gratuitamente na dark web.

Recentemente, alguns ataques de ransomware atingiram a Apple, embora nenhum deles tenha provocado um surto importante. Com mais frequência, os cibercriminosos acessaram as contas do iCloud de usuários de Mac e usaram o serviço Buscar para lançar ataques do tipo screenlocker. Exemplo de um ransomware screenlocker no aparelho Apple. (Fonte: Jacklafo via Wikipedia)

Exemplo de um ransomware screenlocker no aparelho Apple. (Fonte: Jacklafo via Wikipedia)

Independentemente do dispositivo que você tem, use uma VPN e um firewall para navegar online. Juntas, essas medidas podem ajudar a te proteger contra todos os tipos de ameaças online criptografando suas conexões e filtrando o tráfego malicioso. Na dúvida, conecte-se à Internet usando VPN, proxy ou Tor para manter ao máximo a privacidade da sua conexão.

Ransomware como serviço (RaaS)

Os cibercriminosos com menos conhecimento de tecnologia usam o ransomware como serviço (RaaS, na sigla em inglês), uma forma de ataque já pronta. Desenvolvedores usam esse modelo econômico para criar e vender ransomware sem de fato distribuí-lo. Quem compra e usa o RaaS paga uma porcentagem do valor final para o desenvolvedor do malware.

Alguns RaaS são adquiridos por assinatura, enquanto outros tipos exigem um registro para obter acesso aos programas de ransomware.

Ransomware é um vírus?

O ransomware não é um vírus, mas é um tipo de software malicioso. O termo vírus costuma ser usado para se referir a todas as formas de malware. Mas um vírus de computador é apenas um tipo de malware, e cada um tem um comportamento diferente.

Ransomware e vírus são dois tipos diferentes de malware, por isso não são a mesma coisa.

Ransomware e vírus são dois tipos diferentes de malware, por isso não são a mesma coisa.

Vírus, worms e cavalos de Troia podem ser métodos de inserção de ransomware. Embora o termo “vírus ransomware” seja tecnicamente incorreto, o ransomware pode ser espalhado usando um vírus.

Nossa pesquisa sugere que a maioria dos ransomwares se espalha usando malwares do tipo cavalo de Troia, o que significa que a ameaça está escondida dentro de um arquivo ou link que parece inofensivo e importante o suficiente para você o abrir ou clicar nele. Quando o ransomware é entregue por um worm de computador, ele se espalha automaticamente, como o WannaCry, ou pode se espalhar com ações do usuário, como o Popcorn Time.

Ransomwares podem ser removidos?

Dependendo do seu dispositivo e da variedade, você poderá eliminar o ransomware. O processo de remoção de ransomware é relativamente fácil, mas a recuperação dos arquivos criptografados pode ser impossível, às vezes mesmo após o pagamento do resgate exigido.

Remover o ransomware do seu dispositivo não garante que você conseguirá reverter seus efeitos. Se você enfrentar dificuldades com ransomware, consulte nossos guias para remover ransomware do PC e remover ransomware do Mac.

Se estiver procurando uma maneira de desbloquear arquivos após um ataque de ransomware, poderá encontrar a solução necessária nesta lista de ferramentas da Avast para descriptografia de ransomware.

Devo pagar o resgate?

Recomendamos que você não pague o resgate ou tente negociar com o criminoso. Ceder às demandas só vai incentivar os cibercriminosos a continuar desenvolvendo e lançando novas variedades de ransomware para roubar de outras pessoas. Esses invasores também podem usar seus lucros ilícitos para financiar outras atividades ilegais. O Departamento Federal de Investigação dos EUA também “não apoia o pagamento de resgate em resposta a um ataque de ransomware”.

Se sofrer um ataque de ransomware, não recomendamos pagar o resgate.

Se sofrer um ataque de ransomware, não recomendamos pagar o resgate.

Pagar o resgate não garante que o invasor excluirá o ransomware ou desbloqueará seu dispositivo. Alguns sequestradores coletaram os resgates e desapareceram ou enviaram chaves de descriptografia inúteis. Você pode até acabar pagando um cibercriminoso completamente diferente.

Se não conseguir recuperar os arquivos após um ataque de ransomware, espere por uma ferramenta de descriptografia. Às vezes, há uma falha na criptografia usada pelo código de ransomware, e o malware expõe linhas de código que podem ajudar os pesquisadores de segurança cibernética a desenvolver uma correção.

Mantenha seus dados protegidos contra ransomware

Basta um clique para baixar acidentalmente o ransomware. Depois disso, será tarde demais para revidar, a menos que você já tenha instalado um programa anti-ransomware forte. Fortaleça as defesas do seu dispositivo com o poderoso Módulo Ransomware integrado ao Avast Free Antivirus.

Ele alerta sobre qualquer sinal de ransomware e outros malwares e pode remover o código malicioso do seu dispositivo antes que ele seja infectado. Proteja gratuitamente os arquivos mais importantes com o premiado software de segurança cibernética em que mais de 400 milhões de pessoas do mundo todo confiam.

Perguntas frequentes

Veja algumas perguntas frequentes sobre ransomware.

O que causa um ataque de ransomware?

Os ataques de ransomware podem chegar até você de várias formas, mas uma das mais comuns são os e-mails de phishing. Nele, a vítima recebe um e-mail com um anexo ou link infectado. Ao abrir o anexo, o ransomware é iniciado e começa a apreender dados. Os cibercriminosos podem visar vítimas aleatórias ou pessoas específicas com ataques personalizados.

Ransomwares roubam dados?

Sim, o ransomware pode roubar dados — embora, por definição, ele funcione bloqueando os dados até que o resgate seja pago. É comum que os cibercriminosos guardem os dados que ficaram bloqueados mesmo depois do pagamento, roubando os dados. Eles podem então usá-los para iniciar mais ataques ou vendê-los online.

Os cibercriminosos usam o ransomware?

Sim, os cibercriminosos usam o ransomware como uma forma de malware para realizar várias atividades maliciosas, apreendendo seus dados até que o resgate seja pago. O ransomware está mais disponível agora do que nunca. Desenvolvedores de malware usam o ransomware como serviço (RaaS, na sigla em inglês) para alugar ou vender kits de ransomware para cibercriminosos com menos conhecimento de tecnologia.

Grandes ataques de ransomware

Grandes ataques de ransomware viraram manchete devido a sua escala e impacto. Em 2017, a variedade de ransomware WannaCry atingiu mais de 100 milhões de usuários e causou prejuízos de milhões de dólares. Os ataques atingiram grandes empresas e hospitais do Reino Unido e assumiram o controle de vários processos industriais até que os resgates fossem pagos.

O que dizem os especialistas

“Os cibercriminosos responsáveis por esse malware geralmente dependem da disseminação por lojas de aplicativos de terceiros, cheats de jogos e aplicativos de conteúdo adulto. Uma técnica comum de infecção é atrair as pessoas com temas e tópicos populares na Internet. Por isso, recomendamos evitar baixar hacks e mods de jogos e usar sites e lojas de aplicativos oficiais de boa reputação.”

A nota do ransomware cavalo de Troia AIDS. (Fonte:

A nota do ransomware cavalo de Troia AIDS. (Fonte:  Os e-mails de phishing podem incluir anexos e links que parecem autênticos.

Os e-mails de phishing podem incluir anexos e links que parecem autênticos. Os ataques de ransomware usam criptografia assimétrica: uma chave pública criptografa os arquivos e outra privada os descriptografa.

Os ataques de ransomware usam criptografia assimétrica: uma chave pública criptografa os arquivos e outra privada os descriptografa. A nota do ransomware CryptoLocker. (Fonte:

A nota do ransomware CryptoLocker. (Fonte:  Um exemplo de ransomware bloqueador de tela. (Fonte:

Um exemplo de ransomware bloqueador de tela. (Fonte:  Um exemplo de ameaça de doxxing baseada em malware. (Fonte:

Um exemplo de ameaça de doxxing baseada em malware. (Fonte:  Captura de tela do ataque de ransomware Petya (fonte:

Captura de tela do ataque de ransomware Petya (fonte:  Exemplo de um ransomware screenlocker no aparelho Apple. (Fonte:

Exemplo de um ransomware screenlocker no aparelho Apple. (Fonte:  Ransomware e vírus são dois tipos diferentes de malware, por isso não são a mesma coisa.

Ransomware e vírus são dois tipos diferentes de malware, por isso não são a mesma coisa. Se sofrer um ataque de ransomware, não recomendamos pagar o resgate.

Se sofrer um ataque de ransomware, não recomendamos pagar o resgate.