¿Qué es el ransomware?

El ransomware es un tipo de malware que bloquea el acceso a archivos y sistemas informáticos para luego pedir el pago de un rescate a cambio de devolver el acceso. El ransomware recurre al cifrado para bloquear el acceso a los archivos infectados, lo que hace que las víctimas no los puedan abrir ni usar. Los ataques que se hacen con este malware tienen como objetivo toda clase de archivos, desde documentos personales hasta aquellos que resultan esenciales para la marcha de una empresa.

La palabra ransomware viene de ransom malware, cuya traducción sería «malware de rescate». Después de perpetrar un ataque de ransomware, los hackers o ciberdelincuentes se ponen en contacto con las víctimas, exponen sus exigencias y les prometen desbloquear el equipo o descifrar los archivos una vez pagado el rescate, que suelen pedir en forma de bitcóin o alguna otra criptomoneda.

Aunque la concienciación sobre el potencial destructivo del ransomware ha ido creciendo en los últimos años, los ataques de ransomware siguen asolando a particulares, empresas y Gobiernos.

El primer ataque de ransomware documentado, conocido como el troyano AIDS o PC Cyborg, lo lanzó en 1989 el Dr. Joseph Popp, un biólogo evolutivo formado en Harvard. El Dr. Popp almacenó su virus en disquetes que aparentemente contenían un programa educativo sobre el sida (AIDS en inglés). Luego envió los disquetes infectados a sus víctimas. Cuando se activaba, el troyano AIDS cifraba los archivos que la víctima tenía en su equipo y exigía un rescate de 189 $.

La nota de rescate del troyano AIDS. (Fuente: Wikimedia Commons)

La nota de rescate del troyano AIDS. (Fuente: Wikimedia Commons)

Hoy en día, los atacantes tienen acceso fácil a programas de ransomware de código abierto. Los ataques que prosperan pueden ser sumamente lucrativos y hacer ganar a los secuestradores millones de dólares. Luego son las personas, las empresas o los gobiernos los que han de ocuparse de deshacer el entuerto. Las posibles recompensas para los ciberdelincuentes han llevado a un aumento de los ataques de ransomware en los últimos años.

Esto se evidenció durante la pandemia de la COVID-19, que vino acompañada de otro pico: los ciberdelincuentes aprovecharon para lanzar ataques de ransomware contra una serie de hospitales, lo cual no hizo más que empeorar una situación ya de por sí crítica.

¿Cómo se propaga el ransomware?

El ransomware puede propagarse de varias formas: a través de enlaces o archivos adjuntos maliciosos de correo electrónico, mensajes de phishing y vulnerabilidades de día cero. Mediante intérpretes genéricos, los hackers pueden crear ransomware multiplataforma que puede hacer mucho daño en muy poco tiempo. Las nuevas técnicas, como cifrar discos enteros en lugar de archivos seleccionados, aumentan el alcance de los ataques.

Hoy en día, el ransomware se propaga aún más fácilmente, porque con poca o ninguna experiencia, los hackers pueden utilizar kits de malware y ransomware como servicio (RaaS) para propagar ataques de ransomware y otros tipos de malware.

¿Por qué cada vez hay más ataques de ransomware?

El ransomware se está extendiendo más que nunca porque los hackers pueden utilizar herramientas como kits de ransomware como servicio que distribuyen los ataques con mucha facilidad. Además, los pagos por ransomware pueden ser muy lucrativos, lo que aumenta los incentivos para los atacantes. Los datos por los que se pide rescate pueden ser muy valiosos para una persona, empresa o negocio, y las víctimas suelen estar dispuestas a pagar mucho para recuperarlos.

Algunos tipos de ransomware pueden infiltrarse en un dispositivo y hacerse con el control de los archivos sin que el usuario haga nada, lo que hace que el ransomware se propague todavía con mayor facilidad. Otros ataques de ransomware se basan en métodos más tradicionales de infección por malware.

A continuación, enumeramos diferentes vectores de ataque que pueden propagar ransomware:

-

Kits de aprovechamiento: los artífices maliciosos desarrollan kits de exploits para aprovechar las vulnerabilidades presentes en las aplicaciones, las redes o los dispositivos. Este tipo de ransomware puede infectar cualquier dispositivo conectado a la red que tenga un software desactualizado. Mantenga actualizados sus sistemas y aplicaciones para proteger el hardware y los archivos frente a los ataques.

-

Phishing: en un ataque de phishing, los ciberdelincuentes utilizan técnicas de ingeniería social para suplantar la identidad de contactos de confianza y envían al usuario un correo electrónico con un enlace o un archivo adjunto malicioso que suelen parecer formularios de pedido, recibos o facturas legítimos. En realidad, estos archivos (un archivo PDF, XLS, DOCX falso) son archivos ejecutables camuflados: al descargar y abrir el archivo se desencadena el ataque de ransomware.

Los correos electrónicos de phishing pueden incluir archivos adjuntos y enlaces que parecen auténticos.

Los correos electrónicos de phishing pueden incluir archivos adjuntos y enlaces que parecen auténticos.

-

Malvertising: los atacantes pueden distribuir el malware incrustándolo en anuncios en línea falsos, una práctica conocida como malvertising. Aunque algunos anuncios de malvertising solo instalan ransomware en el dispositivo cuando se hace clic en ellos, hay otros que descargan el ransomware en cuanto se carga la página web, es decir, sin hacer clic en el anuncio. Un bloqueador de anuncios, como el que incorpora Avast Secure Browser, puede protegerlo frente a estos anuncios maliciosos.

-

Descargas drive-by: los atacantes pueden infectar un sitio web con malware de modo que, cuando lo visite, el malware se descargue de forma secreta y automática en el dispositivo. Si utiliza navegadores y aplicaciones obsoletos, es especialmente vulnerable a esta técnica pero las aplicaciones antivirus gratuitas pueden ayudarle.

Es posible que los ataques de ransomware no se desencadenen inmediatamente. Hay algunos tipos que están diseñados para permanecer en estado latente en el dispositivo: la finalidad es que el usuario no pueda identificar su origen. La cepa del troyano AIDS no se activó hasta que los ordenadores infectados se reiniciaron por nonagésima vez.

Cómo funciona un ataque de ransomware

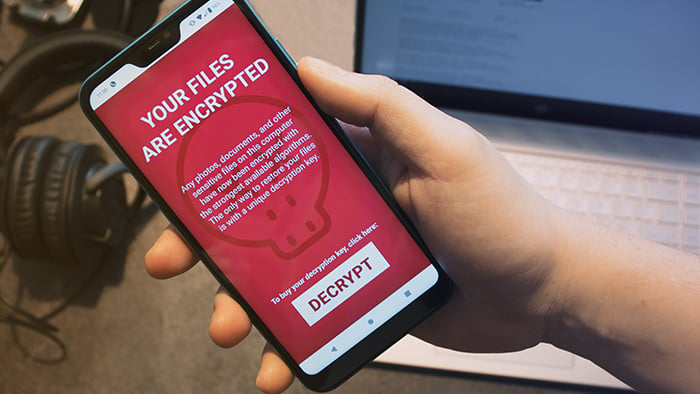

Un ataque de ransomware lo que hace es cifrar los archivos o bloquear el dispositivo por completo. Luego suele aparecer una nota de rescate en la pantalla en la que se exige dinero a cambio de una clave de descifrado.

Así es cómo funciona una infección con ransomware:

-

El ransomware cifra sus archivos. El código malicioso del ransomware codifica los archivos o estructuras de archivos para que queden inutilizables e inaccesibles hasta que se descifren. El ransomware suele utilizar métodos de cifrado de datos que únicamente pueden revertirse con una clave de descifrado concreta: la clave que el delincuente cibernético ofrece entregarle después del pertinente pago.

-

Luego, una vez que el malware cifra los archivos, una nota de rescate aparece en la pantalla. En esta nota el atacante de ransomware le dice cuánto hay que pagar, cómo transferir el dinero y la fecha límite. Si se pasa el plazo, el precio del rescate puede aumentar, o el atacante puede amenazar con cifrar o borrar permanentemente los archivos.

Una vez que el ransomware infecte su dispositivo, cualquier intento por abrir los archivos cifrados probablemente tendrá como resultado un mensaje de error que indique que los archivos están dañados, que no son válidos o que no se encuentran. Y no solo los usuarios de Windows pueden infectarse con el ransomware: el ransomware también puede afectar a los Mac y a los dispositivos móviles.

Cifrado contra ransomware

Los ataques de ransomware utilizan el cifrado asimétrico, que implica la creación de dos claves de cifrado: una pública para cifrar los datos y otra privada para descifrarlos. El atacante genera un par de claves único y coloca la clave pública en el malware, lo que cifra los datos de la víctima. Una vez satisfecha la demanda de pago, el atacante promete enviar la clave privada para el descifrado.

Los ataques de ransomware utilizan el cifrado asimétrico: una pública cifra los archivos y otra privada los descifra.

Los ataques de ransomware utilizan el cifrado asimétrico: una pública cifra los archivos y otra privada los descifra.

Cómo evitar el ransomware

Mantener el sistema actualizado es fundamental para evitar que las amenazas de ransomware aprovechen las vulnerabilidades del sistema. Si practica hábitos inteligentes en Internet y utiliza una herramienta de prevención del ransomware fiable, podrá prevenir ataques de ransomware.

Nuestra guía dedicada a la prevención del ransomware contiene información detallada sobre cómo mantenerse a salvo. Mientras tanto, le damos algunos consejos para ayudarle a prevenir un ataque de ransomware:

-

Mantenga el software actualizado. Actualizar el sistema operativo y las aplicaciones tan pronto como salga una versión nueva ayuda a subsanar los agujeros de seguridad e impide que los hackers utilicen los exploits para instalar ransomware.

-

Realice una copia de seguridad del sistema regularmente. El ransomware funciona bloqueando el acceso a sus archivos. Si tiene una copia de seguridad de los archivos en otro lugar, es probable que no tenga que pagar el rescate. Realice copias de seguridad de su sistema y archivos con regularidad utilizando servicios en la nube u opciones de almacenamiento físico. Y programe copias de seguridad automáticas, si su dispositivo lo permite.

-

Utilice un bloqueador de anuncios. Instale en su navegador uno de los mejores bloqueadores de anuncios para defenderse de los enlaces de malvertising y las descargas drive-by: dos estrategias que el ransomware utiliza para atacar un sistema a través de la publicidad.

-

No se fíe. Tenga cuidado con los enlaces extraños contenidos en los correos electrónicos o en otras plataformas de mensajería. Aunque el enlace se lo envíe alguien que conozca, es posible que detrás se encuentre un hacker. Aprenda a identificarlos y evite visitar sitios web poco seguros.

-

Use un antivirus. El ransomware solo puede hacer daño cuando alcanza a su víctima. Utilice una aplicación potente de ciberseguridad que bloquee el malware y los virus antes de que puedan siquiera acercársele. Avast Free Antivirus ofrece protección en tiempo real, lo que bloquea enlaces peligrosos, descargas maliciosas y sitios web poco seguros. Empiece a protegerse hoy mismo.

Tipos de ransomware

Los tipos distintos de ataque de ransomware van desde los que solo suponen un incordio hasta los que pueden representar una amenaza para la vida. Algunos ataques no le permiten entrar en su equipo, mientras que otros pueden erradicar sus archivos y dejar el sistema operativo inutilizable. Todos los tipos de ransomware, por definición, tienen algo en común: una petición de rescate.

Si bien siempre hay cepas nuevas de ransomware en desarrollo, aquí presentamos los tipos de ransomware principales:

-

Filecoders: estos programas, también denominados encriptadores, componen el 90 % de las cepas de ransomware. Los filecoders cifran y bloquean los archivos de los dispositivos infectados. Los atacantes exigen un pago por la clave de descifrado, normalmente con una fecha límite tras la cual los archivos podrán resultar dañados, destruidos o bloqueados de forma permanente.

La nota del ransomware CryptoLocker. (Fuente: Nikolai Grigorik, Wikimedia Commons)

La nota del ransomware CryptoLocker. (Fuente: Nikolai Grigorik, Wikimedia Commons)

-

Screenlockers: estos programas bloquean el dispositivo por completo para que no se pueda acceder a él. Los screenlockers suelen hacerse pasar por instituciones oficiales, como el Departamento de Seguridad Interior de Estados Unidos o el FBI, e informan al usuario de que ha incumplido la ley y debe pagar una multa para poder desbloquear el dispositivo.

Ejemplo del ransomware de tipo screenlocker. (Fuente: Motormille2, Wikimedia Commons)

Ejemplo del ransomware de tipo screenlocker. (Fuente: Motormille2, Wikimedia Commons)

-

Doxxing: el doxxing no es técnicamente una forma de ransomware, aunque constituye una grave amenaza digital que puede conllevar la petición de un rescate. Mediante un archivo o un enlace malicioso, el atacante accede a sus datos privados, como nombres de usuario, contraseñas, números de tarjeta de crédito y datos del pasaporte.

-

A continuación, recibe un mensaje donde se le indica que, si no realiza un pago, el atacante publicará la información. Nuestra herramienta gratuita Avast Hack Check puede indicarle si se ha filtrado o han robado alguna de sus contraseñas. Para una mayor protección, hágase con una herramienta avanzada de supervisión contra el robo de identidad.

Un ejemplo de la amenaza de tipo doxxing, basada en malware. (Fuente: Jakub Křoustek)

Un ejemplo de la amenaza de tipo doxxing, basada en malware. (Fuente: Jakub Křoustek)

-

Scareware: el scareware es un software falso que asegura haber encontrado problemas en su equipo y que demanda un pago para solucionarlos. El scareware suele bombardearlo con ventanas emergentes y mensajes de alerta. Algunas cepas se comportan más como screenlockers y bloquean el equipo o el dispositivo móvil hasta que se realiza un pago.

El aumento de popularidad del ransomware se debe, en parte, a su disponibilidad y facilidad de uso. Los delincuentes pueden comprar herramientas personalizables de código abierto que sirven para lanzar nuevos ataques de malware. Y los hackers actualizan continuamente el código para reforzar el cifrado e insuflar nueva vida a viejas cepas de ransomware.

Ejemplos de ransomware

La mayoría de los ataques de ransomware se dirigen contra PC con Windows. No obstante, los dispositivos Mac, iOS y Android también han caído en las garras del ransomware. En los siguientes apartados veremos ejemplos de los ataques de ransomware más destacados perpetrados a lo largo de los años.

Ransomware para PC

Los PC con Windows siguen siendo los objetivos más populares de los ataques de ransomware. Los hackers con malas intenciones pueden aprovechar con relativa facilidad ciertas vulnerabilidades de Windows y, además, hay muchos más usuarios de PC que de Mac. Muchas de las cepas de ransomware más conocidas ya están inactivas porque las actualizaciones de software han parcheado las vulnerabilidades que aprovechaban. Pero siempre surgen nuevas cepas.

WannaCry

La cepa WannaCry demuestra hasta qué punto puede extenderse un ataque de ransomware contra PC. En mayo de 2017, WannaCry se propagó por todo el planeta y llegó a atacar a más de 100 millones de usuarios, lo que ocasionó unos daños valorados en cientos de millones de dólares.

GandCrab

La familia de ransomware GandCrab, aparecida en 2018 y con una estimación de 1,5 millones de usuarios afectados, fue anulada en 2019 gracias a una agrupación de investigadores de ciberseguridad compuesta por entes públicos y privados. GandCrab funcionaba con un modelo de ransomware como servicio (RaaS). Afortunadamente, ahora que el descifrador está disponible en línea de forma gratuita, GandCrab ya no supone una amenaza grave.

Petya

La cepa Petya, que apareció en 2016 y regresó en una versión más avanzada en 2017, utiliza el método de los screenlockers y cifra la tabla maestra de archivos del disco duro para bloquear el equipo. Algunas versiones venían con una cepa secundaria de ransomware conocida como Mischa, un filecoder convencional que tomaba el mando si Petya no podía activarse en el equipo de la víctima.

Captura de pantalla del ataque del ransomware Petya (Fuente: Wikimedia Commons)

Captura de pantalla del ataque del ransomware Petya (Fuente: Wikimedia Commons)

Popcorn Time

Dado que los atacantes de ransomware maximizan sus beneficios propagándose a muchos dispositivos, han empezado a animar a las víctimas a infectar a otras. La cepa Popcorn Time pide al usuario que infecte a otros dos usuarios con el malware en lugar de pagar un rescate. Si esos dos usuarios pagan el rescate, el usuario inicialmente infectado podrá recuperar sus archivos de forma gratuita.

Locky

La amenaza de ransomware Locky suele propagarse a través de correos electrónicos fraudulentos con archivos adjuntos maliciosos. Una vez abierto el correo, sus archivos quedan bloqueados. Locky puede cifrar una gran variedad de archivos, desde archivos de Microsoft Office hasta el propio código fuente del ordenador. Locky tuvo su mayor apogeo en 2016 en el marco de una campaña dirigida a instituciones sanitarias.

CryptoLocker

La cepa de ransomware CryptoLocker es especialmente dañina. Se instala dentro del perfil del usuario del PC y empieza a analizar el equipo, los dispositivos conectados y otros dispositivos en su red en busca de archivos y carpetas para cifrar. CryptoLocker, que apareció a finales de 2013, utilizó la famosa red de bots Gameover ZeuS para propagarse en una campaña sostenida que duró meses.

Cerber

Mediante el modelo RaaS, los creadores de Cerber otorgaron la licencia de su cepa a otros ciberdelincuentes a cambio de un porcentaje de las ganancias de sus víctimas. Desde su aparición en 2016, Cerber se ha convertido en una opción de ransomware muy popular debido a su facilidad de uso y disponibilidad. Y sigue siendo una amenaza frecuente hoy en día.

Ryuk

Ryuk es un ransomware que se dirige a víctimas de alto valor susceptibles de pagar grandes rescates. Los objetivos son: empresas, Gobiernos e instituciones públicas tales como hospitales y escuelas. Ryuk, que apareció por primera vez en 2016, no ha perdido virulencia. En 2021 surgió una nueva variante, capaz de utilizar gusanos informáticos para propagarse entre dispositivos y redes sin interacción humana.

Ransomware para dispositivos móviles

Desde las credenciales de la banca en línea hasta los datos de las redes sociales, los smartphones almacenan un sinfín de datos privados. Los hackers se han dado cuenta y los ciberataques, incluido el ransomware, se dirigen cada vez más a los dispositivos móviles.

A menudo, el ransomware logra meterse en los dispositivos Android a través de portales de descarga de terceros. Sin embargo, ha habido casos en que se ha logrado ocultar ransomware en aplicaciones aparentemente auténticas en Google Play. Si ha sufrido un ataque, aprenda cómo eliminar el ransomware de Android.

Si es usuario de iPhone, puede que no necesite eliminar el ransomware de iOS, pero debe tener cuidado con el «falso ransomware» que puede engañarle para que pague una petición de rescate real.

Ransomware para dispositivos Apple

Los dispositivos Apple normalmente son menos susceptibles a los ataques de malware, pero su creciente base de usuarios ha atraído la atención de los desarrolladores de malware.

En 2017, dos empresas de seguridad descubrieron programas de ransomware y spyware dirigidos específicamente contra los usuarios de Apple. Los investigadores descubrieron que fueron ingenieros de software especializados en macOS quienes habían desarrollado estos programas y los ofrecían de forma gratuita en la web oscura.

Recientemente, ha habido algunos ataques de ransomware dirigidos a Apple, aunque ninguno de ellos ha dado lugar a un brote significativo. Normalmente, los atacantes maliciosos acceden a las cuentas de iCloud de los usuarios de Mac y usan el servicio Buscar mi iPhone para lanzar ataques de tipo screenlocker. Un ejemplo de ransomware screenlocker de Apple. (Fuente: Jacklafo a través de Wikipedia)

Un ejemplo de ransomware screenlocker de Apple. (Fuente: Jacklafo a través de Wikipedia)

Independientemente del dispositivo que tenga, utilice una VPN y un cortafuegos cuando navegue por Internet. Estas herramientas de protección combinadas pueden ayudarle a protegerse contra todo tipo de amenazas online, cifrando sus conexiones y filtrando el tráfico malicioso. En caso de duda, conéctese a la web a través de VPN, proxy o Tor para que su conexión sea lo más privada posible.

Ransomware como servicio (RaaS)

El ransomware como servicio es lo que utilizan los hackers menos expertos en tecnología para realizar ataques de ransomware ya preparados. RaaS es un modelo económico en el que los desarrolladores pueden crear y vender ransomware sin distribuirlo realmente. Quienes compran y utilizan RaaS pagan un porcentaje de la recaudación final al desarrollador del malware.

Algunos RaaS se basan en suscripciones; otros tipos requieren registrarse para acceder a los programas de ransomware.

¿El ransomware es un virus?

El ransomware no es un virus, pero es una forma de malware. El término virus se utiliza habitualmente para referirse a todas las formas de malware. No obstante, un virus informático es solamente un tipo de malware y cada tipo se comporta de un modo diferente.

Tanto el ransomware como los virus son dos tipos de malware, pero no son lo mismo.

Tanto el ransomware como los virus son dos tipos de malware, pero no son lo mismo.

Virus, gusanos y troyanos pueden ser métodos de propagación de ransomware. Aunque el término «virus ransomware» es técnicamente incorrecto, el ransomware podría propagarse utilizando un virus.

Nuestras investigaciones sugieren que el malware troyano es la forma más común de propagar ransomware, lo que significa que la amenaza está oculta dentro de un archivo o un enlace de aspecto inofensivo y lo bastante importante como para que lo abra. Cuando el ransomware se distribuye por medio de un gusano informático, se propaga automáticamente, como WannaCry, mientras que otras cepas lo hacen por acción del usuario, como Popcorn Time.

¿Puede eliminarse el ransomware?

Dependiendo del dispositivo y de la cepa, en ocasiones se puede eliminar el ransomware. El proceso de eliminación del ransomware es relativamente sencillo, pero la recuperación de los archivos cifrados puede ser imposible, incluso habiendo pagado el rescate.

Borrar el ransomware del dispositivo no garantiza que pueda negar sus efectos. Si tiene ransomware y no sabe qué hacer, lea nuestras guías para eliminar el ransomware de un PC y de un Mac.

Si busca la forma de desbloquear sus archivos tras un ataque de ransomware, tal vez encuentre la solución en esta lista de herramientas de descifrado de ransomware de Avast.

¿Debo pagar el rescate?

Le recomendamos encarecidamente que no pague el rescate ni intente negociar con el atacante. Ceder a las demandas animará a los ciberdelincuentes a seguir desarrollando y lanzando nuevas cepas de ransomware para robar a otros usuarios. Además, estos atacantes podrían utilizar sus ilícitas ganancias para financiar otras actividades ilegales. El FBI estadounidense «tampoco apoya el pago de un rescate en respuesta a un ataque de ransomware».

Si cae presa de un ataque de ransomware, nuestro consejo es que no lo pague.

Si cae presa de un ataque de ransomware, nuestro consejo es que no lo pague.

Pagar el rescate no garantiza que el atacante vaya a eliminar el ransomware ni a desbloquear su dispositivo. Algunos secuestradores desaparecen tras recibir el dinero, o envían claves de descifrado inefectivas. Incluso puede que termine pagando a un atacante de ransomware completamente diferente.

Si no logra recuperar sus archivos después de un ataque de ransomware, busque una herramienta de descifrado. En ocasiones, un fallo en la criptografía que protege el ransomware deja expuestas líneas de código que permiten a los investigadores de ciberseguridad encontrar una solución.

Mantenga sus datos a salvo del ransomware

Basta con un clic para descargar un programa de ransomware sin darse cuenta. Cuando esto ocurre, ya suele ser demasiado tarde para combatirlo... a no ser que tenga instalado un potente programa contra el ransomware. Fortifique las defensas de su dispositivo con el poderoso Escudo de ransomware que viene con Avast Free Antivirus.

Le alertará de cualquier señal de ransomware y otro malware, y eliminará el código malicioso de su dispositivo antes de que pueda infectarlo. Proteja sus archivos más importantes con el galardonado software de ciberseguridad gratuito en la que confían más de 400 millones de personas en todo el mundo.

Preguntas frecuentes

Aquí tiene algunas de las preguntas más frecuentes acerca del ransomware.

¿Cómo funciona un ataque de ransomware?

Hay varios vectores para los ataques de ransomware: uno de los más comunes son los correos electrónicos de phishing. En este caso, la víctima recibe un correo electrónico con un archivo adjunto o un enlace infectado. Una vez que se abre el archivo adjunto del correo electrónico, se inicia el ransomware y comienza a apoderarse de los datos. Los ciberdelincuentes pueden dirigirse a las víctimas al azar o pueden dirigirse a personas concretas con ataques a medida.

¿El ransomware roba datos?

Aunque el ransomware también puede robar datos, por definición, el ransomware bloquea los datos hasta que se paga un rescate. Y, a menudo, los hackers retienen estos datos privados para pedir un rescate incluso después de que la víctima pague, lo que termina siendo un robo en toda regla. Luego estos datos los pueden utilizar para lanzar más ataques o venderlos en Internet.

¿Los hackers utilizan ransomware?

Sí, los hackers utilizan el ransomware como una forma de malware que les permite llevar a cabo una serie de actividades maliciosas, como apoderarse de sus datos hasta que pague un rescate. Los ataques de ransomware son más habituales que nunca porque el ransomware como servicio (RaaS) permite a los hackers menos expertos en tecnología alquilar o comprar kits de ransomware a los desarrolladores de malware.

Ataques de ransomware destacados

Los ataques de ransomware importantes han sido noticia por su magnitud e impacto. En 2017, la cepa de ransomware WannaCry logró atacar a más de 100 millones de usuarios y causó daños por valor de millones de dólares. Los ataques afectaron a grandes empresas y hospitales de todo el Reino Unido, y tomaron el control de varios procesos industriales hasta que se pagaron los rescates.

Lo que dicen los expertos

«Los autores de las amenazas responsables de este malware generalmente confían en su propagación mediante el uso de tiendas de aplicaciones de terceros, trampas en juegos y aplicaciones de contenido para adultos. Una técnica habitual de infección consiste en atraer a los usuarios a través de temas populares de Internet: recomendamos a los usuarios que eviten intentar descargar juegos hackeados o modificados y se aseguren de utilizar sitios web de confianza y tiendas de aplicaciones oficiales».

La nota de rescate del troyano AIDS. (Fuente:

La nota de rescate del troyano AIDS. (Fuente:  Los correos electrónicos de phishing pueden incluir archivos adjuntos y enlaces que parecen auténticos.

Los correos electrónicos de phishing pueden incluir archivos adjuntos y enlaces que parecen auténticos. Los ataques de ransomware utilizan el cifrado asimétrico: una pública cifra los archivos y otra privada los descifra.

Los ataques de ransomware utilizan el cifrado asimétrico: una pública cifra los archivos y otra privada los descifra. La nota del ransomware CryptoLocker. (Fuente:

La nota del ransomware CryptoLocker. (Fuente:  Ejemplo del ransomware de tipo screenlocker. (Fuente:

Ejemplo del ransomware de tipo screenlocker. (Fuente:  Un ejemplo de la amenaza de tipo doxxing, basada en malware. (Fuente:

Un ejemplo de la amenaza de tipo doxxing, basada en malware. (Fuente:  Captura de pantalla del ataque del ransomware Petya (Fuente:

Captura de pantalla del ataque del ransomware Petya (Fuente:  Un ejemplo de ransomware screenlocker de Apple. (Fuente:

Un ejemplo de ransomware screenlocker de Apple. (Fuente:  Tanto el ransomware como los virus son dos tipos de malware, pero no son lo mismo.

Tanto el ransomware como los virus son dos tipos de malware, pero no son lo mismo. Si cae presa de un ataque de ransomware, nuestro consejo es que no lo pague.

Si cae presa de un ataque de ransomware, nuestro consejo es que no lo pague.