أدوات مجانية لفك تشفير برامج الفدية

هل أُصبت بفيروس فدية؟ لا تدفع الفدية!

اختر نوع فيروس الفدية

يمكن للأدوات المجانية لفك تشفير فيروس الفدية الخاصة بنا مساعدتك في فك تشفير الملفات المشفرة بواسطة الأنواع التالية من فيروس الفدية. قم فقط بالضغط على اسم البرنامج للتعرف على أعراض الإصابة والحصول على الإصلاح المجاني.

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo وLockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (غير متصل)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh/Shade

- XData

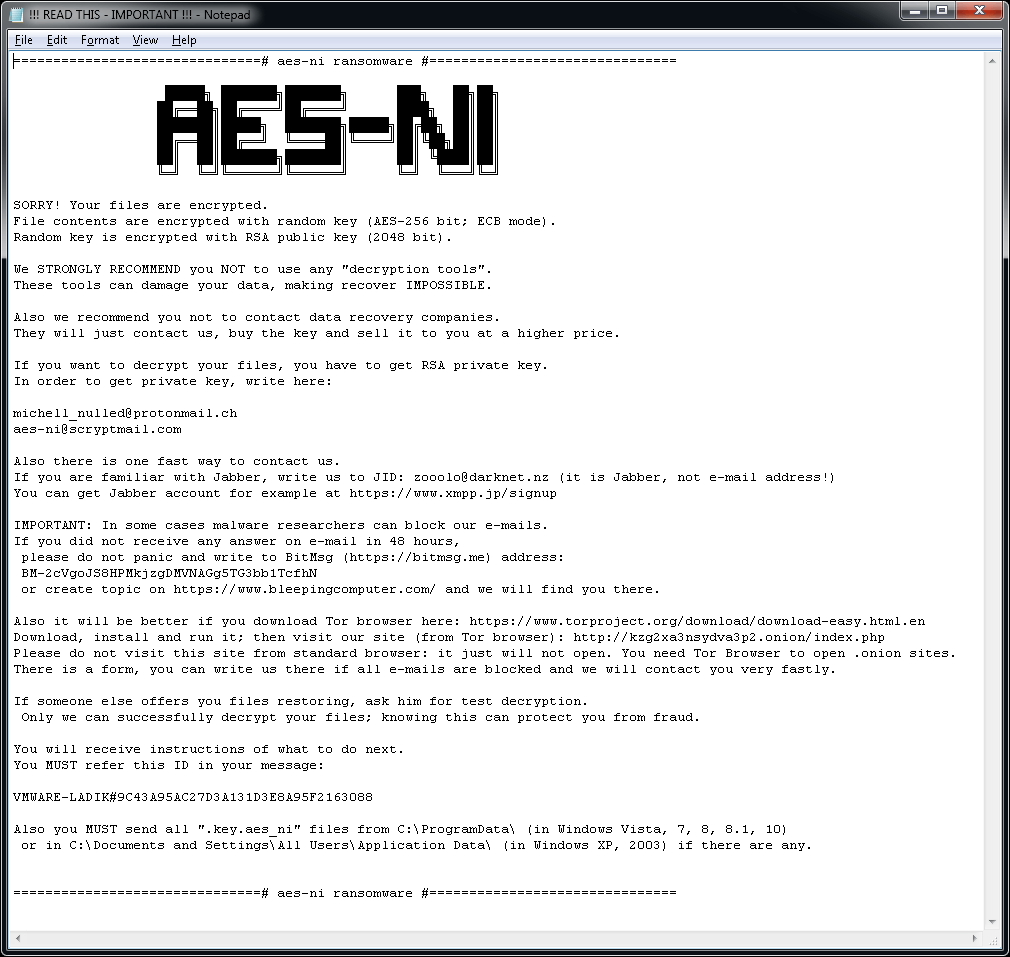

AES_NI

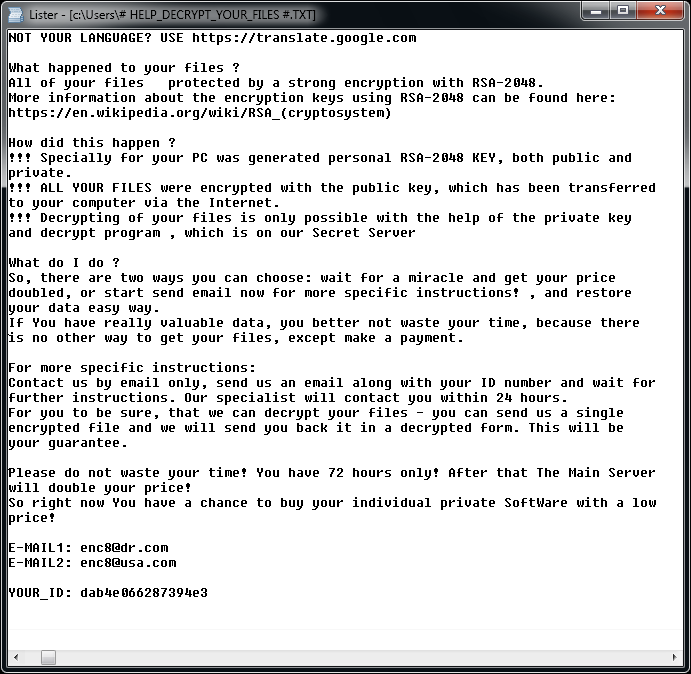

يُعد AES_NI سلسلة من فيروسات الفدية التي ظهرت لأول مرة في ديسمبر 2016. ومنذ ذلك الحين، لاحظنا متغيرات متعددة ذات ملحقات مختلفة للملفات. لتشفير الملفات، يستخدم فيروس الفدية AES-256 مع RSA-2048.

يضيف فيروس الفدية أحد الملحقات التالية إلى الملفات المشفرة:

.aes_ni

.aes256

.aes_ni_0day

في كل مجلد يحتوي على ملف مشفر واحد على الأقل، يمكن العثور على الملف "!!!READ THIS - IMPORTANT !!!.txt". بالإضافة إلى ذلك، يقوم فيروس الفدية بإنشاء ملف المفتاح باسم مشابه لما يلي: [PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day in C:\ProgramData folder.

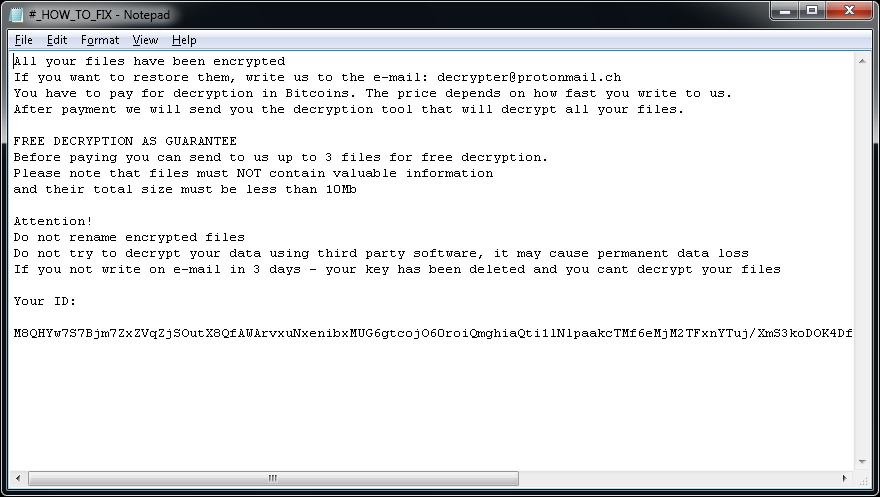

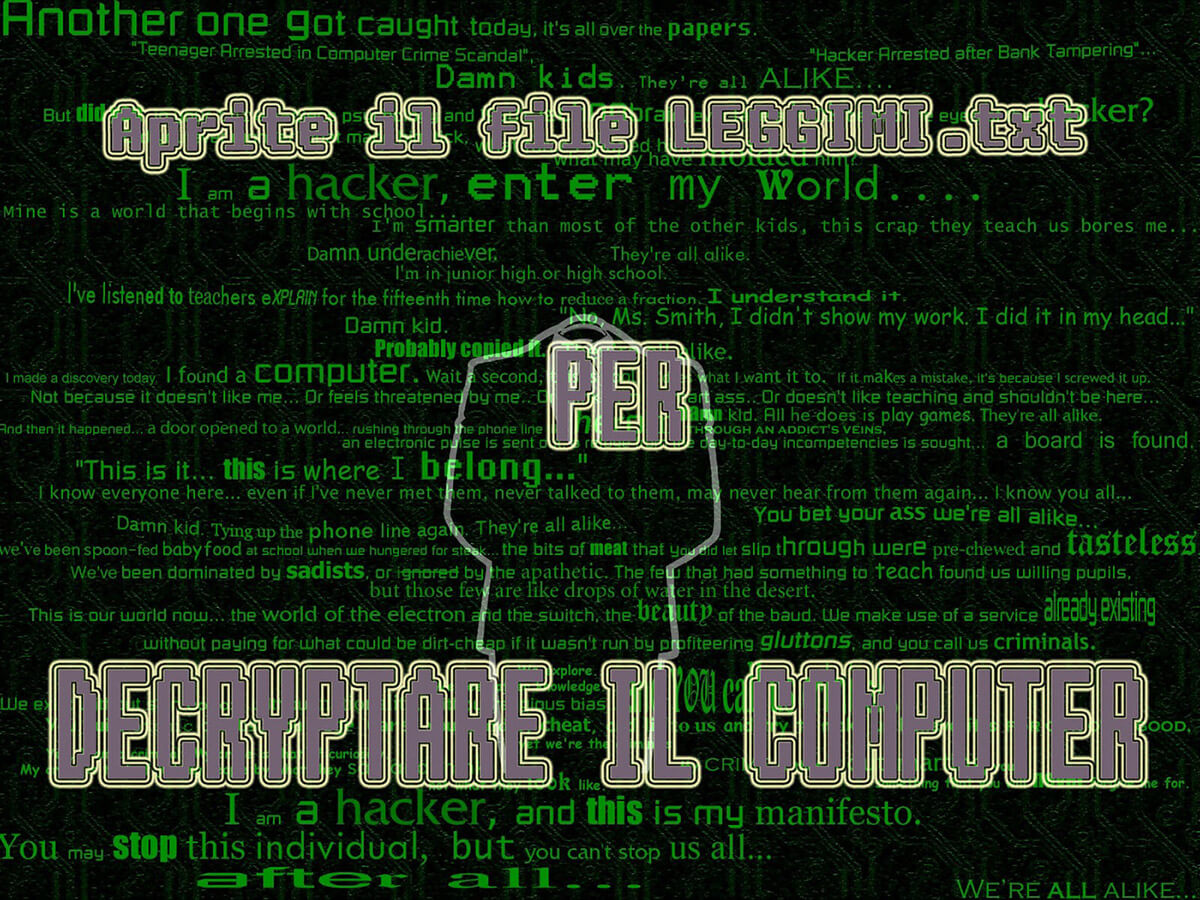

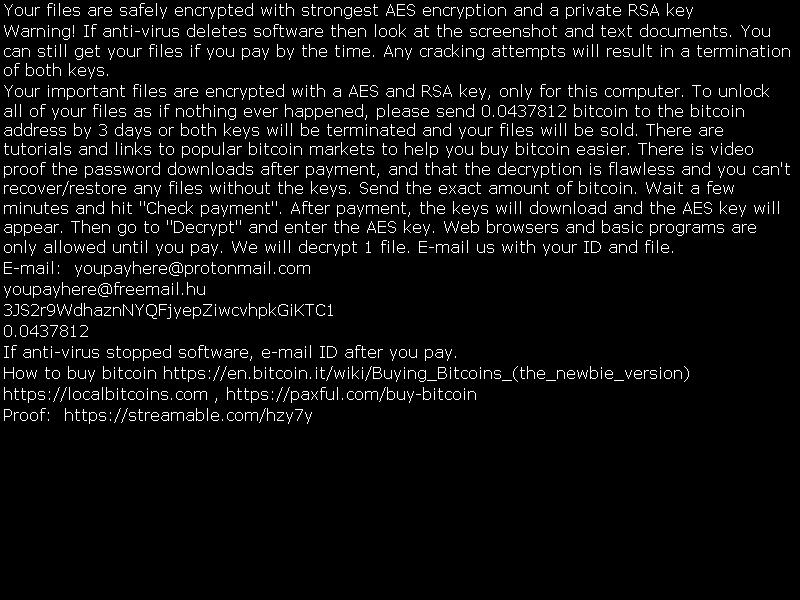

يحتوي الملف يحتوي "!!!READ THIS - IMPORTANT !!!.txt" على رسالة الفدية التالية:

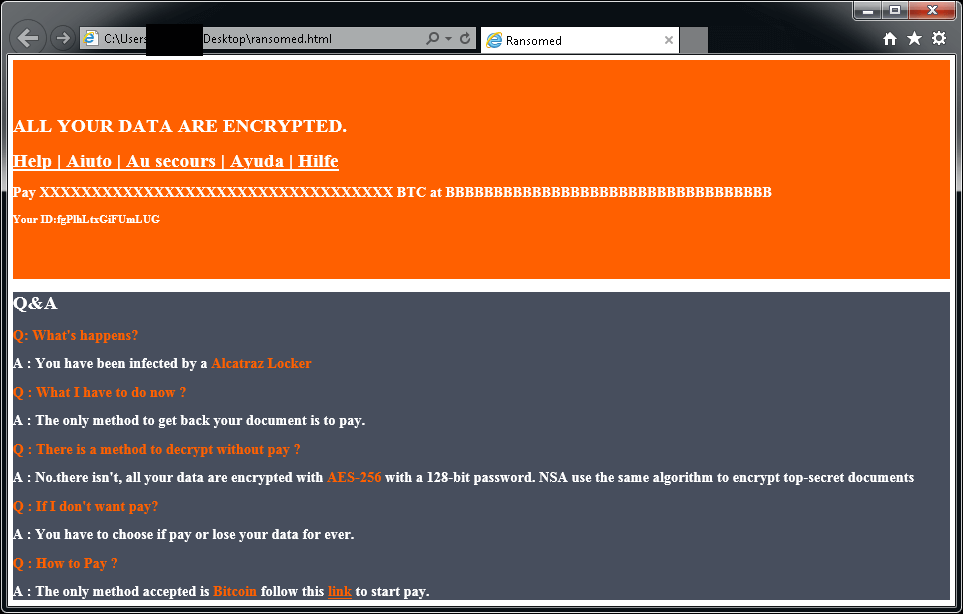

Alcatraz Locker

يُعد Alcatraz Locker عبارة عن سلسلة من برامج فيروس الفدية لوحظت لأول مرة في منتصف شهر نوفمبر 2016. ولتشفير ملفات المستخدم، يستخدم فيروس الفدية هذا تشفير AES 256 مع تشفير Base64.

الملفات المشفرة تحتوي على الإضافة ".Alcatraz".

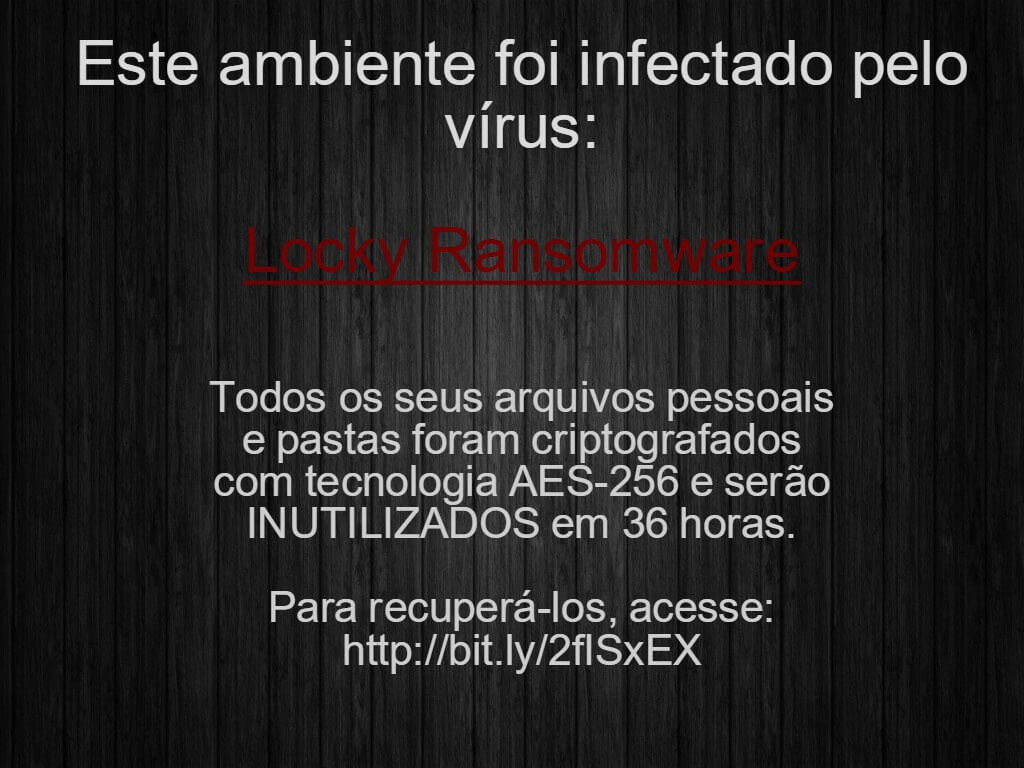

بعد تشفير ملفاتك، تظهر رسالة مشابهة (موجودة في ملف من نوع "ransomed.html" على سطح مكتب المستخدم):

إذا قام Alcatraz Locker بتشفير ملفاتك، فاضغط هنا لتنزيل الإصلاح المجاني الخاص بنا:

Apocalypse

يُعد Apocalypse أحد أشكال فيروس الفدية التي رُصدت لأول مرة في شهر يونيو لعام 2016. فيما يلي أعراض الإصابة:

يقوم Apocalypse بإضافة .encryptedأو .FuckYourDataأو .lockedأو .Encryptedfileأو .SecureCrypted إلى نهايات أسماء الملفات. (على سبيل المثال، Thesis.doc = Thesis.doc.locked)

سيعرض لك فتح ملف ينتهي اسمه بإحدى هذه الإضافات إحدى هذه الرسائل المتنوعة .How_To_Decrypt.txt، أو .README.Txt، أو .Contact_Here_To_Recover_Your_Files.txt، أو .How_to_Recover_Data.txt، أو .Where_my_files.txt (على سبيل المثال، Thesis.doc.How_To_Decrypt.txt):

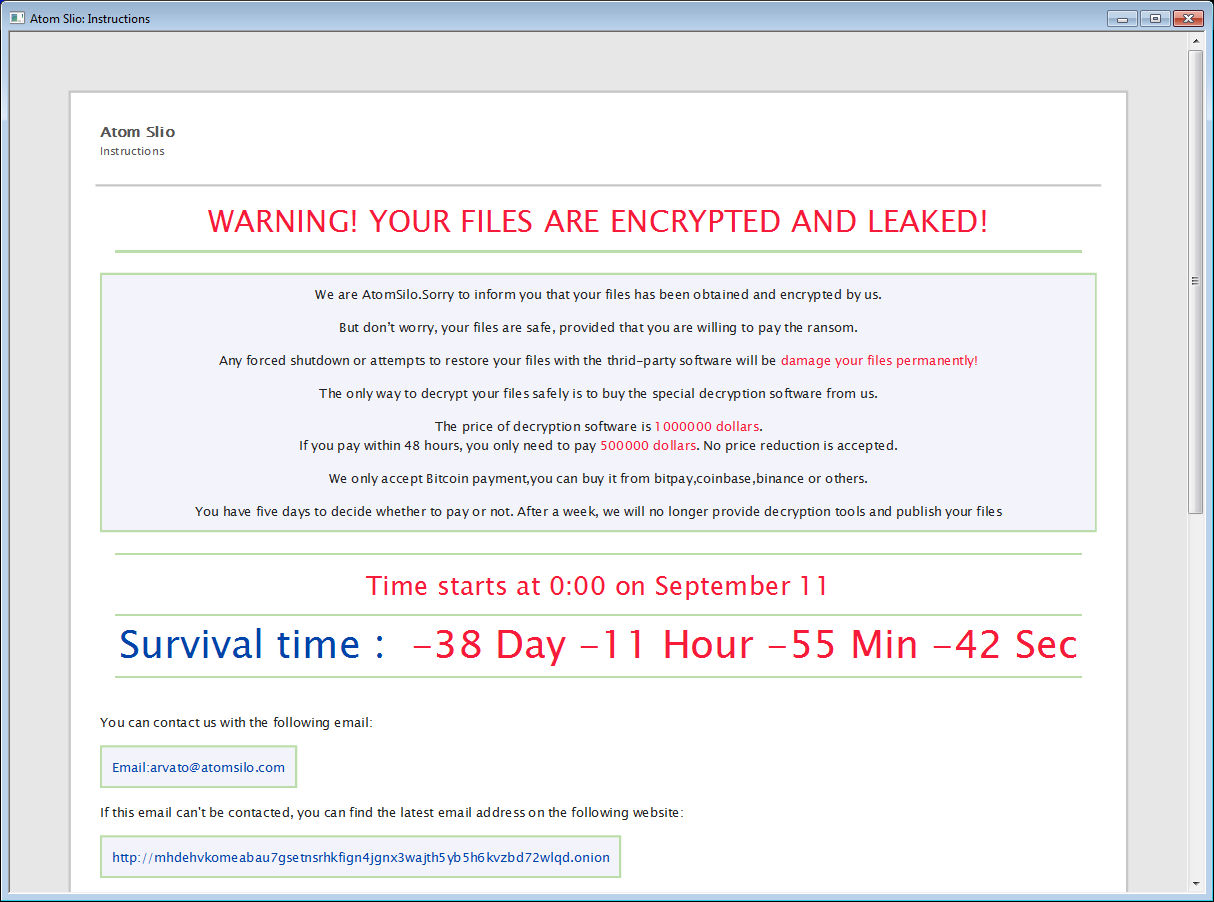

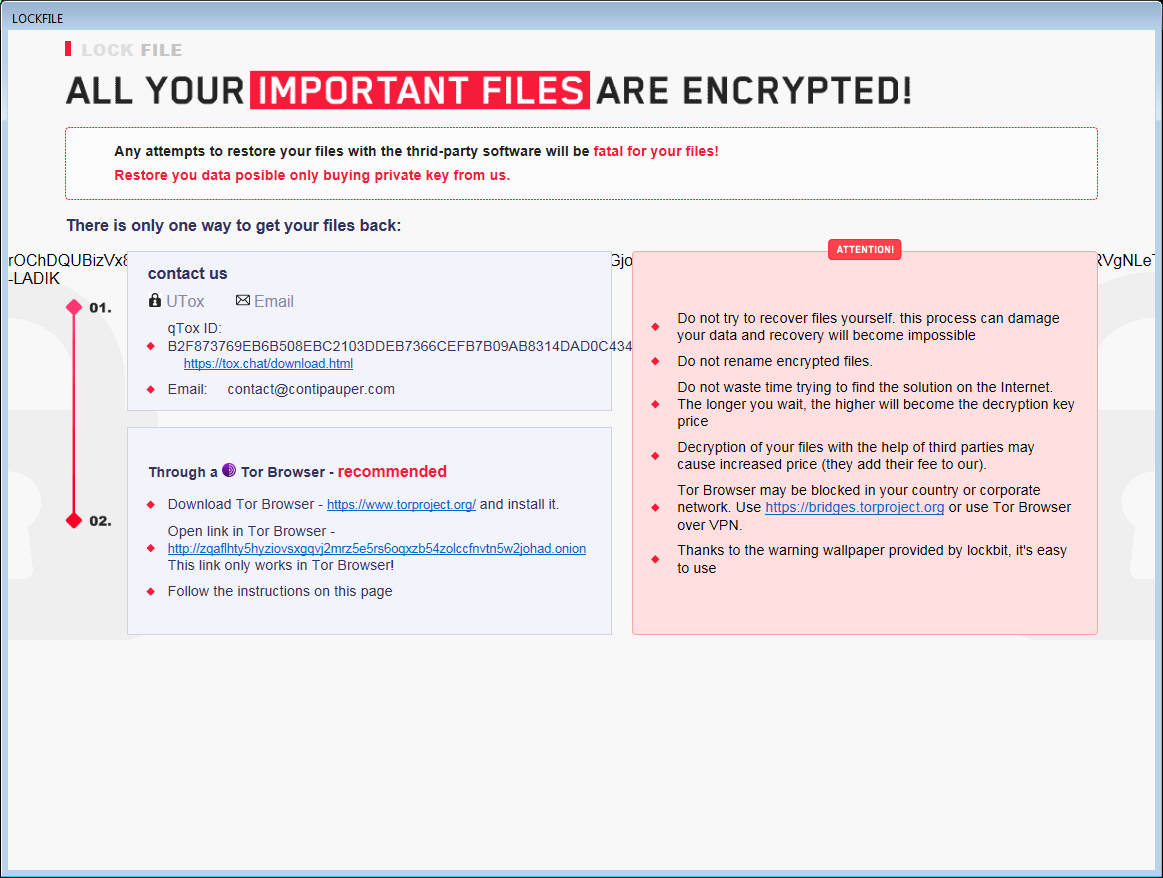

AtomSilo وLockFile

AtomSilo وLockFile هما نوعان من فيروسات الفدية التي حللها جيري فينوبال. يتمتع النوعان بنظامي تشفير مماثلين للغاية، لذا فإن برنامج فك التشفير هذا يعمل على النوعين. يمكن للضحايا فك تشفير ملفاتهم مجانًا.

يُمكن التعرف على الملفات المشفرة من خلال أحد هذه الامتدادات:

.ATOMSILO

.lockfile

في كل مجلد يحتوي على ملف واحد مشفر على الأقل، يتوفر أيضًا ملف ملاحظة الفدية، باسم README-FILE-%ComputerName%-%Number%.hta أو LOCKFILE-README-%ComputerName%-%Number%.hta، على سبيل المثال:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

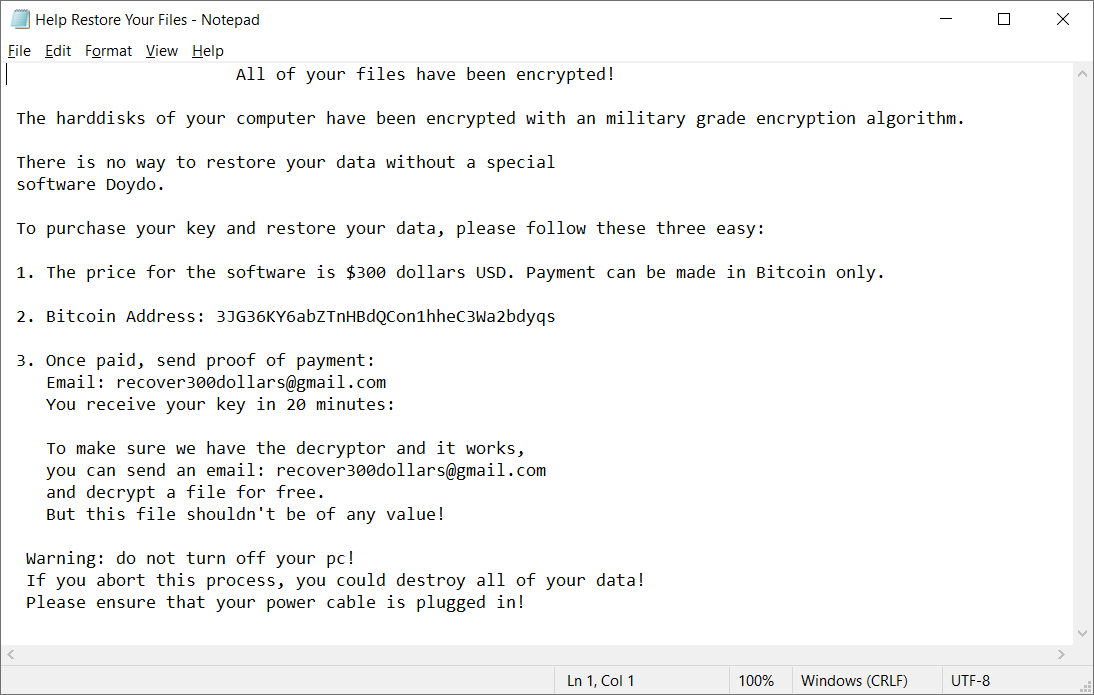

Babuk

يعد Babuk فيروس فدية روسيًا. في سبتمبر 2021، تسرب كود المصدر مع بعض مفاتيح فك التشفير. يمكن للضحايا فك تشفير ملفاتهم مجانًا.

عند تشفير ملف، يقوم Babuk بإلحاق أحد الامتدادات التالية باسم الملف:

.babuk

.babyk

.doydo

في كل مجلد يحتوي على ملف مشفر واحد على الأقل، يمكن العثور فيه على Help Restore Your Files.txt مع المحتوى التالي:

BadBlock

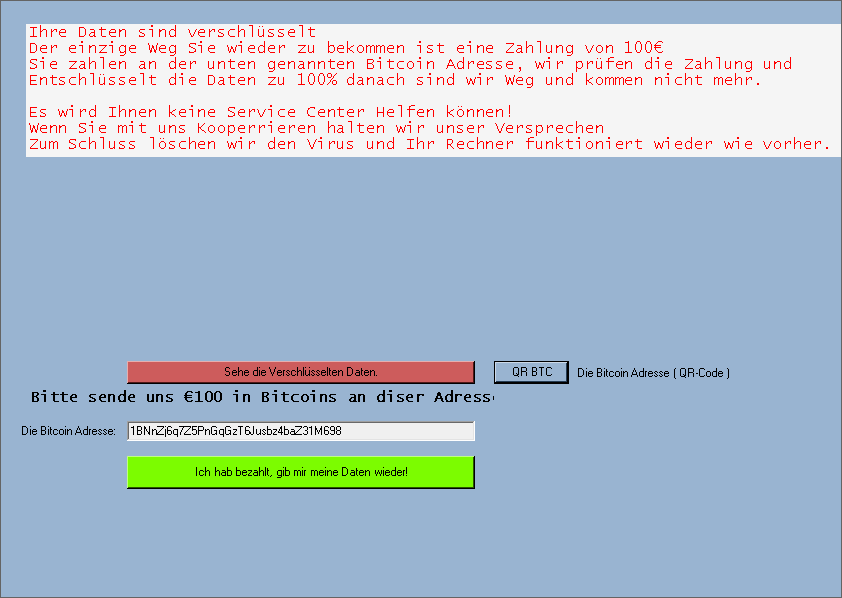

يُعد BadBlock أحد أشكال فيروس الفدية التي رُصدت لأول مرة في شهر مايو لعام 2016. فيما يلي أعراض الإصابة:

لا يقوم BadBlock بإعادة تسمية ملفاتك.

بعد تشفير ملفاتك، يُظهر BadBlock إحدى هذه الرسائل (من ملف اسمه Help Decrypt.html):

إذا قام BadBlock بتشفير ملفاتك، فاضغط هنا لتنزيل الإصلاح المجاني الخاص بنا:

Bart

يُعد Bart أحد أشكال فيروس الفدية التي رُصدت لأول مرة في أواخر شهر يونيو لعام 2016. فيما يلي أعراض الإصابة:

يقوم Bart بإضافة .bart.zip إلى نهاية أسماء الملفات. (على سبيل المثال، Thesis.doc = Thesis.docx.bart.zip) توجد سجلات مضغوطة مشفرة تحتوي على الملفات الأصلية.

بعد تشفير ملفاتك، يقوم Bart بتغيير ورق حائط سطح المكتب الخاص بك إلى صورة تشبه الموجودة أدناه. يمكن أيضًا استخدام النص الموجود في هذه الصورة للمساعدة في التعرف على Bart، ويتم تخزينه على سطح المكتب في ملفات تسمى recover.bmp وrecover.txt.

إذا قام Bart بتشفير ملفاتك، فاضغط هنا لتنزيل الإصلاح المجاني الخاص بنا:

عرفان: نود أن نشكر بيتر كونراد، مؤلف PkCrack، والذي منحنا الإذن لاستخدام مكتبته في صنع أداة فك تشفير Bart.

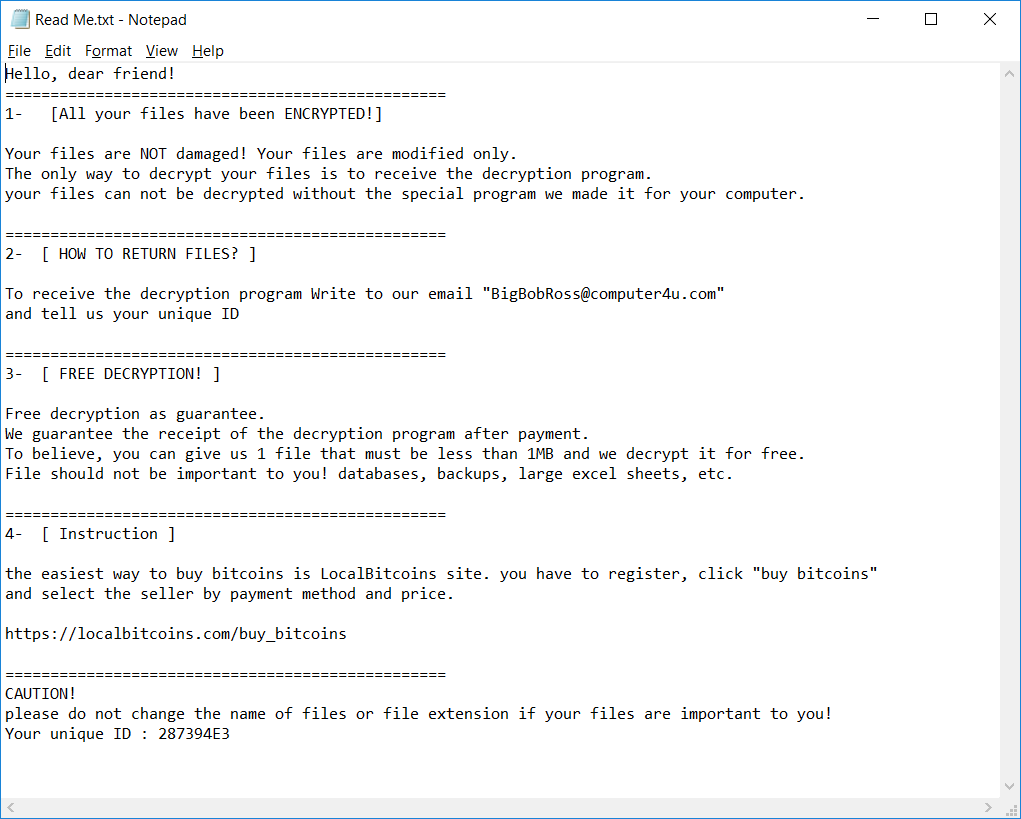

BigBobRoss

يعمل BigBobRoss على تشفير ملفات المستخدم باستخدام تشفير AES128. تحتوي الملفات المشفرة على ملحق جديد ".obfuscated" مضاف في نهاية اسم الملف.

يضيف فيروس الفدية الملحق التالي: .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

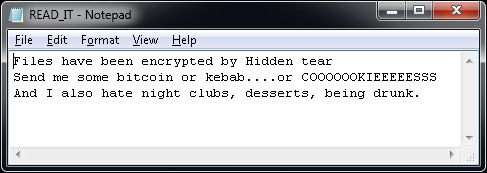

يعمل فيروس الفدية أيضًا على إنشاء ملف نصي باسم "Read Me.txt" في كل مجلد. محتوى الملف أدناه.

BTCWare

يُعد BTCWare سلسلة من فيروسات الفدية التي ظهرت لأول مرة في مارس 2017. ومنذ ذلك الحين، لاحظنا وجود خمسة متغيرات، والتي يمكن تمييزها عن طريق ملحق الملف المشفر. يستخدم فيروس الفدية طريقتي تشفير مختلفتين – RC4 وAES 192.

ستحتوي أسماء الملفات المشفرة على التنسيق التالي:

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

وبالإضافة إلى ذلك، يمكن العثور على أحد الملفات التالية على جهاز الكمبيوتر

Key.dat على %USERPROFILE%\Desktop

1.bmp في %USERPROFILE%\AppData\Roaming

#_README_#.inf أو !#_DECRYPT_#!.inf في كل مجلد مع ملف مشفر واحد على الأقل.

بعد تشفير ملفاتك، يتم تغيير ورق حائط سطح المكتب إلى ما يلي:

قد ترى أيضًا إحدى ملاحظات الفدية التالية:

Crypt888

يُعد Crypt888 (يُعرف أيضًا باسم Mircop) أحد أشكال فيروس الفدية التي رُصدت لأول مرة في شهر يونيو لعام 2016. فيما يلي أعراض الإصابة:

يقوم Crypt888 بإضافة Lock. إلى بداية أسماء الملفات. (على سبيل المثال، Thesis.doc = Lock.Thesis.doc)

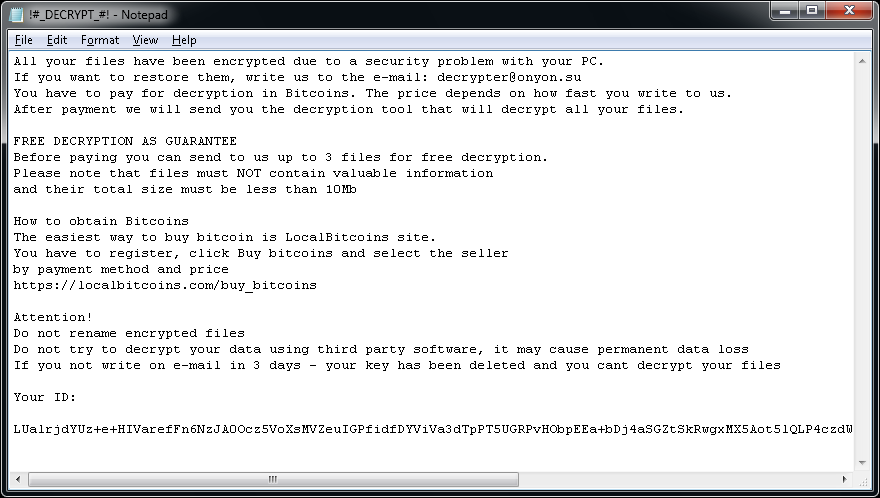

بعد تشفير ملفاتك، يقوم Crypt888 بتغيير ورق حائط سطح المكتب الخاص بك إلى أحد الصور التالية:

إذا قام Crypt888 بتشفير ملفاتك، فاضغط هنا لتنزيل الإصلاح المجاني الخاص بنا:

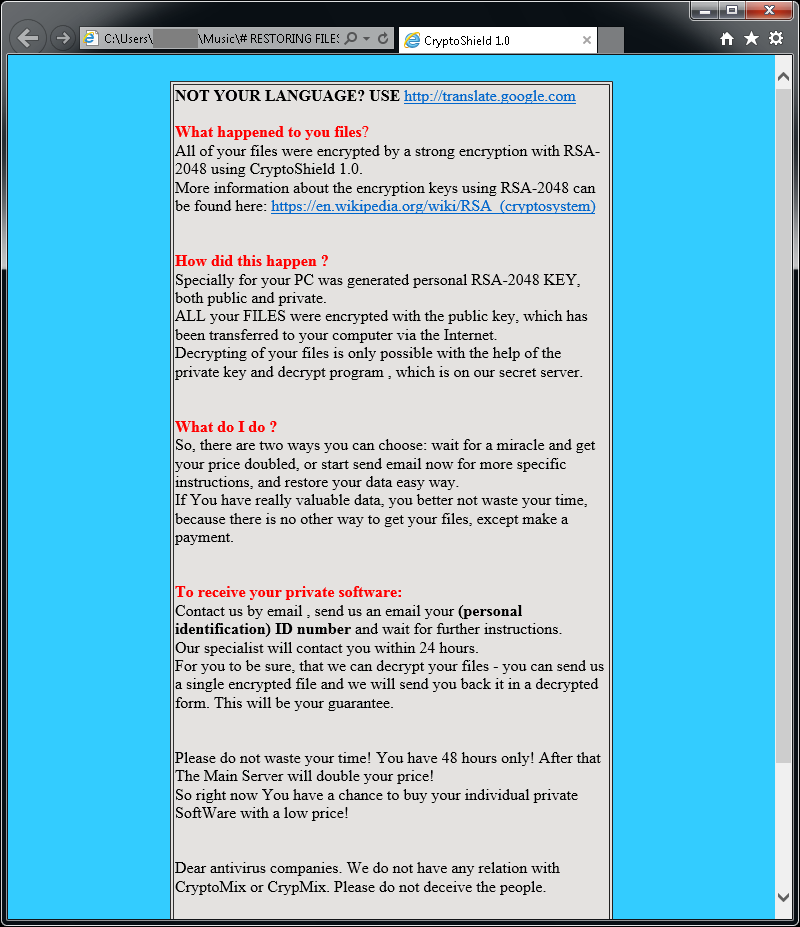

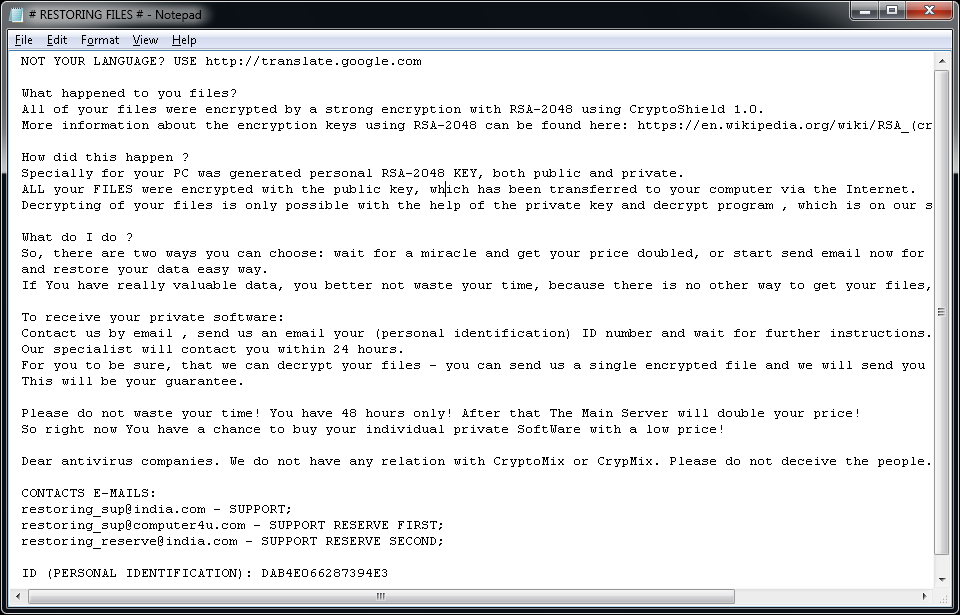

CryptoMix (غير متصل)

CryptoMix (المعروف أيضًا باسم CryptFile2 أو Zeta) وهو عبارة عن سلسلة من برامج الفدية التي لوحظت لأول مرة في شهر مارس عام 2016. وفي مطلع عام 2017، ظهر نوع جديد من CryptoMix، يسمى CryptoShield. يقوم كلا النوعين بتشفير الملفات باستخدام تشفير AES256 باستخدام مفتاح تشفير فريد من نوعه تم تحميله من خادم بعيد. ومع ذلك، إذا كان الخادم غير متوفر أو كان المستخدم غير متصل بشبكة الإنترنت، فسيقوم فيروس الفدية بتشفير الملفات بمفتاح ثابت ("مفتاح غير متصل").

مهم: تدعم أداة فك التشفير المتوفرة ملفات مشفرة باستخدام مفتاح "غير متصل" فقط. في الحالات التي لا يتم فيها استخدام المفتاح غير المتصل لتشفير الملفات، لن تتمكن الأداة الخاصة بنا من استعادة الملفات ولن يتم تعديل الملف.

تحديث 2017-07-21: تم تحديث برنامج فك التشفير للعمل أيضًا مع النوع Mole.

سيكون للملفات المشفرة أحد الامتدادات التالية: .CRYPTOSHIELDأو .rdmkأو .lesliأو .sclأو .codeأو .rmdأو .rscl أو .MOLE.

يمكن العثور على الملفات التالية على جهاز الكمبيوتر بعد تشفير الملفات:

إذا قام CryptoMix بتشفير ملفاتك، فاضغط هنا لتنزيل الإصلاح المجاني الخاص بنا:

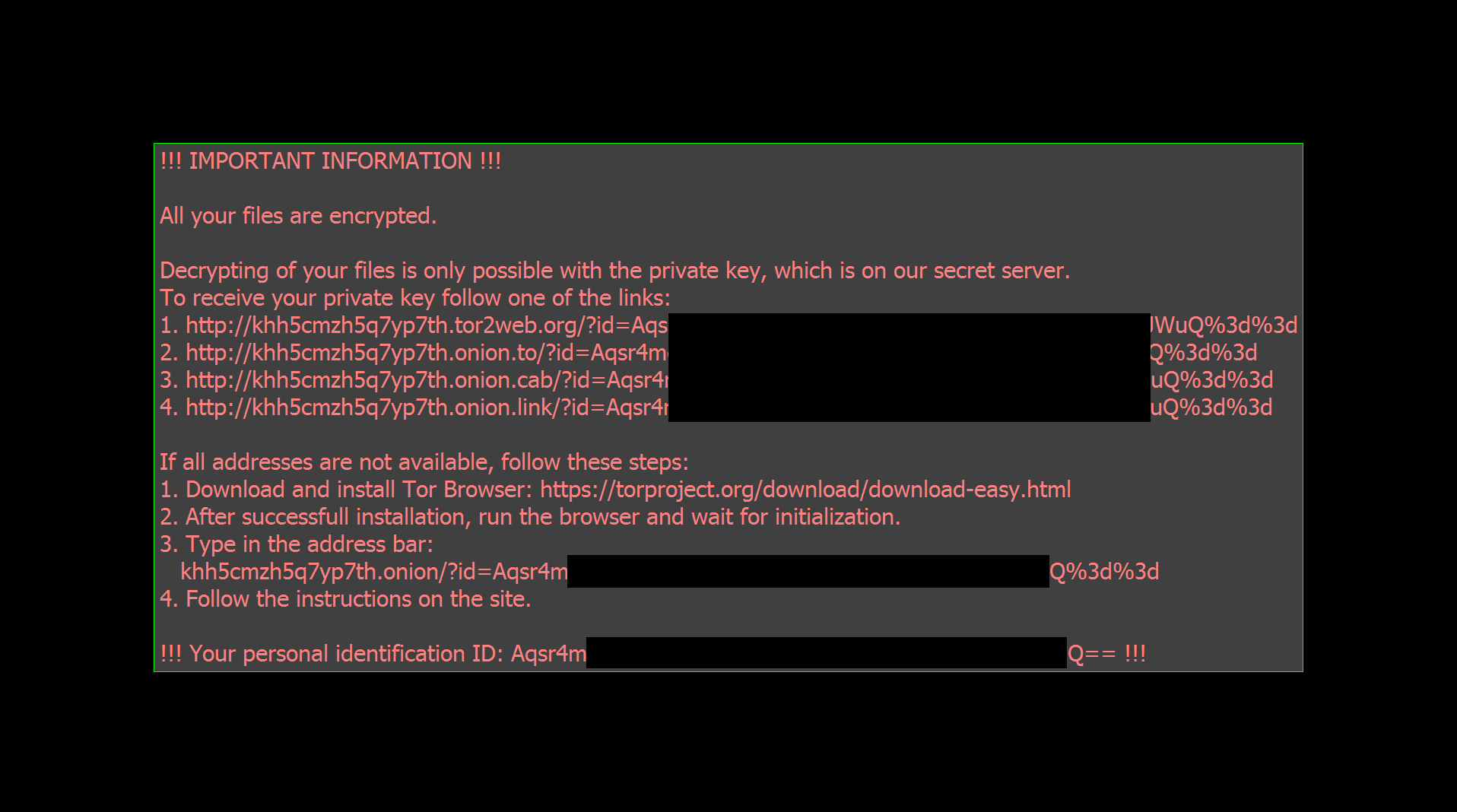

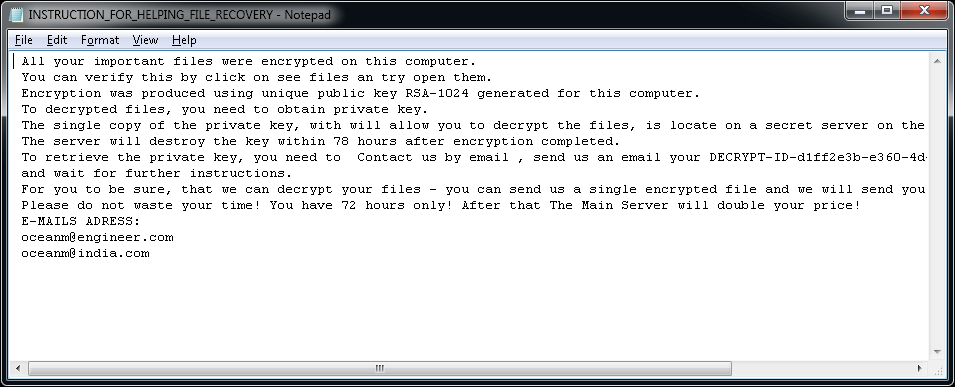

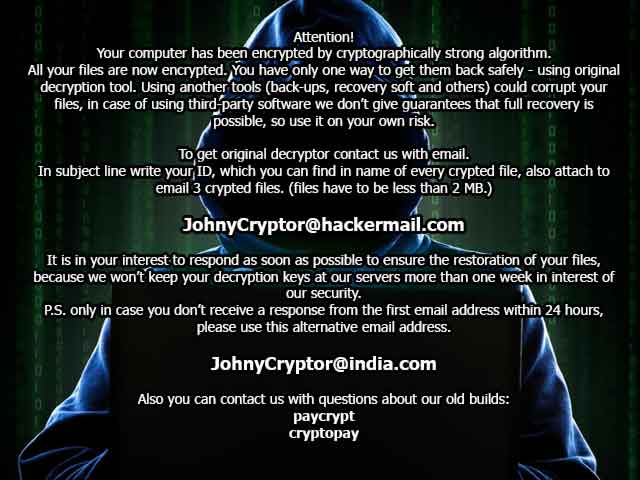

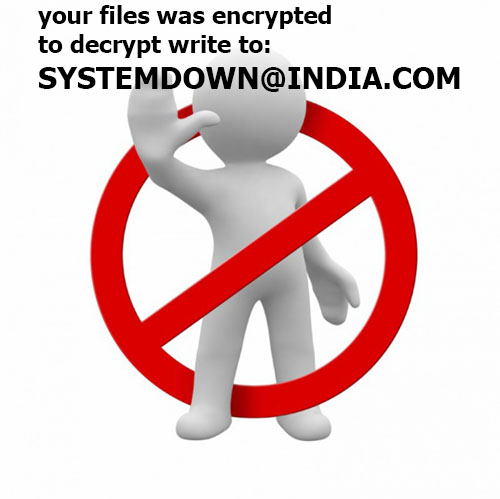

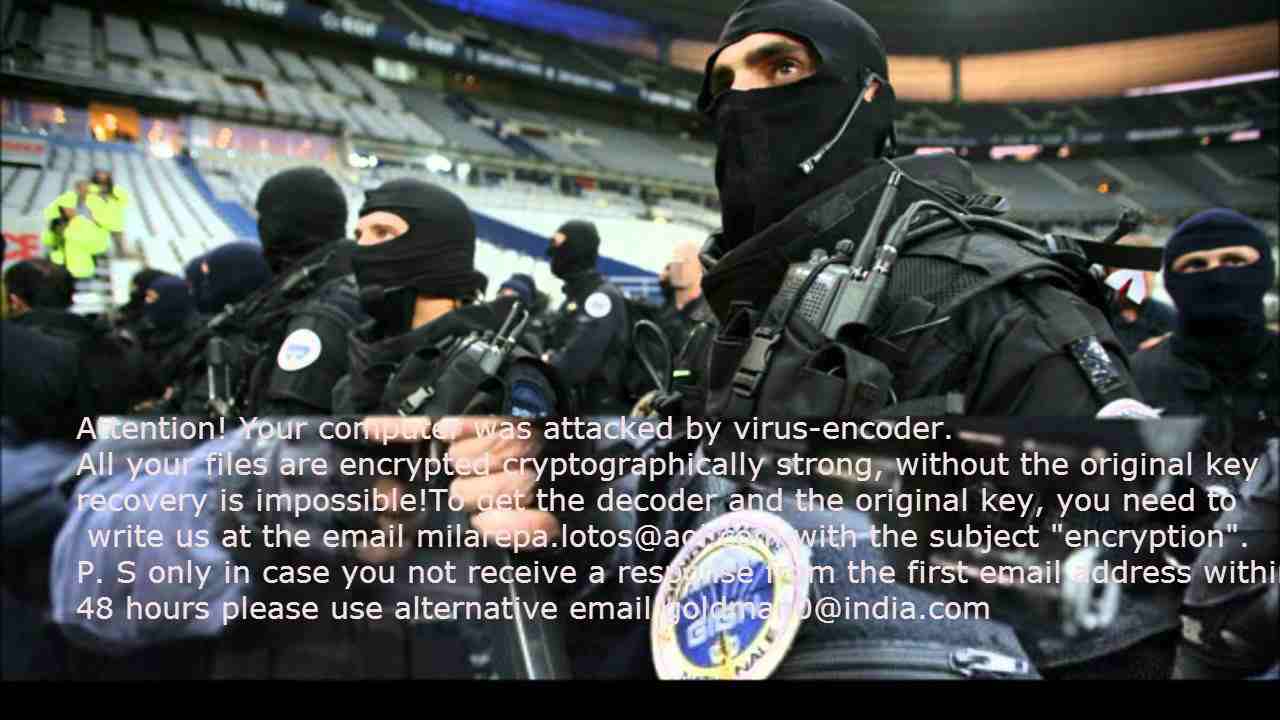

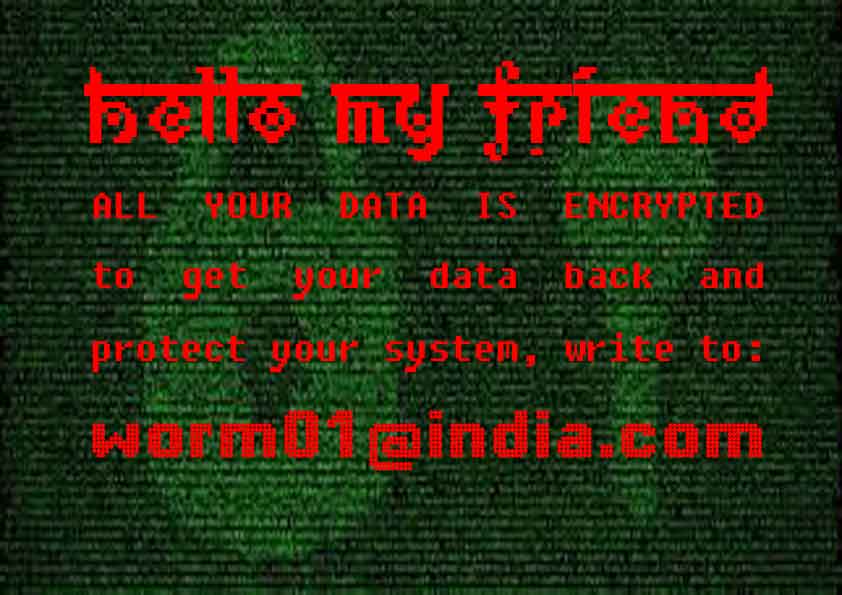

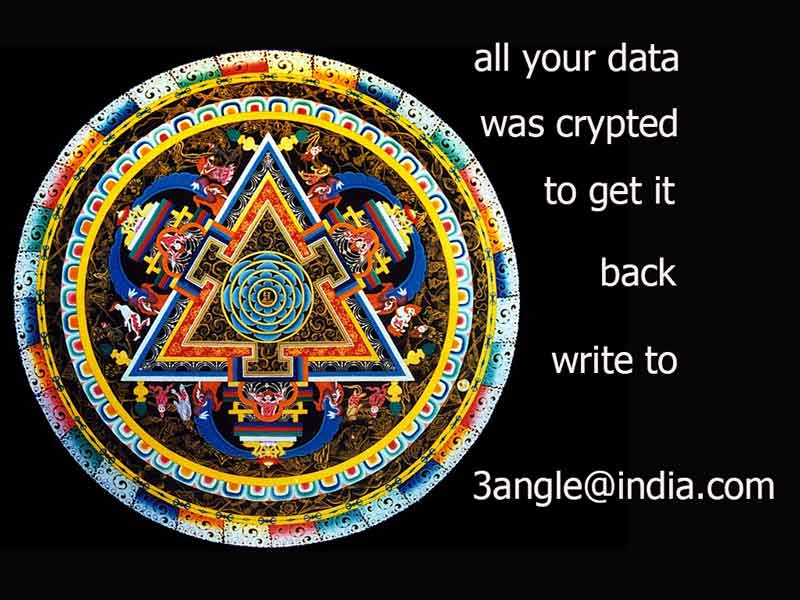

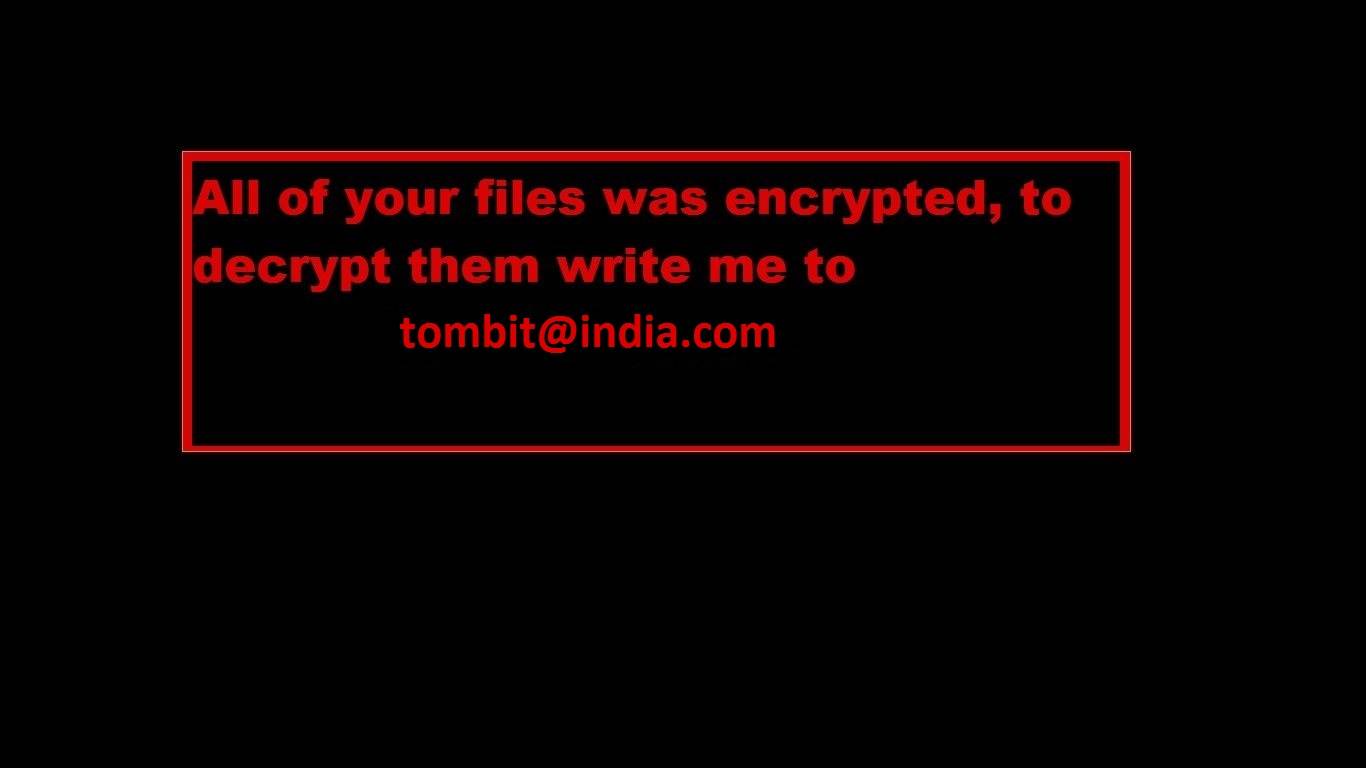

CrySiS

تعد CrySiS (JohnyCryptor أو Virus-Encode أو Aura أو Dharma) سلسلة من فيروسات الفدية التي تمت ملاحظتها منذ سبتمبر 2015. ويستخدم AES-256 مع تشفير RSA-1024 غير المتماثل.

الملفات المشفرة تحتوي على العديد من الإضافات المتنوعة، وتشمل:

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

.{tombit@india.com}.dharma,

.wallet

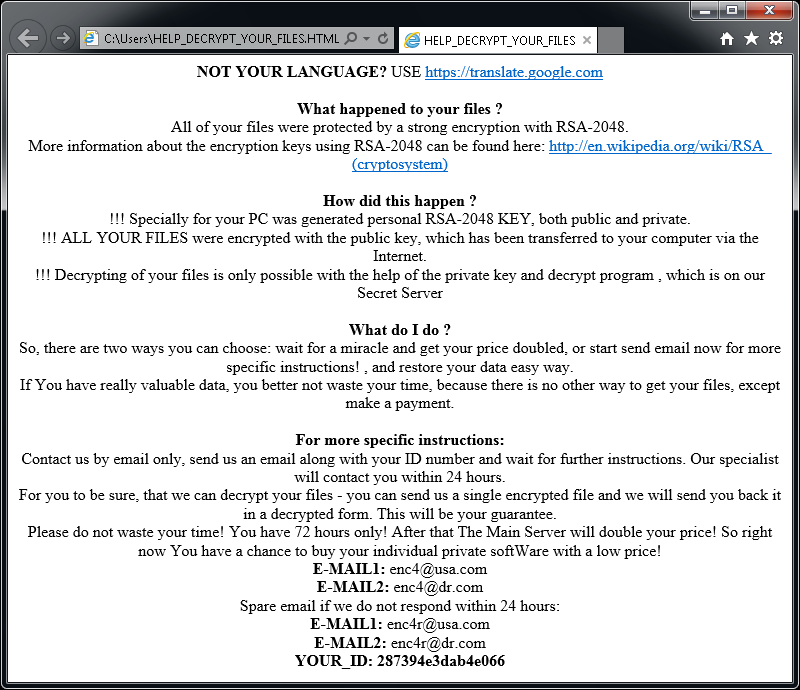

بعد تشفير ملفاتك، تظهر إحدى الرسائل التالية (انظر أدناه). توجد الرسالة في "Decryption instructions.txt"، أو "Decryptions instructions.txt"، أو "README.txt"، أو "Readme to restore your files.txt"، أو "HOW TO DECRYPT YOUR DATA.txt" على سطح مكتب المستخدم. يمكن أيضًا أن يتم تغيير خلفية سطح المكتب إلى إحدى الصور أدناه.

إذا قام CrySiS بتشفير ملفاتك، فاضغط هنا لتنزيل الإصلاح المجاني الخاص بنا:

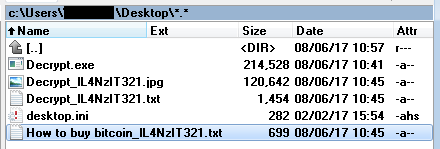

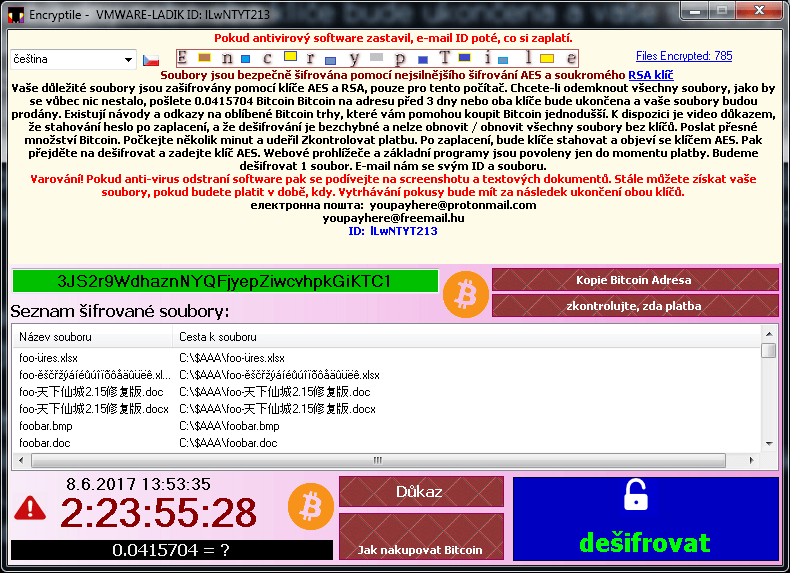

EncrypTile

يعد EncrypTile فيروس فدية والذي تمكنا من ملاحظته لأول مرة في نوفمبر 2016. وبعد تطور دام مدة نصف عام، اكتشفنا إصدارًا جديدًا نهائيًا من فيروس الفدية هذا. ويستخدم تشفير AES-128، باستخدام مفتاح ثابت لجهاز كمبيوتر شخصي معين ومستخدم معين.

يضيف فيروس الفدية الكلمة "encrypTile" في اسم الملف:

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

كما يقوم فيروس الفدية أيضًا بإنشاء أربعة ملفات جديدة على سطح مكتب المستخدم. يتم ترجمة أسماء هذه الملفات، وإليك إصداراتها باللغة الإنجليزية:

أثناء التشغيل، يمنع فيروس الفدية بنشاط المستخدم من تشغيل أي أدوات قد تؤدي إلى إزالته. يمكنك الرجوع إلى منشور المدونة للحصول على إرشادات أكثر تفصيلًا حول كيفية تشغيل برنامج فك التشفير في حال تشغيل فيروس الفدية على جهاز الكمبيوتر الشخصي لديك.

FindZip

يُعد FindZip سلسلة من فيروسات الفدية التي تمت ملاحظتها في نهاية فبراير 2017. وينتشر فيروس الفدية هذا على نظام التشغيل Mac OS X (الإصدار 10.11 أو الأحدث). يعتمد التشفير على إنشاء ملفات ZIP – كل ملف مشفر هو أرشيف ZIP يحتوي على المستند الأصلي.

ستحتوي الملفات المشفرة على الملحق .crypt.

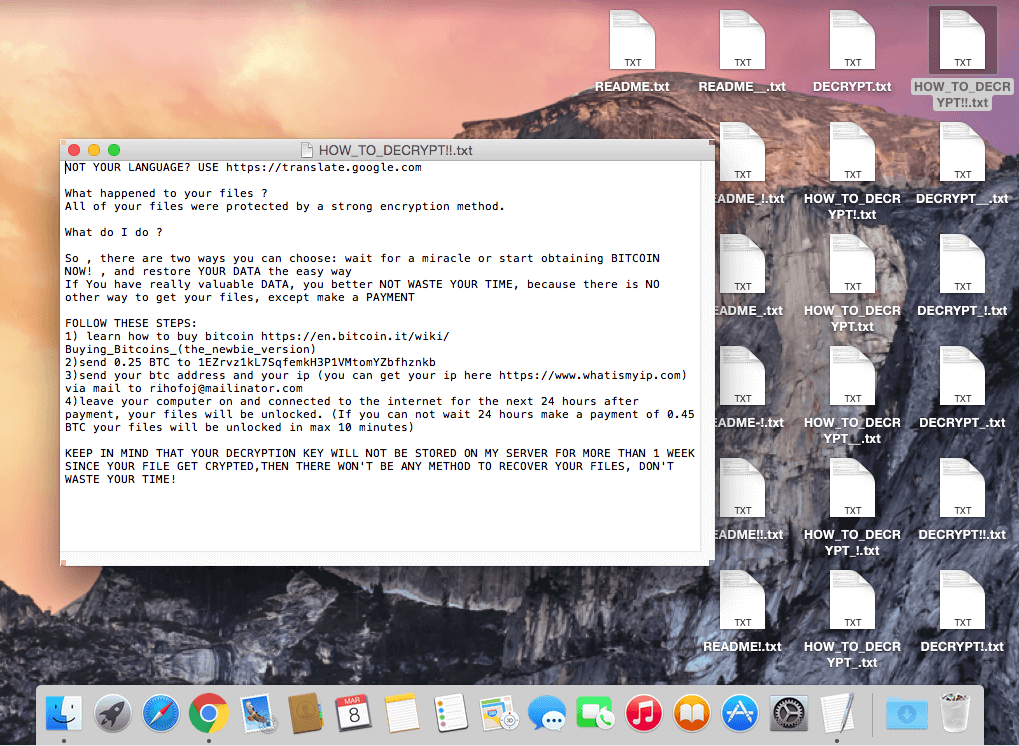

بعد تشفير ملفاتك، يتم إنشاء العديد من الملفات على سطح مكتب المستخدم، مع وجود متغيرات في الاسم: DECRYPT.txt، HOW_TO_DECRYPT.txt، README.txt. وكلها متطابقة، وتحتوي على الرسالة النصية التالية:

خاص: نظرًا لأن برامج فك تشفير AVAST هي من تطبيقات Windows، فمن الضروري تثبيت طبقة محاكاة على نظام Mac (WINE، CrossOver). للحصول على مزيد من المعلومات، يرجى قراءة منشور المدونةالخاص بنا.

إذا قام Globe بتشفير ملفاتك، فاضغط هنا لتنزيل الإصلاح المجاني الخاص بنا:

Fonix

كان فيروس الفدية Fonix نشطًا منذ يونيو 2020. لإنه مكتوب بلغة C++، فهو يستخدم نظام تشفير ثلاثي المفاتيح (المفتاح الرئيسي RSA-4096، ومفتاح الجلسة RSA-2048، ومفتاح ملف 256 بت لتشفير SALSA/ChaCha). وفي فبراير 2021، أغلق مؤلفو برنامج فيروس الفدية أعمالهم ونشروا مفتاح RSA الرئيسي الذي يمكن استخدامه لفك تشفير الملفات مجانًا.

سيكون للملفات المشفرة أحد هذه الامتدادات:

.FONIX،

.XINOF

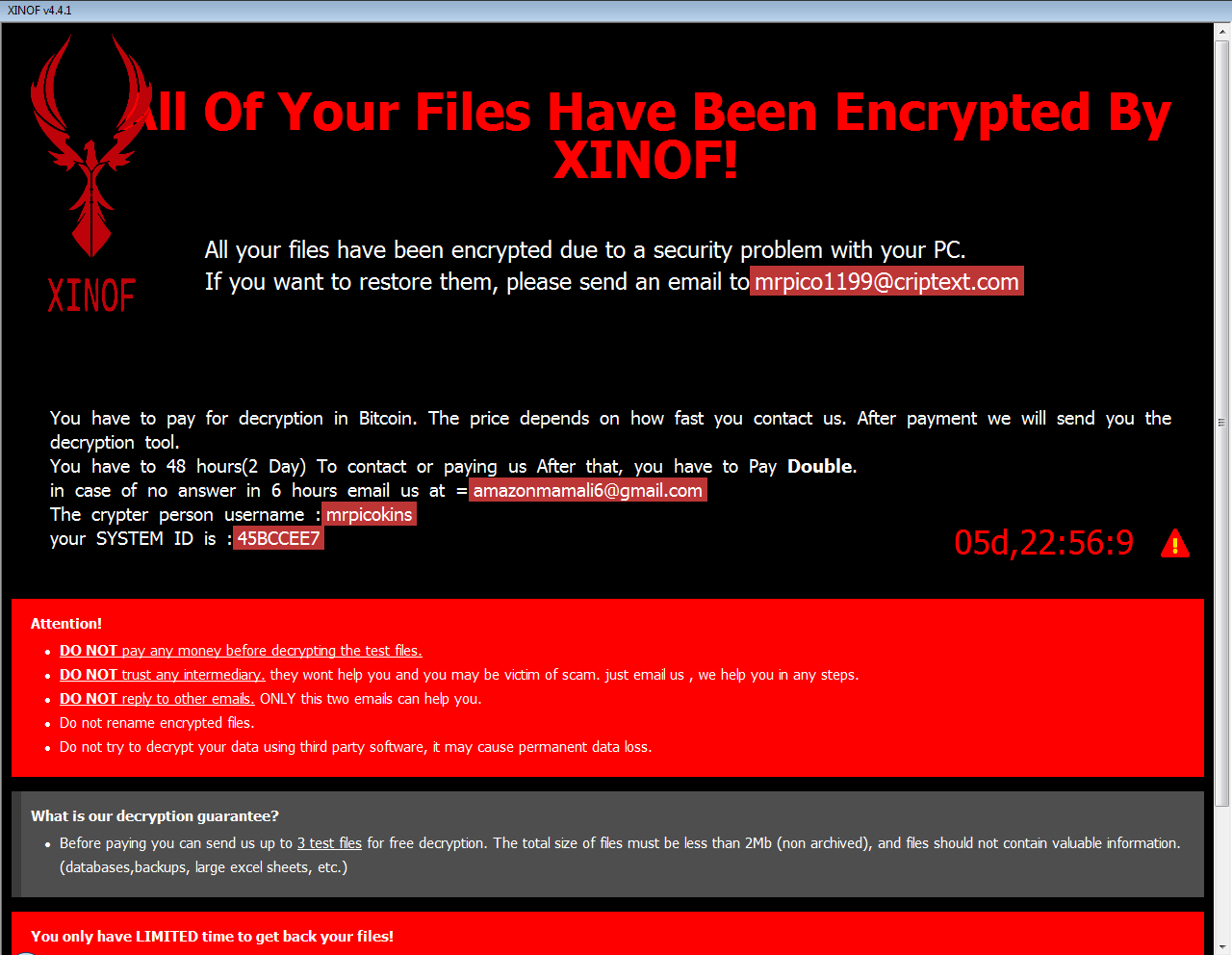

بعد تشفير الملفات على جهاز الضحية، يُظهر فيروس الفدية الشاشة التالية:

إذا قام Fonix بتشفير ملفاتك، فاضغط هنا لتنزيل الإصلاح المجاني الخاص بنا:

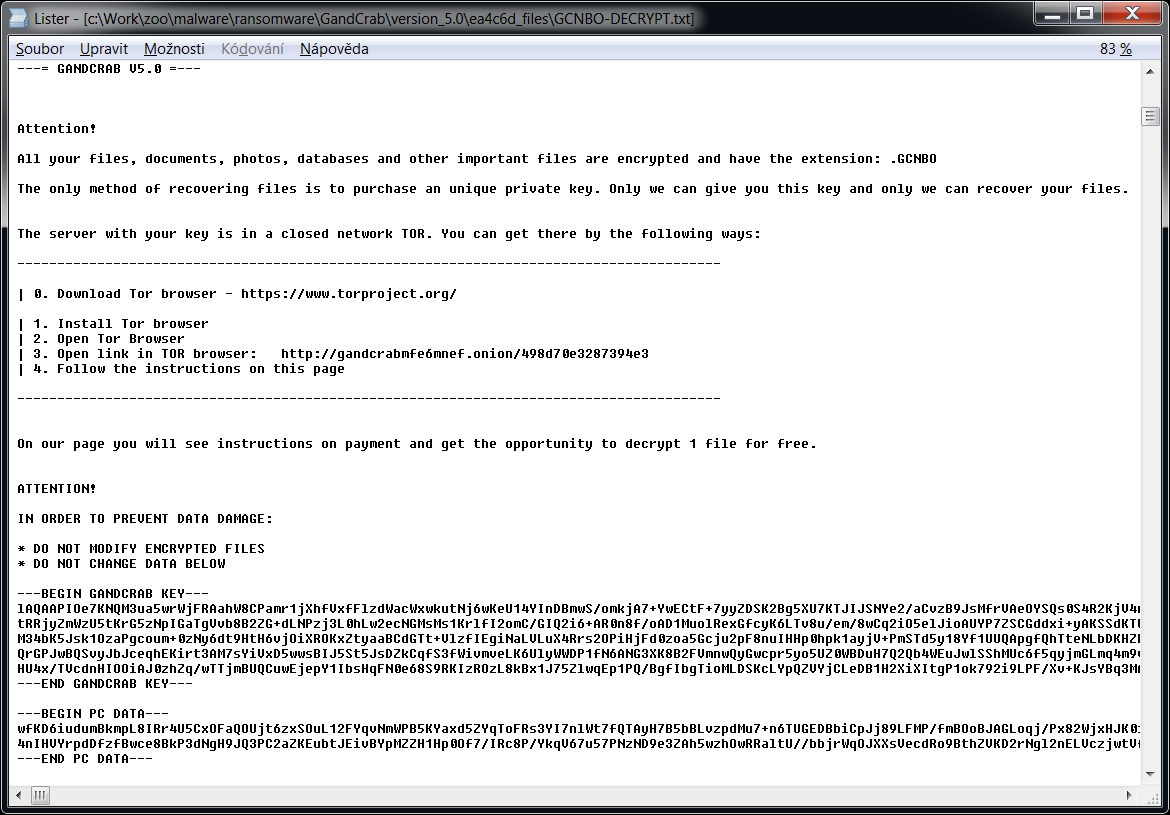

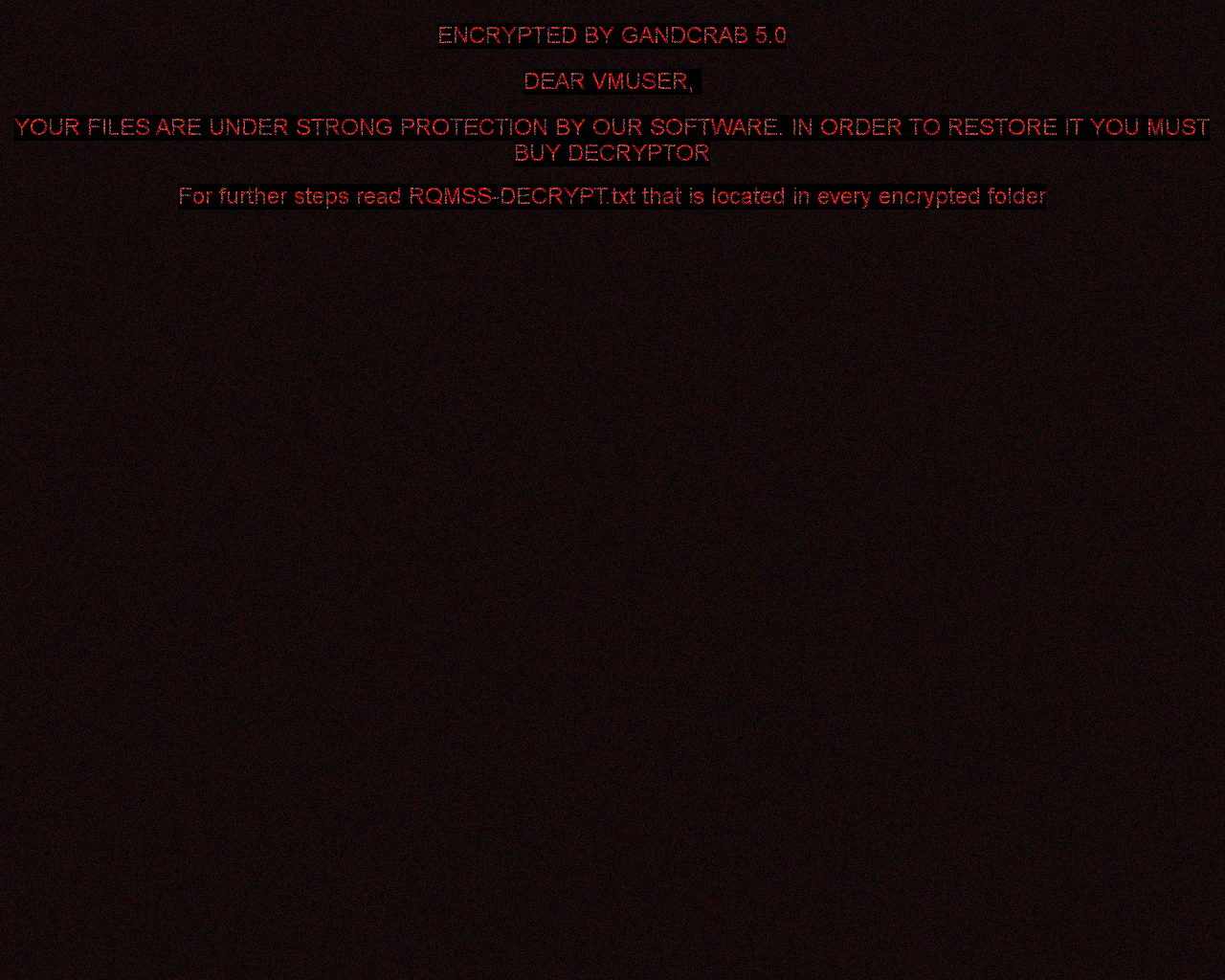

GandCrab

يعد Gandcrab أحد أكثر فيروسات الفدية انتشارًا في عام 2018. في 17. أكتوبر 2018، أصدر مطورو Gandcrab 997 مفتاحًا للضحايا الموجودين في سوريا. وفي شهر يوليو 2018 أيضًا، أصدر مكتب التحقيقات الفيدرالي مفاتيح فك التشفير الرئيسية للإصدارات 5.2-4. يستخدم هذا الإصدار من برنامج فك التشفير كل هذه المفاتيح ويمكنه فك تشفير الملفات مجانًا.

يضيف فيروس الفدية عدة ملحقات محتملة:

.GDCB،

.CRAB،

.KRAB،

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (الحروف عشوائية)

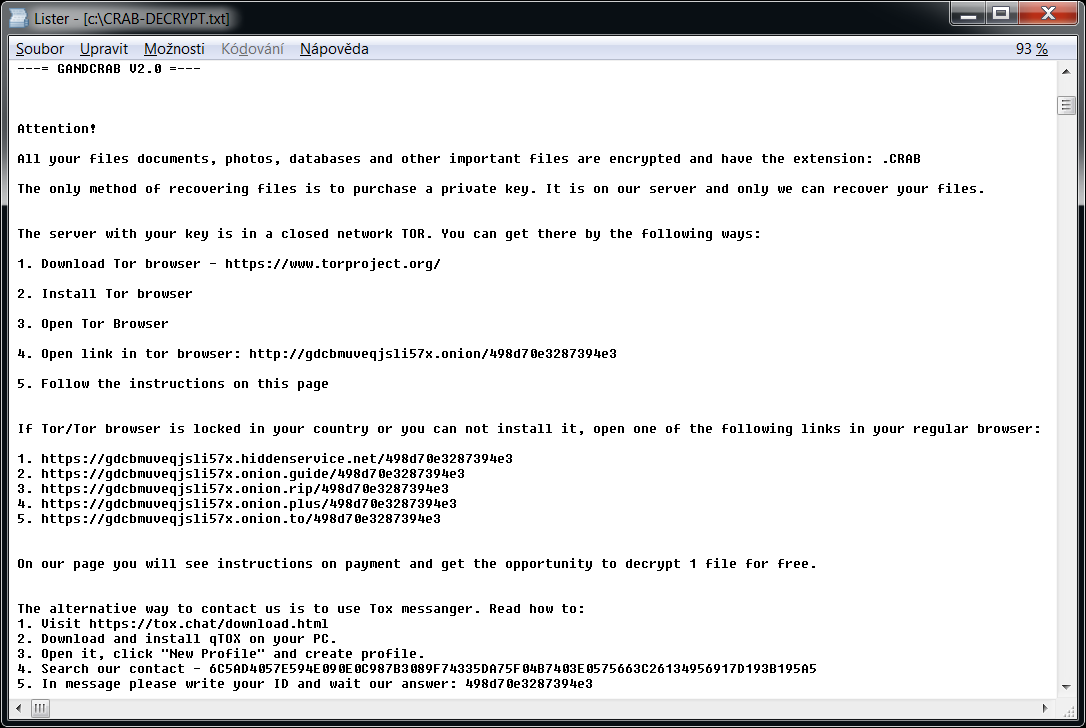

يقوم فيروس الفدية أيضًا بإنشاء ملف نصي باسم "GDCB-DECRYPT.txt"، أو "CRAB-DECRYPT.txt"، أو "KRAB_DECRYPT.txt"، أو "%RandomLetters%-DECRYPT.txt" أو "%RandomLetters%-MANUAL.txt" في كل مجلد. محتوى الملف أدناه.

يمكن أيضًا للإصدارات الأحدث من فيروس الفدية تعيين الصورة التالية في سطح مكتب المستخدم:

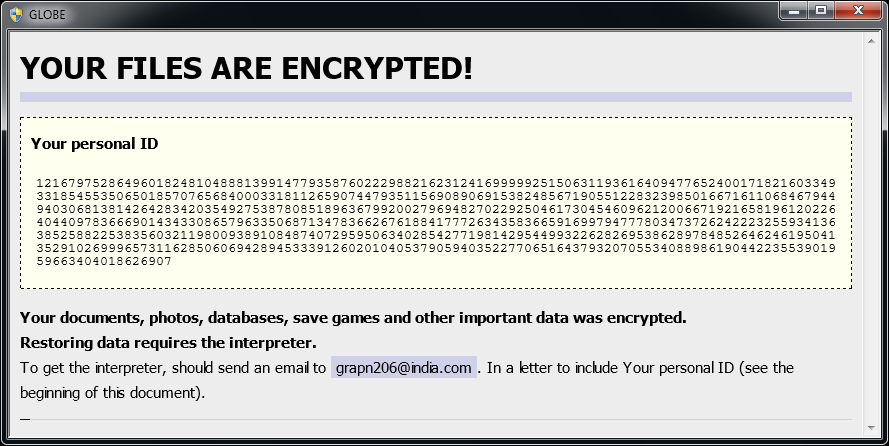

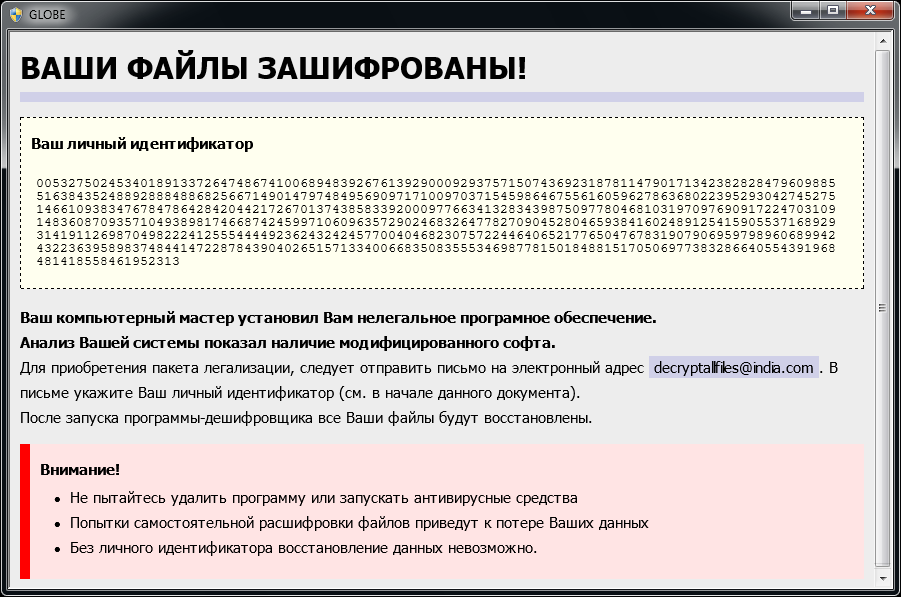

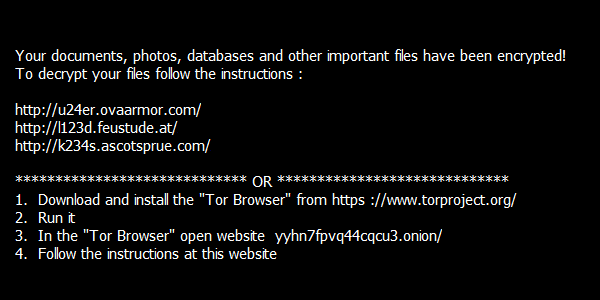

Globe

تعد Globe سلسلة من فيروس الفدية التي لوحظت منذ شهر أغسطس 2016. تستخدم أسلوب التشفير RC4 أو Blowfish وفقًا لنوعها. فيما يلي أعراض الإصابة:

يضيف Globe إحدى هذه الإضافات التالية إلى اسم الملف: ".ACRYPT"، أو ".GSupport[0-9]"، أو ".blackblock"، أو ".dll555"، أو ".duhust"، أو ".exploit"، أو ".frozen"، أو ".globe"، أو ".gsupport"، أو ".kyra"، أو ".purged"، أو ".raid[0-9]"، أو ".siri-down@india.com"، أو ".xtbl"، أو ".zendrz"، أو ".zendr[0-9]"، أو ".hnyear". علاوة على ذلك، تقوم بعض إصدارته بتشفير اسم الملف أيضًا.

بعد تشفير ملفاتك، تظهر رسالة مشابهة (موجودة في ملف "How to restore files.hta" أو "Read Me Please.hta"):

إذا قام Globe بتشفير ملفاتك، فاضغط هنا لتنزيل الإصلاح المجاني الخاص بنا:

HermeticRansom

HermeticRansom هو فيروس فدية تم استخدامه في بداية الغزو الروسي لأوكرانيا. وهو مكتوب بلغة Go ويقوم بتشفير الملفات باستخدام التشفير المتماثل AES GCM. يمكن لضحية هجوم فيروس الفدية هذا فك تشفير ملفاته مجانًا.

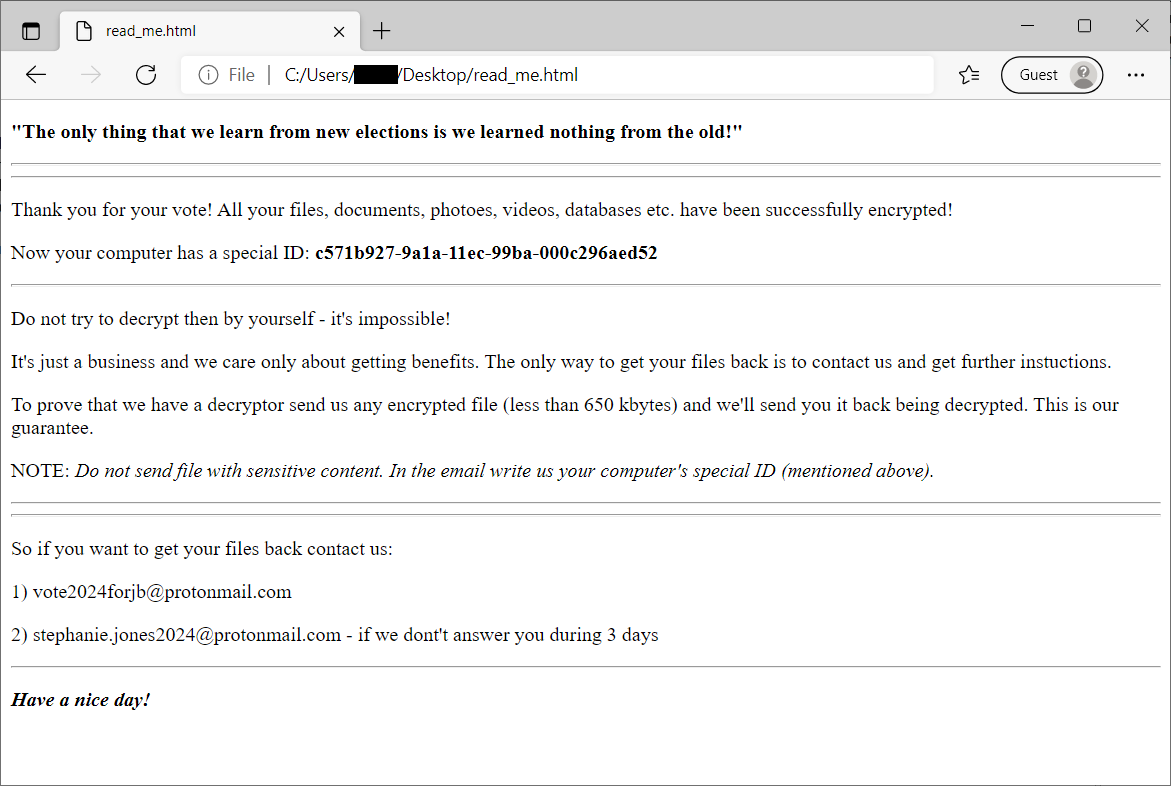

يمكن التعرف على الملفات المشفرة بواسطة امتداد الملف .[vote2024forjb@protonmail.com].encryptedJB. أيضًا، يتم إنزال ملف باسم read_me.html على سطح مكتب المستخدم (انظر الصورة أدناه).

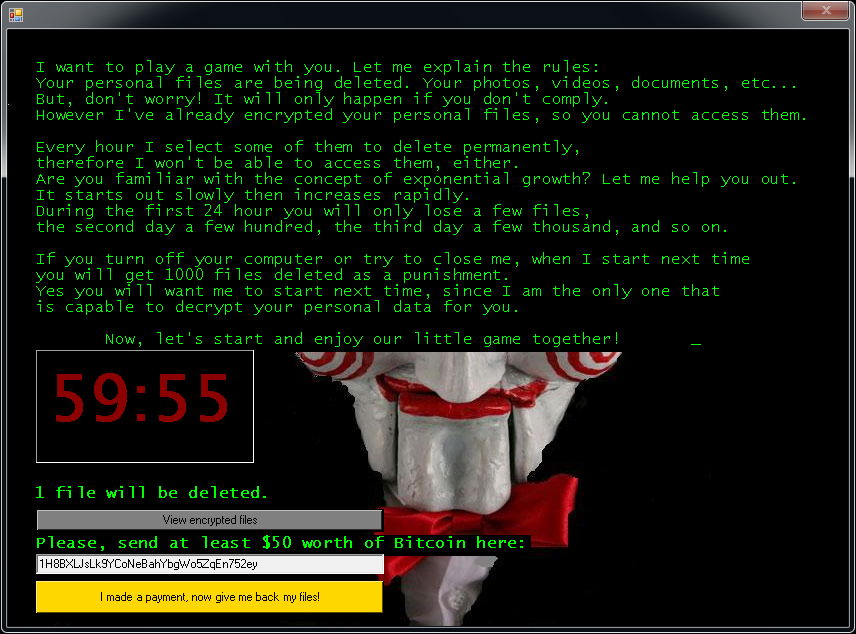

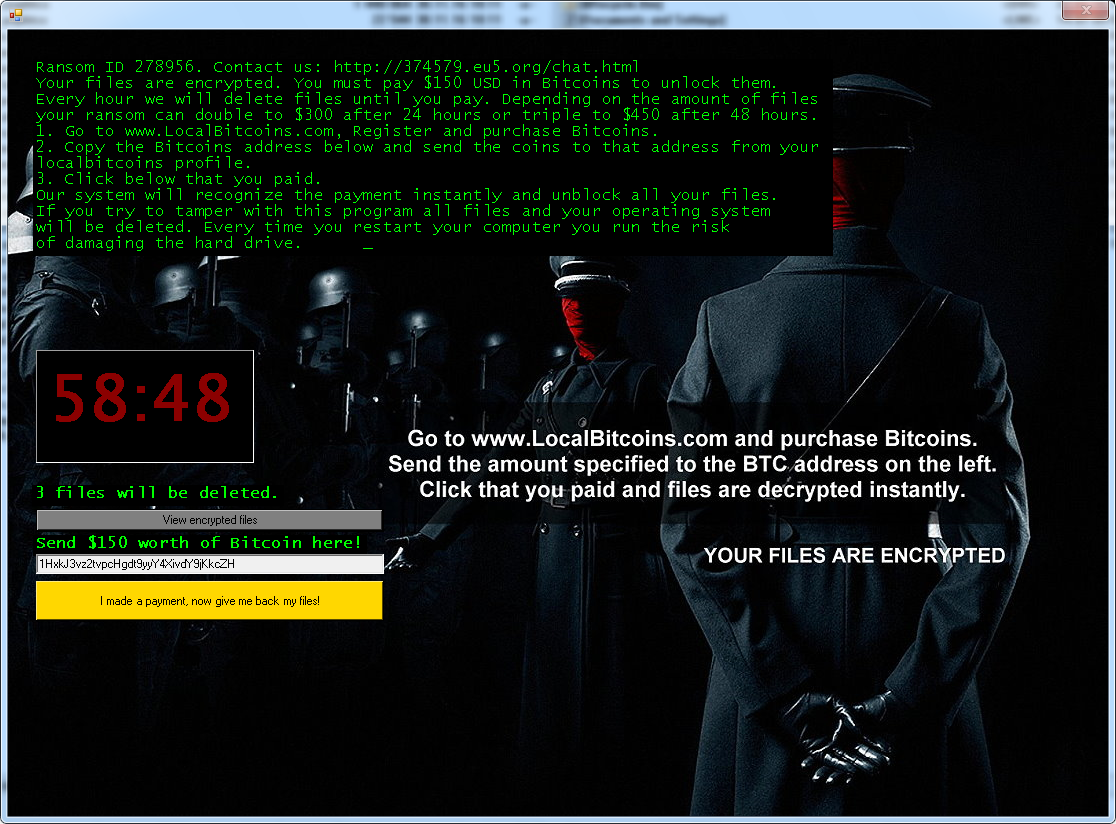

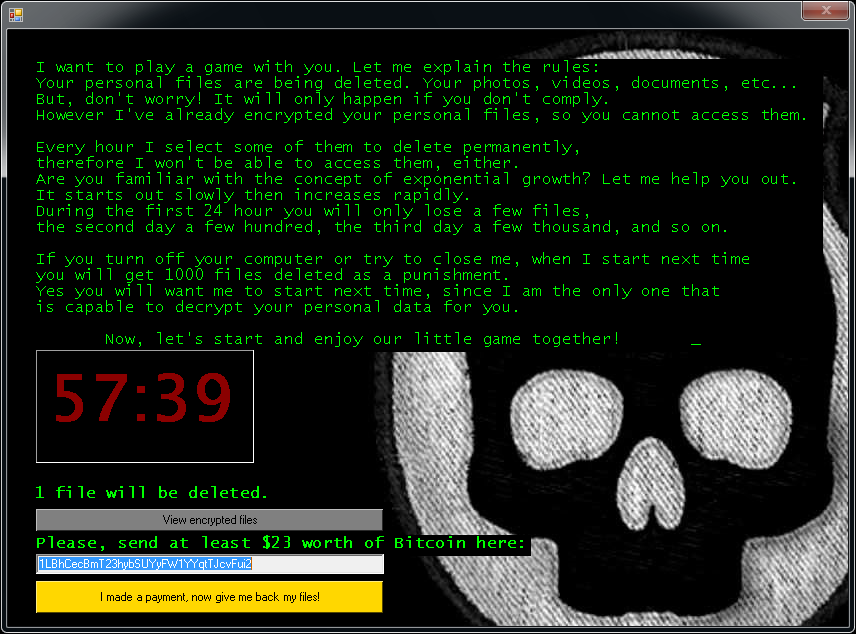

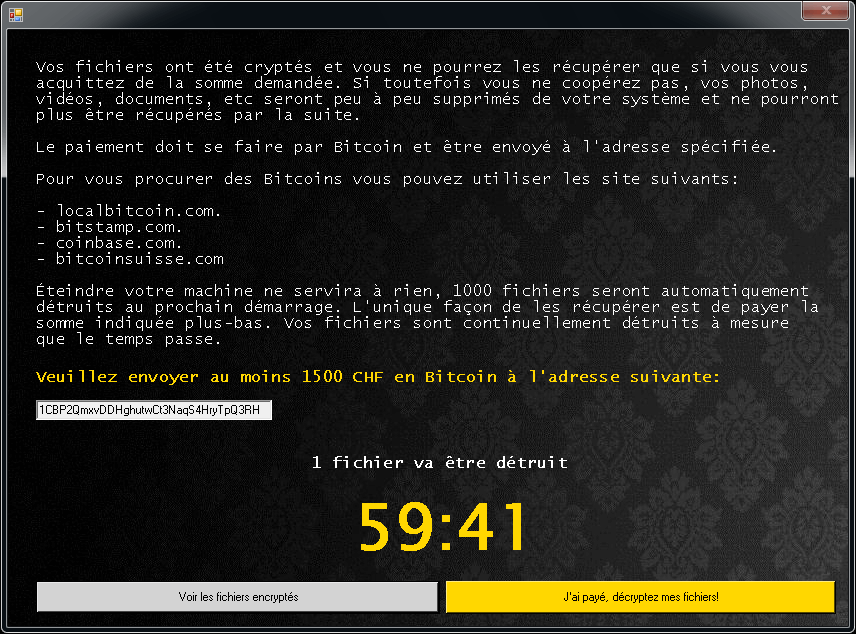

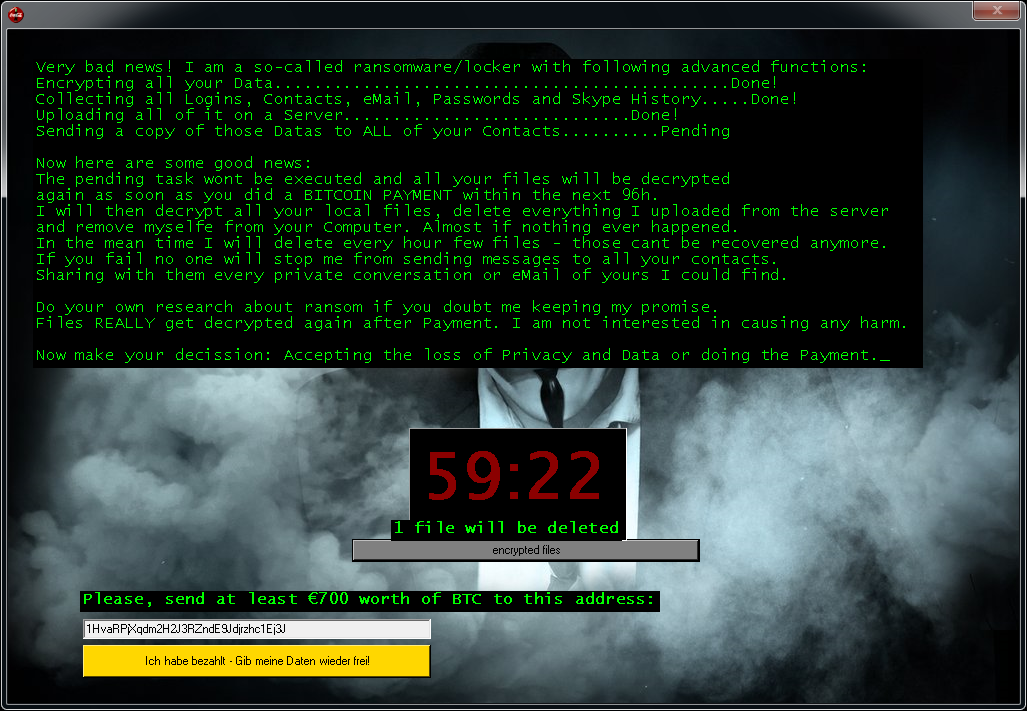

Jigsaw

تعد Jigsaw سلسلة من فيروسات الفدية التي لوحظت منذ مارس 2016. وسميت بهذا الاسم على اسم شخصية فيلم "القاتل جيجسو". تستخدم عدة أنواع من برنامج الفدية صورة القاتل جيجسو في شاشة الفدية.

سيكون للملفات المشفرة أحد الامتدادات التالية: .kkk، أو .btc، أو .gws، أو .J، أو .encrypted, .porno، أو .payransom، أو .pornoransom، أو .epic, .xyz، أو .versiegelt، أو .encrypted، أو .payb، أو .pays، أو .payms، أو .paymds، أو .paymts، أو .paymst، أو .payrms، أو .payrmts، أو .paymrts، أو .paybtcs, .fun، أو .hush، أو .uk-dealer@sigaint.org، أو .gefickt.

بعد تشفير الملفات الخاصة بك، سوف تظهر واحدة من الشاشات أدناه:

إذا قام Jigsaw بتشفير ملفاتك، فاضغط هنا لتنزيل الإصلاح المجاني الخاص بنا:

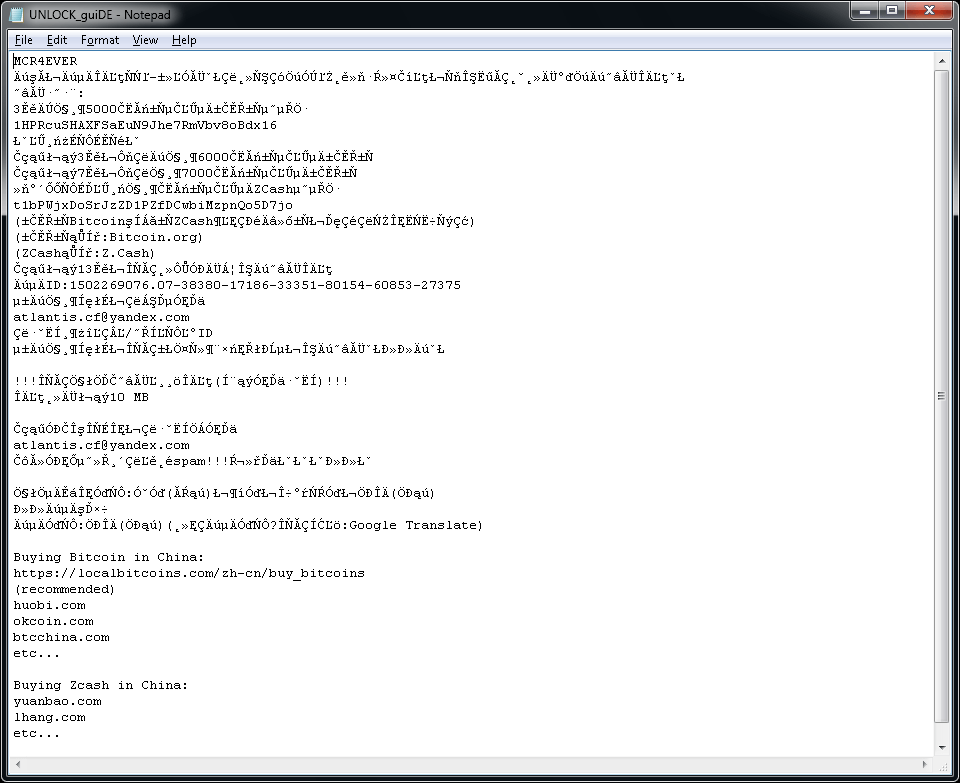

LambdaLocker

يُعد LambdaLocker سلسلة من فيروسات الفدية التي لاحظناها للمرة الأولى في مايو 2017. وقد تمت كتابته بلغة برمجة Python كما يمكن فك تشفير المتغير السائد حاليًا.

يضيف فيروس الفدية ملحق ".MyChemicalRomance4EVER" بعد اسم الملف:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

كما يعمل فيروس الفدية أيضًا على إنشاء ملف نصي باسم "UNLOCK_guiDE.txt" على سطح مكتب المستخدم. محتوى الملف أدناه.

Legion

يُعد Legion أحد أشكال فيروس الفدية التي رُصدت لأول مرة في شهر يونيو لعام 2016. فيما يلي أعراض الإصابة:

يعمل Legion على إضافة متغير ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion أو .$centurion_legion@aol.com$.cbf إلى نهاية أسماء الملفات. (على سبيل المثال، Thesis.doc = Thesis.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion)

بعد تشفير ملفاتك، يقوم Legion بتغيير ورق حائط سطح المكتب الخاص بك ويعرض نافذة منبثقة، تشبه هذه:

إذا قام Legion بتشفير ملفاتك، فاضغط هنا لتنزيل الإصلاح المجاني الخاص بنا:

NoobCrypt

تعد NoobCrypt سلسلة من فيروس الفدية التي لوحظت منذ أواخر شهر يوليو 2016. ولتشفير ملفات المستخدم، يستخدم فيروس الفدية هذا طريقة تشفير AES 256.

لا يقوم NoobCrypt بتغيير اسم الملف. مع ذلك لا يمكن فتح الملفات المشفرة مع التطبيقات المرتبطة بها.

بعد تشفير ملفاتك، تظهر رسالة مشابهة (موجودة في ملف من نوع "ransomed.html" على سطح مكتب المستخدم):

إذا قام NoobCrypt بتشفير ملفاتك، فاضغط هنا لتنزيل الإصلاح المجاني الخاص بنا:

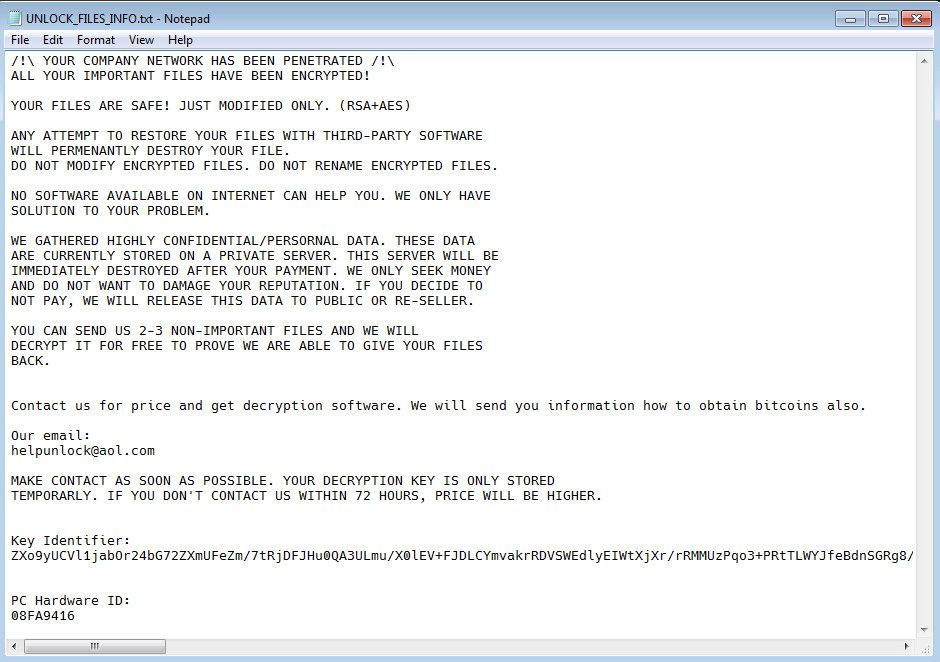

Prometheus

فيروس فدية Prometheus مكتوب بلغة .NET (C#) ويقوم بتشفير الملفات إما باستخدام Chacha20 أو AES-256. يتم بعد ذلك تشفير مفتاح تشفير الملف بـ RSA-2048 وتخزينه في نهاية الملف. يمكن فك تشفير بعض أشكال فيروسات الفدية مجانًا.

يُمكن التعرف على الملفات المشفرة من خلال أحد هذه الامتدادات:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

يتم أيضًا إنزال ملف ملاحظة الفدية إلى سطح مكتب المستخدم بأحد هذه الأسماء:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

TargetCompany

TargetCompany عبارة عن فيروس فدية يقوم بتشفير ملفات المستخدم باستخدام تشفير Chacha20. يمكن لضحية هجوم فيروس الفدية هذا الآن فك تشفير ملفاته مجانًا.

يُمكن التعرف على الملفات المشفرة من خلال أحد هذه الامتدادات:

.mallox

.exploit

.architek

.brg

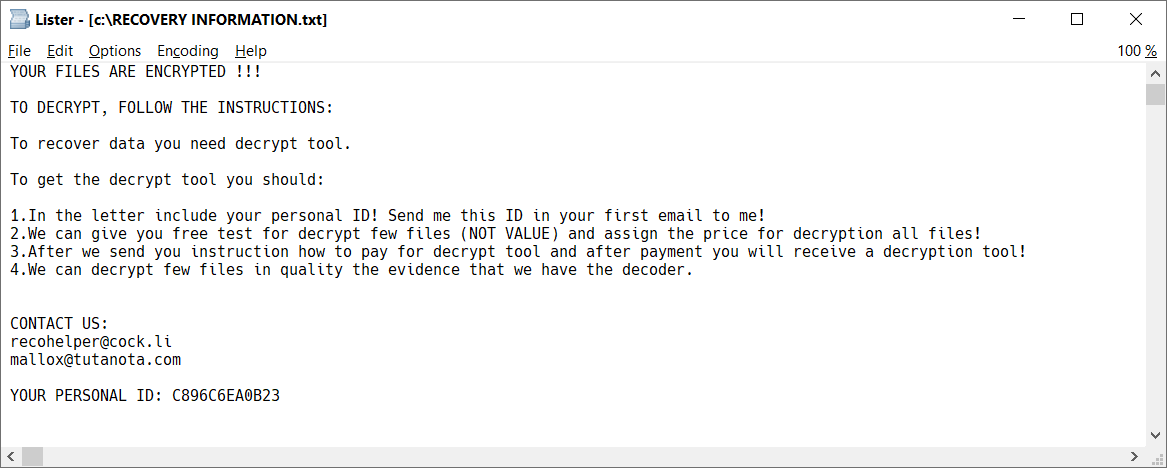

.carone

في كل مجلد يحتوي على ملف مشفر واحد على الأقل، يوجد أيضًا ملف ملاحظة فدية يسمى RECOVERY INFORMATION.txt (انظر الصورة أدناه).

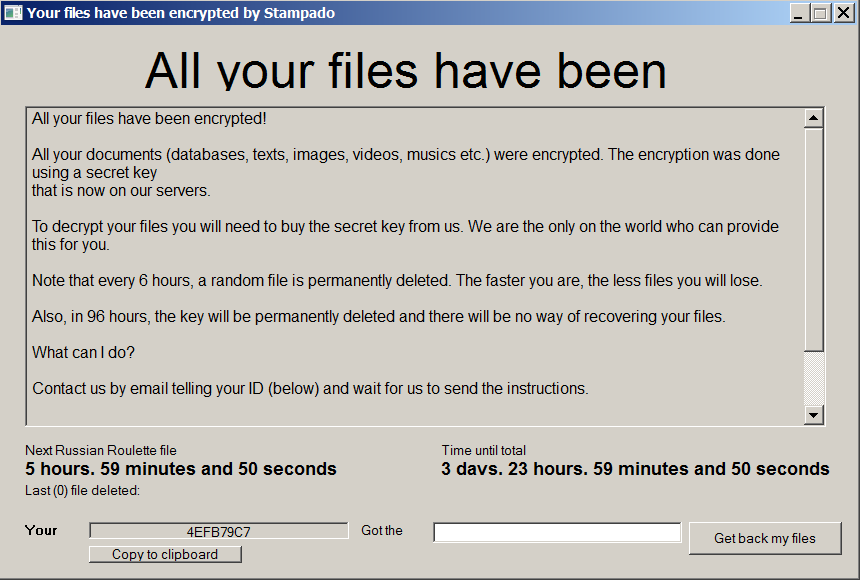

Stampado

يعد Stampado سلسلة من برامج فيروس الفدية المكتوبة باستخدام أداة البرنامج النصي AutoIt. وقد كانت موجودة منذ أغسطس 2016. ويتم بيعه على الصفحات السوداء للإنترنت، وتستمر أنواع جديدة في الظهور. أحد هذه الإصدارات يسمى Philadelphia أيضًا.

ويضيف Stampado امتداد .locked للملفات المشفرة. تقوم بعض الأنواع أيضًا بتشفير اسم الملف نفسه، لذلك قد يبدو اسم الملف المشفر إما document.docx.locked أو 85451F3CCCE348256B549378804965CD8564065FC3F8.locked.

بعد الانتهاء من عملية التشفير، سوف تظهر الشاشة التالية:

إذا قام Stampado بتشفير ملفاتك، فاضغط هنا لتنزيل الإصلاح المجاني الخاص بنا:

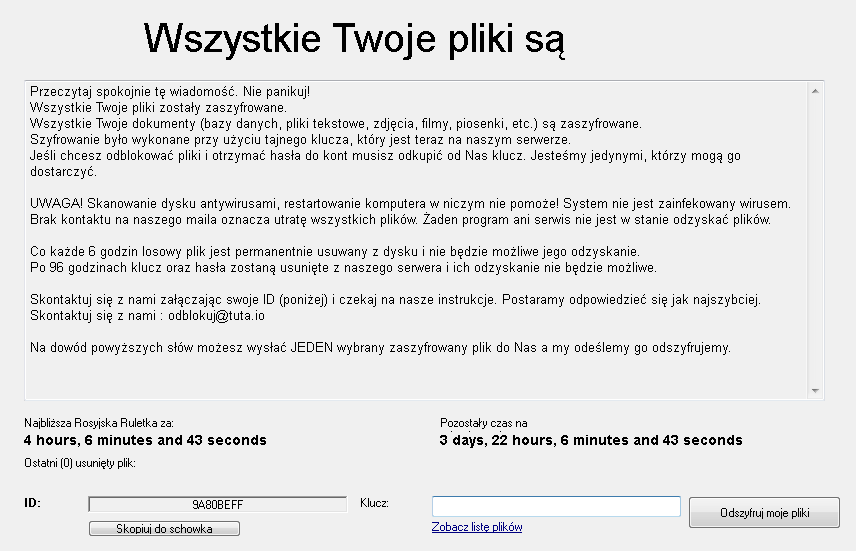

SZFLocker

يُعد SZFLocker أحد أشكال فيروس الفدية التي رُصدت لأول مرة في شهر مايو لعام 2016. فيما يلي أعراض الإصابة:

يقوم SZFLocker بإضافة .szf إلى نهاية أسماء الملفات. (على سبيل المثال، Thesis.doc = Thesis.doc.szf)

عندما تحاول فتح ملف مشفر، يقوم SZFLocker بعرض الرسالة التالية (باللغة البولندية):

إذا قام SZFLocker بتشفير ملفاتك، فاضغط هنا لتنزيل الإصلاح المجاني الخاص بنا:

TeslaCrypt

يُعد TeslaCrypt أحد أشكال فيروس الفدية التي رُصدت لأول مرة في شهر فبراير لعام 2015. فيما يلي أعراض الإصابة:

الإصدار الأخير من TeslaCrypt لا يعيد تسمية ملفاتك.

بعد تشفير ملفاتك، يعرض TeslaCrypt إحدى الرسائل التالية بشكل متنوع:

إذا قام TeslaCrypt بتشفير ملفاتك، فاضغط هنا لتنزيل الإصلاح المجاني الخاص بنا:

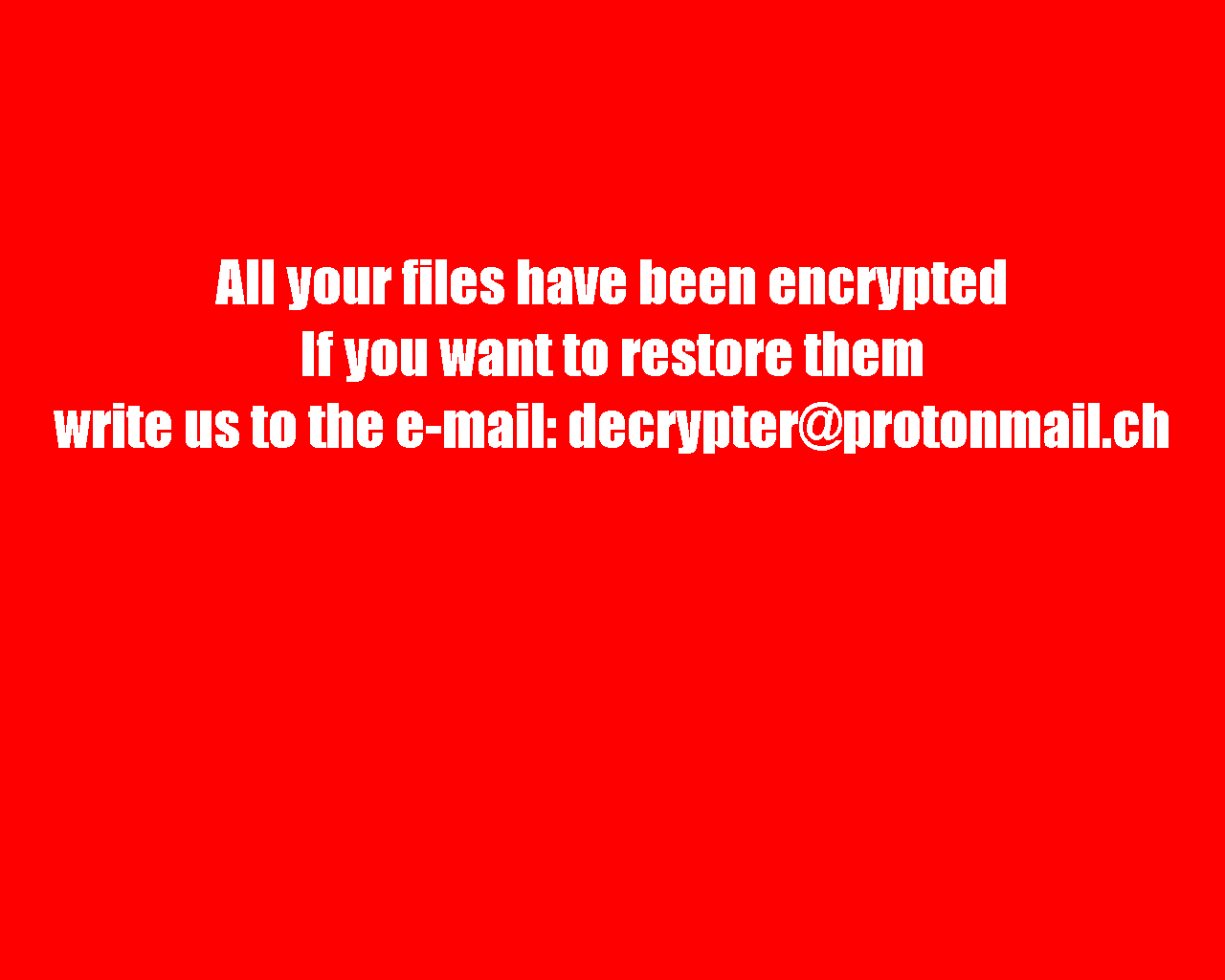

Troldesh/Shade

تعد Troldesh – المعروف أيضًا باسم Shade أو Encoder.858- عبارة عن سلسلة من فيروس الفدية التي لوحظت منذ شهر يوليو 2016. وفي نهاية شهر أبريل 2020، أغلق مؤلفو فيروس الفدية أعمالهم ونشروا مفاتيح فك التشفير التي يمكن استخدامها لفك تشفير الملفات مجانًا.

المزيد من المعلومات:https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

سيكون للملفات المشفرة أحد هذه الامتدادات:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

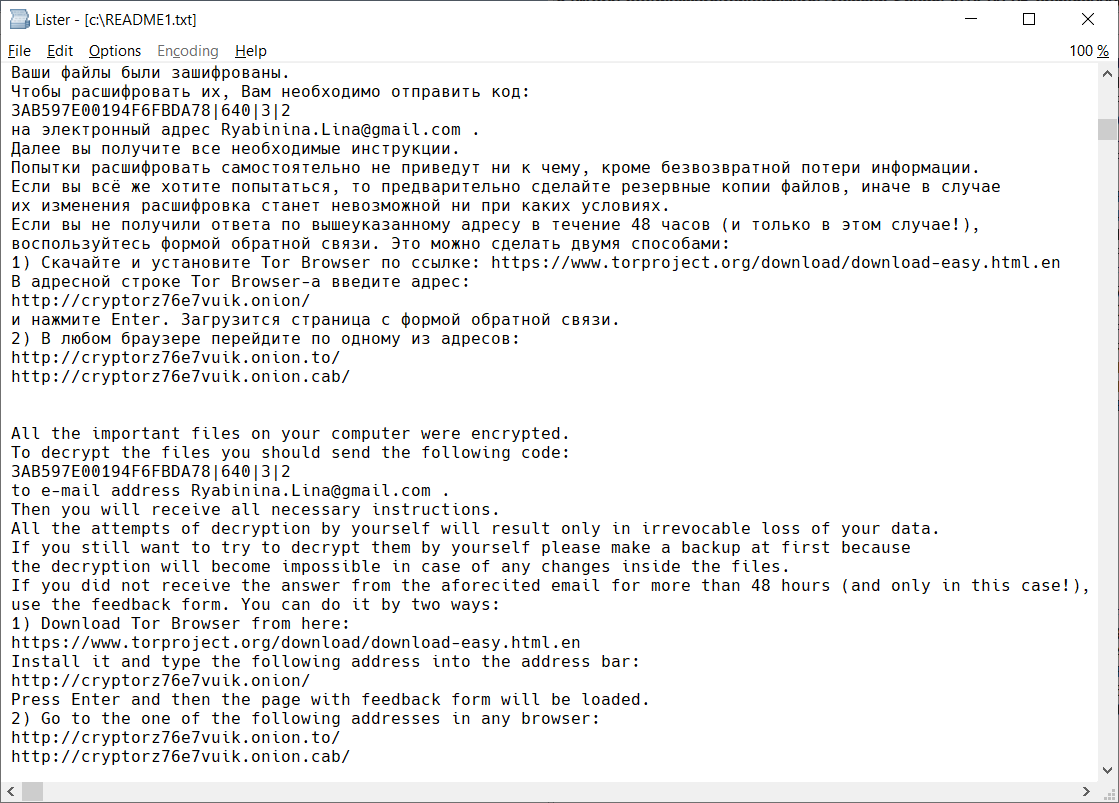

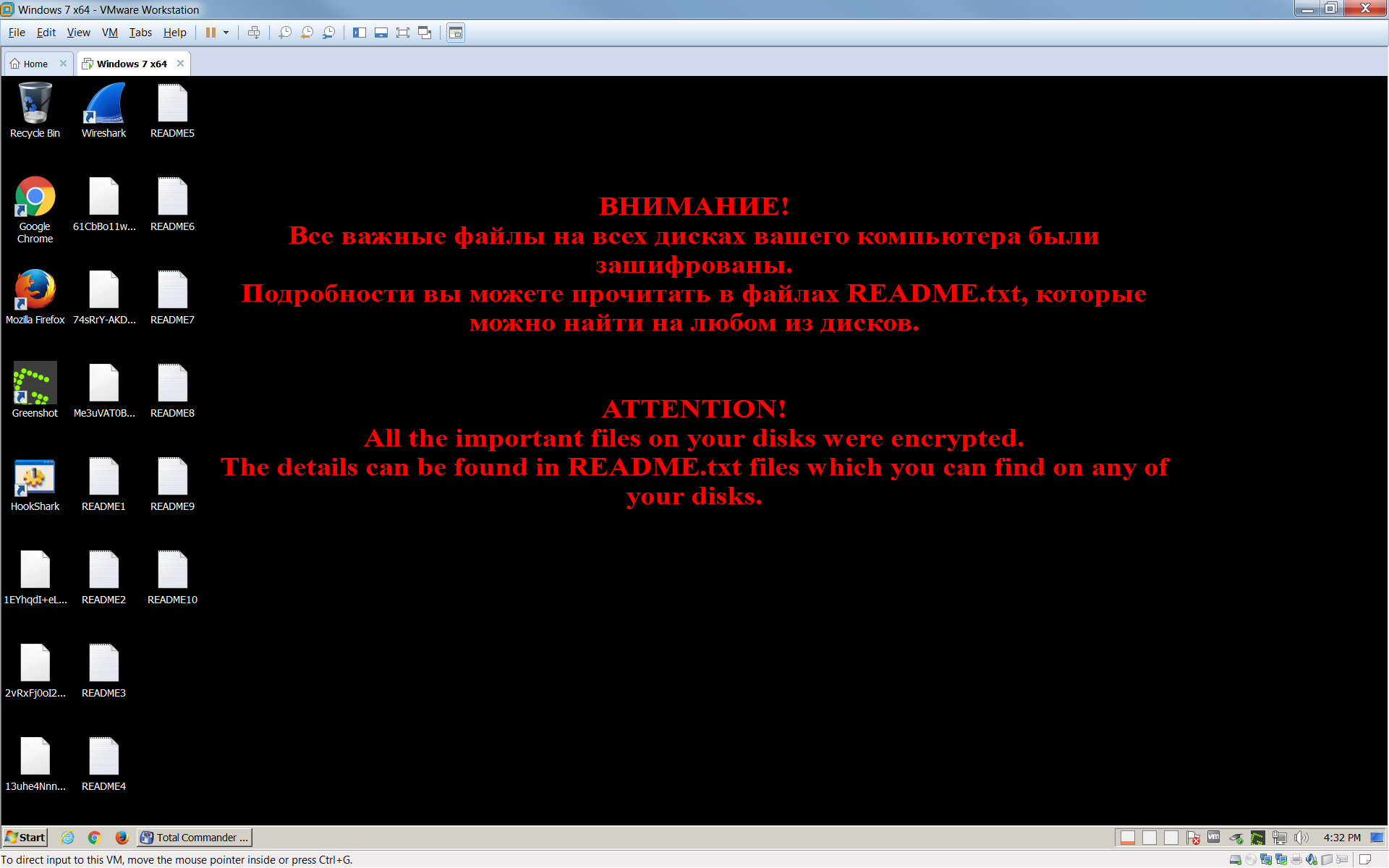

بعد تشفير ملفاتك، يتم إنشاء العديد من الملفات على سطح مكتب المستخدم، مع وجود الأسماء README1.txt إلى README10.txt. وتكون بلغات مختلفة، وتحتوي على هذا النص:

يتم أيضًا تغيير خلفية سطح مكتب المستخدم وتبدو مثل الصورة الموجودة أدناه:

إذا قام Troldesh بتشفير ملفاتك، فاضغط هنا لتنزيل الإصلاح المجاني الخاص بنا:

XData

يعد XData سلسلة من فيروسات الفدية المستمدة من AES_NI كما أنه يشبه WannaCry في استخدام اختراق Eternal Blue للانتشار في أجهزة أخرى.

يضيف فيروس الفدية الملحق ". ~ xdata ~" إلى الملفات المشفرة.

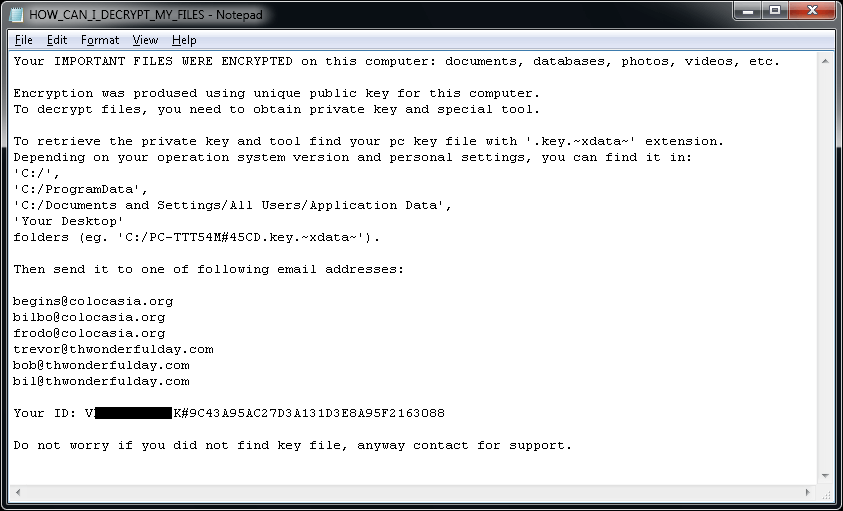

وفي كل مجلد يحتوي على ملف مشفر واحد على الأقل، يمكن العثور على الملف "HOW_CAN_I_DECRYPT_MY_FILES.txt". بالإضافة إلى ذلك، يقوم فيروس الفدية بإنشاء ملف المفتاح باسم مشابه لما يلي:

[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ في المجلدات التالية:

• C:\

• C:\ProgramData

• سطح المكتب

يحتوي الملف "HOW_CAN_I_DECRYPT_MY_FILES.txt" على ملاحظة الفدية التالية:

إذا قام Troldesh بتشفير ملفاتك، فاضغط هنا لتنزيل الإصلاح المجاني الخاص بنا: