Alat Penyahsulitan Ransomware Percuma

Dijangkiti ransomware? Jangan bayar wang tebusan!

Pilih jenis ransomware

Alat penyahsulitan ransomware percuma kami boleh membantu menyahsulitkan fail yang disulitkan dalam bentuk ransomware berikut. Cuma klik nama untuk melihat tanda jangkitan dan dapatkan penyelesaian percuma kami.

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo & LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (Luar talian)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

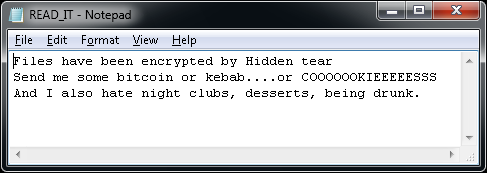

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh/Shade

- XData

Muat turun Avast Free Antivirus

AES_NI

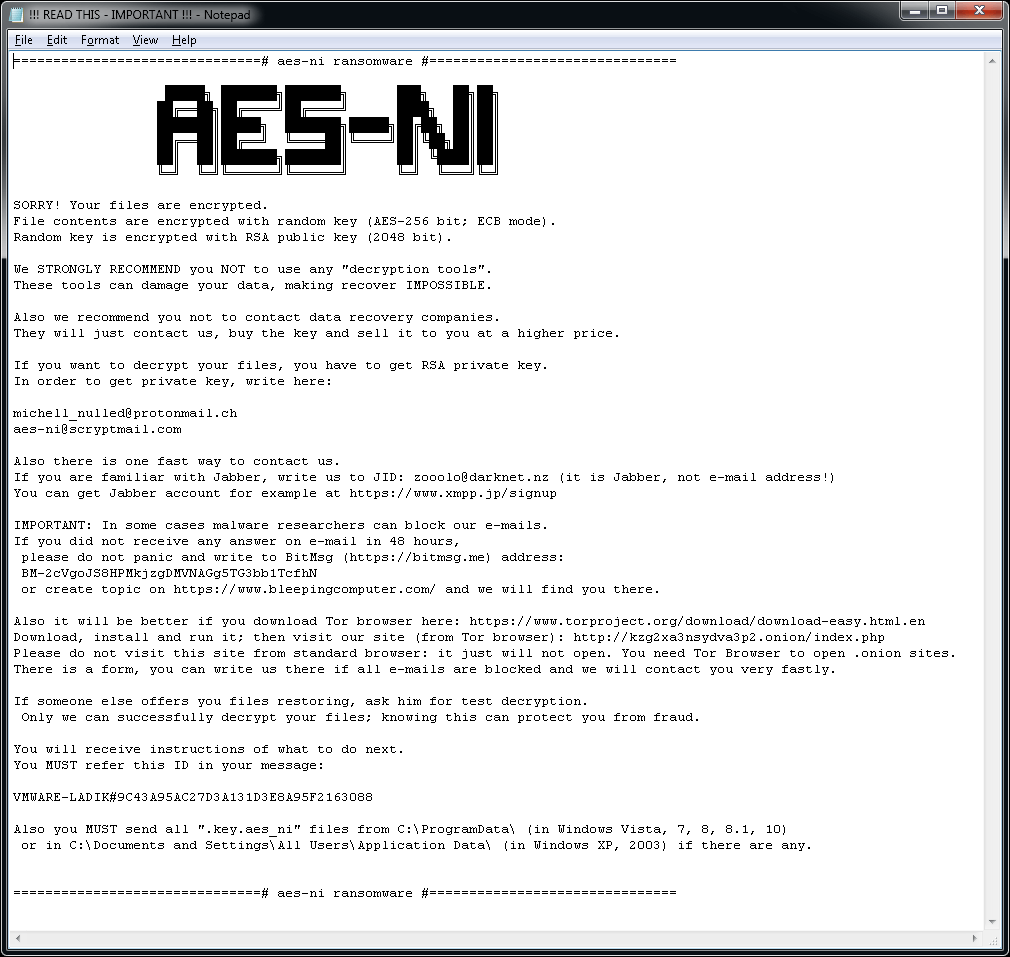

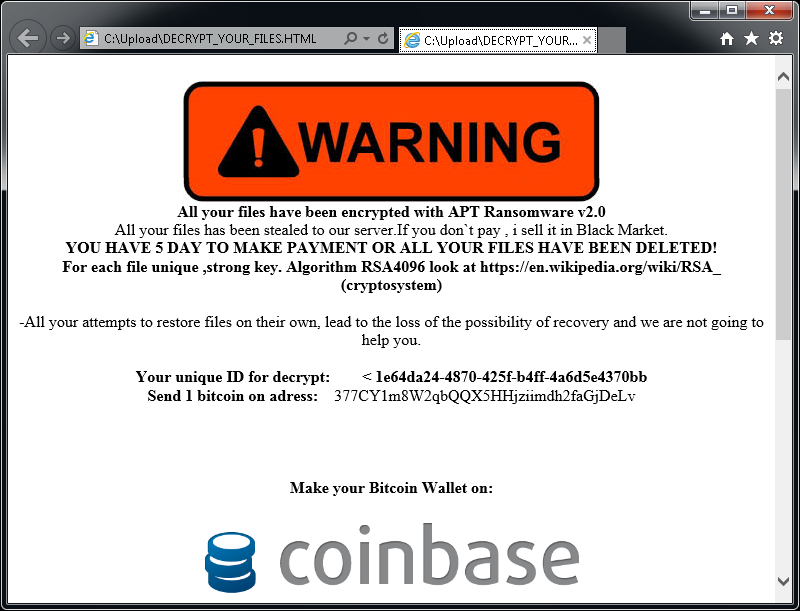

AES_NI ialah jenis ransomware yang muncul kali pertama pada Disember 2016. Sejak dari itu, kami telah memerhatikan beberapa varian dengan sambungan fail berbeza. Untuk menyulitkan fail, ransomware ini menggunakan AES-256 yang digabungkan dengan RSA-2048.

Ransomware ini menambahkan salah satu daripada sambungan berikut pada fail yang disulitkan:

.aes_ni

.aes256

.aes_ni_0day

Dalam setiap folder dengan sekurang-kurangnya satu fail disulitkan, fail "!!! READ THIS - IMPORTANT !!!.txt" boleh ditemui. Selain itu, ransomware itu membuat fail kunci dengan nama yang serupa dengan: [PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day dalam folder C:\ProgramData.

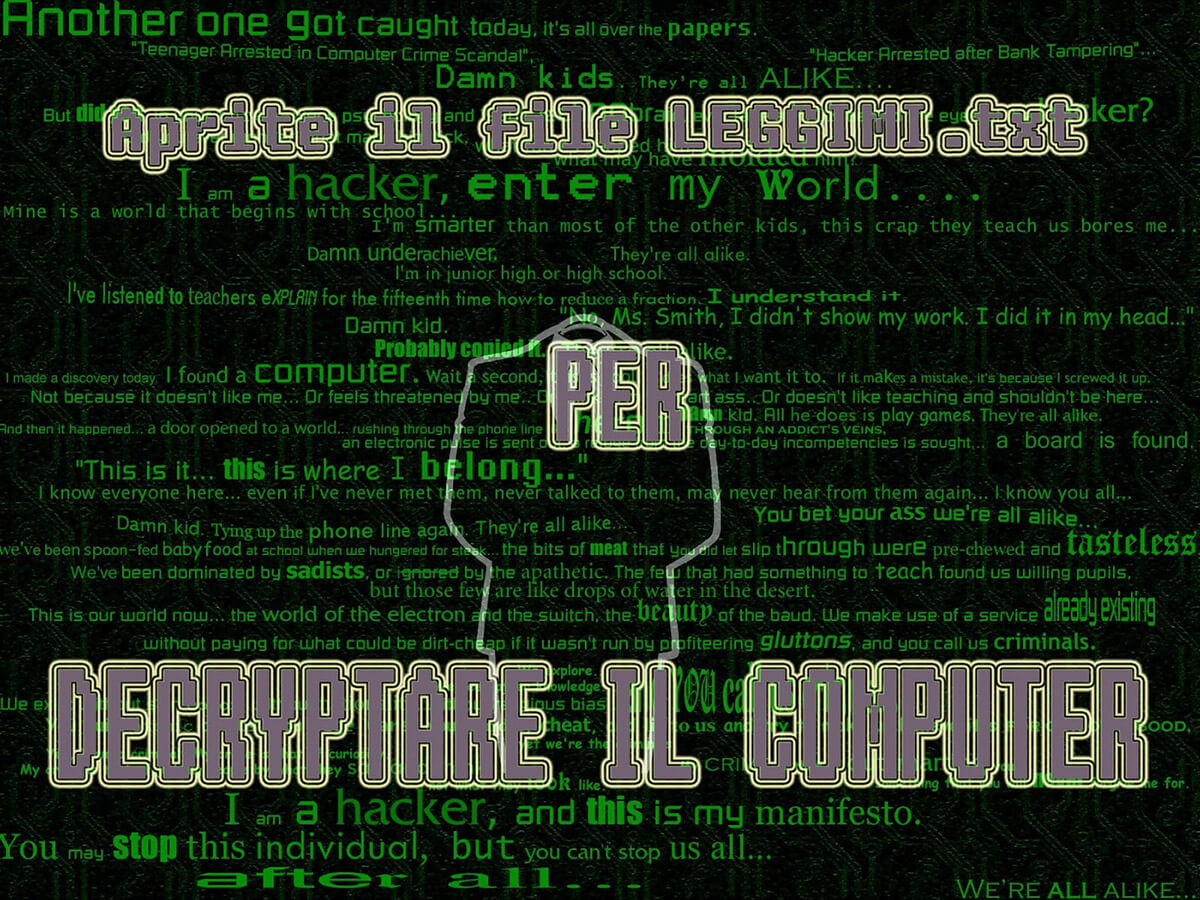

Fail "!!! READ THIS - IMPORTANT !!!.txt" mengandungi nota tebusan berikut:

Alcatraz Locker

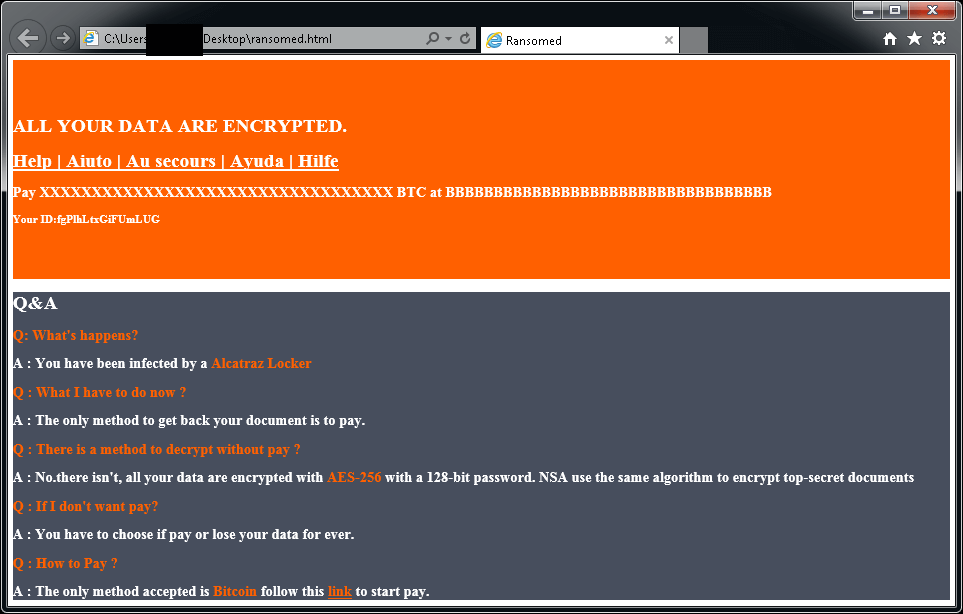

Alcatraz Locker ialah jenis ransomware yang pertama kali dilihat pada pertengahan bulan November 2016. Untuk menyulitkan fail pengguna, ransomware ini menggunakan penyulitan AES 256 yang digabungkan dengan pengekodan Base64.

Fail yang disulitkan mempunyai sambungan ".Alcatraz".

Selepas menyulitkan fail anda, mesej yang sama dipaparkan (terdapat dalam fail "ransomed.html" pada desktop pengguna):

Jika Alcatraz Locker telah menyulitkan fail anda, klik di sini untuk memuat turun penyelesaian percuma kami:

Apocalypse

Apocalypse ialah sejenis ransomware yang dikesan pada kali pertama pada Jun 2016. Berikut ialah tanda-tanda jangkitan:

Apocalypse menambahkan .encrypted, .FuckYourData, .locked, .Encryptedfile, atau .SecureCrypted di hujung nama fail. (misalnya, Thesis.doc = Thesis.doc.locked)

Membuka fail dengan sambungan .How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt atau .Where_my_files.txt (misalnya, Thesis.doc.How_To_Decrypt.txt) akan memaparkan pelbagai mesej:

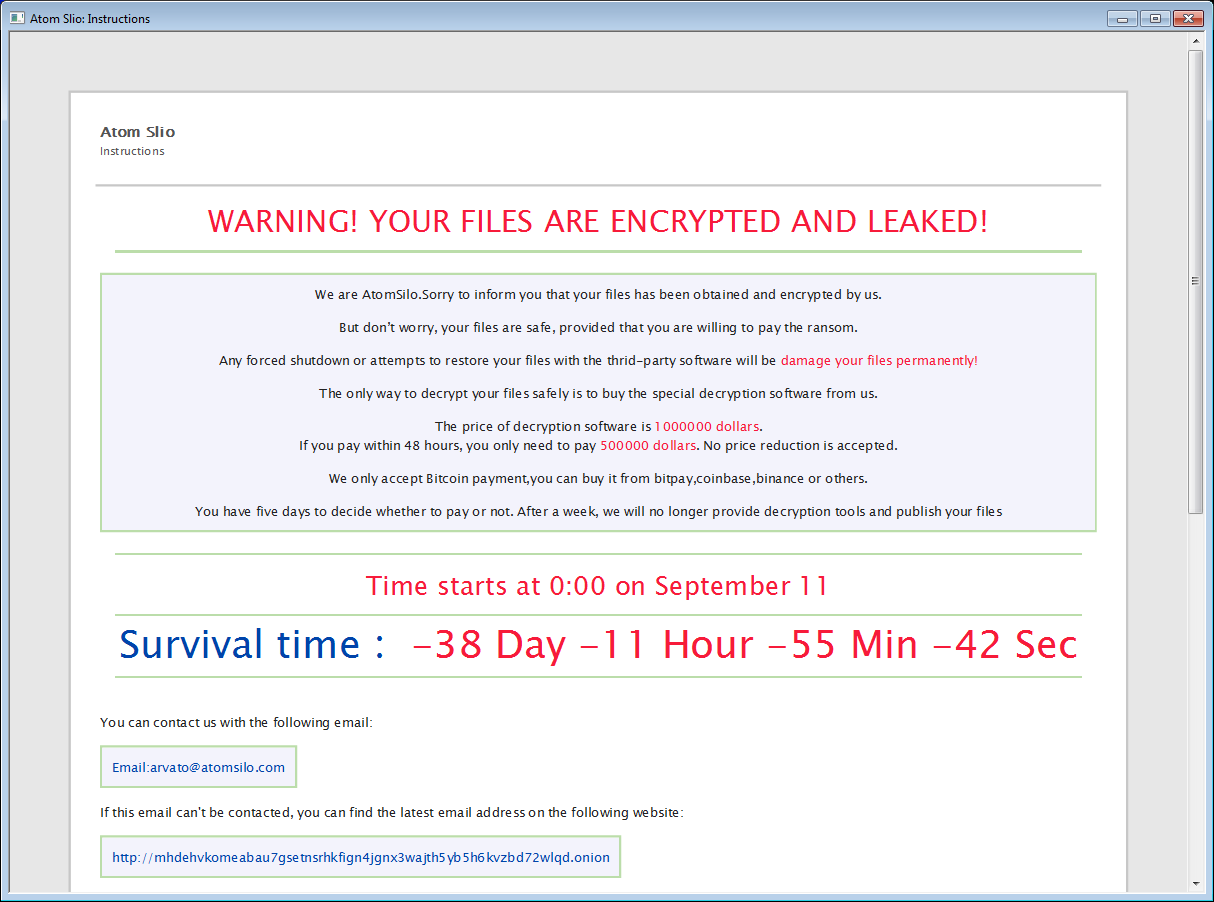

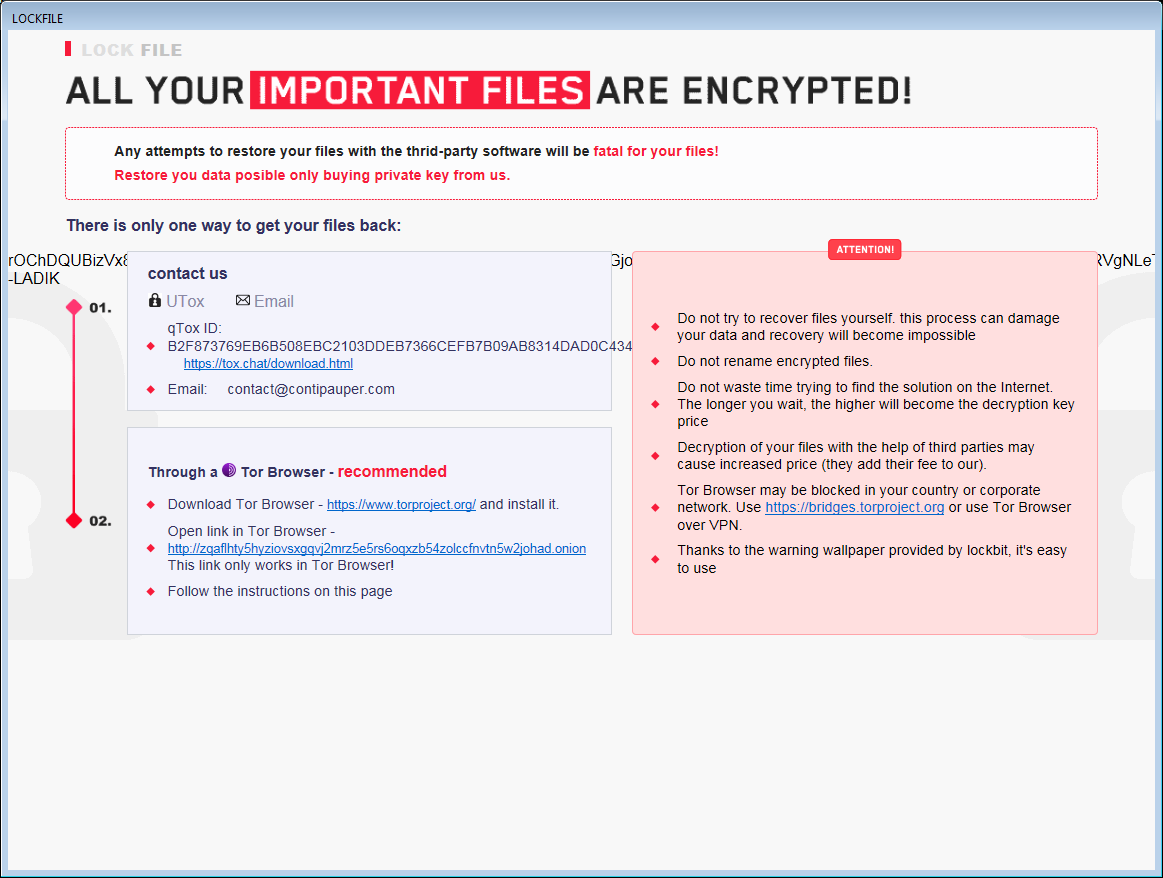

AtomSilo & LockFile

AtomSilo&LockFile ialah dua jenis ransomware yang dianalisis oleh Jiří Vinopal. Dua ransomware ini mempunyai skema penyulitan yang sangat serupa, jadi penyahsulit ini merangkumi kedua-dua varian. Mangsa boleh menyahsulit fail mereka secara percuma.

Fail yang disulitkan boleh dikenal pasti dengan salah satu sambungan berikut:

.ATOMSILO

.lockfile

Dalam setiap folder yang mempunyai sekurang-kurangnya satu fail yang disulitkan, terdapat juga fail nota tebusan yang bertajuk README-FILE-%ComputerName%-%Number%.hta atau LOCKFILE-README-%ComputerName%-%Number%.hta, cth.:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

Babuk

Babuk ialah ransomware Rusia. Pada September 2021, kod sumber bocor dengan beberapa kunci penyahsulitan. Mangsa boleh menyahsulit fail mereka secara percuma.

Apabila menyulitkan fail, Babuk menambah salah satu sambungan berikut pada nama fail:

.babuk

.babyk

.doydo

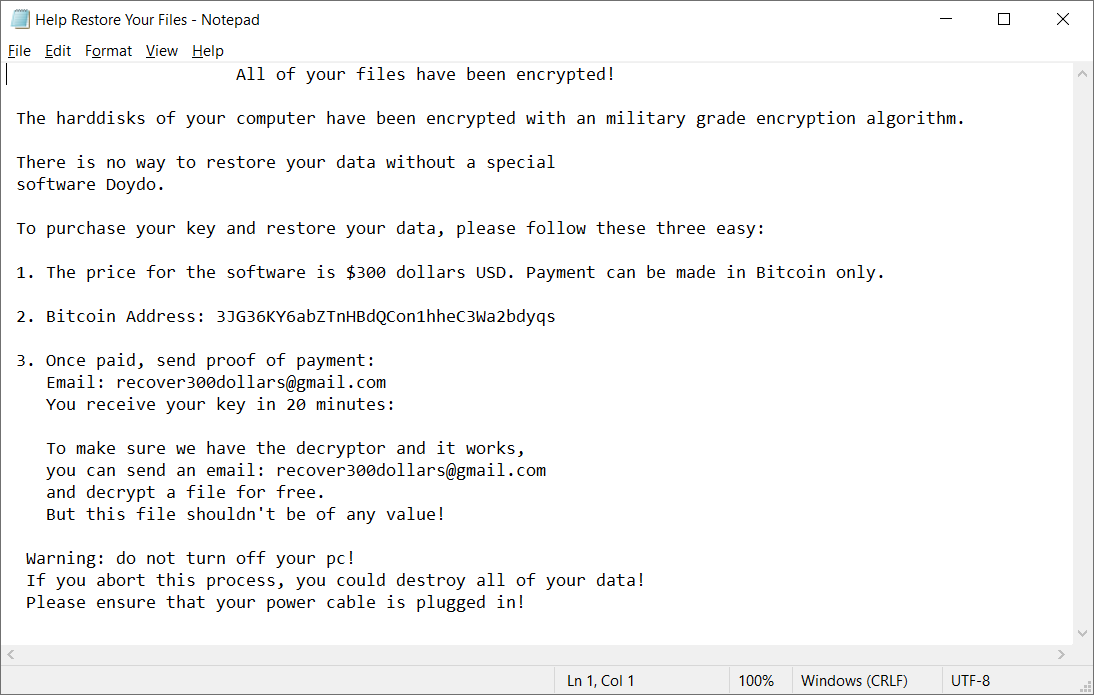

Dalam setiap folder dengan sekurang-kurangnya satu fail disulitkan, fail Help Restore Your Files.txt boleh ditemui dengan kandungan berikut:

BadBlock

BadBlock ialah sejenis ransomware yang dikesan pada kali pertama pada Mei 2016. Berikut ialah tanda-tanda jangkitan:

BadBlock tidak menukar nama fail anda.

Selepas menyulitkan fail anda, BadBlock memaparkan satu daripada mesej ini (daripada fail bernama Help Decrypt.html):

Jika BadBlock telah menyulitkan fail anda, klik di sini untuk memuat turun penyelesaian percuma kami:

Bart

Bart ialah sejenis ransomware yang dikesan pada kali pertama pada penghujung Jun 2016. Berikut ialah tanda-tanda jangkitan:

Bart menambahkan .bart.zip di hujung nama fail. (misalnya, Thesis.doc = Thesis.docx.bart.zip) Ini ialah arkib ZIP yang disulitkan yang mengandungi fail asal.

Selepas menyulitkan fail anda, Bart menukar hias latar desktop anda kepada imej seperti di bawah ini. Teks pada imej ini turut boleh digunakan untuk membantu mengenal pasti Bart dan disimpan pada desktop dalam fail yang bernama recover.bmp dan recover.txt.

Jika Bart telah menyulitkan fail anda, klik di sini untuk memuat turun penyelesaian percuma kami:

Pengakuan: Kami ingin mengucapkan terima kasih kepada Peter Conrad, pengarang PkCrack, yang memberikan kebenaran kepada kami untuk menggunakan pustakanya dalam alat penyahsulitan Bart kami.

BigBobRoss

BigBobRoss menyulitkan fail pengguna menggunakan penyulitan AES128. Fail yang disulitkan mempunyai sambungan baharu ".obfuscated" yang ditambahkan pada hujung nama fail.

Ransomware ini menambahkan sambungan berikut: .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

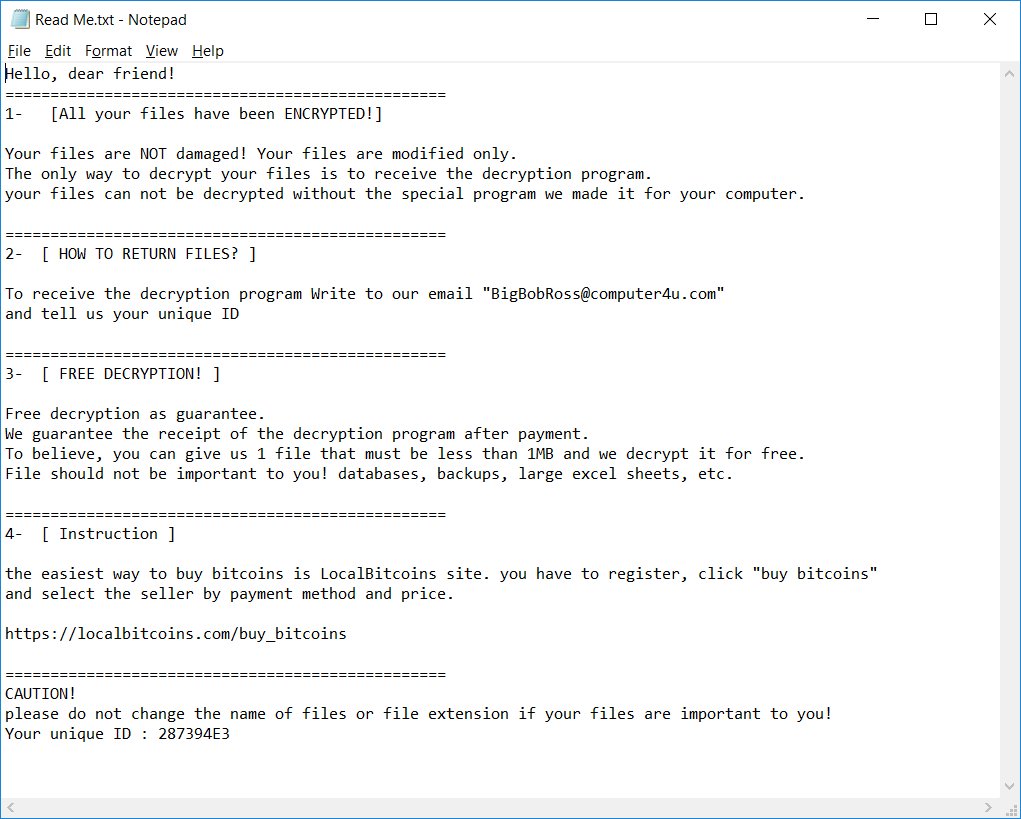

Ransomware ini juga membuat fail teks bernama "Read Me.txt" dalam setiap folder. Kandungan fail tersebut seperti di bawah.

BTCWare

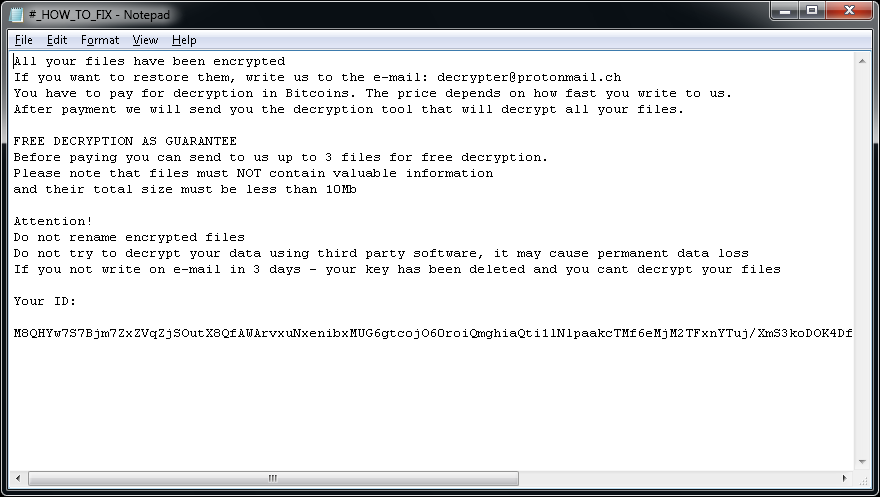

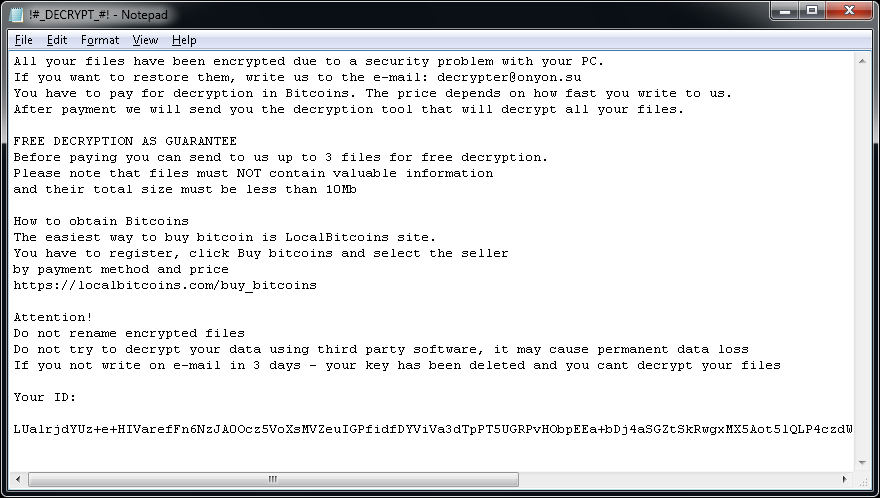

BTCWare ialah jenis ransomware yang muncul kali pertama pada Mac 2017. Sejak dari itu, kami memerhatikan lima varian yang boleh dibezakan melalui sambungan fail yang disulitkan. Ransomware ini menggunakan dua kaedah penyulitan yang berbeza – RC4 dan AES 192.

Nama fail yang disulitkan akan mempunyai format berikut:

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

Selain itu, salah satu fail berikut boleh ditemui pada PC

Key.dat on %USERPROFILE%\Desktop

1.bmp in %USERPROFILE%\AppData\Roaming

#_README_#.inf or !#_DECRYPT_#!.inf in each folder with at least one encrypted file.

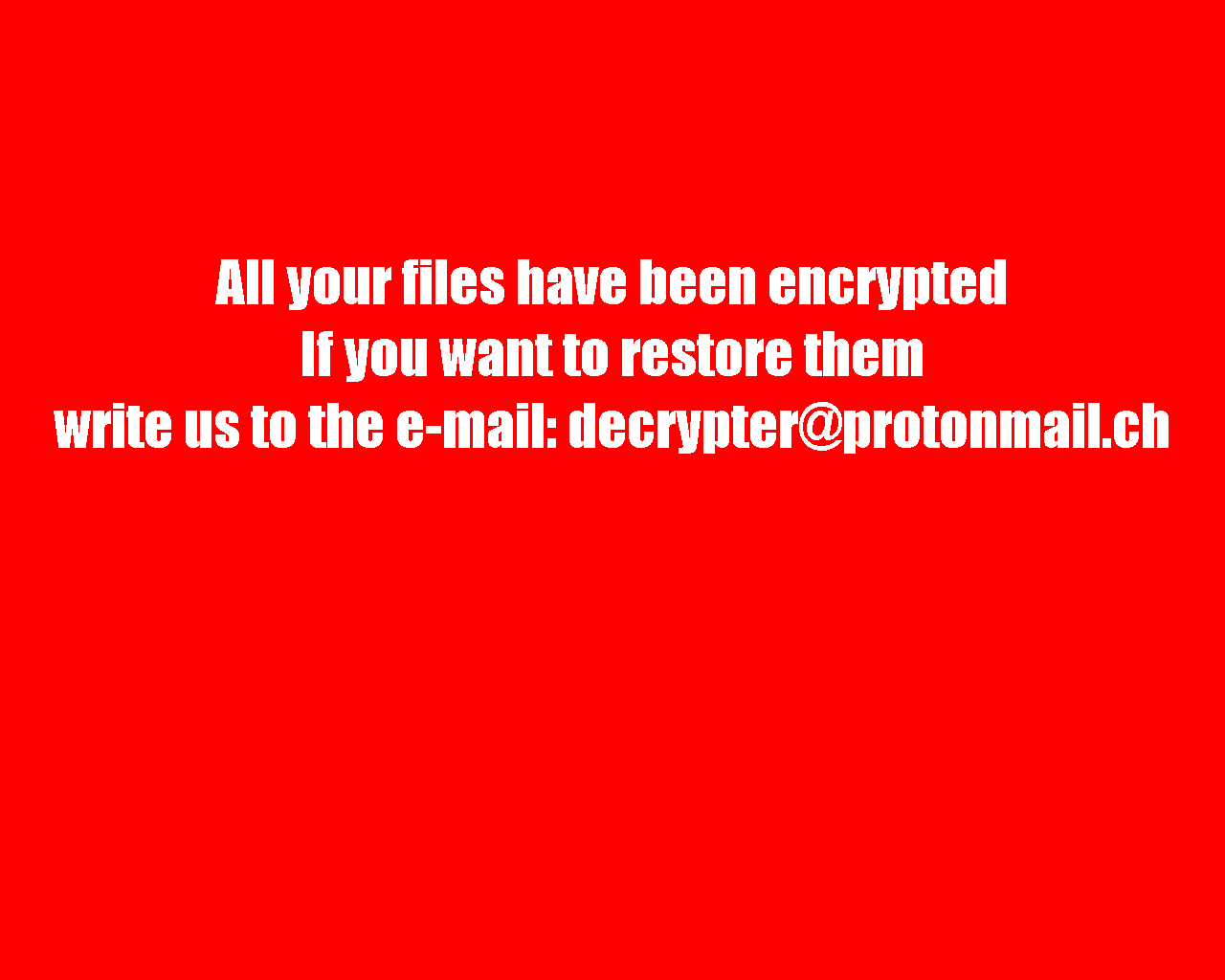

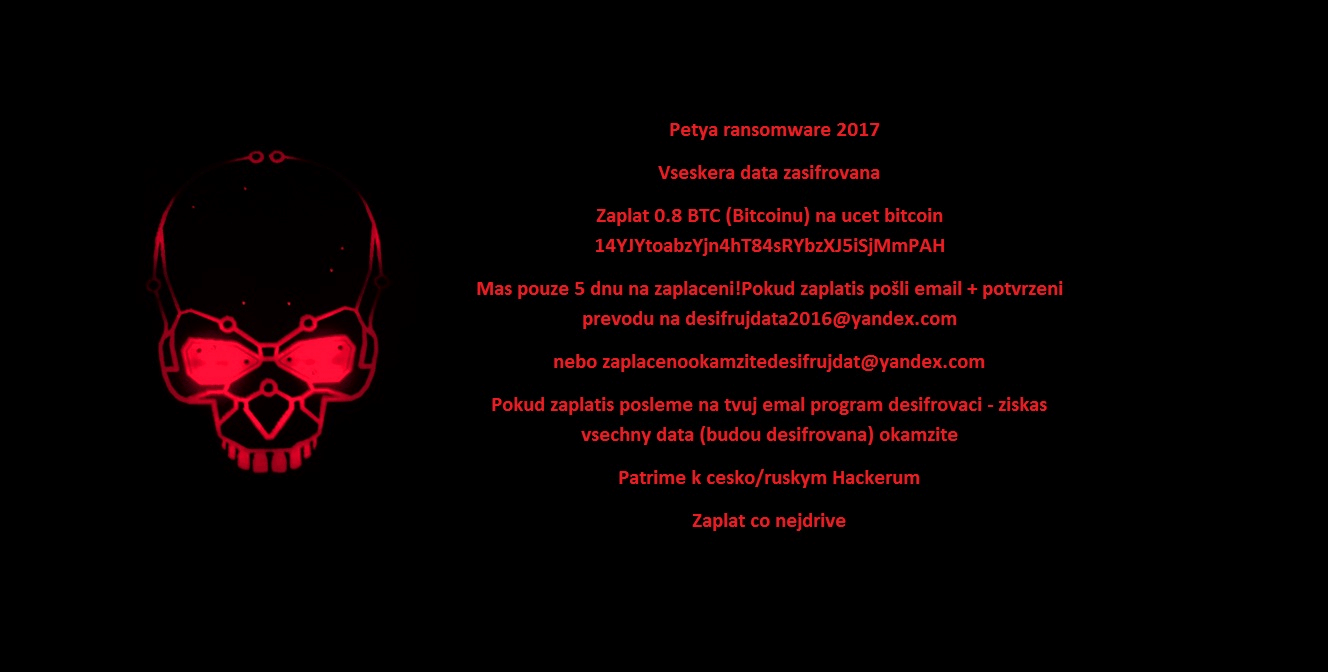

Selepas menyulitkan fail anda, kertas dinding desktop ditukar kepada yang berikut:

Anda juga boleh melihat salah satu nota tebusan berikut:

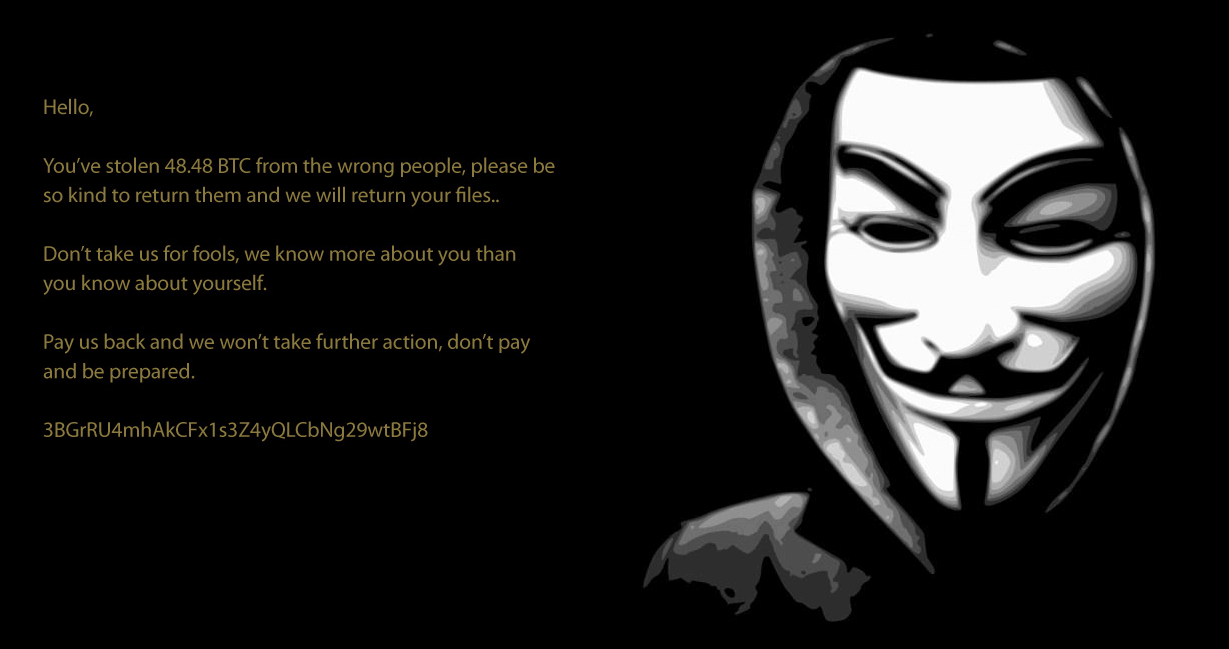

Crypt888

Crypt888 (turut dikenali sebagai Mircop) ialah sejenis ransomware yang dikesan pada kali pertama pada Jun 2016. Berikut ialah tanda-tanda jangkitan:

Crypt888 menambah Lock. pada permulaan nama fail. (misalnya, Thesis.doc = Lock.Thesis.doc)

Selepas menyulitkan fail anda, Crypt888 menukar hias latar desktop anda kepada salah satu daripada berikut:

Jika Crypt888 telah menyulitkan fail anda, klik di sini untuk memuat turun penyelesaian percuma kami:

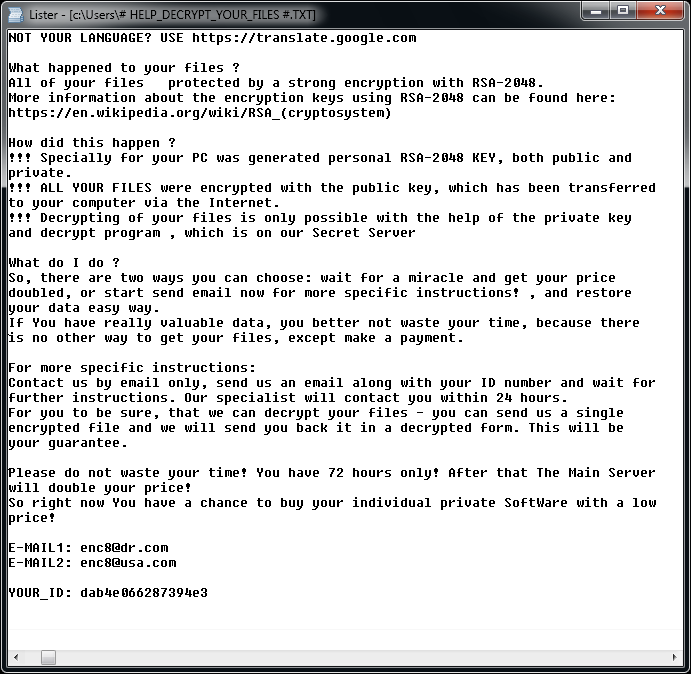

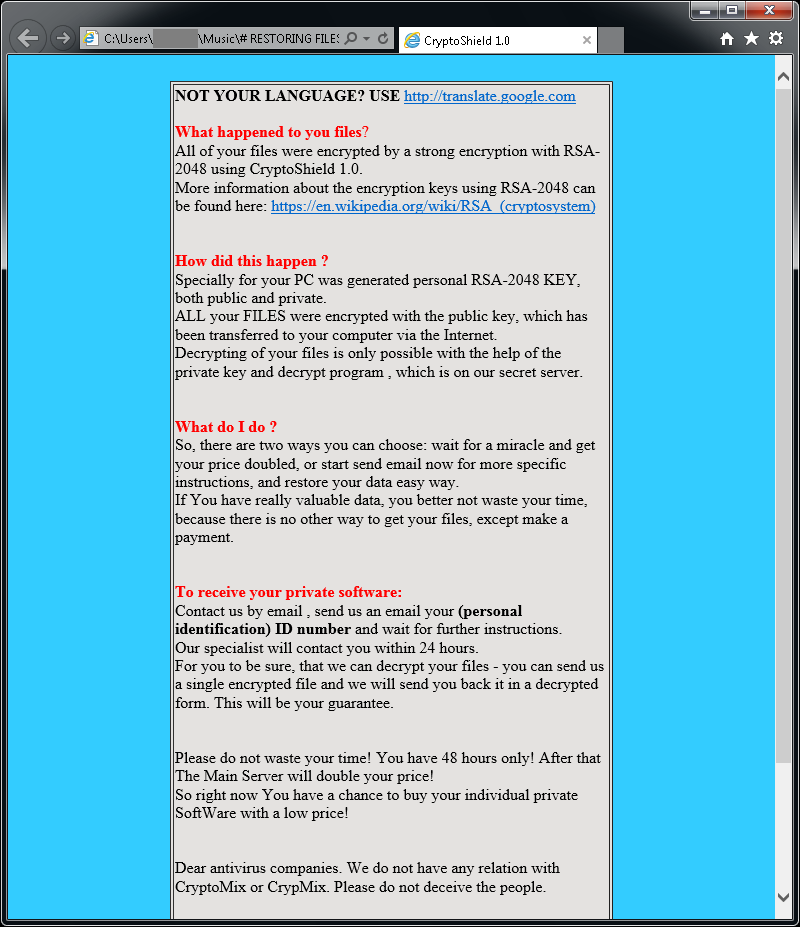

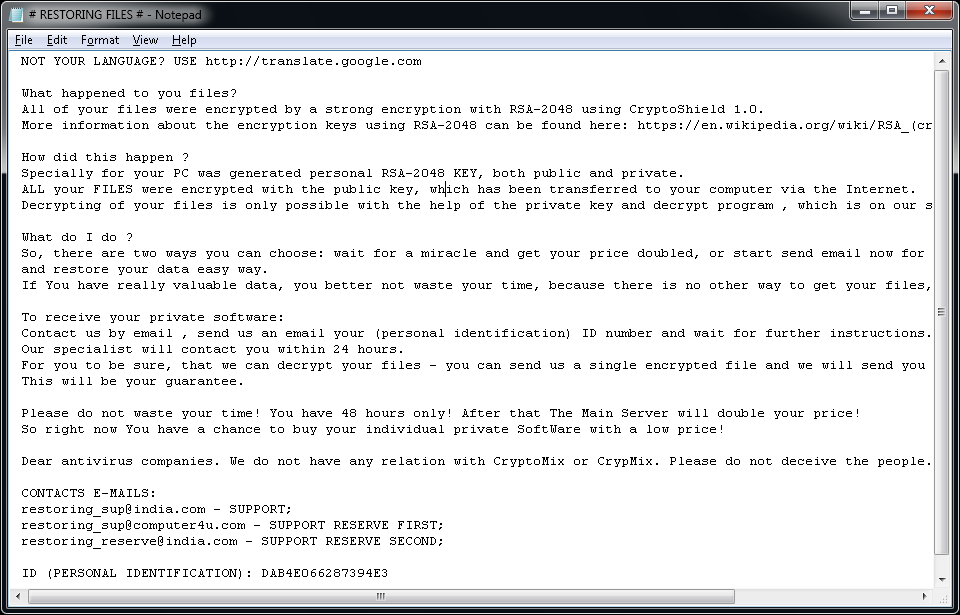

CryptoMix (Luar talian)

CryptoMix (turut dikenali sebagai CryptFile2 atau Zeta) ialah jenis ransomware yang pertama kali ditemui pada bulan Mac 2016. Pada awal 2017, jenis CryptoMix yang baharu, dipanggil CryptoShield mula muncul. Kedua-dua jenis ini menyulitkan fail dengan menggunakan penyulitan AES256 dengan kunci penyulitan unik yang dimuat turun daripada pelayan jauh. Namun begitu, jika pelayan tidak tersedia atau jika pengguna tidak disambungkan ke Internet, ransomware ini akan menyulitkan fail dengan kunci tetap ("kunci luar talian").

Penting: Alat penyahsulitan yang disediakan hanya menyokong fail yang disulitkan menggunakan "kunci luar talian". Sekiranya kunci luar talian tidak digunakan untuk menyulitkan fail, alat kami tidak dapat memulihkan fail dan tiada pengubahsuaian fail akan dilakukan.

Kemas Kini 21-07-2017: Penyahsulit juga telah dikemas kini untuk berfungsi dengan varian Mole.

Fail yang disulitkan akan mempunyai satu daripada sambungan berikut: .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd, .rscl atau .MOLE.

Fail berikut mungkin ditemui pada PC selepas menyulitkan fail:

Jika CryptoMix telah menyulitkan fail anda, klik di sini untuk memuat turun penyelesaian percuma kami:

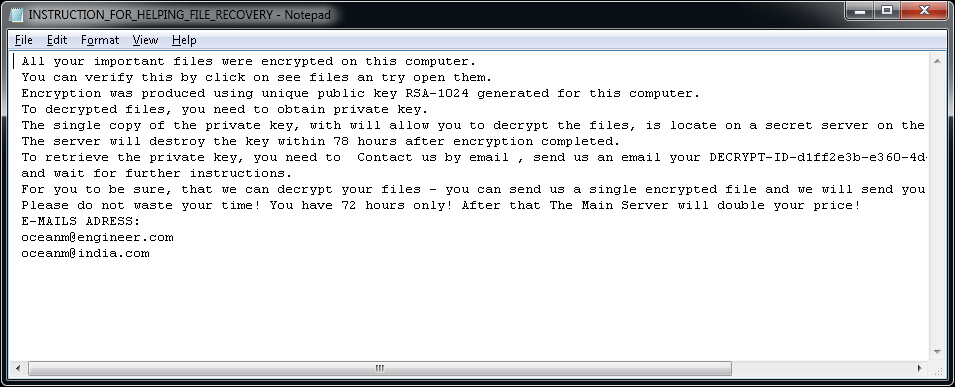

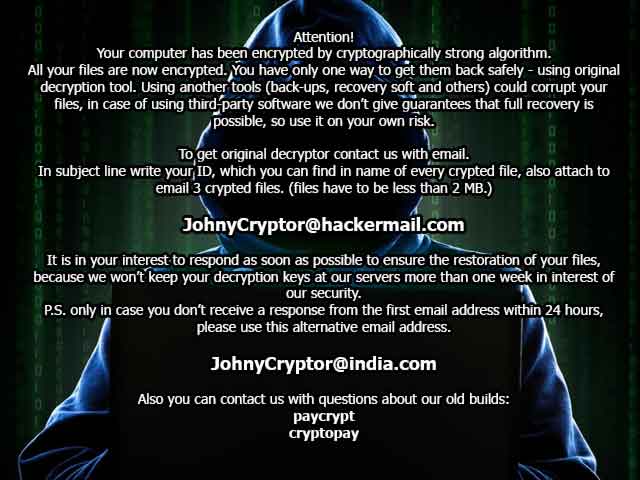

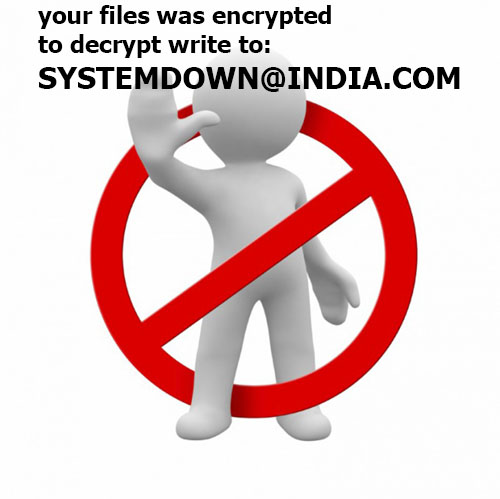

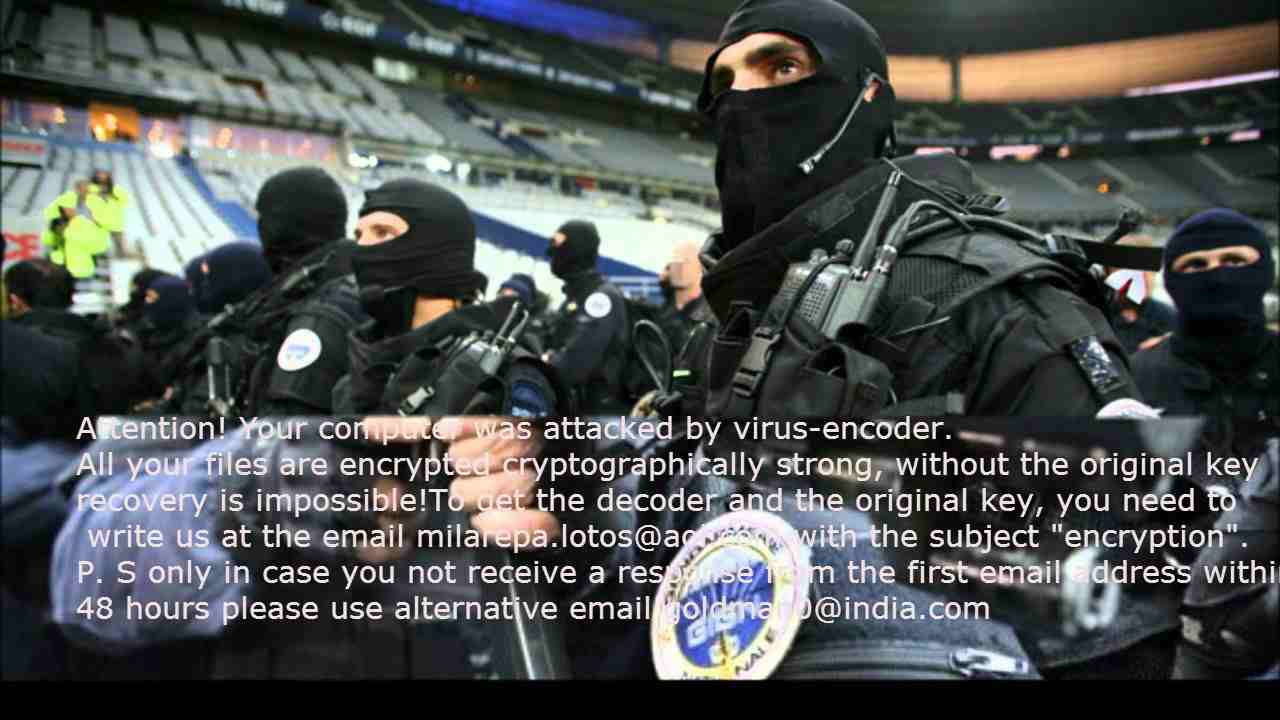

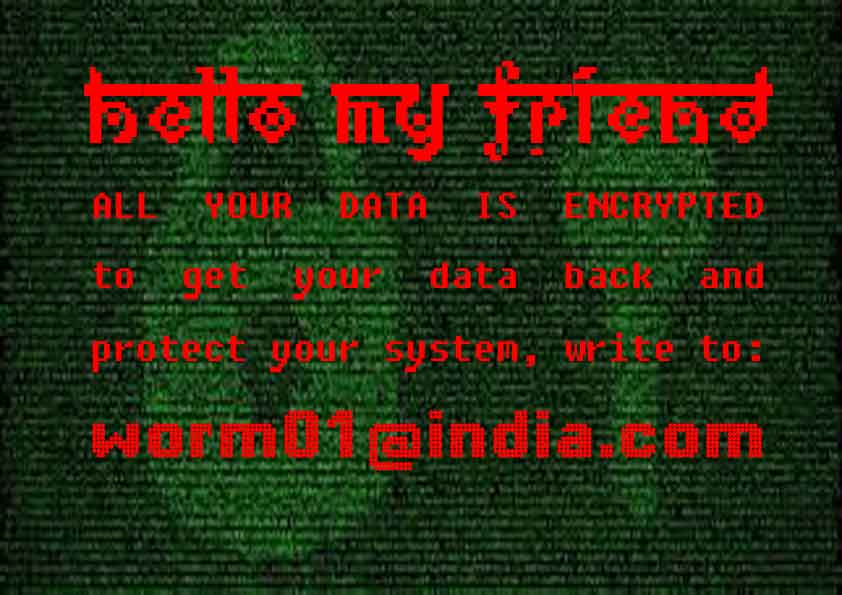

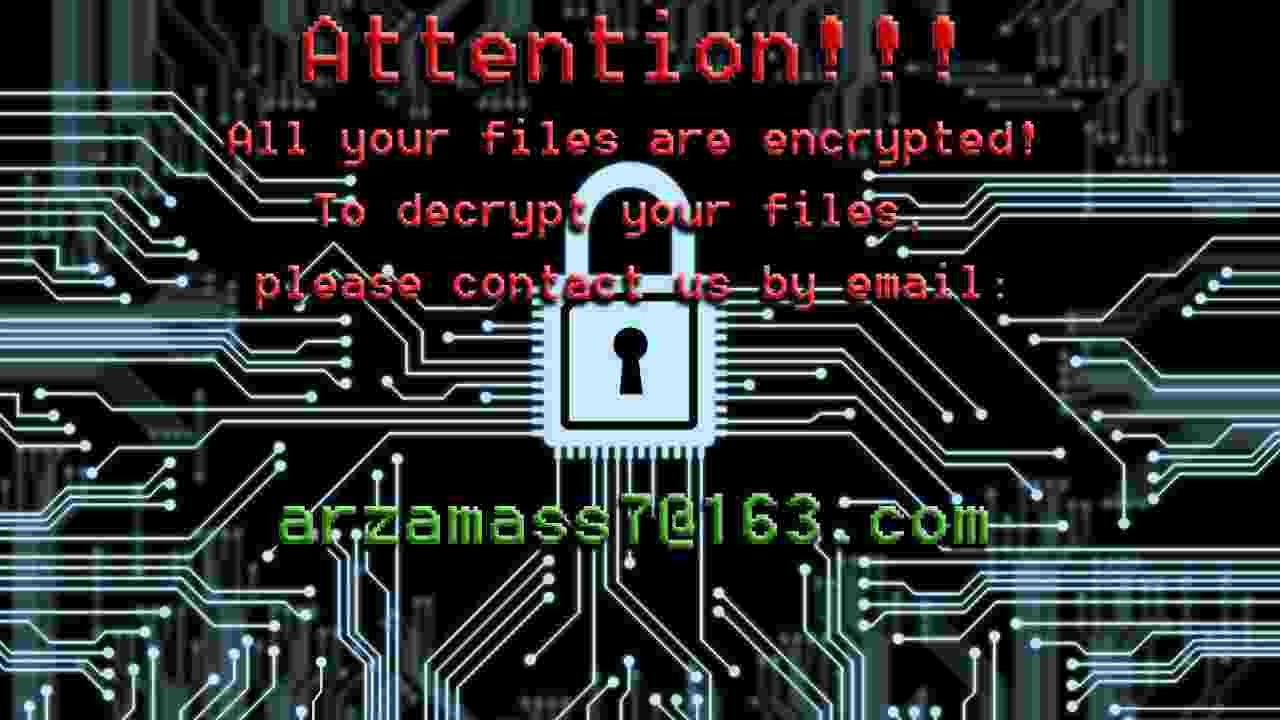

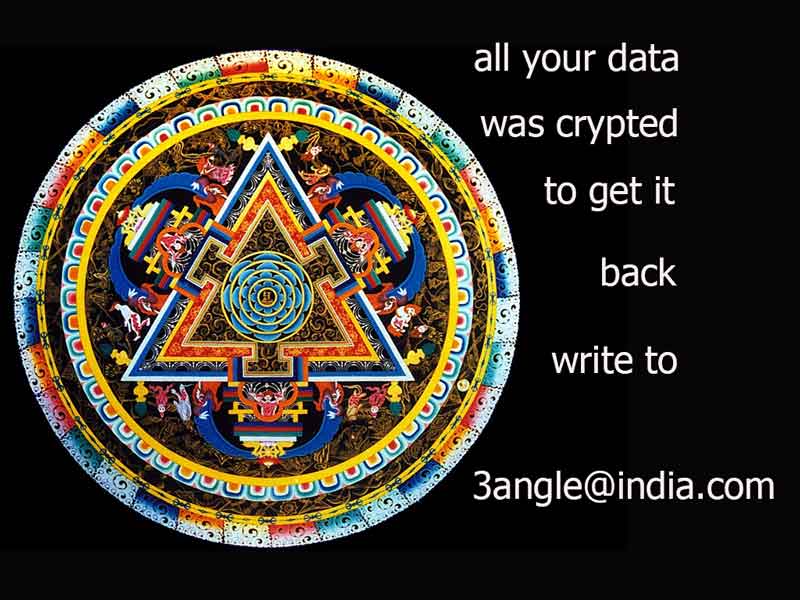

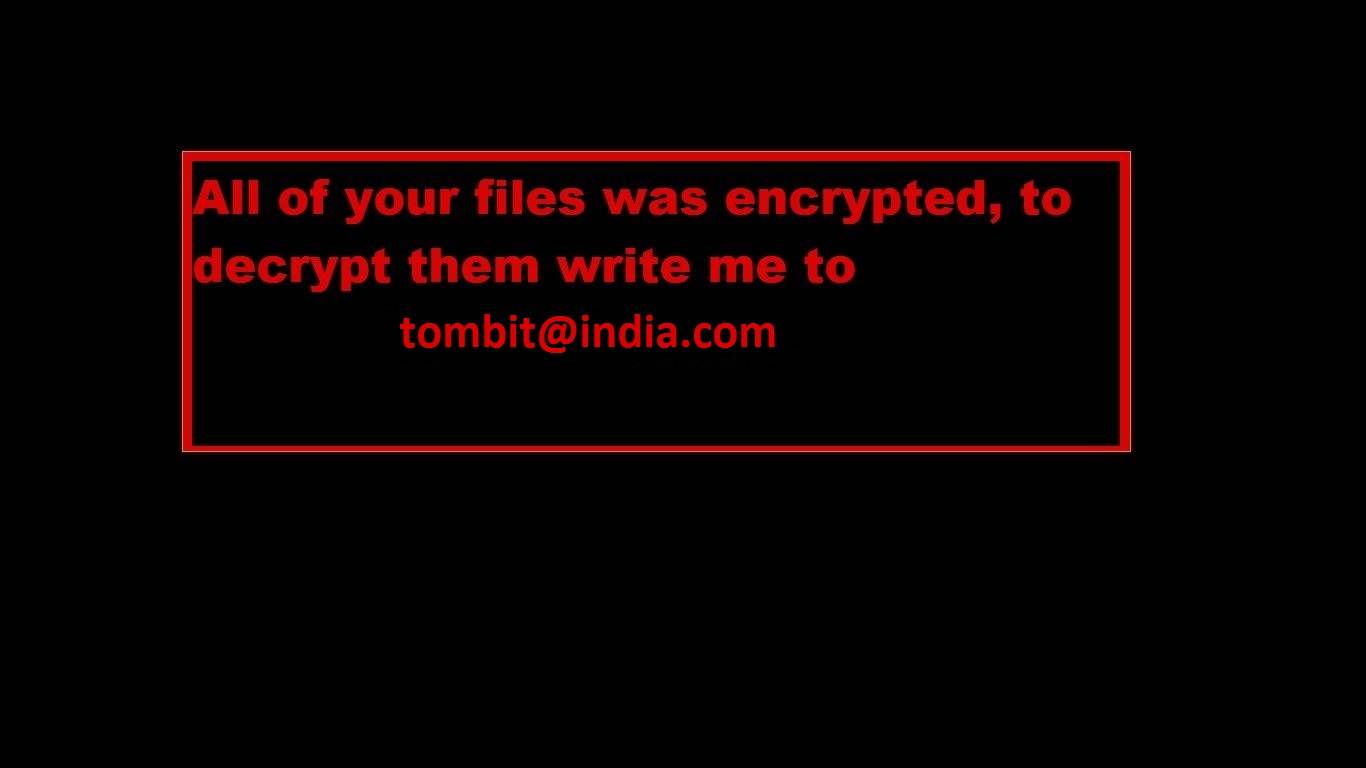

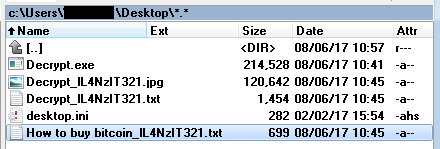

CrySiS

CrySiS (JohnyCryptor, Virus-Encode, Aura, Dharma) ialah jenis ransomware yang telah diperhatikan sejak bulan September 2015. Ia menggunakan AES-256 yang digabungkan dengan penyulitan simetri RSA-1024.

Fail yang disulitkan mempunyai pelbagai sambungan, termasuk:

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

.{tombit@india.com}.dharma,

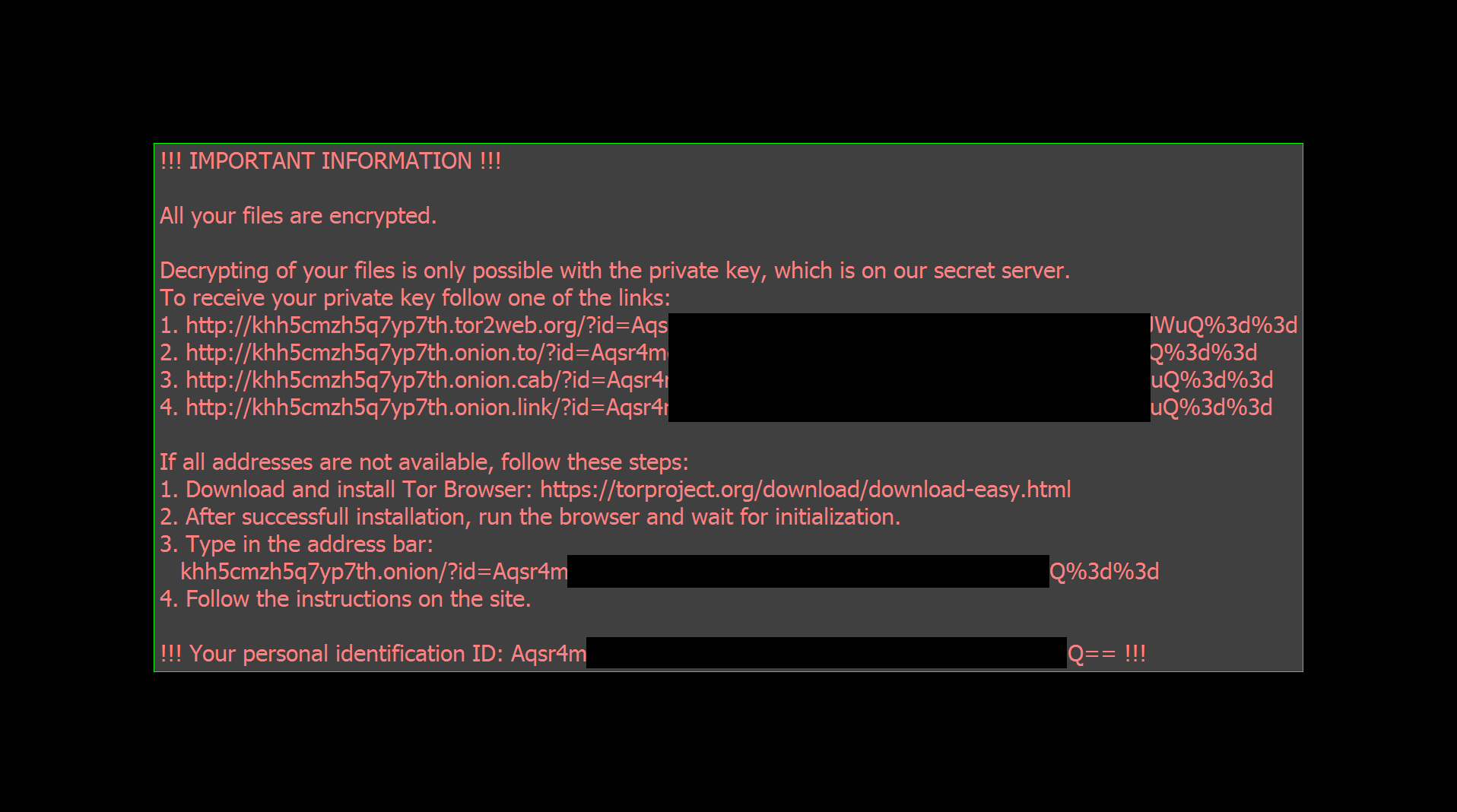

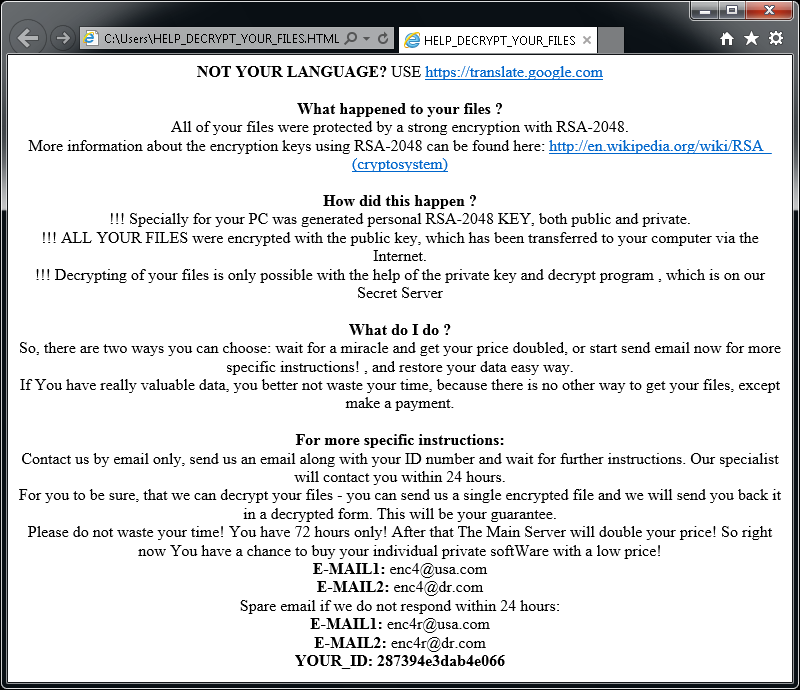

.wallet

Selepas menyulitkan fail anda, satu daripada mesej berikut dipaparkan (lihat di bawah). Mesej terdapat dalam "Decryption instructions.txt", "Decryptions instructions.txt", "README.txt", "Readme to restore your files.txt" atau "HOW TO DECRYPT YOUR DATA.txt" pada desktop pengguna. Selain itu, latar belakang desktop ditukar kepada salah satu gambar di bawah.

Jika CrySiS telah menyulitkan fail anda, klik di sini untuk memuat turun penyelesaian percuma kami:

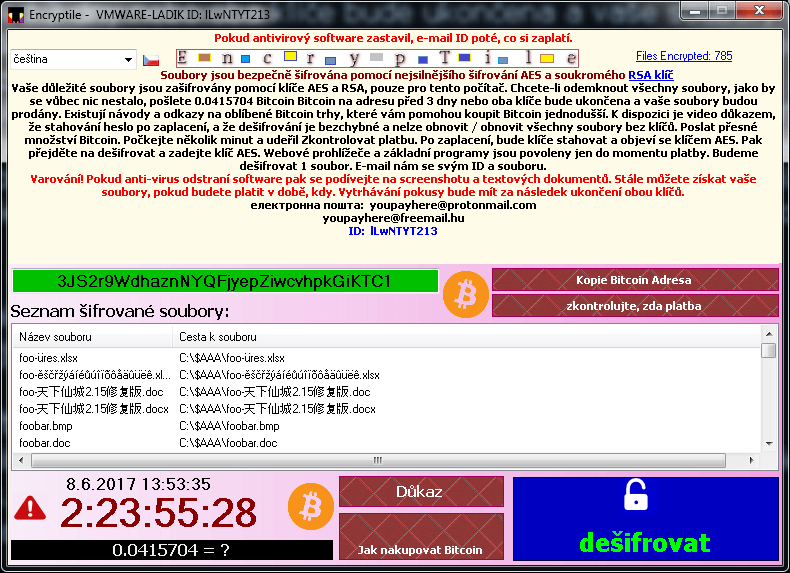

EncrypTile

EncrypTile ialah ransomware yang pertama kali kami perhatikan pada bulan November 2016. Selepas pembangunan setengah tahun, kami menangkap versi akhir ransomware ini yang baharu. Ia menggunakan penyulitan AES-128, menggunakan kunci yang berterusan untuk PC dan pengguna tertentu.

Ransomware ini menambahkan perkataan "encrypTile" ke dalam nama fail:

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

Ransomware ini juga membuat empat fail baharu pada desktop pengguna. Nama fail ini diterjemahkan, ini ialah versi bahasa Inggeris:

Semasa sedang berjalan, ransomware akan menghalang pengguna secara aktif daripada menggunakan sebarang alat yang berkemungkinan akan mengeluarkannya. Rujuk pada catatan blog untuk mendapatkan arahan yang lebih terperinci berkenaan cara untuk menjalankan penyahsulit sekiranya ransomware sedang berjalan pada PC anda.

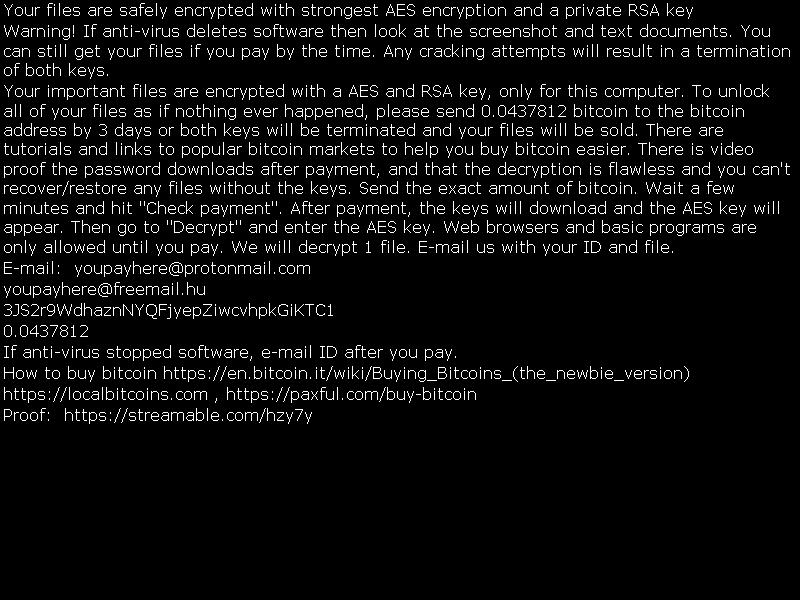

FindZip

FindZip ialah jenis ransomware yang pertama kali dilihat pada penghujung bulan Februari 2017. Ransomware ini tersebar pada Mac OS X (versi 10.11 atau lebih baharu). Penyulitannya adalah berdasarkan pewujudan fail ZIP – setiap fail yang disulitkan ialah arkib ZIP, mengandungi dokumen asal.

Fail yang disulitkan mempunyai sambungan .crypt.

Selepas menyulitkan fail anda, beberapa fail akan dibuat pada desktop pengguna dengan pelbagai nama: DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt. Fail ini semuanya sama, mengandungi mesej teks berikut:

Khas: Memandangkan penyahsulit AVAST ialah aplikasi Windows, anda perlu memasang lapisan emulasi pada Mac (WINE, CrossOver). Untuk mendapatkan maklumat lanjut, sila baca catatan blog kami.

Jika Globe telah menyulitkan fail anda, klik di sini untuk memuat turun penyelesaian percuma kami:

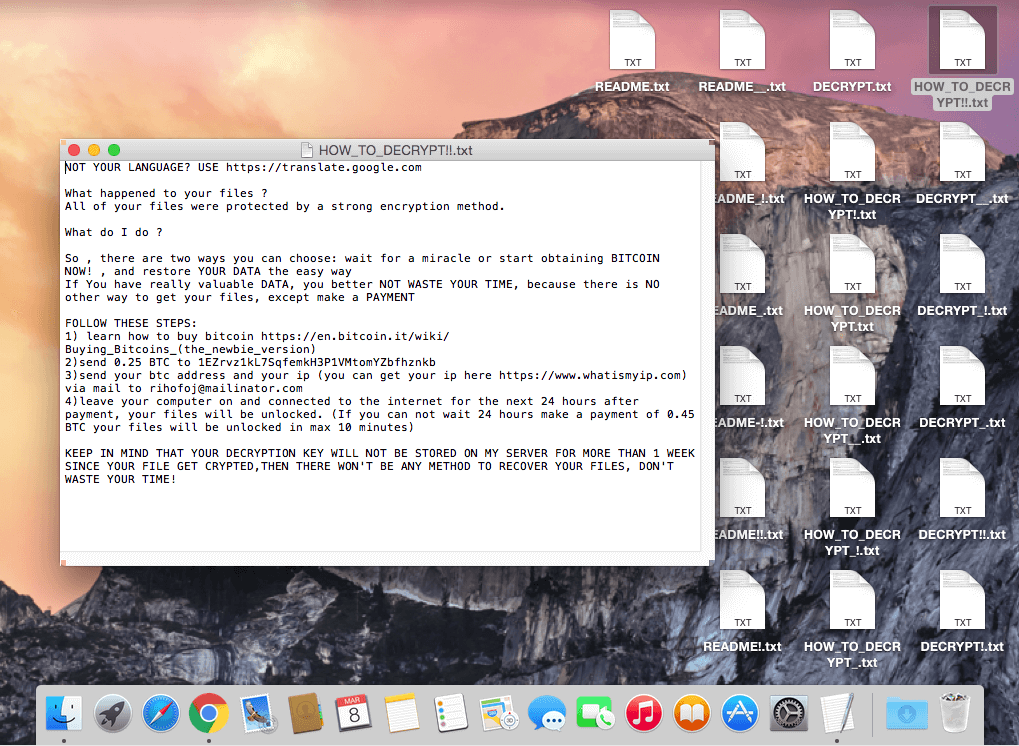

Fonix

Ransomware Fonix telah aktif sejak Jun 2020. Ditulis dalam bahasa C++, ia menggunakan tiga skema penyulitan utama (kunci utama RSA-4096, kunci sesi RSA-2048, kunci fail 256-bit untuk penyulitan SALSA/ChaCha). Pada Februari 2021, penulis ransomware menutup perniagaan mereka dan menerbitkan kunci utama RSA yang boleh digunakan untuk menyahsulit fail secara percuma.

Fail yang disulitkan akan mempunyai satu daripada sambungan ini:

.FONIX,

.XINOF

Setelah menyulitkan fail pada mesin mangsa, ransomware akan menunjukkan skrin berikut:

Jika Fonix telah menyulitkan fail anda, klik di sini untuk memuat turun penyelesaian percuma kami:

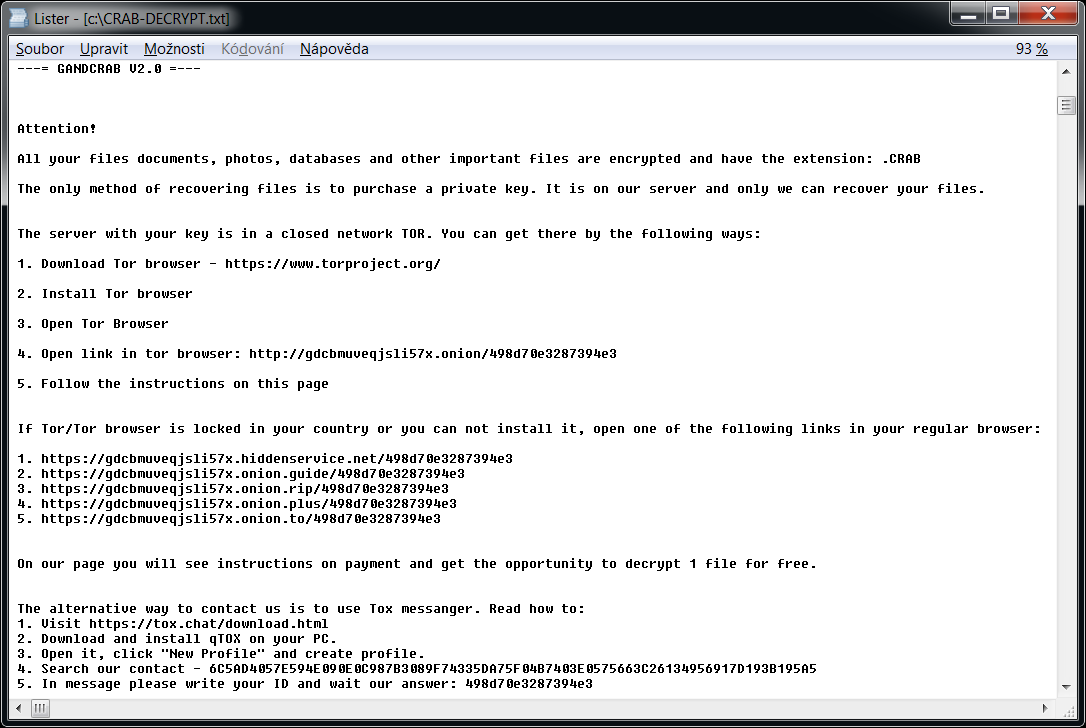

GandCrab

Gandcrab ialah salah satu ransomware yang paling banyak pada tahun 2018. Pada 17. Oktober 2018, pembangun Gandcrab kunci keluaran 997 untuk mangsa yang berada di Syria. Serta, pada Julai 2018, FBI mengeluarkan kunci penyahsulitan utama untuk versi 4-5.2. Versi penyahsulit ini menggunakan semua kunci ini dan boleh menyahsulitkan fail secara percuma.

Ransomware ini menambahkan beberapa kemungkinan sambungan:

.GDCB,

.CRAB,

.KRAB,

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (huruf rawak)

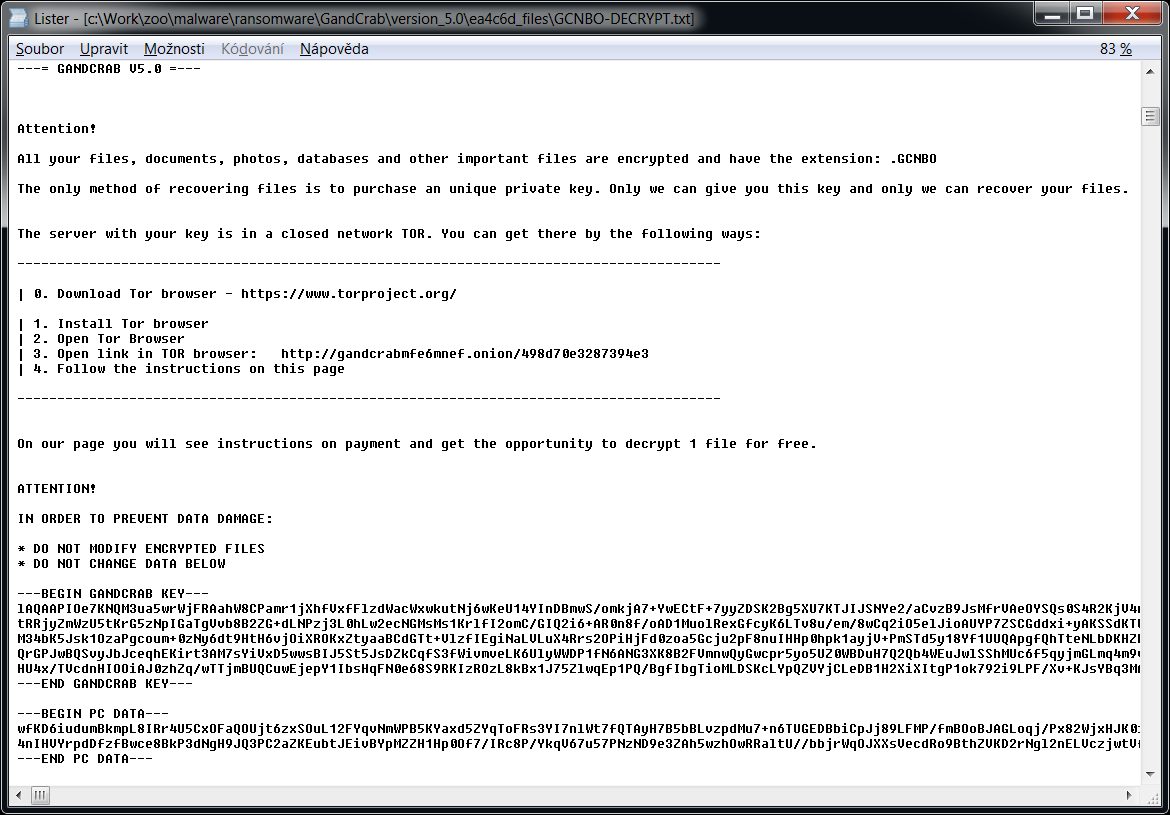

Ransomware ini juga membuat fail teks bernama "GDCB-DECRYPT.txt", "CRAB-DECRYPT.txt", "KRAB_DECRYPT.txt", "%RandomLetters%-DECRYPT.txt" atau "%RandomLetters%-MANUAL.txt"dalam setiap folder. Kandungan fail tersebut seperti di bawah.

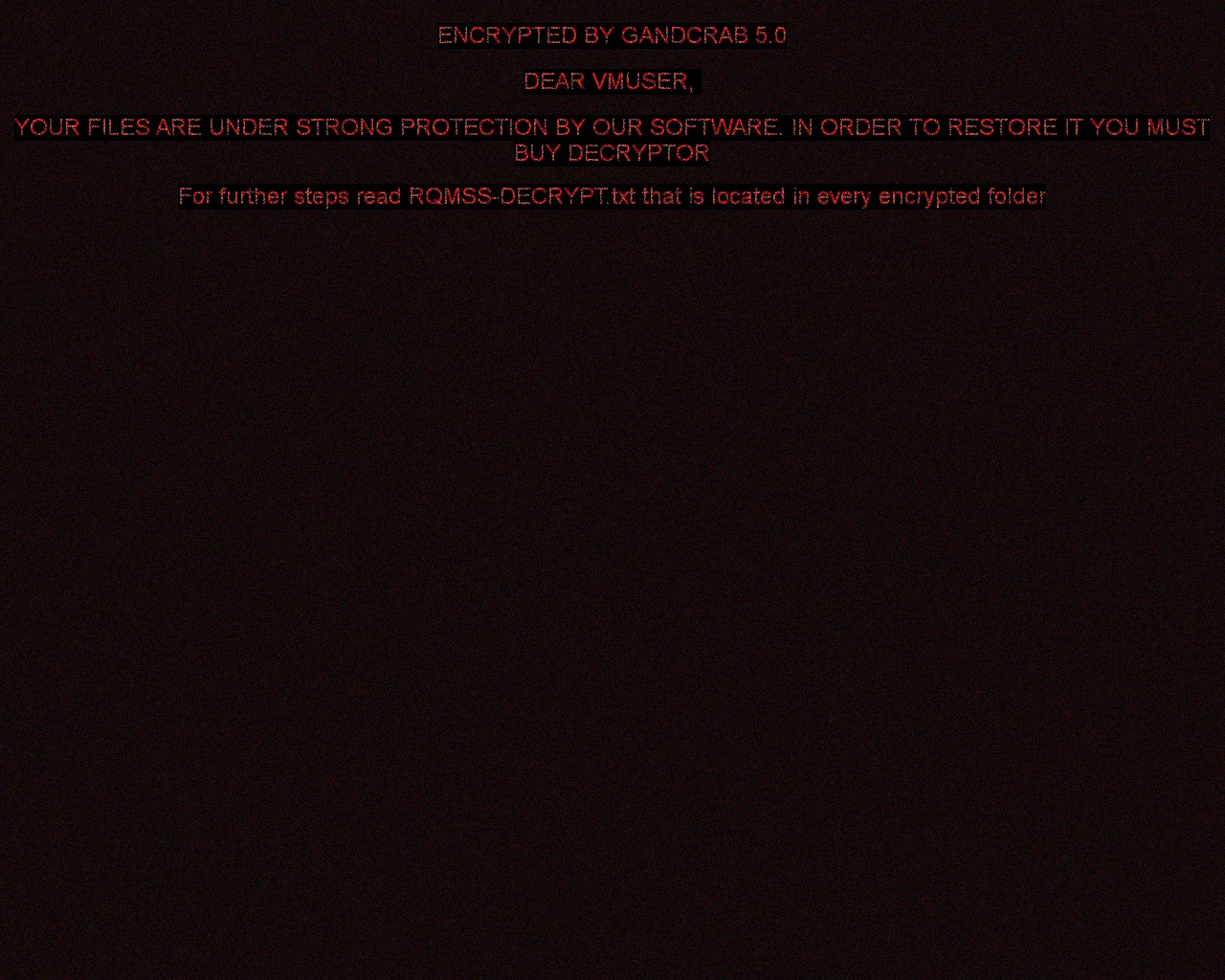

Versi ransomware yang lebih baharu juga boleh menetapkan imej berikut pada desktop pengguna:

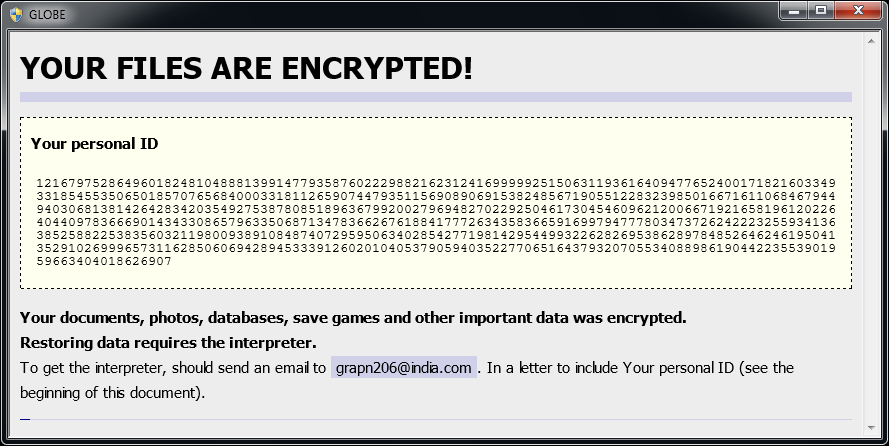

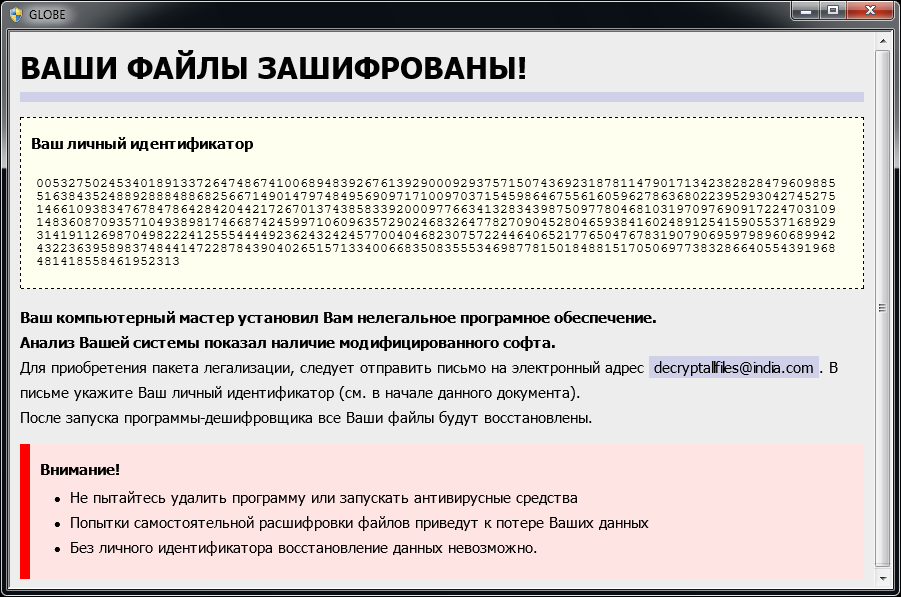

Globe

Globe ialah jenis ransomware yang telah diperhatikan sejak bulan Ogos 2016. Berdasarkan kelainan, program ini menggunakan kaedah penyulitan RC4 atau Blowfish. Berikut ialah tanda-tanda jangkitan:

Globe menambahkan satu daripada sambungan berikut pada nama fail: ".ACRYPT", ".GSupport[0-9]", ".blackblock", ".dll555", ".duhust", ".exploit", ".frozen", ".globe", ".gsupport", ".kyra", ".purged", ".raid[0-9]", ".siri-down@india.com", ".xtbl", ".zendrz", ".zendr[0-9]" atau ".hnyear". Selain itu, beberapa versinya turut menyulitkan nama fail.

Selepas menyulitkan fail anda, mesej yang sama dipaparkan (terdapat dalam fail "How to restore files.hta" atau "Read Me Please.hta"):

Jika Globe telah menyulitkan fail anda, klik di sini untuk memuat turun penyelesaian percuma kami:

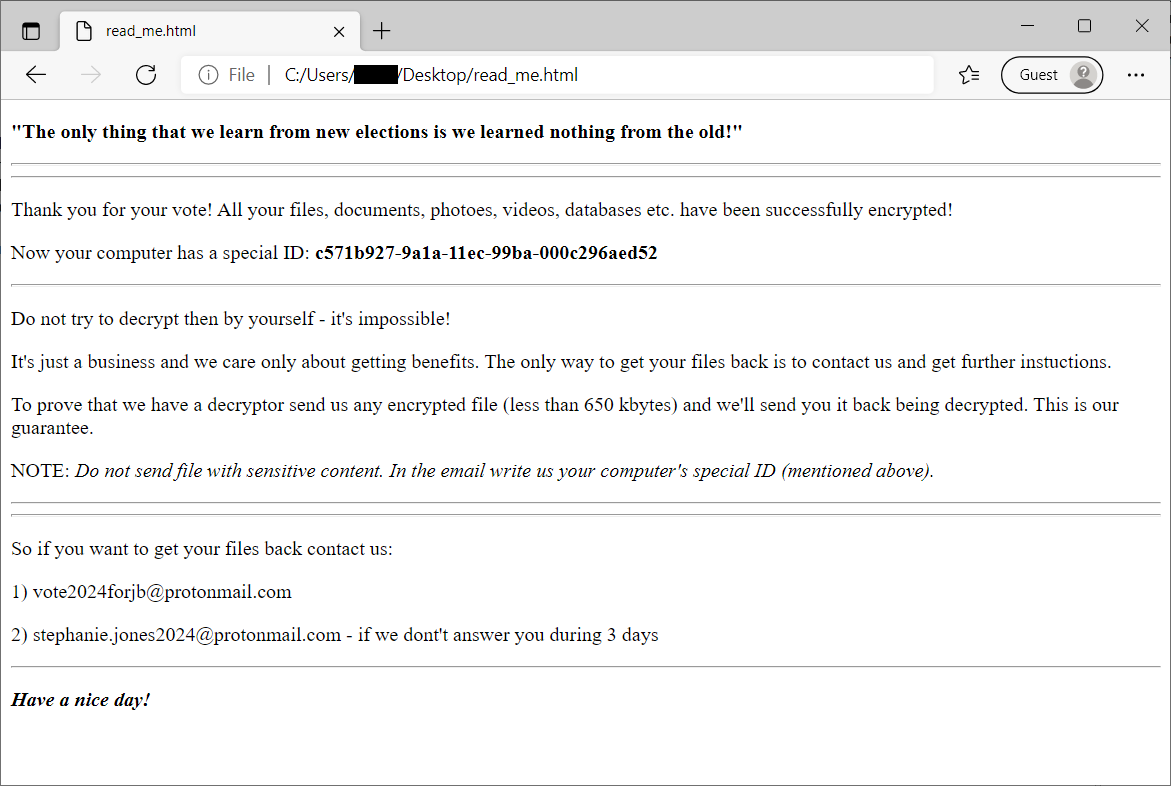

HermeticRansom

HermeticRansom ialah ransomware yang digunakan semasa permulaan Rusia menceroboh Ukraine. Ia ditulis dalam bahasa Go dan menyulitkan fail dengan sifer simetri AES GCM. Mangsa serangan ransomware ini boleh menyahsulitkan fail mereka secara percuma.

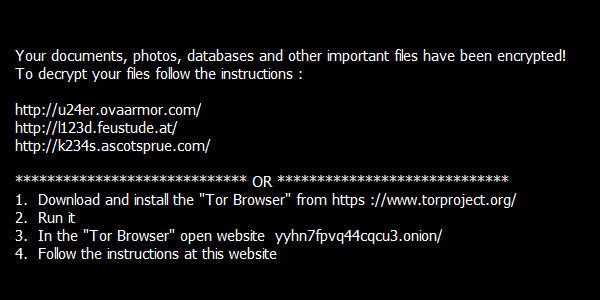

Fail yang disulitkan boleh dikenal pasti oleh sambungan fail .[vote2024forjb@protonmail.com].encryptedJB. Selain itu, sebuah fail bernama read_me.html dijatuhkan ke desktop pengguna (lihat imej di bawah).

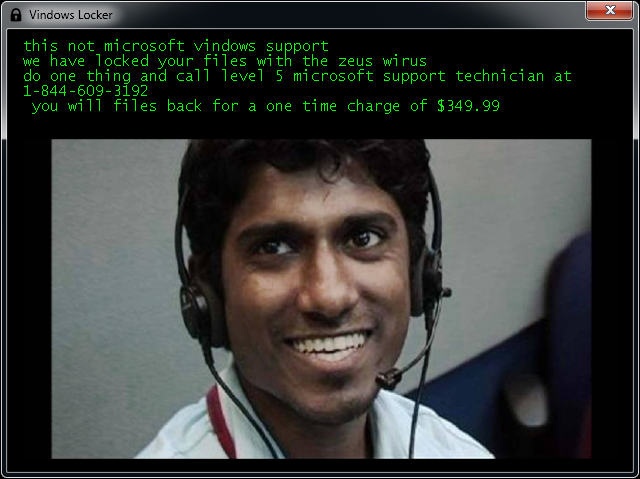

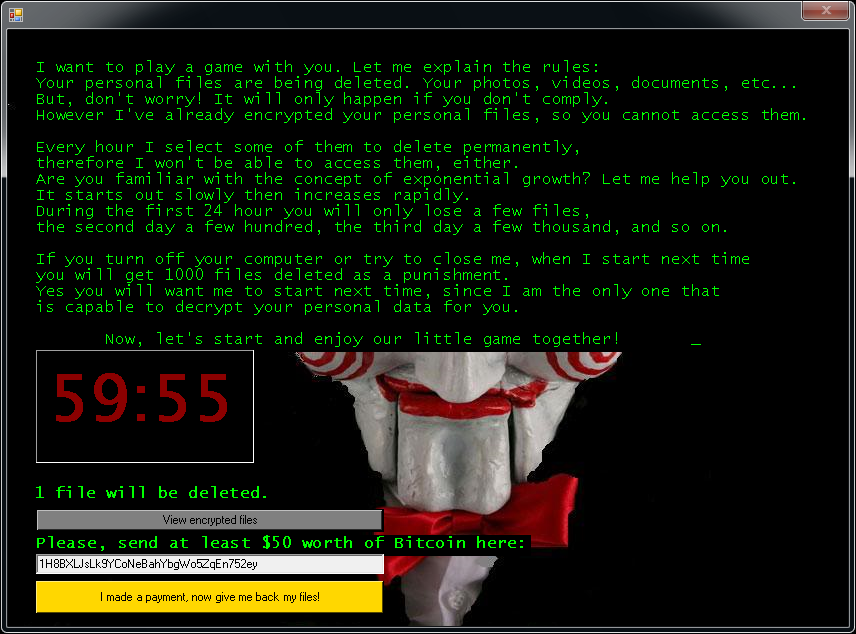

Jigsaw

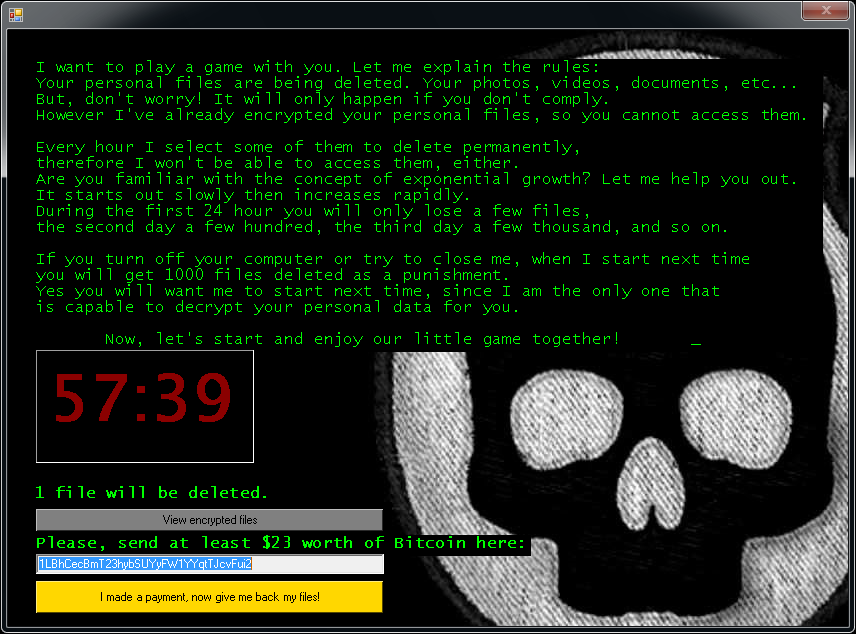

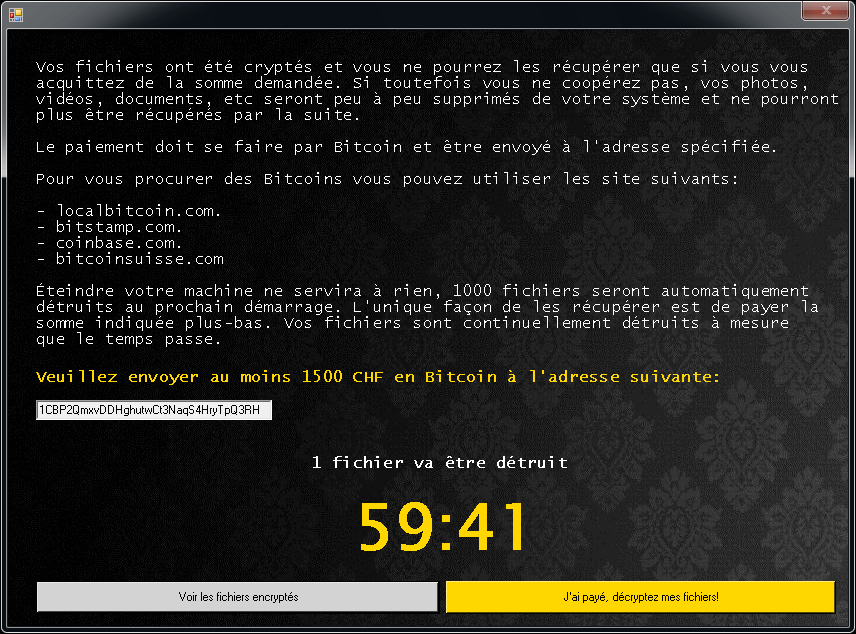

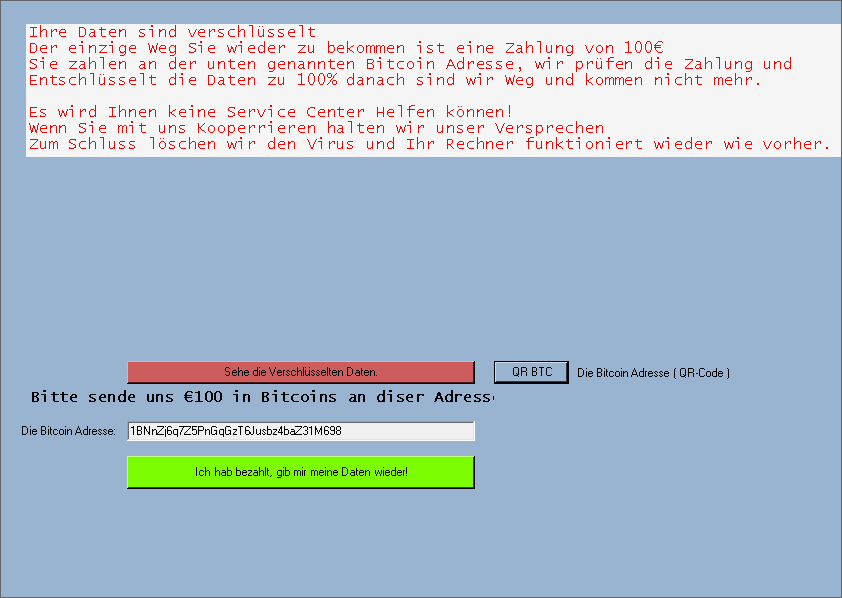

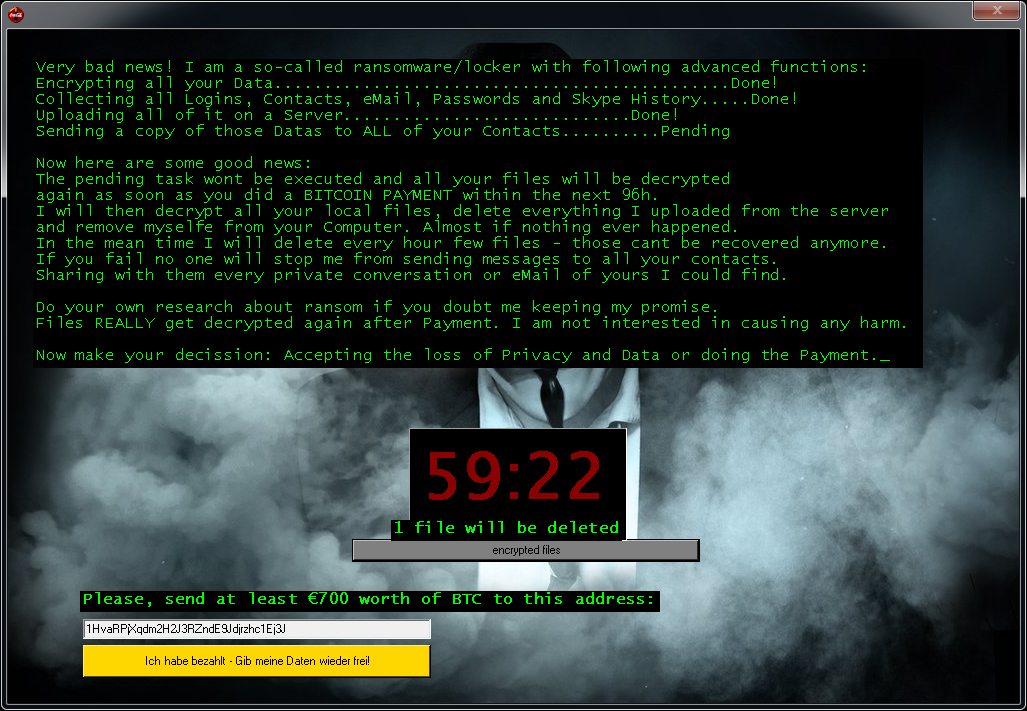

Jigsaw ialah jenis ransomware yang telah wujud sejak bulan Mac 2016. Perisian ini dinamakan sempena watak filem "The Jigsaw Killer". Beberapa jenis ransomware ini menggunakan gambar Jigsaw Killer dalam skrin tebusan.

Fail yang disulitkan akan mempunyai satu daripada sambungan berikut: .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org atau .gefickt.

Selepas menyulitkan fail anda, salah satu daripada skrin di bawah akan dipaparkan:

Jika Jigsaw telah menyulitkan fail anda, klik di sini untuk memuat turun penyelesaian percuma kami:

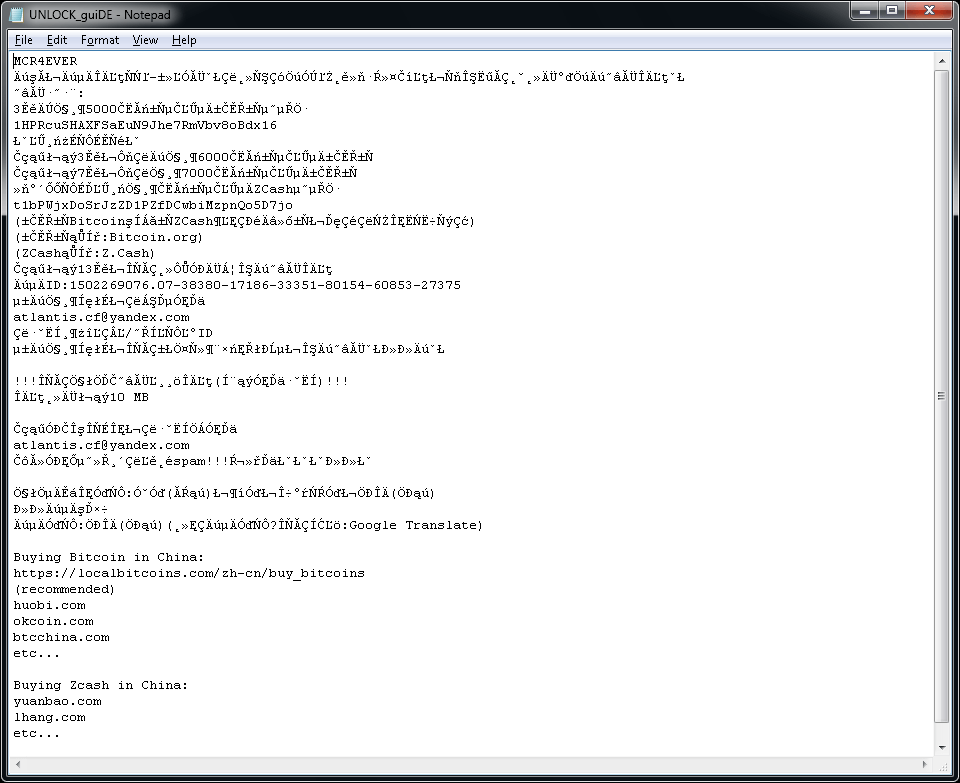

LambdaLocker

LambdaLocker ialah jenis ransomware yang kali pertama kami perhatikan pada bulan Mei 2017. Ia ditulis dalam bahasa pengaturcaraan Python dan varian yang tersebar pada masa ini boleh dinyahsulitkan.

Ransomware ini menambahkan sambungan ".MyChemicalRomance4EVER" selepas nama fail:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

Ransomware ini juga membuat fail teks bernama "UNLOCK_guiDE.txt" pada desktop pengguna. Kandungan fail tersebut seperti di bawah.

Legion

Legion ialah sejenis ransomware yang dikesan pada kali pertama pada Jun 2016. Berikut ialah tanda-tanda jangkitan:

Legion menambahkan varian ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion atau .$centurion_legion@aol.com$.cbf di hujung nama fail. (misalnya, Thesis.doc = Thesis.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion)

Selepas menyulitkan fail anda, Legion menukar hias latar desktop dan memaparkan pop timbul seperti ini:

Jika Legion telah menyulitkan fail anda, klik di sini untuk memuat turun penyelesaian percuma kami:

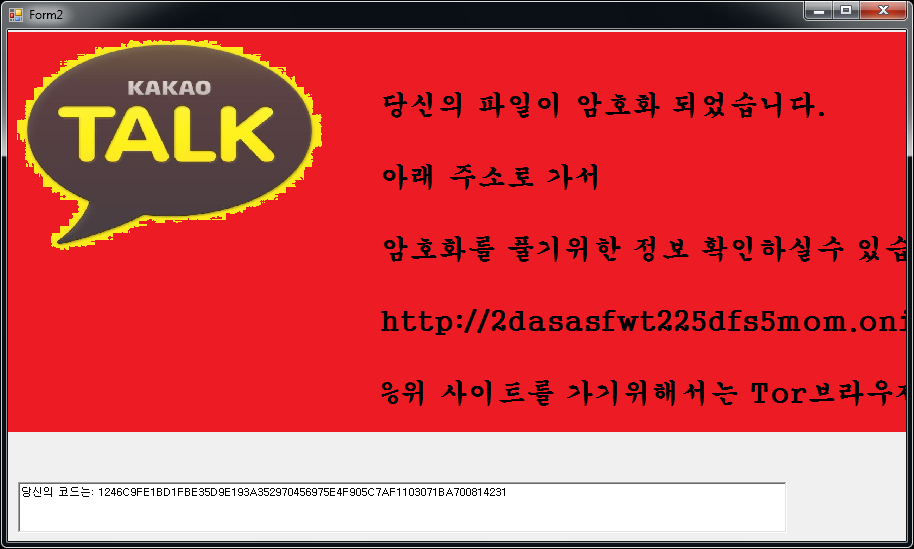

NoobCrypt

NoobCrypt ialah jenis ransomware yang telah diperhatikan sejak akhir bulan Julai 2016. Untuk menyulitkan fail pengguna, ransomware ini menggunakan kaedah penyulitan AES 256.

NoobCrypt tidak menukar nama fail. Namun begitu, fail yang disulitkan tidak dapat dibuka dengan aplikasi yang berkenaan.

Selepas menyulitkan fail anda, mesej yang sama dipaparkan (terdapat dalam fail "ransomed.html" pada desktop pengguna):

Jika NoobCrypt telah menyulitkan fail anda, klik di sini untuk memuat turun penyelesaian percuma kami:

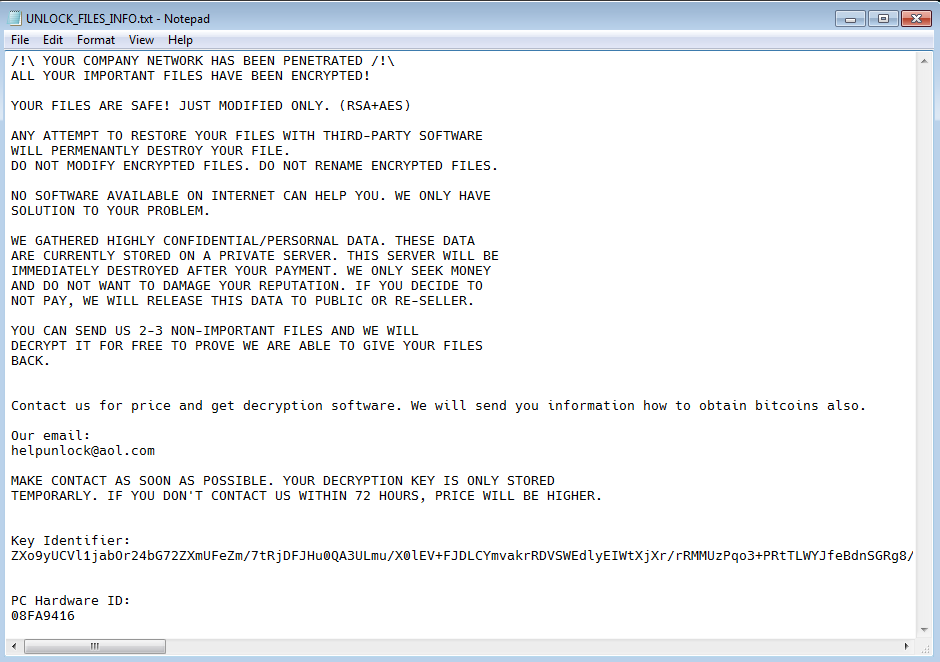

Prometheus

Prometheus ransomware ditulis dalam .NET (C#) dan menyulitkan fail sama ada menggunakan Chacha20 atau AES-256. Kunci penyulitan fail kemudiannya disulitkan oleh RSA-2048 dan disimpan pada hujung fail. Beberapa varian ransomware boleh dinyahsulitkan secara percuma.

Fail yang disulitkan boleh dikenal pasti dengan salah satu sambungan fail berikut:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

Selain itu, fail nota rawak dijatuhkan ke desktop pengguna dengan salah satu nama berikut:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

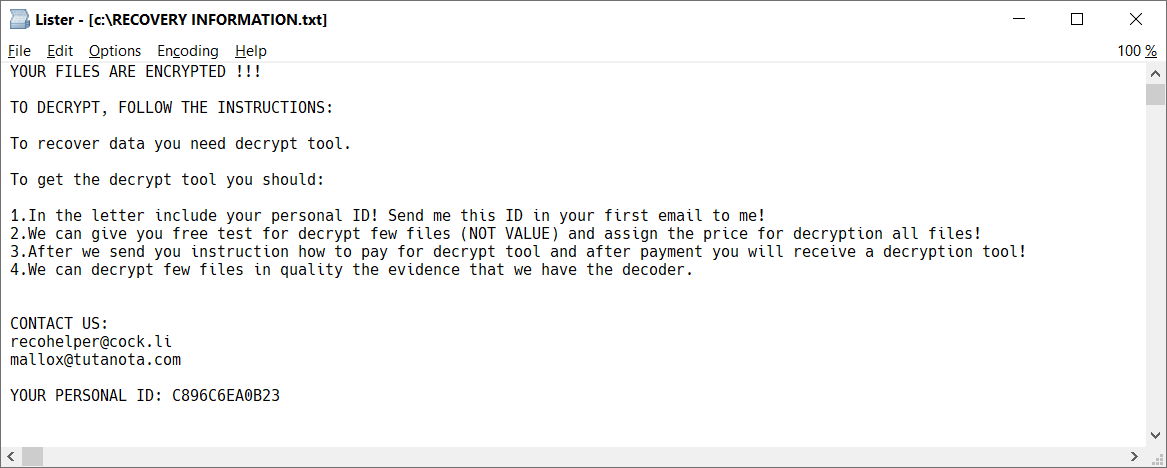

TargetCompany

TargetCompany ialah ransomware yang menyulitkan fail pengguna dengan sifer Chacha20. Mangsa serangan ransomware ini kini boleh menyahsulitkan fail mereka secara percuma.

Fail yang disulitkan boleh dikenal pasti dengan salah satu sambungan berikut:

.mallox

.exploit

.architek

.brg

.carone

Dalam setiap folder yang mengandungi sekurang-kurangnya satu fail disulitkan, terdapat juga fail nota tebusan, bertajuk RECOVERY INFORMATION.txt (lihat imej di bawah).

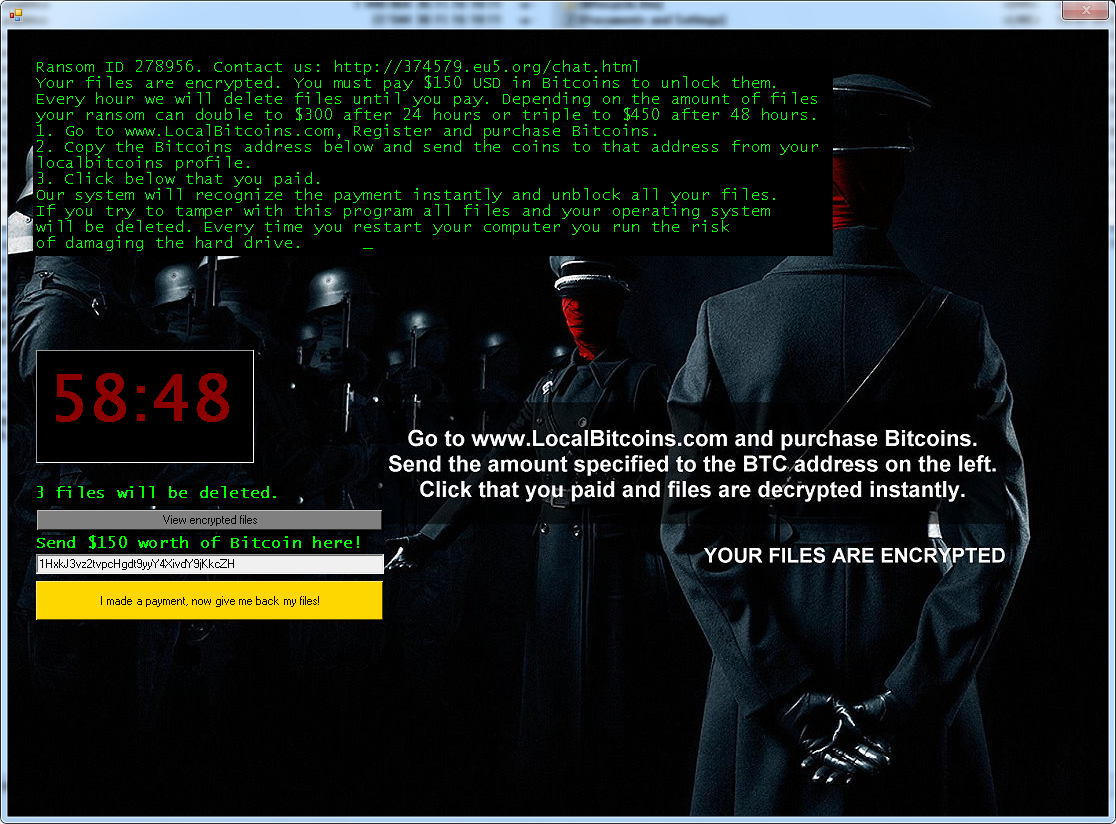

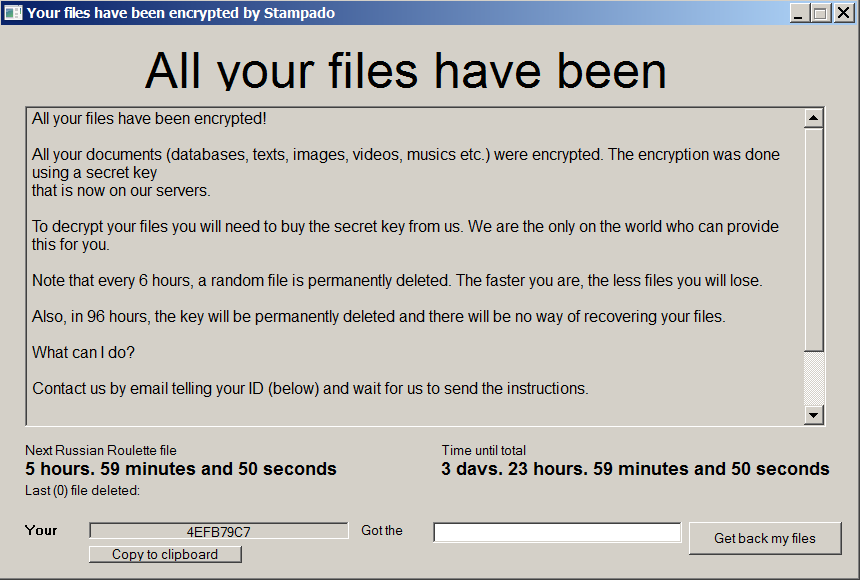

Stampado

Stampado ialah jenis ransomware yang ditulis menggunakan alat skrip AutoIt. Perisian ini telah wujud sejak bulan Ogos 2016. Perisian ini dijual di web khas dan jenis baru sentiasa muncul. Salah satu daripada versinya turut dikenali sebagai Philadelphia.

Stampado menambahkan sambungan .locked pada fail yang disulitkan. Sesetengah jenis perisian ini turut menyulitkan nama fail itu sendiri, oleh itu nama fail yang disulitkan kelihatan seperti document.docx.locked atau 85451F3CCCE348256B549378804965CD8564065FC3F8.locked.

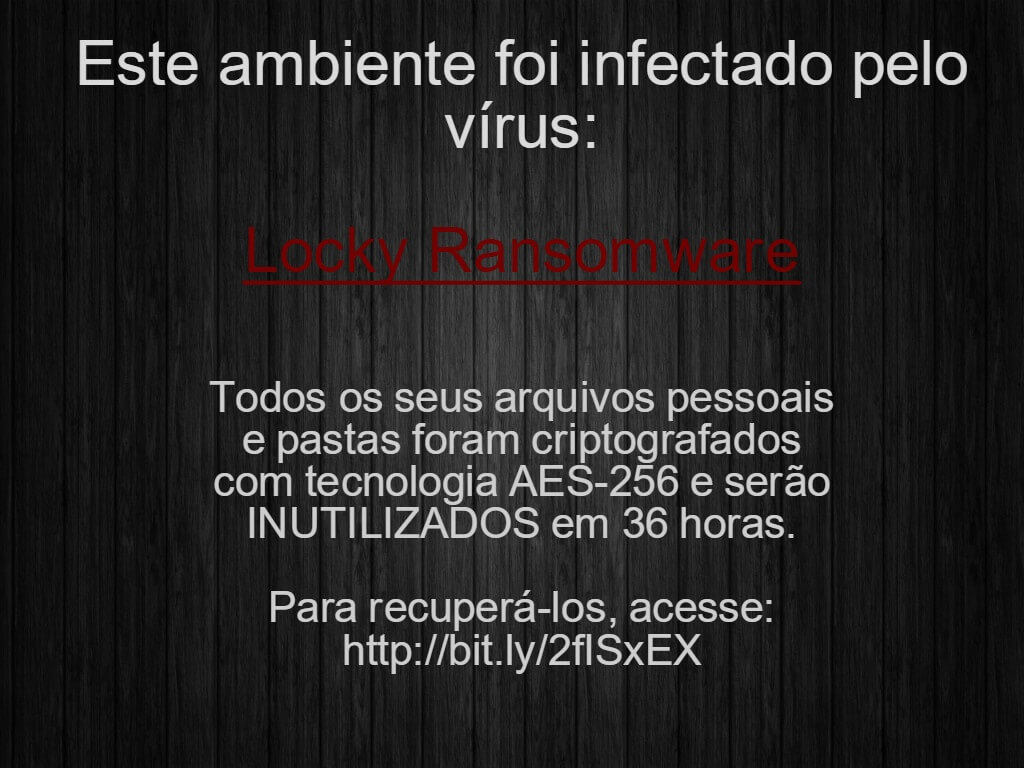

Selepas penyulitan selesai, skrin berikut akan dipaparkan:

Jika Stampado telah menyulitkan fail anda, klik di sini untuk memuat turun penyelesaian percuma kami:

SZFLocker

SZFLocker ialah sejenis ransomware yang dikesan pada kali pertama pada Mei 2016. Berikut ialah tanda-tanda jangkitan:

SZFLocker menambahkan .szf pada penghujung nama fail. (misalnya, Thesis.doc = Thesis.doc.szf)

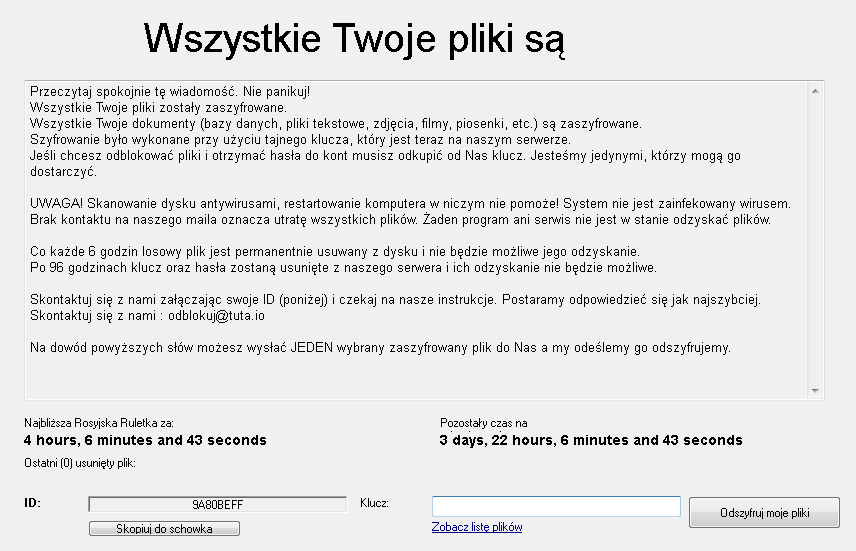

Apabila anda cuba membuka fail yang disulitkan, SZFLocker memaparkan mesej berikut (dalam bahasa Poland):

Jika SZFLocker telah menyulitkan fail anda, klik di sini untuk memuat turun penyelesaian percuma kami:

TeslaCrypt

TeslaCrypt ialah sejenis ransomware yang dikesan pada kali pertama pada Februari 2015. Berikut ialah tanda-tanda jangkitan:

TeslaCrypt versi terkini tidak menukar nama fail anda.

Selepas menyulitkan fail anda, TeslaCrypt memaparkan pelbagai mesej berikut:

Jika TeslaCrypt telah menyulitkan fail anda, klik di sini untuk memuat turun penyelesaian percuma kami:

Troldesh/Shade

Troldesh, juga dikenal sebagai Shade atau Encoder.858 adalah strain ransomware yang diawasi sejak 2016. Pada akhir April 2020, penulis ransomware menutup perniagaan mereka dan menerbitkan kunci penyahsulitan yang boleh digunakan untuk menyahsulit fail secara percuma.

Maklumat selanjutnya:https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

Fail yang disulitkan akan mempunyai satu daripada sambungan ini:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

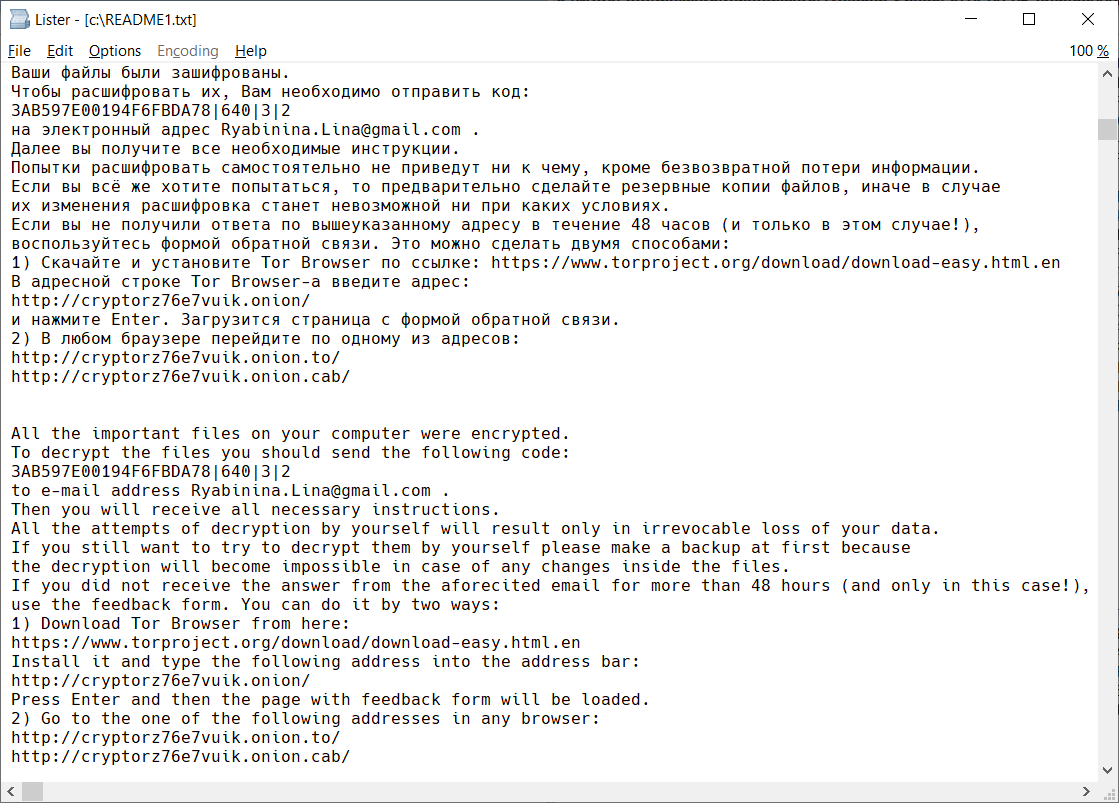

Selepas menyulitkan fail anda, beberapa fail akan dibuat pada desktop pengguna dengan nama README1.txt hingga README10.txt. Ia dalam bahasa yang berbeza, yang mengandungi teks ini:

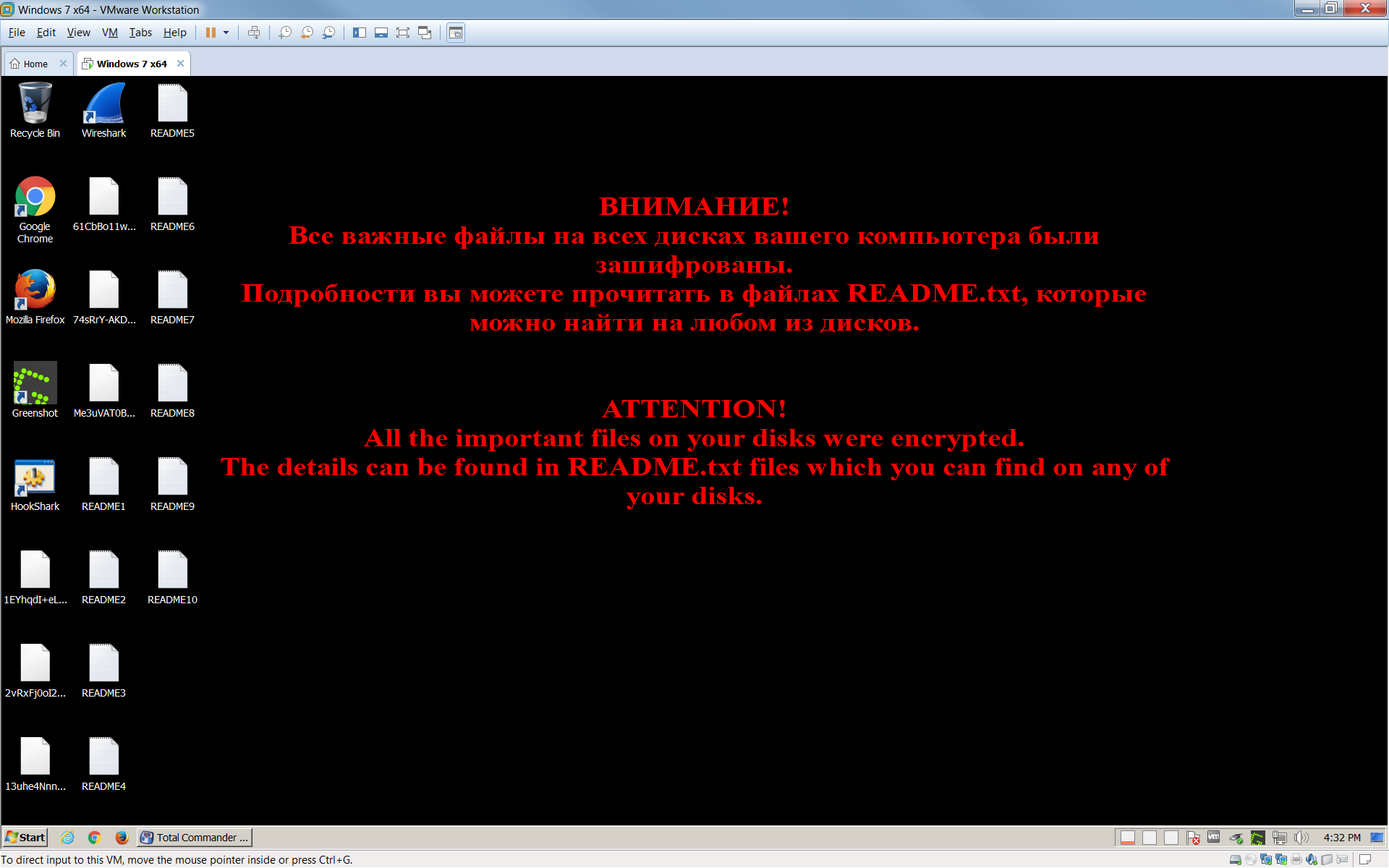

Latar belakang desktop pengguna juga berubah dan kelihatan seperti gambar di bawah:

Jika Troldesh telah menyulitkan fail anda, klik di sini untuk memuat turun penyelesaian percuma kami:

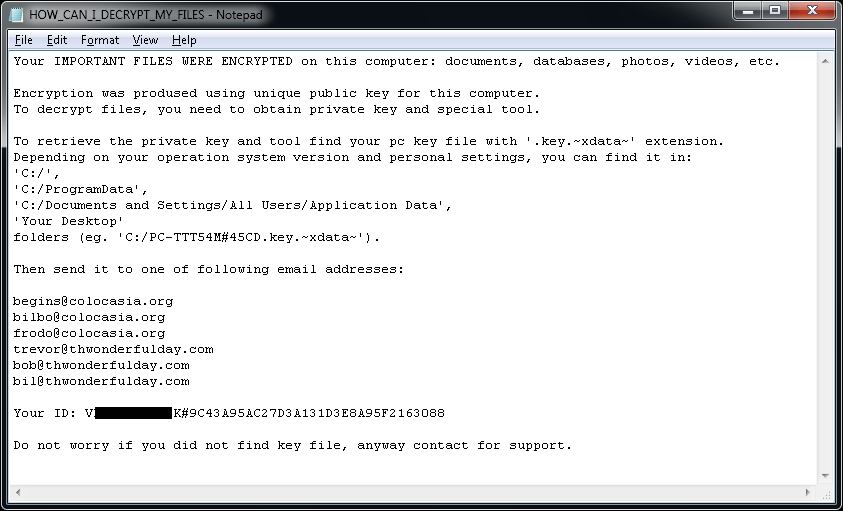

XData

XData ialah jenis ransomware yang diterbitkan daripada AES_NI dan seperti WannaCry, ia menggunakan eksploit Eternal Blue untuk disebarkan ke peranti lain.

Ransomware ini menambahkan sambungan ".~xdata~" pada fail yang disulitkan.

Dalam setiap folder dengan sekurang-kurangnya satu fail disulitkan, fail "HOW_CAN_I_DECRYPT_MY_FILES.txt" boleh ditemui. Selain itu, ransomware itu membuat fail kunci dengan nama yang serupa dengan:

[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ dalam folder berikut:

• C:\

• C:\ProgramData

• Desktop

Fail "HOW_CAN_I_DECRYPT_MY_FILES.txt" mengandungi nota tebusan berikut:

Jika Troldesh telah menyulitkan fail anda, klik di sini untuk memuat turun penyelesaian percuma kami: