Mga Libreng Kasangkapan na Pang-decrypt ng Ransomware

Tinamaan ng ransomware? Huwag magbayad ng ransom!

Pumili ng uri ng ransomware

Maaaring makatulong ang aming mga libreng kasangkapan na pang-decrypt ng ransomware upang i-decrypt ang mga file na ini-encrypt ng mga sumusunod na uri ransomware. I-click lang ang pangalan para makita ang mga palatandaan ng impeksiyon at makuha ang aming libreng pang-ayos.

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo & LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (Offline)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

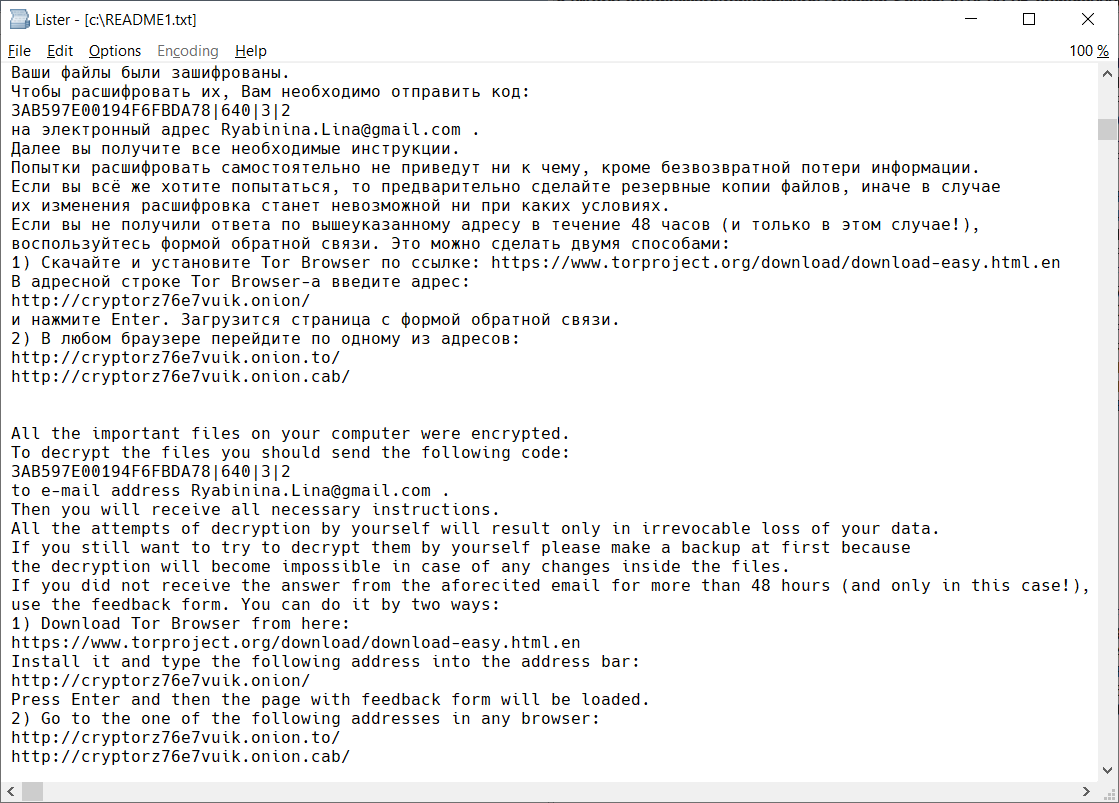

- Troldesh/Shade

- XData

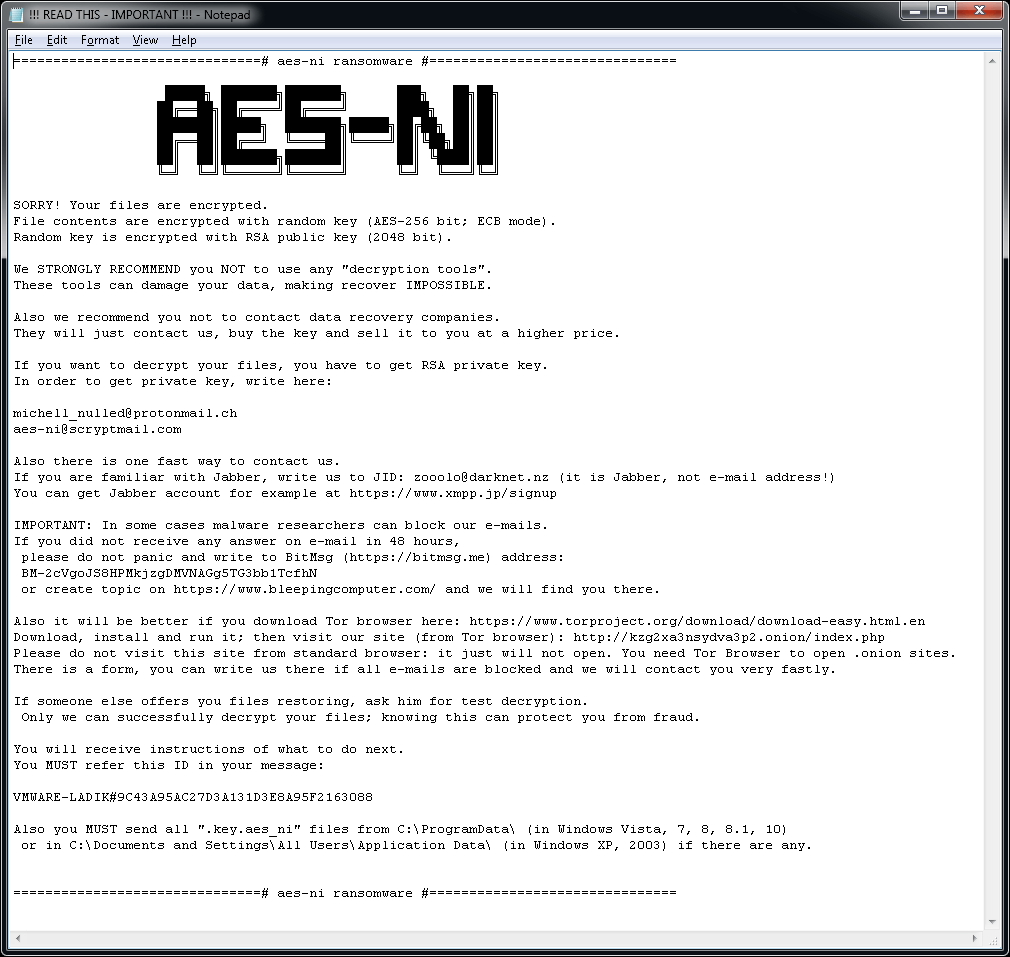

AES_NI

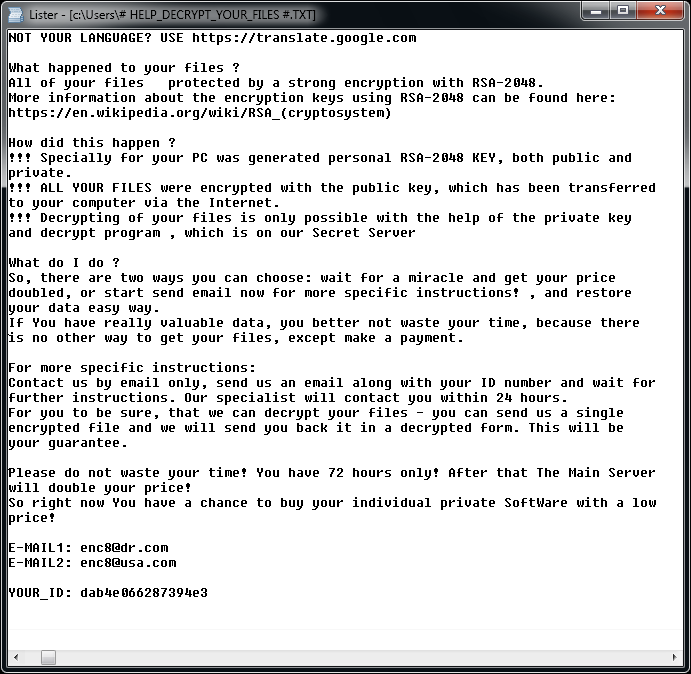

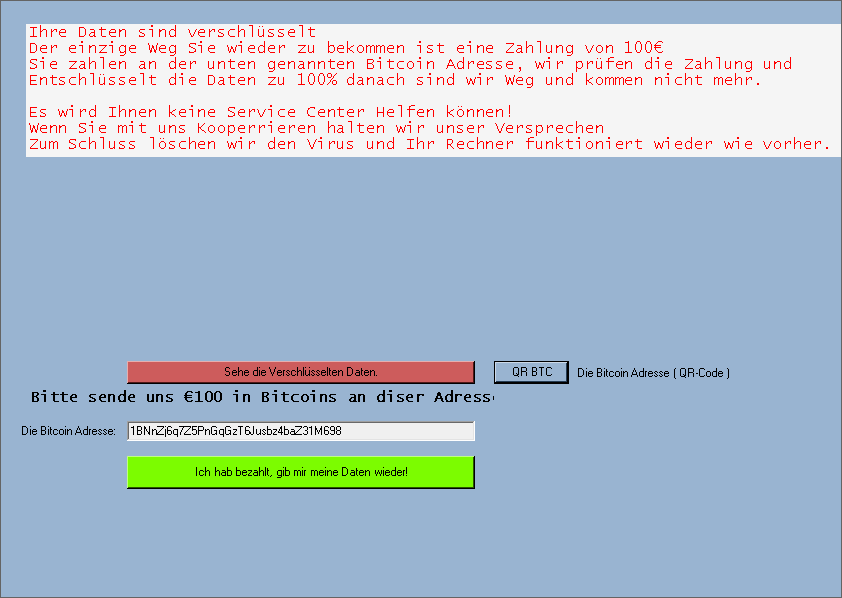

Ang AES_NI ay isang strain ng ransomware na unang lumitaw noong Disyembre 2016. Mula noon, nakakita kami ng maraming iba’t ibang uri nito, na may iba’t ibang extension ng file. Para sa pag-encrypt ng mga file,gumagamit ang ransomware ng AES-256 kasama sa RSA-2048.

Idinaragdag ng ransomware ang isa sa mga sumusunod na extension sa mga na-encrypt na fille:

.aes_ni

.aes256

.aes_ni_0day

Sa bawat folder, na may kahit man lang isang na-encrypt na file, makikita ang file na "!!! READ THIS - IMPORTANT !!!.txt".maaaring matagpuan. Karagdagan pa, gumagawa ang ransomware ng key file na may pangalang katulad ng: [PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day in C:\ProgramData folder.

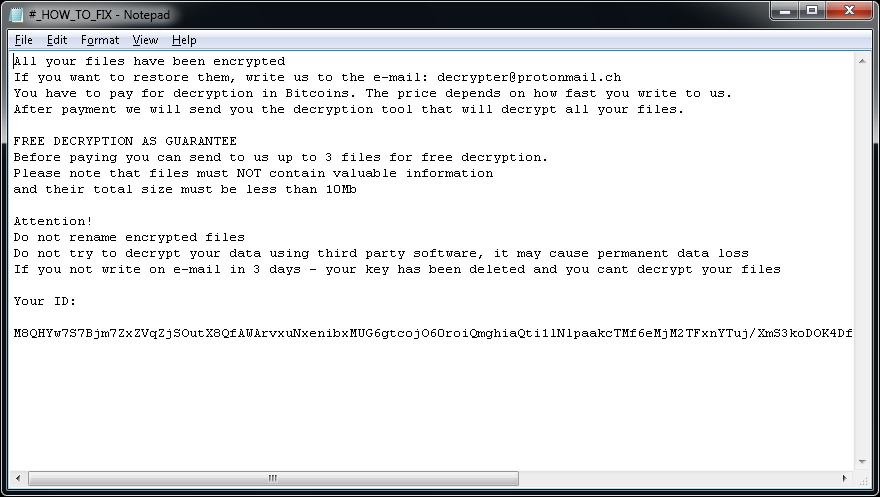

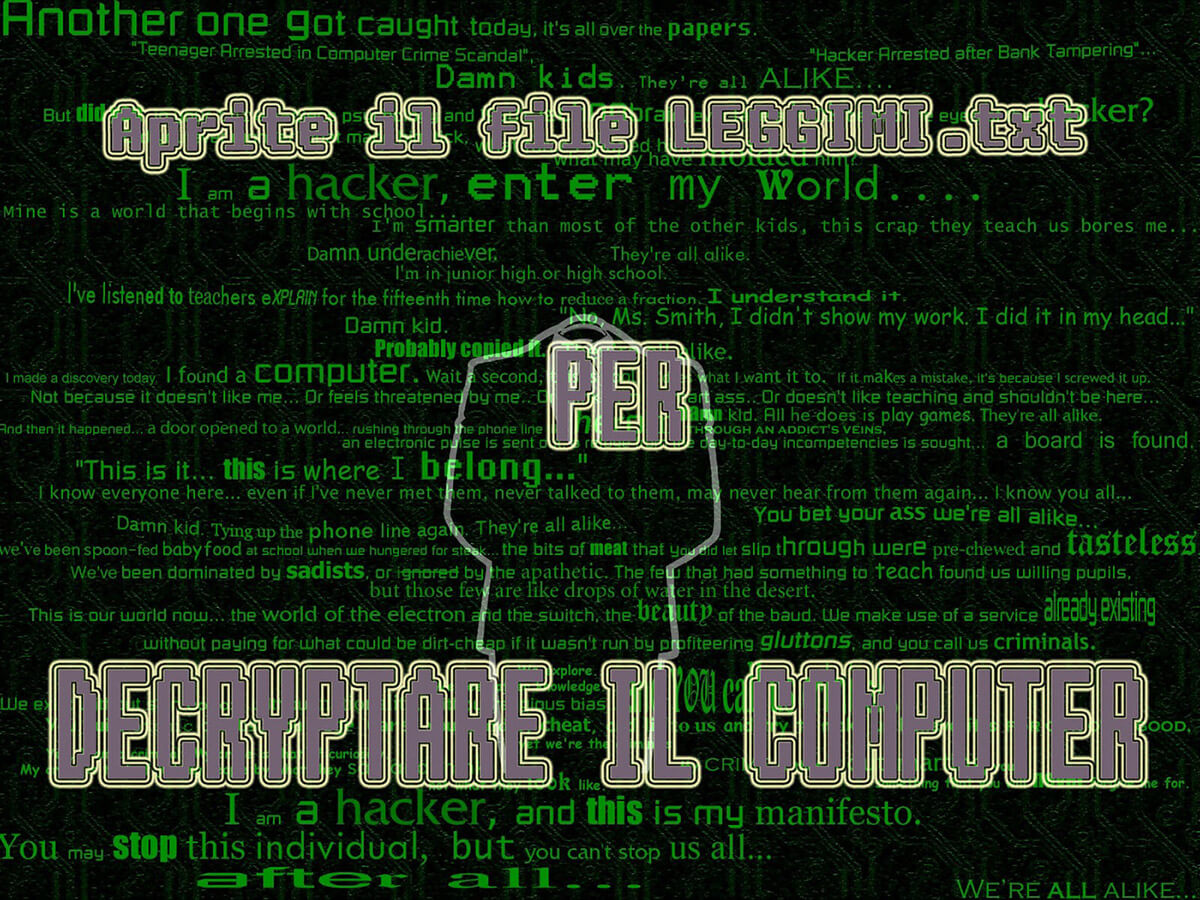

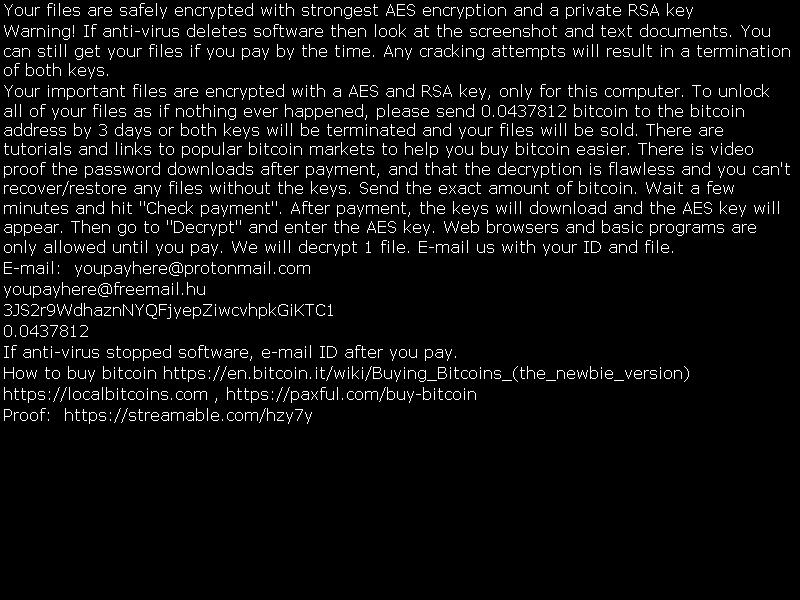

Ang file "!!! READ THIS - IMPORTANT !!!.txt" ay naglalaman sa sumusunod na tala ng ransom:

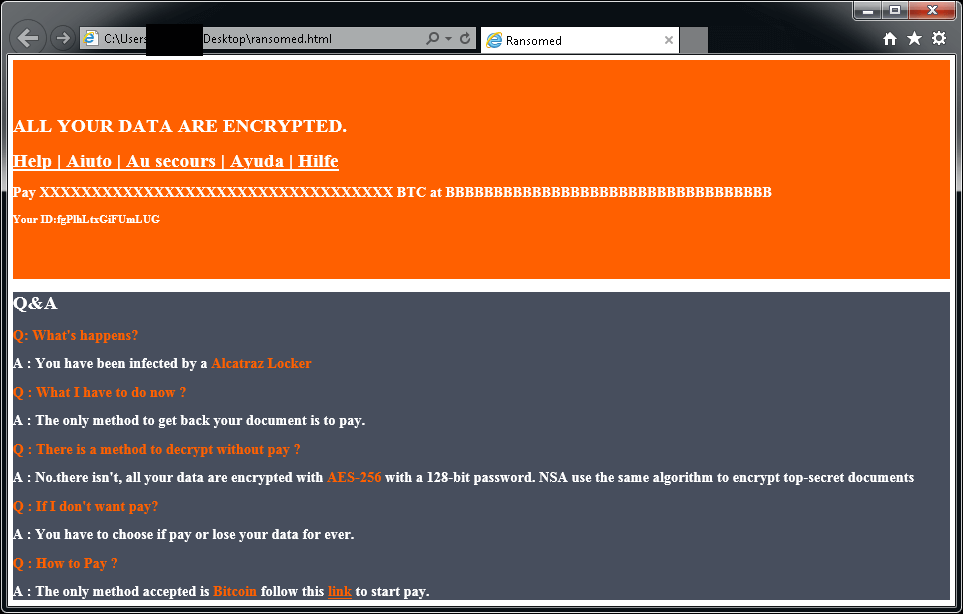

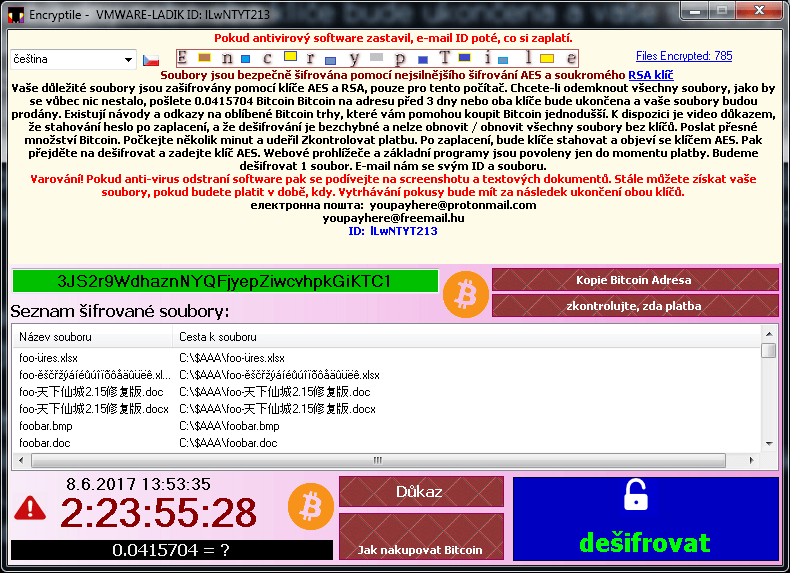

Alcatraz Locker

Ang Alcatraz Locker ay isang uri ng ransomware na unang naobserbahan noong kalagitnaan ng Nobyembre 2016. Para i-encrypt ang mga file ng user, ang ransomware na ito ay gumagamit ng pang-encrypt na AES 256 kasama ng Base64 na pag-encode.

Ang mga ini-encrypt na file ay may ".Alcatraz" na extension.

Pagkatapos i-encrypt ang mga file mo, isang katulad na mensahe ang lumalabas (matatagpuan iyon sa file na "ransomed.html" sa desktop ng user):

Kung ini-encrypt ng Alcatraz Locker ang mga file mo, mag-click dito para ma-download ang aming libreng pang-ayos:

Apocalypse

Ang Apocalypse ay isang uri ng ransomware na unang nakita noong Hunyo 2016. Narito ang mga palatandaan ng impeksiyon:

Idinadagdag ng Apocalypse ang .encrypted, .FuckYourData, .locked, .Encryptedfile, o .SecureCrypted sa hulihan ng mga pangalan ng file. (hal, Thesis.doc = Thesis.doc.locked)

Ang pagbubukas ng isang file na may extension na .How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt, o .Where_my_files.txt (hal., Thesis.doc.How_To_Decrypt.txt) ay magpapakita ng ibang anyo ng mensaheng ito:

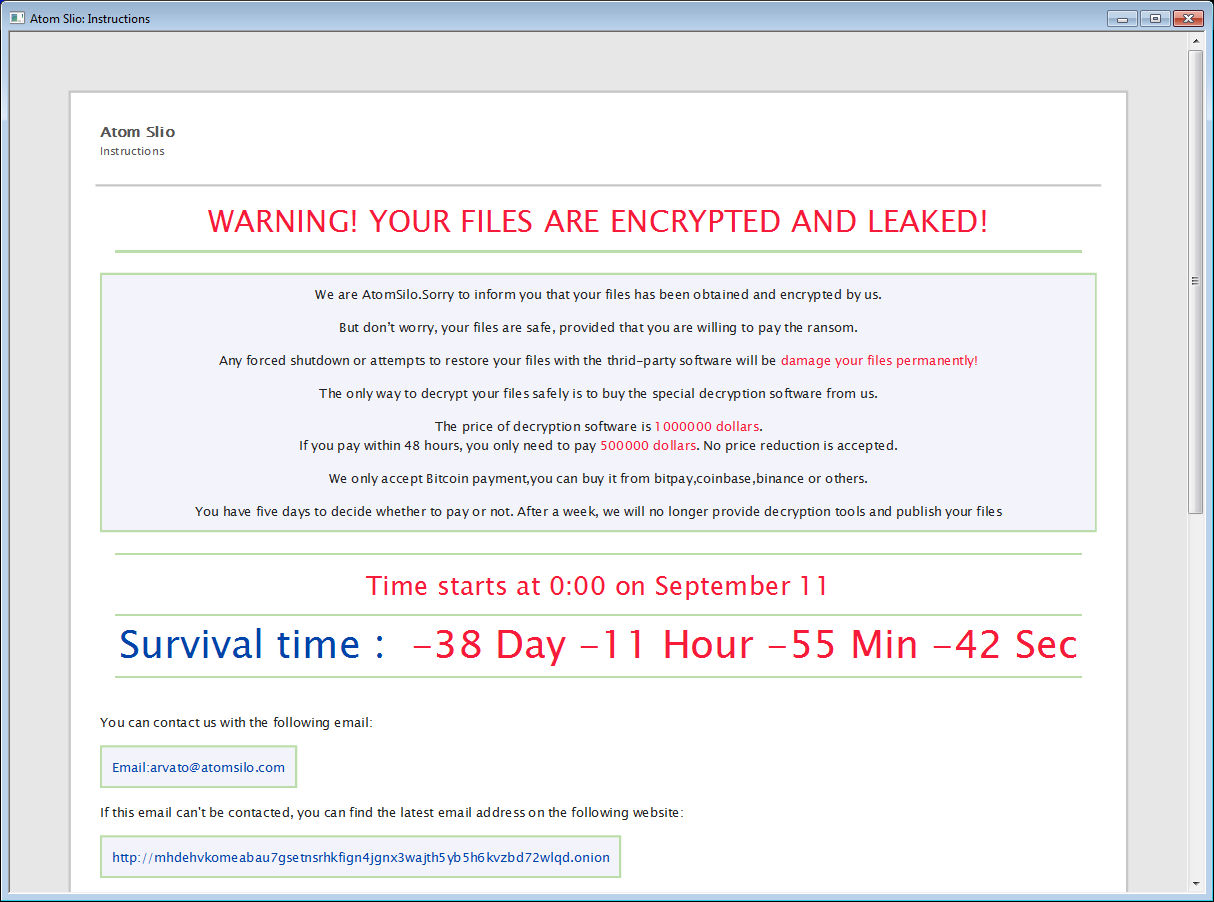

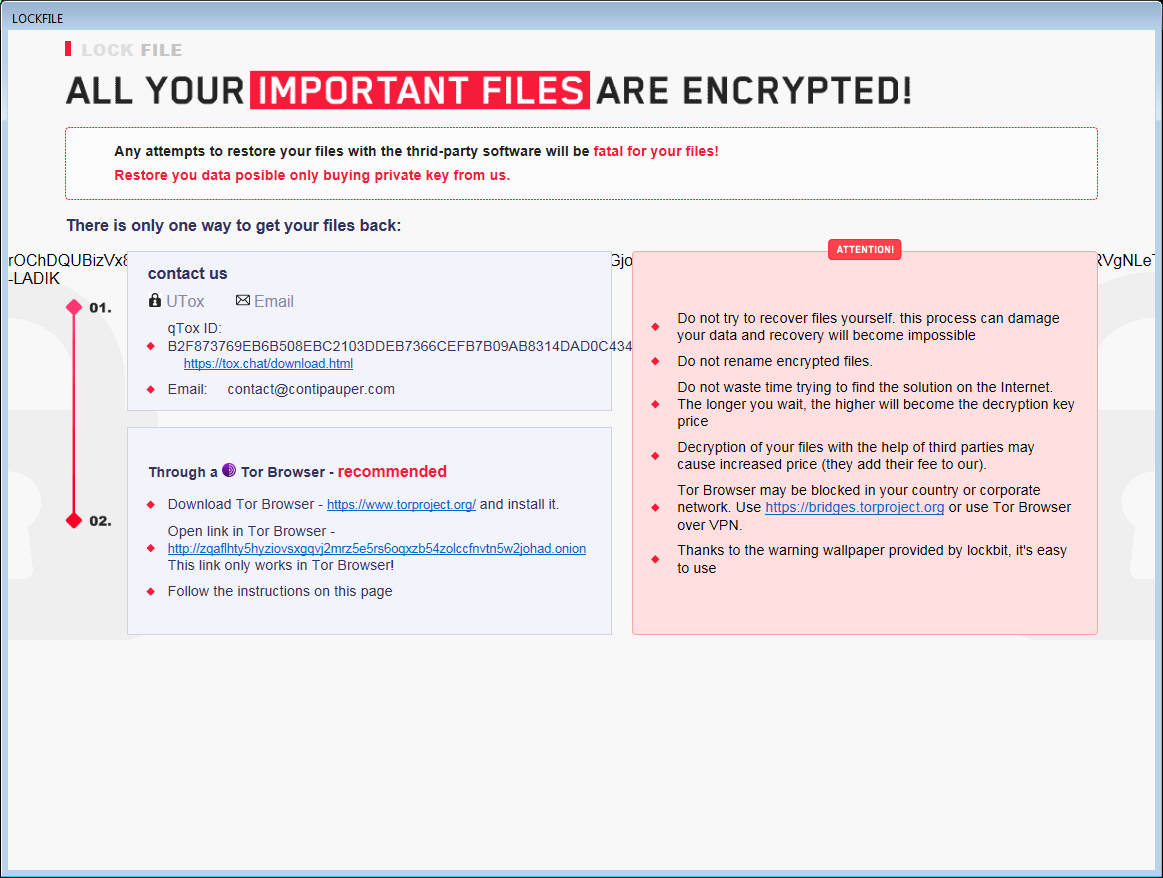

AtomSilo & LockFile

Ang AtomSilo&LockFile dalawang mga strain ng ransomware na sinuri ni Jiří Vinopal. Ang dalawang ito ay may magkatulad na schema ng pag-encrypt, kaya ang decryptor na ito ay sumasaklaw sa parehong mga variant. Maaaring i-decrypt ng mga biktima ang kanilang mga file ng libre.

Ang mga naka-encrypt na file ay maaaring makilala ng isa sa mga extensyon na ito:

.ATOMSILO

.lockfile

Sa bawat polder na may kahit isang naka-encrypt na file, mayroon ding ransom note file, na pinangalanang README-FILE-%ComputerName%-%Number%.hta o LOCKFILE-README-%ComputerName%-%Number%.hta, hal.:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

Babuk

Ang Babuk ay isang ransomware ng Russia. Noong Setyembre 2021, nabunyag ang source code kasama ang ilang mga key ng pag-decrypt ltumagas kasama ang ilan sa mga susi sa pag-decryption. Maaaring i-decrypt ng mga biktima ang kanilang mga file ng libre.

Kapag nag encrypt ng file, Inilalakip ng Babuk ang isa sa mga sumusunod na mga ekstensyon ng pangalan ng file:

.babuk

.babyk

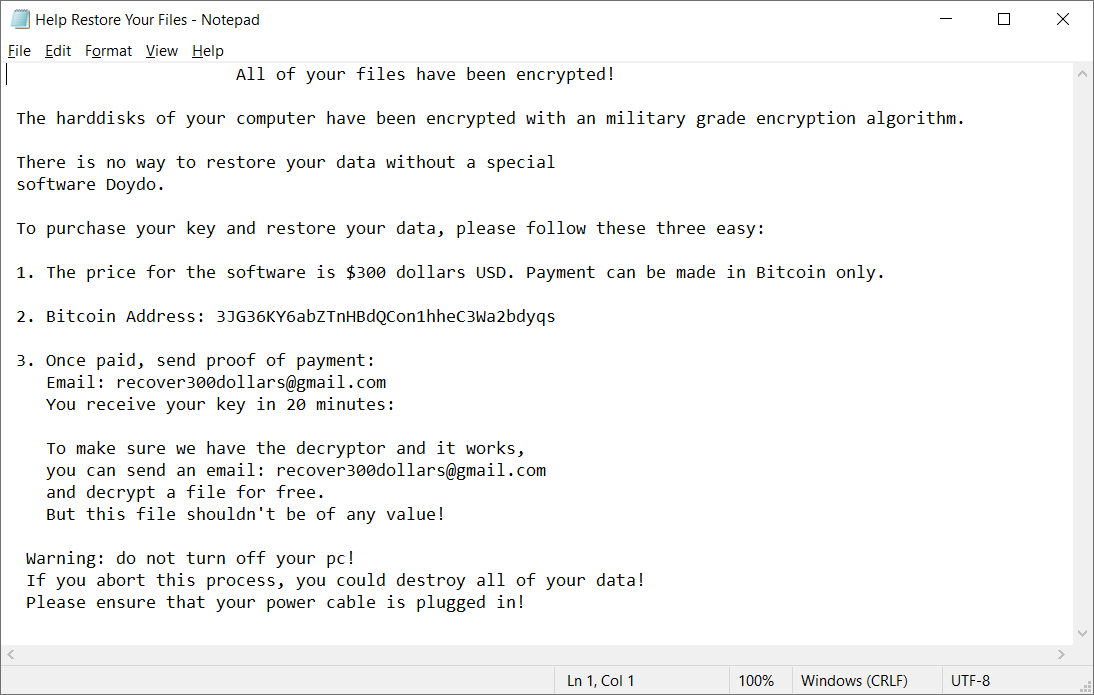

doydo

Sa bawat polder na may file na hindi bababa sa isa, Matatagpuan ang file na Tulong para I-restore ang Files.txt ninyo kasama ang sumusunod na nilalaman:

BadBlock

Ang BadBlock ay isang uri ng ransomware na unang nakita noong Mayo 2016. Narito ang mga palatandaan ng impeksiyon:

Hindi binabago ng BadBlock ang pangalan ng mga file mo.

Pagkatapos i-encryp ang mga file mo, ipapakita ng BadBlock ang isa sa mga mensaheng ito (mula sa isang file na pinangalanang Help Decrypt.html):

Kung ini-encrypt ng BadBlock ang mga file mo, mag-click dito para ma-download ang aming libreng pang-ayos:

Bart

Ang Bart ay isang uri ng ransomware na unang nakita noong katapusan ng Hunyo 2016. Narito ang mga palatandaan ng impeksiyon:

Ang Bart ay nagdadagdag ng .bart.zip sa hulihan ng mga pangalan ng file. (hal., Thesis.doc = Thesis.docx.bart.zip) Ang mga ito ay ini-encrypt na mga archive ng ZIP na naglalaman ng mga orihinal na file.

Pagkatapos i-encrypt ang mga file mo, pinapalitan ng Bart ang wallpaper ng desktop ng isang imaheng tulad ng nasa ibaba. Magagamit din ang teksto ng mensaheng ito para makatulong tukuyin ang Bart, at itinatago sa desktop sa mga file na pinangalanang recover.bmp at recover.txt.

Kung ini-encrypt ng Bart ang mga file mo, mag-click dito para ma-download ang aming libreng pang-ayos:

Pagkilala: Gusto naming pasalamata si Peter Conrad, ang may-akda ng PkCrack, na nagbigay sa amin ng pahintulot na gamitin ang kanyang aklatan sa aming tool sa pag-decrypt na Bart.

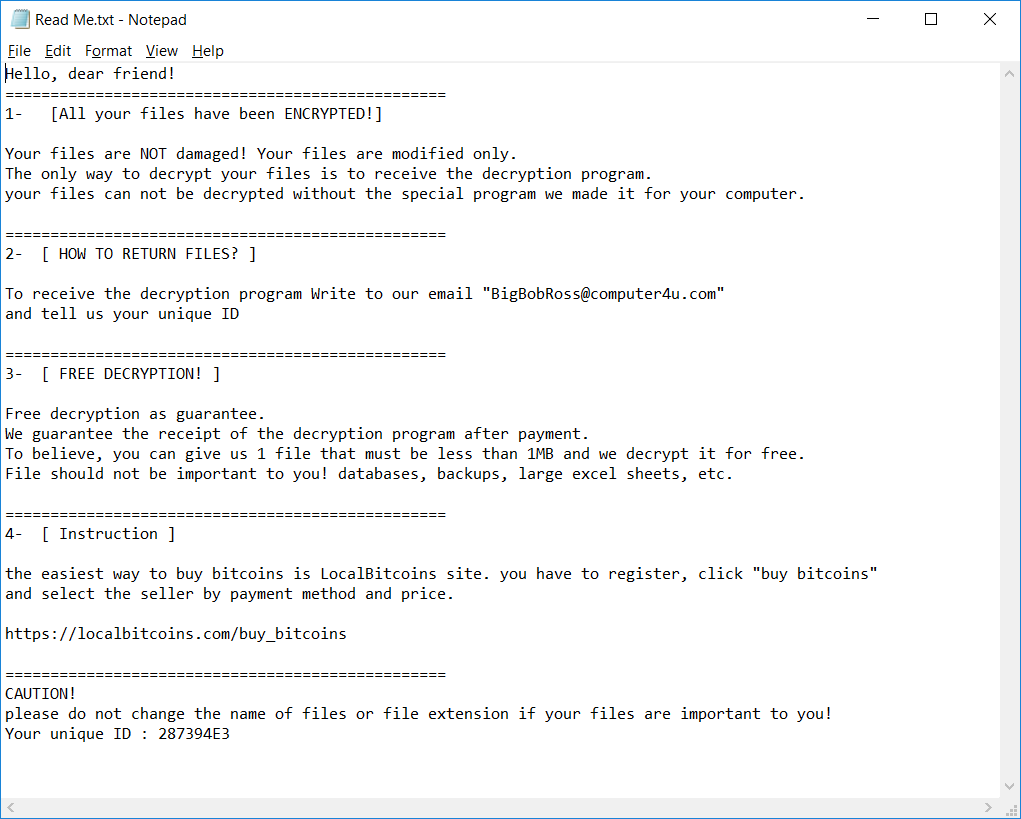

BigBobRoss

Ine-encrypt ng BigBobRoss ang mga file ng user gamit ang pag-encrypt na AES128. Ang mga mae-encrypt na file ay magkakaroon ng bagong extension na ".obfuscated" na idurugtong sa dulo ng pangalan ng file.

Idinaragdag ng ransomware ang sumusunod na extension: .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

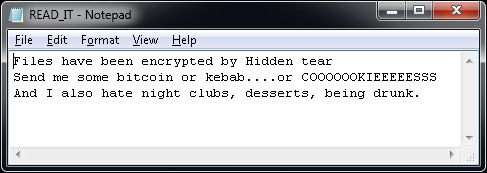

Gumagawa ang ransomware ng text file na pinangalanang "Read Me.txt" sa bawat folder. Ang nilalaman ng file ay nasa ibaba.

BTCWare

Ang BTCWare ay isang uri ng ransomware na unang lumitaw noong Marso 2017. Mula noon, may naobserbahan kaming limang uri na makikilala sa pamamagitan ng extension ng na-encrypt na file. Gumagamit ang ransomware ng dalawang magkaibang paraan ng pag-encrypt – RC4 at AES 192.

Ang mga pangalan ng na-encrypt na file ay magkakaroon ng sumusunod na format:

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

Karagdagan pa, ang isa sa mga sumusunod na file ay makikita sa PC

Key.dat on %USERPROFILE%\Desktop

1.bmp in %USERPROFILE%\AppData\Roaming

#_README_#.inf o !#_DECRYPT_#!.inf sa bawat folder na may kahit man lang isang na-encrypt na file.

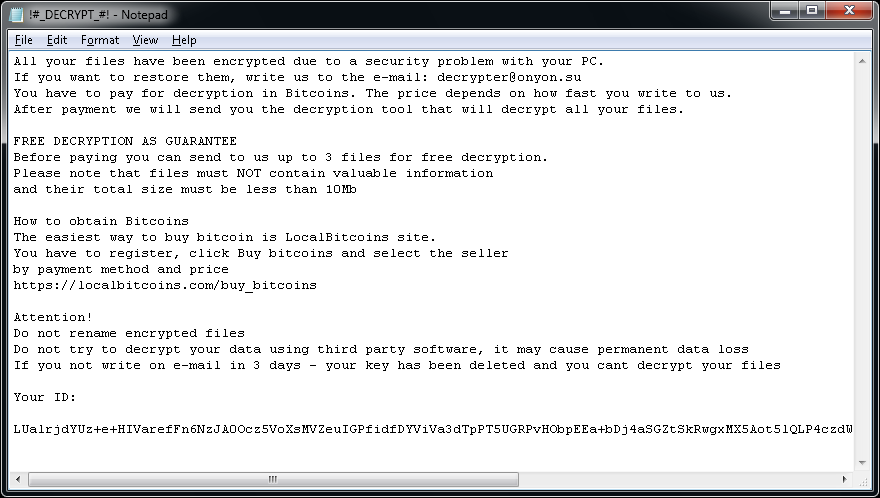

Pagkatapos ma-encrypt ang iyong mga file, mababago ang wallpaper ng desktop sa sumusunod:

Puwede ka ring makakita ng isa sa mga sumusunod na tala ng ransom:

Crypt888

Ang Crypt888 (kilala din bilang Mircop) ay isang uri ng ransomware na unang nakita noong Hunyo 2016. Narito ang mga palatandaan ng impeksiyon:

Nagdaragdag ang Crypt888 ng Lock. sa simula ng mga filename. (hal, Thesis.doc = Lock.Thesis.doc)

Pagkatapos i-encrypt ang mga file mo, pinapalitan ng Crypt888 ang wallpaper ng desktop mo ng isa sa mga sumusunod:

Kung ini-encrypt ng Crypt888 ang mga file mo, mag-click dito para ma-download ang aming libreng pang-ayos:

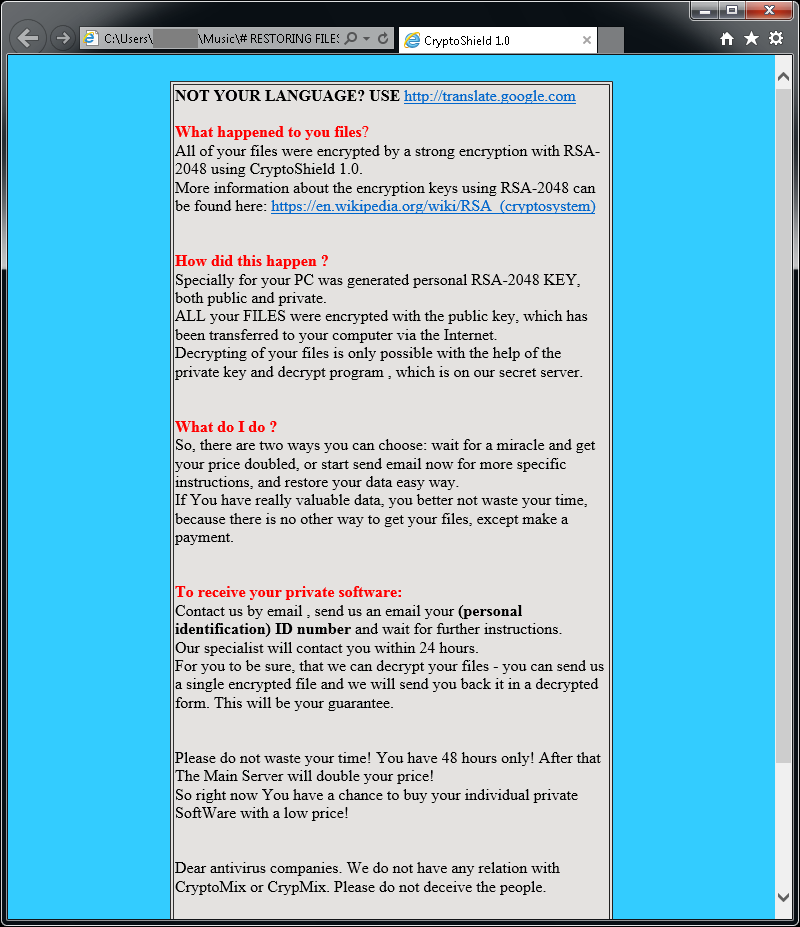

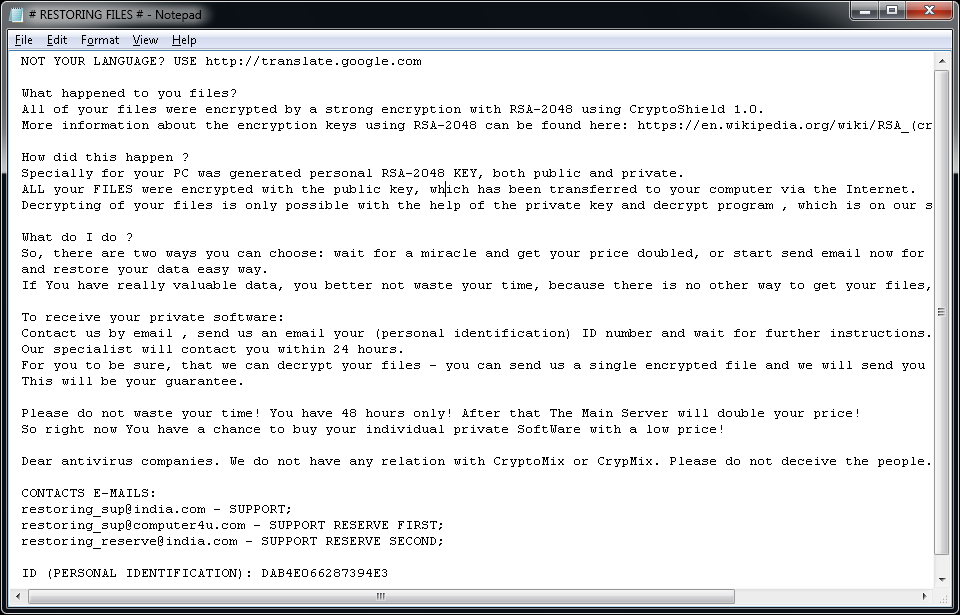

CryptoMix (Offline)

Ang CryptoMix (kilala din bilang CryptFile2 o Zeta) ay isang uri ng ransomware na unang natuklasan noong Marso 2016. Sa dakong una ng 2017, isang bagong anyo ng CryptoMix, tinatawag na CryptoShield ang lumabas. Kapwa anyo ay nag-e-encrypt ng mga file sa pamamagitan ng AES256 encryption na may walang-katulad na encryption key na dina-download mula sa isang malayong server. Gayunman, kung hindi magagamit ang server o kung hindi nakakonekta sa internet ang user, ie-encrypt ng ransomware ang mga file gamit ang isang inayos na key ("offline na key").

Mahalaga: Ang ibinigay na kasangkapang pang-decrypt ay sumusuporta lamang sa mga file na in-encrypt gamit ang "offline na key". Sa mga kaso kung saan hindi ginamit ang offline na key para i-encrypt ang mga file, hindi magagawang i-restore ng aming kasangkapan ang mga file at walang gagawing pagbabago sa file.

Update noong 2017-07-21: Inupdate ang decryptor para gumana rin sa uri na Mole.

Ang mga in-encrypt na file ay magkakaroon ng isa sa mga sumusunod na extension: .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd, .rscl o .MOLE.

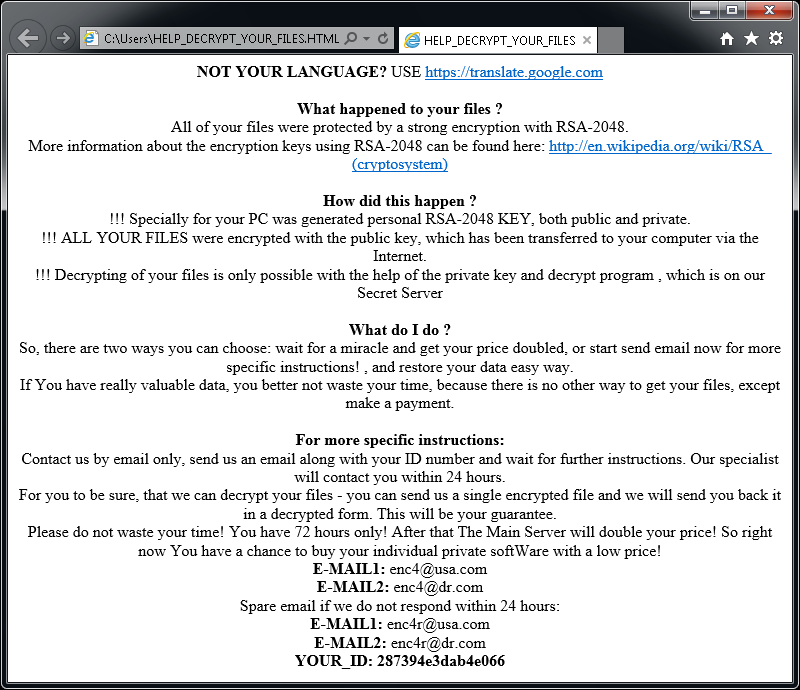

Ang mga sumusunod na file ay maaaring matagpuan sa PC pagkatapos mag-encrypt ng mga file:

Kung ini-encrypt ng CryptoMix ang mga file mo, mag-click dito para ma-download ang aming libreng pang-ayos:

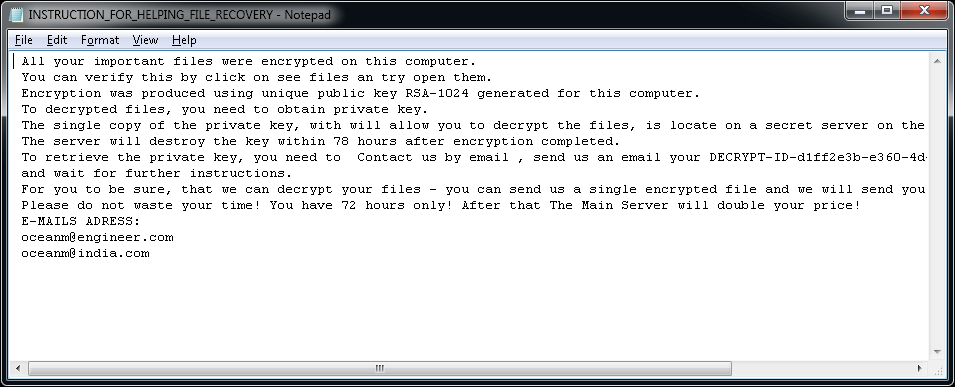

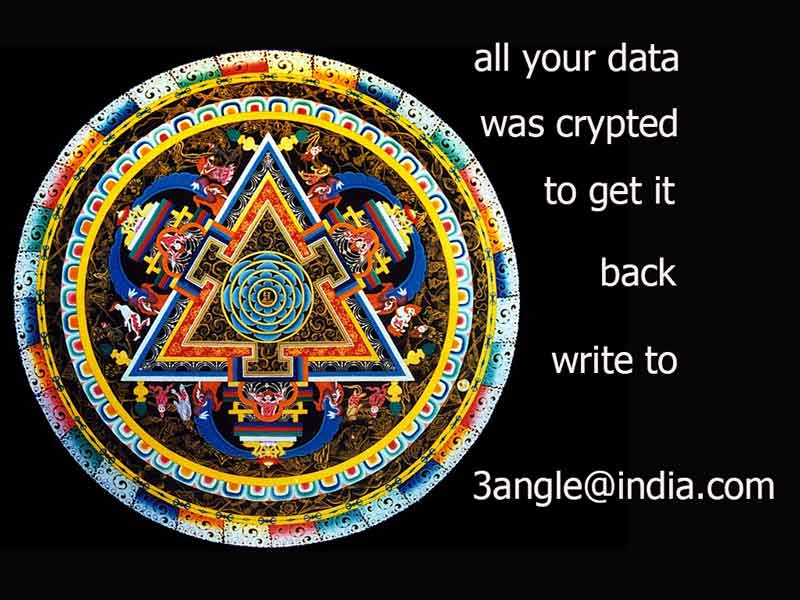

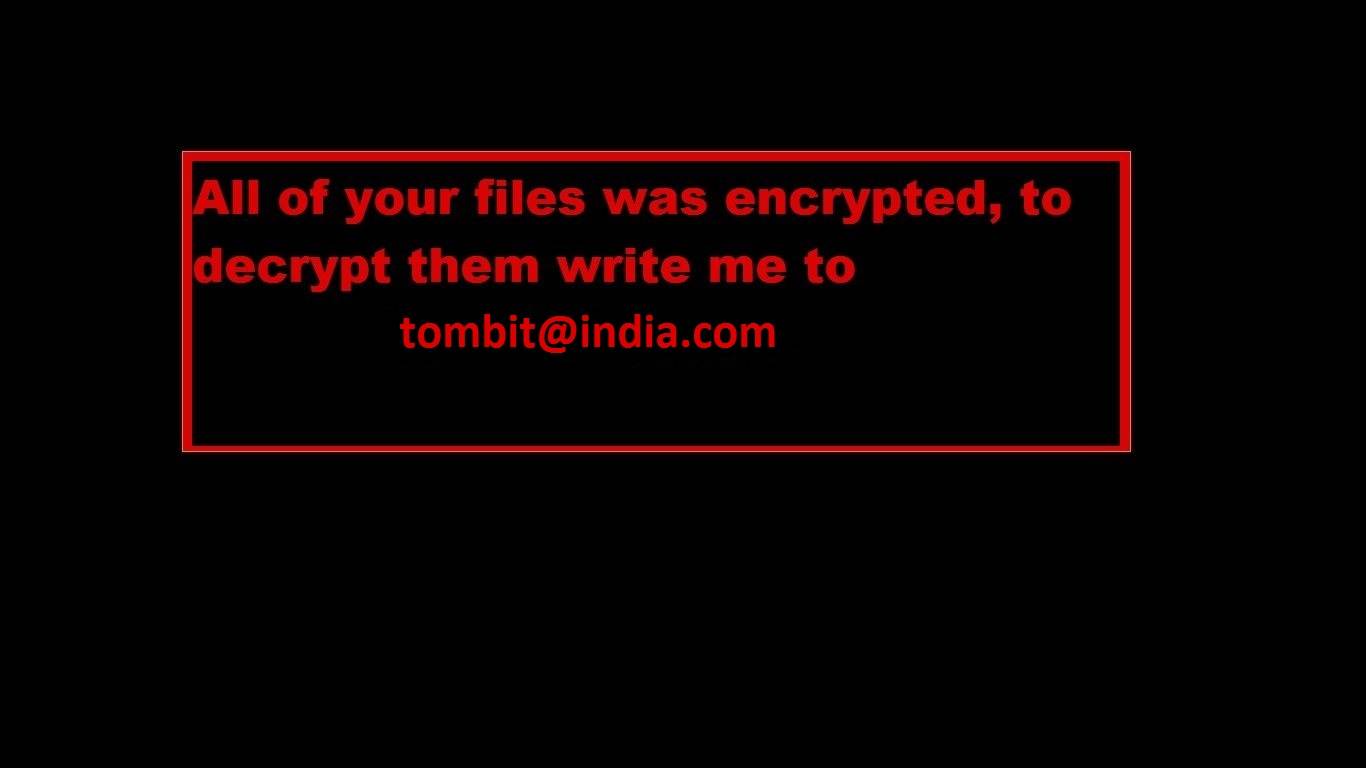

CrySiS

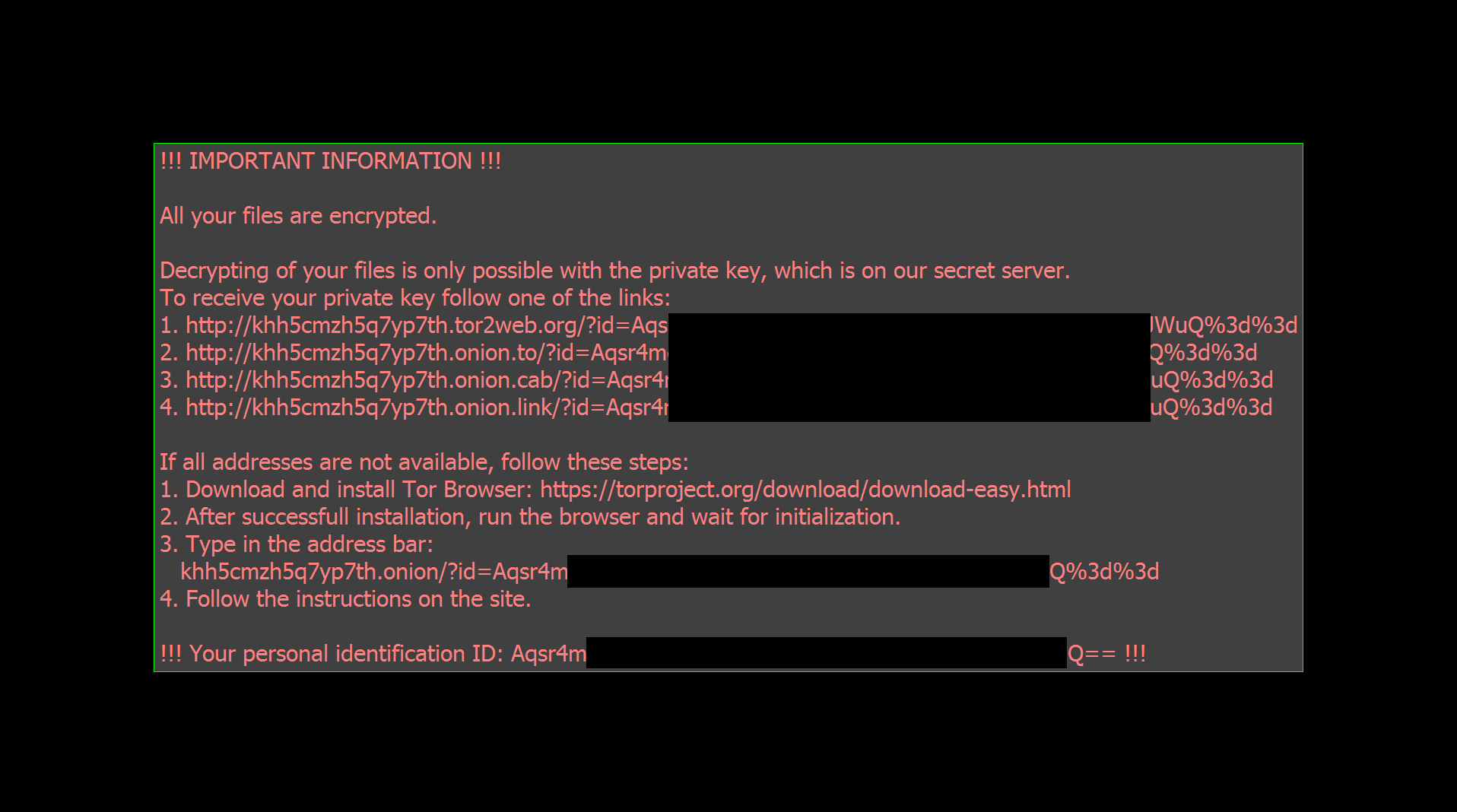

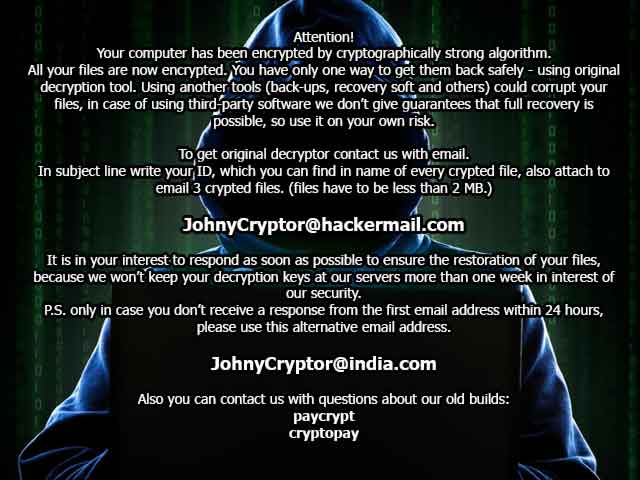

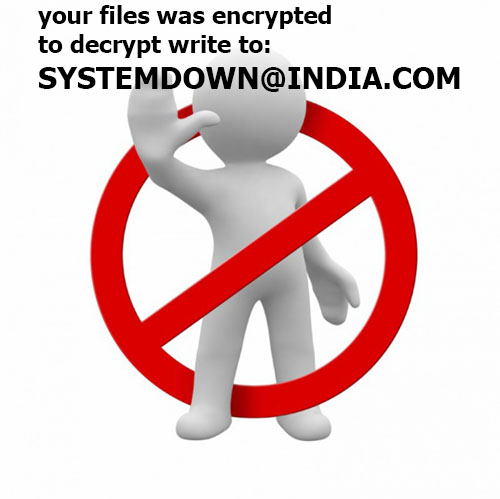

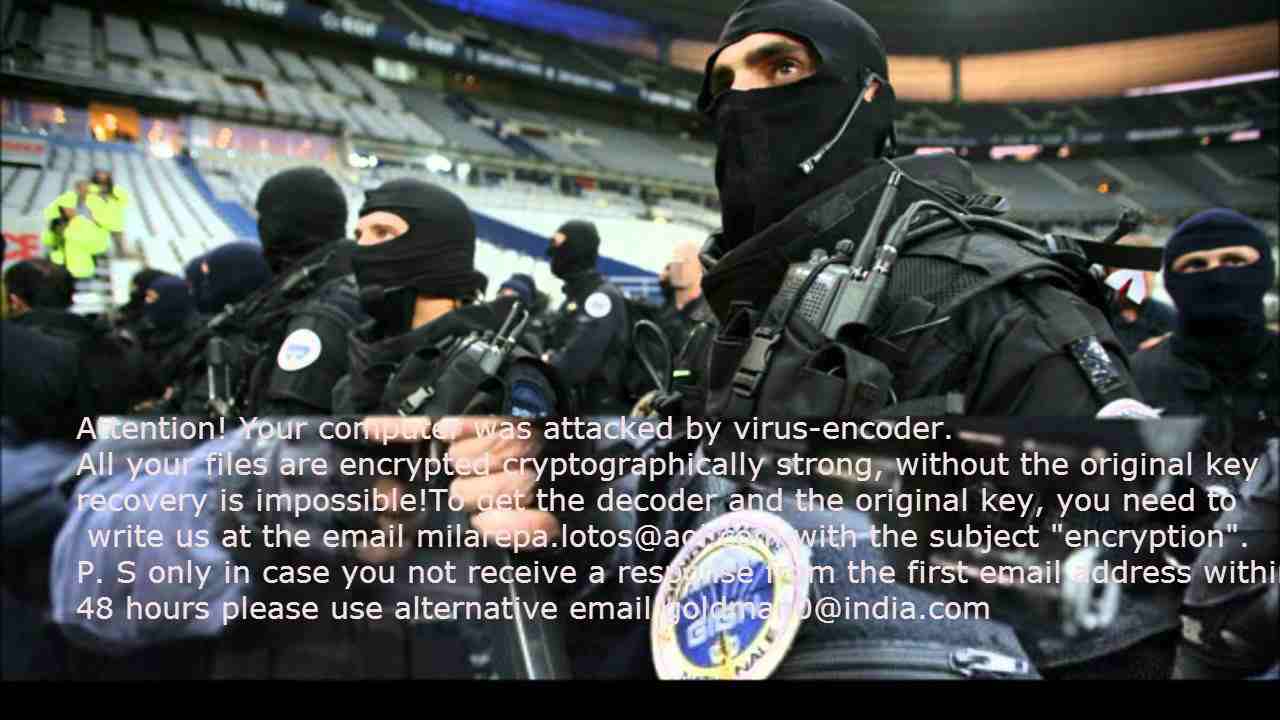

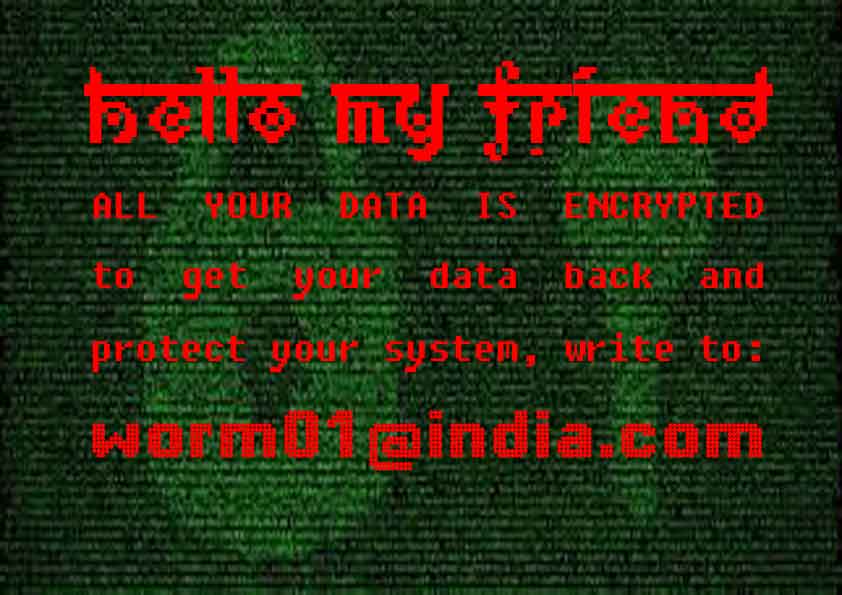

Ang CrySiS (JohnyCryptor, Virus-Encode, Aura, Dharma) ay isang strain ng ransomware na naobserbahan simula noong Setyembre 2015. Gumagamit ito ng AES-256 na isinama sa RSA-1024 na asymmetric na pag-encrypt.

Ang mga ini-encrypt na file ay maraming iba’t ibang extension, kabilang ang:

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

.{tombit@india.com}.dharma,

.wallet

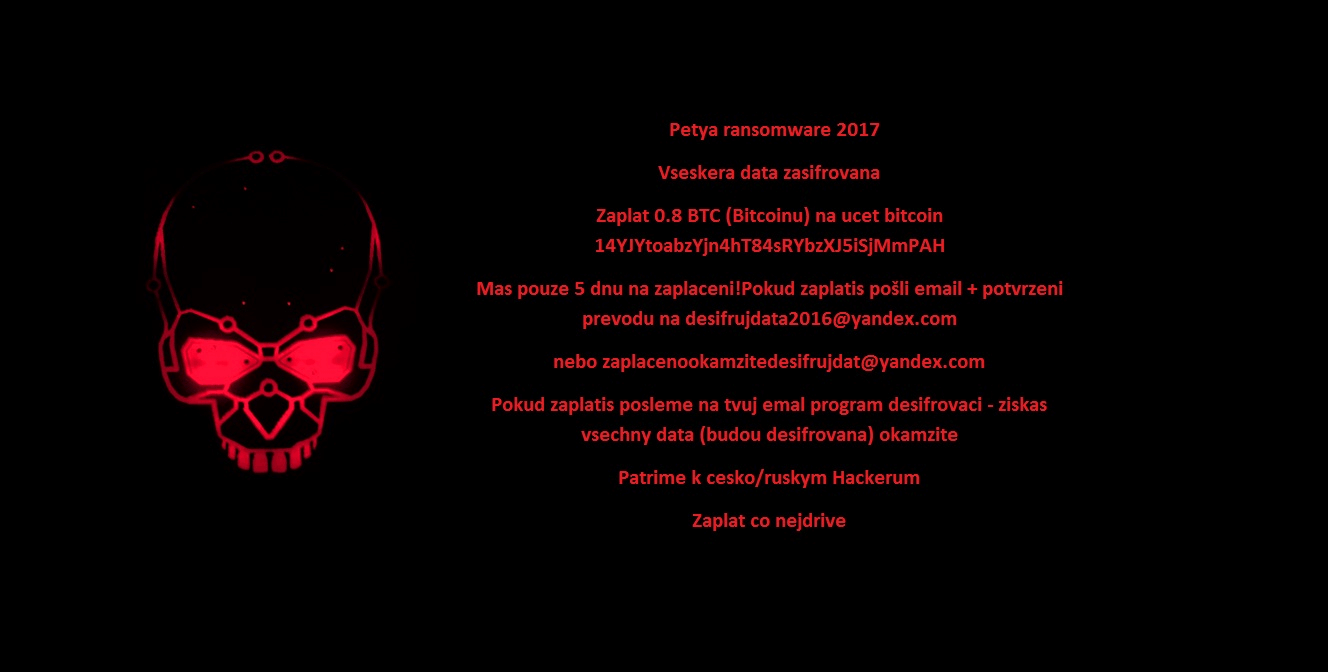

Pagkatapos i-encrypt ang mga file mo, lalabas ang isa sa mga sumusunod na mensahe (tingnan sa ibaba). Makikita ang mensahe sa "Decryption instructions.txt", "Decryptions instructions.txt", "README.txt", "Readme to restore your files.txt" o "HOW TO DECRYPT YOUR DATA.txt" sa desktop ng user. Nabago rin ang background ng desktop sa isa sa mga larawan sa ibaba.

Kung ini-encrypt ng CrySiS ang mga file mo, mag-click dito para ma-download ang aming libreng pang-ayos:

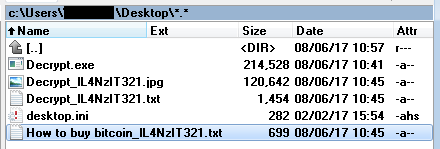

EncrypTile

Ang EncrypTile ay isang ransomware na una naming naobserbahan noong Nobyembre ng 2016. Pagkatapos ng pag-unlad sa kalahating taon, nakahuli kami ng bago at pinal na bersyon ng ransomware na ito. Gumagamit ito ng AES-128 na pag-encrpyt, gamit ang isang key na pare-pareho sa isang partikular na PC at user.

Idinaragdag ng ransomware ang salitang "encrypTile" sa pangalan ng file:

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

Gumagawa rin ang ransomware ng apat na bagong file sa desktop ng user. Naisalin ang mga pangalan ng mga file na ito, heto ang mga English na bersyon ng mga iyon:

Habang gumagana, aktibong pinipigilan ng ransomware ang user sa pagpapatakbo sa anumang tool na posibleng makapag-alis nito. Sumangguni sa post sa blog para sa mas detalyadong mga tagubilin sa kung paano patakbuhin ang decryptor kung gumagana man ang ransomware sa iyong PC.

FindZip

Ang FindZip ay isang strain ng ransomware na naobserbahan sa huling bahagi ng Pebrero 2017. Kumakalat ang ransomware na ito sa Mac OS X (bersyong 10.11 o mas bago). Ang pag-encrypt ay batay sa paggawa ng mga ZIP na file – bawat na-encrypt na file ay isang ZIP na archive, na naglalaman sa orihinal na dokumento.

Magkakaroon ng extension na .crypt ang mga na-encrypt na file.

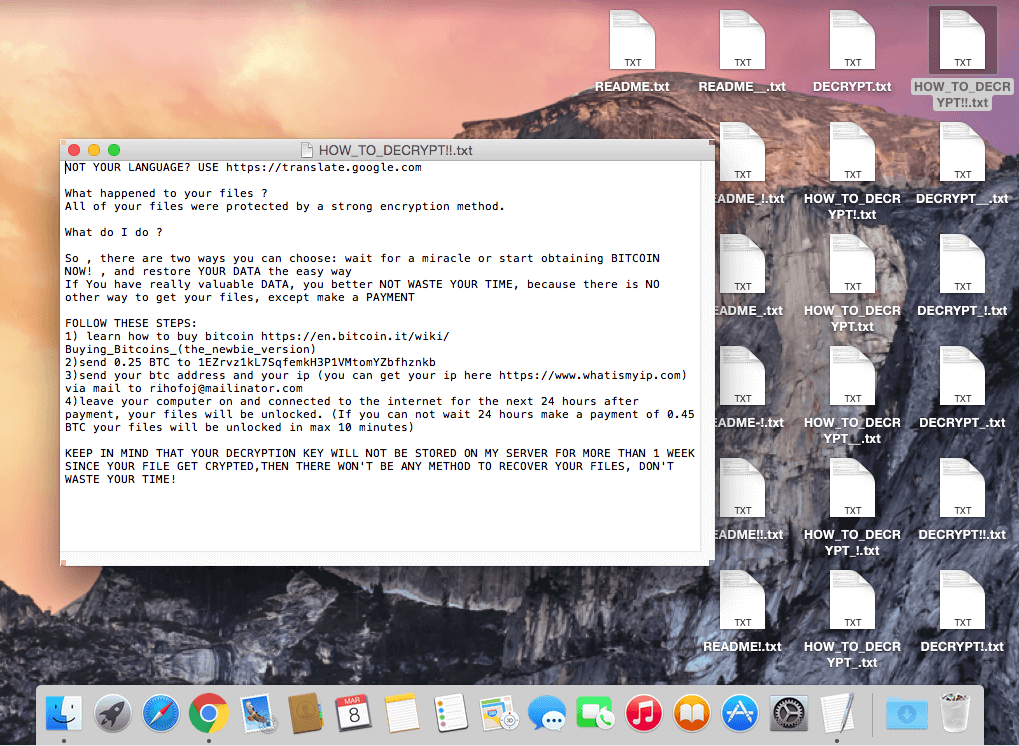

Pagkatapos ma-encrypt ang iyong mga file, ginagawa ang ilang file sa desktop ng user, na may mga variant ng pangalan na: DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt. Pare-pareho ang laht ng ito, na naglalaman sa sumusunod na mensahe sa text:

Espesyal: Dahil ang mga decryptor ng AVAST ay mga application sa Windows, mahalagang mag-install ng emulation layer sa Mac (WINE, CrossOver). Para sa higit pang impormasyon, pakibasa ang aming post sa blog.

Kung ini-encrypt ng Globe ang mga file mo, mag-click dito para ma-download ang aming libreng pang-ayos:

Fonix

Aktibo ang Fonix ransomware mula noong Hunyo 2020. Isinulat sa C++, gumagamit ito ng tatlong key encryption scheme (RSA-4096 master key, RSA-2048 session key, 256-bit file key para sa SALSA/ChaCha encryption). Noong Pebrero 2021, isinara ng mga awtor ng ransomware ang kanilang negosyo at nag-publish ng master RSA key na magagamit sa pag-decrypt ng mga file nang libre.

Magkakaroon ang mga na-encrypt na file ng isa sa mga extension na ito:

.FONIX,

.XINOF

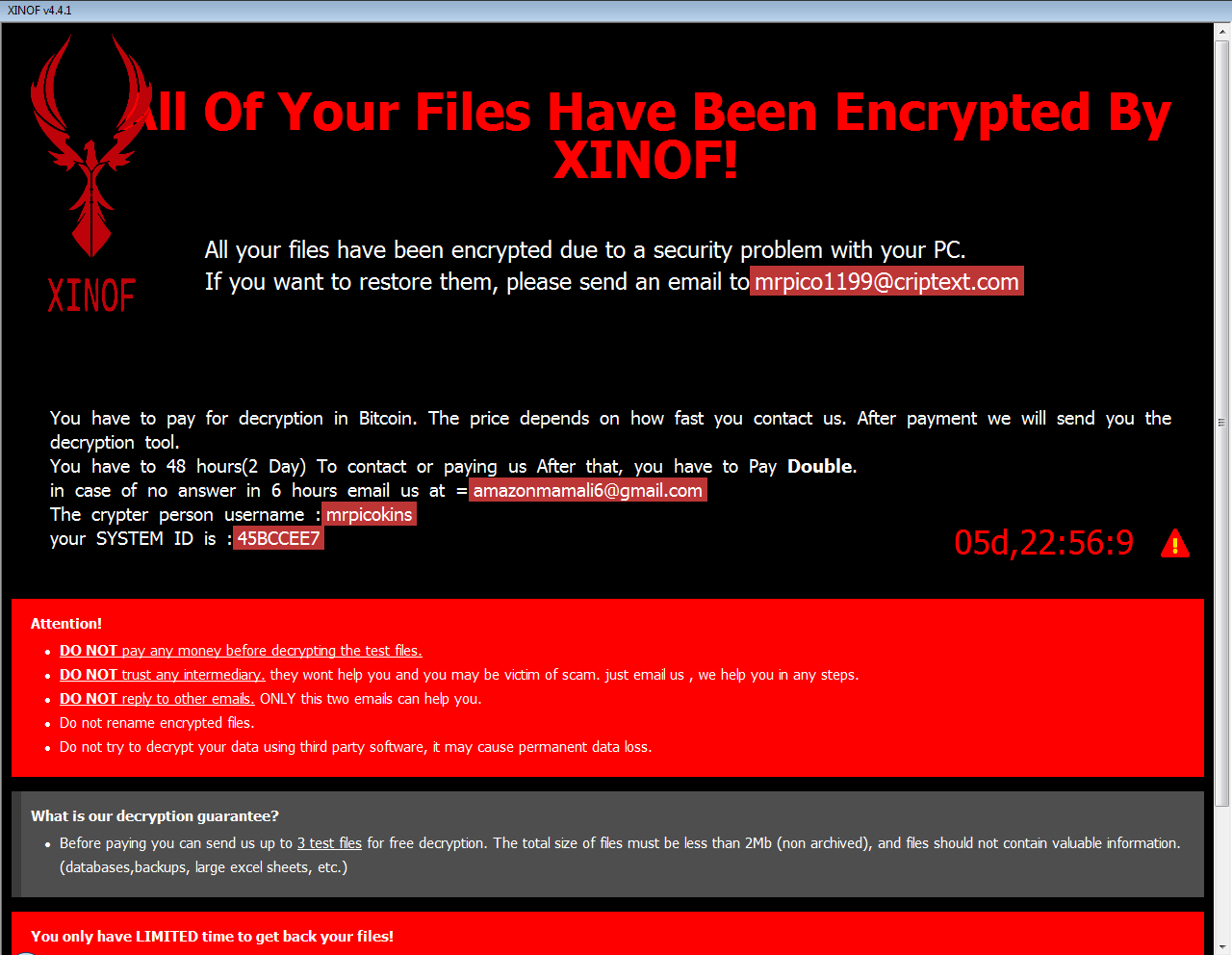

Pagkatapos mag-encrypt ng mga file sa machine ng biktima, ipinapakita ng ransomware ang sumusunod na screen:

Kung ini-encrypt ng Fonix ang mga file mo, mag-click dito para ma-download ang aming libreng pang-ayos:

GandCrab

Ang Gandcrab ay isa sa pinakakalat na ransomware noong 2018. Noong 17, Oktubre 2018, ang mga developer ng Gandcab ay naglabas ng 997 na key para sa mga biktimang nakatira sa Syria. Gayundin, noong Hulyo 2018, naglabas ang FBI ng mga master decryption key para sa mga bersyong 4-5.2. Ginagamit ng bersyong ito ng decryptor ang lahat ng key na ito at kaya nitong mag-decrypt ng mga file nang libre.

Nagdaragdag ang ransomware ng maraming posibleng extension:

.GDCB,

.CRAB,

.KRAB,

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (ang mga titik ay random)

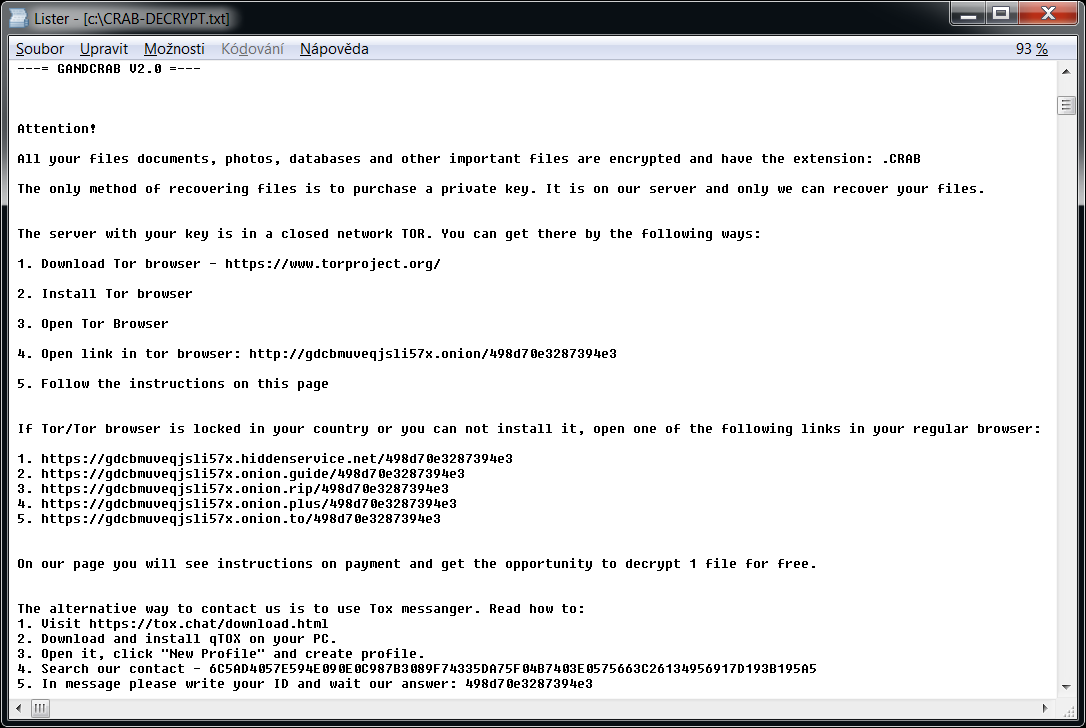

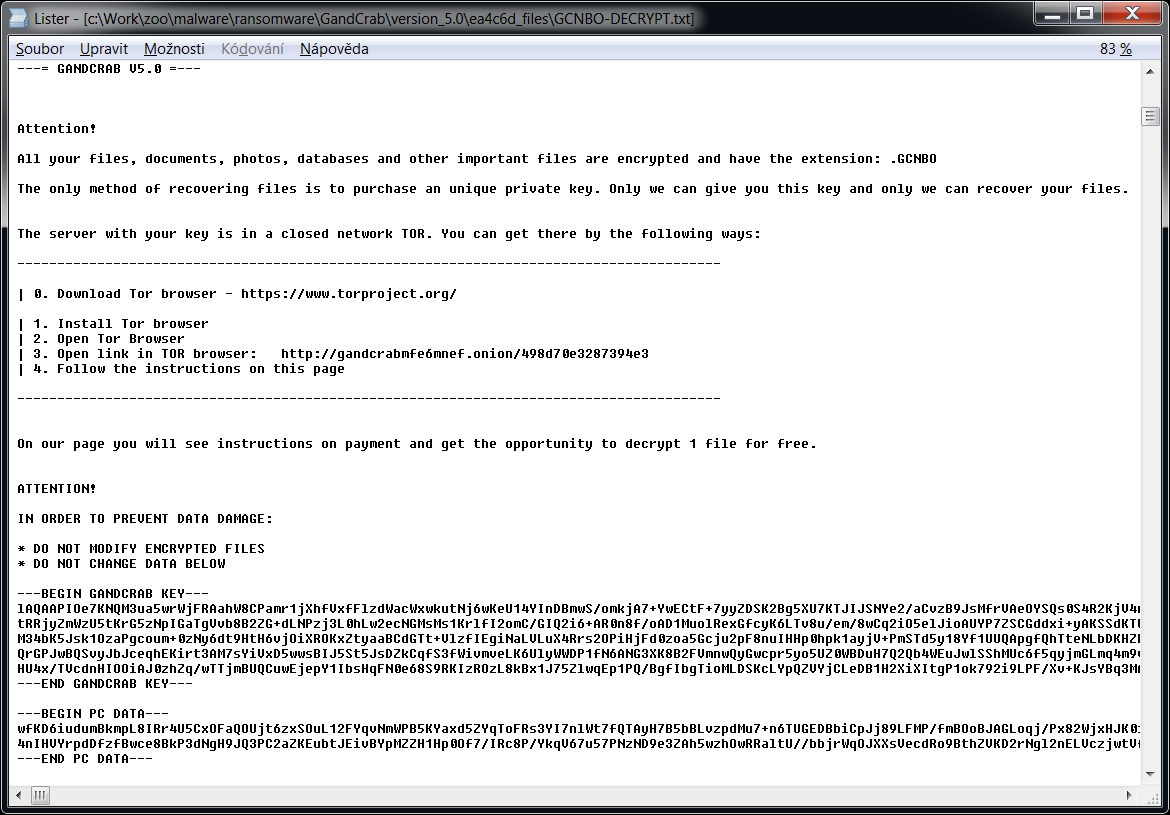

Gumagawa rin ang ransomware ng text file na pinangalanang "GDCB-DECRYPT.txt", "CRAB-DECRYPT.txt", "%RandomLetters%-DECRYPT.txt" o "%RandomLetters%-MANUAL.txt" sa bawat folder. Ang nilalaman ng file ay nasa ibaba.

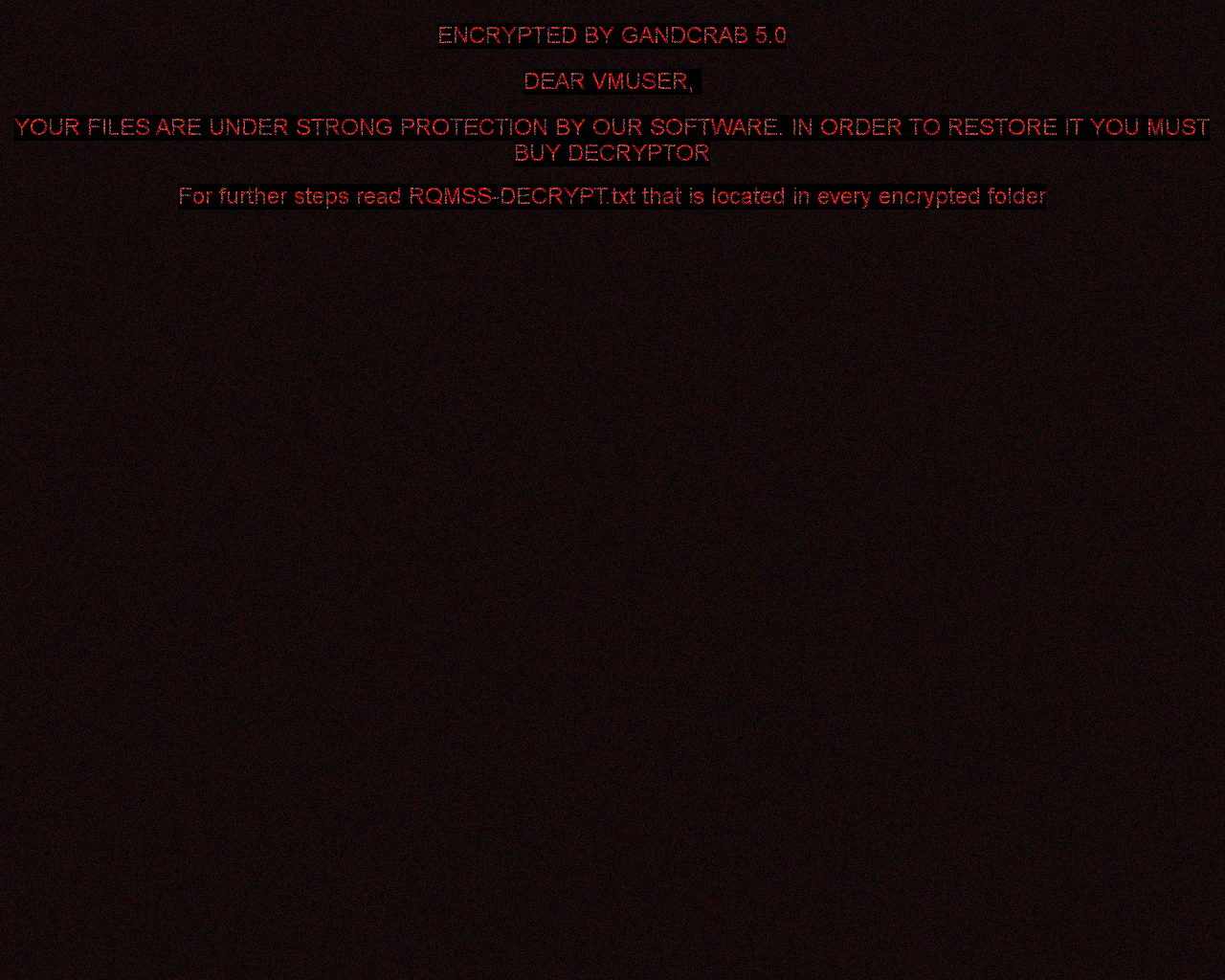

Puwede ring itakda ng mga mas bagong bersyon ransomware ang sumusunod na larawan sa desktop ng user:

Globe

Ang Globe ay isang strain ng ransomware na naobserbahan simula noong Agosto 2016. Batay sa anyo, ginagamit nito ang RC4 o Blowfish na paraan ng pag-encrypt. Narito ang mga palatandaan ng impeksiyon:

Idinadagdag ng Globe ang isa sa mga sumusunod na extension sa pangalan ng file: ".ACRYPT", ".GSupport[0-9]", ".blackblock", ".dll555", ".duhust", ".exploit", ".frozen", ".globe", ".gsupport", ".kyra", ".purged", ".raid[0-9]", ".siri-down@india.com", ".xtbl", ".zendrz", ".zendr[0-9]", o ".hnyear". Bukod sa roon, ini-encrypt din ng ilan sa mga bersiyon nito pati ang pangalan ng file.

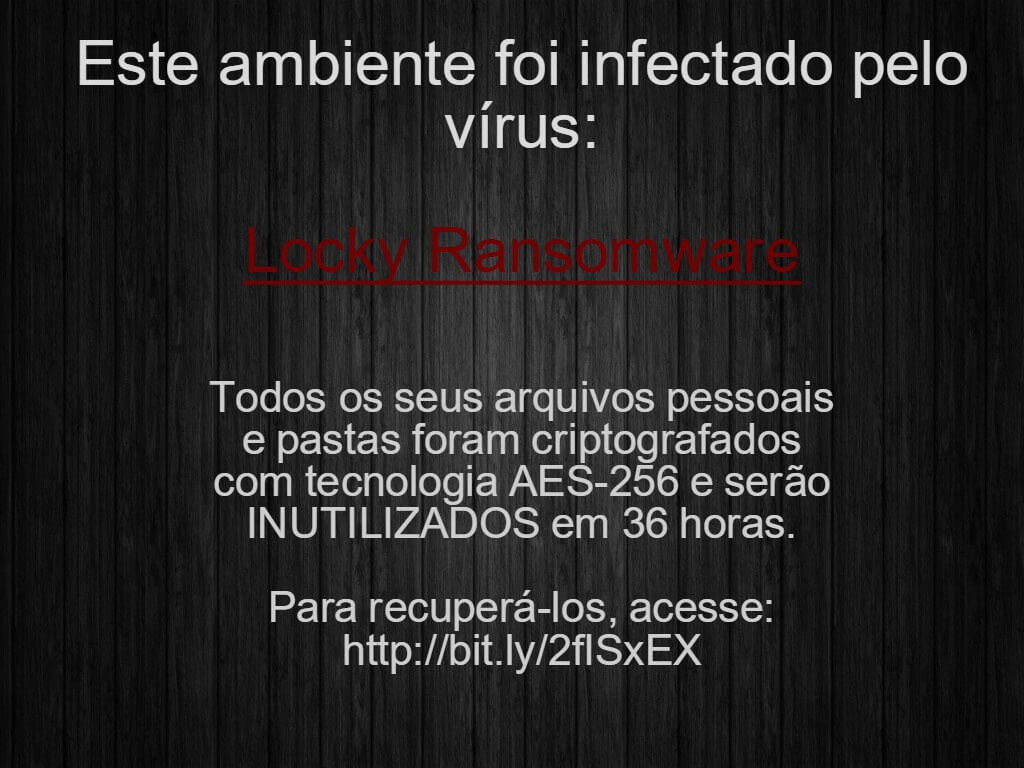

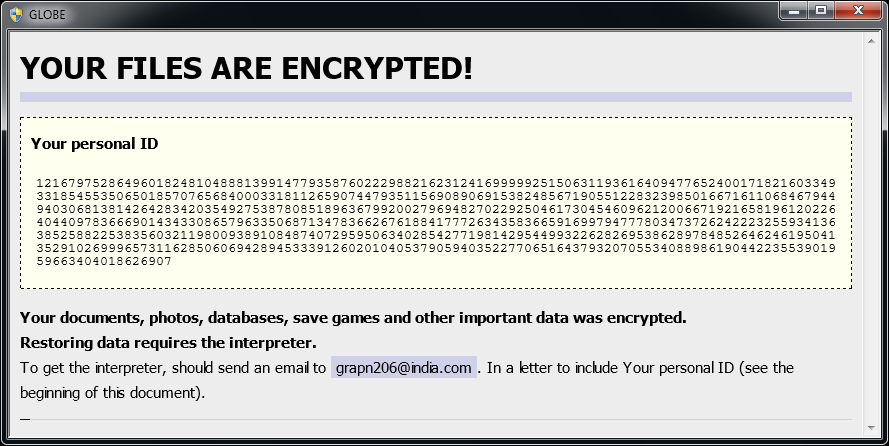

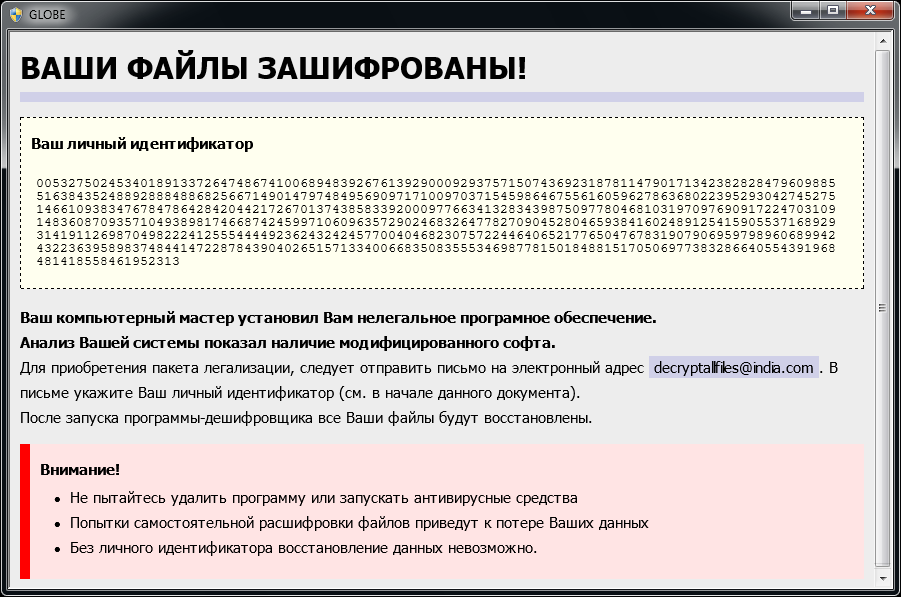

Pagkatapos i-encrypt ang mga file mo, lalabas ang isang katulad na mensahe (matatagpuan iyon sa file na "How to restore files.hta" o "Read Me Please.hta"):

Kung ini-encrypt ng Globe ang mga file mo, mag-click dito para ma-download ang aming libreng pang-ayos:

HermeticRansom

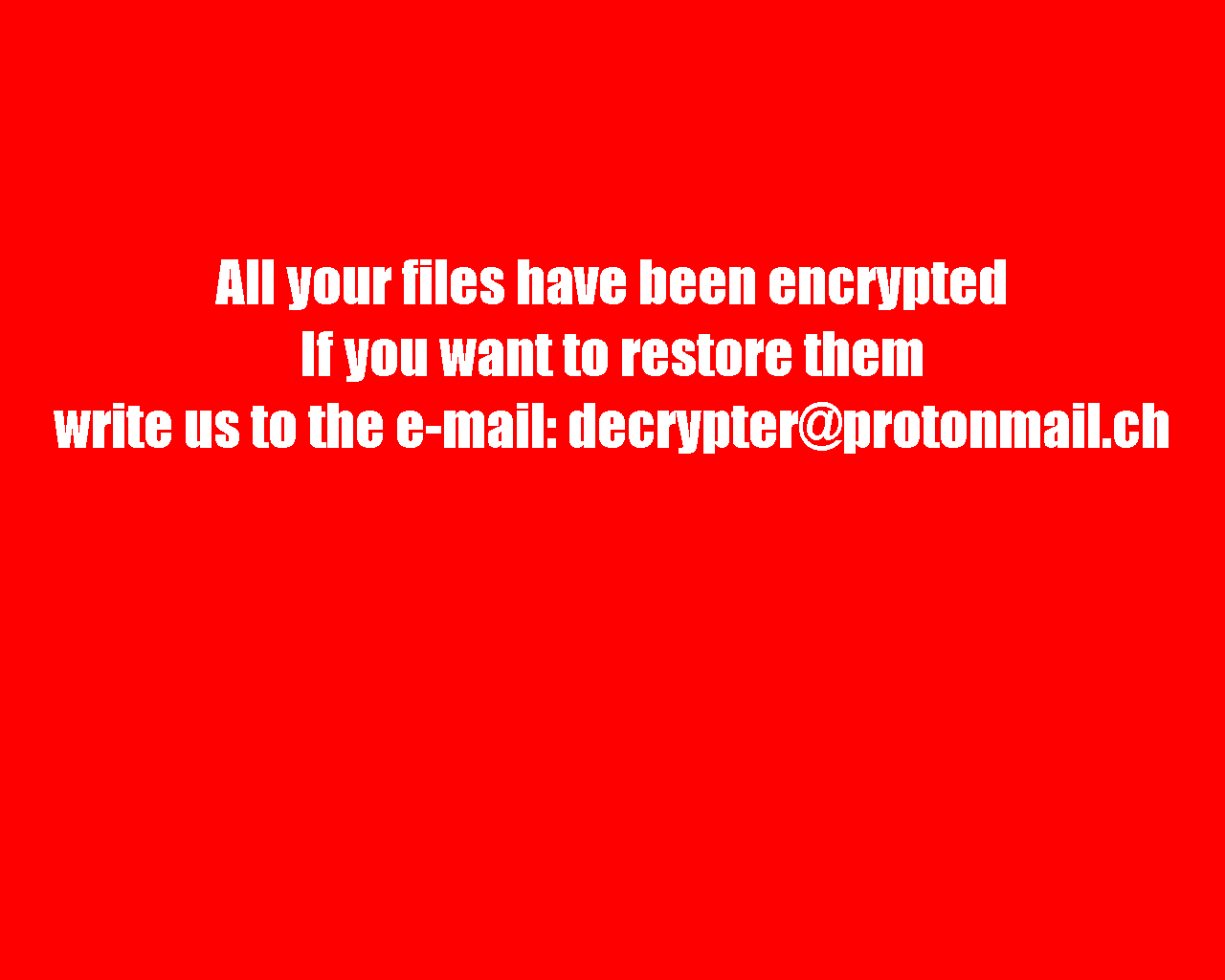

Ang HermeticRansom ay ransomware na ginamit sa simula ng pagsalakay ng Russia sa Ukraine. Nakasulat sa Go lengguahe at nag-e-encrypt ng mga file gamit ang AES GCM symmetric cipher. Ang biktima ng ransomware attack na ito ay maaari na i-decrypt ang kanilang mga file nang libre.

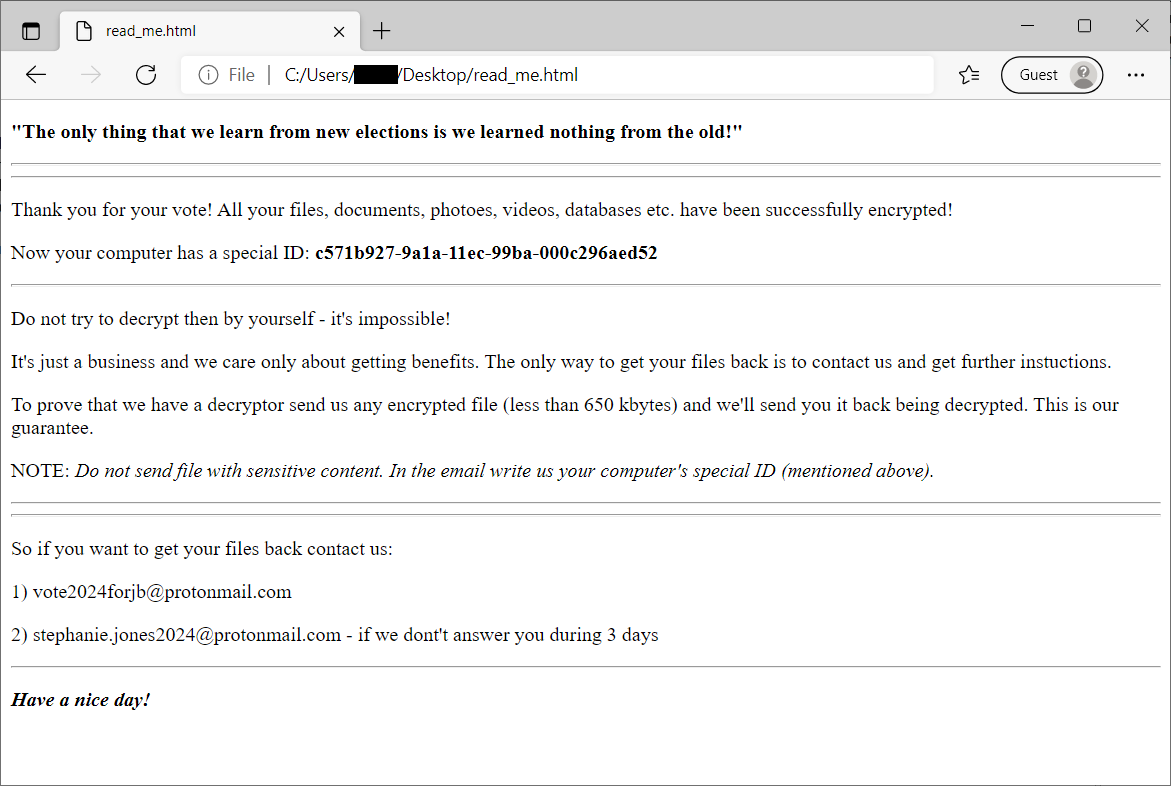

Ang mga naka-encrypt na file ay maaaring makilala ng .[vote2024forjb@protonmail.com].encryptedJB extension ng file. Gayundin, ang isang file na pinangalanang read_me.html ay ibinaba sa desktop ng user (tingnan ang larawan sa ibaba).

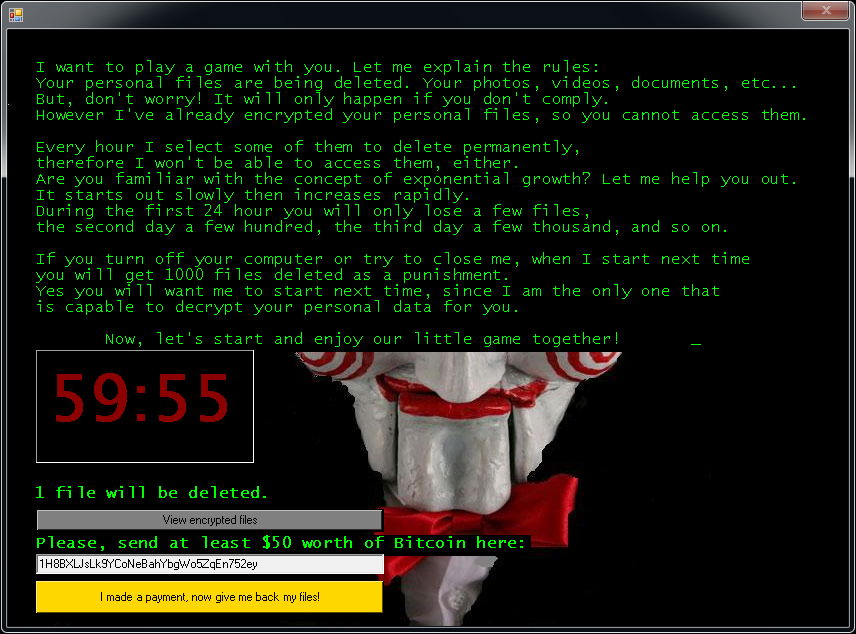

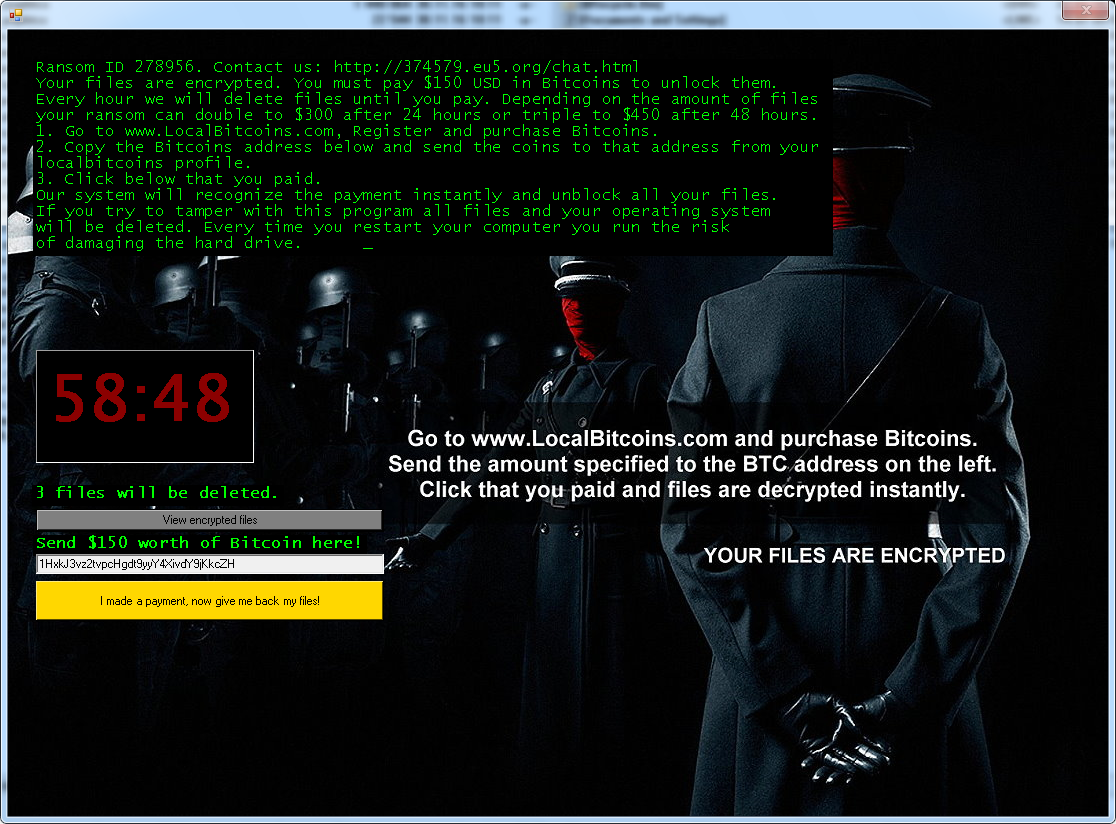

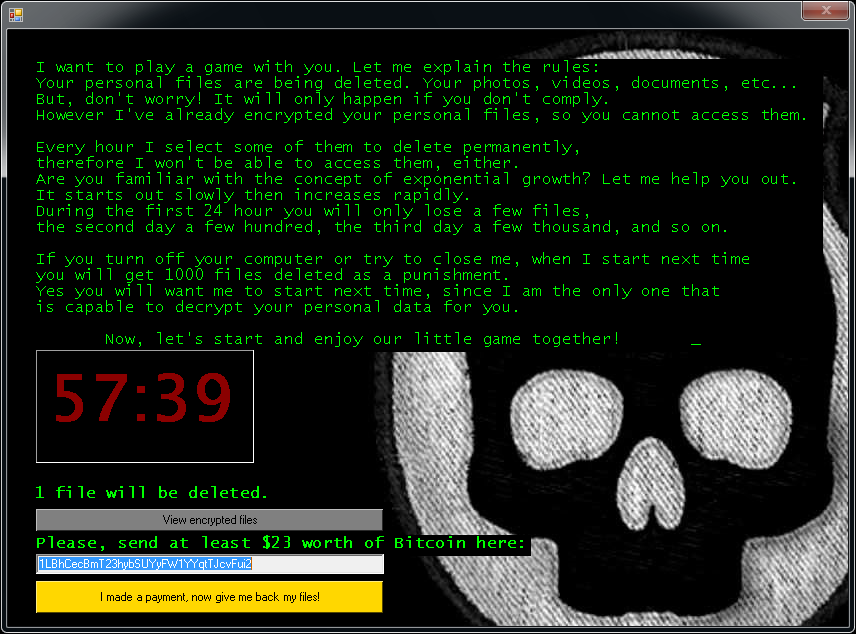

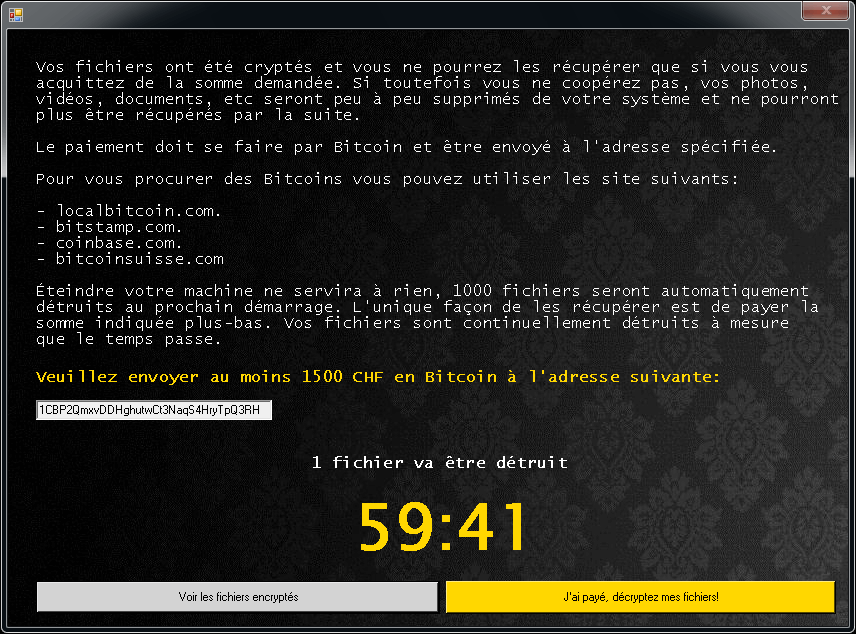

Jigsaw

Ang Jigsaw ay isang strain ng ransomware na mayroon na simula pa noong Marso 2016. Pinangalanan ito alinsunod sa karakter sa pelikulang "The Jigsaw Killer". Maraming anyo ng ransomware na ito ang gumagamit ng larawan ng Jigsaw Killer sa iskrin ng ransom.

Ang mga in-encrypt na file ay magkakaroon ng isa sa mga sumusunod na extension: .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org, o .gefickt.

Pagkatapos ma-encrypt ang mga file mo, lalabas ang isa sa mga iskrin sa ibaba:

Kung ini-encrypt ng Jigsaw ang mga file mo, mag-click dito para ma-download ang aming libreng pang-ayos:

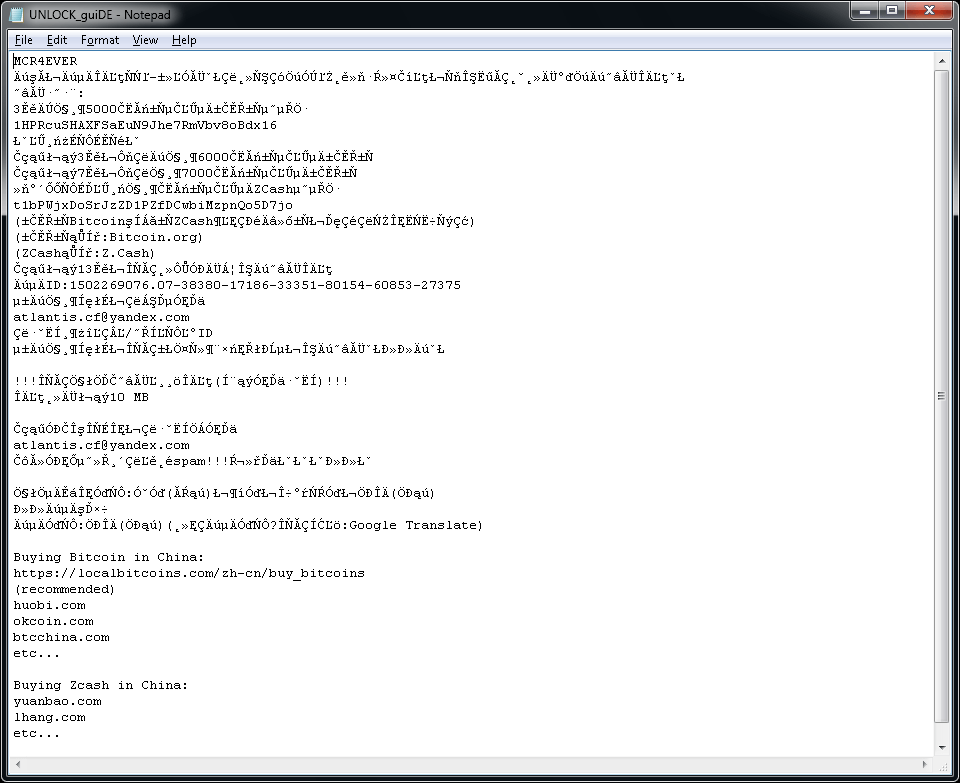

LambdaLocker

Ang LambdaLocker ay isang pinagmanahang ransomware na una naming naobserbahan noong Mayo 2017. Isinulat ito sa programming language na Python at nade-decrypt ang kasalukuyang nanatiling variant.

Idinaragdag ng ransomware ang extension na ".MyChemicalRomance4EVER" pagkatapos ng pangalan ng file:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

Gumagawa rin ang ransomware ng text file na pinangalanang "UNLOCK_guiDE.txt" desktop ng user. Ang nilalaman ng file ay nasa ibaba.

Legion

Ang Legion ay isang uri ng ransomware na unang nakita noong Hunyo 2016. Narito ang mga palatandaan ng impeksiyon:

Nagdaragdag ang legion ng variant ng ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion o .$centurion_legion@aol.com$.cbf sa dulo ng mga filename. (hal., Thesis.doc = Thesis.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion)

Pagkatapos i-encrypt ang mga file mo, binabago ng Legion ang wallpaper ng desktop mo at nagpapakita ng isang popup, tulad nito:

Kung ini-encrypt ng Legion ang mga file mo, mag-click dito para ma-download ang aming libreng pang-ayos:

NoobCrypt

Ang NoobCrypt ay isang strain ng ransomware na naobserbahan simula noong dakong huli ng Hulyo 2016. Para i-encrypt ang mga file ng user, ginagamit ng ransomware na ito ang AES 256 na paraan ng pag-encrypt.

Hindi binabago ng NoobCrypt ang pangalan ng file. Ang mga file na ini-encrypt ay hindi nabubuksan gamit ang kanilang kaugnay na aplikasyon, gayunman.

Pagkatapos i-encrypt ang mga file mo, isang katulad na mensahe ang lumalabas (matatagpuan iyon sa file na "ransomed.html" sa desktop ng user):

Kung ini-encrypt ng NoobCrypt ang mga file mo, mag-click dito para ma-download ang aming libreng pang-ayos:

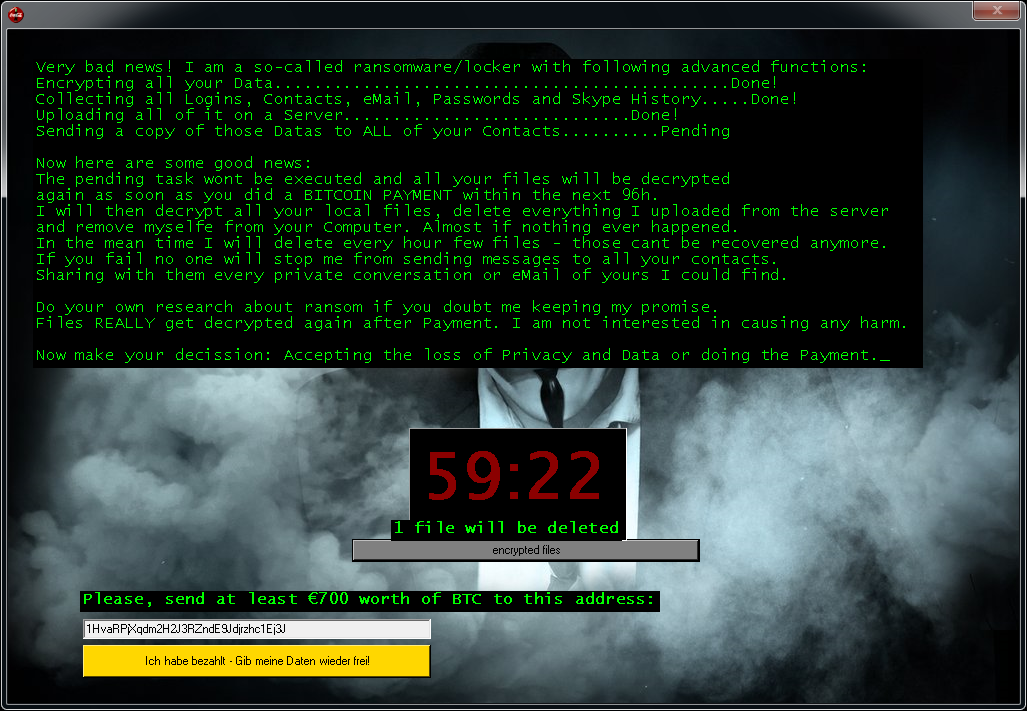

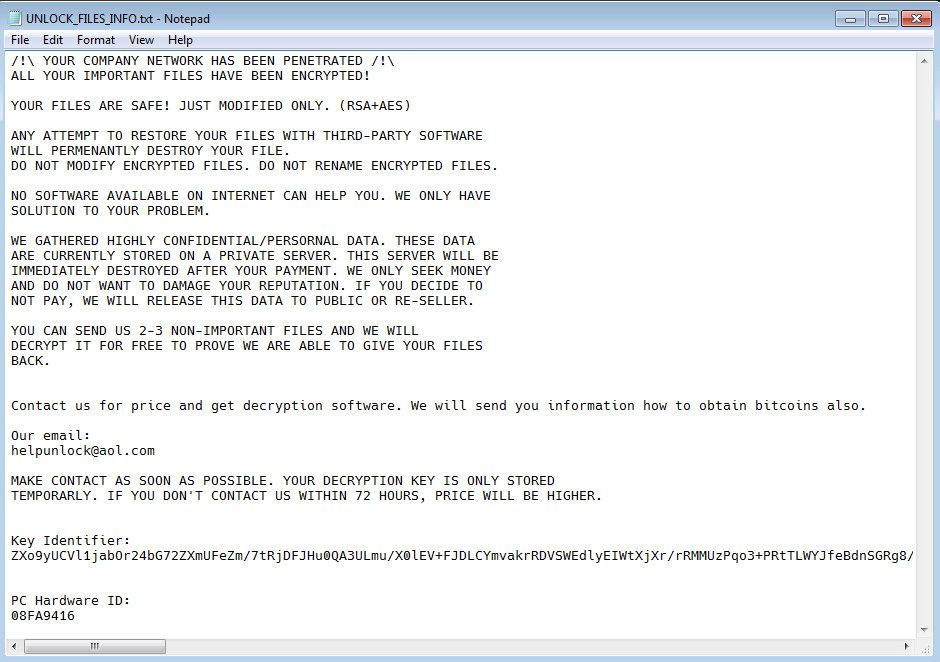

Prometheus

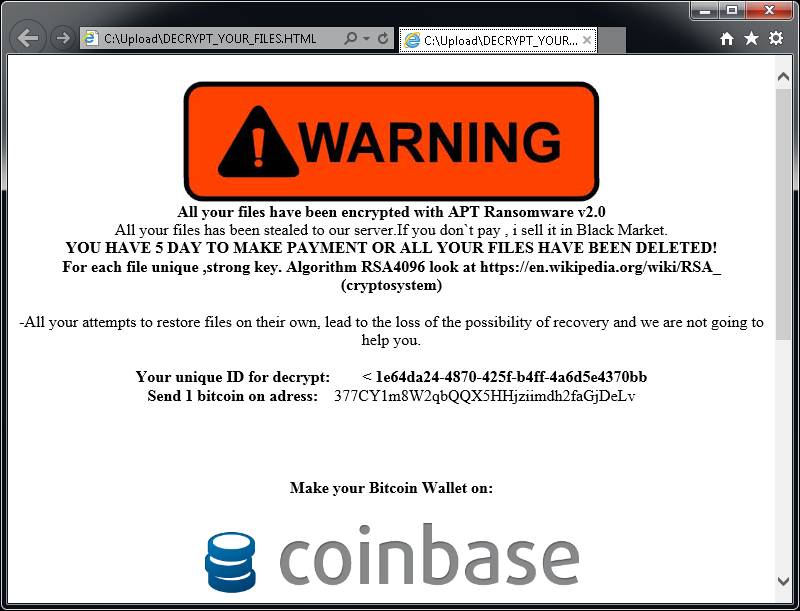

Ang Prometheus ransomware ay nakasulat sa .NET (C#) at ini-encrypt ang mga file gamit ang isa sa Chacha20 o AES-256. Ang file encryption key ay natapos ma-encrypt ng RSA-2048 at nakaimbak sa huli ng file. Ang ilang uri ng ransomware ay maaaring i-decrypt nang libre.

Ang mga naka-encrypt na file ay maaaring makilala ng isa sa mga extensyon ng file na ito:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

At saka, ang ranson note file ay inilalagay sa may-ari ng desktop na isa sa mga pangalang ito:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

TargetCompany

Ang TargetCompany ay isang ransomware na nag-e-encrypt ng mga file ng user gamit ang Chacha20 cipher. Ang biktima ng ransomware attack na ito ay maaari na ngayong i-decrypt ang kanilang mga file nang libre.

Ang mga naka-encrypt na file ay maaaring makilala ng isa sa mga extensyon na ito:

.mallox

.exploit

.architek

.brg

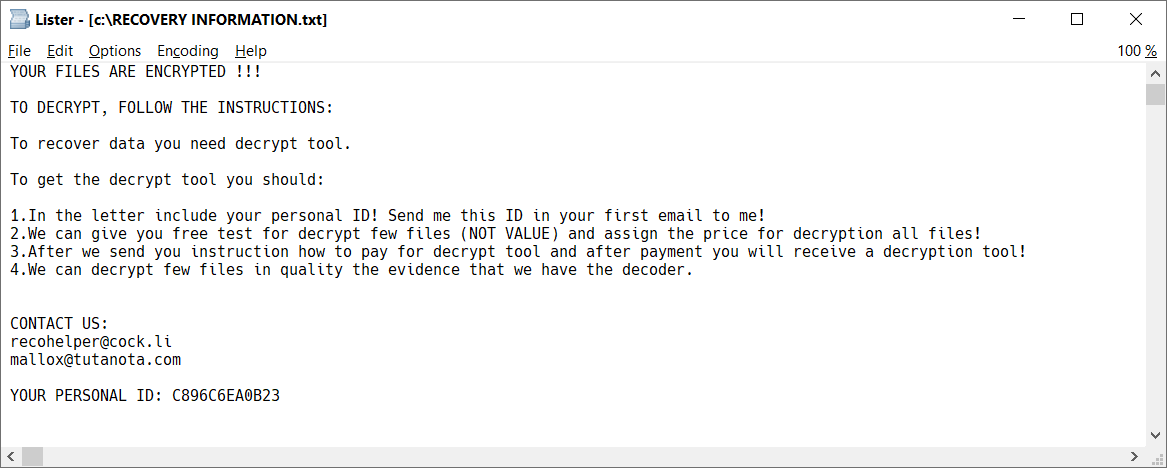

.carone

Sa bawat folder na may kahit isang naka-encrypt na file, mayroon ding ransom note file, na pinangalanang RECOVERY INFORMATION.txt (tingnan ang larawan sa ibaba).

Stampado

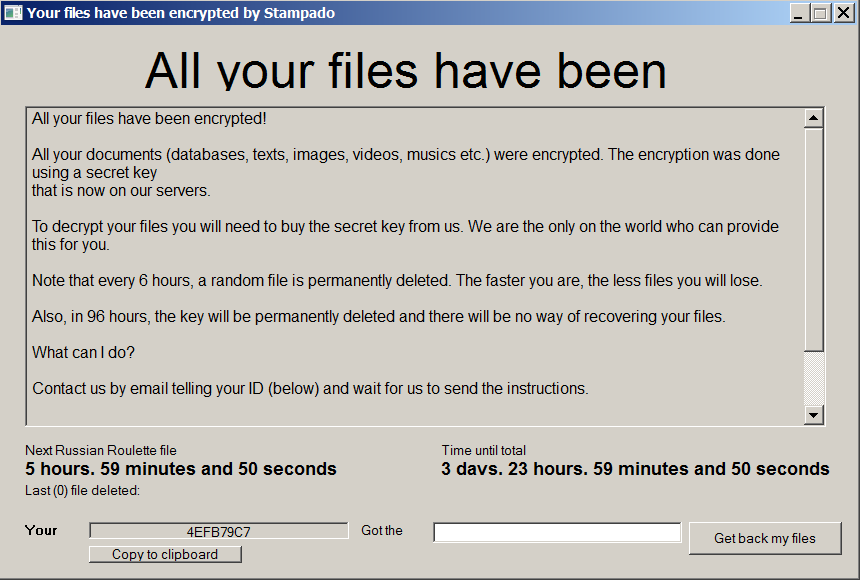

Ang Stampado ay isang strain ng ransomware na isinusulat gamit ang kasangkapang pang-script ng AutoIt. Mayroon na nito simula pa noong Agosto 2016. Ipinagbibili ito ng masasamang elemento sa web, at lagi nang may lumalabas na mga bagong anyo. Isa sa mga bersiyon nito ay tinatawag ding Philadelphia.

Ang Stampado ay nagdadagdag ng extension na .locked sa mga na-encrypt na file. May mga anyong ini-encrypt din ang mismong pangalan ng file, kung kaya ang pangalan ng na-encrypt na file ay maaaring magmukhang document.docx.locked o 85451F3CCCE348256B549378804965CD8564065FC3F8.locked.

Pagkatapos makumpleto ang pag-encrypt, lalabas ang sumusunod na iskrin:

Kung ini-encrypt ng Stampado ang mga file mo, mag-click dito para ma-download ang aming libreng pang-ayos:

SZFLocker

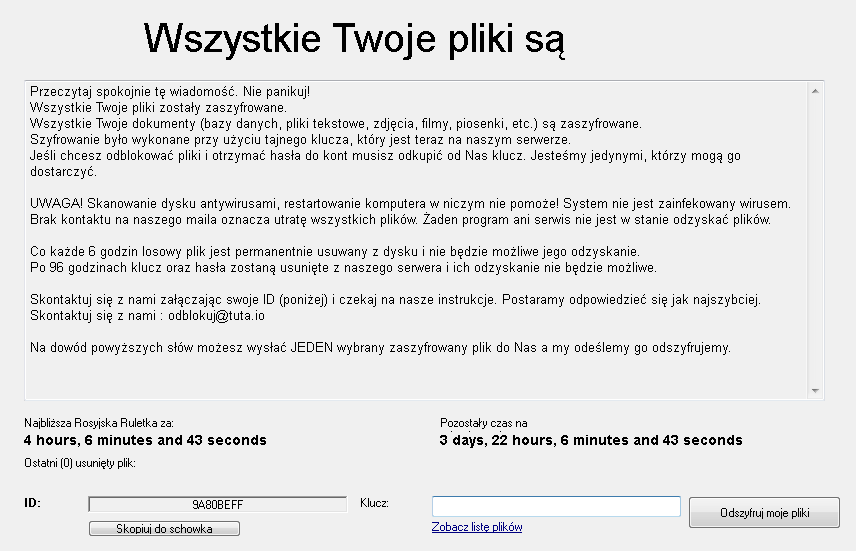

Ang SZFLocker ay isang uri ng ransomware na unang nakita noong Mayo 2016. Narito ang mga palatandaan ng impeksiyon:

Ang SZFLocker ay nagdadagdag ng .szf sa hulihan ng mga pangalan ng file. (hal., Thesis.doc = Thesis.doc.szf)

Kapag sinusubukan mong buksan ang isang ini-encrypt na file, ipinapakita ng SZFLocker ang sumusunod na mensahe (sa Polish):

Kung ini-encrypt ng SZFLocker ang mga file mo, mag-click dito para ma-download ang aming libreng pang-ayos:

TeslaCrypt

Ang TeslaCrypt ay isang uri ng ransomware na unang nakita noong Pebrero 2015. Narito ang mga palatandaan ng impeksiyon:

Hindi pinapalitan ng pangalan ng pinakabagong bersiyon ng TeslaCrypt ang mga file mo.

Pagkatapos i-encrypt ang mga file mo, nagpapakita ang TeslaCrypt ng ibang anyo ng sumusunod na mensahe:

Kung ini-encrypt ng TeslaCrypt ang mga file mo, mag-click dito para ma-download ang aming libreng pang-ayos:

Troldesh/Shade

Ang Troldesh, na kilala rin bilang Shade o Encoder.858 ay isang ransomware strain na naobserbahan mula noong 2016. Sa pagtatapos ng Abril 2020, isinara ng mga awtor ng ransomware ang kanilang negosyo at nag-publish sila ng mga decryption key na magagamit sa pag-decrypt ng mga file nang libre.

Higit pang impormasyon:https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

Magkakaroon ang mga na-encrypt na file ng isa sa mga extension na ito:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

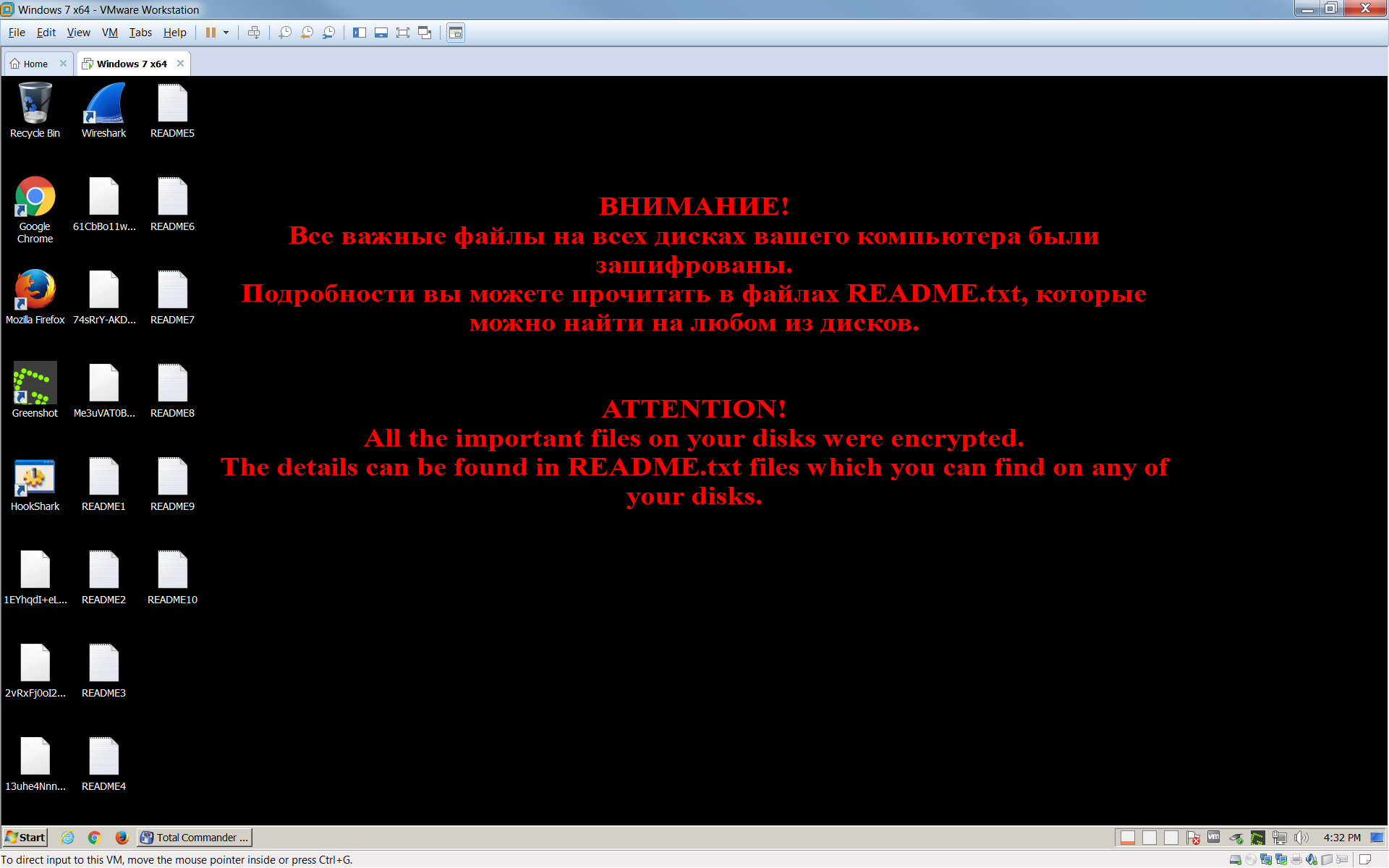

Pagkatapos i-encrypt ang iyong mga file, may ilang file na magagawa sa desktop ng user, kung saan magiging README10.tx ang pangalang README1.txt. Nasa magkakaibang wika ang mga ito na naglalaman ng ganitong text:

Magbabago rin ang background ng desktop ng user at magiging tulad ng larawan sa ibaba:

Kung ini-encrypt ng Troldesh ang mga file mo, mag-click dito para ma-download ang aming libreng pang-ayos:

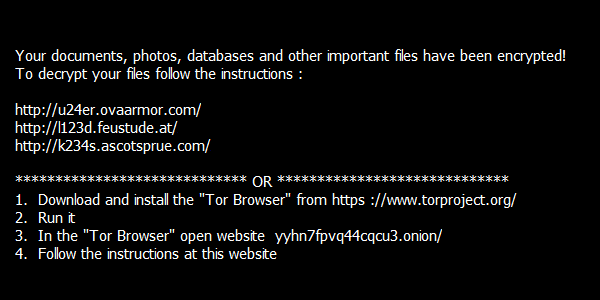

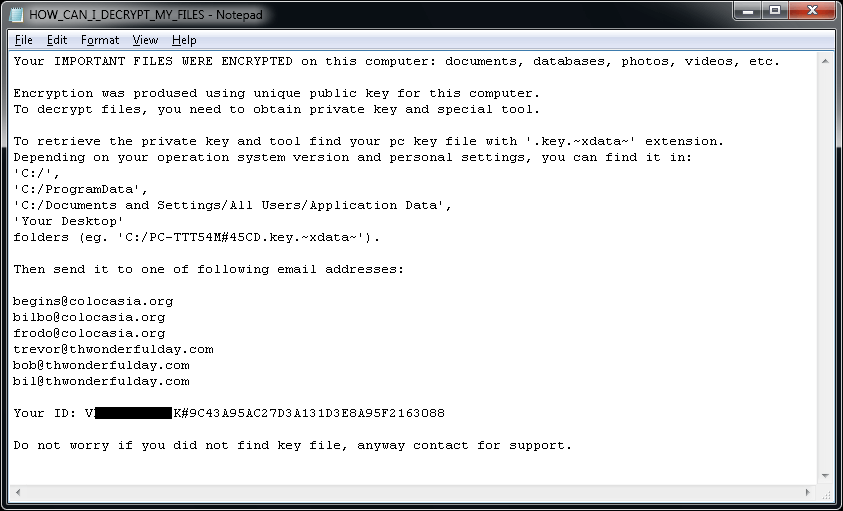

XData

Ang Xdata ay isang strain ng ransomware na hinango mula sa AES_NI at gaya ng WannaCry, gumagamit ito ng Eternal Blue na pananamantala para kumalat sa iba pang machine.

Idinaragdag ng ransomware ang extension na ".~xdata~" sa mga na-encrypt na file.

Sa bawat folder na may kahit man lang isang na-encrypt na file, makikita ang. Karagdagan pa, gumagawa ang ransomware ng key file na may pangalang katulad ng:

[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ sa mga sumusunod na folder:

• C:\

• C:\ProgramData

• Desktop

Ang file na "HOW_CAN_I_DECRYPT_MY_FILES.txt" ay naglalaman ng sumusunod na tala ng ransom:

Kung ini-encrypt ng Troldesh ang mga file mo, mag-click dito para ma-download ang aming libreng pang-ayos: