Gratis værktøjer til dekryptering af ransomware

Ramt af ransomware? Betal ikke "løsepengene"!

Vælg ransomware-type

Vores gratis værktøjer til dekryptering af ransomware kan hjælpe dig med at dekryptere filer, der er krypteret af følgende slags ransomware. Klik blot på et navn for at se tegnene på en infektion, og få vores gratis rettelse.

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo & LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (Offline)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh / Shade

- XData

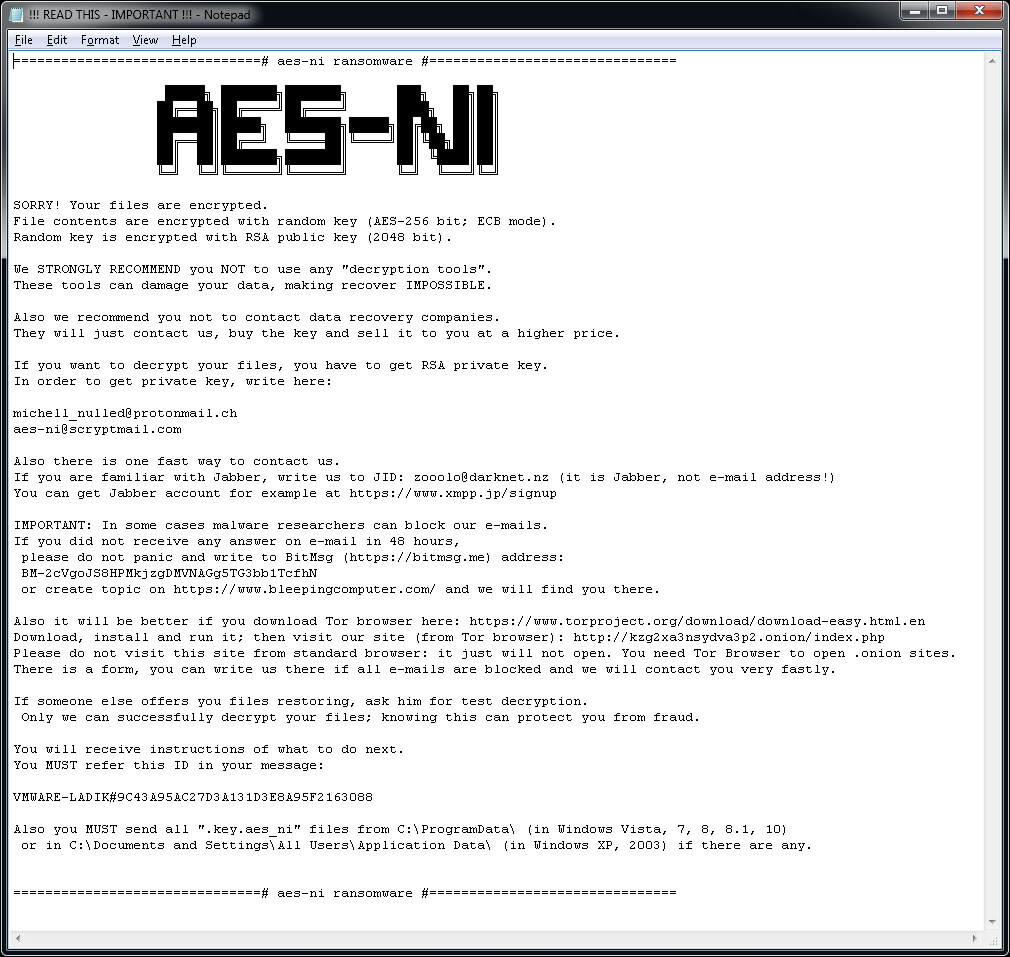

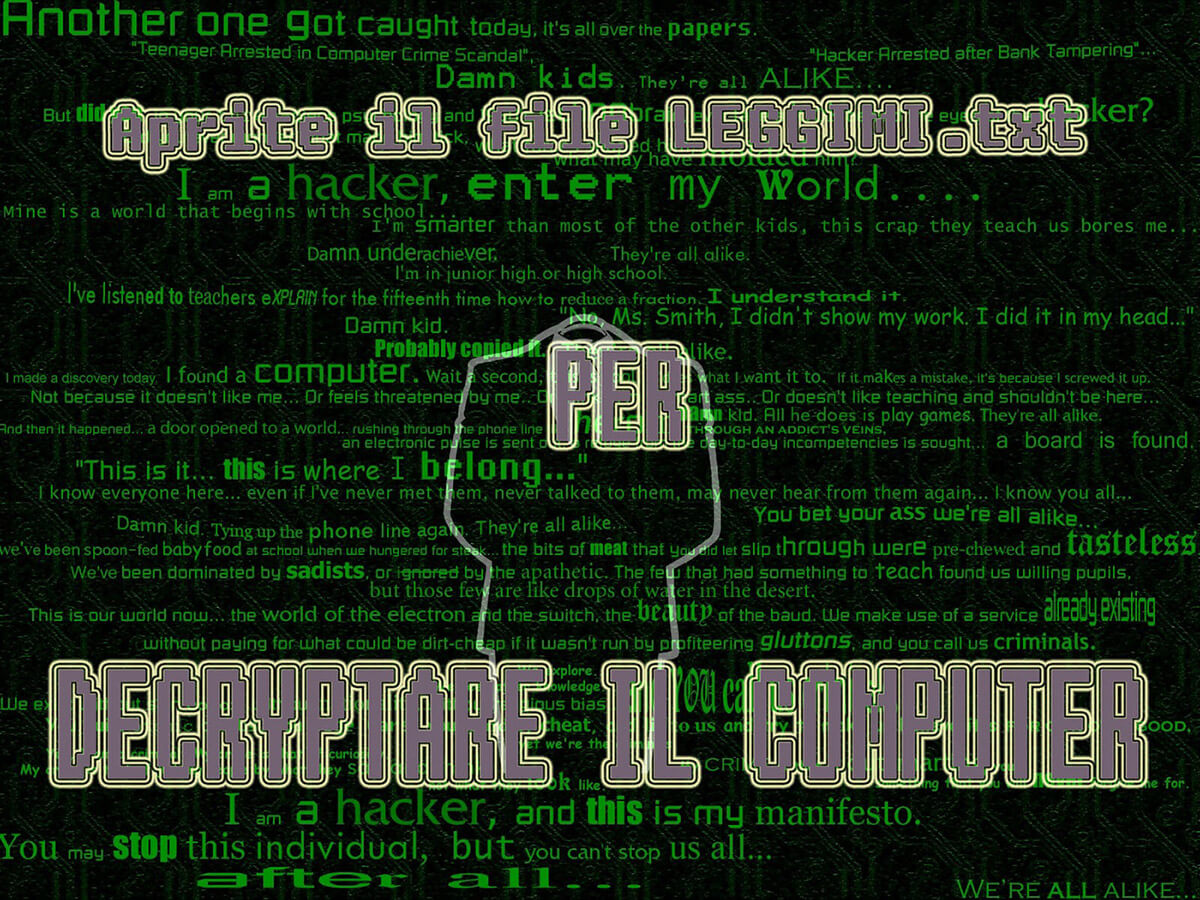

AES_NI

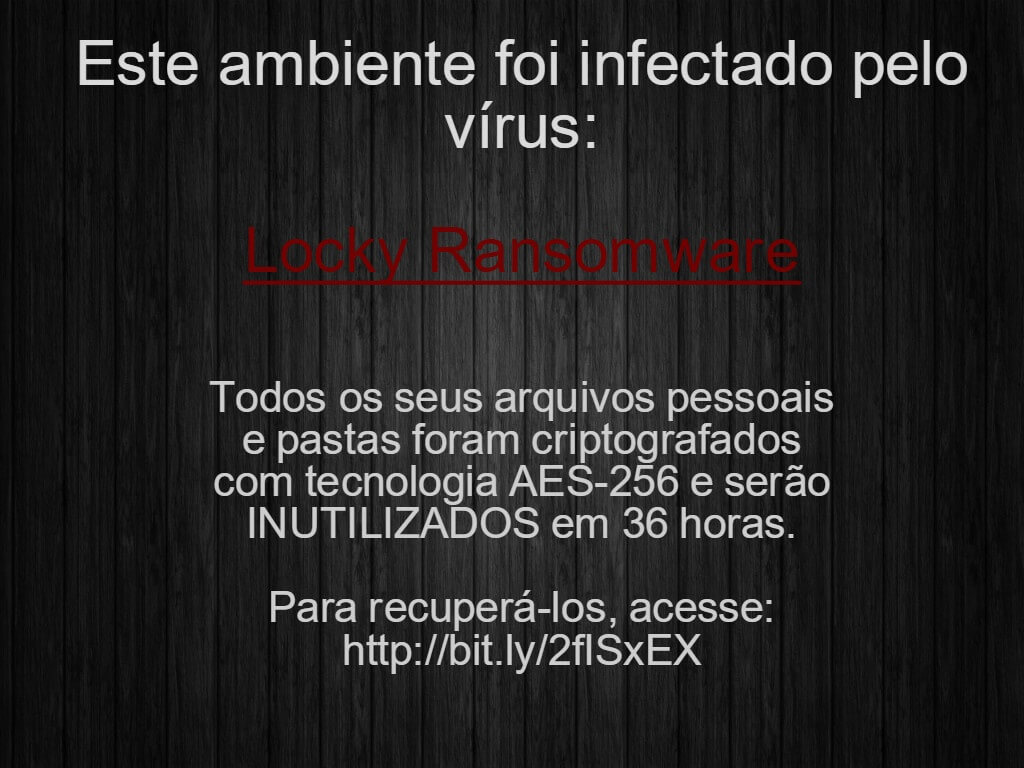

AES_NI er en ransomwarestamme, der så dagens lys i december 2016. Siden da har vi observeret flere varianter med forskellige filtypenavne. Til filkryptering anvender ransomwaren AES-256 kombineret med RSA-2048.

Ransomwaren føjer én af følgende filtypenavne til krypterede filer:

.aes_ni

.aes256

.aes_ni_0day

I hver mappe med mindst én krypteret fil findes filen "!!! READ THIS - IMPORTANT !!!.txt". Ransomwaren opretter desuden en nøglefil med et navn tilsvarende: [PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day i mappen C:\ProgramData.

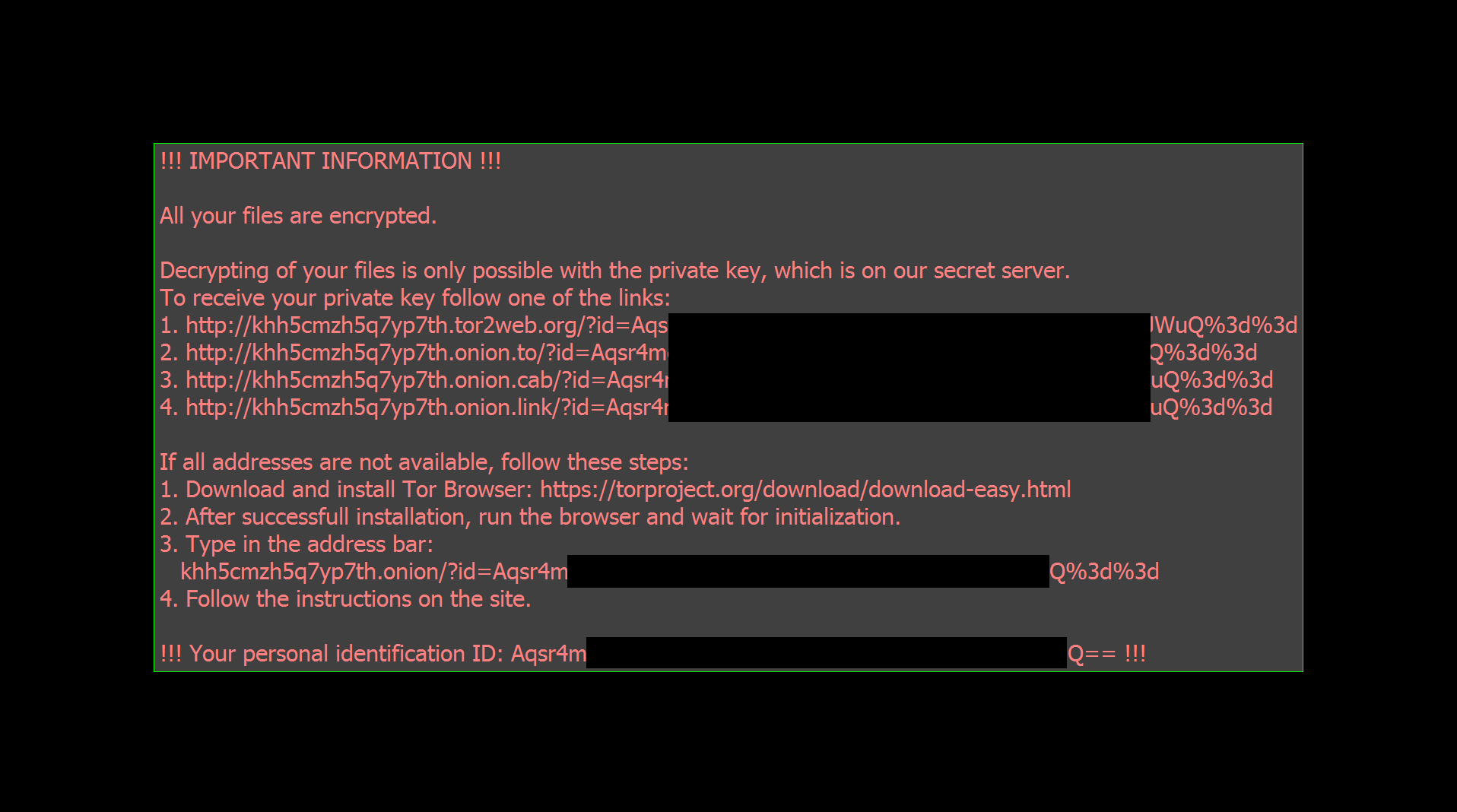

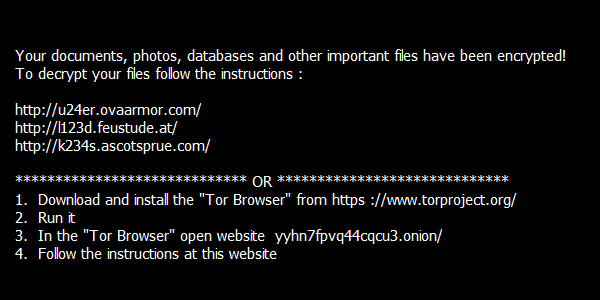

Filen "!!! READ THIS - IMPORTANT !!!.txt” indeholder følgende løsepengebesked:

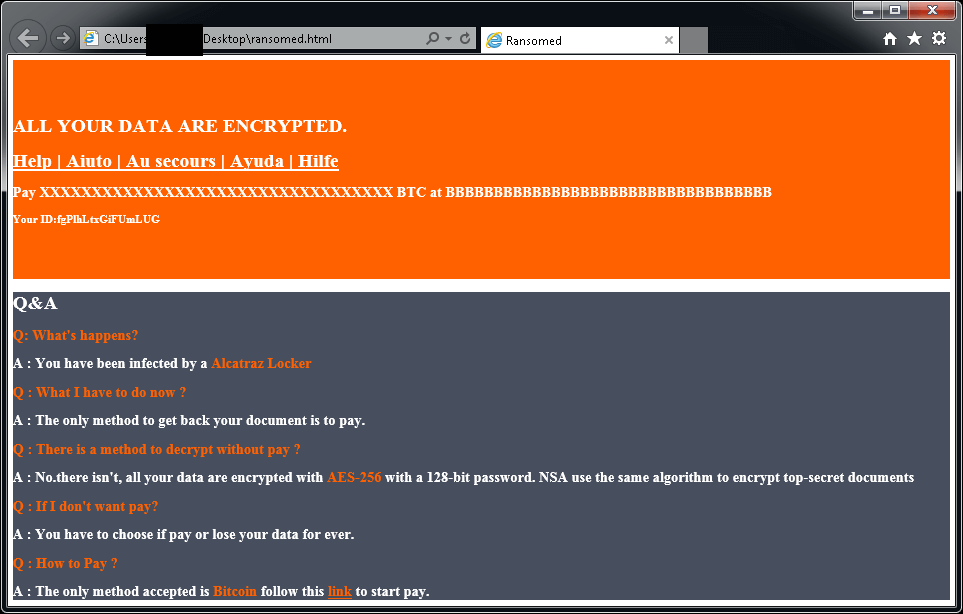

Alcatraz Locker

Alcatraz Locker er en type ransomware, der først blev opdaget i midten af november 2016. Denne ransomware krypterer brugeres filer med AES 256-kryptering kombineret med Base64-kodning.

Krypterede filer har filtypenavnet ".Alcatraz".

Når dine filer er blevet krypteret, vises der en lignende meddelelse (den findes i en fil "ransomed.html" på brugerens skrivebord):

Hvis Alcatraz Locker har krypteret dine filer, skal du klikke her for at downloade vores gratis rettelse:

Apocalypse

Apocalypse er en type af ransomware, der først blev opdaget i juni 2016. Her er tegnene på infektion:

Apocalypse føjer .encrypted, .FuckYourData, .locked, .Encryptedfile eller .SecureCrypted til slutningen af filnavne. (f.eks. Thesis.doc = Thesis.doc.locked)

Hvis der åbnes en fil med filtypenavnet .How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt eller .Where_my_files.txt (f.eks. Thesis.doc.How_To_Decrypt.txt), vises denne type meddelelse:

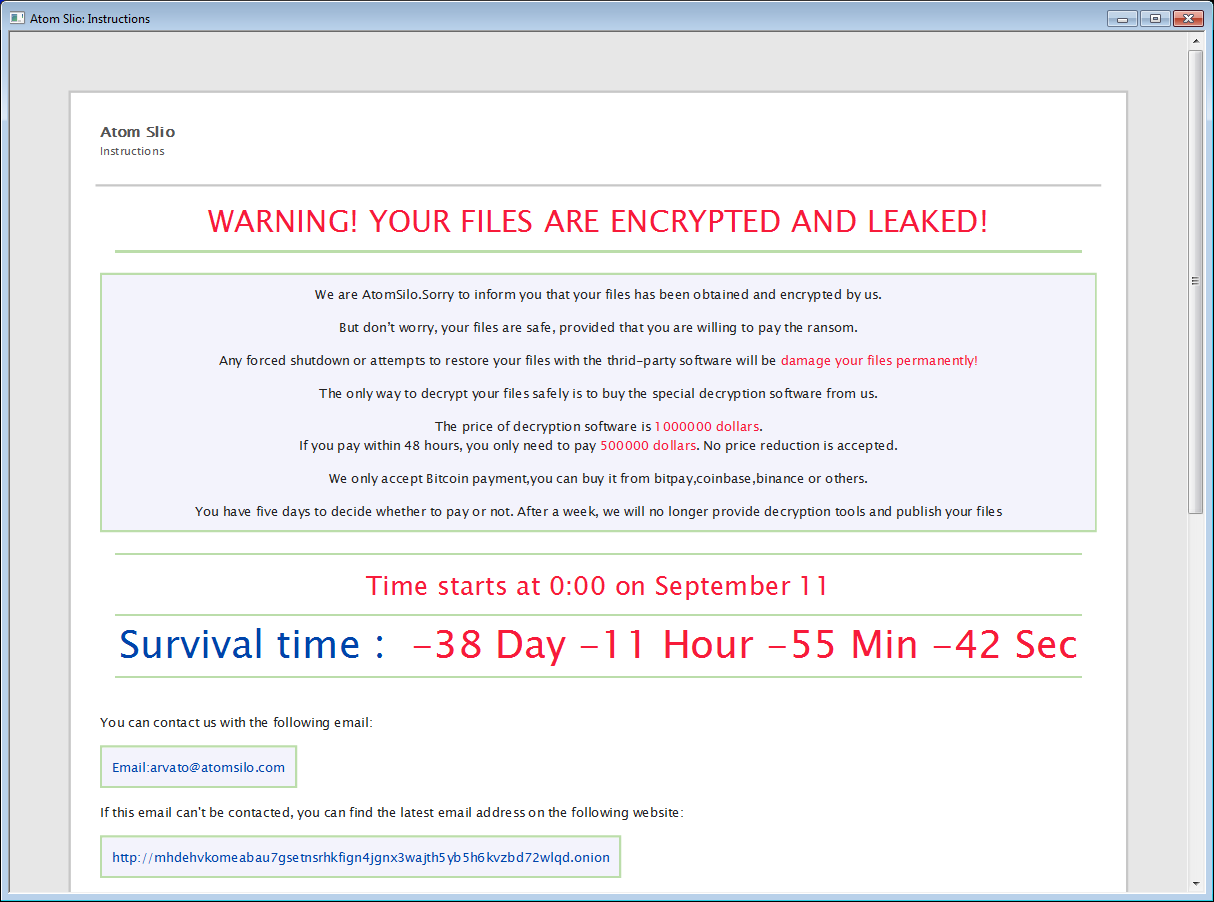

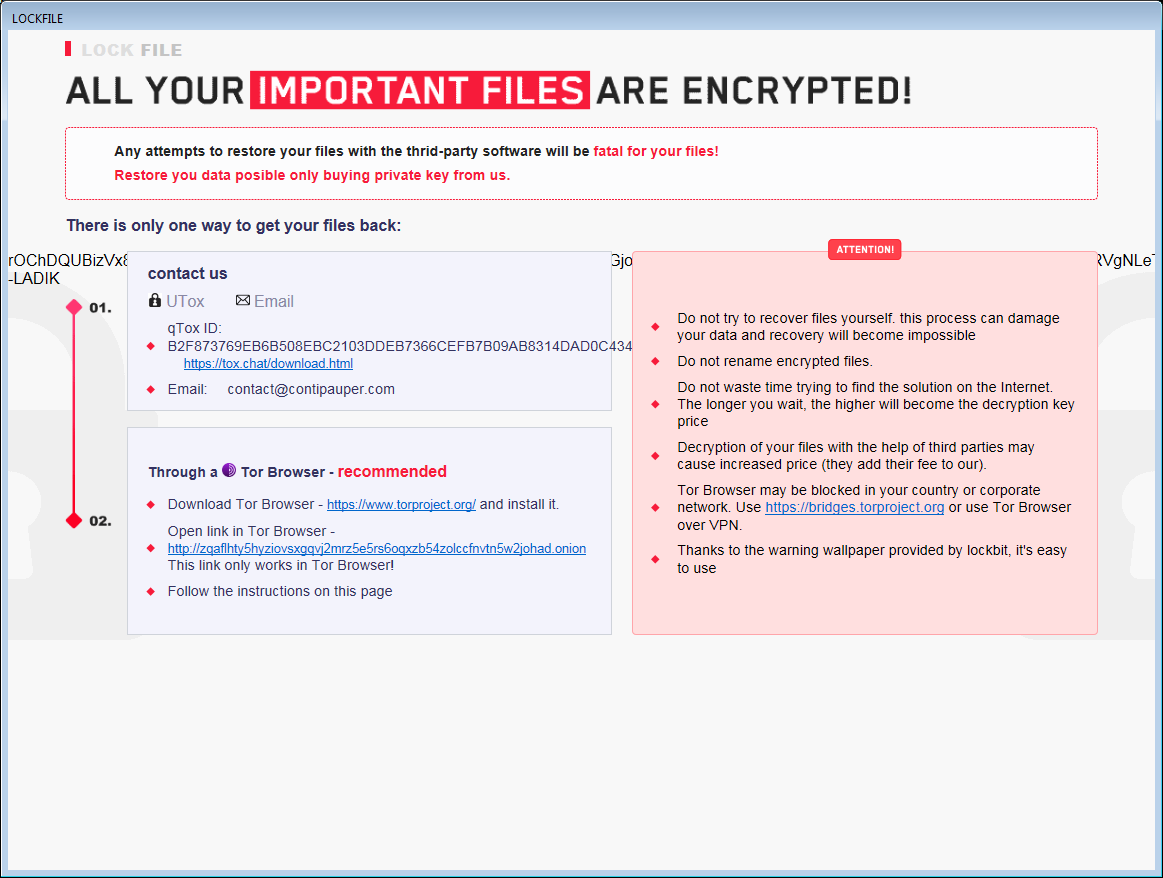

AtomSilo & LockFile

AtomSilo&LockFile er to typer ransomware, som er analyseret af Jiří Vinopal. Disse to har lignende krypteringssystemer, så denne dekryptering dækker begge varianter. Ofre kan dekryptere deres filer gratis.

Krypterede filer kan genkendes af én af disse udvidelser:

.ATOMSILO

.lockfile

I hver mappe med mindst én krypteret fil er der også en løsepengenote kaldet README-FILE-%ComputerName%-%Number%.hta eller LOCKFILE-README-%ComputerName%-%Number%.hta, f.eks.:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

Babuk

Babuk er en russisk ransomware. I september 2021 blev kildekoden lækket med nogle af krypteringsnøglerne. Ofre kan dekryptere deres filer gratis.

Ved filkryptering føjer Babuk én af følgende filtypenavne til filnavnet.

.babuk

.babyk

.doydo

I hver mappe med mindst én krypteret fil kan filen Help Restore Your Files.txt findes med følgende indhold:

BadBlock

BadBlock er en type af ransomware, der først blev opdaget i maj 2016. Her er tegnene på infektion:

BadBlock omdøber ikke dine filer.

Når BadBlock har krypteret dine filer, viser det en af disse meddelelser (fra en fil med navnet Help Decrypt.html):

Hvis BadBlock har krypteret dine filer, skal du klikke her for at downloade vores gratis rettelse:

Bart

Bart er en type af ransomware, der først blev opdaget i slutningen af juni 2016. Her er tegnene på infektion:

Bart føjer .bart.zip til slutningen af filnavne. (f.eks. Thesis.doc = Thesis.docx.bart.zip) Disse er krypterede ZIP-arkiver, der indeholder de originale filer.

Når Bart har krypteret dine filer, ændrer det din skrivebordsbaggrund til et billede som det herunder. Teksten på dette billede kan også bruges til at identificere Bart og gemmes på skrivebordet i filer med navnet recover.bmp og recover.txt.

Hvis Bart har krypteret dine filer, skal du klikke her for at downloade vores gratis rettelse:

Taksigelse: Vi vil gerne takke Peter Conrad fra PkCrack for at lade os bruge hans bibliotek i vores Bart-dekrypteringsværktøj.

BigBobRoss

BigBobRoss krypterer brugerens filer med AES128-kryptering. De krypterede filer har et nyt filtypenavn ".obfuscated" tilføjet til sidst i filnavnet.

Ransomwaren tilføjer følgende filtypenavn: .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

Ransomwaren opretter også en tekstfil kaldet "Read Me.txt" i hver mappe. Filens indhold vises nedenfor.

BTCWare

BTCWare er en ransomwarestamme, der så dagens lys i marts 2017. Siden da observerede vi fem varianter, der kan identificeres af krypteret filtypenavn. Ransomwaren anvender to forskellige krypteringsmetoder – RC4 og AES 192.

Krypterede filnavne vil have følgende format:

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

Desuden kan én af følgende filer findes på pc'en

Key.dat på %USERPROFILE%\Desktop

1.bmp i %USERPROFILE%\AppData\Roaming

#_README_#.inf eller !#_DECRYPT_#!.inf i hver mappe med mindst én krypteret fil.

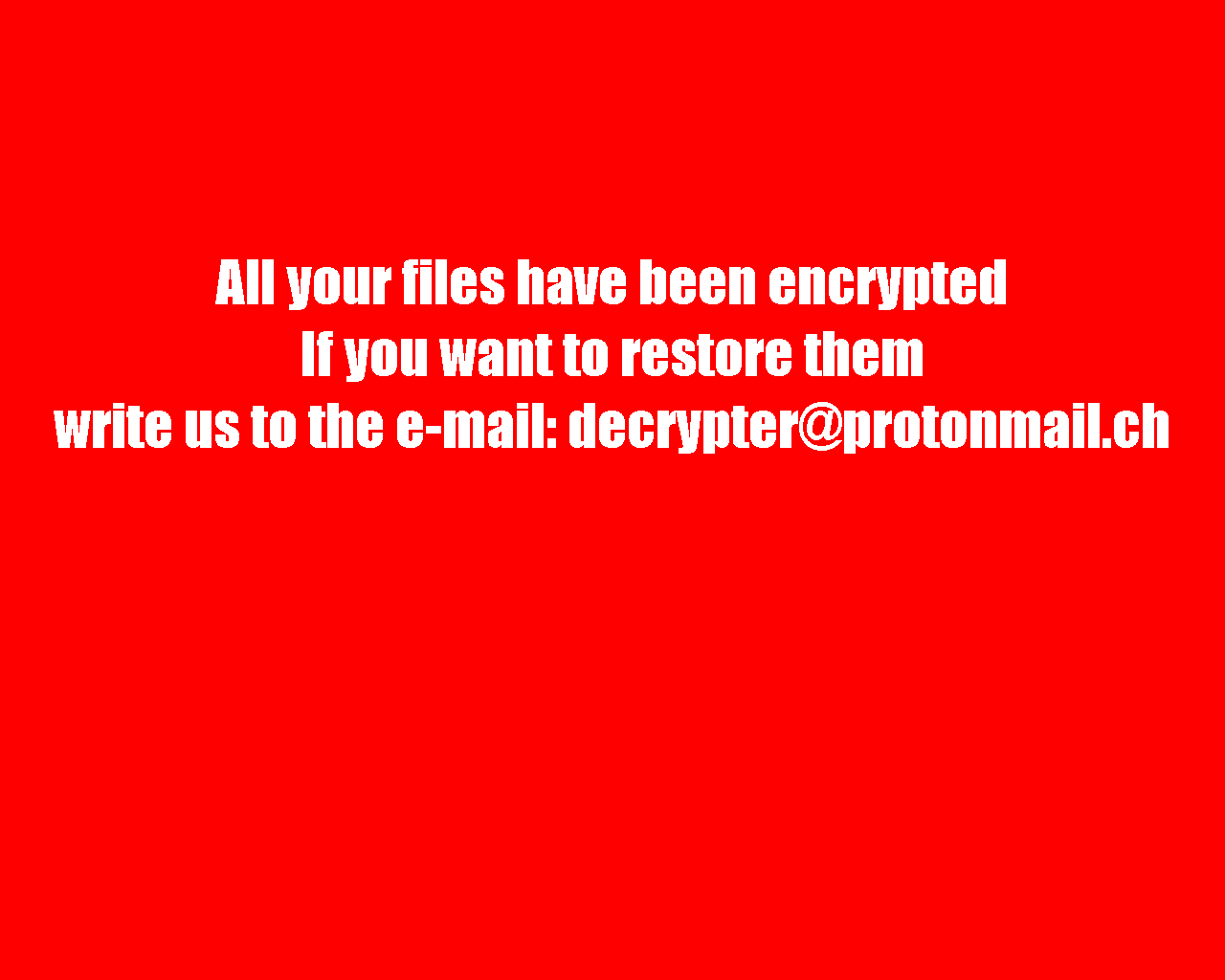

Efter dine filer er blevet krypteret, ændres skrivebordsbaggrunden til følgende:

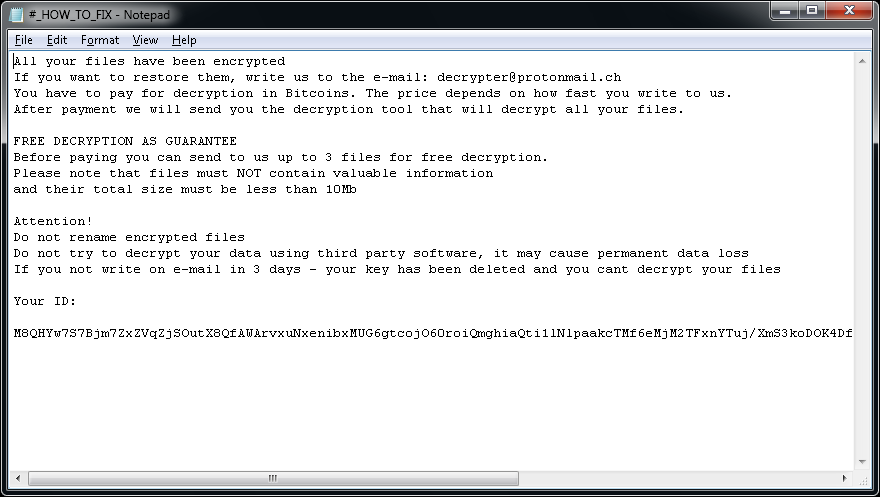

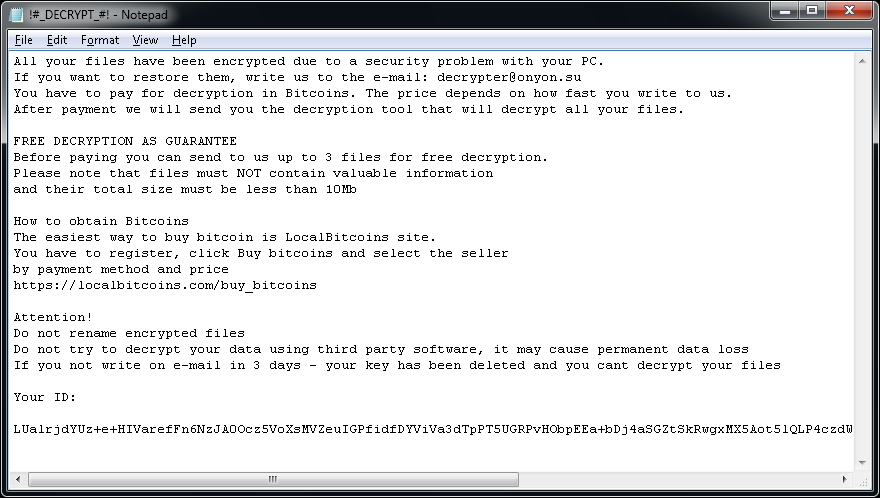

Du vil muligvis også se én af følgende løsepengebeskeder:

Crypt888

Crypt888 (også kendt som Mircop) er en type af ransomware, der først blev opdaget i juni 2016. Her er tegnene på infektion:

Crypt888 tilføjer Lock. til starten af filnavne. (f.eks. Thesis.doc = Lock.Thesis.doc)

Når Crypt888 har krypteret dine filer, ændrer det din skrivebordsbaggrund til et af følgende:

Hvis Crypt888 har krypteret dine filer, skal du klikke her for at downloade vores gratis rettelse:

CryptoMix (Offline)

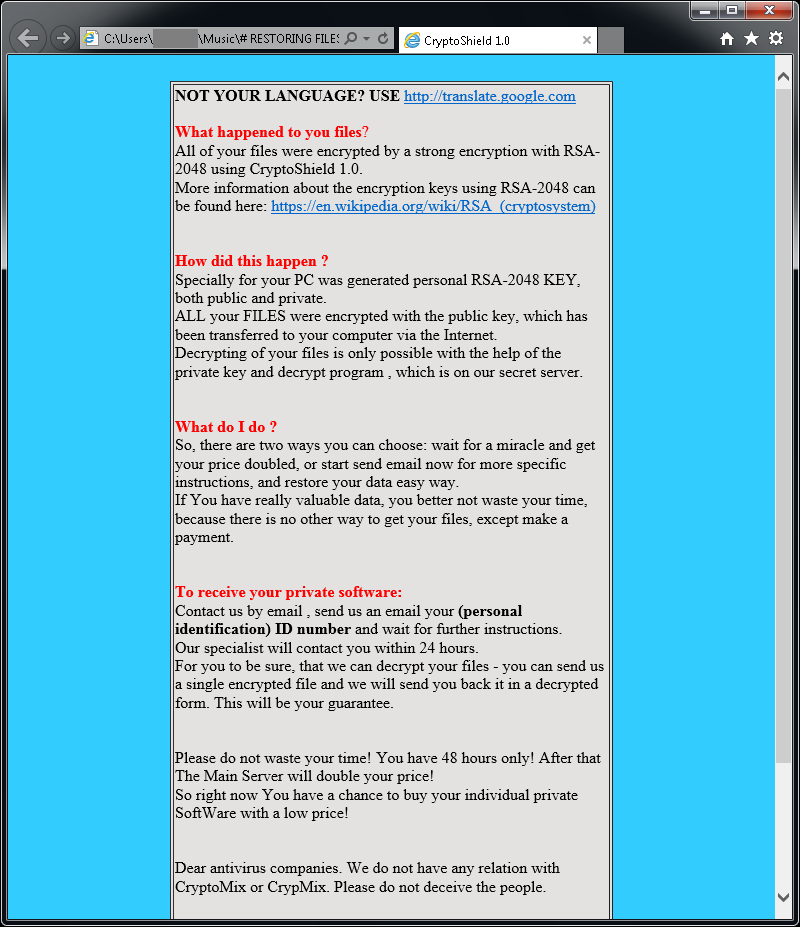

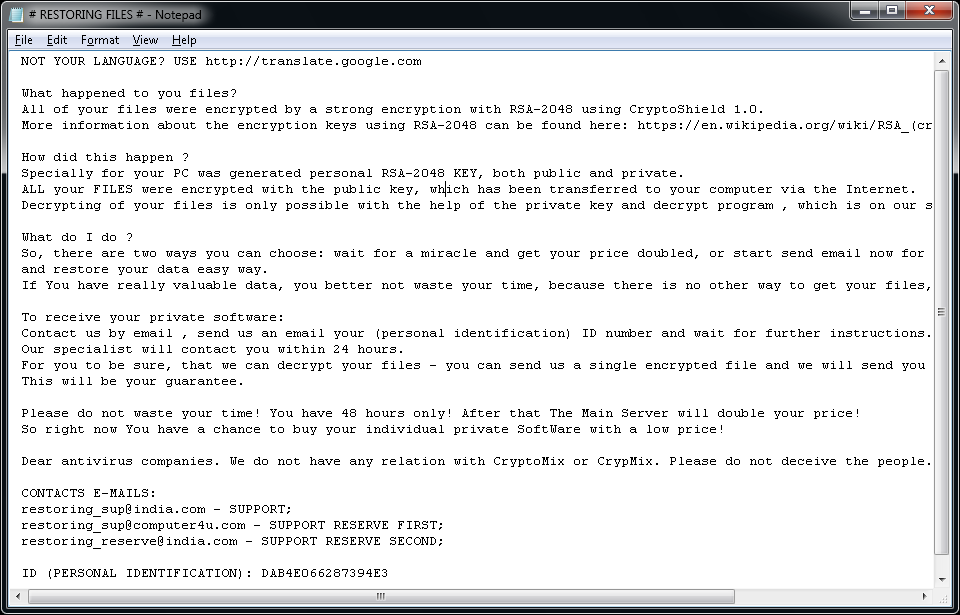

CryptoMix (også kendt som CryptFile2 eller Zeta) er en type ransomware, der først blev opdaget i marts 2016. I starten af 2017 opstod der en ny variant af CryptoMix kaldet CryptoShield. Begge varianter krypterer filer ved hjælp af AES256-kryptering med en entydig krypteringsnøgle, der er downloadet fra en fjernserver. Men hvis serveren ikke er tilgængelig, eller brugeren ikke har internetforbindelse, krypterer ransomwaren filer med en fast nøgle ("offlinenøgle").

Vigtigt: Det leverede krypteringsværktøj understøtter kun filer, der er krypteret ved hjælp af en "offlinenøgle". I tilfælde, hvor offlinenøglen ikke blev brugt til at kryptere filer, vil vores værktøj ikke kunne gendanne filerne, og der sker ingen filændring.

Opdatering 21-07-2017: Dekrypteringen blev opdateret for også at virke med Mole-varianten.

Krypterede filer vil have et følgende filtypenavne: .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd, .rscl eller .MOLE.

Følgende filer findes muligvis på pc'en efter filkryptering:

Hvis CryptoMix har krypteret dine filer, skal du klikke her for at downloade vores gratis rettelse:

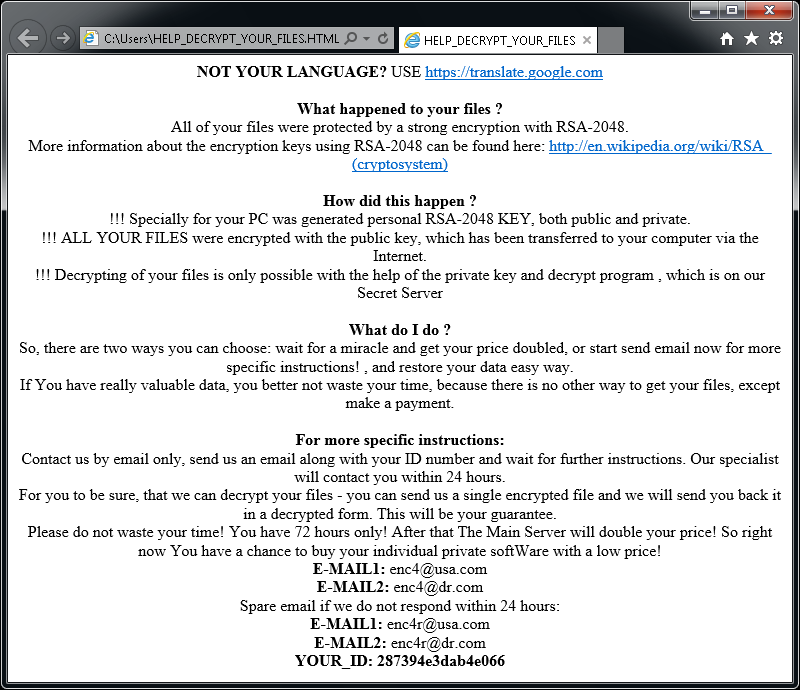

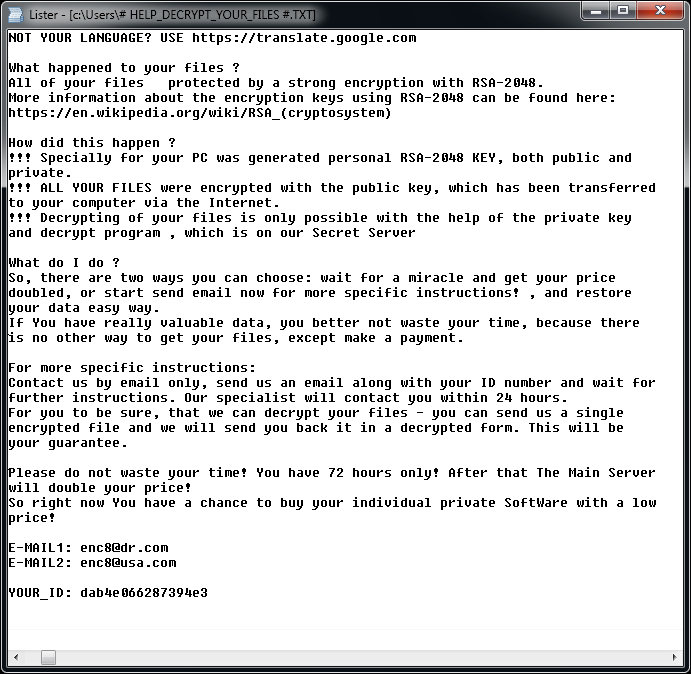

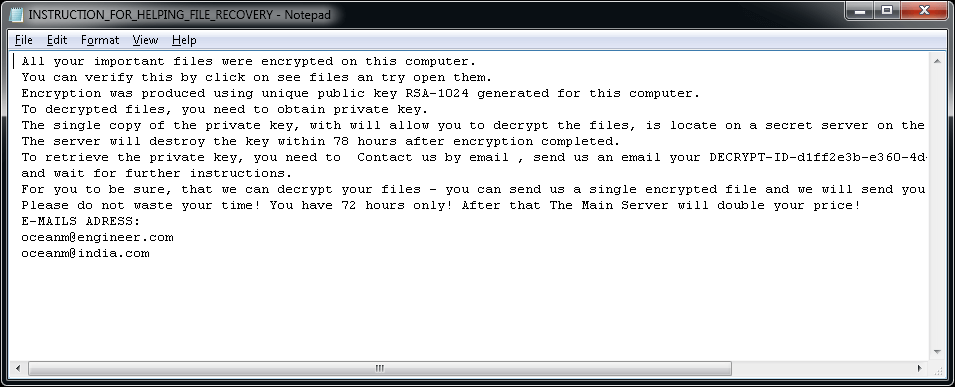

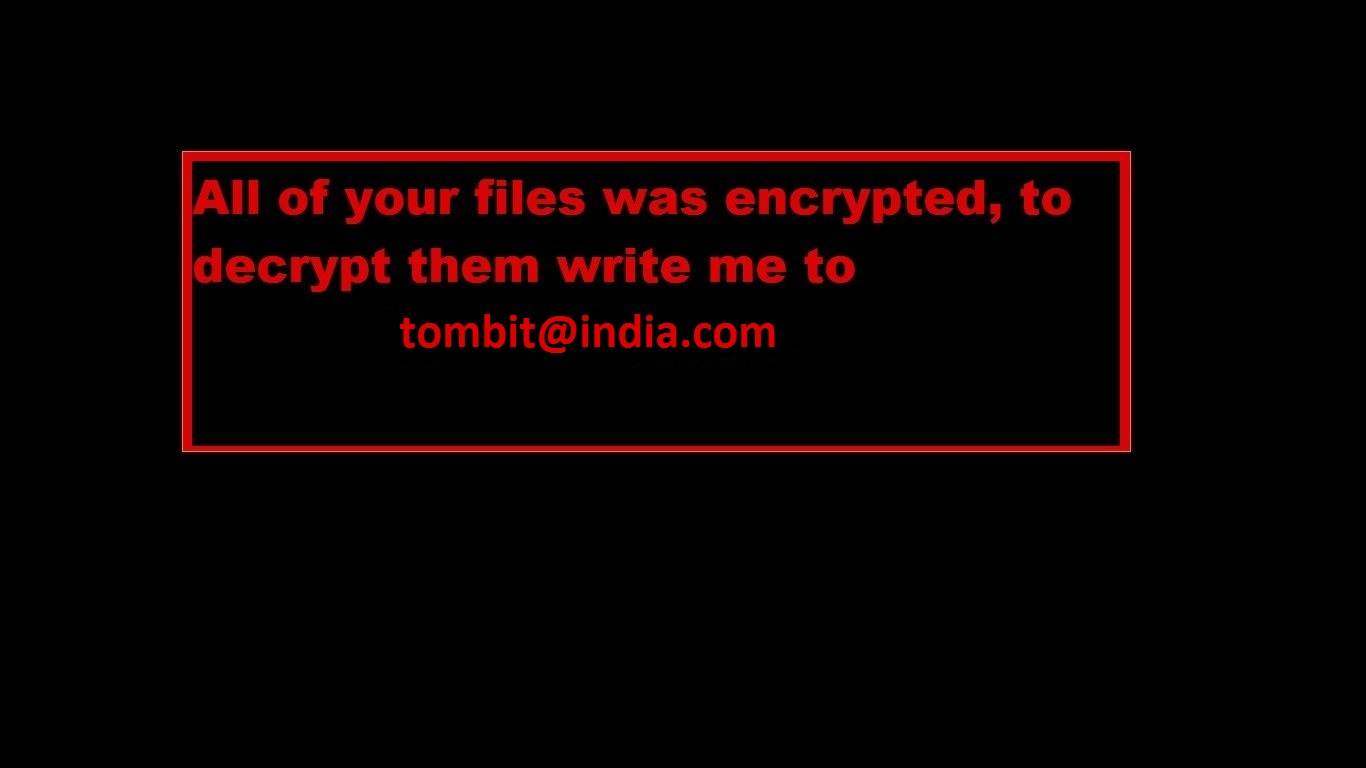

CrySiS

CrySiS (JohnyCryptor, Virus-Encode, Aura, Dharma) er en ransomware, der er blevet registreret siden september 2015. Den anvender AES-256 kombineret med asymmetrisk RSA-1024-kryptering.

Krypterede filer har mange forskellige filtypenavne, inkl.:

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

.{tombit@india.com}.dharma,

.wallet

Når dine filer er krypteret, vises en af følgende meddelelser (se herunder). Meddelelsen findes i "Decryption instructions.txt", "Decryptions instructions.txt", "README.txt", "Readme to restore your files.txt" eller "HOW TO DECRYPT YOUR DATA.txt" på brugerens skrivebord. Skrivebordsbaggrunden ændres også til ét af billederne herunder.

Hvis CrySiS har krypteret dine filer, skal du klikke her for at downloade vores gratis rettelse:

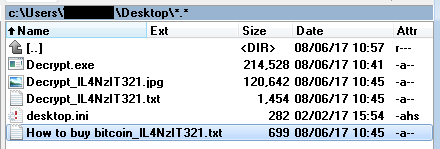

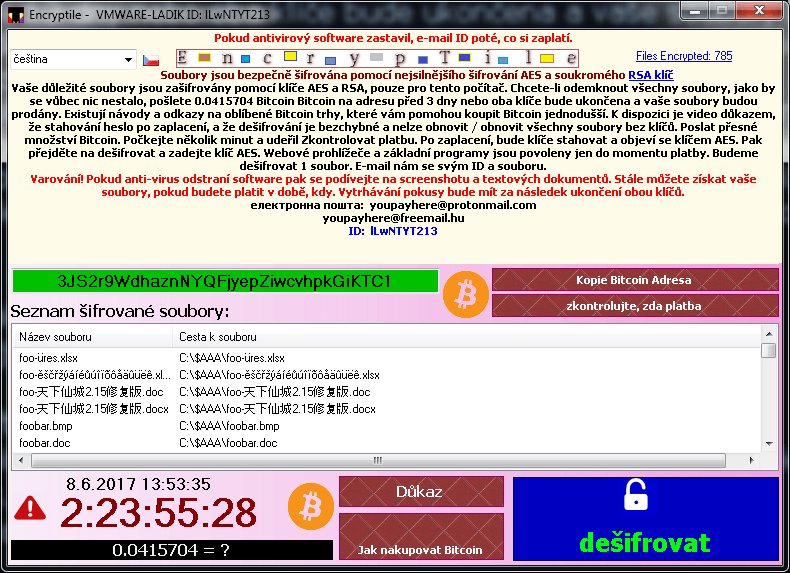

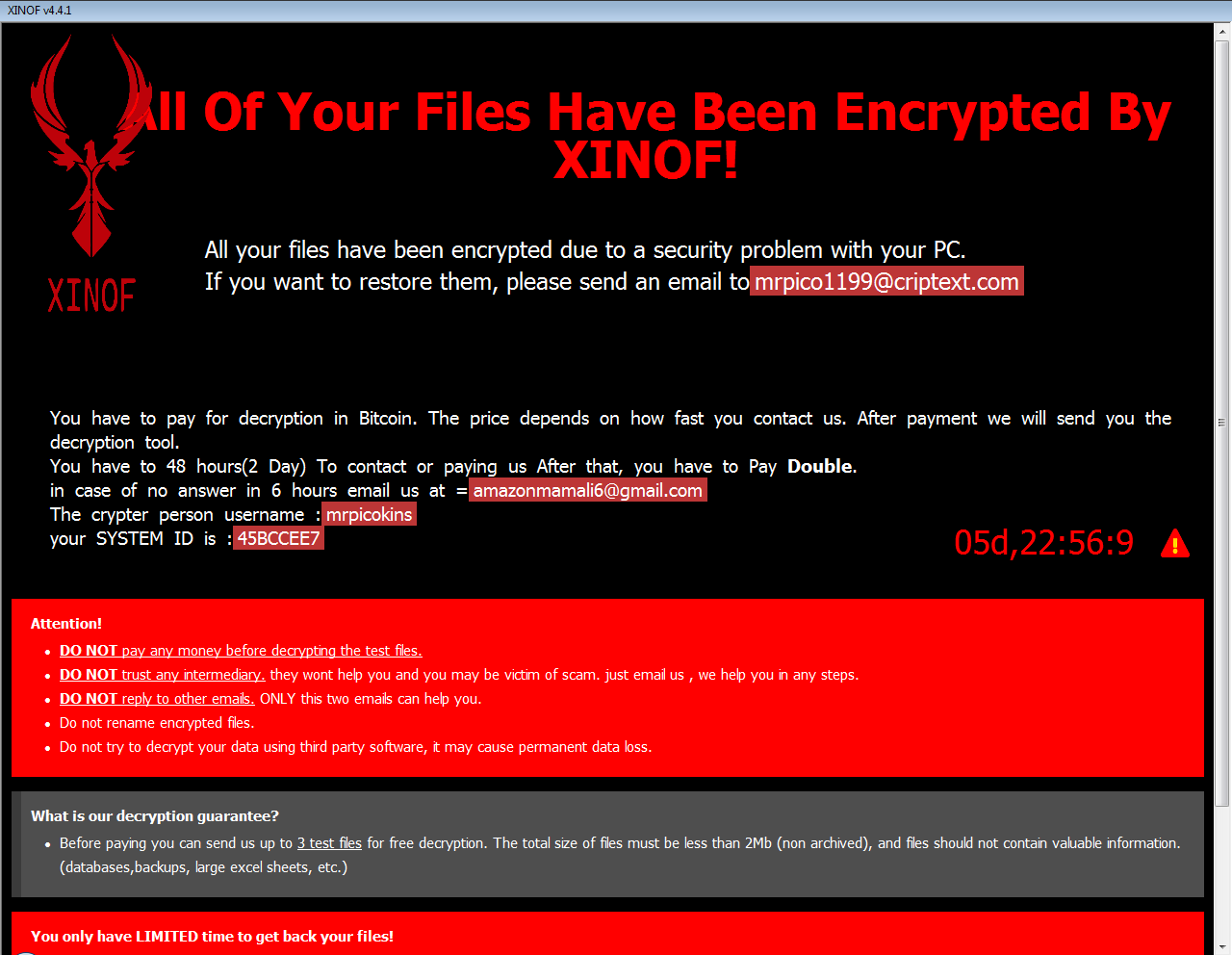

EncrypTile

EncrypTile er en ransomware, som vi første gang registrerede i november 2016. Efter et halvt års udvikling fangede vi en ny, endelig version af denne ransomware. Den anvender AES-128-kryptering med en nøgle, der er konstant for en given pc og bruger.

Ransomwaren føjer ordet "encrypTile" til et filnavn:

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

Denne ransomware opretter også fire nye filer på brugerens skrivebord. Navnene på disse filer er oversat – her er deres engelske versioner:

Hvis ransomwaren kører, forhindrer den aktivt brugeren i at køre nogen værktøjer, der potentielt kan fjerne den. Se blogindlægget for at få mere detaljerede instruktioner i, hvordan du kører dekrypteringen, i tilfælde af at ransomwaren kører på din pc.

FindZip

FindZip er en ransomwarestamme, der blev observeret i slutningen af februar 2017. Denne ransomware spreder sig på Mac OS X (version 10.11 eller nyere). Krypteringen baserer sig på at oprette ZIP-filer – hver krypteret fil er et ZIP-arkiv, der indeholder det originale dokument.

Krypterede filer vil have filtypenavnet .crypt.

Når dine filer er krypteret, oprettes der flere filer på brugerens skrivebord med navnevariationer af: DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt. De er identiske og indeholder følgende tekstbesked:

Speciel: Eftersom AVAST-dekrypteringer er Windows-programmer, er det nødvendigt at installere et emulationslag på Mac (WINE, CrossOver). Få mere at vide ved at læse vores blogindlæg.

Hvis FindZip har krypteret dine filer, skal du klikke her for at downloade vores gratis rettelse:

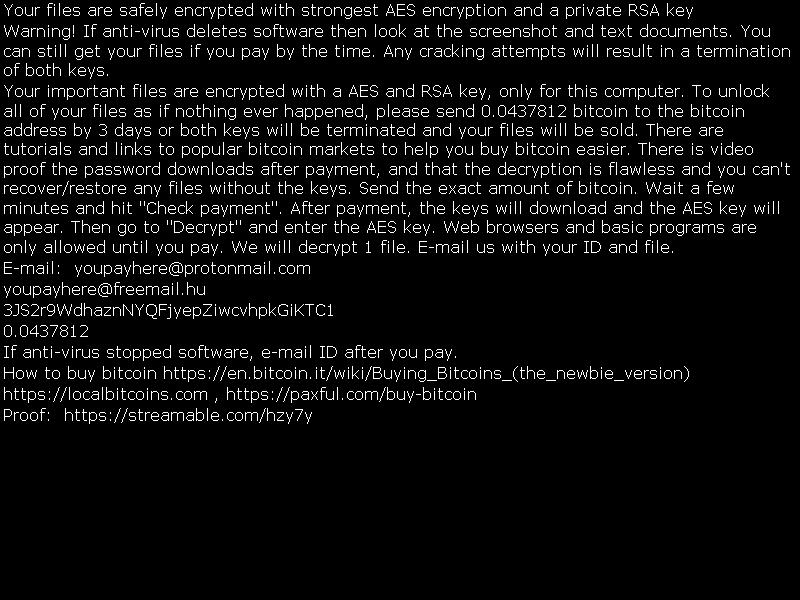

Fonix

Fonix-ransomwaren var aktiv siden juni 2020. Den er skrevet i C++ og bruger tre krypteringssystemer (RSA-4096 master-nøgle, RSA-2048 sessionsnøgle, 256-bit filnøgle til SALSA/ChaCha-kryptering). I februar 2021 lukkede ransomware-udviklerne deres forretning og udgav master RSA-nøglen, som kan bruges til at dekryptere filer gratis.

Krypterede filer vil have ét følgende filtypenavne:

.FONIX,

.XINOF

Efter at have krypteret filer på offerets computer, viser ransomwaren følgende skærm:

Hvis Fonix har krypteret dine filer, skal du klikke her for at downloade vores gratis rettelse:

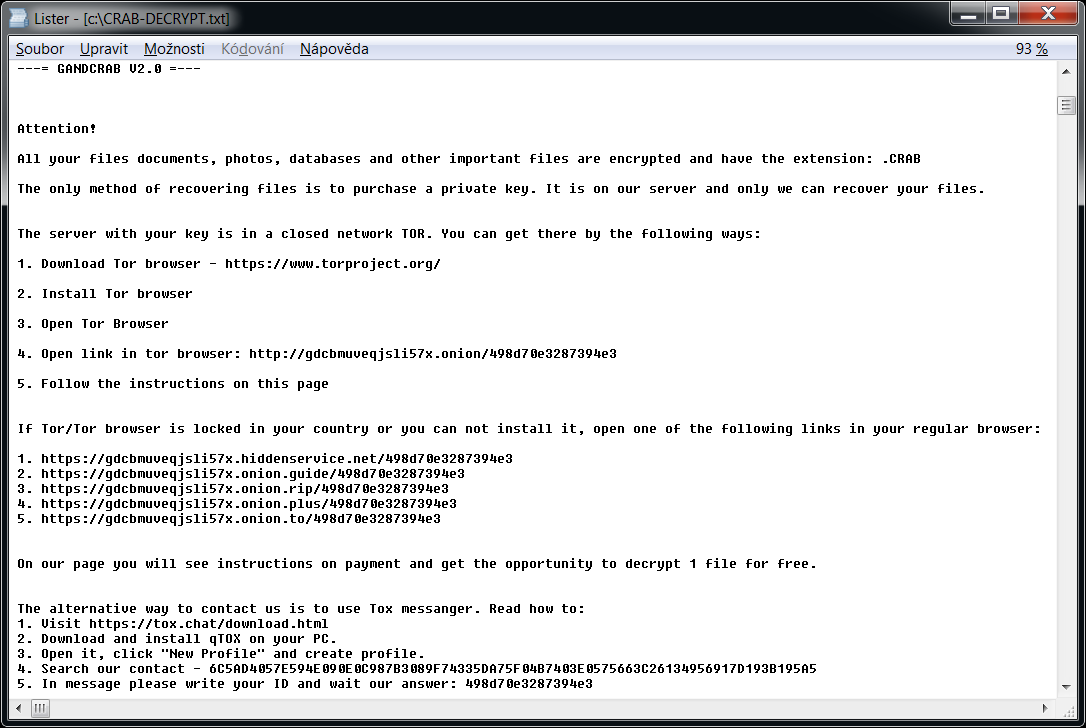

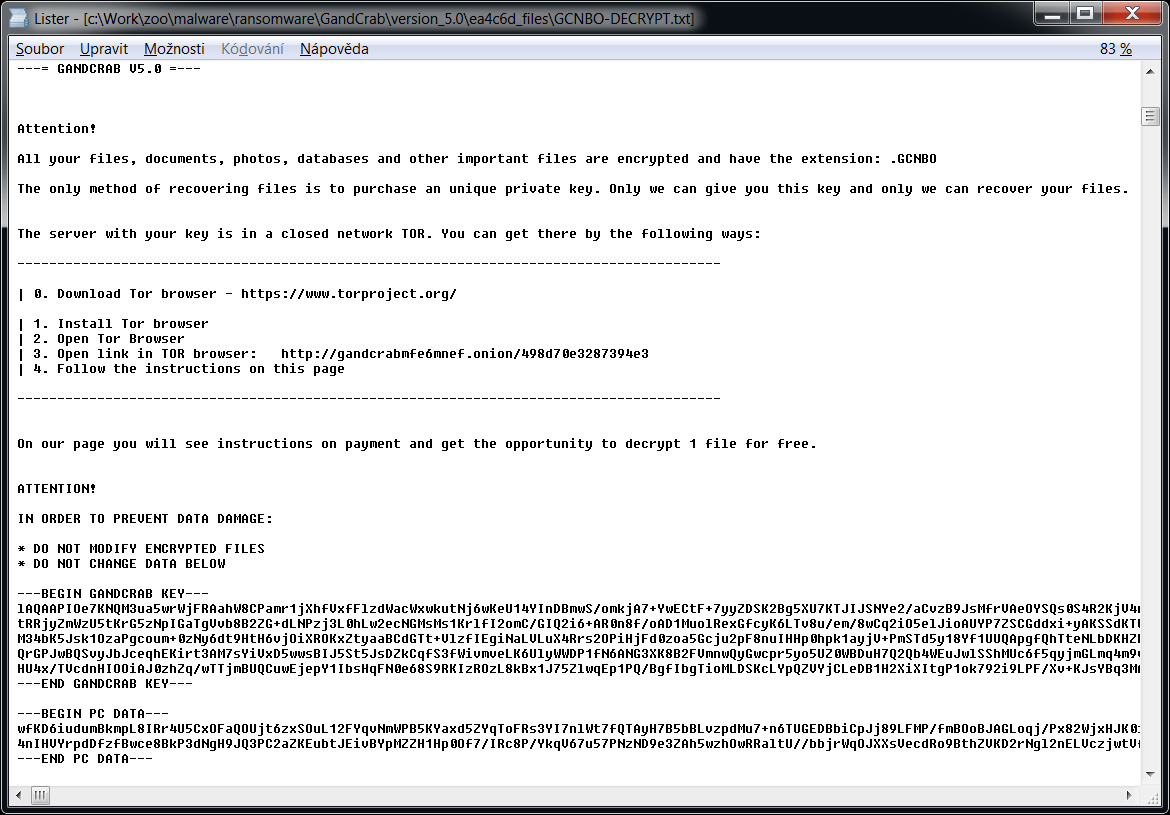

GandCrab

Gandcrab er en af de mest udbredte typer ransomware i 2018. 17. oktober 2018 frigav Gandcrab-udviklere 997 nøgler til ofre i Syrien. I juli 2018 udgav FBI master-dekrypteringsnøgler til version 4-5.2. Denne version af dekrypteringen anvender alle disse nøgler og kan dekryptere filer gratis.

Ransomwaren tilføjer flere mulige filtypenavne:

.GDCB,

.CRAB,

.KRAB,

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (bogstaver er tilfældige)

Ransomware opretter også en tekstfil kaldet "GDCB-DECRYPT.txt", "CRAB-DECRYPT.txt", "KRAB_DECRYPT.txt", "%RandomLetters%-DECRYPT.txt" eller "%RandomLetters%-MANUAL.txt" i hver mappe. Filens indhold vises nedenfor.

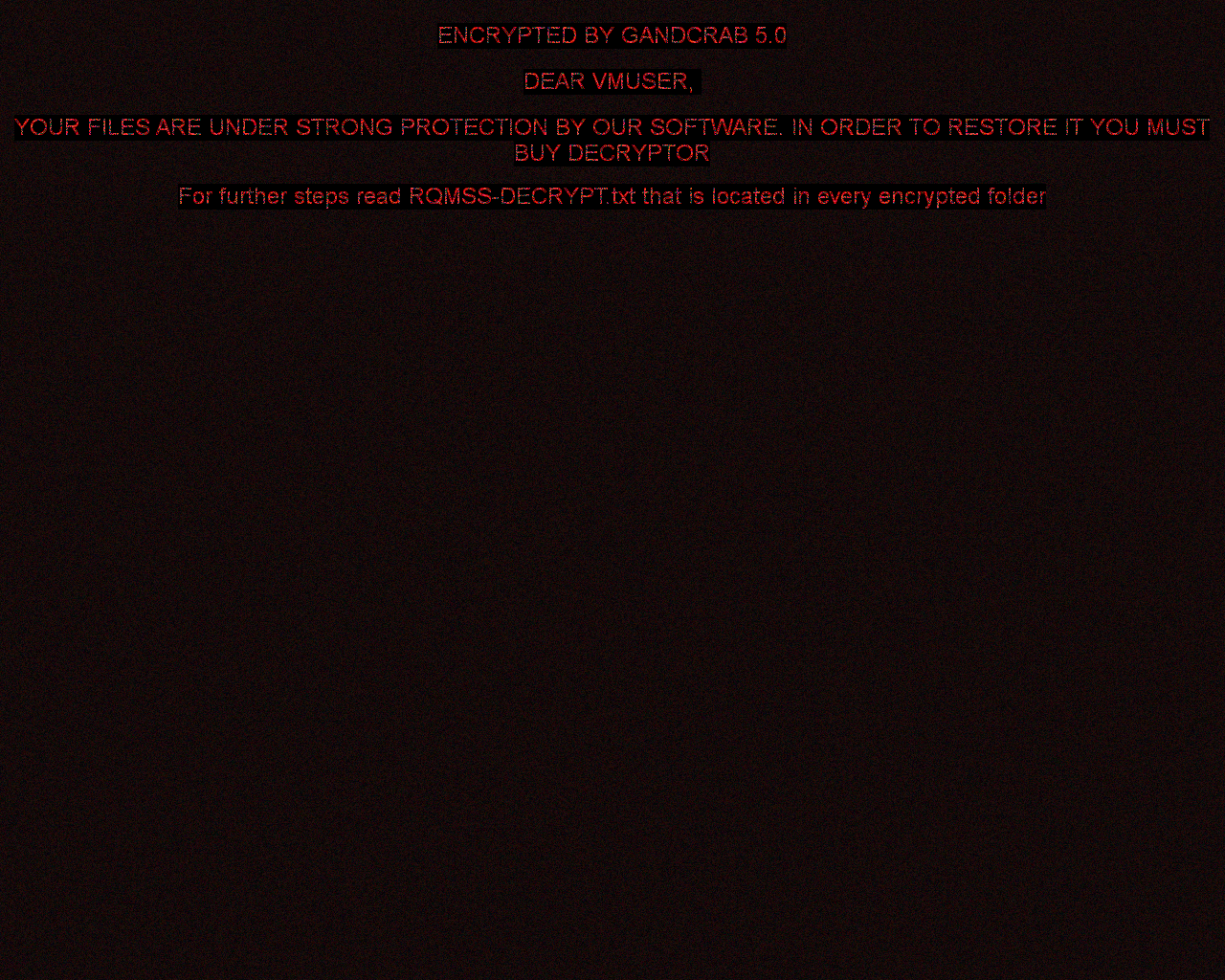

Senere versioner af ransomwaren kan også indstille følgende billede på brugerens skrivebord:

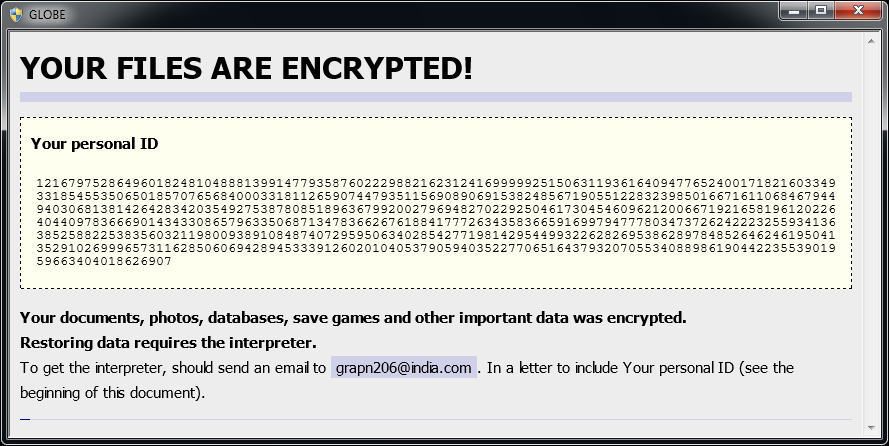

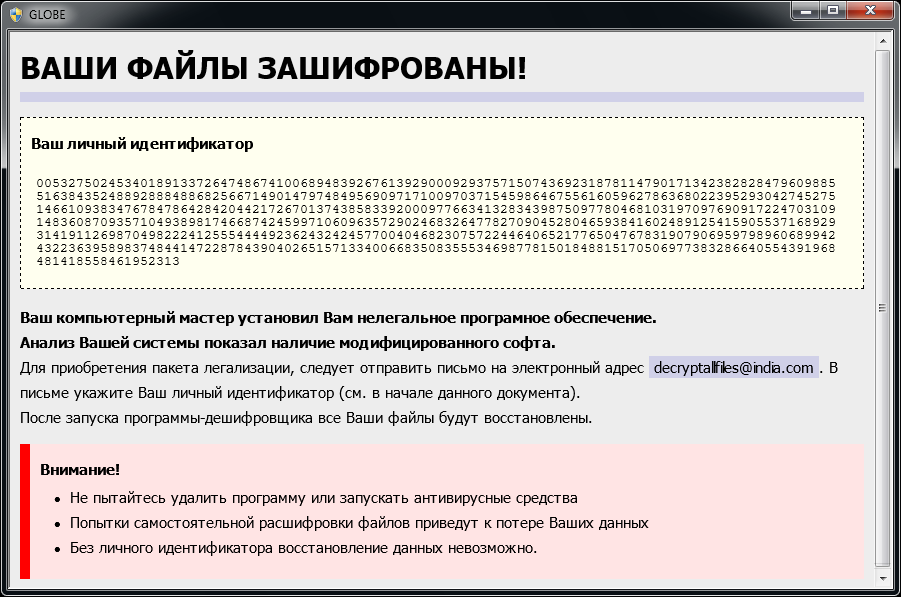

Globe

Globe er en type ransomware, der er blevet registreret siden august 2016. Afhængigt af varianten anvender den RC4- eller Blowfish-kryptering. Her er tegnene på infektion:

Globe føjer en af følgende filtypenavne til filnavnet: ".ACRYPT", ".GSupport[0-9]", ".blackblock", ".dll555", ".duhust", ".exploit", ".frozen", ".globe", ".gsupport", ".kyra", ".purged", ".raid[0-9]", ".siri-down@india.com", ".xtbl", ".zendrz", ".zendr[0-9]" eller ".hnyear". Nogle af dens versioner krypterer desuden også filnavnet.

Når dine filer er blevet krypteret, vises en lignende meddelelse (den findes i en fil "How to restore files.hta" eller "Read Me Please.hta"):

Hvis FindZip har krypteret dine filer, skal du klikke her for at downloade vores gratis rettelse:

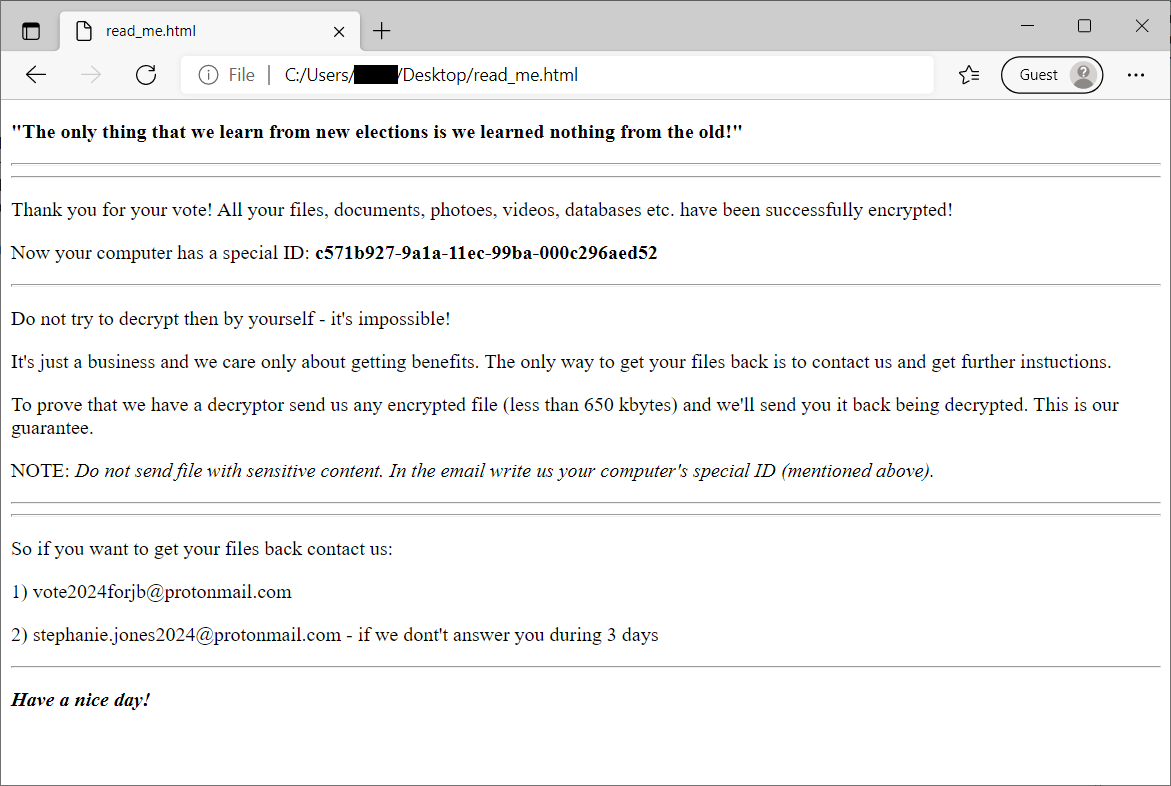

HermeticRansom

HermeticRansom er ransomware, som blev brugt i begyndelsen af den russiske invasion af Ukraine. Det er skrevet i Go-sprog og krypterer filer med symmetrisk AES GCM-kode. Ofre for dette ransomware-angreb kan dekryptere deres filer gratis.

Krypterede filer kan genkendes via filtypenavnet .[vote2024forjb@protonmail.com].encryptedJB. Og der tilføjes en fil kaldet read_me.html på brugerens skrivebord (se billedet nedenfor).

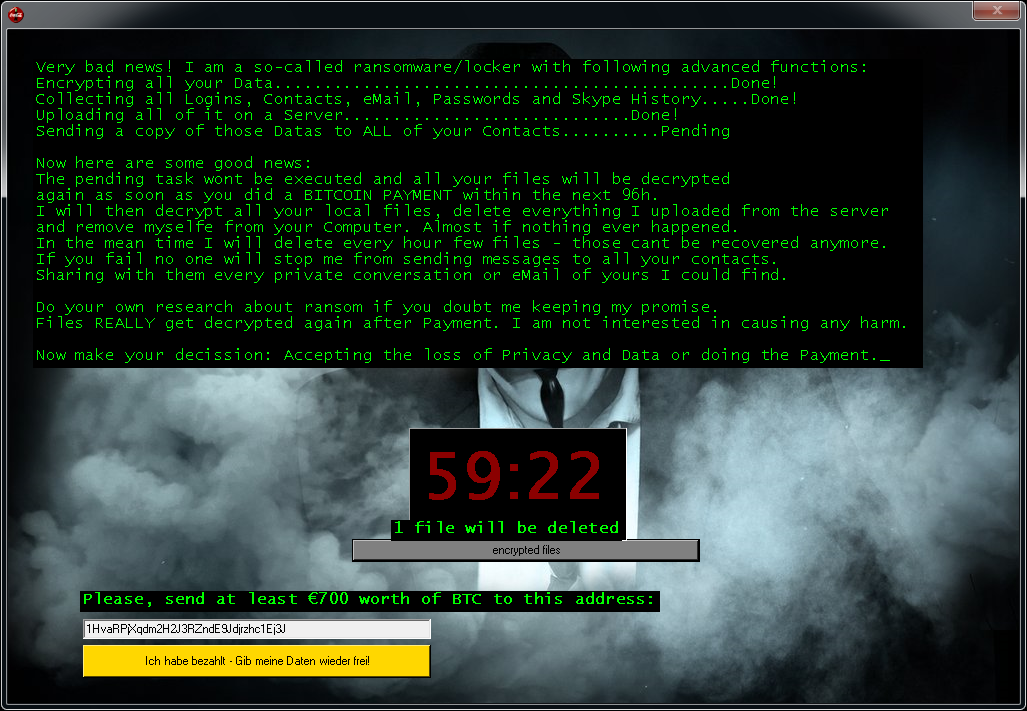

Jigsaw

Jigsaw er en type ransomware, der er blevet registreret siden marts 2016. Den er navngivet efter filmkarakteren "The Jigsaw Killer". Flere varianter af denne ransomware anvender Jigsaw Killerens billede på skærmbilledet for løsepenge.

Krypterede filer vil have et følgende filtypenavne: .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org eller .gefickt.

Når dine filer er krypteret, vises et af skærmbillederne nedenfor:

Hvis Jigsaw har krypteret dine filer, skal du klikke her for at downloade vores gratis rettelse:

LambdaLocker

LambdaLocker er en ransomwarestamme, som vi første gang registrerede i maj 2017. Det står skrevet i Python-programmeringssproget, og den aktuelt udbredte variant kan dekrypteres.

Ransomwaren tilføjer filtypenavnet “.MyChemicalRomance4EVER” efter et filnavn:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

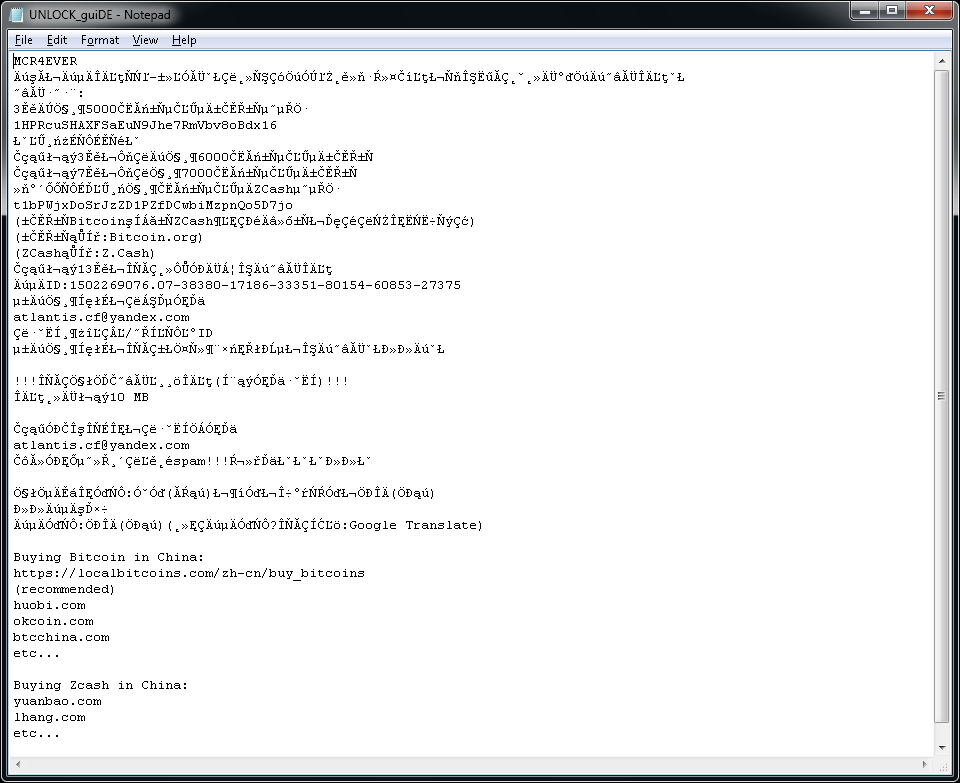

Ransomwaren opretter også en tekstfil kaldet "UNLOCK_guiDE.txt" på brugerens skrivebord. Filens indhold vises nedenfor.

Legion

Legion er en type af ransomware, der først blev opdaget i juni 2016. Her er tegnene på infektion:

Legion føjer en variant af ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion eller .$centurion_legion@aol.com$.cbf til slutningen af filnavne. (f.eks. Thesis.doc = Thesis.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion)

Når Legion har krypteret dine filer, ændrer det din skrivebordsbaggrund og viser en pop op-besked som denne:

Hvis Legion har krypteret dine filer, skal du klikke her for at downloade vores gratis rettelse:

NoobCrypt

NoobCrypt er en type ransomware, der er blevet registreret siden slutningen af juli 2016. Denne ransomware krypterer brugeres filer med AES 256-kryptering.

NoobCrypt ændrer ikke filnavne. Krypterede filer kan dog ikke åbnes med deres tilknyttede program.

Når dine filer er blevet krypteret, vises der en lignende meddelelse (den findes i en fil "ransomed.html" på brugerens skrivebord):

Hvis NoobCrypt har krypteret dine filer, skal du klikke her for at downloade vores gratis rettelse:

Prometheus

Prometheus-ransomware er skrevet i .NET (C#) og krypterer filer enten med Chacha20 eller AES-256. Filkrypteringsnøglen krypteres efterfølgende med RSA-2048 og gemmes til sidst i filen. Nogle varianter af denne ransomware kan dekrypteres gratis.

Krypterede filer kan genkendes ved én af disse filtypenavne:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

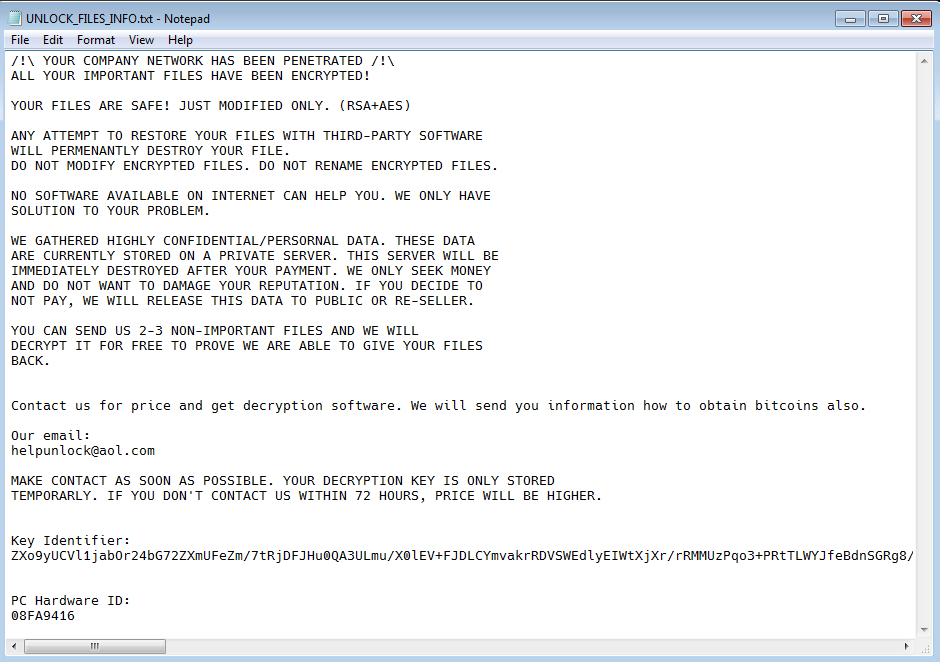

Der tilføjes desuden en fil med en løsepengebesked på brugerens skrivebord med ét af disse navne:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

TargetCompany

TargetCompany er en ransomware, der krypterer brugerfiler med Chacha20-kode. Ofre for dette ransomware-angreb kan nu dekryptere deres filer gratis.

Krypterede filer kan genkendes af én af disse udvidelser:

.mallox

.exploit

.architek

.brg

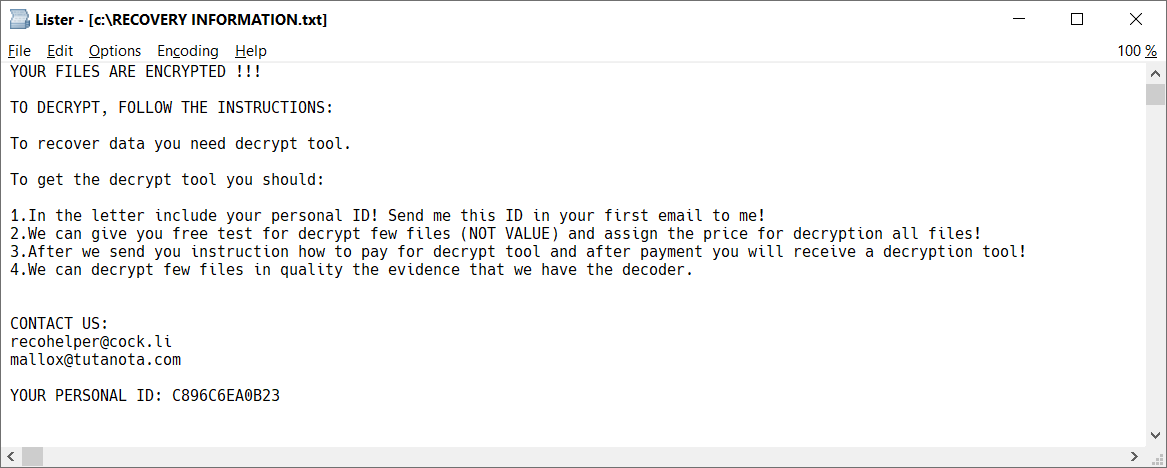

.carone

I hver mappe med mindst én krypteret fil er der også en løsepengebesked kaldet RECOVERY INFORMATION.txt (se billedet nedenfor).

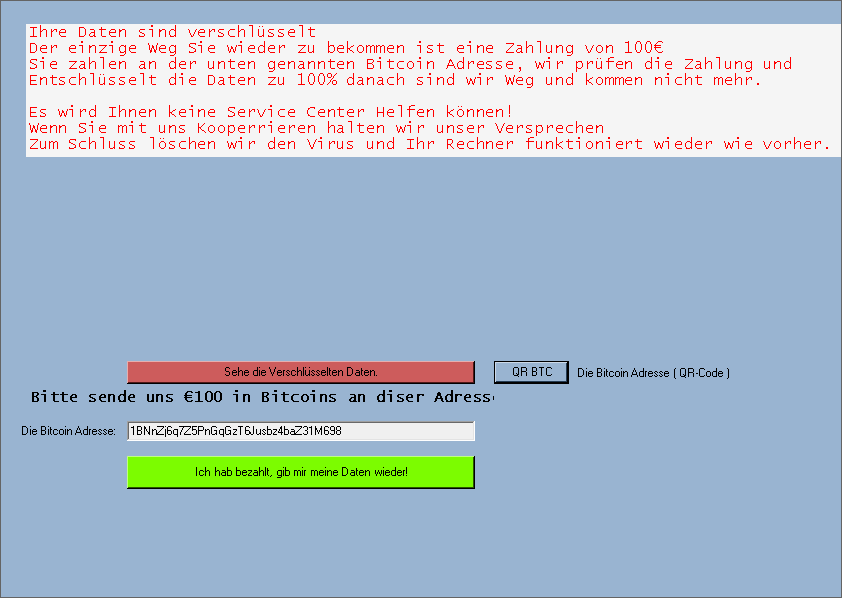

Stampado

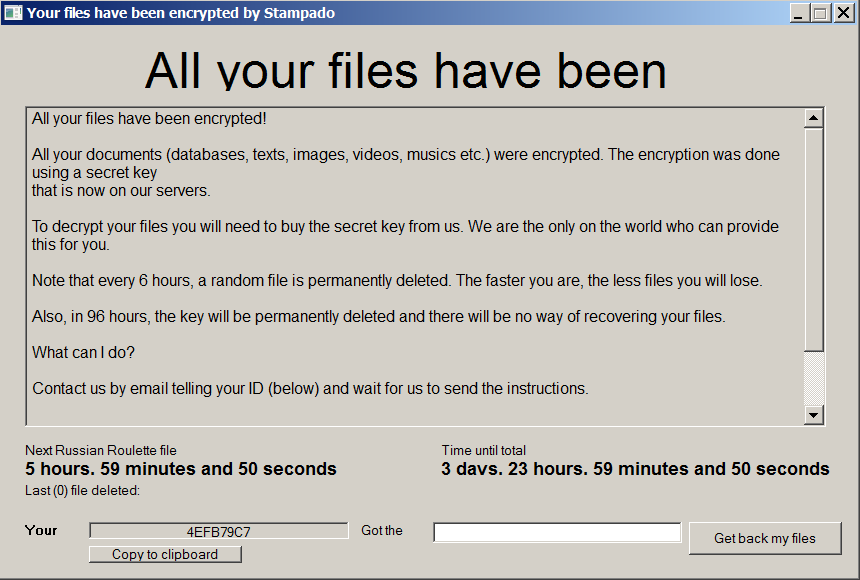

Stampado er en type ransomware, der er skrevet med scriptværktøjet Autolt. Den har eksisteret siden 2016. Den sælges på "the dark web", og nye varianter bliver ved med at dukke op. En af dens versioner hedder også Philadelphia.

Stampado føjer filtypenavnet .locked til de krypterede filer. Visse varianter krypterer også selve filnavnet, så det krypterede filnavn kan f.eks. se ud som document.docx.locked eller 85451F3CCCE348256B549378804965CD8564065FC3F8.locked.

Efter krypteringen vises følgende skærmbillede:

Hvis Stampado har krypteret dine filer, skal du klikke her for at downloade vores gratis rettelse:

SZFLocker

SZFLocker er en type af ransomware, der først blev opdaget i maj 2016. Her er tegnene på infektion:

SZFLocker føjer .szf til slutningen af filnavne. (f.eks. Thesis.doc = Thesis.doc.szf)

Når du prøver at åbne en krypteret fil, vises SZFLocker følgende meddelelse (på polsk):

Hvis SZFLocker har krypteret dine filer, skal du klikke her for at downloade vores gratis rettelse:

TeslaCrypt

TeslaCrypt er en type ransomware, der først blev opdaget i februar 2015. Her er tegnene på infektion:

Den seneste version af TeslaCrypt omdøber ikke dine filer.

Når TeslaCrypt har krypteret dine filer, viser den en variant af følgende meddelelse:

Hvis TeslaCrypt har krypteret dine filer, skal du klikke her for at downloade vores gratis rettelse:

Troldesh / Shade

Troldesh, også kendt som Shade eller Encoder.858, er en ransomware, der har eksiteret siden 2016. I slutningen af april 2020 lukkede ransomware-udviklerne deres forretning og udgav dekrypteringsnøgler, som kan bruges til at dekryptere filer gratis.

Flere oplysninger:https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

Krypterede filer vil have ét følgende filtypenavne:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

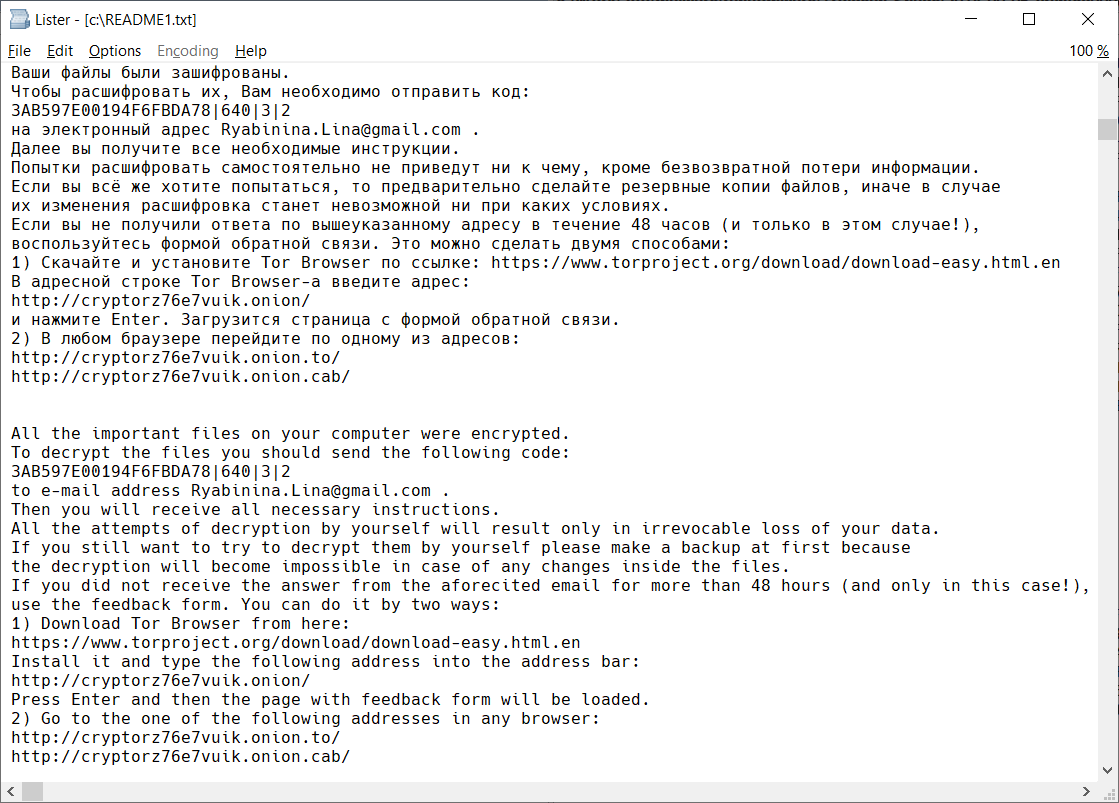

Når dine filer er krypteret, oprettes der flere filer på brugerens skrivebord med navne som README1.txt til README10.txt. De er på forskellige sprog og indeholder denne tekst:

Brugerens skrivebordsbaggrund ændres også og ligner billedet nedenfor:

Hvis Troldesh har krypteret dine filer, skal du klikke her for at downloade vores gratis rettelse:

XData

XData er en ransomwarestamme, der kom fra AES_NI, og lige som WannaCry anvender den Eternal Blue-exploit til at sprede sig til andre maskiner.

Ransomwaren føjer filtypenavnet ".~xdata~" til de krypterede filer.

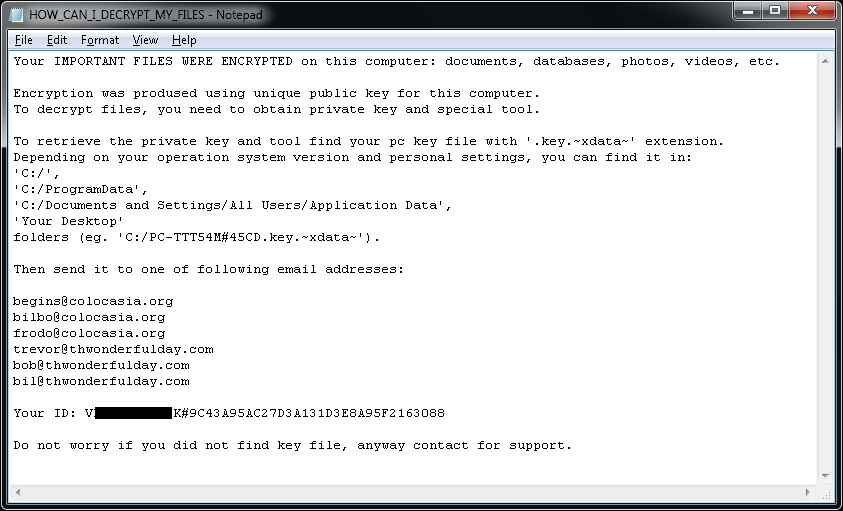

I hver mappe med mindst én krypteret fil kan filen "HOW_CAN_I_DECRYPT_MY_FILES.txt" findes. Ransomwaren opretter desuden en nøglefil med et navn tilsvarende:

[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ i følgende mapper:

• C:\

• C:\ProgramData

• Skrivebord

Filen “HOW_CAN_I_DECRYPT_MY_FILES.txt” indeholder følgende løsepengebesked:

Hvis Troldesh har krypteret dine filer, skal du klikke her for at downloade vores gratis rettelse: