무료 랜섬웨어 암호 해독 도구

랜섬웨어의 공격을 받으셨나요? 랜섬으로 인해 소중한 자산을 낭비하지 마세요.

랜섬웨어 유형 선택

무료 랜섬웨어 암호 해독 도구가 다음 유형의 랜섬웨어로 인해 암호화된 파일을 해독할 수 있도록 도와드립니다. 감염 징후가 보이는 이름을 클릭하고 무료 수정 프로그램을 사용하세요.

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo & LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix(오프라인)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

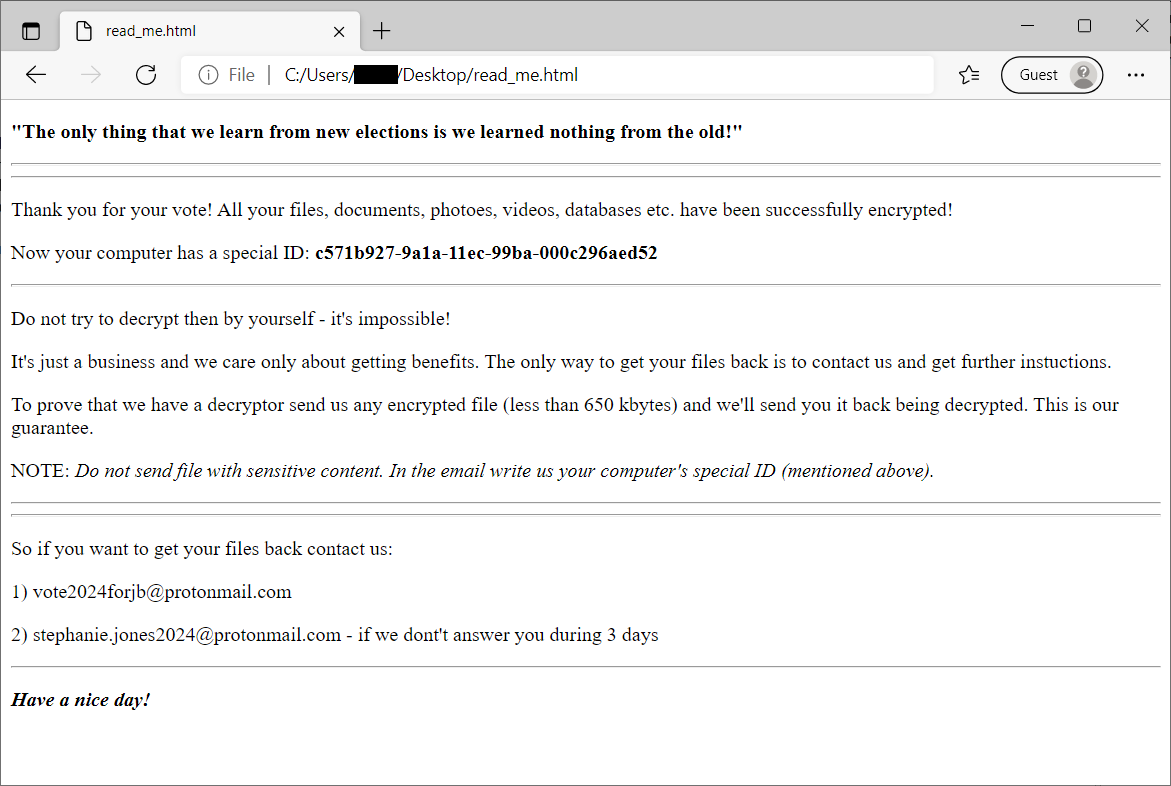

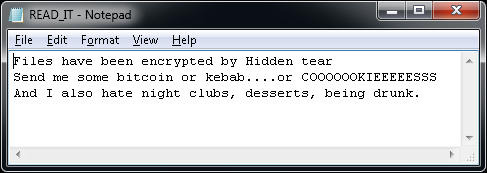

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh/Shade

- XData

AES_NI

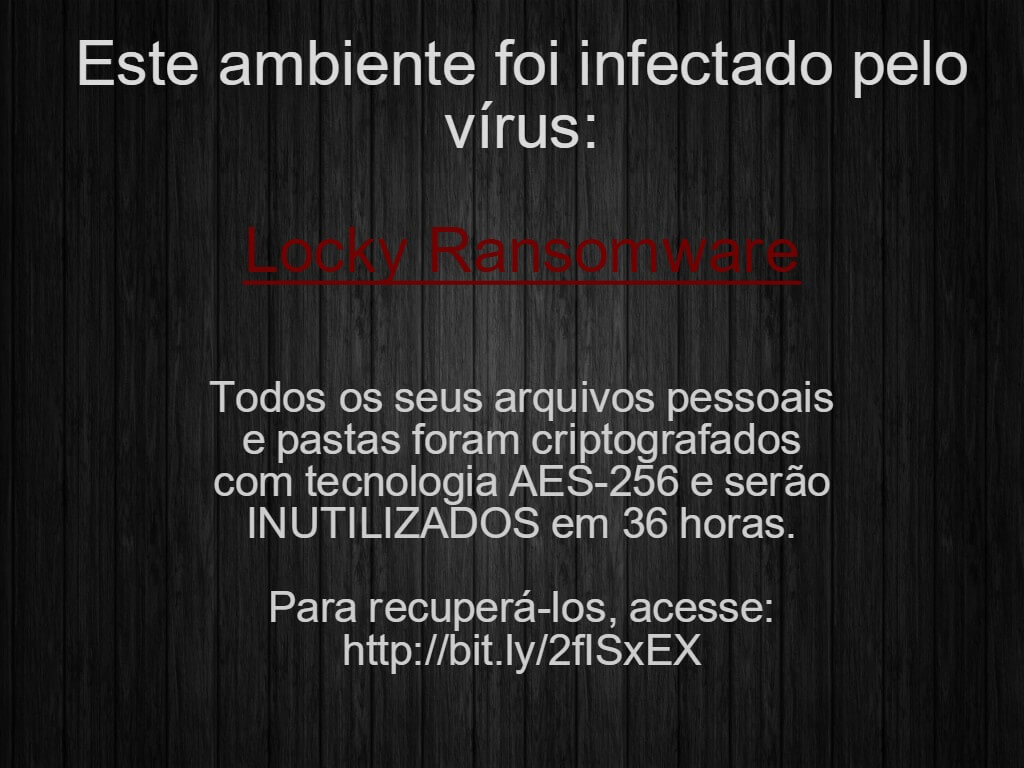

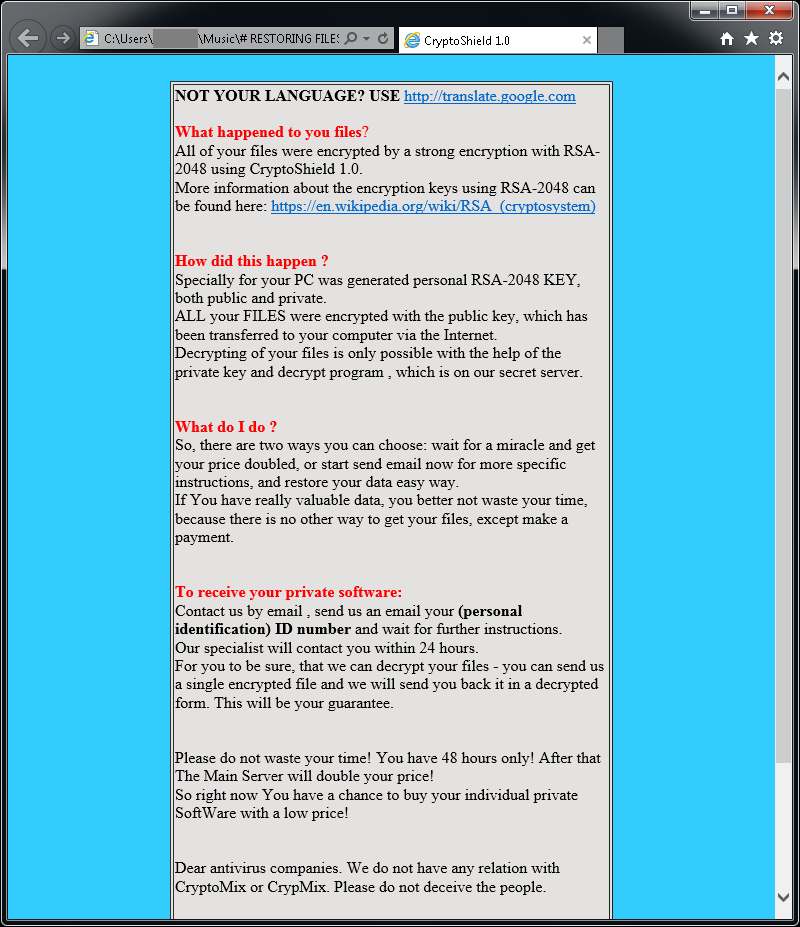

AES_NI는 2016년 12월에 처음 등장한 랜섬웨어 유형입니다. 그 뒤로 다양한 파일 확장명을 가진 여러 변종이 발견되었습니다. 이 랜섬웨어는 RSA-2048과 결합된 AES-256을 사용하여 파일을 암호화합니다.

랜섬웨어는 암호화된 파일에 다음 확장명 중 하나를 추가합니다.

.aes_ni

.aes256

.aes_ni_0day

암호화된 파일이 있는 폴더에서 "!!! READ THIS - IMPORTANT !!!.txt"라는 파일을 볼 수 있습니다. 또한 랜섬웨어는 C:\ProgramData 폴더에 [PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day와 유사한 이름의 키 파일을 생성합니다.

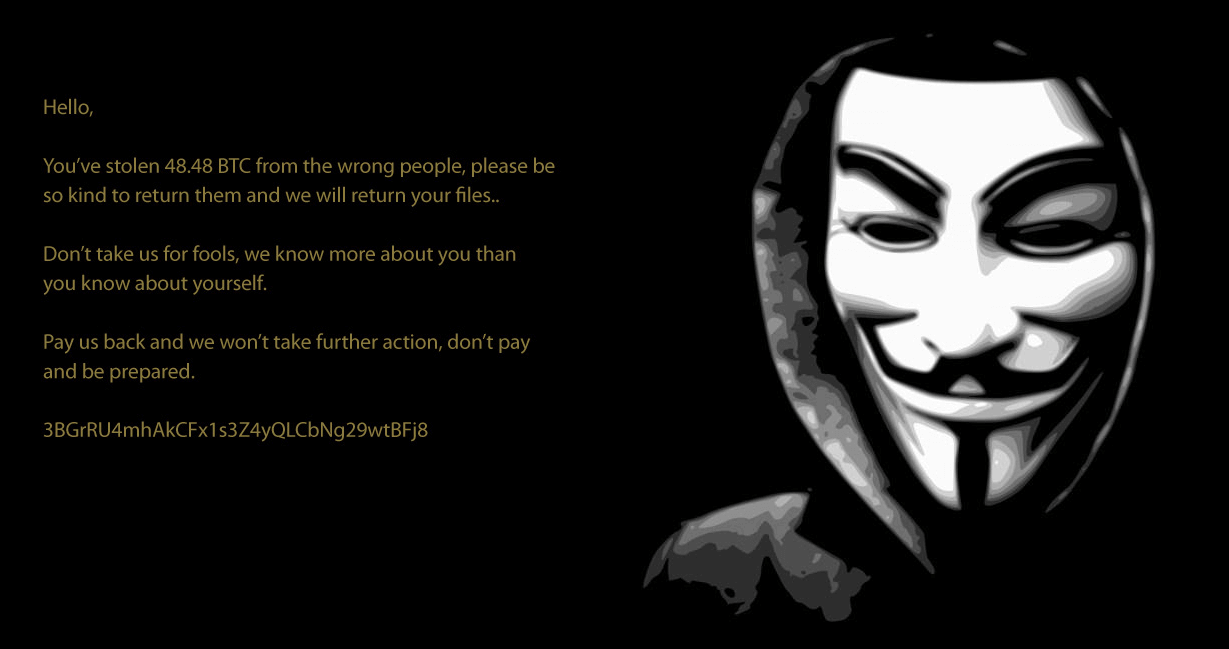

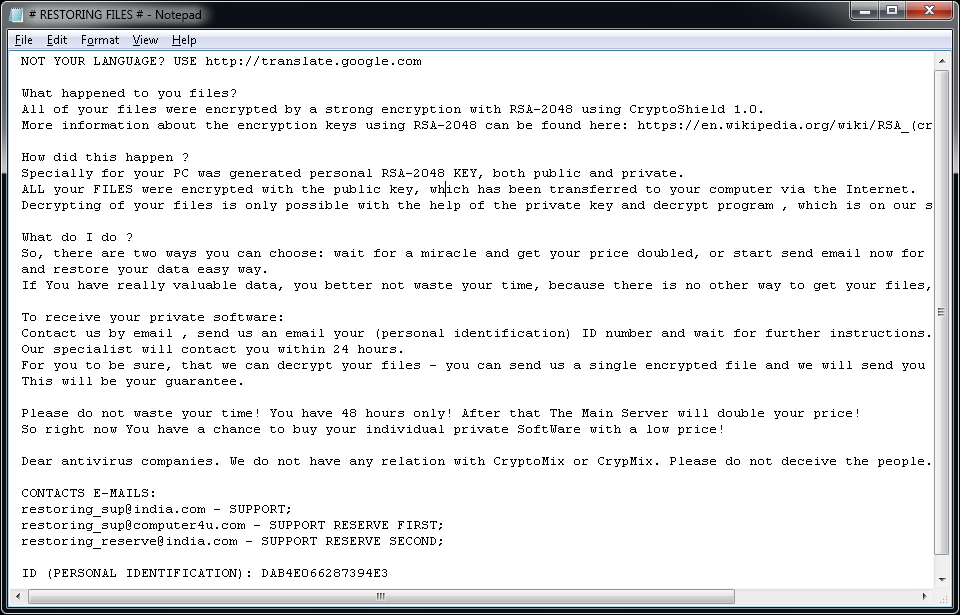

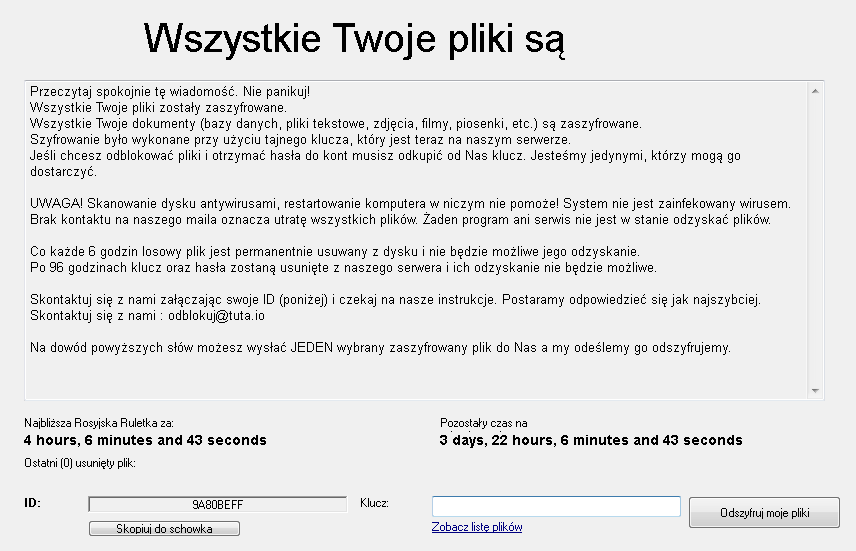

"!!! READ THIS - IMPORTANT !!!.txt" 파일에는 다음과 같은 랜섬 메모가 있습니다.

Alcatraz Locker

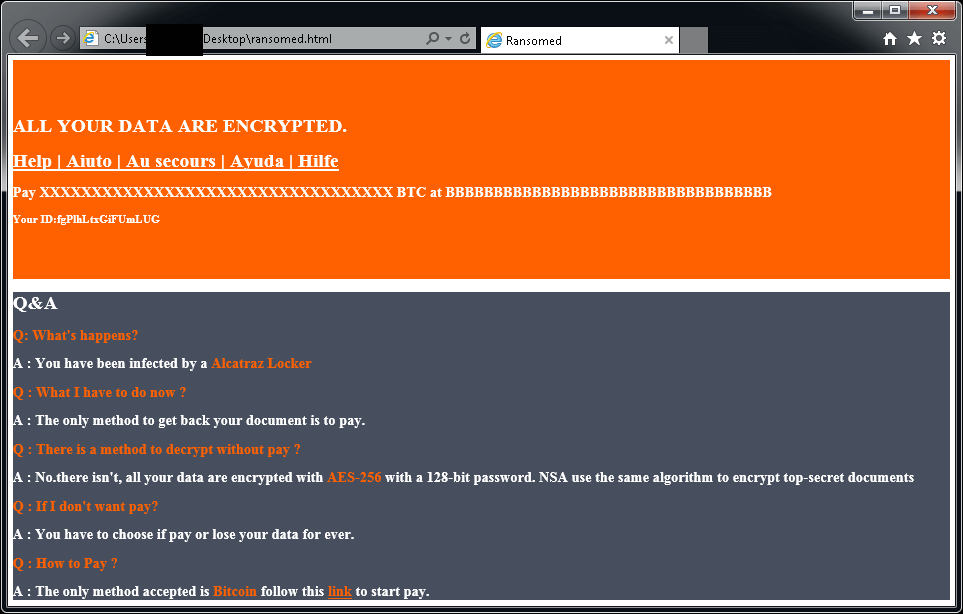

Alcatraz Locker는 2016년 11월 중반에 처음 관찰된 변형된 형태의 랜섬웨어로 이 랜섬웨어는 Base64 인코딩 방식과 AES 256 암호화 방식을 함께 사용하여 사용자 파일을 암호화합니다.

암호화된 파일에는 ".Alcatraz" 확장명이 있습니다.

파일을 암호화한 후 유사한 메시지가 표시됩니다(사용자 데스크톱의 "ransomed.html" 파일에 위치).

Alcatraz Locker로 인해 파일이 암호화된 경우 여기를 클릭하여 무료 수정 프로그램을 다운로드하세요.

Apocalypse

Apocalypse는 2016년 6월에 첫 등장한 랜섬웨어 유형입니다. 감염 징후는 다음과 같습니다.

Apocalypse는 파일 이름 끝에 .encrypted, .FuckYourData, .locked, .Encryptedfile 또는 .SecureCrypted를 추가합니다. (예: Thesis.doc은 Thesis.doc.locked로 변경)

.How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt 또는 .Where_my_files.txt(예: Thesis.doc.How_To_Decrypt.txt) 확장명을 가진 파일을 열면 다음과 유사한 메시지가 표시됩니다.

AtomSilo & LockFile

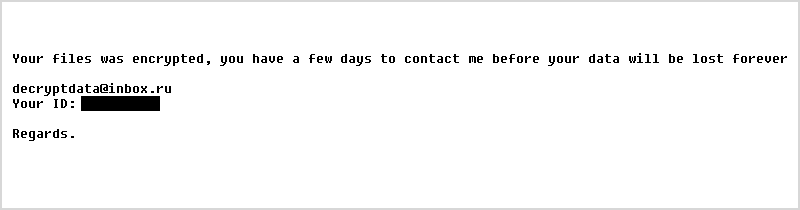

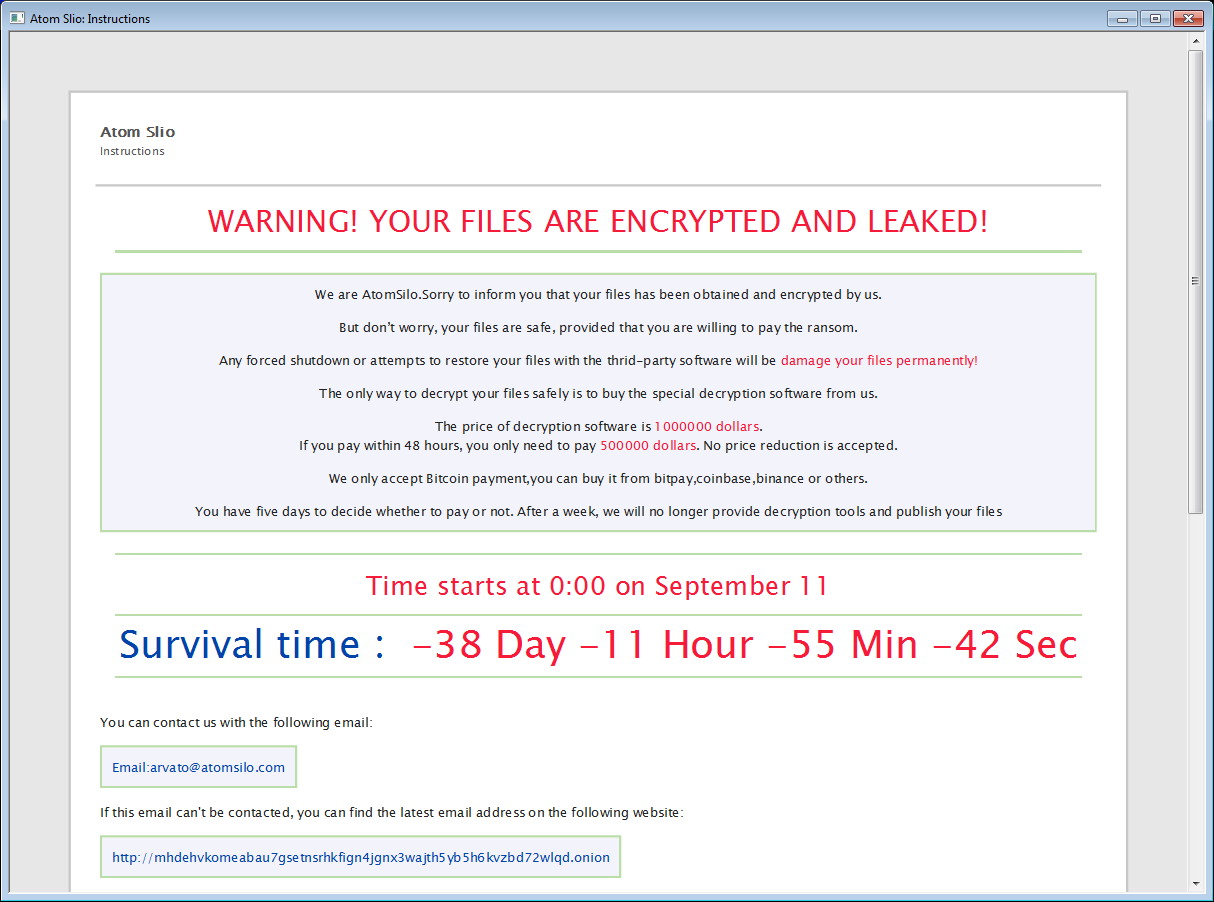

AtomSilo & LockFile은 Jiří Vinopal이 분석한 랜섬웨어 변종입니다. 이 두 가지 변종의 암호화 스키마가 매우 유사하기 때문에 이 암호 해독 프로그램은 두 가지 변종을 모두 처리합니다. 피해자는 무료로 자신의 파일을 해독할 수 있습니다.

암호화된 파일은 다음 확장명 중 하나로 확인할 수 있습니다.

.ATOMSILO

.lockfile

폴더에 암호화된 파일이 하나 이상 있으면 해당 폴더마다 README-FILE-%ComputerName%-%Number%.hta 또는 LOCKFILE-README-%ComputerName%-%Number%.hta 이름의 랜섬 메모 파일이 저장되어 있습니다. 예:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

Babuk

Babuk은 러시아 랜섬웨어입니다. 소스 코드가 2021년 9월에 일부 해독 키와 함께 유출되었습니다. 피해자는 무료로 자신의 파일을 해독할 수 있습니다.

파일을 암호화할 때 Babuk은 파일 이름에 다음 확장명 중 하나를 추가합니다.

.babuk

.babyk

.doydo

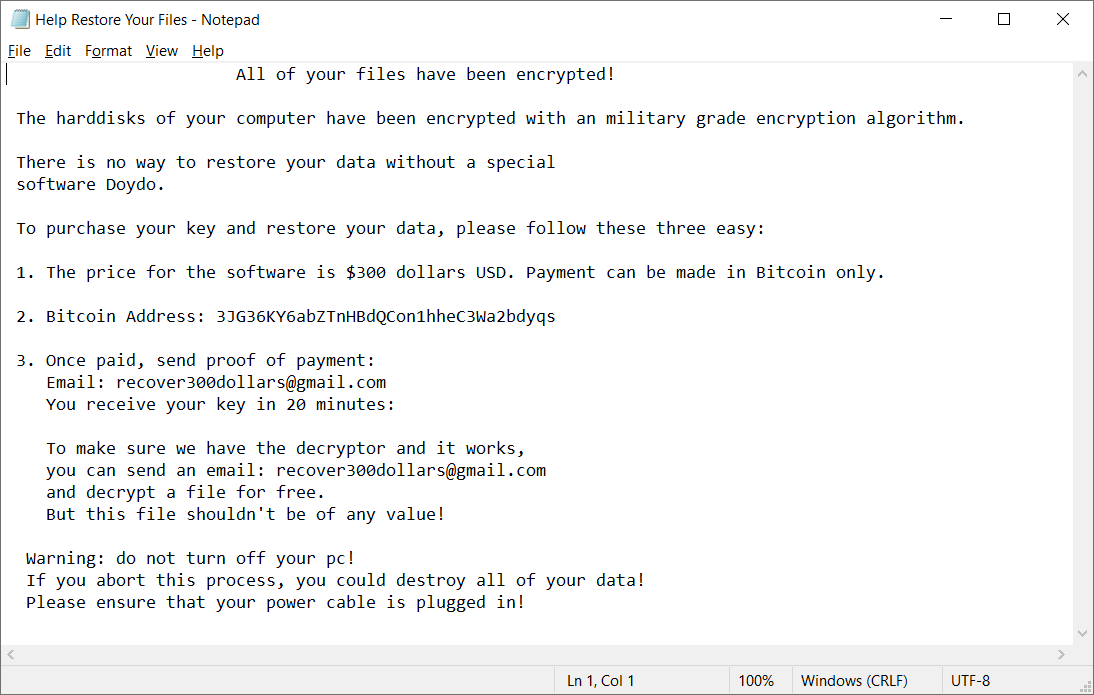

암호화된 파일이 하나 이상 있는 폴더에서 Help Restore Your Files.txt 파일은 다음 내용과 함께 찾을 수 있습니다.

BadBlock

BadBlock은 2016년 5월에 첫 등장한 랜섬웨어 유형입니다. 감염 징후는 다음과 같습니다.

BadBlock은 파일 이름을 변경하지 않습니다.

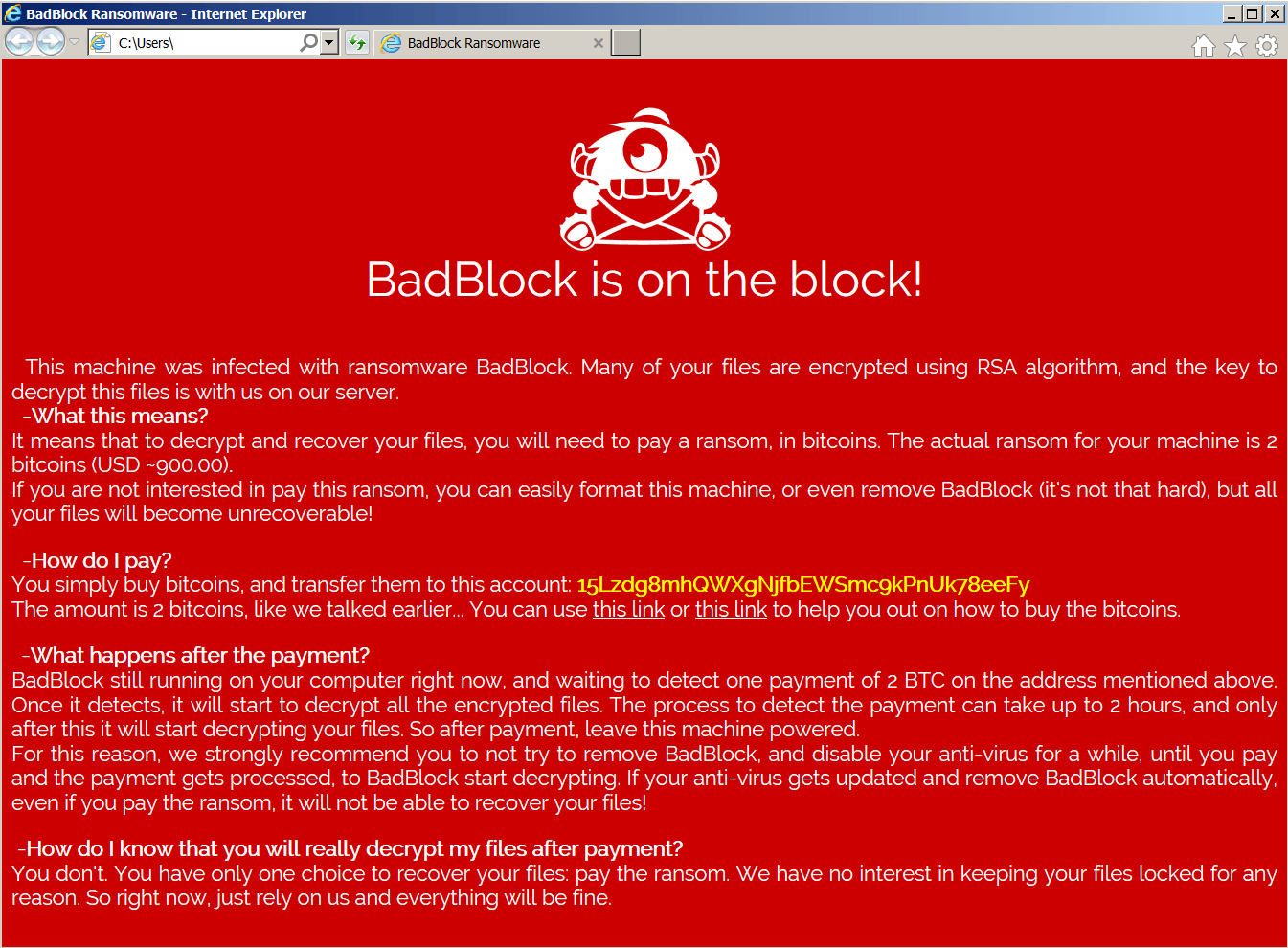

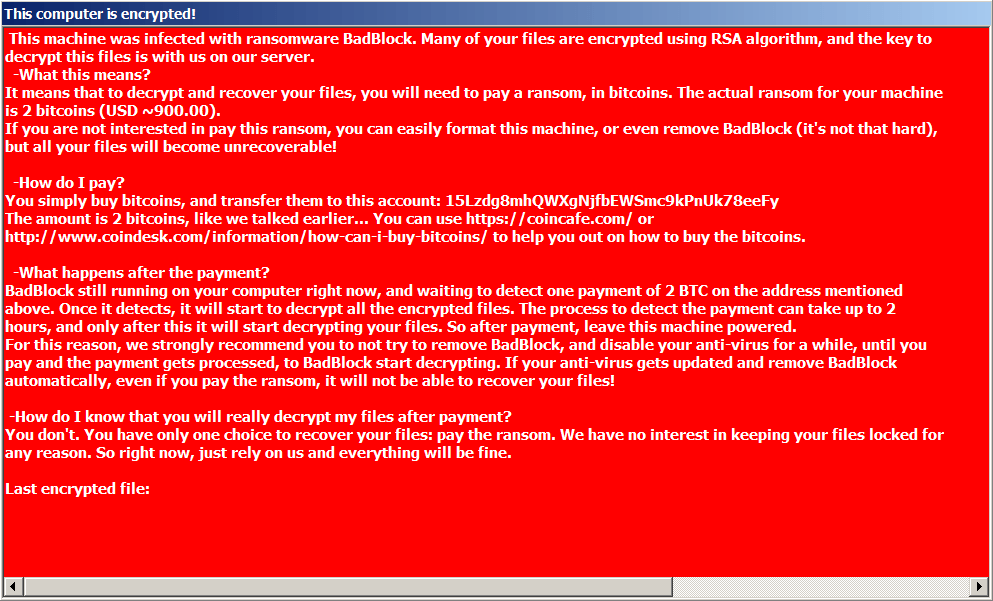

파일을 암호화한 후 BadBlock은 다음 메시지 중 하나를 표시합니다(파일 이름 Help Decrypt.html에서).

BadBlock으로 인해 파일이 암호화된 경우 여기를 클릭하여 무료 수정 프로그램을 다운로드하세요.

Bart

Bart는 2016년 6월 말에 첫 등장한 랜섬웨어 유형입니다. 감염 징후는 다음과 같습니다.

Bart는 파일 이름 끝에 .bart.zip (예: Thesis.doc = Thesis.docx.bart.zip)을 추가하며, 원래 파일을 포함하는 암호화된 ZIP 아카이브가 나타납니다.

Bart는 파일을 암호화한 이후 데스크톱 배경 화면을 다음의 이미지와 유사하게 변경합니다. 이미지에 나타난 텍스트는 Bart 식별에 사용될 수 있으며, 데스크톱의 recover.bmp 및 recover.txt 파일에 저장됩니다.

Bart로 인해 파일이 암호화된 경우 여기를 클릭하여 무료 수정 프로그램을 다운로드하세요.

감사의 글: Bart 암호 해독 도구에서 자신의 라이브러리를 사용할 수 있도록 허가해 주신 PkCrack의 저자 피터 코나드(Peter Conrad)에게 감사의 인사를 전합니다.

BigBobRoss

BigBobRoss는 AES128 암호화를 사용하여 파일을 암호화합니다. 암호화된 파일은 이름 끝의 확장명이 ".obfuscated"로 변경됩니다.

이 랜섬웨어는 다음과 같은 확장명을 추가합니다. .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

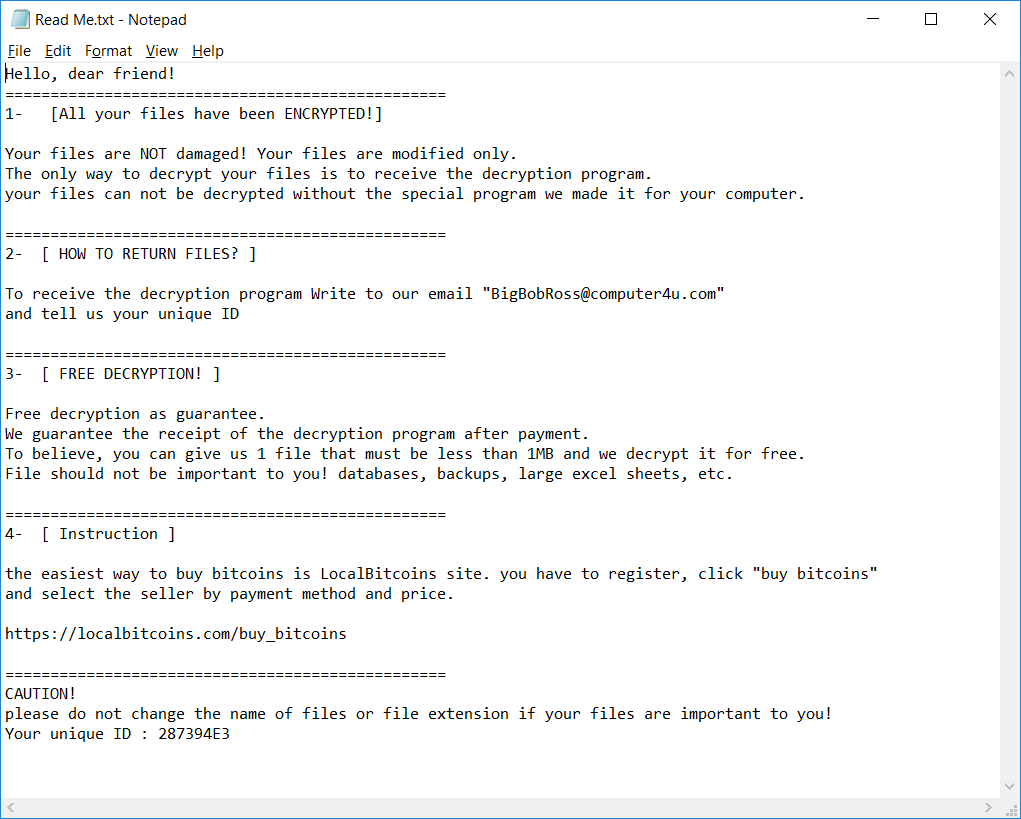

또한 폴더마다 "Read Me.txt"라는 텍스트 파일을 생성합니다. 파일 내용은 아래와 같습니다.

BTCWare

BTCWare는 2017년 3월 처음 등장한 랜섬웨어 유형입니다. 이후 암호화된 파일의 확장명으로 구별되는 5개의 변종이 발견되었습니다. 이 랜섬웨어는 RC4 및 AES 192라는 두 개의 암호화 방법을 사용합니다.

암호화된 파일의 이름 형식은 다음과 같습니다.

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

또한 다음 파일 중 하나가 PC에서 발견될 수 있습니다.

Key.dat (%USERPROFILE%\Desktop 폴더)

1.bmp (%USERPROFILE%\AppData\Roaming 폴더)

#_README_#.inf 또는 !#_DECRYPT_#!.inf(암호화된 파일이 있는 폴더마다)

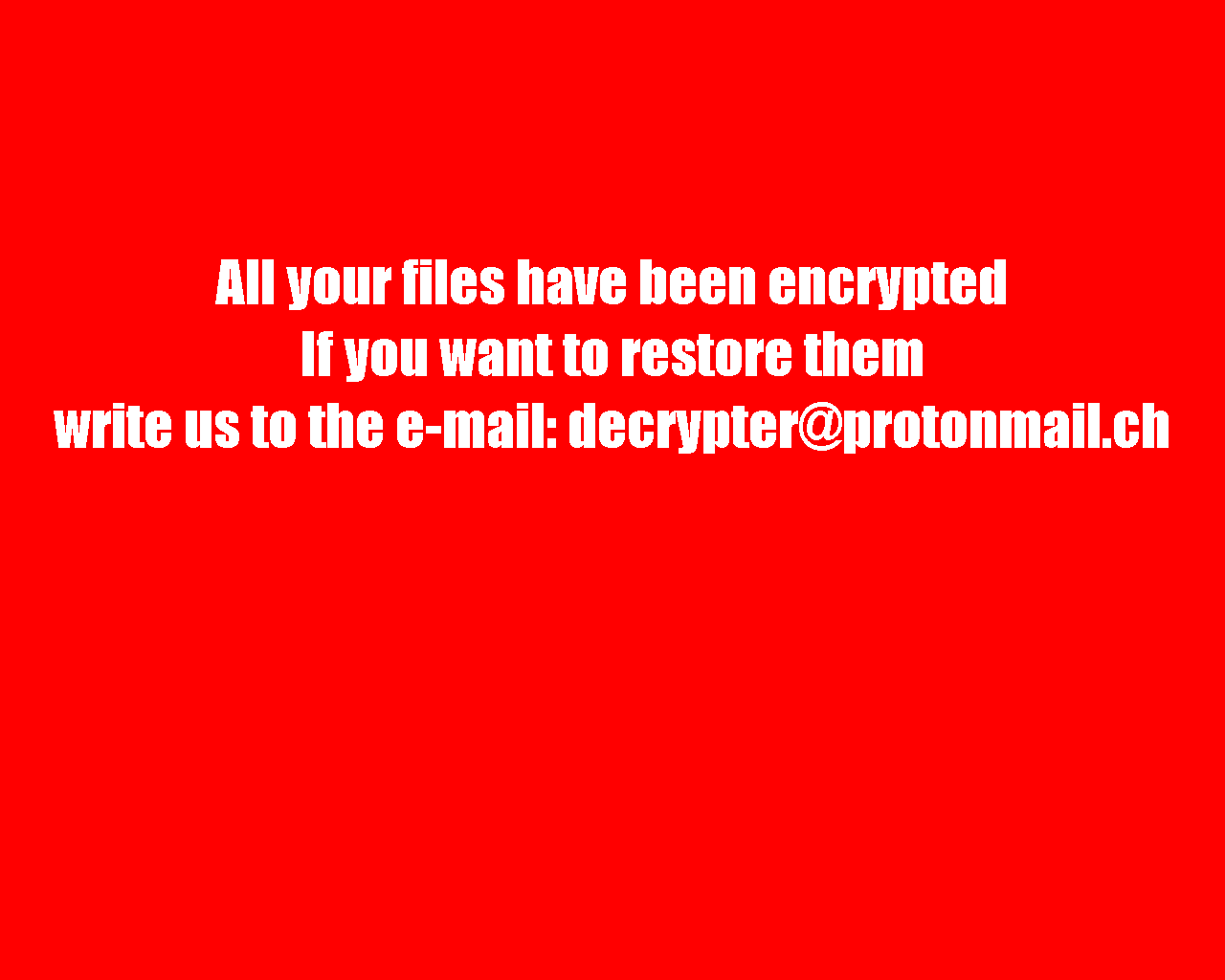

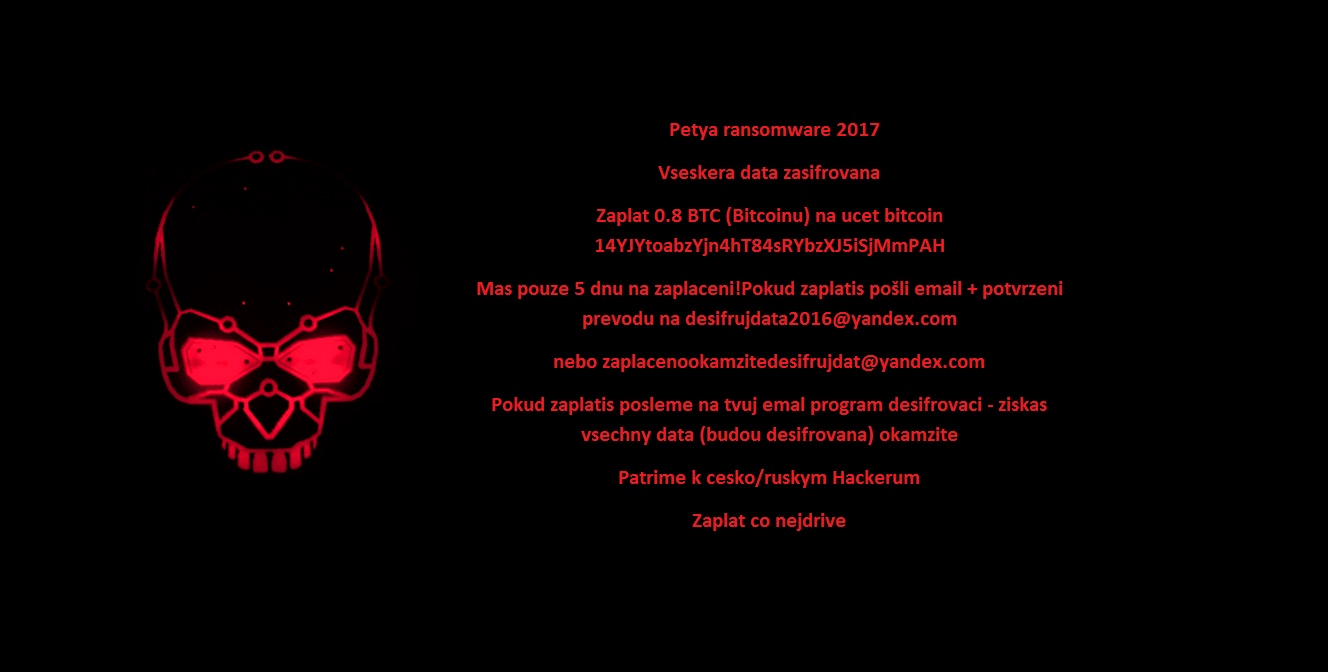

파일을 암호화한 후 데스크톱 배경 화면이 다음과 같이 변경됩니다.

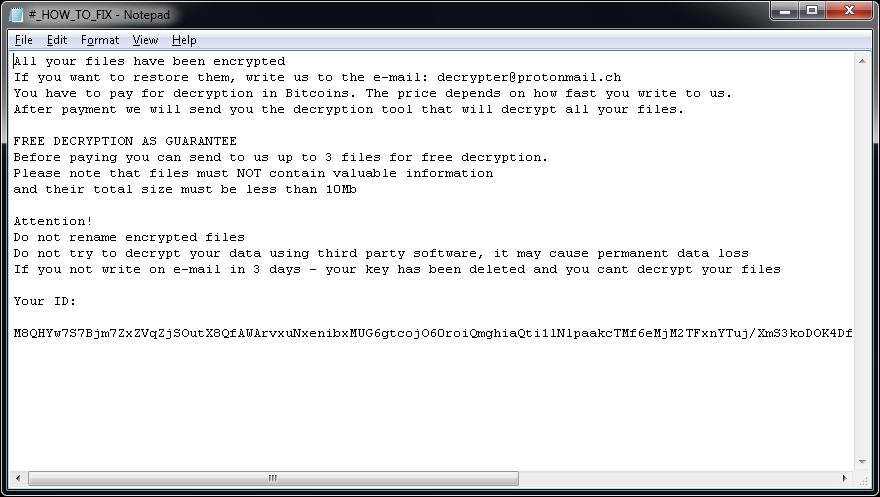

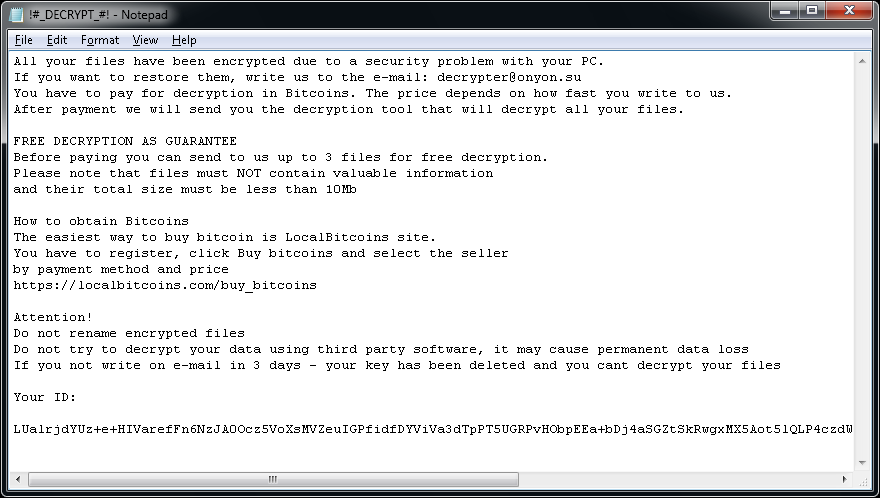

또한 다음과 같은 랜섬 메모를 볼 수 있습니다.

Crypt888

Crypt888(또는 Mircop)은 2016년 6월에 첫 등장한 랜섬웨어 유형입니다. 감염 징후는 다음과 같습니다.

Crypt888은 파일 이름 앞에 Lock.을 추가합니다. (예: Thesis.doc = Lock.Thesis.doc)

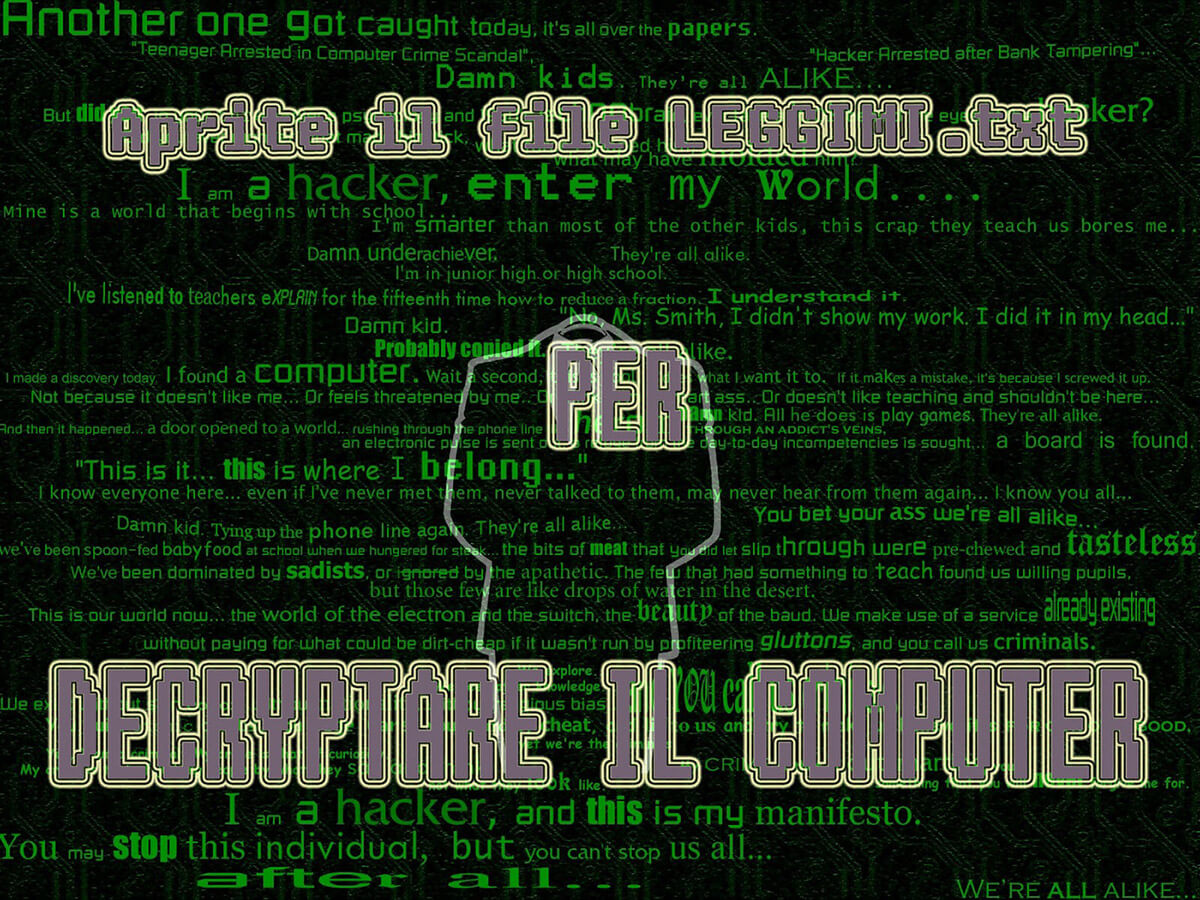

파일을 암호화한 후 Crypt888은 데스크톱 배경 화면을 다음 이미지 중 하나로 변경합니다.

Crypt888로 인해 파일이 암호화된 경우 여기를 클릭하여 무료 수정 프로그램을 다운로드하세요.

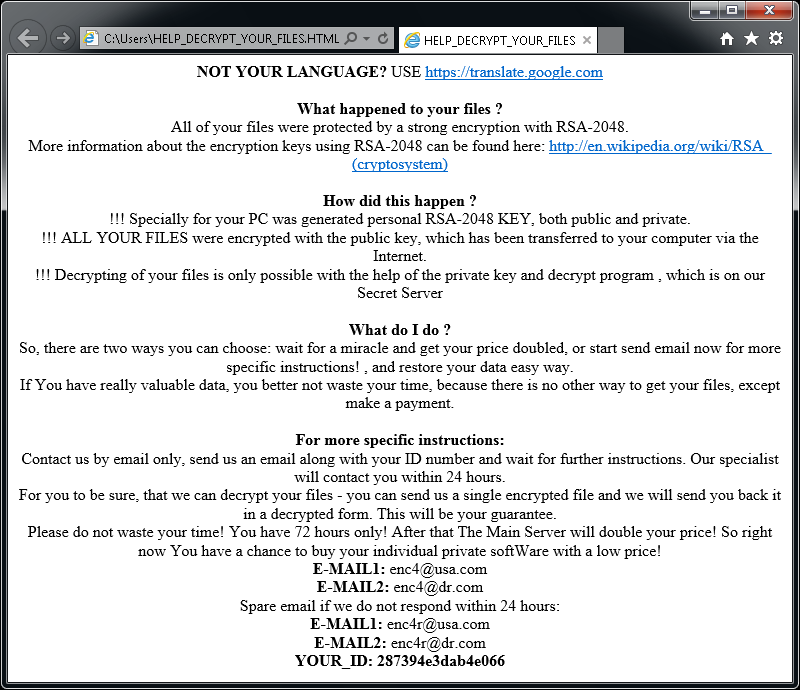

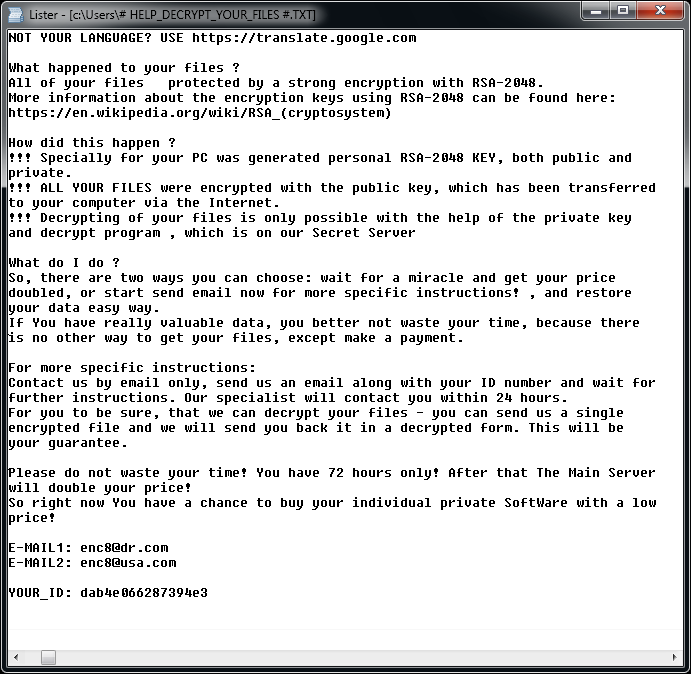

CryptoMix(오프라인)

CryptoMix(CryptFile2 또는 Zeta로도 알려짐)는 2016년 3월에 첫 등장한 랜섬웨어 유형입니다. 2017년 초에 CryptoShield라 불리는 CryptoMix의 새로운 변종이 나타났습니다. 두 변종 모두 원격 서버에서 다운로드한 고유 암호화 키로 AES256 암호화를 사용하여 파일을 암호화합니다. 하지만 서버를 사용할 수 없거나 사용자가 인터넷에 연결되어 있지 않으면 랜섬웨어가 고정 키("오프라인 키")로 파일을 암호화합니다.

중요: 제공된 암호 해독 도구는 "오프라인 키"를 사용하여 암호화된 파일만 지원합니다. 파일 암호화에 오프라인 키가 사용되지 않은 경우에는 당사의 도구가 파일을 복원할 수 없으며 파일 수정이 수행되지 않습니다.

2017년 7월 21일 업데이트: Mole 변종을 처리하도록 암호 해독기가 업데이트되었습니다.

암호화된 파일은 다음 확장명 중 하나를 사용합니다. .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd, .rscl 또는 .MOLE.

파일을 암호화한 후에는 다음 파일이 PC에서 발견될 수 있습니다.

CryptoMix로 인해 파일이 암호화된 경우 여기를 클릭하여 무료 수정 프로그램을 다운로드하세요.

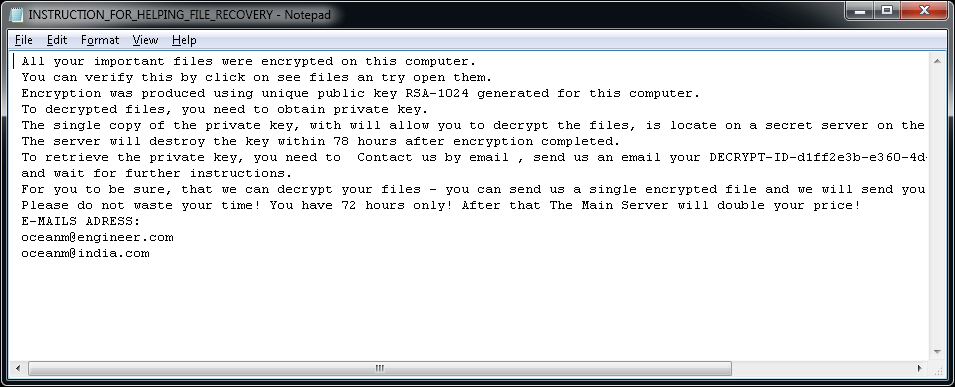

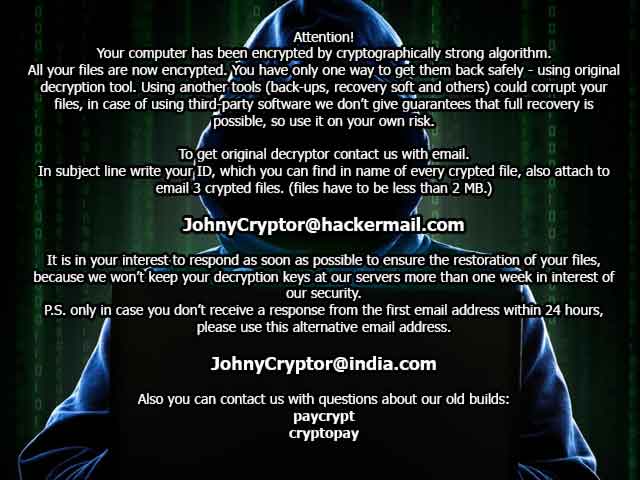

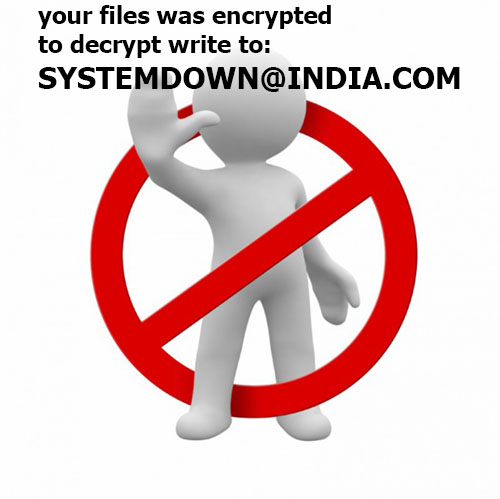

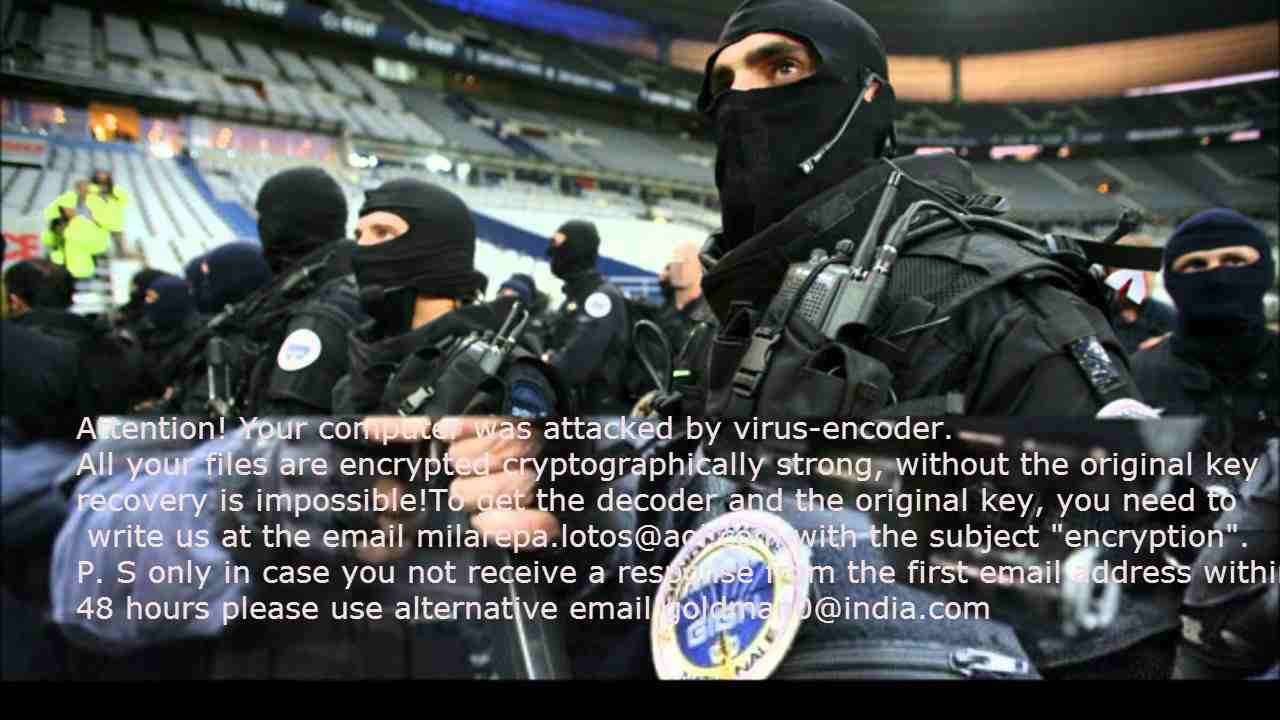

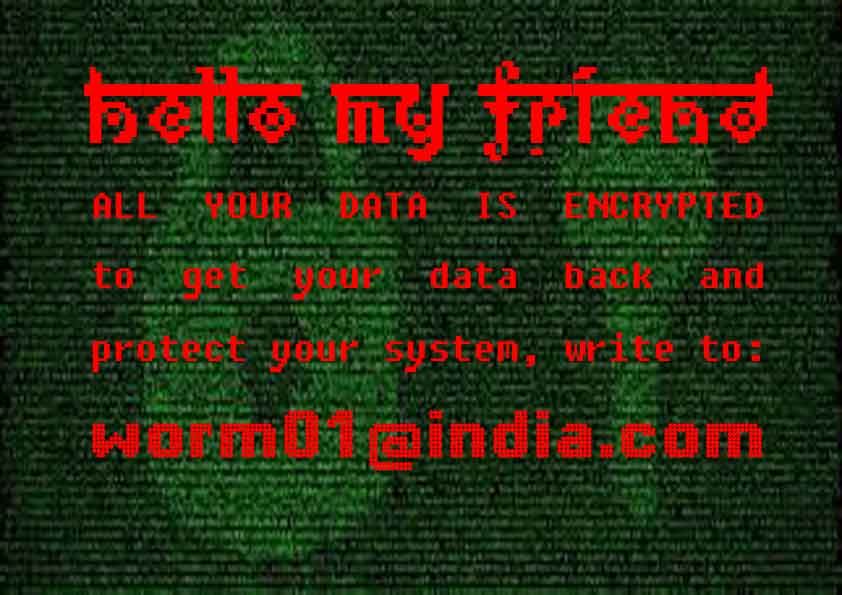

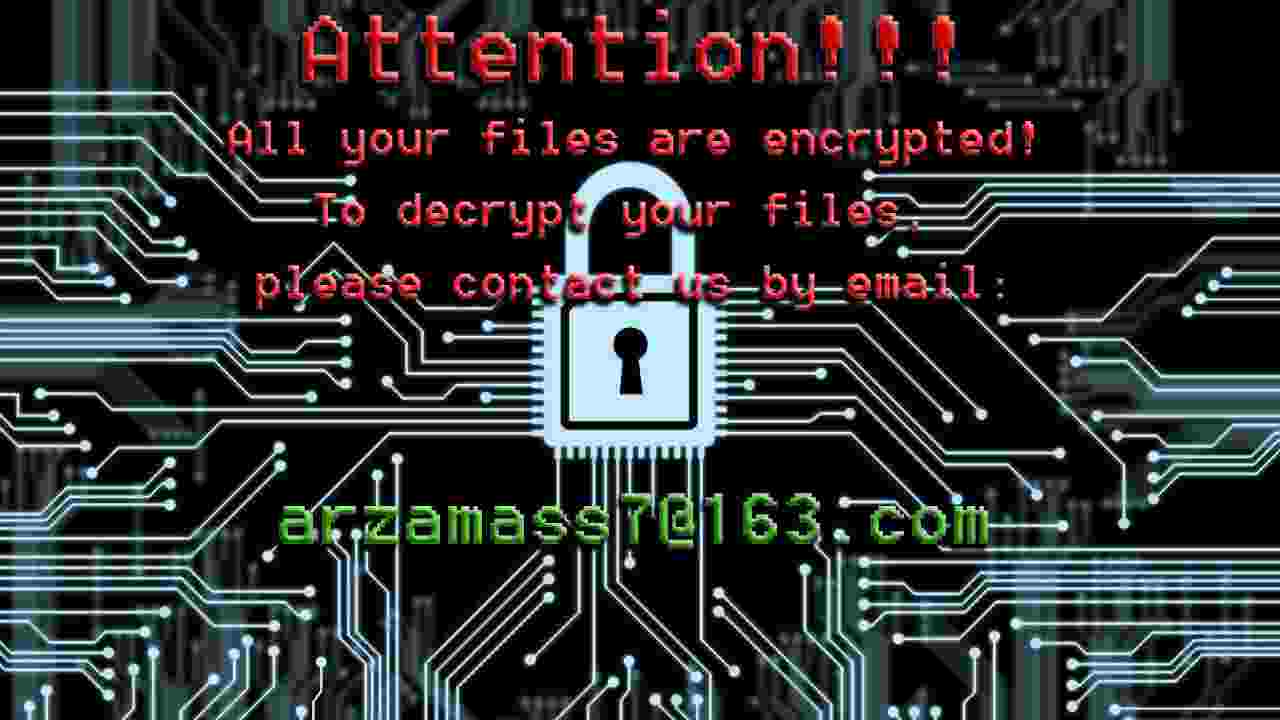

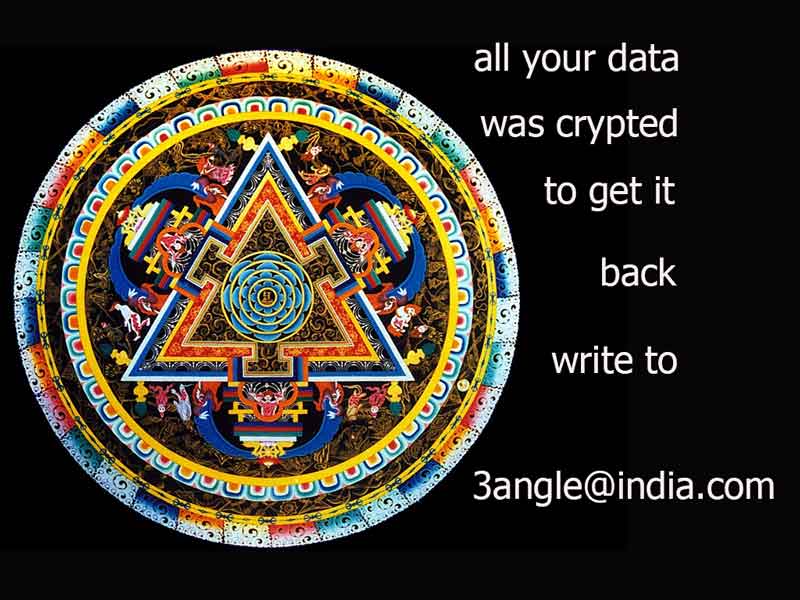

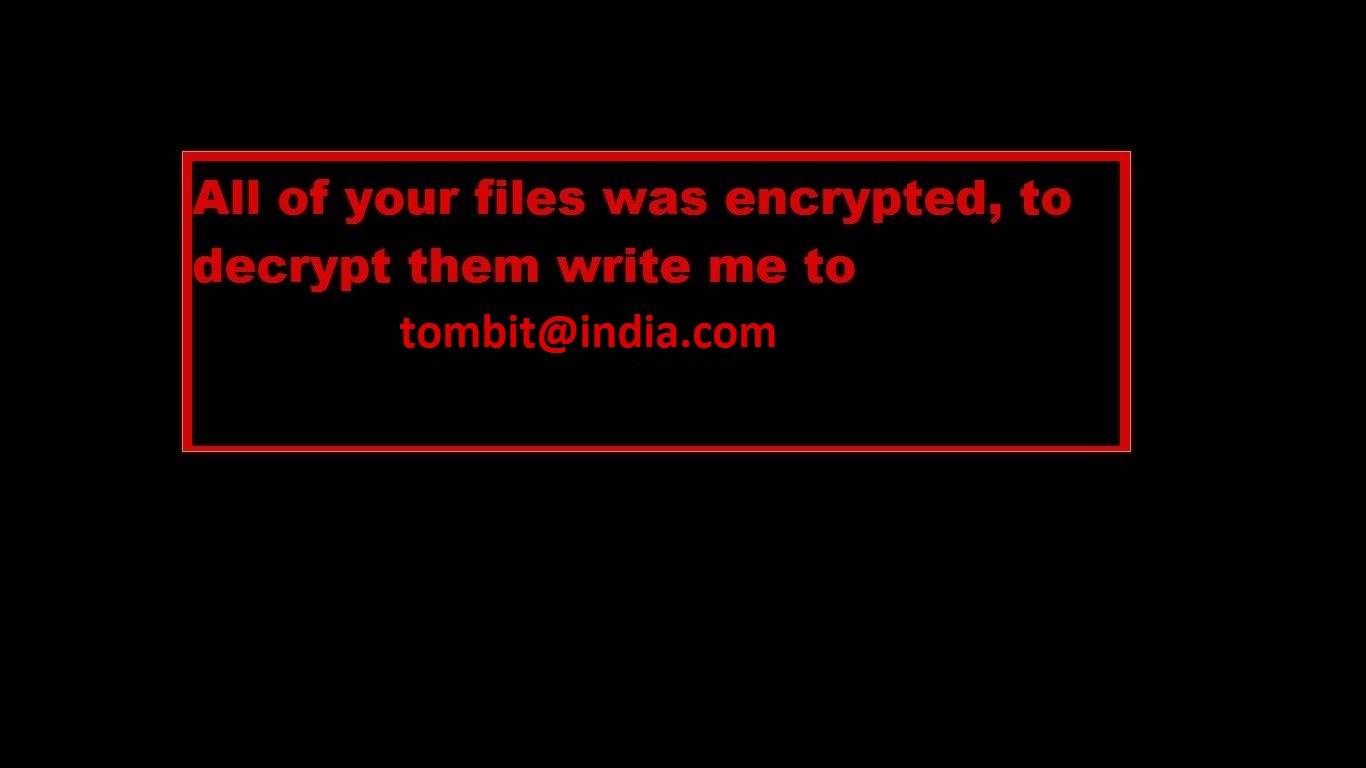

CrySiS

CrySiS(JohnyCryptor, Virus-Encode, Aura, Dharma)는 2015년 9월 이후 발견되고 있는 랜섬웨어 유형입니다. 이 랜섬웨어는 RSA1024 비대칭형 암호화와 결합된 AES256을 사용합니다.

암호화된 파일은 다음과 같이 다양한 확장명을 가집니다.

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

.{tombit@india.com}.dharma,

.wallet

파일이 암호화된 후 다음 메시지 중 하나가 나타납니다(아래 참조). 이 메시지는 사용자 데스크톱의 "Decryption instructions.txt", "Decryptions instructions.txt", "README.txt", "Readme to restore your files.txt" 또는 "HOW TO DECRYPT YOUR DATA.txt"에 포함되어 있습니다. 또한 데스크톱 배경 화면은 다음 그림 중 하나로 변경됩니다.

CrySiS로 인해 파일이 암호화된 경우 여기를 클릭하여 무료 수정 프로그램을 다운로드하세요.

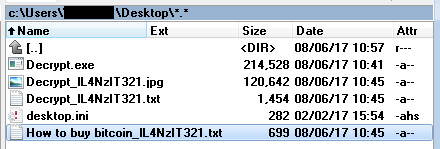

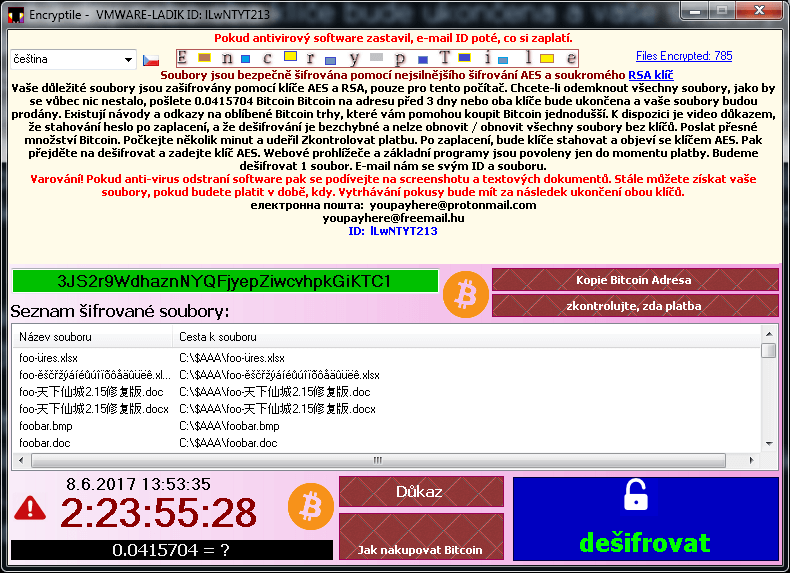

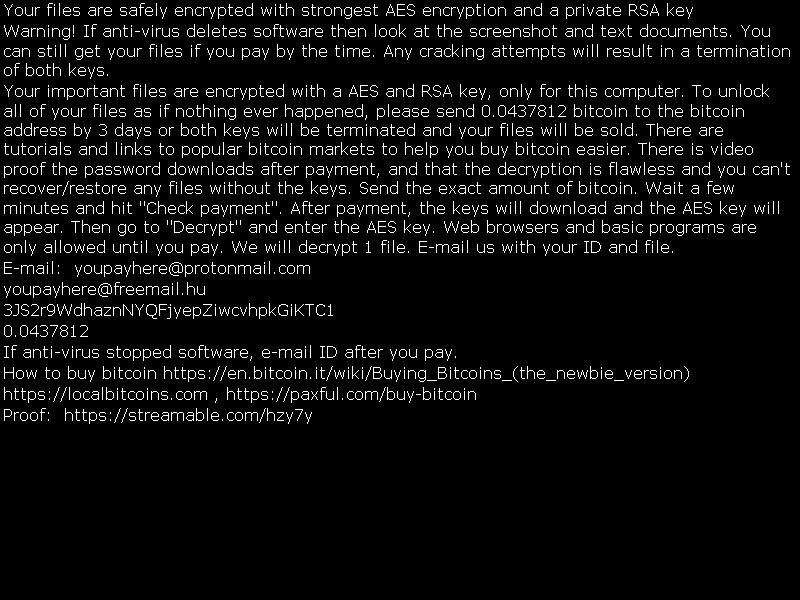

EncrypTile

EncrypTile은 2016년 11월 처음 발견된 랜섬웨어입니다. 반 년 동안의 노력 후 이 랜섬웨어의 최종 버전을 파악했습니다. 이 버전은 해당 PC와 사용자를 상수 키로 사용하는 AES-128 암호화를 사용합니다.

이 랜섬웨어는 파일 이름에 "encrypTile"이라는 단어를 추가합니다.

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

또한 사용자의 데스크톱에 새로운 파일 4개를 생성합니다. 파일 이름은 언어마다 다르며, 영어 버전은 다음과 같습니다.

실행 중인 랜섬웨어는 자신을 삭제할 위험이 있는 도구를 사용하지 못하도록 적극적으로 방해합니다. PC에서 랜섬웨어가 실행된 경우 암호 해독기를 실행하는 방법은 이 블로그 게시물을 참조하세요.

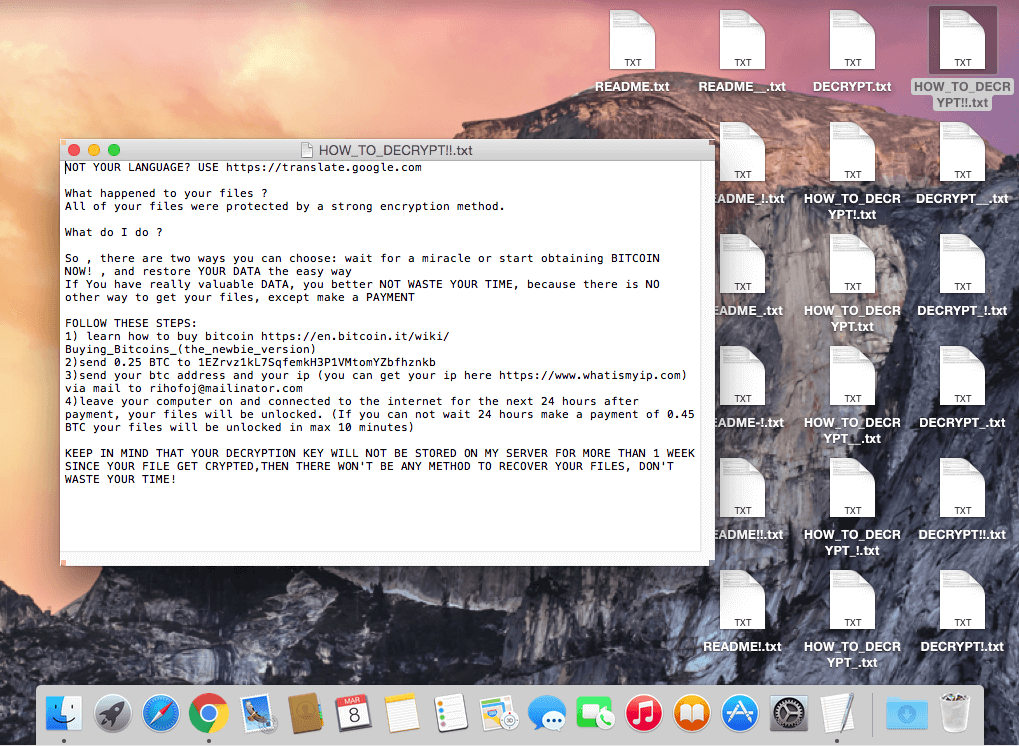

FindZip

FindZip은 2017년 2월 말에 발견된 랜섬웨어 유형입니다. 이 랜섬웨어는 Mac OS X(10.11 또는 최신 버전)에 확산되고 있습니다. 암호화는 ZIP 파일 생성을 기반으로 하며, 암호화된 파일은 원래 파일을 포함하는 ZIP 아카이브 형태가 됩니다.

암호화된 파일의 확장명은 ".crypt"입니다.

파일이 암호화되면 사용자 데스크톱에는 DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt와 같은 이름을 포함하는 여러 파일이 생성됩니다. 이 파일들은 모두 동일하며, 다음 텍스트 메시지를 포함합니다.

참고: AVAST 암호 해독기는 Windows 애플리케이션이므로 Mac(WINE, CrossOver)에서는 에뮬레이션 계층을 설치해야 합니다. 자세한 내용은 Avast의 블로그 게시물을 참조하세요.

FindZip으로 인해 파일이 암호화된 경우 여기를 클릭하여 무료 수정 프로그램을 다운로드하세요.

Fonix

Fonix 랜섬웨어는 2020년 6월 이후부터 활동 중입니다. C++ 언어로 제작되었으며 세 가지 주요 암호화 방식(RSA-4096 마스터 키, RSA-2048 세션 키, SALSA/ChaCha 암호화용 256비트 파일 키)을 사용합니다. 2021년 2월 랜섬웨어 작성자가 업계를 떠나면서 파일 암호화를 해독하는 데 사용하는 마스터 RSA 키를 무료로 게시했습니다.

Fonix로 인해 파일이 암호화된 경우 여기를 클릭하여 무료 수정 프로그램을 다운로드하세요.

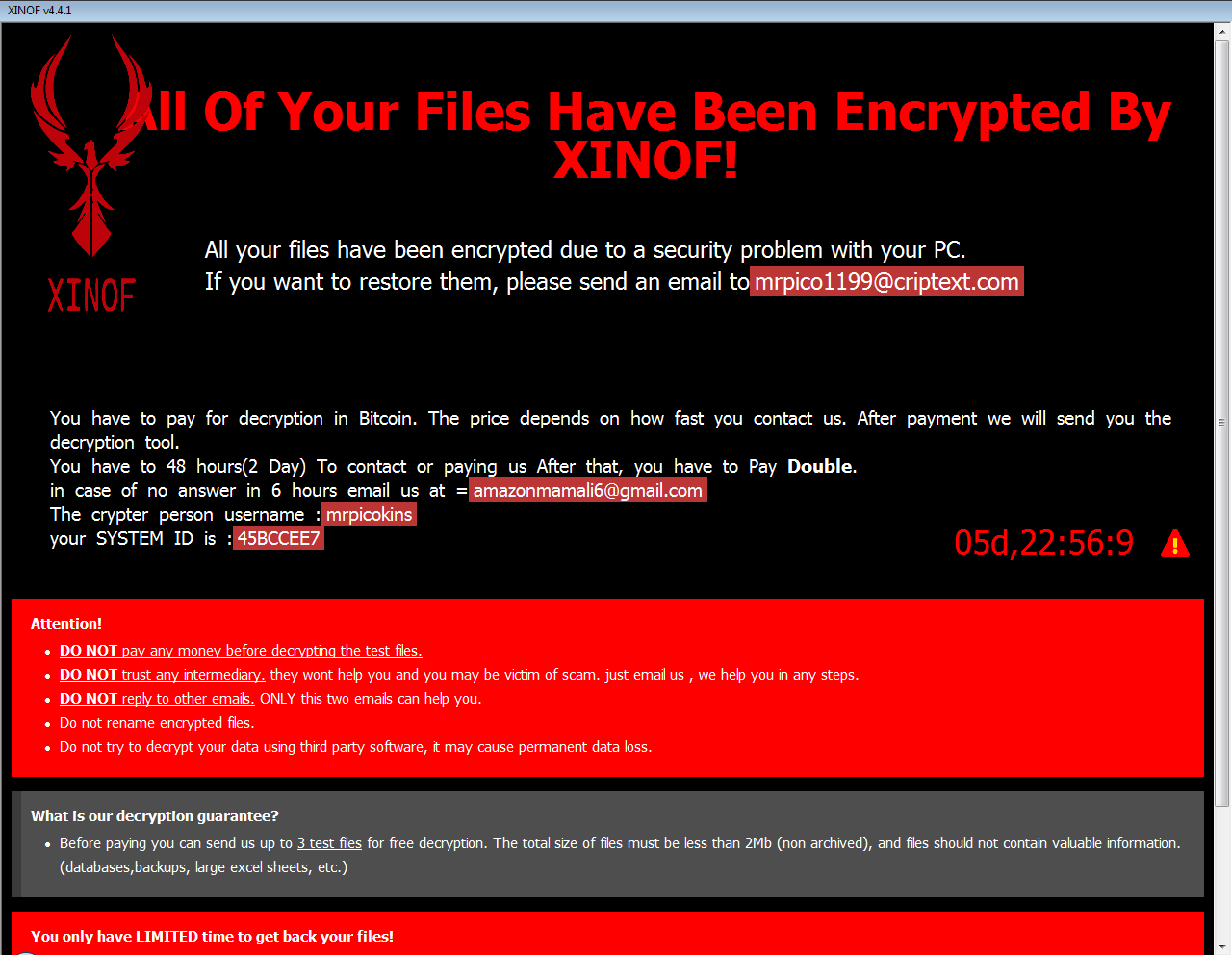

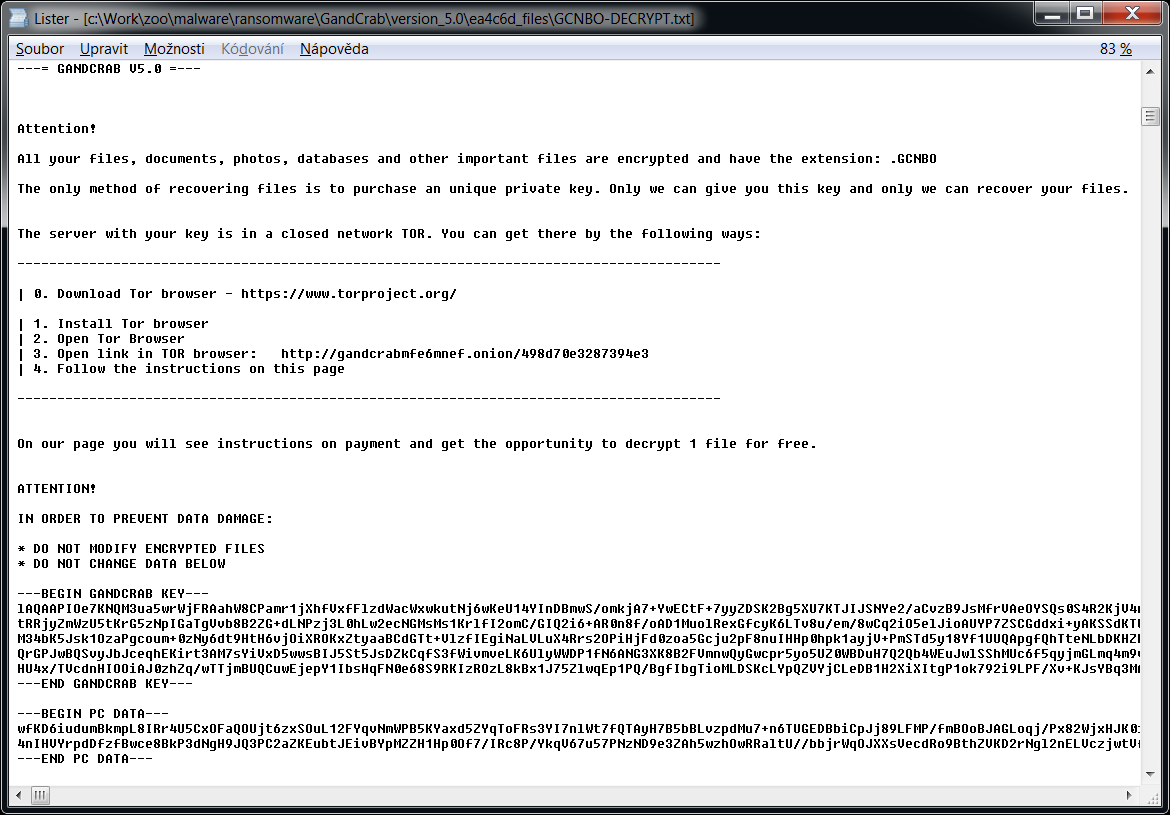

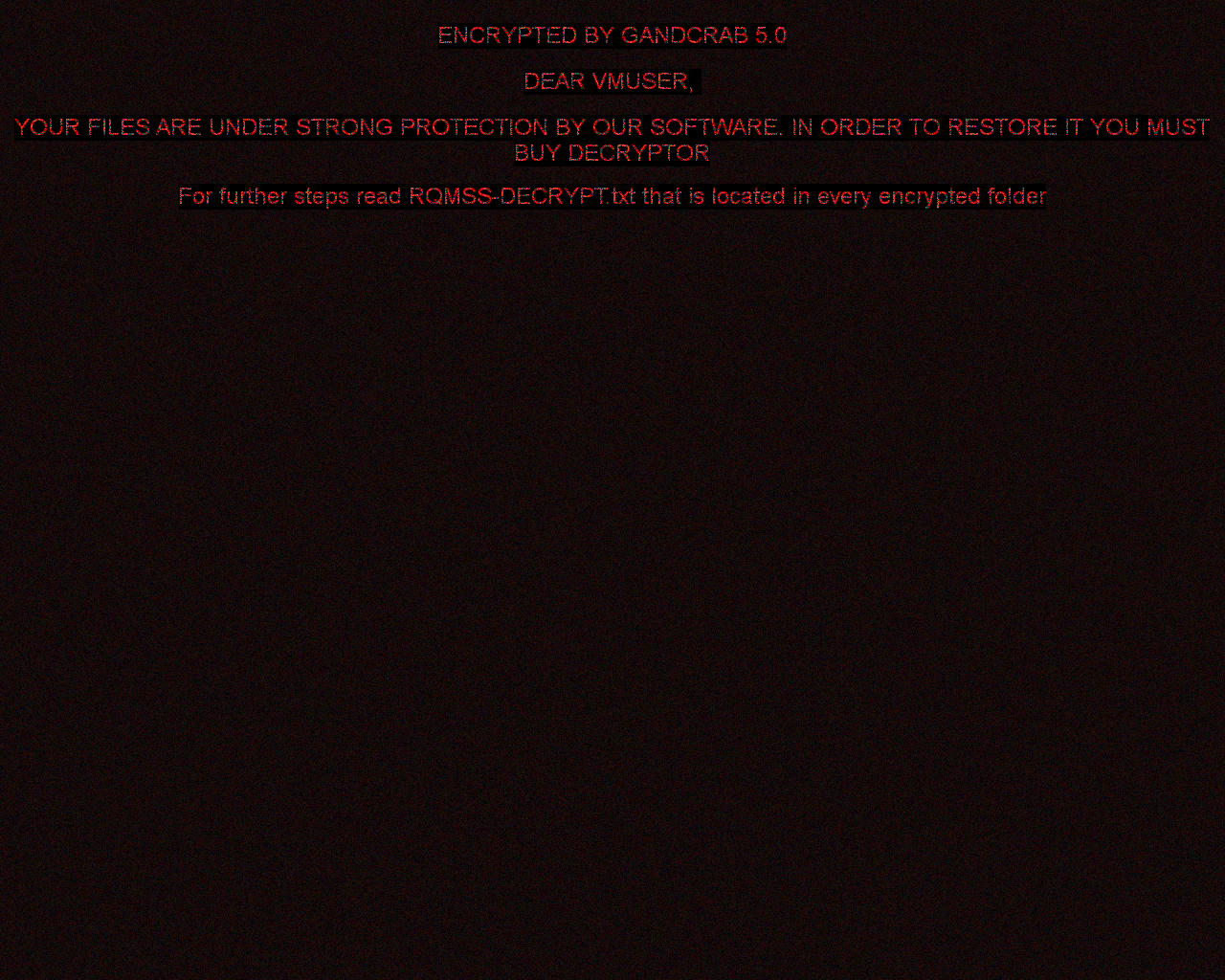

GandCrab

Gandcrab은 2018년 가장 유행한 랜섬웨어 중 하나입니다. 2018년 10월 17일, Gandcrab 개발자는 시리아에 있는 피해자를 위해 997 키를 릴리스했습니다. 또한 2018년 7월에는 FBI에서 버전 4~5.2용 마스터 암호 해독 키를 릴리스했습니다. 이 해독기 버전은 이러한 모든 키를 사용하여 무료로 암호화를 해독할 수 있습니다.

랜섬웨어는 가능한 여러 확장명을 추가합니다.

.GDCB,

.CRAB,

.KRAB,

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo(임의의 문자를 사용함)

랜섬웨어는 각 폴더에 "GDCB-DECRYPT.txt", "CRAB-DECRYPT.txt", "KRAB_DECRYPT.txt", "%RandomLetters%-DECRYPT.txt" 또는 "%RandomLetters%-MANUAL.txt"라는 텍스트 파일도 생성합니다. 파일 내용은 아래와 같습니다.

이 랜섬웨어의 최신 버전은 다음 이미지를 사용자 데스크톱에 설정할 수도 있습니다.

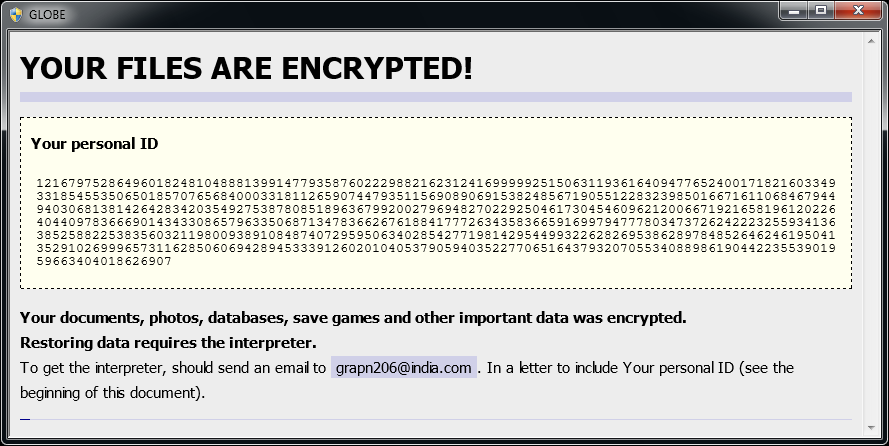

Globe

Globe는 2016년 8월 이후 관찰되고 있는 랜섬웨어 유형입니다. 다양한 변형이 있으며 RC4 또는 Blowfish 암호화 방식을 사용합니다. 감염 징후는 다음과 같습니다.

Globe는 파일 이름에 다음 확장명 중 하나를 추가합니다. ".ACRYPT", ".GSupport[0-9]", ".blackblock", ".dll555", ".duhust", ".exploit", ".frozen", ".globe", ".gsupport", ".kyra", ".purged", ".raid[0-9]", ".siri-down@india.com", ".xtbl", ".zendrz", ".zendr[0-9]" 또는 ".hnyear". 또한 일부 버전은 파일 이름도 암호화합니다.

파일을 암호화한 후 유사한 메시지가 표시됩니다("How to restore files.hta" 또는 "Read Me Please.hta" 파일에 위치).

FindZip으로 인해 파일이 암호화된 경우 여기를 클릭하여 무료 수정 프로그램을 다운로드하세요.

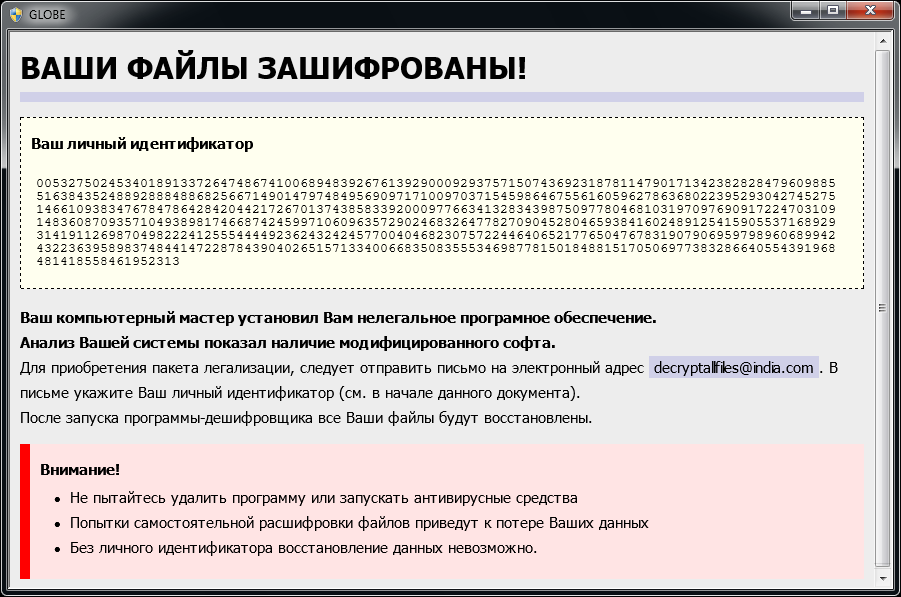

HermeticRansom

HermeticRansom은 러시아가 우크라이나를 침공했던 초기에 사용한 랜섬웨어입니다. Go 언어로 작성된 이 랜섬웨어는 AES GCM 대칭키 암호화를 사용해 파일을 암호화합니다. 이 랜섬웨어 공격의 피해자는 암호화된 파일을 무료로 해독할 수 있습니다.

암호화된 파일은 .[vote2024forjb@protonmail.com].encryptedJB 파일 확장명으로 찾을 수 있습니다. 또한 read_me.html이라는 파일 이름이 사용자의 바탕 화면에 나타납니다(아래 이미지 참고).

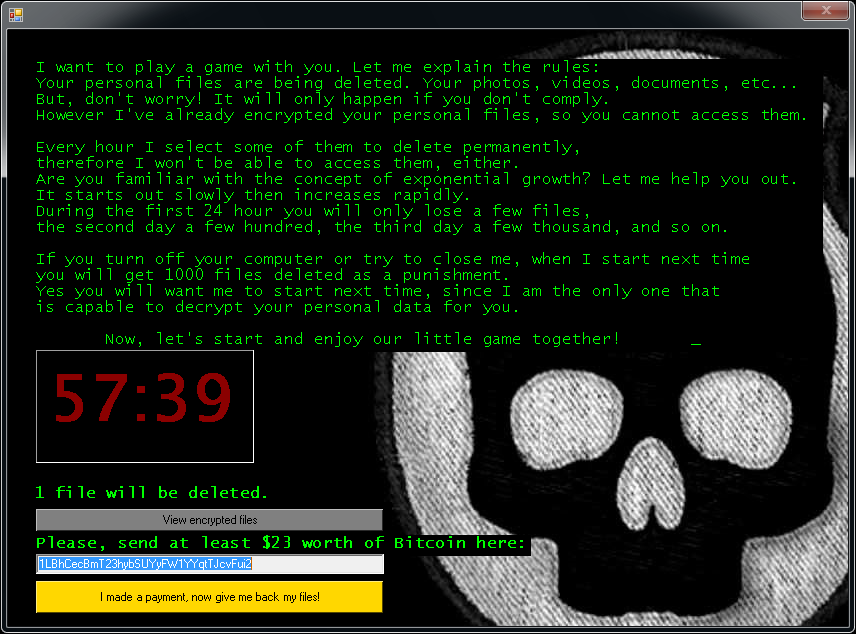

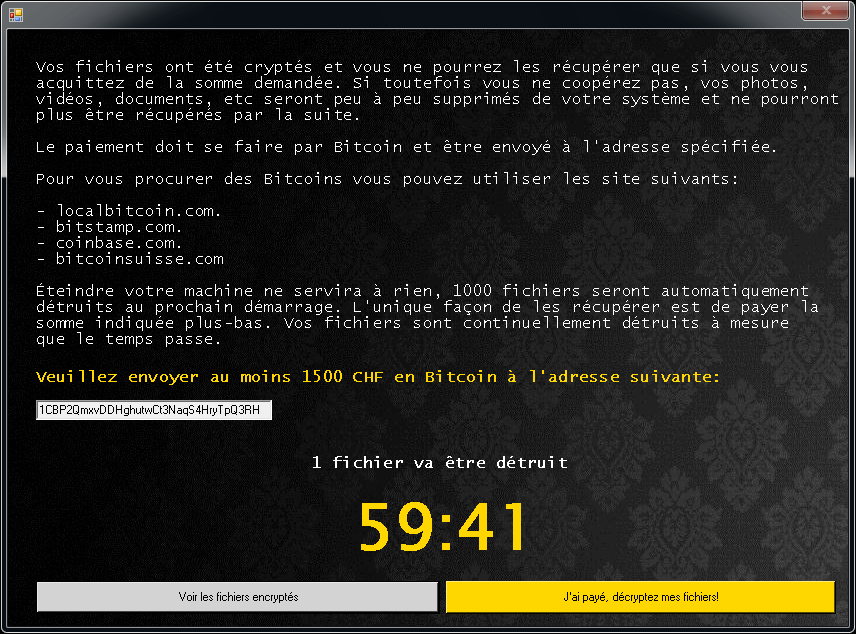

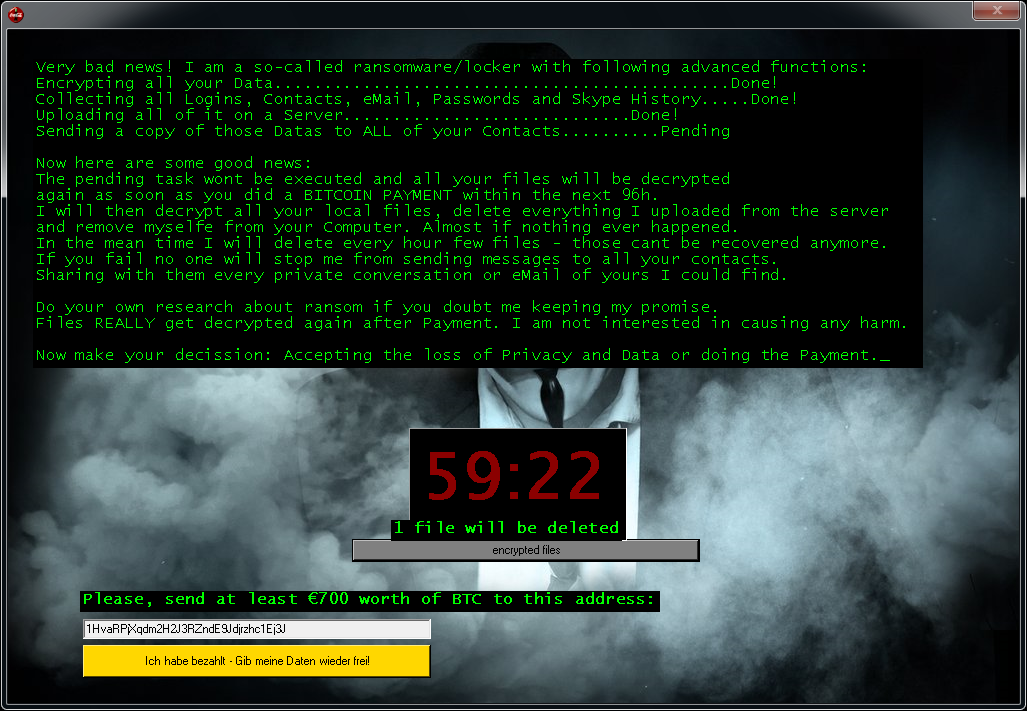

Jigsaw

Jigsaw는 2016년 3월 이후 관찰되고 있는 랜섬웨어 유형입니다. 이 이름은 "직소 킬러"라는 영화 캐릭터의 이름을 딴 것입니다. 이 랜섬웨어의 몇몇 변종은 랜섬 화면에 직소 킬러의 그림을 사용하고 있습니다.

암호화된 파일은 다음 확장명 중 하나를 사용합니다. .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org 또는 .gefickt.

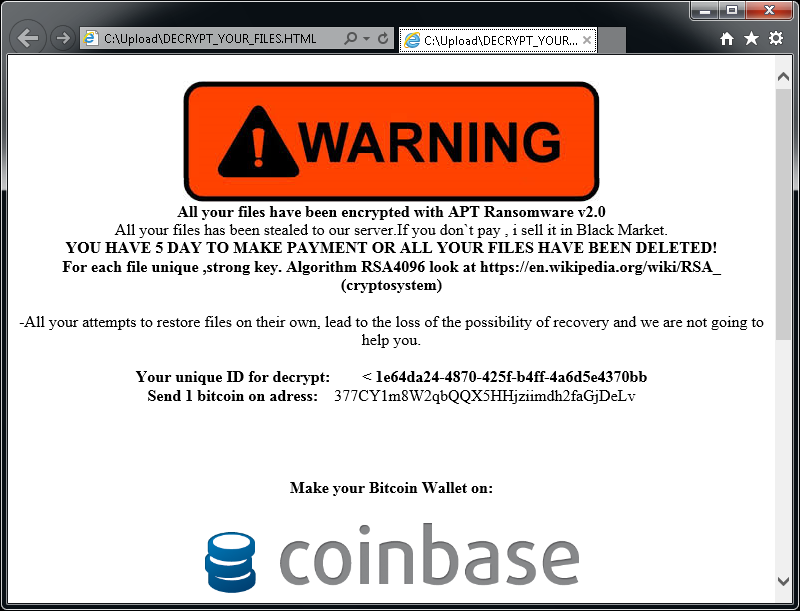

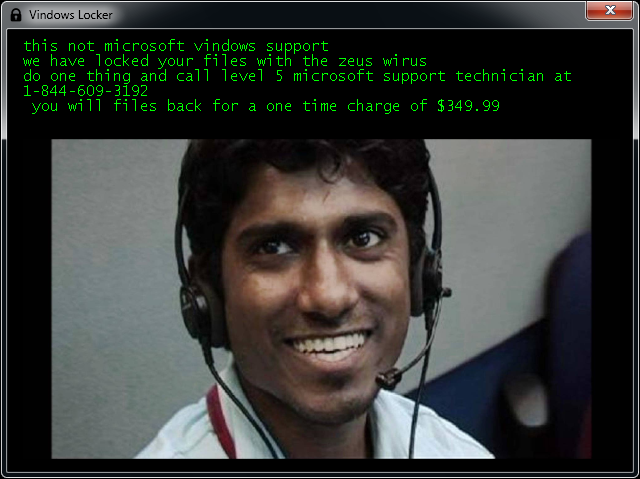

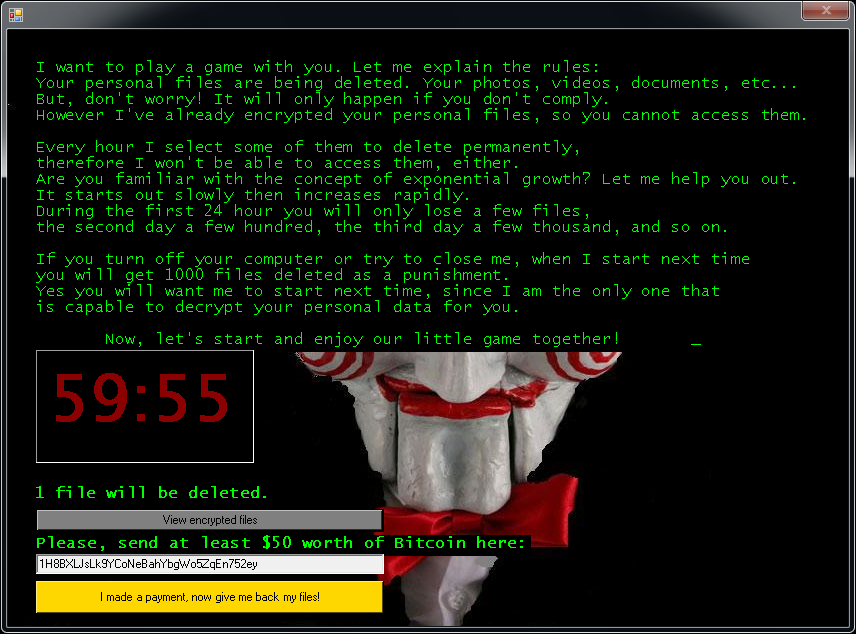

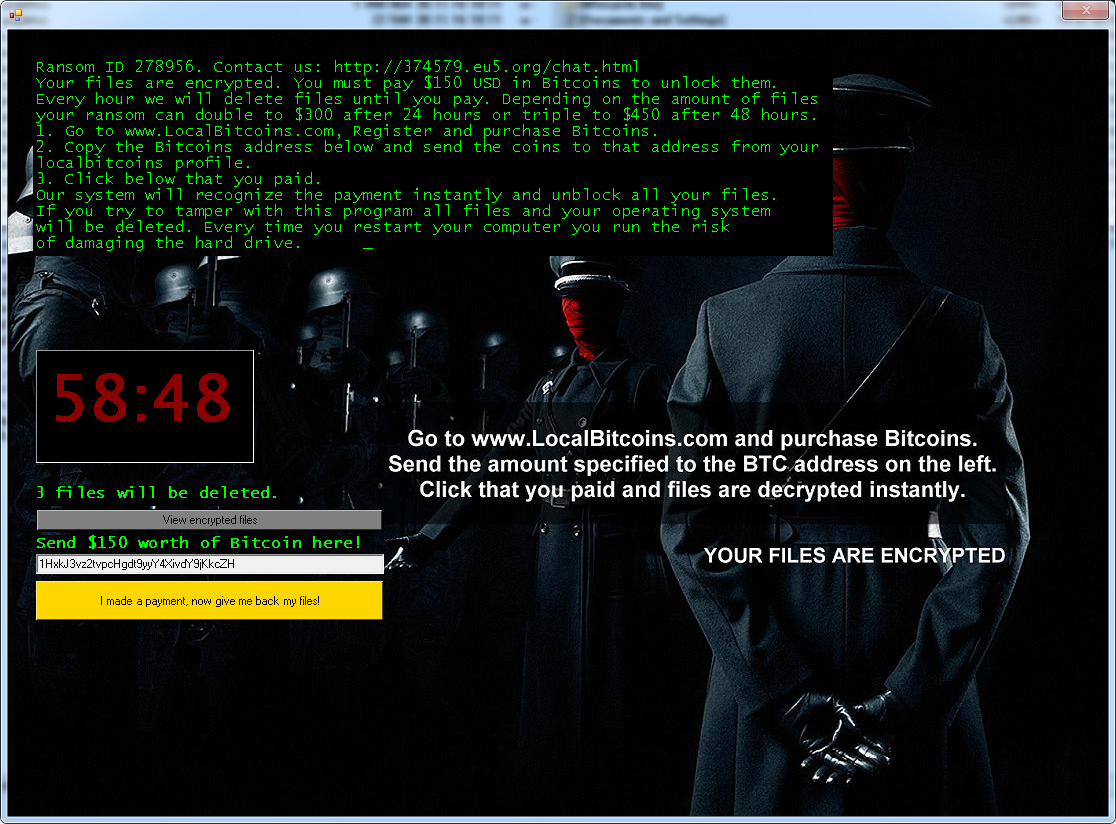

파일이 암호화된 후 아래 화면 중 하나가 표시됩니다.

Jigsaw로 인해 파일이 암호화된 경우 여기를 클릭하여 무료 수정 프로그램을 다운로드하세요.

LambdaLocker

LambdaLocker는 2017년 5월 처음으로 발견된 랜섬웨어 유형입니다. LambdaLocker는 Python 프로그래밍 언어로 작성되었으며 현재 유행하는 변종은 해독 가능합니다.

이 랜섬웨어는 다음과 같이 파일 이름 끝에 ".MyChemicalRomance4EVER" 확장명을 추가합니다.

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

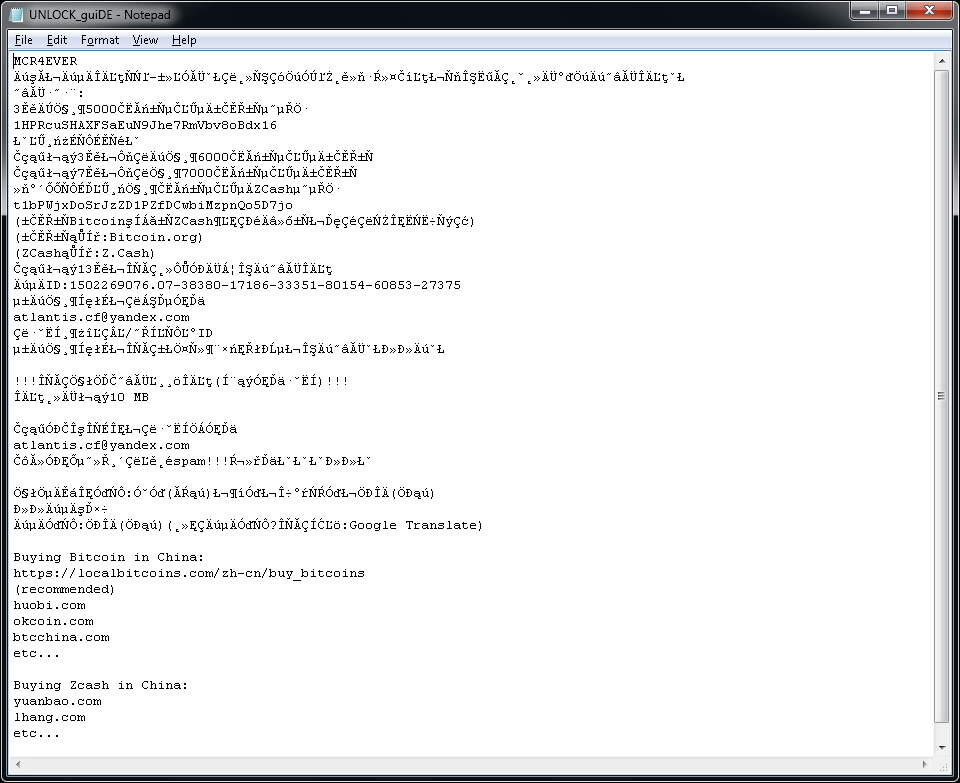

또한 사용자의 데스크톱에 "UNLOCK_guiDE.txt" 텍스트 파일을 생성합니다. 파일 내용은 아래와 같습니다.

Legion

Legion은 2016년 6월에 첫 등장한 랜섬웨어 유형입니다. 감염 징후는 다음과 같습니다.

Legion은 파일 이름 끝에 ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion 또는 .$centurion_legion@aol.com$.cbf 변형 확장명을 추가합니다. (예: Thesis.doc = Thesis.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion)

파일을 암호화한 후 데스크톱 배경 화면을 다음과 같이 변경하고 팝업 메시지를 표시합니다.

Legion으로 인해 파일이 암호화된 경우 여기를 클릭하여 무료 수정 프로그램을 다운로드하세요.

NoobCrypt

NoobCrypt는 2016년 7월 말 이후 관찰되고 있는 랜섬웨어 유형입니다. 이 랜섬웨어는 AES 256 암호화 방식을 사용하여 사용자 파일을 암호화합니다.

NoobCrypt는 파일 이름을 변경하지 않습니다. 그러나 암호화된 파일은 연결된 애플리케이션을 사용하여 열 수 없습니다.

파일을 암호화한 후 유사한 메시지가 표시됩니다(사용자 데스크톱의 "ransomed.html" 파일에 위치).

NoobCrypt로 인해 파일이 암호화된 경우 여기를 클릭하여 무료 수정 프로그램을 다운로드하세요.

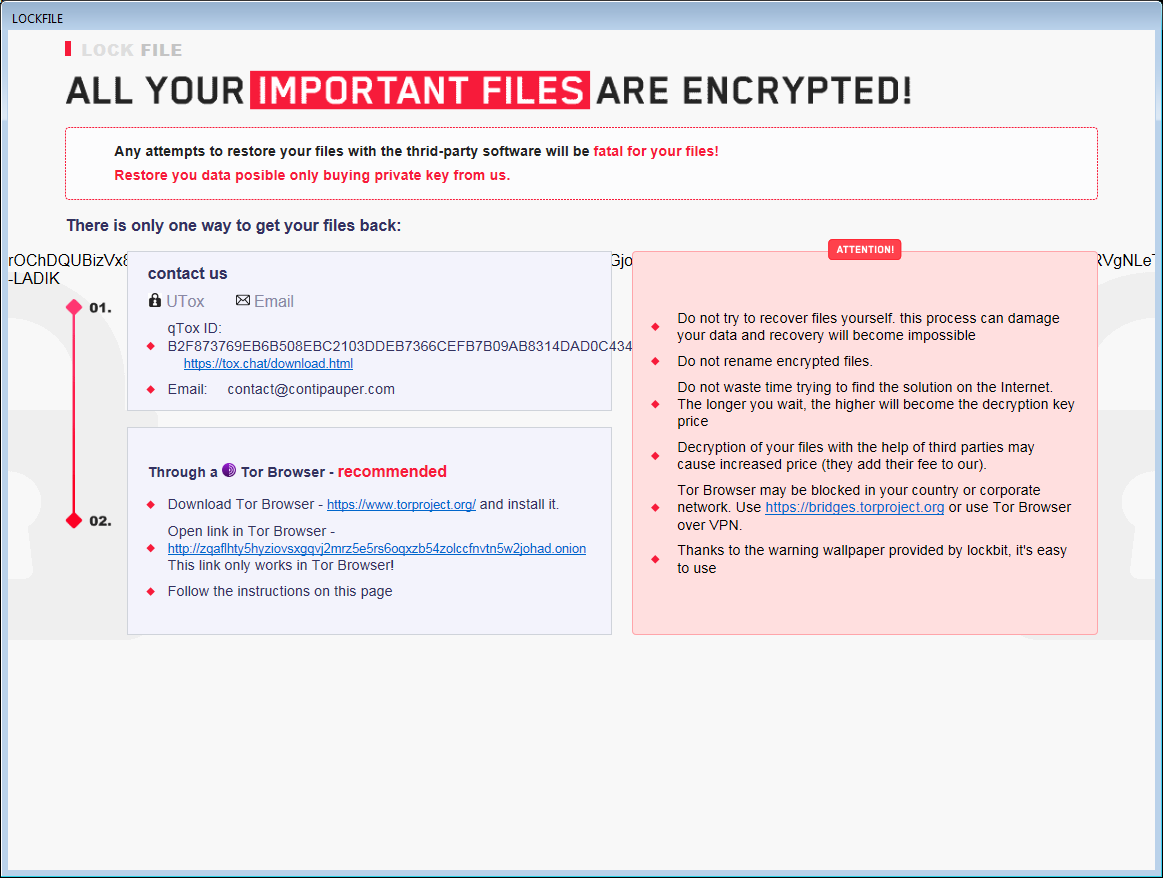

Prometheus

Prometheus 랜섬웨어는 .NET(C#)로 작성되고 Chacha20 또는 AES-256을 사용하여 암호화됩니다. 그러면 파일 암호화 키가 RSA-2048로 암호화되어 파일 끝에 저장됩니다. 이 랜섬웨어의 일부 변종도 무료로 해독할 수 있습니다.

암호화된 파일은 다음 파일 확장명 중 하나로 확인할 수 있습니다.

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

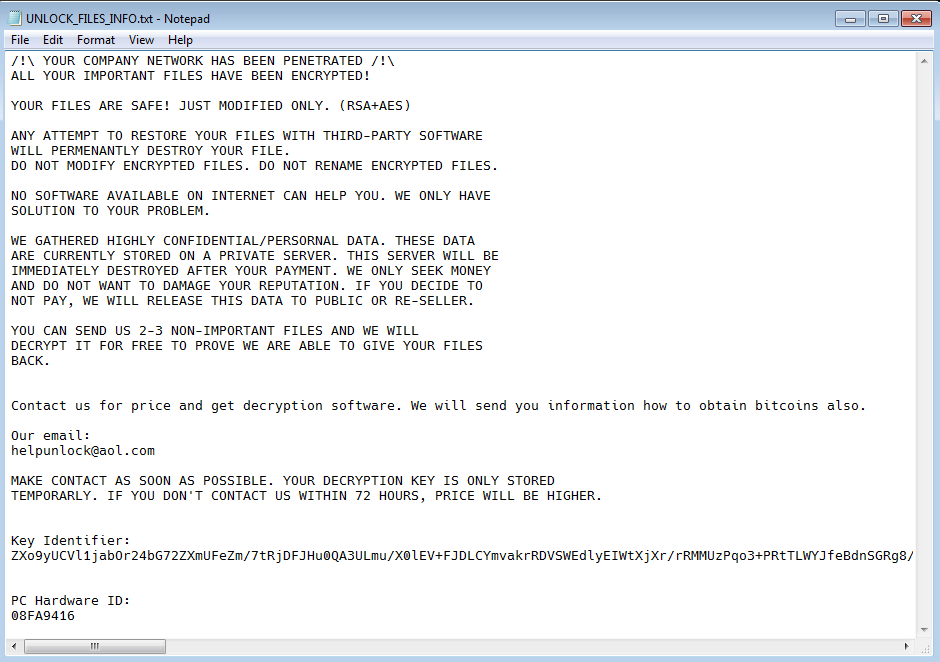

또한 사용자 바탕 화면에 랜섬웨어 메모 파일이 아래와 같은 이름 중 하나로 나타납니다.

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

TargetCompany

TargetCompany는 Chacha20 암호로 사용자 파일을 암호화하는 랜섬웨어입니다. 이제 이 랜섬웨어 공격의 피해자는 무료로 암호화된 파일을 해독할 수 있습니다.

암호화된 파일은 다음 확장명 중 하나로 확인할 수 있습니다.

.mallox

.exploit

.architek

.brg

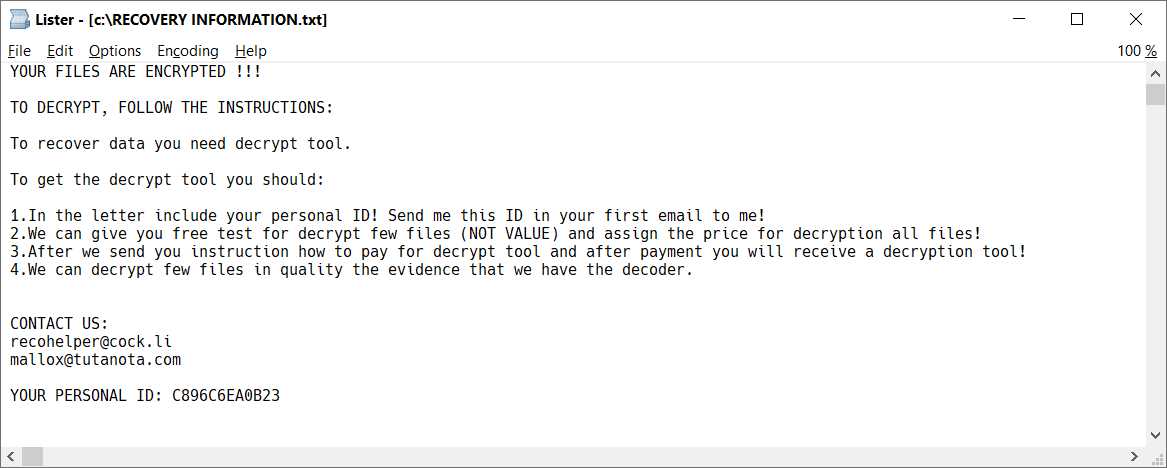

.carone

폴더에 암호화된 파일이 하나 이상 있으면 해당 폴더마다 RECOVERY INFORMATION.txt 이름의 랜섬웨어 메모 파일이 있습니다(아래 그림 참조).

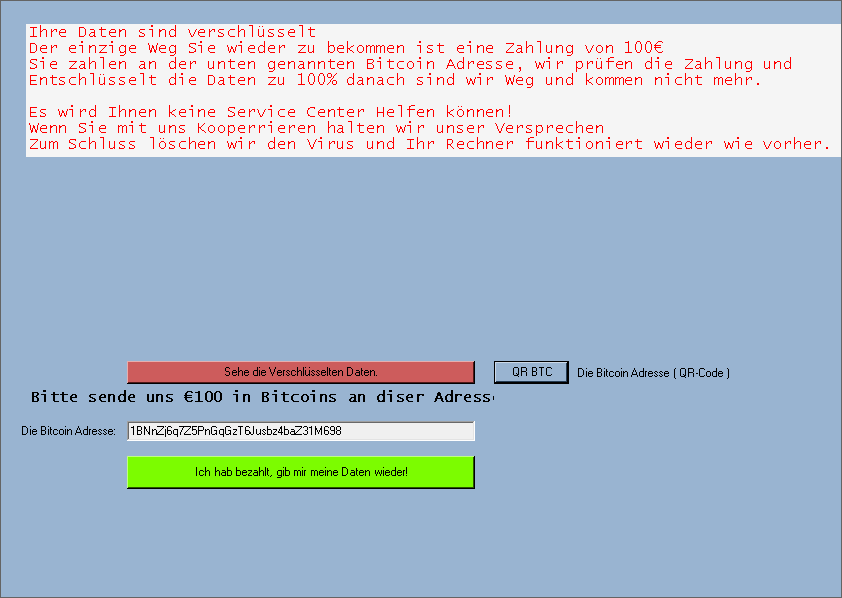

Stampado

Stampado는 AutoIt 스크립트 도구를 사용하여 작성된 랜섬웨어 유형입니다. 2016년 8월 이후 등장하였습니다. 다크 웹에서 판매되고 있으며 새로운 변종이 계속 나타나고 있습니다. 그러한 버전 중 하나는 Philadelphia라고도 불립니다.

Stampado는 암호화된 파일에 .locked 확장명을 추가합니다. 일부 변종은 파일 이름 자체도 암호화하므로 암호화된 파일 이름은 document.docx.locked 또는 85451F3CCCE348256B549378804965CD8564065FC3F8.locked와 같이 표시될 수 있습니다.

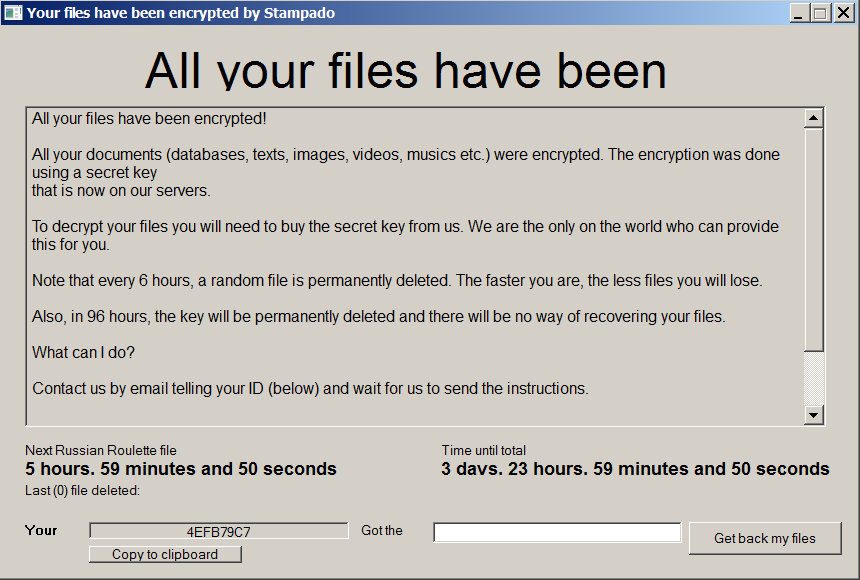

암호화가 완료되면 다음 화면이 표시됩니다.

Stampado로 인해 파일이 암호화된 경우 여기를 클릭하여 무료 수정 프로그램을 다운로드하세요.

SZFLocker

SZFLocker는 2016년 5월에 첫 등장한 랜섬웨어 유형입니다. 감염 징후는 다음과 같습니다.

SZFLocker는 파일 이름 끝에 .szf를 추가합니다. (예: Thesis.doc = Thesis.doc.szf)

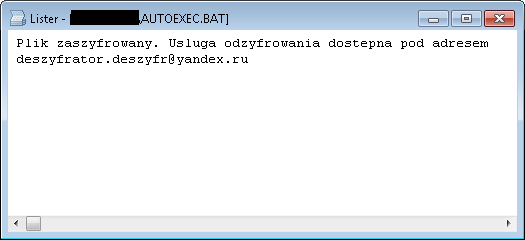

암호화된 파일을 열려고 할 경우 다음 메시지(폴란드어)를 표시합니다.

SZFLocker로 인해 파일이 암호화된 경우 여기를 클릭하여 무료 수정 프로그램을 다운로드하세요.

TeslaCrypt

TeslaCrypt는 2015년 2월에 첫 등장한 랜섬웨어 유형입니다. 감염 징후는 다음과 같습니다.

TeslaCrypt로 인해 파일이 암호화된 경우 여기를 클릭하여 무료 수정 프로그램을 다운로드하세요.

Troldesh/Shade

Shade 또는 Encoder.858로도 알려진 Troldesh는 2016년 이후 나타난 랜섬웨어 유형입니다. 2020년 4월 말 랜섬웨어 작성자가 업계를 떠나면서 파일 암호화를 해독하는 데 사용하는 해독 키를 무료로 게시했습니다.

자세한 내용은 https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/를 참조하세요.

암호화된 파일은 다음 확장명 중 하나를 사용합니다.

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

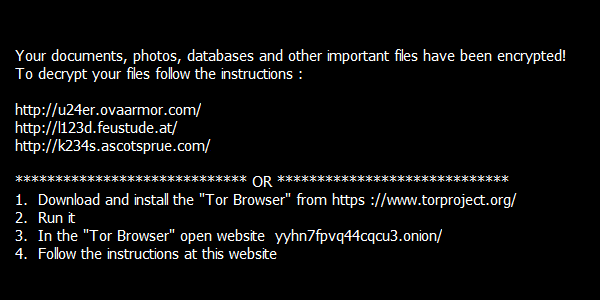

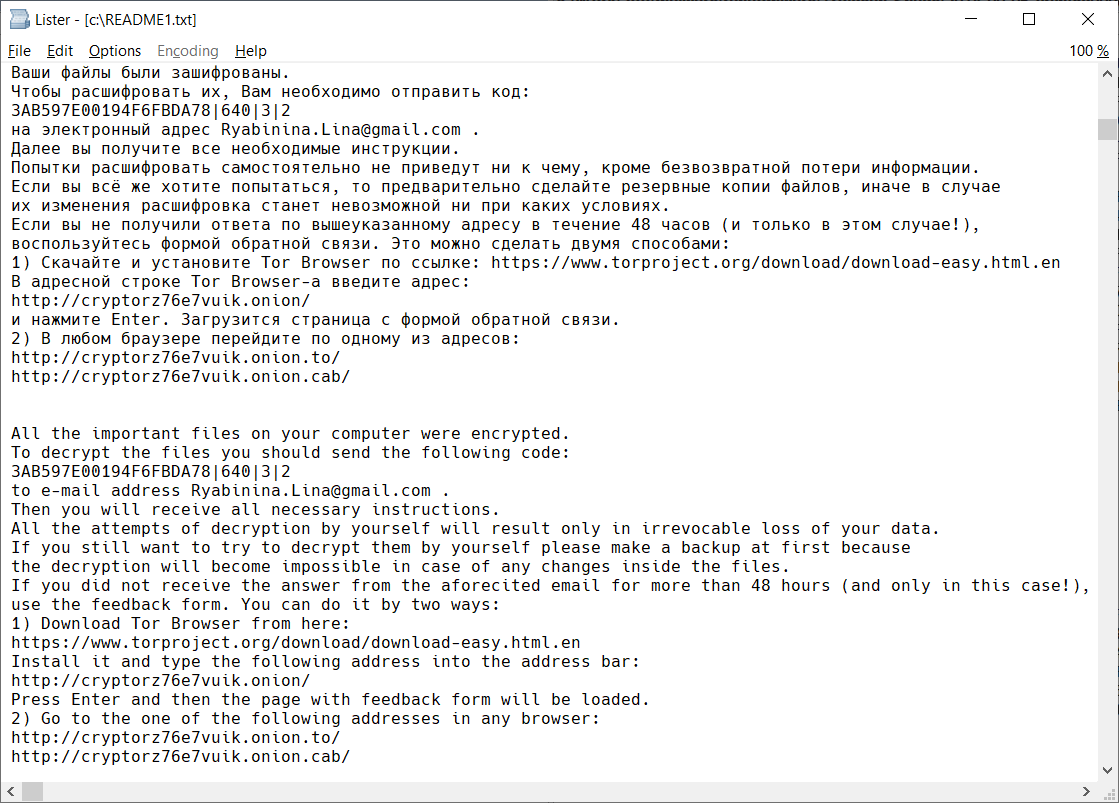

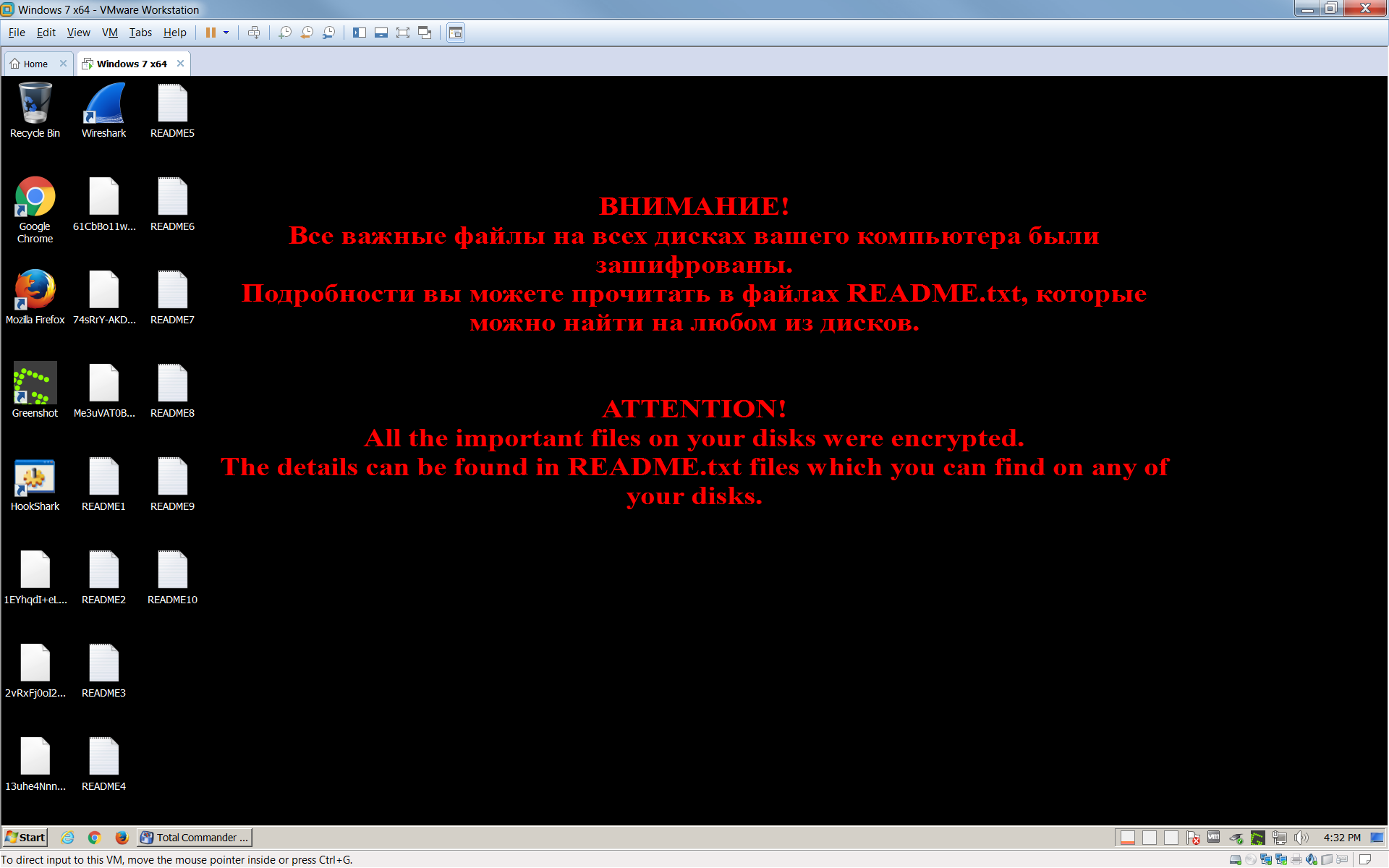

파일이 암호화된 후 사용자 데스크톱에는 README1.txt부터 README10.txt까지 다양한 이름을 포함하는 여러 파일이 생성됩니다. 이러한 파일은 여러 언어로 되어 있으며 다음과 같은 내용이 포함되어 있습니다.

또한 사용자 데스크톱의 배경 화면이 아래 그림과 같이 변경되어 표시됩니다.

Troldesh로 인해 파일이 암호화된 경우 여기를 클릭하여 무료 수정 프로그램을 다운로드하세요.

XData

XData는 AES_NI에서 파생된 랜섬웨어 유형으로, WannaCry와 마찬가지로 Eternal Blue를 사용하여 다른 기기로 확산됩니다.

이 랜섬웨어는 암호화된 파일에 ".~xdata~" 확장명을 추가합니다.

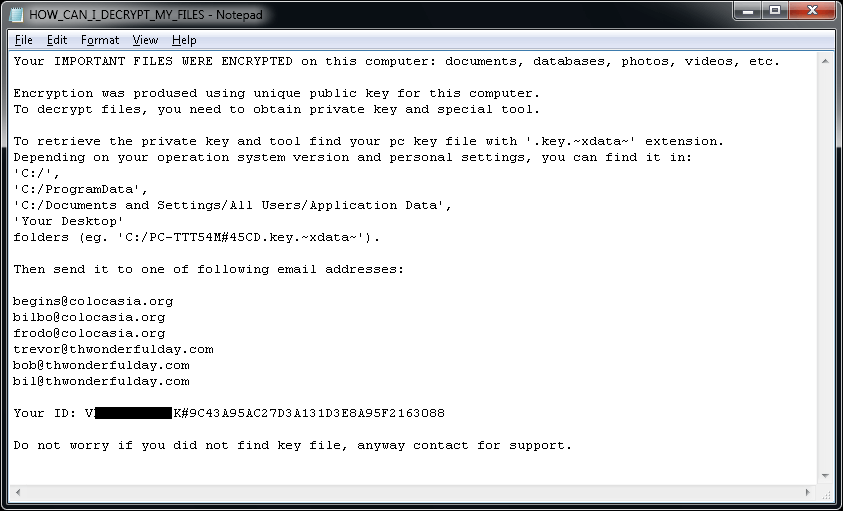

암호화된 파일이 있는 폴더에는 "HOW_CAN_I_DECRYPT_MY_FILES.txt"라는 파일이 나타납니다. 또한 랜섬웨어는

[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~와 유사한 이름의 키 파일을 생성하며, 위치는 아래와 같습니다.

• C:\

• C:\ProgramData

• 데스크톱

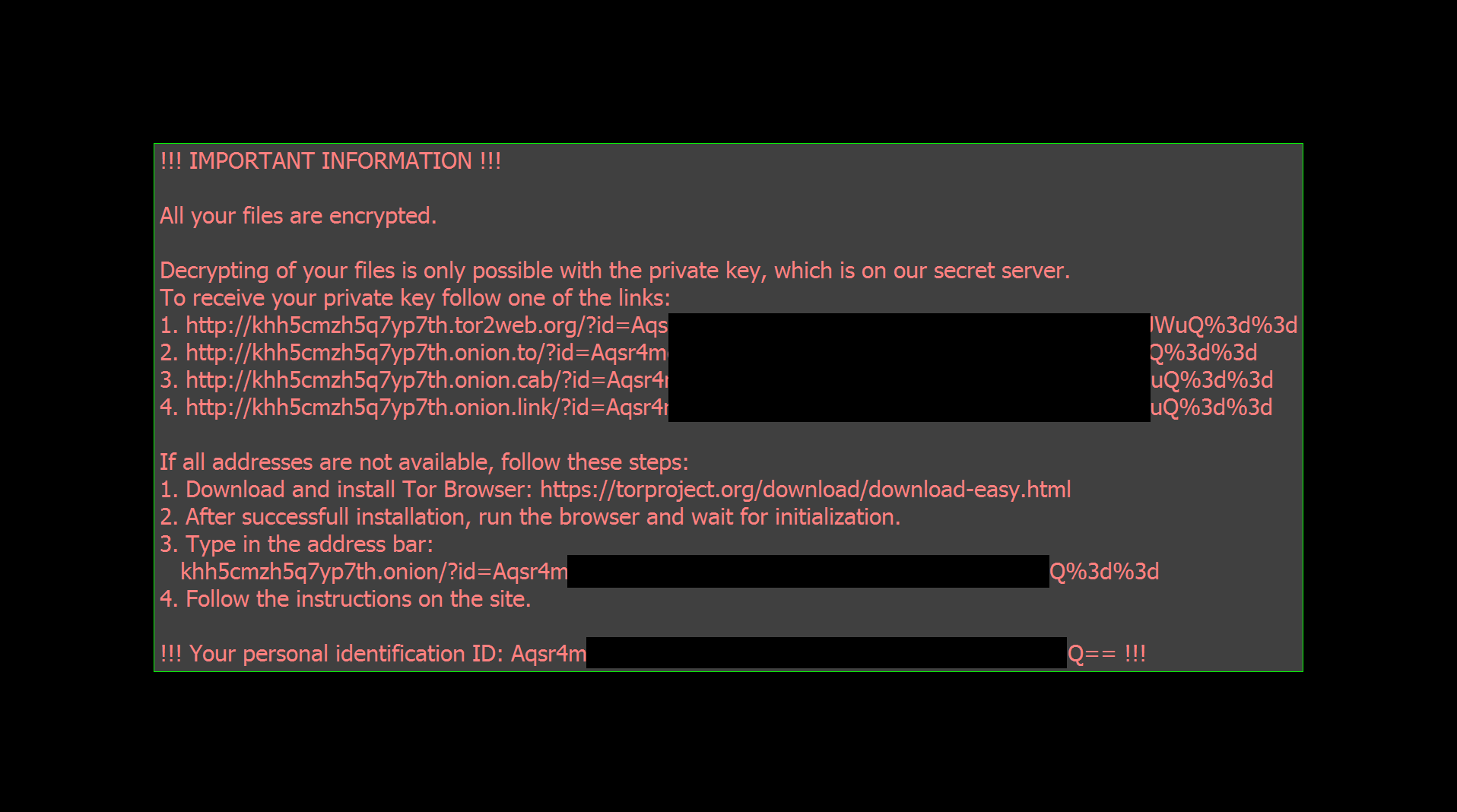

"HOW_CAN_I_DECRYPT_MY_FILES.txt" 파일은 다음의 랜섬 메모를 포함합니다.

Troldesh로 인해 파일이 암호화된 경우 여기를 클릭하여 무료 수정 프로그램을 다운로드하세요.