Δωρεάν εργαλεία αποκρυπτογράφησης ransomware

Έχετε προσβληθεί από ransomware; Μην πληρώσετε τα λύτρα!

Επιλέξτε τύπο ransomware

Τα δωρεάν εργαλεία αποκρυπτογράφησης ransomware μπορούν να βοηθήσουν στην αποκρυπτογράφηση αρχείων που έχουν κρυπτογραφηθεί με τις ακόλουθες μορφές ransomware. Απλά κάντε κλικ σε ένα όνομα για να δείτε τα συμπτώματα μόλυνσης και να λάβετε την δωρεάν λύση μας.

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo & LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (Offline)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh / Shade

- XData

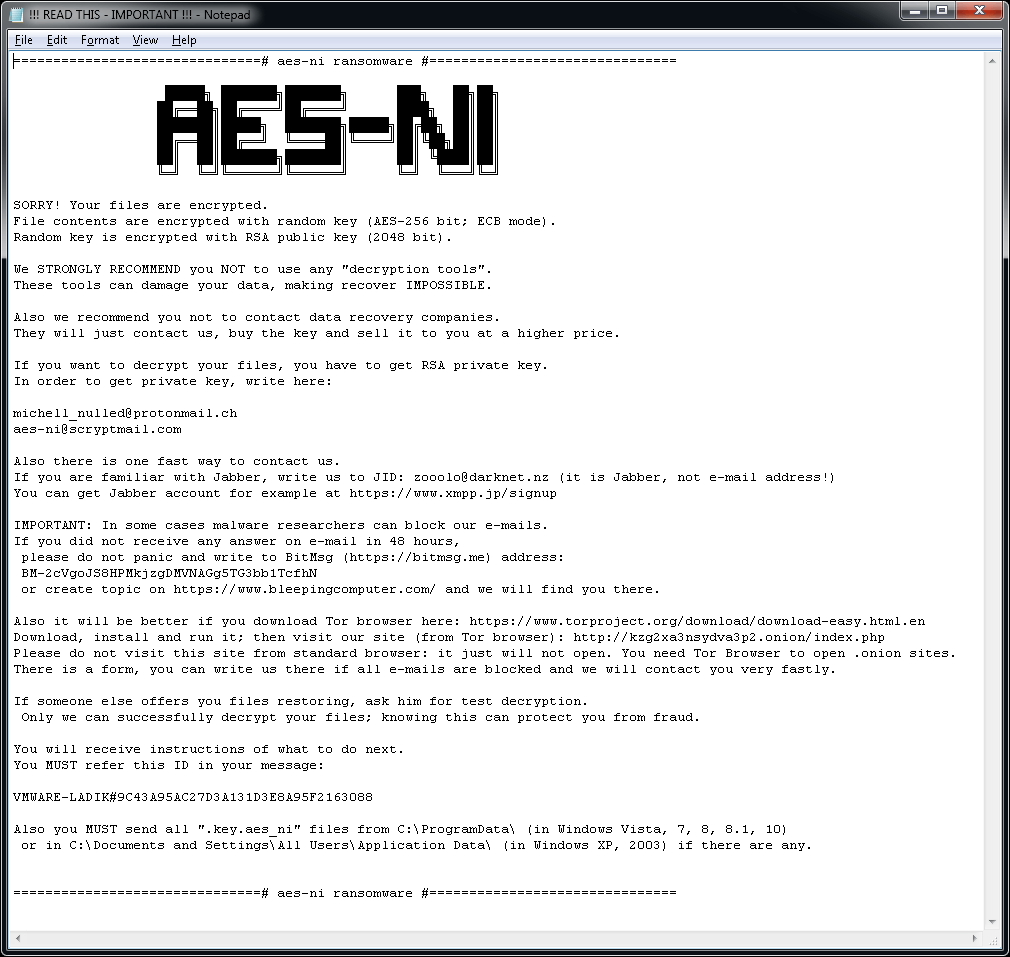

AES_NI

Το AES_NI είναι ένα στέλεχος ransomware που πρωτοεμφανίστηκε τον Δεκέμβριο του 2016. Έκτοτε, έχουμε καταγράψει πολλές παραλλαγές, με διαφορετικές επεκτάσεις αρχείων.¬ Για την κρυπτογράφηση αρχείων, το ransomware χρησιμοποιεί κρυπτογράφηση AES-256 σε συνδυασμό με κωδικοποίηση RSA-2048.

Το ransomware προσθέτει μια από τις ακόλουθες επεκτάσεις στα κρυπτογραφημένα αρχεία:

.aes_ni

.aes256

.aes_ni_0day

Σε κάθε φάκελο με ένα τουλάχιστον κρυπτογραφημένο αρχείο, το αρχείο «!!! READ THIS - IMPORTANT!!!.txt» μπορεί να βρεθεί. Επιπλέον, το ransomware δημιουργεί ένα βασικό αρχείο με όνομα παρόμοιο με το: [PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day στον φάκελο C:\ProgramData.

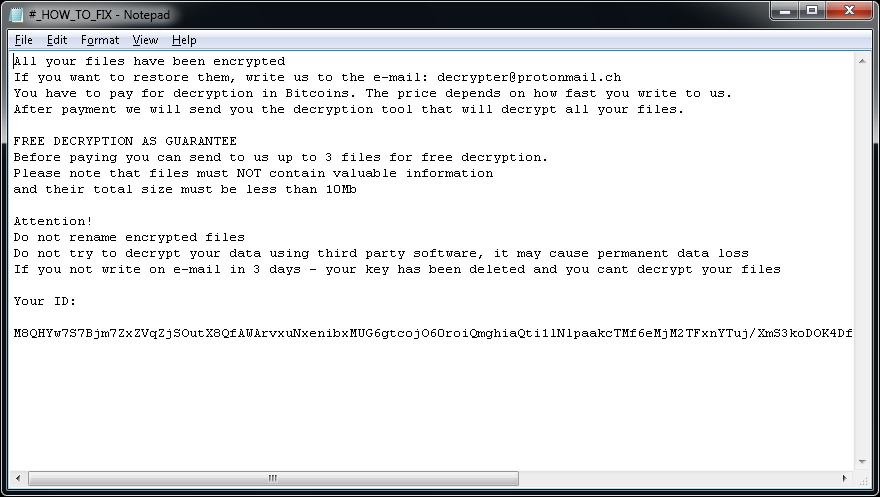

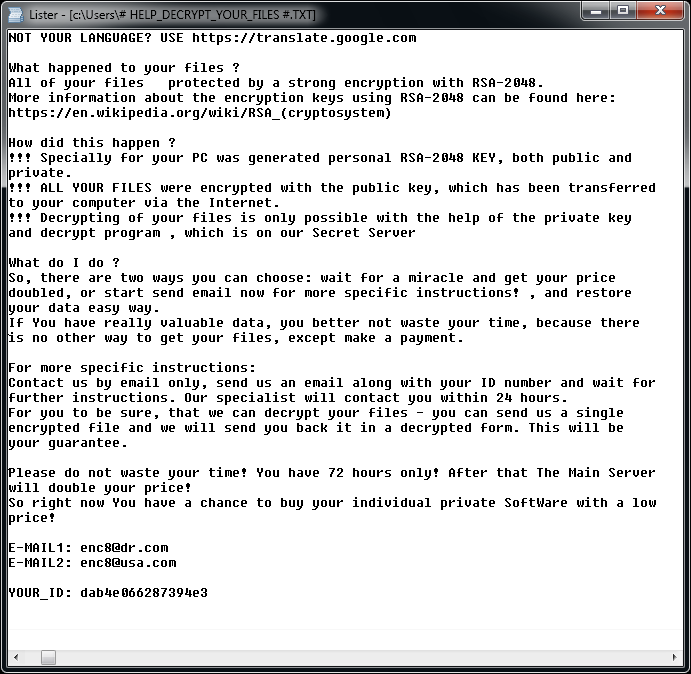

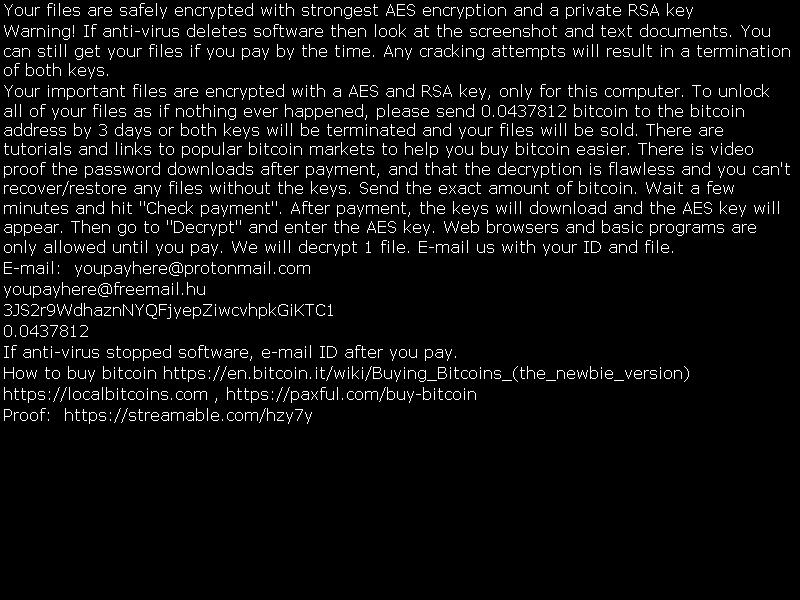

Το αρχείο «!!! READ THIS - IMPORTANT !!!.txt» περιέχει την παρακάτω σημείωση για τα λύτρα:

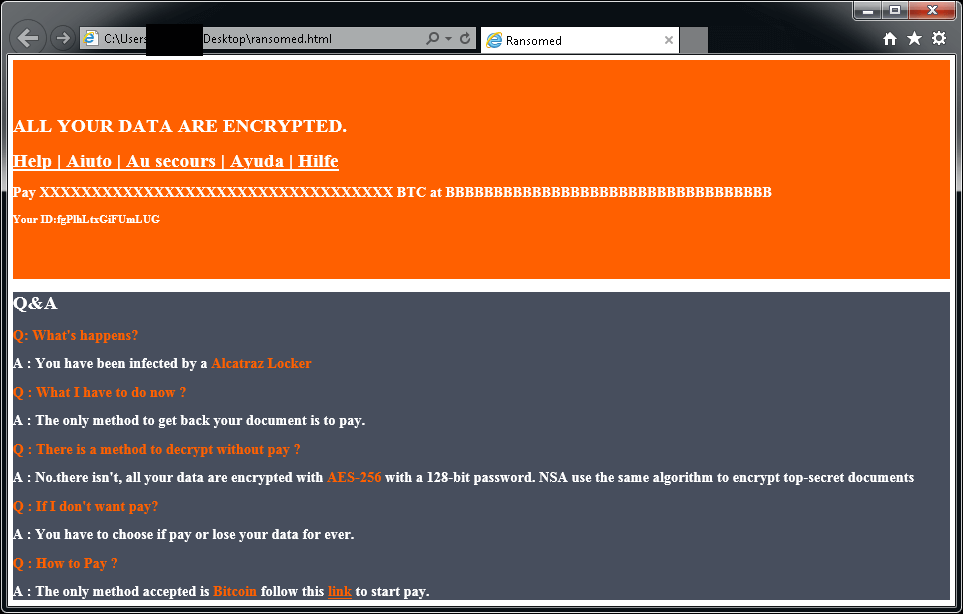

Alcatraz Locker

Το Alcatraz Locker είναι ένα είδος ransomware που εντοπίστηκε για πρώτη φορά στα μέσα Νοεμβρίου του 2016. Το ransomware αυτό χρησιμοποιεί για να κρυπτογραφήσει τα αρχεία των χρηστών κρυπτογράφηση AES 256 σε συνδυασμό με κωδικοποίηση Base64.

Τα κρυπτογραφημένα αρχεία έχουν την επέκταση «.Alcatraz».

Μετά την κρυπτογράφηση των αρχείων, εμφανίζεται ένα παρόμοιο μήνυμα (βρίσκεται σε ένα αρχείο με το όνομα «ransomed.html» στην επιφάνεια εργασίας του χρήστη):

Σε περίπτωση που το Alcatraz Locker έχει κρυπτογραφήσει τα αρχεία σας, κάντε κλικ εδώ για να κατεβάσετε την δωρεάν επιδιόρθωση (fix):

Apocalypse

Το Apocalypse είναι ένα είδος ransomware που εντοπίστηκε για πρώτη φορά τον Ιούνιο του 2016. Τα συμπτώματα μόλυνσης είναι τα ακόλουθα:

Το Apocalypse προσθέτει τις επεκτάσεις .encrypted, .FuckYourData, .locked, .Encryptedfile, ή .SecureCrypted στο τέλος των ονομάτων αρχείων. (π.χ. Thesis.doc = Thesis.doc.locked)

Με το άνοιγμα ενός αρχείου με την επέκταση .How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt, ή .Where_my_files.txt (π.χ. Thesis.doc.How_To_Decrypt.txt) εμφανίζεται μια παραλλαγή αυτού του μηνύματος:

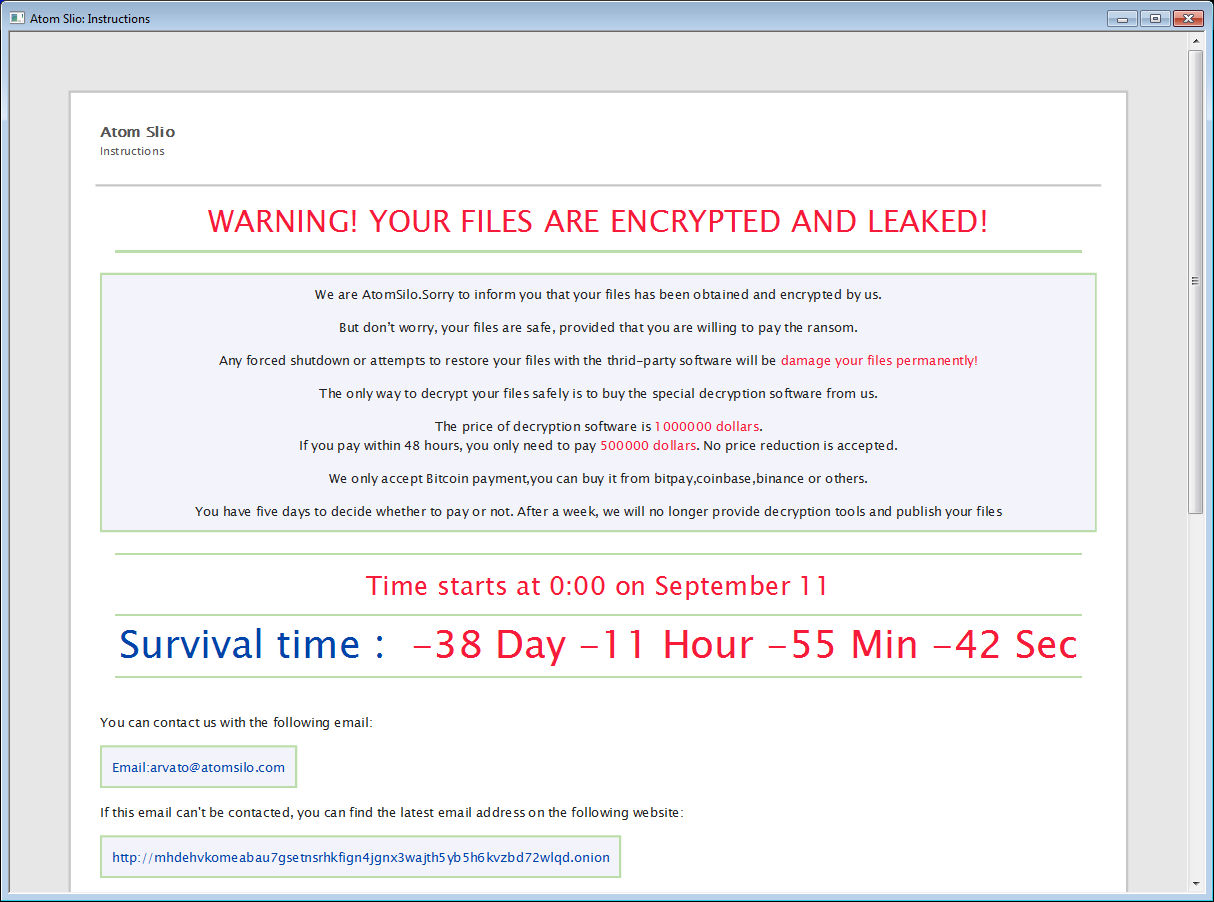

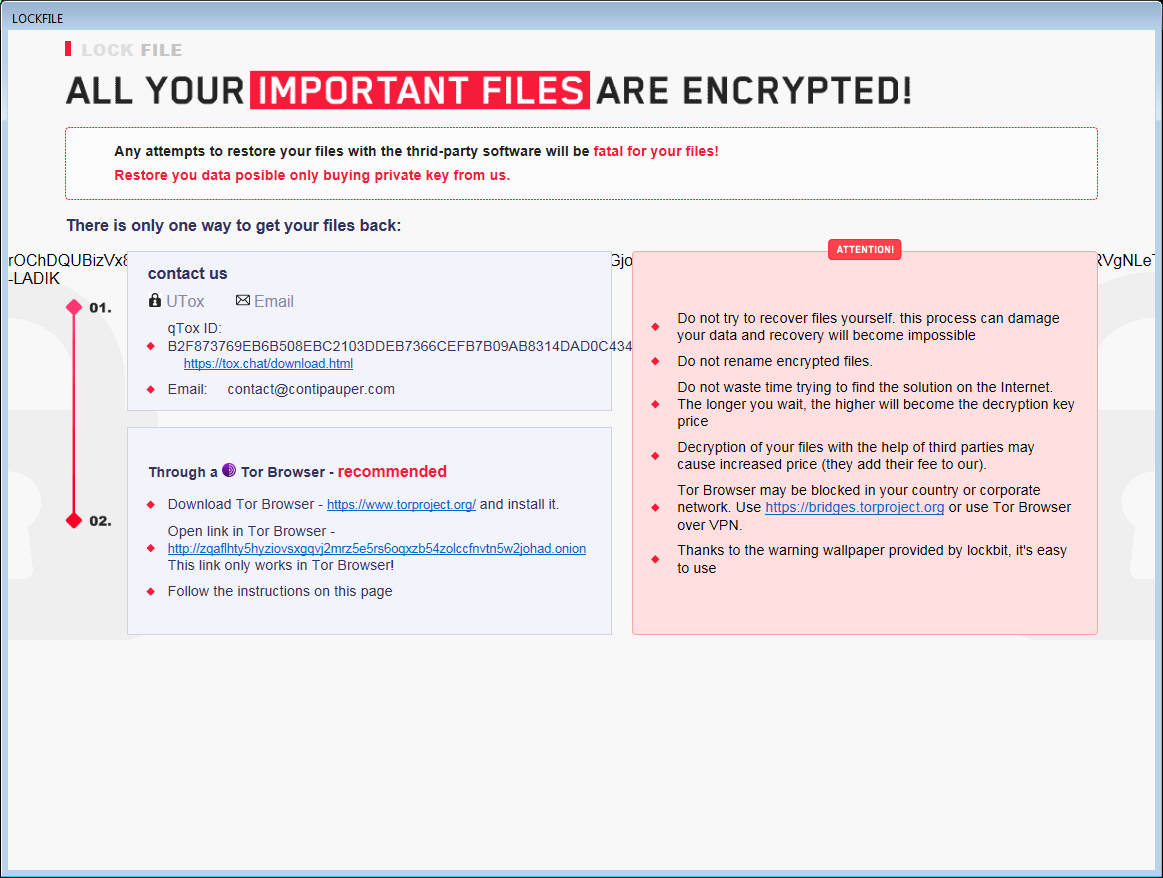

AtomSilo & LockFile

Το AtomSilo&LockFile είναι δύο στελέχη ransomware που αναλύονται από τον Jiří Vinopal. Τα δύο αυτά στελέχη έχουν πολύ παρόμοια συστήματα κρυπτογράφησης, οπότε η συγκεκριμένη μονάδα αποκρυπτογράφησης καλύπτει και τις δύο παραλλαγές. Τα θύματα μπορούν να αποκρυπτογραφήσουν τα αρχεία τους δωρεάν.

Τα κρυπτογραφημένα αρχεία μπορούν να αναγνωριστούν από μία από τις παρακάτω επεκτάσεις:

.ATOMSILO

.lockfile

Σε κάθε φάκελο με ένα τουλάχιστον κρυπτογραφημένο αρχείο, υπάρχει επίσης ένα αρχείο σημειώσεων λύτρων που ονομάζεται README-FILE-%ComputerName%-%Number%.hta ή LOCKFILE-README-%ComputerName%-%Number%.hta, π.χ.:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

Babuk

Το Babuk είναι ένα ρωσικό ransomware. Τον Σεπτέμβριο του 2021 ο κώδικας προέλευσης διέρρευσε μαζί με κάποια κλειδιά αποκρυπτογράφησης. Τα θύματα μπορούν να αποκρυπτογραφήσουν τα αρχεία τους δωρεάν.

Κατά την κρυπτογράφηση του αρχείου, το Babuk προσθέτει μια από τις ακόλουθες επεκτάσεις στο όνομα του αρχείου:

.babuk

.babyk

.doydo

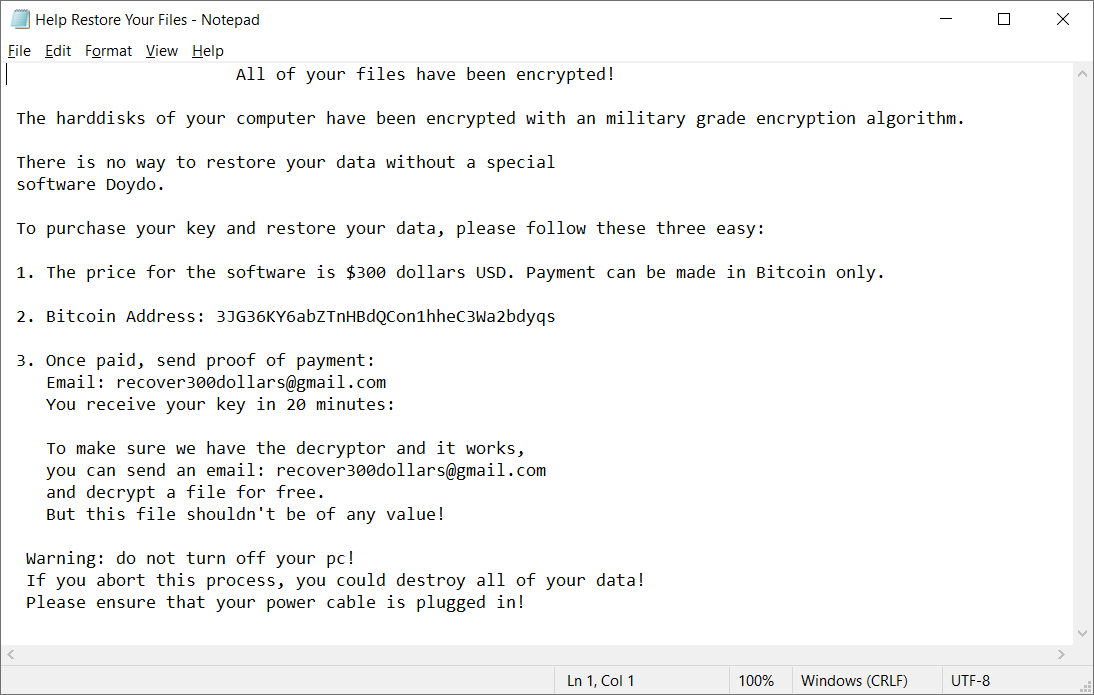

Σε κάθε φάκελο με ένα τουλάχιστον κρυπτογραφημένο αρχείο, μπορεί να βρεθεί το αρχείο Help Restore Your Files.txt με το ακόλουθο περιεχόμενο:

BadBlock

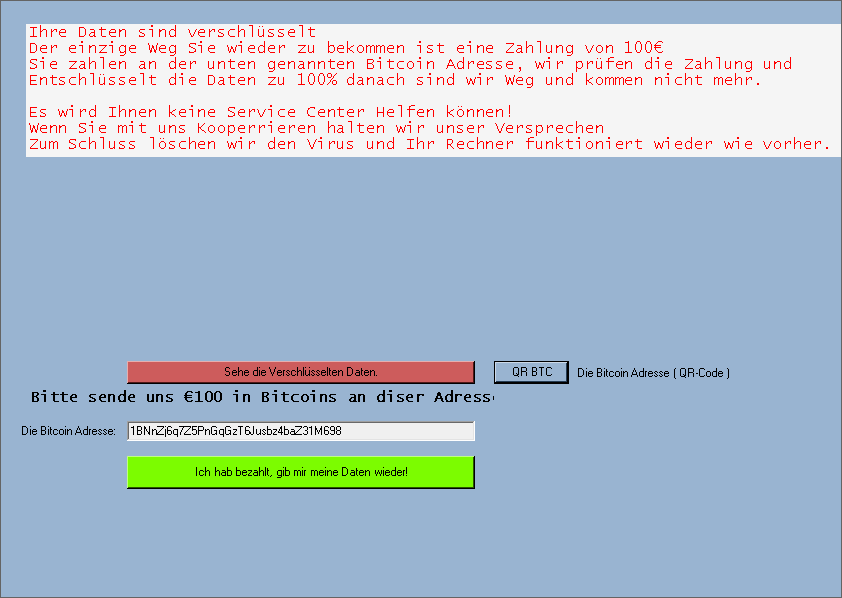

Το Badblock είναι ένα είδος ransomware που εντοπίστηκε για πρώτη φορά τον Μάιο του 2016. Τα συμπτώματα μόλυνσης είναι τα ακόλουθα:

Το BadBlock δεν αλλάζει τα ονόματα των αρχείων σας.

Μετά την κρυπτογράφηση των αρχείων, το BadBlock εμφανίζει ένα από αυτά τα μηνύματα (από ένα αρχείο με το όνομα Help Decrypt.html):

Σε περίπτωση που το BadBlock έχει κρυπτογραφήσει τα αρχεία σας, κάντε κλικ εδώ για να κατεβάσετε την δωρεάν επιδιόρθωση (fix):

Bart

Το Bart είναι ένα είδος ransomware που εντοπίστηκε για πρώτη φορά στα τέλη Ιουνίου του 2016. Τα συμπτώματα μόλυνσης είναι τα ακόλουθα:

Το Bart προσθέτει την επέκταση .bart.zip στο τέλος των ονομάτων αρχείων. (π.χ. Thesis.doc = Thesis.docx.bart.zip) Αυτά είναι κρυπτογραφημένη αρχεία ZIP που περιέχουν τα αρχικά αρχεία.

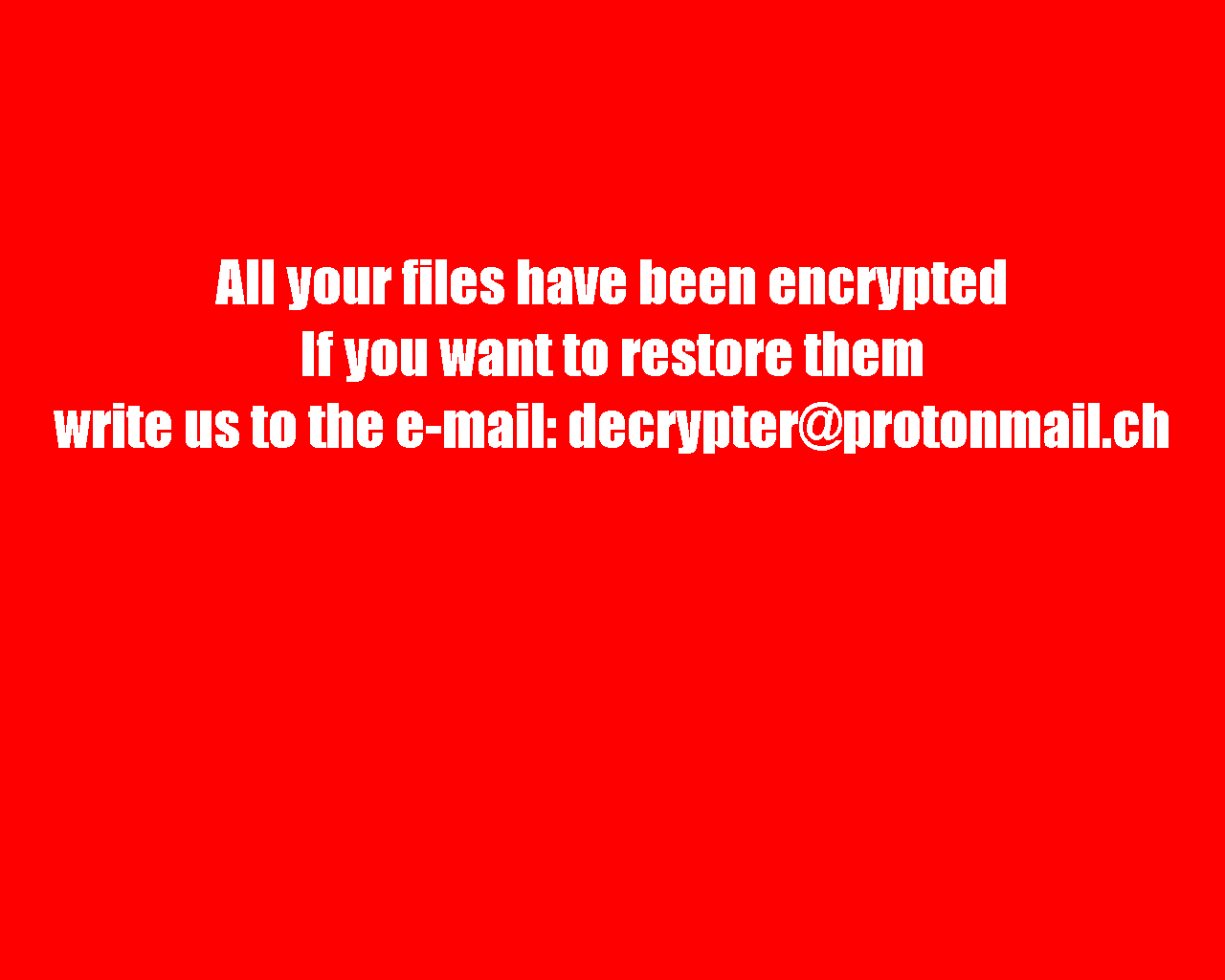

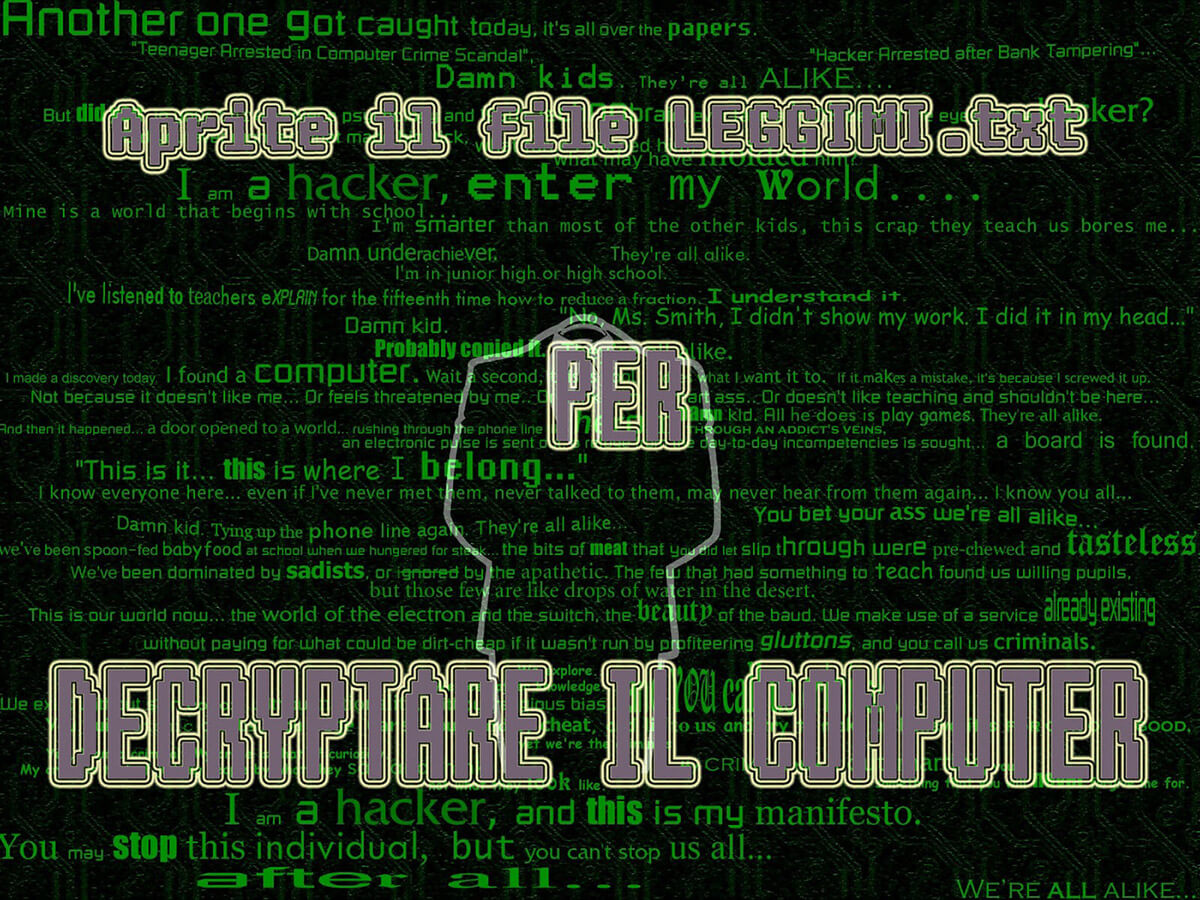

Μετά την κρυπτογράφηση των αρχείων, το Bart αλλάζει την ταπετσαρία της επιφάνειας εργασίας σας σε μια εικόνα όπως η παρακάτω. Το κείμενο σε αυτήν την εικόνα μπορεί επίσης να βοηθήσει στον εντοπισμό του Bart και αποθηκεύεται στην επιφάνεια εργασίας σε αρχεία με το όνομα recover.bmp και recover.txt.

Σε περίπτωση που το Bart έχει κρυπτογραφήσει τα αρχεία σας, κάντε κλικ εδώ για να κατεβάσετε την δωρεάν επιδιόρθωση (fix):

Ευχαριστίες: Θέλουμε να ευχαριστήσουμε τον Peter Conrad, δημιουργό του PkCrack, ο οποίος μας έδωσε άδεια να χρησιμοποιήσουμε τη βιβλιοθήκη του στο εργαλείο αποκρυπτογράφησης του Bart.

BigBobRoss

Το BigBobRoss κρυπτογραφεί τα αρχεία των χρηστών μέσω κρυπτογράφησης AES128. Τα κρυπτογραφημένα αρχεία έχουν τη νέα επέκταση «.obfuscated» που προσαρτάται στο τέλος του ονόματος αρχείου.

Το ransomware προσθέτει την ακόλουθη επέκταση: .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

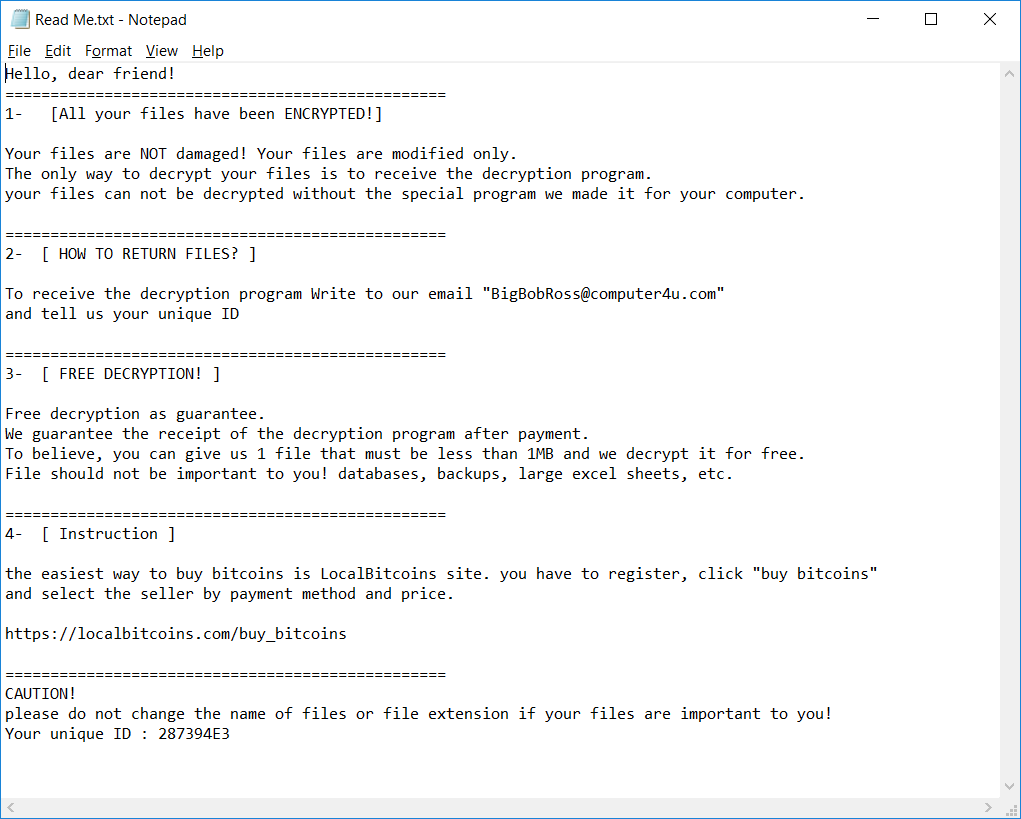

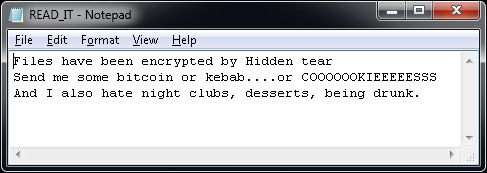

Το ransomware δημιουργεί επίσης ένα αρχείο κειμένου που ονομάζεται "Read Me.txt" σε κάθε φάκελο. Το περιεχόμενο του αρχείου φαίνεται παρακάτω.

BTCWare

Το BTCWare είναι ένα στέλεχος ransomware που πρωτοεμφανίστηκε τον Μάρτιο του 2017. Έκτοτε, έχουμε καταγράψει πέντε παραλλαγές που μπορεί να διακριθούν από την κρυπτογραφημένη επέκταση αρχείου. Το ransomware χρησιμοποιεί δύο διαφορετικές μεθόδους κρυπτογράφησης: RC4 και AES 192.

Τα κρυπτογραφημένα ονόματα αρχείων θα έχουν μία από τις παρακάτω μορφές:

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

Επιπλέον, μπορεί να βρεθεί στον υπολογιστή ένα από τα παρακάτω αρχεία:

Key.dat στο %USERPROFILE%\Desktop

1.bmp στο %USERPROFILE%\AppData\Roaming

#_README_#.inf ή !#_DECRYPT_#!.inf σε κάθε φάκελο με ένα τουλάχιστον κρυπτογραφημένο αρχείο.

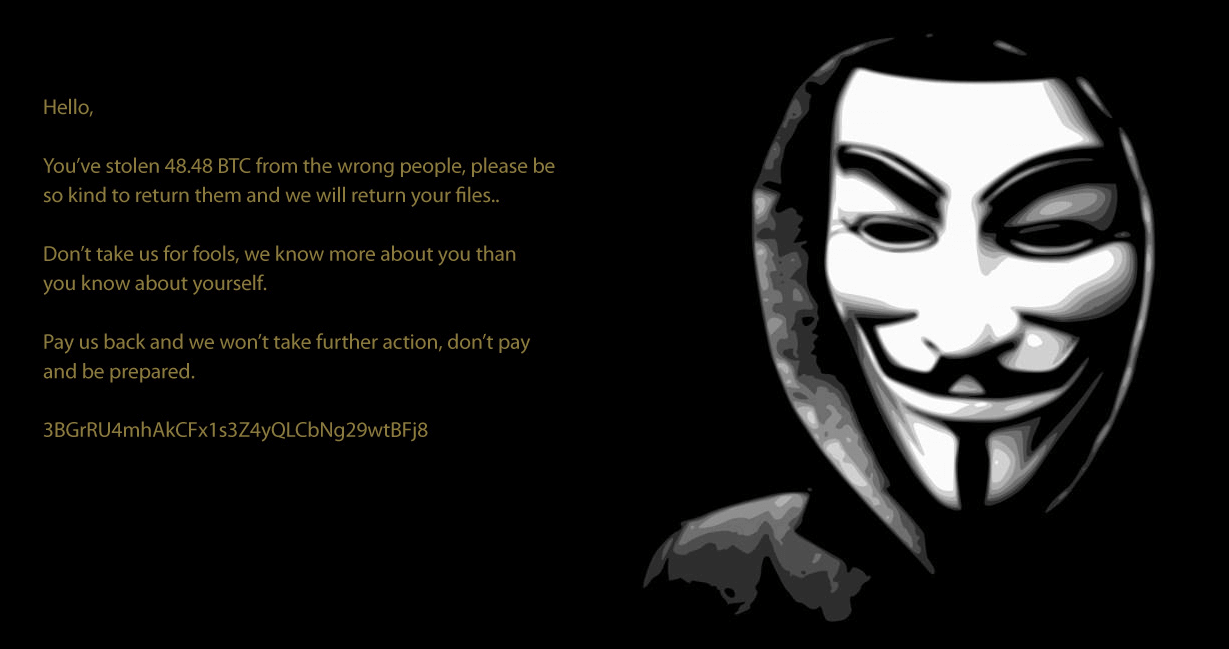

Μετά την κρυπτογράφηση των αρχείων, η ταπετσαρία στην επιφάνεια εργασίας αλλάζει σε μία από τις παρακάτω:

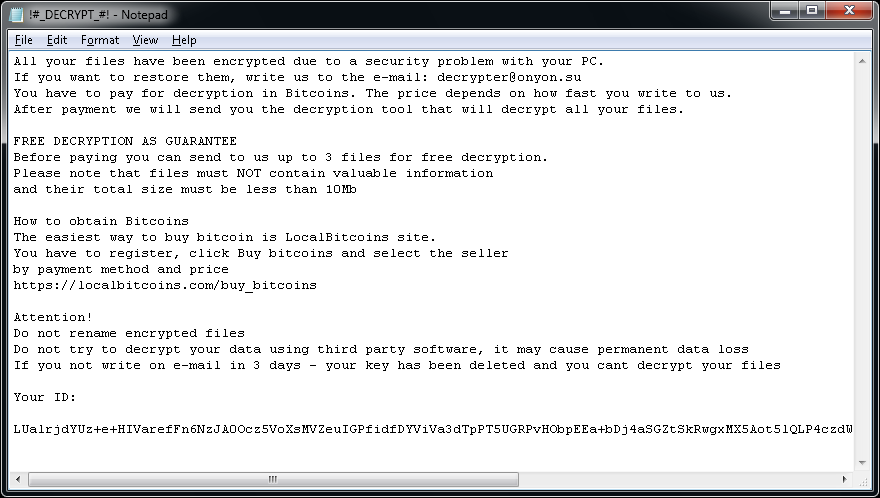

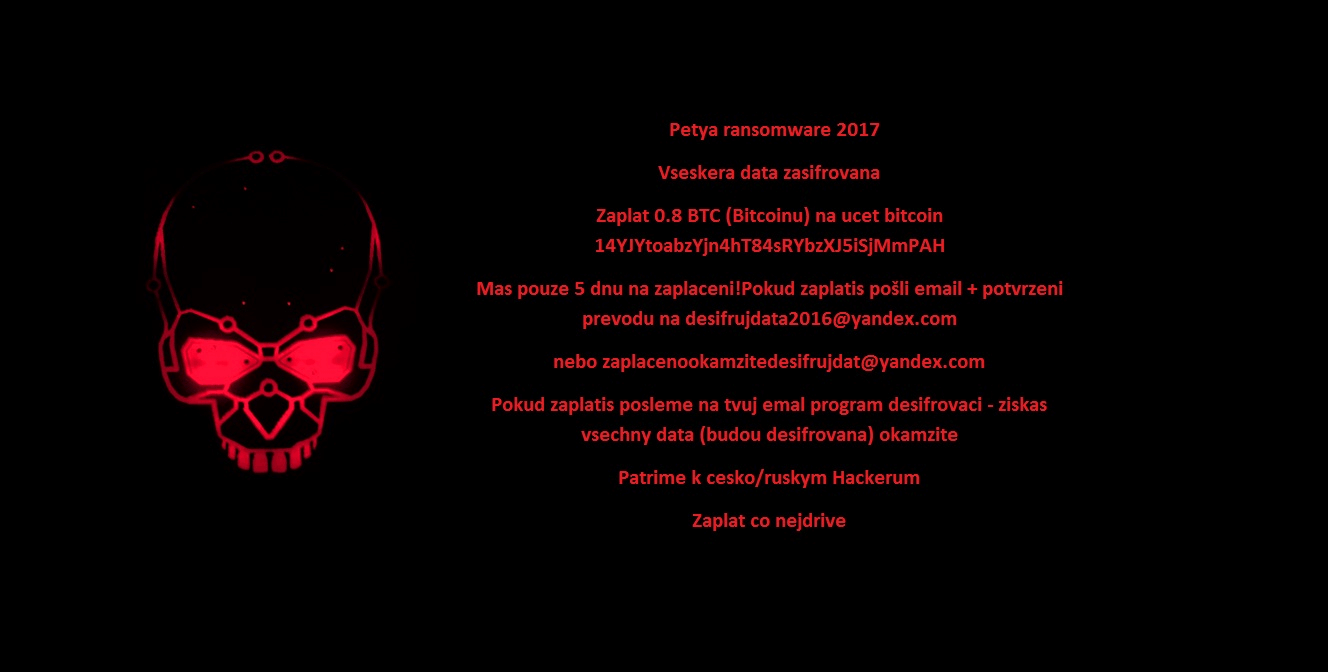

Μπορεί επίσης να δείτε μία από τις παρακάτω σημειώσεις λύτρων:

Crypt888

Το Crypt888 (επίσης γνωστό και ως Mircop) είναι ένα είδος ransomware που εντοπίστηκε για πρώτη φορά τον Ιούνιο του 2016. Τα συμπτώματα μόλυνσης είναι τα ακόλουθα:

Το Crypt888 προσθέτει το Lock. Στην αρχή των ονομάτων αρχείων. (π.χ. Thesis.doc = Lock.Thesis.doc)

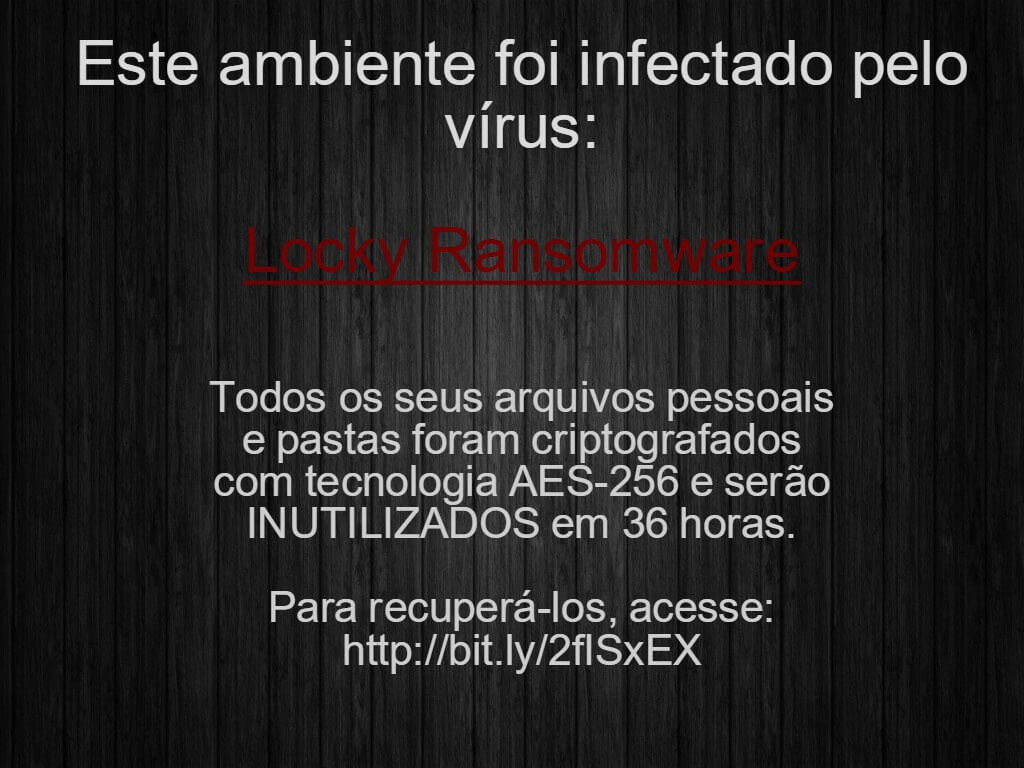

Μετά την κρυπτογράφηση των αρχείων, το Crypt888 αλλάζει την ταπετσαρία της επιφάνειας εργασίας σας σε μία από τις παρακάτω:

Σε περίπτωση που το Crypt888 έχει κρυπτογραφήσει τα αρχεία σας, κάντε κλικ εδώ για να κατεβάσετε την δωρεάν επιδιόρθωση (fix):

CryptoMix (Offline)

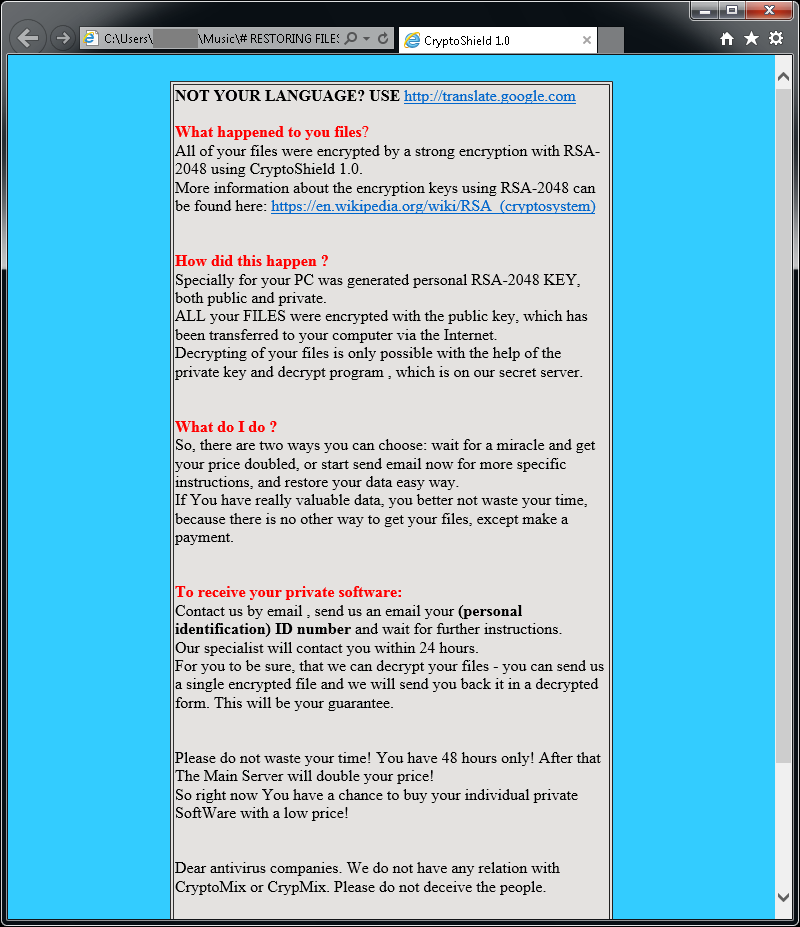

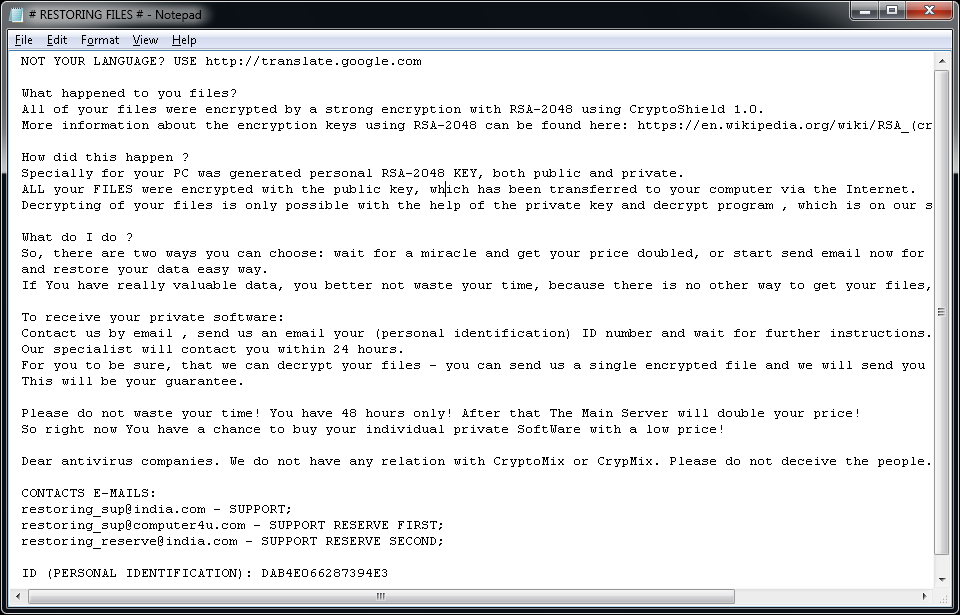

Το Crypt888 (επίσης γνωστό και ως CryptFile2 ή Zeta) είναι ένα στέλεχος ransomware που εντοπίστηκε για πρώτη φορά τον Μάρτιο του 2016. Στις αρχές του 2017 εμφανίστηκε μια νέα παραλλαγή του CryptoMix, που ονομάζεται CryptoShield. Και οι δύο παραλλαγές χρησιμοποιούν κρυπτογράφηση AES256 για την κρυπτογράφηση αρχείων, με ένα μοναδικό κλειδί κρυπτογράφησης που έχουν κατεβάσει από έναν απομακρυσμένο διακομιστή. Ωστόσο, εάν ο διακομιστής δεν είναι διαθέσιμος ή εάν ο χρήστης δεν είναι συνδεδεμένος στο διαδίκτυο, το ransomware θα κρυπτογραφήσει τα αρχεία με ένα σταθερό κλειδί («offline key»).

Σημαντικό: Το παρεχόμενο εργαλείο αποκρυπτογράφησης υποστηρίζει μόνο αρχεία που έχουν κρυπτογραφηθεί με χρήση κάποιου «offline key». Σε περιπτώσεις που δεν χρησιμοποιήθηκε το οffline key για την κρυπτογράφηση αρχείων, το εργαλείο μας είναι σε θέση να επαναφέρει τα αρχεία, ενώ δεν απαιτείται καμία τροποποίηση αρχείων.

Ενημέρωση 21-07-2017: Ο αποκρυπτογράφος ενημερώθηκε ώστε να λειτουργεί και με την παραλλαγή Mole.

Τα κρυπτογραφημένα αρχεία έχουν μία από τις παρακάτω επεκτάσεις: .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd, .rscl ή .MOLE.

Τα ακόλουθα αρχεία μπορεί να βρίσκονται στον υπολογιστή μετά την κρυπτογράφηση αρχείων:

Σε περίπτωση που το CryptoMix έχει κρυπτογραφήσει τα αρχεία σας, κάντε κλικ εδώ για να κατεβάσετε την δωρεάν επιδιόρθωση (fix):

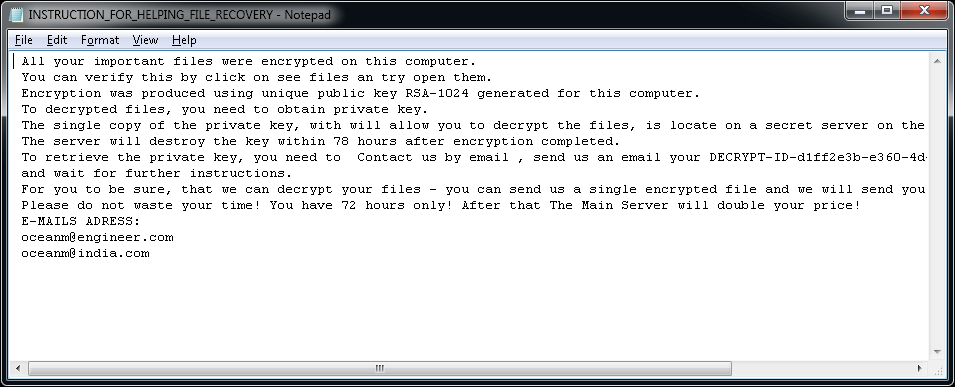

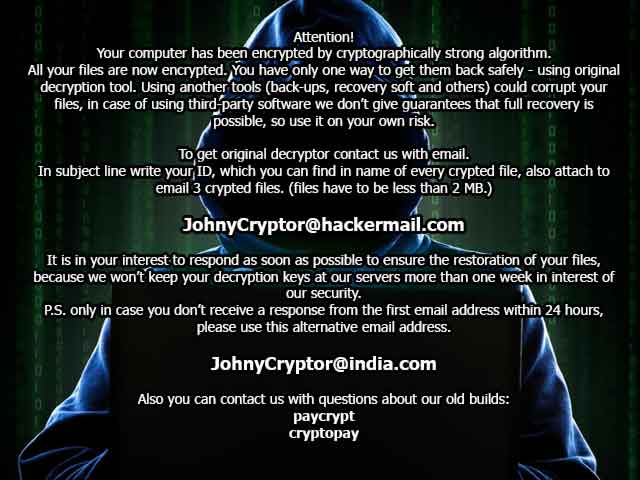

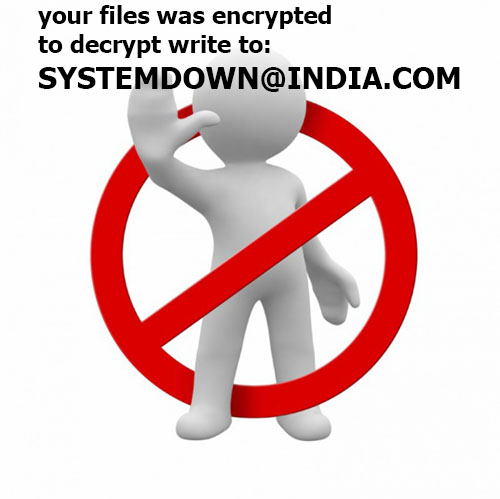

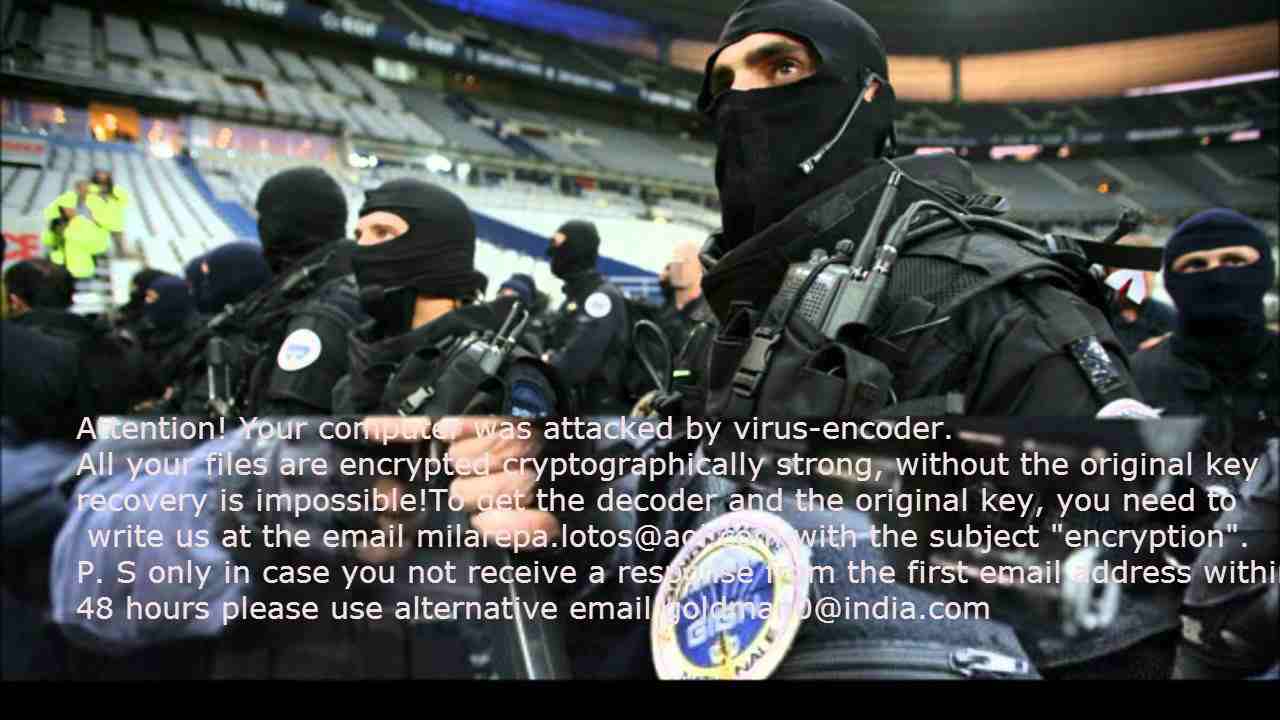

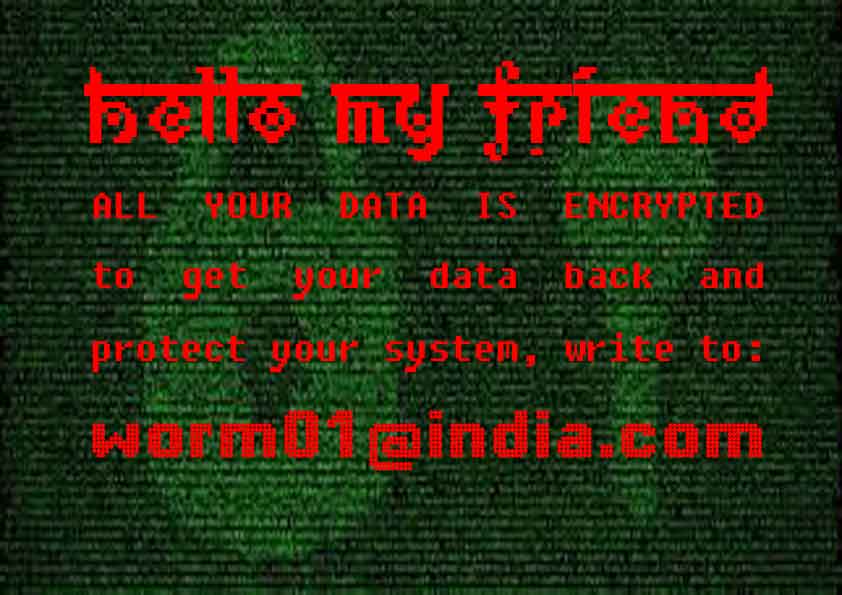

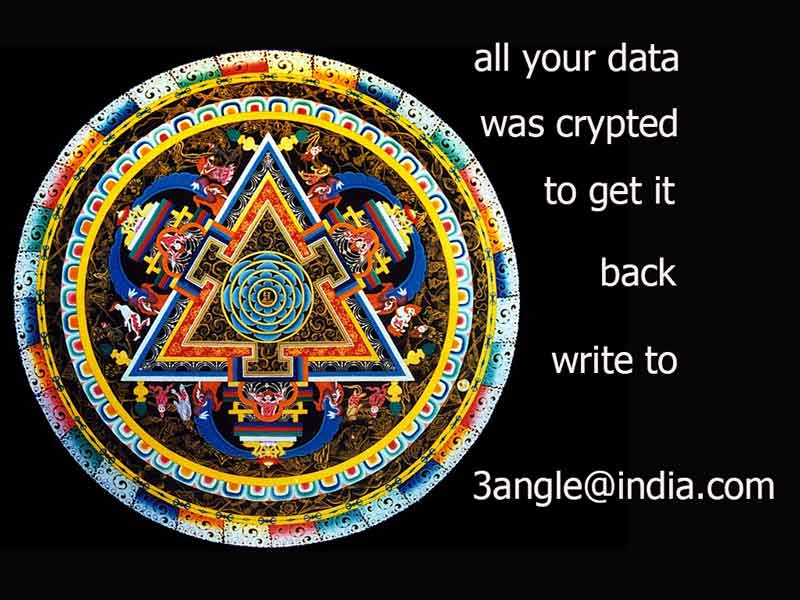

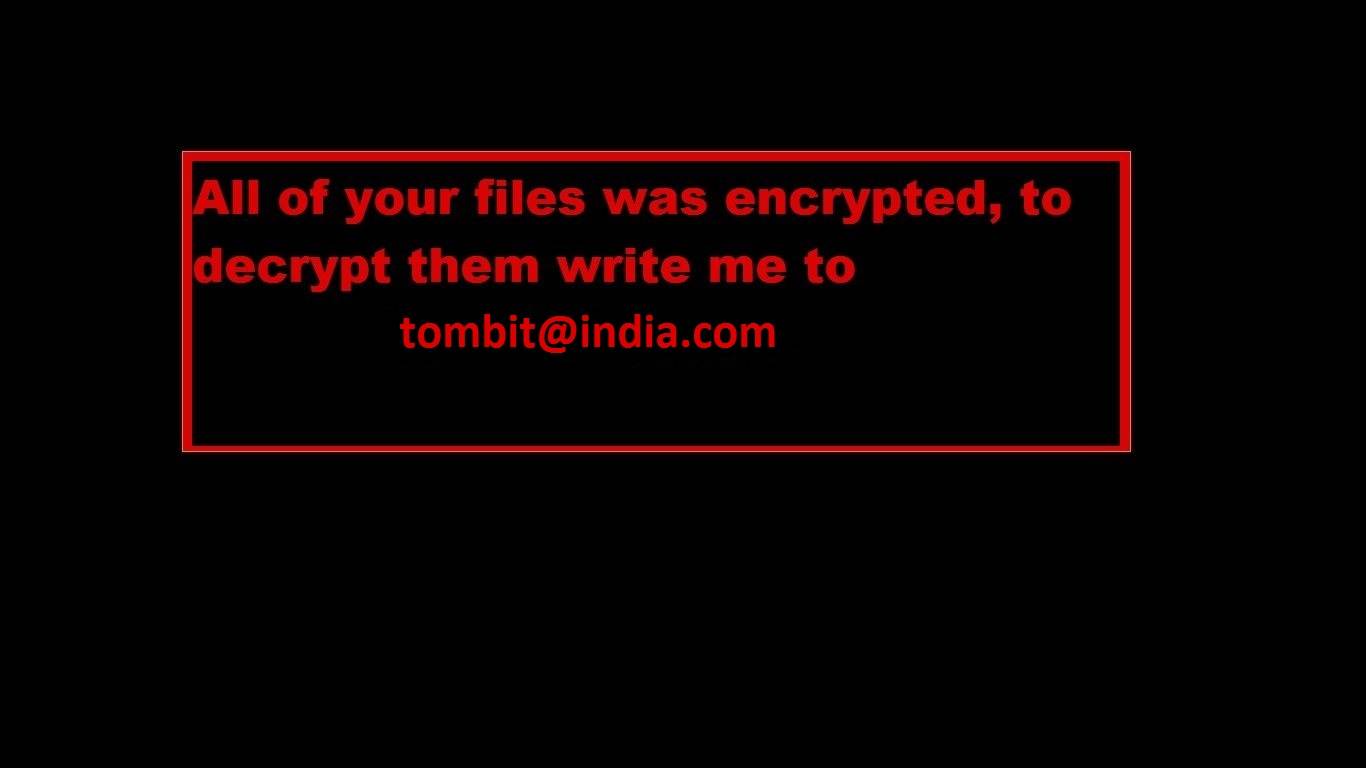

CrySiS

Το CrySiS (JohnyCryptor, Virus-Encode, Aura, Dharma) είναι ένα στέλεχος ransomware που εντοπίστηκε τον Σεπτέμβριο του 2015. Χρησιμοποιεί κρυπτογράφηση AES-256 σε συνδυασμό με ασύμμετρη κρυπτογράφηση RSA-1024.

Τα κρυπτογραφημένα αρχεία έχουν διάφορες επεκτάσεις, συμπεριλαμβανομένων των ακόλουθων:

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

.{tombit@india.com}.dharma,

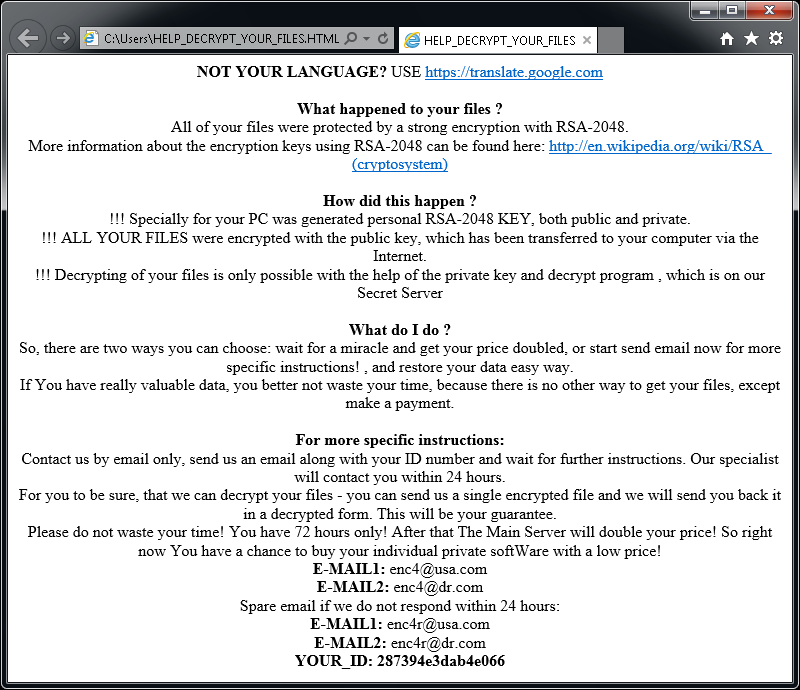

.wallet

Μετά την κρυπτογράφηση των αρχείων, εμφανίζεται ένα από τα ακόλουθα μηνύματα (δείτε παρακάτω). Το μήνυμα βρίσκεται στο «Decryption instructions.txt», «Decryptions instructions.txt», «README.txt», «Readme to restore your files.txt» ή στο «HOW TO DECRYPT YOUR DATA.txt» στην επιφάνεια εργασίας του χρήστη. Επίσης, το φόντο της επιφάνειας εργασίας αλλάζει σε μία από τις παρακάτω εικόνες.

Σε περίπτωση που το CrySiS έχει κρυπτογραφήσει τα αρχεία σας, κάντε κλικ εδώ για να κατεβάσετε την δωρεάν επιδιόρθωση (fix):

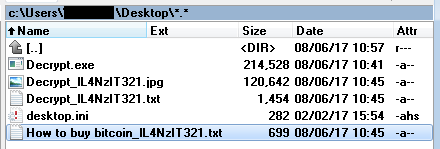

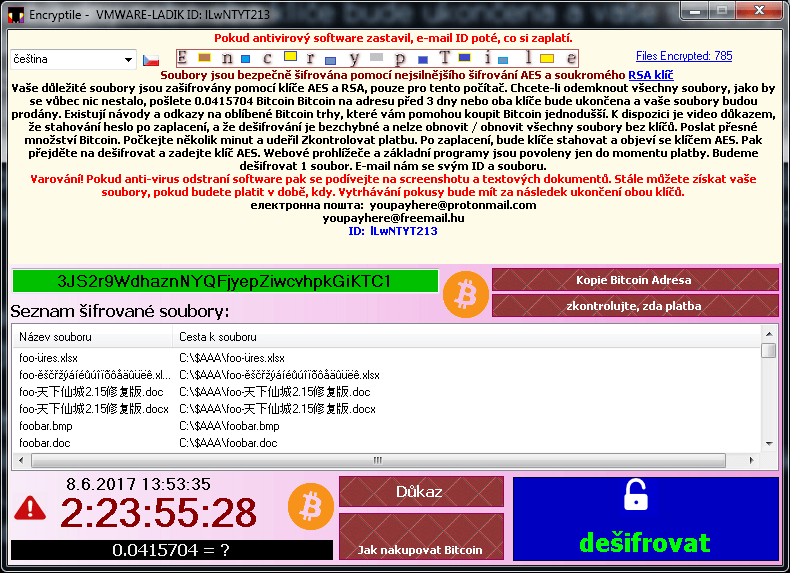

EncrypTile

Το EncrypTile είναι ένα ransomware που πρωτοεμφανίστηκε τον Νοέμβριο του 2016. Μετά από μια εξάμηνη ανάπτυξη, εντοπίσαμε μια νέα τελική έκδοση αυτού του ransomware. Χρησιμοποιεί κρυπτογράφηση AES-128, μέσω ενός κλειδιού που είναι σταθερό ανά υπολογιστή και χρήστη.

Το ransomware προσθέτει τη λέξη «encrypTile» σε ένα όνομα αρχείου:

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

Το ransomware δημιουργεί επίσης τέσσερα νέα αρχεία στην επιφάνεια εργασίας του χρήστη. Τα ονόματα αυτών των αρχείων αλλάζουν ανά χώρα, εδώ όμως βλέπετε τις αγγλικές τους εκδόσεις:

Ενόσω εκτελείται, το ransomware εμποδίζει ενεργά τον χρήστη να χρησιμοποιεί όποια εργαλεία μπορεί να το αφαιρέσουν. Ανατρέξτε στην ανάρτηση του blog για πιο αναλυτικές οδηγίες σχετικά με τον τρόπο λειτουργίας του αποκρυπτογράφου σε περίπτωση που υπάρχει το ransomware στον υπολογιστή σας.

FindZip

Το FindZip είναι ένα ransomware που εντοπίστηκε για πρώτη φορά στα τέλη Φεβρουαρίου του 2017. Αυτό το ransomware πλήττει το Mac OS X (έκδοση 10.11 ή πιο πρόσφατη). Η κρυπτογράφηση βασίζεται στη δημιουργία αρχείων ZIP. Κάθε κρυπτογραφημένο αρχείο είναι αρχείο ZIP που περιέχει το πρωτότυπο έγγραφο.

Τα κρυπτογραφημένα αρχεία έχουν την επέκταση .crypt.

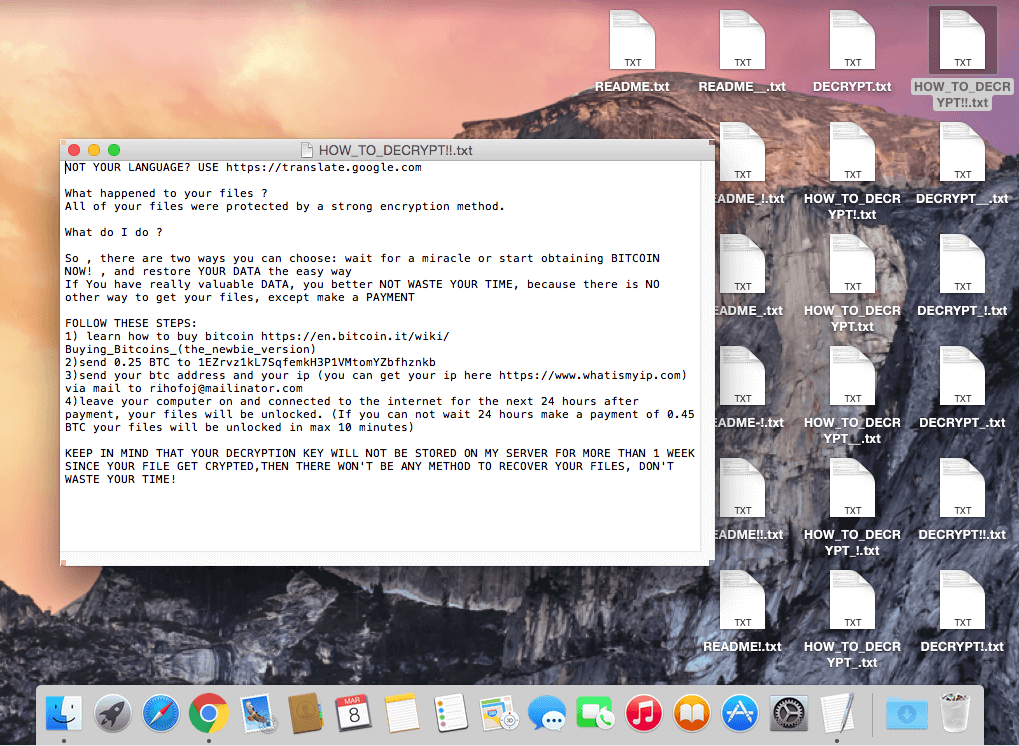

Μετά την κρυπτογράφηση των αρχείων σας, δημιουργούνται πολλά αρχεία στην επιφάνεια εργασίας του χρήστη, με παραλλαγές ονόματος του: DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt. Όλα είναι όμοια και περιέχουν το ακόλουθο μήνυμα κειμένου:

Ειδικότερα: Επειδή οι αποκρυπτογράφοι AVAST είναι εφαρμογές για Windows, είναι απαραίτητο να εγκαταστήσετε στον Mac ένα επίπεδο εξομοίωσης (WINE, CrossOver). Για περισσότερες πληροφορίες, διαβάστε την ανάρτηση του blog.

Σε περίπτωση που το Globe έχει κρυπτογραφήσει τα αρχεία σας, κάντε κλικ εδώ για να κατεβάσετε τη δωρεάν επιδιόρθωση (fix):

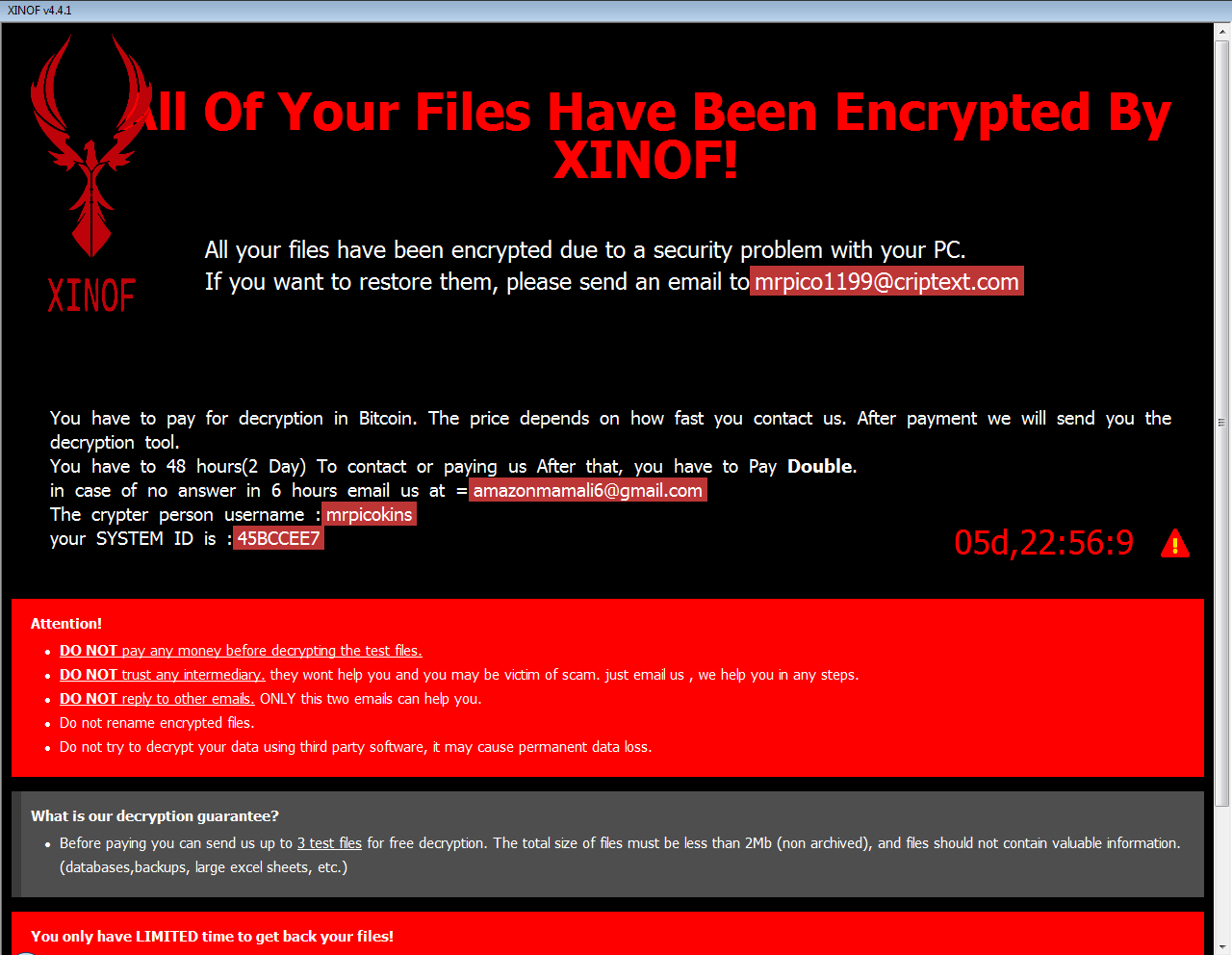

Fonix

Το Fonix ransomware ήταν ενεργό από τον Ιούνιο του 2020. Γραμμένο σε C++, χρησιμοποιεί τρία συστήματα κρυπτογράφησης κλειδιών (κύριο κλειδί RSA-4096, κλειδί περιόδου λειτουργίας RSA-2048, κλειδί αρχείου 256-bit για κρυπτογράφηση SALSA / ChaCha). Τον Φεβρουάριο του 2021 οι δημιουργοί ransomware διέκοψαν τη δραστηριότητά τους και δημοσίευσαν το κύριο κλειδί RSA που μπορεί να χρησιμοποιηθεί δωρεάν για την αποκρυπτογράφηση αρχείων.

Τα κρυπτογραφημένα αρχεία θα έχουν μία από τις παρακάτω επεκτάσεις:

.FONIX,

.XINOF

Μετά την κρυπτογράφηση των αρχείων στο μηχάνημα του θύματος, το ransomware εμφανίζει την παρακάτω οθόνη:

Σε περίπτωση που το Fonix έχει κρυπτογραφήσει τα αρχεία σας, κάντε κλικ εδώ για να κατεβάσετε δωρεάν επιδιόρθωση:

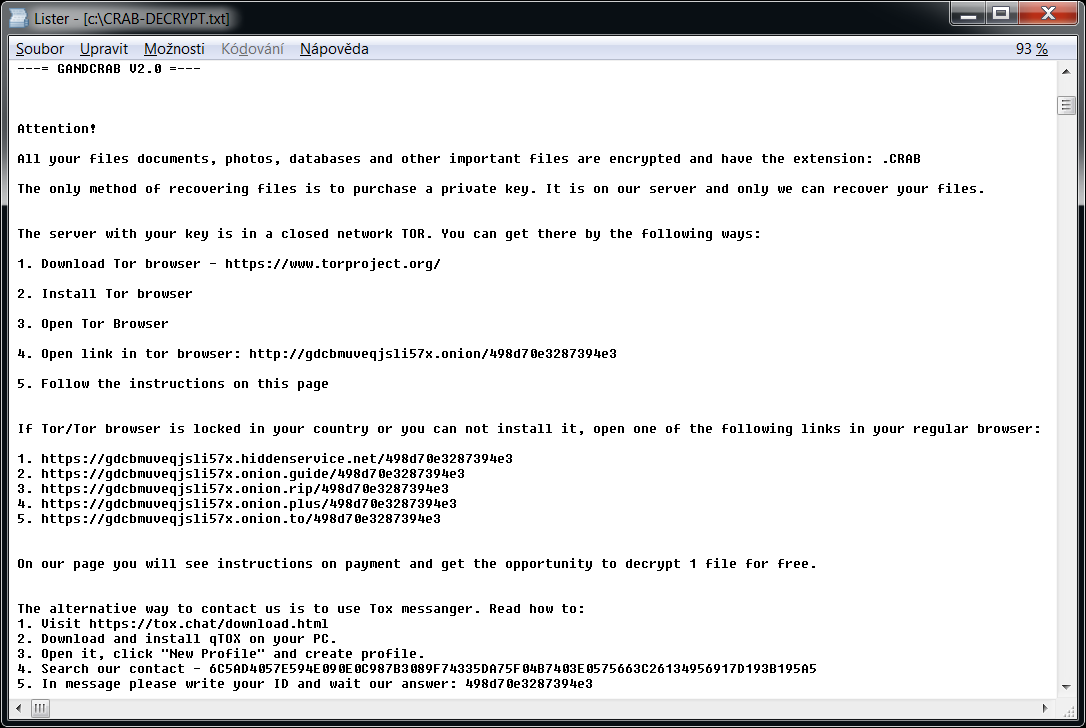

GandCrab

Το Gandcrab ήταν μία από τις επικρατέστερες μορφές ransomware το 2018. Στις 17 Οκτωβρίου του 2018, οι δημιουργοί του Gandcrab κυκλοφόρησε 997 κλειδιά για θύματα που βρίσκονται στη Συρία. Επίσης, τον Ιούλιο του 2018 το FBI κυκλοφόρησε τα κύρια κλειδιά αποκρυπτογράφησης για τις εκδόσεις 4-5.2. Η συγκεκριμένη έκδοση αποκρυπτογράφου χρησιμοποιεί όλα αυτά τα κλειδιά και μπορεί να αποκρυπτογραφήσει τα αρχεία δωρεάν.

Το ransomware προσθέτει πολυάριθμες δυνατές επεκτάσεις:

.GDCB,

.CRAB,

.KRAB,

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (letters are random)

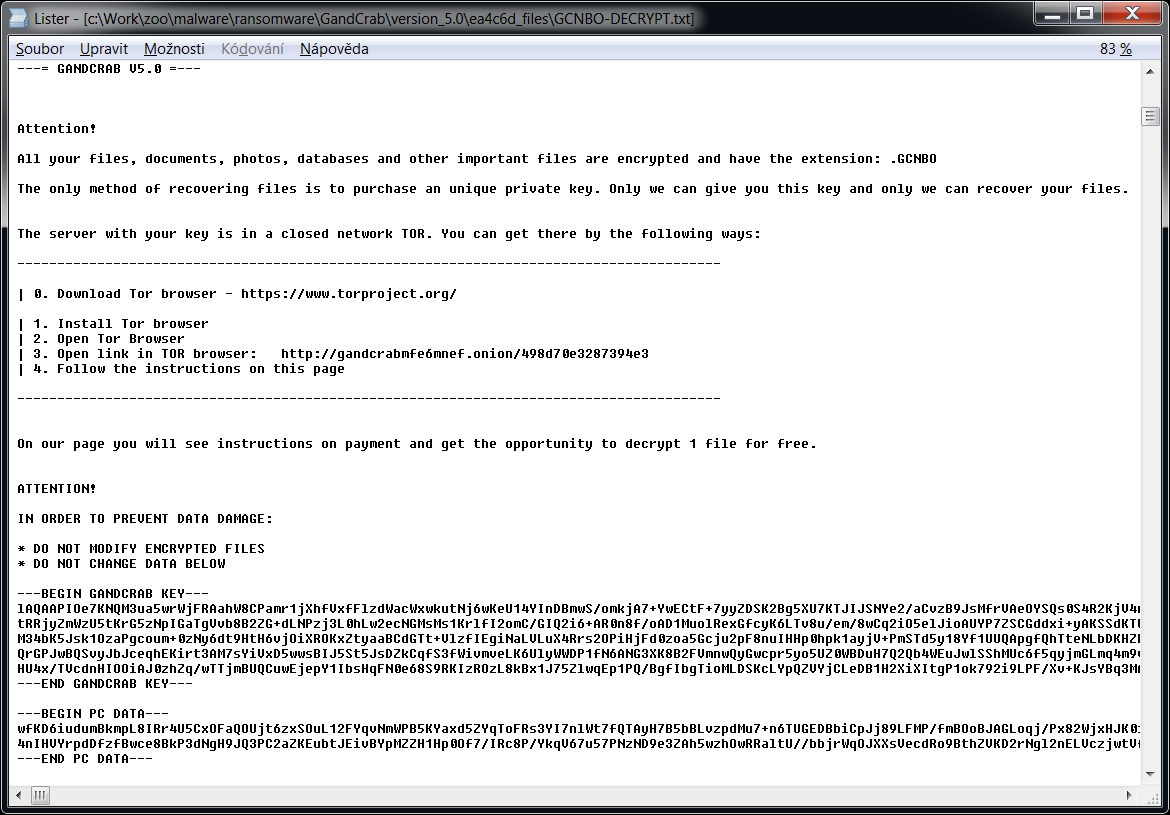

Το ransomware δημιουργεί επίσης ένα αρχείο κειμένου που ονομάζεται «GDCB-DECRYPT.txt», «CRAB-DECRYPT.txt», «KRAB_DECRYPT.txt», «%RandomLetters%-DECRYPT.txt» ή «%RandomLetters%-MANUAL.txt» σε κάθε φάκελο. Το περιεχόμενο του αρχείου φαίνεται παρακάτω.

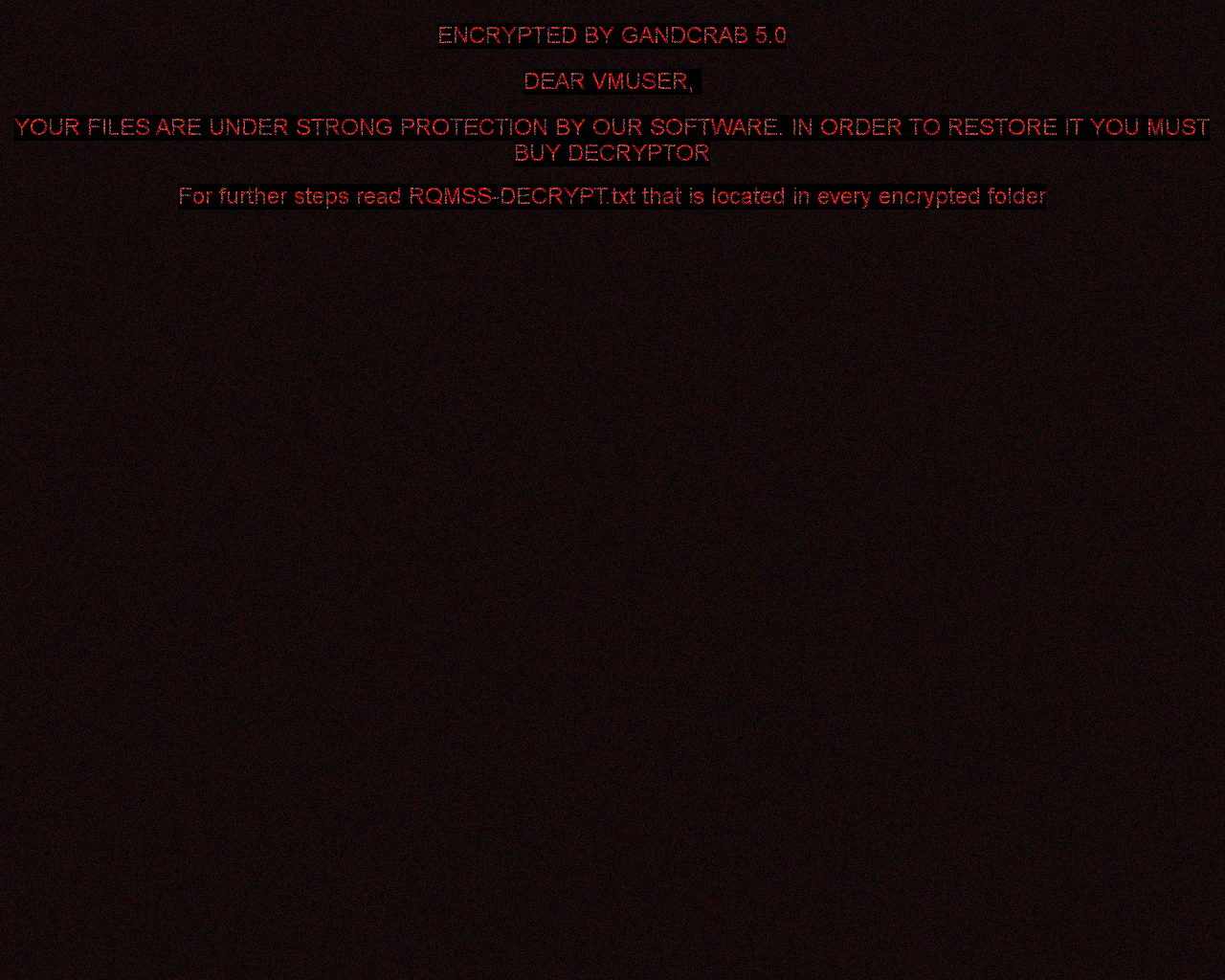

Οι πιο πρόσφατες εκδόσεις του ransomware μπορούν επίσης να εμφανίσουν την ακόλουθη εικόνα στην επιφάνεια εργασίας του χρήστη:

Globe

Το Globe είναι ένα είδος ransomware που εντοπίστηκε τον Αύγουστο του 2016. Με βάση την παραλλαγή, χρησιμοποιεί τη μέθοδο κρυπτογράφησης RC4 ή Blowfish. Στα συμπτώματα μόλυνσης περιλαμβάνονται τα ακόλουθα:

Το Globe προσθέτει μια από τις ακόλουθες επεκτάσεις στο όνομα του αρχείου: «.ACRYPT», «.GSupport», «.blackblock», «.dll555», «.duhust», «.exploit», ".frozen", «.globe», «.gsupport», «.kyra», «.purged», «.raid», «.siri-down@india.com», «.xtbl», «.zendrz», «.zendr», or «.hnyear». Επιπλέον, κάποιες εκδόσεις του κρυπτογραφούν και το όνομα του αρχείου.

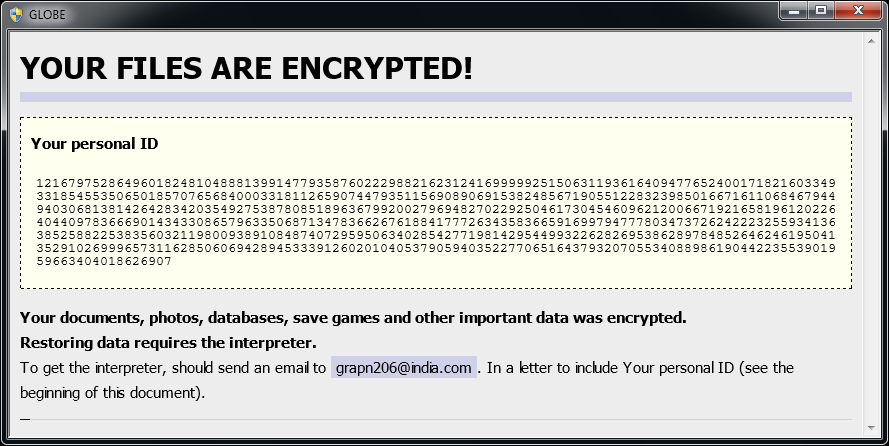

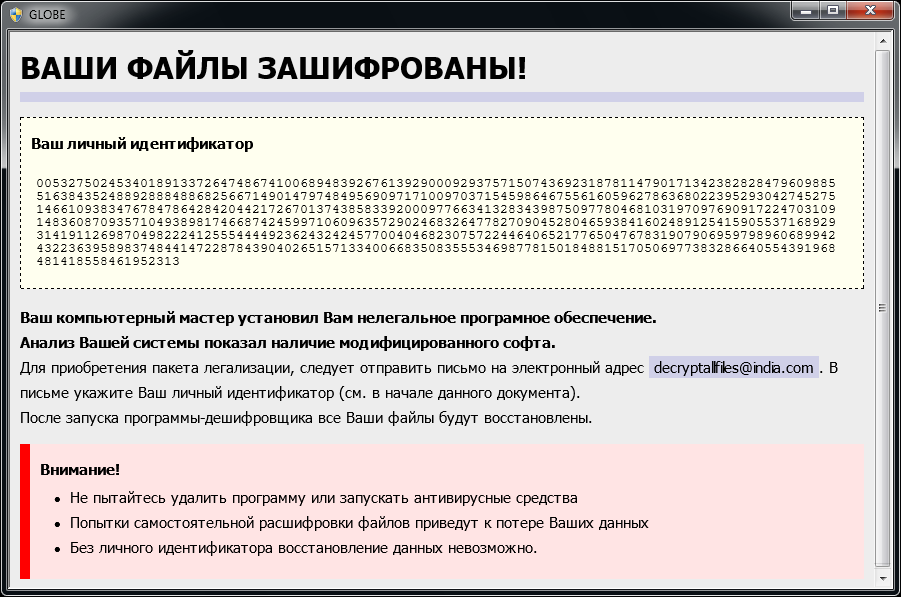

Μετά την κρυπτογράφηση των αρχείων σας, εμφανίζεται ένα παρόμοιο μήνυμα (βρίσκεται σε ένα αρχείο με το όνομα «How to restore files.hta» ή «Read Me Please.hta»):

Σε περίπτωση που το Globe έχει κρυπτογραφήσει τα αρχεία σας, κάντε κλικ εδώ για να κατεβάσετε τη δωρεάν επιδιόρθωση (fix):

HermeticRansom

Το HermeticRansom είναι ransomware που χρησιμοποιήθηκε στην αρχή της ρωσικής εισβολής στην Ουκρανία. Είναι γραμμένο σε γλώσσα Go και κρυπτογραφεί αρχεία με συμμετρική κρυπτογράφηση AES GCM. Το θύμα αυτής της επίθεσης ransomware μπορεί να αποκρυπτογραφήσει τα αρχεία του δωρεάν.

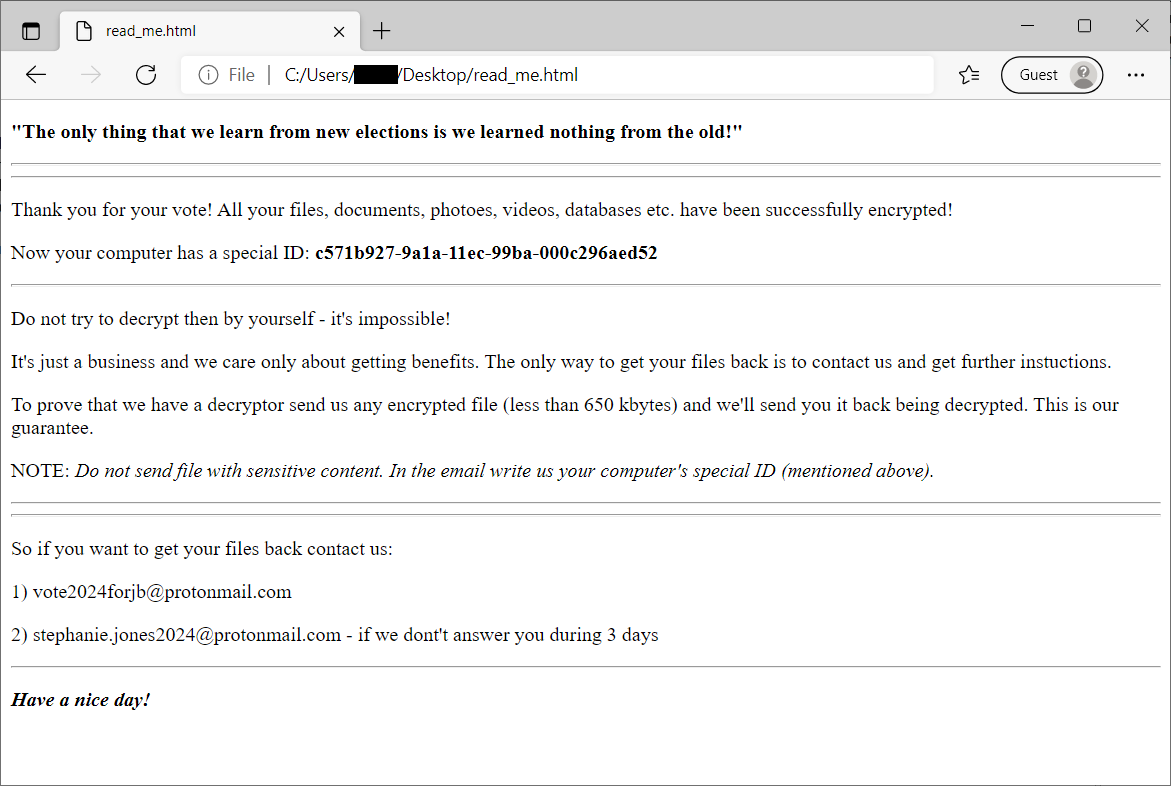

Τα κρυπτογραφημένα αρχεία μπορούν να αναγνωριστούν από την επέκταση αρχείου .[vote2024forjb@protonmail.com].encryptedJB. Επίσης, ένα αρχείο με το όνομα read_me.html εμφανίζεται στην επιφάνεια εργασίας του χρήστη (δείτε την παρακάτω εικόνα).

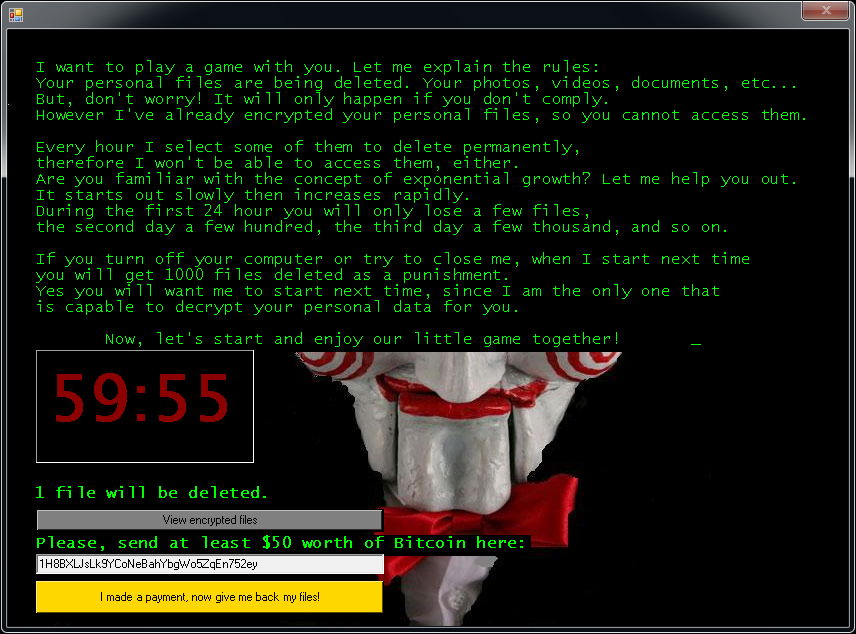

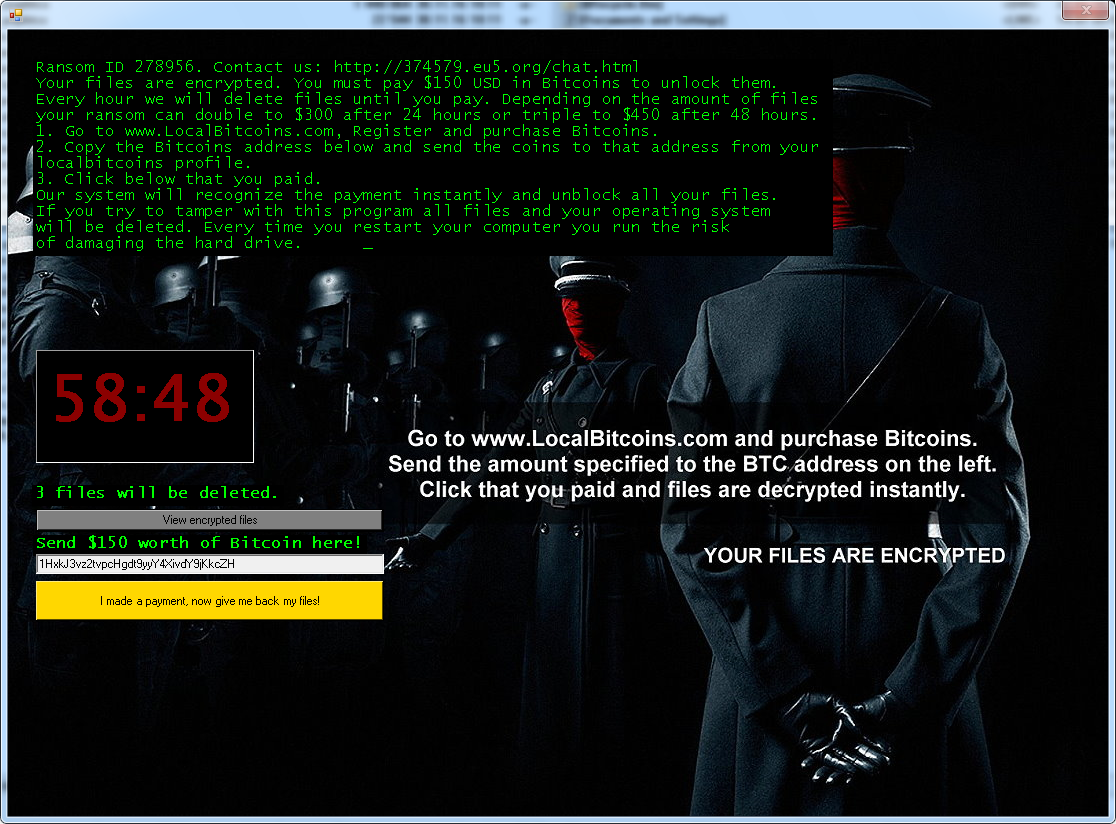

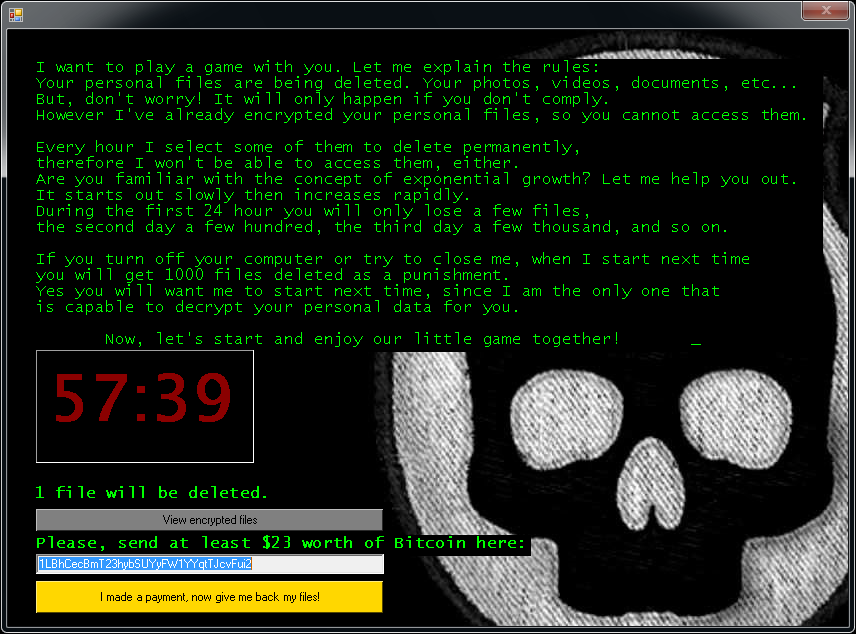

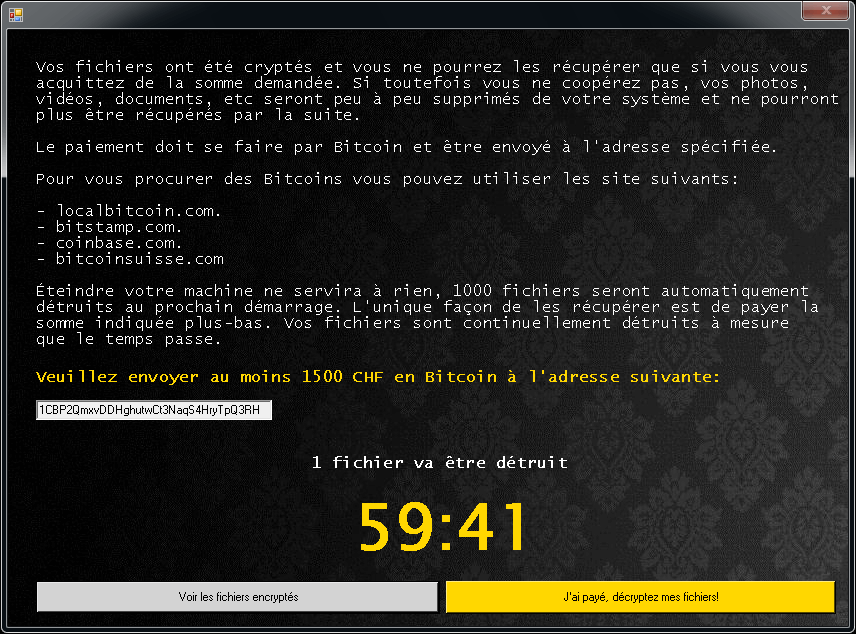

Jigsaw

Το Jigsaw είναι ένα στέλεχος ransomware που εντοπίστηκε τον Μάρτιο του 2016. Πήρε το όνομά του από τον ομώνυμο χαρακτήρα της ταινίας «The Jigsaw Killer». Αρκετές παραλλαγές του εν λόγω ransomware χρησιμοποιούν την εικόνα του Δολοφόνου Jigsaw στην οθόνη λύτρων.

Τα κρυπτογραφημένα αρχεία έχουν μία από τις παρακάτω επεκτάσεις: .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org, or .gefickt.

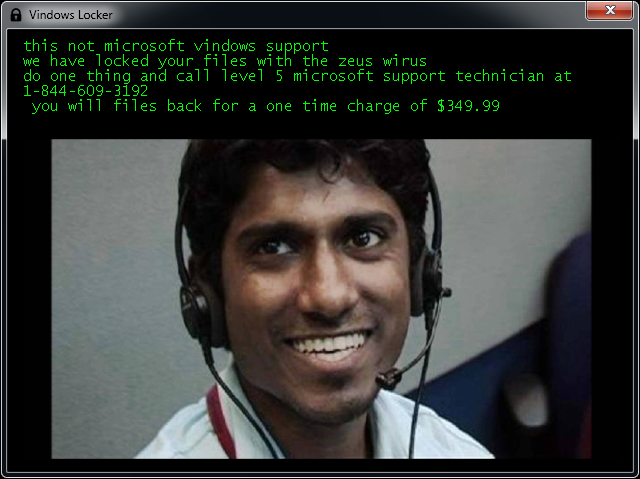

Μετά την κρυπτογράφηση των αρχείων, εμφανίζεται μία από τις ακόλουθες οθόνες:

Σε περίπτωση που το Jigsaw έχει κρυπτογραφήσει τα αρχεία σας, κάντε κλικ εδώ για να κατεβάσετε την δωρεάν επιδιόρθωση (fix):

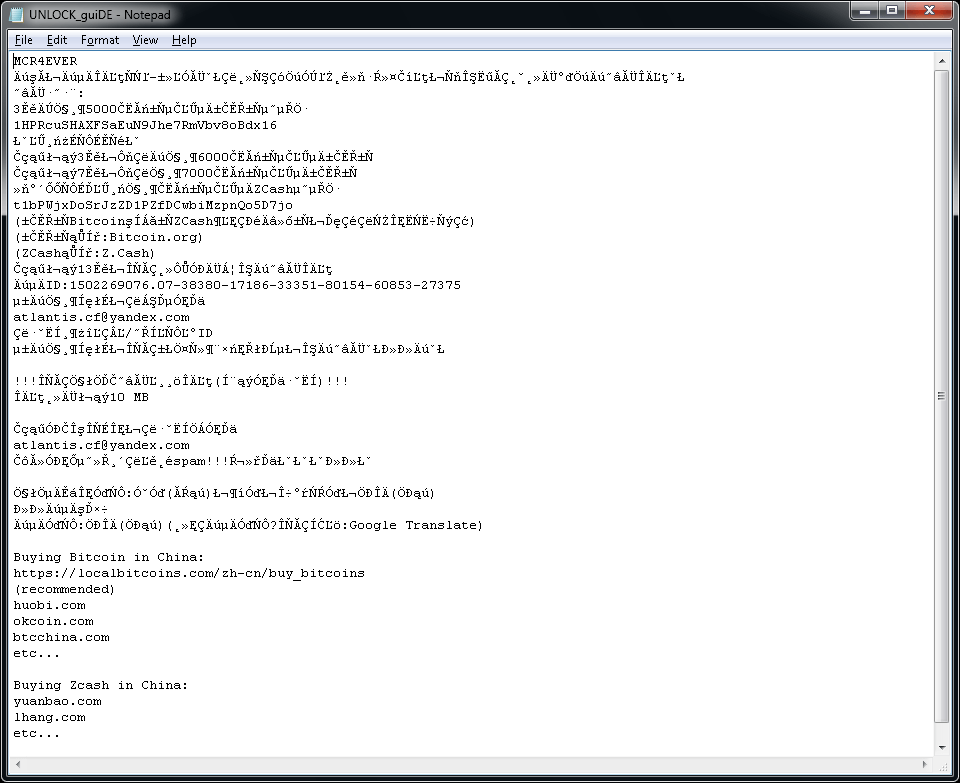

LambdaLocker

Το LambdaLocker είναι ένα στέλεχος ransomware που εντοπίστηκε για πρώτη φορά τον Μάιο του 2017. Είναι γραμμένο σε γλώσσα προγραμματισμού Python και η επικρατούσα παραλλαγή είναι αποκρυπτογραφημένη.

Το ransomware προσθέτει την επέκταση «.MyChemicalRomance4EVER» μετά από το όνομα αρχείου:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

Επίσης, το ransomware δημιουργεί ένα αρχείο κειμένου που ονομάζεται «UNLOCK_guiDE.txt» στην επιφάνεια εργασίας του χρήστη. Το περιεχόμενο του αρχείου φαίνεται παρακάτω.

Legion

Το Legion είναι ένα είδος ransomware που εντοπίστηκε για πρώτη φορά τον Ιούνιο του 2016. Τα συμπτώματα μόλυνσης είναι τα ακόλουθα:

To Legion προσθέτει την μεταβλητή ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion or .$centurion_legion@aol.com$.cbf στο τέλος των ονομάτων αρχείων. (π.χ. Thesis.doc = Thesis.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion)

Μετά την κρυπτογράφηση των αρχείων, το Legion αλλάζει την ταπετσαρία της επιφάνειας εργασίας σας και εμφανίζει ένα αναδυόμενο παράθυρο, όπως το παρακάτω:

Σε περίπτωση που το Legion έχει κρυπτογραφήσει τα αρχεία σας, κάντε κλικ εδώ για να κατεβάσετε την δωρεάν επιδιόρθωση (fix):

NoobCrypt

Το NoobCrypt είναι ένα είδος ransomware που έχει εντοπιστεί από τα τέλη Αυγούστου του 2016. Το ransomware αυτό χρησιμοποιεί, για την κρυπτογράφηση των αρχείων των χρηστών, την μέθοδο κρυπτογράφησης AES 256.

Το NoobCrypt δεν αλλάζει το όνομα του αρχείου. Ωστόσο, δεν είναι δυνατό το άνοιγμα των κρυπτογραφημένων αρχείων με τη συσχετισμένη εφαρμογή τους.

Μετά την κρυπτογράφηση των αρχείων, εμφανίζεται ένα παρόμοιο μήνυμα (βρίσκεται σε ένα αρχείο με το όνομα «ransomed.html» στην επιφάνεια εργασίας του χρήστη):

Σε περίπτωση που το NoobCrypt έχει κρυπτογραφήσει τα αρχεία σας, κάντε κλικ εδώ για να κατεβάσετε την δωρεάν επιδιόρθωση (fix):

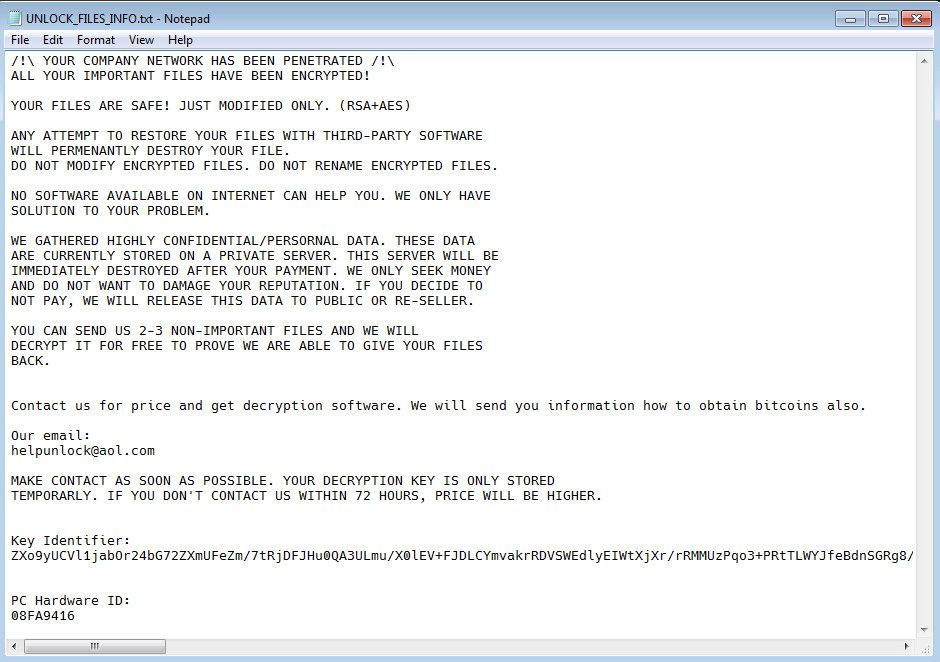

Prometheus

Το ransomware Prometheus είναι γραμμένο σε .NET (C#) και κρυπτογραφεί αρχεία με χρήση Chacha20 ή AES-256. Το κλειδί κρυπτογράφησης αρχείου κρυπτογραφείται στη συνέχεια με RSA-2048 και αποθηκεύεται στο τέλος του αρχείου. Ορισμένες παραλλαγές του ransomware μπορούν να αποκρυπτογραφηθούν δωρεάν.

Τα κρυπτογραφημένα αρχεία μπορούν να αναγνωριστούν από μία από τις παρακάτω επεκτάσεις αρχείου:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

Επίσης, ένα αρχείο-σημείωση για τα λύτρα εμφανίζεται στην επιφάνεια εργασίας του χρήστη με ένα από τα εξής ονόματα:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

TargetCompany

Το TargetCompany είναι ένα ransomware που κρυπτογραφεί τα αρχεία των χρηστών με κρυπτογράφηση Chacha20. Το θύμα αυτής της επίθεσης ransomware μπορεί τώρα να αποκρυπτογραφήσει τα αρχεία του δωρεάν.

Τα κρυπτογραφημένα αρχεία μπορούν να αναγνωριστούν από μία από τις παρακάτω επεκτάσεις:

.mallox

.exploit

.architek

.brg

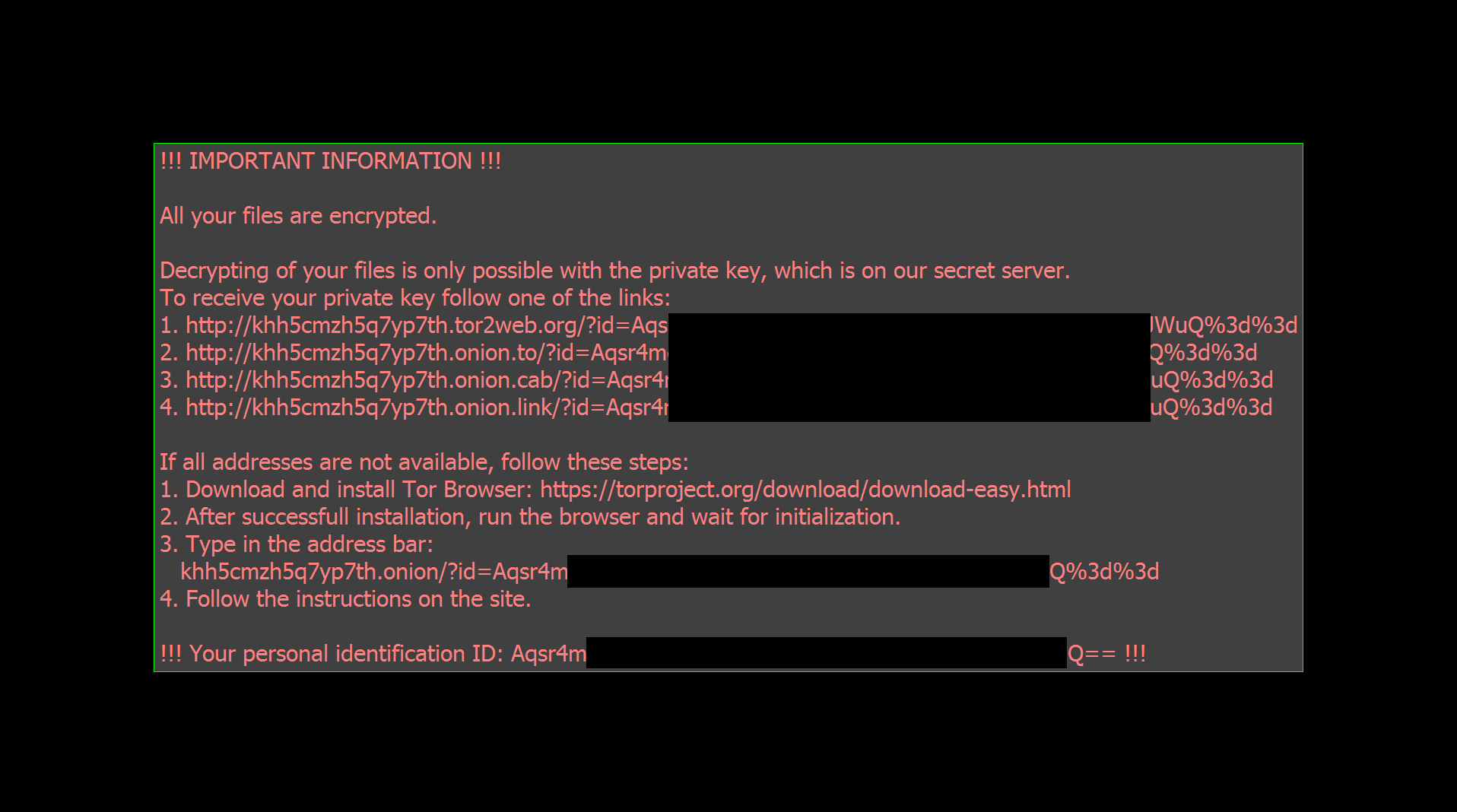

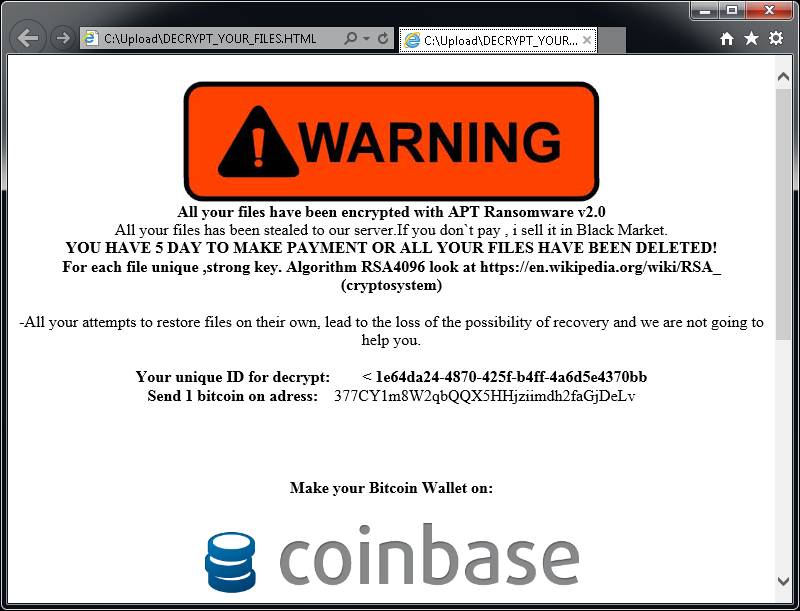

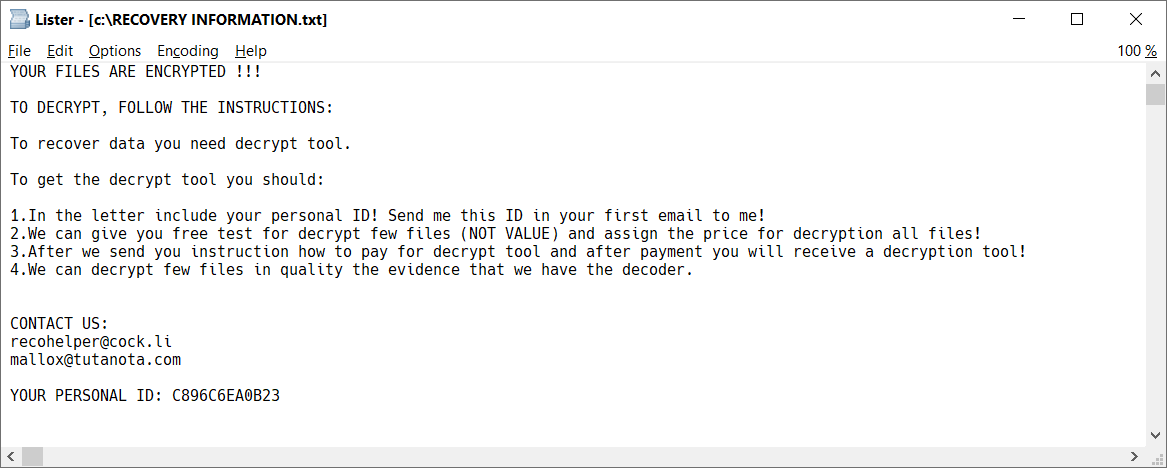

.carone

Σε κάθε φάκελο με ένα τουλάχιστον κρυπτογραφημένο αρχείο, υπάρχει επίσης ένα αρχείο σημειώσεων λύτρων που ονομάζεται RECOVERY INFORMATION.txt (δείτε την παρακάτω εικόνα).

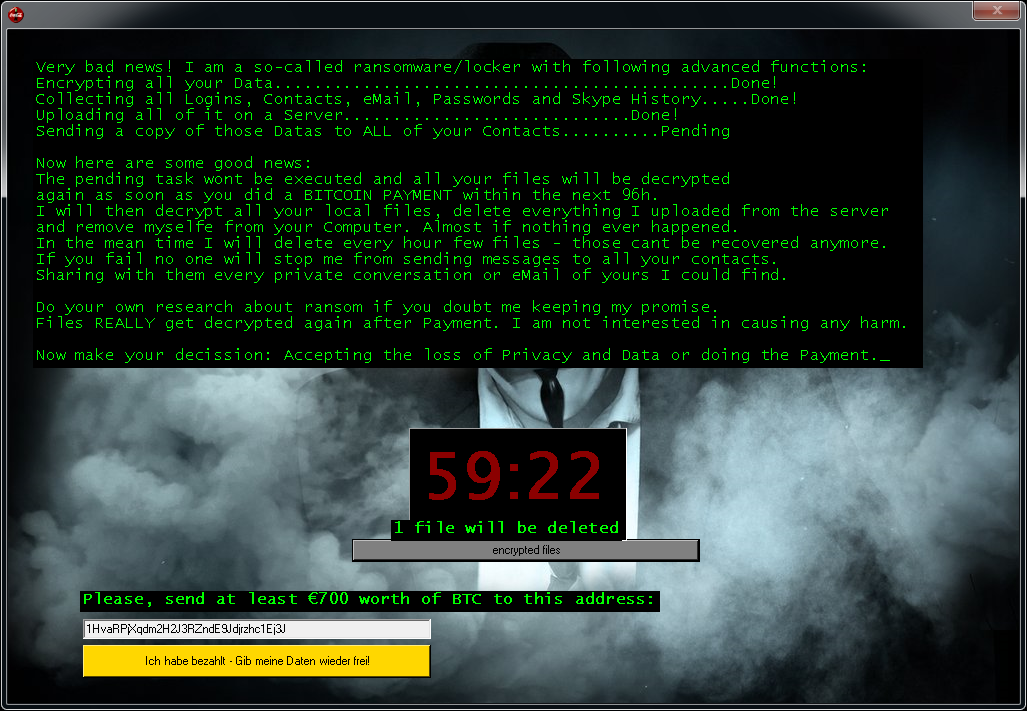

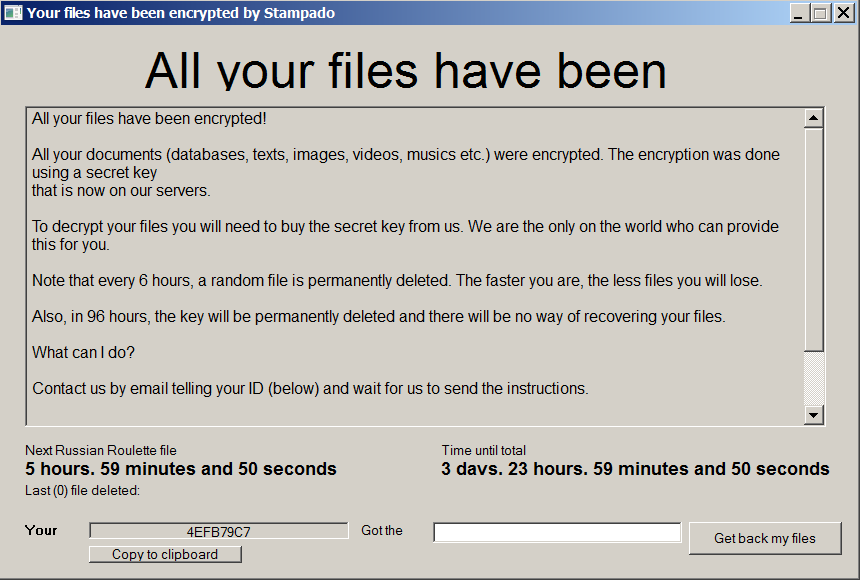

Stampado

Το Stampado είναι ένα στέλεχος ransomware που εντοπίστηκε τον Αύγουστο του 2016. Εντοπίστηκε τον Αύγουστο του 2016. Πωλείται στη σκοτεινή πλευρά του διαδικτύου, ενώ νέες παραλλαγές συνεχίζουν να εμφανίζονται. Μία από τις παραλλαγές του ονομάζεται και Philadelphia.

Το Stampado προσθέτει στο όνομα αρχείου την επέκταση .locked. Ορισμένες παραλλαγές κρυπτογραφούν και το ίδιο το όνομα του αρχείου, οπότε το κρυπτογραφημένο όνομα αρχείου μπορεί να φαίνονται ως document.docx.locked ή ως 85451F3CCCE348256B549378804965CD8564065FC3F8.locked.

Μόλις ολοκληρωθεί η κρυπτογράφηση, θα εμφανιστεί η ακόλουθη οθόνη:

Σε περίπτωση που το Stampado έχει κρυπτογραφήσει τα αρχεία σας, κάντε κλικ εδώ για να κατεβάσετε την δωρεάν επιδιόρθωση (fix):

SZFLocker

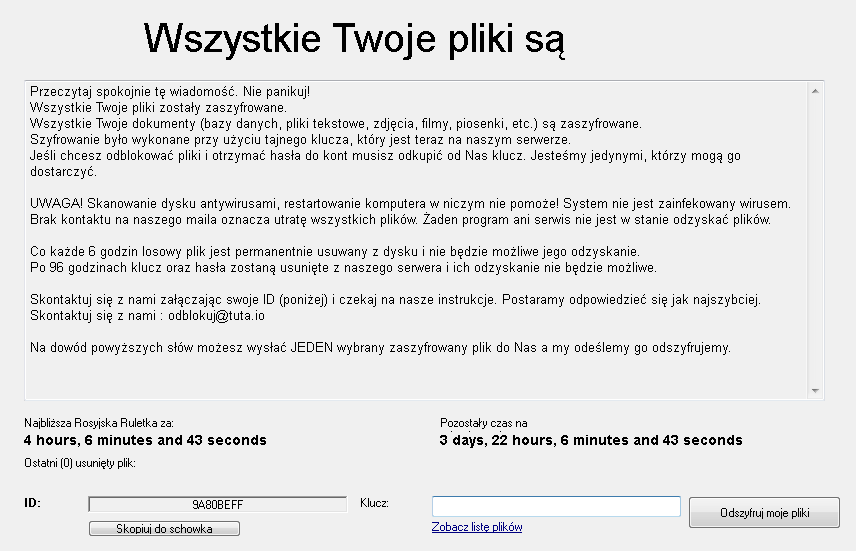

Το SZFLocker είναι ένα είδος ransomware που εντοπίστηκε πρώτη φορά τον Μάιο του 2016. Τα συμπτώματα μόλυνσης είναι τα ακόλουθα:

Το SZFLocker προσθέτει την επέκταση .szf στο τέλος των ονομάτων αρχείων. (π.χ. Thesis.doc = Lock.Thesis.doc)

Όταν προσπαθήσετε να ανοίξετε ένα κρυπτογραφημένο αρχείο, το SZFLocker εμφανίζει το ακόλουθο μήνυμα (στα πολωνικά):

Σε περίπτωση που το SZFLocker έχει κρυπτογραφήσει τα αρχεία σας, κάντε κλικ εδώ για να κατεβάσετε την δωρεάν επιδιόρθωση (fix):

TeslaCrypt

Το TeslaCrypt είναι ένα είδος ransomware που εντοπίστηκε πρώτη φορά τον Φεβρουάριο του 2015. Τα συμπτώματα μόλυνσης είναι τα ακόλουθα:

Η πιο πρόσφατη έκδοση του TeslaCrypt δεν αλλάζει τα ονόματα των αρχείων σας.

Μετά την κρυπτογράφηση των αρχείων σας, το TeslaCrypt εμφανίζει μια παραλλαγή του ακόλουθου μηνύματος:

Σε περίπτωση που TeslaCrypt έχει κρυπτογραφήσει τα αρχεία σας, κάντε κλικ εδώ για να κατεβάσετε την δωρεάν επιδιόρθωση (fix):

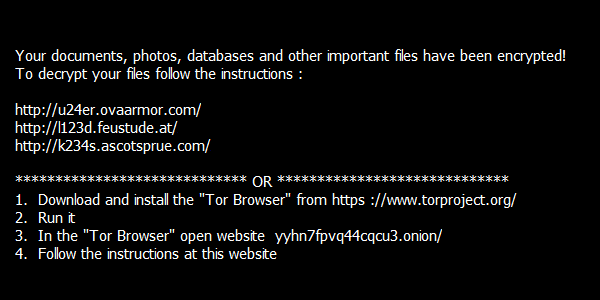

Troldesh / Shade

Το Troldesh, επίσης γνωστό και ως Shade or Encoder.858, είναι ένα στέλεχος ransomware που εντοπίστηκε το 2016. Στα τέλη Απριλίου του 2020 οι δημιουργοί ransomware διέκοψαν τη δραστηριότητά τους και δημοσίευσαν το κλειδιά αποκρυπτογράφησης RSA που μπορεί να χρησιμοποιηθούν δωρεάν για την αποκρυπτογράφηση αρχείων.

Για περισσότερες πληροφορίες:https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

Τα κρυπτογραφημένα αρχεία θα έχουν μία από τις παρακάτω επεκτάσεις:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

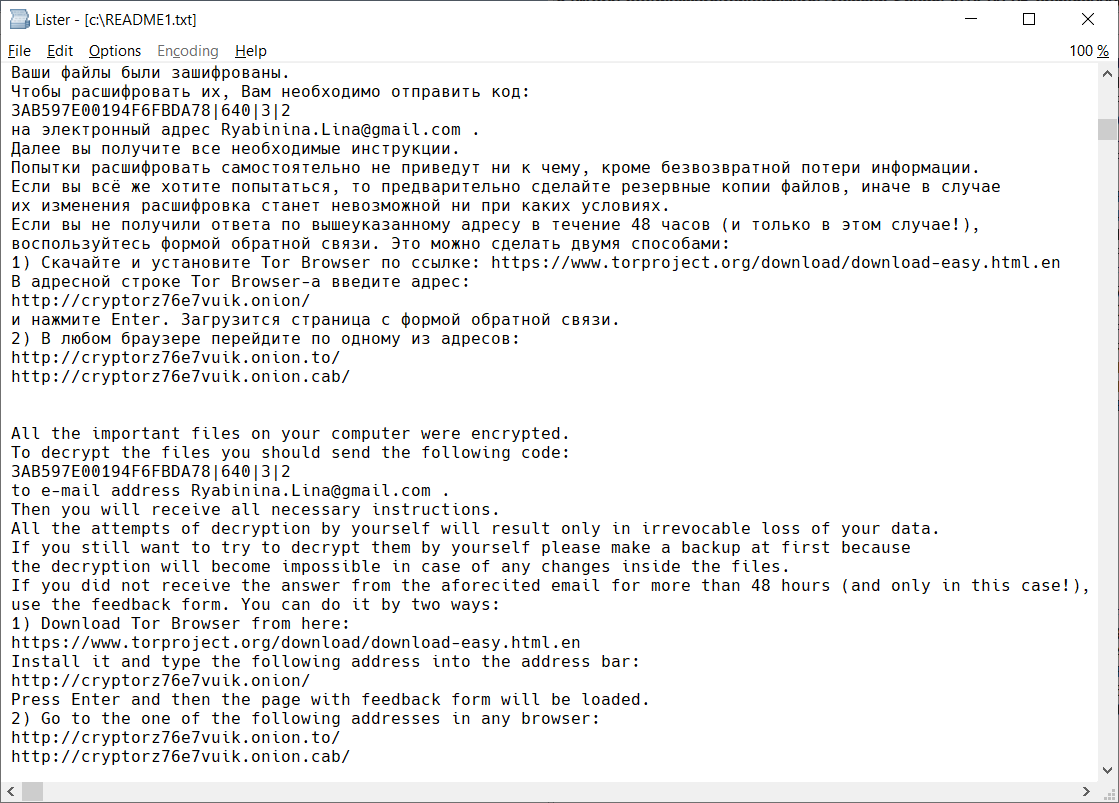

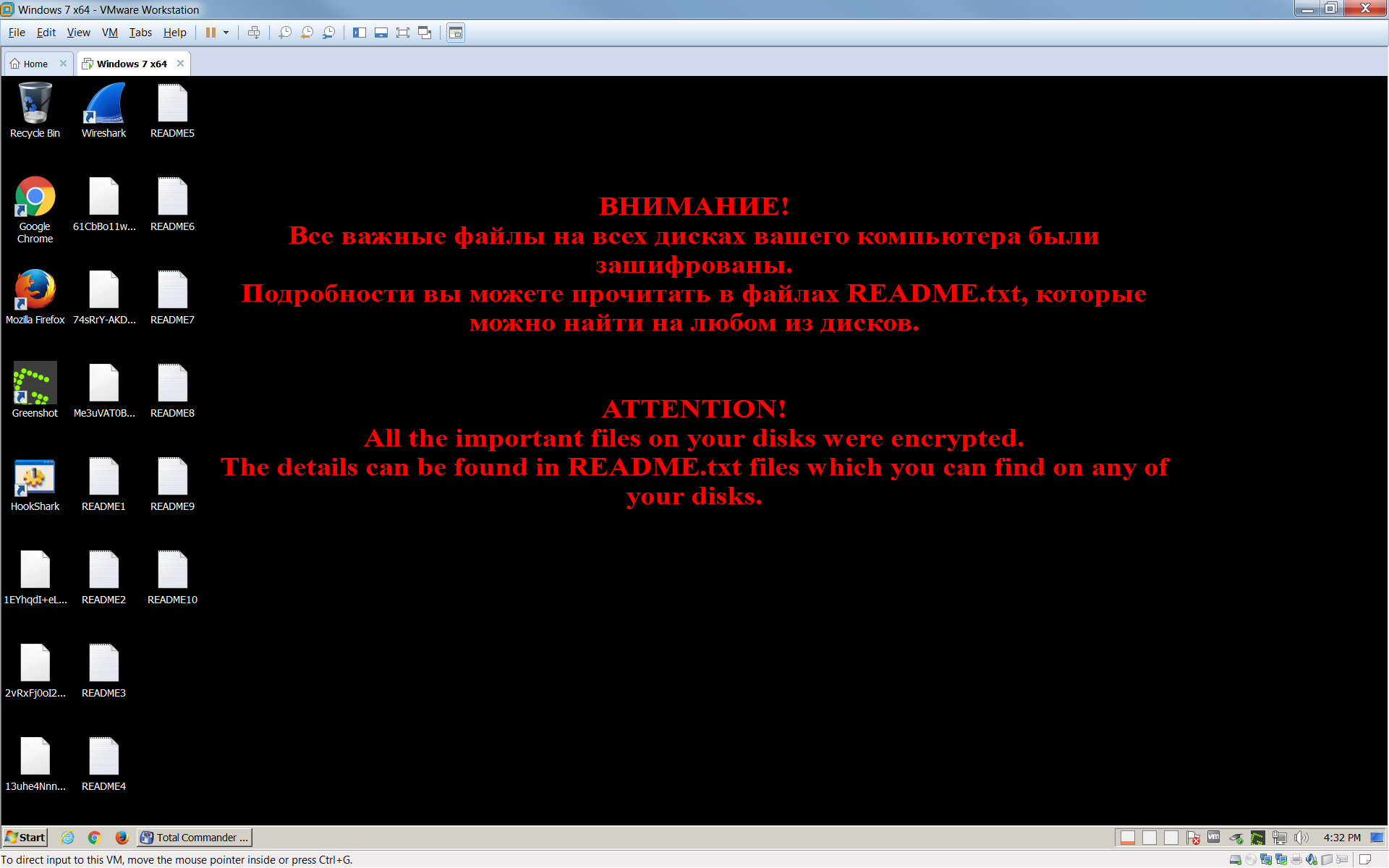

Μετά την κρυπτογράφηση των αρχείων σας, δημιουργούνται πολλά αρχεία στην επιφάνεια εργασίας του χρήστη, με την ονομασία README1.txt to README10.txt. Είναι σε διαφορετικές γλώσσες που περιέχουν αυτό το κείμενο:

Επίσης, το φόντο της επιφάνειας εργασίας αλλάζει σε μία από τις παρακάτω εικόνες:

Σε περίπτωση που το Troldesh έχει κρυπτογραφήσει τα αρχεία σας, κάντε κλικ εδώ για να κατεβάσετε την δωρεάν επιδιόρθωση (fix):

XData

Το XData είναι ένα στέλεχος ransomware που προέρχεται από το AES_NI και όπως το WannaCry, χρησιμοποιεί το πρόγραμμα Eternal Blue για να εξαπλωθεί σε άλλα μηχανήματα.

Το ransomware προσθέτει την επέκταση «.~xdata~» στα κρυπτογραφημένα αρχεία.

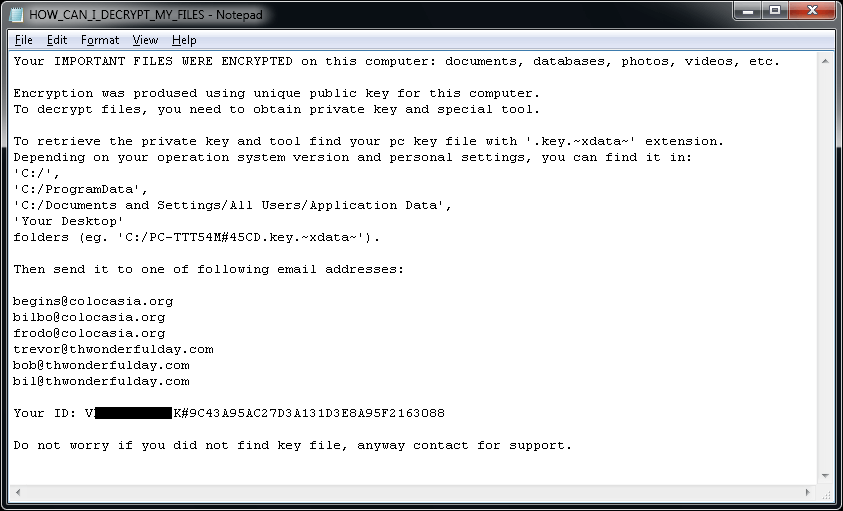

Σε κάθε φάκελο με ένα τουλάχιστον κρυπτογραφημένο αρχείο, μπορεί να βρεθεί το αρχείο «HOW_CAN_I_DECRYPT_MY_FILES.txt». Επιπλέον, το ransomware δημιουργεί ένα βασικό αρχείο με όνομα παρόμοιο με το:

[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ στους παρακάτω φακέλους:

• C:\

• C:\ProgramData

• Επιφάνεια εργασίας

Το αρχείο «HOW_CAN_I_DECRYPT_MY_FILES.txt» περιέχει την παρακάτω σημείωση για τα λύτρα:

Σε περίπτωση που το Troldesh έχει κρυπτογραφήσει τα αρχεία σας, κάντε κλικ εδώ για να κατεβάσετε την δωρεάν επιδιόρθωση (fix):