Strumenti gratuiti per il decriptaggio del ransomware

Sei stato colpito da un ransomware? Non pagare il riscatto!

Scegli il tipo di ransomware

I nostri strumenti gratuiti per il decriptaggio del ransomware possono aiutarti a decriptare i file criptati dalle forme di ransomware elencate di seguito. Fai clic su un nome per visualizzare i sintomi dell'infezione e scaricare la correzione gratuita.

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo e LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (Offline)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh / Shade

- XData

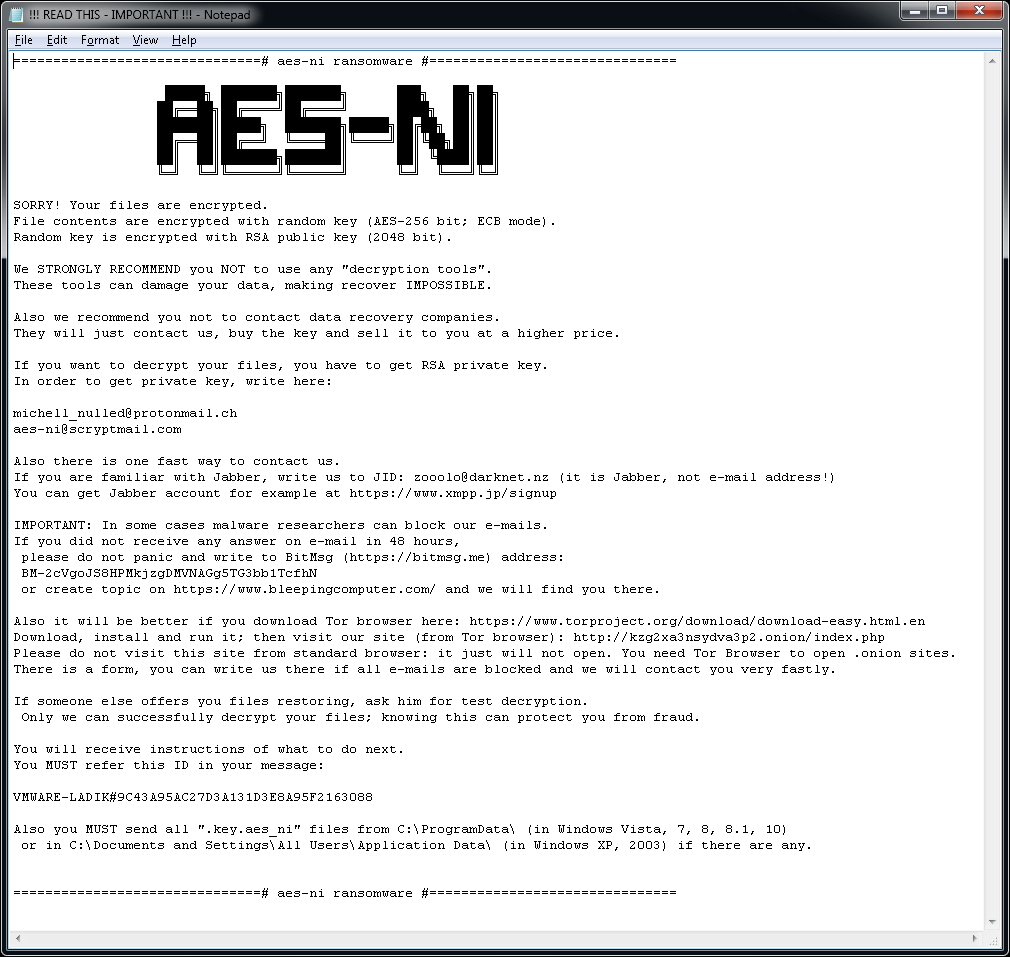

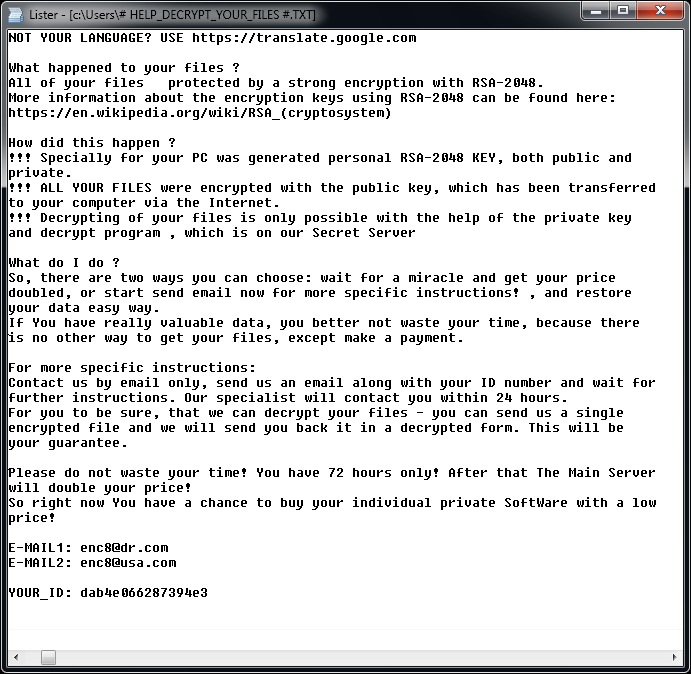

AES_NI

AES_NI è una forma di ransomware apparsa per la prima volta a dicembre 2016. Da quel momento ne sono state rilevate più varianti, con diverse estensioni di file. Per criptare i file, il ransomware utilizza il criptaggio AES-256 insieme al criptaggio RSA-2048.

Il ransomware aggiunge ai file criptati una delle seguenti estensioni:

.aes_ni

.aes256

.aes_ni_0day

In ogni cartella in cui è presente almeno un file criptato, è possibile trovare il file "!!!READ THIS - IMPORTANT !!!.txt". Inoltre, il ransomware crea un file chiave con un nome simile a: [NOME_PC]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day nella cartella C:\ProgramData.

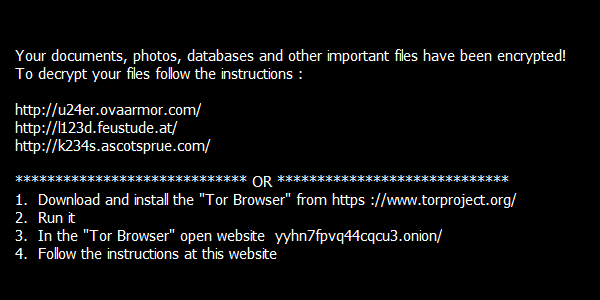

Il file "!!!READ THIS - IMPORTANT !!!.txt" contiene la seguente richiesta di riscatto:

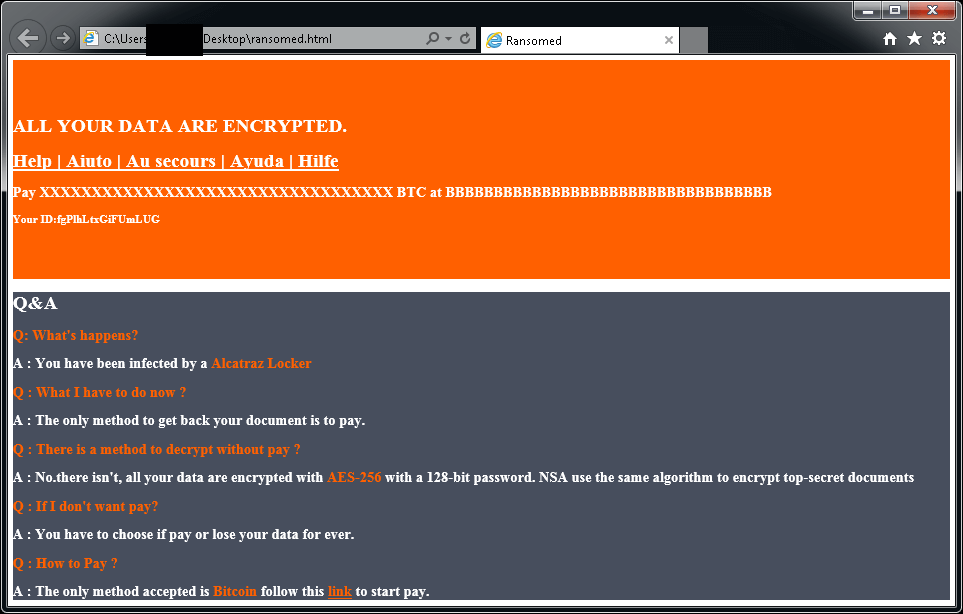

Alcatraz Locker

Alcatraz Locker è una forma di ransomware rilevata per la prima volta verso metà novembre 2016. Per criptare i file degli utenti, questo ransomware sfrutta il criptaggio AES a 256 bit in combinazione con la codifica Base64.

I file criptati presentano l'estensione ".Alcatraz".

Dopo che i file sono stati criptati, viene visualizzato un messaggio simile al seguente (contenuto in un file denominato "ransomed.html" sul desktop dell'utente):

Se i tuoi file sono stati criptati da Alcatraz Locker, fai clic qui per scaricare la correzione gratuita:

Apocalypse

Apocalypse è una forma di ransomware rilevata per la prima volta a giugno 2016. Sintomi dell'infezione:

Apocalypse aggiunge .encrypted, .FuckYourData, .locked, .Encryptedfile o .SecureCrypted in coda al nome dei file (ad esempio, Tesi.doc = Tesi.doc.locked).

Se si apre un file con estensione .How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt o .Where_my_files.txt (ad esempio, Tesi.doc.How_To_Decrypt.txt) viene visualizzato un messaggio simile al seguente:

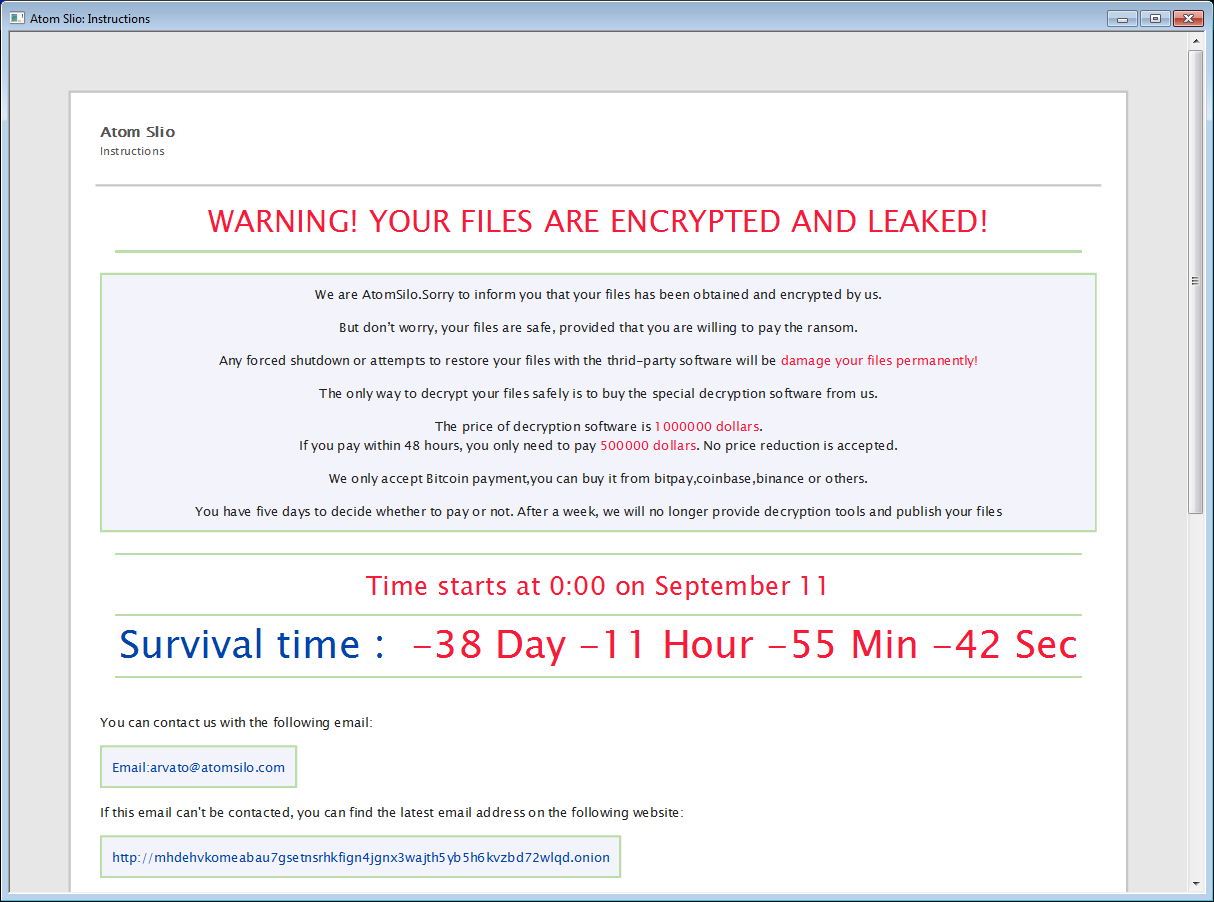

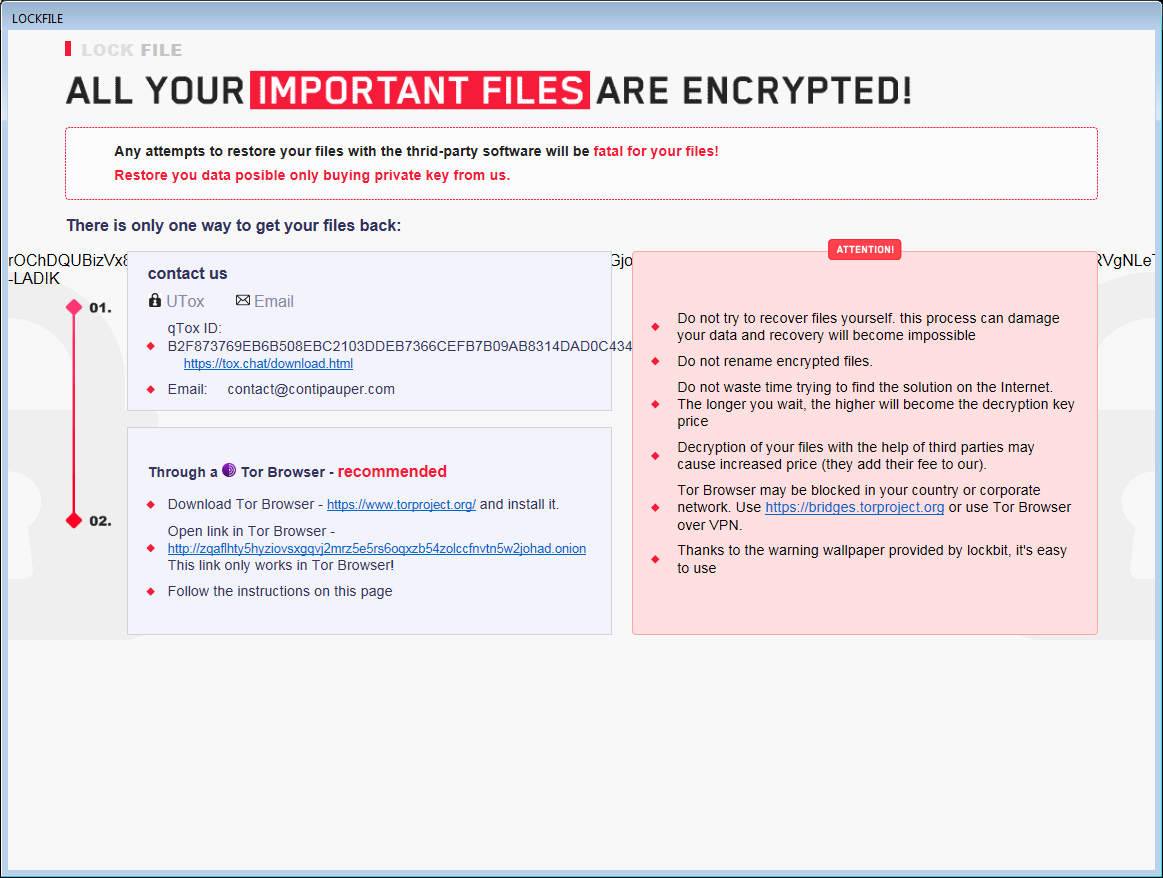

AtomSilo e LockFile

AtomSilo e LockFile sono due forme di ransomware analizzate da Jiří Vinopal. Poiché sono basate su schemi di criptaggio molto simili, questo strumento di decriptaggio funziona contro entrambe le varianti. Le vittime possono decriptare i file senza pagare il riscatto.

I file criptati possono presentare una delle seguenti estensioni:

.ATOMSILO

.lockfile

In ogni cartella in cui è presente almeno un file criptato, è possibile trovare il file con la richiesta di riscatto, denominato README-FILE-%ComputerName%-%Number%.hta o LOCKFILE-README-%ComputerName%-%Number%.hta. Ad esempio:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

Babuk

Babuk è una forma di ransomware originata in Russia. A settembre 2021 il codice sorgente è stato divulgato sul Web insieme a diverse chiavi di decriptaggio. Le vittime possono decriptare i file senza pagare il riscatto.

Babuk aggiunge al nome dei file criptati una delle seguenti estensioni:

.babuk

.babyk

.doydo

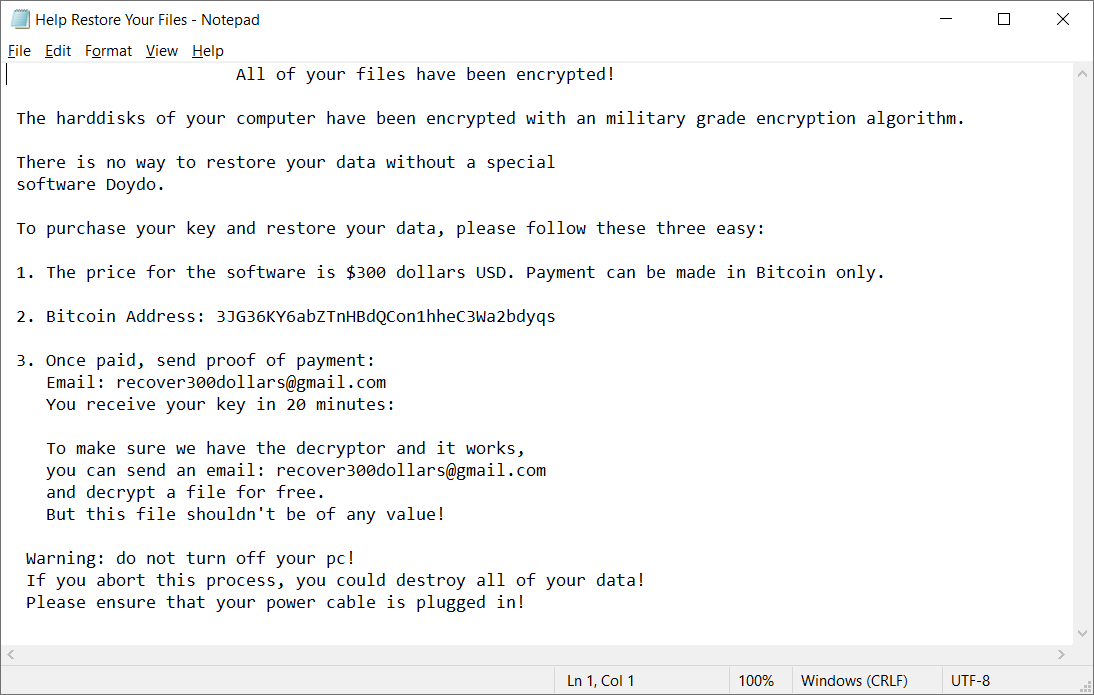

In ogni cartella in cui è presente almeno un file criptato, è possibile trovare il file Help Restore Your Files.txt con il seguente contenuto:

BadBlock

BadBlock è una forma di ransomware rilevata per la prima volta a maggio 2016. Sintomi dell'infezione:

BadBlock non rinomina i file.

Dopo avere eseguito il criptaggio dei file, BadBlock mostra uno dei seguenti messaggi (da un file denominato Help Decrypt.html):

Se i tuoi file sono stati criptati da BadBlock, fai clic qui per scaricare la correzione gratuita:

Bart

Bart è una forma di ransomware rilevata per la prima volta alla fine di giugno 2016. Sintomi dell'infezione:

Bart aggiunge .bart.zip in coda al nome dei file (ad esempio, Tesi.doc = Tesi.docx.bart.zip). Si tratta di archivi ZIP criptati in cui sono contenuti i file originali.

Dopo avere eseguito il criptaggio dei file, Bart sostituisce lo sfondo del desktop con un'immagine simile alla seguente. Il testo visualizzato nell'immagine consente di stabilire che si tratta di Bart. Il file dell'immagine viene salvato sul desktop, con un nome simile a recover.bmp e recover.txt.

Se i tuoi file sono stati criptati da Bart, fai clic qui per scaricare la correzione gratuita:

Ringraziamenti: Si ringrazia Peter Conrad, autore di PkCrack, per averci concesso l'autorizzazione a usare la sua libreria nello strumento per il decriptaggio di Bart.

BigBobRoss

BigBobRoss cripta i file dell'utente utilizzando il criptaggio AES128. Ai file criptati viene aggiunta l'estensione ".obfuscated" in coda al nome del file.

Il ransomware aggiunge la seguente estensione: .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

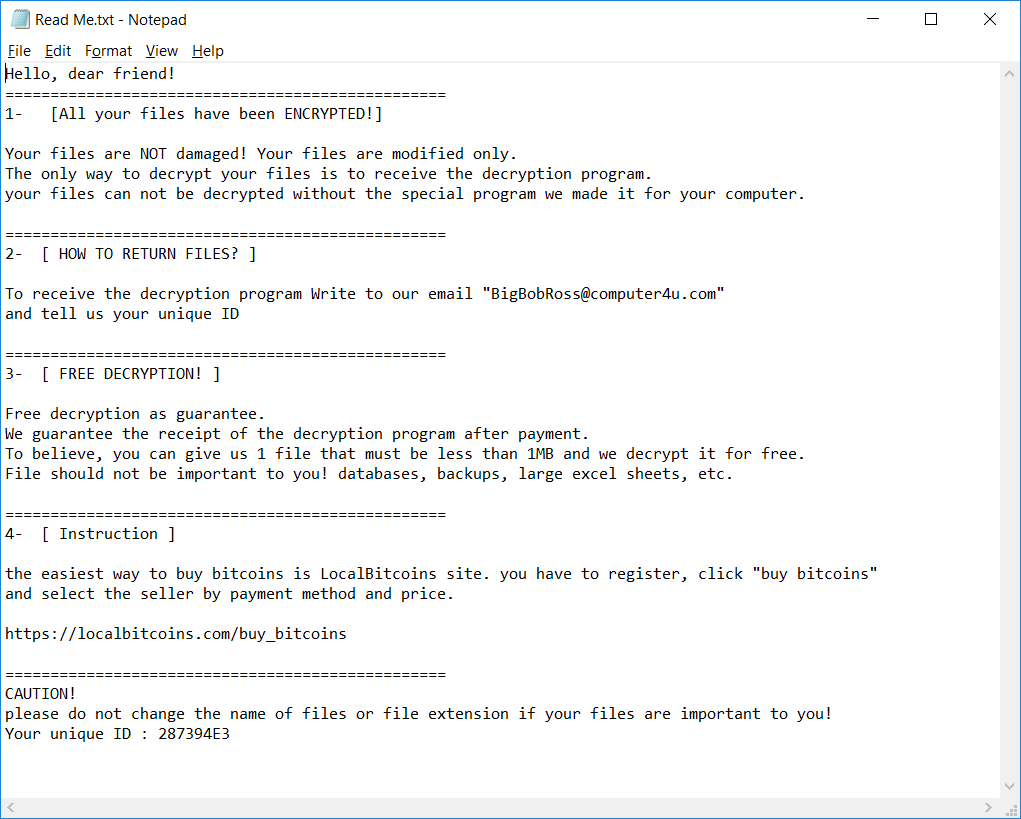

Il ransomware crea anche un file di testo denominato "Read Me.txt" in ogni cartella. Il contenuto del file è il seguente.

BTCWare

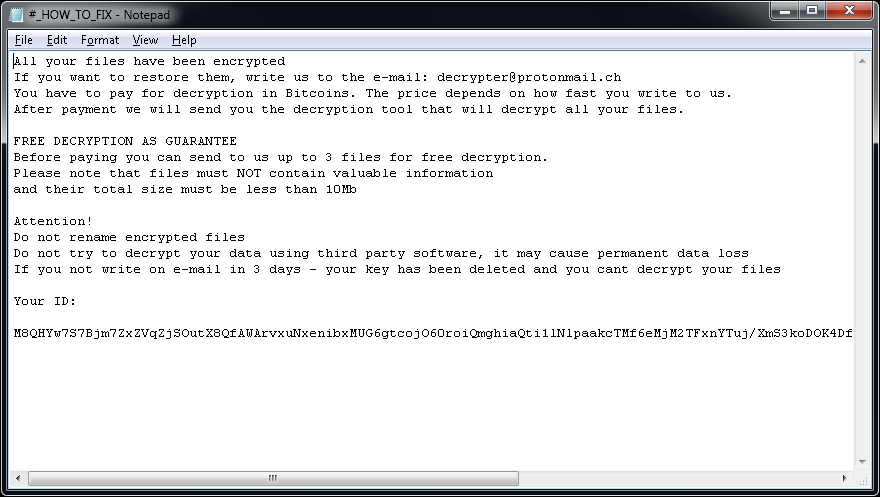

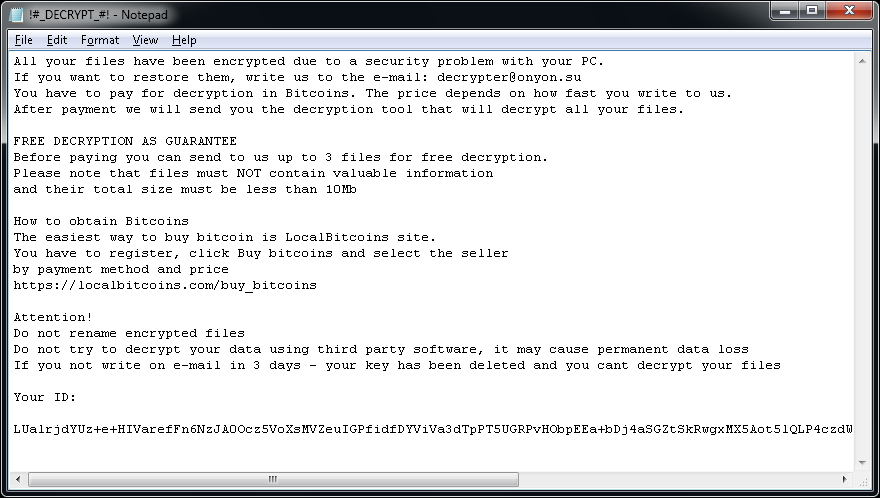

BTCWare è una forma di ransomware apparsa per la prima volta a marzo 2017. Da quel momento ne sono state rilevate cinque varianti, che possono essere distinte in base all'estensione del file criptato. Il ransomware utilizza due diversi metodi di criptaggio: RC4 e AES 192.

I nomi dei file criptati avranno il seguente formato:

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

Inoltre, nel PC si troverà uno dei seguenti file

Key.dat in %USERPROFILE%\Desktop

1.bmp in %USERPROFILE%\AppData\Roaming

#_README_#.inf o !#_DECRYPT_#!.inf in ogni cartella in cui è presente almeno un file criptato.

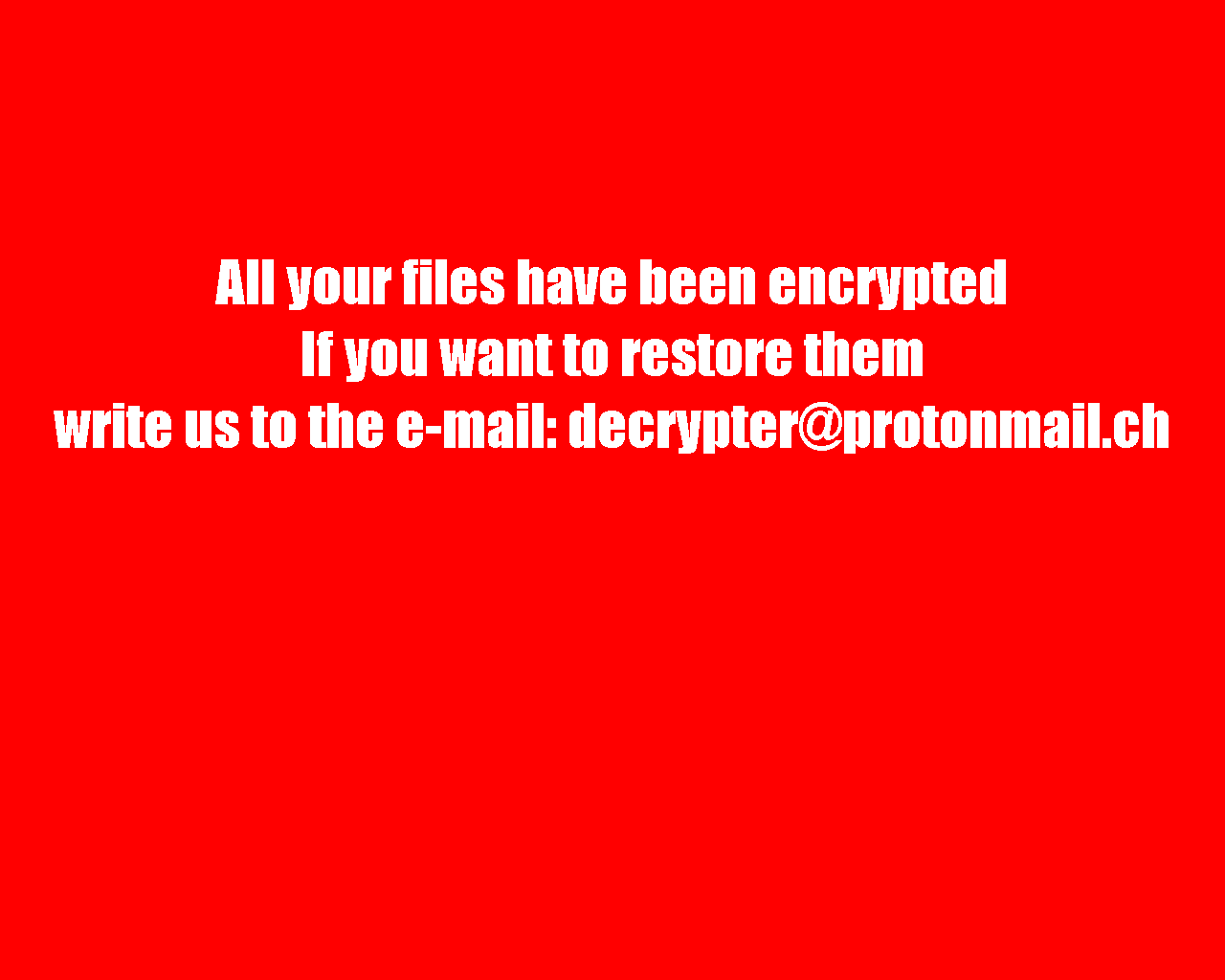

Dopo che i file sono stati criptati, anche lo sfondo del desktop viene sostituito con il seguente:

Può inoltre essere visualizzata una delle seguenti richieste di riscatto:

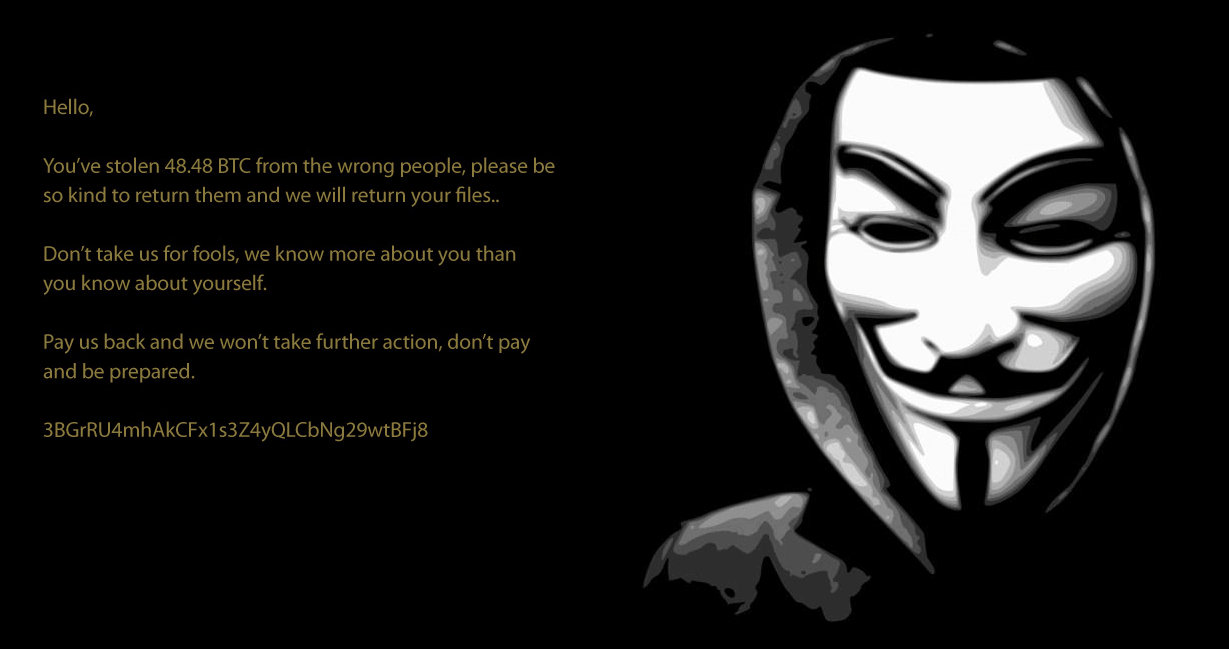

Crypt888

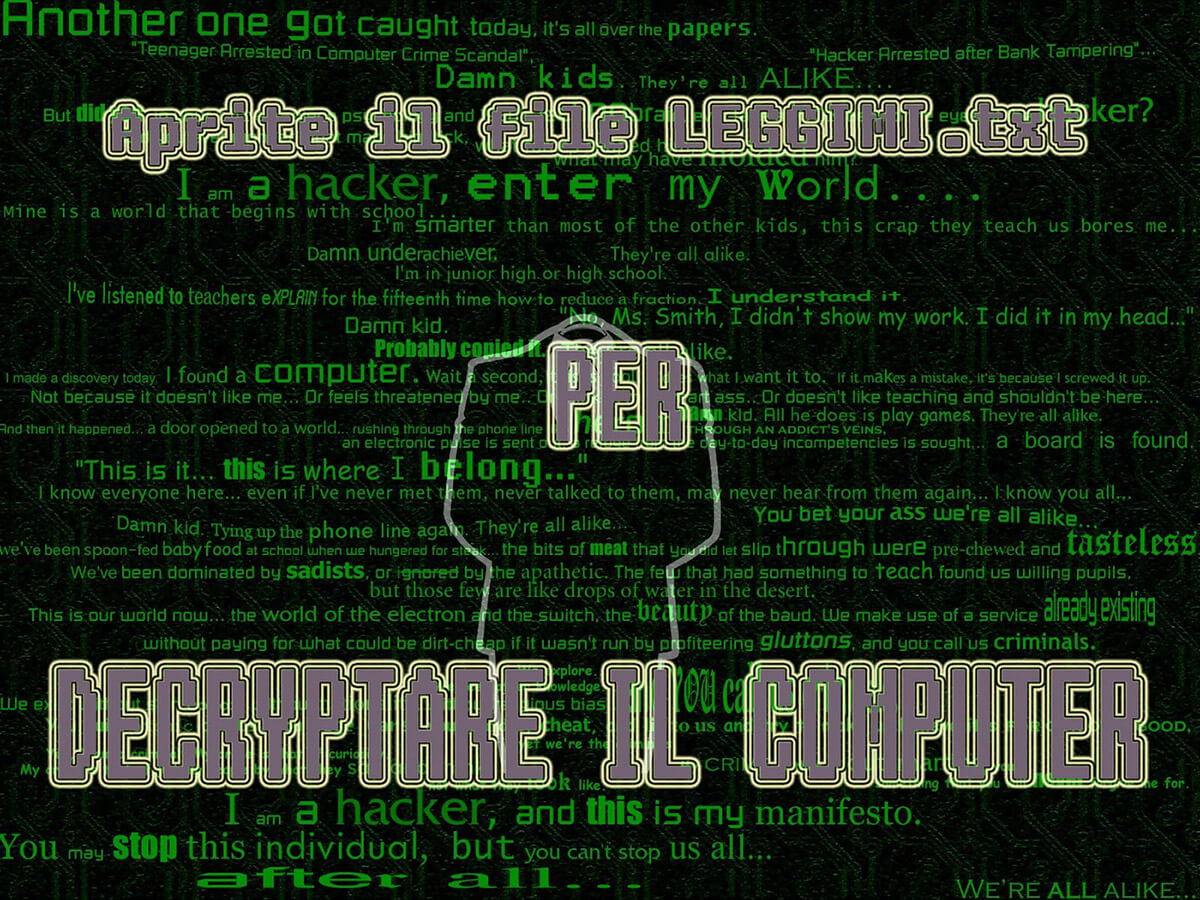

Crypt888 (detto anche Mircop) è una forma di ransomware rilevata per la prima volta a giugno 2016. Sintomi dell'infezione:

Crypt888 aggiunge Lock. all'inizio del nome dei file (ad esempio, Tesi.doc = Lock.Tesi.doc).

Dopo avere eseguito il criptaggio dei file, Crypt888 sostituisce lo sfondo del desktop e visualizza una delle seguenti schermate:

Se i tuoi file sono stati criptati da Crypt888, fai clic qui per scaricare la correzione gratuita:

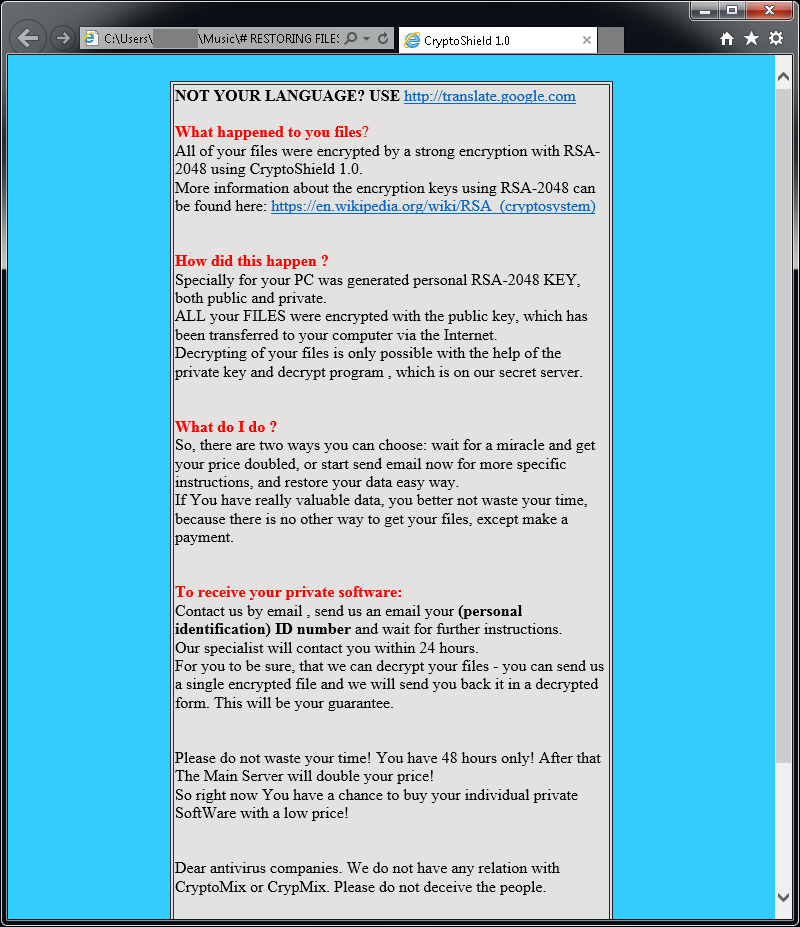

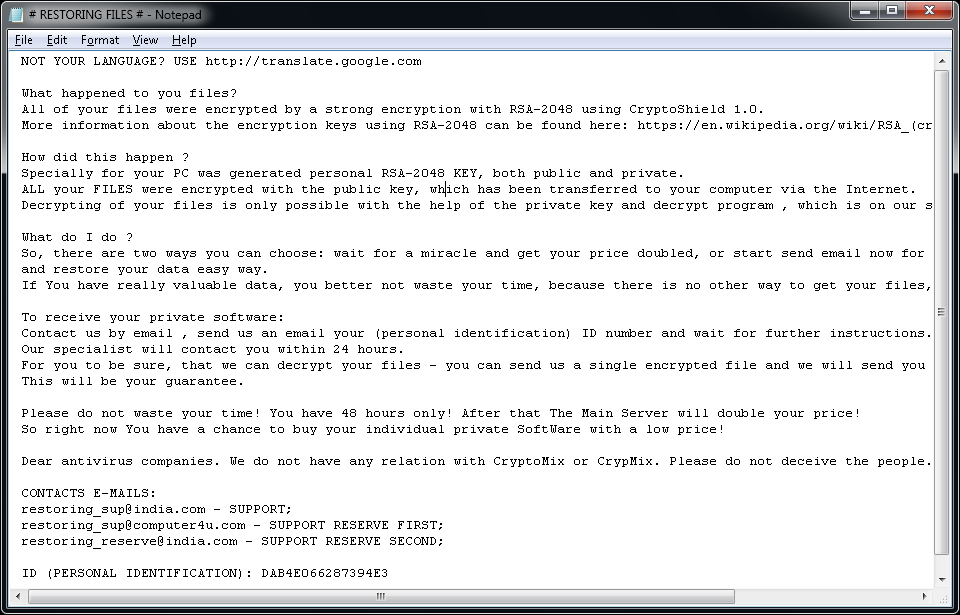

CryptoMix (Offline)

CryptoMix (noto anche come CryptFile2 o Zeta) è una forma di ransomware rilevata per la prima volta a marzo 2016. All'inizio del 2017 è emersa una nuova variante di CryptoMix, denominata CryptoShield Entrambe le varianti criptano i file utilizzando il criptaggio AES a 256 bit con una chiave di criptaggio unica scaricata da un server remoto. Se il server non è disponibile o se l'utente non è connesso a Internet, il ransomware esegue comunque il criptaggio dei file utilizzando una chiave fissa ("chiave offline").

Importante: lo strumento per il decriptaggio supporta solo i file criptati con "chiave offline". Nei casi in cui per il criptaggio dei file non sia stata utilizzata una chiave offline, il nostro strumento non sarà in grado di ripristinare né di modificare i file.

Aggiornamento del 21/07/2017: Lo strumento per il decriptaggio è stato aggiornato per includere anche la variante Mole.

I file criptati possono presentare una delle seguenti estensioni: .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd, .rscl o .MOLE.

Dopo che i file sono stati criptati, nel PC è possibile trovare i seguenti file:

Se i tuoi file sono stati criptati da CryptoMix, fai clic qui per scaricare la correzione gratuita:

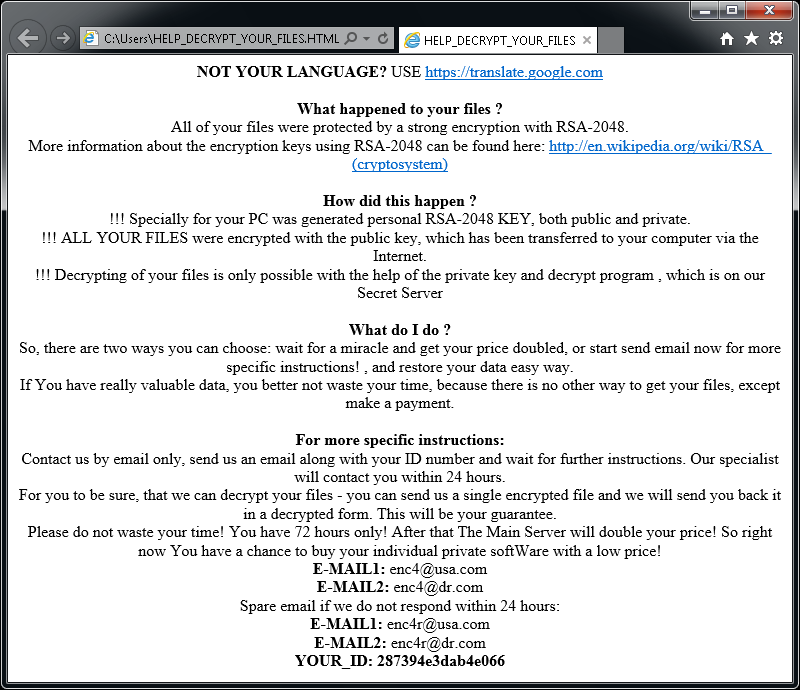

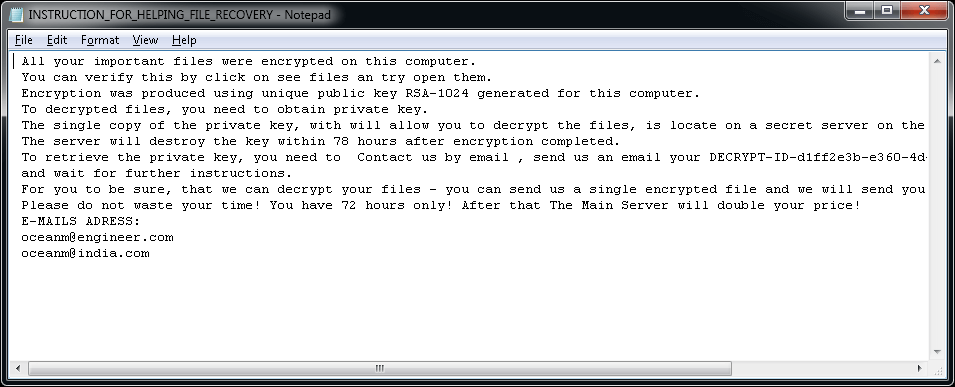

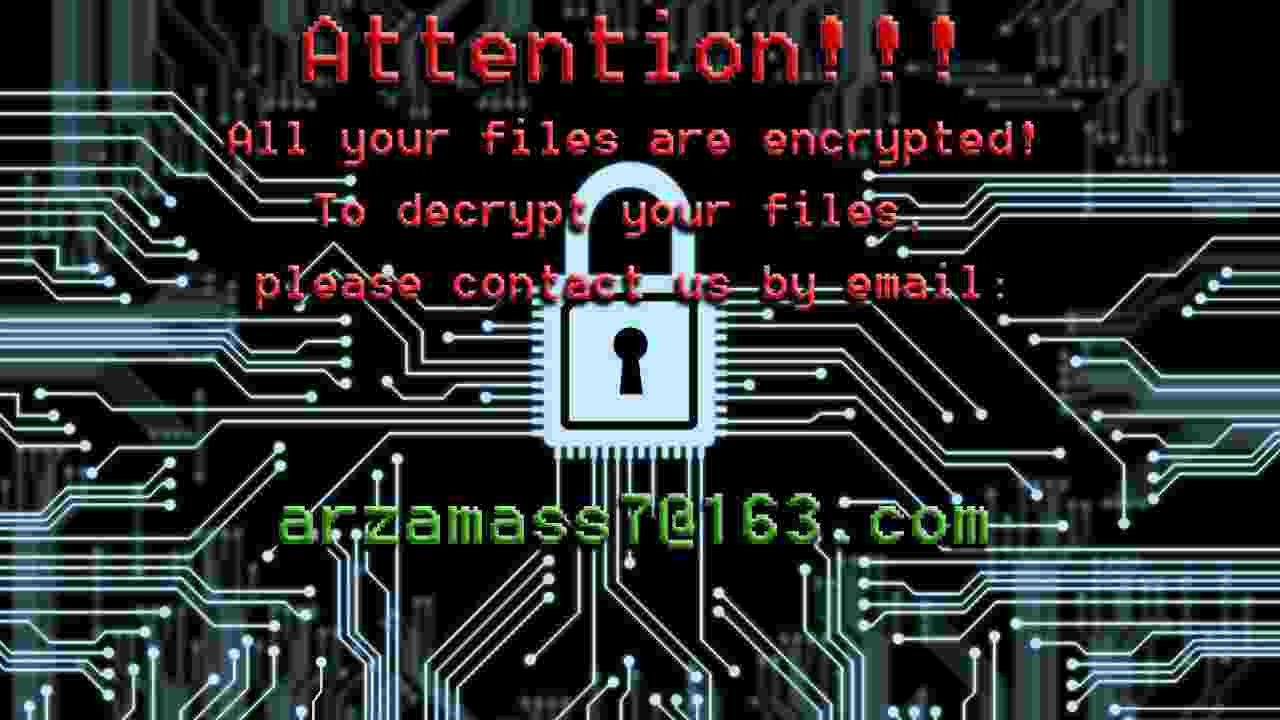

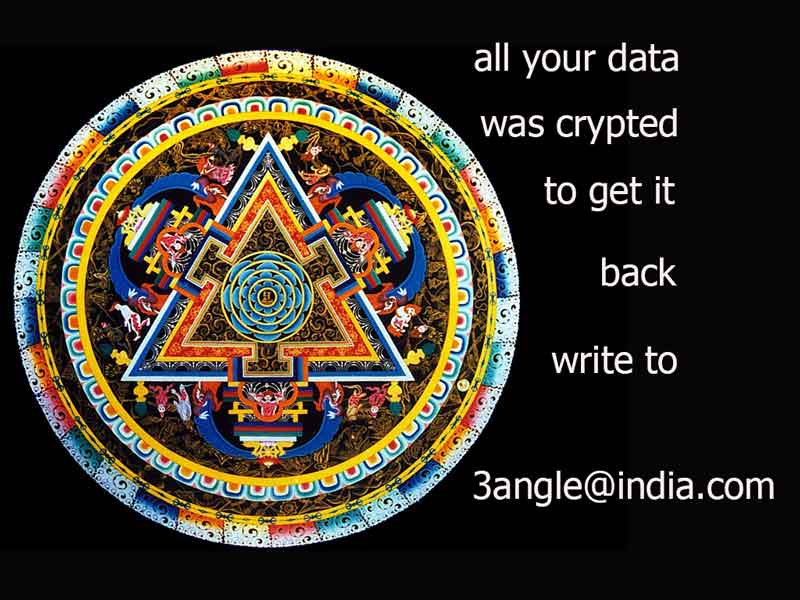

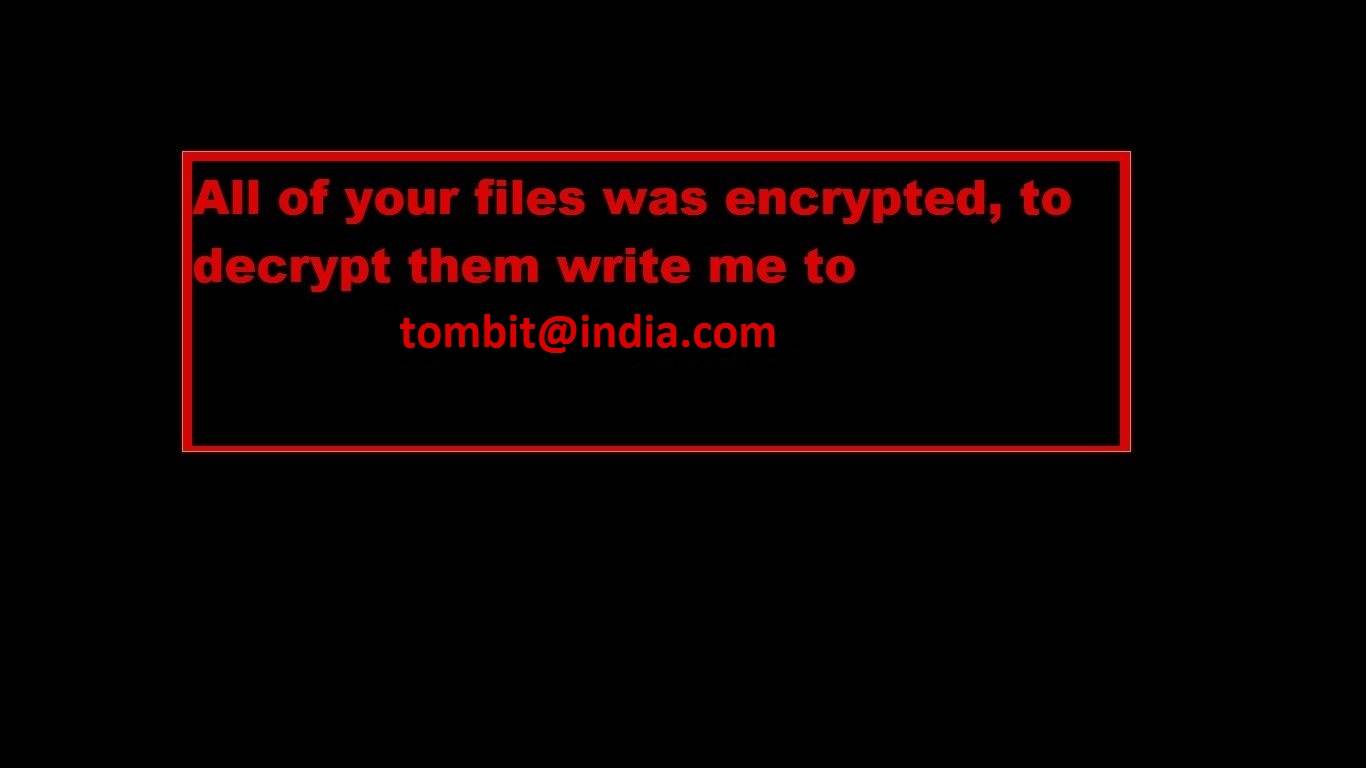

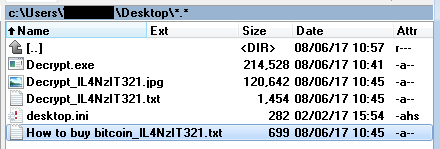

CrySiS

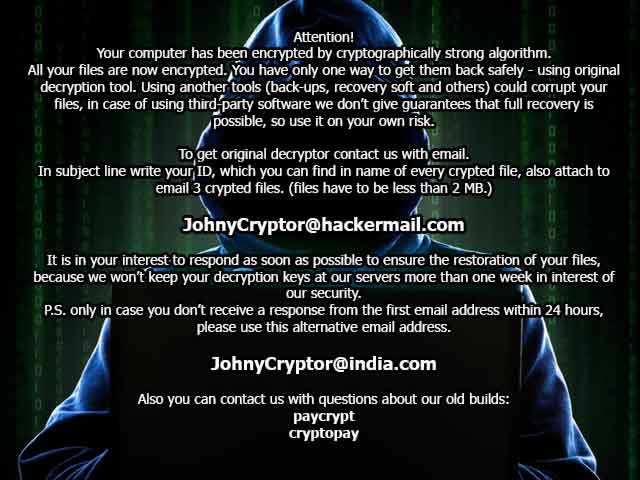

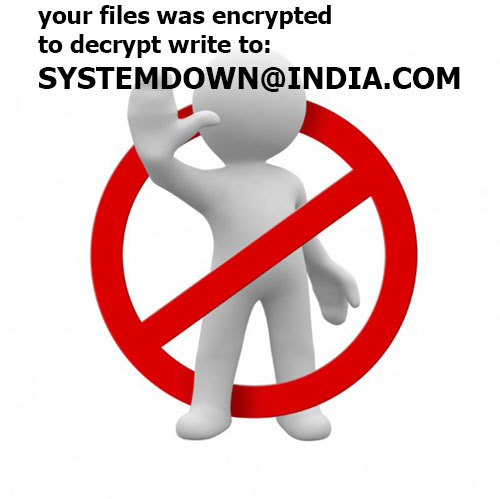

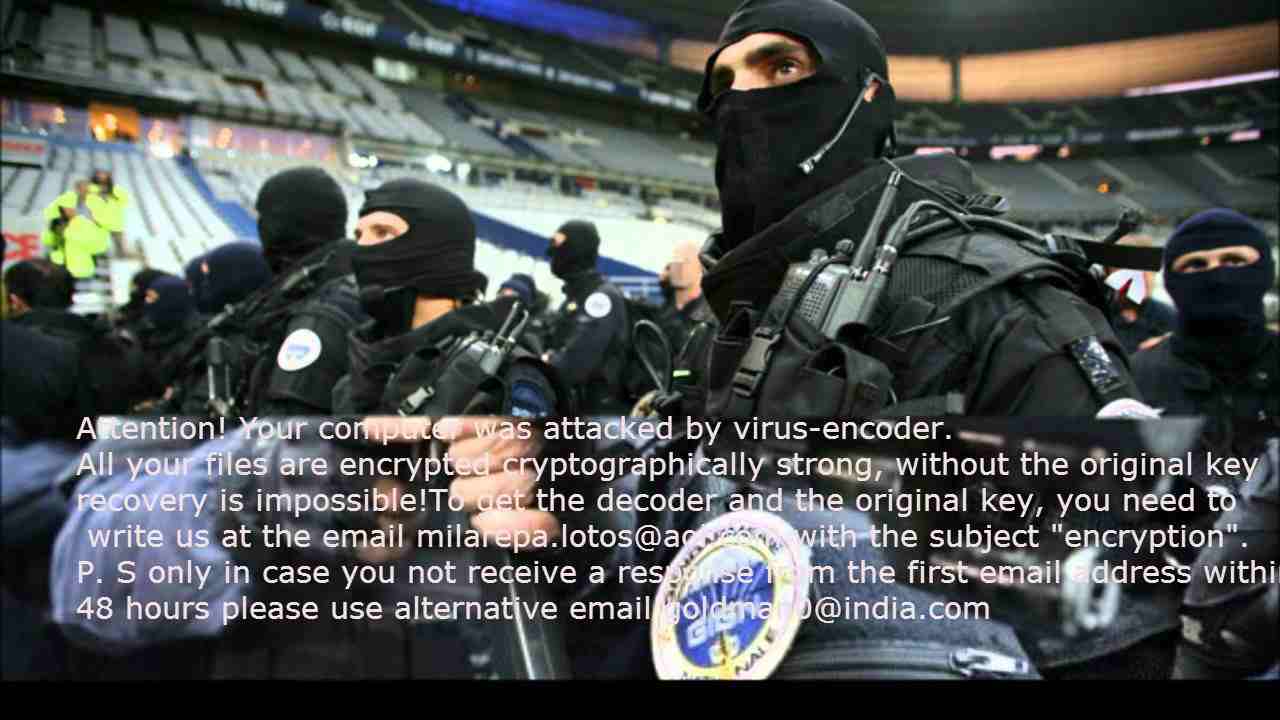

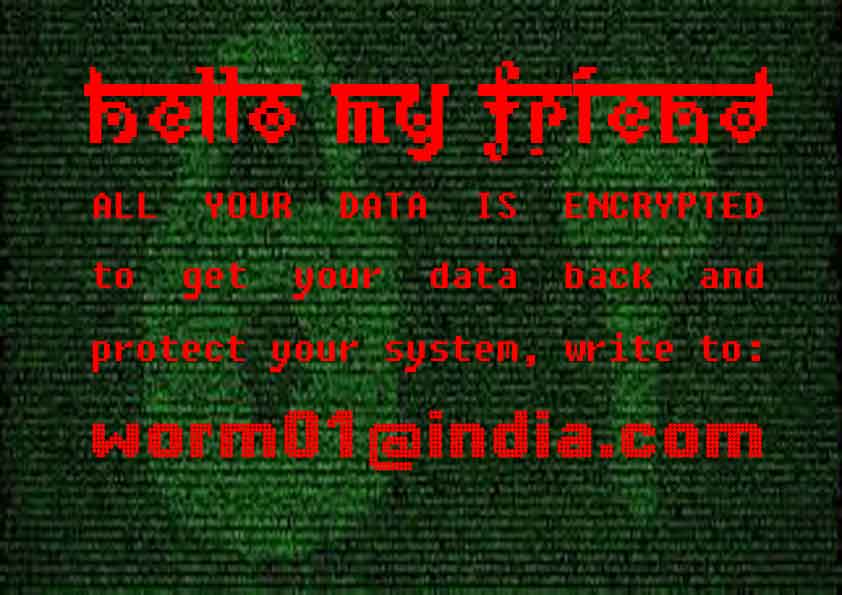

CrySiS (JohnyCryptor, Virus-Encode, Aura o Dharma) è una forma di ransomware rilevata per la prima volta a settembre 2015. Sfrutta il criptaggio AES-256 in combinazione con il criptaggio asimmetrico RSA-1024.

I file criptati possono presentare numerose estensioni diverse, come:

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

.{tombit@india.com}.dharma,

.wallet

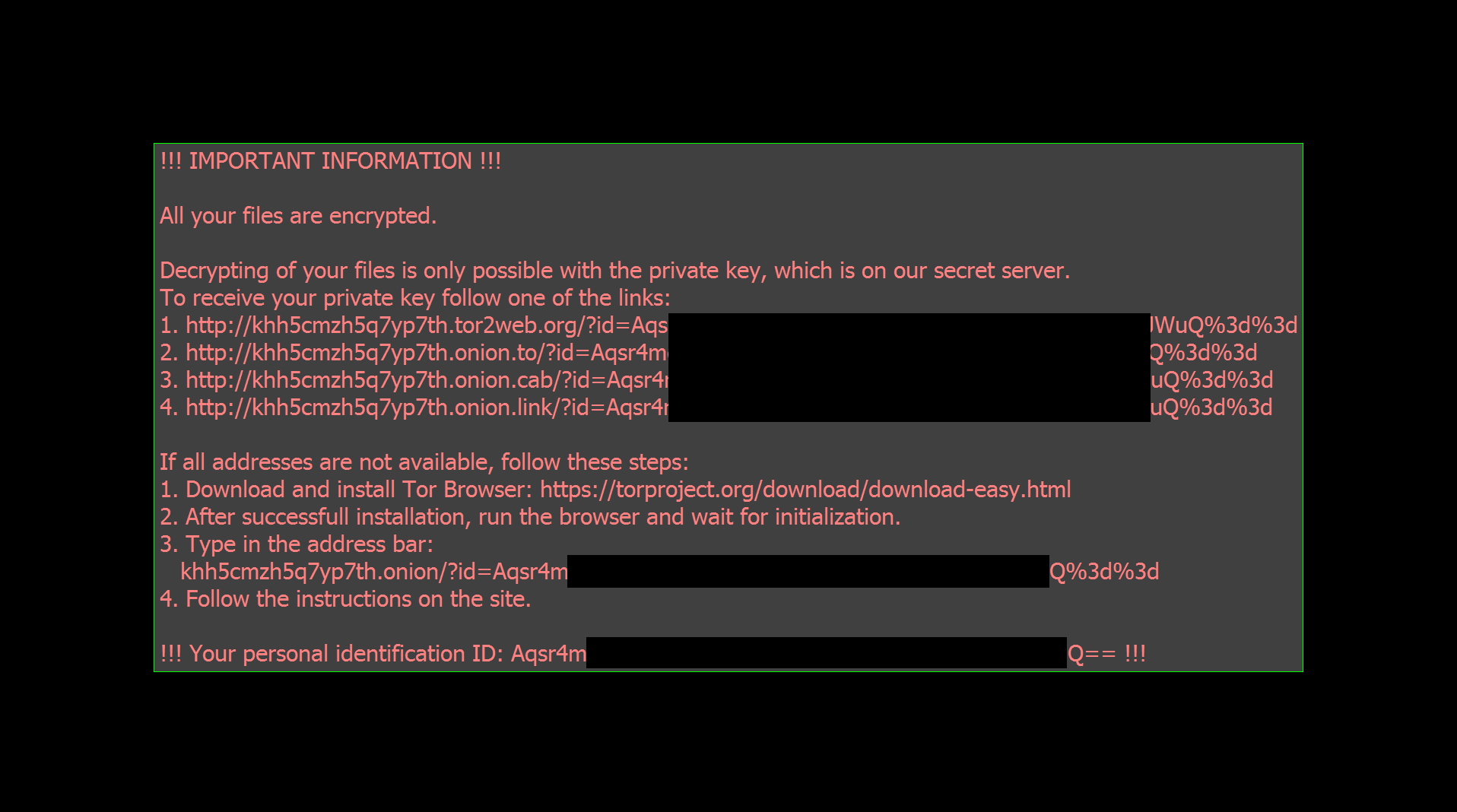

Dopo che i file sono stati criptati, viene visualizzato uno dei messaggi mostrati di seguito. Il messaggio si trova nei file "Decryption instructions.txt", "Decryptions instructions.txt", "README.txt", "Readme to restore your files.txt" o "HOW TO DECRYPT YOUR DATA.txt" sul desktop dell'utente. Inoltre, lo sfondo del desktop viene sostituito con una delle immagini seguenti.

Se i tuoi file sono stati criptati da CrySiS, fai clic qui per scaricare la correzione gratuita:

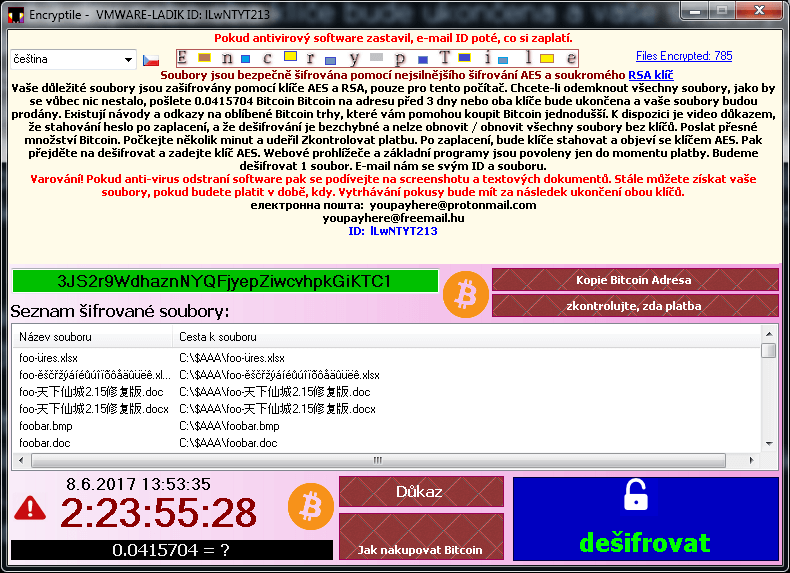

EncrypTile

EncrypTile è una forma di ransomware rilevata per la prima volta a novembre 2016. Dopo sei mesi di sviluppo è stata rilevata una nuova versione finale di questo ransomware. Utilizza il criptaggio AES-128, con una chiave costante per un dato PC e utente.

Il ransomware aggiunge la parola "encrypTile" al nome del file:

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

Il ransomware crea inoltre quattro nuovi file sul desktop dell'utente. I nomi di questi file sono localizzati. Ecco le versioni in inglese:

Mentre è in esecuzione, il ransomware impedisce all'utente di eseguire strumenti che potrebbero potenzialmente rimuoverlo. Fai riferimento al post del blog per istruzioni più dettagliate su come eseguire lo strumento di decriptaggio nel caso in cui il ransomware sia in esecuzione nel PC.

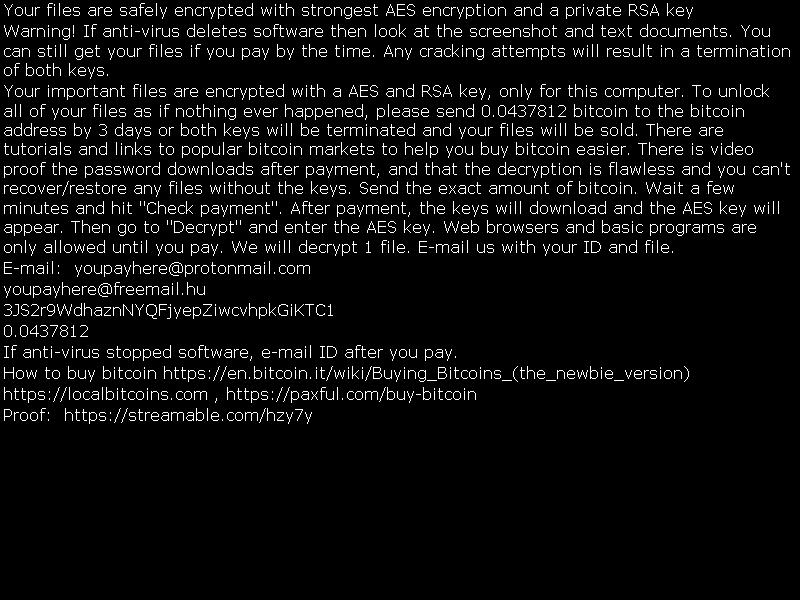

FindZip

FindZip è una forma di ransomware rilevata per la prima volta alla fine di febbraio 2017. Questo ransomware si diffonde nel sistema operativo Mac OS X (versione 10.11 o successiva). Il criptaggio si basa sulla creazione di file ZIP (ciascun file criptato è una cartella ZIP contenente il documento originale).

I file criptati avranno l'estensione .crypt.

Dopo che i file sono stati criptati, sul desktop dell'utente vengono creati diversi file con le seguenti varianti del nome: DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt. Sono tutti identici e contengono il seguente messaggio di testo:

Speciale: Dal momento che gli strumenti per il decriptaggio di AVAST sono applicazioni Windows, è necessario installare un livello di emulazione nel Mac (WINE, CrossOver). Per ulteriori informazioni, leggi il post del blog.

Se i tuoi file sono stati criptati da FindZip, fai clic qui per scaricare la correzione gratuita:

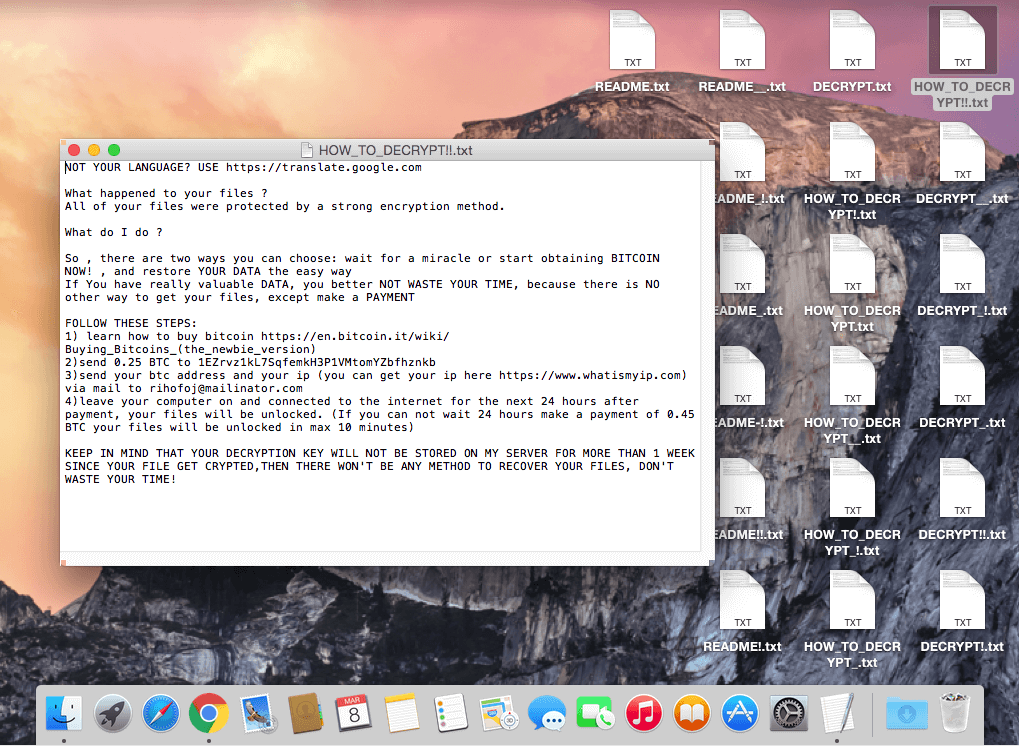

Fonix

Il ransomware Fonix è in circolazione da giugno 2020. Scritto in C++, utilizza tre schemi di criptaggio delle chiavi (chiave master RSA-4096, chiave di sessione RSA-2048, chiave file a 256 bit per il criptaggio SALSA/ChaCha). A febbraio 2021 gli autori di questo ransomware hanno chiuso la loro attività e hanno pubblicato la chiave master RSA che può essere utilizzata per decriptare i file senza pagare il riscatto.

I file criptati possono presentare una delle seguenti estensioni:

.FONIX,

.XINOF

Dopo avere eseguito il criptaggio dei file sul computer della vittima, il ransomware mostra la seguente schermata:

Se i tuoi file sono stati criptati da Fonix, fai clic qui per scaricare la correzione gratuita:

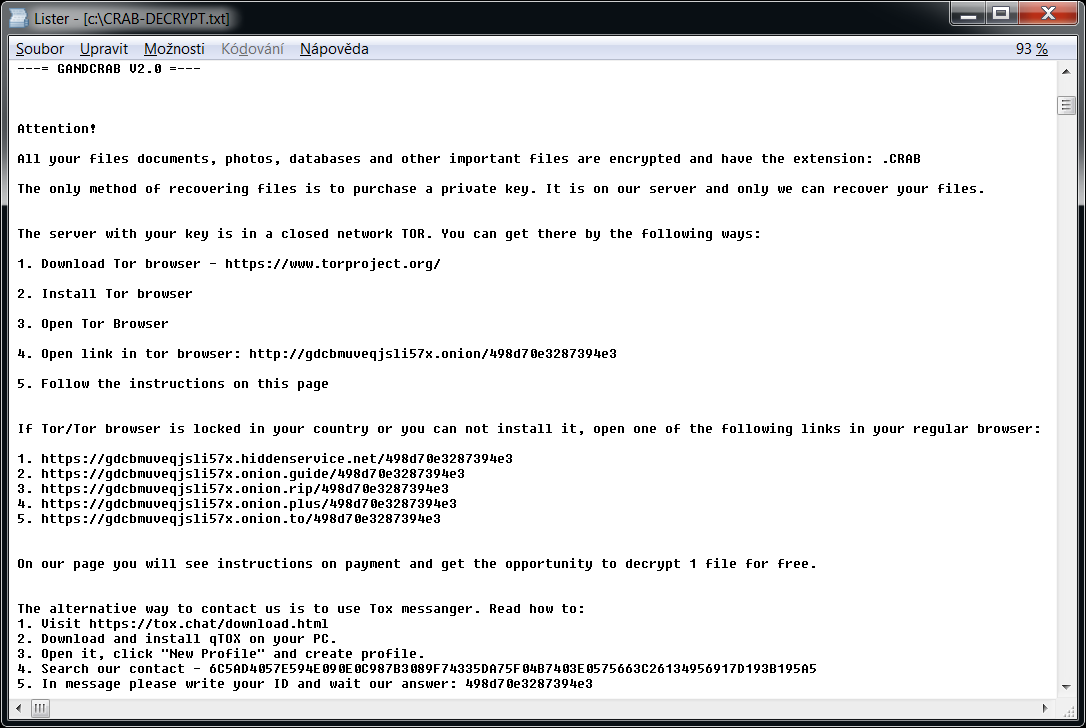

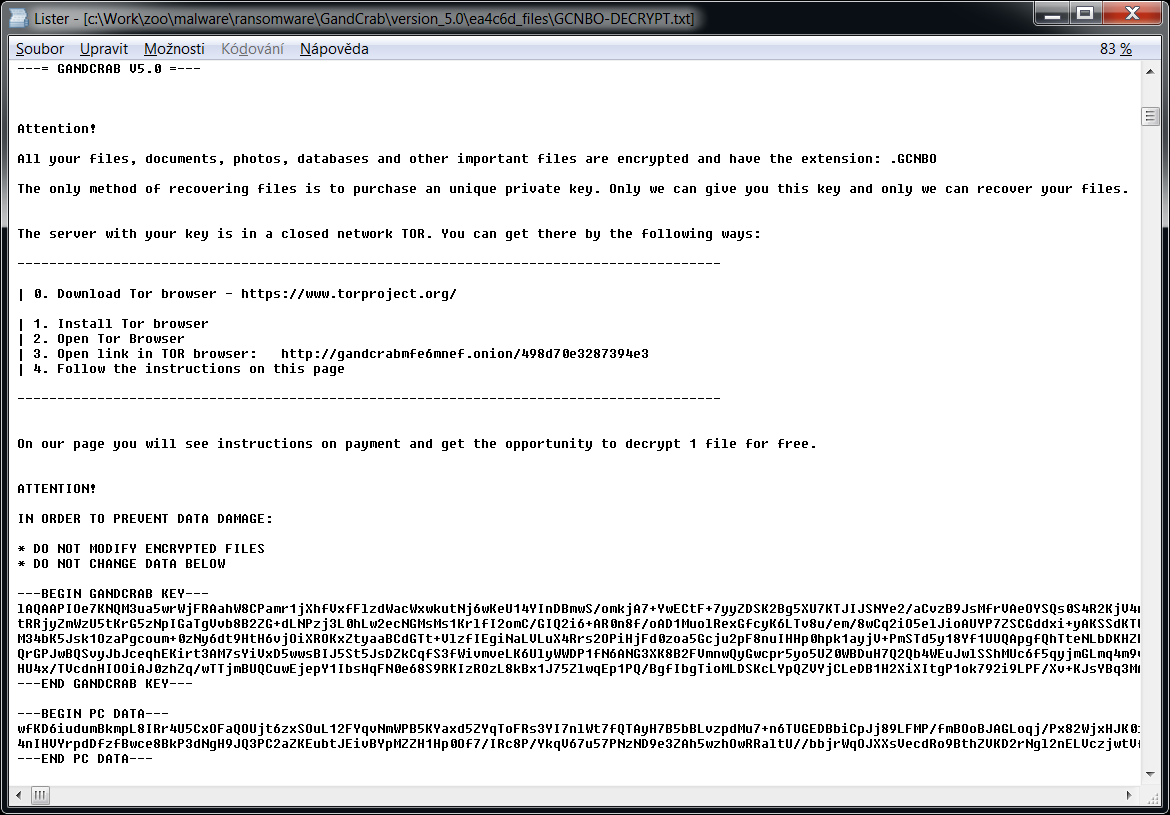

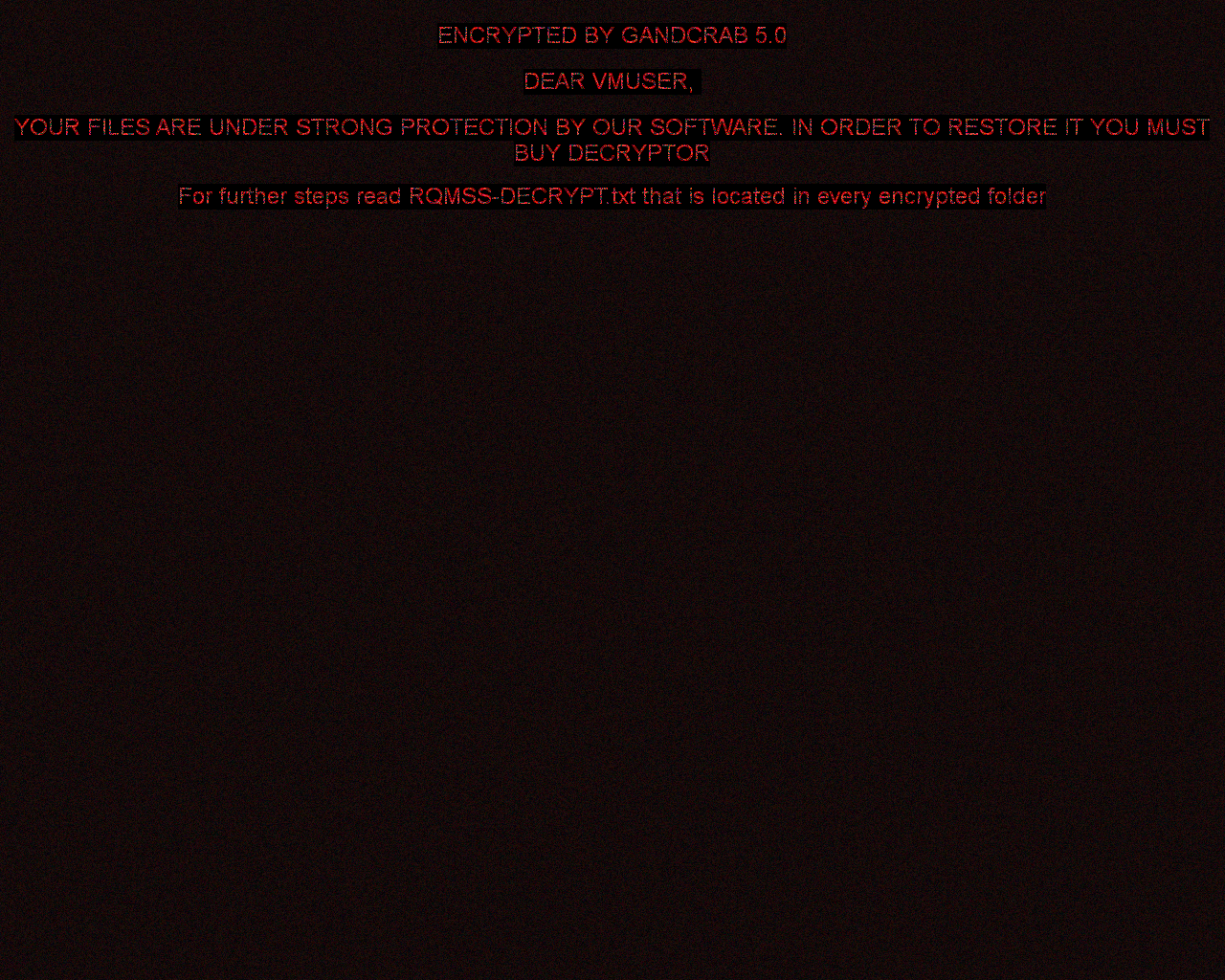

GandCrab

Gandcrab è stato una delle forme di malware prevalenti nel 2018. Il 17 ottobre 2018 gli sviluppatori di Gandcrab hanno rilasciato 997 chiavi per le vittime situate in Siria. Inoltre, nel luglio 2018 l'FBI ha rilasciato le chiavi master per il decriptaggio delle versioni 4-5.2. Grazie all'utilizzo di tutte queste chiavi, questa versione dello strumento di decriptaggio consente di decriptare i file senza pagare il riscatto.

Il ransomware può aggiungere diverse estensioni:

.GDCB,

.CRAB,

.KRAB,

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (caratteri disposti in modo casuale)

Il ransomware crea inoltre un file di testo denominato "GDCB-DECRYPT.txt", "CRAB-DECRYPT.txt", "KRAB_DECRYPT.txt", "%RandomLetters%-DECRYPT.txt" o "%RandomLetters%-MANUAL.txt" in ogni cartella. Il contenuto del file è il seguente.

Le versioni più recenti del ransomware possono inoltre impostare la seguente immagine sul desktop dell'utente:

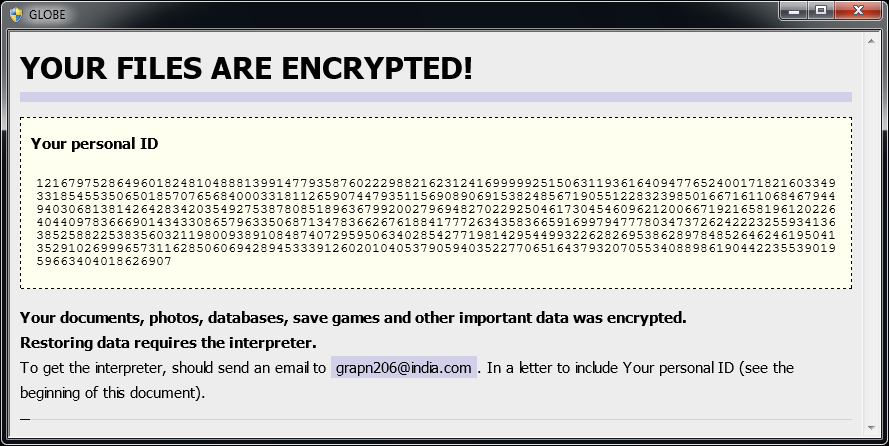

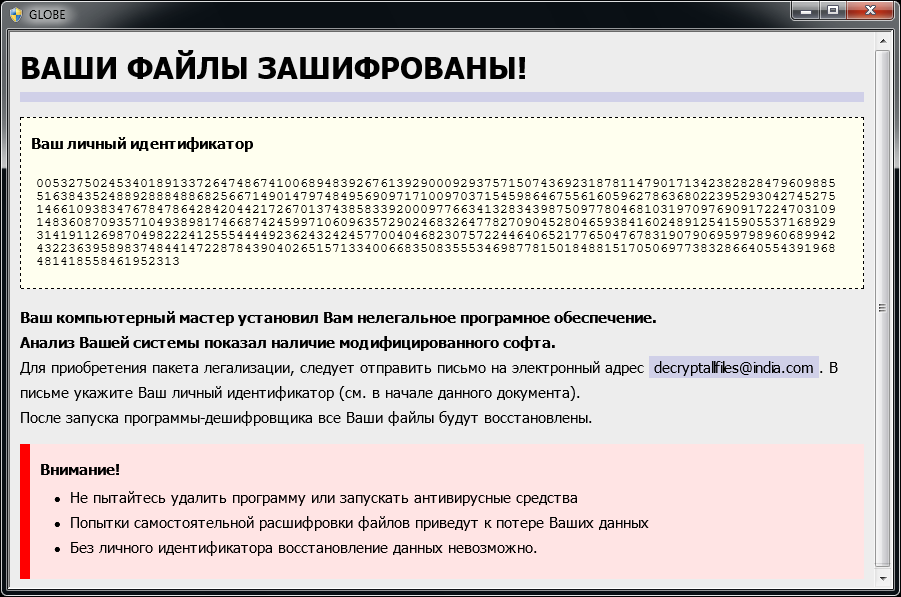

Globe

Globe è una forma di ransomware rilevata per la prima volta ad agosto 2016. A seconda della variante, sfrutta il metodo di criptaggio RC4 o Blowfish. Ecco i sintomi dell'infezione:

Globe aggiunge al nome dei file una delle seguenti estensioni: ".ACRYPT", ".GSupport[0-9]", ".blackblock", ".dll555", ".duhust", ".exploit", ".frozen", ".globe", ".gsupport", ".kyra", ".purged", ".raid[0-9]", ".siri-down@india.com", ".xtbl", ".zendrz", ".zendr[0-9]" o ".hnyear". Inoltre, alcune delle varianti di questo ransomware criptano anche i nomi dei file.

Dopo che i file sono stati criptati, viene visualizzato un messaggio simile al seguente (contenuto in un file denominato "How to restore files.hta" o "Read Me Please.hta"):

Se i tuoi file sono stati criptati da Globe, fai clic qui per scaricare la correzione gratuita:

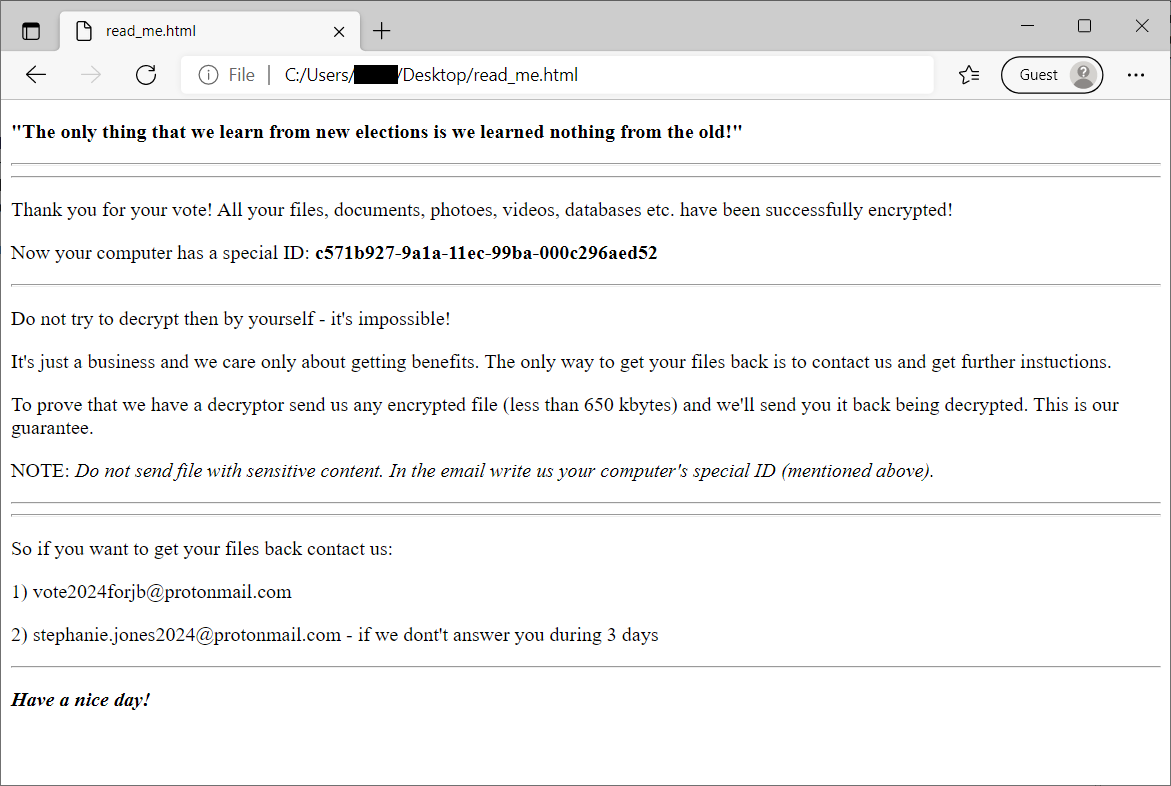

HermeticRansom

Il ransomware HermeticRansom è stato utilizzato all'inizio dell'invasione russa dell'Ucraina. Scritto in linguaggio Go cripta i file sfruttando il sistema di cifratura simmetrico AES-GCM. Le vittime di questo attacco ransomware possono decriptare i file senza pagare il riscatto.

I file criptati presentano l'estensione .[vote2024forjb@protonmail.com].encryptedJB. Inoltre, sul desktop dell'utente viene creato un file denominato read_me.html (vedi l'immagine seguente).

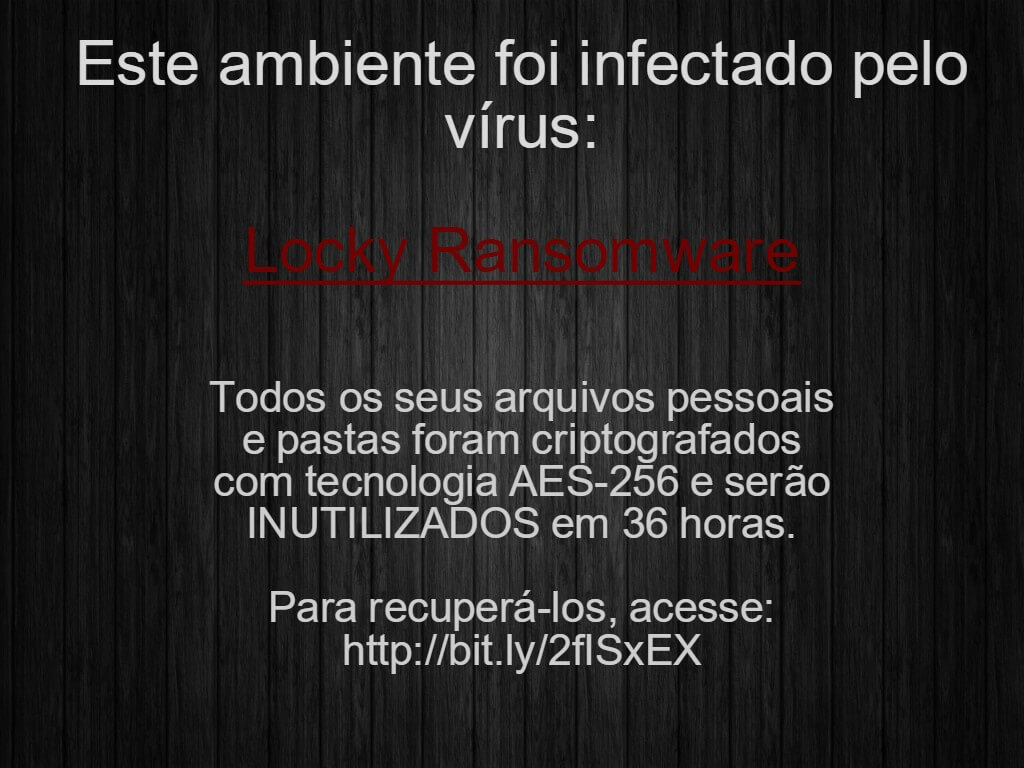

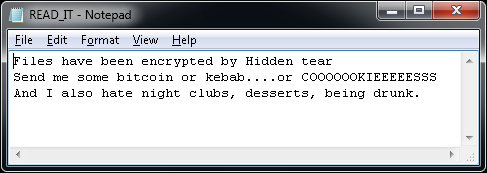

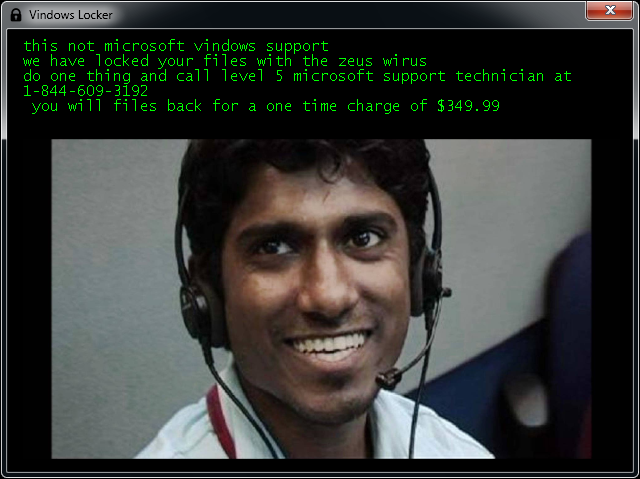

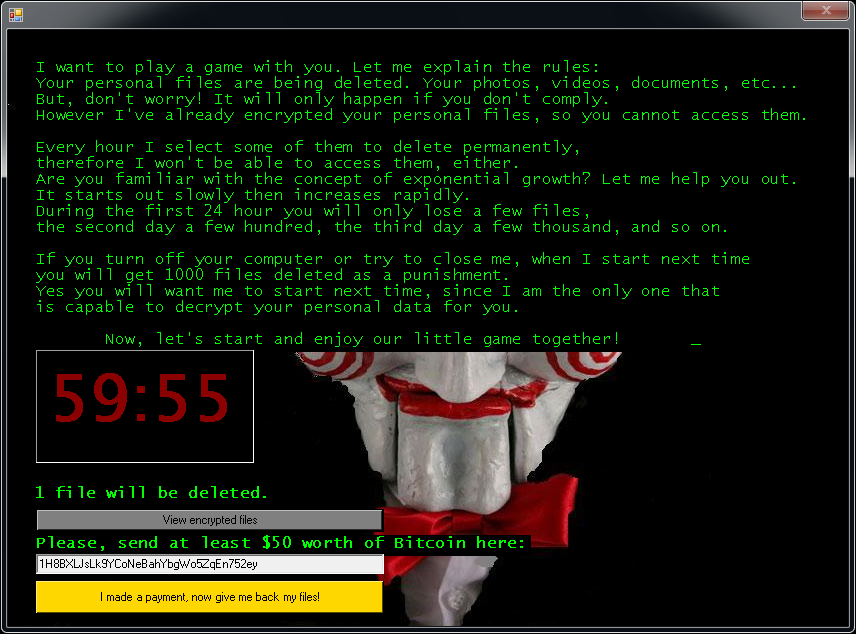

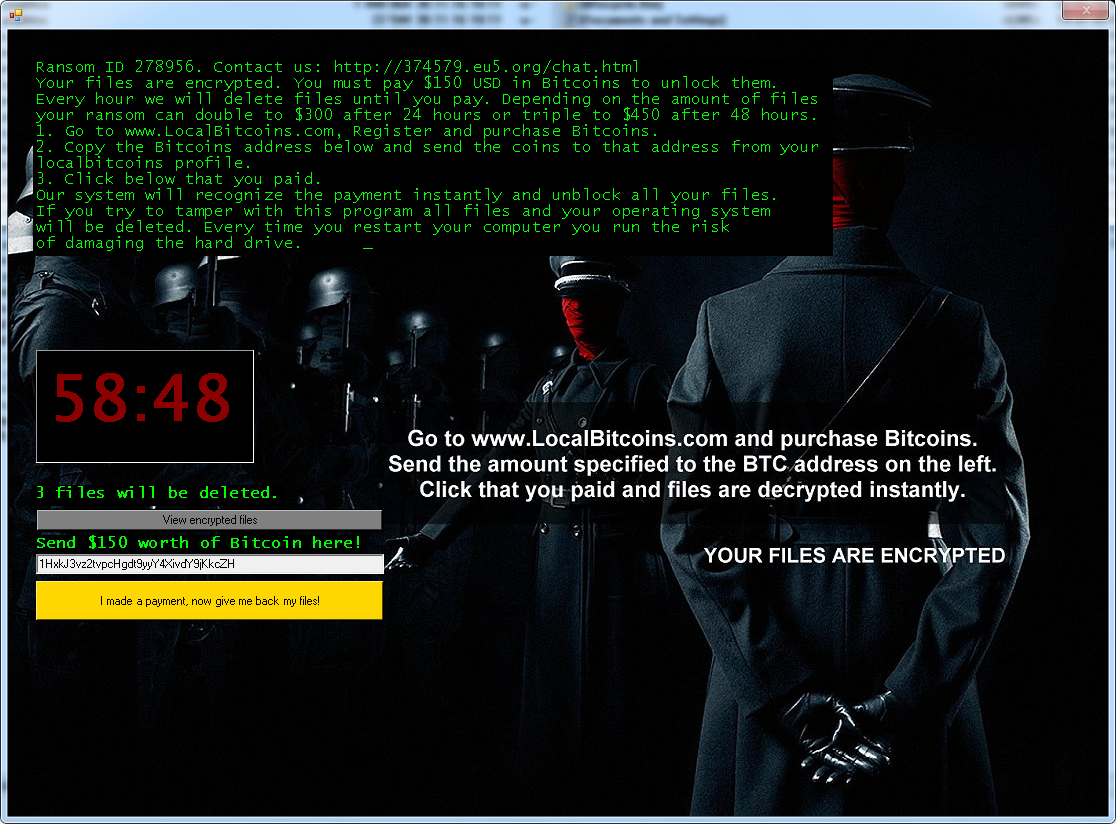

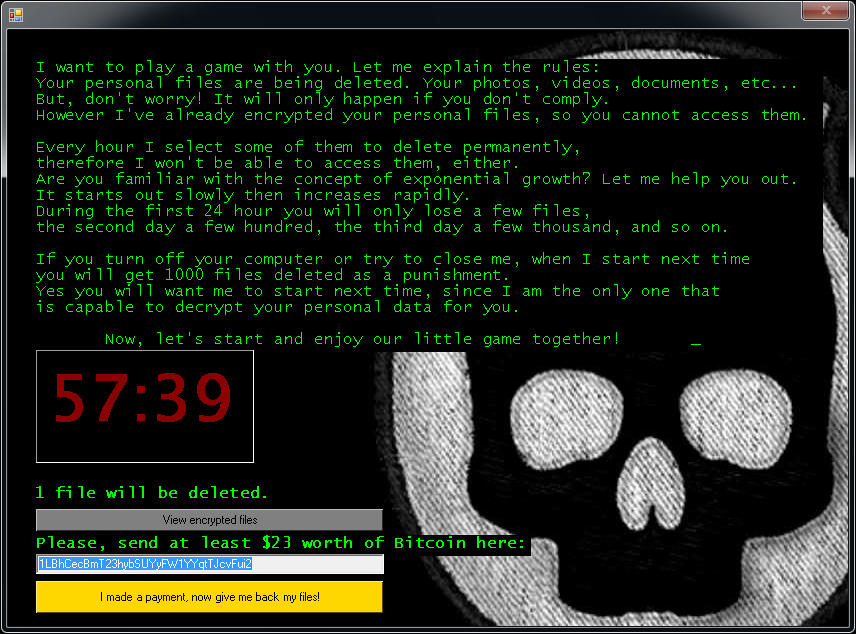

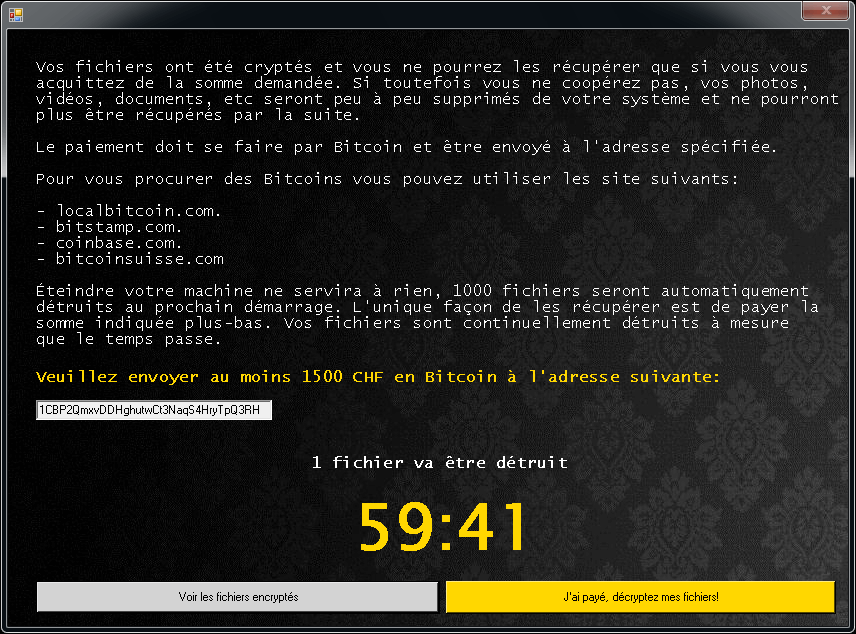

Jigsaw

Jigsaw è una forma di ransomware rilevata per la prima volta a marzo 2016. Il nome deriva dal personaggio cinematografico "The Jigsaw Killer" (L'enigmista). Diverse varianti di questo ransomware utilizzano l'immagine dell'enigmista nella schermata di riscatto.

I file criptati possono presentare una delle seguenti estensioni: .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org o .gefickt.

Dopo che i file sono stati criptati, viene visualizzata una delle seguenti schermate:

Se i tuoi file sono stati criptati da Jigsaw, fai clic qui per scaricare la correzione gratuita:

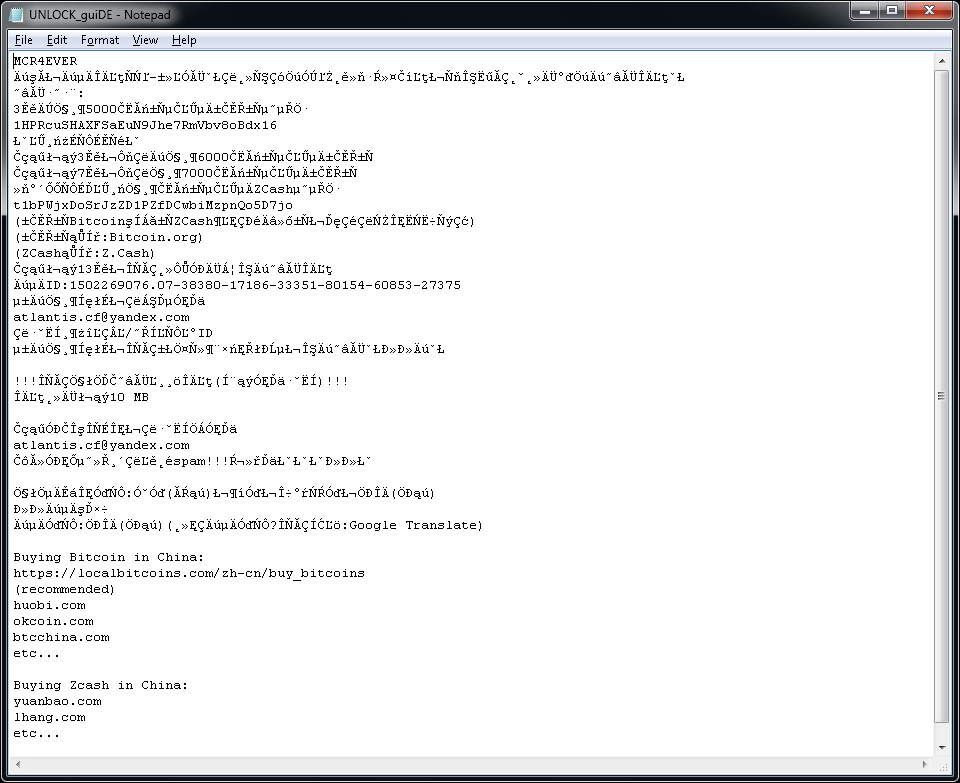

LambdaLocker

LambdaLocker è una forma di ransomware rilevata per la prima volta a maggio 2017. È scritta nel linguaggio di programmazione Python e la variante prevalente oggi può essere decriptata.

Il ransomware aggiunge l'estensione “.MyChemicalRomance4EVER” in coda al nome del file:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

Il ransomware crea inoltre un file di testo denominato "UNLOCK_guiDE.txt" sul desktop dell'utente. Il contenuto del file è il seguente.

Legion

Legion è una forma di ransomware rilevata per la prima volta a giugno 2016. Sintomi dell'infezione:

Legion aggiunge un testo simile a ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion o .$centurion_legion@aol.com$.cbf in coda al nome dei file (ad esempio, Tesi.doc = Tesi.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion).

Dopo avere eseguito il criptaggio dei file, Legion sostituisce lo sfondo del desktop e mostra un messaggio simile al seguente:

Se i tuoi file sono stati criptati da Legion, fai clic qui per scaricare la correzione gratuita:

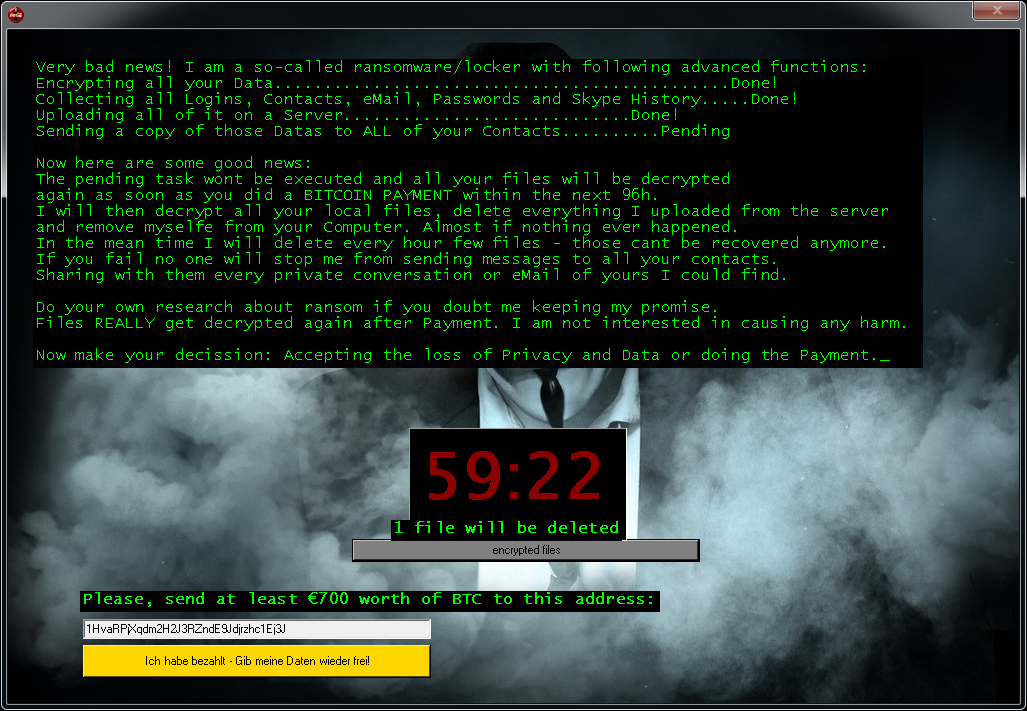

NoobCrypt

Globe è una forma di ransomware rilevata per la prima volta a luglio 2016. Per criptare i file degli utenti, questo ransomware sfrutta il metodo di criptaggio AES a 256 bit.

NoobCrypt non modifica i nomi dei file. Tuttavia una volta criptati, i file non possono essere aperti utilizzando le applicazioni associate.

Dopo che i file sono stati criptati, viene visualizzato un messaggio simile al seguente (contenuto in un file denominato "ransomed.html" sul desktop dell'utente):

Se i tuoi file sono stati criptati da NoobCrypt, fai clic qui per scaricare la correzione gratuita:

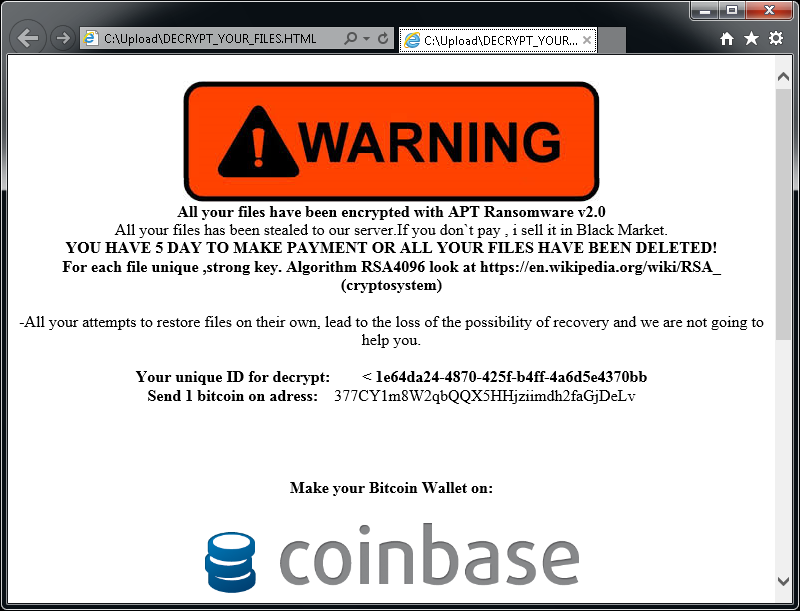

Prometheus

Scritto in linguaggio .NET (C #), il ransomware Prometheus cripta i file utilizzando il sistema di criptaggio Chacha20 o AES-256. La chiave di criptaggio dei file viene quindi criptata con RSA-2048 e aggiunta alla fine del file. Alcune varianti del ransomware possono essere decriptate senza pagare il riscatto.

I file criptati possono presentare una delle seguenti estensioni:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

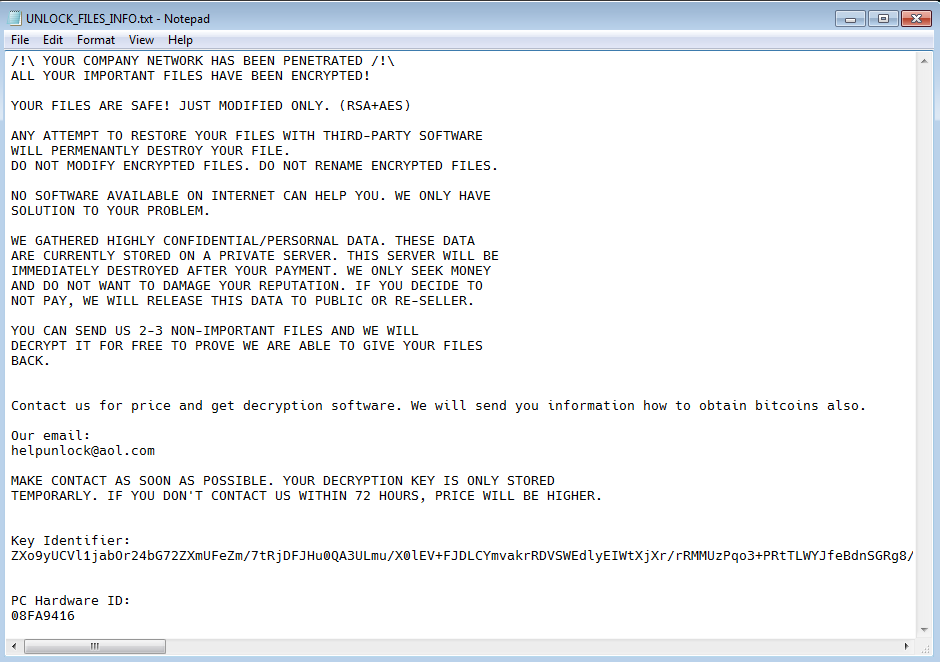

Inoltre, sul desktop dell'utente viene creato un file con la richiesta di riscatto. Questo file può presentare uno di questi nomi:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

TargetCompany

TargetCompany è è una forma di ransomware che cripta i file degli utenti con il sistema di criptaggio Chacha20. Le vittime di questo attacco ransomware ora possono decriptare i file senza pagare il riscatto.

I file criptati possono presentare una delle seguenti estensioni:

.mallox

.exploit

.architek

.brg

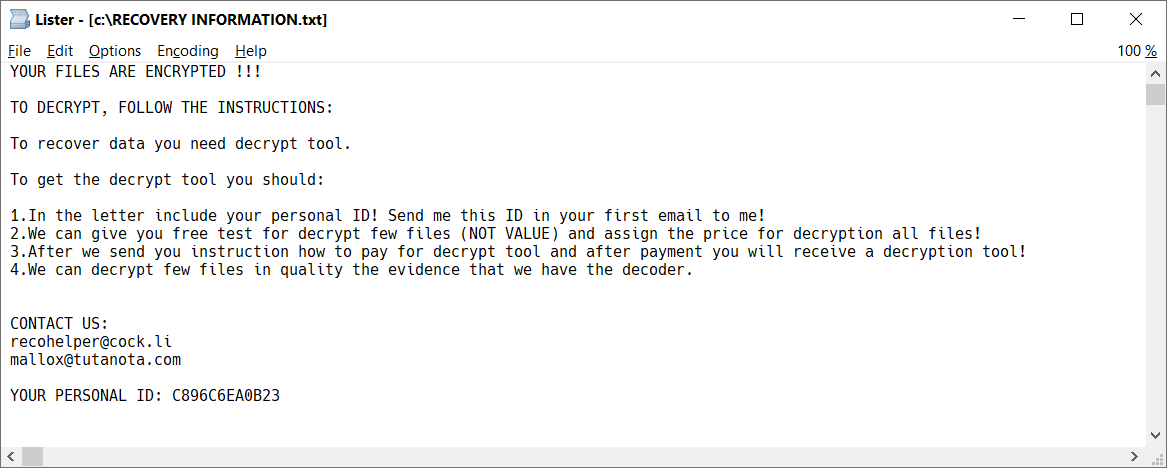

.carone

In ogni cartella in cui è presente almeno un file criptato, è possibile trovare il file con la richiesta di riscatto, denominato RECOVERY INFORMATION.txt (vedi l'immagine seguente).

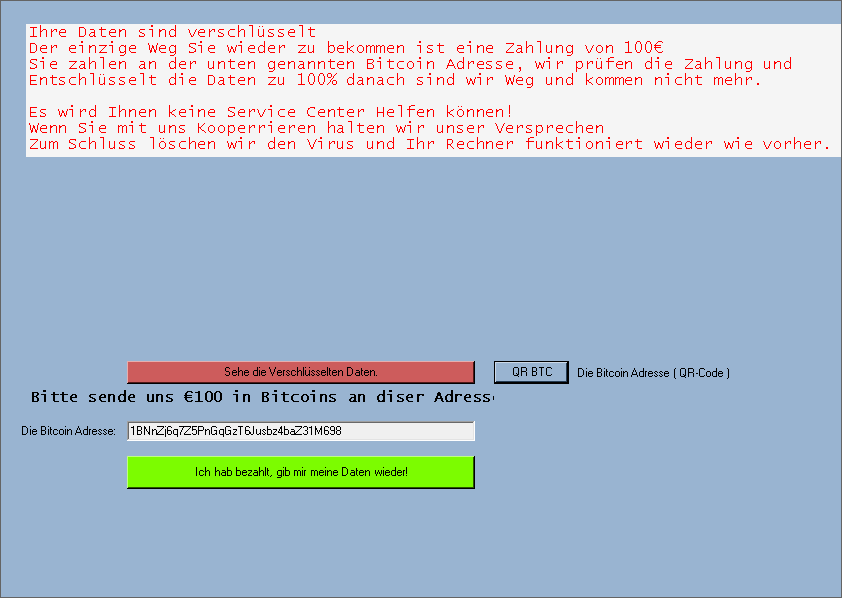

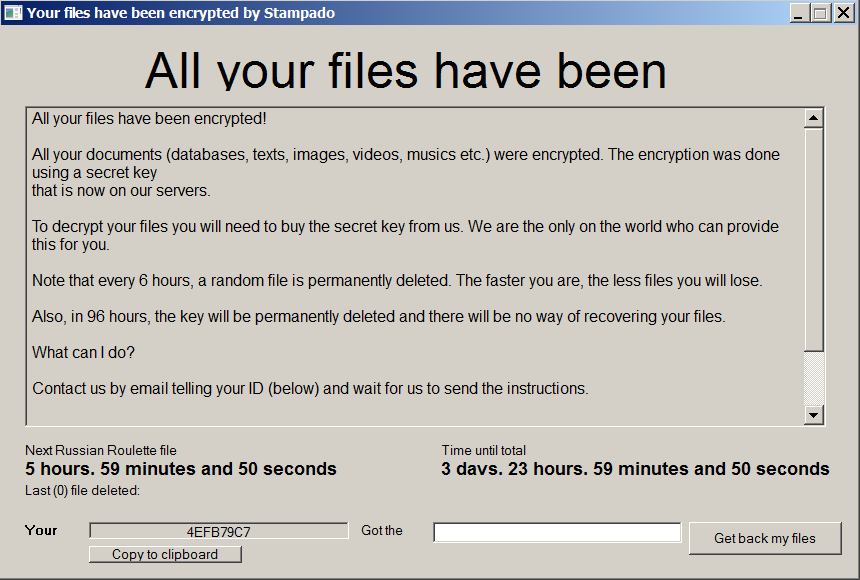

Stampado

Stampado è una forma di ransomware realizzata utilizzando lo strumento di script AutoIt. È in circolazione da agosto 2016. Viene venduto nel dark Web, dove è via via possibile trovare varianti sempre nuove. Una delle varianti è anche denominata Philadelphia.

Stampado aggiunge .locked in coda al nome dei file. Alcune varianti effettuano il criptaggio anche del nome del file, che pertanto può essere simile a: documento.docx.locked o 85451F3CCCE348256B549378804965CD8564065FC3F8.locked.

Dopo che i file sono stati criptati, viene mostrata la seguente schermata:

Se i tuoi file sono stati criptati da Stampado, fai clic qui per scaricare la correzione gratuita:

SZFLocker

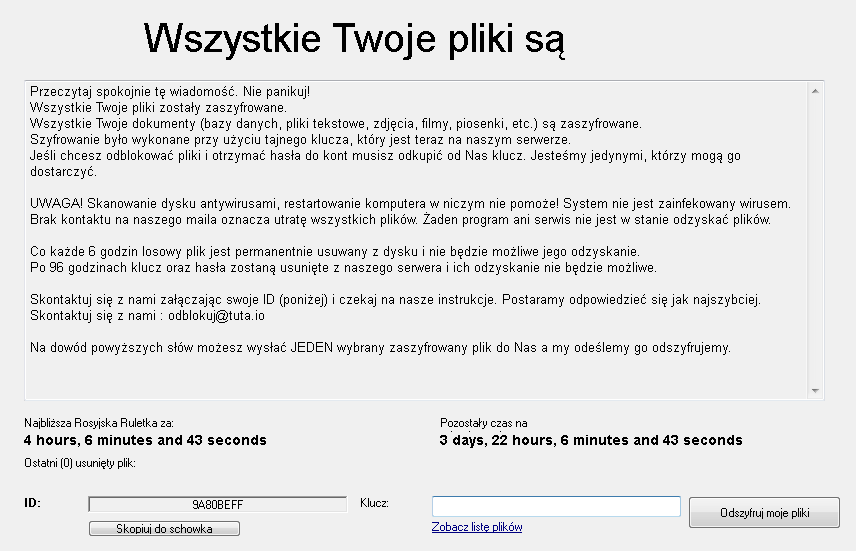

SZFLocker è una forma di ransomware rilevata per la prima volta a maggio 2016. Sintomi dell'infezione:

SZFLocker aggiunge .szf in coda al nome dei file (ad esempio, Tesi.doc = Tesi.doc.szf).

Quando si tenta di aprire un file criptato, SZFLocker mostra il seguente messaggio (in polacco):

Se i tuoi file sono stati criptati da SZFLocker, fai clic qui per scaricare la correzione gratuita:

TeslaCrypt

TeslaCrypt è una forma di ransomware rilevata per la prima volta a febbraio 2015. Sintomi dell'infezione:

L'ultima versione di TeslaCrypt non modifica il nome dei file.

Dopo avere eseguito il criptaggio dei file, TeslaCrypt mostra un messaggio simile al seguente:

Se i tuoi file sono stati criptati da TeslaCrypt, fai clic qui per scaricare la correzione gratuita:

Troldesh / Shade

Troldesh, noto anche come Shade o Encoder.858 è una forma di ransomware rilevata per la prima volta nel 2016. Alla fine di aprile 2020, autori di questo ransomware hanno chiuso la loro attività e hanno pubblicato le chiavi che consentono di eseguire il decriptaggio dei file gratuitamente.

Per ulteriori informazioni:https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

I file criptati possono presentare una delle seguenti estensioni:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

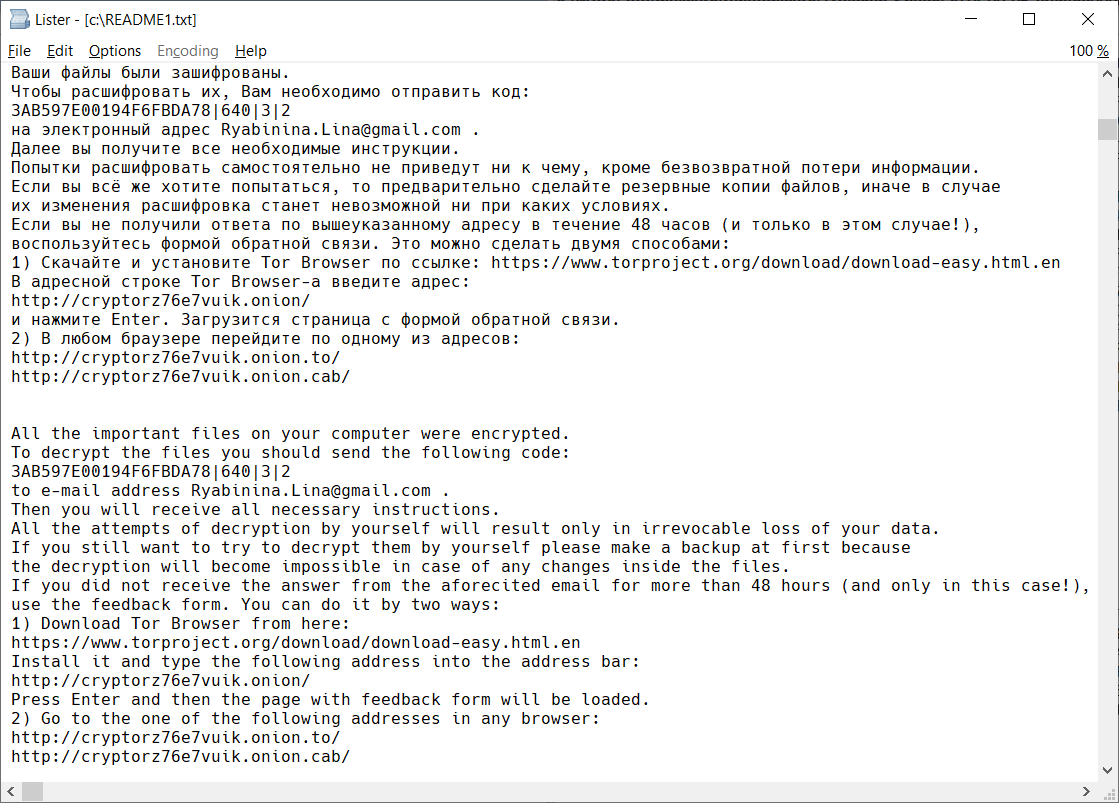

Dopo che i file sono stati criptati, sul desktop dell'utente vengono creati diversi file denominati README1.txt, README2.txt... fino a README10.txt. Questi file contengono il seguente testo, in diverse lingue:

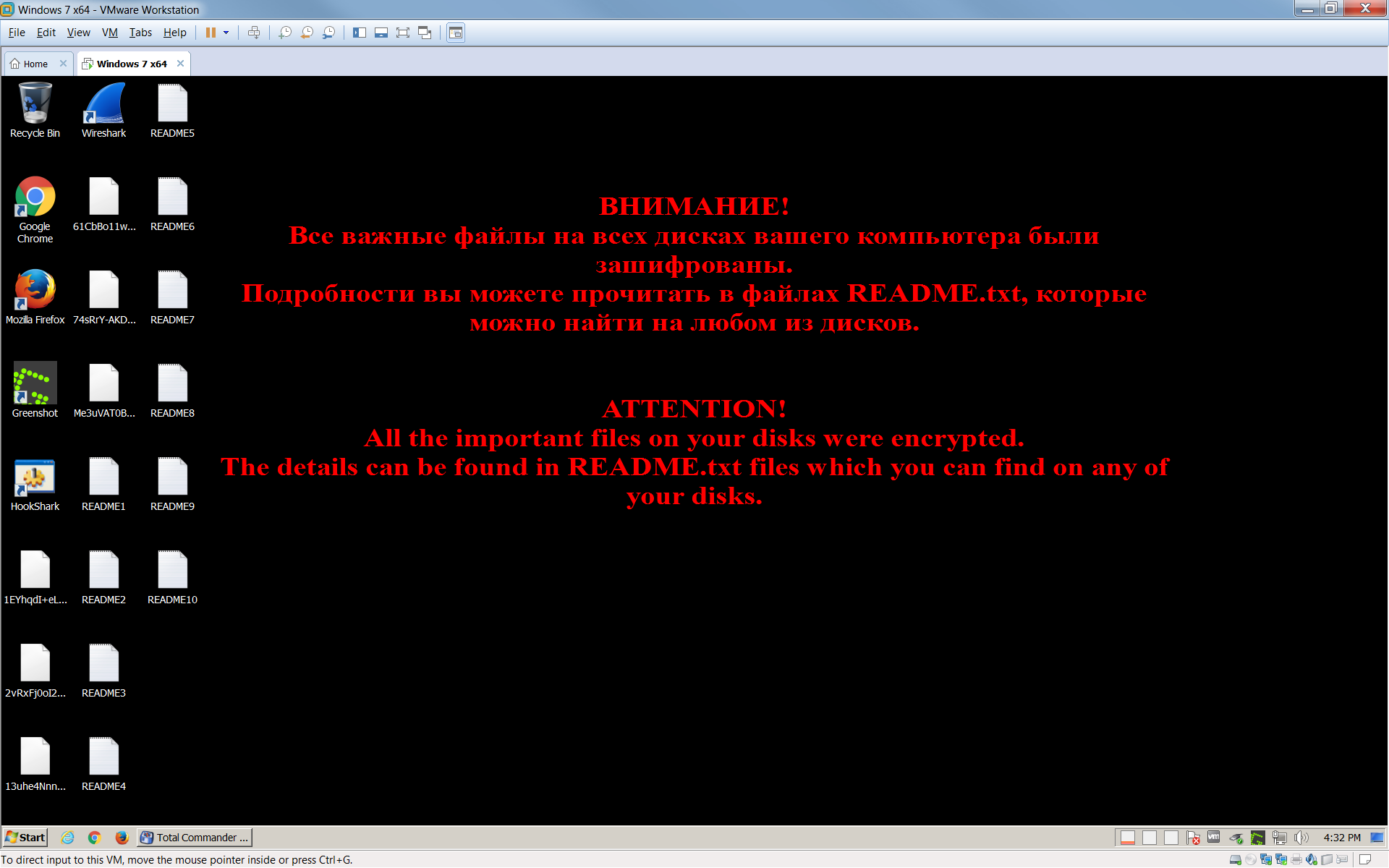

Inoltre, lo sfondo del desktop viene sostituito con un'immagine simile alla seguente:

Se i tuoi file sono stati criptati da Troldesh, fai clic qui per scaricare la correzione gratuita:

XData

XData è una forma di ransomware che deriva dal tipo AES_NI e, come WannaCry, utilizza l'exploit Eternal Blue per diffondersi in altri computer.

Il ransomware aggiunge l'estensione ".~xdata~" ai file criptati.

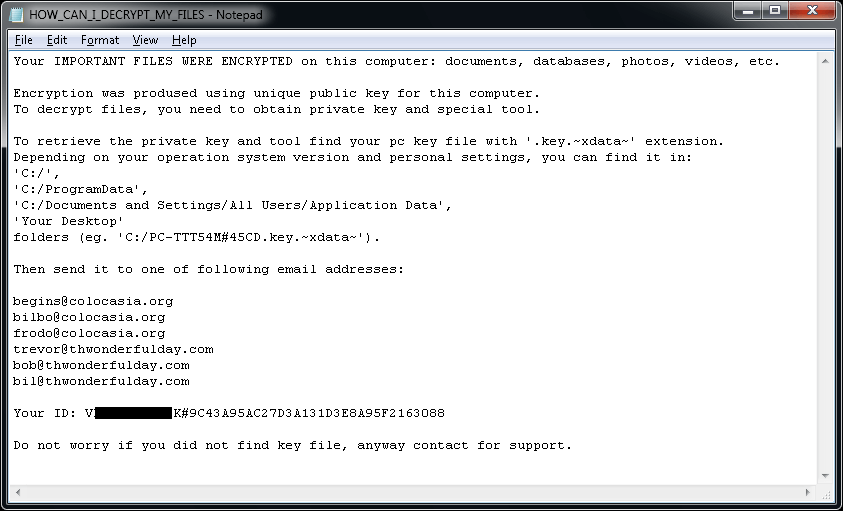

In ogni cartella in cui è presente almeno un file criptato, è possibile trovare il file "HOW_CAN_I_DECRYPT_MY_FILES.txt". Inoltre, il ransomware crea un file chiave con un nome simile a:

[NOME_PC]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ nelle seguenti cartelle:

• C:\

• C:\ProgramData

• Desktop

Il file "HOW_CAN_I_DECRYPT_MY_FILES.txt" contiene la seguente richiesta di riscatto:

Se i tuoi file sono stati criptati da Troldesh, fai clic qui per scaricare la correzione gratuita: