Gratis tools voor het ontsleutelen van ransomware

Getroffen door ransomware? Betaal geen losgeld!

Kies het soort ransomware

Met onze gratis tools voor het ontsleutelen van ransomware kunt u bestanden decoderen die met de volgende soorten ransomware zijn versleuteld. Klik op een naam om de tekenen van infectie weer te geven en onze gratis fix te gebruiken.

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo en LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (offline)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

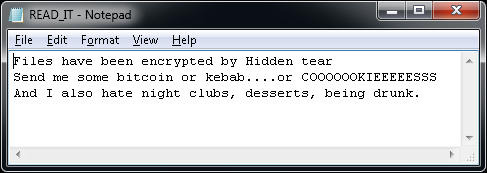

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh/Shade

- XData

AES_NI

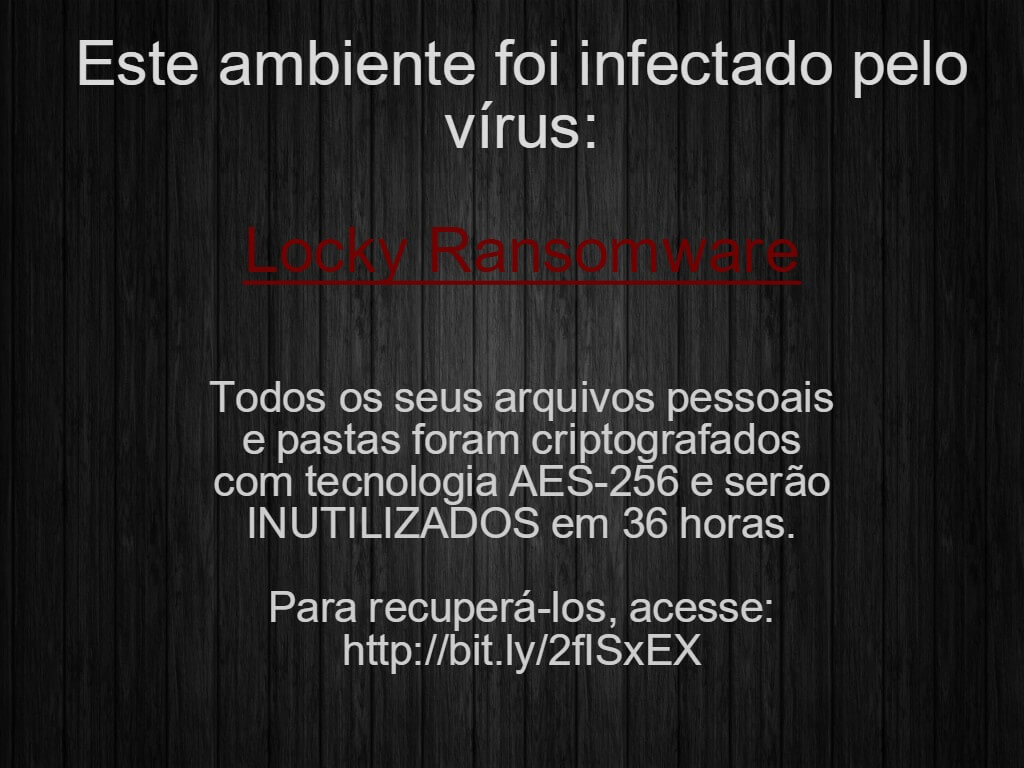

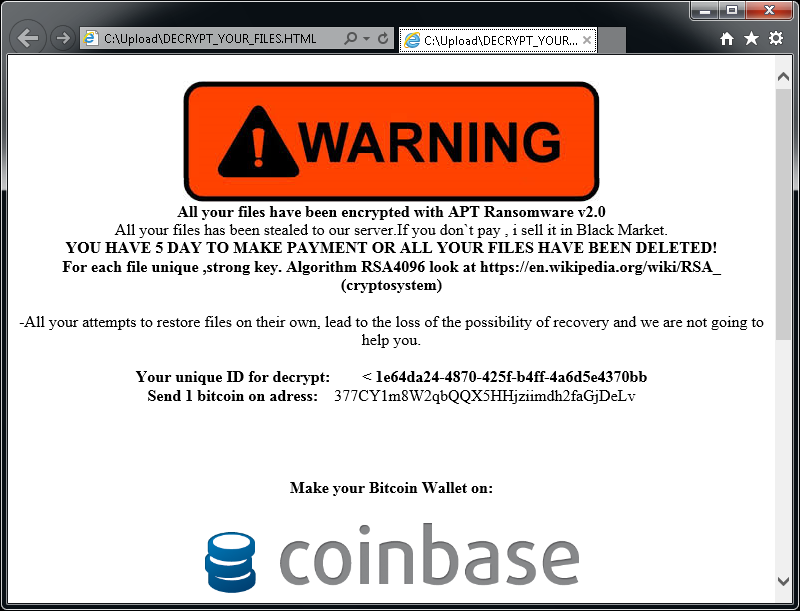

De ransomware AES_NI werd voor het eerst gesignaleerd in december 2016. Sindsdien duiken er van tijd tot tijd varianten op, met verschillende bestandsextensies. De ransomware gebruikt de AES256-versleuteling in combinatie met RSA-2048 voor het versleutelen van bestanden.

De ransomware voegt een van de volgende extensies toe aan versleutelde bestanden:

.aes_ni

.aes256

.aes_ni_0day

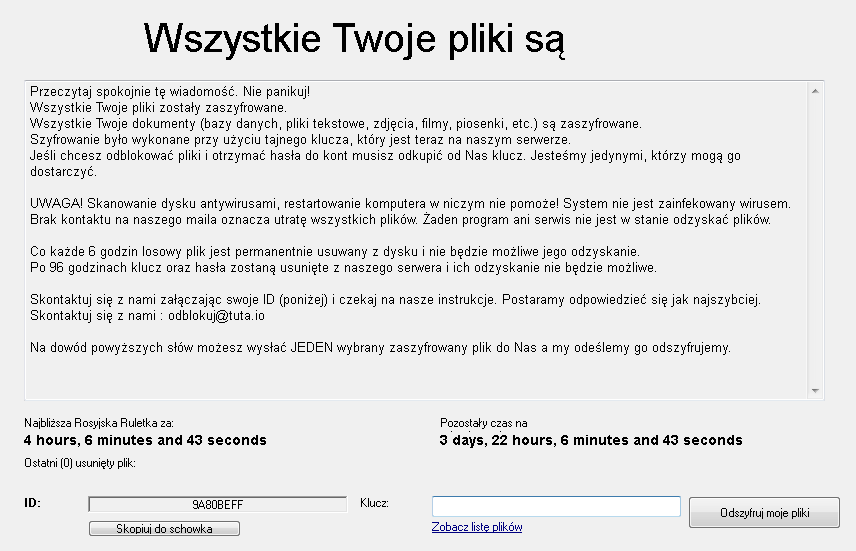

In elke map met ten minste één versleuteld bestand is het bestand '!!! READ THIS - IMPORTANT !!!.txt’ te vinden. Daarnaast wordt er een sleutelbestand gemaakt met een naam die lijkt op: [PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day in de map C:\ProgramData.

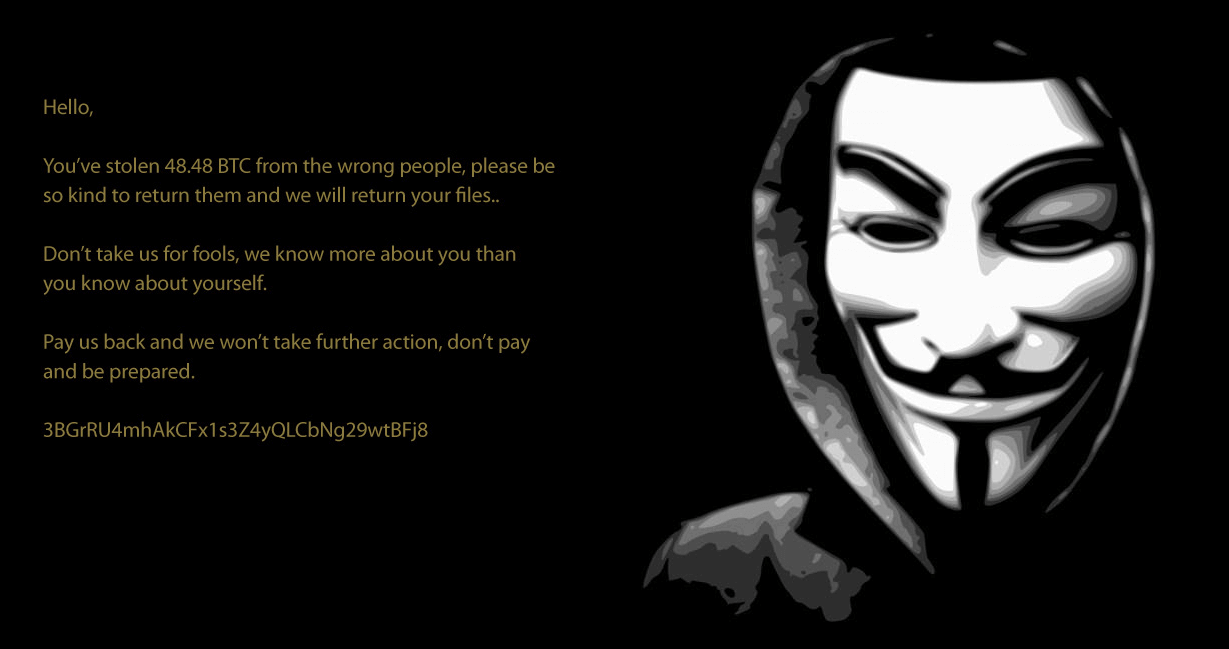

Het bestand “!!! READ THIS - IMPORTANT !!!.txt” bevat de volgende losgeldeis:

Alcatraz Locker

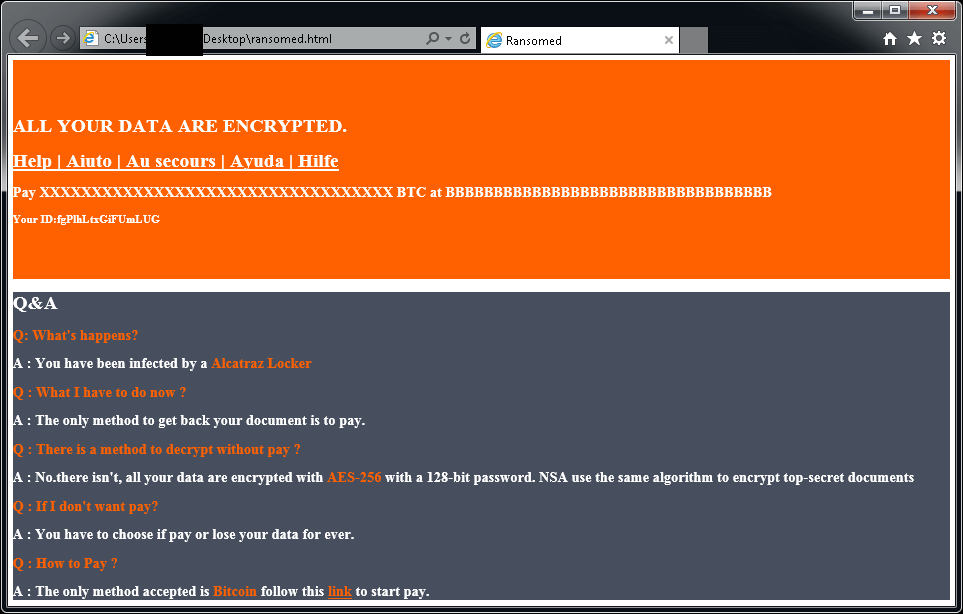

Alcatraz Locker is een ransomwarevariant die medio november 2016 voor het eerst werd aangetroffen. Deze ransomware gebruikt de AES256-versleuteling in combinatie met de Base64-versleuteling voor het versleutelen van de bestanden.

Versleutelde bestanden hebben de extensie .Alcatraz.

Na versleuteling van uw bestanden wordt een variant van het volgende bericht weergegeven (staat in een bestand ransomed.html op het bureaublad van de gebruiker):

Als uw bestanden zijn versleuteld met Alcatraz Locker, klikt u hier om onze gratis fix te downloaden:

Apocalypse

Apocalypse is een ransomwarevariant die voor het eerst werd aangetroffen in juni 2016. De infectie gaat gepaard met de volgende symptomen:

Apocalypse voegt .encrypted, .FuckYourData, .locked, .Encryptedfile of .SecureCrypted toe aan het einde van bestandsnamen. (Scriptie.doc wordt bijvoorbeeld Scriptie.doc.locked).

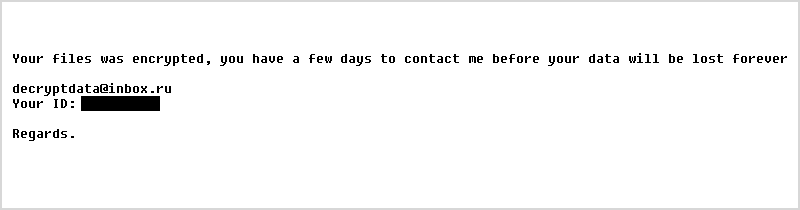

Als u een bestand opent met de extensie .How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt of .Where_my_files.txt (bijvoorbeeld Scriptie.doc.How_To_Decrypt.txt), wordt er een variant van dit bericht weergegeven:

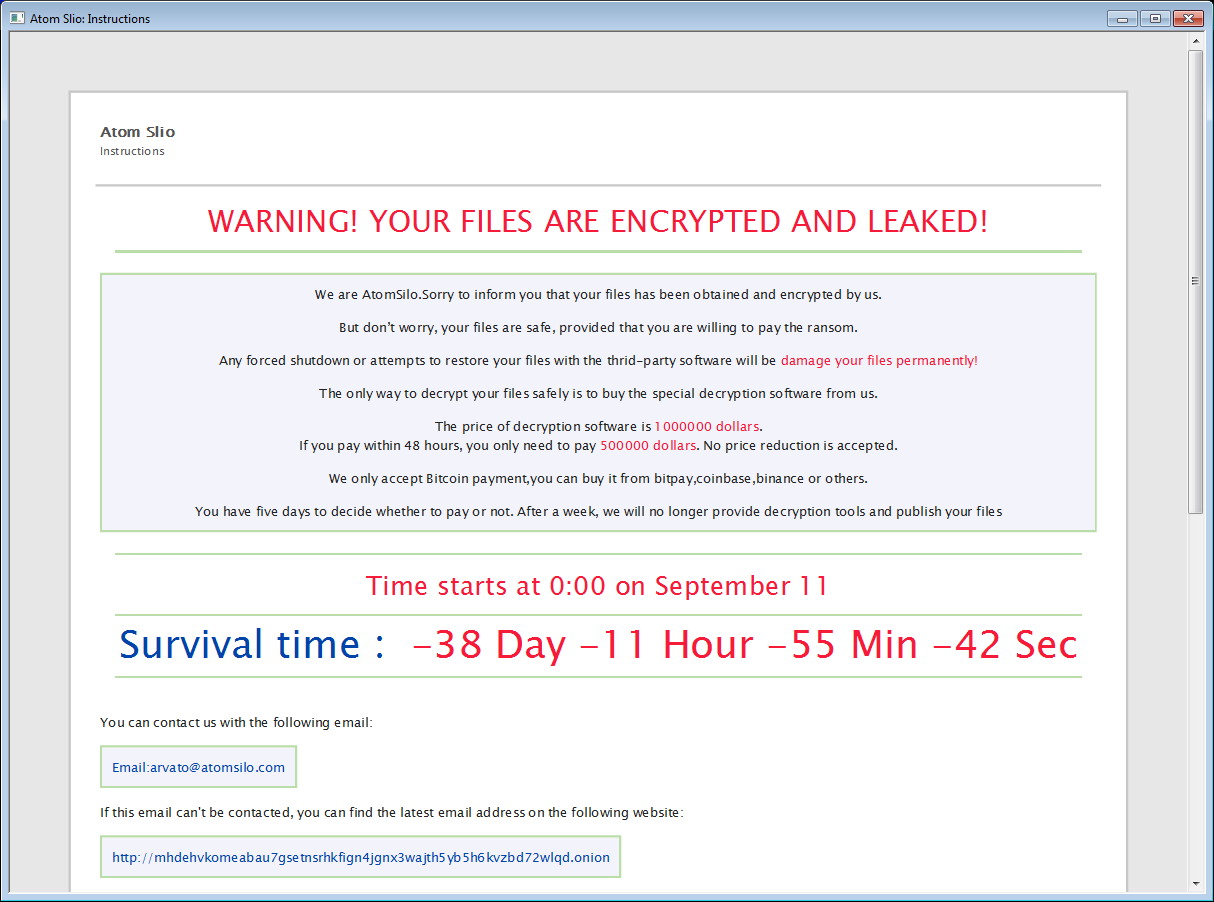

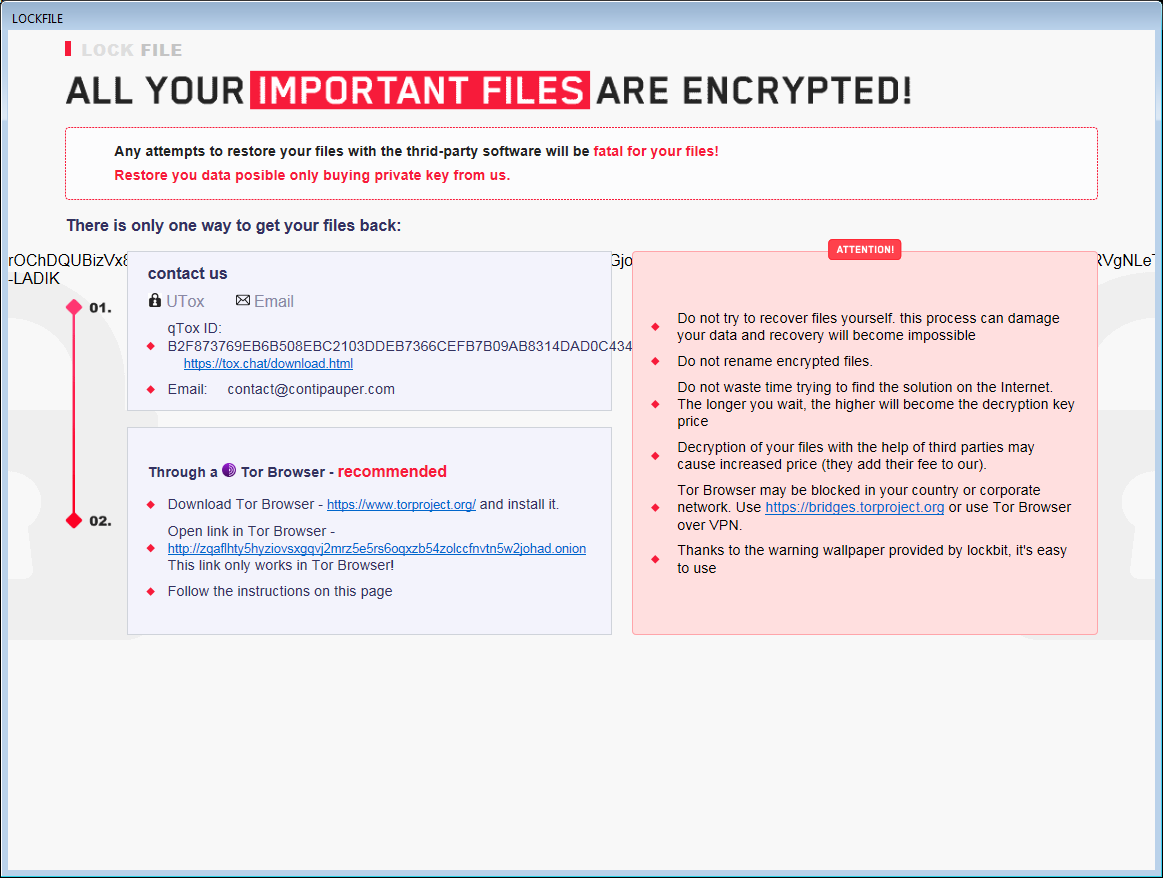

AtomSilo en LockFile

AtomSilo en LockFile zijn twee vormen van ransomware die zijn geanalyseerd door Jiří Vinopal. Bij beide wordt gebruikgemaakt van een sterk vergelijkbaar versleutelingsschema, dus deze ontsleutelingstool werkt voor beide varianten. Slachtoffers kunnen hun bestanden gratis ontsleutelen.

U herkent versleutelde bestanden aan een van deze extensies:

.ATOMSILO

.lockfile

In elke map met ten minste één versleuteld bestand bevindt zich ook een bestand met een losgeldbericht met de naam README-FILE-%ComputerName%-%Number%.hta of LOCKFILE-README-%ComputerName%-%Number%.hta. Voorbeeld:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

Babuk

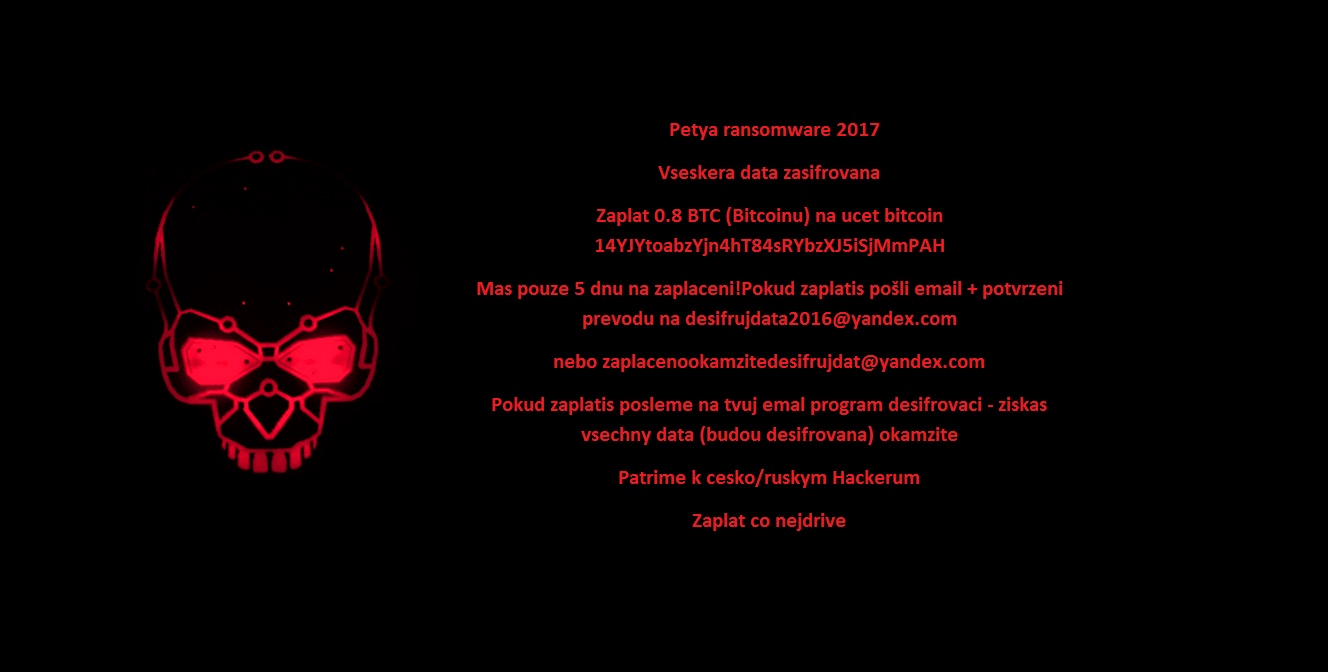

Babuk is ransomware van Russische makelij. In september 2021 is de broncode uitgelekt, met een aantal ontsleutelingssleutels. Slachtoffers kunnen hun bestanden gratis ontsleutelen.

Wanneer Babuk een bestand versleutelt, wordt een van de volgende extensies achter de bestandsnaam geplakt:

.babuk

.babyk

.doydo

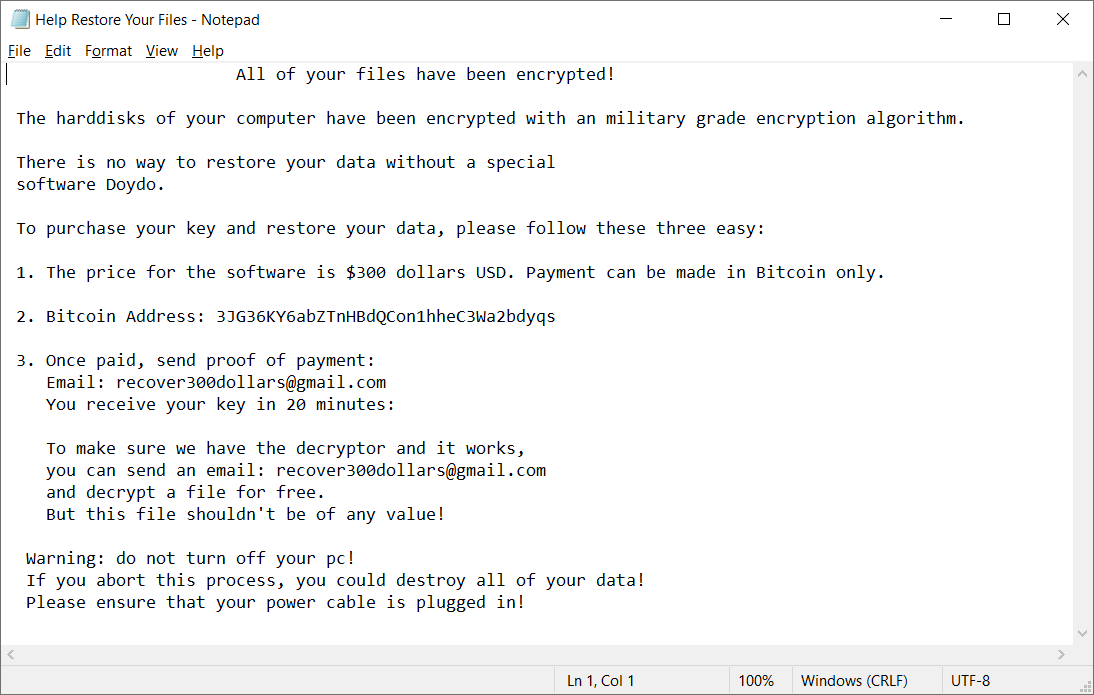

In elke map met ten minste één versleuteld bestand kan het bestand Help Restore Your Files.txt worden aangetroffen, met de volgende inhoud:

BadBlock

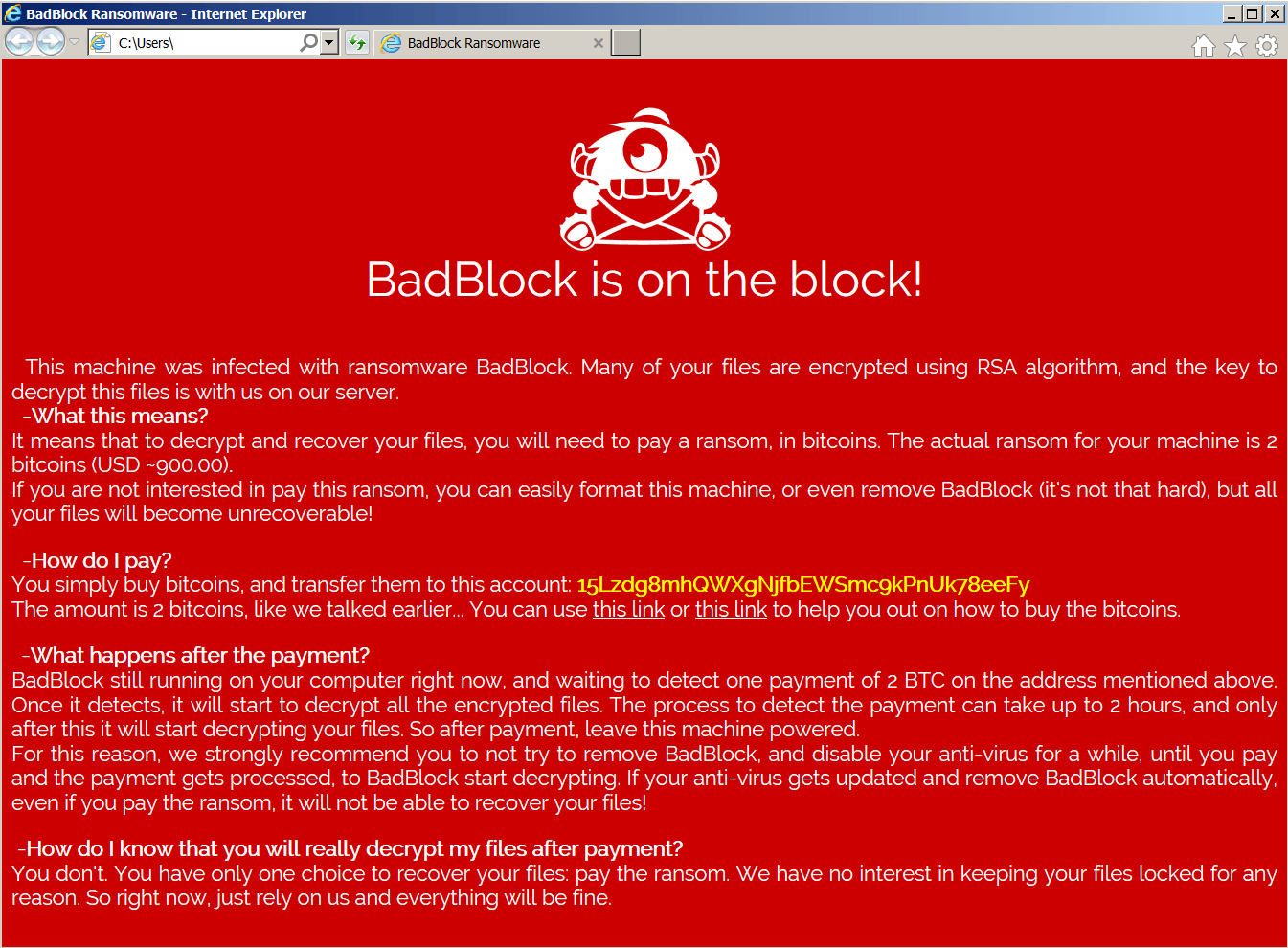

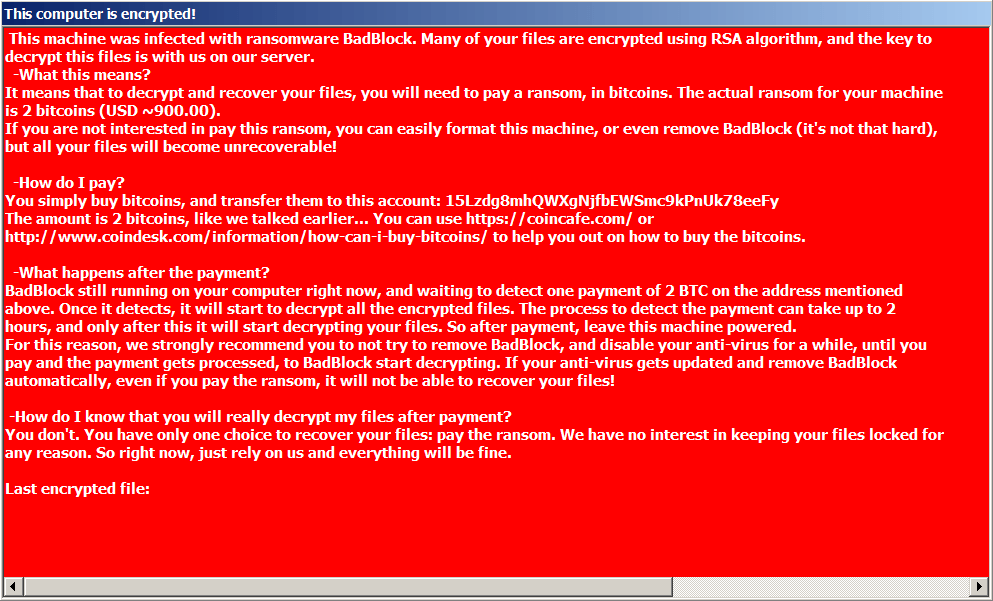

BadBlock is een ransomwarevariant die voor het eerst werd aangetroffen in mei 2016. De infectie gaat gepaard met de volgende symptomen:

BadBlock wijzigt de namen van uw bestanden niet.

Na versleuteling van uw bestanden door BadBlock verschijnt een van de volgende berichten (in een bestand genaamd Help Decrypt.html):

Als uw bestanden zijn versleuteld met BadBlock, klikt u hier om onze gratis fix te downloaden:

Bart

Bart is een vorm van ransomware die eind juni 2016 voor het eerst werd aangetroffen. De infectie gaat gepaard met de volgende symptomen:

Bart voegt .bart.zip toe aan het eind van de bestandsnaam. (Scriptie.doc wordt bijvoorbeeld Scriptie.docx.bart.zip). Dit zijn versleutelde ZIP-archieven die de oorspronkelijke bestanden bevatten.

Na versleuteling van uw bestanden door Bart wordt de achtergrond van uw bureaublad gewijzigd in een afbeelding zoals hieronder. De tekst op deze afbeelding kan ook worden gebruikt om vast te stellen of het om Bart gaat en wordt op het bureaublad opgeslagen in bestanden met de naam recover.bmp en recover.txt.

Als uw bestanden zijn versleuteld met Bart, klikt u hier om onze gratis fix te downloaden:

Dankwoord: we willen graag Peter Conrad bedanken, auteur van PkCrack, die ons toestemming heeft gegeven om zijn bibliotheek te gebruiken in onze ontsleutelingstool voor Bart.

BigBobRoss

BigBobRoss versleutelt bestanden van gebruikers met behulp van de AES128-versleuteling. Achter de bestandsnaam van versleutelde bestanden wordt de nieuwe extensie ‘.obfuscated’ (Engels voor vertroebeld of versluierd) geplakt.

De ransomware voegt de volgende extensie toe: .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

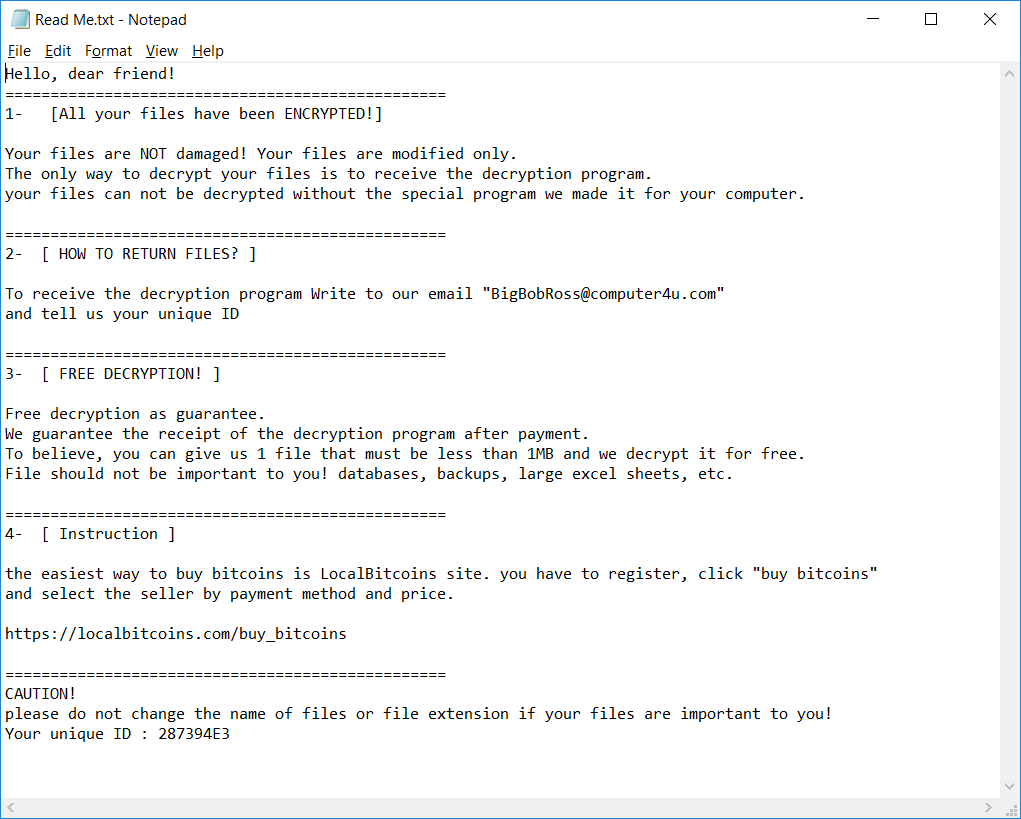

Daarnaast wordt er in elke map een tekstbestand gegenereerd met de naam ‘Read Me.txt’. Hieronder vindt u de inhoud van het bestand.

BTCWare

BTCWare is een ransomwarevariant die voor het eerst opdook in maart 2017. Sindsdien zijn we er vijf varianten van tegengekomen die we kunnen onderscheiden op basis van de extensie van het versleutelde bestand. De ransomware gebruikt twee verschillende versleutelingsmethoden: RC4 en AES 192.

Versleutelde bestandsnamen zien er als volgt uit:

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

Ook kunt u een van de volgende bestanden aantreffen op de pc

Key.dat in %USERPROFILE%\Desktop

1.bmp in %USERPROFILE%\AppData\Roaming

#_README_#.inf of !#_DECRYPT_#!.inf in elke map met ten minste één versleuteld bestand.

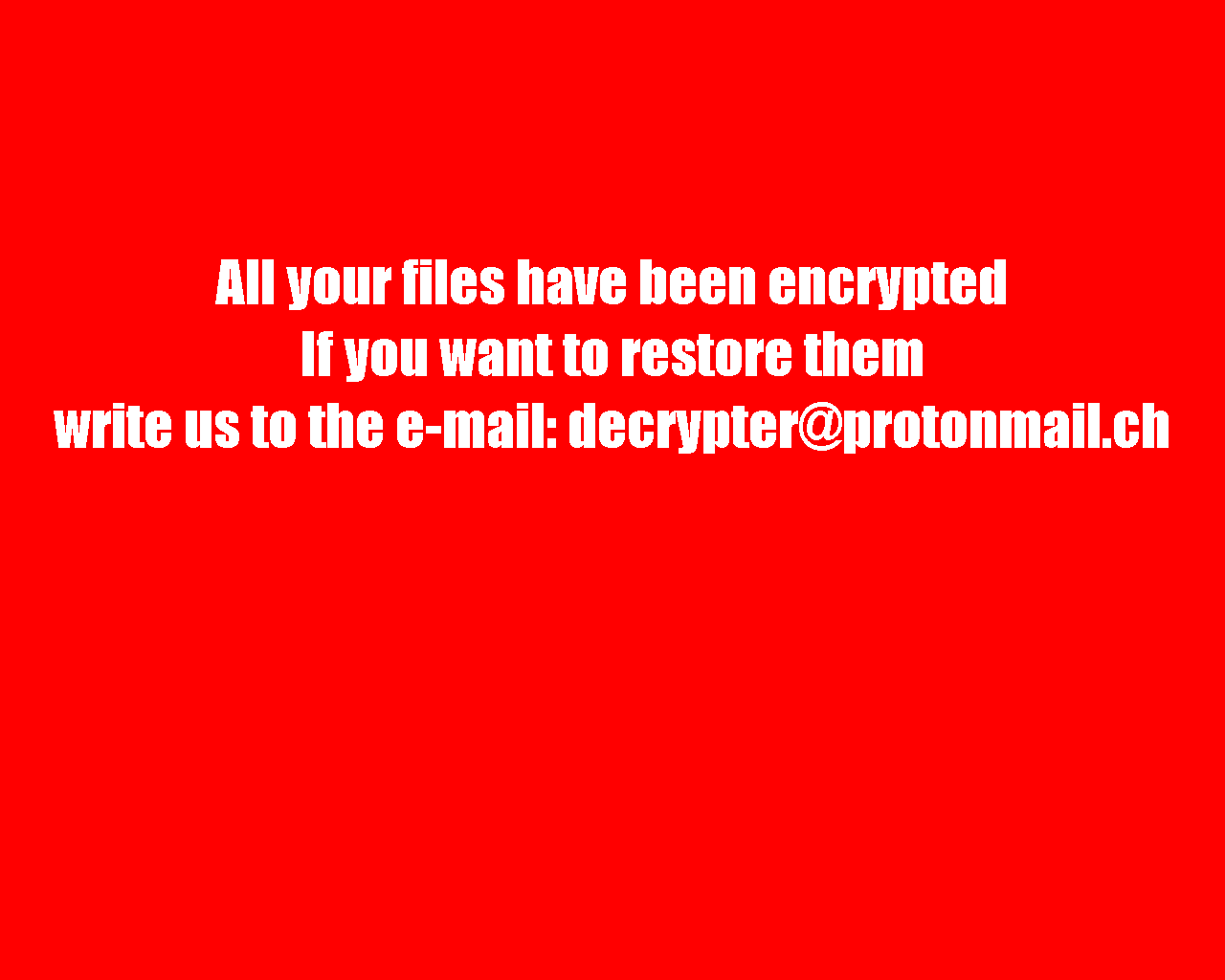

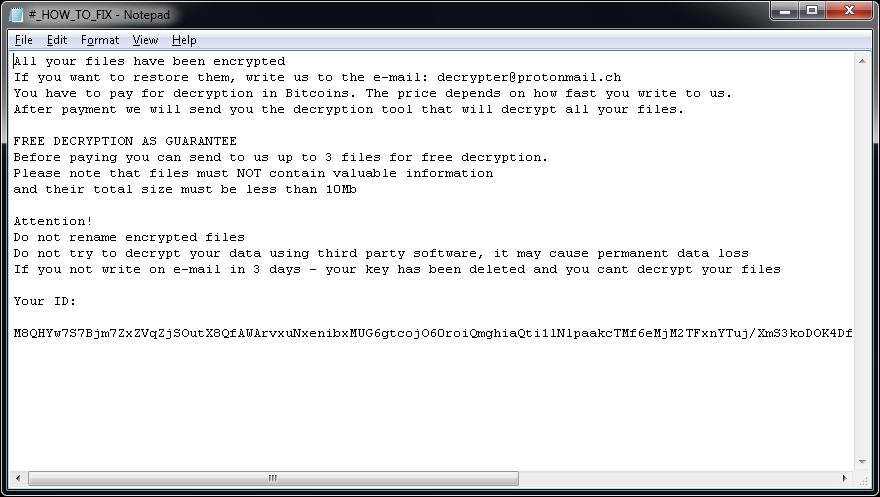

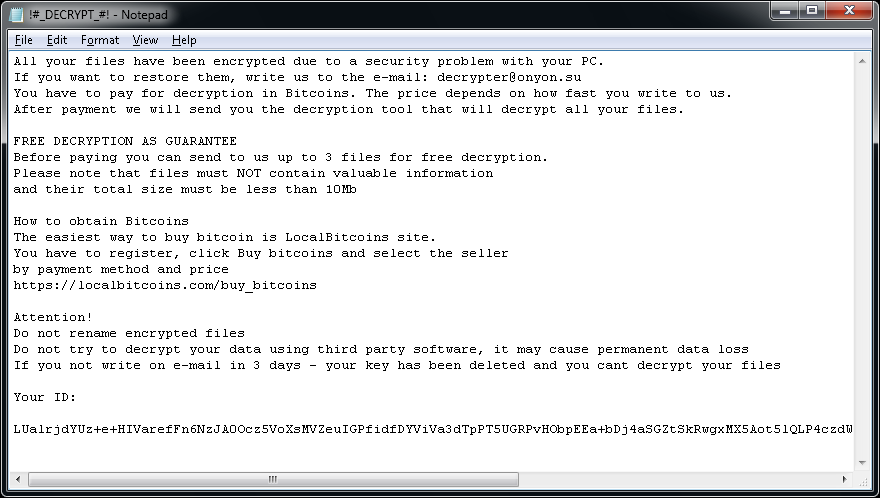

Nadat uw bestanden zijn versleuteld, wordt de bureaubladachtergrond als volgt gewijzigd:

Daarnaast ziet u mogelijk een van de volgende losgeldberichten:

Crypt888

Crypt888 (ook bekend onder de naam Mircop) is een ransomwarevariant die voor het eerst werd aangetroffen in juni 2016. De infectie gaat gepaard met de volgende symptomen:

Crypt888 voegt Lock. toe aan het begin van bestandsnamen. (bijv. Scriptie.doc = Lock.Scriptie.doc)

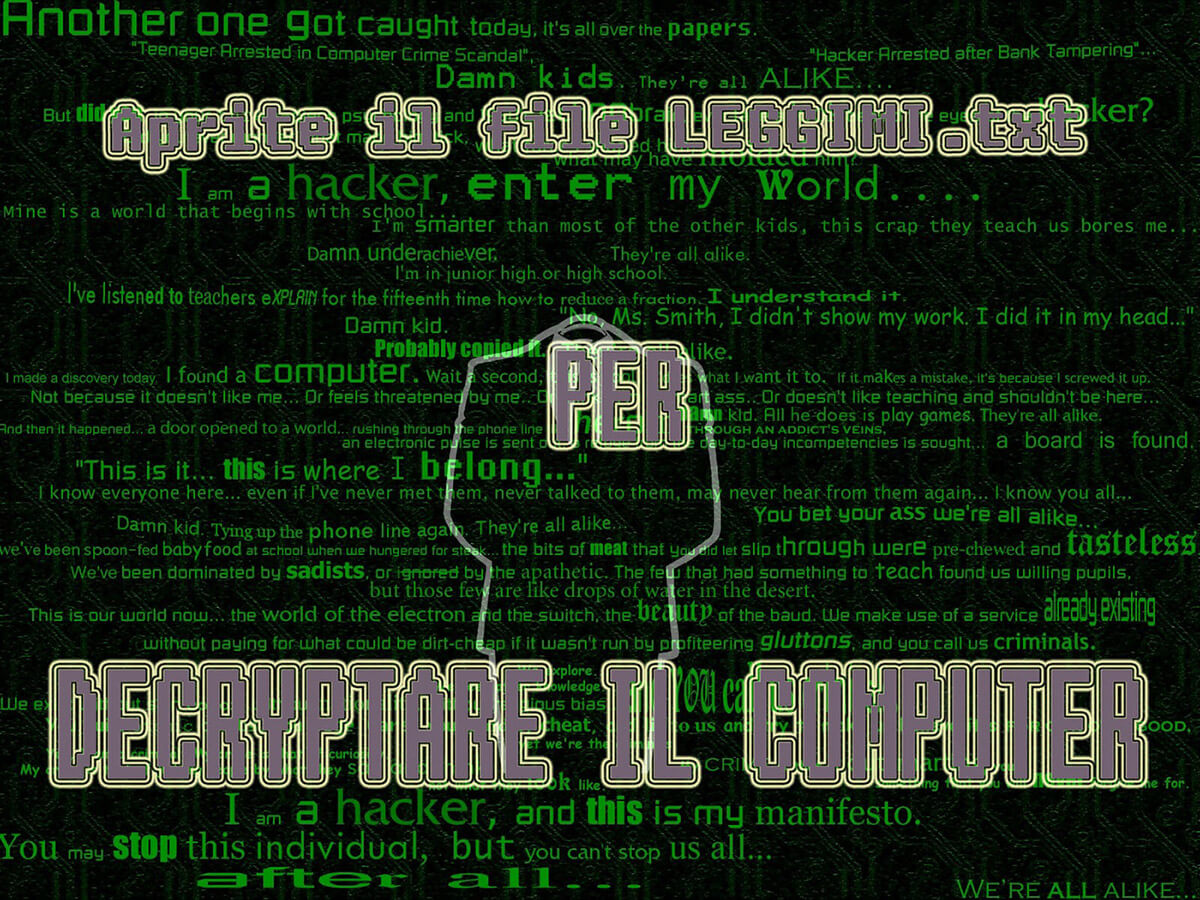

Na versleuteling van uw bestanden door Crypt888 wordt de achtergrond van uw bureaublad in een van de volgende gewijzigd:

Als uw bestanden zijn versleuteld met Crypt888, klikt u hier om onze gratis fix te downloaden:

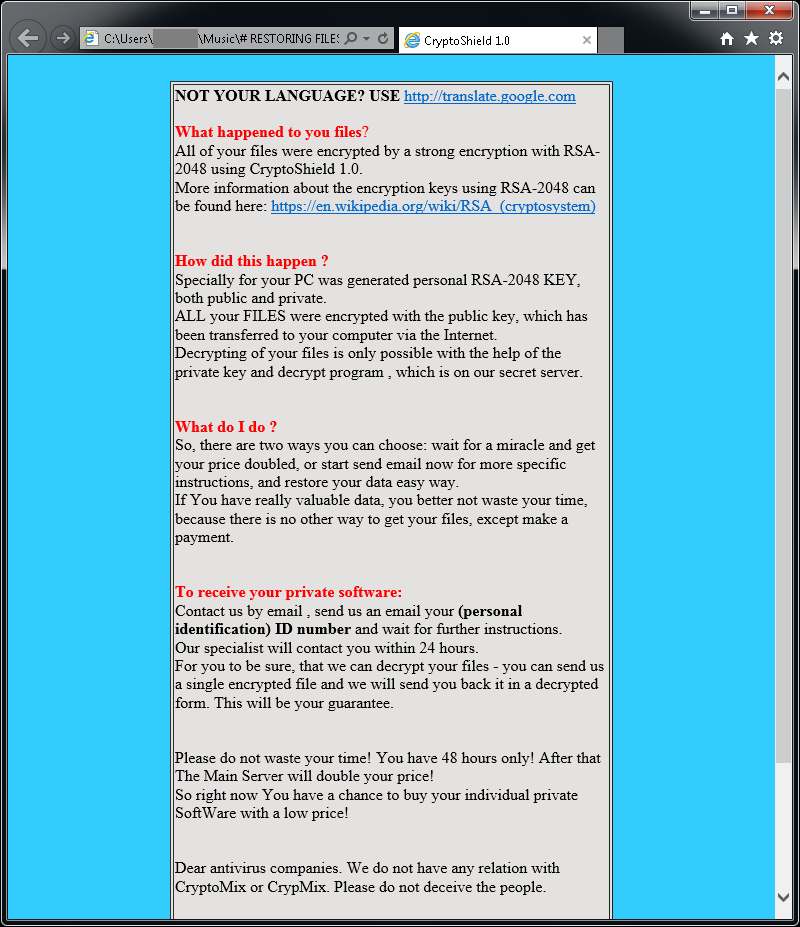

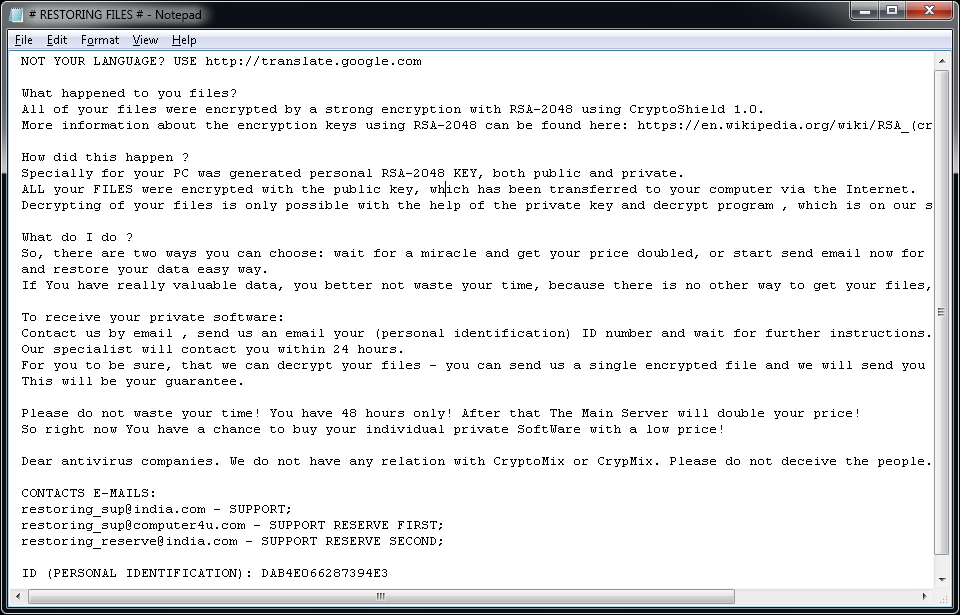

CryptoMix (offline)

CryptoMix (ook bekend onder de naam CryptFile2 of Zeta) is een ransomwarevariant die voor het eerst werd ontdekt in maart 2016. Begin 2017 verscheen er een nieuwe variant van CryptoMix: CryptoShield. Beide varianten versleutelen bestanden met behulp van AES256 en een unieke sleutel die wordt gedownload van een externe server. Als de server echter niet beschikbaar is of de gebruiker geen verbinding met internet heeft, versleutelt de ransomware bestanden met behulp van een vaste sleutel (een ‘offlinesleutel’).

Belangrijk: de bijgeleverde ontsleutelingstool ondersteunt alleen bestanden die zijn versleuteld met behulp van een ‘offlinesleutel’. In gevallen waarin de offlinesleutel niet is gebruikt om bestanden te versleutelen, kan onze tool de bestanden niet herstellen en worden er geen bestanden gewijzigd.

Update 21 juli 2017: de ontsleutelingstool is bijgewerkt en werkt nu ook voor de Mole-variant.

Versleutelde bestanden hebben een van de volgende extensies: .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd, .rscl of .MOLE.

Na het versleutelen van bestanden bevinden zich mogelijk de volgende bestanden op de pc:

Als uw bestanden zijn versleuteld met Cryptomix, klikt u hier om onze gratis fix te downloaden:

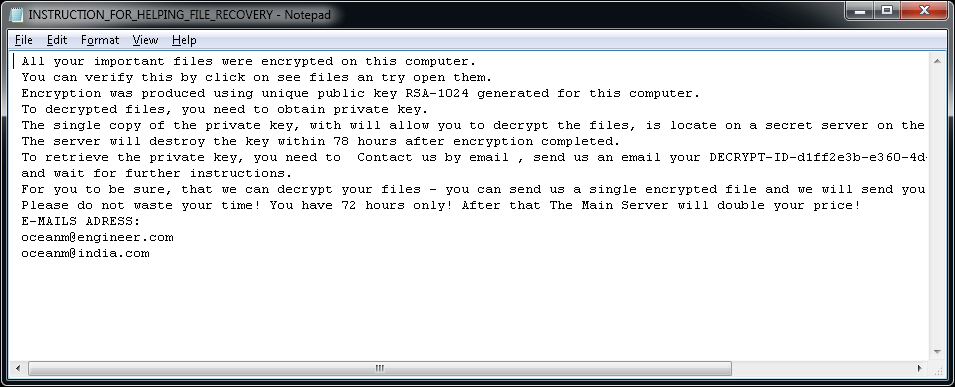

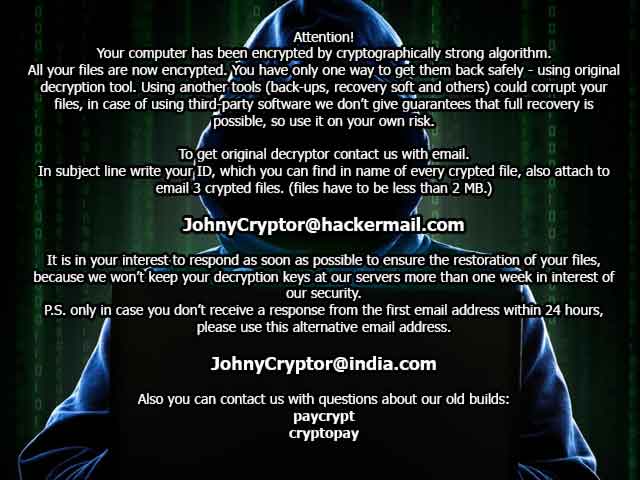

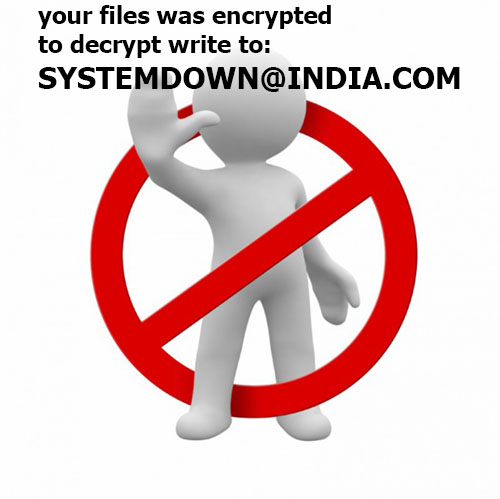

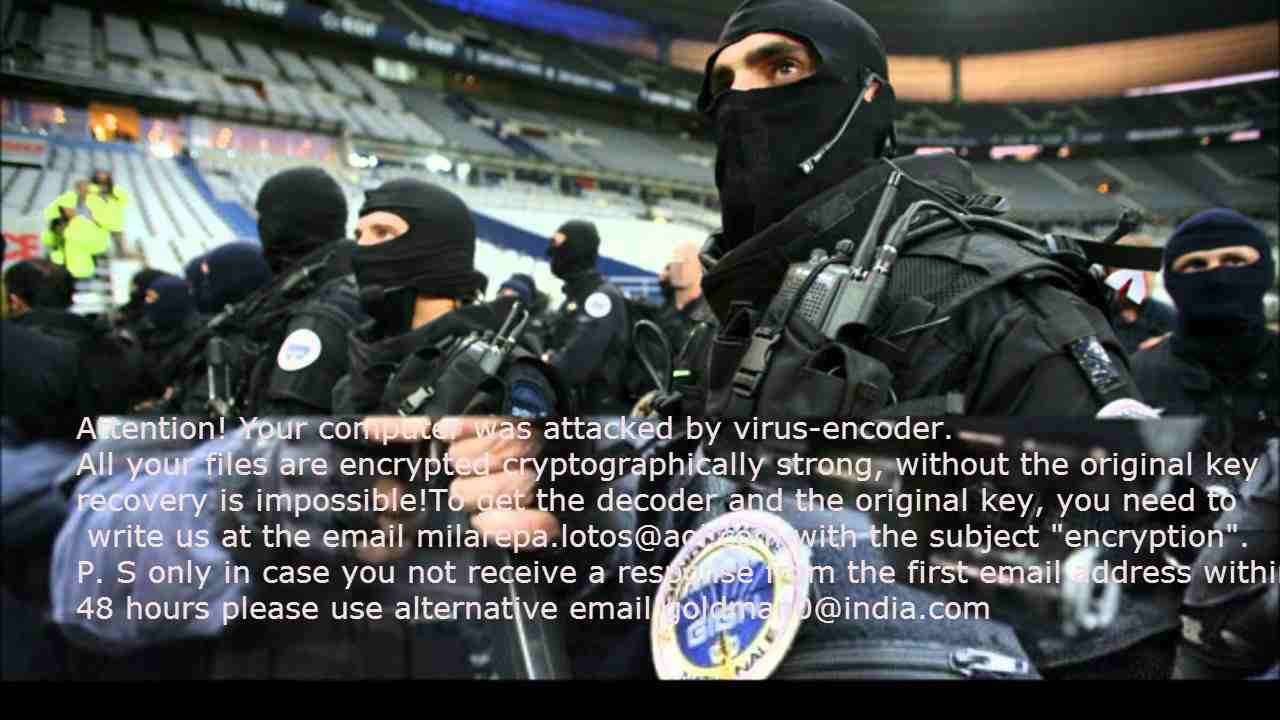

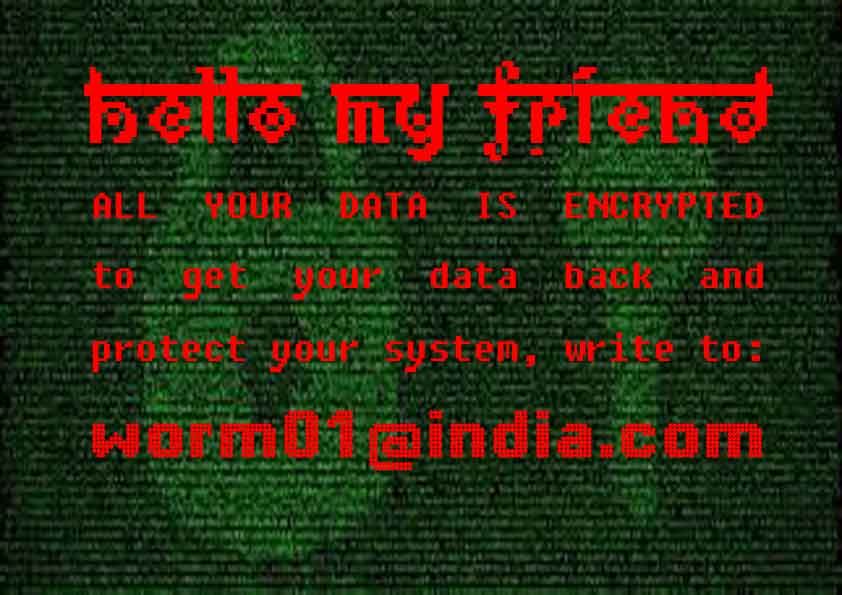

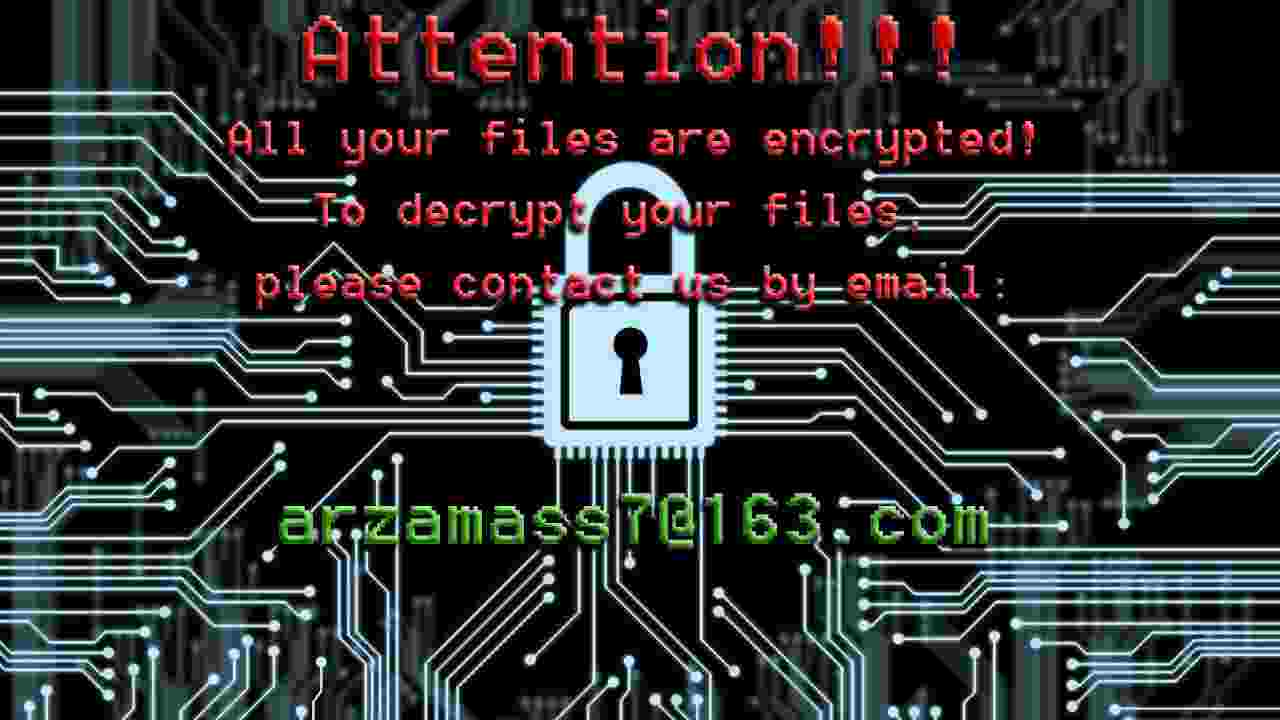

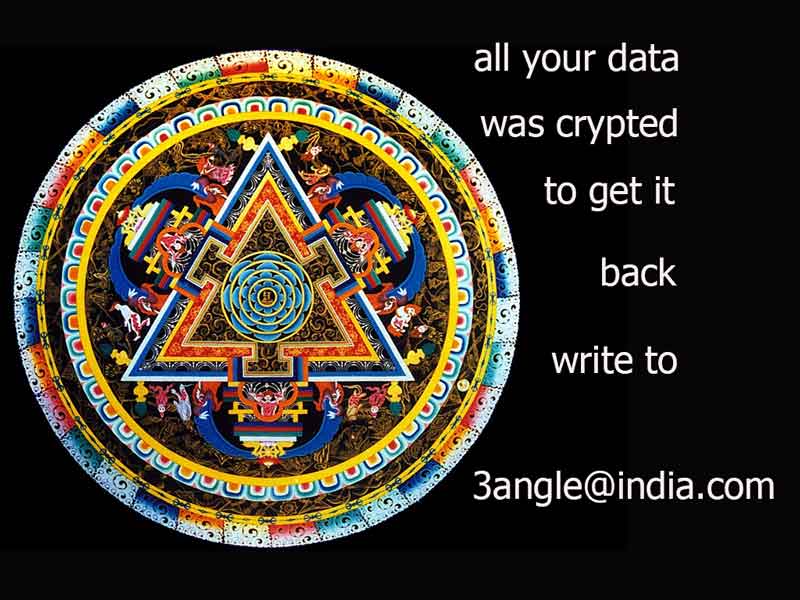

CrySiS

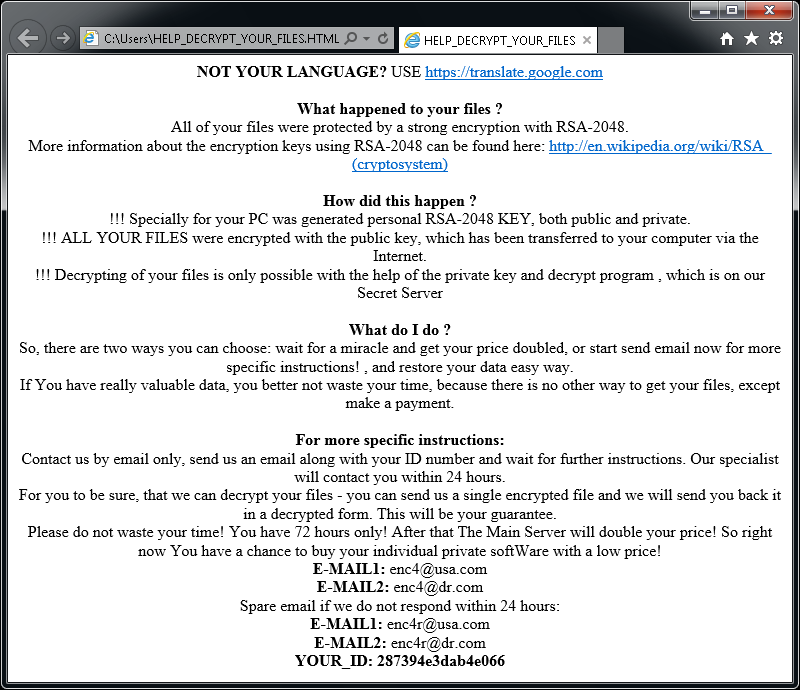

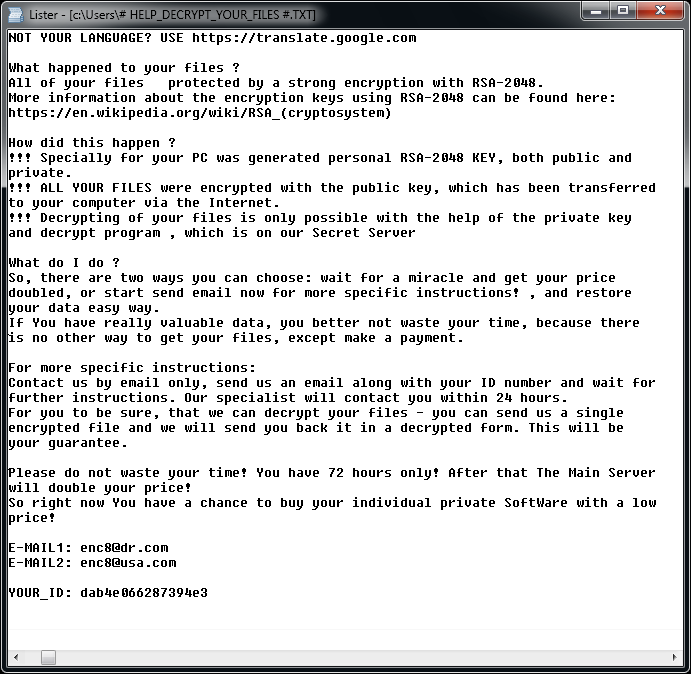

CrySiS (JohnyCryptor, Virus-Encode, Aura of Dharma) is een ransomwarevariant die vanaf september 2015 wordt waargenomen. Het maakt gebruikt van AES256 in combinatie met asymmetrische RSA1024-versleuteling.

Versleutelde bestanden kunnen verschillende extensies hebben, onder andere:

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

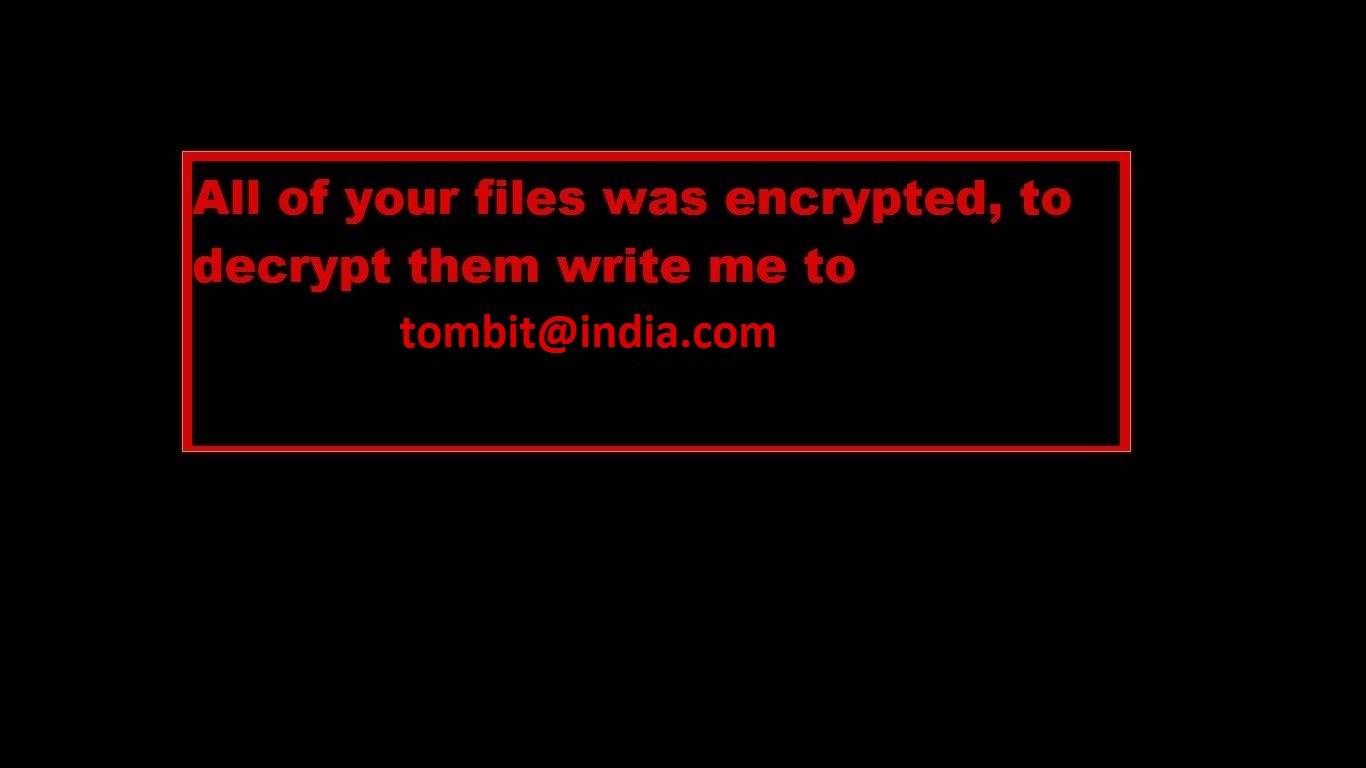

.{tombit@india.com}.dharma,

.wallet

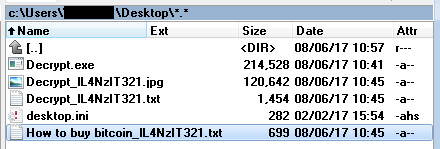

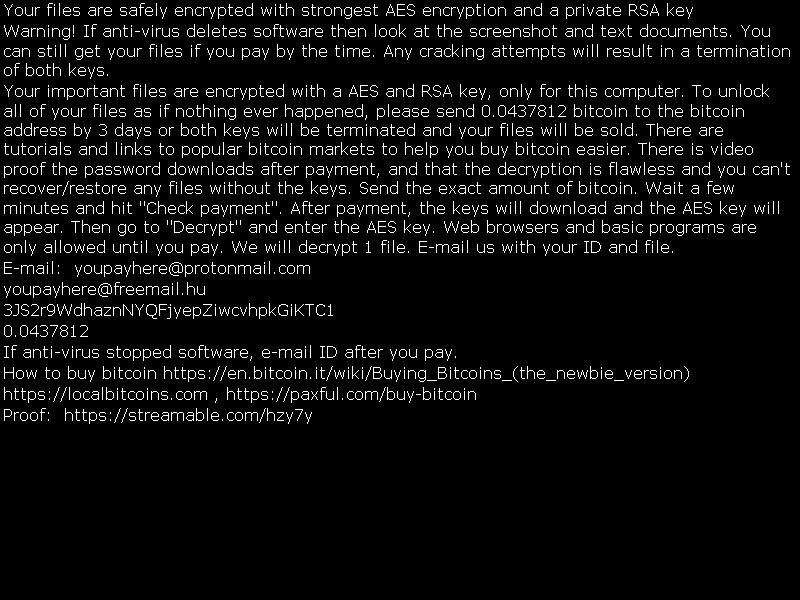

Na versleuteling van uw bestanden wordt een van de volgende berichten weergegeven (zie onderstaand). Het bericht is te vinden in ‘Decryption instructions.txt’, ‘Decryptions instructions.txt’, ‘README.txt’, ‘Readme to restore your files.txt’ of ‘HOW TO DECRYPT YOUR DATA.txt’ op het bureaublad van de gebruiker. Ook wordt de bureaubladachtergrond gewijzigd in een van de volgende afbeeldingen.

Als uw bestanden zijn versleuteld met CrySiS, klikt u hier om onze gratis fix te downloaden:

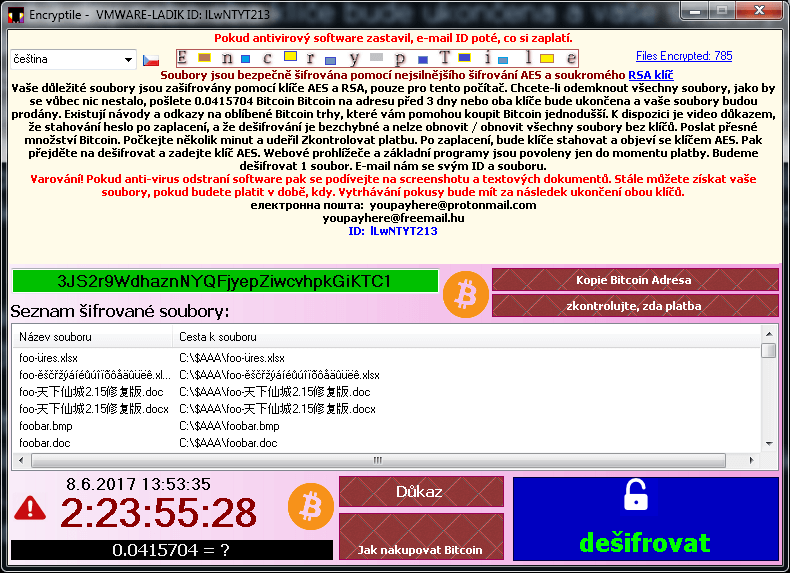

EncrypTile

EncrypTile is een ransomwarevariant die we voor het eerst tegenkwamen in november 2016. Na een half jaar troffen we een nieuwe, definitieve versie van deze ransomware aan. Deze maakt gebruik van de AES128-versleuteling, waarbij een onveranderlijke sleutel wordt gebruikt voor een specifieke combinatie van pc en gebruiker.

De ransomware voegt het woord ‘encrypTile’ toe aan de bestandsnaam:

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

Daarnaast worden er vier nieuwe bestanden gegenereerd op het bureaublad van de gebruiker. De namen van deze bestanden worden aangepast aan het land. Dit zijn de Engelse versies:

Wanneer de ransomware actief is, voorkomt deze dat de gebruiker een tool uitvoert waarmee de ransomware mogelijk zou kunnen worden verwijderd. In de blogpost vindt u uitgebreidere instructies over het gebruik van de ontsleutelingstool voor het geval dat de ransomware actief is op uw computer.

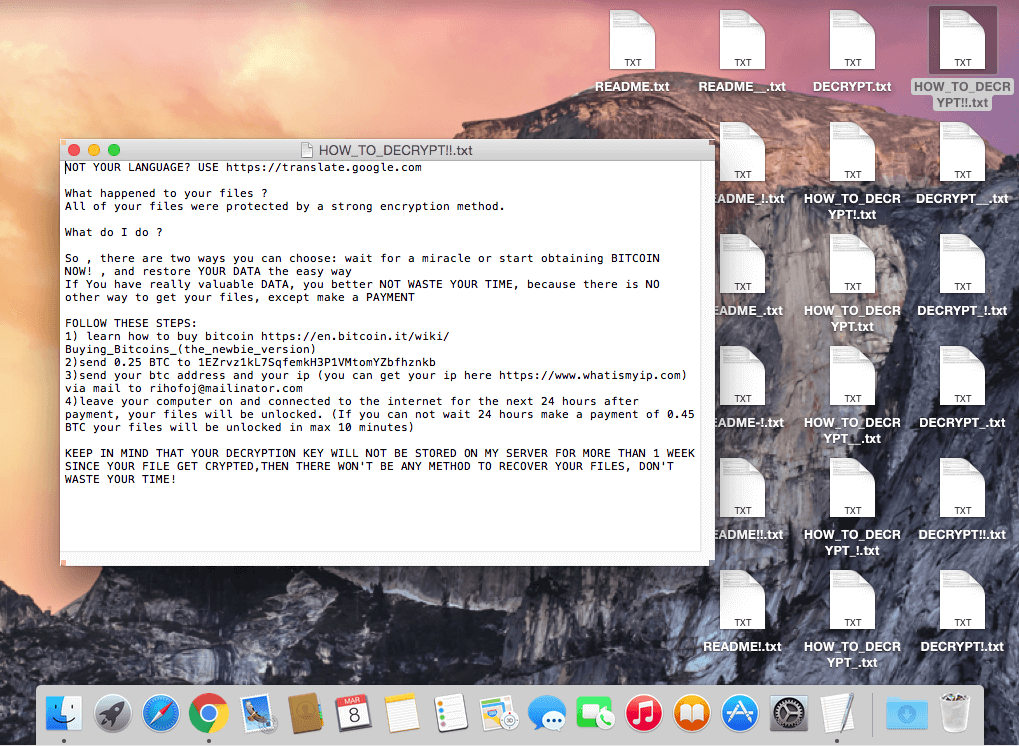

FindZip

FindZip is een ransomwarevariant die eind februari 2017 is waargenomen. Deze ransomware verspreidt zich via Mac OS X (versie 10.11 of nieuwer). Tijdens de versleuteling worden versleutelde zip-archieven gemaakt met daarin het oorspronkelijke document.

Versleutelde bestanden hebben de extensie .crypt.

Na versleuteling van uw bestanden worden er verschillende bestanden gegenereerd op het bureaublad van de gebruiker, met de naamvarianten: DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt. Ze zijn allemaal hetzelfde en bevatten het volgende tekstbericht:

Speciaal: omdat de ontsleutelingstools van AVAST Windows-toepassingen zijn, is het noodzakelijk een emulatielaag op de Mac te installeren (WINE, CrossOver). Lees voor meer informatie onze blogpost.

Als uw bestanden zijn versleuteld met FindZip, klikt u hier om onze gratis fix te downloaden:

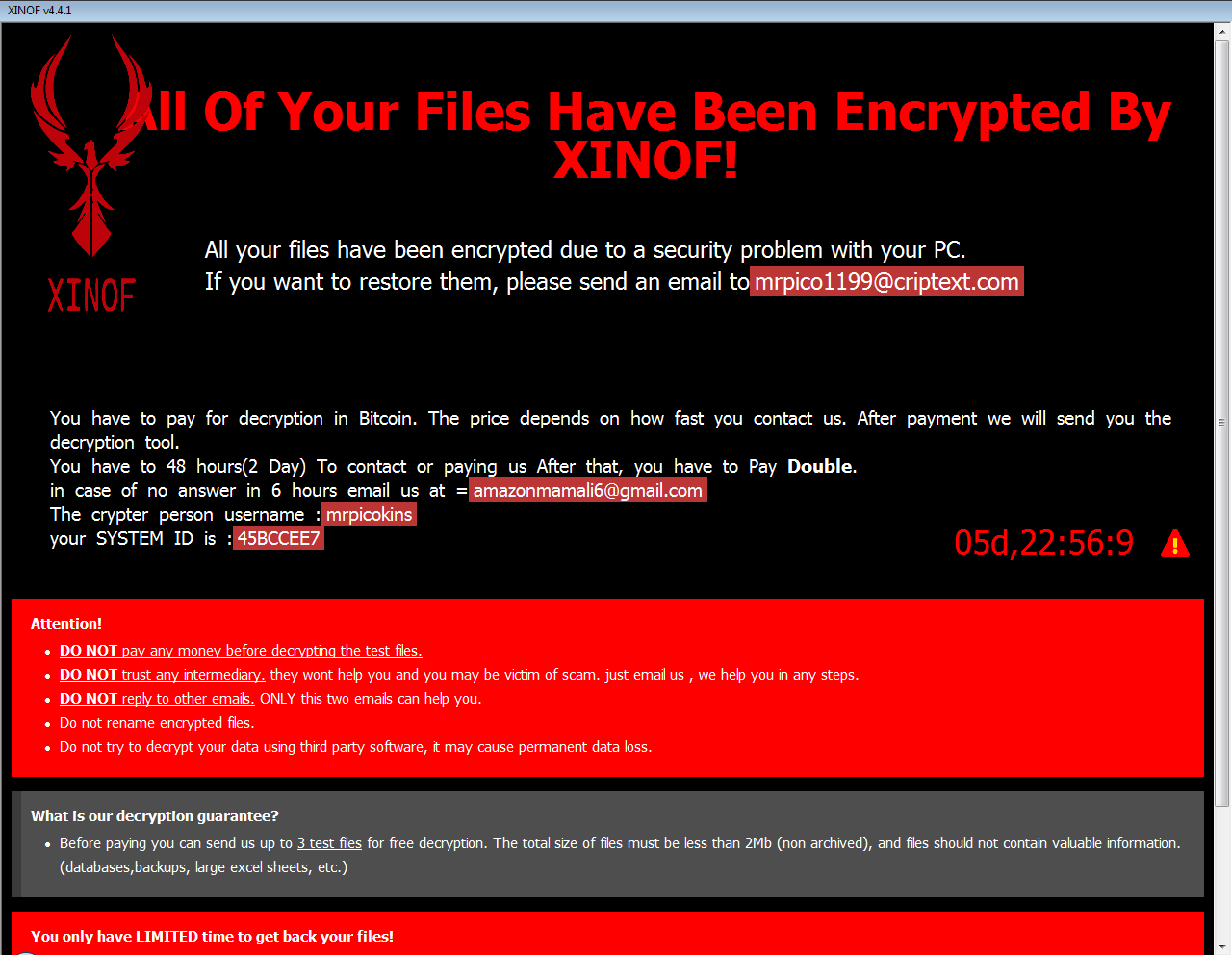

Fonix

De ransomware Fonix werd actief in juni 2020. Het is geschreven in C++ en gebruikt een versleuteling met drie sleutels (hoofdsleutel RSA-4096, sessiesleutel RSA-2048 en een 256-bits bestandssleutel voor SALSA/ChaCha-versleuteling). In februari 2021 hebben de makers van de ransomware hun activiteiten gestaakt en de RSA-hoofdsleutel openbaar gemaakt. Deze kan gratis worden gebruikt om bestanden mee te ontsleutelen.

Versleutelde bestanden hebben een van de volgende extensies:

.FONIX,

.XINOF

Nadat de bestanden op de computer zijn versleuteld, laat de ransomware het volgende scherm zien:

Als uw bestanden zijn versleuteld met Fonix, klikt u hier om onze gratis fix te downloaden:

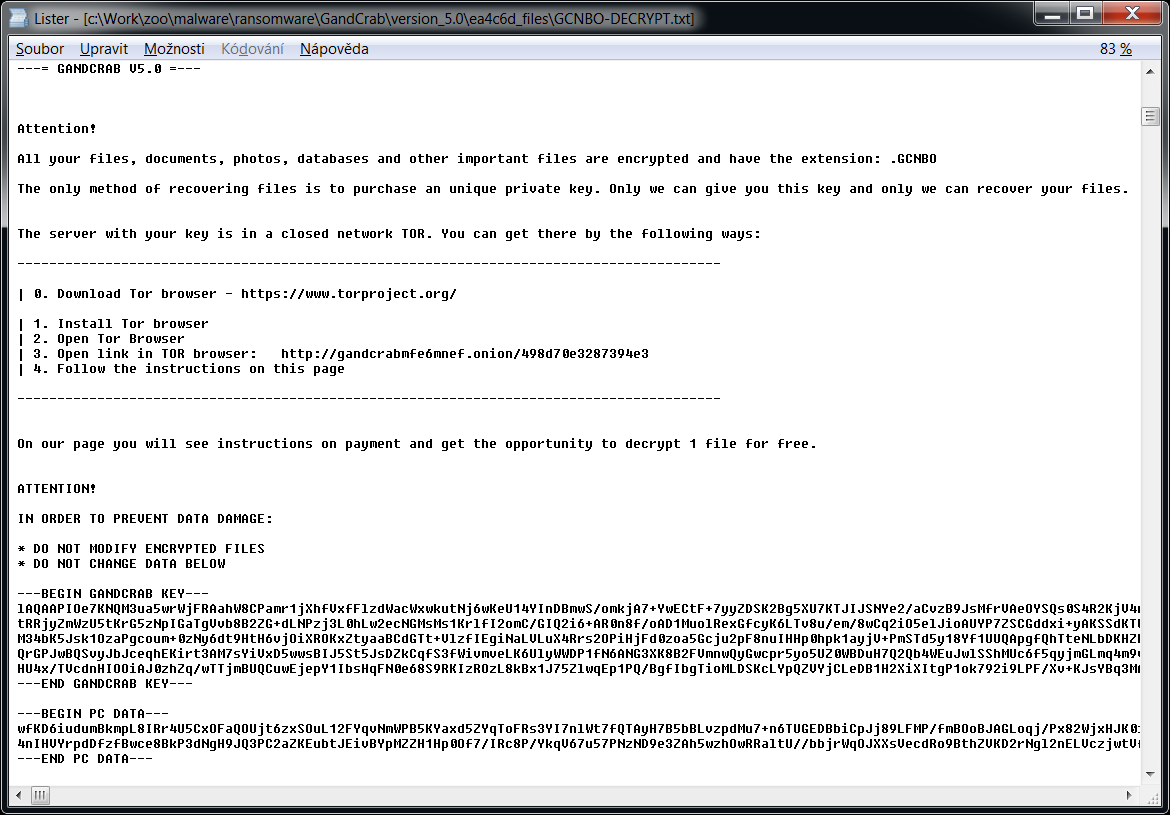

GandCrab

Gandcrab was een van de meest voorkomende soorten ransomware van 2018. Op 17 oktober 2018 gaven de ontwikkelaars van Gandcrab 997 sleutels vrij voor slachtoffers in Syrië. Daarnaast heeft de FBI in juli 2018 de hoofdontsleutelingscodes voor de versies 4-5.2 vrijgegeven. Deze versie van de ontsleutelingstool maakt gebruik van al deze sleutels en kan gratis worden gebruikt om bestanden mee te ontsleutelen.

De ransomware voegt meerdere mogelijke extensies toe:

.GDCB,

.CRAB,

.KRAB,

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (willekeurige letters)

Daarnaast wordt in elke map een tekstbestand gegenereerd met de naam ‘GDCB-DECRYPT.txt’, ‘CRAB-DECRYPT.txt’, ‘KRAB_DECRYPT.txt’, ‘%WillekeurigeLetters%-DECRYPT.txt’ of ‘%WillekeurigeLetters%-MANUAL.txt’. Hieronder vindt u de inhoud van het bestand.

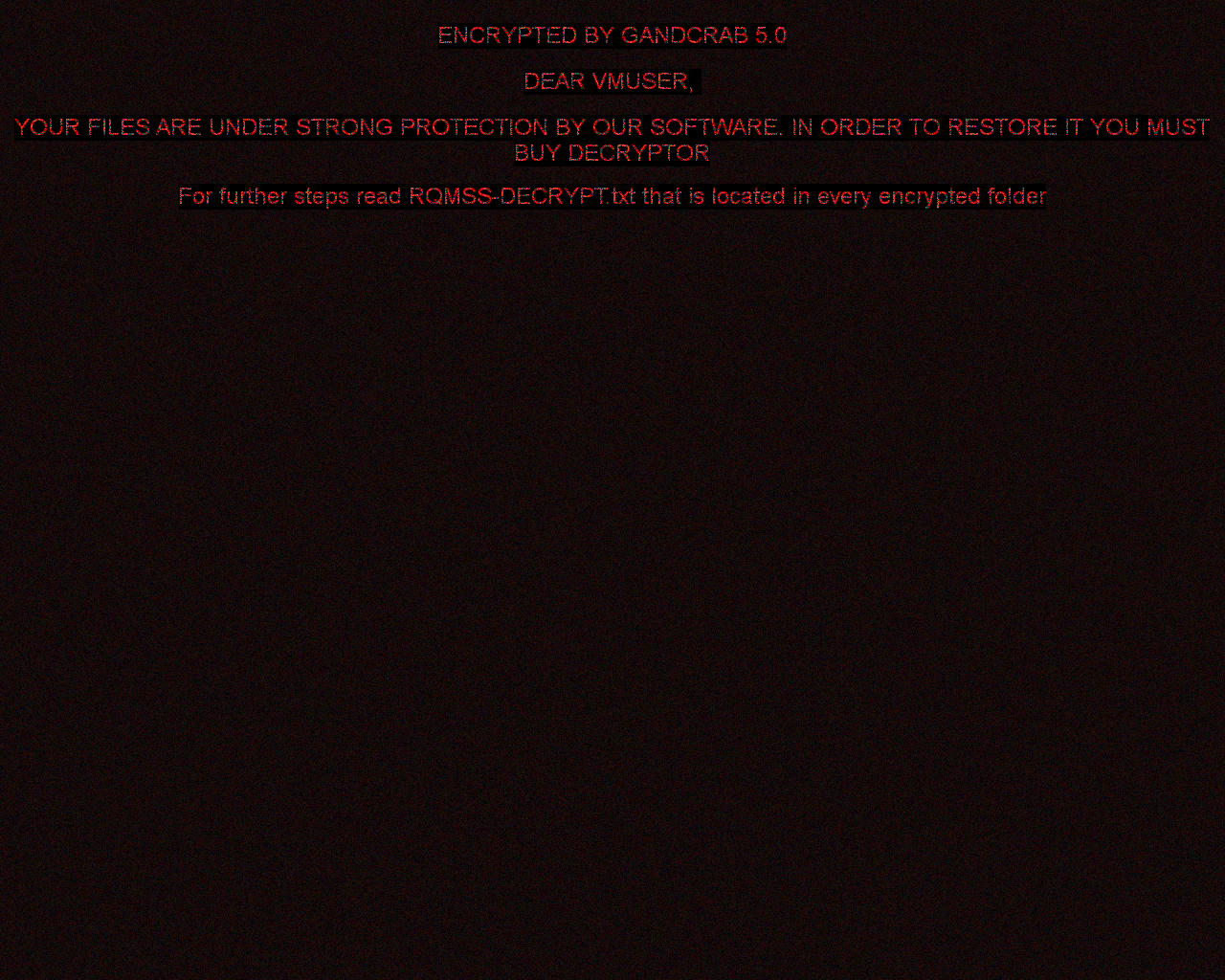

Bij latere versies van de ransomware kan ook de volgende afbeelding op het bureaublad van de gebruiker worden geplaatst:

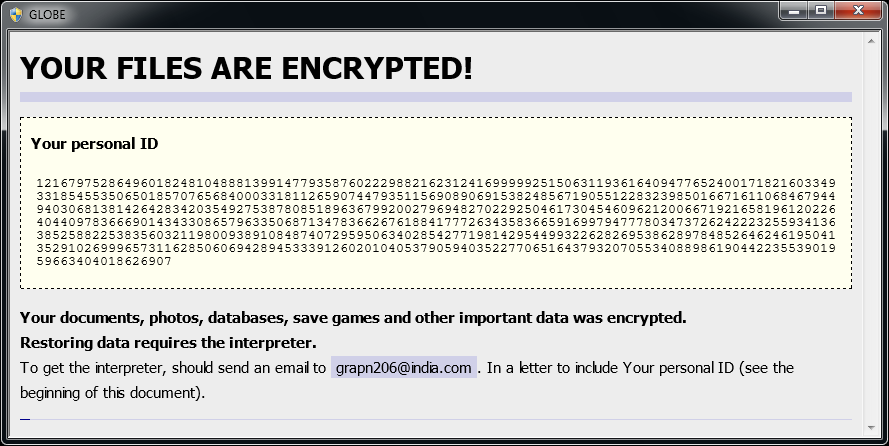

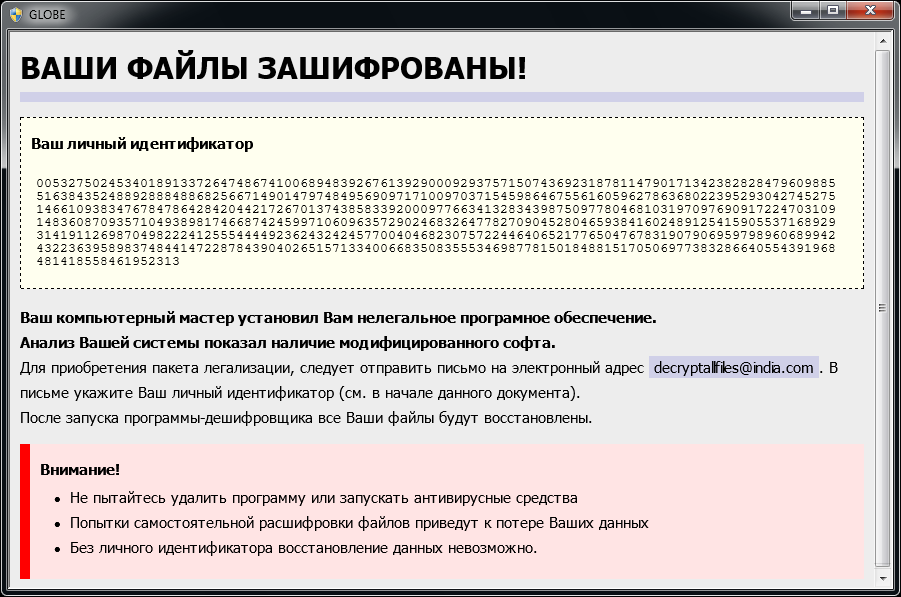

Globe

Globe is een ransomwarevariant die vanaf augustus 2016 wordt aangetroffen. Het is gebaseerd op een variant en gebruikt als versleutelingsmethode RC4 of Blowfish. De infectie gaat gepaard met de volgende symptomen:

Globe voegt een van de volgende extensies toe aan de bestandsnaam: ‘.ACRYPT’, ‘.GSupport[0-9]’, ‘.blackblock’, ‘.dll555’, ‘.duhust’, ‘.exploit’, ‘.frozen’, ‘.globe’, ‘.gsupport’, ‘.kyra’, ‘.purged’, ‘.raid[0-9]’, ‘.siri-down@india.com’, ‘.xtbl’, ‘.zendrz’, ‘.zendr[0-9]’ of ‘.hnyear’. Sommige versies van deze ransomware versleutelen ook de bestandsnaam.

Na versleuteling van uw bestanden wordt een variant van het volgende bericht weergegeven (staat in een bestand How to restore files.hta of Read Me Please.hta):

Als uw bestanden zijn versleuteld met Globe, klikt u hier om onze gratis fix te downloaden:

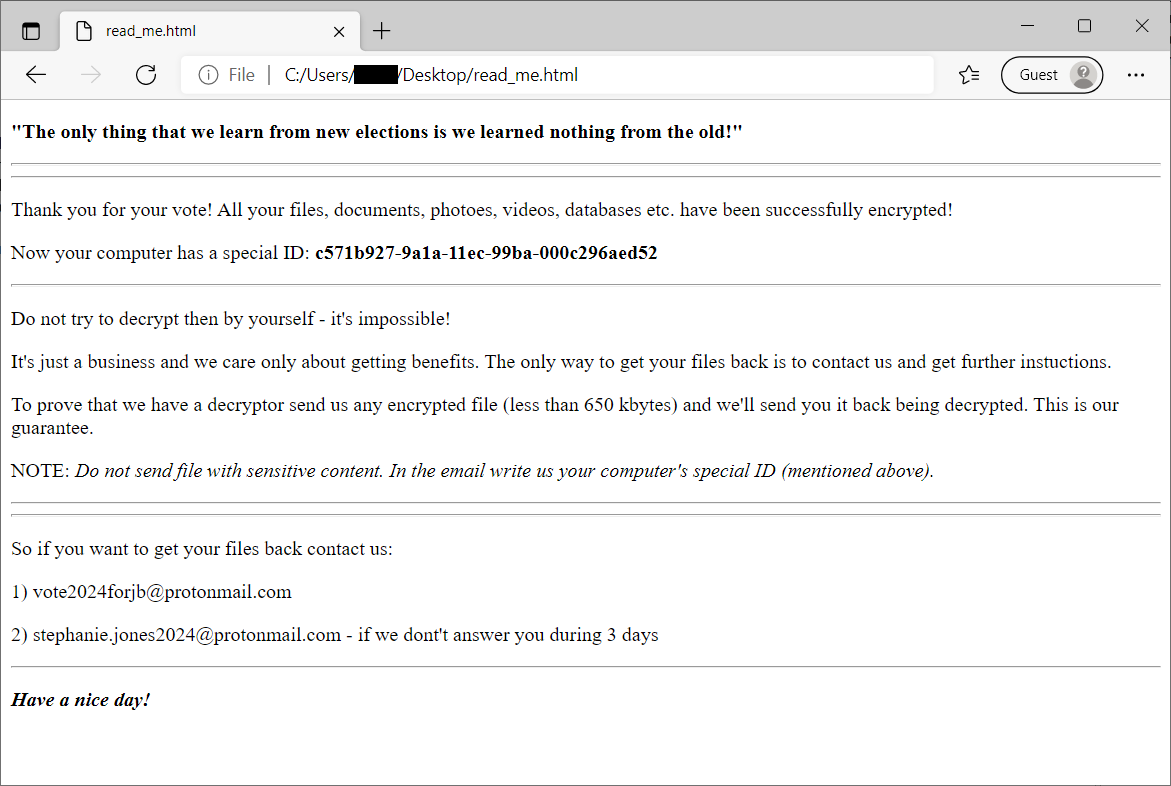

HermeticRansom

HermeticRansom is ransomware die werd gebruikt aan het begin van de Russische inval in Oekraïne. Het programma is geschreven in de taal Go en versleutelt bestanden met de symmetrische AES GCM-code. Slachtoffers van deze ransomwareaanval kunnen hun bestanden gratis ontsleutelen.

U herkent versleutelde bestanden aan de bestandsextensie .[vote2024forjb@protonmail.com].encryptedJB. Daarnaast wordt er een bestand met de naam read_me.html op het bureaublad van de gebruiker geplaatst (zie onderstaande afbeelding).

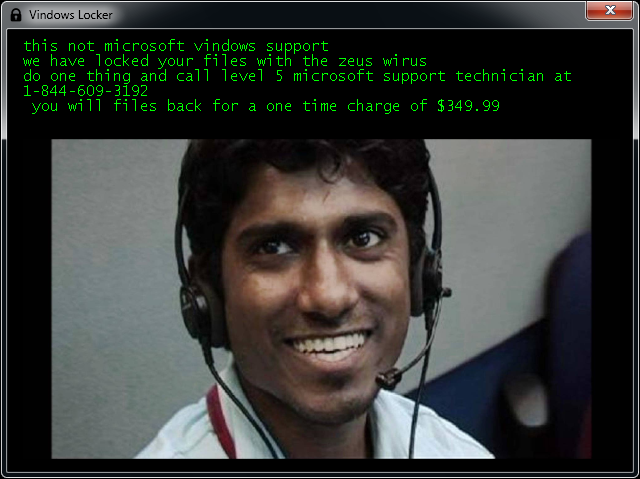

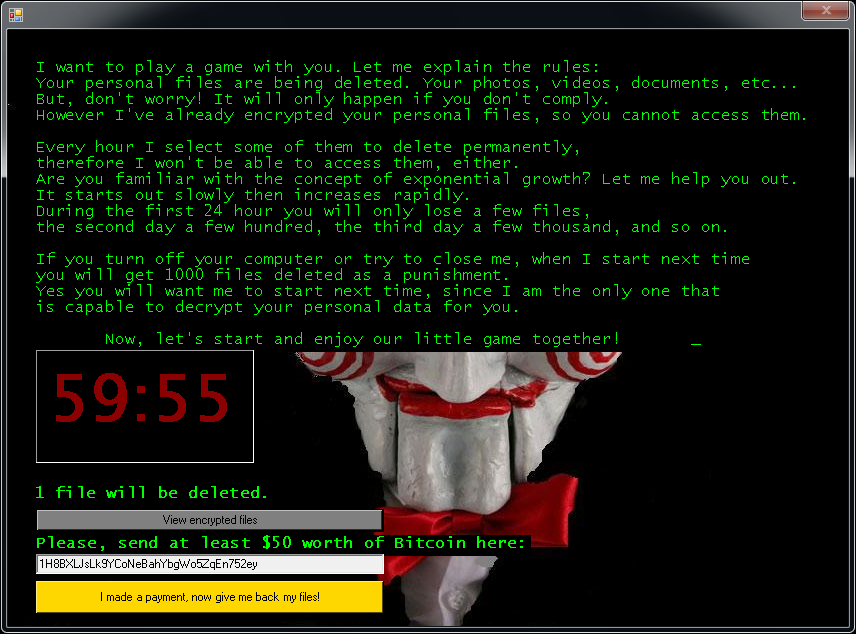

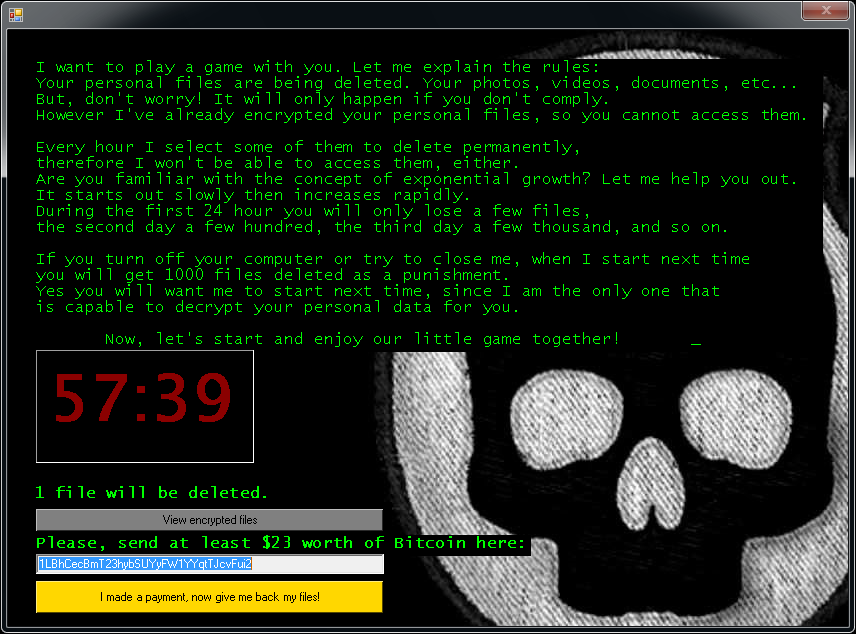

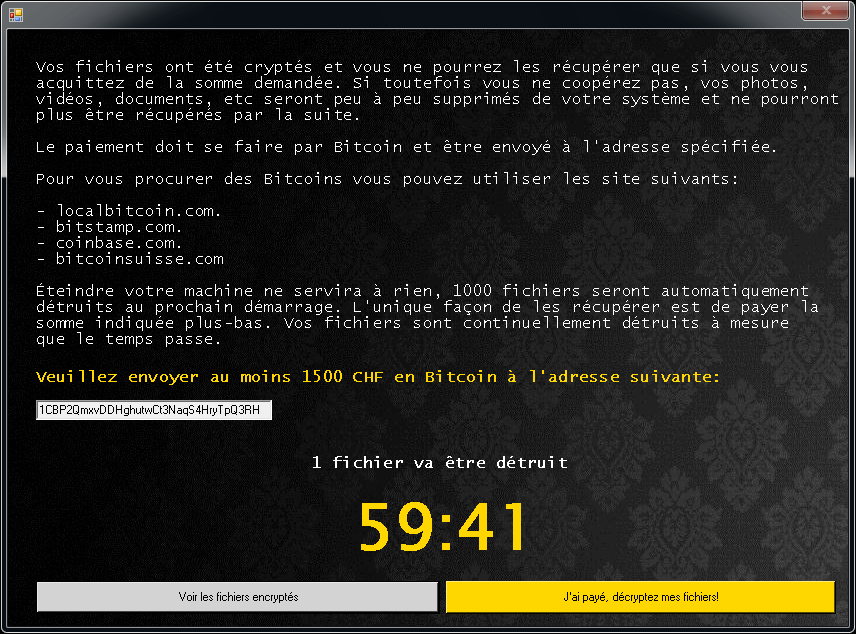

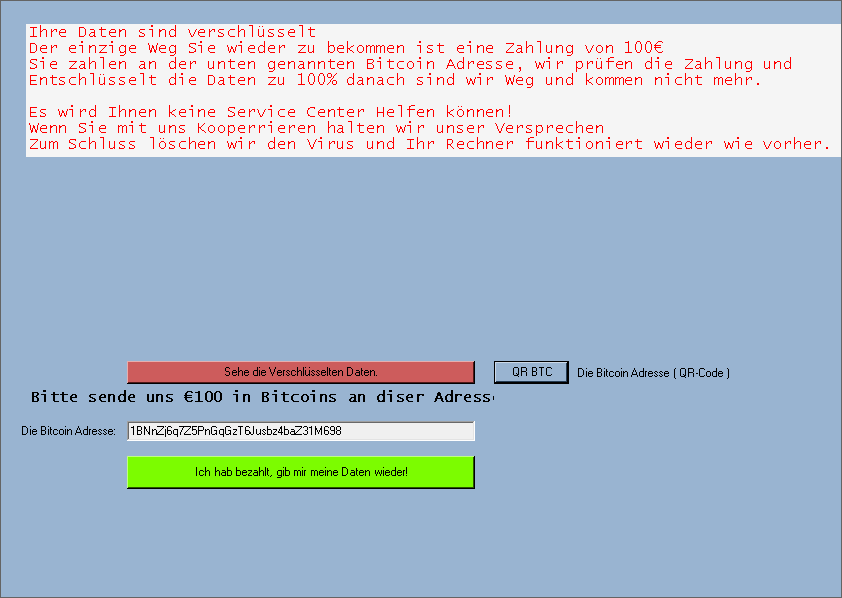

Jigsaw

Jigsaw is een ransomwarevariant die sinds maart 2016 bestaat. Het is vernoemd naar het filmpersonage “The Jigsaw Killer”. Bij diverse varianten van dit type ransomware wordt een afbeelding van The Jigsaw Killer weergegeven op het losgeldscherm.

Versleutelde bestanden hebben een van de volgende extensies: .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org of .gefickt.

Na het versleutelen van uw bestanden verschijnt een van onderstaande schermen:

Als uw bestanden zijn versleuteld met Jigsaw, klikt u hier om onze gratis fix te downloaden:

LambdaLocker

LambdaLocker is een ransomwarevariant die voor het eerst opdook in mei 2017. Het is geschreven in de programmeertaal Python. Gelukkig kan de variant die op het ogenblik het meest voorkomt worden ontsleuteld.

De ransomware plakt de extensie ‘.MyChemicalRomance4EVER’ achter de bestandsnaam:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

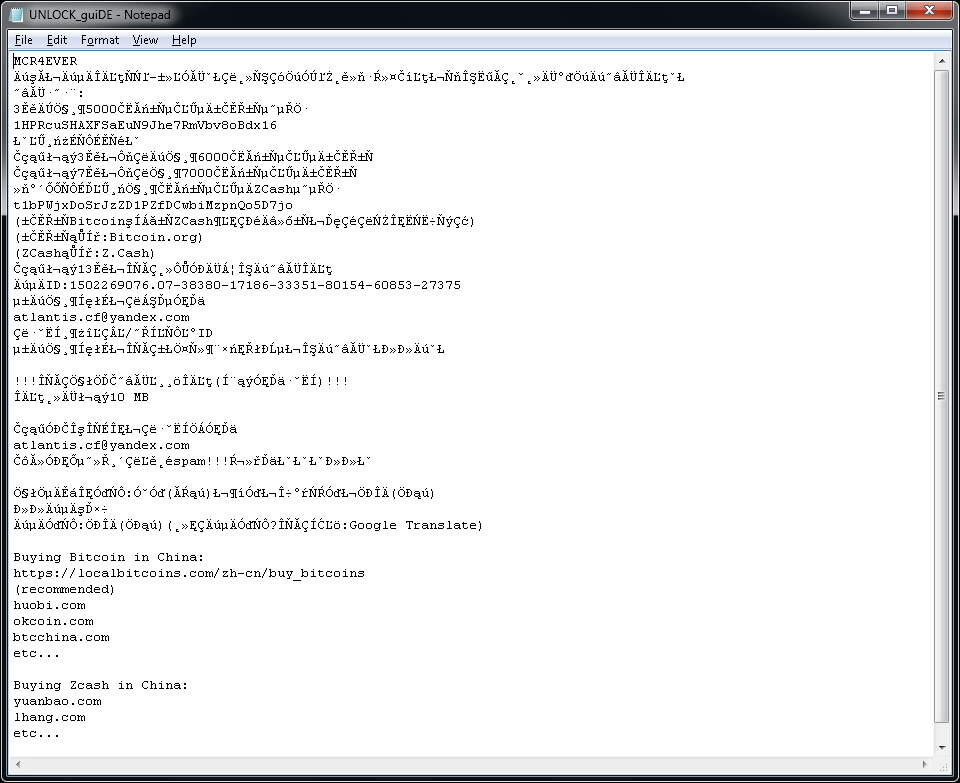

Daarnaast wordt het bureaublad van de gebruiker een tekstbestand gegenereerd met de naam ‘UNLOCK_guiDE.txt’. Hieronder vindt u de inhoud van het bestand.

Legion

Legion is een ransomwarevariant die voor het eerst werd aangetroffen in juni 2016. De infectie gaat gepaard met de volgende symptomen:

Legion plakt een variant van ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion of .$centurion_legion@aol.com$.cbf achter aan bestandsnamen. (Scriptie.doc wordt bijvoorbeeld Scriptie.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion)

Na versleuteling van uw bestanden door Legion wordt de achtergrond van uw bureaublad gewijzigd en verschijnt er een pop-upmelding:

Als uw bestanden zijn versleuteld met Legion, klikt u hier om onze gratis fix te downloaden:

NoobCrypt

NoobCrypt is een ransomwarevariant die vanaf eind juli 2016 wordt aangetroffen. Deze ransomware versleutelt uw bestanden met behulp van AES256.

NoobCrypt wijzigt de bestandsnaam niet. Versleutelde bestanden kunnen echter niet worden geopend met de bijbehorende toepassing.

Na versleuteling van uw bestanden wordt een variant van het volgende bericht weergegeven (staat in een bestand ransomed.html op het bureaublad van de gebruiker):

Als uw bestanden zijn versleuteld met NoobCrypt, klikt u hier om onze gratis fix te downloaden:

Prometheus

De ransomware Prometheus is geschreven in .NET (C#) en versleutelt bestanden met Chacha20 of AES-256. De bestandsversleutelingscode wordt vervolgens versleuteld met RSA-2048 en toegevoegd aan het einde van het bestand. Sommige varianten van de ransomware kunnen gratis worden ontsleuteld.

U herkent versleutelde bestanden aan een van deze bestandsextensies:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

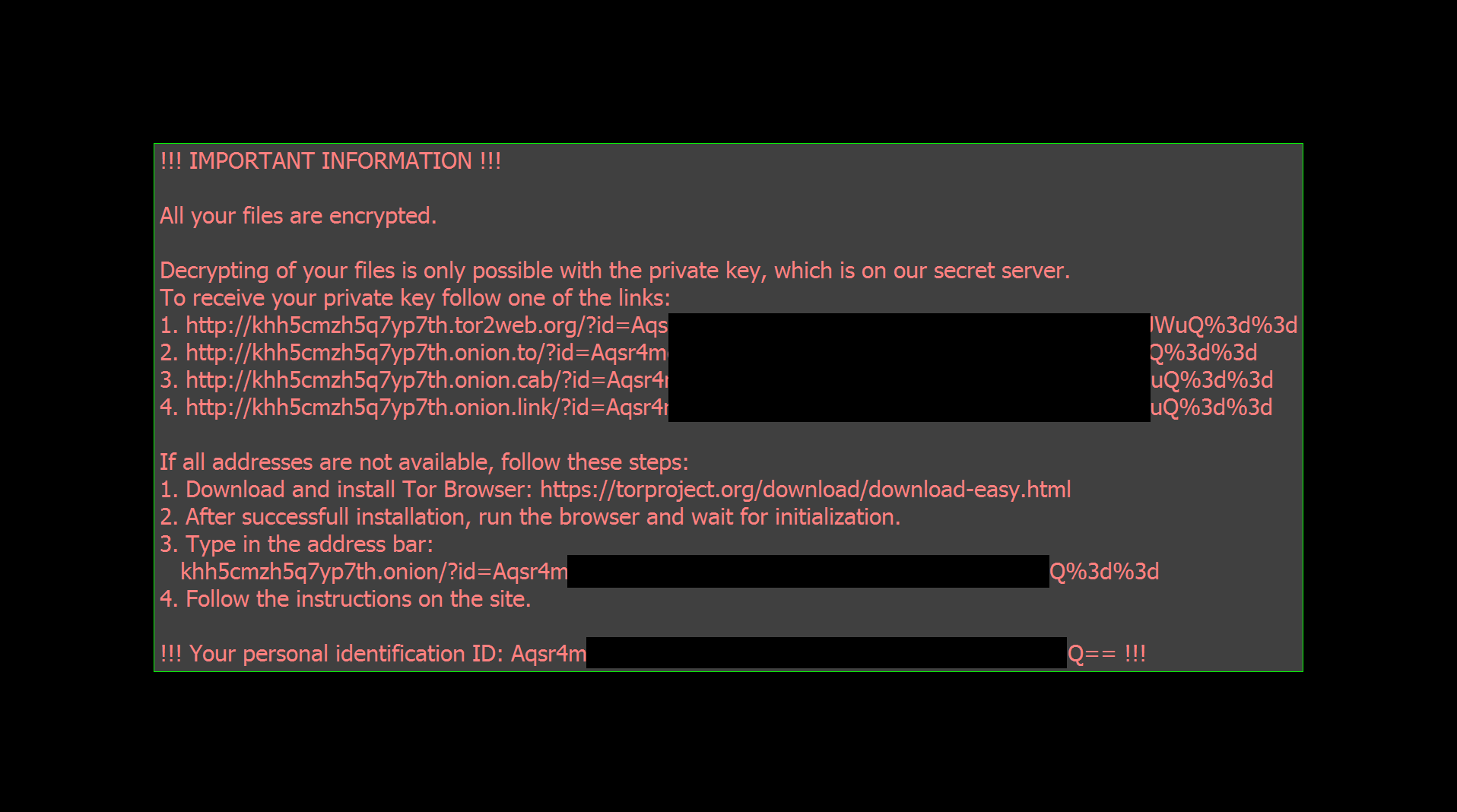

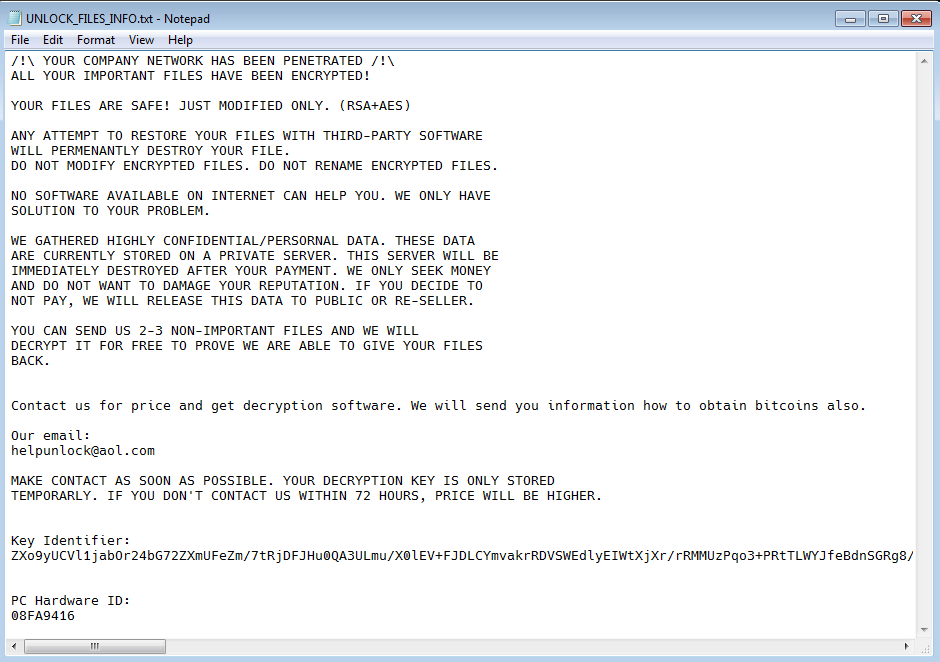

Daarnaast wordt er een losgeldbericht met een van de volgende namen op het bureaublad van de gebruiker geplaatst:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

TargetCompany

TargetCompany is een ransomwarevariant die bestanden van gebruikers versleutelt met het versleutelingsalgoritme Chacha20. Slachtoffers van deze ransomware kunnen hun bestanden nu gratis ontsleutelen.

U herkent een versleuteld bestand aan een van deze extensies:

.mallox

.exploit

.architek

.brg

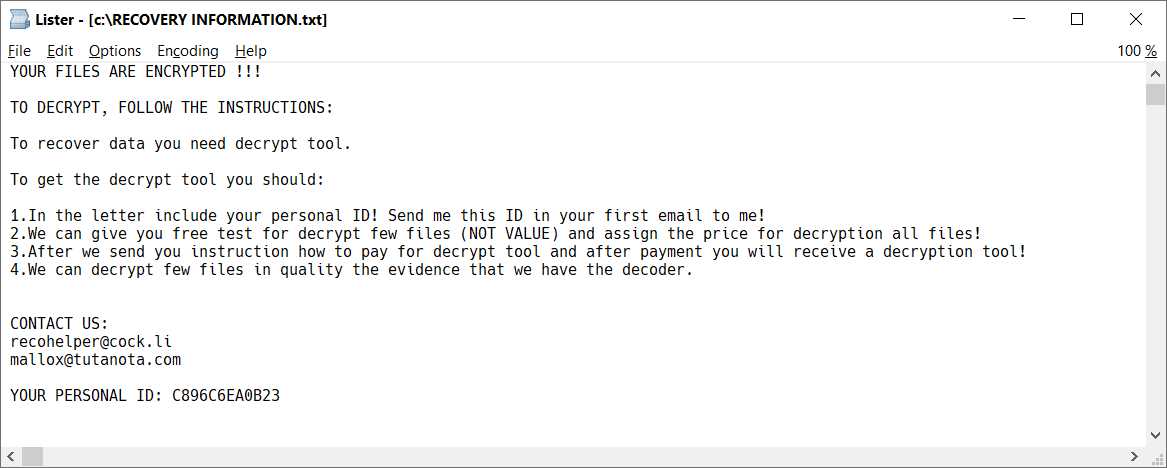

.carone

Elke map met ten minste één versleuteld bestand bevat ook een bestand met een losgeldbericht. Dit bestand heet RECOVERY INFORMATION.txt (zie de afbeelding hieronder).

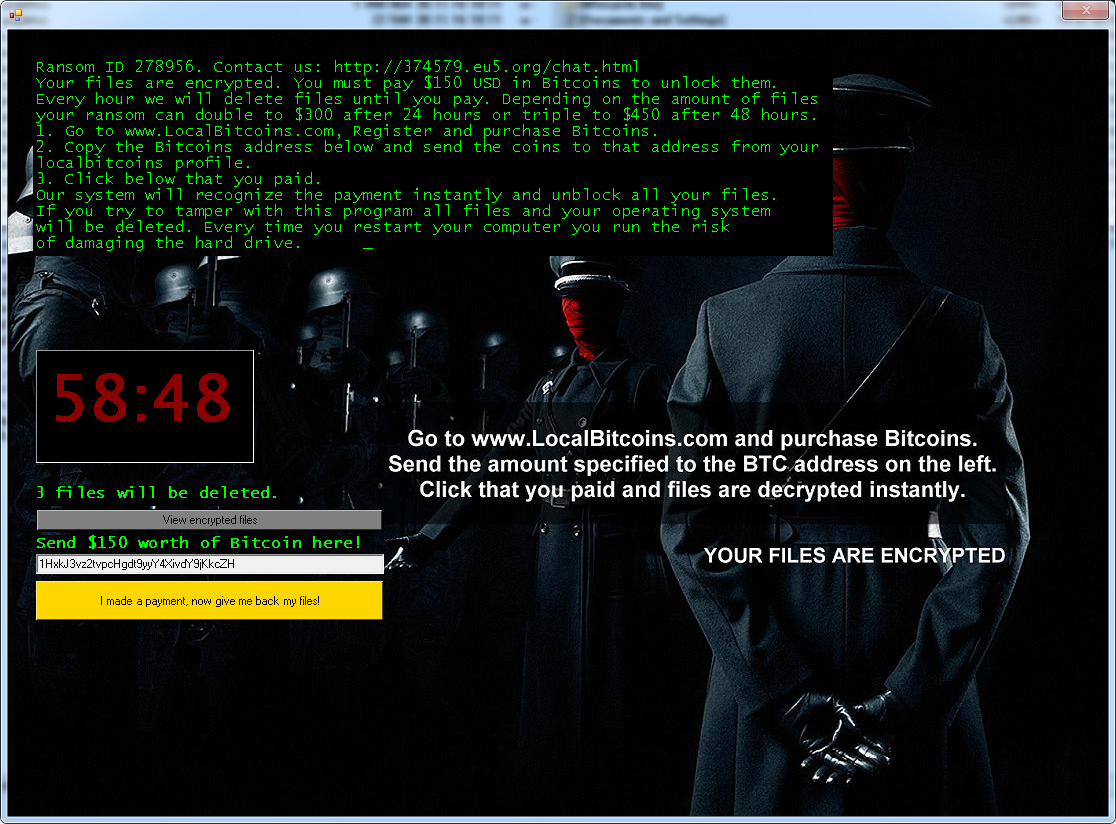

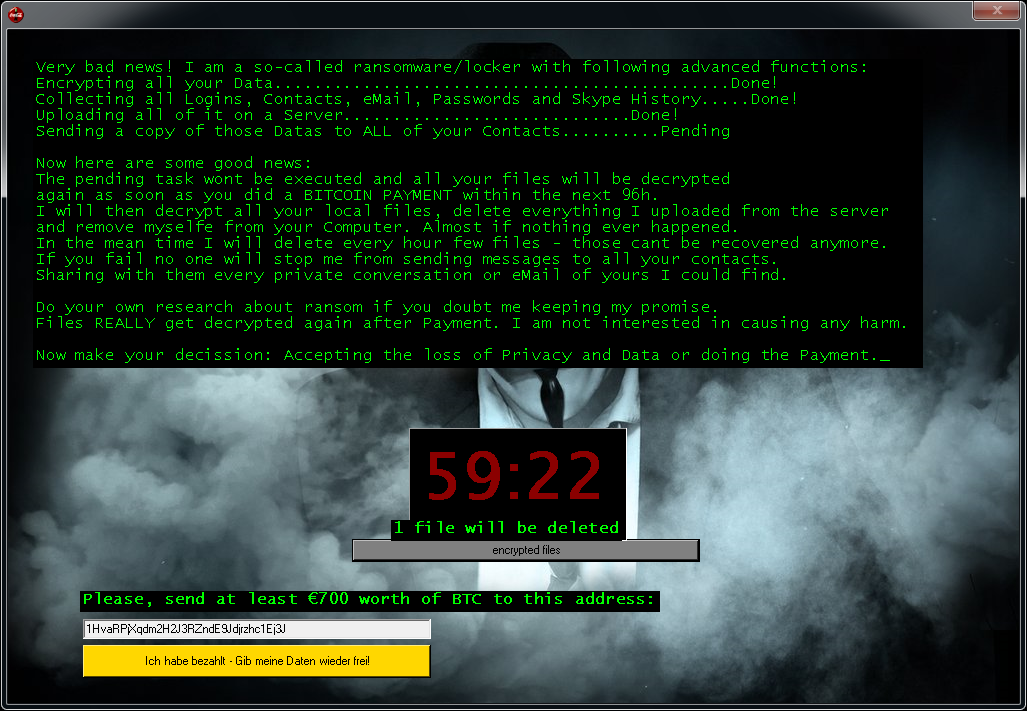

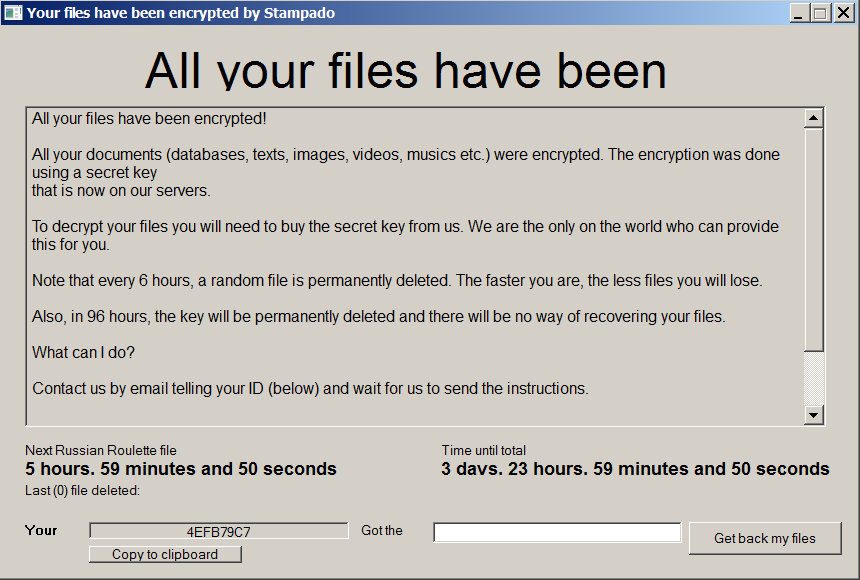

Stampado

Stampado is een ransomwarevariant die is geschreven met behulp van de scripttool AutoIt. Het bestaat sinds augustus 2016. Het wordt verkocht op het dark web en er verschijnen steeds nieuwe varianten. Een van de varianten is ook bekend onder de naam Philadelphia.

Stampado voegt de extensie .locked toe aan de versleutelde bestanden. Sommige varianten versleutelen ook de bestandsnaam zelf. De versleutelde bestandsnaam kan er dus als volgt uitzien: document.docx.locked of 85451F3CCCE348256B549378804965CD8564065FC3F8.locked.

Nadat het versleutelen is voltooid, verschijnt het volgende scherm:

Als uw bestanden zijn versleuteld met Stampado, klikt u hier om onze gratis fix te downloaden:

SZFLocker

SZFLocker is een ransomwarevariant die voor het eerst werd aangetroffen in mei 2016. De infectie gaat gepaard met de volgende symptomen:

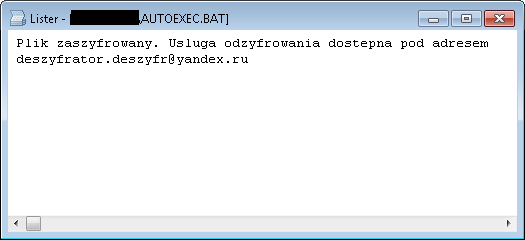

SZFLocker voegt .szf toe aan het einde van bestandsnamen. (Scriptie.doc wordt bijvoorbeeld Scriptie.doc.szf).

Wanneer u probeert een met SZFLocker versleuteld bestand te openen, verschijnt het volgende bericht (in het Pools):

Als uw bestanden zijn versleuteld met SZFLocker, klikt u hier om onze gratis fix te downloaden:

TeslaCrypt

TeslaCrypt is een ransomwarevariant die voor het eerst werd aangetroffen in februari 2015. De infectie gaat gepaard met de volgende symptomen:

De nieuwste versie van TeslaCrypt wijzigt de naam van uw bestanden niet.

Na versleuteling van uw bestanden door TeslaCrypt verschijnt er een variant van het volgende bericht:

Als uw bestanden zijn versleuteld met TeslaCrypt, klikt u hier om onze gratis fix te downloaden:

Troldesh/Shade

De ransomware Troldesh (ook bekend onder de naam Shade of Encoder.858) dook in 2016 voor het eerst op. Eind van april 2020 staakten de makers van de ransomware hun activiteiten en maakten zij de sleutels openbaar. Hiermee kunnen bestanden gratis worden ontsleuteld.

Meer informatie vindt u hier:https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

Versleutelde bestanden hebben een van de volgende extensies:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

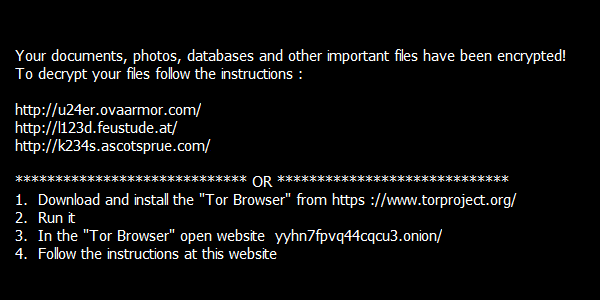

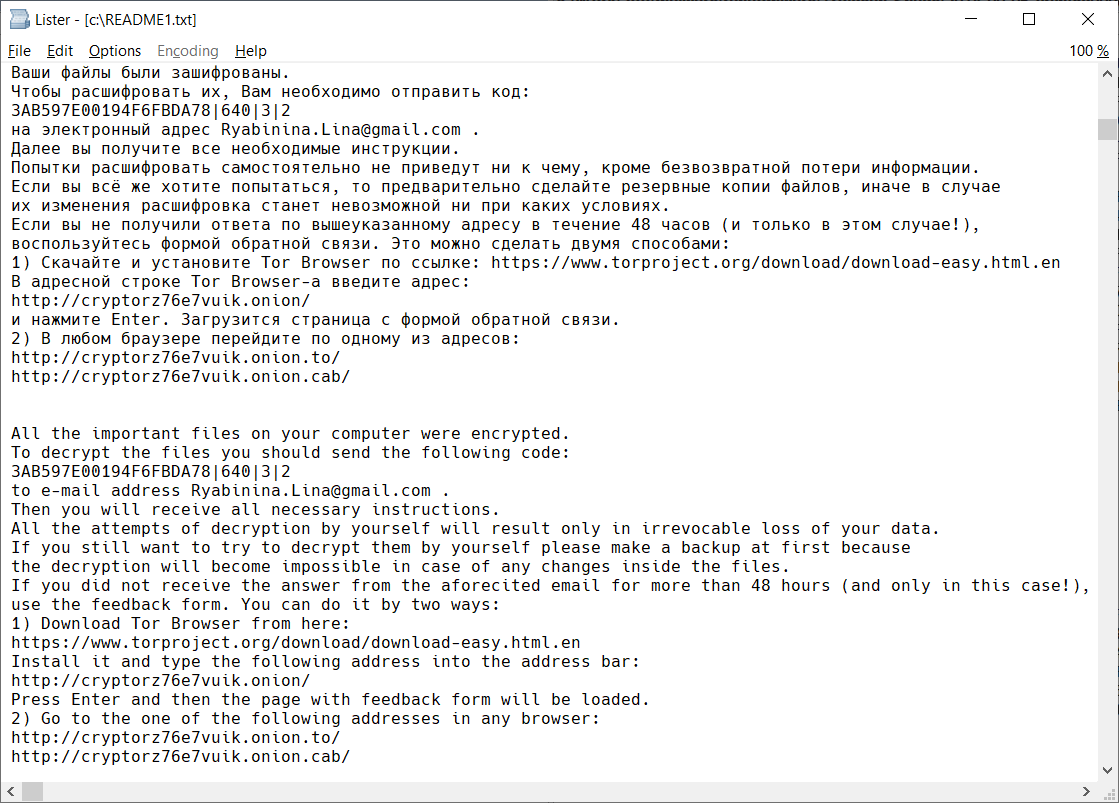

Na versleuteling van de bestanden worden er verschillende bestanden gegenereerd op het bureaublad van de gebruiker, met de naamvarianten README1.txt tot README10.txt. In verschillende talen wordt de volgende tekst weergegeven:

Daarnaast wordt de bureaubladachtergrond als volgt gewijzigd:

Als uw bestanden zijn versleuteld met Troldesh, klikt u hier om onze gratis fix te downloaden:

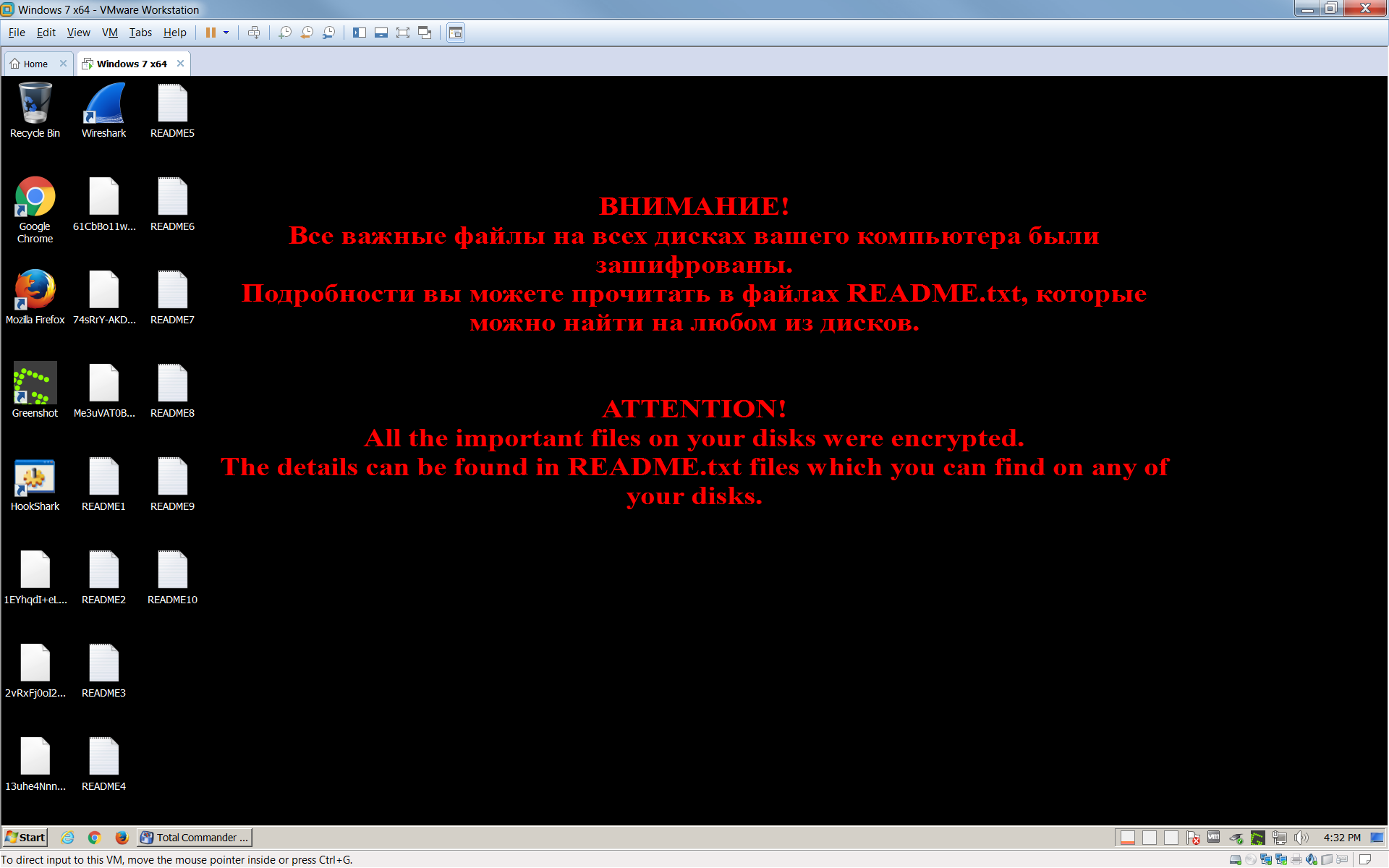

XData

De ransomware XData is afgeleid van AES_NI en maakt net als WannaCry gebruik van de exploit Eternal Blue om zich te verspreiden over computers.

De ransomware voegt de extensie ‘.~xdata~’ toe aan de versleutelde bestanden.

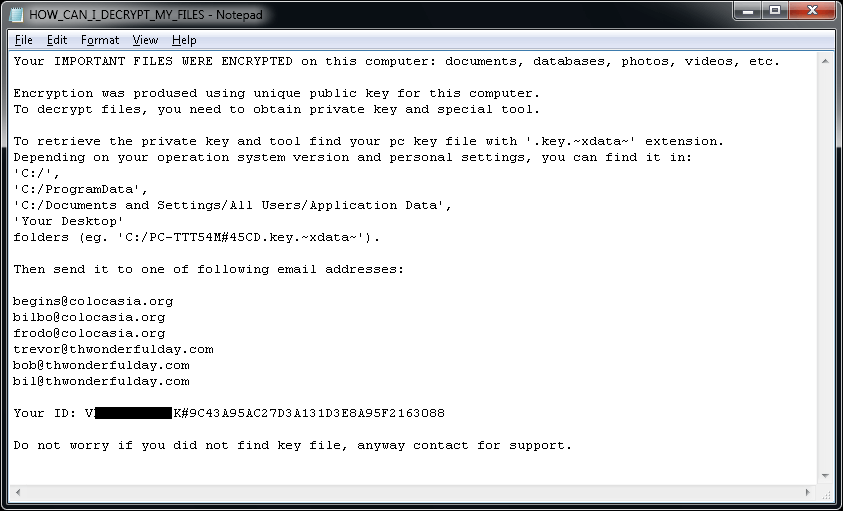

In elke map met ten minste één versleuteld bestand is het bestand ‘HOW_CAN_I_DECRYPT_MY_FILES.txt’ te vinden. Daarnaast wordt er een sleutelbestand gemaakt met een naam die lijkt op:

[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ in de volgende mappen:

• C:\

• C:\ProgramData

• Desktop

Het bestand “HOW_CAN_I_DECRYPT_MY_FILES.txt” bevat de volgende losgeldeis:

Als uw bestanden zijn versleuteld met Troldesh, klikt u hier om onze gratis fix te downloaden: