Bezpłatne narzędzia odszyfrowujące pliki zablokowane przez ransomware

Masz problem z ransomware? Nie płać okupu!

Wybierz typ ransomware

Nasze bezpłatne narzędzia ułatwią Ci odszyfrowanie plików zablokowanych przez poniższe rodzaje oprogramowania typu ransomware. Kliknij nazwę, aby zobaczyć objawy infekcji i skorzystać z naszej bezpłatnej poprawki.

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo i LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (Offline)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh / Shade

- XData

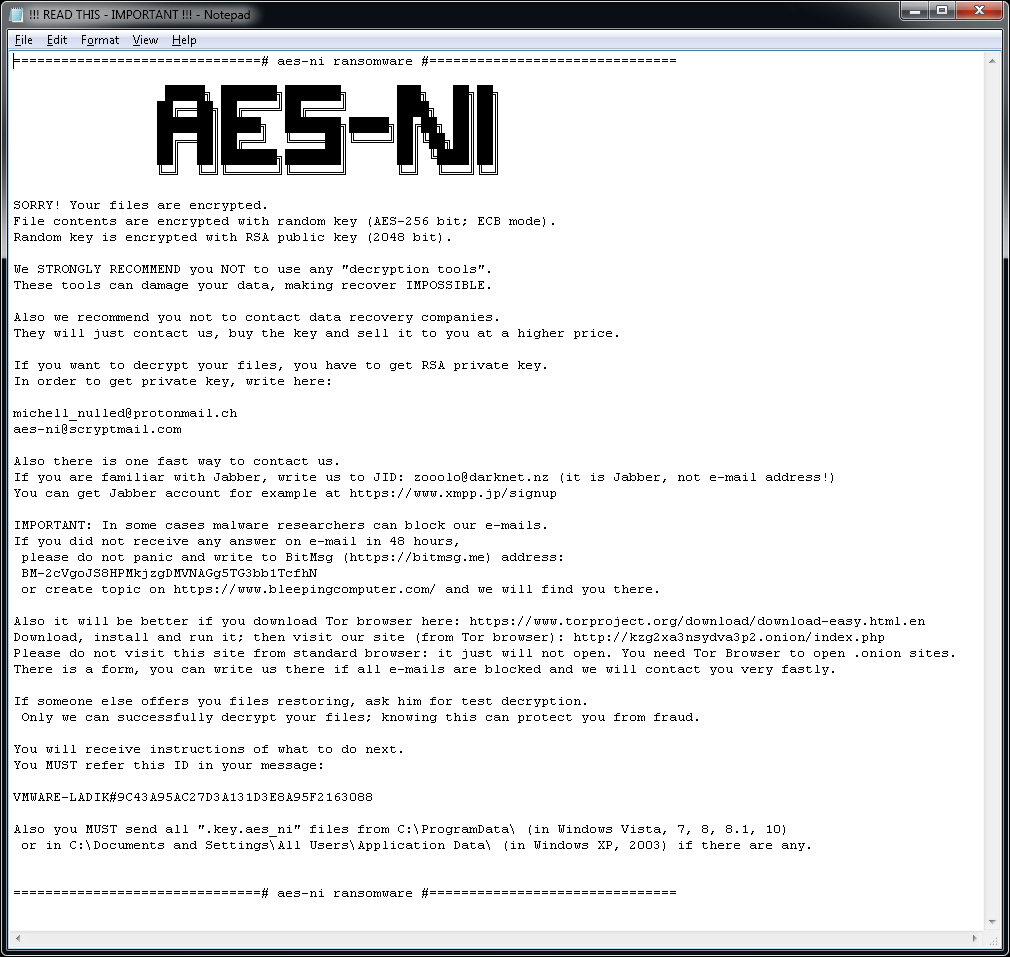

AES_NI

AES_NI to odmiana oprogramowania typu ransomware po raz pierwszy zauważona w grudniu 2016 r. Od tego czasu zaobserwowaliśmy wiele jego wariantów z różnymi rozszerzeniami plików. Oprogramowanie to szyfruje pliki za pomocą szyfrowania AES-256 i RSA-2048.

To oprogramowanie ransomware dodaje do nazwy szyfrowanego pliku jedno z następujących rozszerzeń:

.aes_ni

.aes256

.aes_ni_0day

W każdym folderze z co najmniej jednym zaszyfrowanym plikiem znajduje się plik „!!! READ THIS - IMPORTANT !!!.txt” Ponadto oprogramowanie tworzy plik klucza o nazwie przypominającej następującą: [NAZWA_KOMPUTERA]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day w folderze C:\ProgramData.

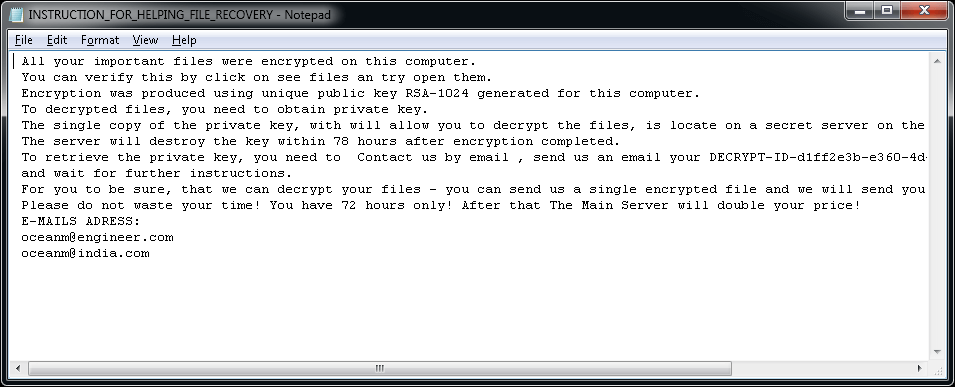

Plik „!!! READ THIS - IMPORTANT !!!.txt” zawiera następujące żądanie okupu:

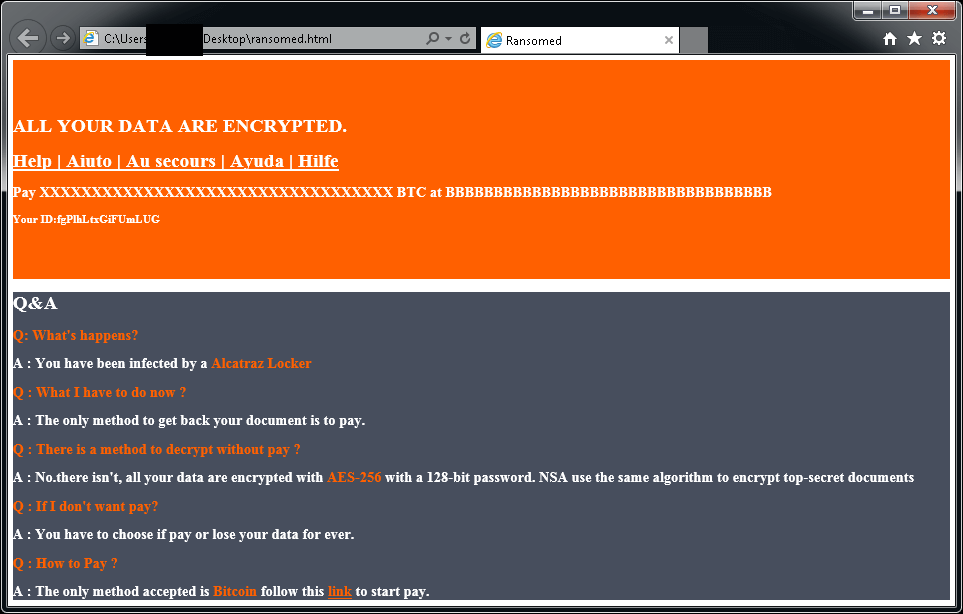

Alcatraz Locker

Alcatraz Locker to odmiana oprogramowania typu ransomware po raz pierwszy zauważona w połowie listopada 2016 r. Oprogramowanie to szyfruje pliki użytkownika za pomocą szyfrowania AES 256 i kodowania Base64.

Zaszyfrowane pliki mają rozszerzenie „.Alcatraz”.

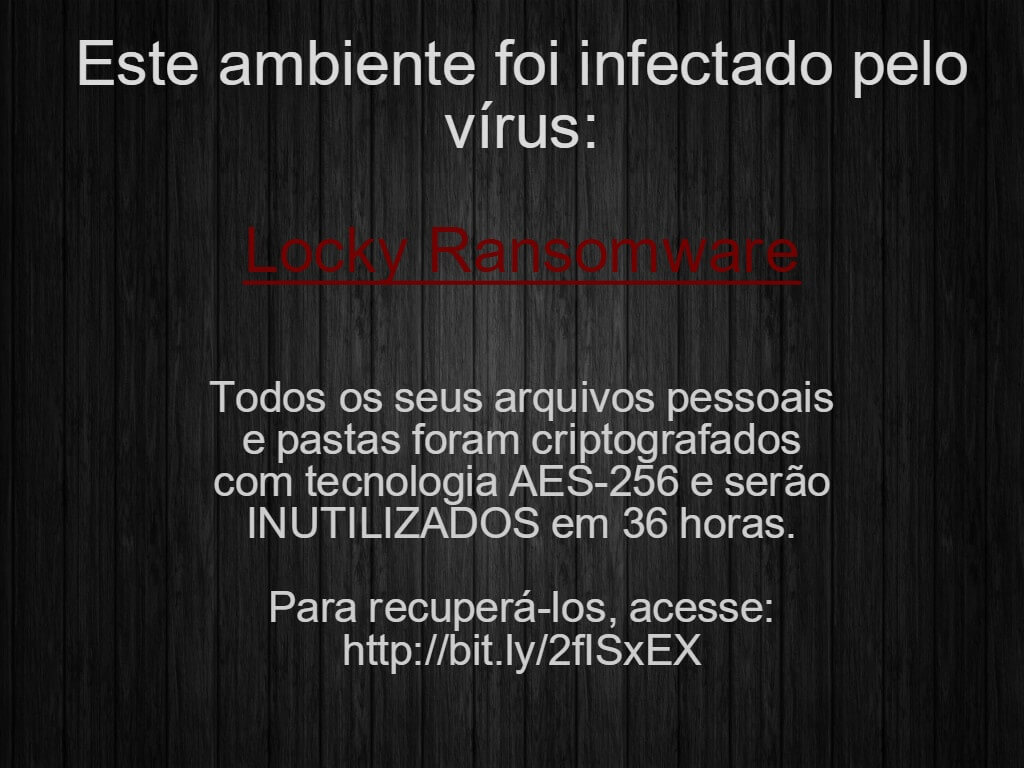

Po zaszyfrowaniu plików jest wyświetlany komunikat przypominający poniższy (znajduje się on w pliku „ransomed.html” na pulpicie użytkownika):

Jeśli oprogramowanie Alcatraz Locker zaszyfrowało Twoje pliki, kliknij tutaj, aby pobrać naszą bezpłatną poprawkę:

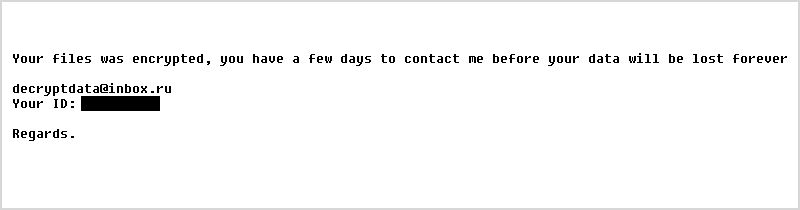

Apocalypse

Apocalypse to odmiana oprogramowania typu ransomware zauważona po raz pierwszy w czerwcu 2016 r. Objawy infekcji są następujące:

Apocalypse dodaje do nazw plików końcówkę .encrypted, .FuckYourData, .locked, .Encryptedfile lub .SecureCrypted. (np. Praca_dyplomowa.doc = Praca_dyplomowa.doc.locked).

Otwarcie pliku z rozszerzeniem .How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt lub .Where_my_files.txt (np. Thesis.doc.How_To_Decrypt.txt) powoduje wyświetlenie wiadomości podobnej do tej:

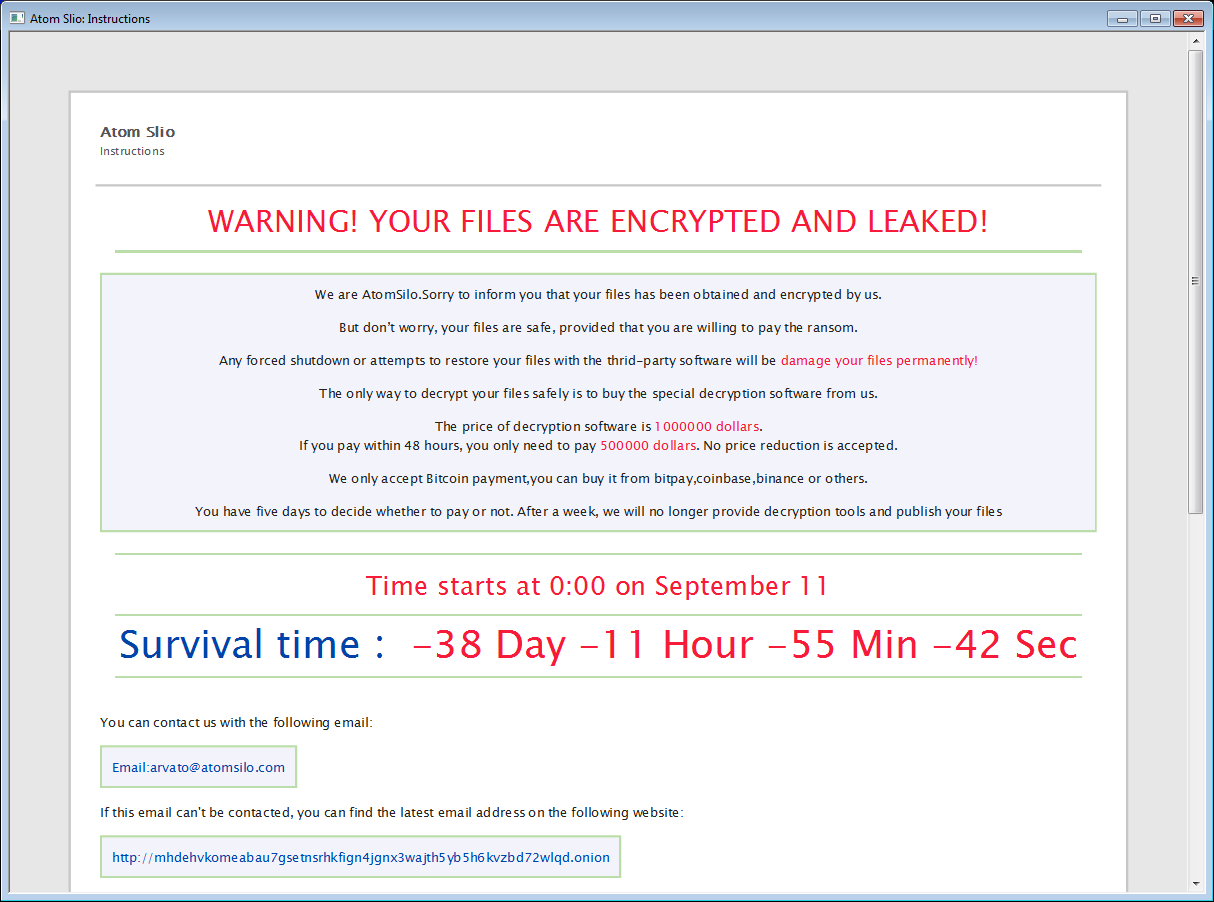

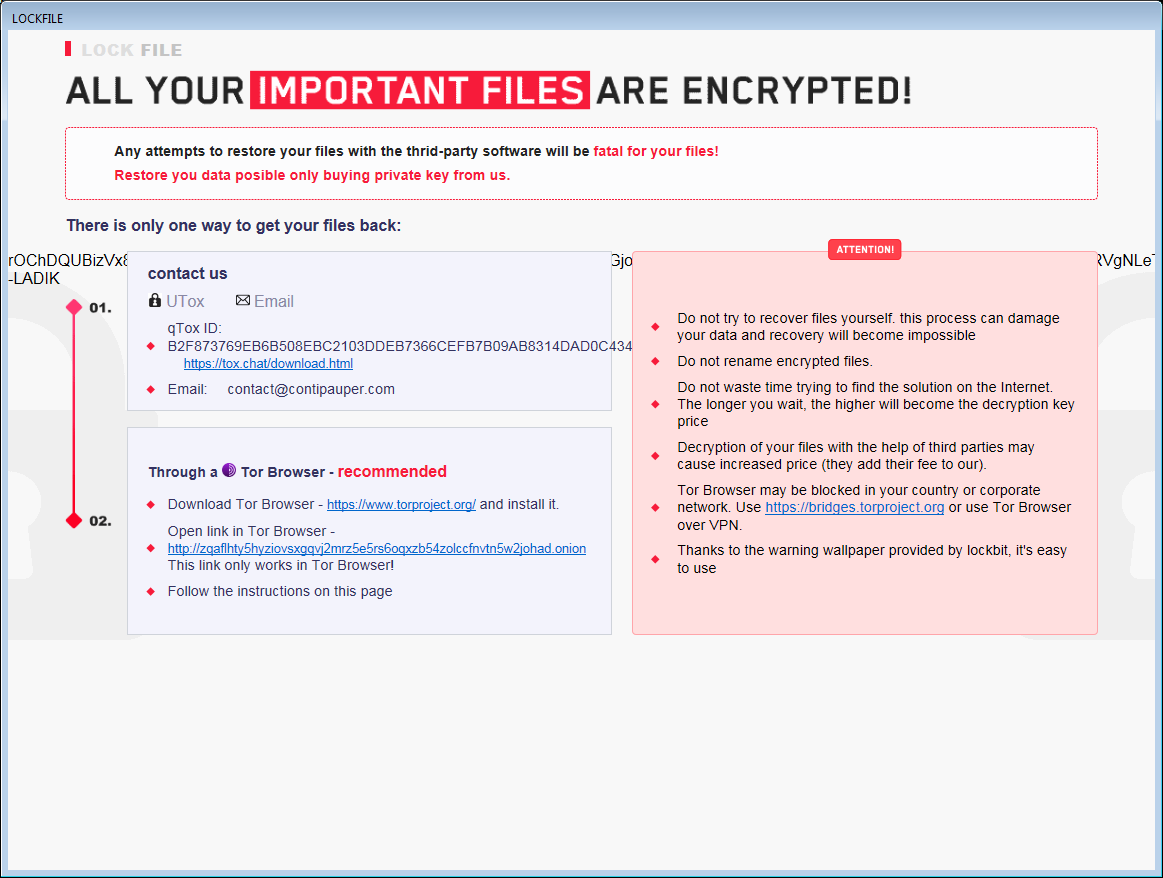

AtomSilo i LockFile

AtomSilo i LockFile to dwa zagrożenia ransomware, które zostały przeanalizowane przez Jiřía Vinopala. Te dwa mechanizmy wykorzystują podobny schematy szyfrowania, dlatego opracowany dekryptor pozwala poradzić sobie z obydwoma wariantami. Zaatakowani użytkownicy mogą odszyfrować swoje pliki za darmo.

Zaszyfrowane pliki można poznać po jednym z następujących rozszerzeń:

.ATOMSILO

.lockfile

W każdym folderze z co najmniej jednym zaszyfrowanym plikiem znajduje się plik z informacją o okupie, którego nazwa to README-FILE-%ComputerName%-%Number%.hta lub LOCKFILE-README-%ComputerName%-%Number%.hta, np.:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

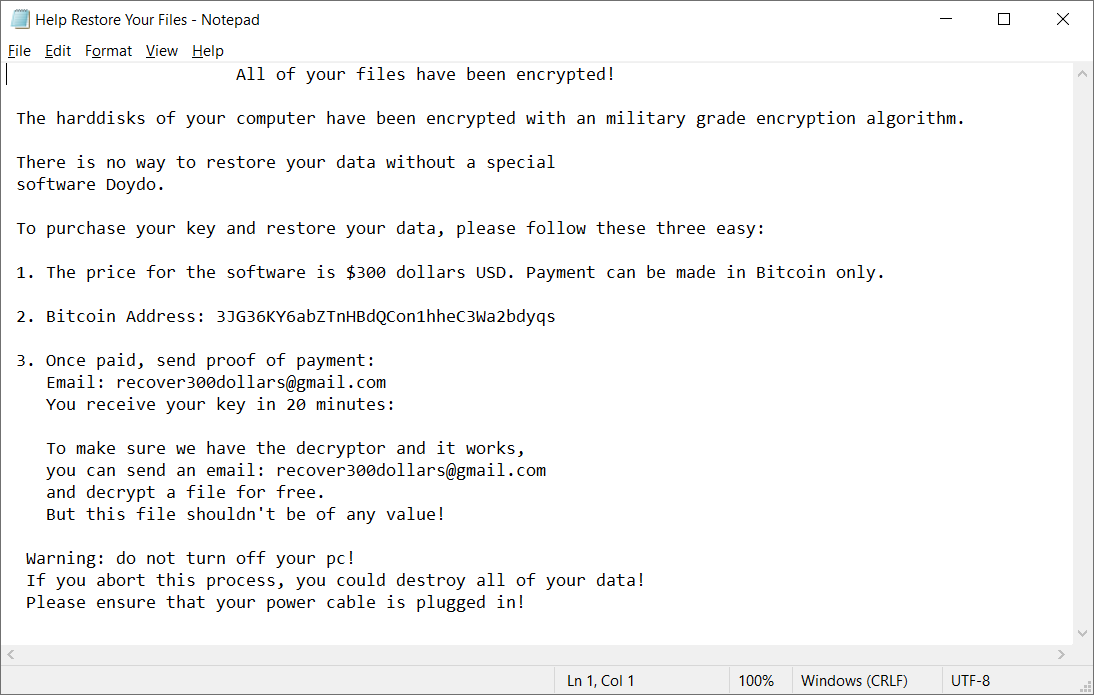

Babuk

Babuk to rosyjskie oprogramowanie ransomware. We wrześniu 2021 r. jego kod źródłowy wyciekł — zawierał on niektóre klucze odszyfrowujące. Zaatakowani użytkownicy mogą odszyfrować swoje pliki za darmo.

Podczas szyfrowania pliku oprogramowanie Babuk dodaje do nazwy pliku jedno z następujących rozszerzeń:

.babuk

.babyk

.doydo

W każdym folderze z co najmniej jednym zaszyfrowanym plikiem znajduje się plik Help Restore Your Files.txt o następującej zawartości:

BadBlock

BadBlock to odmiana oprogramowania typu ransomware zauważona po raz pierwszy w maju 2016 r. Objawy infekcji są następujące:

BadBlock nie zmienia nazw plików.

Po zaszyfrowaniu plików BadBlock wyświetla jeden z następujących komunikatów (przy użyciu pliku Help Decrypt.html):

Jeśli oprogramowanie BadBlock zaszyfrowało Twoje pliki, kliknij tutaj, aby pobrać naszą bezpłatną poprawkę:

Bart

Bart to odmiana oprogramowania typu ransomware zauważona po raz pierwszy pod koniec czerwca 2016 r. Objawy infekcji są następujące:

Bart dodaje do nazw plików końcówkę .bart.zip. (np. Praca_dyplomowa.doc = Praca_dyplomowa.docx.bart.zip). Są to zaszyfrowane archiwa ZIP zawierające oryginalne pliki.

Po zaszyfrowaniu plików Bart zmienia tapetę pulpitu na obraz przypominający poniższy. Tekst na obrazie może pomóc w identyfikacji oprogramowania Bart. Jest on zapisany na pulpicie w plikach o nazwie recover.bmp i recover.txt.

Jeśli oprogramowanie Bart zaszyfrowało Twoje pliki, kliknij tutaj, aby pobrać naszą bezpłatną poprawkę:

Podziękowania: Pragniemy podziękować Peterowi Conradowi, twórcy oprogramowania PkCrack, który pozwolił nam użyć jego biblioteki w naszym narzędziu odszyfrowującym pliki zablokowane przez ransomware Bart.

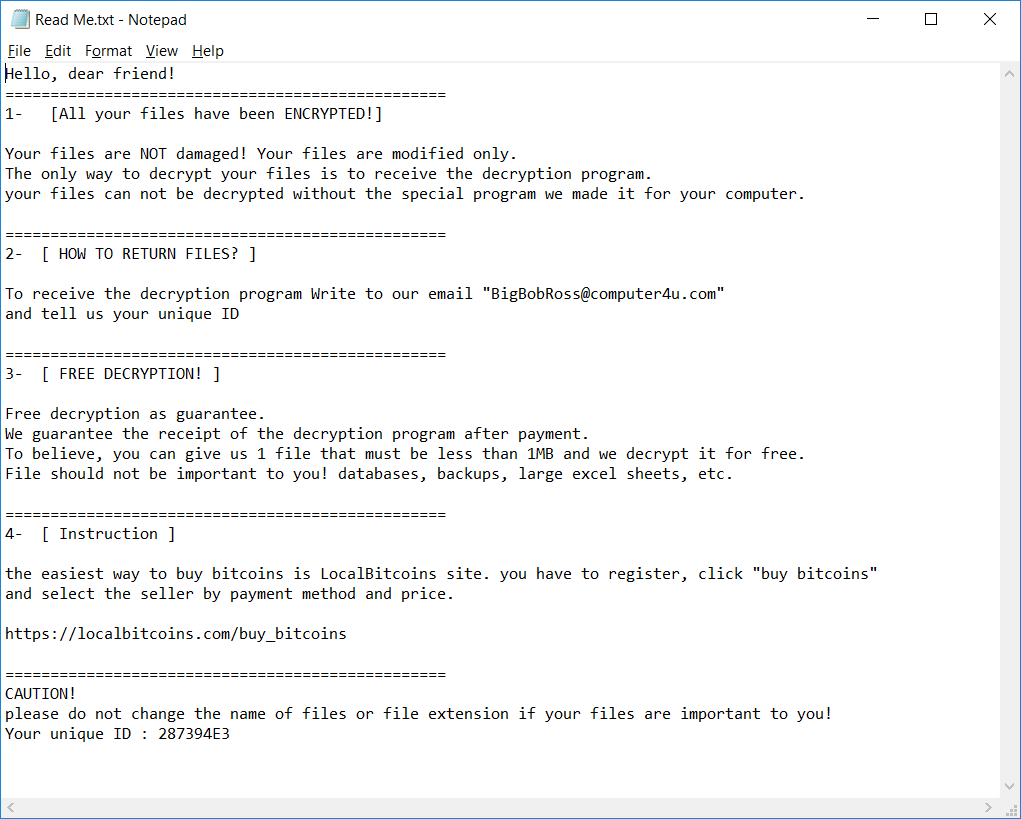

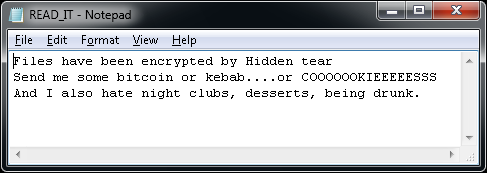

BigBobRoss

Oprogramowanie BigBobRoss szyfruje pliki użytkownika za pomocą szyfrowania AES128. Zaszyfrowane pliki na końcu nazwy mają dołączone nowe rozszerzenie „.obfuscated”.

To oprogramowanie ransomware dodaje następujące rozszerzenie: .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

Ponadto w każdym folderze tworzony jest plik tekstowy o nazwie „Read Me.txt”. Zawartość tego pliku przedstawiono poniżej.

BTCWare

BTCWare to odmiana oprogramowania typu ransomware po raz pierwszy zauważona w marcu 2017 r. Od tego czasu zaobserwowaliśmy pięć wariantów, które można rozróżnić po rozszerzeniu zaszyfrowanego pliku. To oprogramowanie ransomware używa dwóch różnych metod szyfrowania — RC4 i AES 192.

Nazwy zaszyfrowanych plików będą miały następujący format:

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

Ponadto na komputerze można znaleźć jeden z następujących plików

Key.dat w folderze %USERPROFILE%\Desktop

1.bmp w folderze %USERPROFILE%\AppData\Roaming

#_README_#.inf lub !#_DECRYPT_#!.inf w każdym folderze zawierającym co najmniej jeden zaszyfrowany plik.

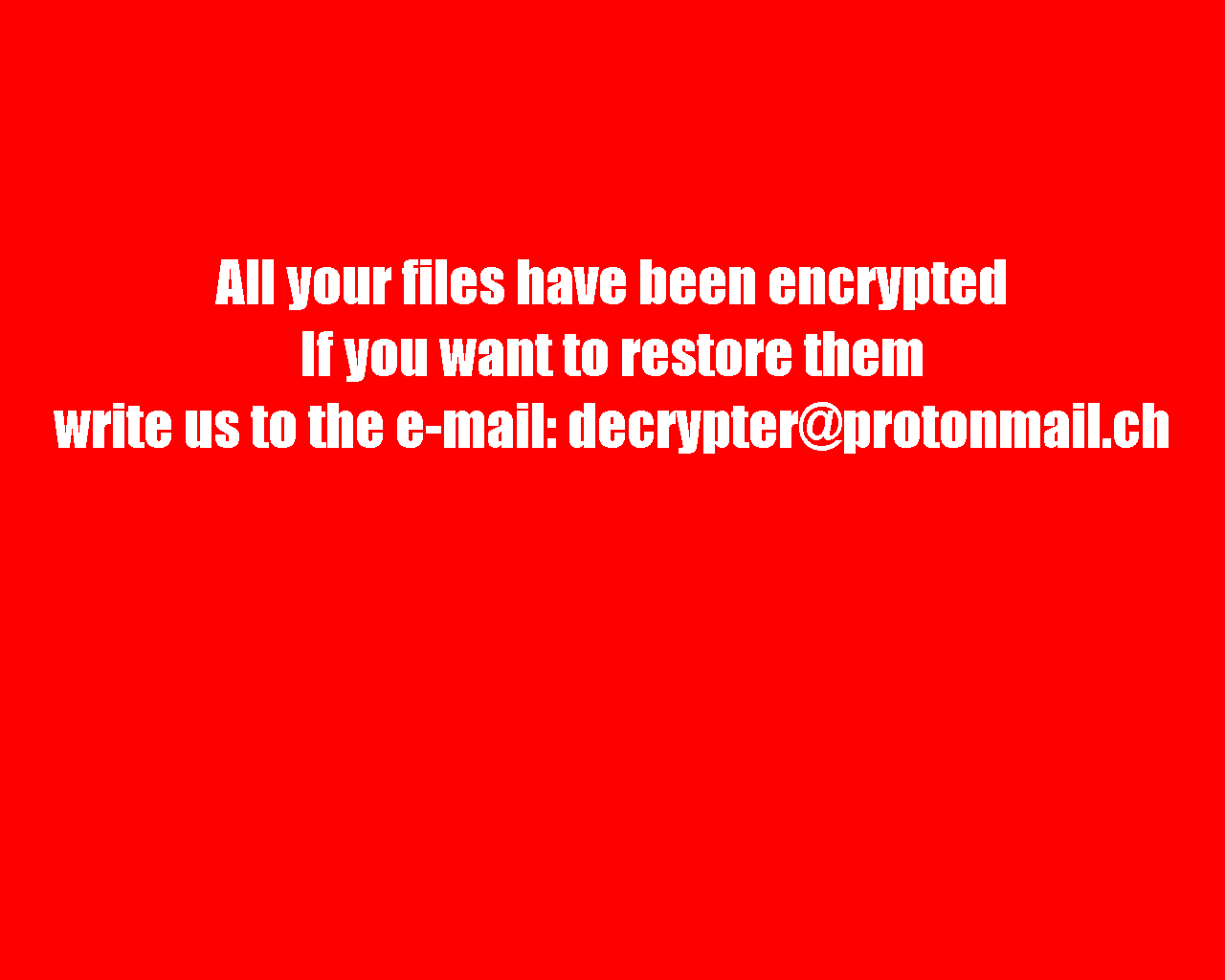

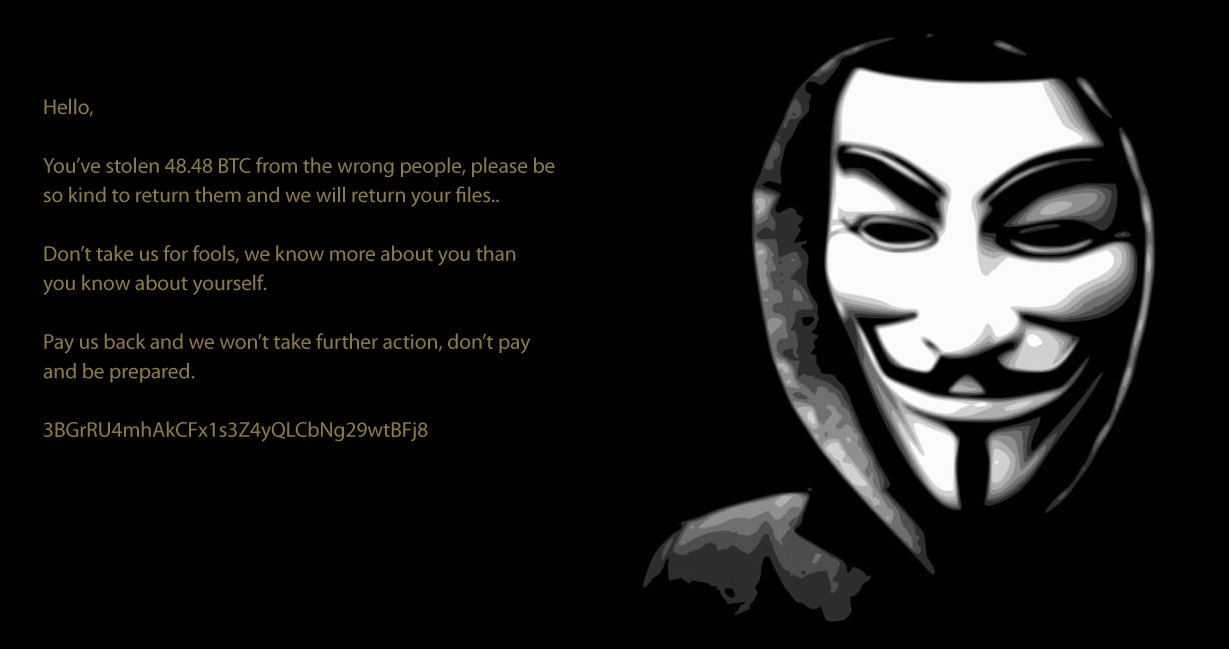

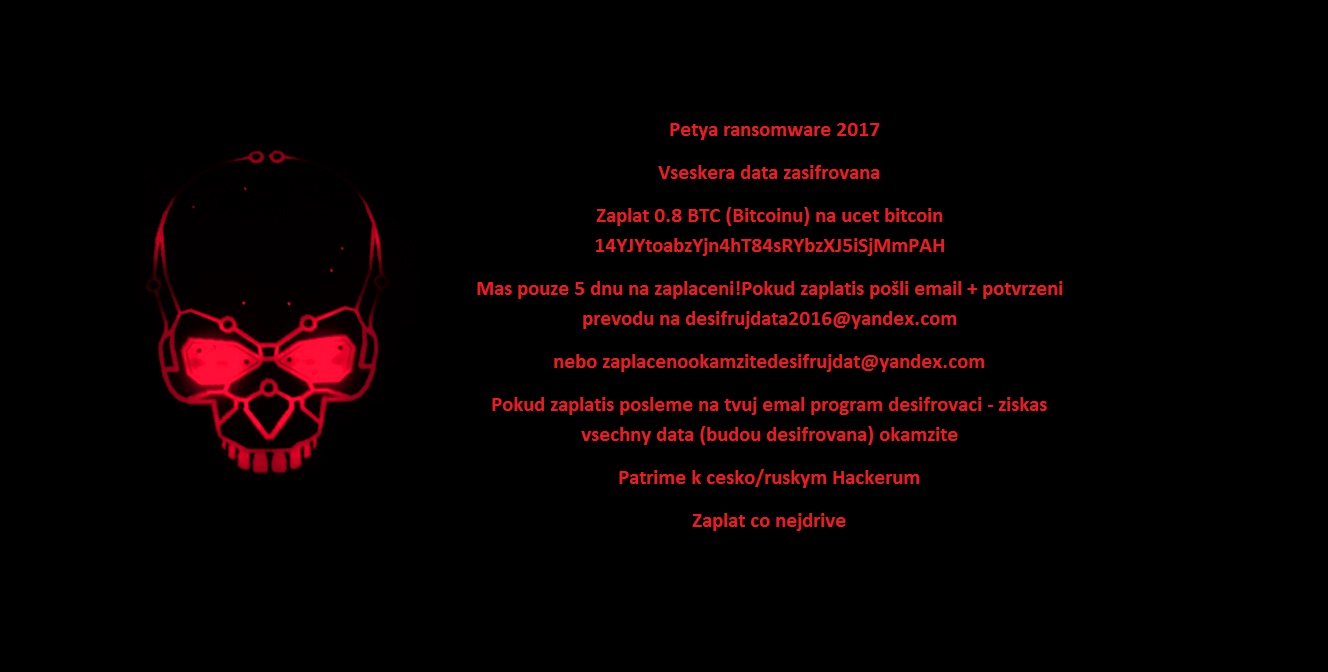

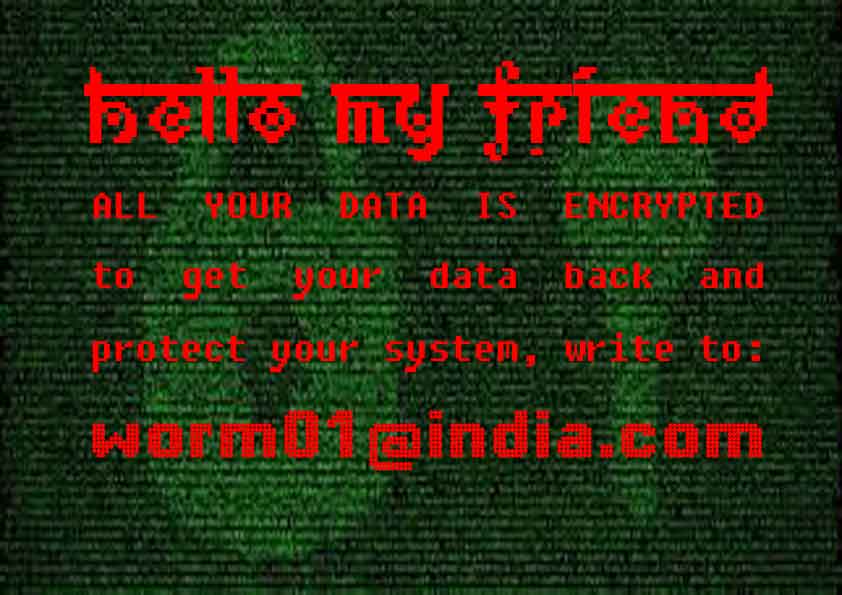

Po zaszyfrowaniu plików tapeta pulpitu jest zamieniana na jedną z następujących:

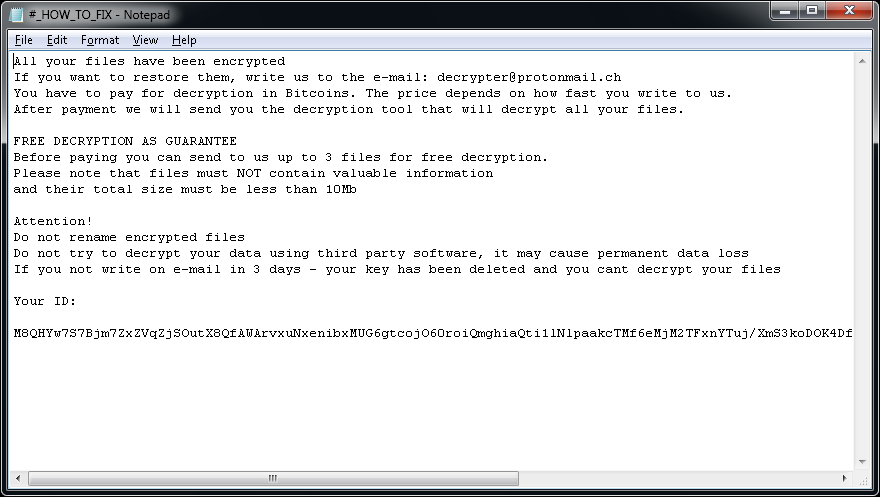

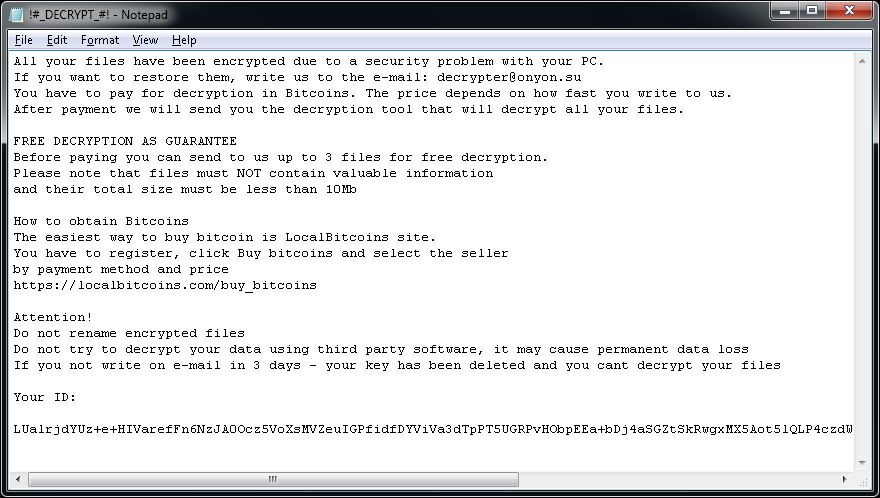

Może zostać również wyświetlone jedno z następujących żądań okupu:

Crypt888

Crypt888 (inna nazwa: Mircop) to odmiana oprogramowania typu ransomware zauważona po raz pierwszy w czerwcu 2016 r. Objawy infekcji są następujące:

Crypt888 dodaje do nazw plików prefiks Lock.. (np. Praca_dyplomowa.doc = Lock.Praca_dyplomowa.doc).

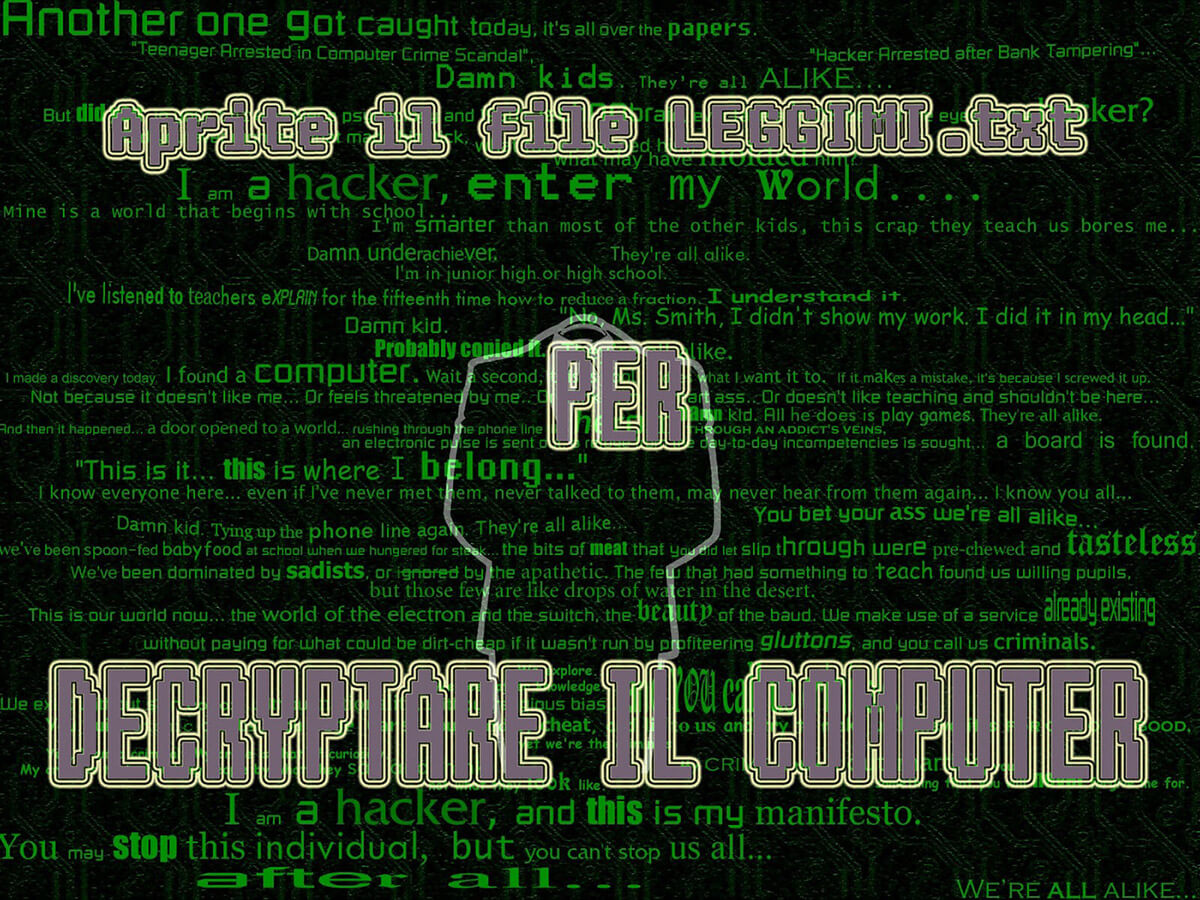

Po zaszyfrowaniu plików Crypt888 zmienia tapetę pulpitu na jedną z następujących:

Jeśli oprogramowanie Crypt888 zaszyfrowało Twoje pliki, kliknij tutaj, aby pobrać naszą bezpłatną poprawkę:

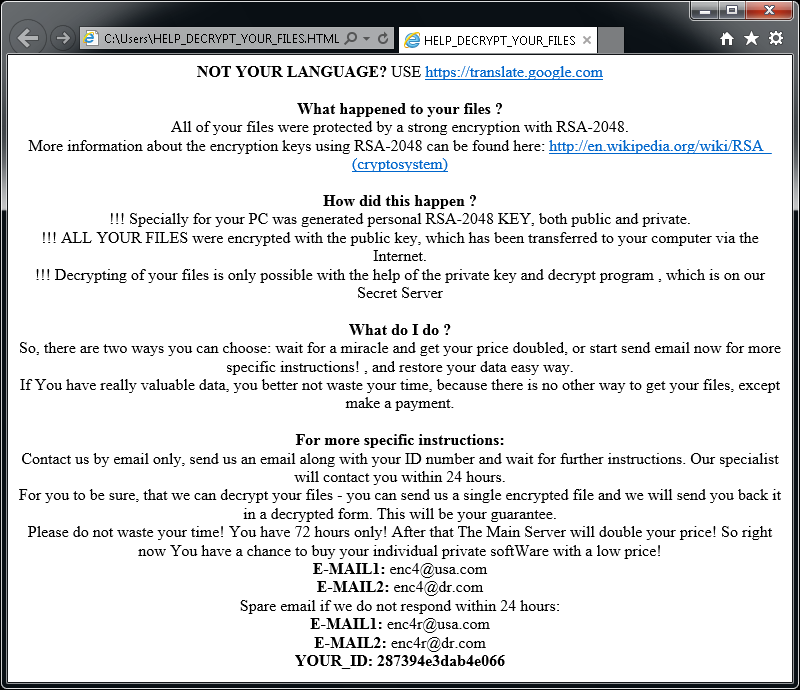

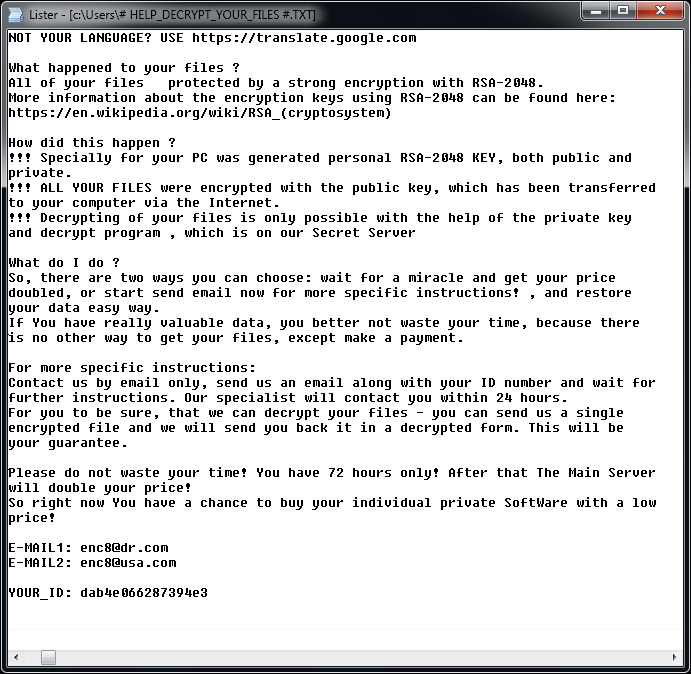

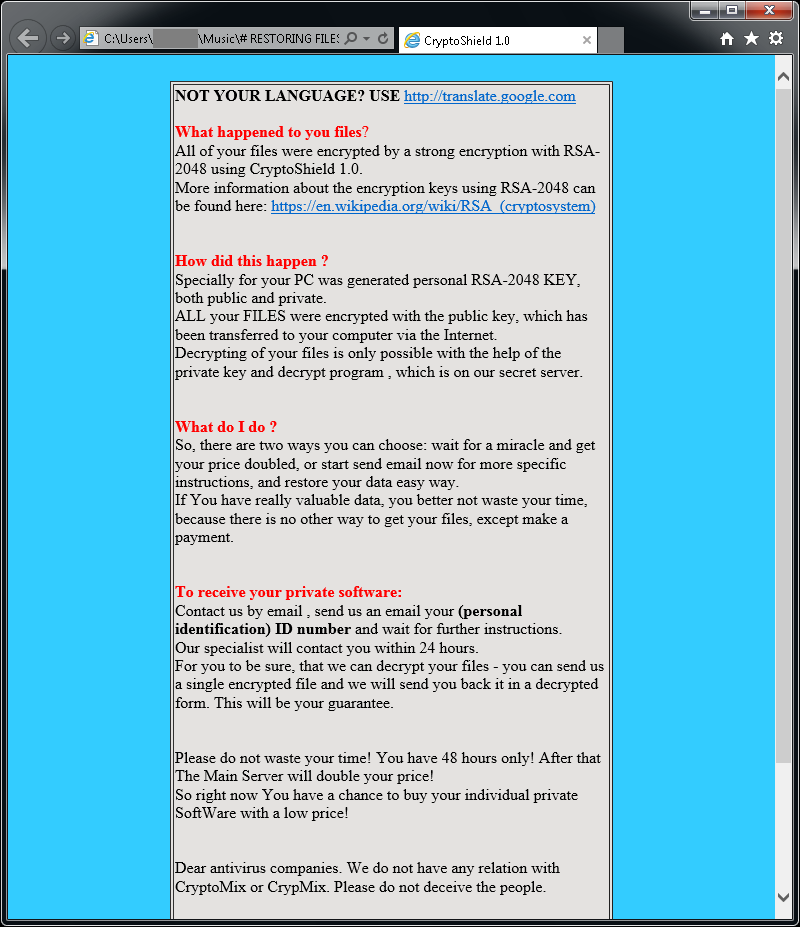

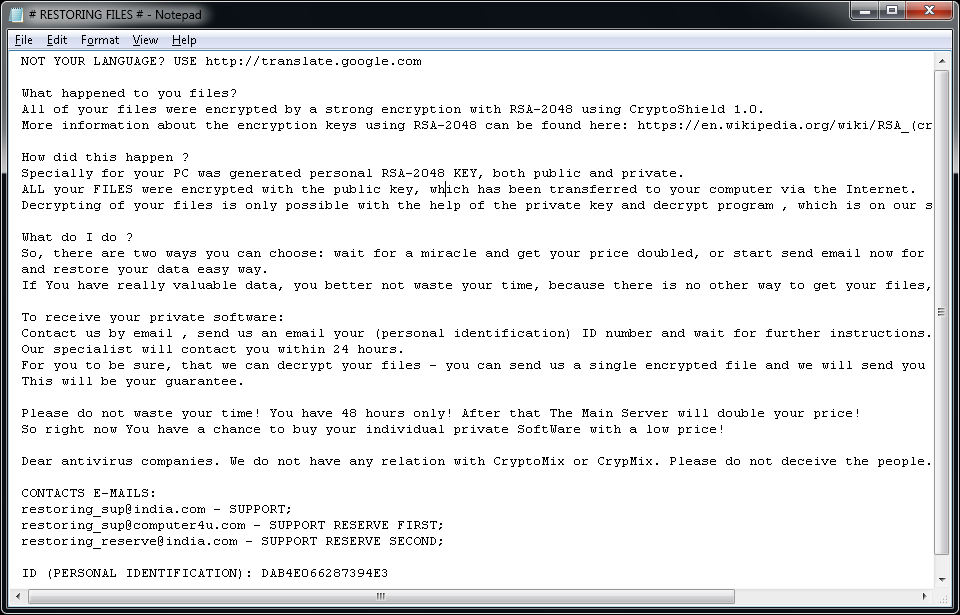

CryptoMix (Offline)

CryptoMix (inne nazwy: CryptFile2 lub Zeta) to odmiana oprogramowania typu ransomware zauważona po raz pierwszy w marcu 2016 r. Na początku 2017 r. pojawił się nowy wariant oprogramowania CryptoMix o nazwie CryptoShield. Obie odmiany szyfrują pliki, korzystając z szyfrowania AES256 i unikatowego klucza szyfrowania pobranego z serwera zdalnego. Jeśli jednak serwer nie jest dostępny lub użytkownik nie ma połączenia z Internetem, oprogramowanie typu ransomware zaszyfruje pliki przy użyciu klucza stałego („klucz offline”).

Ważne: Narzędzie udostępnione do odszyfrowania plików obsługuje tylko pliki zaszyfrowane za pomocą „klucza offline”. Jeśli pliki nie zostały zaszyfrowane za pomocą klucza offline, nasze narzędzie nie umożliwi przywrócenia plików i nie zostaną one zmodyfikowane.

Aktualizacja 21-07-2017: Narzędzie odszyfrowujące zostało zaktualizowane, aby działać także z odmianą Mole.

Zaszyfrowane pliki będą miały jedno z następujących rozszerzeń: .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd, .rscl lub .MOLE.

Po zaszyfrowaniu plików na komputerze można znaleźć następujące pliki:

Jeśli oprogramowanie CryptoMix zaszyfrowało Twoje pliki, kliknij tutaj, aby pobrać naszą bezpłatną poprawkę:

CrySiS

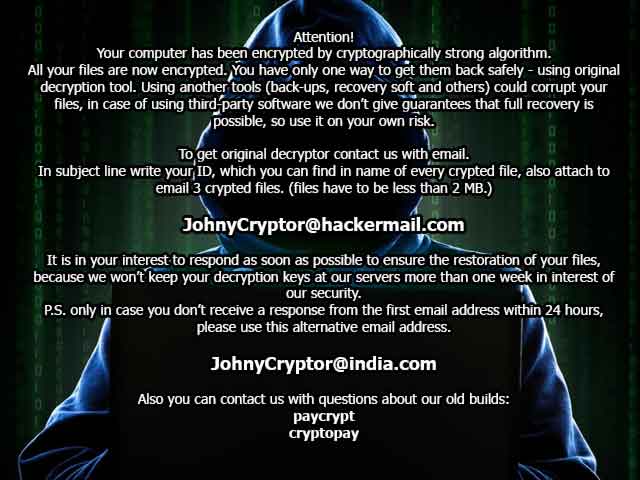

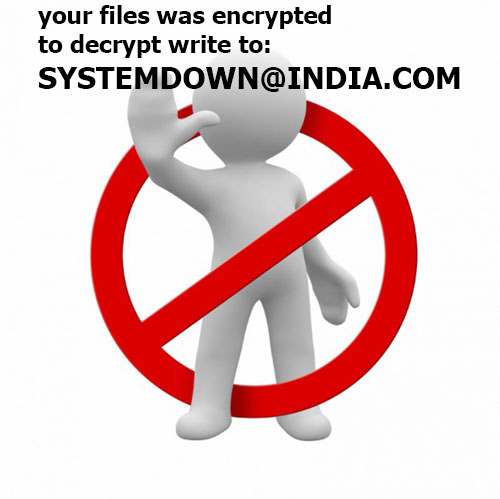

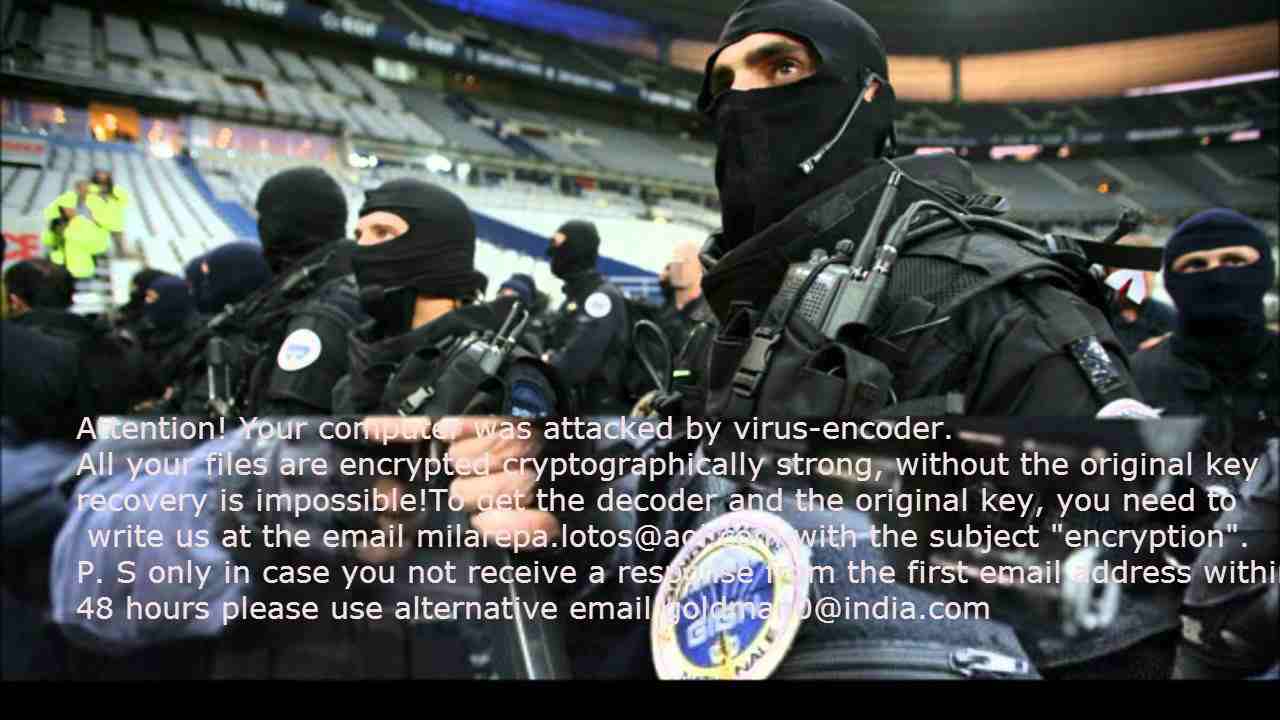

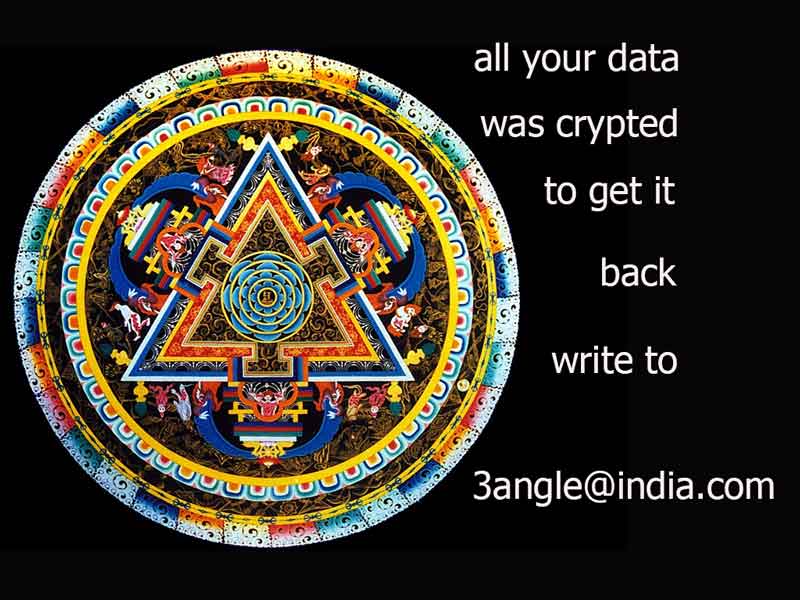

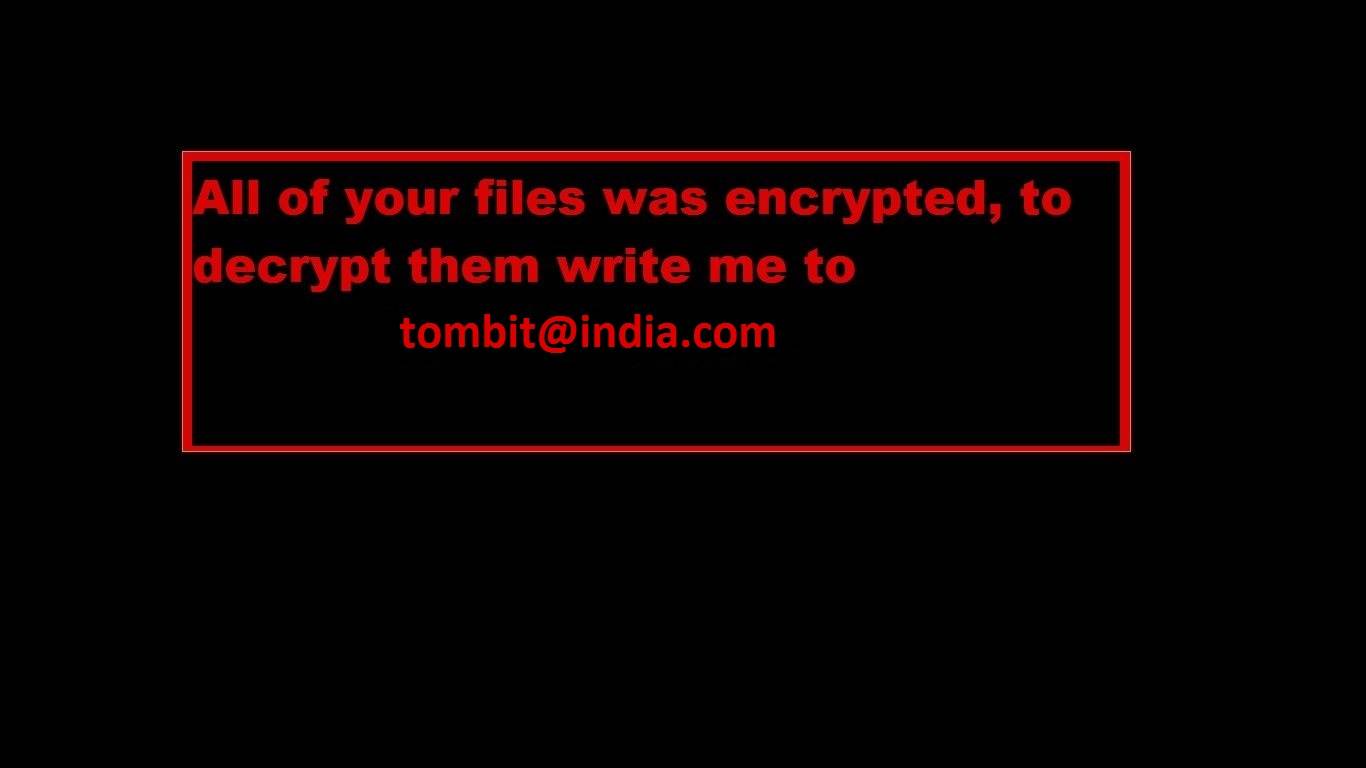

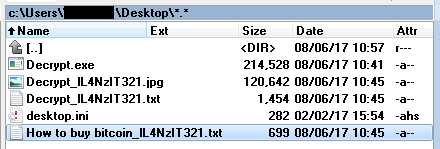

CrySiS (JohnyCryptor, Virus-Encode, Aura, Dharma) to odmiana oprogramowania typu ransomware obserwowana od września 2015 r. Wykorzystuje ona standard AES-256 w połączeniu z szyfrowaniem asymetrycznym RSA-1024.

Zaszyfrowane pliki mają różne rozszerzenia, na przykład:

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

.{tombit@india.com}.dharma,

.wallet

Po zaszyfrowaniu plików jest wyświetlany jeden z poniższych komunikatów. Komunikat ten znajduje się w pliku „Decryption instructions.txt”, „Decryptions instructions.txt”, „README.txt”, „Readme to restore your files.txt” lub „HOW TO DECRYPT YOUR DATA.txt” na pulpicie użytkownika. Ponadto tło pulpitu jest zmieniane na jedno z poniższych.

Jeśli oprogramowanie CrySiS zaszyfrowało Twoje pliki, kliknij tutaj, aby pobrać naszą bezpłatną poprawkę:

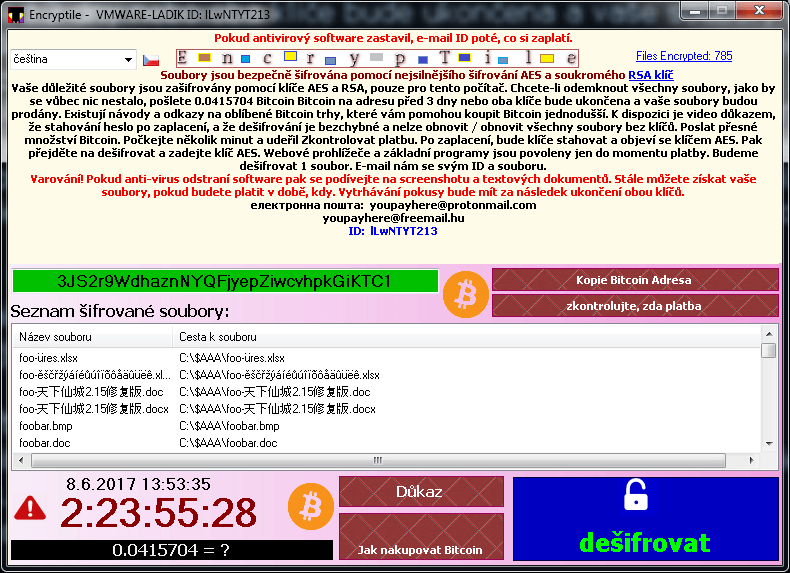

EncrypTile

EncrypTile to oprogramowanie ransomware, które zaobserwowaliśmy po raz pierwszy w listopadzie 2016 r. Pół roku później wykryliśmy nową, finalną wersję tego oprogramowania. Używa ono szyfrowania AES-128 z kluczem, który jest stały dla danego komputera lub użytkownika.

To oprogramowanie ransomware dodaje do nazw plików wyraz „encrypTile”:

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

Ponadto tworzy cztery nowe pliki na pulpicie użytkownika. Nazwy tych plików są tłumaczone, a oto ich wersja w języku angielskim:

Gdy program ransomware działa, aktywnie uniemożliwia użytkownikowi uruchomienie jakichkolwiek narzędzi, które mogłyby go usunąć. Aby uzyskać bardziej szczegółowe instrukcje uruchamiania narzędzia do odszyfrowywania w przypadku, gdy na komputerze działa oprogramowanie ransomware, przeczytaj ten wpis na blogu.

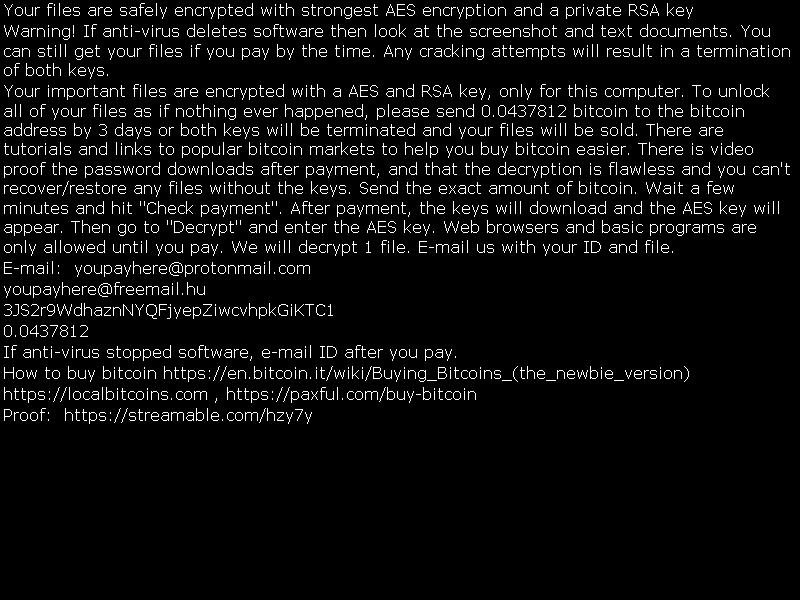

FindZip

FindZip to odmiana oprogramowania typu ransomware zauważona pod koniec lutego 2017 r. To oprogramowanie ransomware atakuje system Mac OS X (wersję 10.11 lub nowszą). Szyfrowanie polega na tworzeniu plików ZIP — każdy zaszyfrowany plik to archiwum ZIP, które zawiera oryginalny dokument.

Zaszyfrowane pliki mają rozszerzenie .crypt.

Po zaszyfrowaniu plików na pulpicie użytkownika jest tworzonych kilka plików, które mogą mieć następujące nazwy: DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt. Wszystkie są identyczne i zawierają następujący komunikat:

Ważna informacja: Narzędzia do odszyfrowywania Avast to aplikacje systemu Windows, dlatego na komputerze Mac konieczne jest zainstalowanie warstwy emulacyjnej (WINE, CrossOver). Aby uzyskać więcej informacji, przeczytaj nasz wpis na blogu.

Jeśli oprogramowanie FindZip zaszyfrowało Twoje pliki, kliknij tutaj, aby pobrać naszą bezpłatną poprawkę:

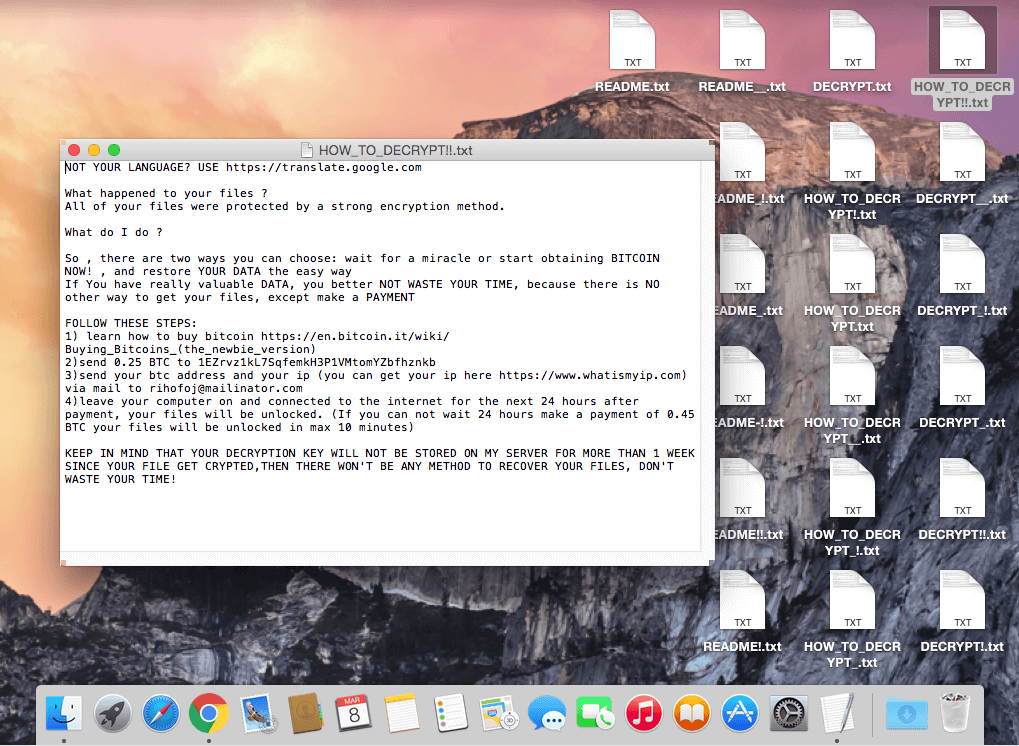

Fonix

Oprogramowanie ransomware Fonix pozostaje aktywne od czerwca 2020 roku. Oprogramowanie zostało napisane w języku C++ i wykorzystuje trzy podstawowe schematy szyfrowania (klucz główny RSA-4096, klucz sesji RSA-2048 i 256-bitowy klucz plików do szyfrowania SALSA/ChaCha). W lutym 2021 roku autorzy oprogramowania ransomware zakończyli swoją działalność i opublikowali klucz główny RSA, którego można użyć do odszyfrowania plików za darmo.

Zaszyfrowane pliki będą miały jedno z następujących rozszerzeń:

.FONIX,

.XINOF

Po zaszyfrowaniu plików na komputerze ofiary oprogramowanie ransomware wyświetla następujący ekran:

Jeśli oprogramowanie Fonix zaszyfrowało Twoje pliki, kliknij tutaj, aby pobrać naszą bezpłatną poprawkę:

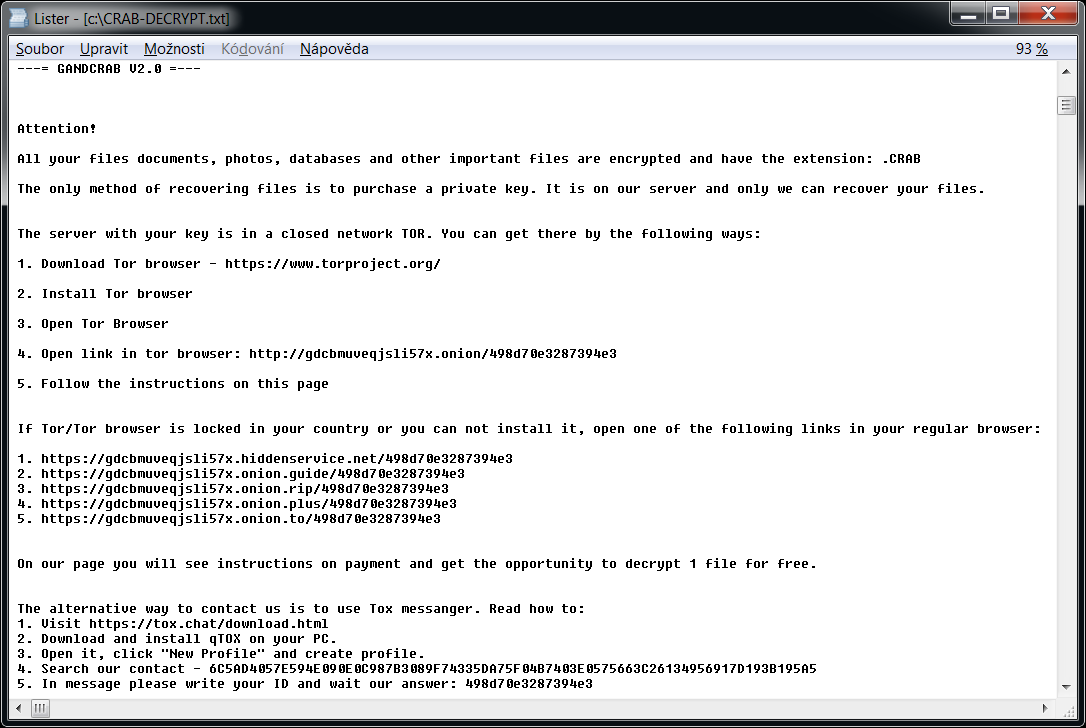

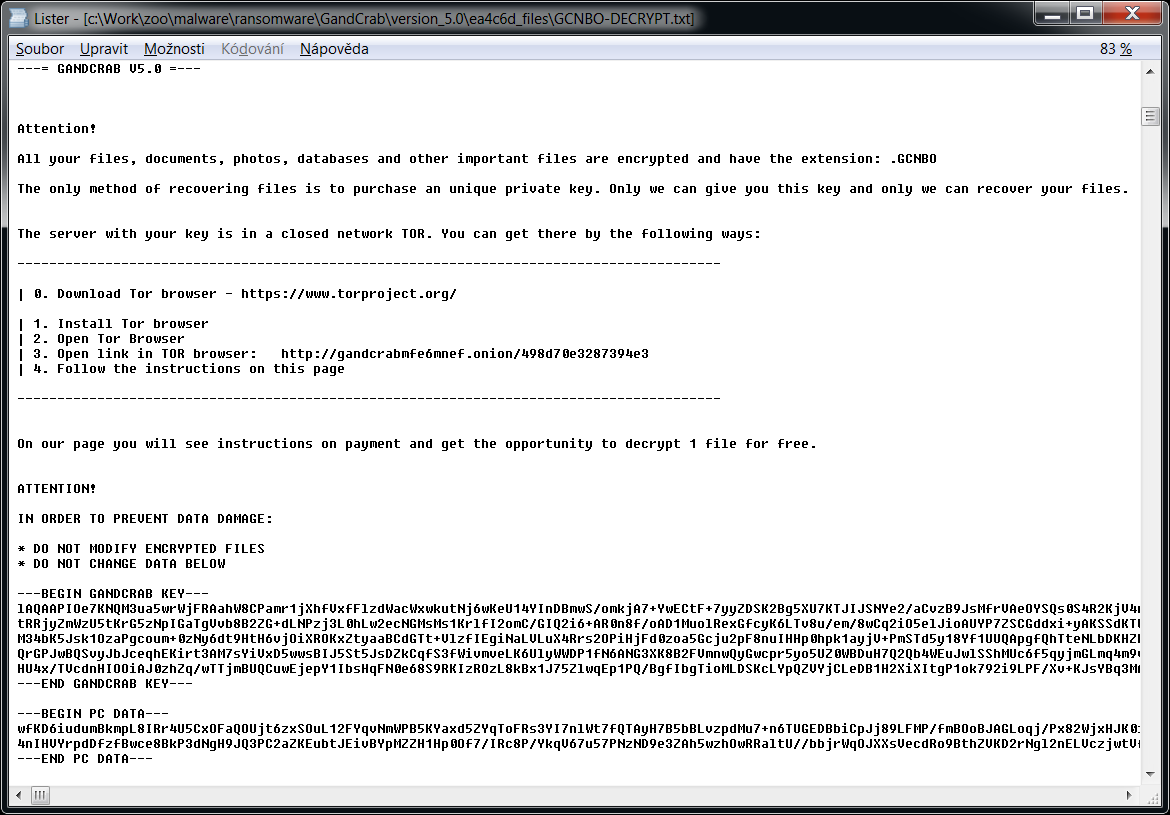

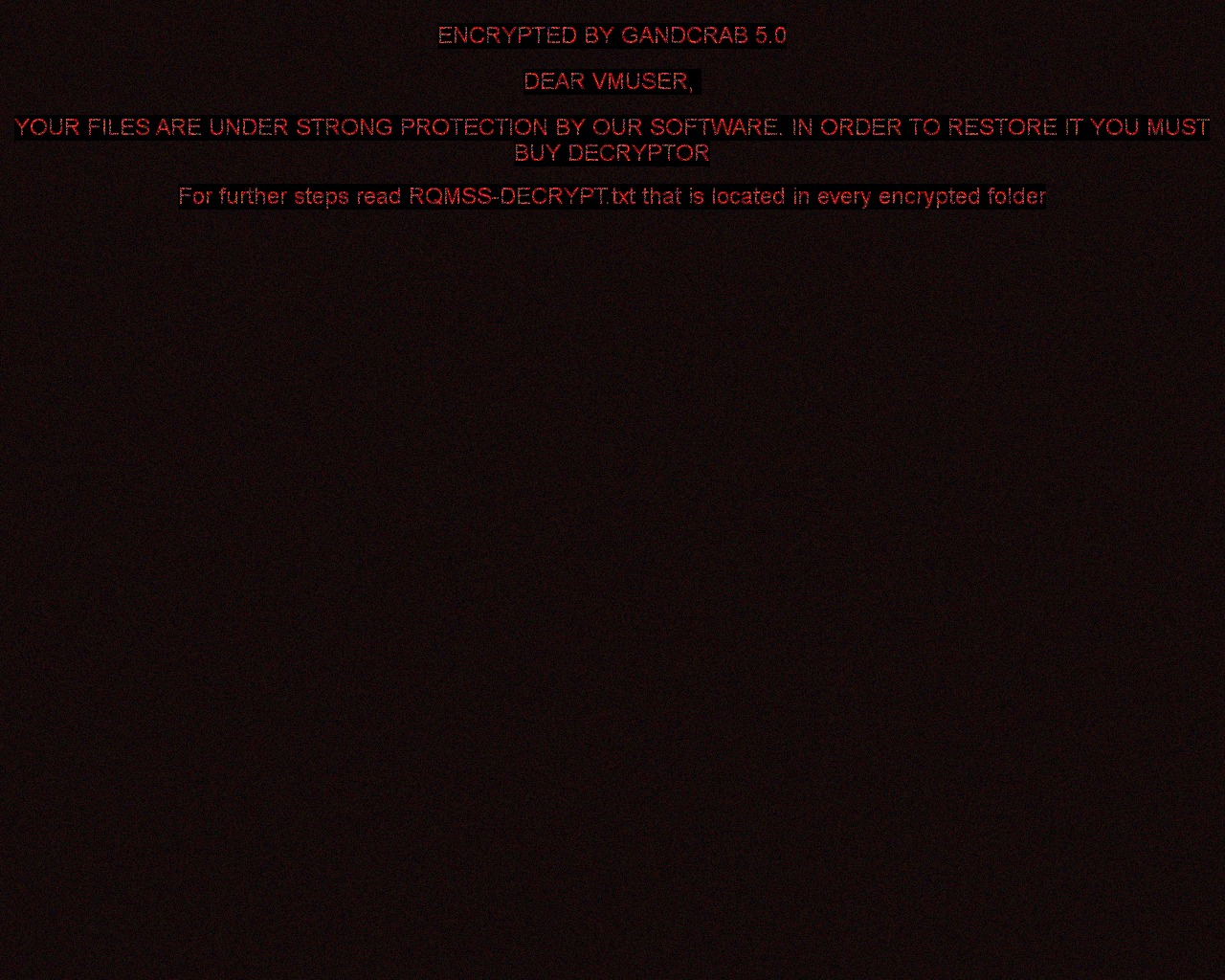

GandCrab

Gandcrab to najbardziej rozpowszechnione oprogramowanie ransomware w 2018 r. 17 października 2018 r. deweloperzy Gandcrab opublikowali 997 kluczy dla zaatakowanych użytkowników w Syrii. Dodatkowo w lipcu 2018 roku FBI opublikowało odszyfrowujące klucze główne dla wersji 4–5.2. Ta wersja narzędzia odszyfrowującego wykorzystuje wszystkie te klucze i może odszyfrować pliki za darmo.

To oprogramowanie ransomware dodaje wiele możliwych rozszerzeń:

.GDCB,

.CRAB,

.KRAB,

.%LosoweLitery%

foobar.doc -> foobar.doc.GDCB

dokument.dat -> dokument.dat.CRAB

dokument.xls -> dokument.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (losowe litery)

W każdym folderze jest tworzony plik tekstowy o nazwie „GDCB-DECRYPT.txt”, „CRAB-DECRYPT.txt”, „KRAB_DECRYPT.txt”, „%LosoweLitery%-DECRYPT.txt” lub „%LosoweLitery%-MANUAL.txt”. Zawartość tego pliku przedstawiono poniżej.

Nowsze wersje tego oprogramowania ransomware mogą także ustawiać następujący obraz na pulpicie użytkownika:

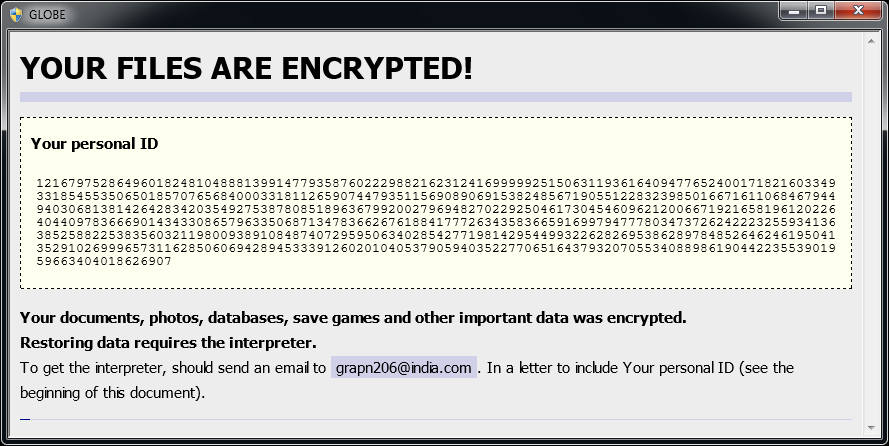

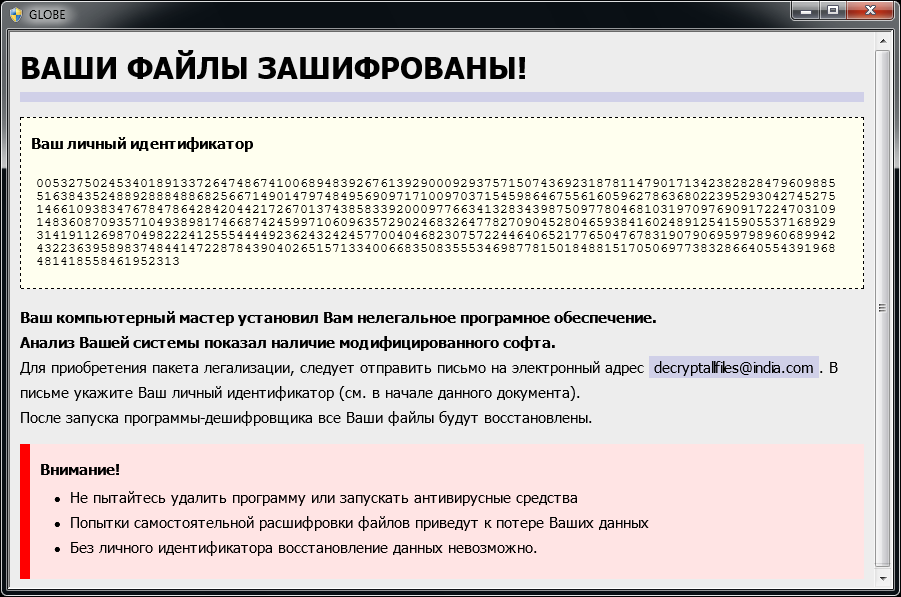

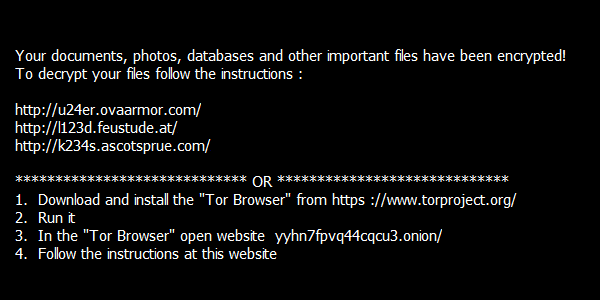

Globe

Globe to odmiana oprogramowania typu ransomware obserwowana od sierpnia 2016 r. W zależności od wariantu korzysta ona z szyfrowania RC4 lub Blowfish. Objawy infekcji są następujące:

Oprogramowanie Globe dodaje do nazwy pliku jedno z następujących rozszerzeń: „.ACRYPT", „.GSupport[0-9]", „.blackblock", „.dll555", „.duhust”, „.exploit”, „.frozen”, „.globe”, „.gsupport”, „.kyra”, „.purged”, „.raid[0-9]”, „.siri-down@india.com”, „.xtbl”, „.zendrz”, „.zendr[0-9]” lub „.hnyear”. Co więcej — niektóre wersje tego oprogramowania szyfrują także nazwę pliku.

Po zaszyfrowaniu plików jest wyświetlany komunikat przypominający poniższy (znajduje się on w pliku „How to restore files.hta” lub „Read Me Please.hta”):

Jeśli oprogramowanie FindZip zaszyfrowało Twoje pliki, kliknij tutaj, aby pobrać naszą bezpłatną poprawkę:

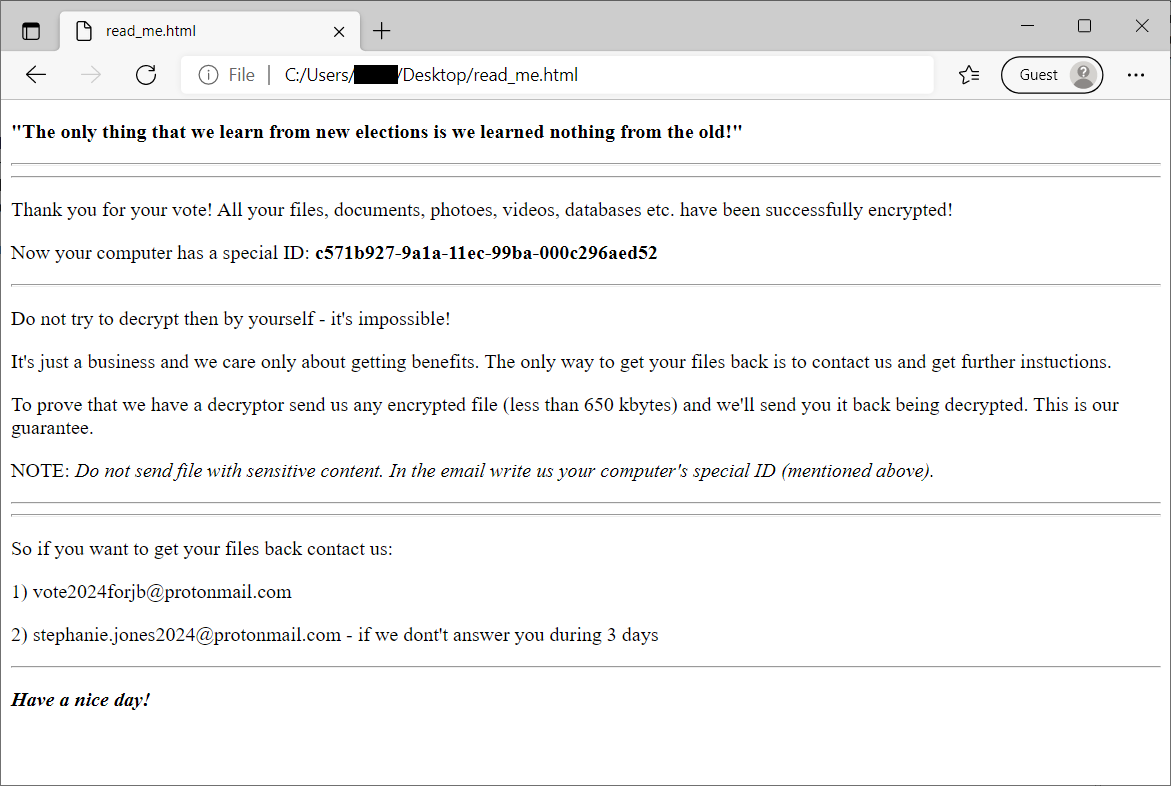

HermeticRansom

HermeticRansom to oprogramowanie ransomware, którego użyto na początku rosyjskiej inwazji na Ukrainę. Jest napisane w języku Go i szyfruje pliki algorytmem symetrycznym AES GCM. Ofiary ataków z użyciem tego programu mogą odszyfrować swoje pliki za darmo.

Zaszyfrowane pliki można poznać po rozszerzeniu .[vote2024forjb@protonmail.com].encryptedJB. Poza tym na pulpicie użytkownika znajduje się plik read_me.html (patrz zdjęcie poniżej).

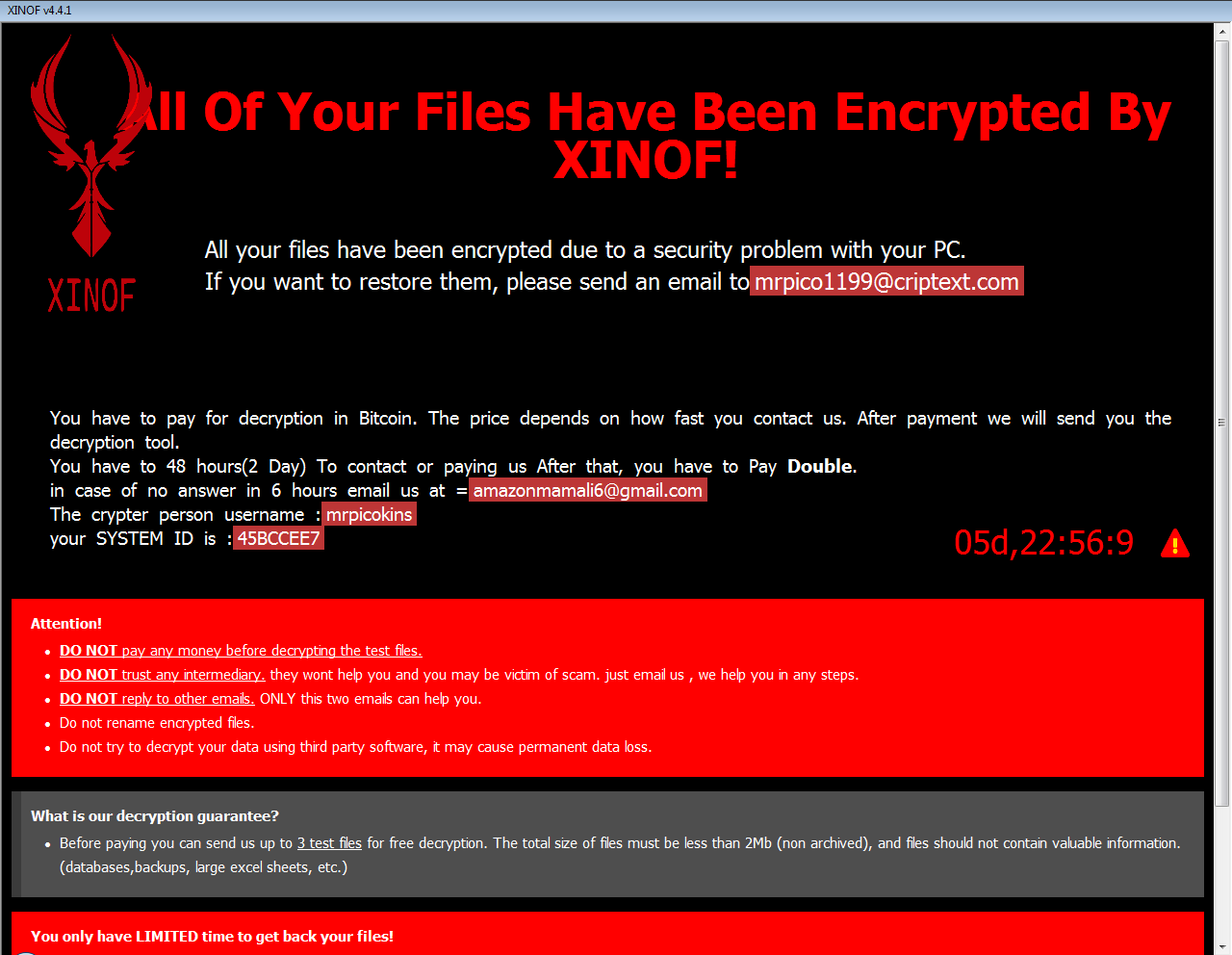

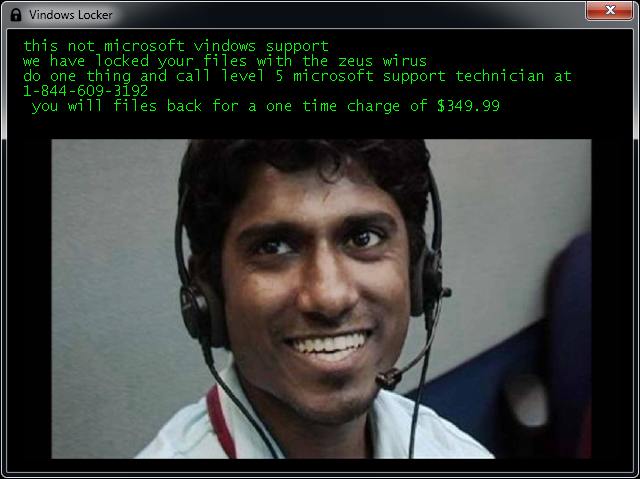

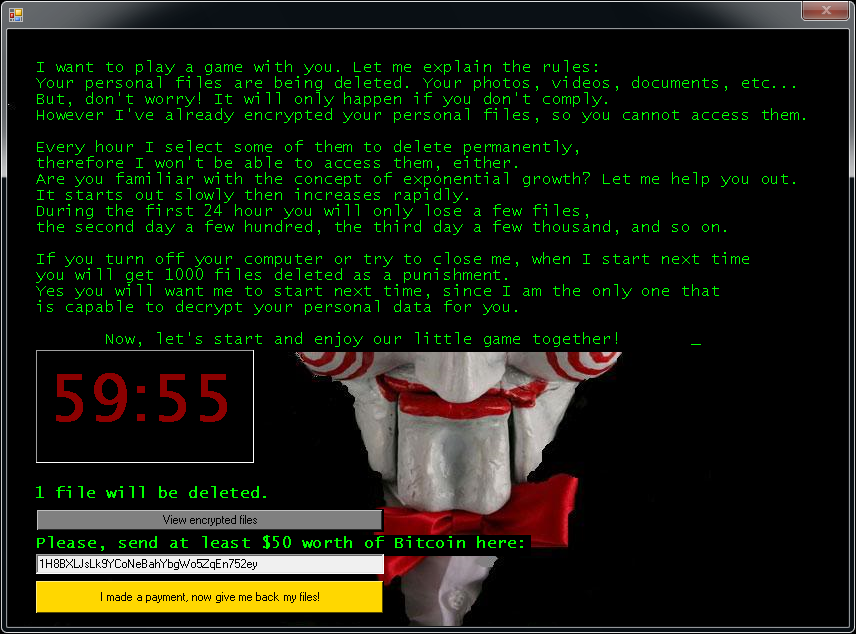

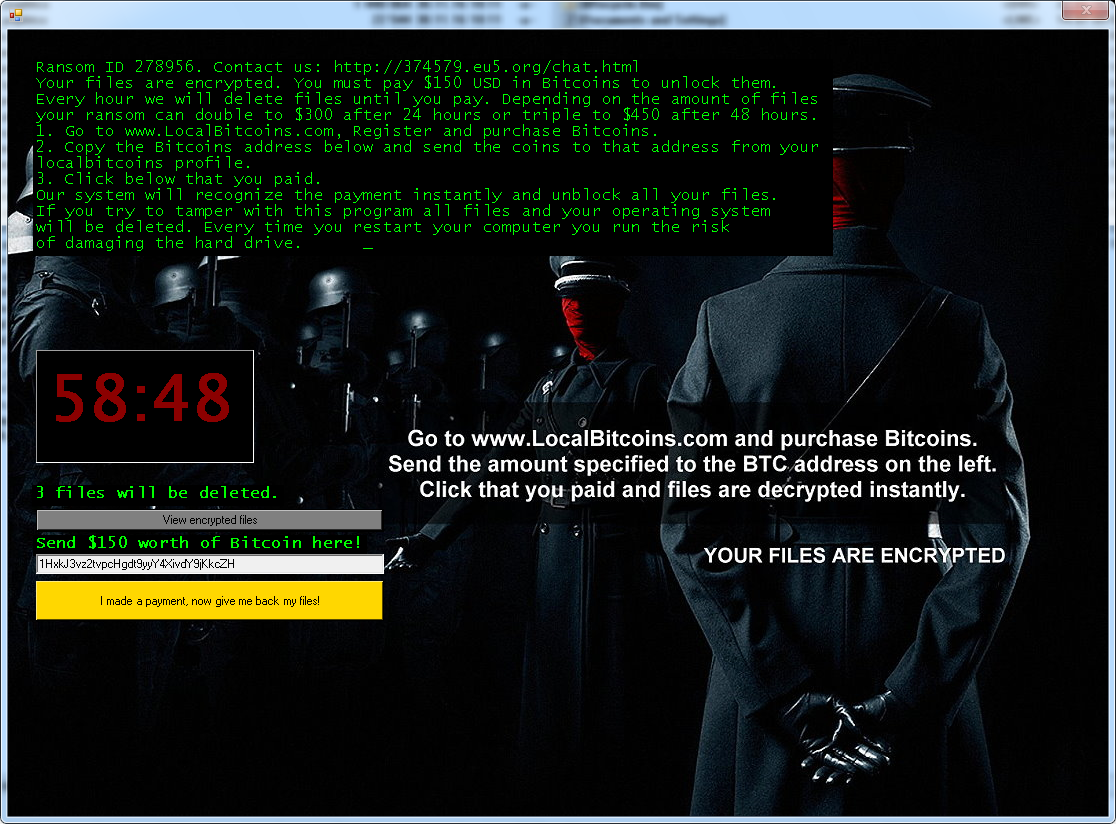

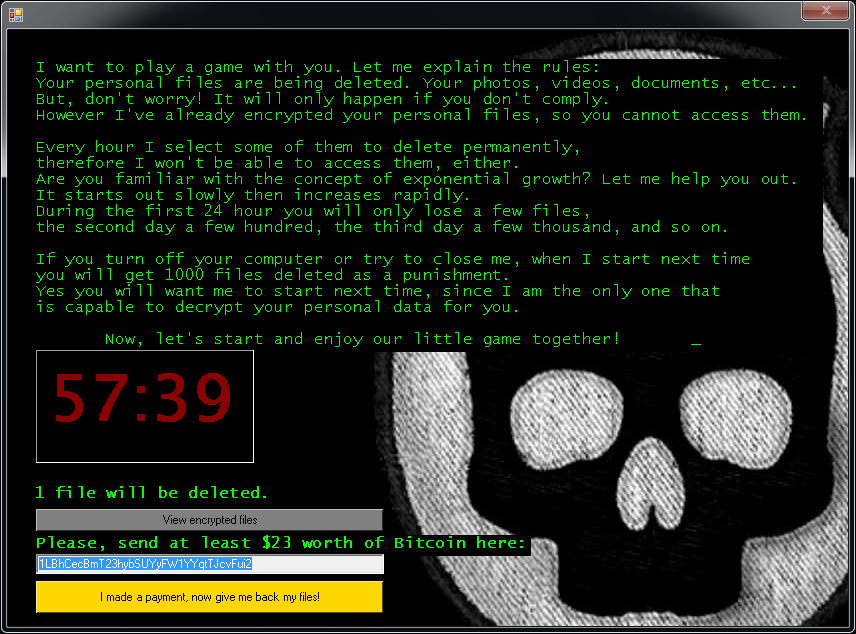

Jigsaw

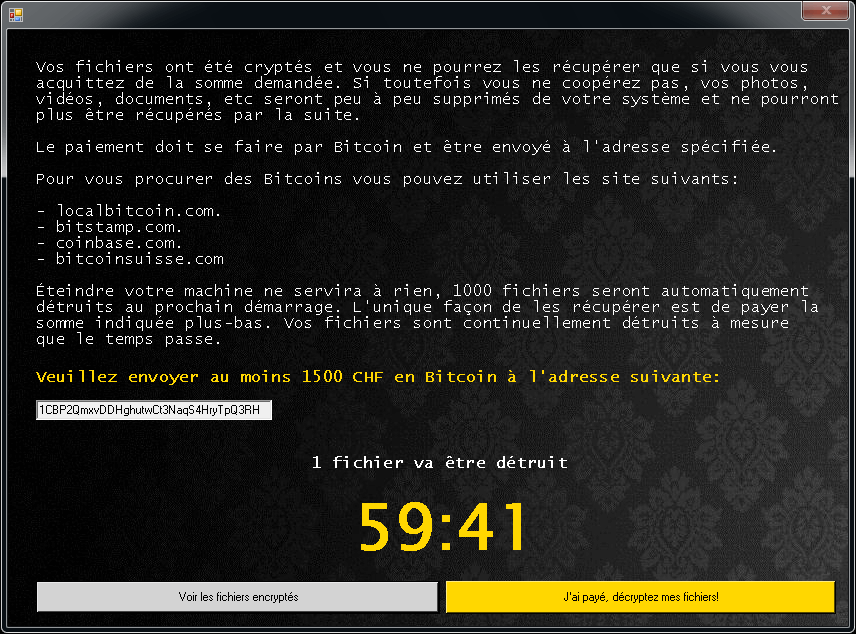

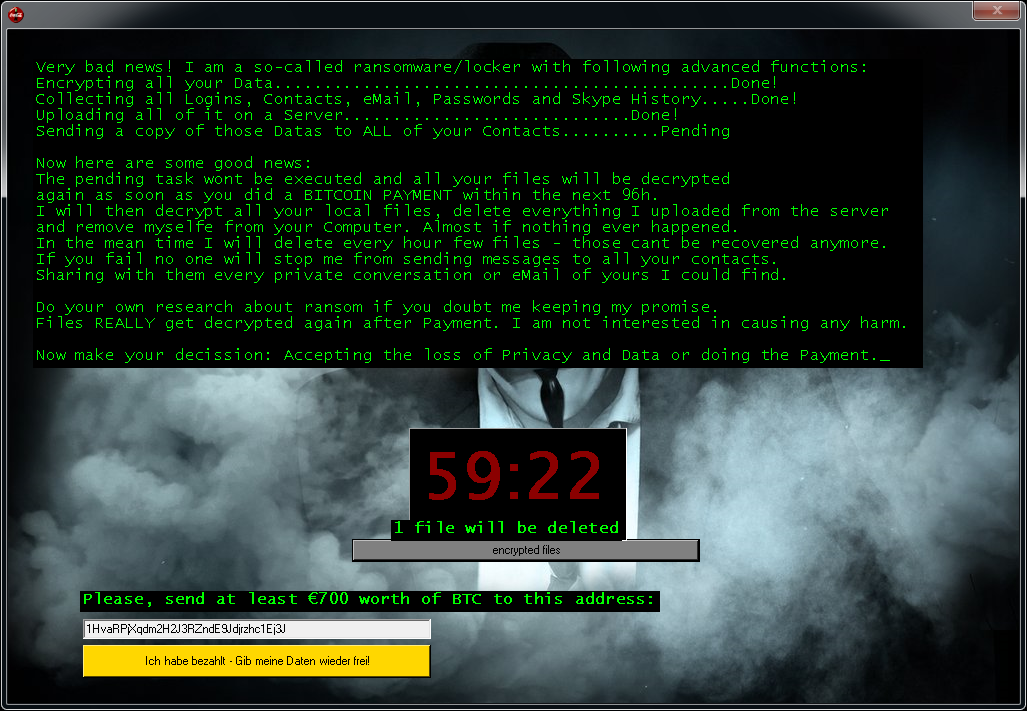

Jigsaw to odmiana oprogramowania typu ransomware obserwowana od marca 2016 r. Nazwa tego oprogramowania pochodzi od postaci z filmu „Piła”— Jigsaw Killer. W przypadku niektórych odmian na ekranie jest wyświetlana podobizna postaci Jigsaw Killer.

Zaszyfrowane pliki będą miały jedno z następujących rozszerzeń: .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org lub .gefickt.

Po zaszyfrowaniu plików jest wyświetlany jeden z poniższych ekranów:

Jeśli oprogramowanie Jigsaw zaszyfrowało Twoje pliki, kliknij tutaj, aby pobrać naszą bezpłatną poprawkę:

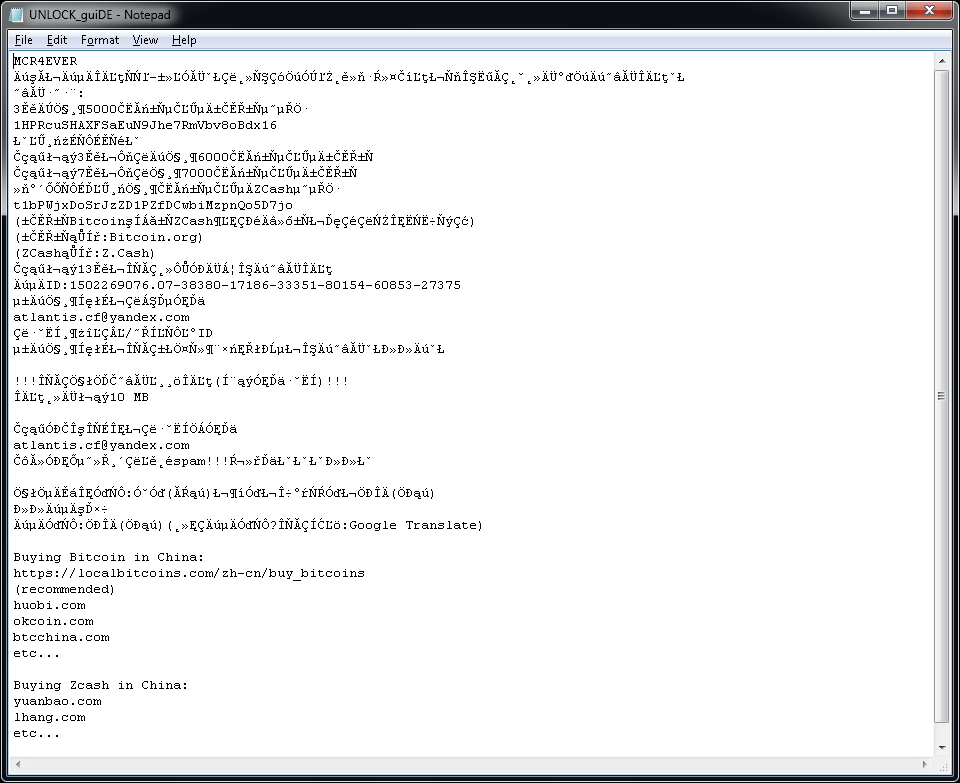

LambdaLocker

LambdaLocker to odmiana oprogramowania typu ransomware po raz pierwszy zauważona przez nas w maju 2017 r. Jest ono napisane w języku programowania Python, a najpopularniejszą obecnie wersję można odszyfrować.

To oprogramowanie ransomware dodaje do nazw plików rozszerzenie „.MyChemicalRomance4EVER”:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

Ponadto tworzy plik tekstowy o nazwie „UNLOCK_guiDE.txt” na pulpicie użytkownika. Zawartość tego pliku przedstawiono poniżej.

Legion

Legion to odmiana oprogramowania typu ransomware zauważona po raz pierwszy w czerwcu 2016 r. Objawy infekcji są następujące:

Legion dodaje do nazw plików końcówkę typu ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion lub .$centurion_legion@aol.com$.cbf (np. Praca_dyplomowa.doc = Praca_dyplomowa.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion)

Po zaszyfrowaniu plików Legion zmienia tapetę pulpitu i wyświetla wyskakujący komunikat o mniej więcej takiej treści:

Jeśli oprogramowanie Legion zaszyfrowało Twoje pliki, kliknij tutaj, aby pobrać naszą bezpłatną poprawkę:

NoobCrypt

NoobCrypt to odmiana oprogramowania typu ransomware obserwowana od końca lipca 2016 r. To oprogramowanie ransomware szyfruje pliki użytkownika za pomocą szyfrowania AES 256.

Oprogramowanie NoobCrypt nie zmienia nazwy pliku. Jednak zaszyfrowanych plików nie można otworzyć przy użyciu skojarzonej z nimi aplikacji.

Po zaszyfrowaniu plików jest wyświetlany komunikat przypominający poniższy (znajduje się on w pliku „ransomed.html” na pulpicie użytkownika):

Jeśli oprogramowanie NoobCrypt zaszyfrowało Twoje pliki, kliknij tutaj, aby pobrać naszą bezpłatną poprawkę:

Prometheus

Oprogramowanie ransomware Prometheus jest napisane w języku .NET (C#) i szyfruje pliki algorytmem Chacha20 lub AES-256. Klucz szyfrowania pliku jest zaszyfrowany przy użyciu algorytmu RSA-2048 i zapisany na końcu pliku. Niektóre warianty tego oprogramowania można odszyfrować za darmo.

Zaszyfrowane pliki można poznać po jednym z tych rozszerzeń:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

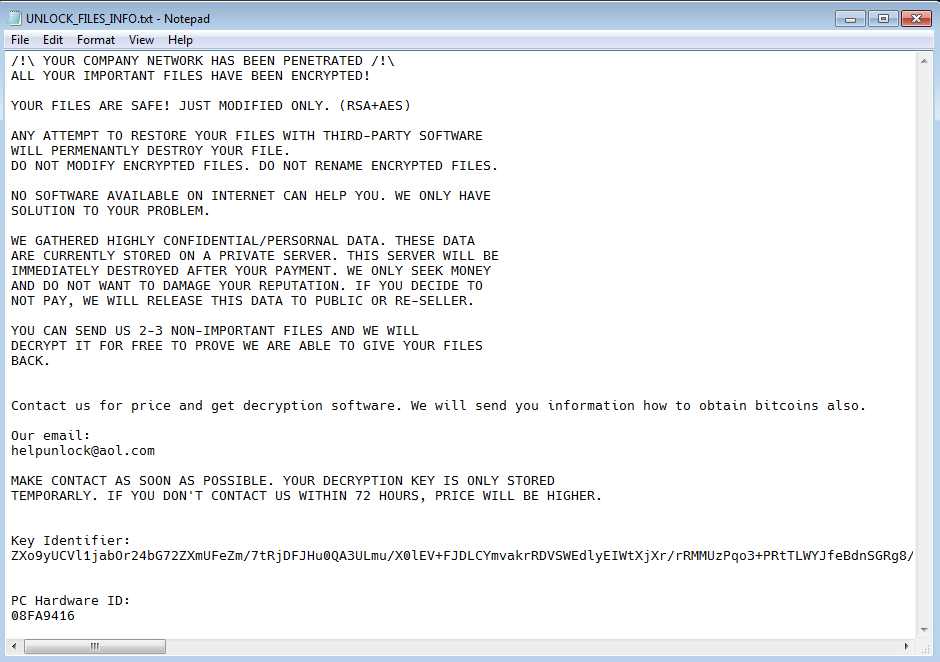

Poza tym na pulpicie użytkownika znajduje się plik z informacją o okupie mający jedną z tych nazw:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

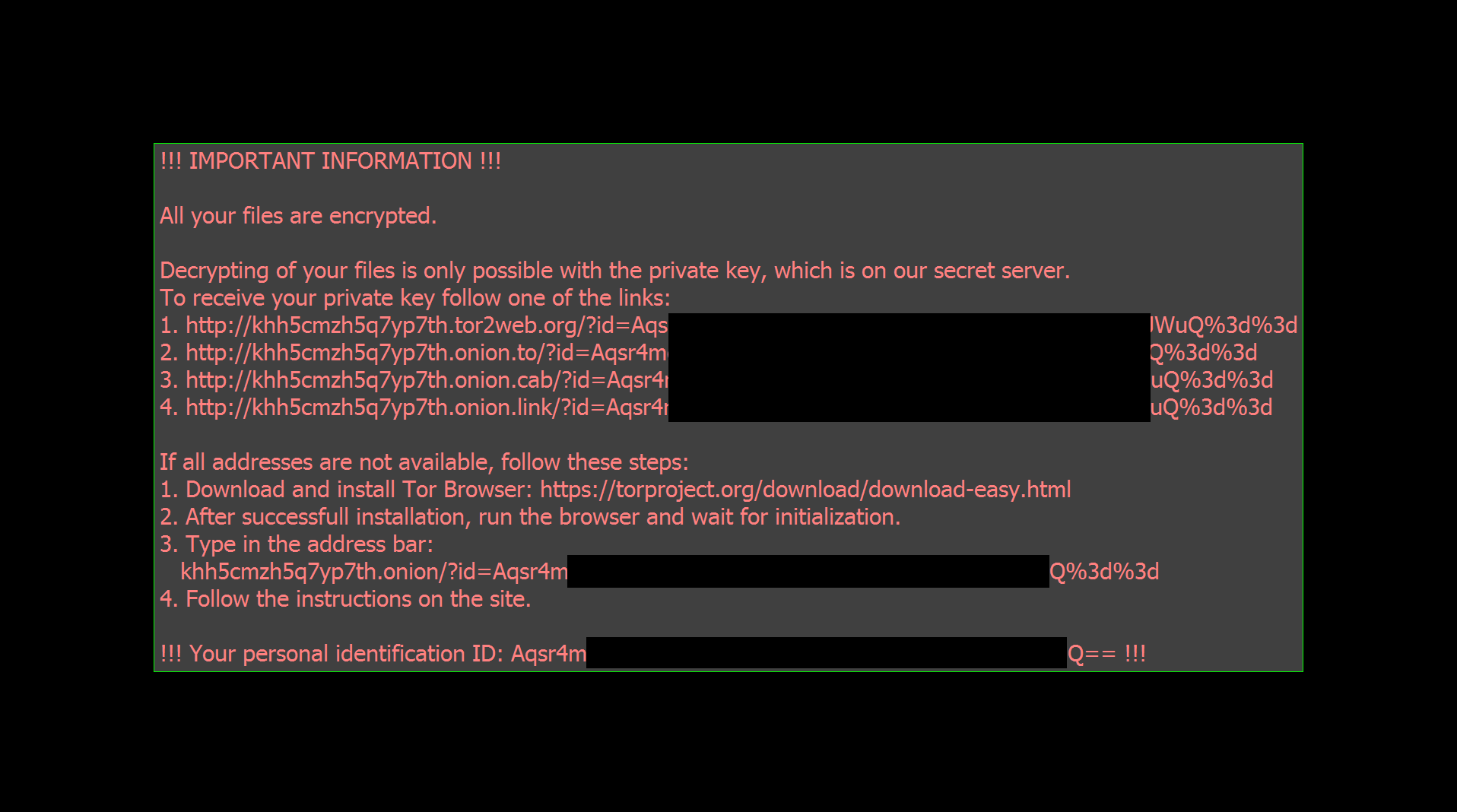

TargetCompany

TargetCompany to oprogramowanie ransomware, które szyfruje pliki użytkownika szyfrem Chacha20. Ofiary ataków z użyciem tego programu mogą teraz odszyfrować swoje pliki za darmo.

Zaszyfrowane pliki można poznać po jednym z następujących rozszerzeń:

.mallox

.exploit

.architek

.brg

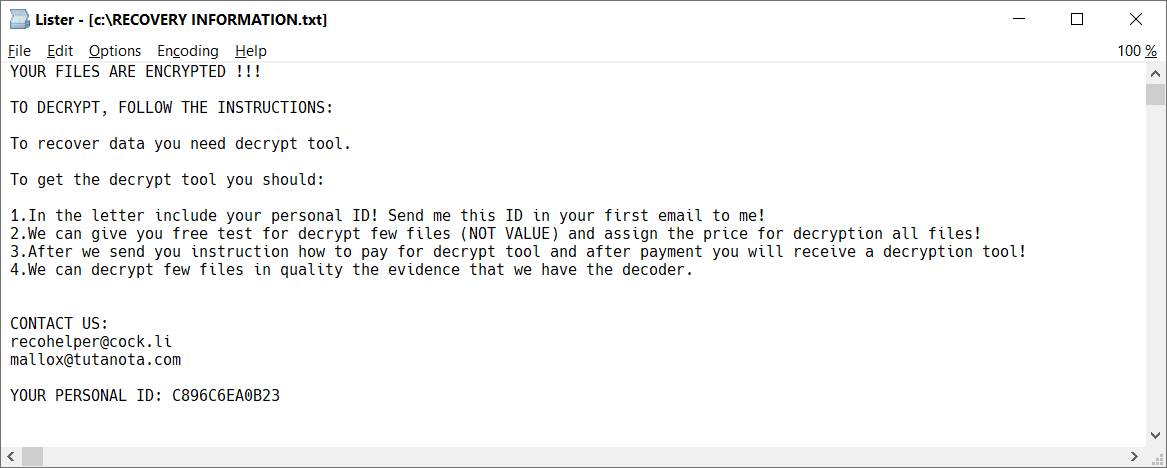

.carone

W każdym folderze z co najmniej jednym zaszyfrowanym plikiem znajduje się plik z informacją o okupie, którego nazwa to RECOVERY INFORMATION.txt (patrz zdjęcie poniżej).

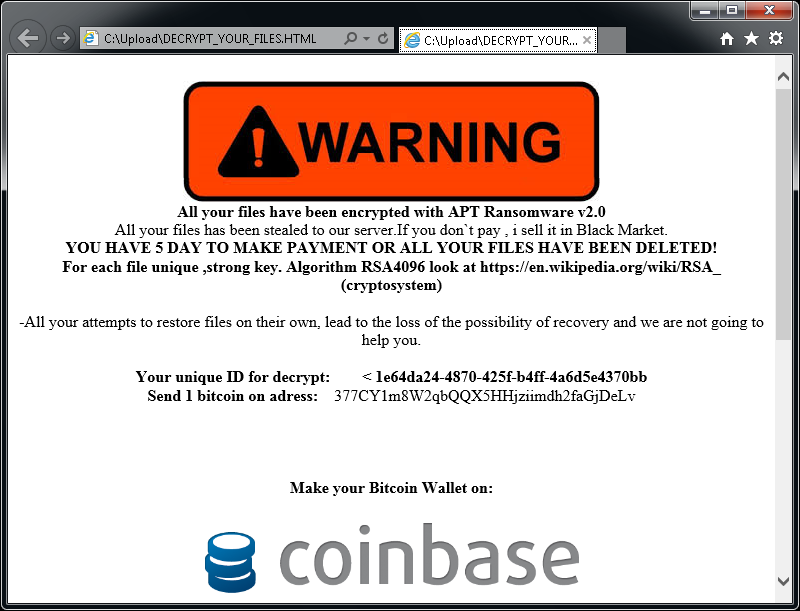

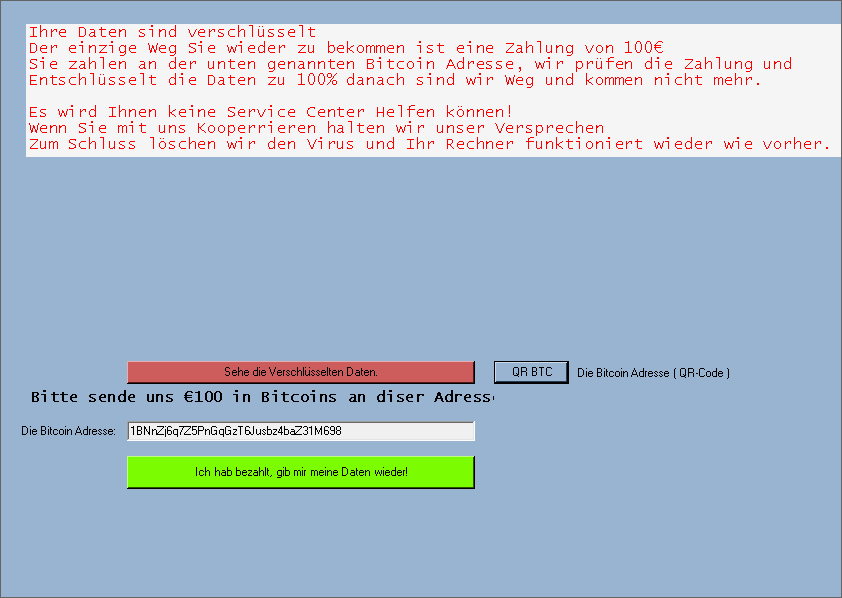

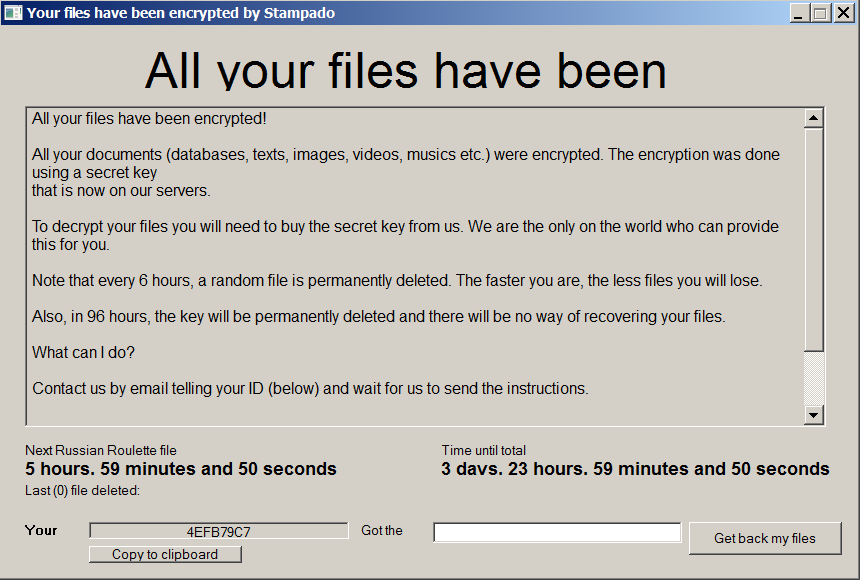

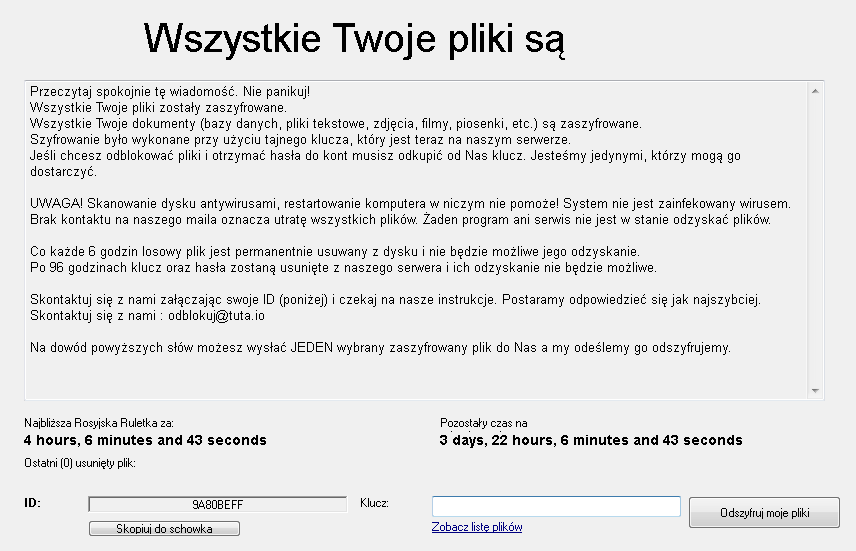

Stampado

Stampado to odmiana oprogramowania ransomware napisana przy użyciu narzędzia AutoIt przeznaczonego do tworzenia skryptów. Pojawiła się ona w sierpniu 2016 r. Oprogramowanie to jest sprzedawane w tzw. dark web. Co pewien czas pojawiają się nowe odmiany tego kodu. Jedna z wersji nosi nazwę Philadelphia.

Oprogramowanie Stampado dodaje do nazw zaszyfrowanych plików rozszerzenie .locked. Niektóre odmiany szyfrują także nazwę pliku, a zatem nazwa zaszyfrowanego pliku może wyglądać tak: document.docx.locked lub tak: 85451F3CCCE348256B549378804965CD8564065FC3F8.locked.

Po zakończeniu szyfrowania pojawi się następujący ekran:

Jeśli oprogramowanie Stampado zaszyfrowało Twoje pliki, kliknij tutaj, aby pobrać naszą bezpłatną poprawkę:

SZFLocker

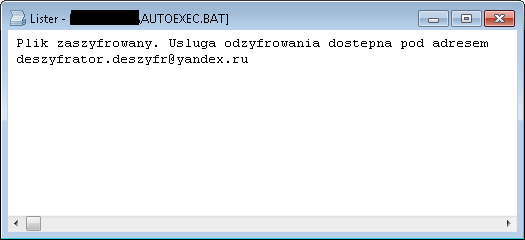

SZFLocker to odmiana oprogramowania typu ransomware zauważona po raz pierwszy w maju 2016 r. Objawy infekcji są następujące:

SZFLocker dodaje do nazw plików końcówkę .szf. (np. Praca_dyplomowa.doc = Praca_dyplomowa.doc.szf).

Jeśli spróbujesz otworzyć zaszyfrowany plik, SZFLocker wyświetli następujący komunikat:

Jeśli oprogramowanie SZFlocker zaszyfrowało Twoje pliki, kliknij tutaj, aby pobrać naszą bezpłatną poprawkę:

TeslaCrypt

TeslaCrypt to odmiana oprogramowania typu ransomware zauważona po raz pierwszy w lutym 2015 r. Objawy infekcji są następujące:

Najnowsza wersja oprogramowania TeslaCrypt nie zmienia nazw plików.

Po zaszyfrowaniu plików TeslaCrypt wyświetla komunikat o mniej więcej takiej treści:

Jeśli oprogramowanie TeslaCrypt zaszyfrowało Twoje pliki, kliknij tutaj, aby pobrać naszą bezpłatną poprawkę:

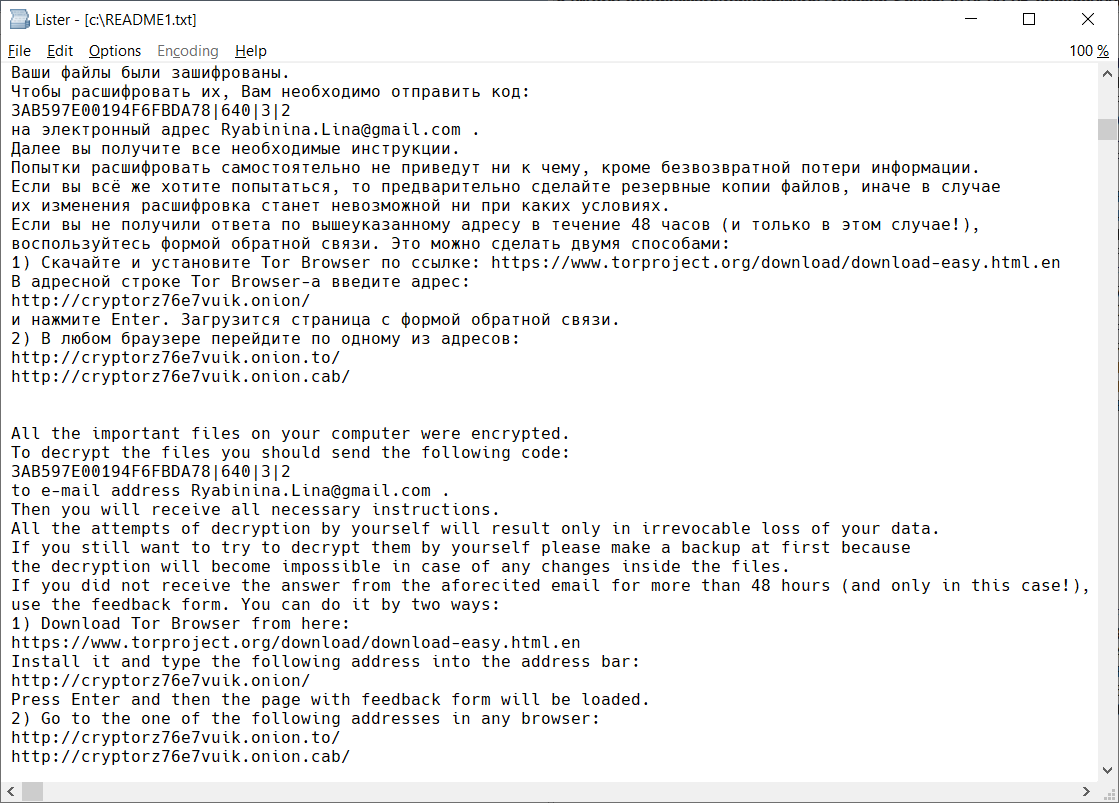

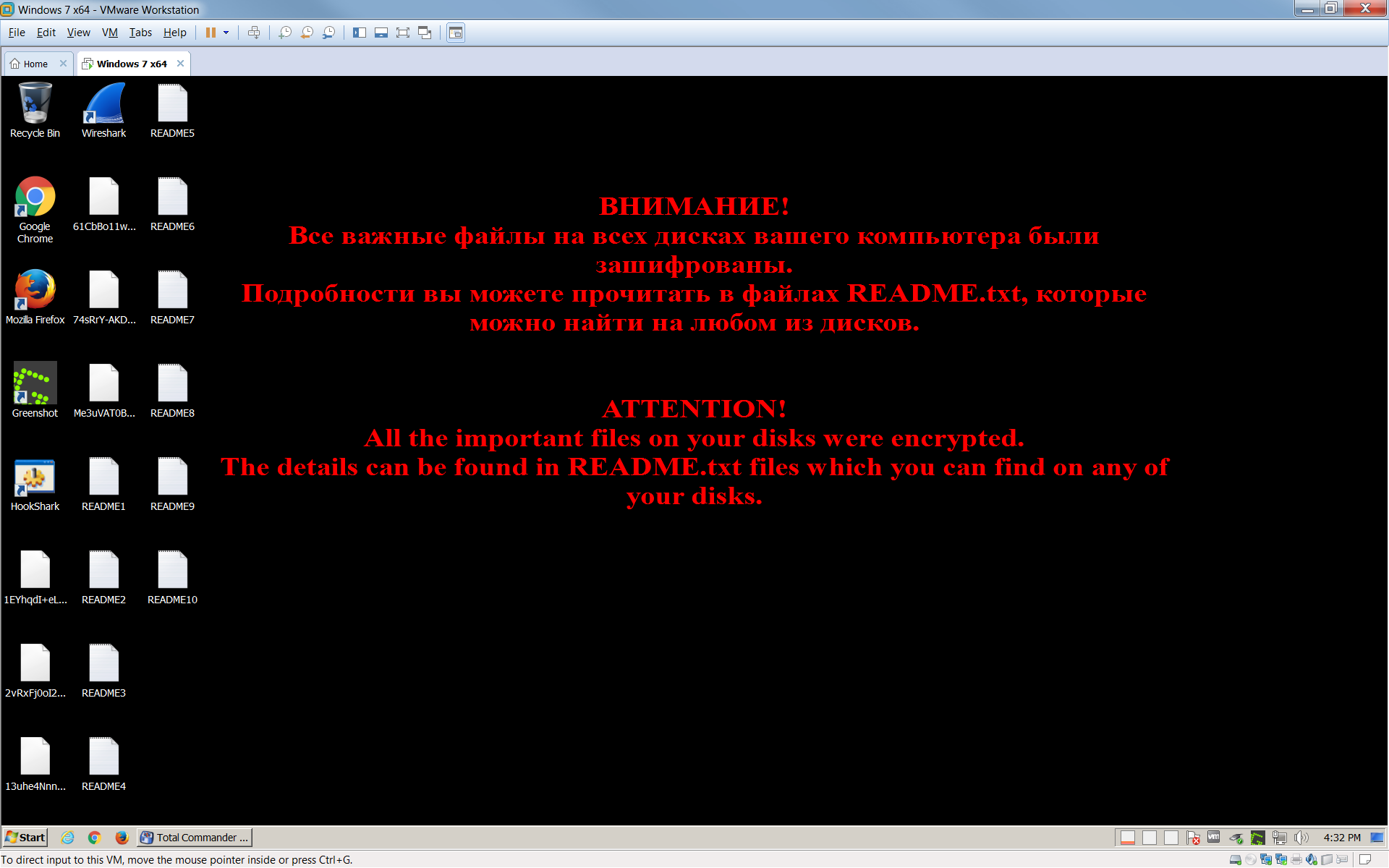

Troldesh / Shade

Troldesh (inne nazwy: Shade lub Encoder.858) to odmiana oprogramowania typu ransomware zauważona po raz pierwszy w 2016 roku. Pod koniec kwietnia 2020 roku autorzy oprogramowania ransomware zakończyli swoją działalność i opublikowali klucz odszyfrowujący, którego można użyć do odszyfrowania plików za darmo.

Więcej informacji:https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

Zaszyfrowane pliki będą miały jedno z następujących rozszerzeń:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

Po zaszyfrowaniu plików na pulpicie użytkownika jest tworzonych kilka plików, które mogą nosić nazwy od README1.txt do README10.txt. Pliki te zawierają następujący tekst w różnych językach:

Ponadto następuje zmiana tła pulpitu na poniższe:

Jeśli oprogramowanie Troldesh zaszyfrowało Twoje pliki, kliknij tutaj, aby pobrać naszą bezpłatną poprawkę:

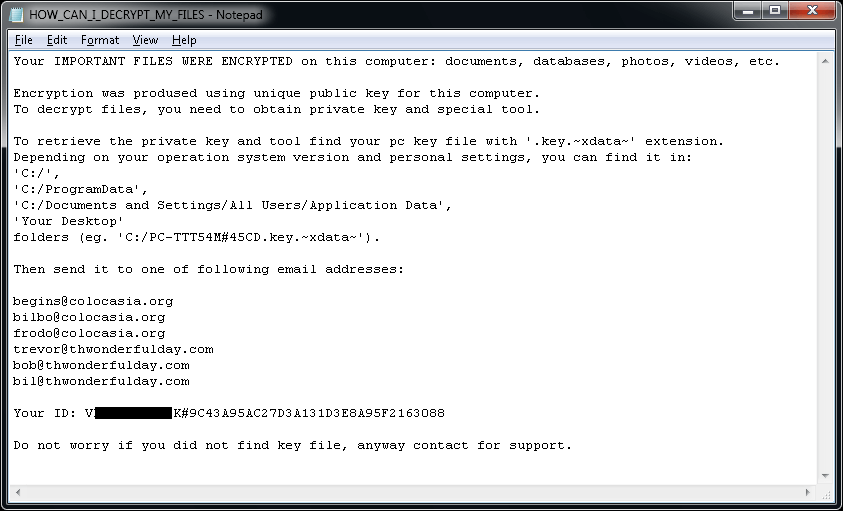

XData

XData to odmiana oprogramowania ransomware wywodząca się z programu AES_NI, która, podobnie jak oprogramowanie WannaCry, wykorzystuje lukę w zabezpieczeniach Eternal Blue, aby infekować komputery.

To oprogramowanie ransomware dodaje do nazw zaszyfrowanych plików rozszerzenie „.~xdata~”.

W każdym folderze z co najmniej jednym zaszyfrowanym plikiem znajduje się plik „HOW_CAN_I_DECRYPT_MY_FILES.txt”. Ponadto oprogramowanie tworzy plik klucza o nazwie przypominającej następującą:

[NAZWA_KOMPUTERA]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ w tych folderach:

• C:\

• C:\ProgramData

• Pulpit

Plik „HOW_CAN_I_DECRYPT_MY_FILES.txt” zawiera następujące żądanie okupu:

Jeśli oprogramowanie Troldesh zaszyfrowało Twoje pliki, kliknij tutaj, aby pobrać naszą bezpłatną poprawkę: