Gratis verktøy for dekryptering av løsepengevirus

Har du fått løsepengevirus? Ikke betal løsepenger!

Velg type løsepengevirus

Vi har gratis verktøy for dekryptering av løsepengevirus, som kan hjelpe deg med å dekryptere filer kryptert av løsepengevirusene på listen nedenfor. Bare klikk på et navn for å se tegn på infeksjon og få en gratis fiks.

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo og LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (frakoblet)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

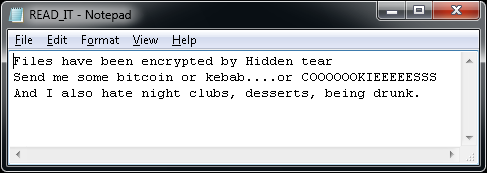

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh/Shade

- XData

Last ned Avast Free Antivirus.

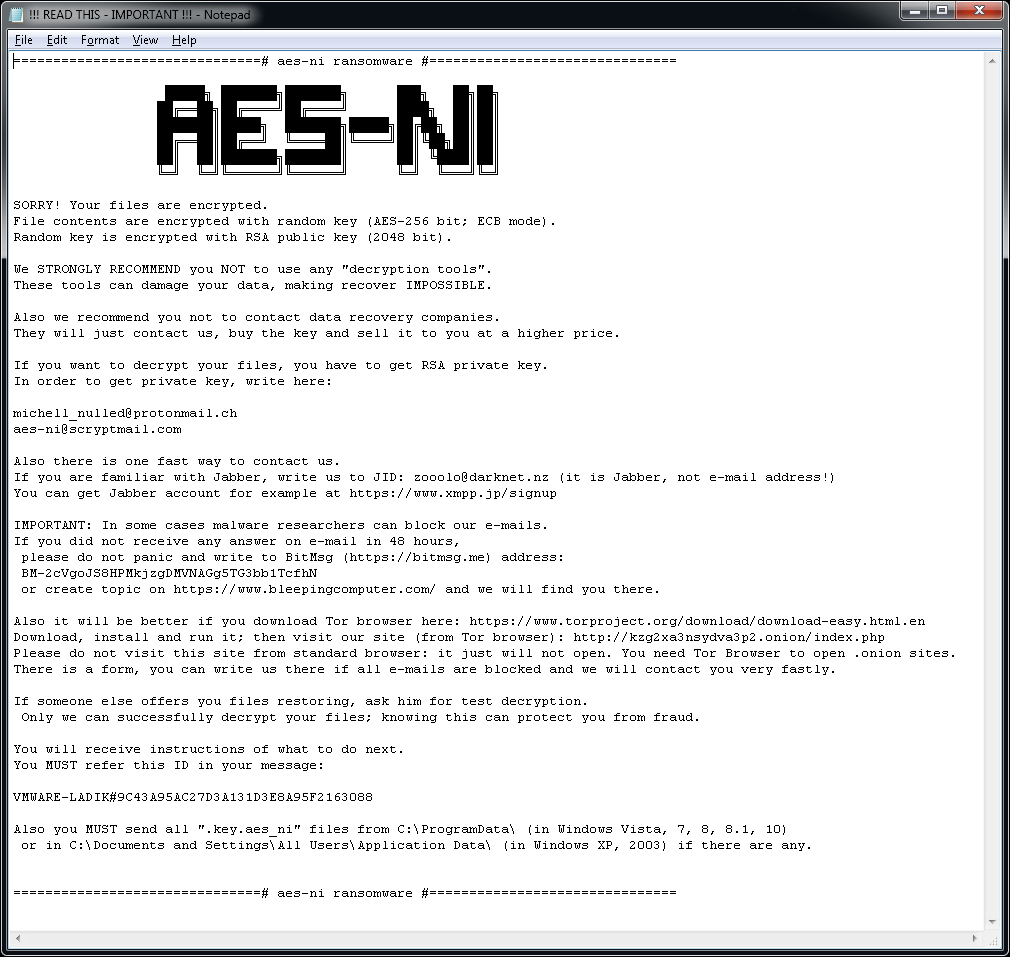

AES_NI

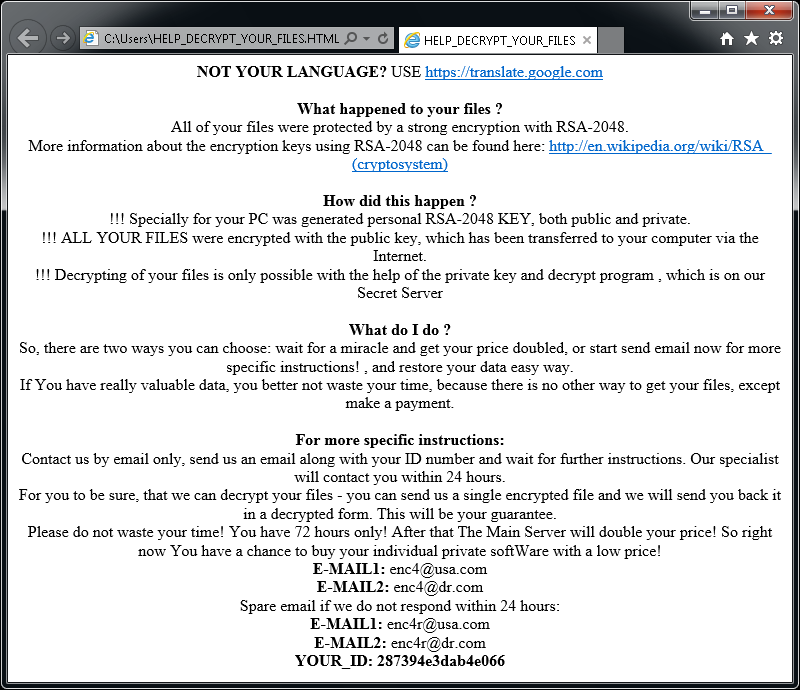

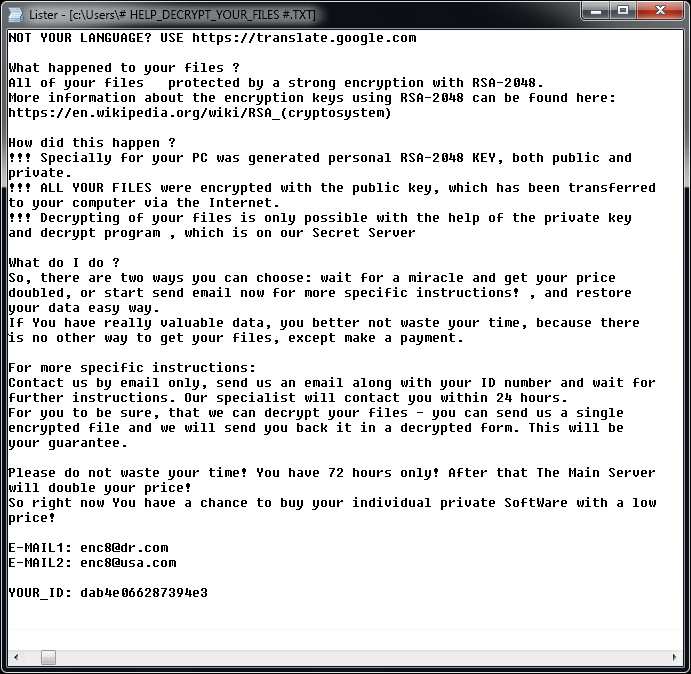

AES_NI er en type løsepengevirus som først dukket opp i desember 2016. Siden den gang har vi observert mange varianter med ulike filtyper. Når dette løsepengeviruset krypterer filer, brukes AES-256 kombinert med RSA-2048.

Løsepengeviruset gir de krypterte filene en av følgende filtyper:

.aes_ni

.aes256

.aes_ni_0day

I alle mapper som har minst én kryptert fil, ligger filen "!!! READ THIS - IMPORTANT !!!.txt". I tillegg oppretter løsepengeviruset en nøkkelfil med et navn som ligner på [PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day i mappen C:\ProgramData.

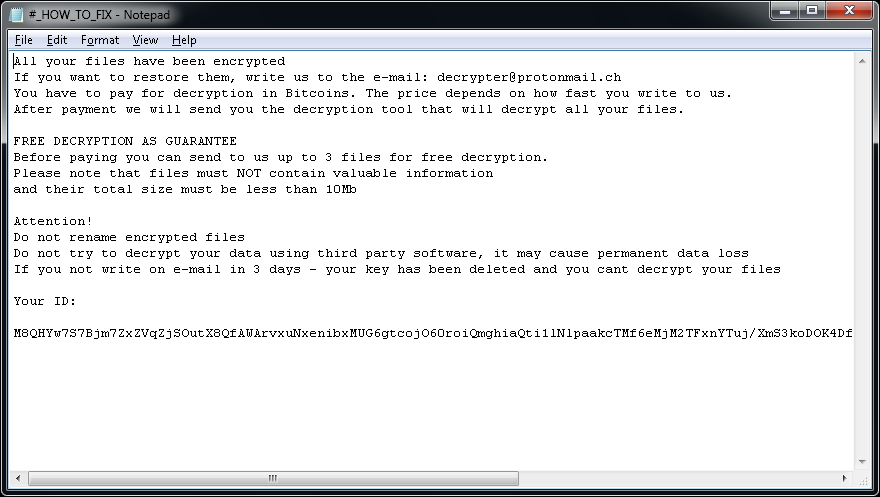

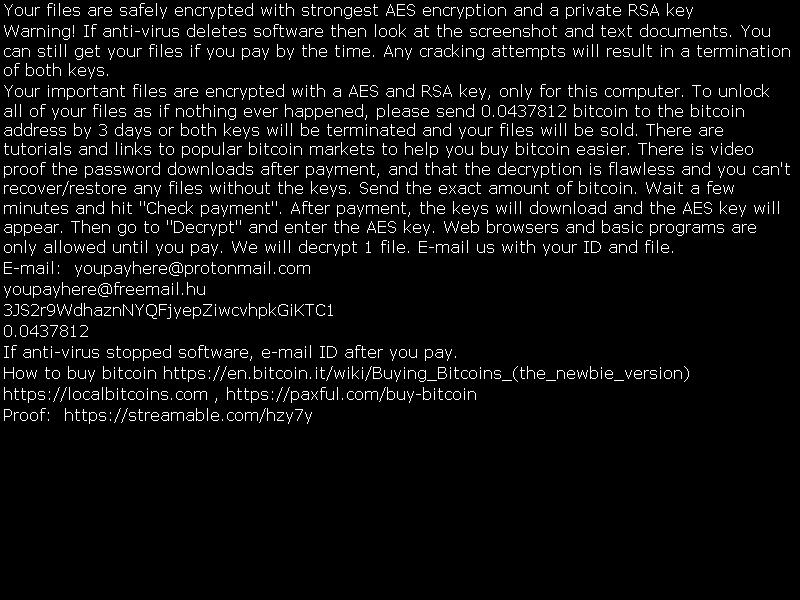

Filen "!!! READ THIS - IMPORTANT !!!.txt” inneholder følgende løsepengekrav:

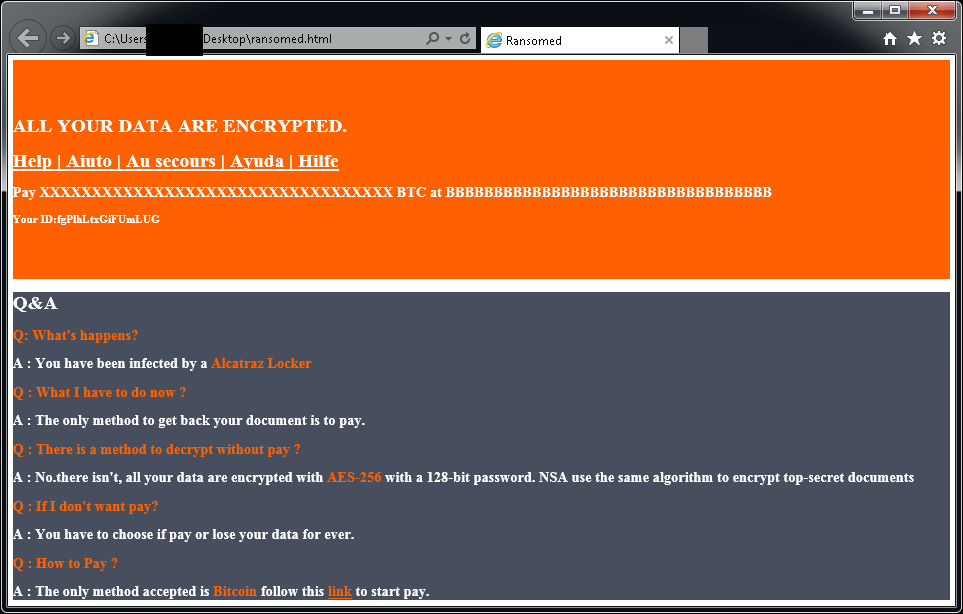

Alcatraz Locker

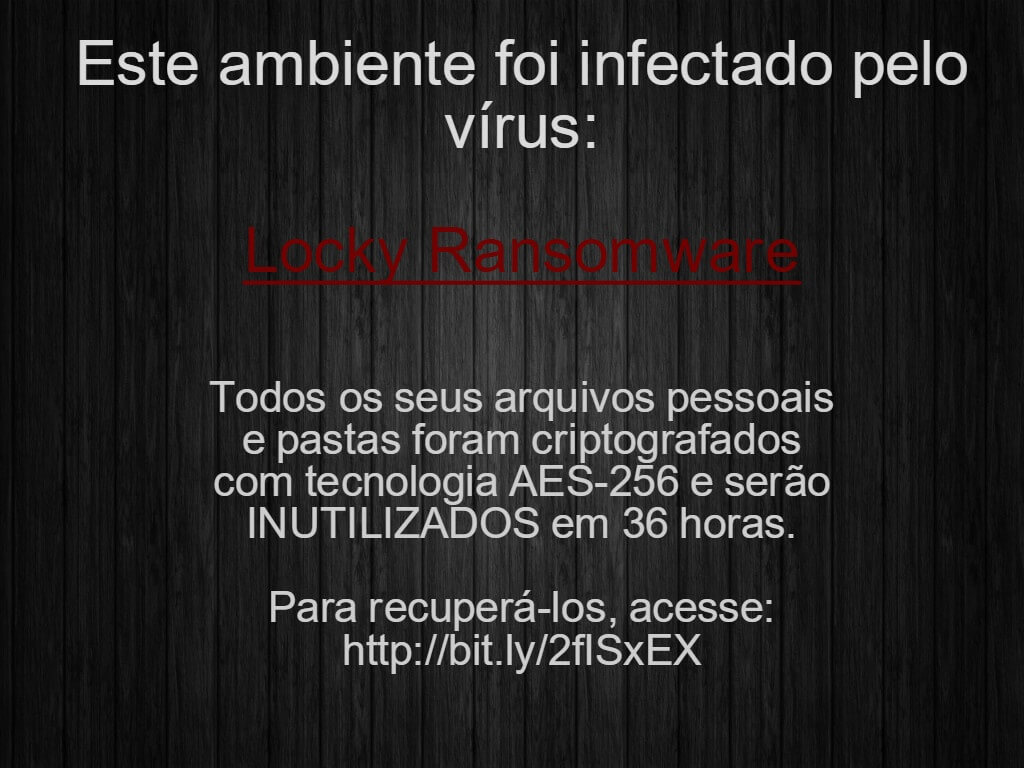

Alcatraz Locker er en type løsepengevirus som først ble observert i midten av november 2016. For å kryptere brukernes filer bruker dette løsepengeviruset AES 256-kryptering kombinert med Base64-koding.

Krypterte filer har filtypen .Alcatraz.

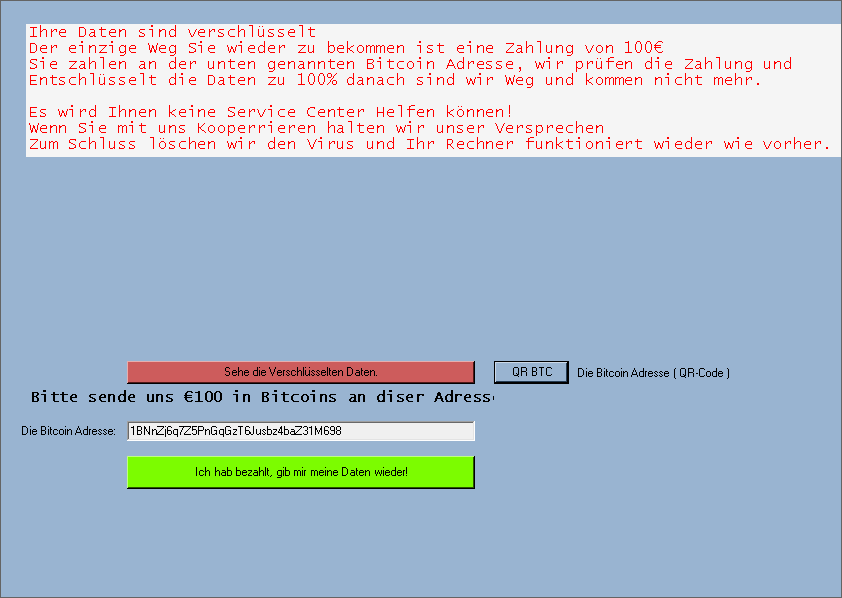

Når filene dine er kryptert, vises en melding (den er plassert i filen ransomed.html på brukerens skrivebord):

Hvis Alcatraz Locker har kryptert filene dine, kan du klikke her for å laste ned en gratis fiks:

Apocalypse

Apocalypse er en form for løsepengevirus som ble oppdaget første gang i juni 2016. Her ser du tegnene på infeksjon:

Apocalypse legger til .encrypted, .FuckYourData, .locked, .Encryptedfile eller .SecureCrypted i slutten av filnavnet. (for eksempel Thesis.doc = Thesis.doc.locked)

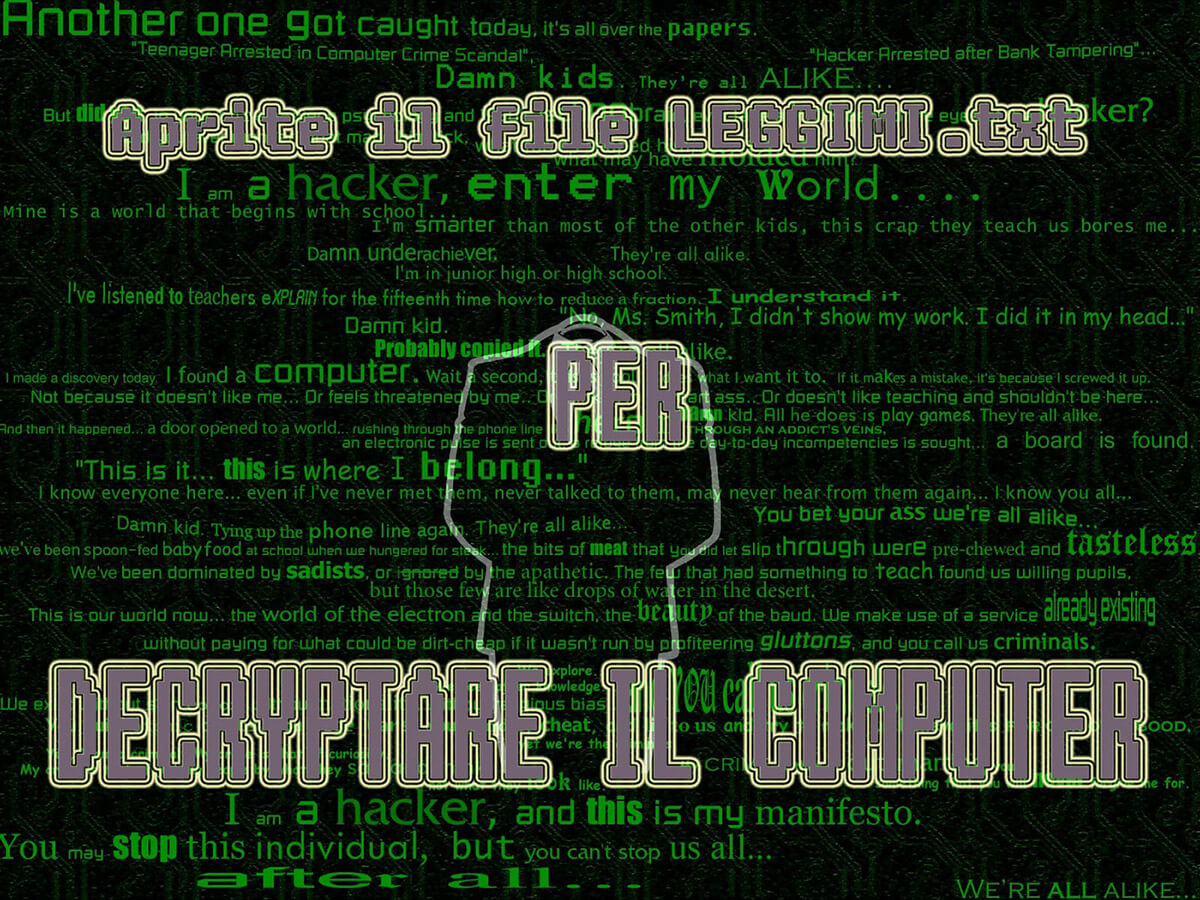

Åpner du en av filtypene .How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt eller .Where_my_files.txt (for eksempel Thesis.doc.How_To_Decrypt.txt), så vises en variant av denne meldingen:

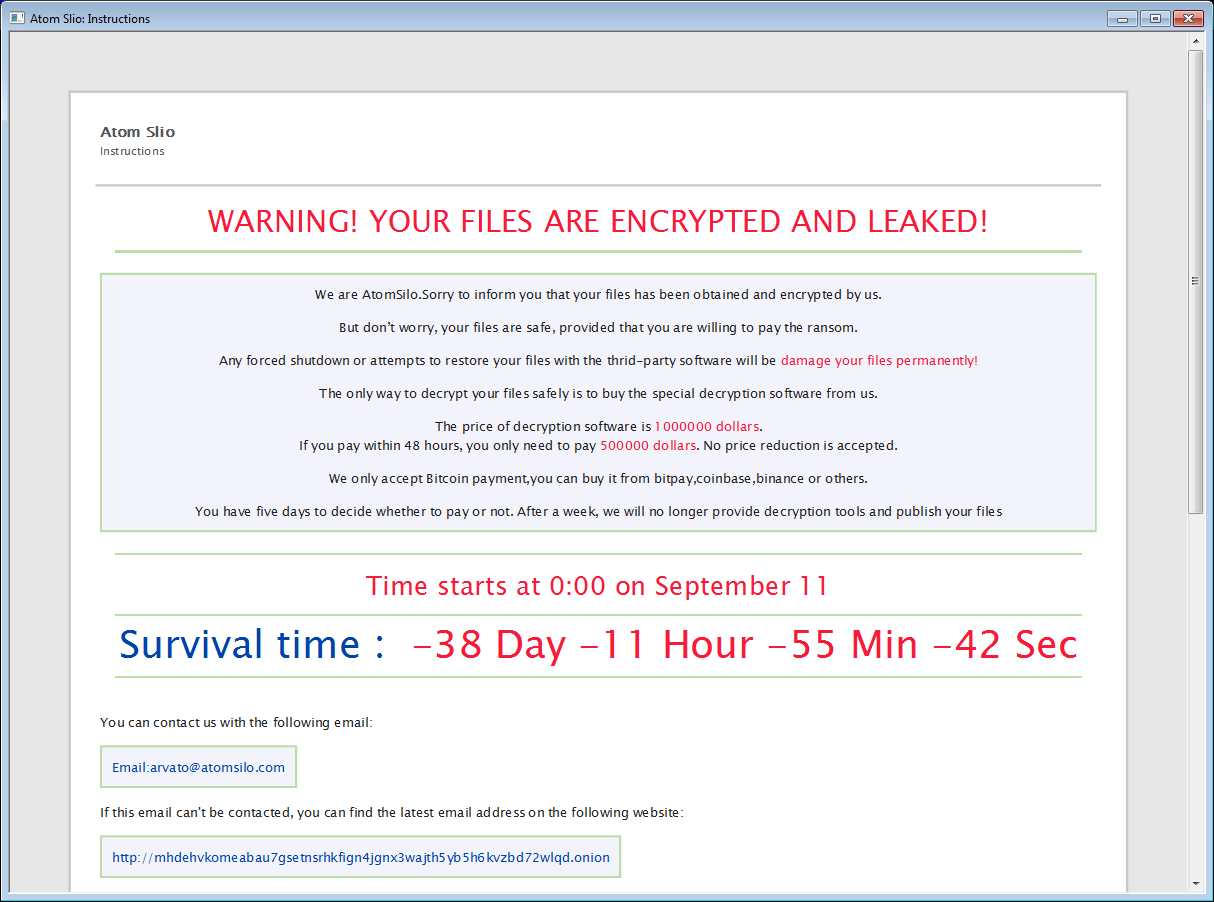

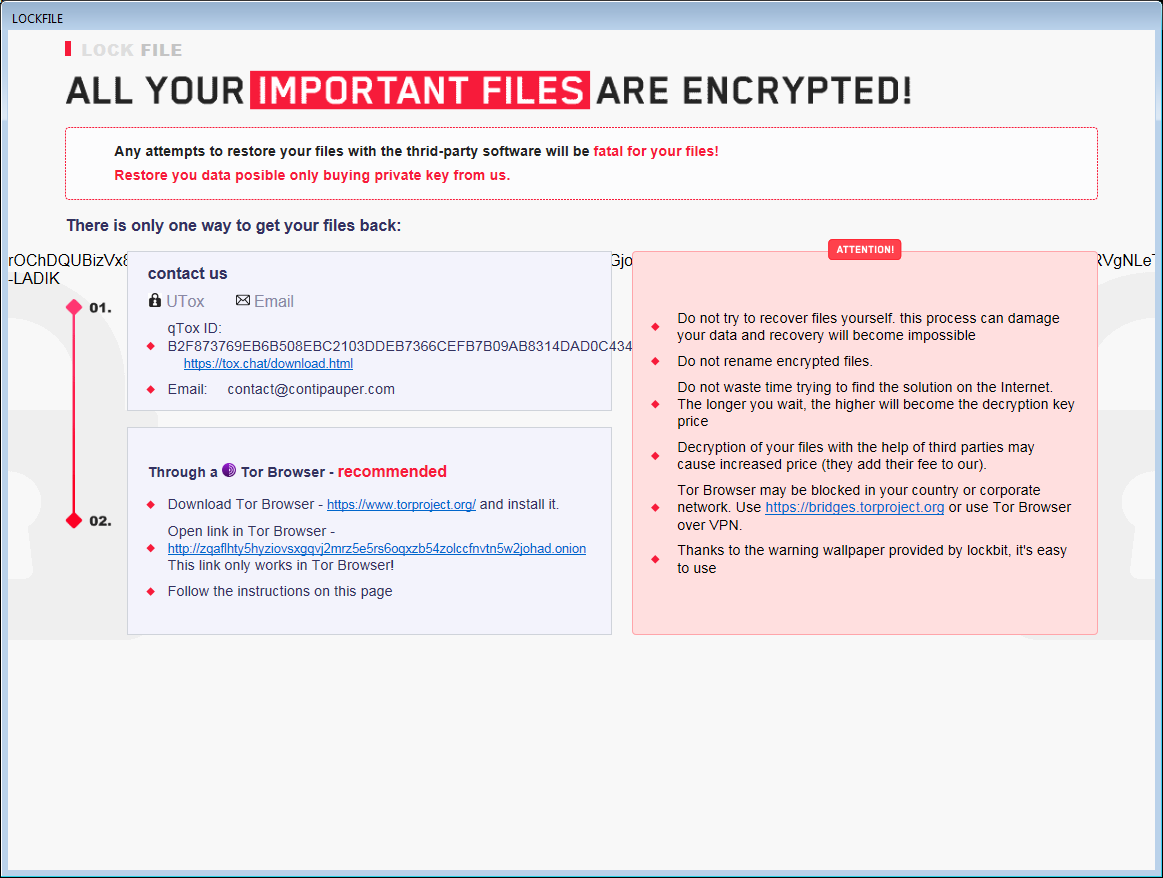

AtomSilo og LockFile

AtomSilo og LockFile er to løsepengevirusvarianter som er analysert av Jiří Vinopal. De har svært like krypteringsmetoder, så dette verktøyet dekker begge variantene. Ofrene kan dekryptere filene sine gratis.

Krypterte filer kan gjenkjennes med en av disse filtypene:

.ATOMSILO

.lockfile

I alle mapper som inneholder minst én kryptert fil finnes det også en fil med et løsepengekrav, med navnet README-FILE-%Datamaskinnavn%-%Tall%.hta or LOCKFILE-README-%Datamaskinnavn%-%Tall%.hta. Eksempler:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

Babuk

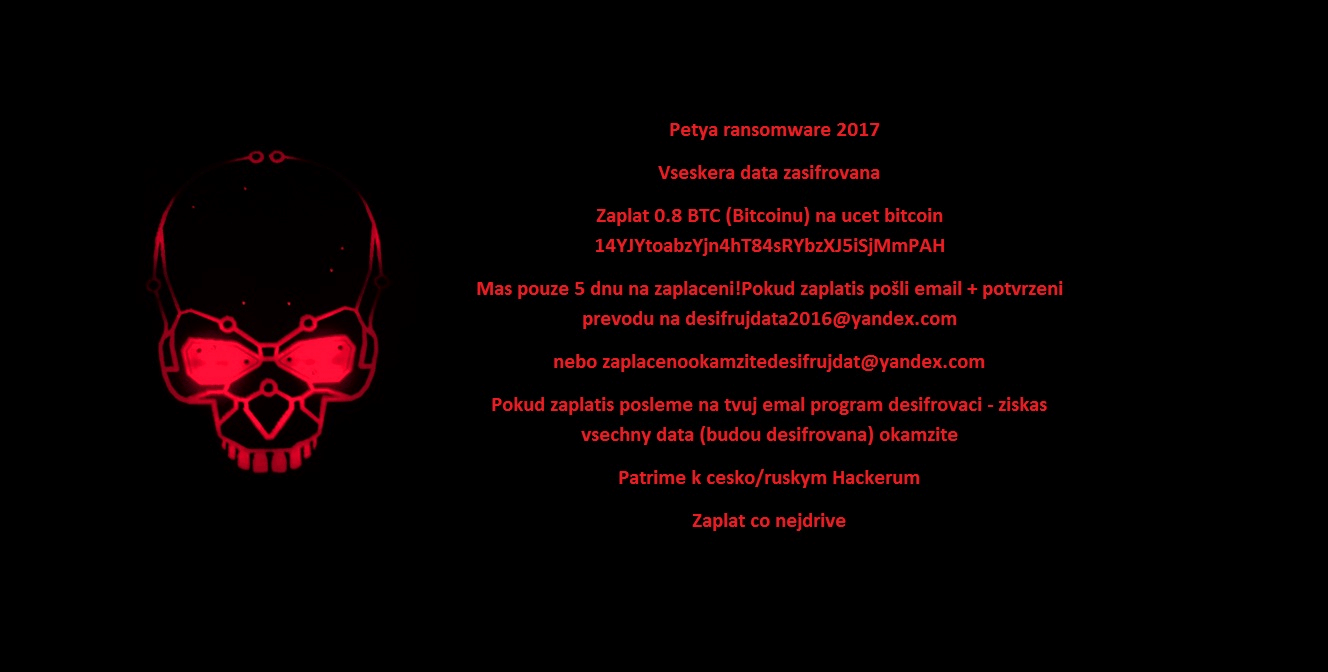

Babuk er et russisk løsepengevirus. I september i 2021 ble kildekoden lekket med noen av dekrypteringsnøklene. Ofrene kan dekryptere filene sine gratis.

Under krypteringen gir Babuk filnavnet en av disse filtypene:

.babuk

.babyk

.doydo

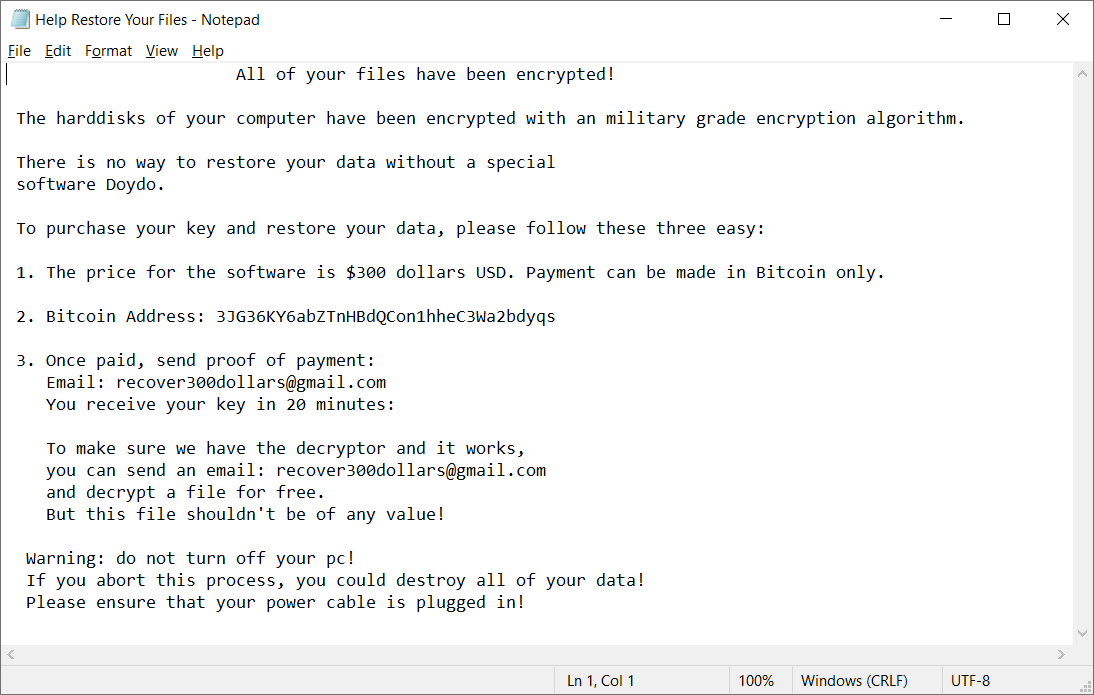

I alle mapper som har minst én kryptert fil, ligger filen Help Restore Your Files.txt med følgende innhold:

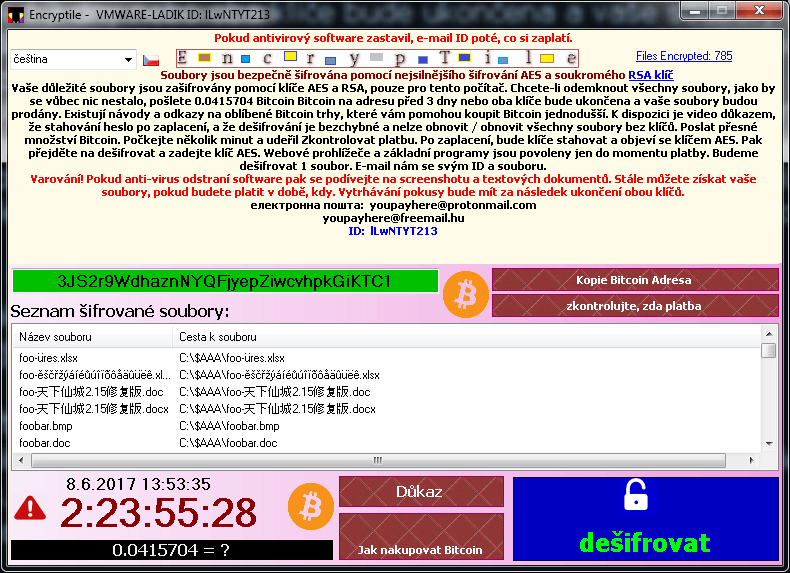

BadBlock

BadBlock er en form for løsepengevirus som ble oppdaget første gang i mai 2016. Her ser du tegnene på infeksjon:

BadBlock endrer ikke navn på filene dine.

Når den har kryptert filene dine, viser BadBlock en av disse meldingene (fra filen Help Decrypt.html):

Hvis BadBlock har kryptert filene dine, kan du klikke her for å laste ned en gratis fiks:

Bart

Bart er en form for løsepengevirus som ble oppdaget første gang i slutten av juni 2016. Her ser du tegnene på infeksjon:

Bart legger til .bart.zip i slutten av filnavnet. (For eksempel Thesis.docx.bart.zip) Dette er krypterte ZIP-arkiver som inneholder de opprinnelige filene.

Etter å ha kryptert filene dine, endrer Bart bakgrunnen på skrivebordet til et bilde som ligner på det nedenfor: Teksten på dette bildet kan også brukes til å identifisere Bart, og er lagret på skrivebordet i filer med filnavn som recover.bmp og recover.txt.

Hvis Bart har kryptert filene dine, kan du klikke her for å laste ned en gratis fiks:

Anerkjennelse: Vi vil gjerne få takke forfatteren av PkCrack, Peter Conrad, som har gitt oss tillatelse til å bruke biblioteket sitt i verktøyet vi har utviklet for dekryptering av Bart.

BigBobRoss

BigBobRoss krypterer brukerfiler med AES128-kryptering. Den nye filtypen OBFUSCATED legges til på slutten av filnavnet til de krypterte filene.

Løsepengeviruset legger til følgende filtype: .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

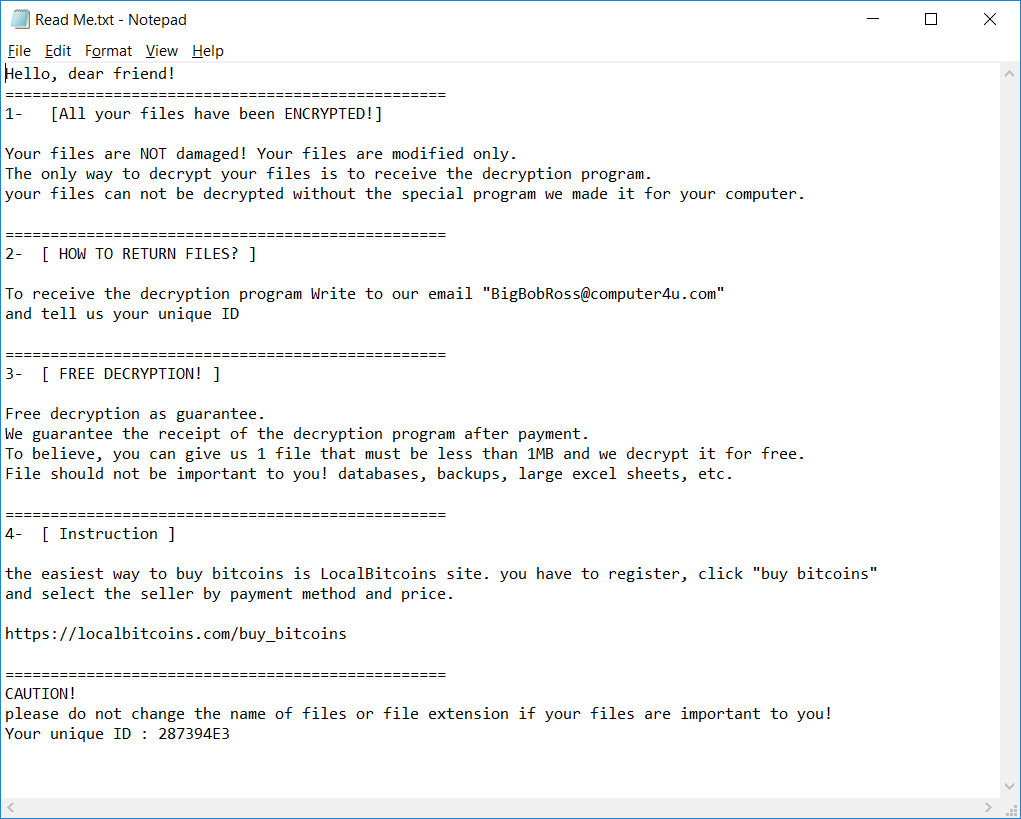

Løsepengeviruset oppretter også en tekstfil med navnet Read Me.txt i hver mappe. Innholdet i filen vises under.

BTCWare

BTCWare er en type løsepengevirus som først dukket opp i mars 2017. Siden da har vi sett fem varianter der forskjellen er den krypterte filtypen. Løsepengeviruset bruker to ulike krypteringsmetoder: RC4 og AES 192.

Krypterte filnavn har følgende format:

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

Videre vil en av følgende filer finnes på PC-en:

Key.dat i %USERPROFILE%\Desktop

1.bmp i %USERPROFILE%\AppData\Roaming

#_README_#.inf eller !#_DECRYPT_#!.inf i alle mapper som har minst én kryptert fil.

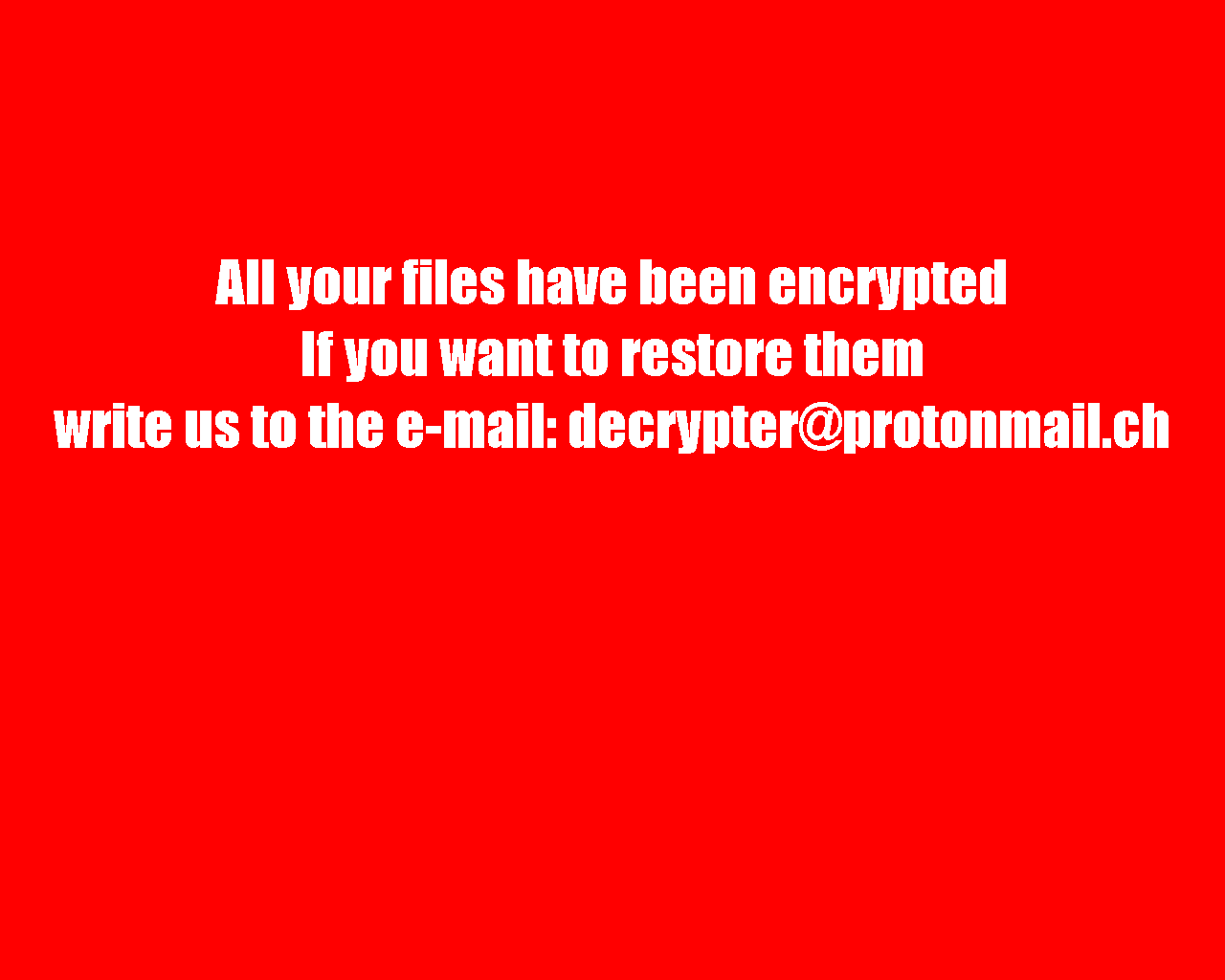

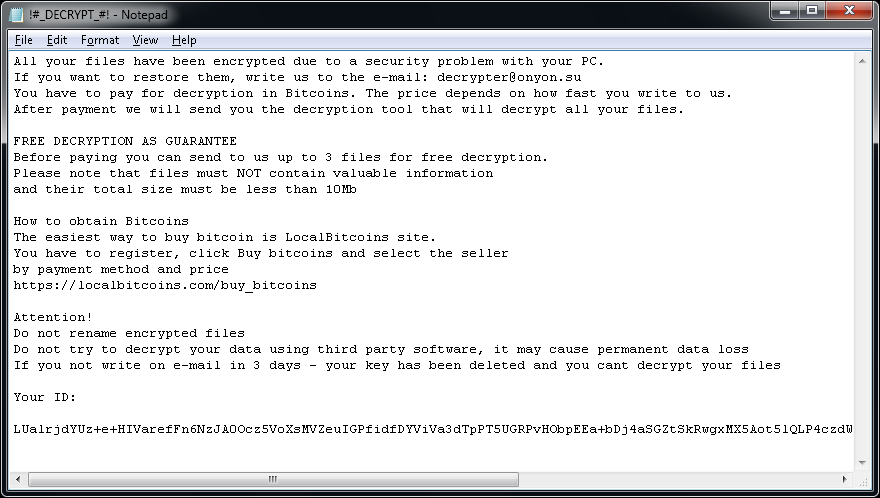

Når filene dine har blitt kryptert, endres skrivebordsbakgrunnen til følgende:

Du kan også se ett av følgende løsepengekrav:

Crypt888

Crypt888 (også kjent som Mircop) er en form for løsepengevirus som ble oppdaget første gang i juni 2016. Her ser du tegnene på infeksjon:

Crypt888 legger til Lock. i begynnelsen av filnavn (for eksempel Thesis.doc = Lock.Thesis.doc).

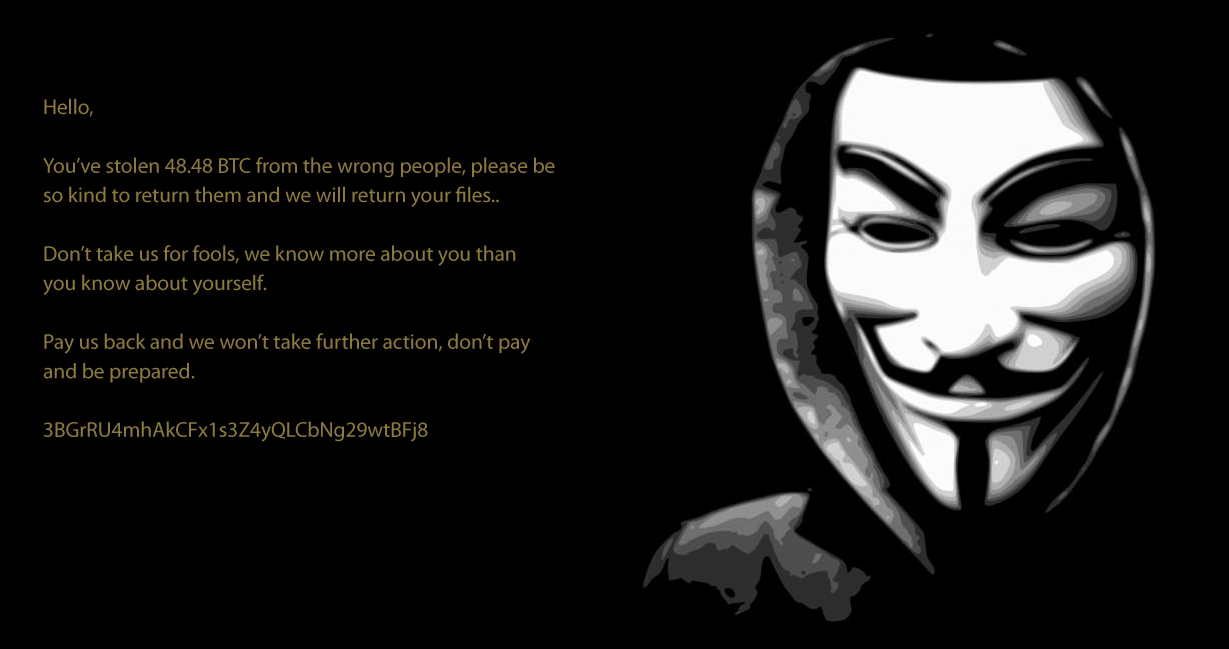

Etter å ha kryptert filene dine, endrer Crypt888 bakgrunnen på skrivebordet til en av disse:

Hvis Crypt888 har kryptert filene dine kan du klikke her for å laste ned en gratis fiks:

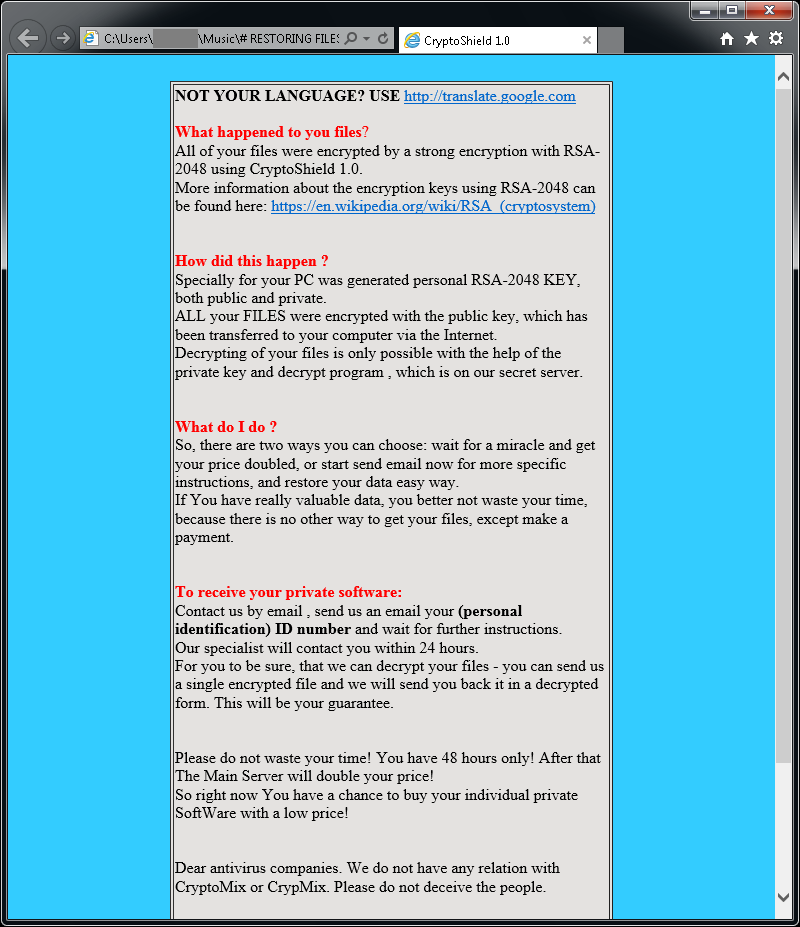

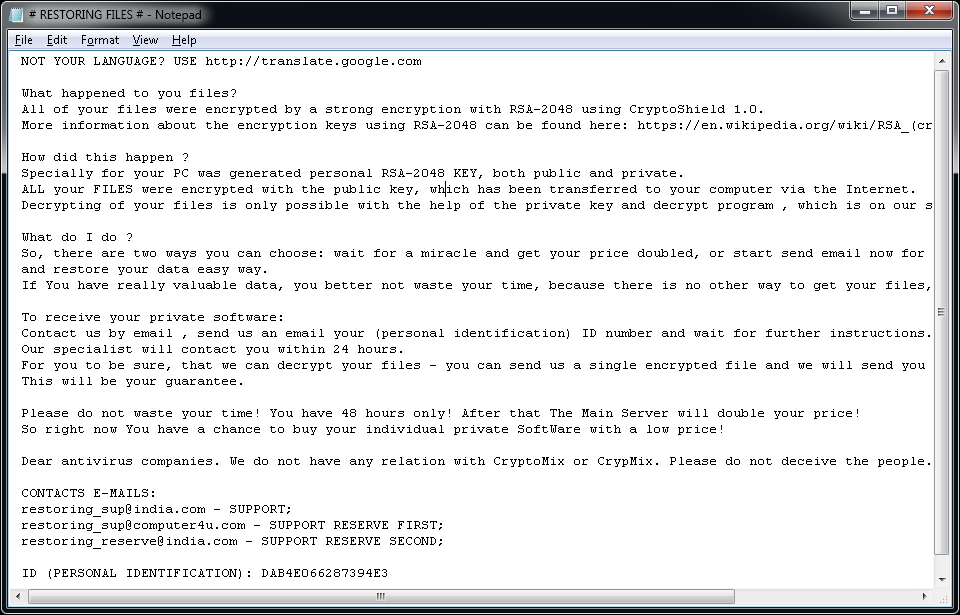

CryptoMix (frakoblet)

CryptoMix (også kjent som CryptFile2 eller Zeta) er en type løsepengevirus som ble oppdaget for første gang i mars 2016. Tidlig i 2017 ble en ny variant av CryptoMix, under navnet CryptoShield, oppdaget. Begge variantene krypterer filer ved hjelp av AES256-kryptering med en unik krypteringsnøkkel som lastes ned fra en ekstern server. Hvis serveren ikke er tilgjengelig eller brukeren ikke er koblet til Internett, vil løsepengeviruset kryptere filene med en fast nøkkel (også kalt frakoblet nøkkel).:

Viktig: Dekrypteringsverktøyet som leveres, støtter bare filer som er kryptert med frakoblet nøkkel. I tilfeller der frakoblet nøkkel ikke ble brukt til å kryptere filene, vil verktøyet vårt ikke kunne gjenopprette filene, og ingen filer vil bli endret.

Oppdatering 21.07.2017: Dekrypteringen ble oppdatert til også å fungere med Mole-varianten.

Krypterte filer vil ha en av disse filtypene: .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd, .rscl eller .MOLE.

Følgende filer kan finnes på PC-en etter at filene er kryptert:

Hvis CryptoMix har kryptert filene dine, kan du klikke her for å laste ned en gratisfiks:

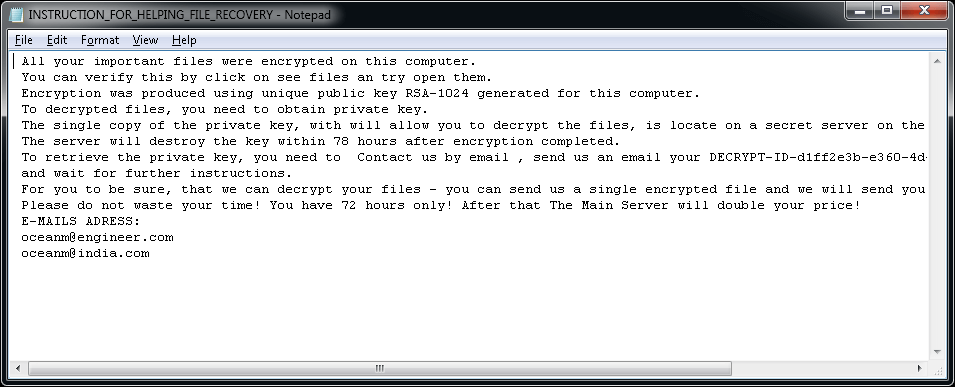

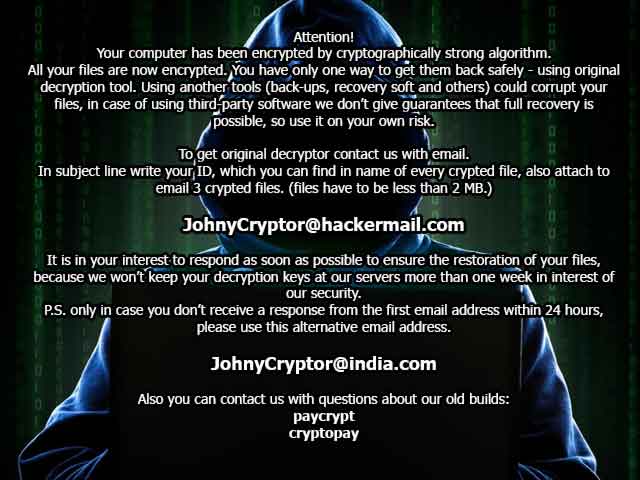

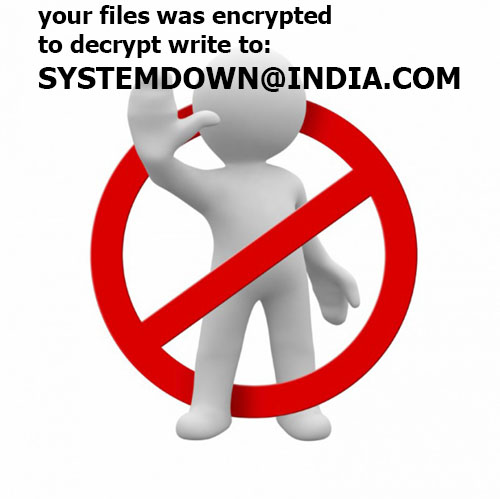

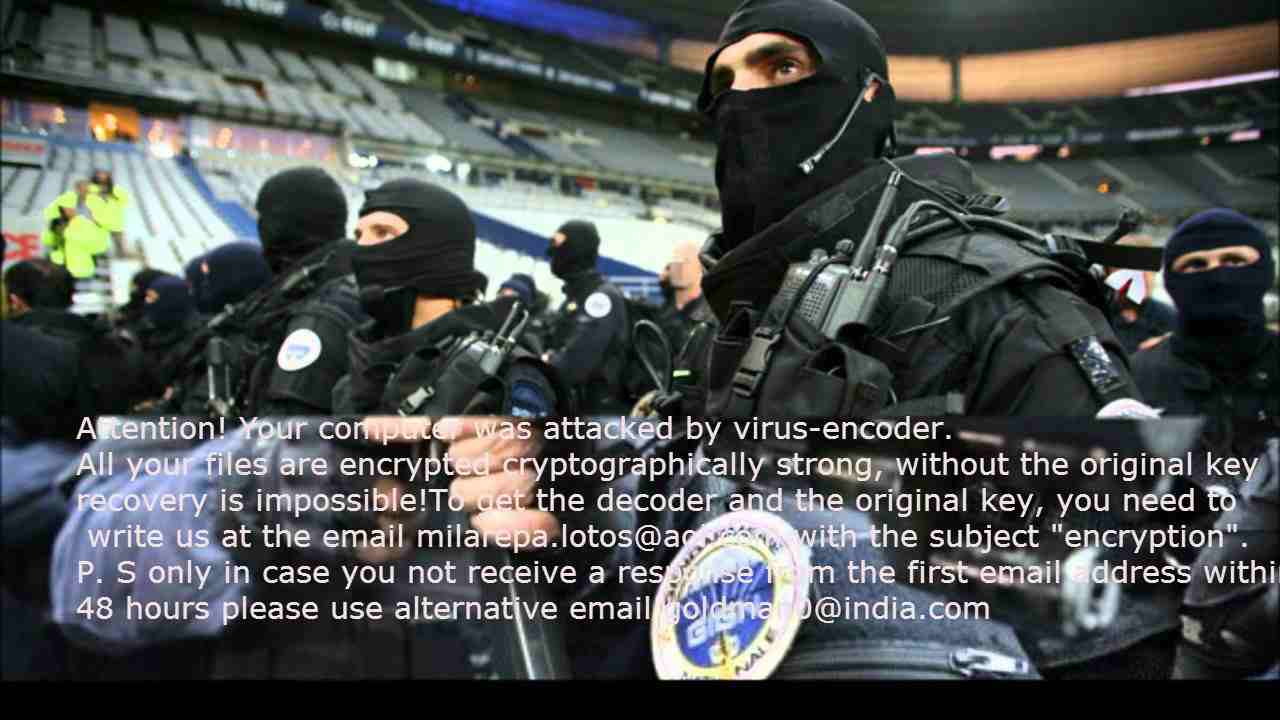

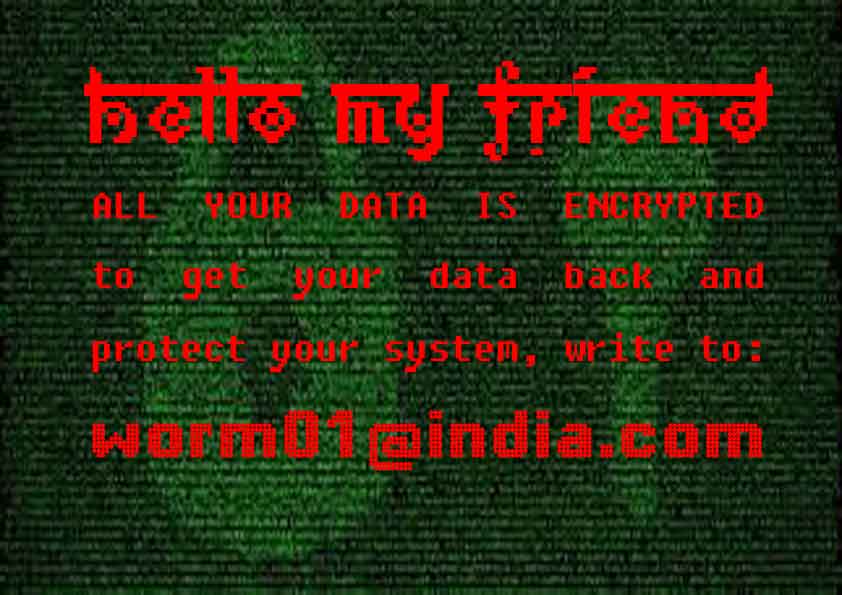

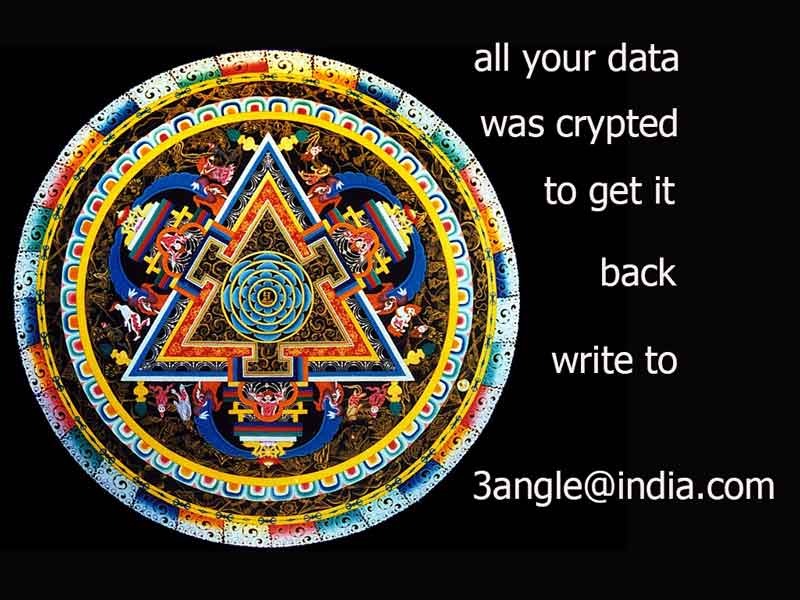

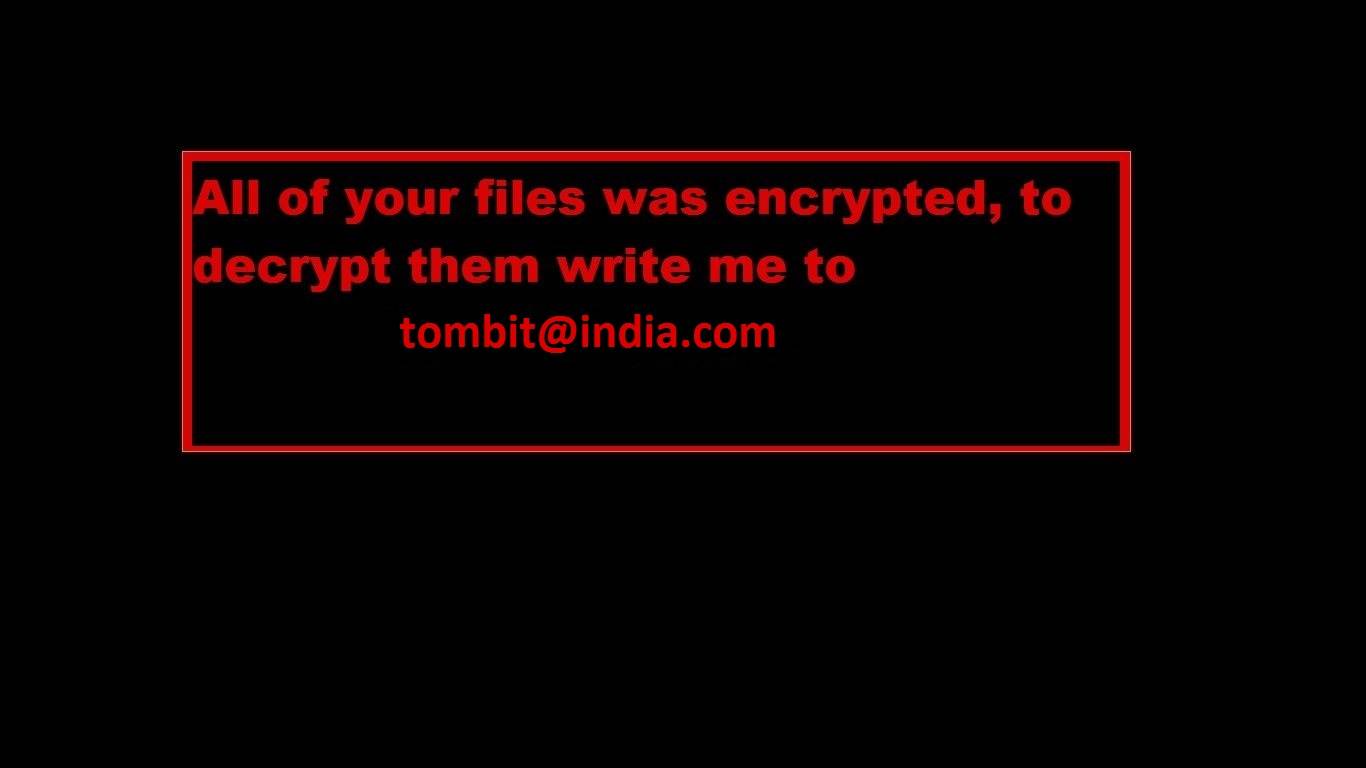

CrySiS

CrySiS (JohnyCryptor, Virus-Encode, Aura, Dharma) er en type løsepengevirus som først ble observert september 2015. Det bruker AES-256 kombinert med RSA-1024 asymmetrisk kryptering.

Krypterte filer har mange ulike filtyper, blant annet disse:

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

.{tombit@india.com}.dharma,

.wallet

Når filene dine er kryptert, vises en av disse meldingene (se nedenfor). Meldingen ligger i filen Decryption instructions.txt, Decryptions instructions.txt, README.txt, Readme to restore your files.txt eller HOW TO DECRYPT YOUR DATA.txt på brukerens skrivebord. I tillegg endres skrivebordsbakgrunnen til et av bildene under.

Hvis CrySiS har kryptert filene dine, kan du klikke her for å laste ned en gratis fiks:

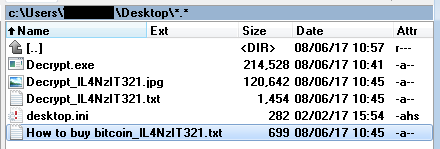

EncrypTile

EncrypTile er et løsepengevirus som vi først observerte i november 2016. Etter et halvt års utvikling fant vi en ny, endelig versjon av dette løsepengeviruset. Det bruker AES-128-kryptering som bruker en nøkkel som er konstant for en gitt PC og bruker.

Løsepengeviruset legger til ordet encrypTile i filnavnet:

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

Løsepengeviruset oppretter også fire nye filer på brukerens skrivebord. Navnene på disse filene er oversatt fra de engelske navnene, som er:

Under kjøring vil løsepengeviruset aktivt hindre brukeren i å kjøre verktøy som kan fjerne det. I blogginnlegget finner du mer informasjon om hvordan du utfører dekrypteringen hvis løsepengeviruset kjører på PC-en din.

FindZip

FindZip er en type løsepengevirus som ble observert i slutten av februar 2017. Dette løsepengeviruset spres på Mac OS X (versjon 10.11 eller senere). Krypteringen er basert på opprettelse av ZIP-filer, og hver kryptert fil er et ZIP-arkiv som inneholder originaldokumentet.

Krypterte filer har filtypen .crypt.

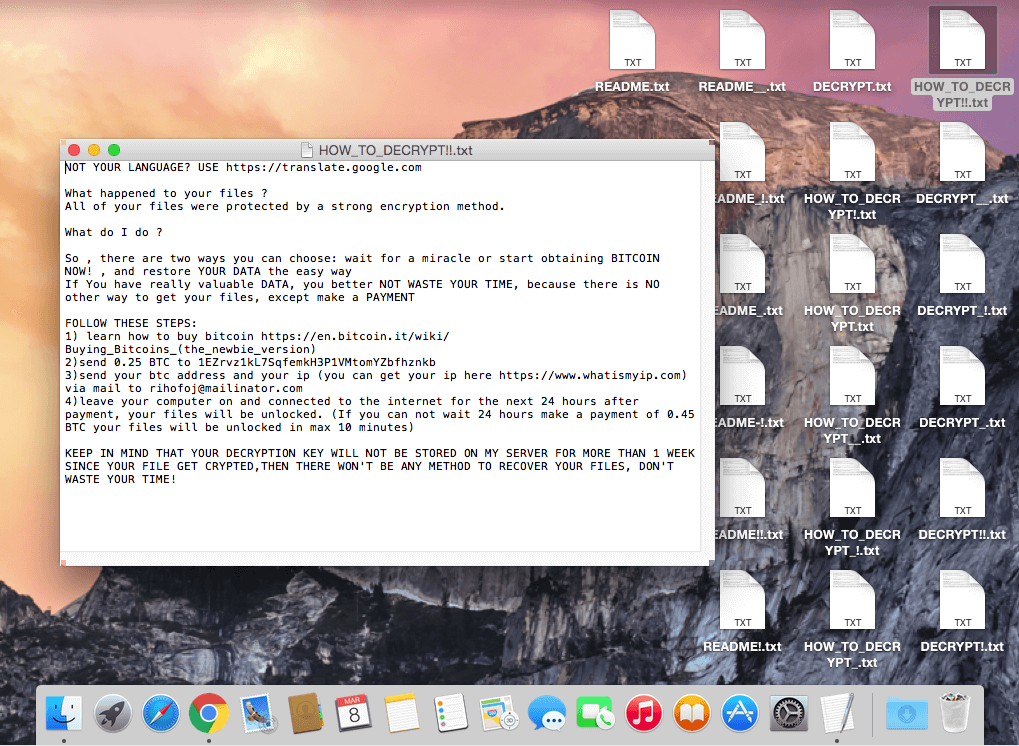

Etter at filene har blitt kryptert, opprettes flere filer på brukerens skrivebord med varianter av følgende navn: DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt. Alle filene er helt like og inneholder denne tekstmeldingen:

Spesielt: Fordi AVAST-dekrypteringsprogrammer er laget for Windows, er det nødvendig å installere et emuleringslag på Mac (WINE, CrossOver). Hvis du trenger mer informasjon, kan du lese dette blogginnlegget.

Hvis FindZip har kryptert filene dine, kan du klikke her for å laste ned en gratis fiks:

Fonix

Fonix-løsepengeviruset var aktivt fra juni i 2020. Det er skrevet i C++ og bruker et krypteringssystem med tre nøkler (RSA-4096 hovednøkkel, RSA-2048 øktnøkkel og 256-biters filnøkkel for SALSA/ChaCha-kryptering). I februar i 2021 stengte opphavspersonene virksomheten sin og publiserte RSA-hovednøkkelen som kan brukes til å dekryptere filene gratis.

Krypterte filer vil ha en av disse filtypene:

.FONIX,

.XINOF

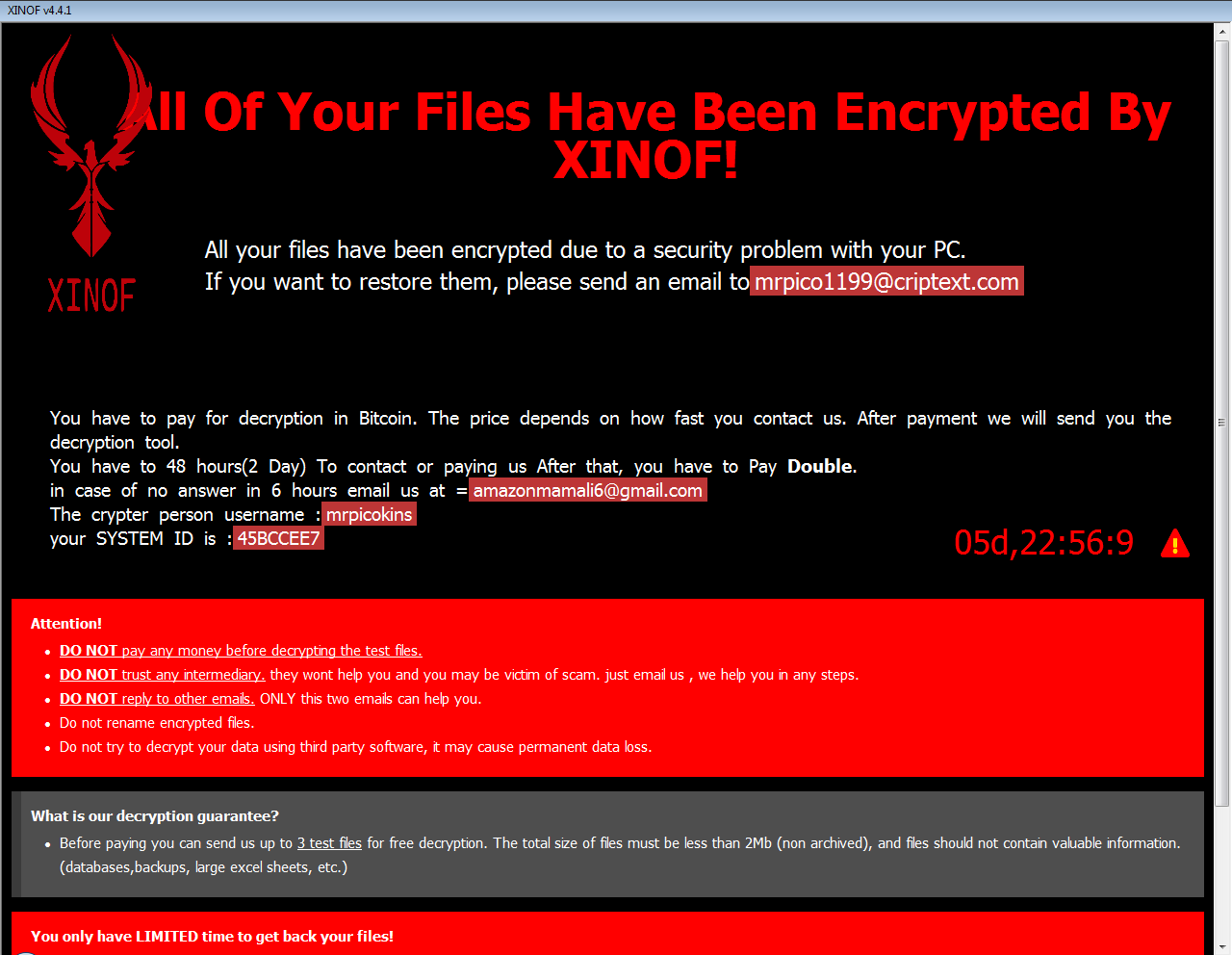

Når filene på offerets maskin er kryptert, viser løsepengeviruset denne meldingen på skjermen:

Hvis Fonix har kryptert filene dine, kan du klikke her for å laste ned en gratis fiks:

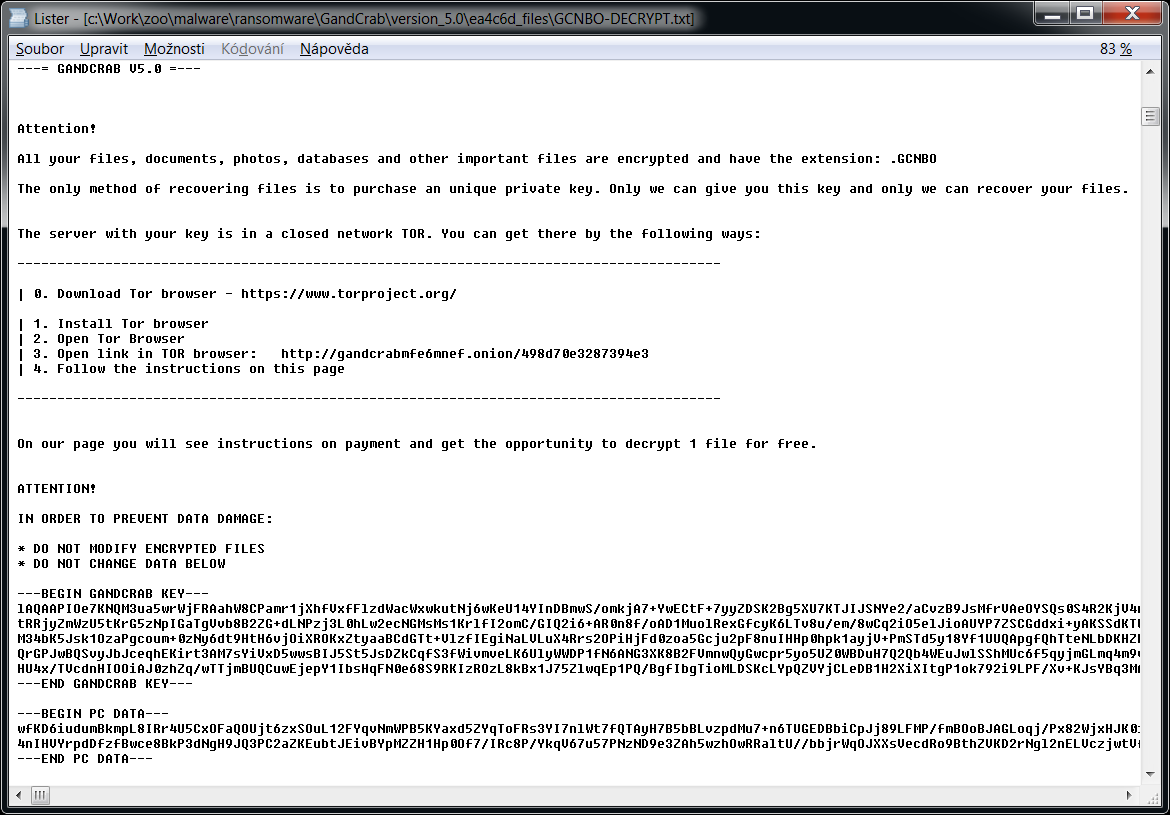

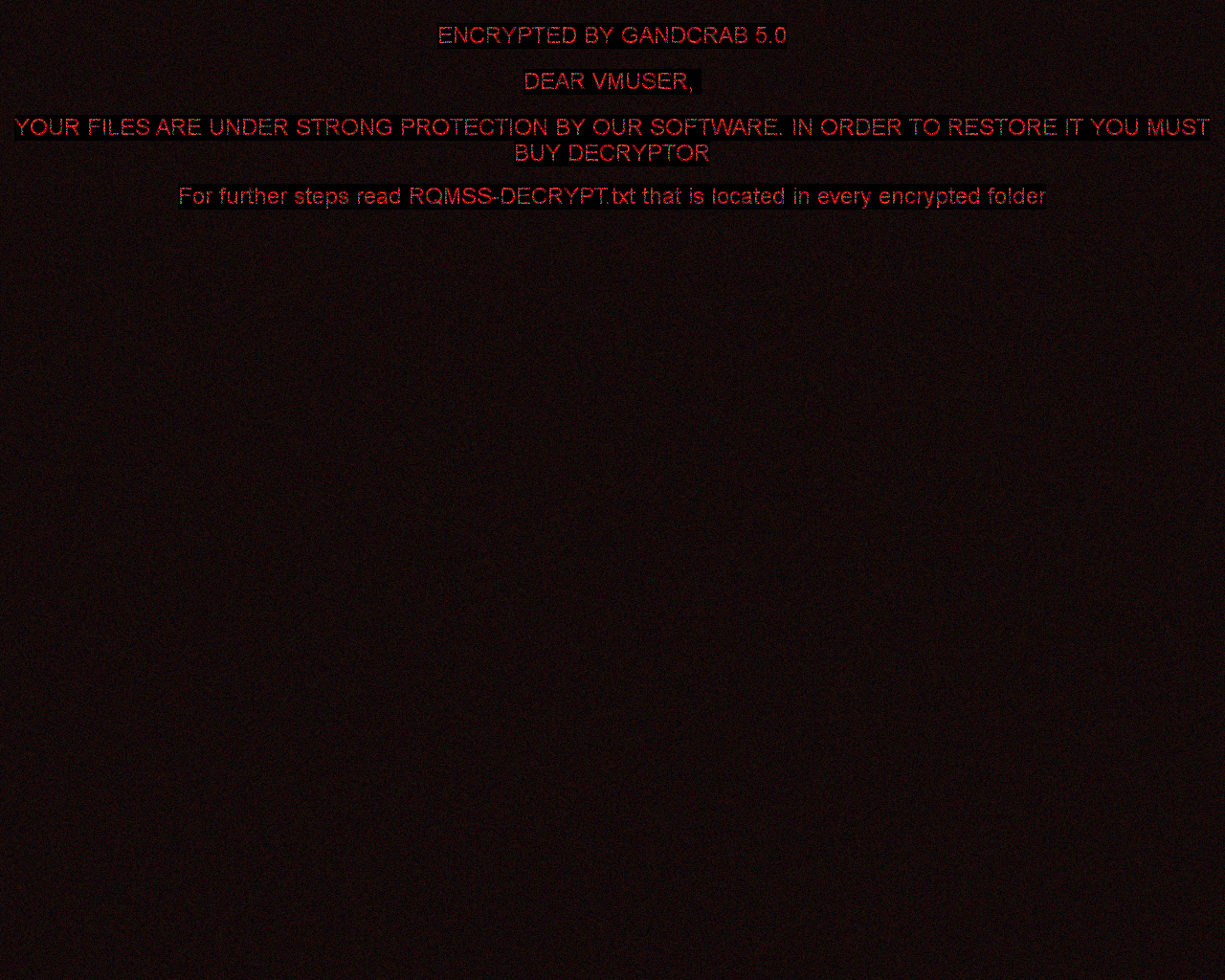

GandCrab

Gandcrab er et av de mest utbredte løsepengevirusene i 2018. Den 17. oktober 2018 publiserte Gandcrab-utviklerne 997 nøkler for ofre som befant seg i Syria. I juli i 2018 publiserte FBI hovednøkler for dekryptering av versjonene 4 til 5.2. Denne versjonen av dekrypteringen bruker disse nøklene og kan dekryptere filer gratis.

Løsepengeviruset legger til flere ulike filtyper:

.GDCB,

.CRAB,

.KRAB,

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (bokstavener er tilfeldige)

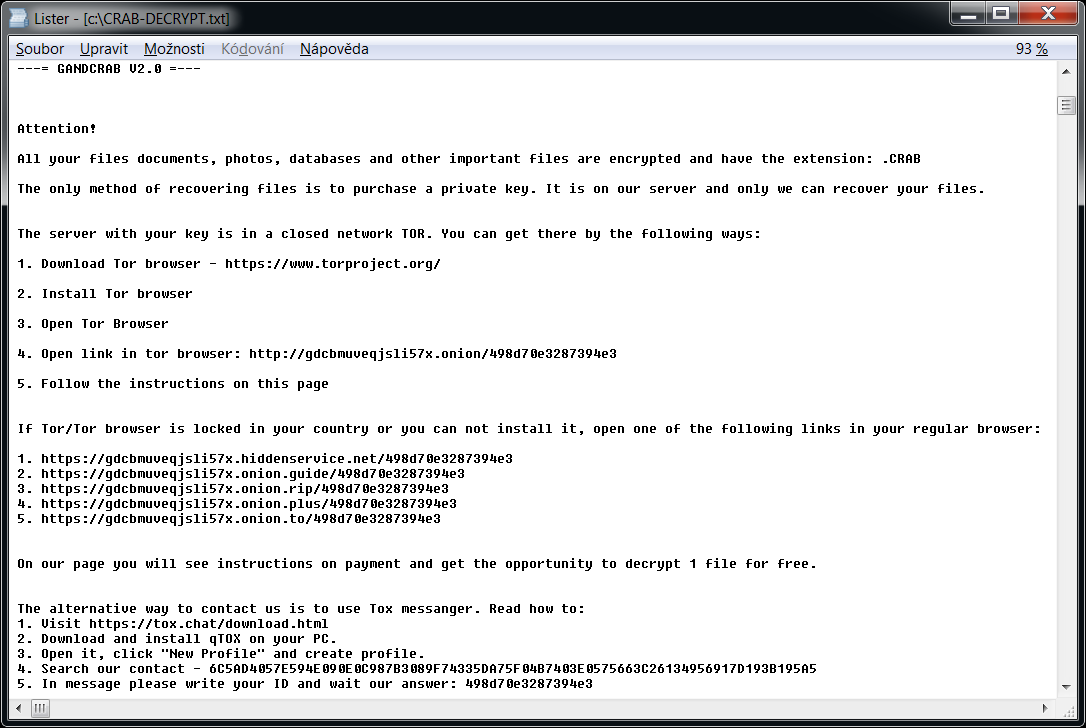

Løsepengeviruset oppretter også en tekstfil med et av navnene GDCB-DECRYPT.txt, CRAB-DECRYPT.txt, KRAB_DECRYPT.txt, %tilfeldige_bokstaver%-DECRYPT.txt eller %tilfeldige_bokstaver%-MANUAL.txt, i hver mappe. Innholdet i filen vises under.

Nyere versjoner av løsepengeviruset kan også plassere følgende bilde på brukerens skrivebord:

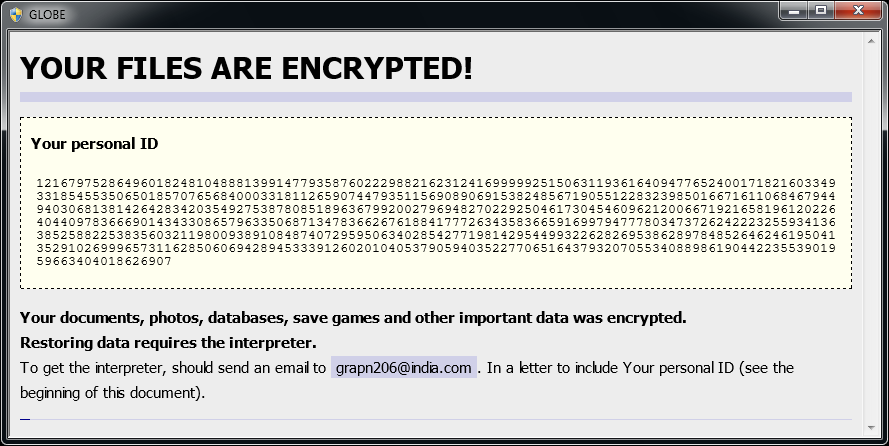

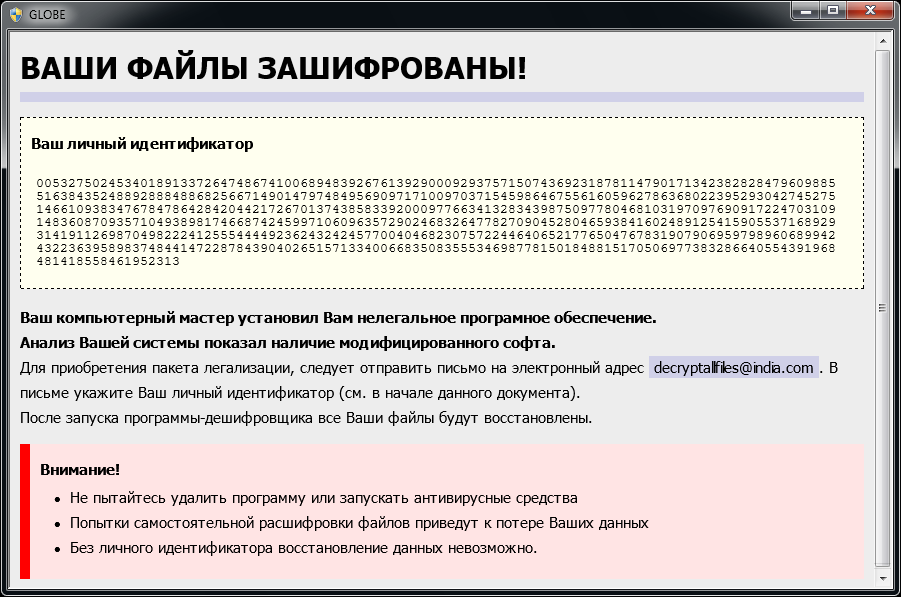

Globe

Globe er en type løsepengevirus som har blitt observert siden august 2016. Avhengig av type, bruker den krypteringsmetoden RC4 eller Blowfish. Her ser du tegnene på infeksjon:

Globe gir filnavnet en av disse filtypene: .ACRYPT, .GSupport[0-9], .blackblock, .dll555, .duhust, .exploit, .frozen, .globe, .gsupport, .kyra, .purged, .raid[0-9], .siri-down@india.com, .xtbl, .zendrz, .zendr[0-9] eller .hnyear. Noen av versjonene vil også kryptere filnavnet.

Når filene dine er kryptert, vises en melding (den er plassert i filen How to restore files.hta eller Read Me Please.hta):

Hvis FindZip har kryptert filene dine, kan du klikke her for å laste ned en gratis fiks:

HermeticRansom

HermeticRansom er et løsepengevirus som ble brukt i begynnelsen av Russlands invasjon av Ukraina. Det er skrevet i Go-språk, og krypterer filer med AES GCM symmetrisk chiffrering. Ofrene for dette angrepet kan dekryptere filene sine gratis.

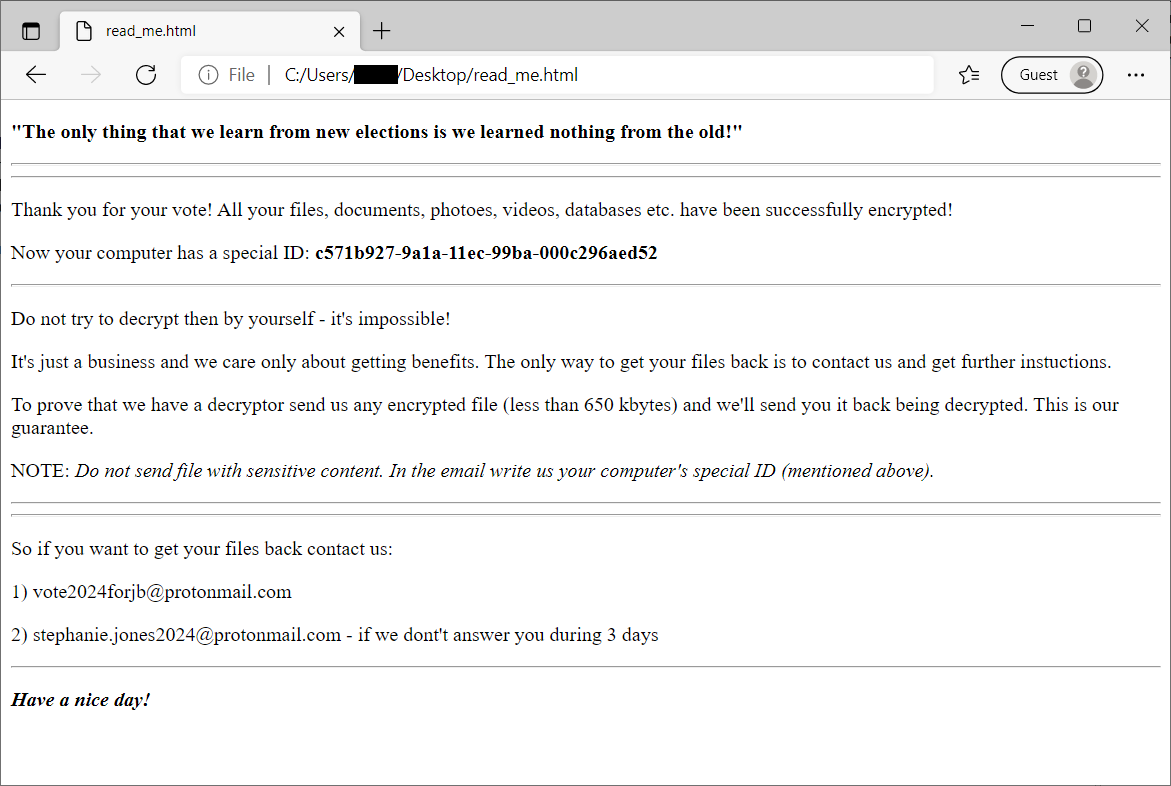

Krypterte filer kan gjenkjennes med filtypen .[vote2024forjb@protonmail.com].encryptedJB. I tillegg legges filen read_me.html på skrivebordet til brukeren (se bilde nedenfor).

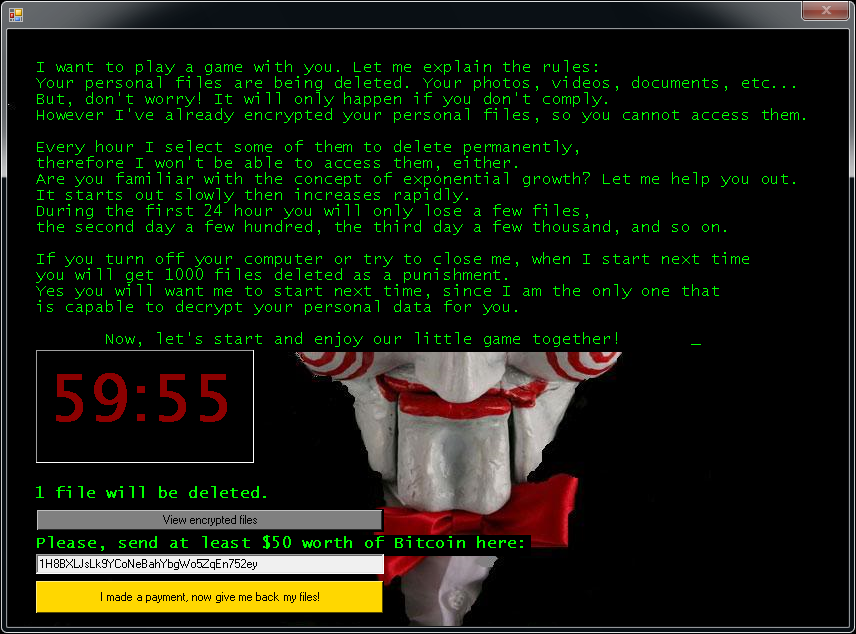

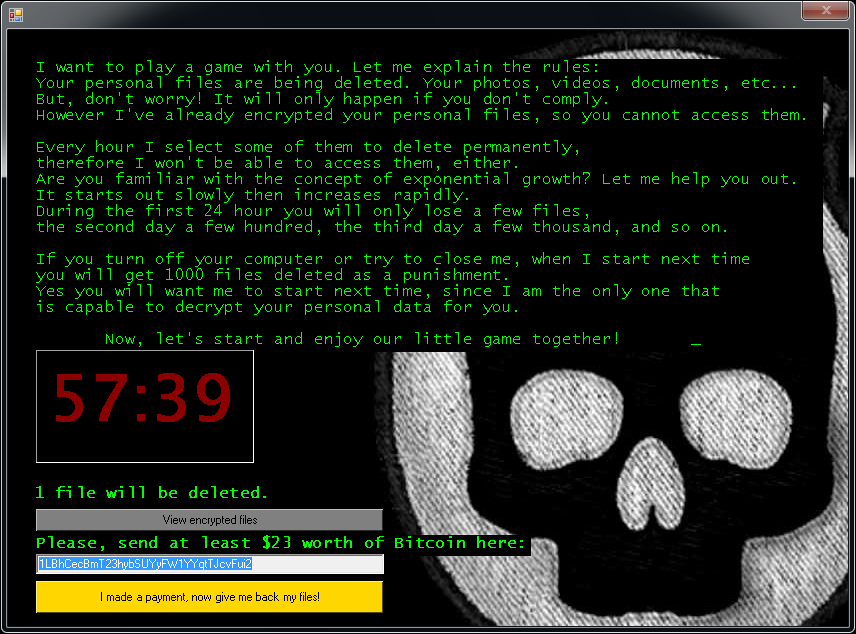

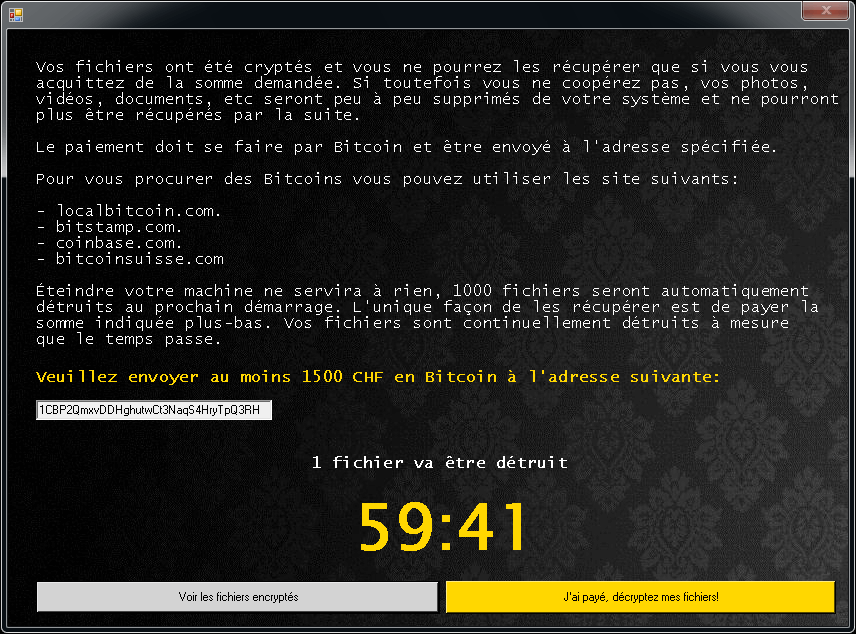

Jigsaw

Jigsaw er en type løsepengevirus som har blitt observert siden mars 2016. Den har navn etter filmfiguren «The Jigsaw Killer». Ulike varianter av løsepengeviruset bruker bilder av Jigsaw Killer på løsepengeskjermen.

Krypterte filer vil ha en av følgende filtyper: .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org eller .gefickt.

Etter at filene dine er kryptert, vises ett av skjermbildene nedenfor:

Hvis Jigsaw har kryptert filene dine, kan du klikke her for å laste ned en gratisfiks:

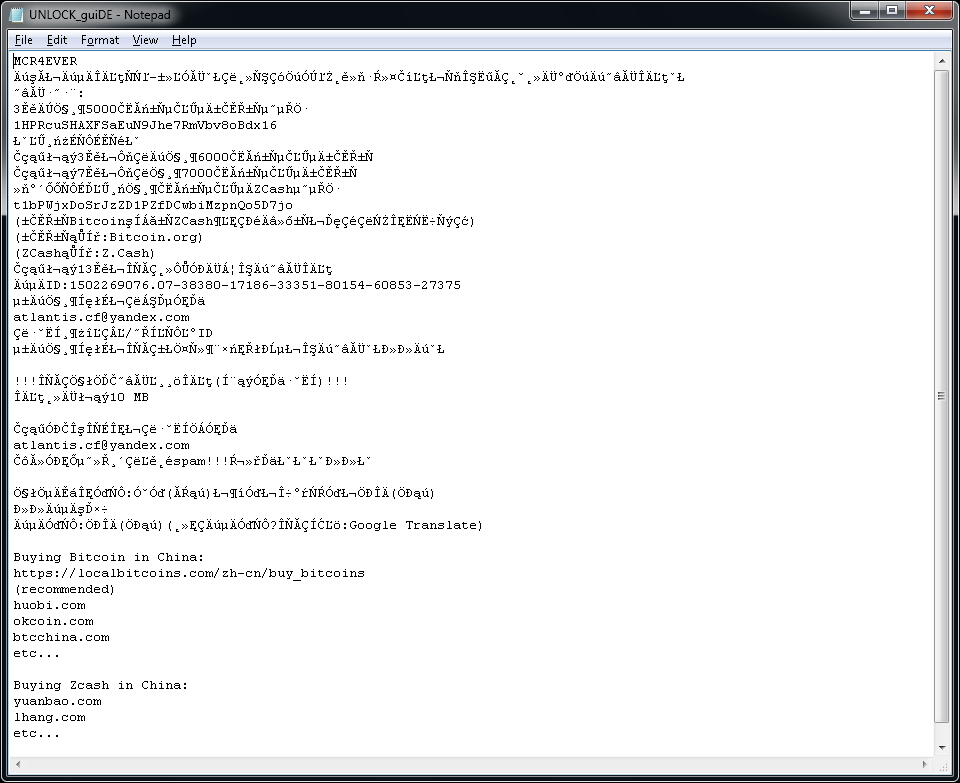

LambdaLocker

LambdaLocker er en type løsepengevirus som først ble observert i mai 2017. Det er skrevet i programmeringsspråket Python, og varianten som spres for øyeblikket kan dekrypteres.

Løsepengeviruset legger til filtypen .MyChemicalRomance4EVER etter filnavnet:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

Løsepengeviruset oppretter også en tekstfil med navnet UNLOCK_guiDE.txt på skrivebordet til brukeren. Innholdet i filen vises under.

Legion

Legion er en form for løsepengevirus som ble oppdaget første gang i juni 2016. Her ser du tegnene på infeksjon:

Legion legger til en variant av ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion eller .$centurion_legion@aol.com$.cbf på slutten av filnavnet (for eksempel Thesis.doc = Thesis.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion)

Etter å ha kryptert filene dine endrer Legion bakgrunnen på skrivebordet og viser en melding på skjermen:

Hvis Legion har kryptert filene dine kan du klikke her for å laste ned en gratis fiks:

NoobCrypt

NoobCrypt er en type løsepengevirus som har blitt observert siden slutten av juli 2016. For å kryptere brukernes filer bruker dette løsepengeviruset krypteringsmetoden AES 256.

NoobCrypt endrer ikke filnavnet. Filer som er kryptert, kan imidlertid ikke åpnes med det tilknyttede programmet.

Når filene dine er kryptert, vises en melding (den er plassert i filen ransomed.html på brukerens skrivebord):

Hvis NoobCrypt har kryptert filene dine, kan du klikke her for å laste ned en gratis fiks:

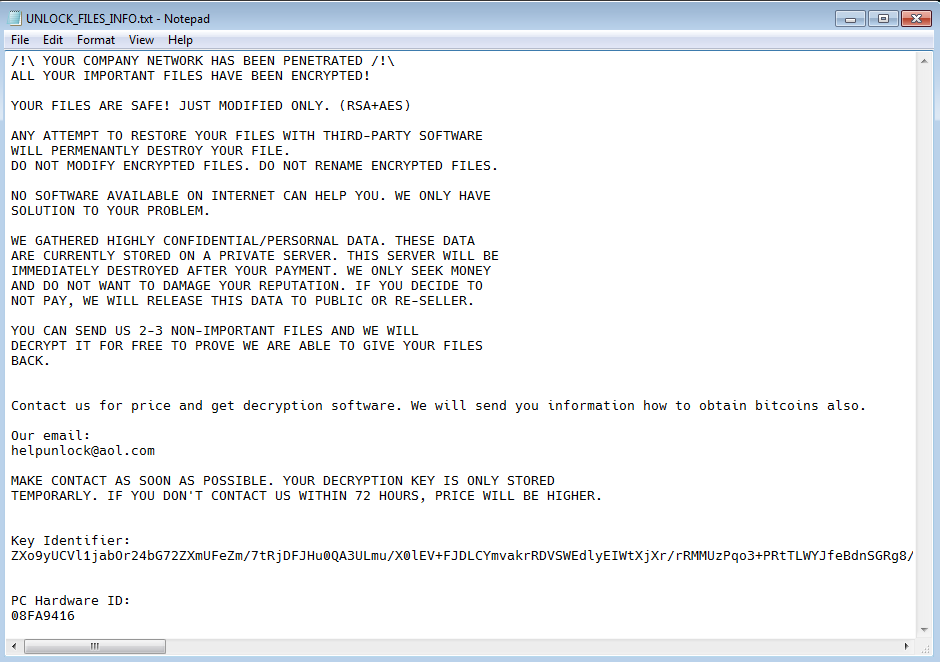

Prometheus

Prometheus-løsepengeviruset er skrevet i .NET (C#) og krypterer filer enten med Chacha20 eller AES-256. Filkrypteringsnøkkelen krypteres deretter med RSA-2048 og lagres på slutten av filen. Noen varianter av løsepengeviruset kan dekrypteres gratis.

Krypterte filer kan gjenkjennes med en av disse filtypene:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

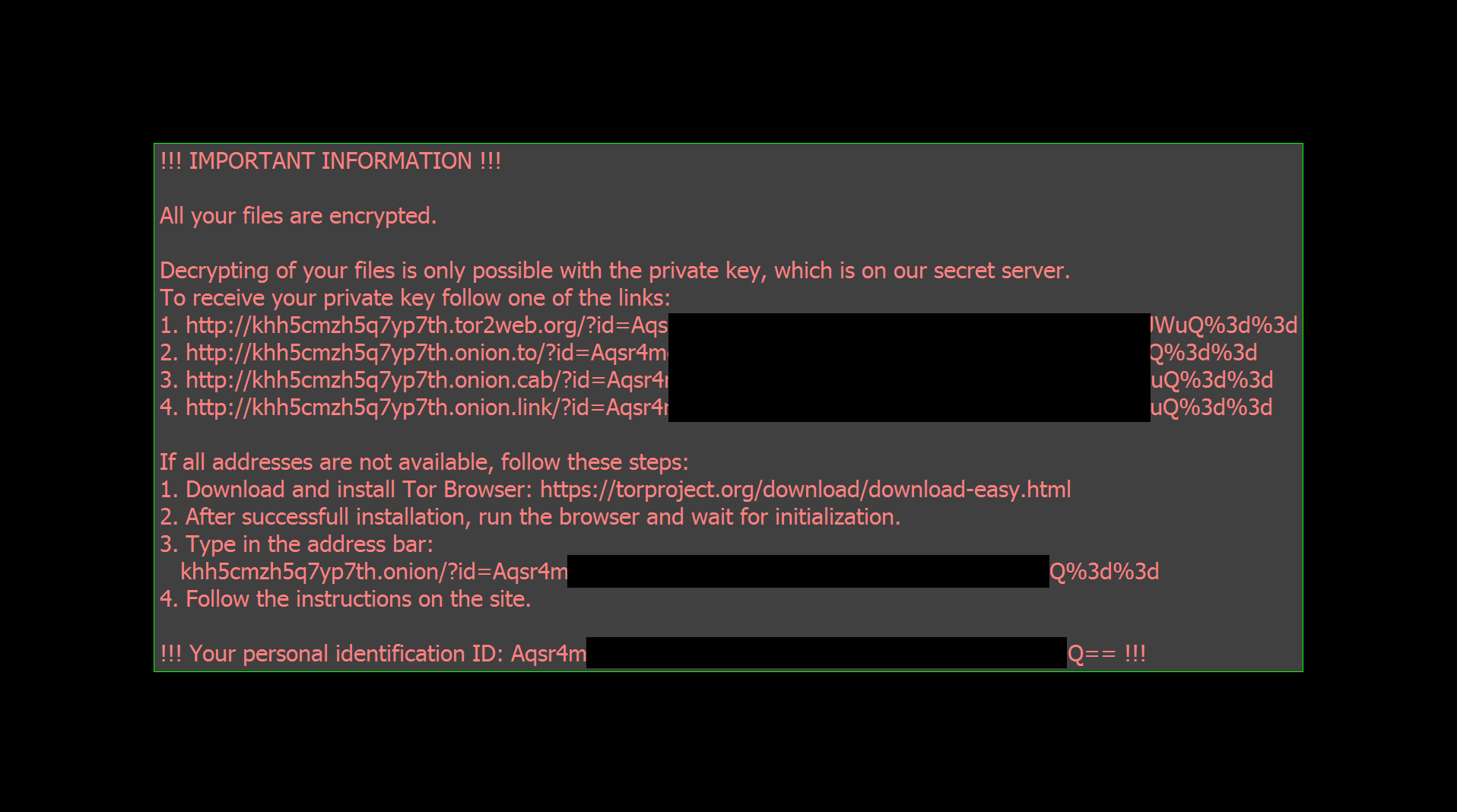

I tillegg legges en løsepengemelding på skrivebordet til brukeren med et av disse navnene:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

TargetCompany

TargetCompany er et løsepengevirus som krypterer brukerfiler med Chacha20-chiffrering. Ofrene for dette angrepet kan nå dekryptere filene sine gratis.

Krypterte filer kan gjenkjennes med en av disse filtypene:

.mallox

.exploit

.architek

.brg

.carone

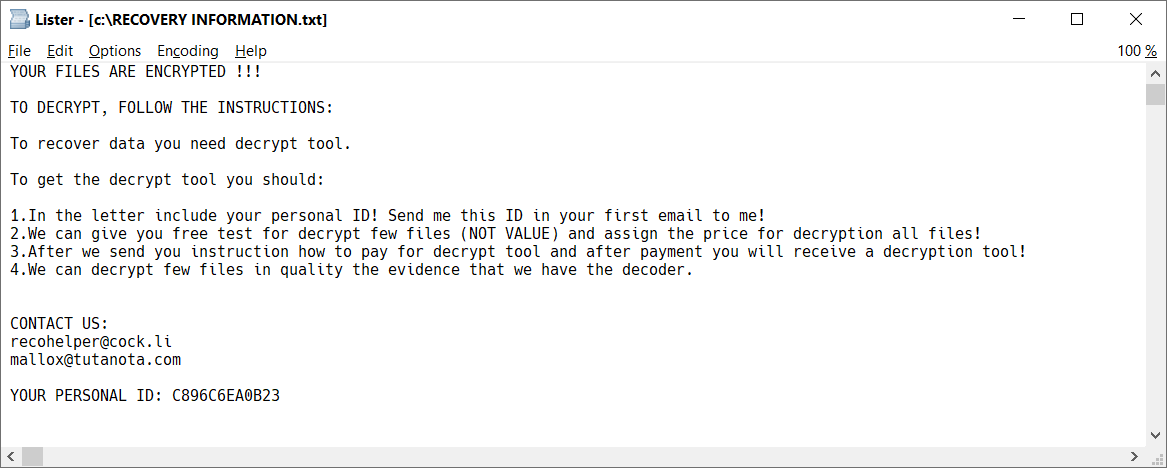

I alle mapper som inneholder minst én kryptert fil finnes det også en fil med et løsepengekrav, med navnet RECOVERY INFORMATION.txt (se bilde nedenfor).

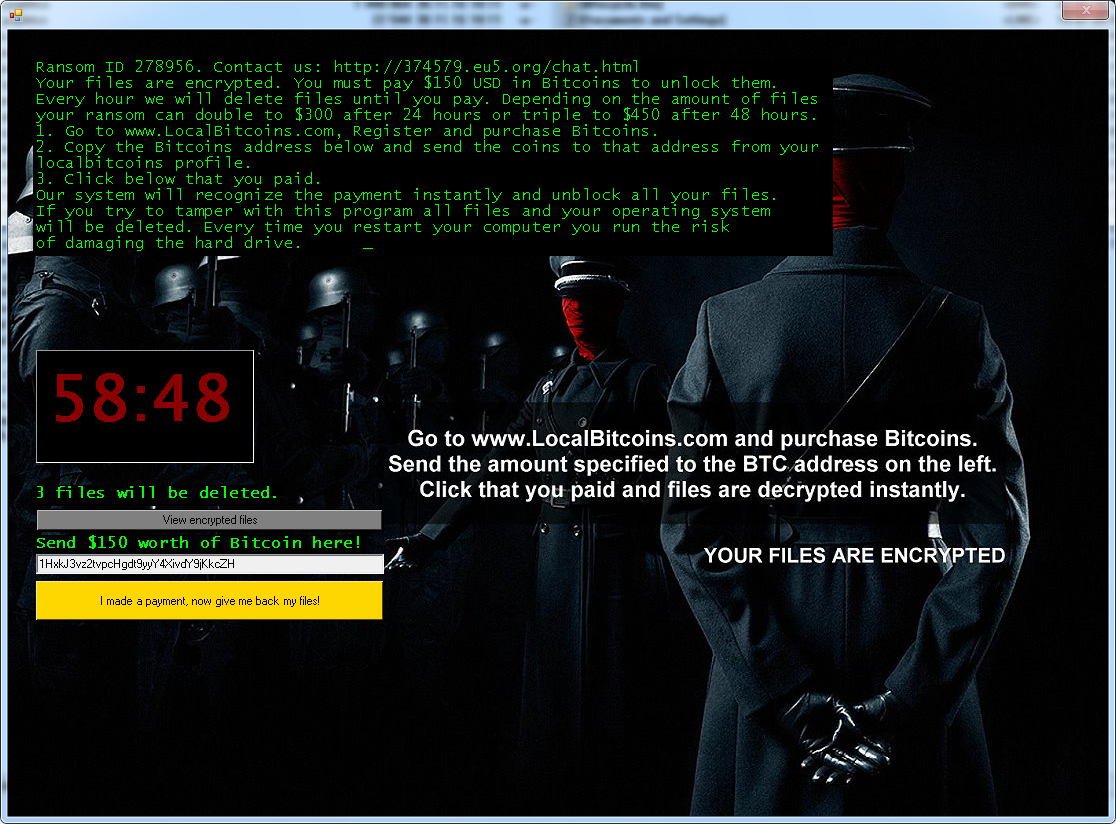

Stampado

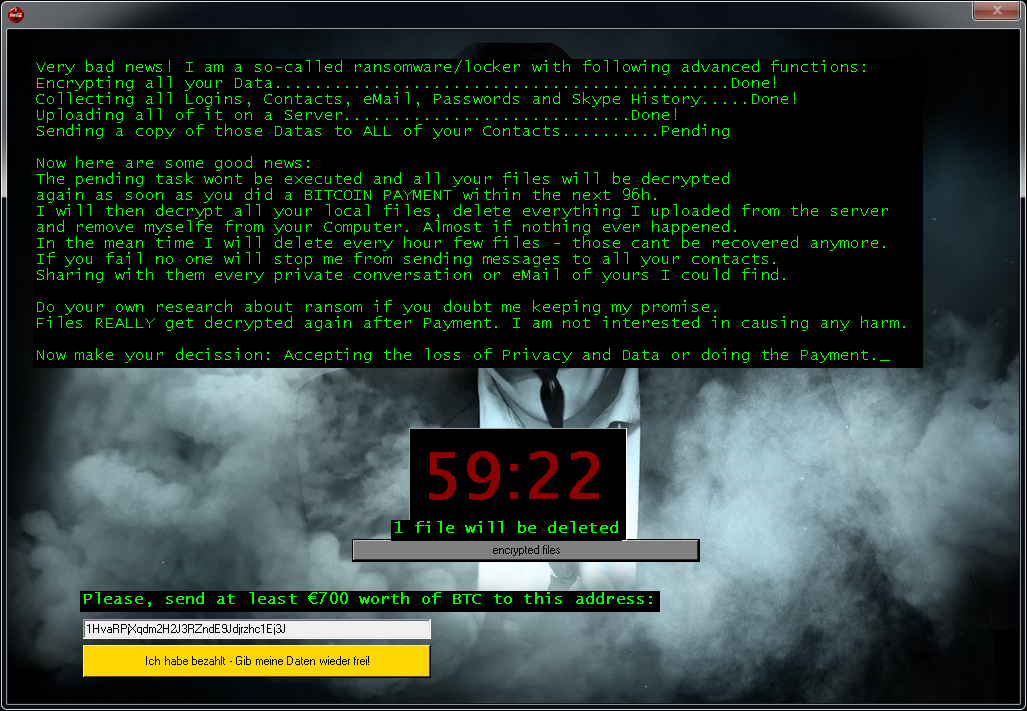

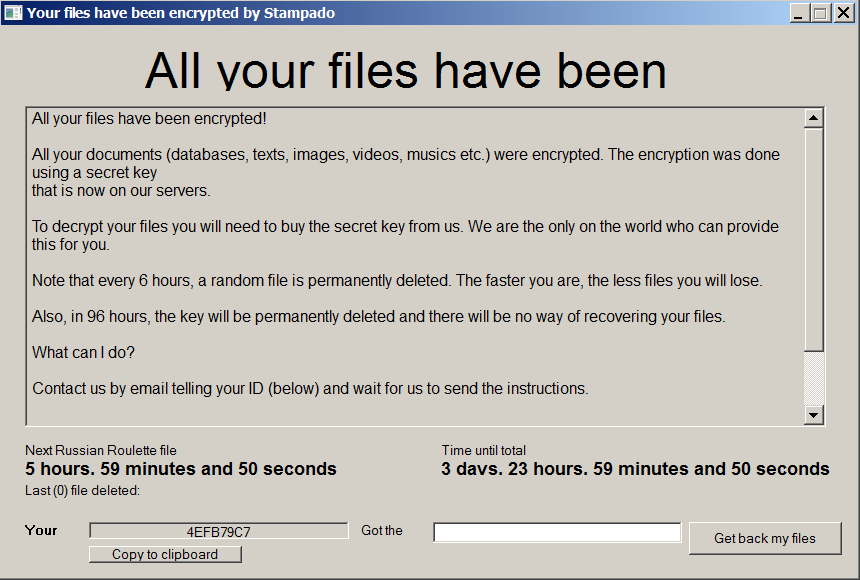

Stampado er en type løsepengevirus som er skrevet med skriptverktøyet AutoIt. Det har vært observert siden august 2016. Det selges på det mørke nettet, og nye varianter oppdages stadig. En av versjonene kalles også Philadelphia.

Stampado bruker filtypen .locked på de krypterte filene. Enkelte varianter krypterer også selve filnavnet, slik at filnavnet kan se ut som enten dokument.docx.locked eller 85451F3CCCE348256B549378804965CD8564065FC3F8.locked.

Når krypteringen er fullført, vises følgende skjermbilde:

Hvis Stampado har kryptert filene dine, kan du klikke her for å laste ned en gratisfiks:

SZFLocker

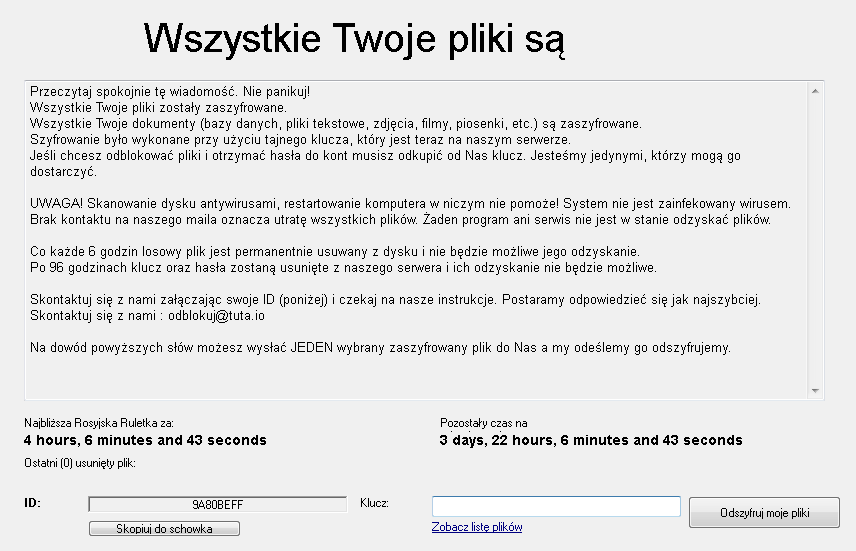

SZFLocker er en form for løsepengevirus som ble oppdaget første gang i mai 2016. Her ser du tegnene på infeksjon:

SZFLocker legger til .szf i slutten av filnavnet (for eksempel Thesis.doc = Thesis.doc.szf).

Når du prøver å åpne en kryptert fil viser SZFLocker følgende beskjed (på polsk):

Hvis SZFLocker har kryptert filene dine kan du klikke her for å laste ned en gratis fiks:

TeslaCrypt

TeslaCrypt er en form for løsepengevirus som ble oppdaget første gang i februar 2015. Her ser du tegnene på infeksjon:

Den nyeste versjonen av TeslaCrypt endrer ikke navn på filene dine.

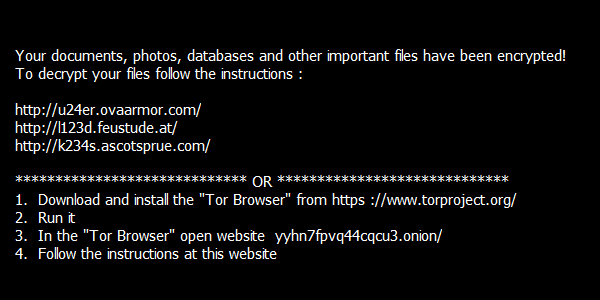

Etter å ha kryptert filene dine viser TeslaCrypt en variant av følgende melding:

Hvis TeslaCrypt har kryptert filene dine, kan du klikke her for å laste ned en gratis fiks:

Troldesh/Shade

Troldesh er også kjent som Shade eller Encoder.858, og er et løsepengevirus som ble oppdaget i 2016. I slutten av april i 2020 stengte opphavspersonene til løsepengeviruset virksomheten sin og publiserte dekrypteringsnøkler som kan brukes til å dekryptere filene gratis.

Mer informasjon: https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

Krypterte filer vil ha en av disse filtypene:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

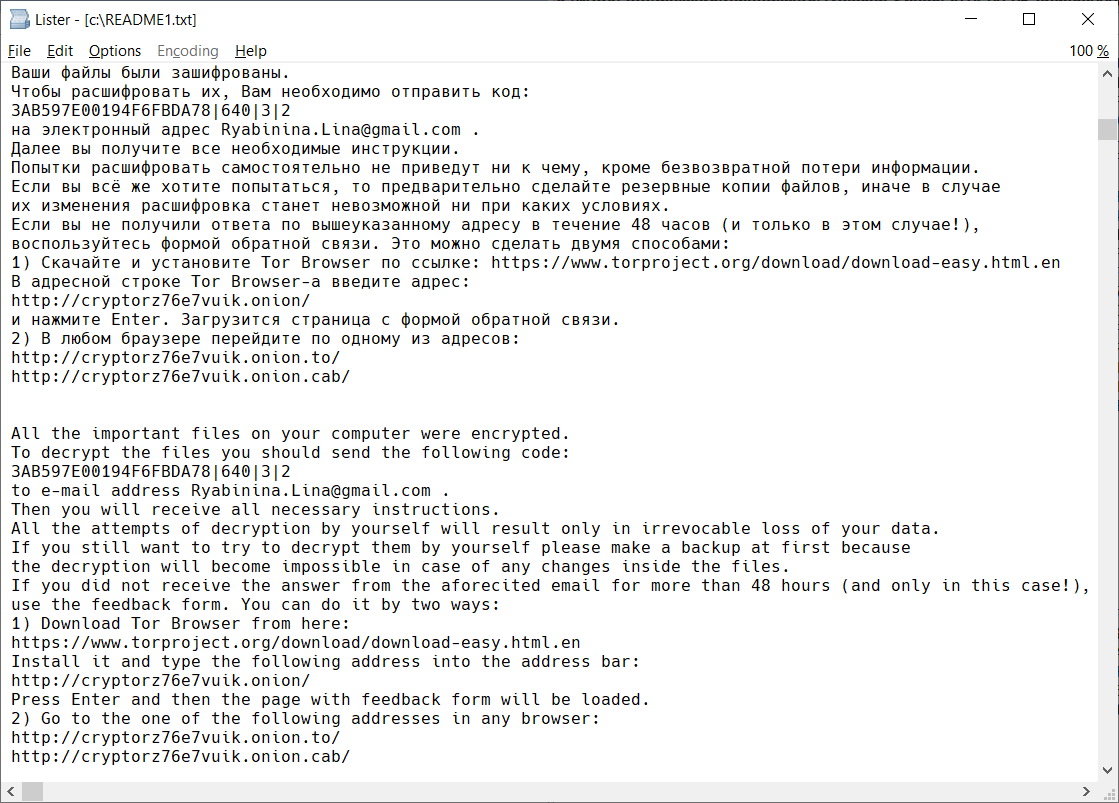

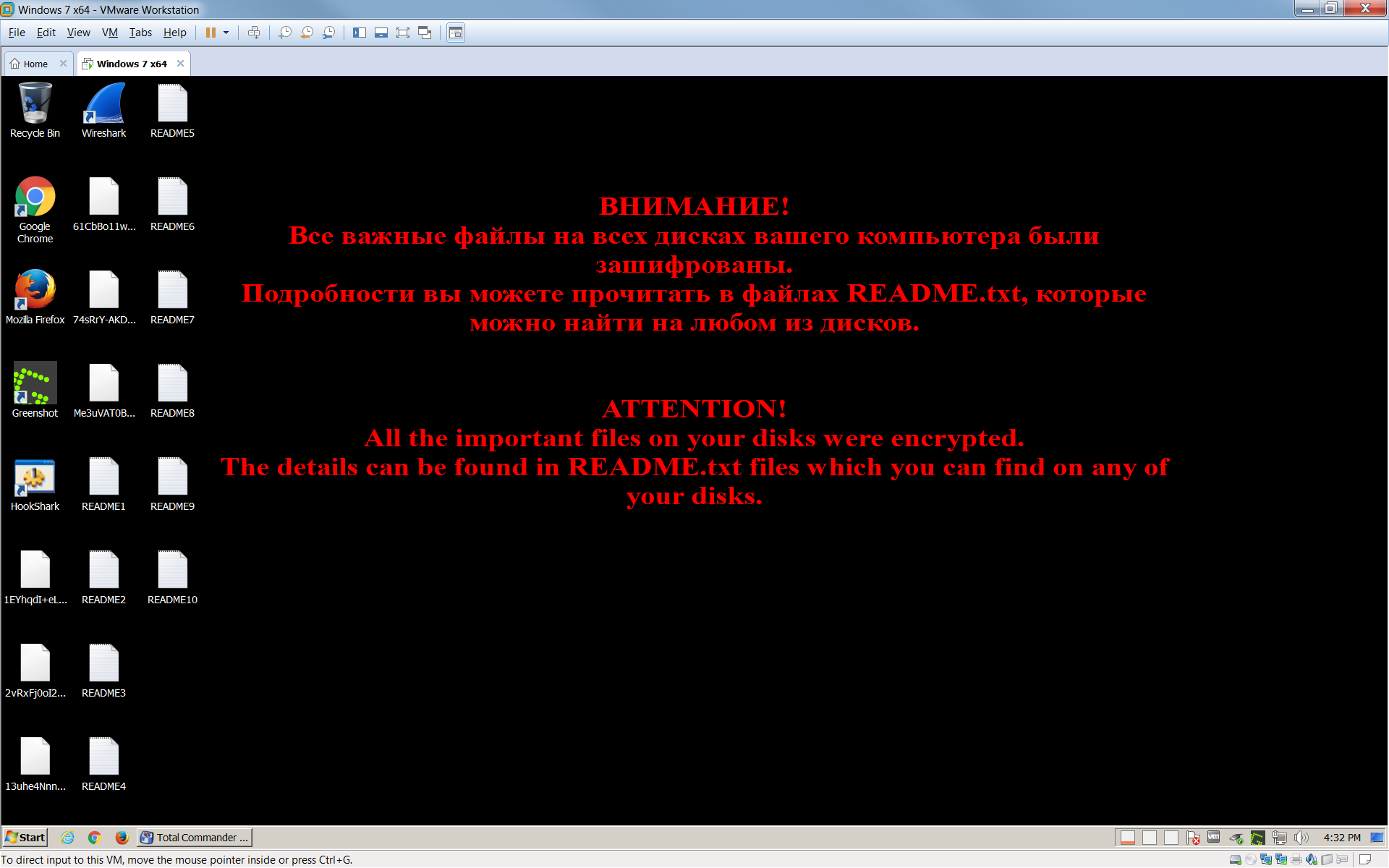

Etter at filene har blitt kryptert, opprettes flere filer på brukerens skrivebord med navnet READMEn.txt, der n er et tall fra 1 til 10. De opprettes på flere språk og inneholder denne teksten:

I tillegg endres brukerens skrivebordsbakgrunn og ser ut som dette bildet:

Hvis Troldesh har kryptert filene dine, kan du klikke her for å laste ned en gratis fiks:

XData

XData er en type løsepengevirus som ble avledet fra AES_NI og som i likhet med WannaCry spres til andre maskiner ved hjelp av Eternal Blue-angrepskoden.

Løsepengeviruset Stampado bruker filtypen ~xdata~ på de krypterte filene.

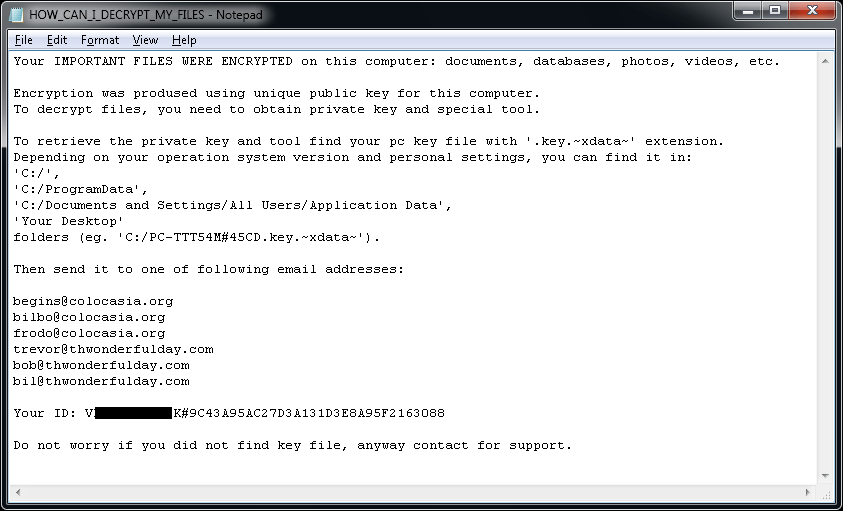

I alle mapper som har minst én kryptert fil, ligger filen HOW_CAN_I_DECRYPT_MY_FILES.txt. I tillegg oppretter løsepengeviruset en nøkkelfil med et navn som ligner på

[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ i følgende mapper:

• C:\

• C:\ProgramData

• Desktop (Skrivebord)

Filen HOW_CAN_I_DECRYPT_MY_FILES.txt inneholder følgende løsepengekrav:

Hvis Troldesh har kryptert filene dine, kan du klikke her for å laste ned en gratis fiks: