Alat Dekripsi Ransomware Gratis

Kena ransomware? Jangan bayar tebusannya!

Pilih tipe ransomware

Alat dekripsi ransomware gratis kami dapat membantu mendekripsi file yang terenkripsi oleh berbagai ransomware berikut. Cukup klik nama untuk melihat tanda-tanda infeksi dan dapatkan perbaikan gratis dari kami.

- AES_NI

- Pengunci Alcatraz

- Apocalypse

- AtomSilo & LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (Offline)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh/Shade

- XData

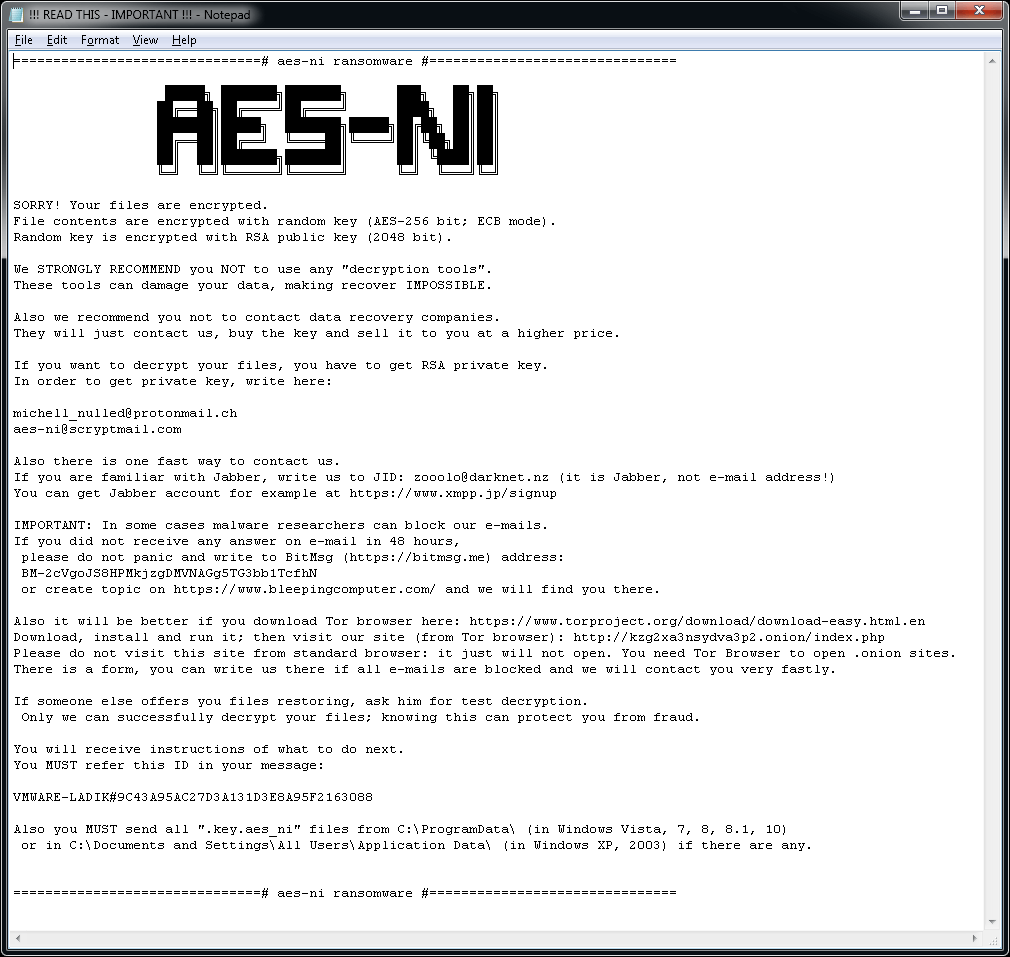

AES_NI

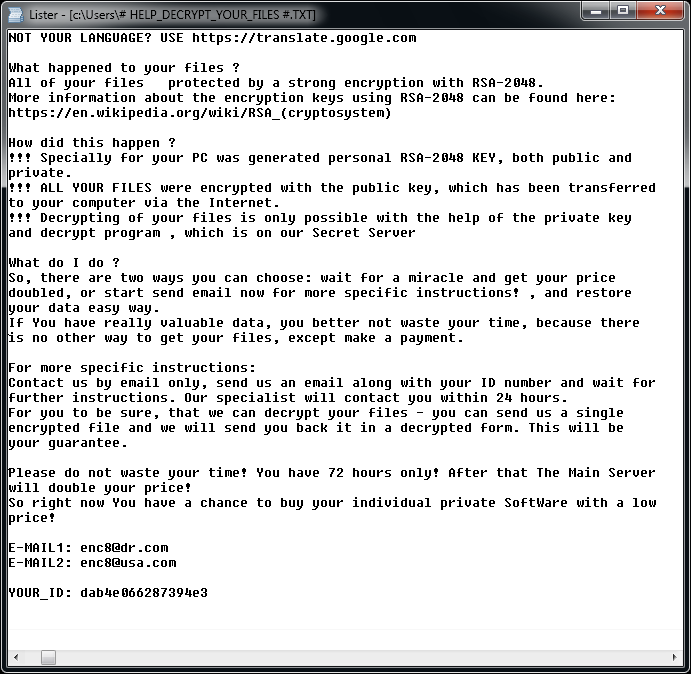

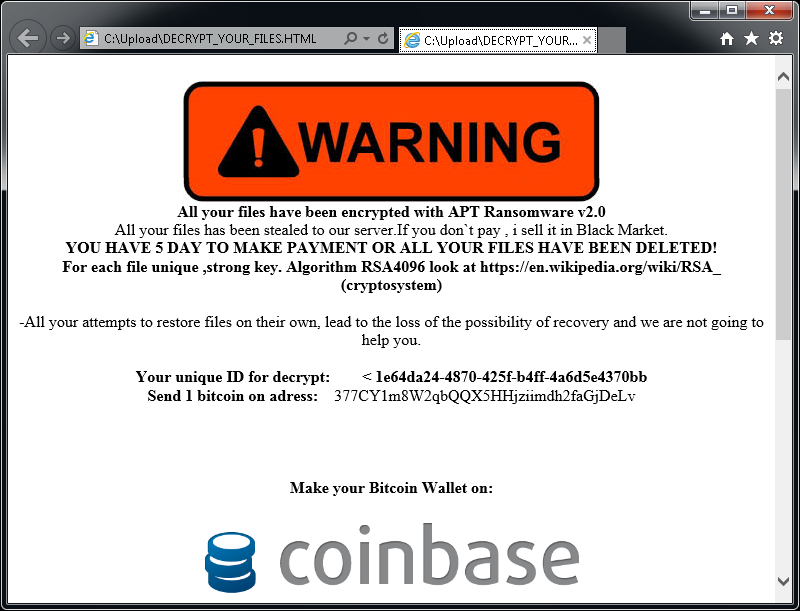

AES_NI adalah varian ransomware yang pertama kali muncul pada Desember 2016. Sejak itu, kami telah menemukan berbagai jenisnya yang memiliki aneka ekstensi file. Untuk mengenkripsi file, ransomware ini menggunakan AES-256 yang dikombinasikan dengan RSA-2048.

Ransomware ini menambahkan salah satu ekstensi berikut ke file terenkripsi:

.aes_ni

.aes256

.aes_ni_0day

Dalam setiap folder yang berisi minimal satu file terenkripsi, pasti akan ada file "!!! READ THIS - IMPORTANT !!!.txt". Selain itu, ransomware ini membuat file kunci yang namanya mirip dengan: [PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day di folder C:\ProgramData.

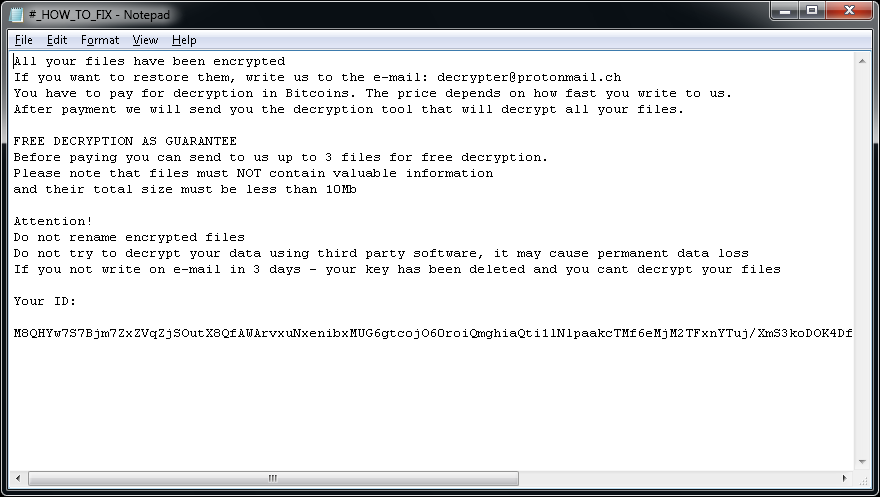

File "!!! READ THIS - IMPORTANT !!!.txt" berisi pesan tebusan sebagai berikut:

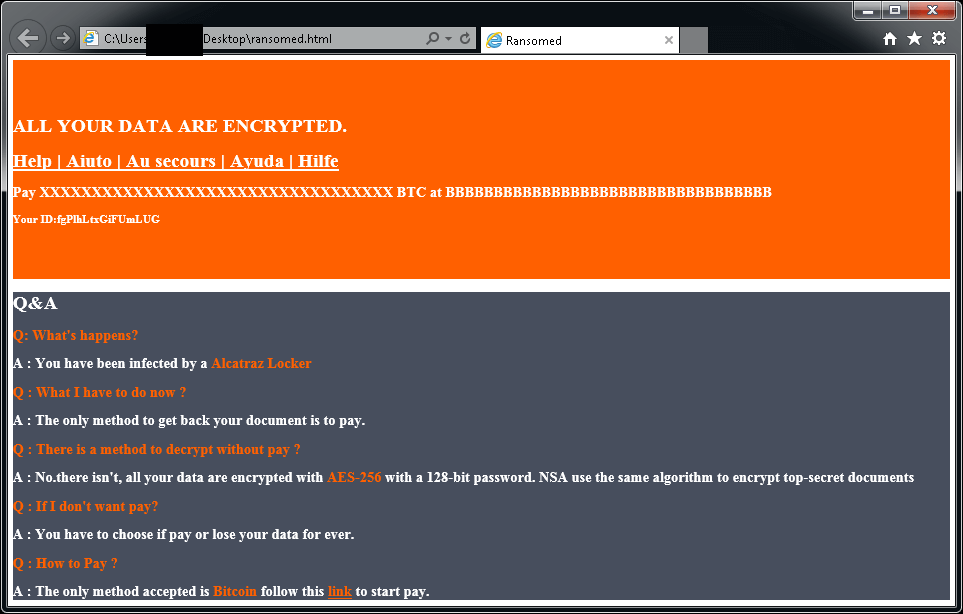

Pengunci Alcatraz

Pengunci Alcatraz adalah varian ransomware yang pertama kali terlihat pada pertengahan November 2016. Untuk mengenkripsi file pengguna, ransomware ini memanfaatkan enkripsi AES 256 yang dikombinasikan dengan pengodean Base64.

File terenkripsi memiliki ekstensi ".Alcatraz".

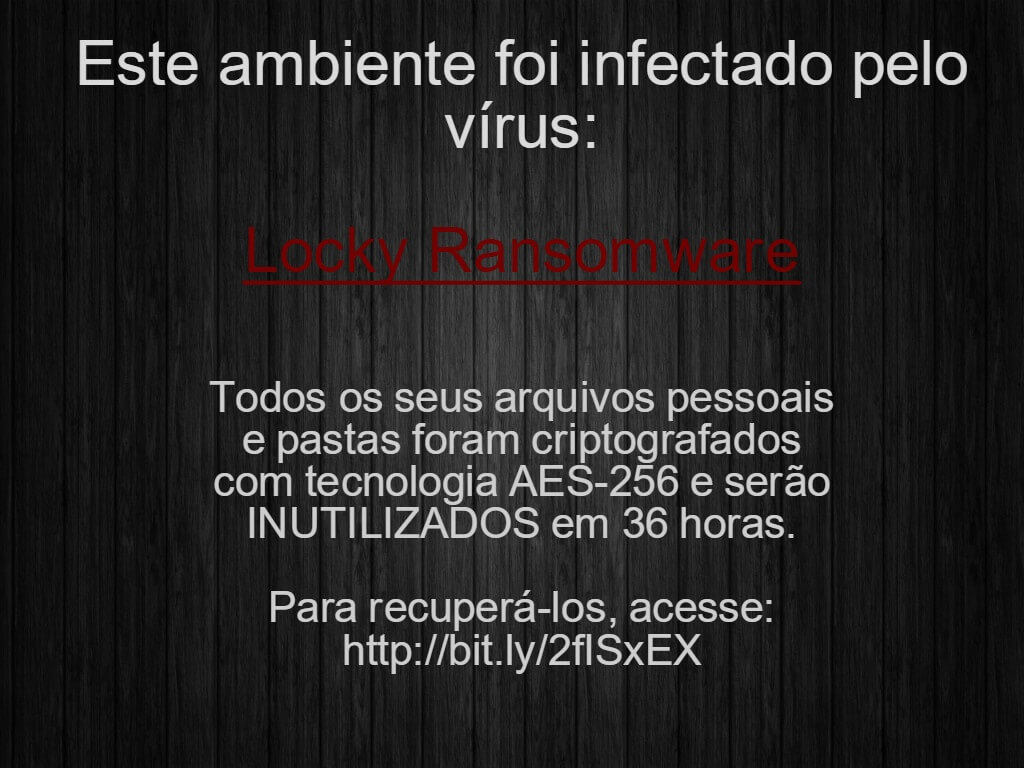

Setelah mengenkripsi file Anda, sebuah pesan serupa muncul (pesan ini terletak di file "ransomed.html" yang tersimpan di desktop pengguna):

Jika Pengunci Alcatraz telah mengenkripsi file Anda, klik di sini untuk mengunduh perbaikan gratis dari kami:

Apocalypse

Apocalypse adalah ransomware yang pertama kali terdeteksi pada Juni 2016. Berikut tanda-tanda infeksinya:

Apocalypse menambahkan .encrypted, .FuckYourData, .locked, .Encryptedfile, atau .SecureCrypted di belakang nama file. (mis., Thesis.doc = Thesis.doc.locked)

Membuka sebuah file dengan ekstensi .How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt, atau .Where_my_files.txt (misalnya Thesis.doc.How_To_Decrypt.txt) akan menampilkan pesan sejenis ini:

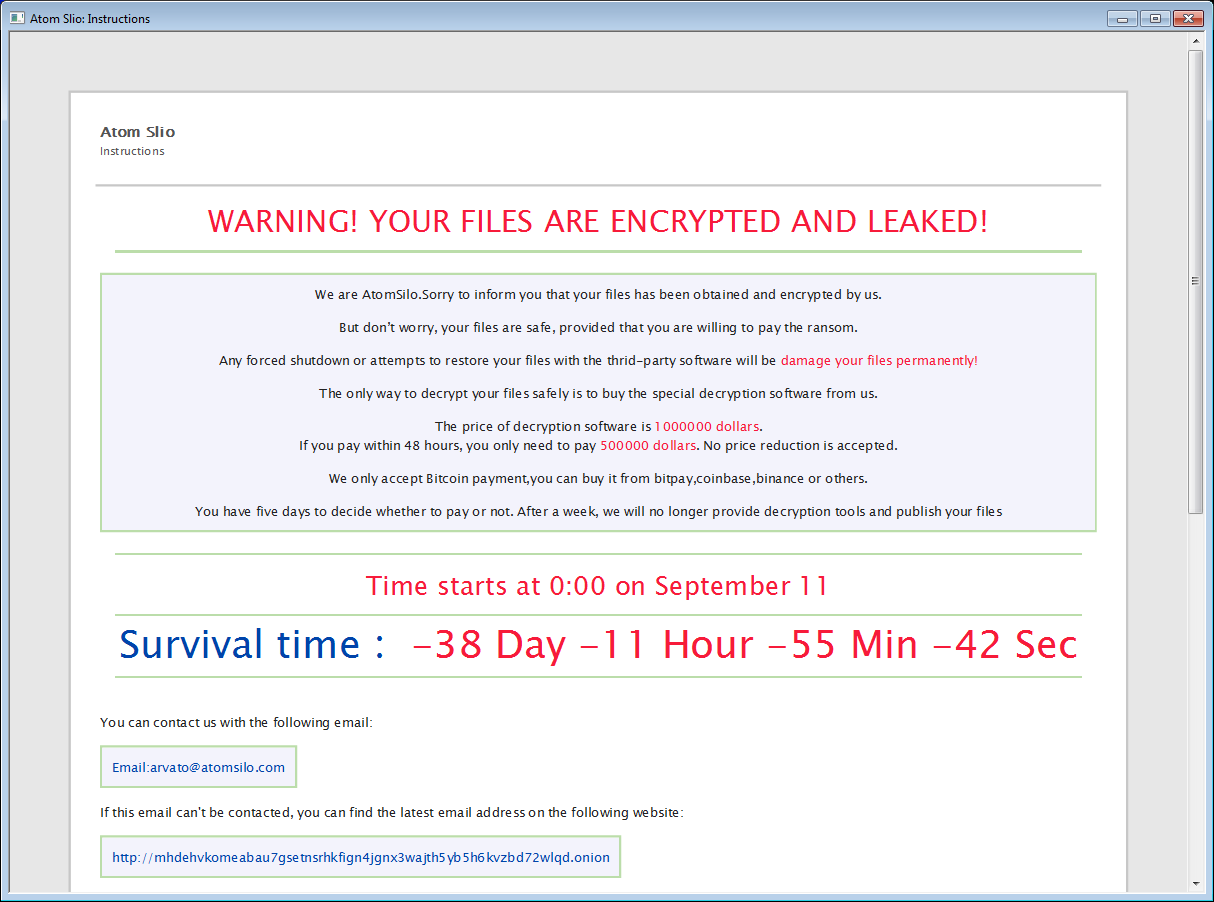

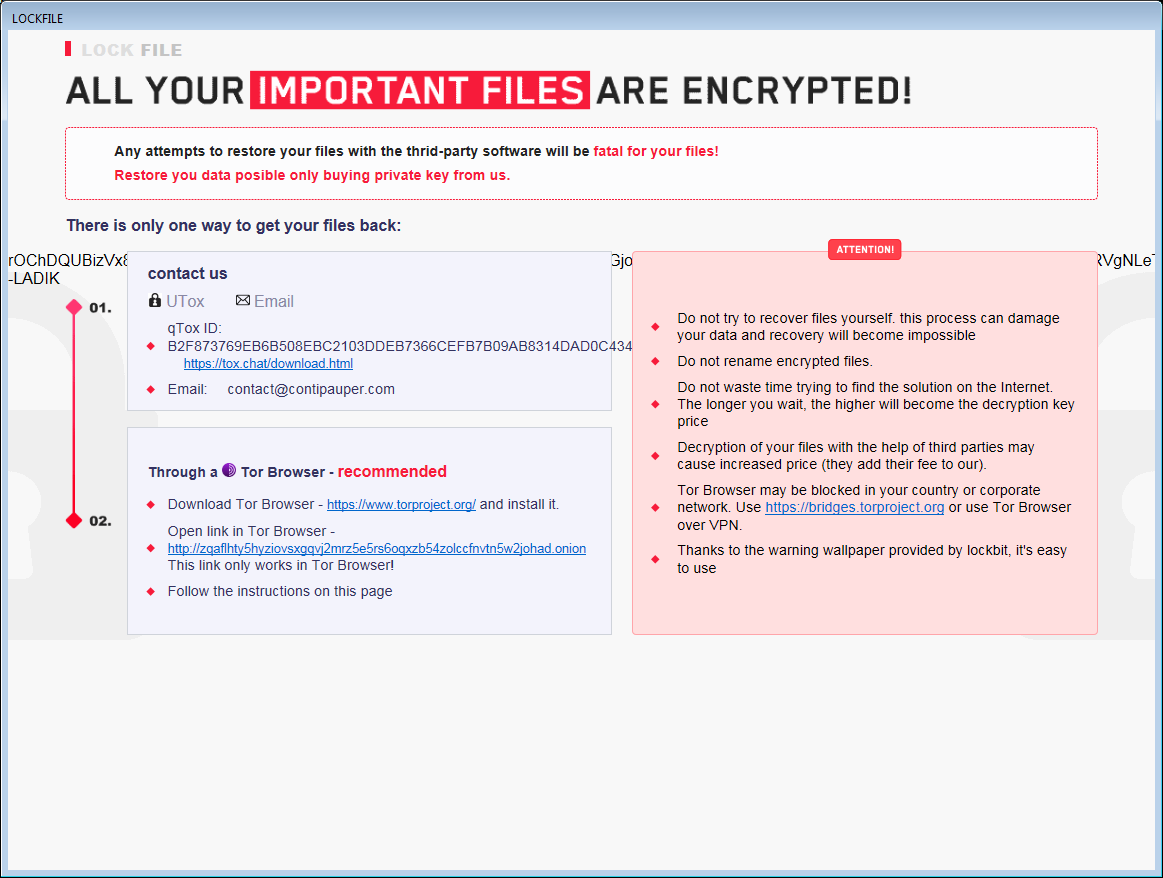

AtomSilo & LockFile

AtomSilo&LockFile adalah dua jenis ransomware yang dianalisis oleh Jiří Vinopal. Keduanya memiliki skema enkripsi yang sangat mirip sehingga alat dekripsi ini bisa digunakan pada keduanya. Korban dapat mendekripsi file secara gratis.

File terenkripsi dapat dikenali dengan salah satu dari ekstensi berikut:

.ATOMSILO

.lockfile

Dalam setiap folder yang memiliki setidaknya satu file terenkripsi, terdapat juga file catatan tebusan dengan nama README-FILE-%ComputerName%-%Number%.hta atau LOCKFILE-README-%ComputerName%-%Number%.hta, mis.:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

Babuk

Babuk adalah ransomware asal Rusia. Pada September 2021, kode sumbernya bocor dengan beberapa kunci dekripsi. Korban dapat mendekripsi file secara gratis.

Saat mengenkripsi file, Babuk menambahkan salah satu dari ekstensi berikut ke nama file:

.babuk

.babyk

.doydo

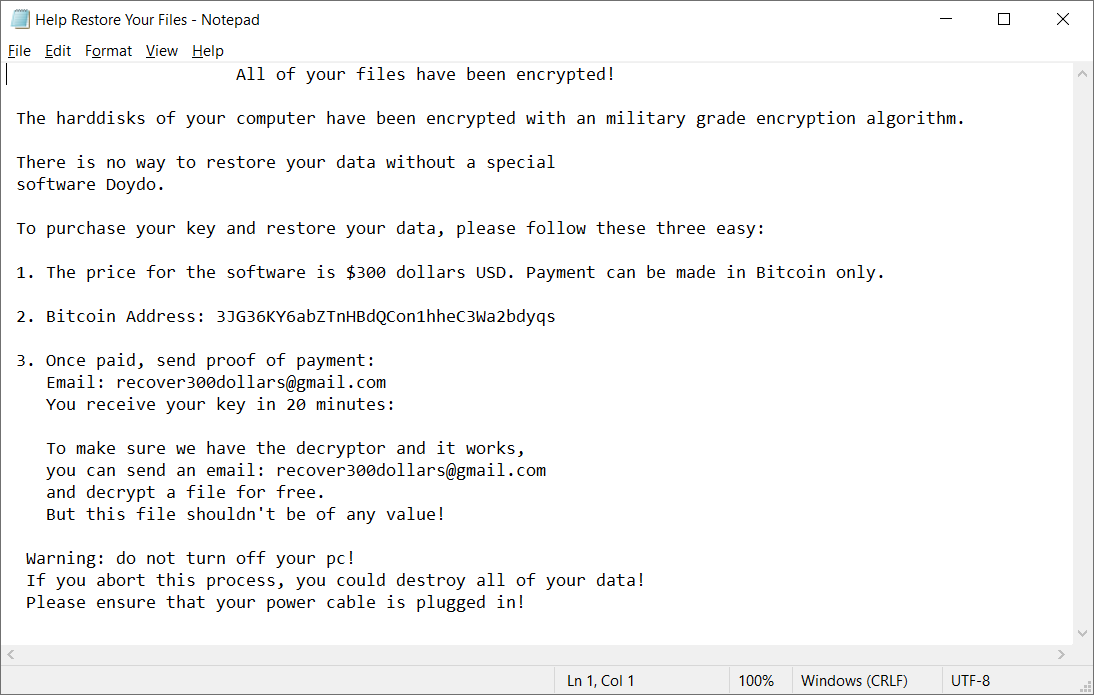

Dalam setiap folder yang berisi minimal satu file terenkripsi, akan ada file Help Restore Your Files.txt dengan isi sebagai berikut:

BadBlock

BadBlock adalah ransomware yang pertama kali terdeteksi pada Mei 2016. Berikut tanda-tanda infeksinya:

BadBlock tidak mengubah nama file Anda.

Setelah mengenkripsi file Anda, BadBlock menampilkan salah satu dari pesan-pesan ini (dari sebuah file bernama Help Decrypt.html):

Jika BadBlock telah mengenkripsi file Anda, klik di sini untuk mengunduh perbaikan gratis dari kami:

Bart

Bart adalah sejenis ransomware yang pertama kali terdeteksi pada akhir Juni 2016. Berikut tanda-tanda infeksinya:

Bart menambahkan .bart.zip di belakang nama file. (mis., Thesis.doc = Thesis.docx.bart.zip) Arsip ini adalah arsip ZIP dienkripsi yang berisi file-file orisinalnya.

Setelah mengenkripsi file Anda, Bart mengubah wallpaper desktop Anda menjadi gambar seperti yang ada di bawah ini. Teks pada gambar ini juga dapat digunakan untuk membantu mengidentifikasi Bart, dan tersimpan di desktop dengan nama recover.bmp dan recover.txt.

Jika Bart telah mengenkripsi file Anda, klik di sini untuk mengunduh perbaikan gratis dari kami:

Pengakuan: Kami ingin berterima kasih kepada Peter Conrad, selaku pencipta PkCrack, yang mengizinkan kami untuk menggunakan pustakanya pada alat dekripsi Bart kami.

BigBobRoss

BigBobRoss mengenkripsi file pengguna dengan enkripsi AES128. Akan muncul ekstensi ".obfuscated" di belakang nama file yang terenkripsi.

Berikut adalah ekstensi yang ditambahkan oleh ransomware ini: .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

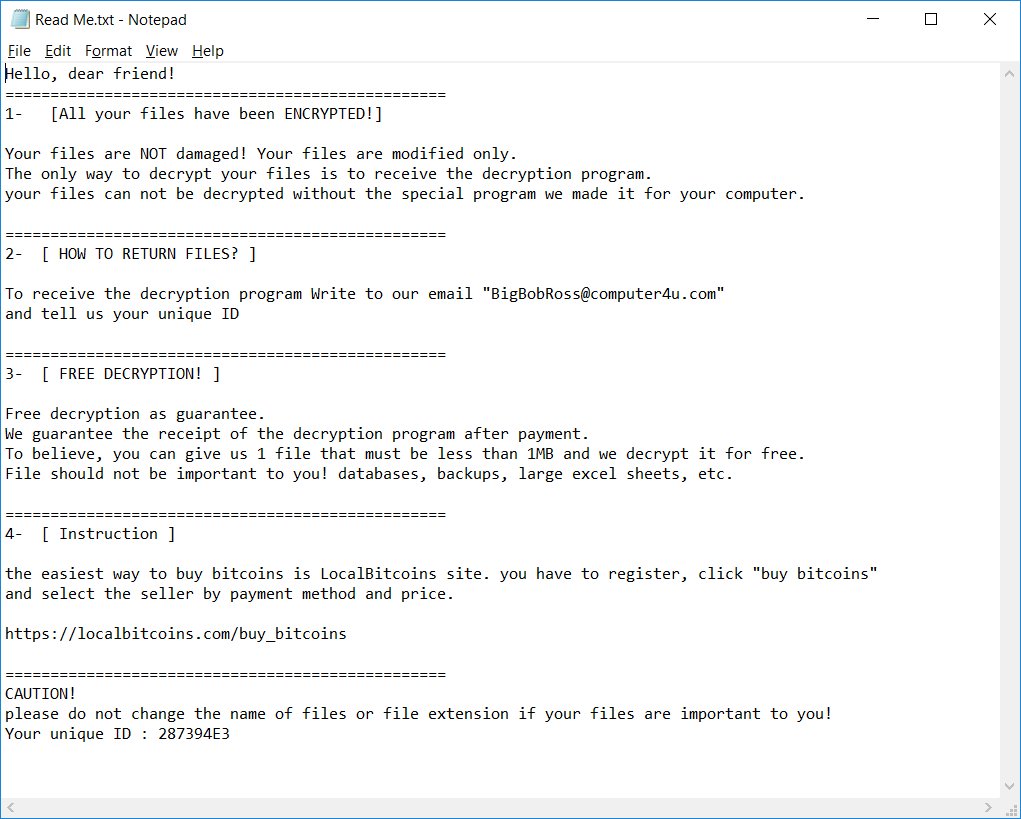

Ransomware ini juga membuat file teks yang dinamai "Read Me.txt" di setiap folder. Berikut adalah isi dari file tersebut.

BTCWare

BTCWare adalah varian ransomware yang pertama kali muncul pada Maret 2017. Sejak itu, kami berhasil menemukan lima jenisnya, yang dapat dibedakan berdasarkan ekstensi file yang terenkripsi. Ransomware ini menggunakan dua macam metode enkripsi – RC4 dan AES 192.

Berikut adalah format yang akan muncul pada nama file yang terenkripsi:

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

Di samping itu, salah satu file berikut akan muncul di PC

Key.dat di %USERPROFILE%\Desktop

1.bmp di %USERPROFILE%\AppData\Roaming

#_README_#.inf atau !#_DECRYPT_#!.inf dalam setiap folder yang memiliki setidaknya satu file terenkripsi.

Setelah mengenkripsi file Anda, wallpaper desktop berubah menjadi seperti yang ada di bawah ini:

Salah satu pesan tebusan berikut mungkin juga akan muncul:

Crypt888

Crypt888 (juga dikenal sebagai Mircop) adalah ransomware yang pertama kali terdeteksi pada Juni 2016. Berikut tanda-tanda infeksinya:

Crypt888 menambahkan Lock. di depan nama file. (mis., Thesis.doc = Lock.Thesis.doc)

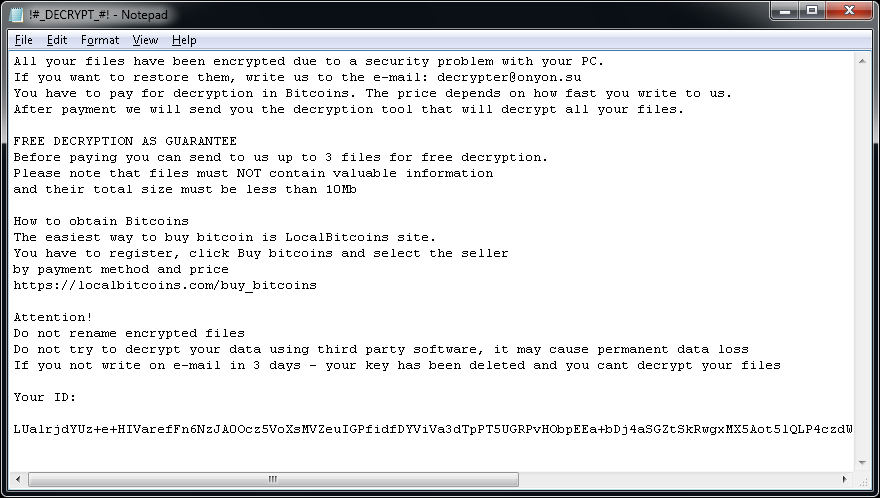

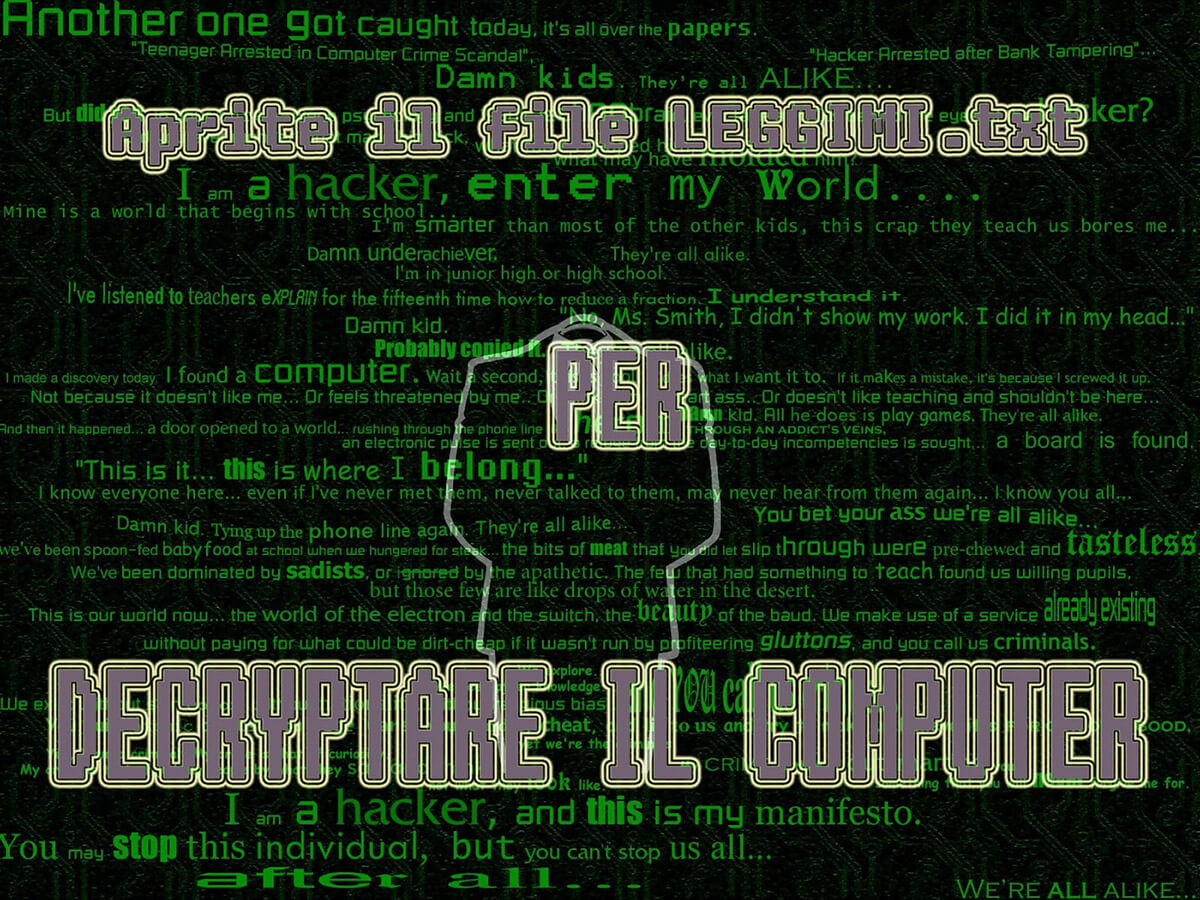

Setelah mengenkripsi file Anda, Crypt888 mengubah wallpaper desktop Anda menjadi salah satu yang ada di bawah ini:

Jika Crypt888 telah mengenkripsi file Anda, klik di sini untuk mengunduh perbaikan gratis dari kami:

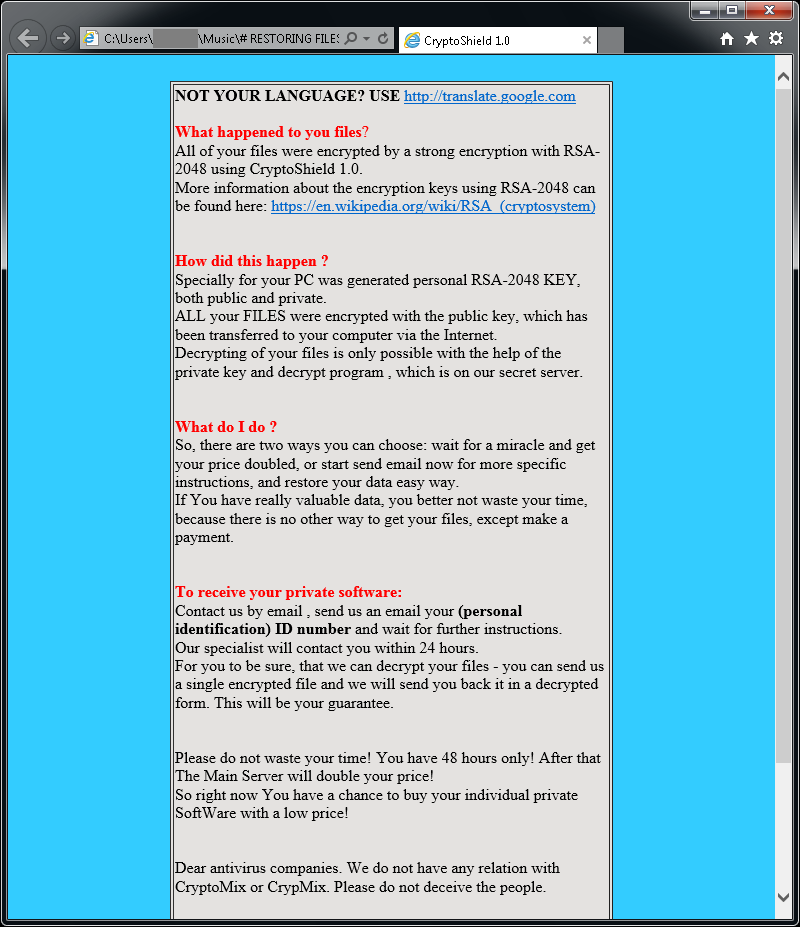

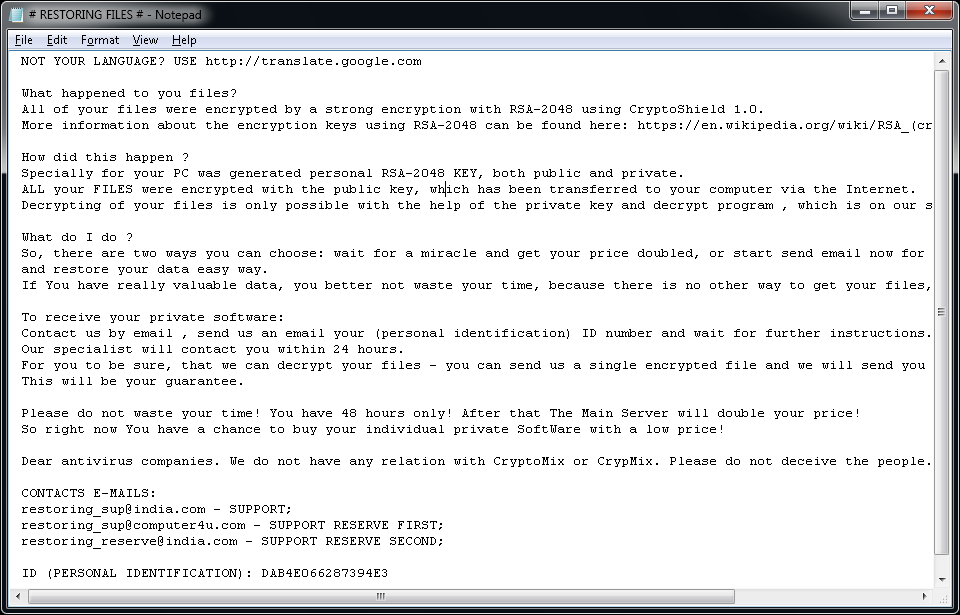

CryptoMix (Offline)

CryptoMix (juga dikenal sebagai CryptFile2 atau Zeta) adalah rangkaian ransomware yang pertama kali diketahui pada Maret 2016. Pada awal 2017, muncul varian CryptoMix baru yang dikenal dengan nama CryptoShield. Kedua varian tersebut mengenkripsi file menggunakan enkripsi AES256 dengan kunci enkripsi unik yang diunduh dari server jarak jauh. Akan tetapi, jika servernya tidak tersedia atau jika penggunanya tidak tersambung ke internet, ransomware tersebut akan mengenkripsi file dengan kunci tetap ("kunci offline").

Penting: Alat dekripsi yang tersedia hanya mendukung file terenkripsi dengan "kunci offline". Dalam kasus saat kunci offline tidak digunakan untuk mengenkripsi file, alat kami tidak akan dapat memulihkan file dan modifikasi file tidak akan dilakukan.

Pembaruan 21-07-2017: Pendekripsinya telah diperbarui agar juga dapat digunakan dengan varian Mole.

Berikut adalah ekstensi file terenkripsi yang akan muncul: .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd, .rscl, atau .MOLE.

File berikut mungkin akan muncul di PC setelah mengenkripsi file:

Jika CryptoMix telah mengenkripsi file Anda, klik di sini untuk mengunduh perbaikan gratis dari kami:

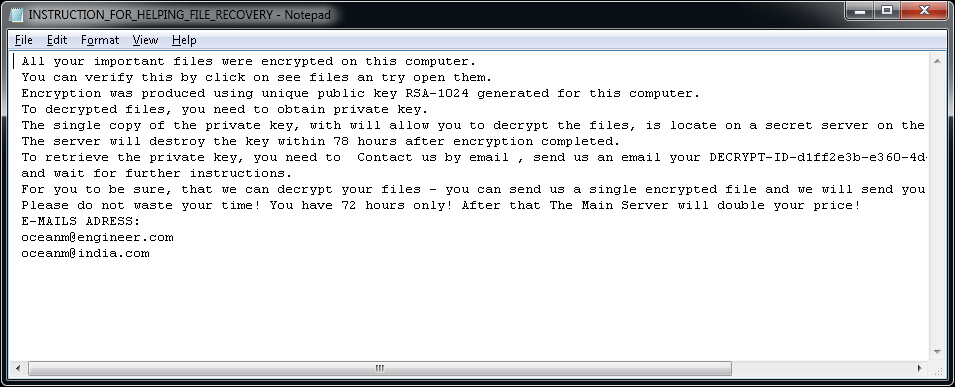

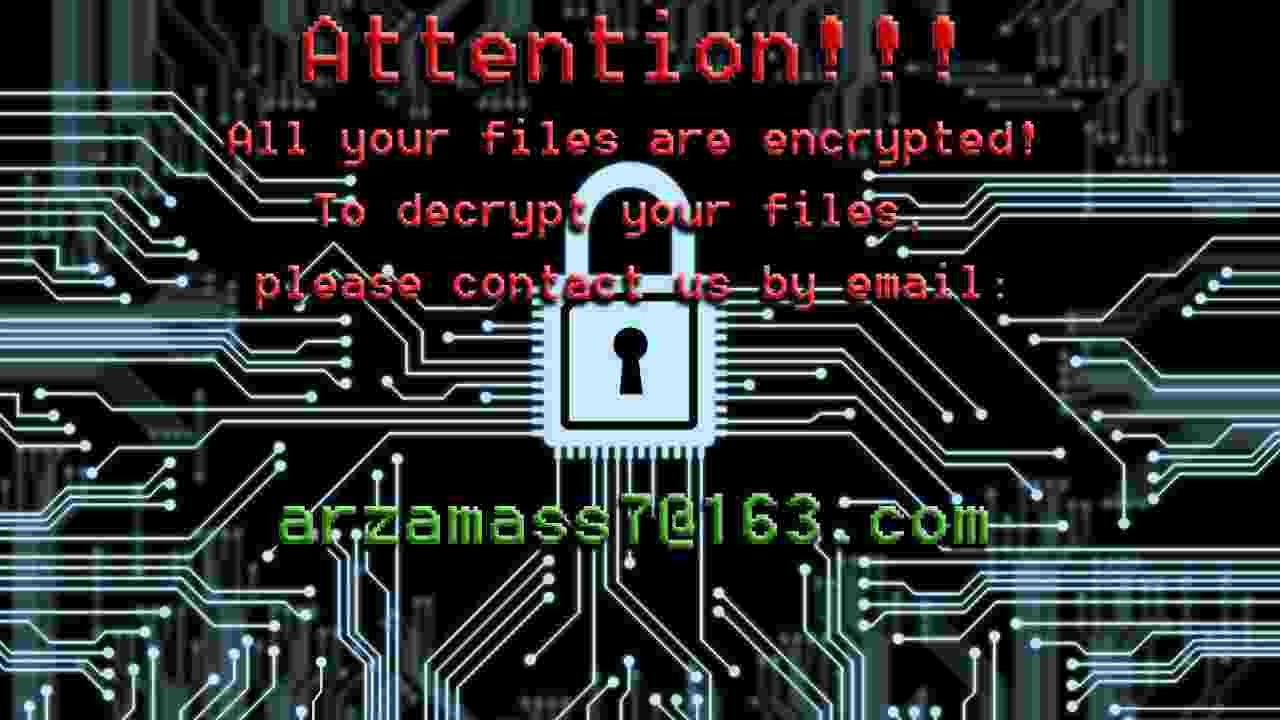

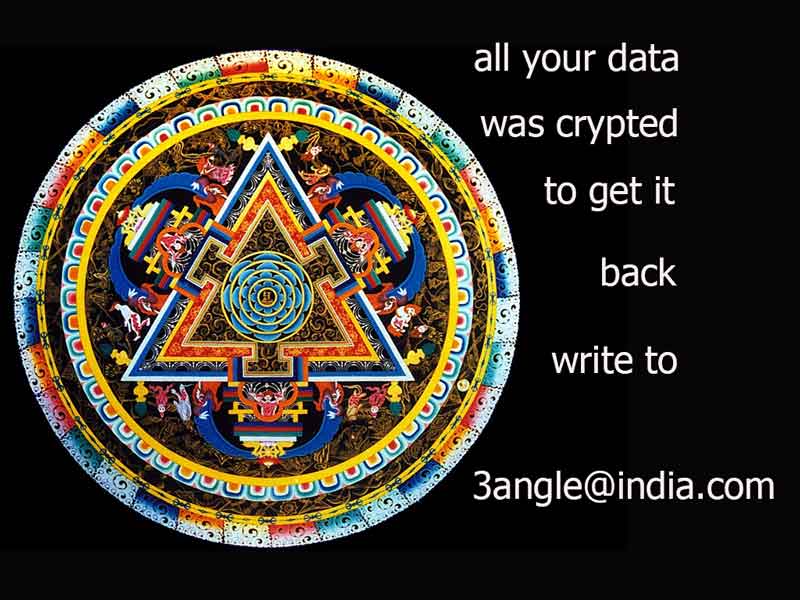

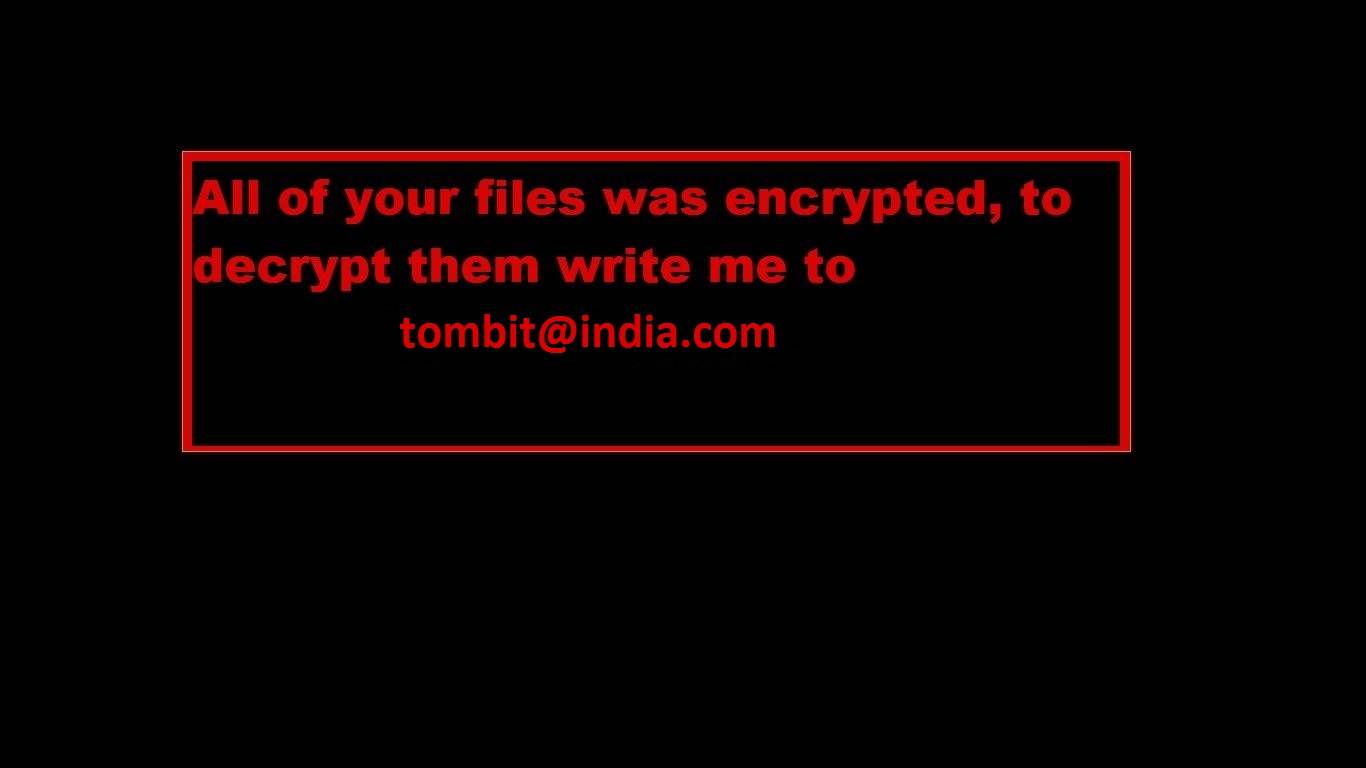

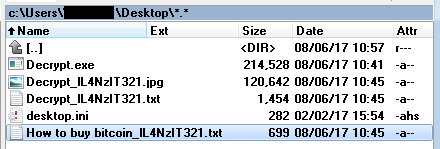

CrySiS

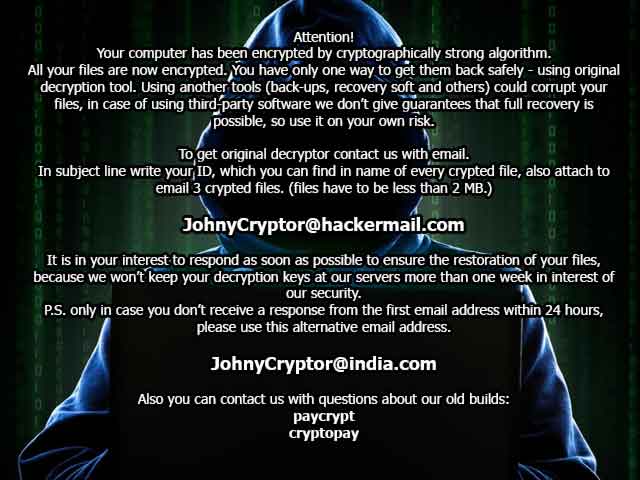

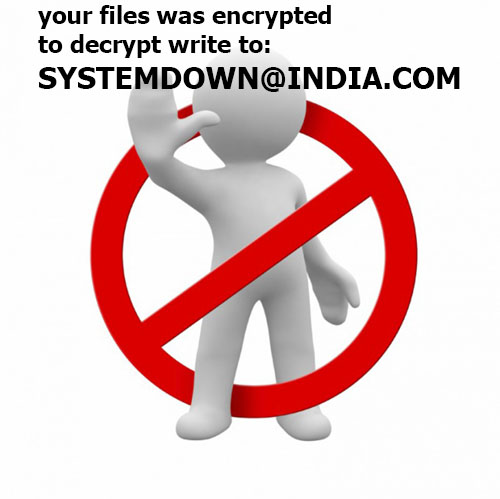

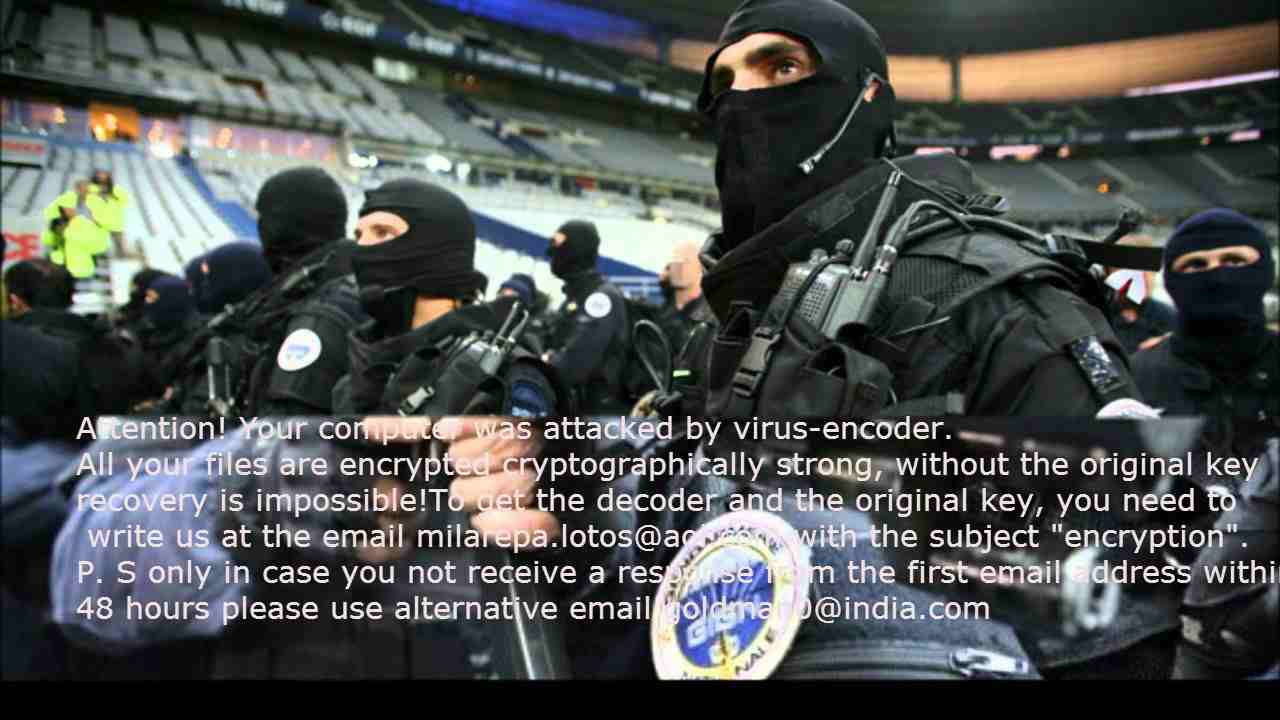

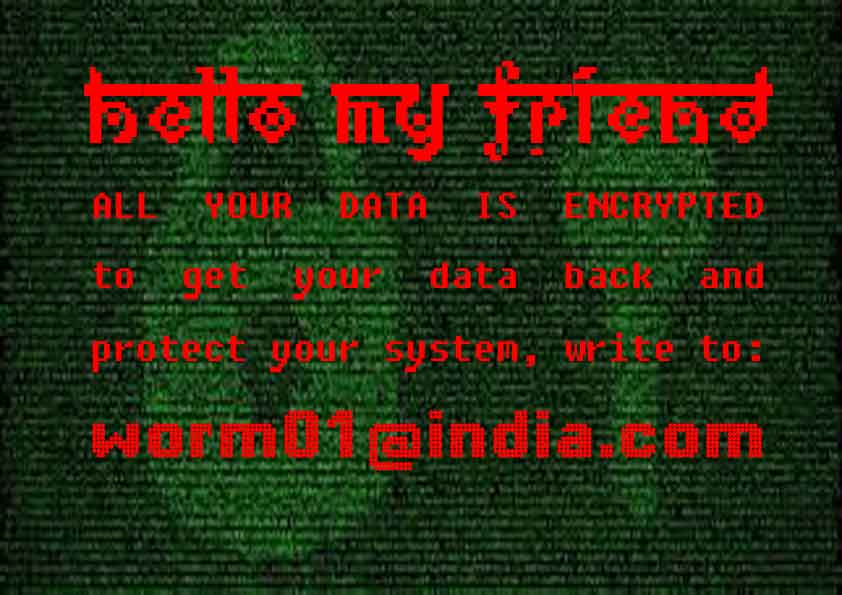

CrySiS (JohnyCryptor, Virus-Encode, Aura, Dharma) adalah varian ransomware yang telah muncul sejak September 2015. Ransomware ini menggunakan AES-256 yang dikombinasikan dengan enkripsi asimetris RSA-1024.

File terenkripsi memiliki banyak ekstensi, di antaranya:

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

.{tombit@india.com}.dharma,

.wallet

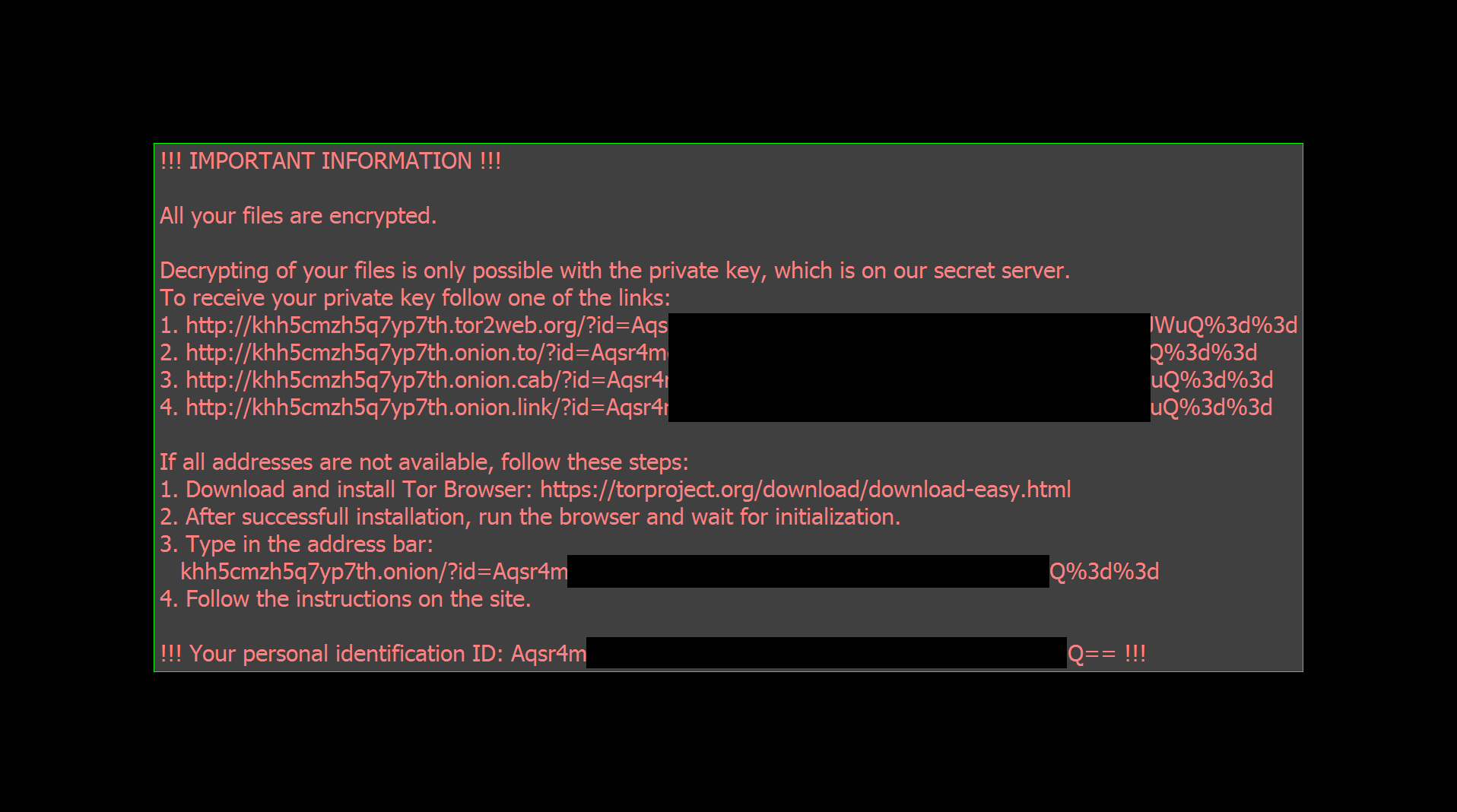

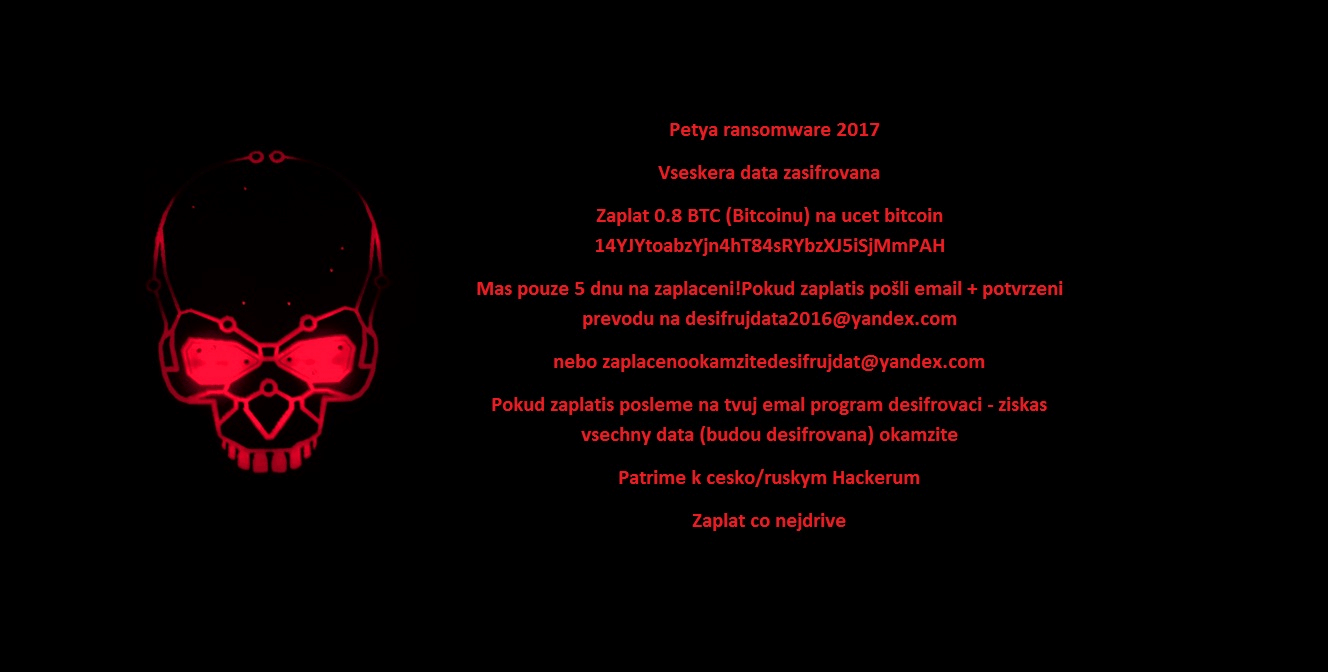

Setelah mengenkripsi file Anda, salah satu pesan berikut ini akan muncul (lihat di bawah). Pesan tersebut ada di "Decryption instructions.txt", "Decryptions instructions.txt", "README.txt", "Readme to restore your files.txt", atau "HOW TO DECRYPT YOUR DATA.txt" pada desktop pengguna. Selain itu, latar belakang desktop juga akan berubah menjadi salah satu gambar di bawah ini.

Jika CrySiS telah mengenkripsi file Anda, klik di sini untuk mengunduh perbaikan gratis dari kami:

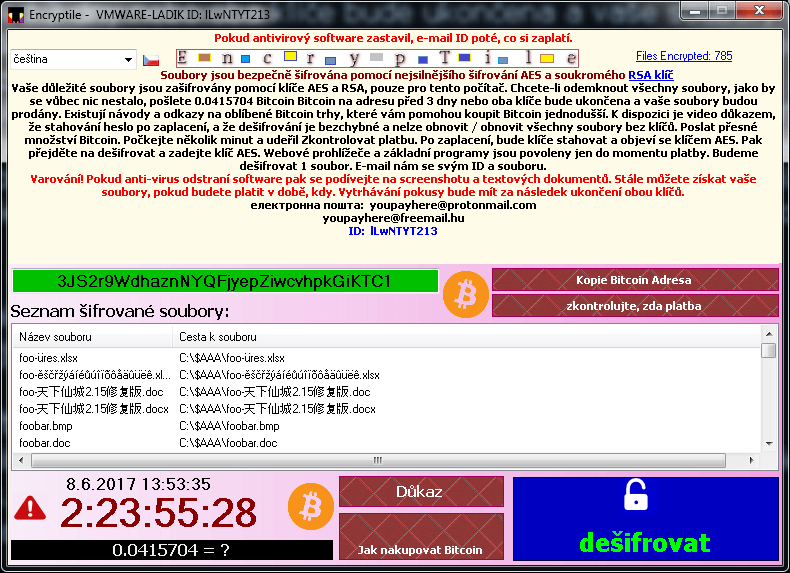

EncrypTile

EncrypTile adalah ransomware yang pertama kali terlihat pada November 2016. Setelah pengembangan selama setengah tahun, kami berhasil mendeteksi versi baru dan final dari ransomware ini. Ransomware ini menggunakan enkripsi AES-128, memakai kunci yang sama untuk PC dan pengguna.

Ransomware ini menambahkan kata "encrypTile" ke tengah-tengah nama file:

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

Ransomware ini juga membuat empat file baru di desktop pengguna. Nama file-file tadi tergantung dari lokasinya, berikut adalah namanya dalam bahasa Inggris:

Saat sedang berjalan, ransomware ini secara aktif mencegah pengguna agar tidak mengaktifkan alat apa pun yang berpotensi menghentikan operasinya. Baca postingan blog untuk petunjuk selengkapnya tentang cara menjalankan pendekripsi seandainya ada ransomware di PC Anda.

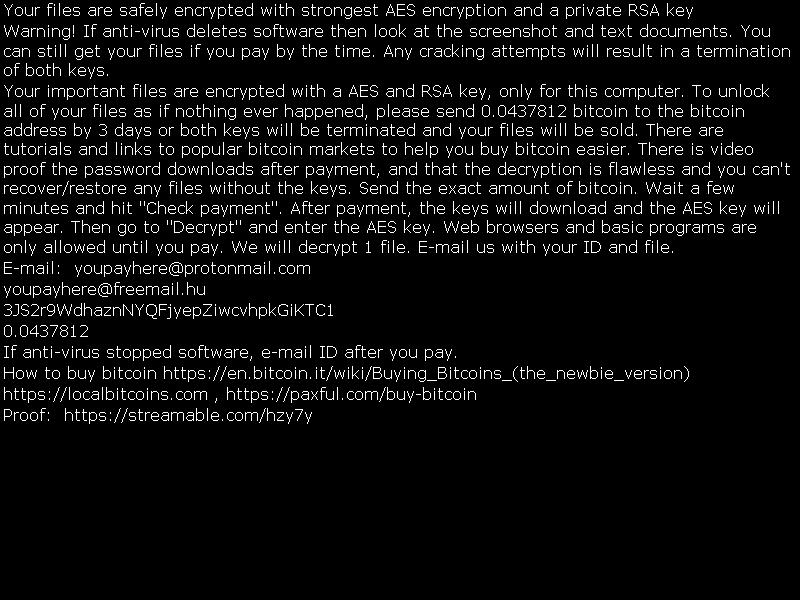

FindZip

FindZip adalah varian ransomware yang muncul di akhir Februari 2017. Ransomware ini banyak ditemukan di Mac OS X (versi 10.11 atau yang lebih baru). Enkripsinya dilakukan dengan membuat file ZIP – setiap file terenkripsi adalah file ZIP yang berisi dokumen aslinya.

Ekstensi .crypt akan muncul pada file terenkripsi.

Setelah mengenkripsi file Anda, akan muncul sejumlah file di desktop pengguna, dengan varian nama seperti: DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt. Semua file tersebut sama dan berisi pesan teks seperti berikut ini:

Spesial: Karena pendekripsi AVAST merupakan aplikasi dari Windows, pengguna Mac perlu menginstal lapisan emulator (WINE, CrossOver) di perangkatnya. Untuk informasi lebih lanjut, silakan baca postingan blog kami.

Jika Globe telah mengenkripsi file Anda, klik di sini untuk mengunduh perbaikan gratis dari kami:

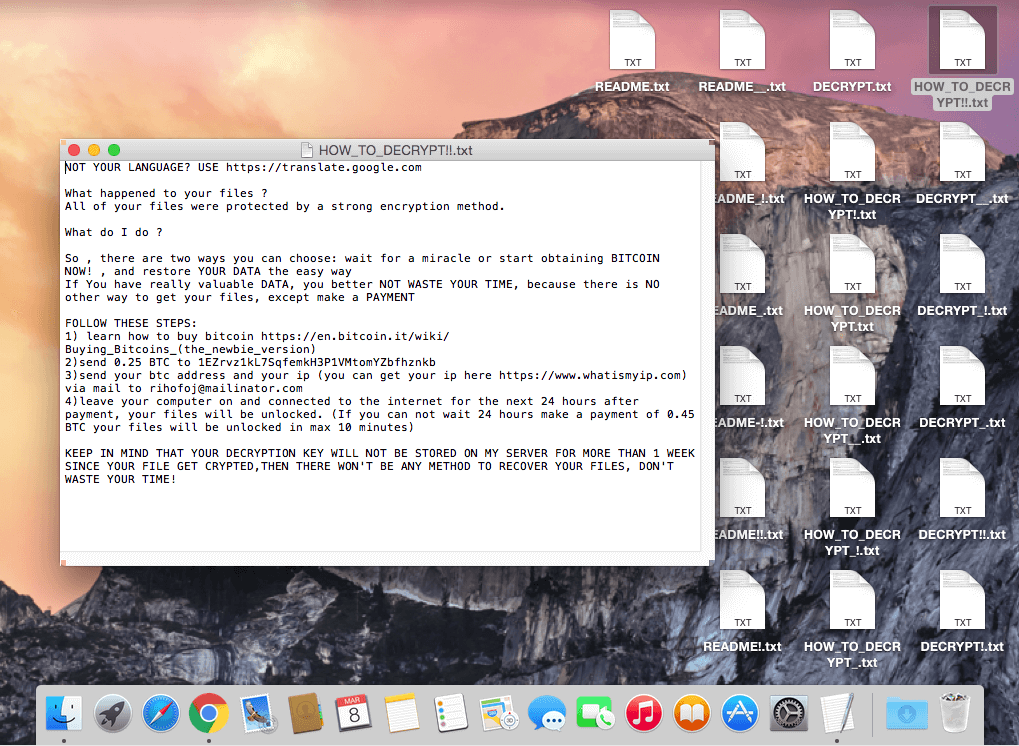

Fonix

Ransomware Fonix aktif sejak Juni 2020. Ditulis dalam bahasa C++, ransomware ini menggunakan skema enkripsi tiga kunci (kunci master RSA-4096, kunci sesi RSA-2048, kunci file 256-bit untuk enkripsi SALSA/ChaCha). Pada bulan Februari 2021, pembuat ransomware gulung tikar dan mengeluarkan kunci RSA master yang dapat digunakan untuk mendekripsi file secara gratis.

File yang dienkripsi akan memiliki salah satu ekstensi berikut:

.FONIX,

.XINOF

Setelah mengenkripsi file di komputer korban, ransomware menampilkan layar berikut:

Jika Fonix telah mengenkripsi file Anda, klik di sini untuk mengunduh perbaikan gratis dari kami:

GandCrab

Gandcrab adalah salah satu ransomware yang paling mewabah pada 2018. Pada tanggal 17 Oktober 2018, pengembang Gandcrab mengeluarkan 997 kunci untuk para korbannya yang berlokasi di Suriah. Selain itu, pada bulan Juli 2018, FBI merilis kunci dekripsi master untuk versi 4-5.2. Versi pendekripsi ini menggunakan semua kunci tersebut dan dapat mendekripsi file secara gratis.

Berikut adalah sejumlah ekstensi yang mungkin ditambahkan oleh ransomware ini:

.GDCB,

.CRAB,

.KRAB,

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (huruf acak)

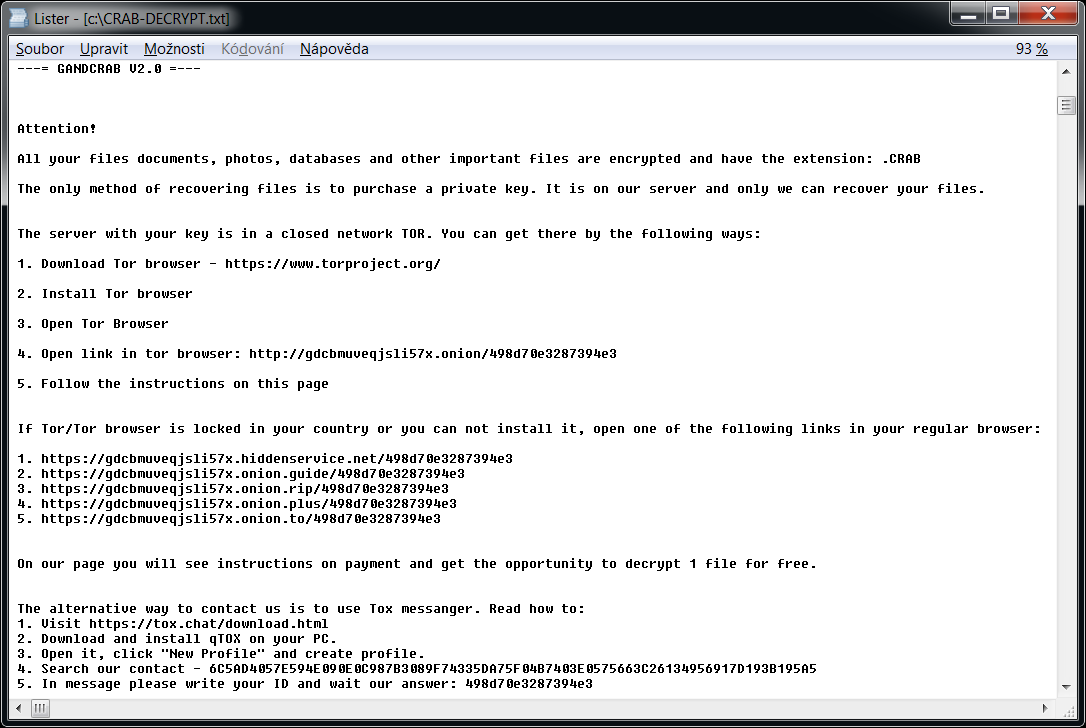

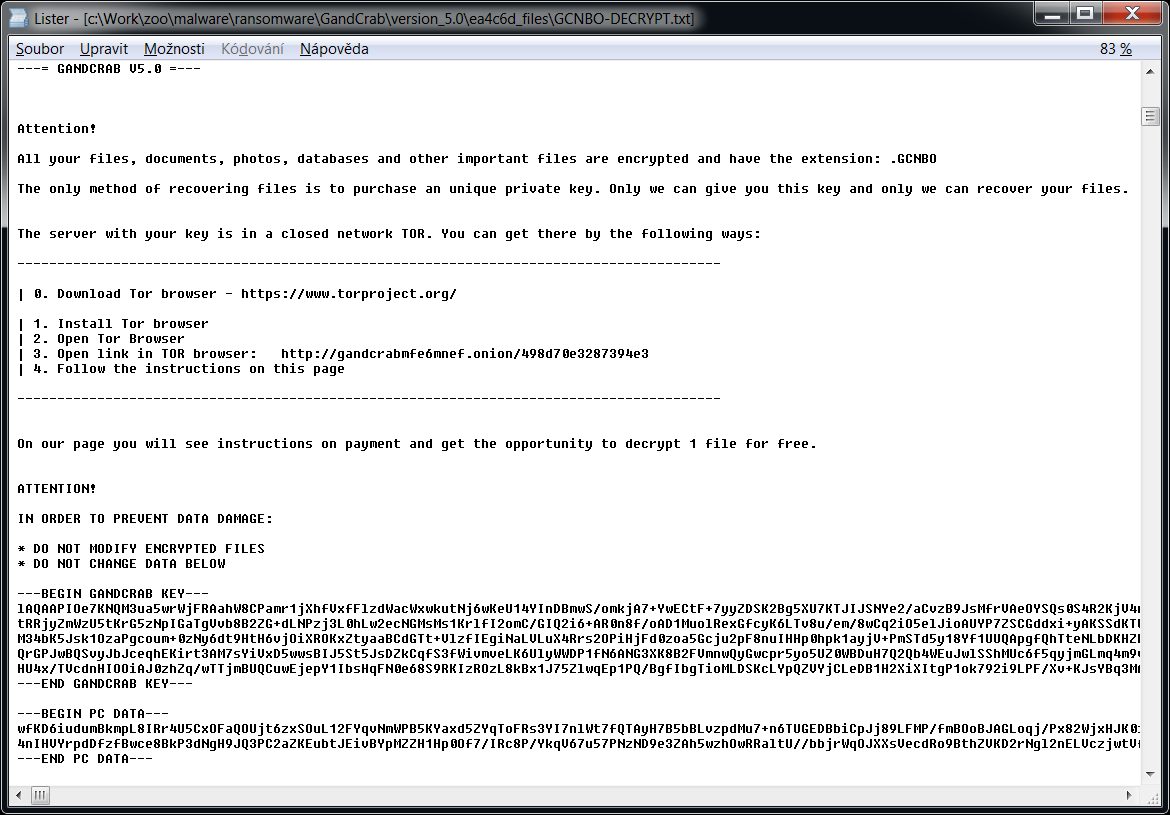

Ransomware ini juga membuat file teks yang dinamai "GDCB-DECRYPT.txt", "CRAB-DECRYPT.txt", "KRAB_DECRYPT.txt", "%RandomLetters%-DECRYPT.txt" atau "%RandomLetters%-MANUAL.txt" dalam setiap folder. Berikut adalah isi dari file tersebut.

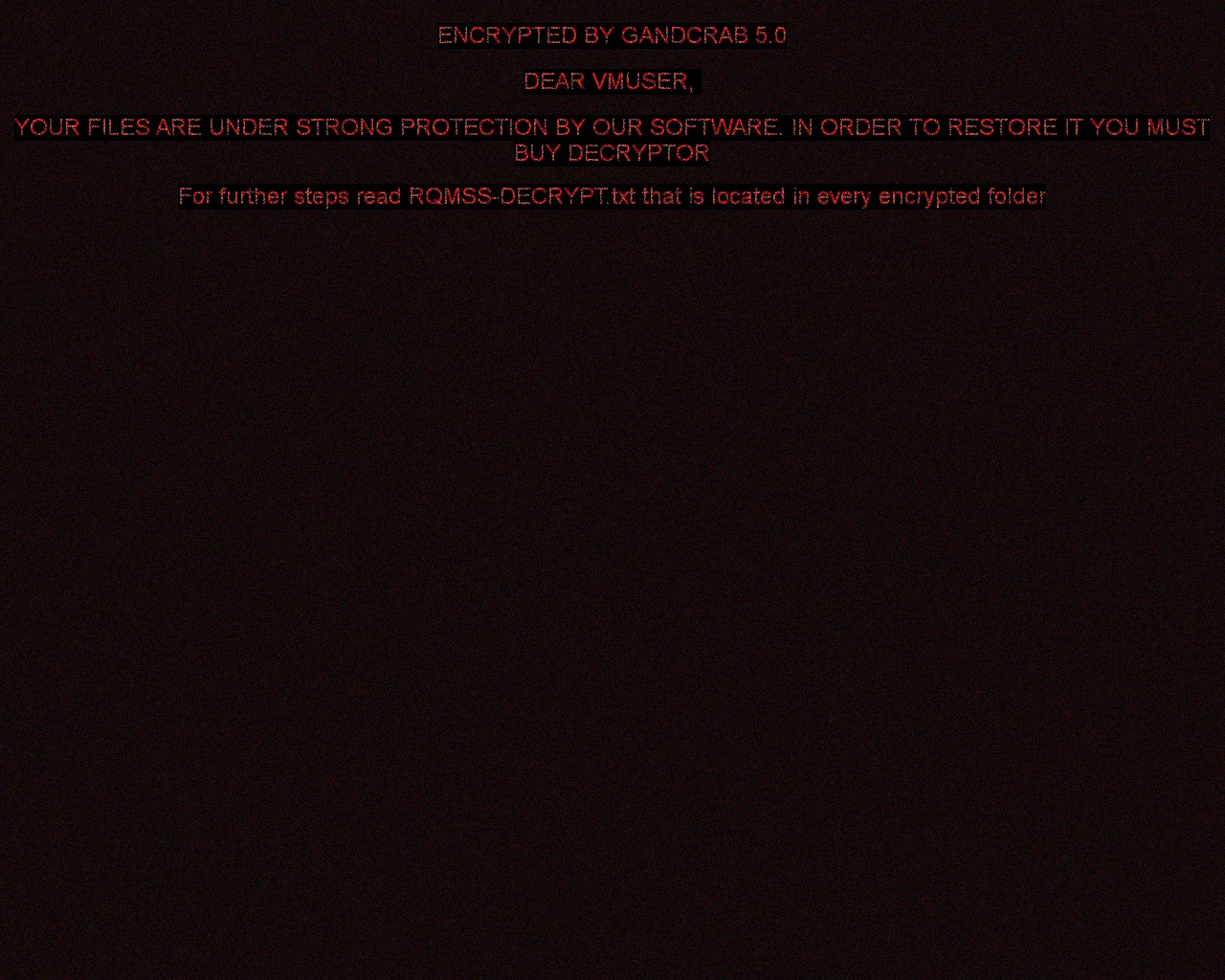

Versi lebih baru dari ransomware ini juga dapat memasang gambar berikut di desktop pengguna:

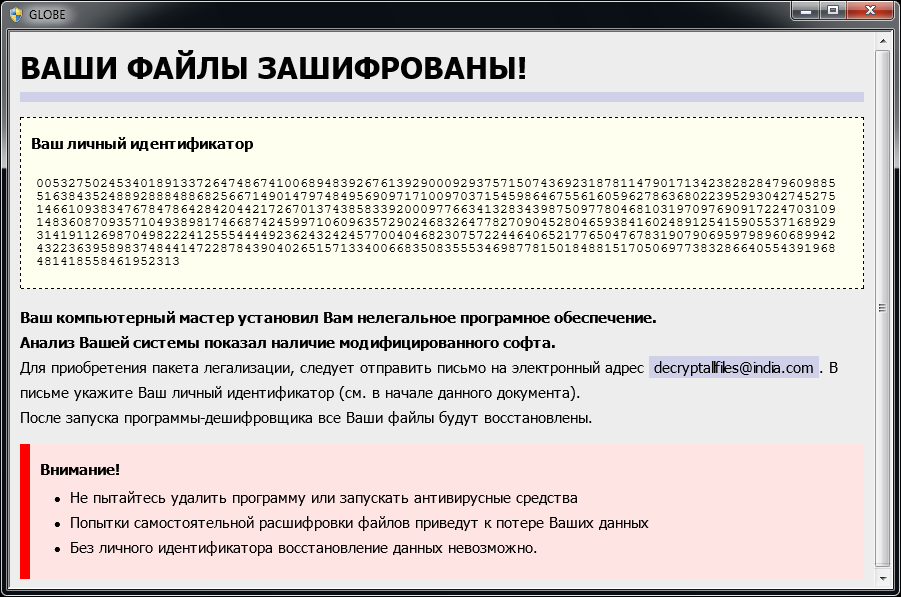

Globe

Globe adalah varian ransomware yang telah diamati sejak bulan Agustus 2016. Berdasarkan variannya, ransomware ini memakai metode enkripsi Blowfish atau RC4. Berikut tanda-tanda infeksinya:

Globe menambahkan salah satu ekstensi berikut di belakang nama file: ".ACRYPT", ".GSupport[0-9]", ".blackblock", ".dll555", ".duhust", ".exploit", ".frozen", ".globe", ".gsupport", ".kyra", ".purged", ".raid[0-9]", ".siri-down@india.com", ".xtbl", ".zendrz", ".zendr[0-9]", atau ".hnyear". Lebih jauh, beberapa versinya juga mengenkripsi nama file.

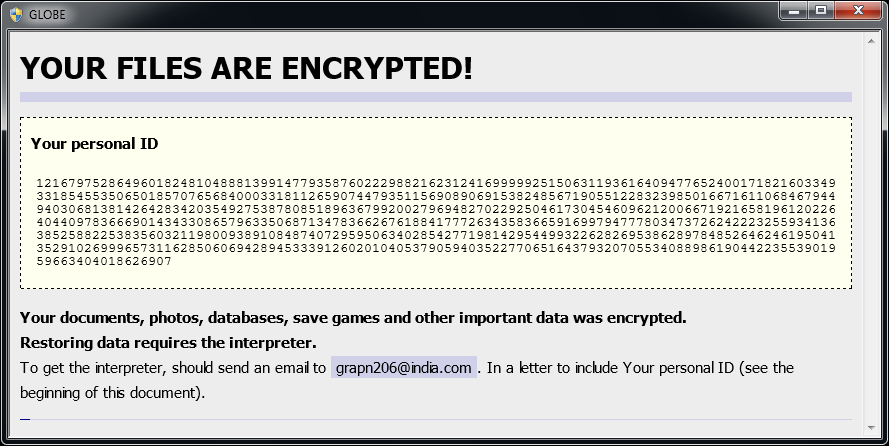

Setelah mengenkripsi file Anda, sebuah pesan serupa muncul (pesan ini terletak di file "How to restore files.hta" atau "Read Me Please.hta"):

Jika Globe telah mengenkripsi file Anda, klik di sini untuk mengunduh perbaikan gratis dari kami:

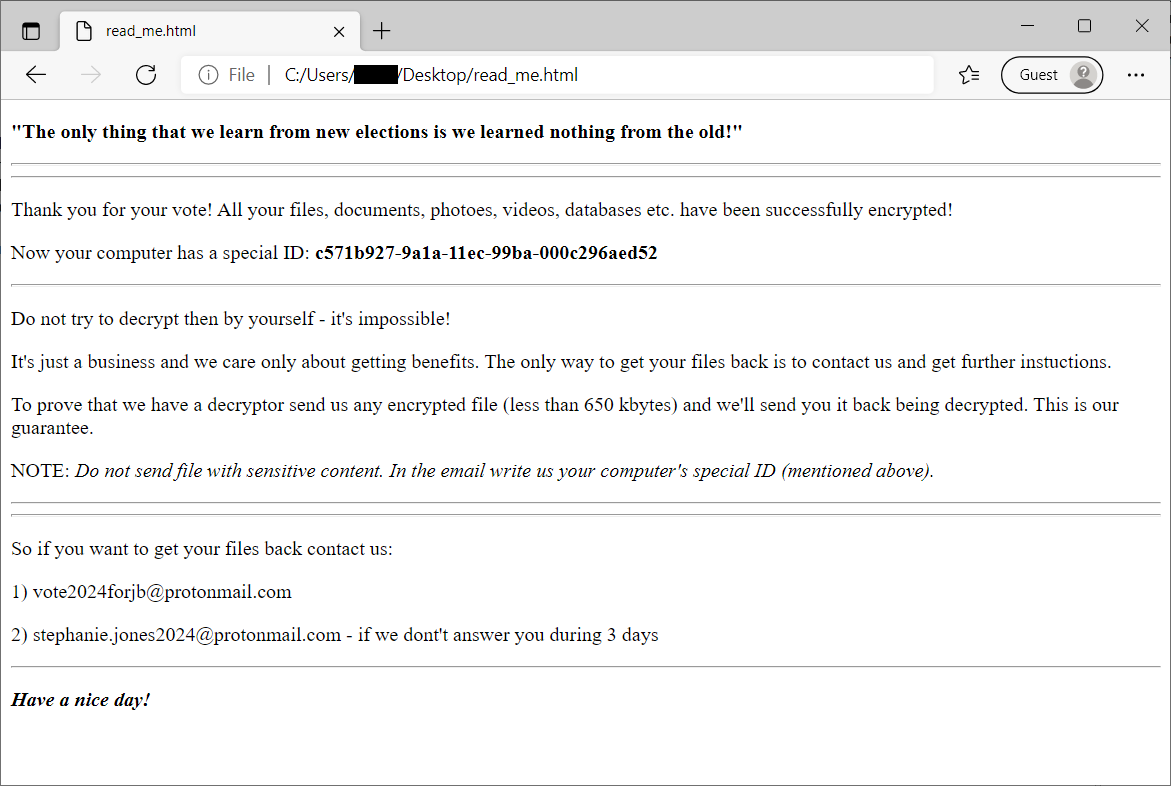

HermeticRansom

HermeticRansom adalah ransomware yang digunakan pada awal invasi Rusia ke Ukraina. Ransomware ini ditulis dalam bahasa Go dan mengenkripsi file dengan sandi simetris AES GCM. Korban serangan ransomware ini dapat mendekripsi filenya secara gratis.

File terenkripsi dapat dikenali oleh ekstensi file .[vote2024forjb@protonmail.com].encryptedJB. Selain itu, file dengan nama read_me.html dikirim ke desktop pengguna (lihat gambar di bawah).

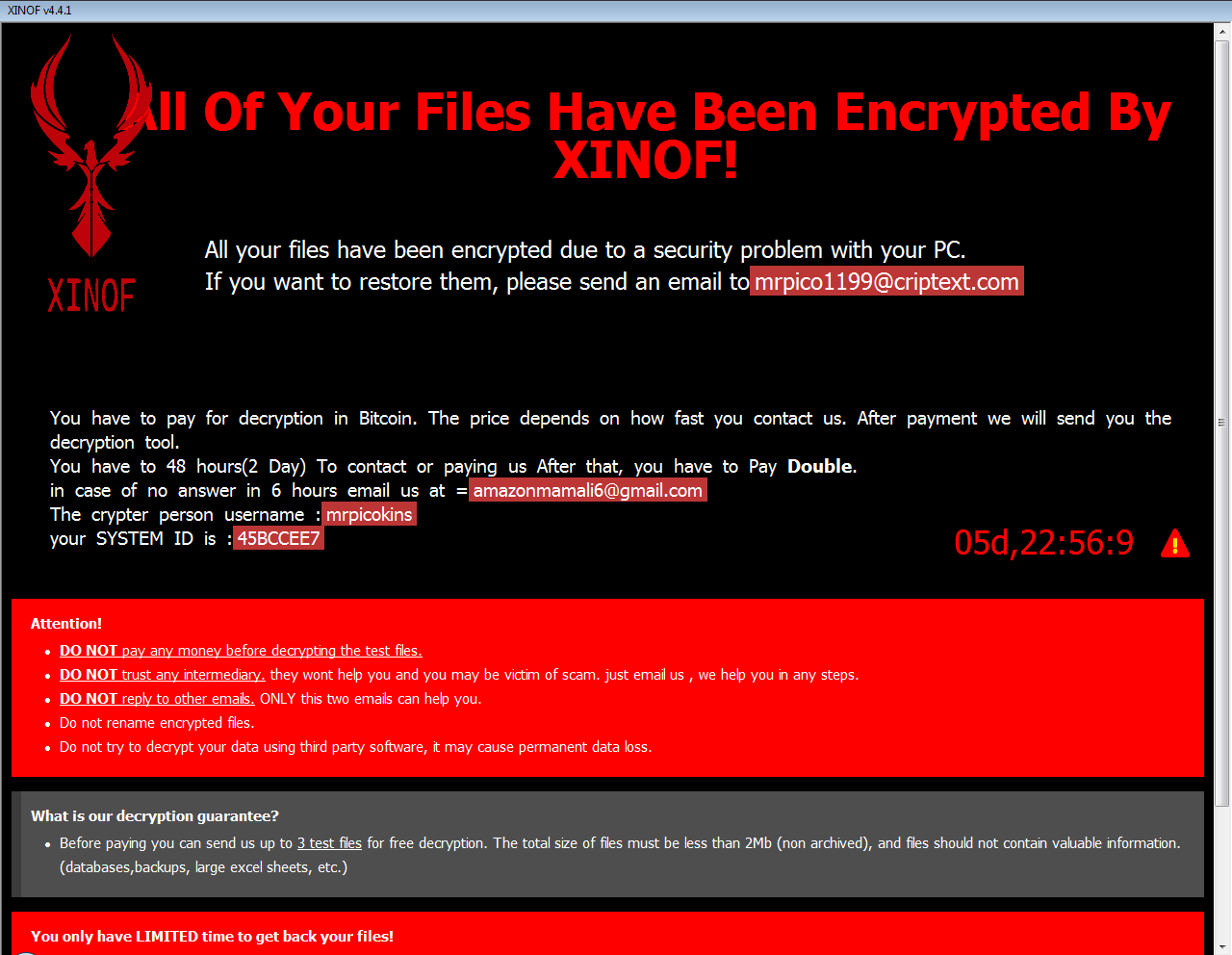

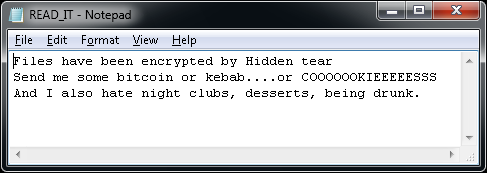

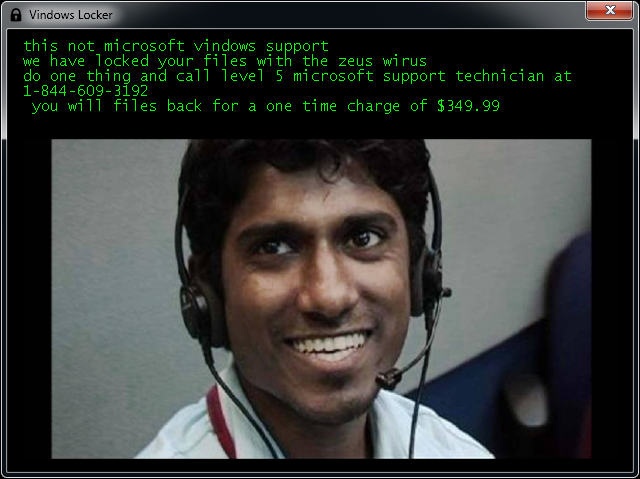

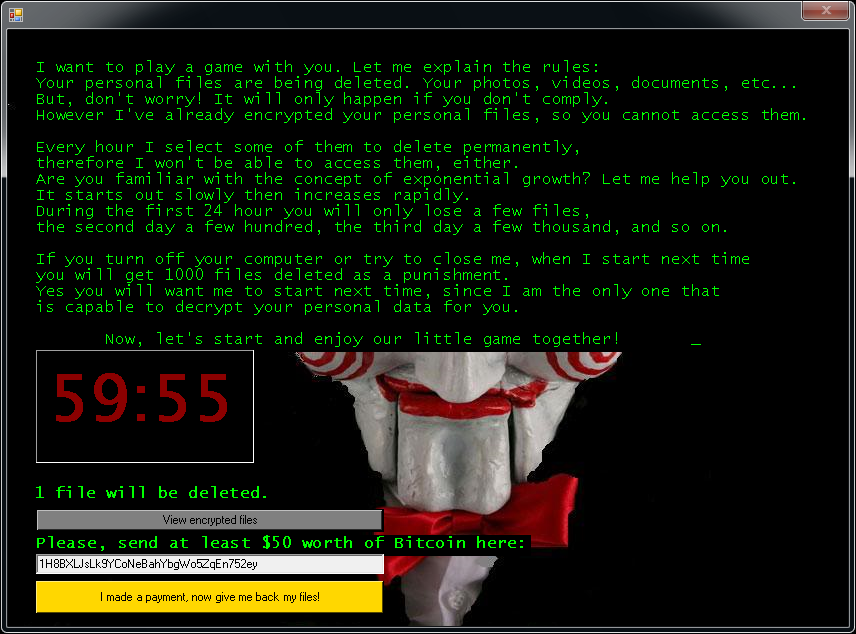

Jigsaw

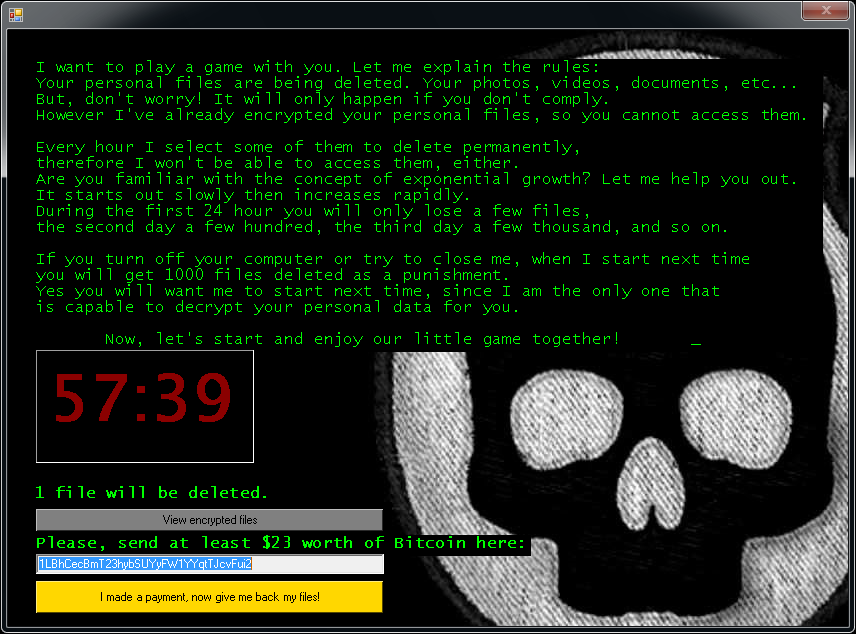

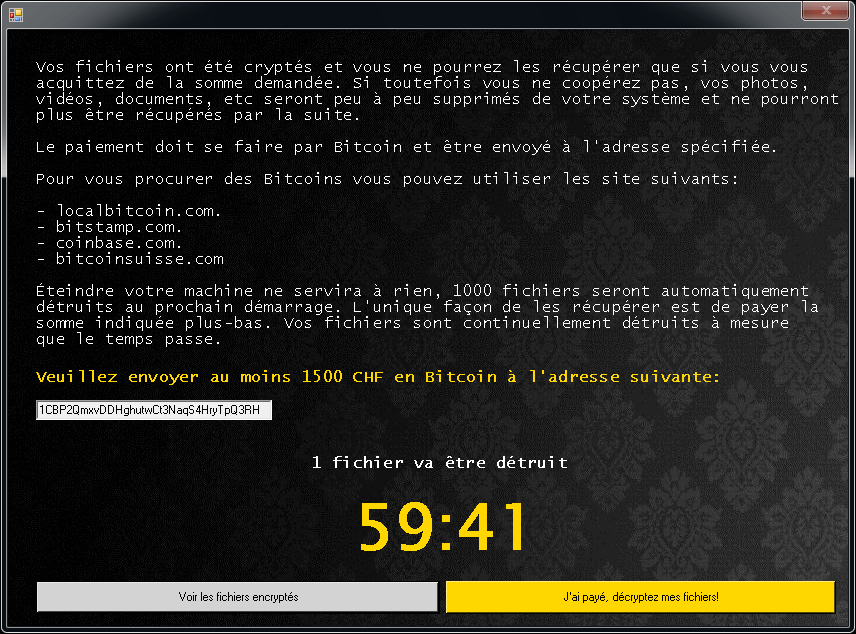

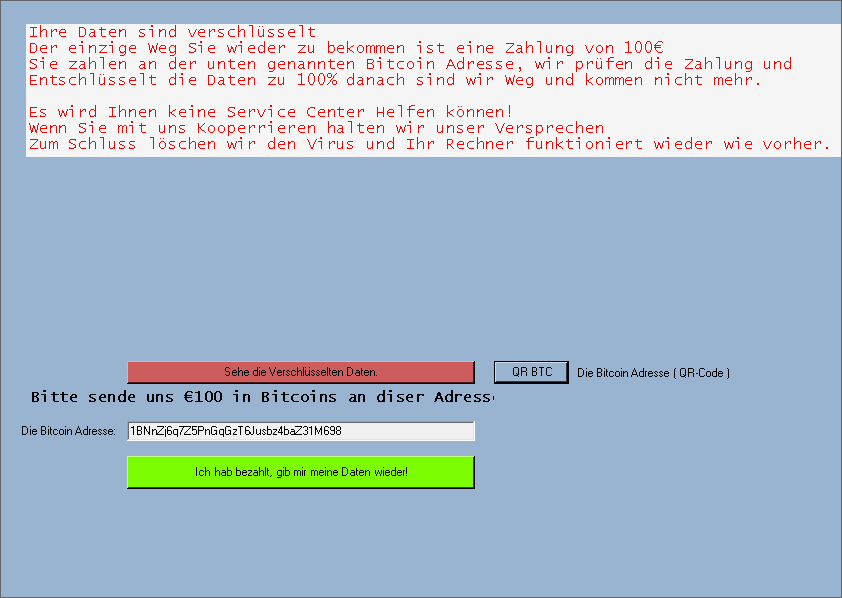

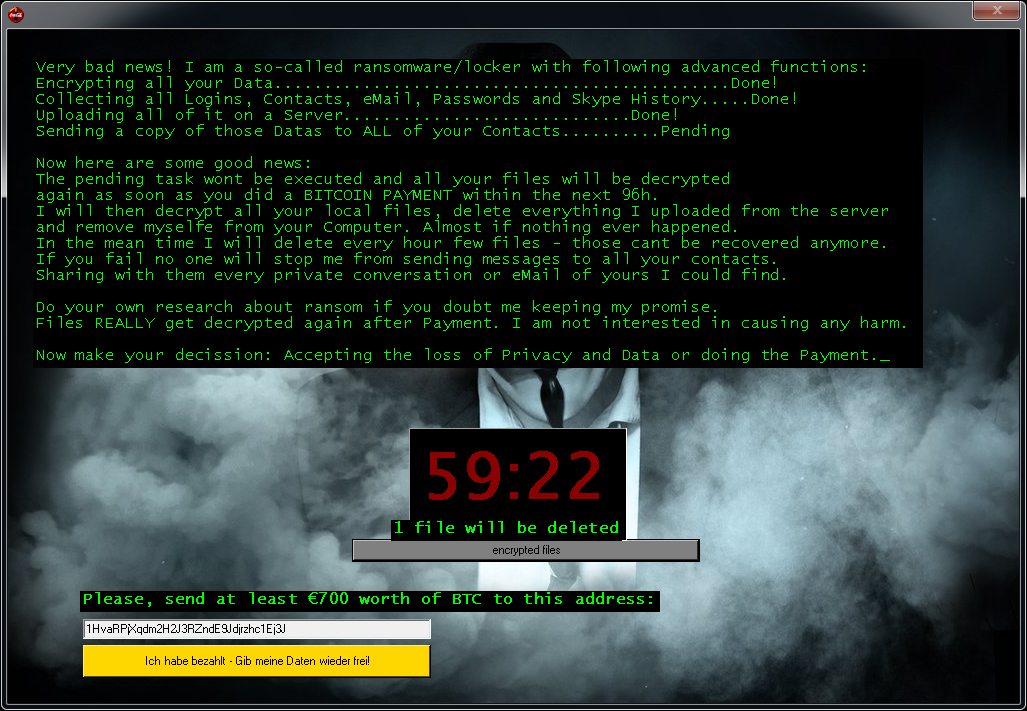

Jigsaw adalah salah satu varian ransomware yang telah ada sejak bulan Maret 2016. Namanya diambil dari karakter film "The Jigsaw Killer". Beberapa varian ransomware ini menggunakan gambar Jigsaw Killer di layar ransom.

Berikut adalah ekstensi file terenkripsi yang akan muncul: .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org, atau .gefickt.

Setelah mengenkripsi file Anda, salah satu layar berikut akan muncul:

Jika Jigsaw telah mengenkripsi file Anda, klik di sini untuk mengunduh perbaikan gratis dari kami:

LambdaLocker

LambdaLocker adalah varian ransomware yang pertama kali muncul pada Mei 2017. Ransomware ini ditulis dalam bahasa pemrograman Python dan varian terbarunya yang banyak muncul dapat didekripsi.

Ransomware ini menambahkan ekstensi ".MyChemicalRomance4EVER" di belakang nama file:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

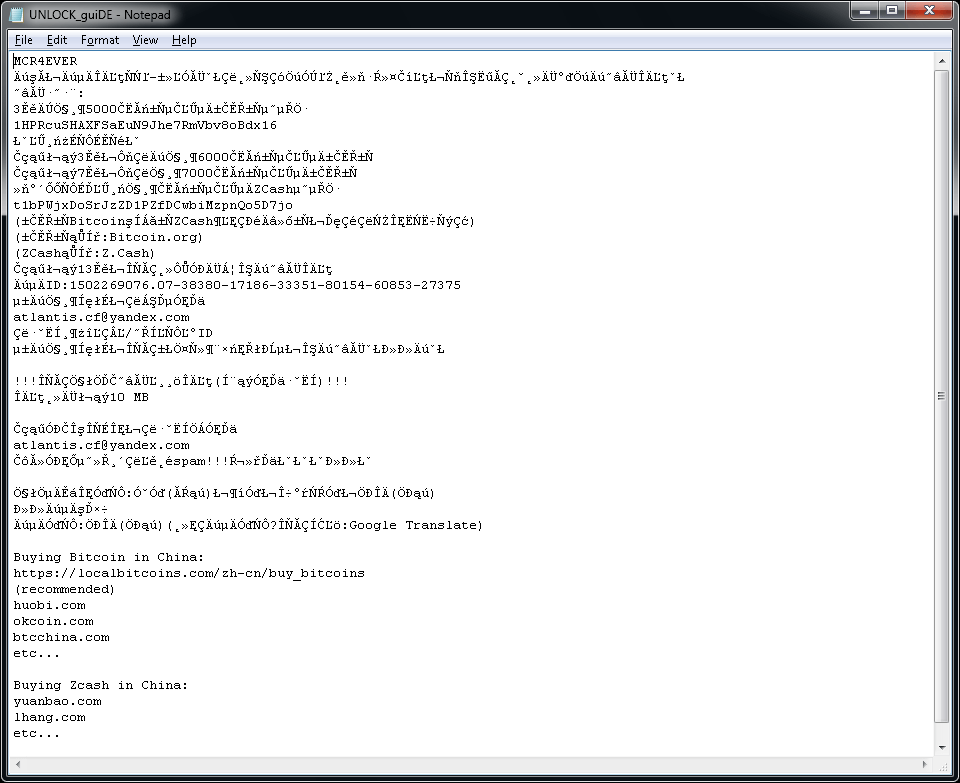

Ransomware ini juga membuat teks file yang dinamai "UNLOCK_guiDE.txt" di desktop pengguna. Berikut adalah isi dari file tersebut.

Legion

Legion adalah ransomware yang pertama kali terdeteksi pada Juni 2016. Berikut tanda-tanda infeksinya:

Legion menambahkan sejenis ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion atau .$centurion_legion@aol.com$.cbf di belakang nama file. (mis., Thesis.doc = Thesis.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion)

Setelah mengenkripsi file Anda, Legion mengubah wallpaper desktop Anda dan menampilkan sebuah pesan sembul, seperti ini:

Jika Legion telah mengenkripsi file Anda, klik di sini untuk mengunduh perbaikan gratis dari kami:

NoobCrypt

NoobCrypt adalah varian ransomware yang telah diteliti sejak akhir bulan Juli 2016. Untuk mengenkripsi file pengguna, ransomware ini memanfaatkan metode enkripsi AES 256.

NoobCrypt tidak mengganti nama file. Namun, file yang telah terenkripsi tidak dapat dibuka dengan aplikasi yang seharusnya.

Setelah mengenkripsi file Anda, sebuah pesan serupa muncul (pesan ini terletak di file "ransomed.html" yang tersimpan di desktop pengguna):

Jika NoobCrypt telah mengenkripsi file Anda, klik di sini untuk mengunduh perbaikan gratis dari kami:

Prometheus

Ransomware Prometheus ditulis dalam .NET (C#) dan mengenkripsi file baik menggunakan Chacha20 atau AES-256. Kunci enkripsi file kemudian dienkripsi oleh RSA-2048 dan disimpan ke akhir file. Beberapa varian ransomware dapat didekripsi secara gratis.

File terenkripsi dapat dikenali dengan salah satu dari ekstensi file berikut:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

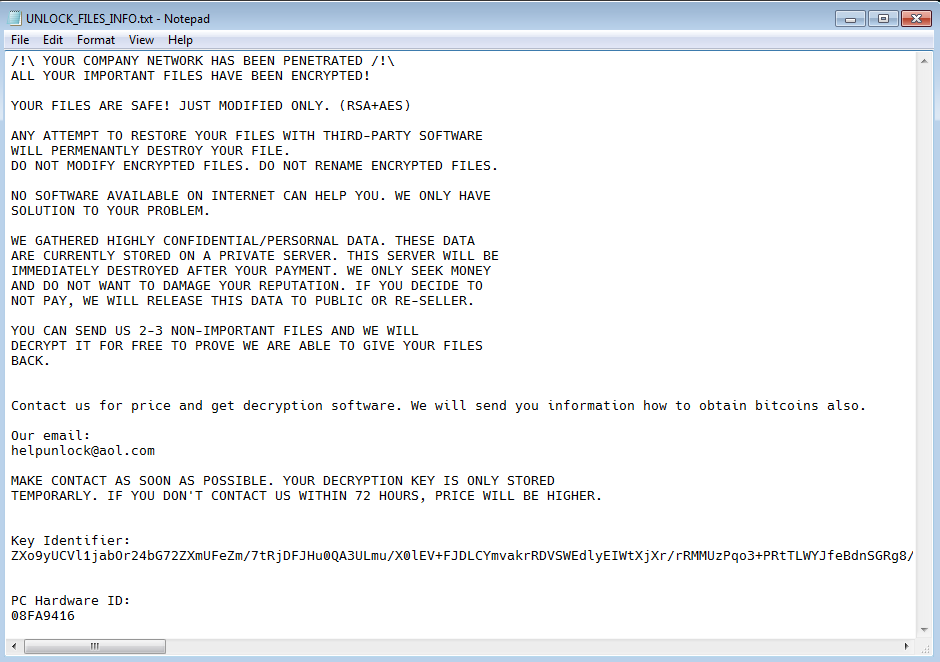

Selain itu, file catatan tebusan dikirim ke desktop pengguna dengan salah satu nama berikut:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

TargetCompany

TargetCompany adalah ransomware yang mengenkripsi file pengguna dengan cipher Chacha20. Korban serangan ransomware ini kini dapat mendekripsi filenya secara gratis.

File terenkripsi dapat dikenali dengan salah satu dari ekstensi berikut:

.mallox

.exploit

.architek

.brg

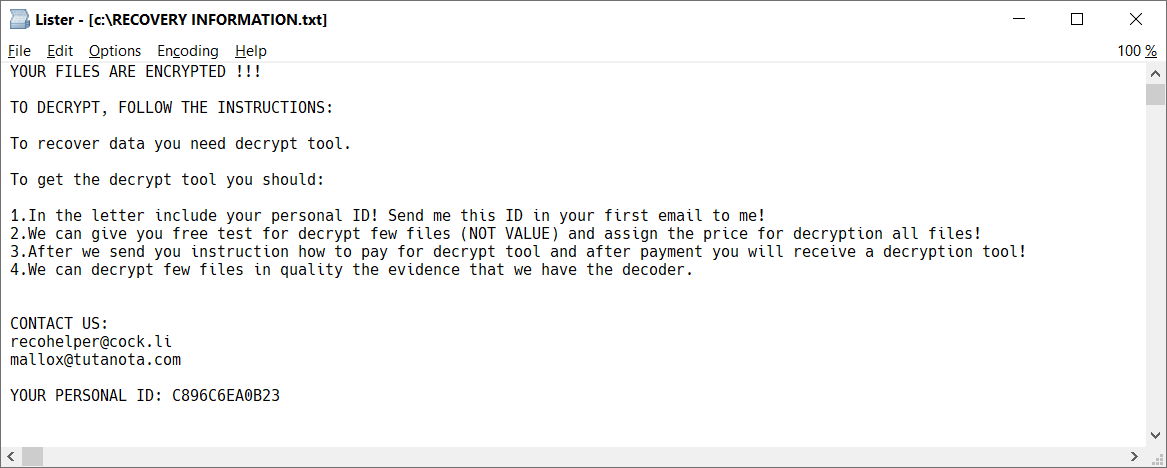

.carone

Dalam setiap folder yang berisi setidaknya satu file terenkripsi, terdapat juga catatan tebusan dengan nama RECOVERY INFORMATION.txt (lihat gambar di bawah).

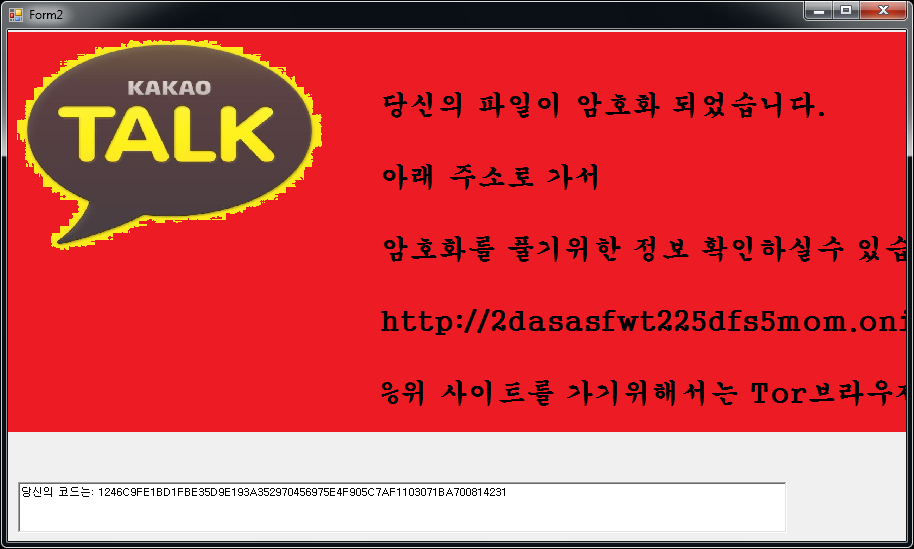

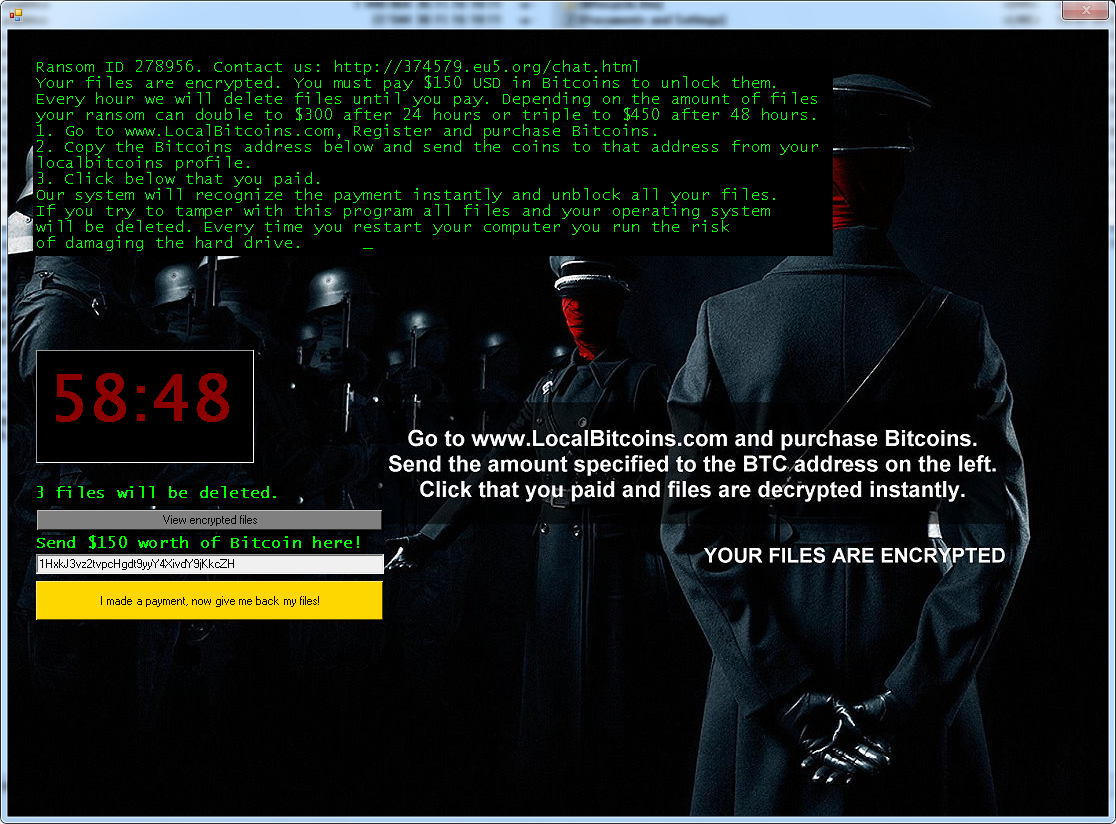

Stampado

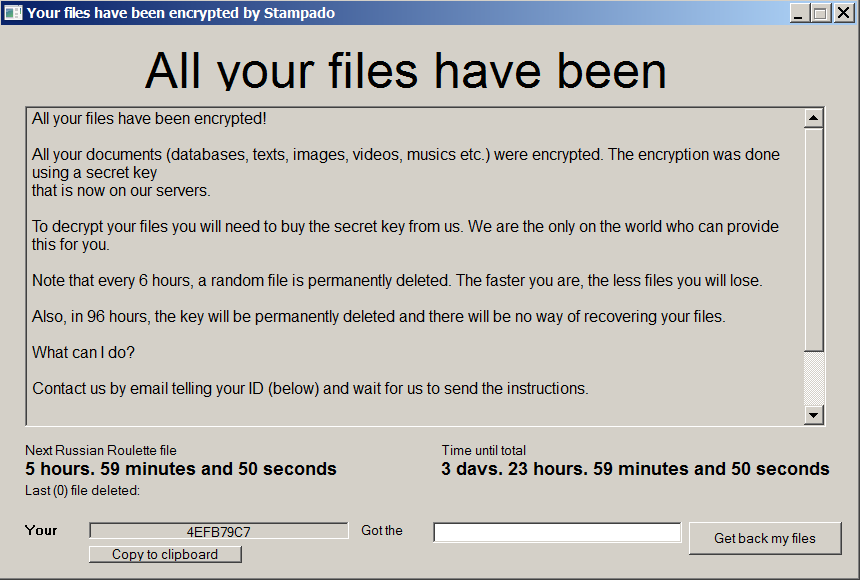

Stampado adalah varian ransomware yang ditulis dengan alat skrip AutoIt. Ransomware ini telah ada sejak bulan Agustus 2016. Ransomware ini dijual di web gelap dan varian barunya terus bermunculan. Salah satu versinya bernama Philadelphia.

Stampado menambahkan ekstensi .locked ke file terenkripsi. Sebagian varian juga mengenkripsi nama file itu sendiri, jadi nama file terenkripsi yang mungkin muncul adalah document.docx.locked atau 85451F3CCCE348256B549378804965CD8564065FC3F8.locked.

Setelah enkripsi selesai, layar berikut akan muncul:

Jika Stampado telah mengenkripsi file Anda, klik di sini untuk mengunduh perbaikan gratis dari kami:

SZFLocker

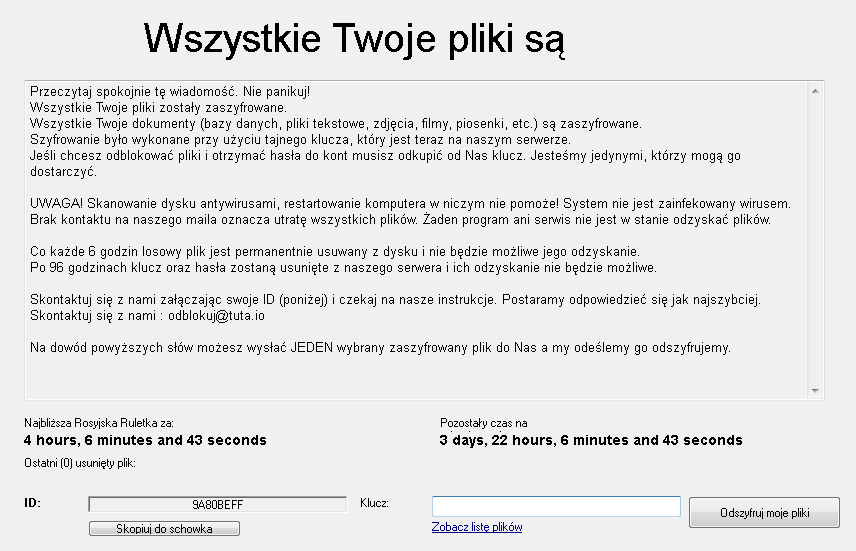

SZFLocker adalah ransomware yang pertama kali terdeteksi pada Mei 2016. Berikut tanda-tanda infeksinya:

SZFLocker menambahkan .szf di belakang nama file. (mis., Thesis.doc = Thesis.doc.szf)

Saat Anda mencoba membuka file yang terenkripsi, SZFLocker menampilkan pesan berikut (dalam Bahasa Polandia):

Jika SZFLocker telah mengenkripsi file Anda, klik di sini untuk mengunduh perbaikan gratis dari kami:

TeslaCrypt

TeslaCrypt adalah ransomware yang pertama kali terdeteksi pada Februari 2015. Berikut tanda-tanda infeksinya:

Versi terbaru TeslaCrypt tidak mengubah nama file Anda.

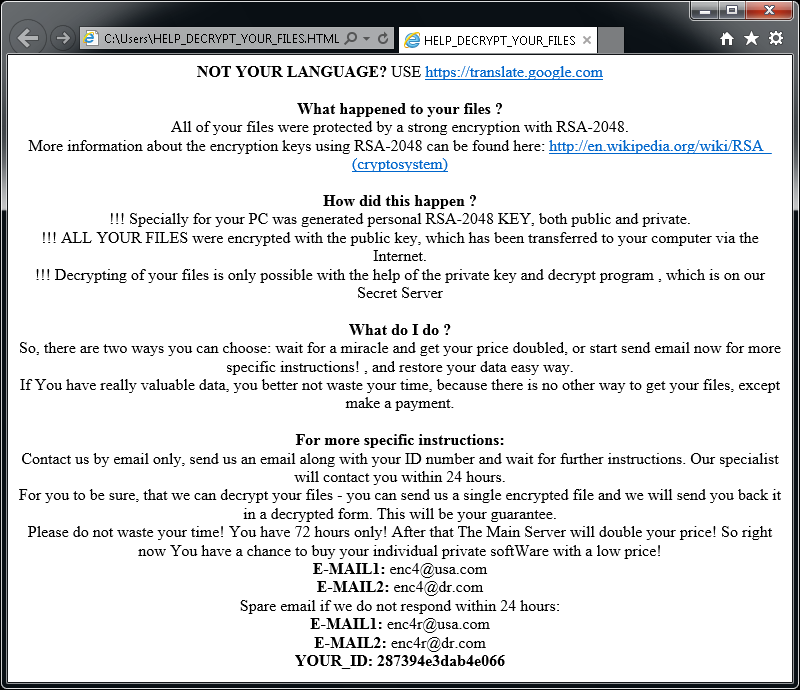

Setelah mengenkripsi file Anda, TeslaCrypt menampilkan pesan seperti berikut ini:

Jika TeslaCrypt telah mengenkripsi file Anda, klik di sini untuk mengunduh perbaikan gratis dari kami:

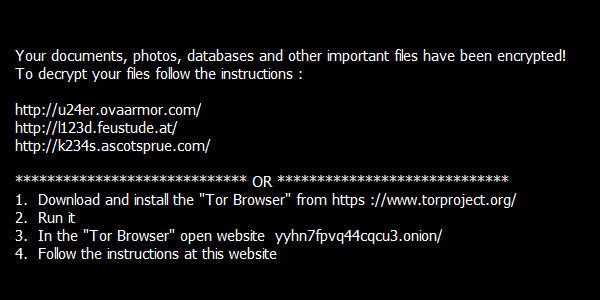

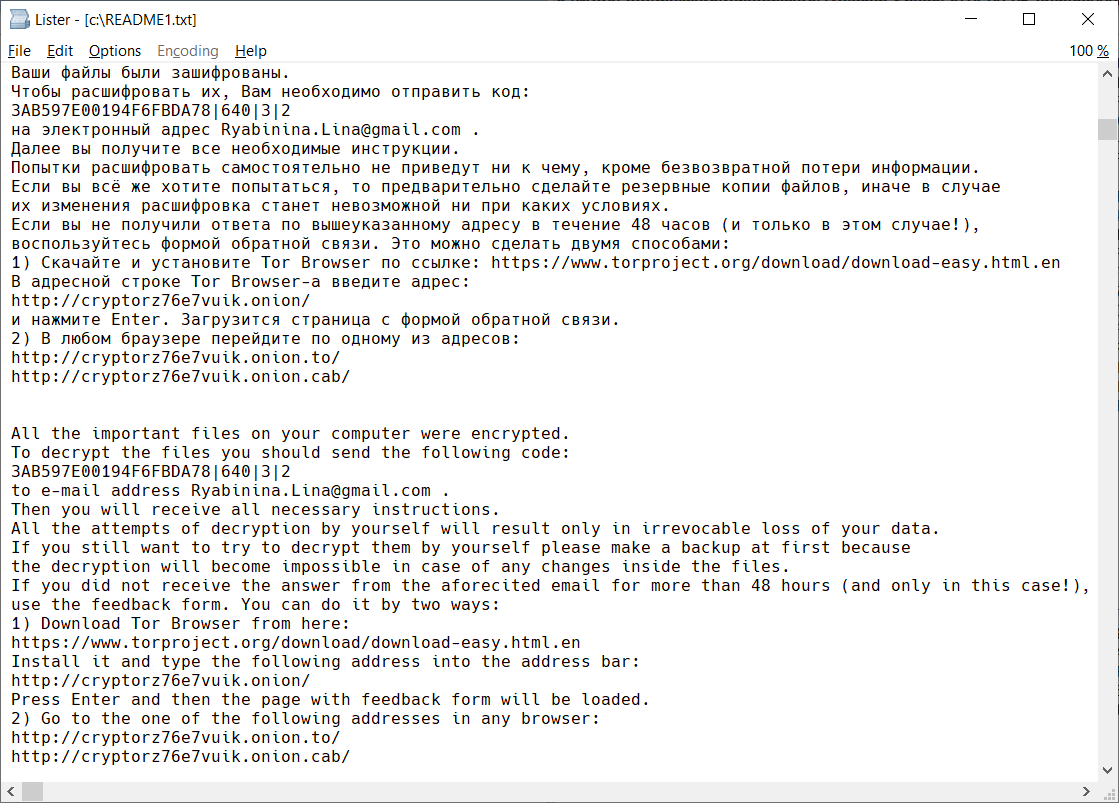

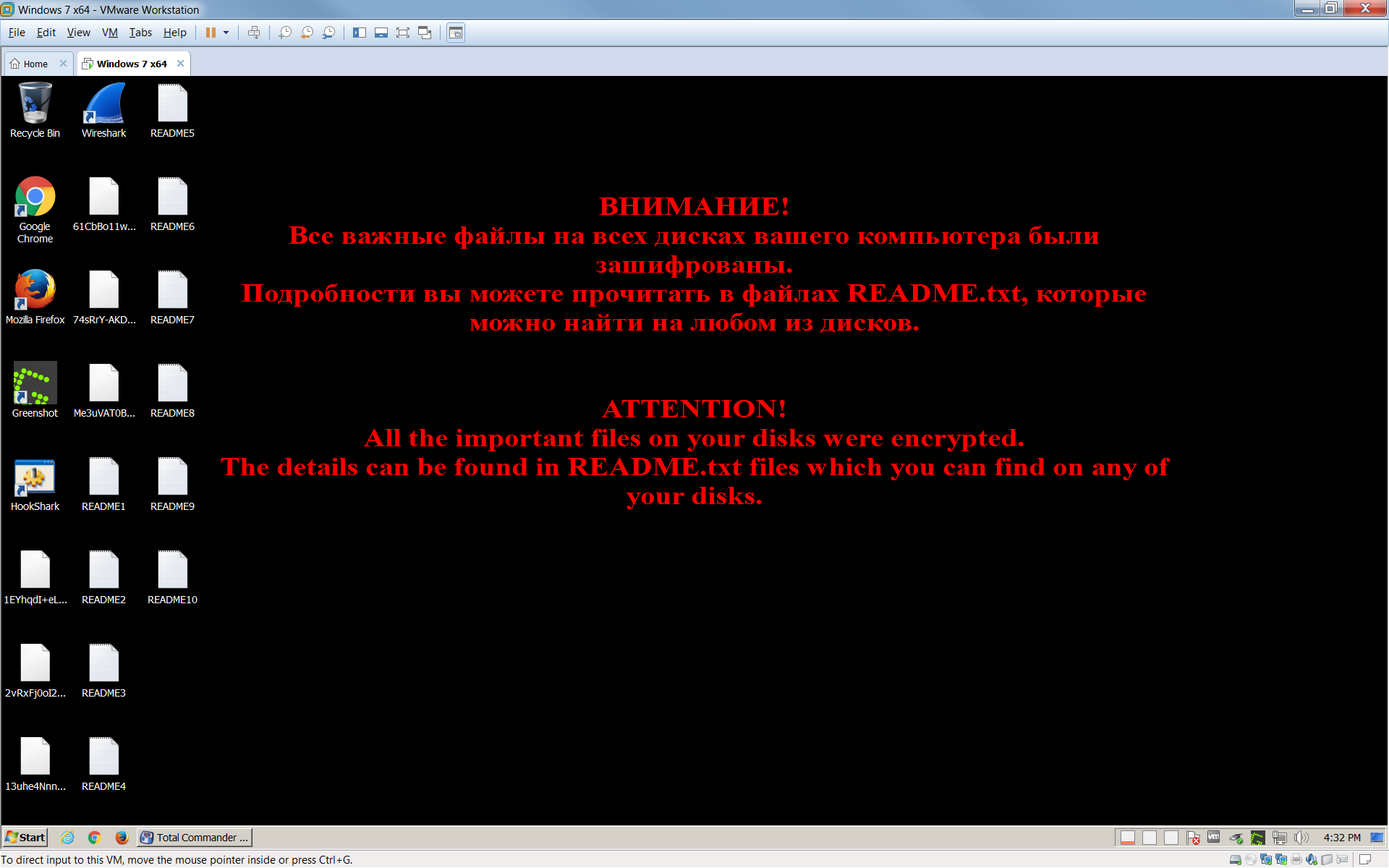

Troldesh/Shade

Troldesh, yang juga dikenal sebagai Shade atau Encoder.858 adalah jenis ransomware yang diamati sejak 2016. Pada akhir April 2020, pembuat ransomware gulung tikar dan mengeluarkan kunci dekripsi yang dapat digunakan untuk mendekripsi file secara gratis.

Untuk informasi lebih lanjut:https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

File yang dienkripsi akan memiliki salah satu ekstensi berikut:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

Setelah mengenkripsi file Anda, sejumlah file akan muncul di desktop pengguna, dengan nama README1.txt hingga README10.txt. Sejumlah file tersebut, dalam berbagai bahasa, menampilkan pesan:

Latar belakang desktop pengguna juga berubah dan terlihat seperti gambar di bawah ini:

Jika Troldesh telah mengenkripsi file Anda, klik di sini untuk mengunduh perbaikan gratis dari kami:

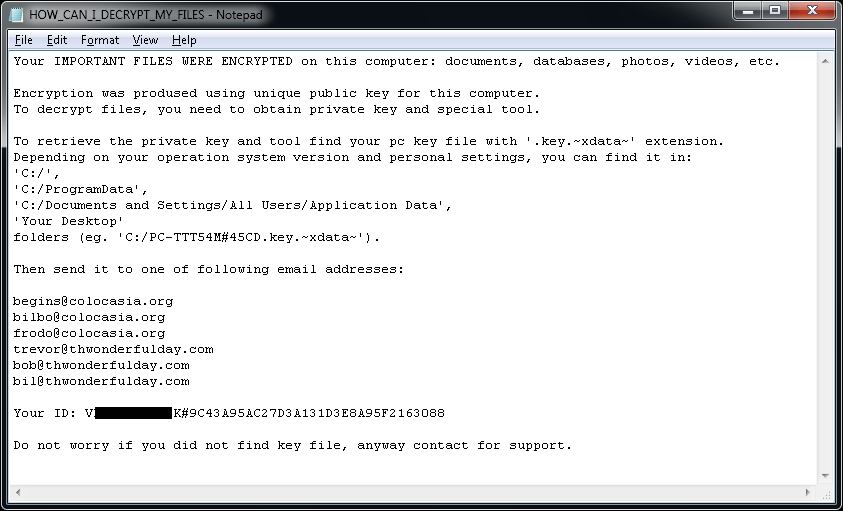

XData

XData adalah jenis ransomware yang merupakan turunan dari AES_NI dan seperti WannaCry, ransomware ini menggunakan exploit Eternal Blue untuk menyerang komputer lainnya.

Ransomware ini menambahkan ekstensi ".~xdata~" ke file terenkripsi.

Dalam setiap folder yang berisi minimal satu file terenkripsi, pasti akan ada file "HOW_CAN_I_DECRYPT_MY_FILES.txt". Selain itu, ransomware ini membuat file kunci yang namanya mirip dengan:

[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ di folder berikut:

• C:\

• C:\ProgramData

• Desktop

Berikut adalah pesan tebusan yang ada di dalam file "HOW_CAN_I_DECRYPT_MY_FILES.txt":

Jika Troldesh telah mengenkripsi file Anda, klik di sini untuk mengunduh perbaikan gratis dari kami: