Outils gratuits de déchiffrement de ransomwares

Vous êtes victime d’un ransomware ? Ne payez pas la rançon !

Sélectionner un type de ransomware

Nos outils gratuits de déchiffrement peuvent vous aider à récupérer des fichiers chiffrés par les types de ransomwares suivants. Pour voir les signes d’infection et obtenir notre correctif gratuit, cliquez sur un nom de ransomware.

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo & LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (hors-ligne)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

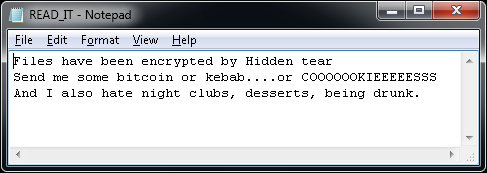

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh/Shade

- XData

AES_NI

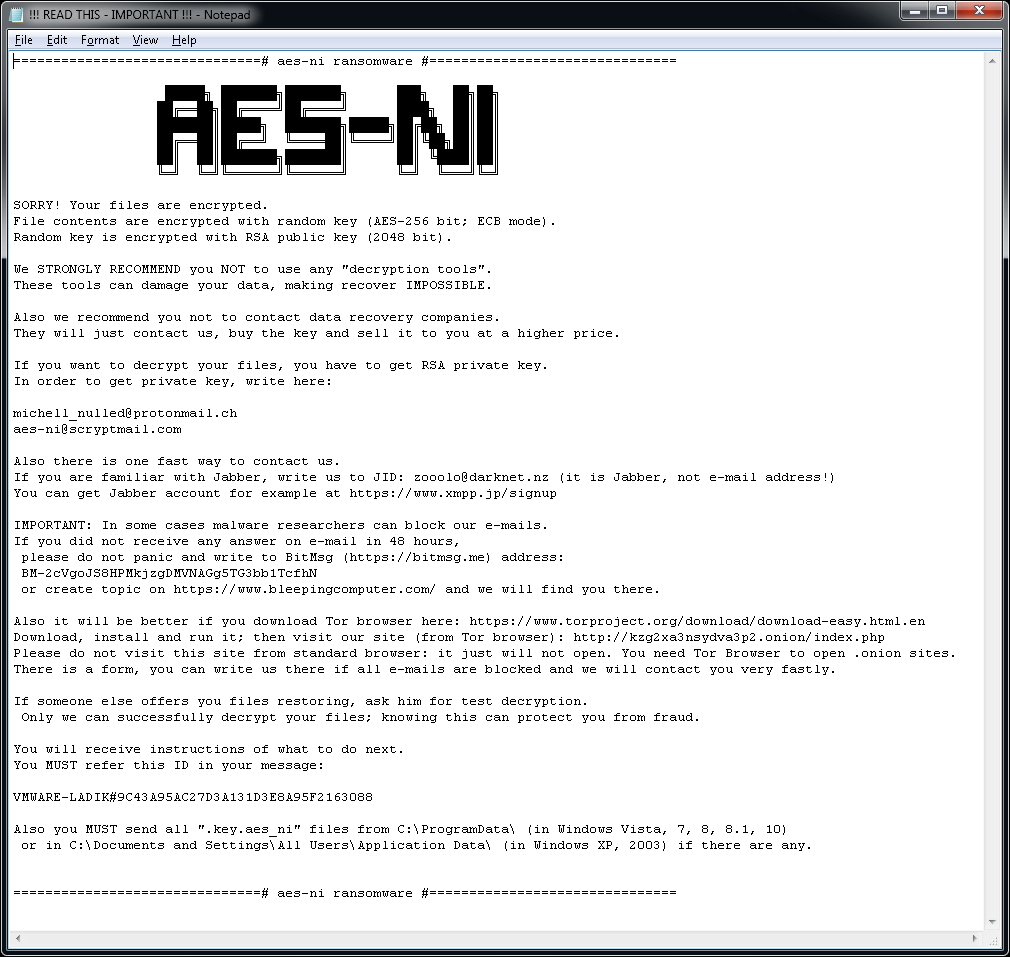

AES_NI est un ransomware signalé pour la première fois en décembre 2016. Depuis lors, nous avons observé plusieurs variantes, avec différentes extensions de fichier. Pour chiffrer les fichiers, le ransomware utilise AES-256 combiné à RSA-2048.

Le ransomware ajoute une des extensions suivantes aux fichiers chiffrés :

.aes_ni

.aes256

.aes_ni_0day

Dans chaque répertoire comportant au moins un fichier chiffré, vous pouvez trouver le fichier « !!! LIRE CECI - IMPORTANT !!!.txt » ou « READ THIS - IMPORTANT !!!.txt » en anglais. De plus, le ransomware crée un fichier clé avec un nom similaire à : [PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-BravoNEW-20175267812-78.key.aes_ni_0day dans le dossier C:\ProgramData.

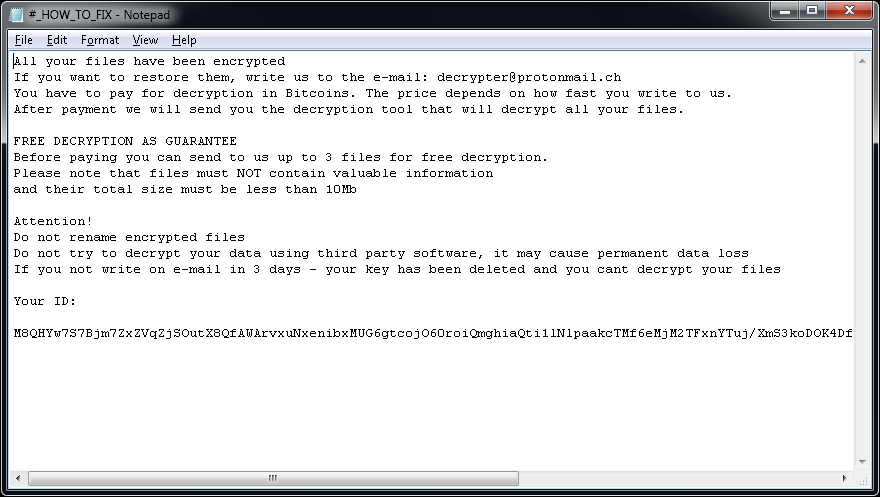

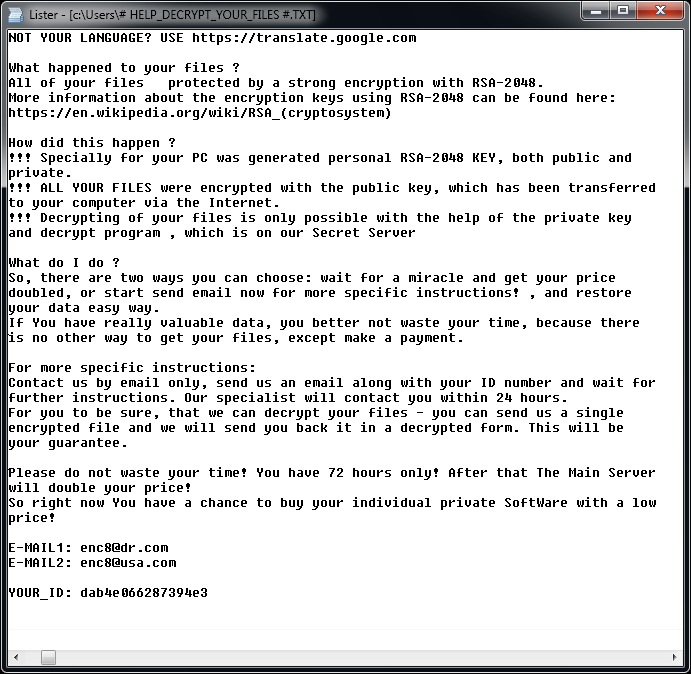

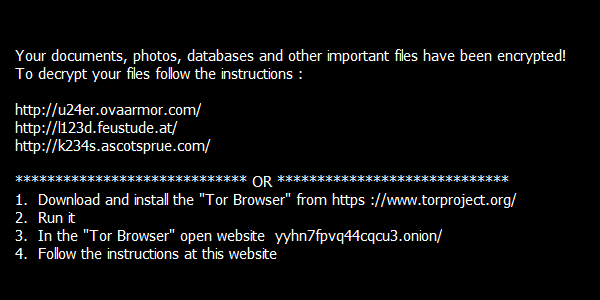

Le fichier « !!! LIRE CECI - IMPORTANT !!!.txt » contient le message de rançon suivant :

Alcatraz Locker

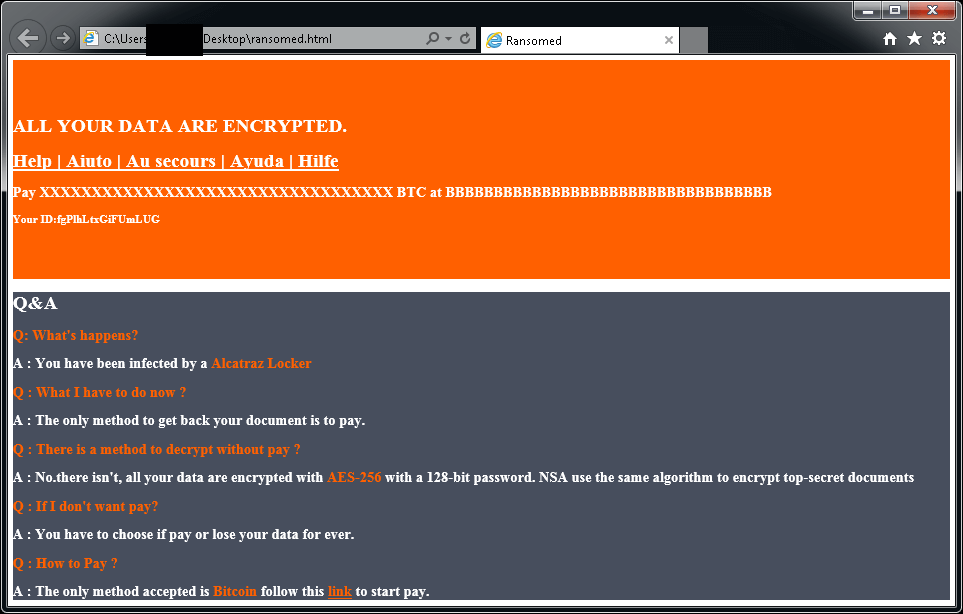

Alcatraz Locker est un ransomware signalé pour la première fois à la mi-novembre 2016. Pour le chiffrement des fichiers utilisateurs, ce ransomware utilise le chiffrement AES 256 avec un codage Base64.

Les fichiers chiffrés possèdent l’extension « .Alcatraz ».

Après le chiffrement de vos fichiers, un message similaire s’affiche (situé dans un fichier « ransomed.html » sur le bureau de l’utilisateur) :

Si Alcatraz Locker a chiffré vos fichiers, cliquez ici pour télécharger notre correctif gratuit :

Apocalypse

Apocalypse est un type de ransomware identifié pour la première fois en juin 2016. Les symptômes d’infection sont les suivants :

Apocalypse ajoute les extensions .encrypted, .FuckYourData, .locked, .Encryptedfile ou .SecureCrypted à la fin des noms de fichiers. (Par exemple, Thesis.doc = Thesis.doc.locked)

L’ouverture d’un fichier portant l’extension .How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt ou .Where_my_files.txt (par exemple Thesis.doc.How_To_Decrypt.txt) déclenchera l’affichage d’une variante de ce message :

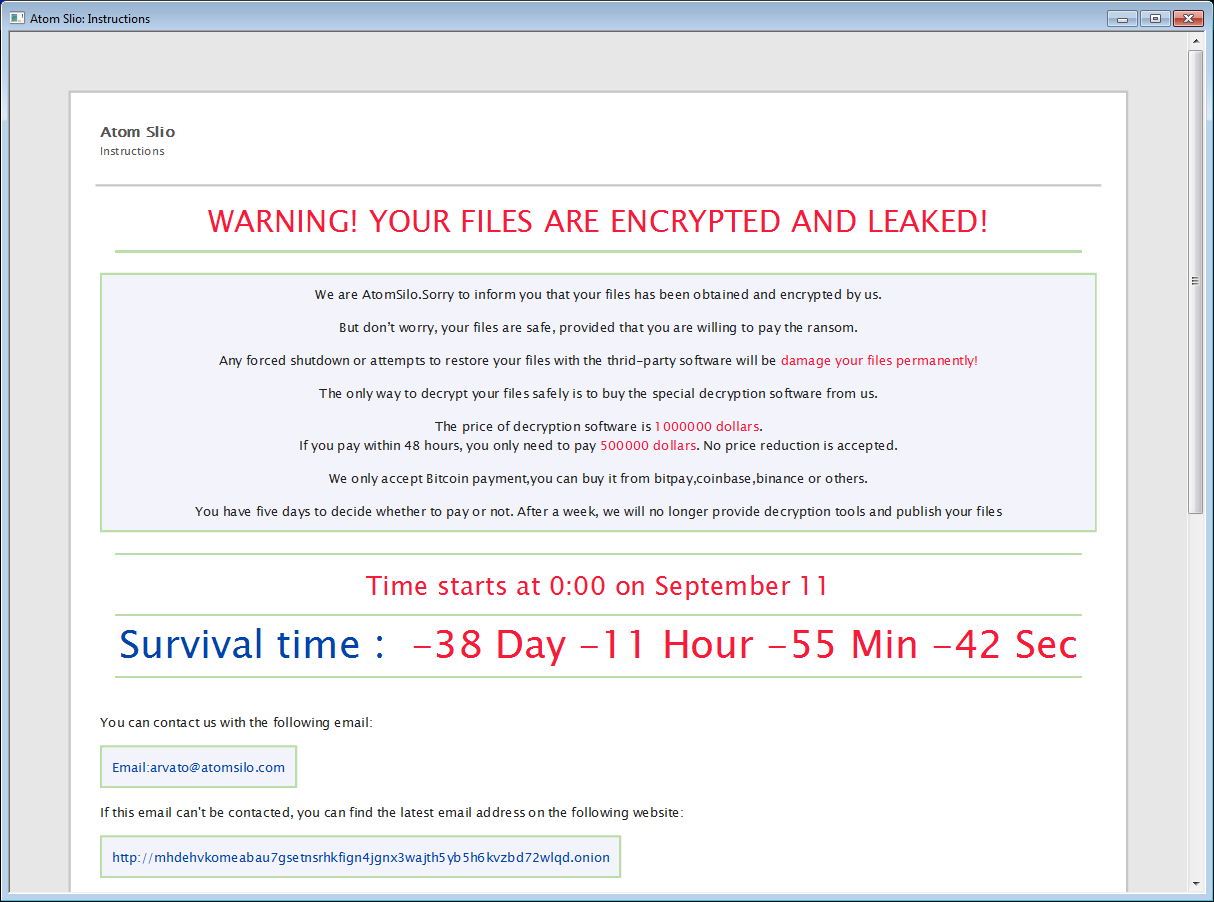

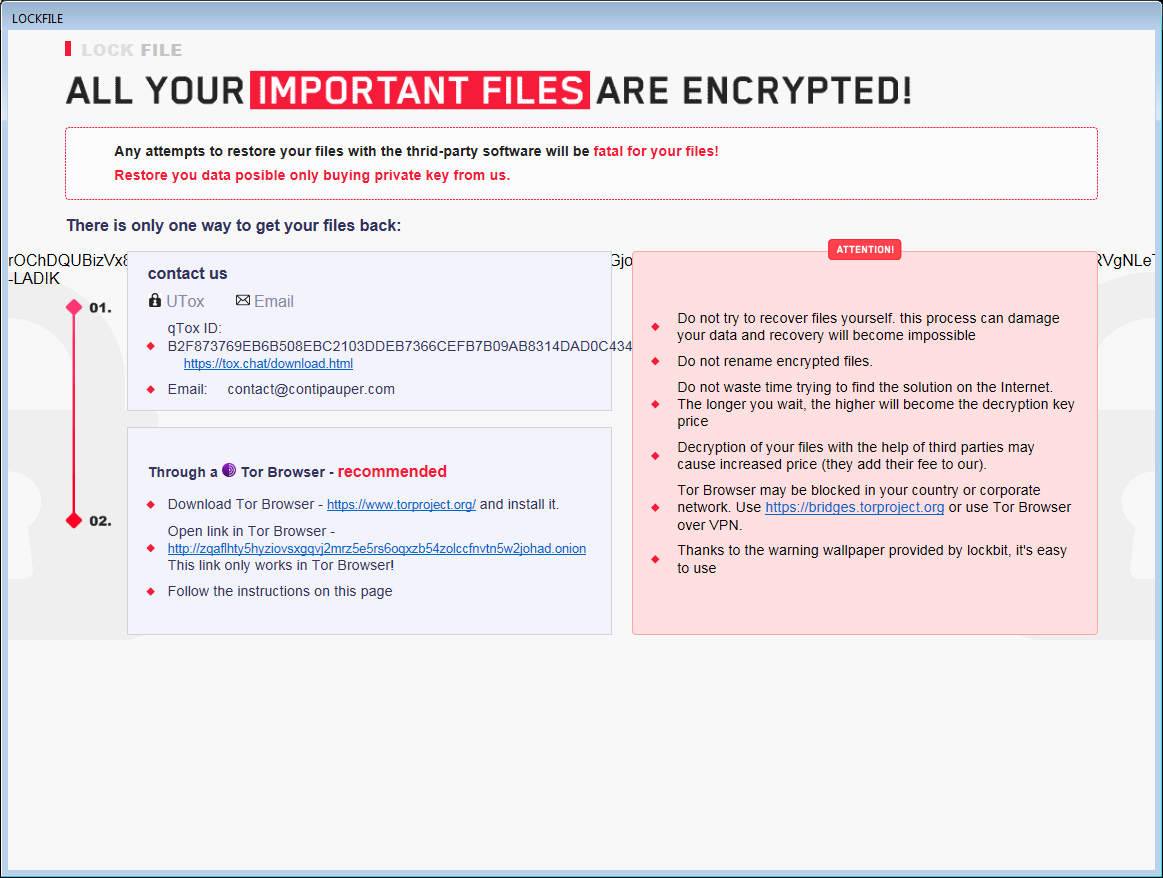

AtomSilo & LockFile

AtomSilo&LockFile sont deux souches de ransomware analysées par Jiří Vinopal. Comme elles ont un schéma de chiffrement très similaire, ce décrypteur couvre les deux variantes. Les victimes peuvent déchiffrer leurs fichiers gratuitement.

Vous pouvez reconnaître les fichiers chiffrés à leur extension :

.ATOMSILO

.lockfile

Dans chaque dossier comprenant au moins un fichier chiffré, il y a une note de rançon README-FILE-%ComputerName%-%Number%.hta ou LOCKFILE-README-%ComputerName%-%Number%.hta. Exemple :

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

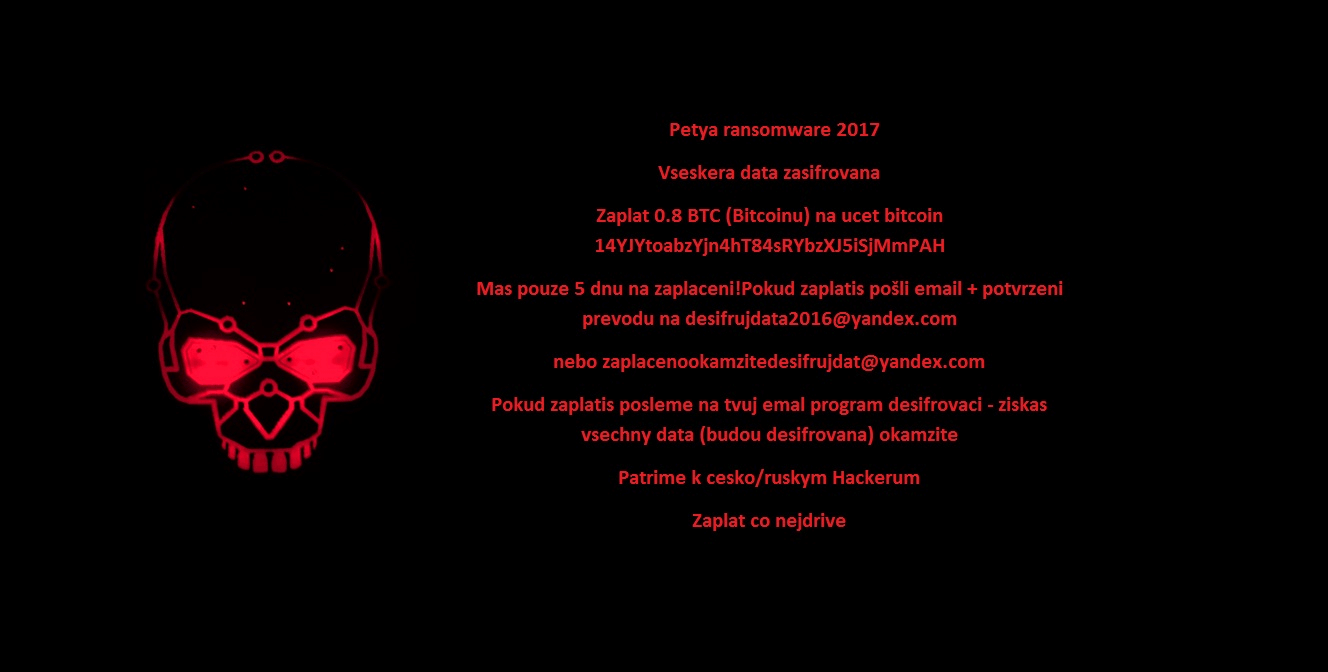

Babuk

Babuk est un ransomware russe. En septembre 2021, son code source a fuité avec certaines des clés de déchiffrement. Les victimes peuvent déchiffrer leurs fichiers gratuitement.

Au chiffrement d’un fichier, Babuk ajoute l’une des extensions suivantes au nom de fichier :

.babuk

.babyk

.doydo

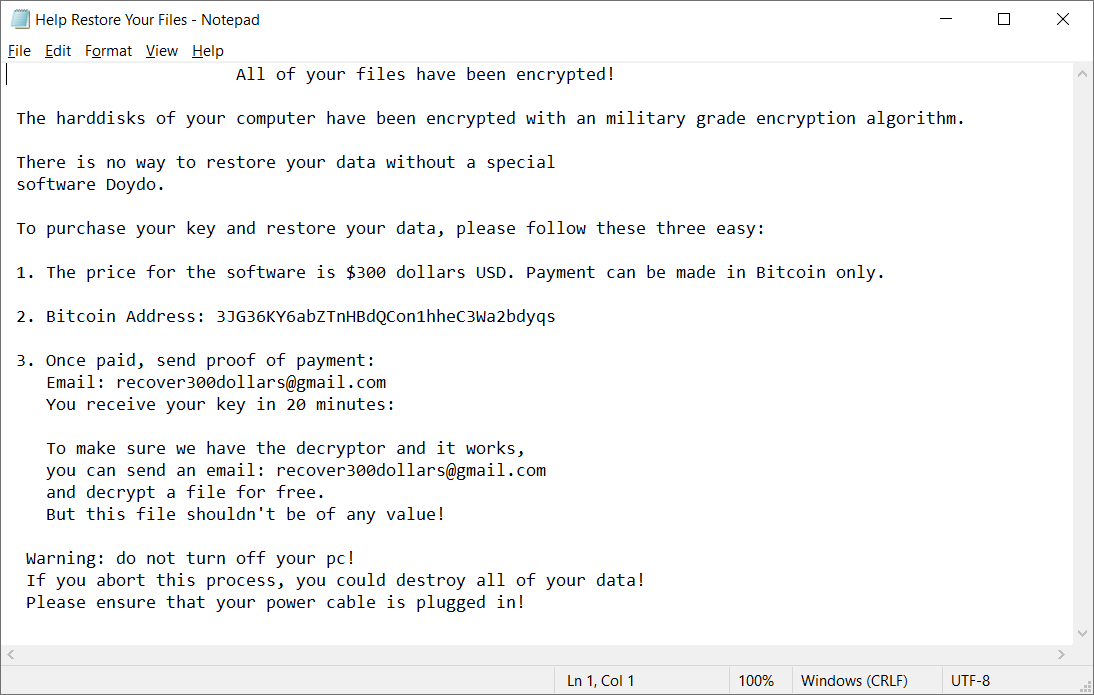

Dans chaque répertoire comportant au moins un fichier chiffré, on peut trouver le fichier Help Restore Your Files.txt avec le contenu suivant :

BadBlock

BadBlock est un type de ransomware identifié pour la première fois en mai 2016. Les symptômes d’infection sont les suivants :

BadBlock ne renomme pas vos fichiers.

Après avoir chiffré vos fichiers, BadBlock déclenche l’affichage de l’un des messages suivants (depuis un fichier nommé Help Decrypt.html) :

Si BadBlock a chiffré vos fichiers, cliquez ici pour télécharger notre correctif gratuit :

Bart

Bart est un type de ransomware identifié pour la première fois en juin 2016. Les symptômes d’infection sont les suivants :

Bart ajoute l’extension .bart.zip à la fin du nom de vos fichiers. (par exemple, Thesis.doc = Thesis.docx.bart.zip) Il s’agit d’archives ZIP chiffrées contenant les fichiers d’origine.

Après avoir chiffré vos fichiers, Bart remplace le papier peint du bureau par une image similaire à celle présentée ci-dessous. Le texte de cette image peut également être utilisé pour identifier Bart et est stocké sur le bureau dans les fichiers nommés recover.bmp et recover.txt.

Si Bart a chiffré vos fichiers, cliquez ici pour télécharger notre correctif gratuit :

Remerciements : Nous tenons à remercier Peter Conrad, auteur de PkCrack, qui nous a accordé la permission d’utiliser sa bibliothèque dans notre outil de décryptage Bart.

BigBobRoss

BigBobRoss chiffre les fichiers de l’utilisateur en utilisant le chiffrement AES128. Les fichiers chiffrés ont une nouvelle extension « .obfuscated » ajoutée à la fin du nom du fichier.

Le ransomware ajoute l’extension suivante : .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

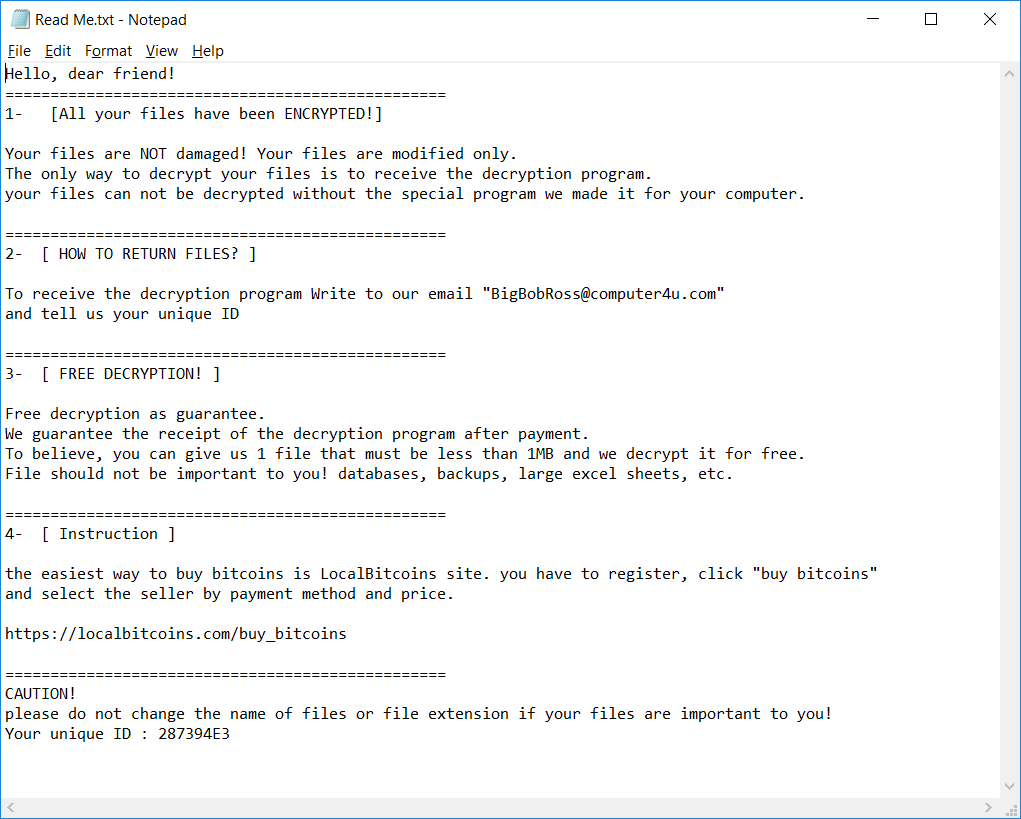

Le ransomware crée aussi un fichier texte appelé "Read Me.txt" dans chaque répertoire. Le contenu du fichier apparaît ci-dessous.

BTCWare

BTCWare est un ransomware signalé pour la première fois en mars 2017. Depuis lors, nous avons recensé 5 variantes, pouvant être distinguées par l’extension de fichier chiffré. Le ransomware utilise deux différentes méthodes de chiffrement - RC4 et AES 192.

Les noms de fichiers chiffrés seront au format suivant :

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

De plus, l’un des fichiers suivants peut être trouvé sur l’ordinateur

Key.dat on %USERPROFILE%\Desktop

1.bmp in %USERPROFILE%\AppData\Roaming

#_README_#.inf or !#_DECRYPT_#!.inf dans chaque fichier avec au moins un fichier chiffré.

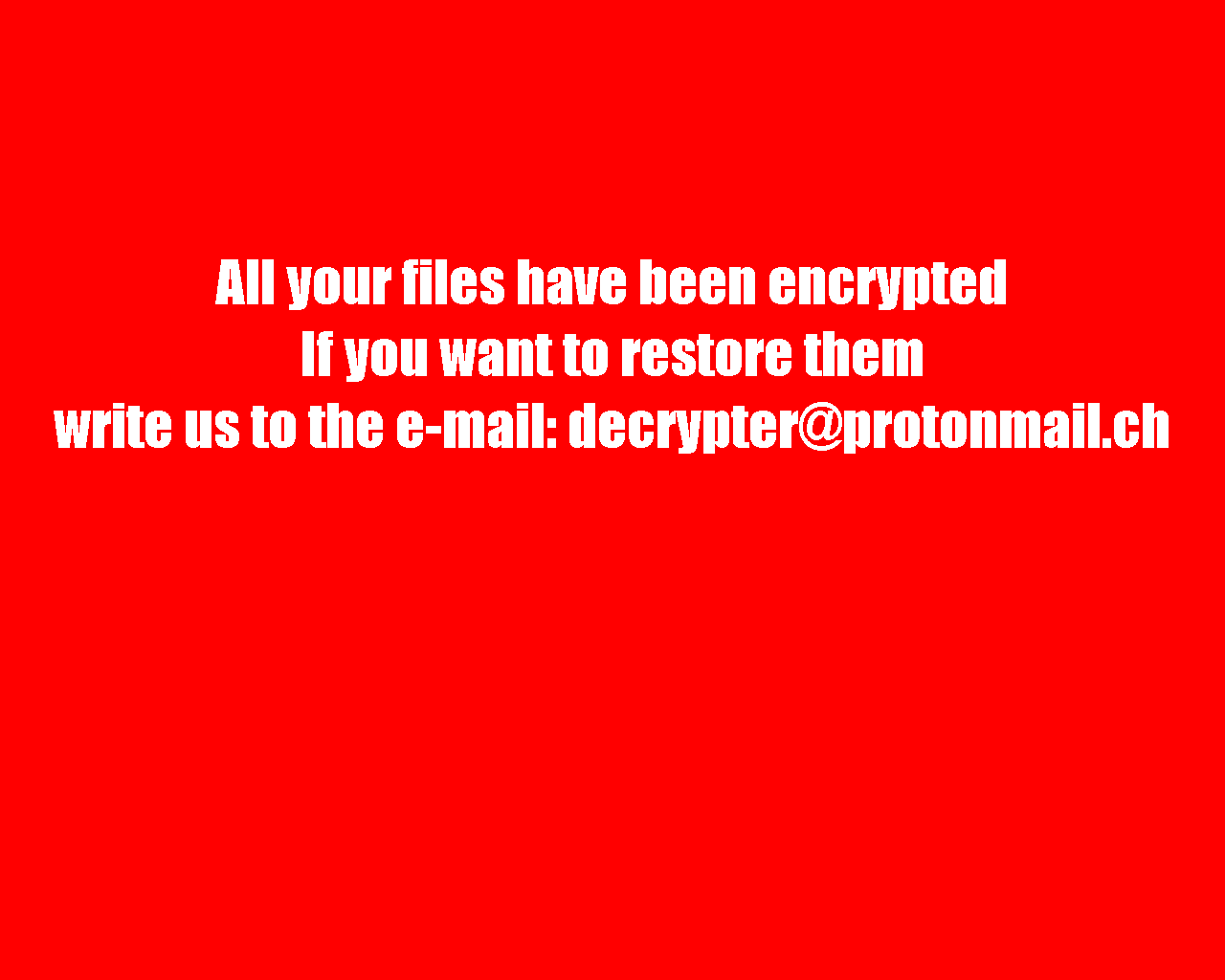

Après le chiffrement de vos fichiers, le fond d’écran du bureau est remplacé par le suivant :

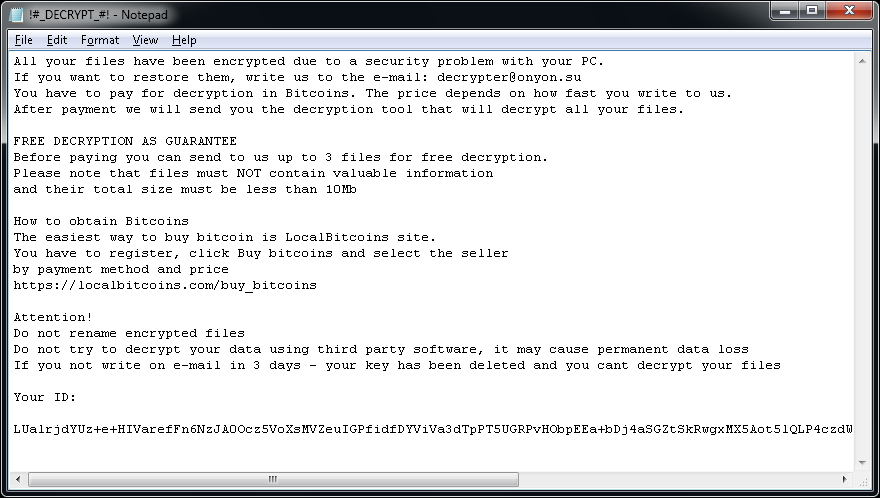

Vous pouvez aussi voir l’un des messages de rançon suivants :

Crypt888

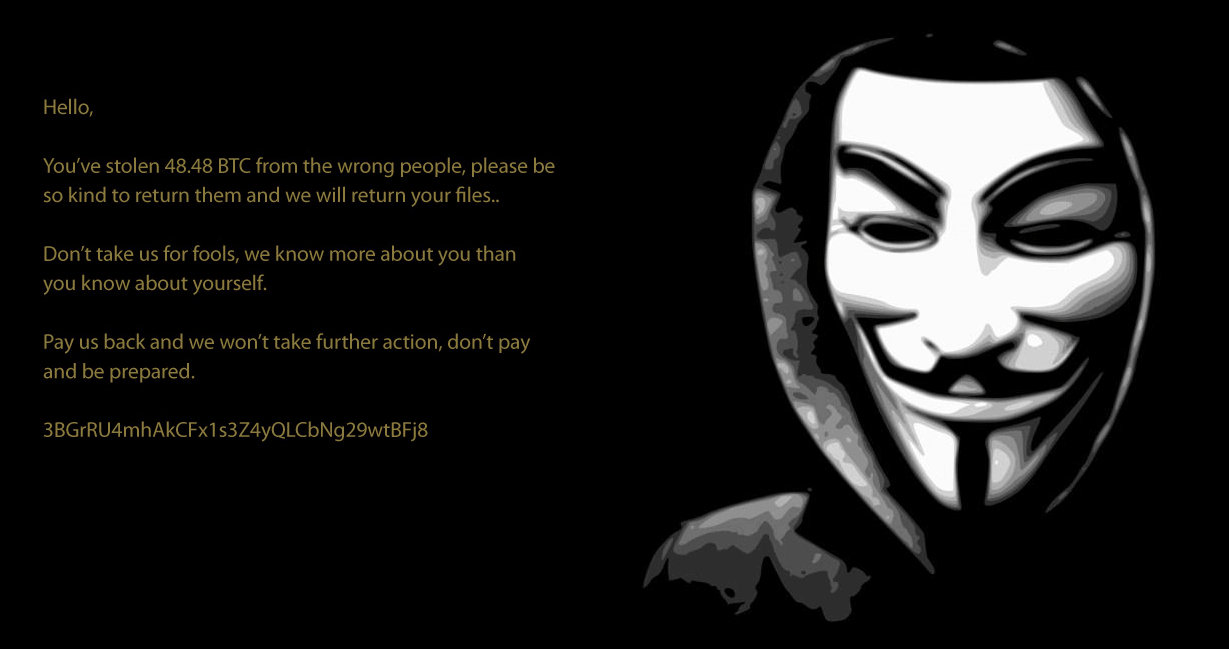

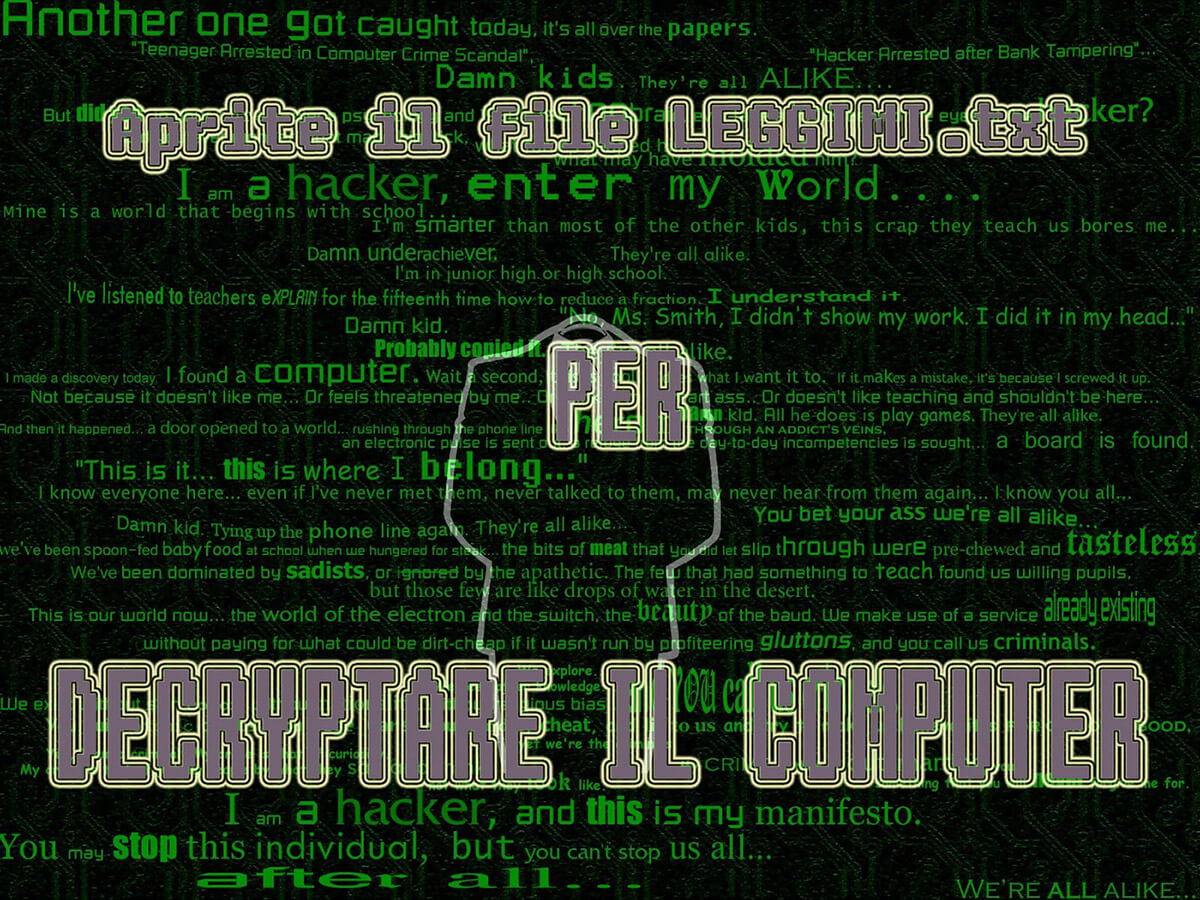

Crypt888 (également connu sous le nom de Mircop) est un type de ransomware identifié pour la première fois en juin 2016. Les symptômes d’infection sont les suivants :

Crypt888 ajoute Lock. au début du nom des fichiers. (Exemple : Thesis.doc = Lock.Thesis.doc)

Après avoir chiffré vos fichiers, Crypt888 remplace le papier peint du bureau par le suivant :

Si Crypt888 a chiffré vos fichiers, cliquez ici pour télécharger notre correctif gratuit :

CryptoMix (hors-ligne)

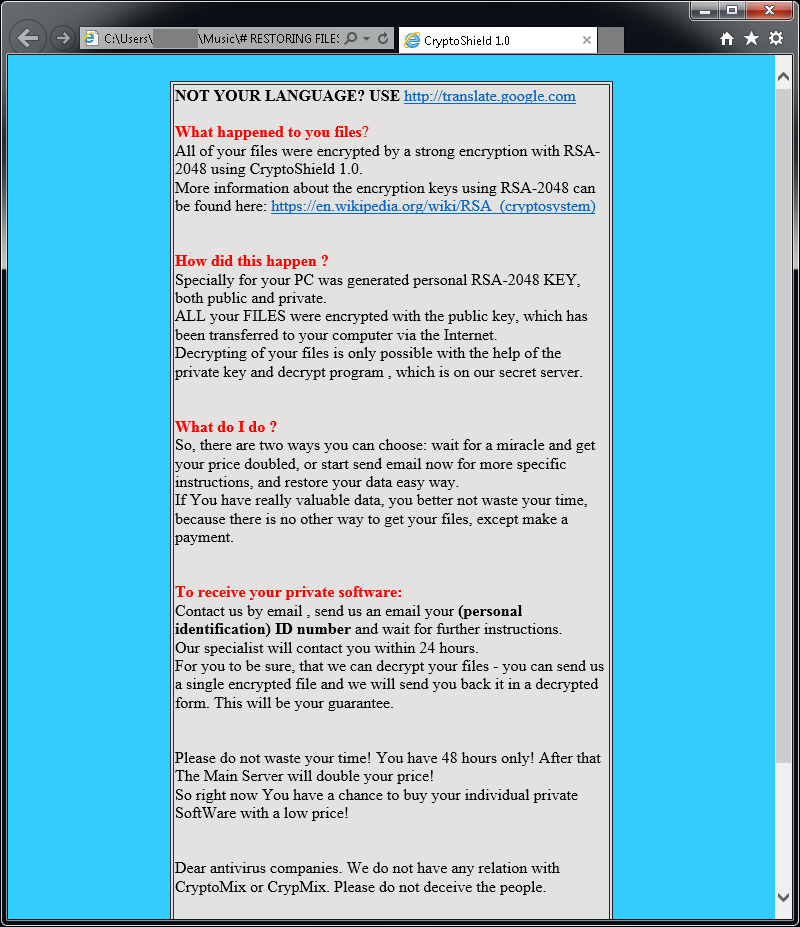

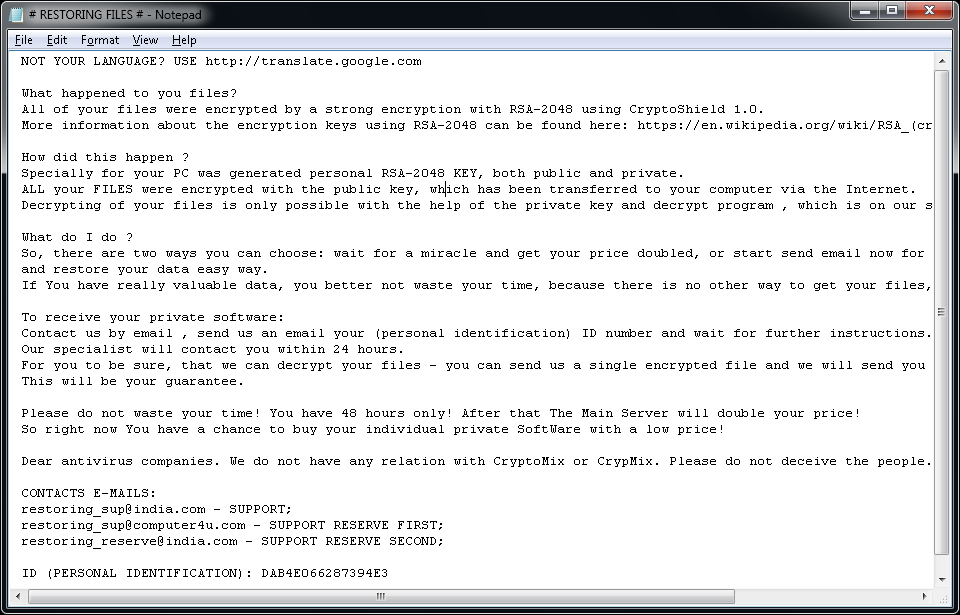

CryptoMix (également connu sous le nom de CryptFile2 ou Zeta) est un ransomware signalé pour la première fois en mars 2016. Début 2017, une nouvelle variante de CryptoMix, appelée CryptoShield, est apparue. Les deux variantes chiffrent les fichiers à l’aide d’un chiffrement AES 256 doté d’une clé de chiffrement téléchargée à partir d’un serveur distant. Cependant, si le serveur n’est pas disponible ou si l’utilisateur n’est pas connecté à Internet, le ransomware chiffrera les fichiers avec une clé fixe (« clé hors-ligne »).

Important : L’outil de déchiffrement fourni ne prend en charge que les fichiers chiffrés à l’aide d’une « clé hors-ligne ». Dans le cas où la clé hors-ligne n’a pas été utilisée pour chiffrer les fichiers, notre outil sera dans l’incapacité de les restaurer et aucune modification de fichier ne sera effectuée.

Mise à jour 21-07-2017 : Le déchiffreur a été mis à jour pour fonctionner également avec la variante Mole.

Les fichiers chiffrés portent l’une des extensions suivantes : .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd, .rscl ou .MOLE.

Les fichiers suivants se trouvent sur le PC après le processus de chiffrement :

Si CryptoMix a chiffré vos fichiers, cliquez ici pour télécharger notre correctif gratuit :

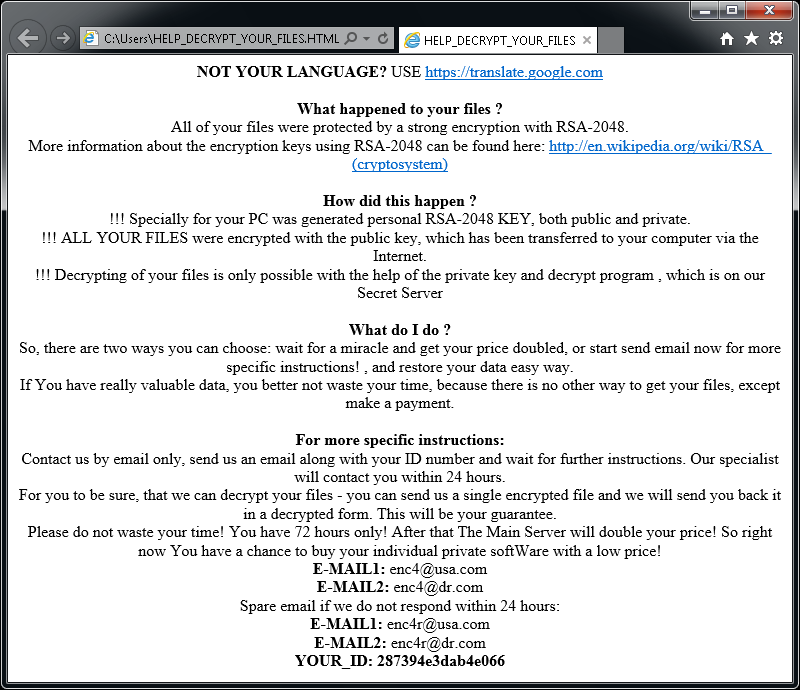

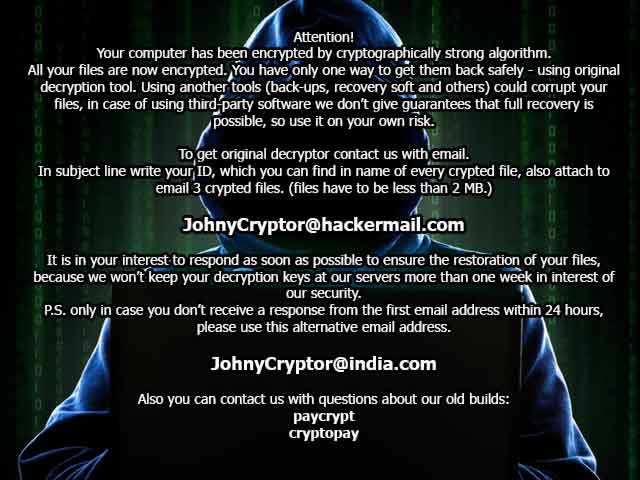

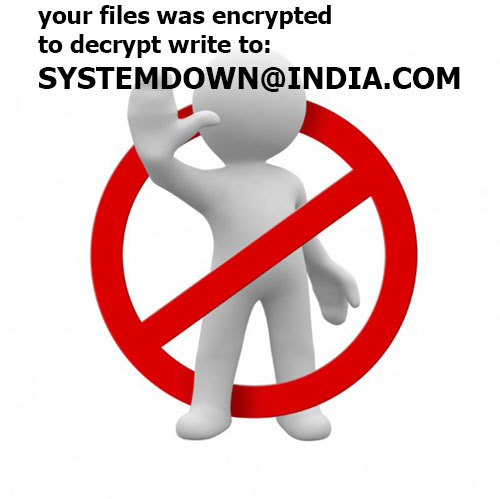

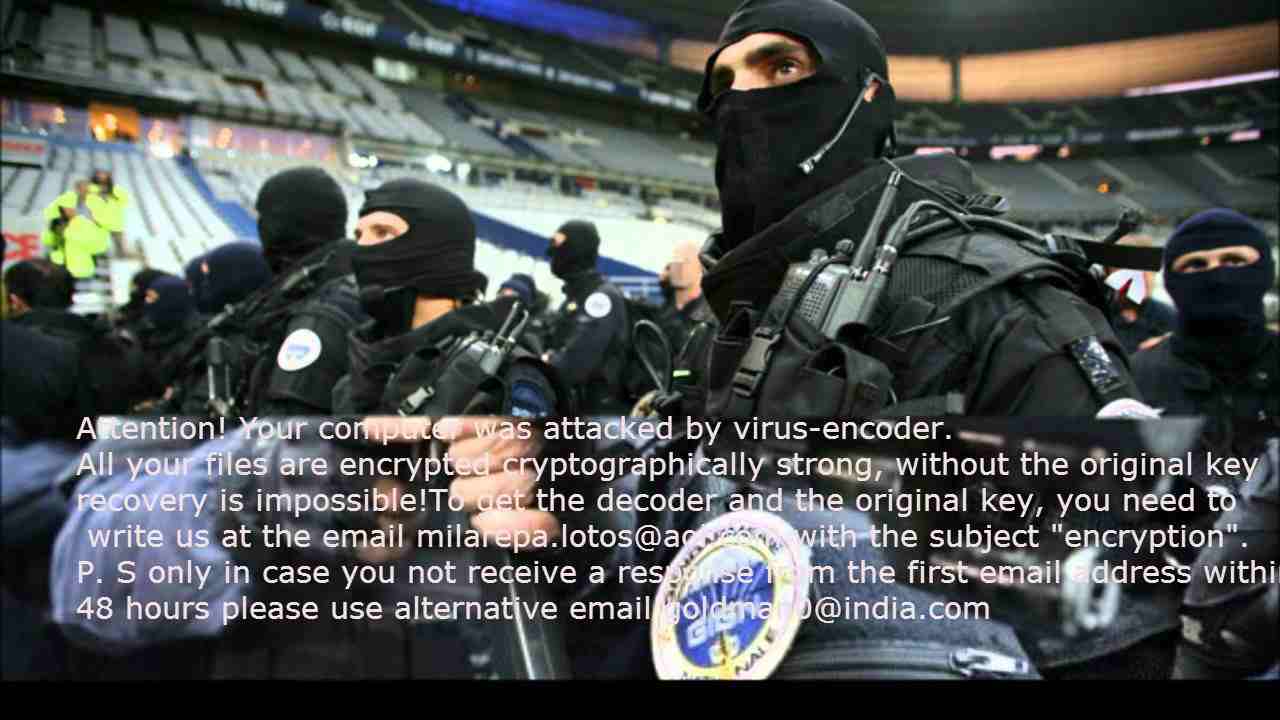

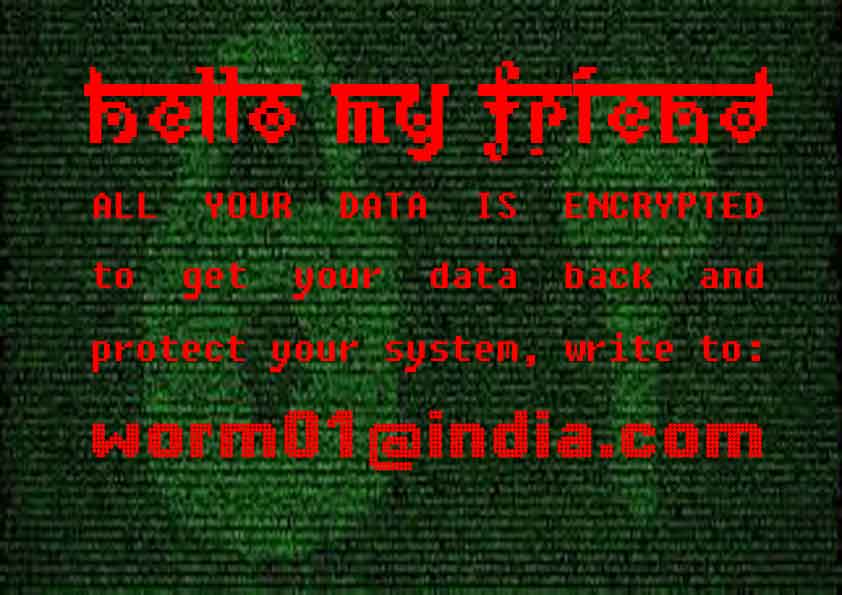

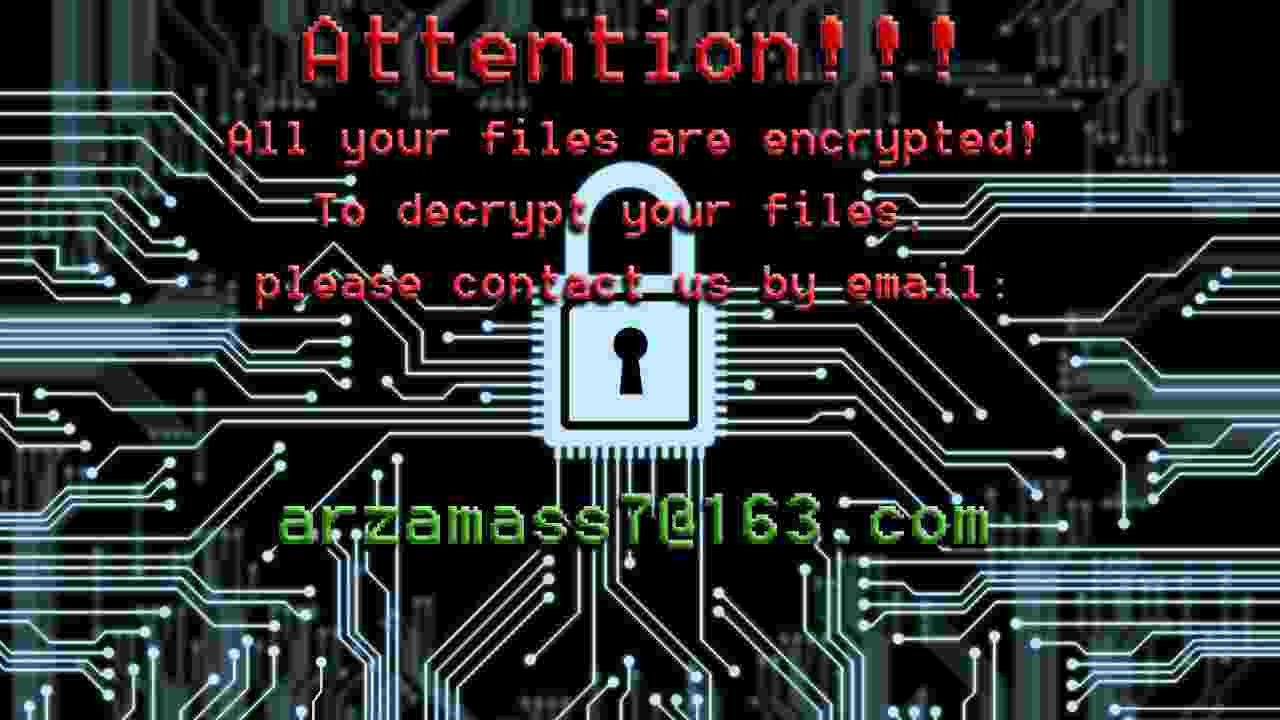

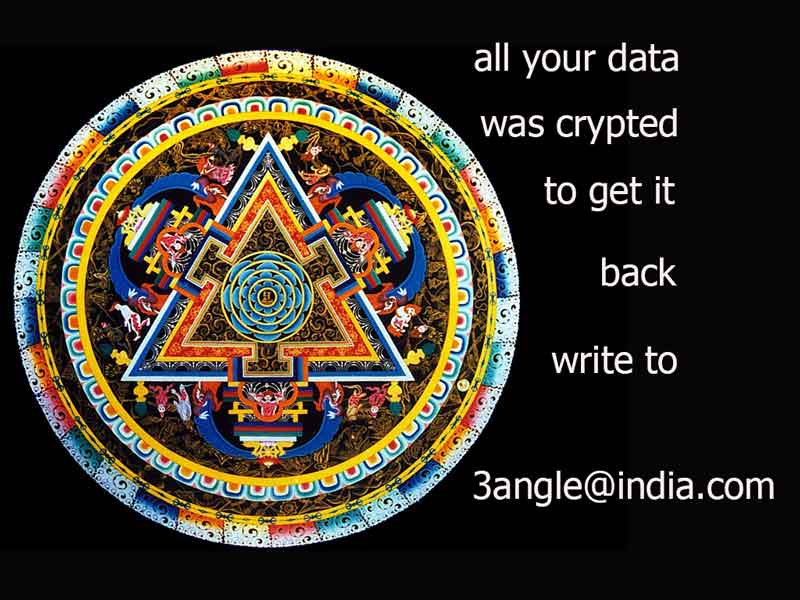

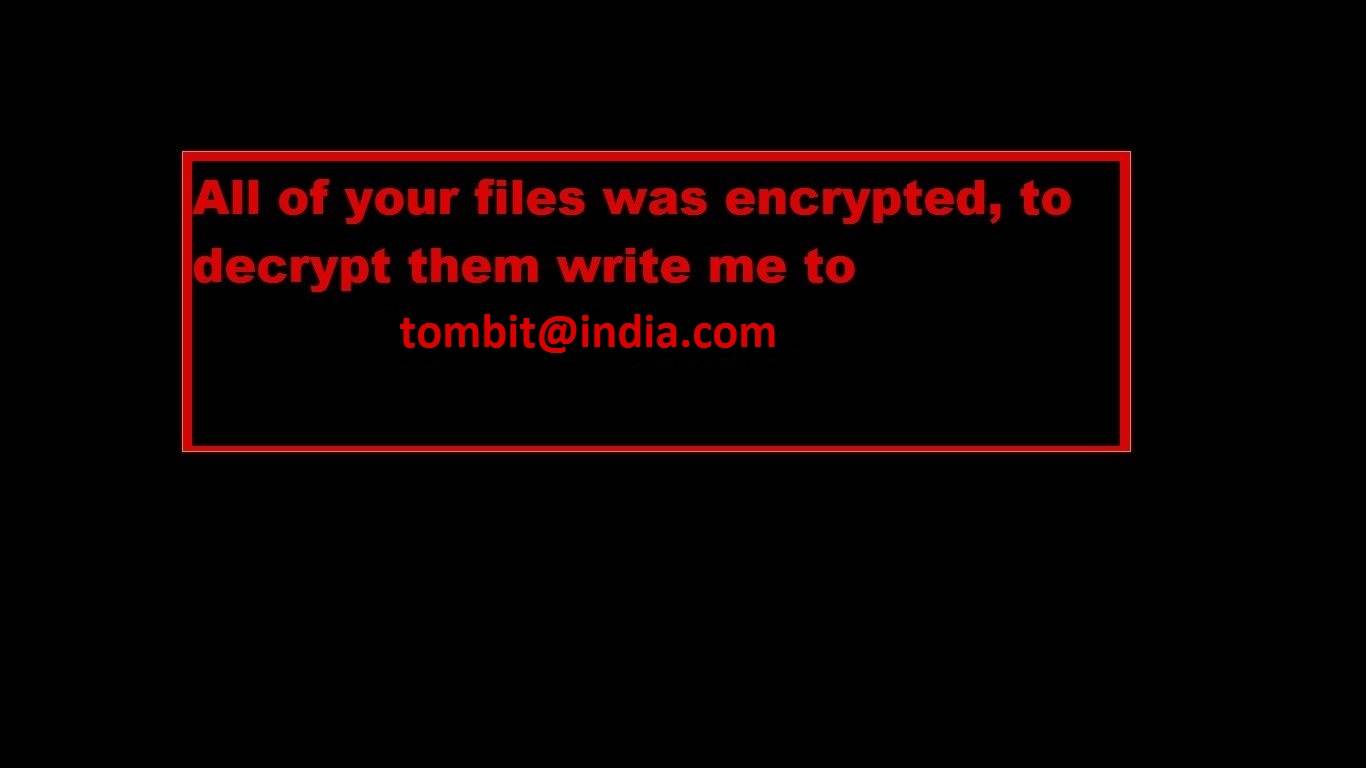

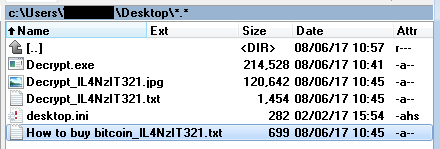

CrySiS

CrySiS (JohnyCryptor, Virus-Encode, Aura, Dharma) est un ransomware signalé pour la première fois en septembre 2015. Il utilise le chiffrement AES-256 combiné au chiffrement asymétrique RSA-1024.

Les fichiers chiffrés possèdent de nombreuses extensions, notamment :

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

.{tombit@india.com}.dharma,

.wallet

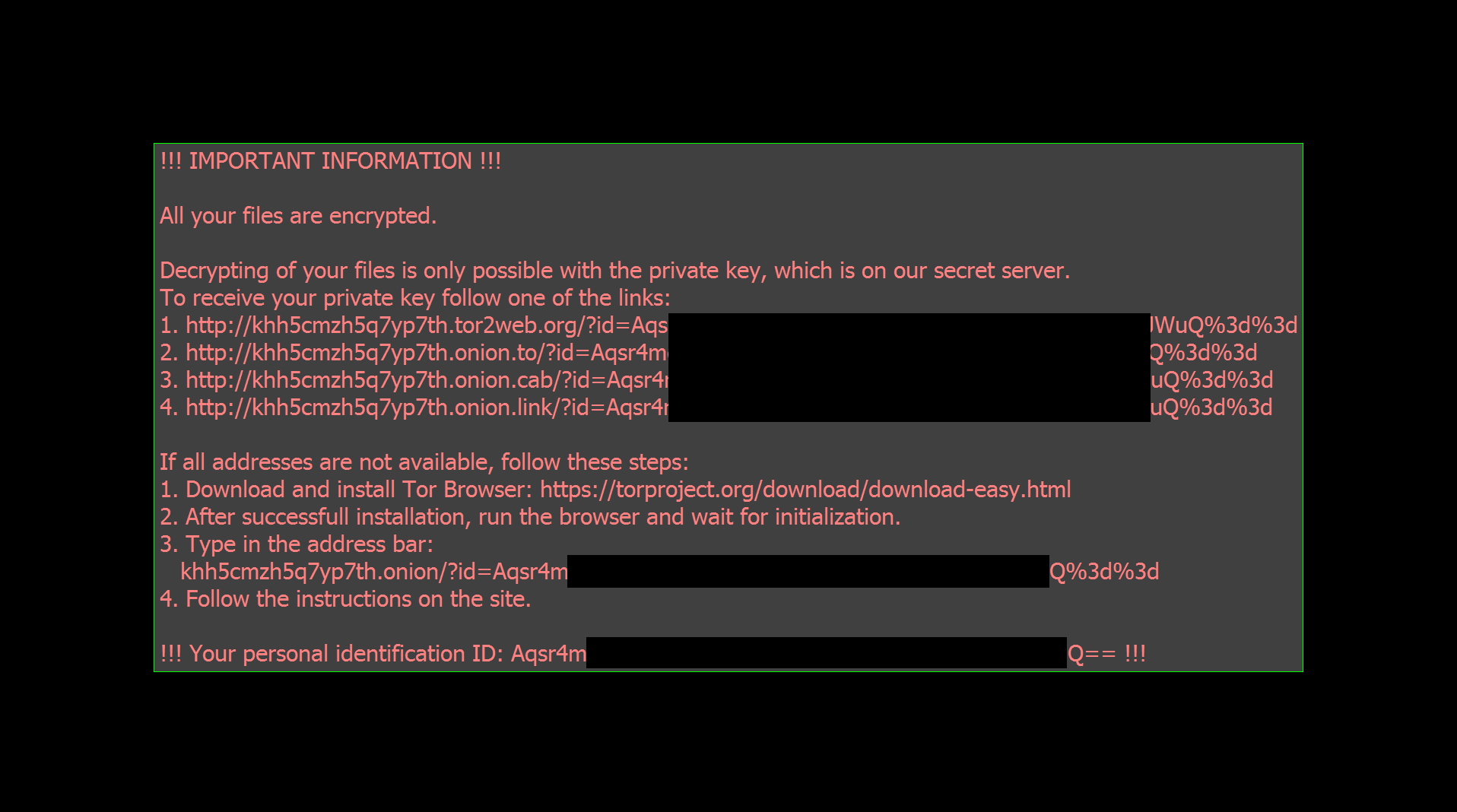

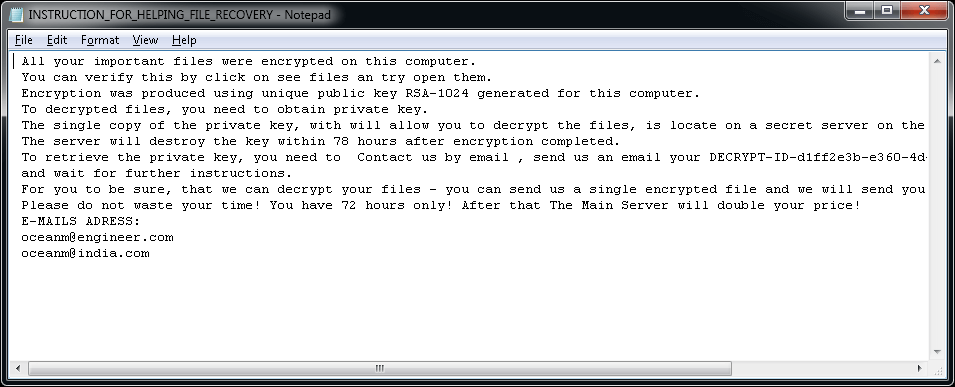

Après avoir chiffré vos fichiers, l’un des messages suivants s’affiche (voir ci-dessous). Ce message est situé sous « Decryption instructions.txt », « Decryptions instructions.txt », « README.txt », « Readme to restore your files.txt » ou « HOW TO DECRYPT YOUR DATA.txt » sur le bureau de l’utilisateur. De plus, le fond d’écran est changé pour l’une des images suivantes.

Si CrySIS a chiffré vos fichiers, cliquez ici pour télécharger notre correctif gratuit :

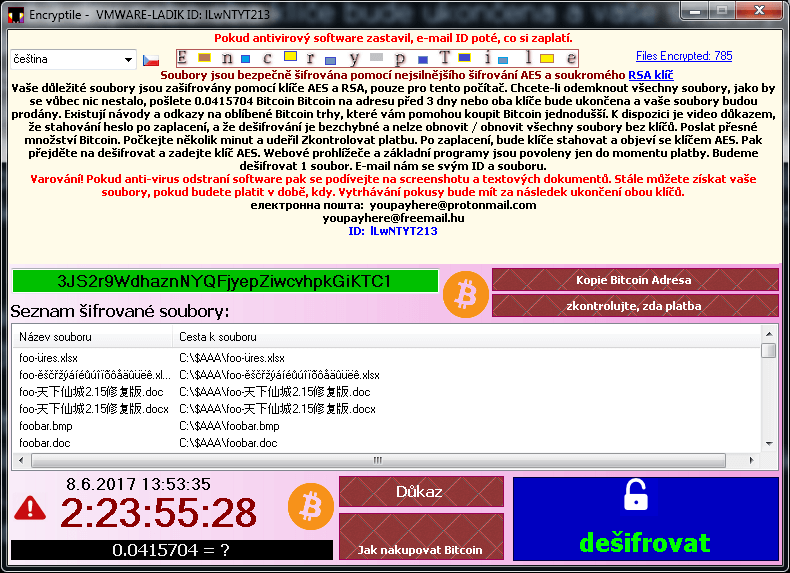

EncrypTile

EncrypTile est un ransomware recensé pour la première fois en novembre 2016. Après une demi-année de développement, nous avons trouvé une nouvelle version finale de ce ransomware. Elle utilise un chiffrement AES-128, avec une clé qui est constante pour un ordinateur et un utilisateur donnés.

Ce ransomware ajoute le mot « encrypTile » au nom de fichier :

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

Le ransomware crée également quatre nouveaux fichiers sur le bureau de l’utilisateur. Les noms des fichiers sont localisés, voici leurs versions anglaises :

Lorsqu’il est actif, le ransomware empêche activement l’utilisateur de lancer n’importe quel outil pouvant potentiellement le supprimer. Consultez cet article de blog pour découvrir comment lancer le déchiffreur si un ransomware est actif sur votre ordinateur.

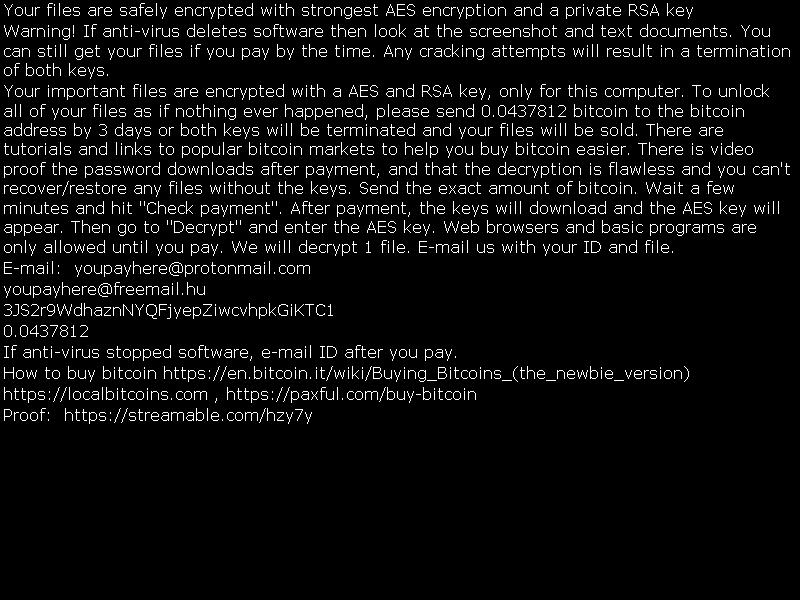

FindZip

FindZip est un ransomware signalé fin février 2017. Ce ransomware se propage sur Mac OS X (version 10.11 ou plus récente). Le chiffrement est basé sur la création de fichiers ZIP, chaque fichier chiffré est une archive ZIP contenant le document original.

Les fichiers chiffrés auront l’extension .crypt.

Après le chiffrement de vos fichiers, plusieurs fichiers sont créés sur le bureau de l’utilisateur, avec des variantes de nom de : DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt. Ils sont tous identiques, contenant le message texte suivant :

Spécial : Du fait que les déchiffreurs AVAST sont des applications Windows, il est nécessaire d’installer une couche d’émulation sur Mac (WINE, CrossOver). Pour plus d’informations, veuillez lire notre article de blog.

Si Globe a chiffré vos fichiers, cliquez ici pour télécharger notre correctif gratuit :

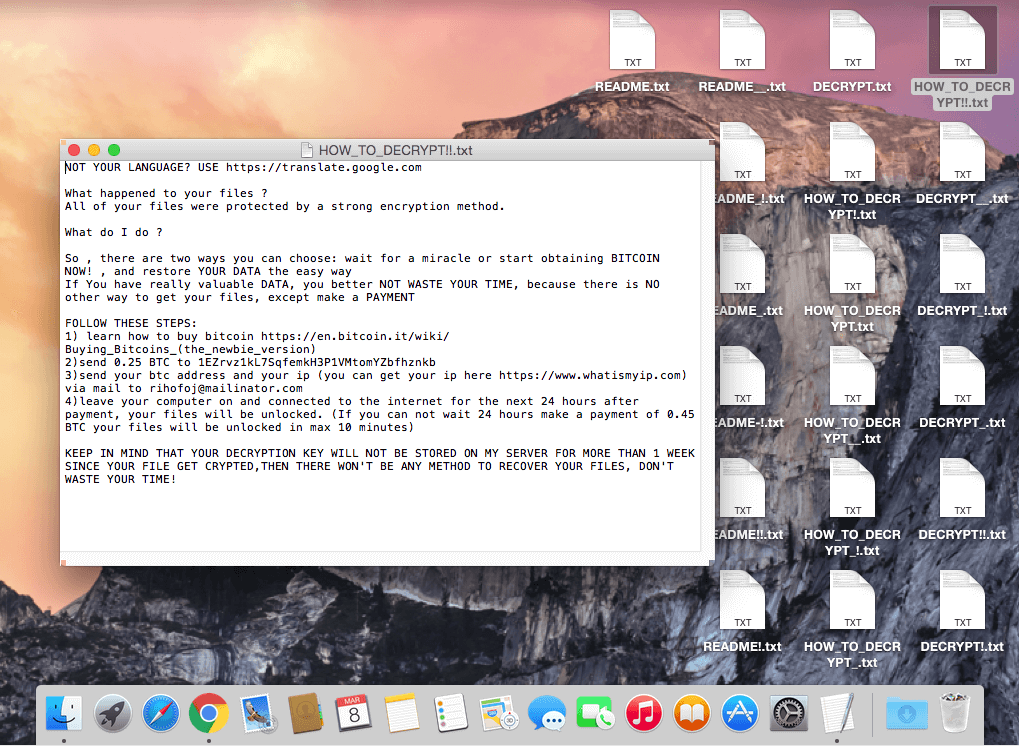

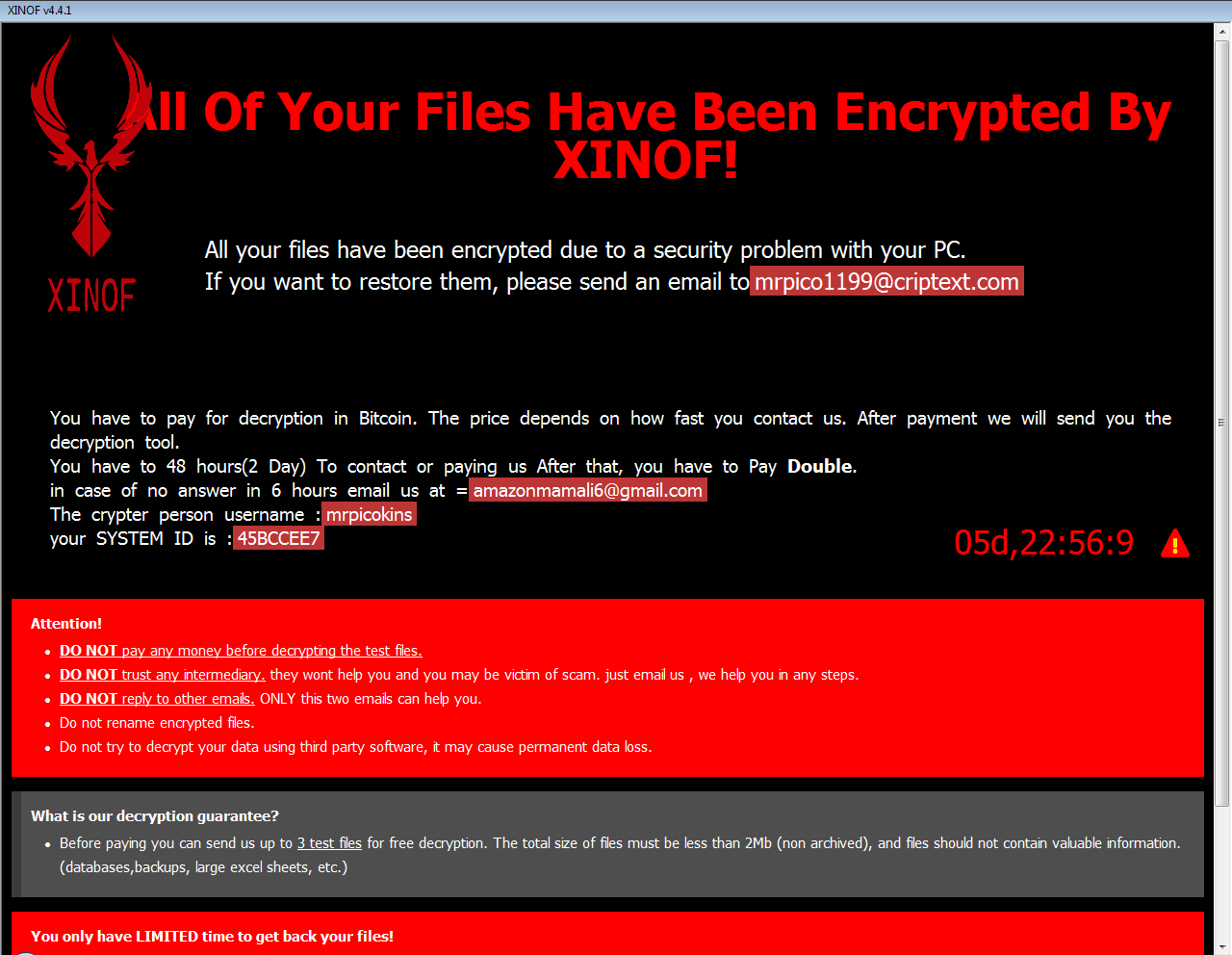

Fonix

Le ransomware Fonix est actif depuis juin 2020. Écrit en C++, il utilise un schéma de chiffrement à trois clés (clé principale RSA-4096, clé de session RSA-2048, clé de fichier de 256 bits pour le chiffrement SALSA/ChaCha). En février 2021, les auteurs du ransomware ont cessé leur activité et publié la clé master RSA pour déchiffrer des fichiers gratuitement.

Les fichiers chiffrés portent l’une des extensions suivantes :

.FONIX,

.XINOF

Après avoir chiffré des fichiers sur l’appareil de sa victime, le ransomware affiche cet écran :

Si Fonix a chiffré vos fichiers, cliquez ici pour télécharger notre correctif gratuit :

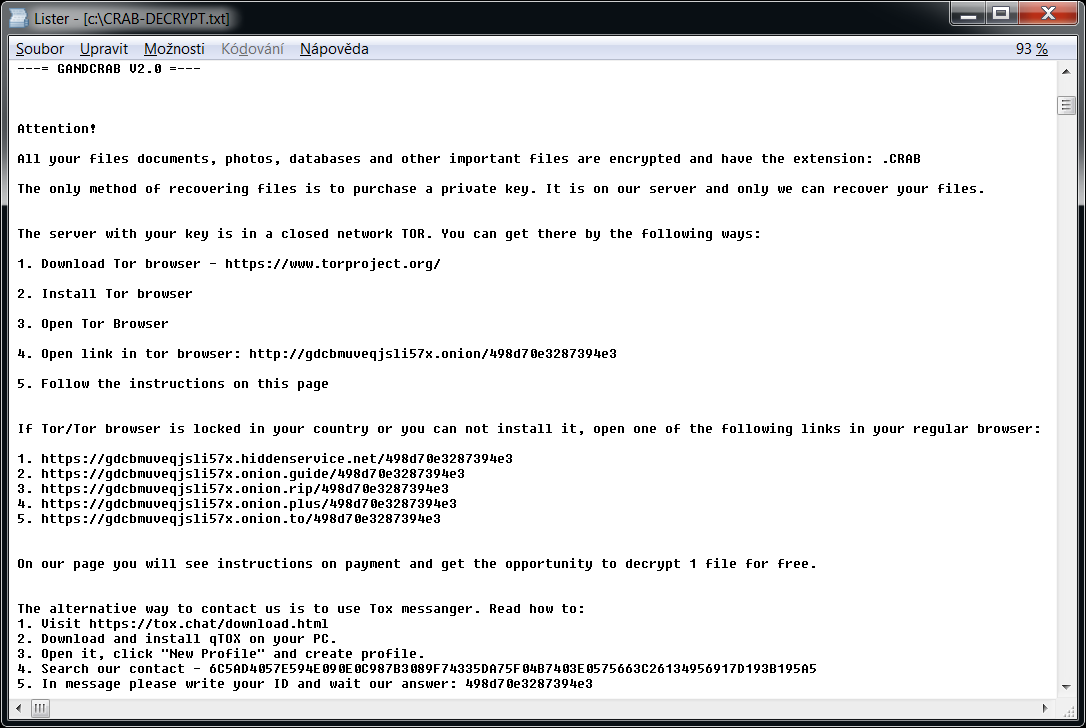

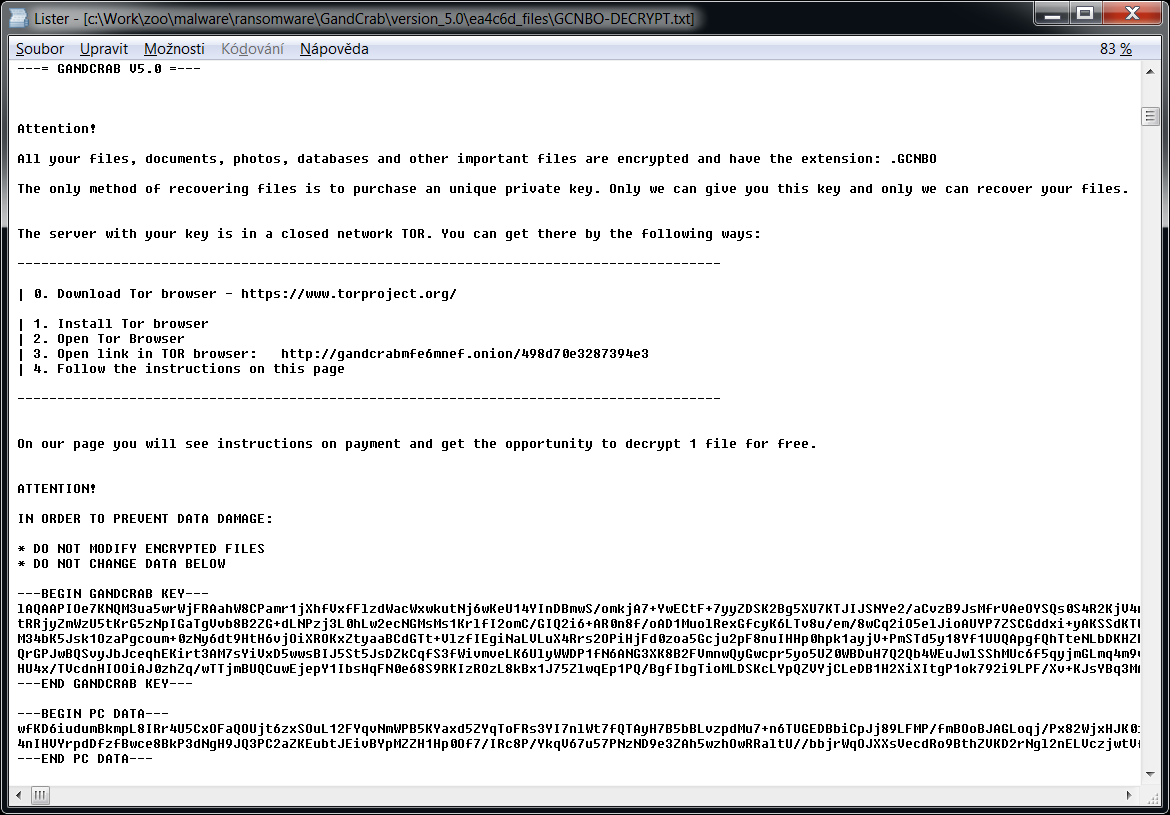

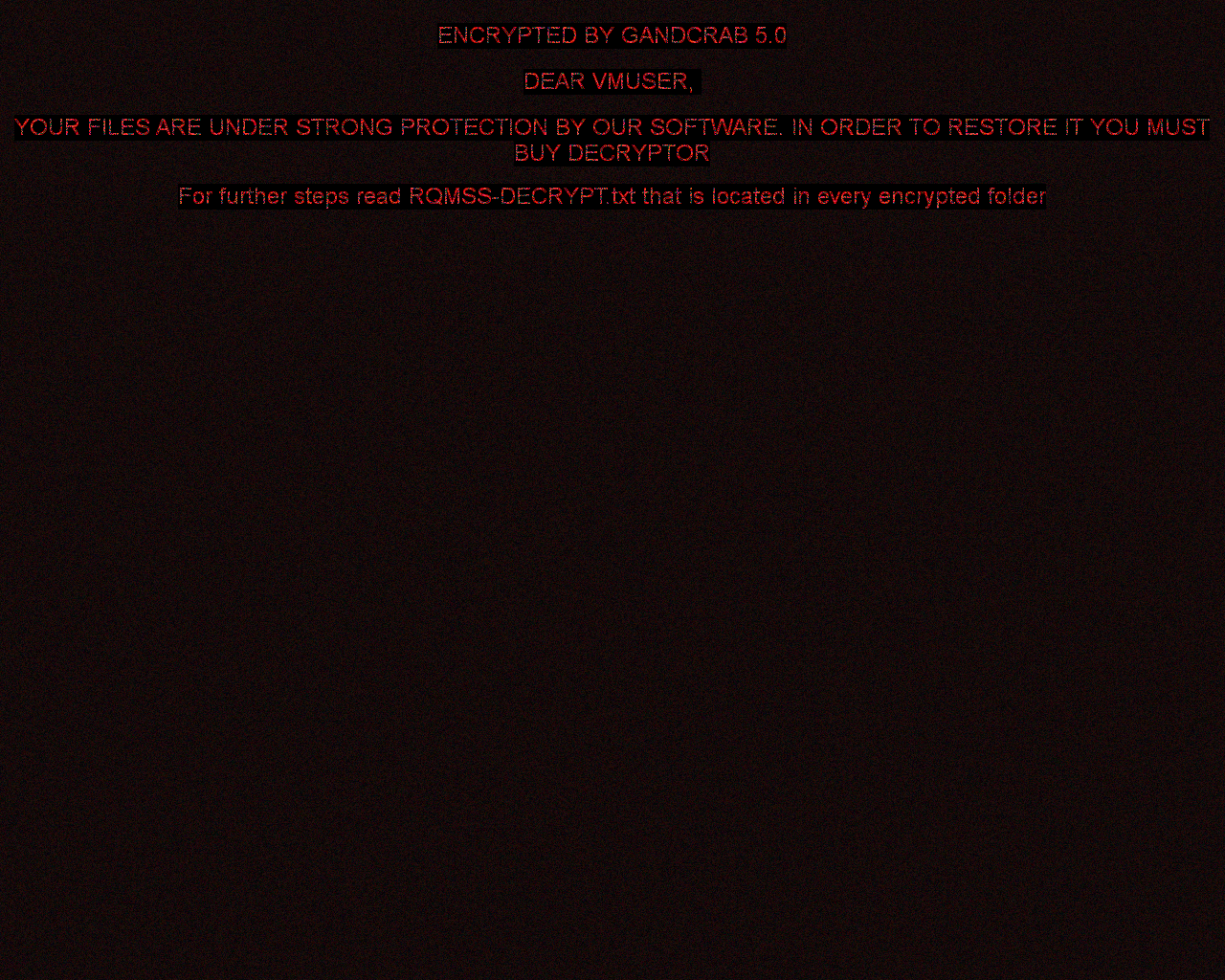

GandCrab

Gandcrab était l’un des ransomwares les plus répandus en 2018. Le 17 octobre 2018, les développeurs de Gandcrab ont propagé 997 clés pour des victimes situées en Syrie. Et en juillet 2018, le FBI a publié des clés de déchiffrement master pour les versions 4-5.2. Cette version utilise toutes ces clés et peut déchiffrer les fichiers gratuitement.

Le ransomware ajoute plusieurs extensions possibles :

.GDCB,

.CRAB,

.KRAB,

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (lettres aléatoires)

Dans chaque dossier, le ransomware crée également un fichier texte appelé « GDCB-DECRYPT.txt », « CRAB-DECRYPT.txt », « KRAB_DECRYPT.txt » ou « %RandomLetters%-DECRYPT.txt ». Le contenu du fichier apparaît ci-dessous.

Les versions plus récentes du ransomware peuvent également placer l’image suivante sur le bureau de l’utilisateur :

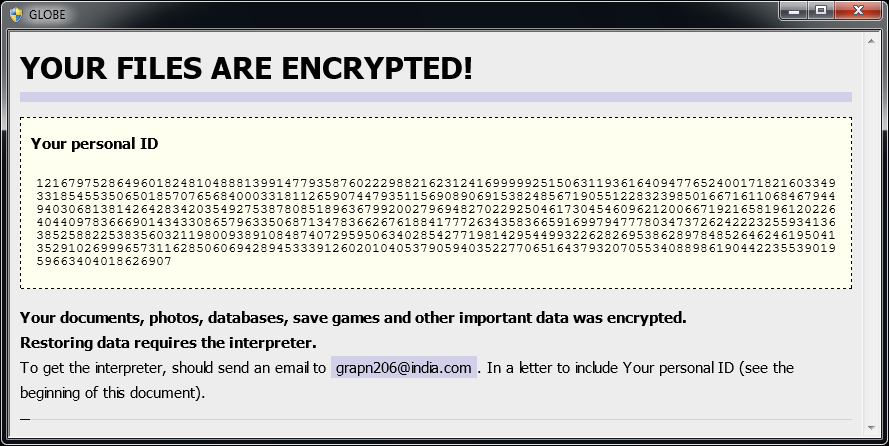

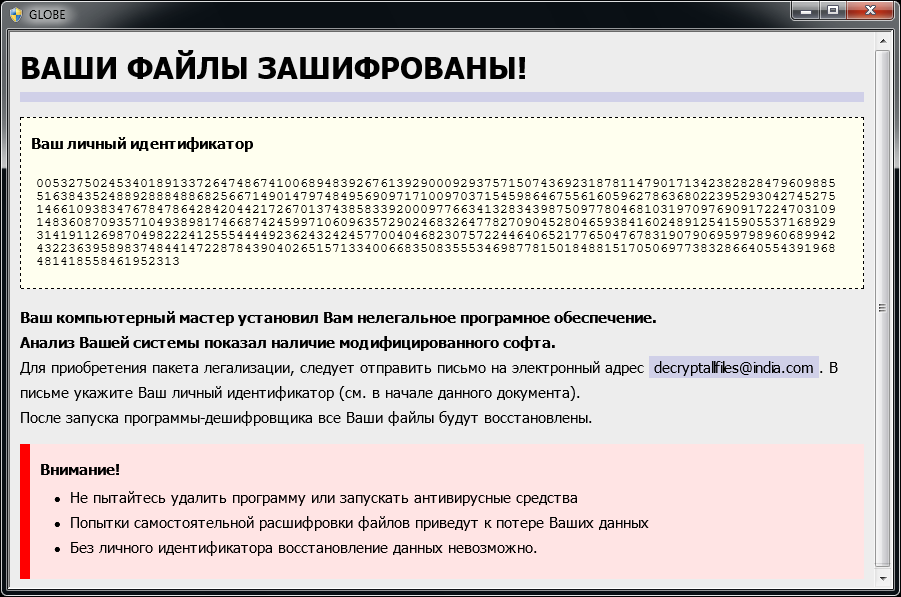

Globe

Globe est un ransomware signalé pour la première fois en août 2016. Selon ses variantes, il utilise la méthode de chiffrement RC4 ou Blowfish. Parmi les signes d’infection figurent :

Globe ajoute l’une des extensions suivantes au nom de fichier : ".ACRYPT", ".GSupport[0-9]", ".blackblock", ".dll555", ".duhust", ".exploit", ".frozen", ".globe", ".gsupport", ".kyra", ".purged", ".raid[0-9]", ".siri-down@india.com", ".xtbl", ".zendrz", ".zendr[0-9]", ou ".hnyear". De plus, certaines de ces versions chiffrent également le nom du fichier.

Après avoir chiffré vos fichiers, un message similaire s’affiche (situé dans un fichier « How to restore files.html » ou Read Me Please.hta) :

Si Globe a chiffré vos fichiers, cliquez ici pour télécharger notre correctif gratuit :

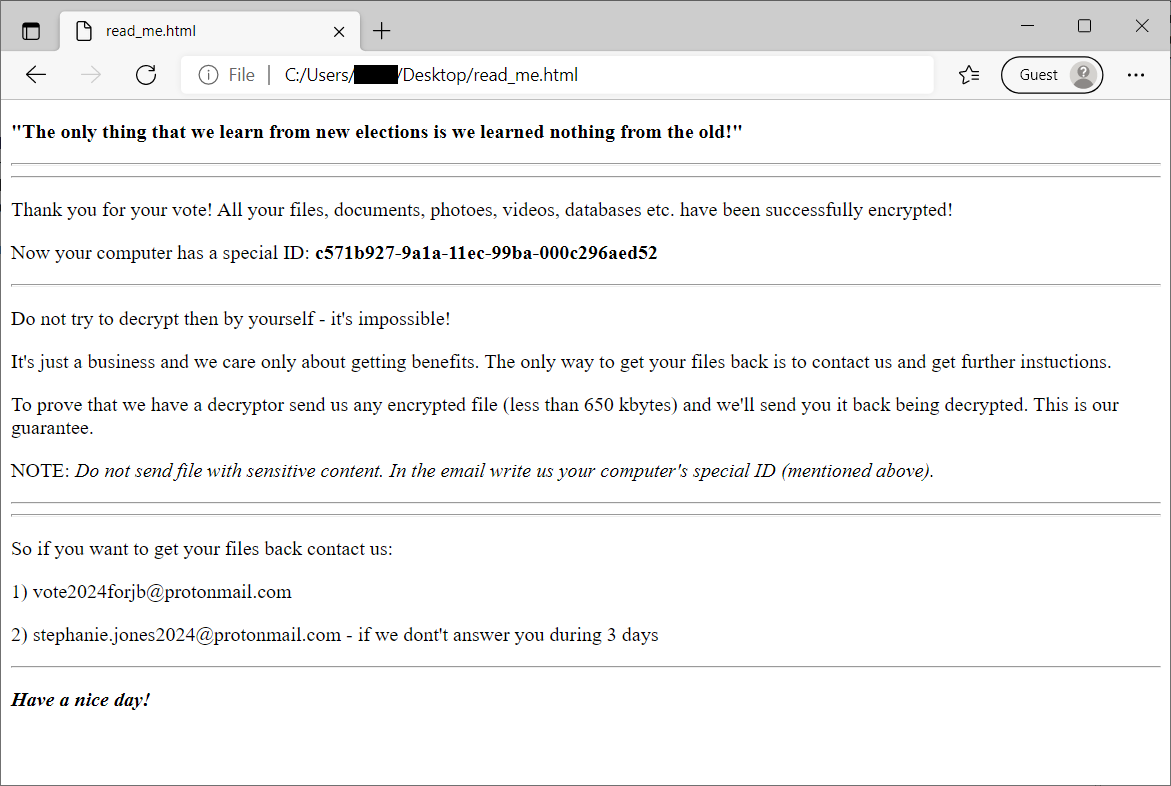

HermeticRansom

HermeticRansom est un ransomware qui a été utilisé au début de l’invasion russe en Ukraine. Il est écrit en langage Go et chiffre les fichiers avec le code symétrique AES GCM. Les victimes de ce ransomware peuvent déchiffrer gratuitement leurs fichiers.

Les fichiers chiffrés sont reconnaissables à leur extension de fichier : .[vote2024forjb@protonmail.com].encryptedJB. De plus, un fichier nommé read_me.html apparaît sur le bureau de l’utilisateur (voir image ci-dessous).

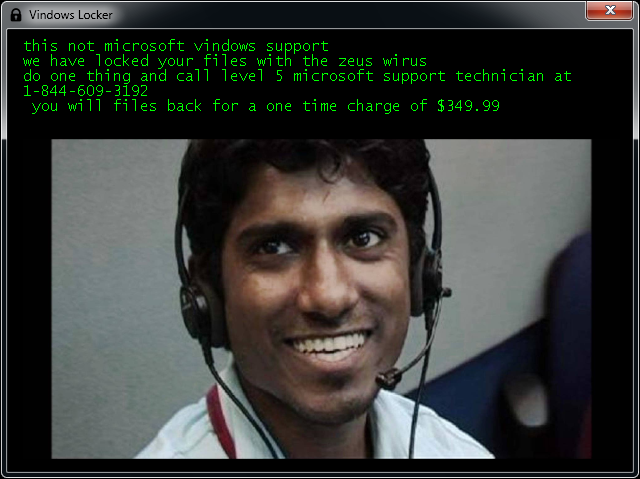

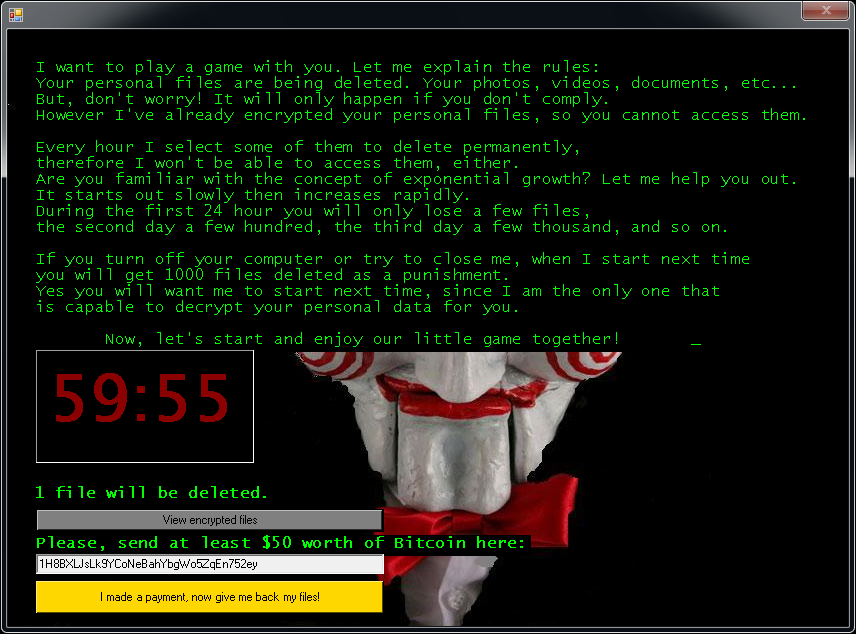

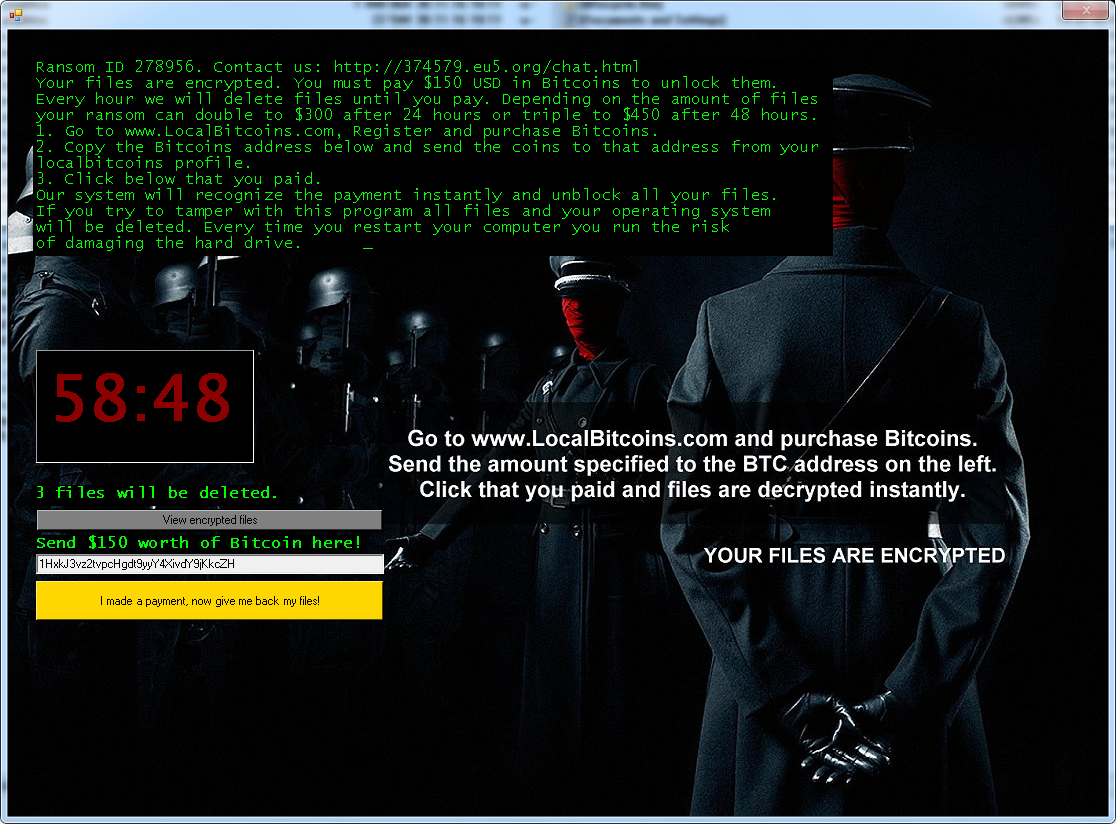

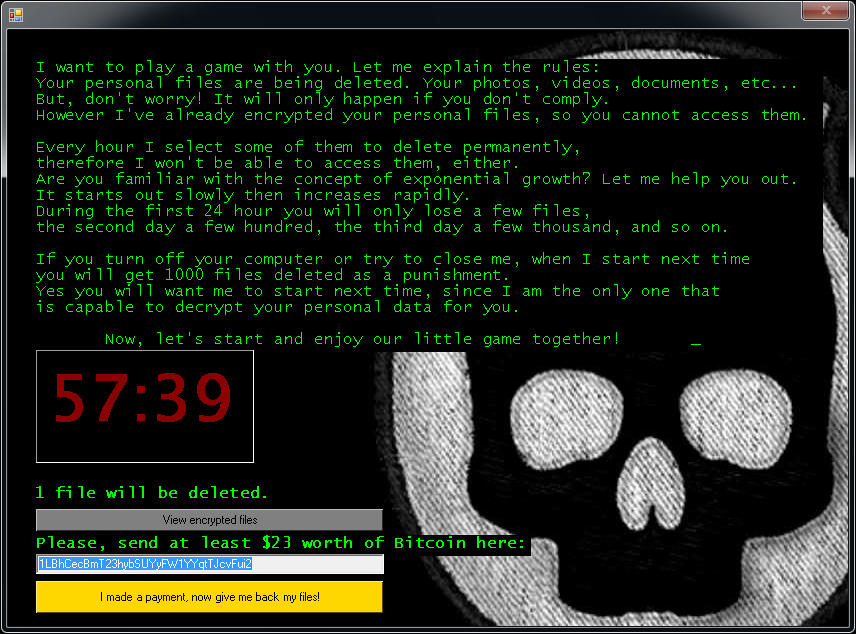

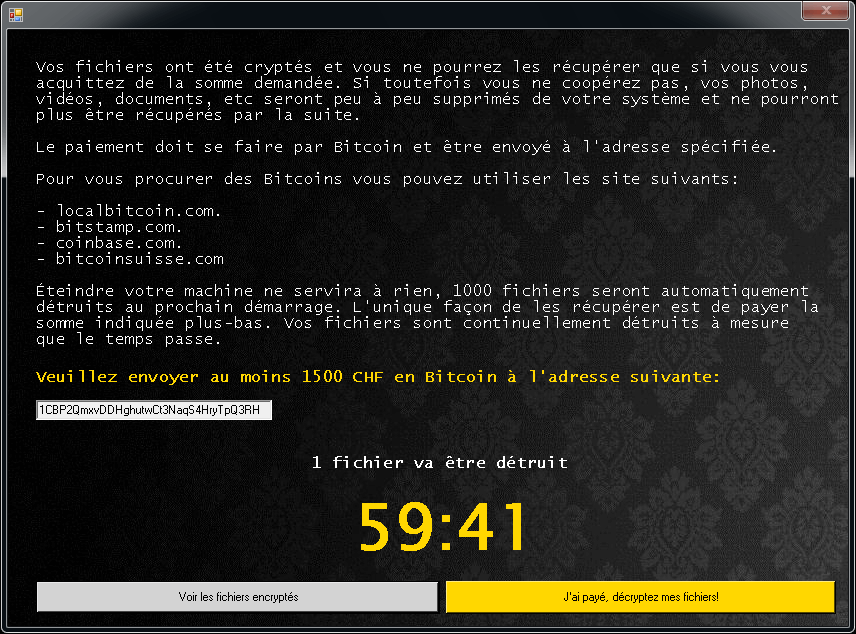

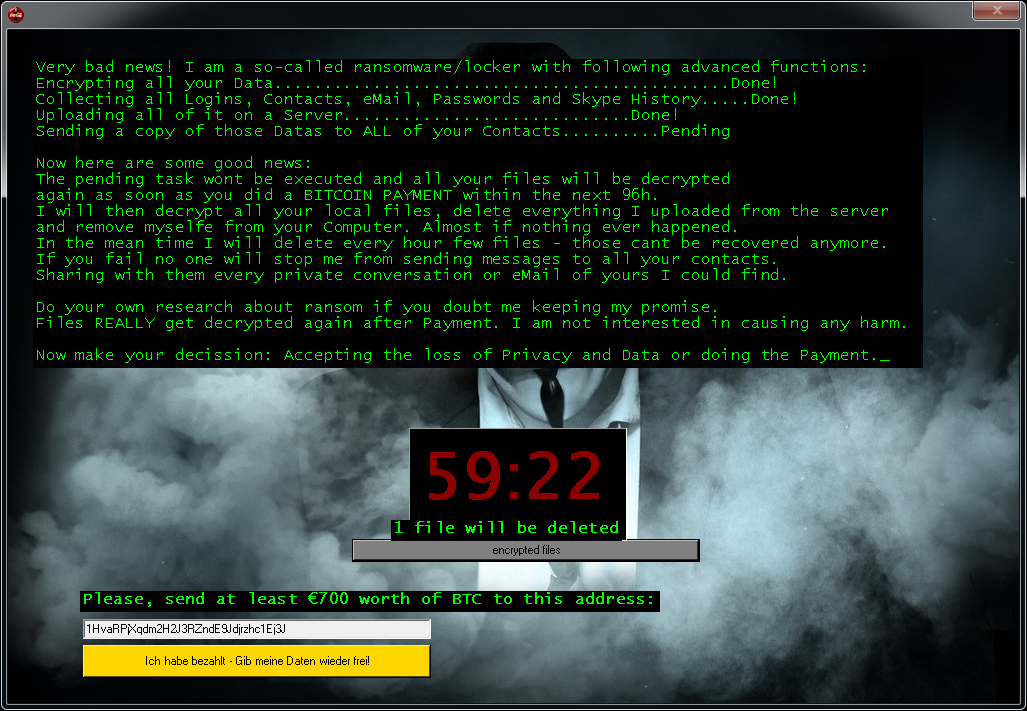

Jigsaw

Jigsaw est un ransomware signalé pour la première fois en mars 2016. Son nom est tiré du personnage « Jigsaw » (le Tueur au Puzzle) dans la série de films « Saw ». Plusieurs versions de ce ransomware utilisent la photo de ce personnage sur l’écran de demande de rançon.

Les fichiers chiffrés portent l’une des extensions suivantes : .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org, ou .gefickt.

Une fois les fichiers chiffrés, l’un des écrans ci-dessous apparaît :

Si Jigsaw a chiffré vos fichiers, cliquez ici pour télécharger notre correctif gratuit :

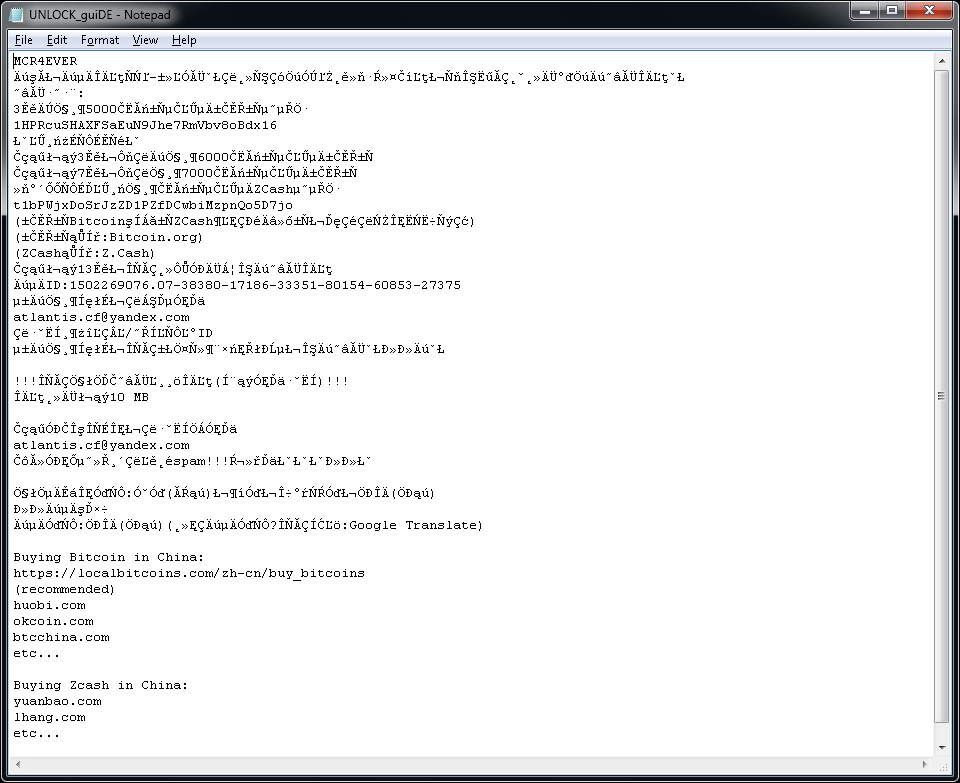

LambdaLocker

LambdaLocker est un ransomware signalé pour la première fois en mai 2017. Il est écrit dans le langage de programmation Python et la variante actuellement répandue est déchiffrable.

Le ransomware ajoute l’extension « .MyChemicalRomance4EVER » après un nom de fichier :

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

Le ransomware crée également un fichier texte appelé « UNLOCK_guiDE.txt » sur le bureau de l’utilisateur. Le contenu du fichier apparaît ci-dessous.

Legion

Legion est un type de ransomware identifié pour la première fois en juin 2016. Les symptômes d’infection sont les suivants :

Legion ajoute une variante de ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion ou de .$centurion_legion@aol.com$.cbf à la fin des noms de fichiers (Par exemple, Thesis.doc = Thesis.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion)

Après avoir chiffré vos fichiers, Legion modifie le papier peint du bureau et affiche une fenêtre contextuelle comme celle-ci :

Si Legion a chiffré vos fichiers, cliquez ici pour télécharger notre correctif gratuit :

NoobCrypt

NoobCrypt est un ransomware signalé pour la première fois à la fin du mois de juillet 2016. Pour le chiffrement des fichiers d’utilisateurs, ce ransomware utilise la méthode de chiffrement AES 256.

NoobCrypt ne modifie pas les noms de fichiers. Toutefois, il est impossible d’ouvrir les fichiers chiffrés avec l’application associée.

Après le chiffrement de vos fichiers, un message similaire s’affiche (situé dans un fichier « ransomed.html » sur le bureau de l’utilisateur) :

Si NoobCrypt a chiffré vos fichiers, cliquez ici pour télécharger notre correctif gratuit :

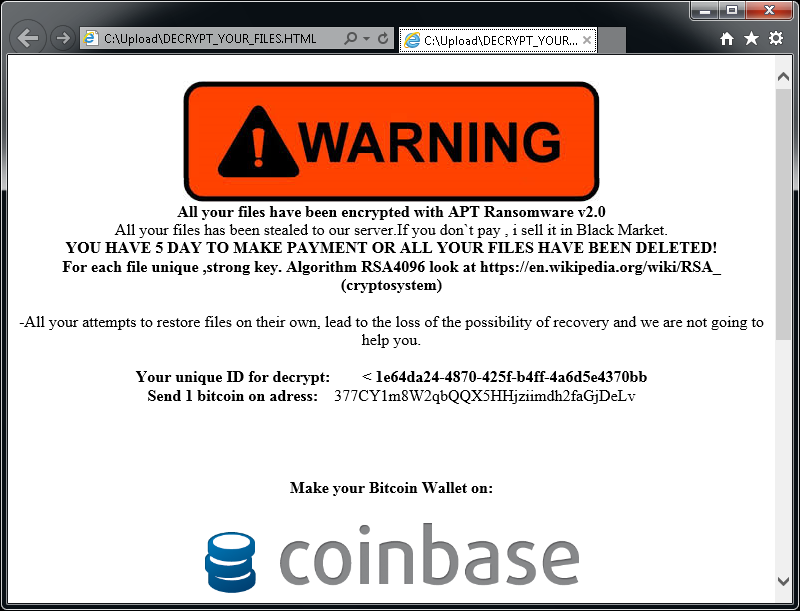

Prometheus

Le ransomware Prometheus est écrit en .NET (C#) et chiffre les fichiers en utilisant Chacha20 ou AES-256. La clé de chiffrement des fichiers est ensuite chiffrée par RSA-2048 et ajoutée à la fin du fichier. Certaines versions de ce ransomware peuvent être déchiffrées gratuitement.

Vous pouvez reconnaître les fichiers chiffrés à l’une de ces extensions :

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

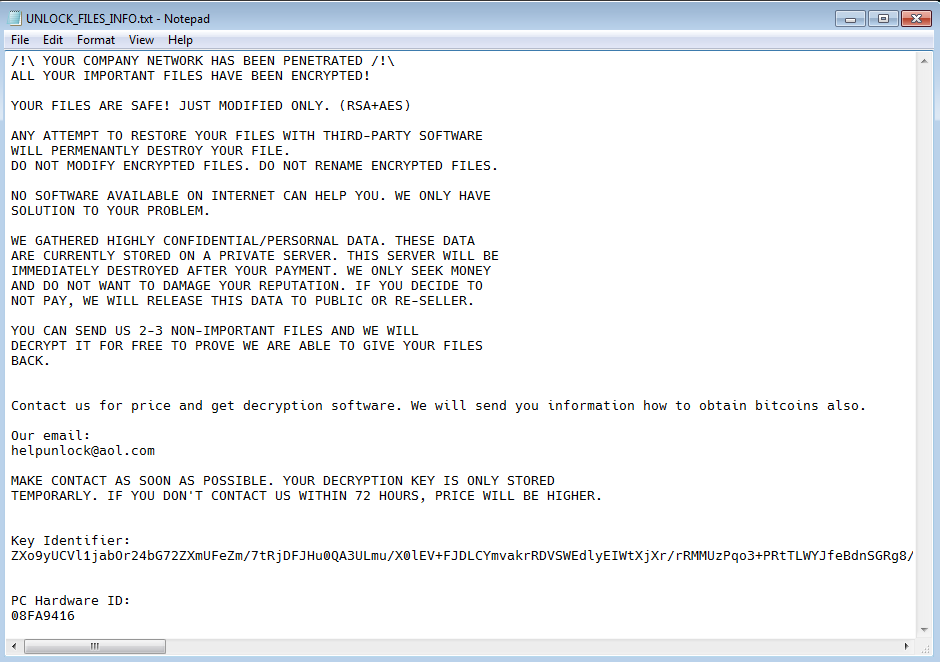

De plus, un fichier avec une note de rançon apparaît sur le bureau de l’utilisateur avec l’un des noms suivants :

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

TargetCompany

TargetCompany est un ransomware qui chiffre les fichiers utilisateur avec le code Chacha20. Les victimes de cette attaque de ransomware peuvent maintenant déchiffrer gratuitement leurs fichiers.

Vous pouvez reconnaître les fichiers chiffrés à leur extension :

.mallox

.exploit

.architek

.brg

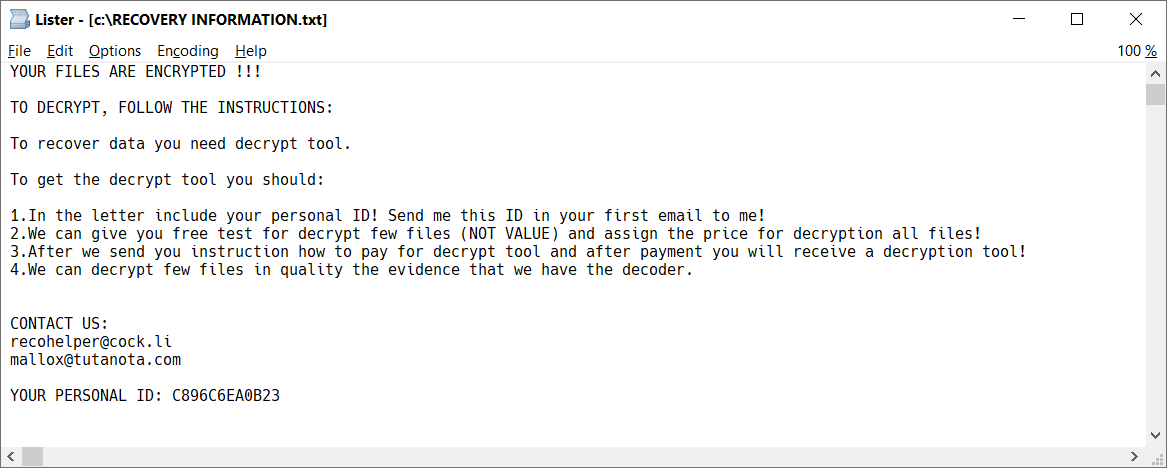

.carone

Dans chaque dossier contenant un fichier infecté, il existe aussi un fichier avec une note de rançon, nommé RECOVERY INFORMATION.txt (voir image ci-dessous).

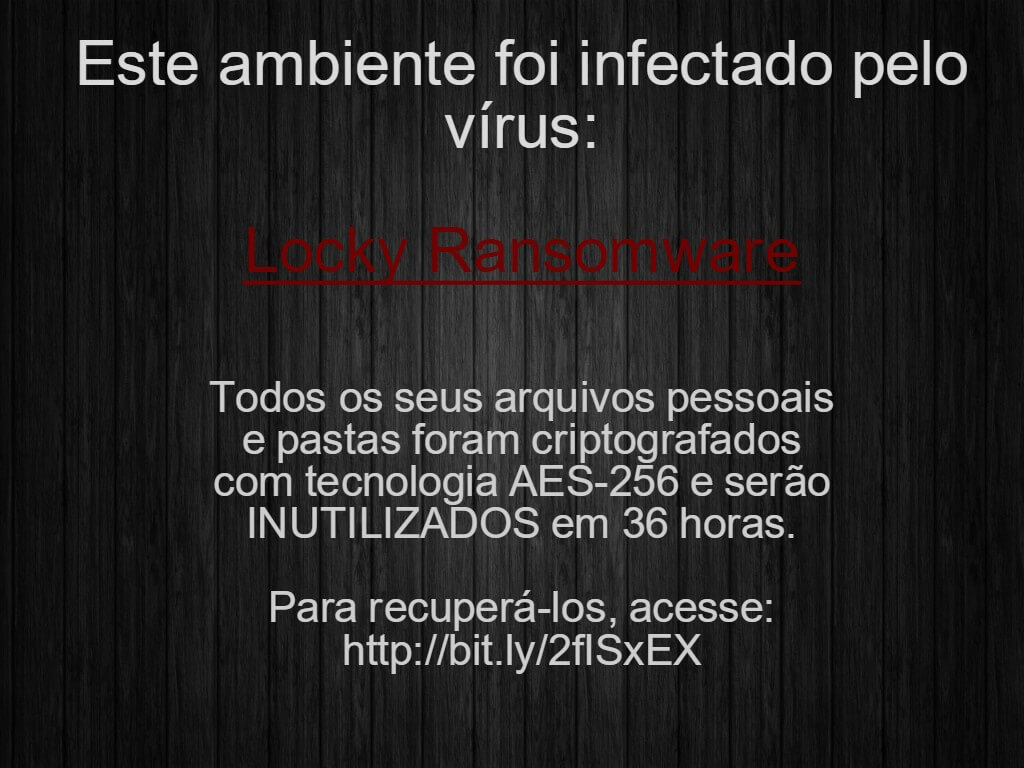

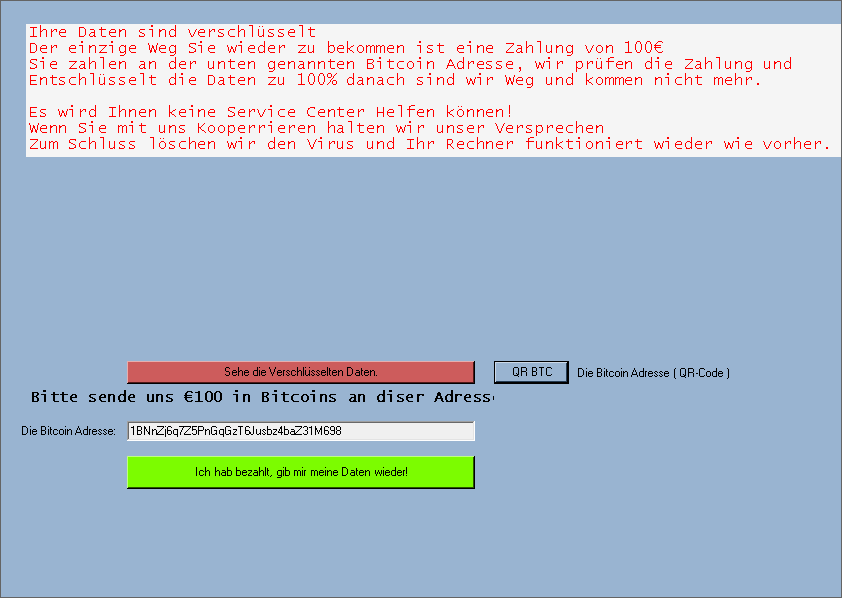

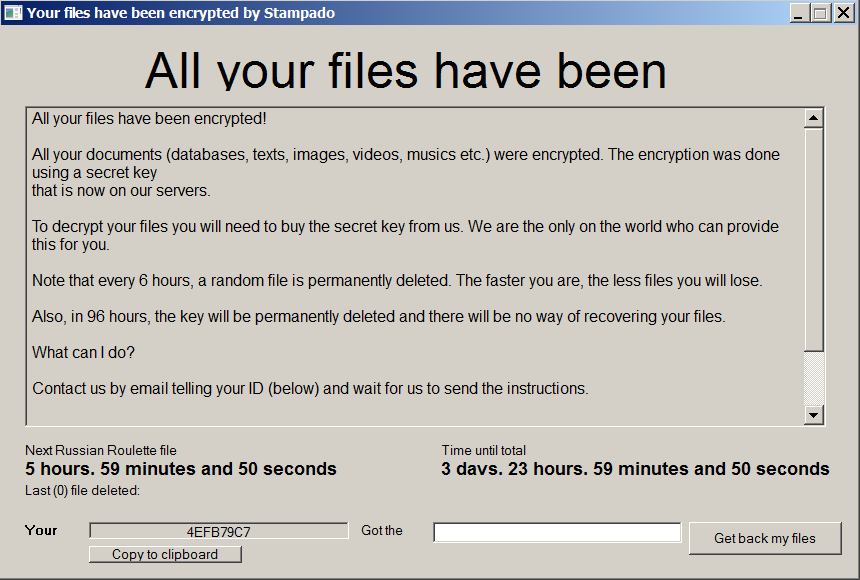

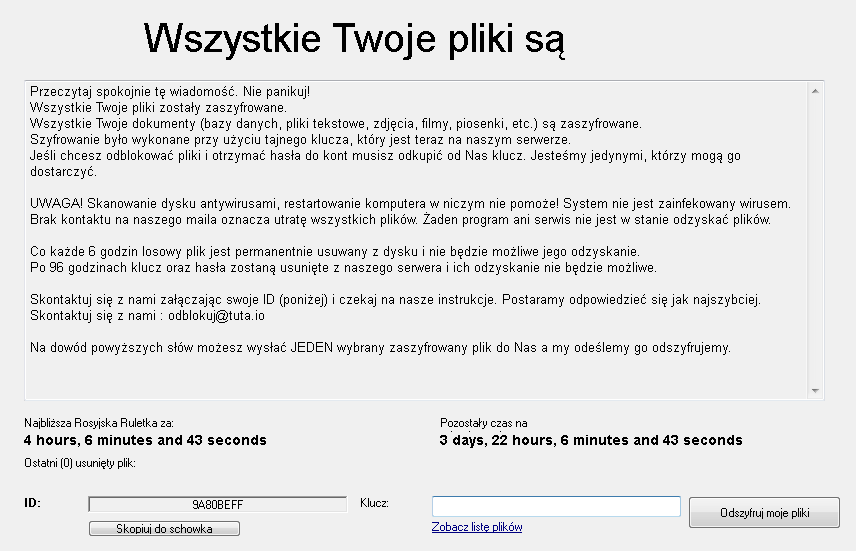

Stampado

Stampado est un ransomware développé à partir de l’outil de script Autolt. Il a été signalé pour la première fois en août 2016. Il est en vente sur le Dark Web et de nouvelles versions font sans cesse leur apparition. L’une d’entre elles est également appelée Philadelphia.

Stampado ajoute l’extension « .locked » aux fichiers chiffrés. Certaines variantes chiffrent également le nom de fichier en lui-même, qui peut ainsi ressembler à : « document.docx.locked » ou 85451F3CCCE348256B549378804965CD8564065FC3F8.locked.

Une fois le processus de chiffrement terminé, l’écran suivant s’affiche :

Si Stampado a chiffré vos fichiers, cliquez ici pour télécharger notre correctif gratuit :

SZFLocker

SZFLocker est un type de ransomware identifié pour la première fois en mai 2016. Les symptômes d’infection sont les suivants :

SZFLocker ajoute l’extension .szf à la fin du nom de vos fichiers. (Par exemple, Thesis.doc = Thesis.doc.szf).

Lorsque vous tentez d’ouvrir un fichier chiffré, SZFLocker déclenche l’affichage du message suivant (en polonais) :

Si SZFLocker a chiffré vos fichiers, cliquez ici pour télécharger notre correctif gratuit :

TeslaCrypt

TeslaCrypt est un type de ransomware identifié pour la première fois en février 2015. Les symptômes d’infection sont les suivants :

La dernière version de TeslaCrypt ne renomme pas vos fichiers.

Après avoir chiffré vos fichiers, TeslaCrypt affiche une variante du message suivant :

Si TeslaCrypt a chiffré vos fichiers, cliquez ici pour télécharger notre correctif gratuit :

Troldesh/Shade

Troldesh, également connu sous le nom de « Shade » ou « Encoder.858 » est une souche de ransomware observée depuis 2016. Fin avril 2020, les auteurs du ransomware ont mis fin à leur activité et publié des clés de déchiffrement pouvant être utilisées pour déchiffrer les fichiers gratuitement.

Pour plus d’informations, rendez-vous sur https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

Les fichiers chiffrés portent l’une des extensions suivantes :

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

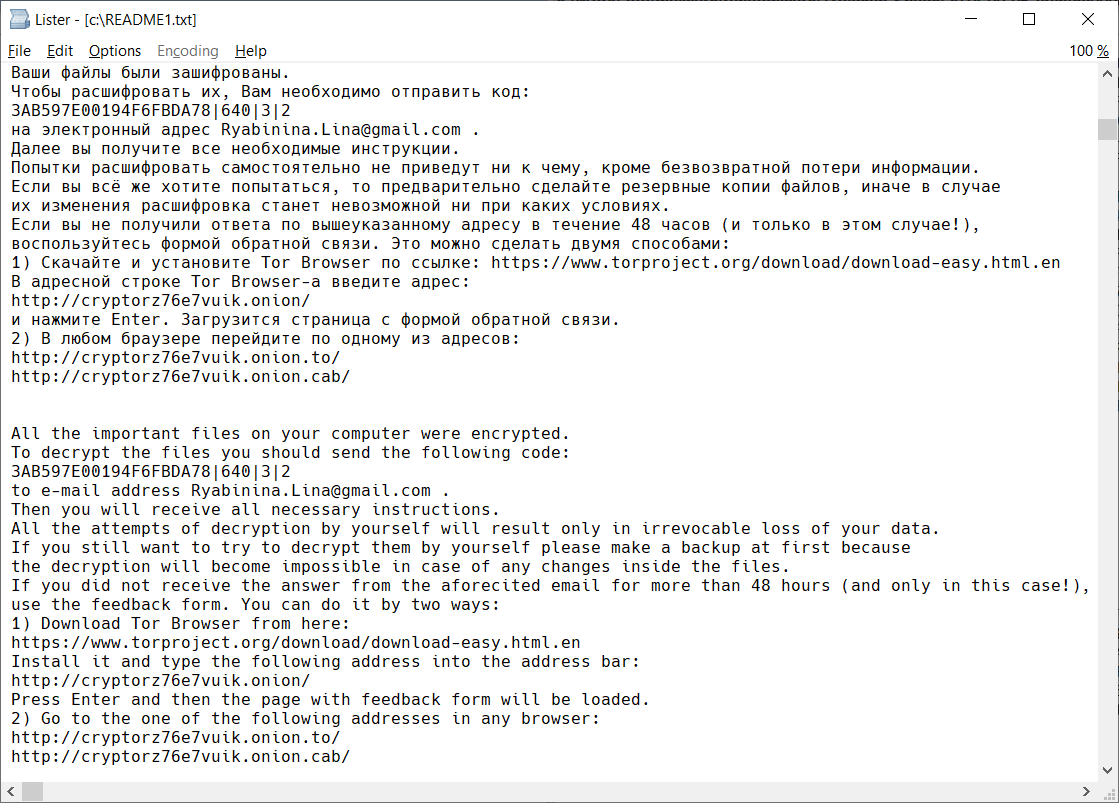

Après le chiffrement de vos fichiers, plusieurs fichiers sont créés sur le bureau, avec des variantes de nom (de « README1.txt » à « README10.txt »). Ils sont en différentes langues et contiennent ce texte :

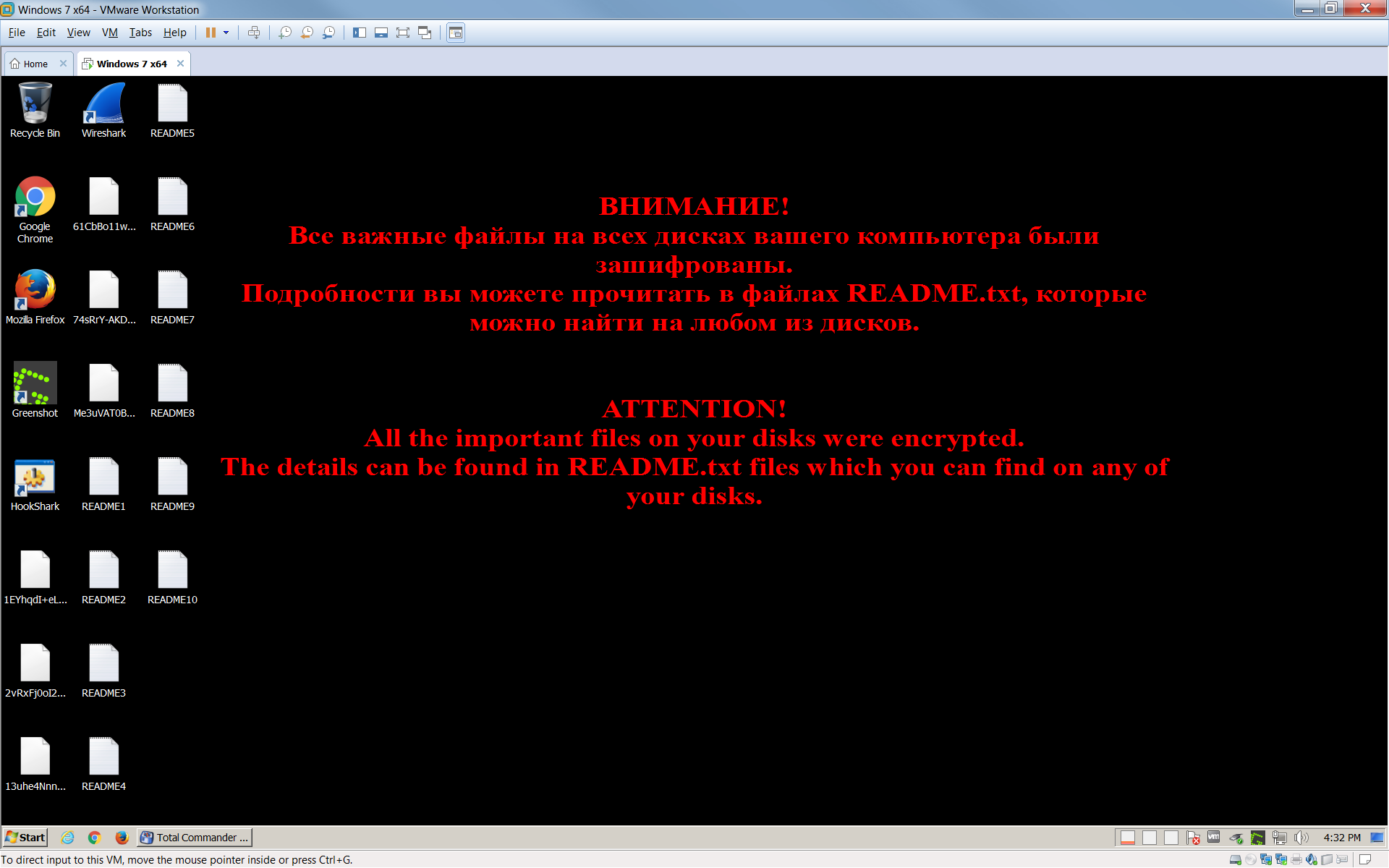

Le fond d’écran du bureau est également modifié et ressemble à l’image ci-dessous :

Si Troldesh a chiffré vos fichiers, cliquez ici pour télécharger notre correctif gratuit :

XData

XData est un ransomware dérivé de AES_NI et qui, comme WannaCry, utilise la faille Eternal Blue pour se propager sur d’autres machines.

Le ransomware ajoute l’extension « ~xdata~ » aux fichiers chiffrés.

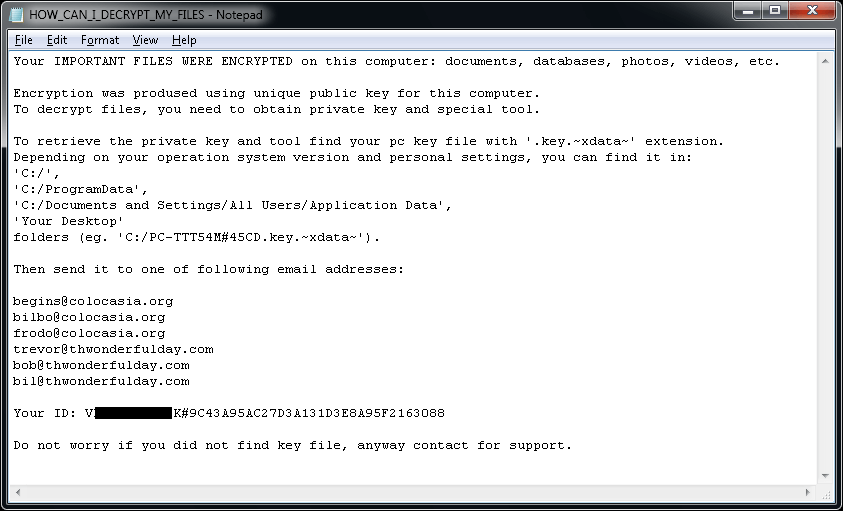

Dans chaque répertoire comportant au moins un fichier chiffré, on peut trouver le fichier « HOW_CAN_I_DECRYPT_MY_FILES.txt ». De plus, le ransomware crée un fichier clé avec un nom similaire à :

[PC_NAME]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ dans les répertoires suivants :

• C:\

• C:\ProgramData

• Desktop

Le fichier « HOW_CAN_I_DECRYPT_MY_FILES.txt » contient le message de rançon suivant :

Si Troldesh a chiffré vos fichiers, cliquez ici pour télécharger notre correctif gratuit :