Herramientas gratuitas para deshacer el cifrado por ransomware

¿Ha sufrido un ataque de ransomware? ¡No pague por el rescate!

Elija el tipo de ransomware

Nuestras herramientas gratuitas pueden ayudarle a descifrar los archivos afectados por los siguientes tipos de ransomware. Solo tiene que hacer clic en un nombre para ver los signos de la infección y obtener nuestro remedio gratuito.

- AES_NI

- Alcatraz Locker

- Apocalypse

- AtomSilo y LockFile

- Babuk

- BadBlock

- Bart

- BigBobRoss

- BTCWare

- Crypt888

- CryptoMix (sin conexión)

- CrySiS

- EncrypTile

- FindZip

- Fonix

- GandCrab

- Globe

- HermeticRansom

- HiddenTear

- Jigsaw

- LambdaLocker

- Legion

- NoobCrypt

- Prometheus

- Stampado

- SZFLocker

- TargetCompany

- TeslaCrypt

- Troldesh/Shade

- XData

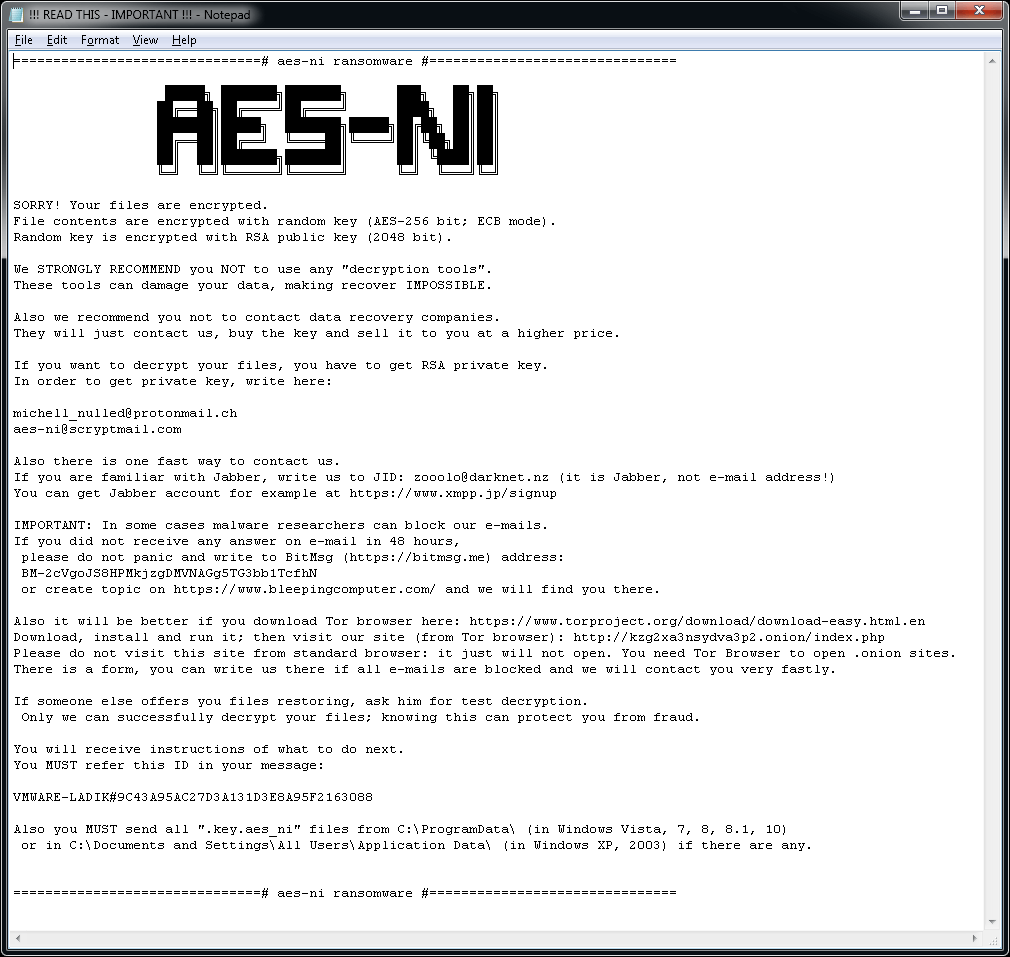

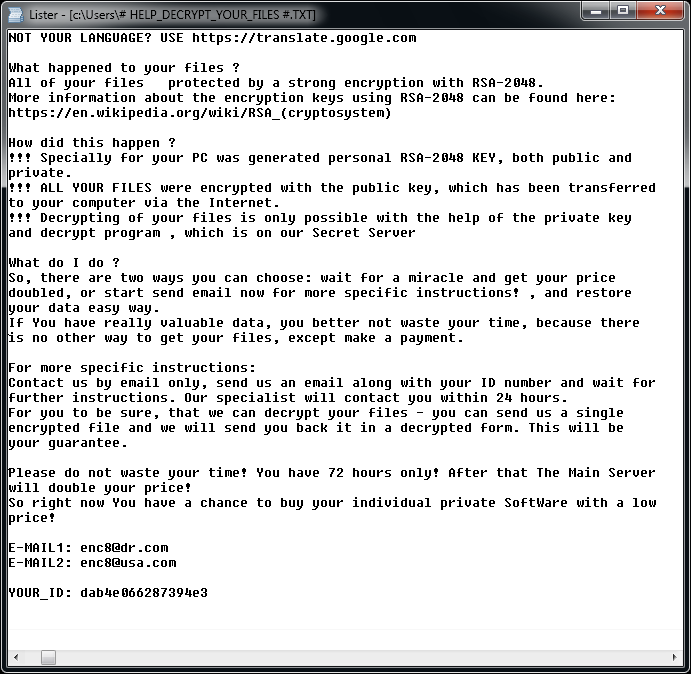

AES_NI

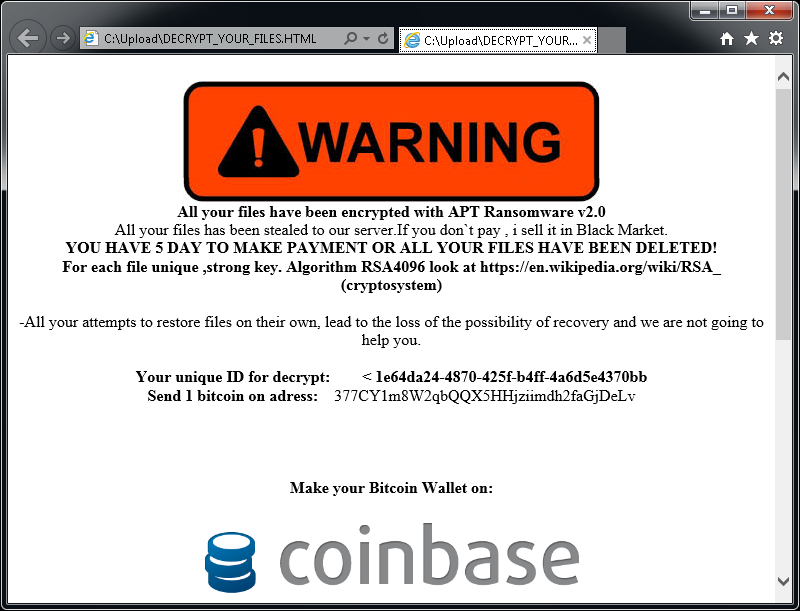

AES_NI es una variedad de ransomware que apareció en diciembre de 2016. Desde entonces hemos observado múltiples variantes con distintas extensiones de archivo. Para cifrar los archivos, el ransomware utiliza AES-256 combinado con RSA-2048.

El ransomware añade una de las siguientes extensiones a los archivos cifrados:

.aes_ni

.aes256

.aes_ni_0day

En cada carpeta con al menos un archivo cifrado puede encontrarse el archivo «!!! READ THIS - IMPORTANT !!!.txt». Además, el ransomware crea un archivo de clave con un nombre parecido a: [NOMBRE_DEL_PC]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.aes_ni_0day en la carpeta C:\ProgramData.

El archivo «!!! READ THIS - IMPORTANT !!!.txt» contiene la siguiente nota de rescate:

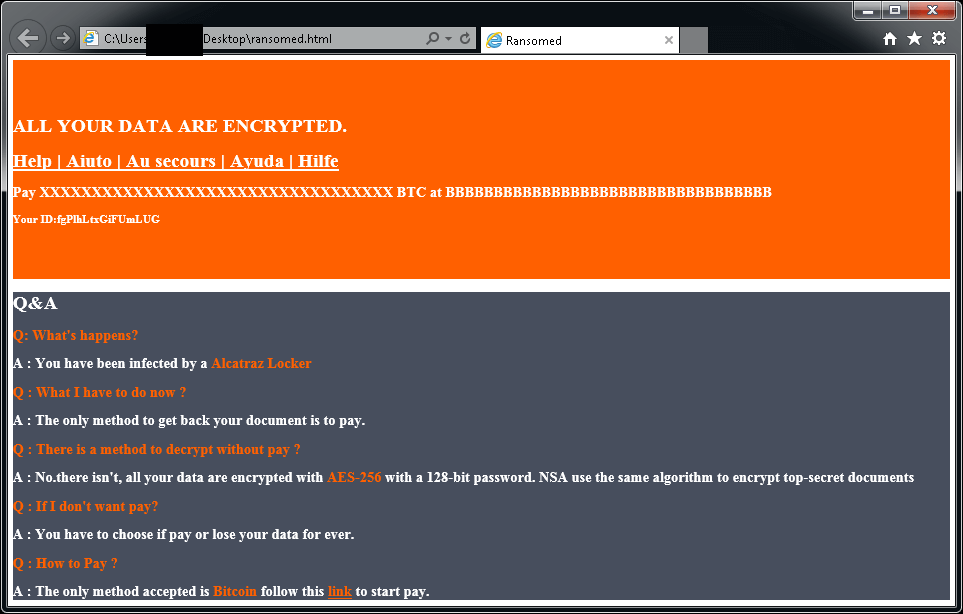

Alcatraz Locker

Alcatraz es una variedad de ransomware que se detectó por primera vez a mediados de noviembre de 2016. Para cifrar los archivos del usuario, este ransomware usa el estándar AES 256 y la codificación Base64.

Los archivos cifrados tienen la extensión .Alcatraz.

Después de cifrar los archivos, se muestra un mensaje parecido (se encuentra en el archivo «ransomed.html» en el escritorio del usuario):

Si Alcatraz Locker ha cifrado sus archivos, haga clic aquí para descargar nuestra corrección gratuita:

Apocalypse

Apocalypse es una forma de ransomware que se detectó por primera vez en junio de 2016. Estos son los signos de la infección:

Apocalypse agrega .encrypted, .FuckYourData, .locked, .Encryptedfile o .SecureCrypted al final de los nombres de archivo. (por ejemplo, Tesis.doc se convierte en Tesis.doc.locked)

Al abrir un archivo con la extensión .How_To_Decrypt.txt, .README.Txt, .Contact_Here_To_Recover_Your_Files.txt, .How_to_Recover_Data.txt o .Where_my_files.txt (por ejemplo, Tesis.doc.How_To_Decrypt.txt), se mostrará una variante de este mensaje:

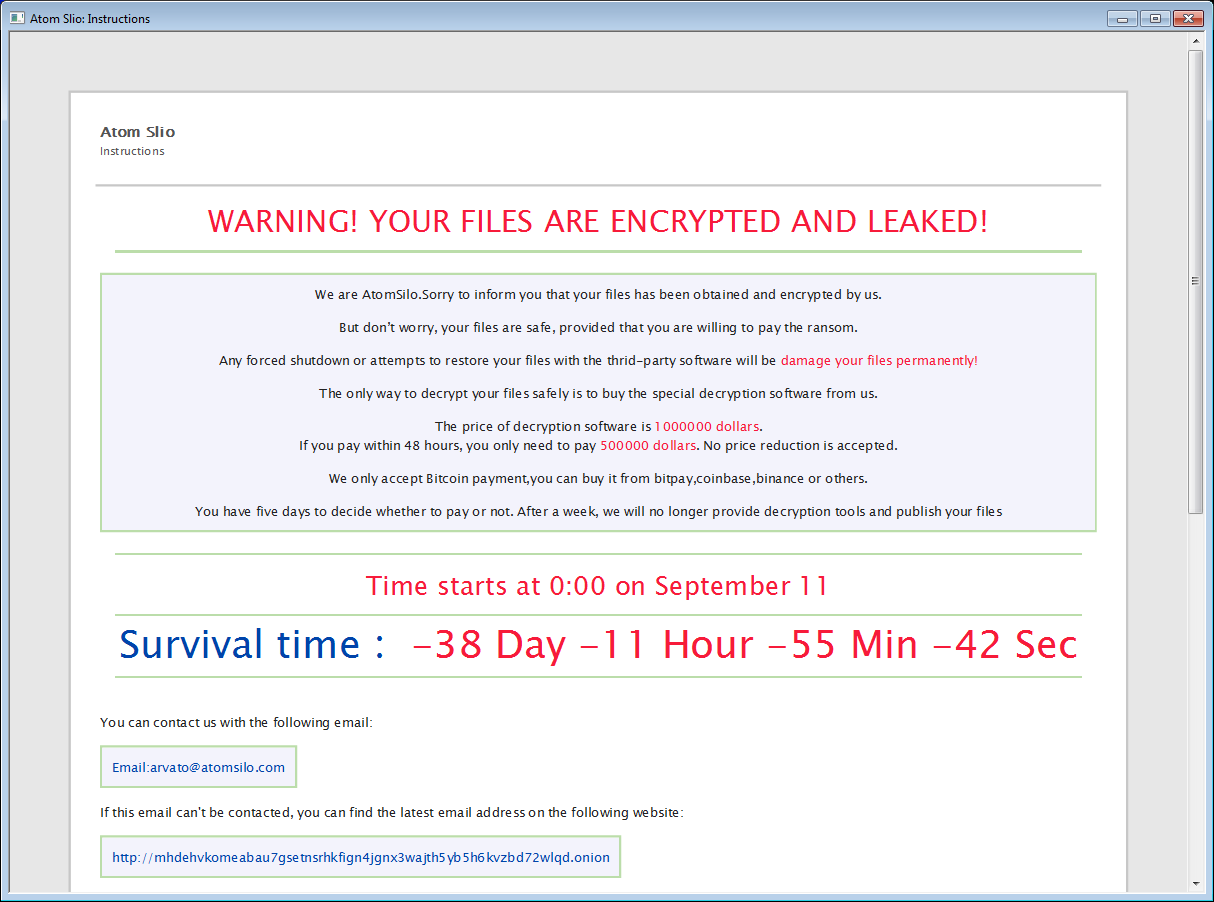

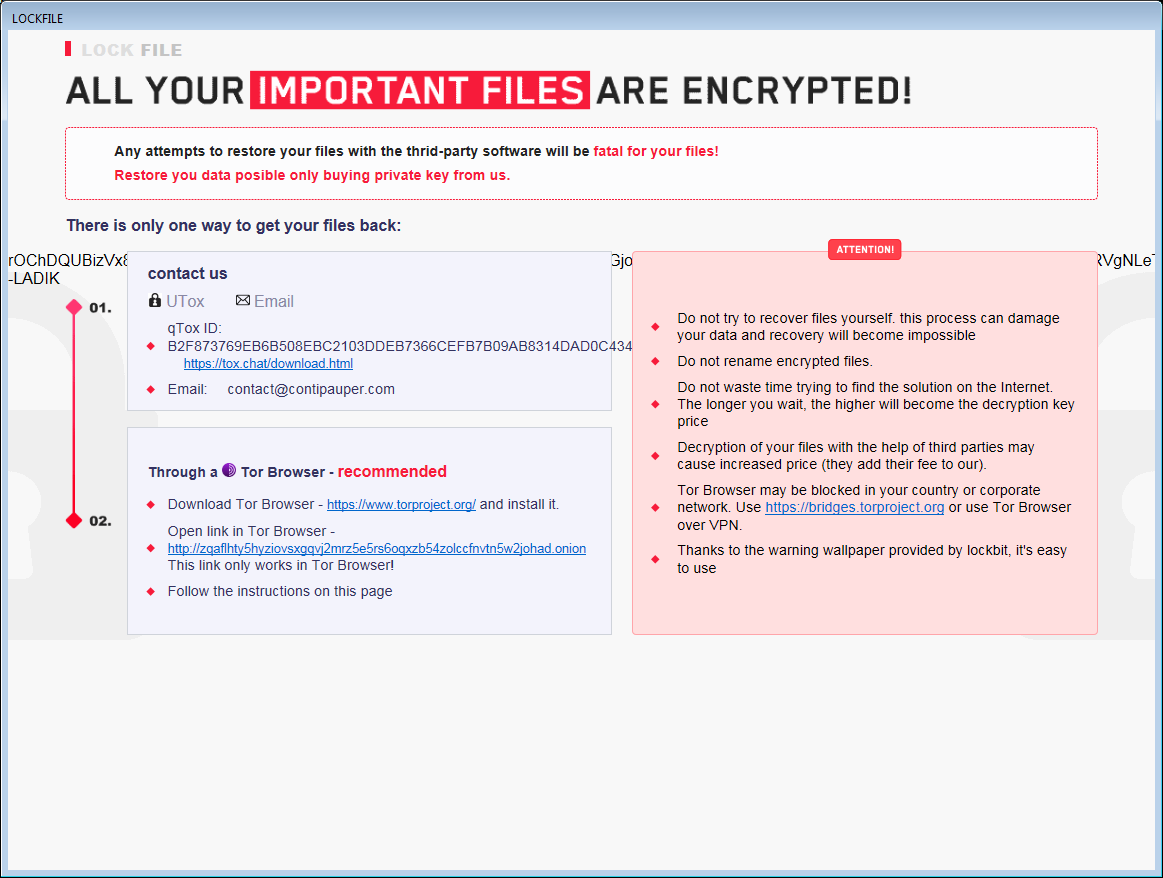

AtomSilo y LockFile

AtomSilo y LockFile son dos cepas de ransomware analizadas por Jiří Vinopal. Ambas tienen un esquema de cifrado muy similar, por lo que este descifrador cubre ambas variantes. Las víctimas pueden descifrar sus archivos de forma gratuita.

Los archivos cifrados se reconocen por una de estas dos extensiones:

.ATOMSILO

.lockfile

En cada carpeta con al menos un archivo cifrado, también hay un archivo, con una nota de rescate, llamado README-FILE-%ComputerName%-%Number%.hta o LOCKFILE-README-%ComputerName%-%Number%.hta, p. ej.:

- README-FILE-JOHN_PC-1634717562.hta

- LOCKFILE-README-JOHN_PC-1635095048.hta

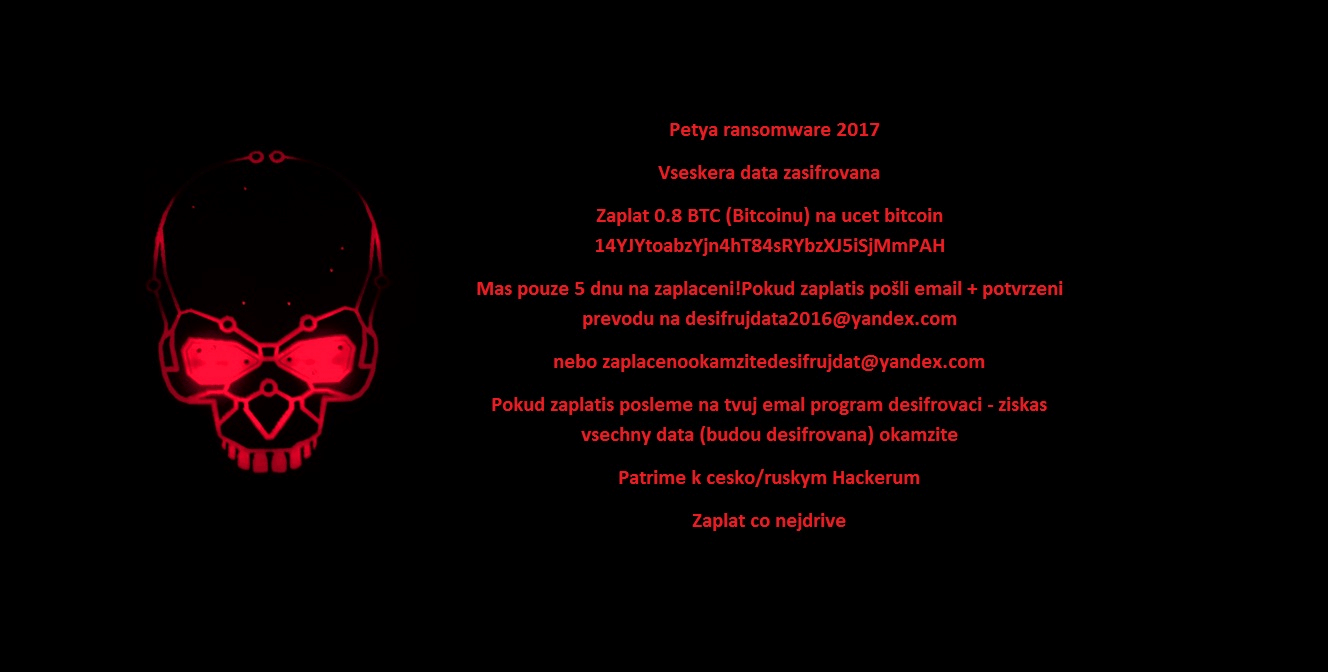

Babuk

Babuk es un ransomware ruso. En septiembre de 2021, se filtró el código fuente con algunas de las claves de descifrado. Las víctimas pueden descifrar sus archivos de forma gratuita.

Al cifrar el archivo, Babuk añade una de las siguientes extensiones al nombre:

.babuk

.babyk

.doydo

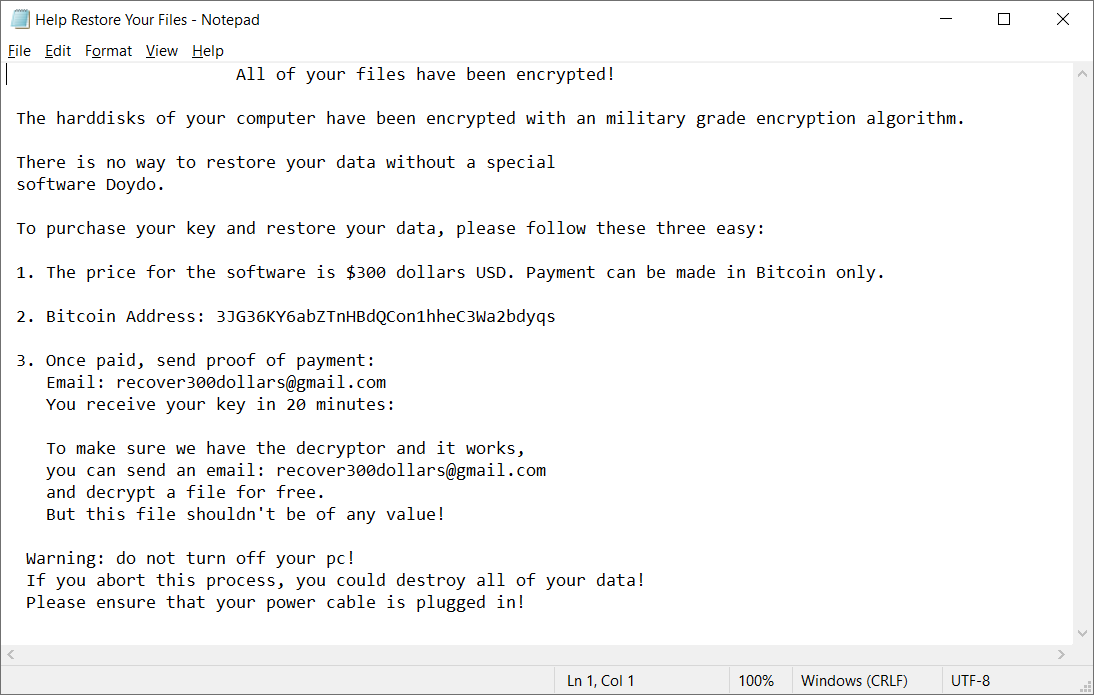

En cada carpeta con al menos un archivo cifrado, puede encontrarse el archivo Help Restore Your Files.txt con el contenido siguiente:

BadBlock

BadBlock es una forma de ransomware que se detectó por primera vez en mayo de 2016. Estos son los signos de la infección:

BadBlock no cambia el nombre de sus archivos.

Después de cifrar sus archivos, BadBlock muestra uno de estos mensajes (desde un archivo llamado Help Decrypt.html):

Si BadBlock ha cifrado sus archivos, haga clic aquí para descargar nuestro remedio gratuito:

Bart

Bart es una forma de ransomware que se detectó por primera vez a finales de junio de 2016. Estos son los signos de la infección:

Bart agrega .bart.zip al final de los nombres de archivo (por ejemplo, Thesis.doc se convierte en Thesis.doc.bart.zip). Es decir, se cifran en formato ZIP con los archivos originales.

Después de cifrar los archivos, Bart cambia el fondo de pantalla del escritorio por una imagen como la siguiente. El texto de esta imagen también sirve para identificar a Bart y se almacena en el escritorio en los archivos «recover.bmp» y «recover.txt».

Si Bart ha cifrado sus archivos, haga clic aquí para descargar nuestro remedio gratuito:

Reconocimiento: gracias a Peter Conrad, autor de PkCrack, por concedernos permiso para usar su biblioteca en nuestra herramienta de descifrado de Bart.

BigBobRoss

BigBobRoss cifra los archivos del usuario mediante AES-128. Al final del nombre de los archivos cifrados se agrega una nueva extensión, «.obfuscated».

El ransomware añade la siguiente extensión: .obfuscated

foobar.doc -> foobar.doc.obfuscated

document.dat -> document.dat.obfuscated

document.xls -> document.xls.obfuscated

foobar.bmp -> foobar.bmp.obfuscated

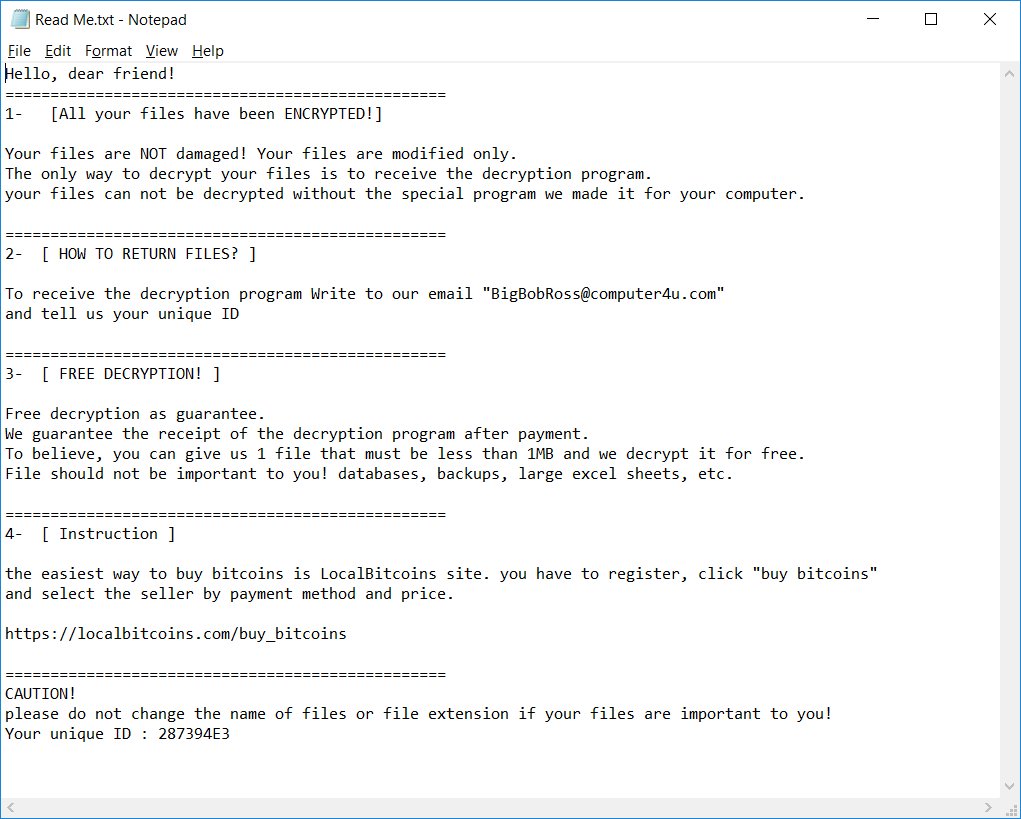

El ransomware también crea un archivo de texto llamado «Read Me.txt» en cada carpeta. El contenido del archivo se muestra abajo.

BTCWare

BTCWare es una variedad de ransomware que apareció en marzo de 2017. Desde entonces hemos observado cinco variantes que se distinguen por la extensión de los archivos cifrados. El ransomware emplea dos métodos de cifrado distintos: RC4 y AES-192.

El nombre de los archivos cifrados tiene el formato siguiente:

foobar.docx.[sql772@aol.com].theva

foobar.docx.[no.xop@protonmail.ch].cryptobyte

foobar.bmp.[no.btc@protonmail.ch].cryptowin

foobar.bmp.[no.btcw@protonmail.ch].btcware

foobar.docx.onyon

Además, en el PC puede encontrarse uno de los archivos siguientes

Key.dat en %USERPROFILE%\Desktop

1.bmp en %USERPROFILE%\AppData\Roaming

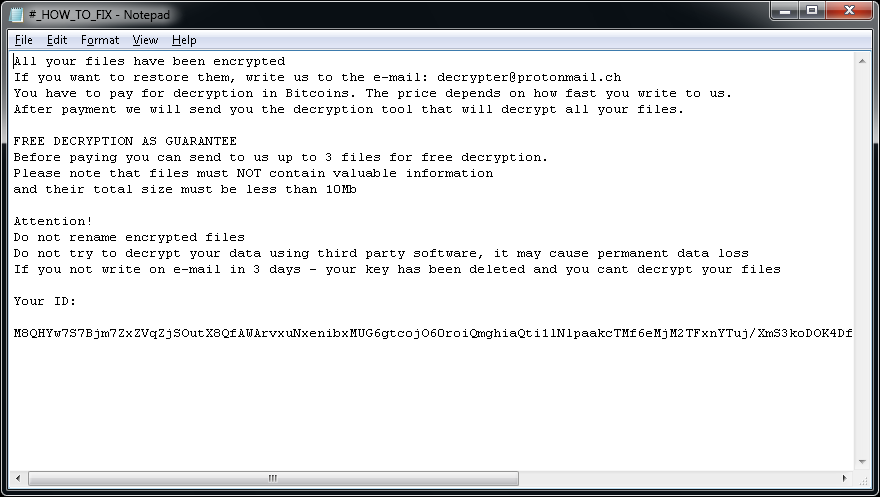

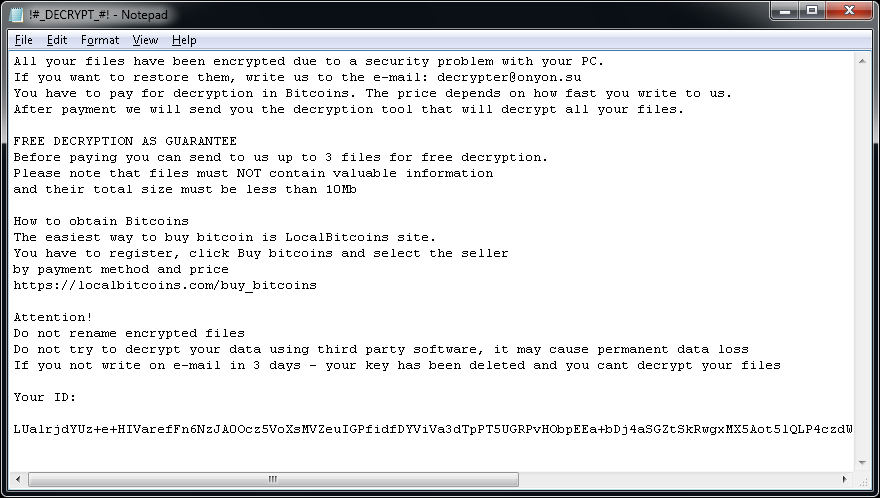

#_README_#.inf o !#_DECRYPT_#!.inf en cada carpeta con al menos un archivo cifrado.

Después de cifrarse los archivos, en el fondo de pantalla del escritorio aparece lo siguiente:

También puede ver una de las siguientes notas de rescate:

Crypt888

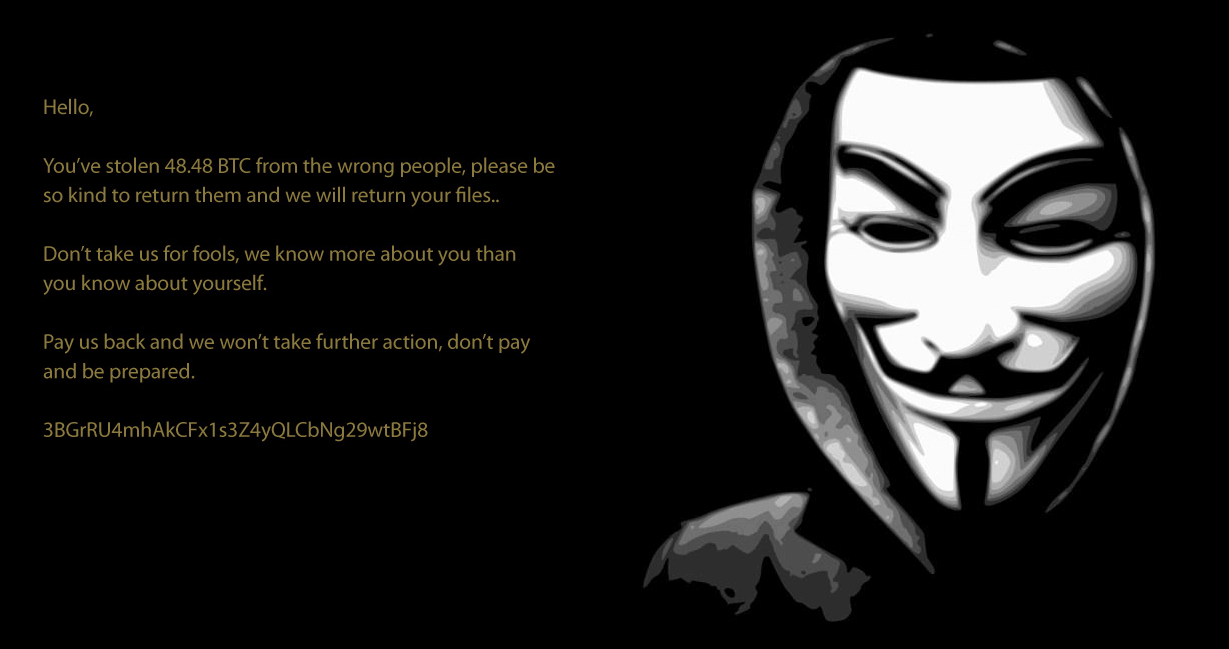

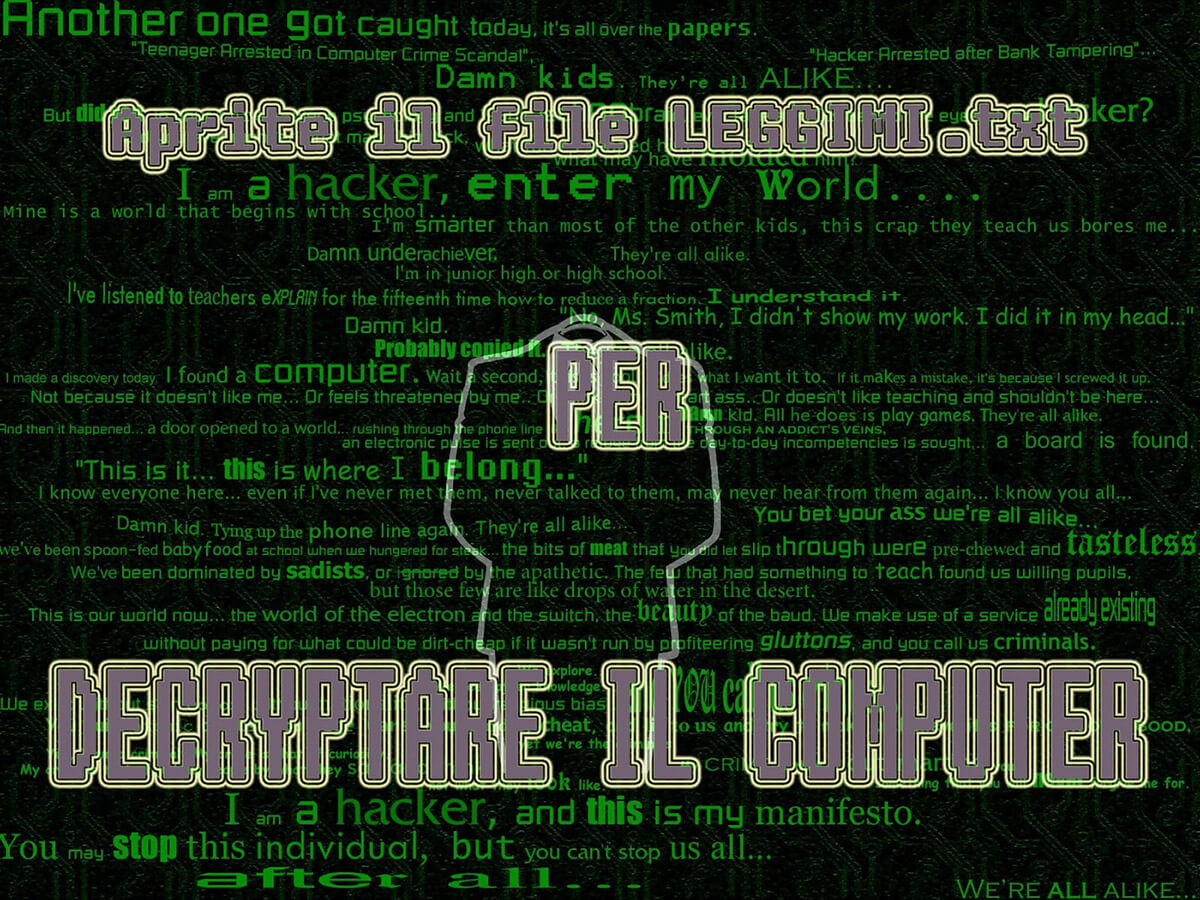

Crypt888 (también conocido como «Mircop») es una forma de ransomware que se detectó por primera vez en junio de 2016. Estos son los signos de la infección:

Crypt888 agrega Lock. al principio de los nombres de archivo. (por ejemplo, Tesis.doc se convierte en Lock.Tesis.doc)

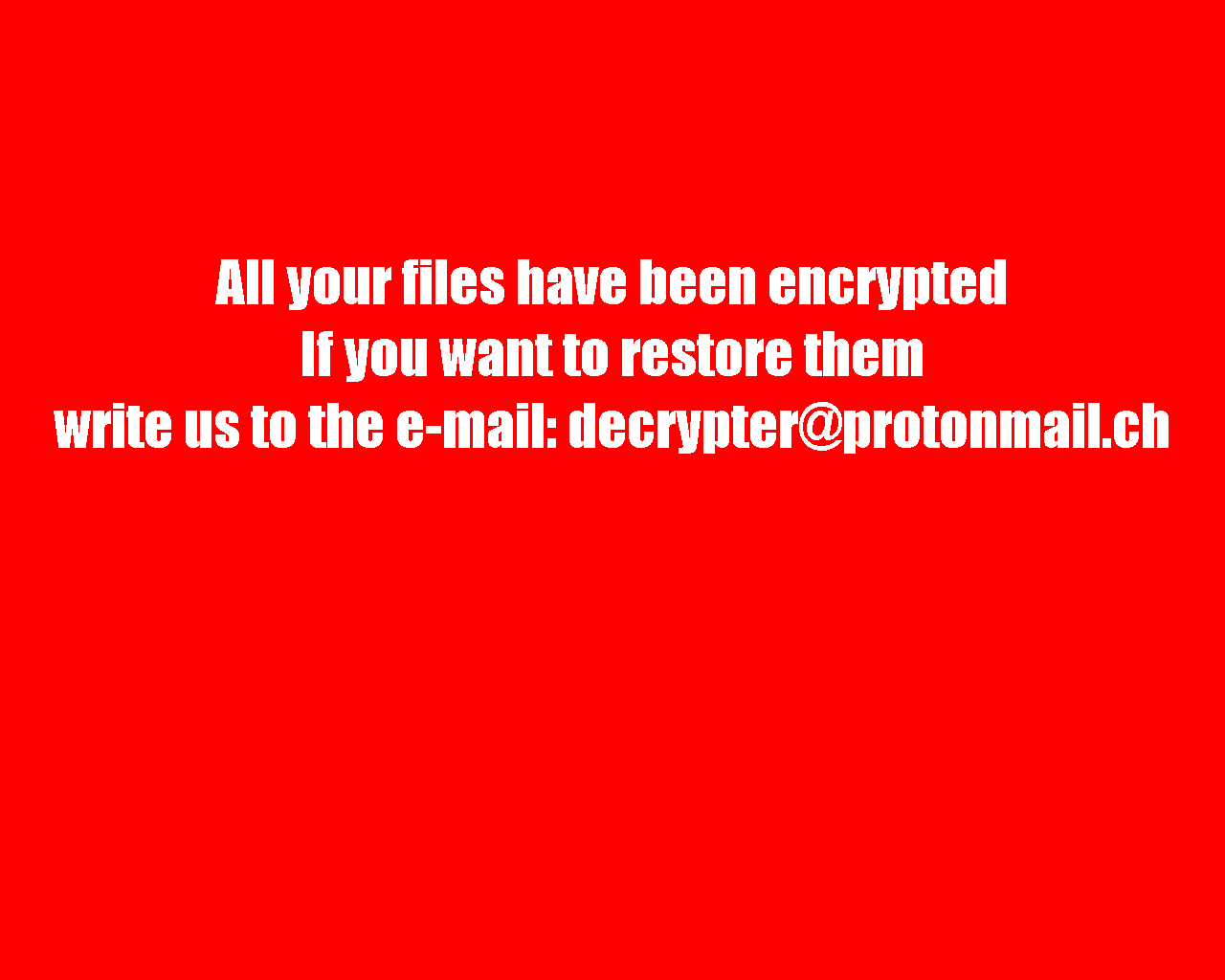

Después de cifrar los archivos, Crypt888 cambia el fondo de pantalla del escritorio a uno de los siguientes:

Si Crypt888 ha cifrado sus archivos, haga clic aquí para descargar nuestro remedio gratuito:

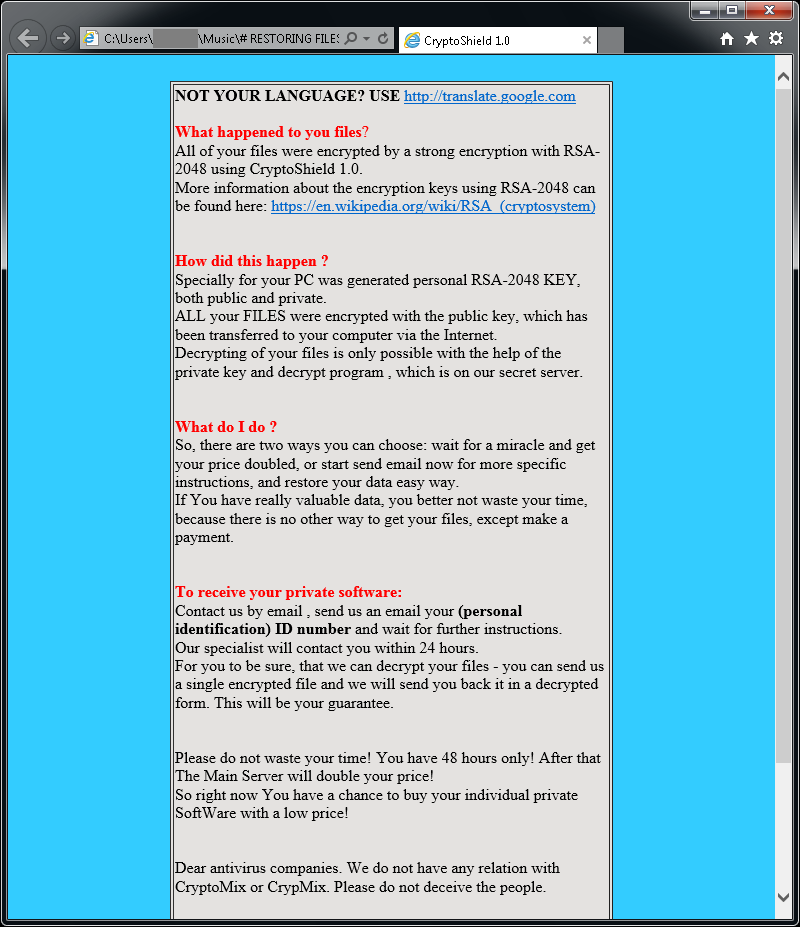

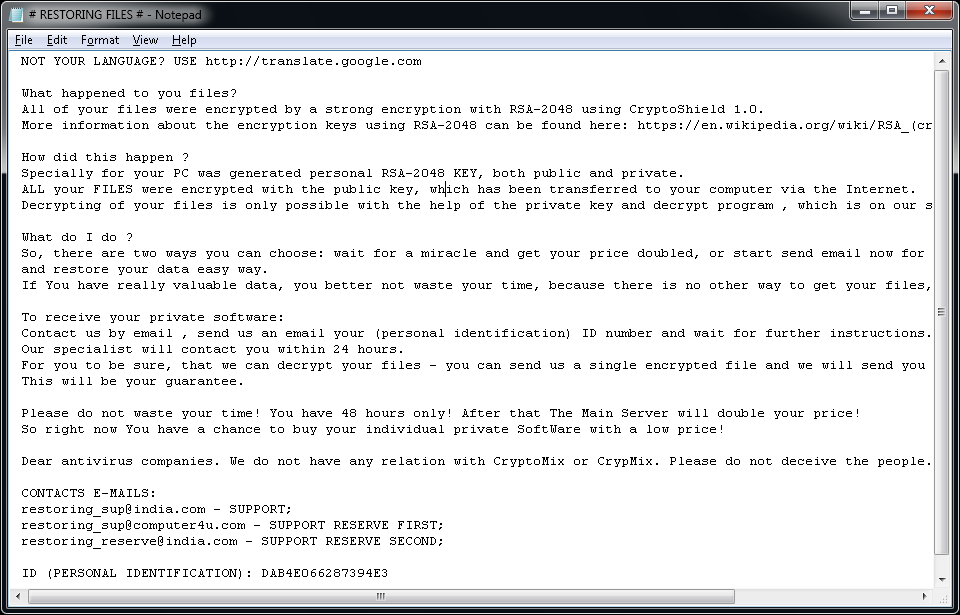

CryptoMix (sin conexión)

CrytoMix (también conocido como CryptFile2 o Zeta) es una variedad de ransomware que fue detectada por primera vez en marzo de 2016. A principios de 2017, surgió una nueva variante de CryptoMix, con el nombre de CryptoShield. Ambas variantes cifran archivos utilizando el cifrado AES256 con una clave de cifrado única descargada desde un servidor remoto. Sin embargo, si el servidor no está disponible o si el usuario no está conectado a Internet, el ransomware cifra los archivos con una clave fija («clave sin conexión»).

Importante: La herramienta de descifrado proporcionada solo admite archivos cifrados con una «clave sin conexión». En los casos en que no se haya utilizado la clave sin conexión para cifrar los archivos, nuestra herramienta no podrá restaurarlos y no se realizará ninguna modificación de los mismos.

Actualización del 21 de julio de 2017: El descifrador se ha actualizado para que funcione también con la variante Mole.

Los archivos cifrados tendrán una de las siguientes extensiones: .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd, .rscl o .MOLE.

Después del cifrado de archivos, pueden encontrarse en el PC los siguientes archivos:

Si CryptoMix ha cifrado sus archivos, haga clic aquí para descargar nuestra corrección gratuita:

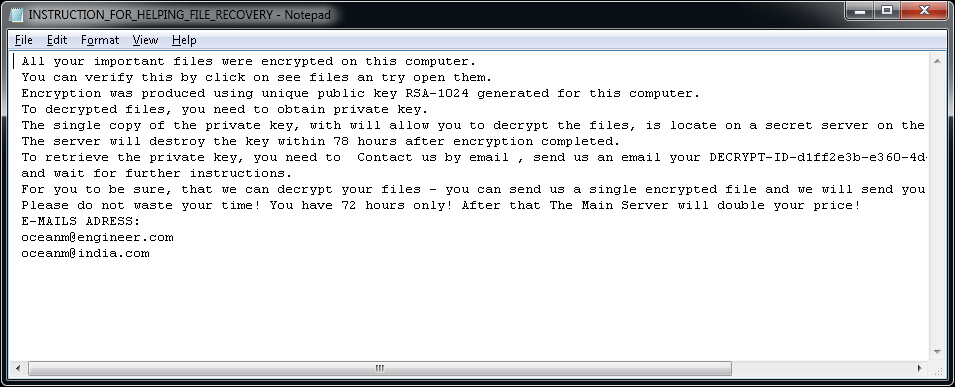

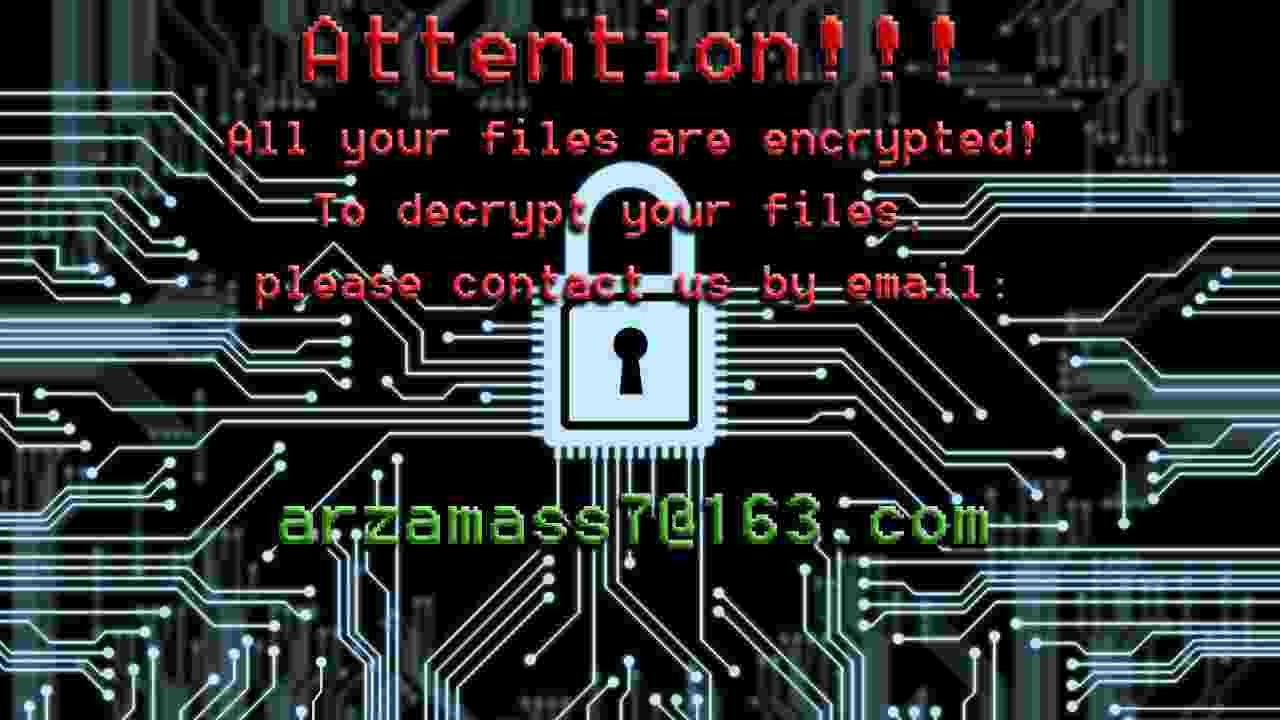

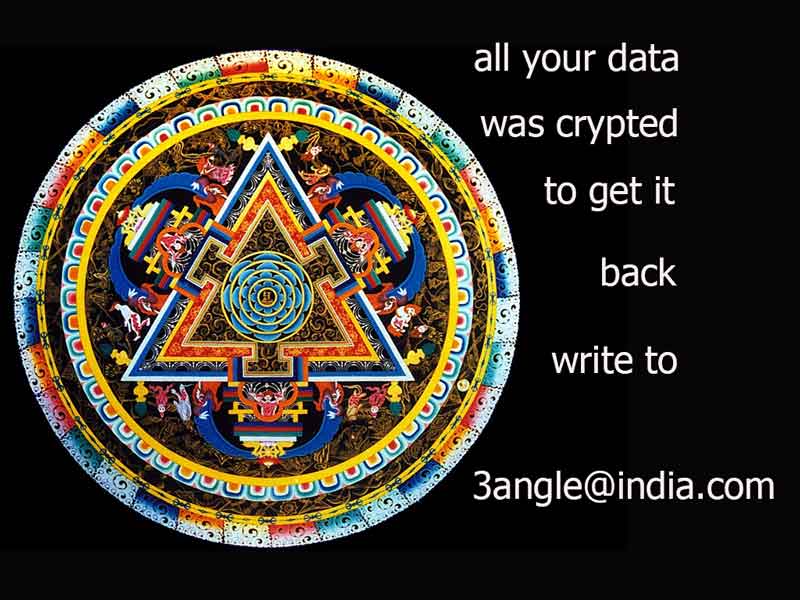

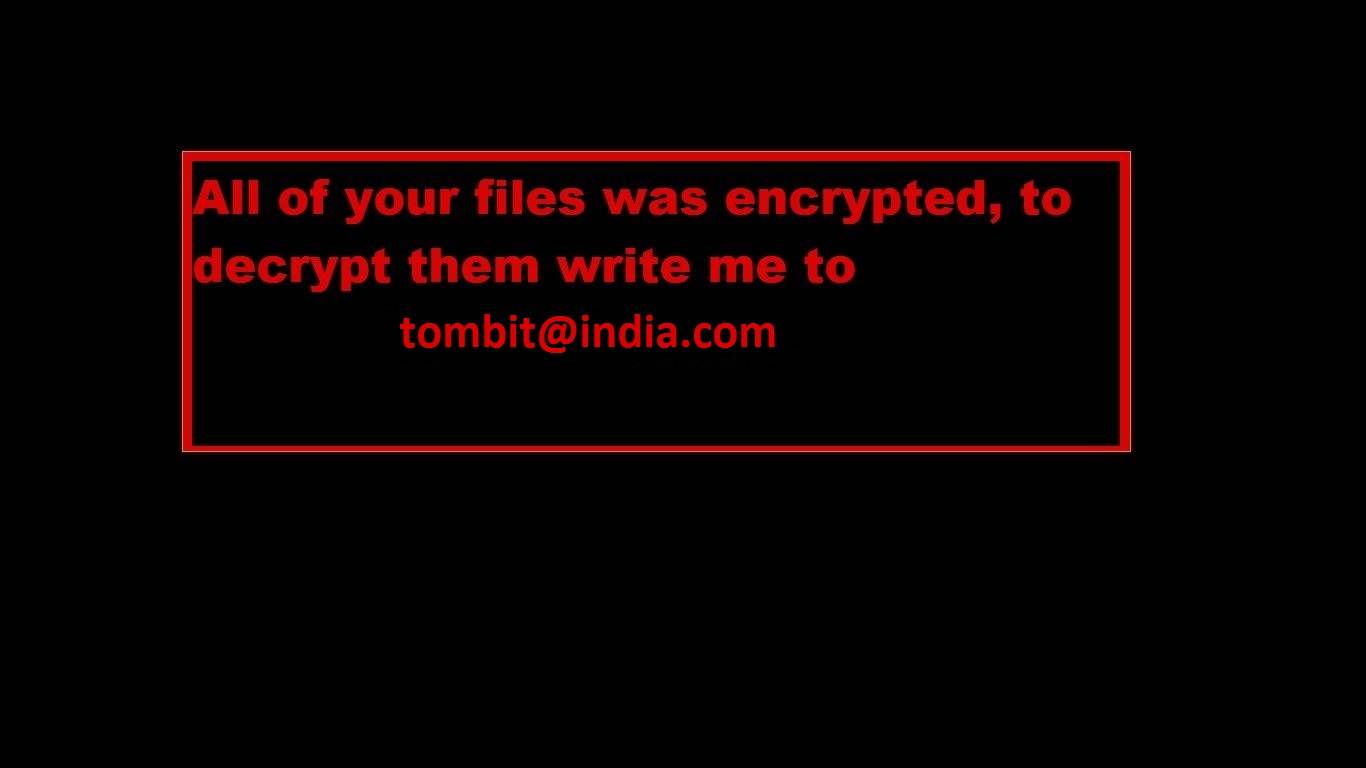

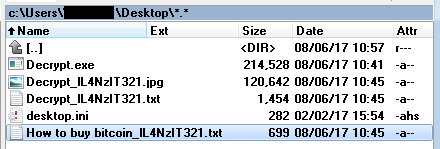

CrySiS

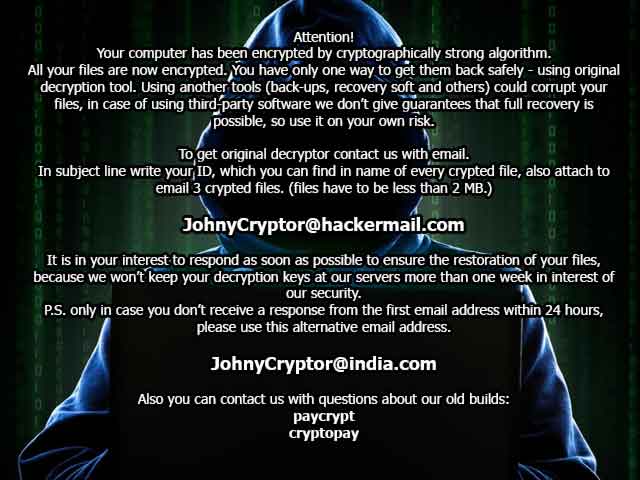

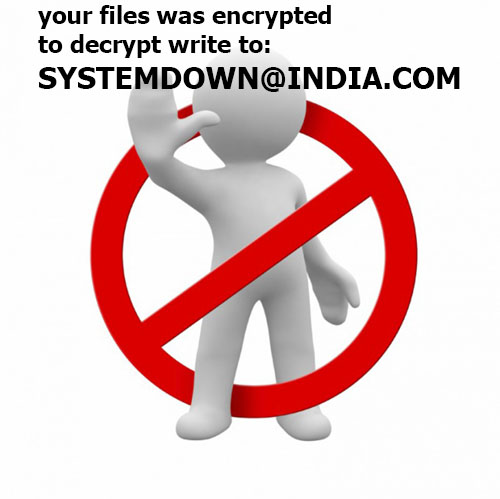

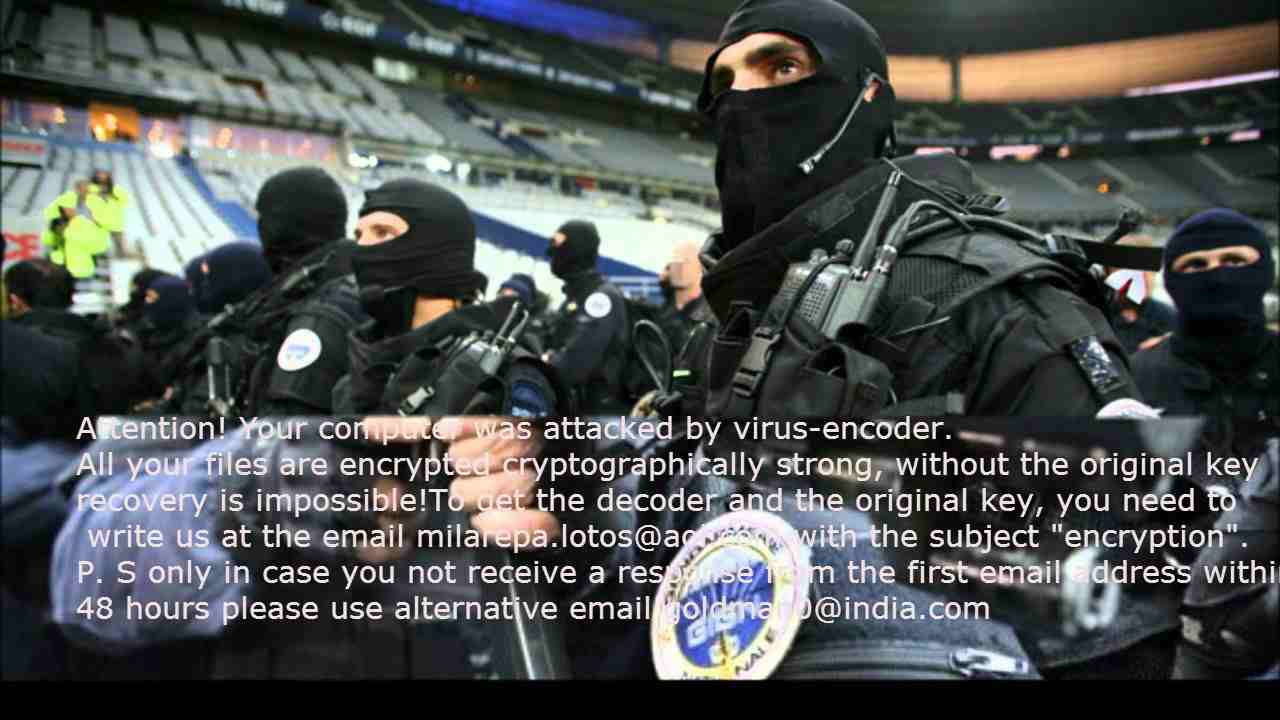

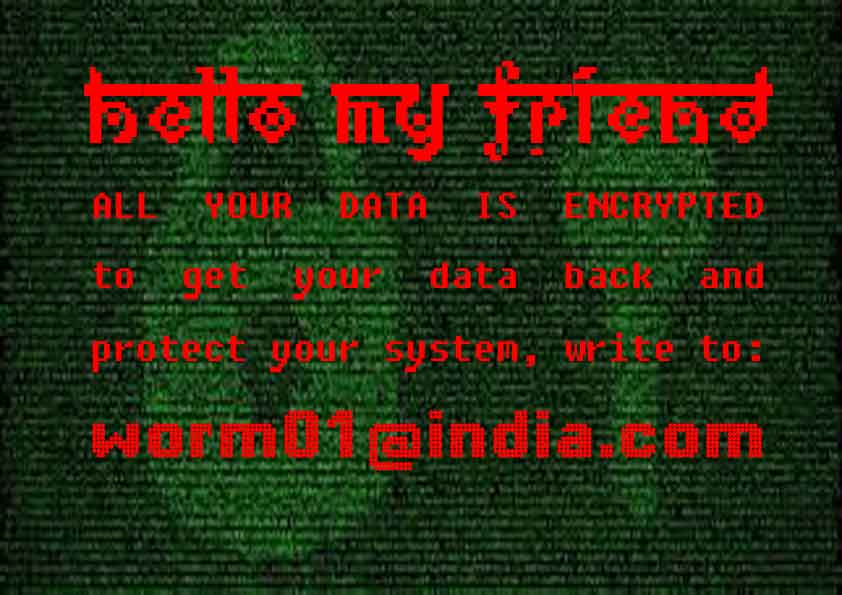

CrySiS (JohnyCryptor, Virus-Encode, Aura y Dharma) es una variedad de ransomware que se detectó por primera vez en septiembre de 2015. Utiliza AES-256 combinado con el cifrado asimétrico RSA-1024.

Los archivos cifrados pueden tener varias extensiones, como:

.johnycryptor@hackermail.com.xtbl,

.ecovector2@aol.com.xtbl,

.systemdown@india.com.xtbl,

.Vegclass@aol.com.xtbl,

.{milarepa.lotos@aol.com}.CrySiS,

.{Greg_blood@india.com}.xtbl,

.{savepanda@india.com}.xtbl,

.{arzamass7@163.com}.xtbl,

.{3angle@india.com}.dharma,

.{tombit@india.com}.dharma,

.wallet

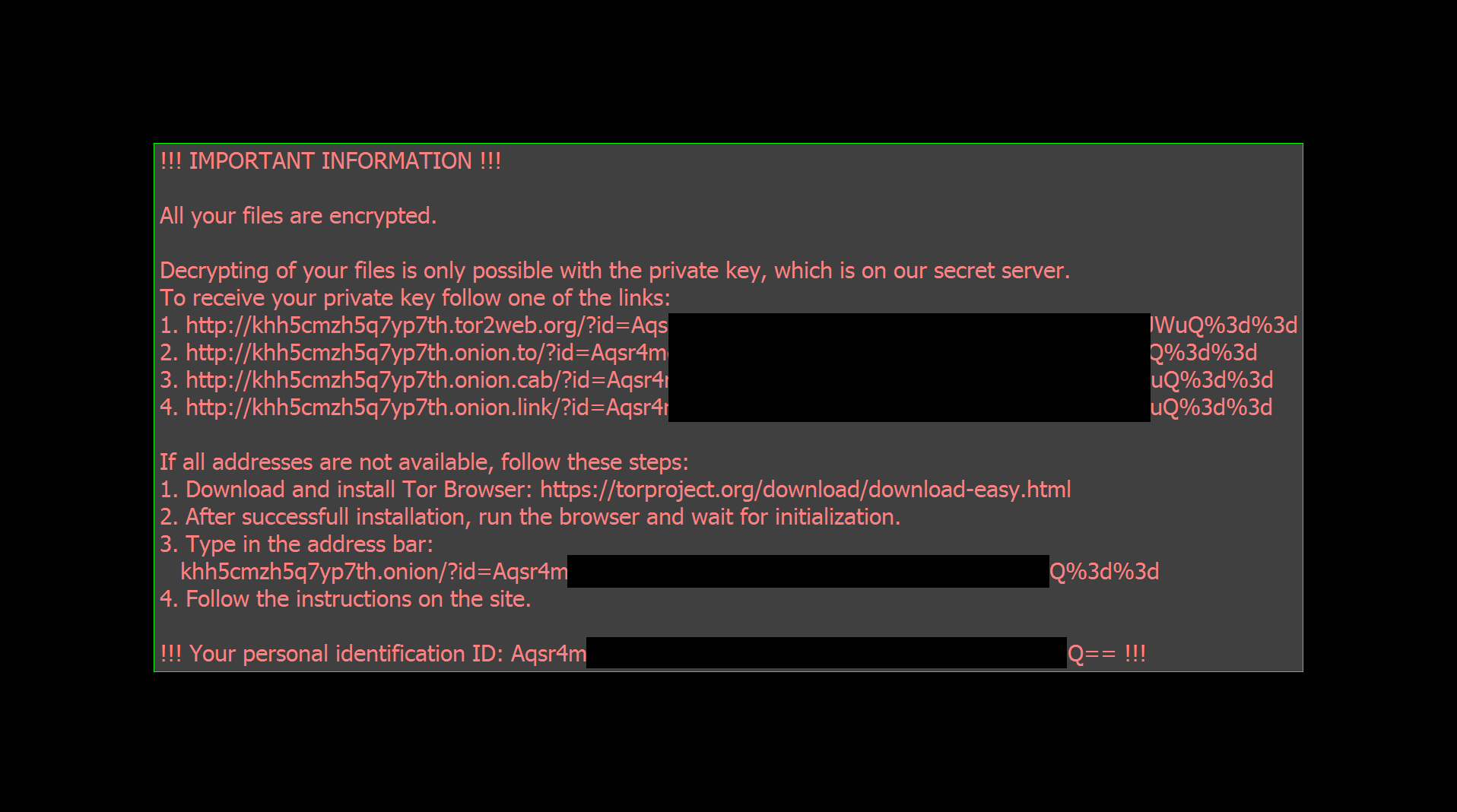

Después de cifrar los archivos, se muestra uno de los mensajes siguientes (ver más abajo). El mensaje se encuentra en «Decryption instructions.txt», «Decryptions instructions.txt», «README.txt», «Readme to restore your files.txt» o «HOW TO DECRYPT YOUR DATA.txt» en el escritorio del usuario. Además, en el fondo de pantalla del escritorio aparece una de las imágenes siguientes.

Si CrySiS ha cifrado sus archivos, haga clic aquí para descargar nuestra corrección gratuita:

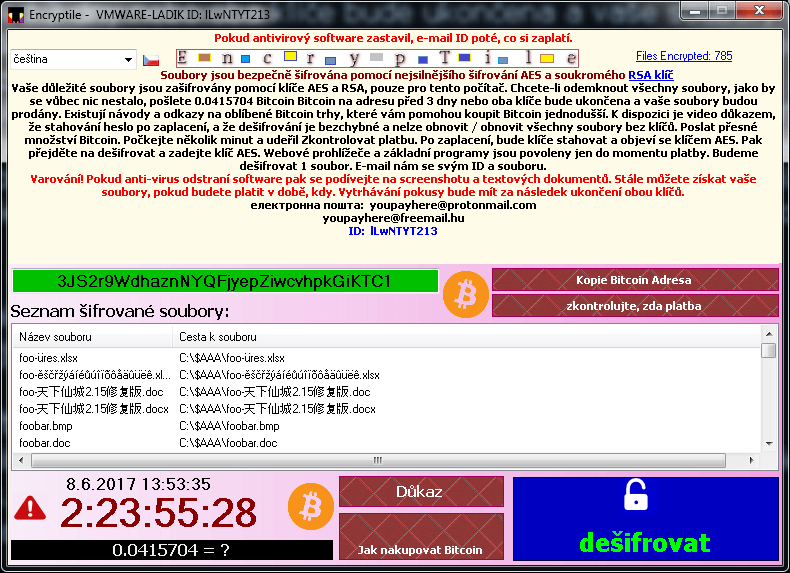

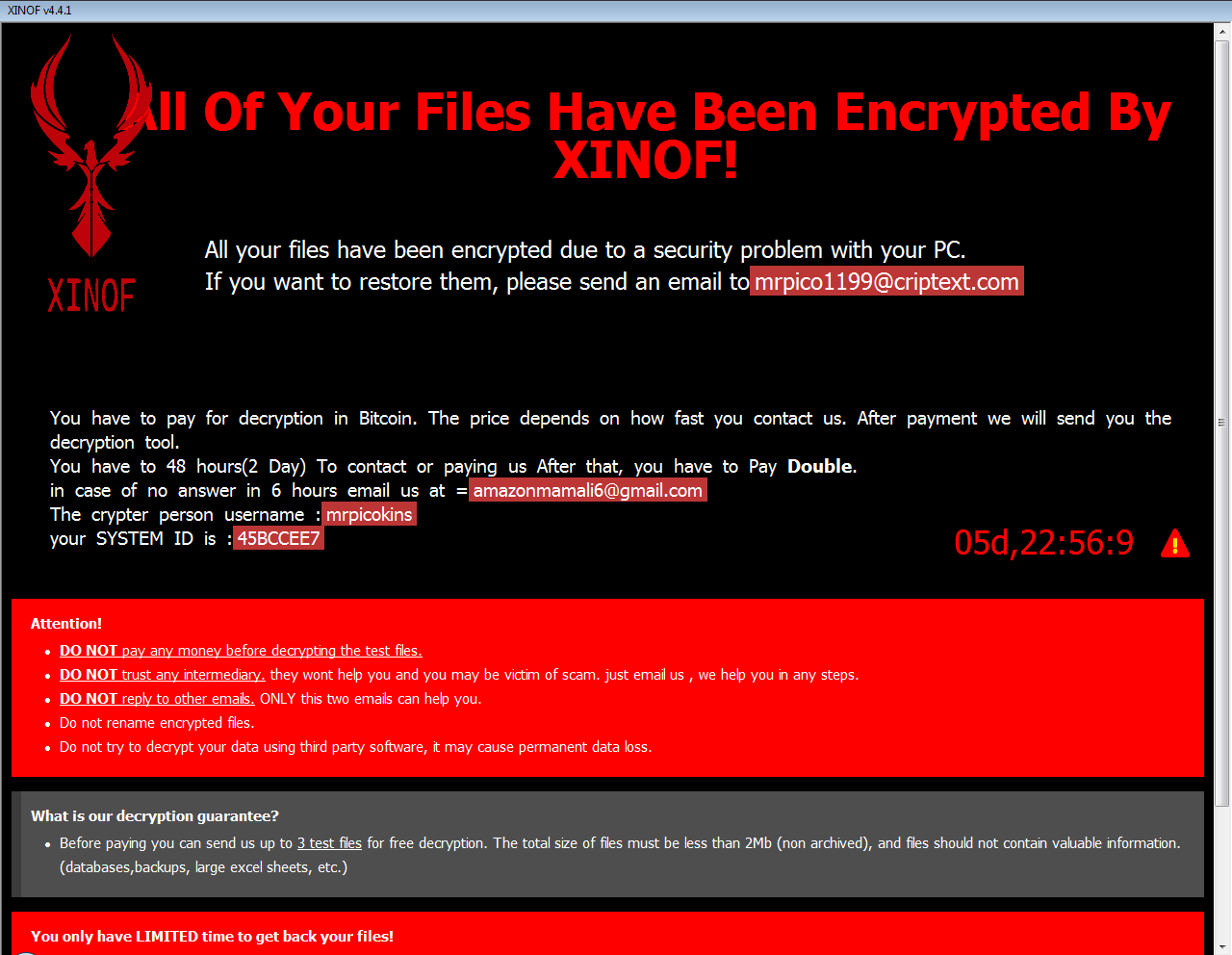

EncrypTile

EncrypTile es un ransomware que observamos por primera vez en noviembre de 2016. Tras medio año de desarrollo, atrapamos una nueva versión definitiva de este ransomware. Emplea cifrado AES-128 y una clave que es constante para un PC y un usuario dados.

El ransomware añade la palabra «encrypTile» al nombre de un archivo:

foobar.doc -> foobar.docEncrypTile.doc

foobar3 -> foobar3EncrypTile

También crea cuatro archivos nuevos en el escritorio del usuario. El nombre de estos archivos está traducido. Estas son las versiones en inglés:

Mientras se ejecuta, el ransomware evita activamente que el usuario ejecute ninguna herramienta que pudiera, potencialmente, eliminarlo. Consulte la publicación del blog para obtener instrucciones más detalladas sobre cómo se ejecuta el descifrador en caso de que el ransomware se esté ejecutando en su PC.

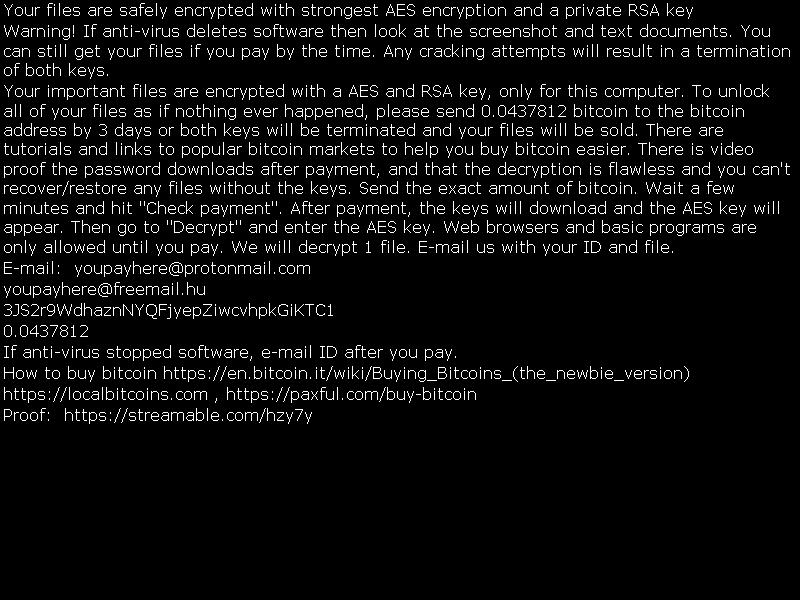

FindZip

FindZip es una variedad de ransomware que se observó a finales de febrero de 2017. Se extiende en Mac OS X (versión 10.11 o posterior). El cifrado se basa en la creación de archivos ZIP. Cada archivo cifrado es un archivo ZIP que contiene el documento original.

Los archivos cifrados tienen la extensión .crypt.

Tras cifrar sus archivos, se crean diversos archivos en el escritorio del usuario con variaciones de los siguientes nombres: DECRYPT.txt, HOW_TO_DECRYPT.txt, README.txt. Todos son idénticos y contienen el siguiente mensaje de texto:

Especial: Como los descifradores de AVAST son aplicaciones Windows, en Mac es necesario instalar una capa de emulación (WINE, CrossOver). Para obtener más información lea nuestra publicación en el post.

Si Globe ha cifrado sus archivos, haga clic aquí para descargar nuestra corrección gratuita:

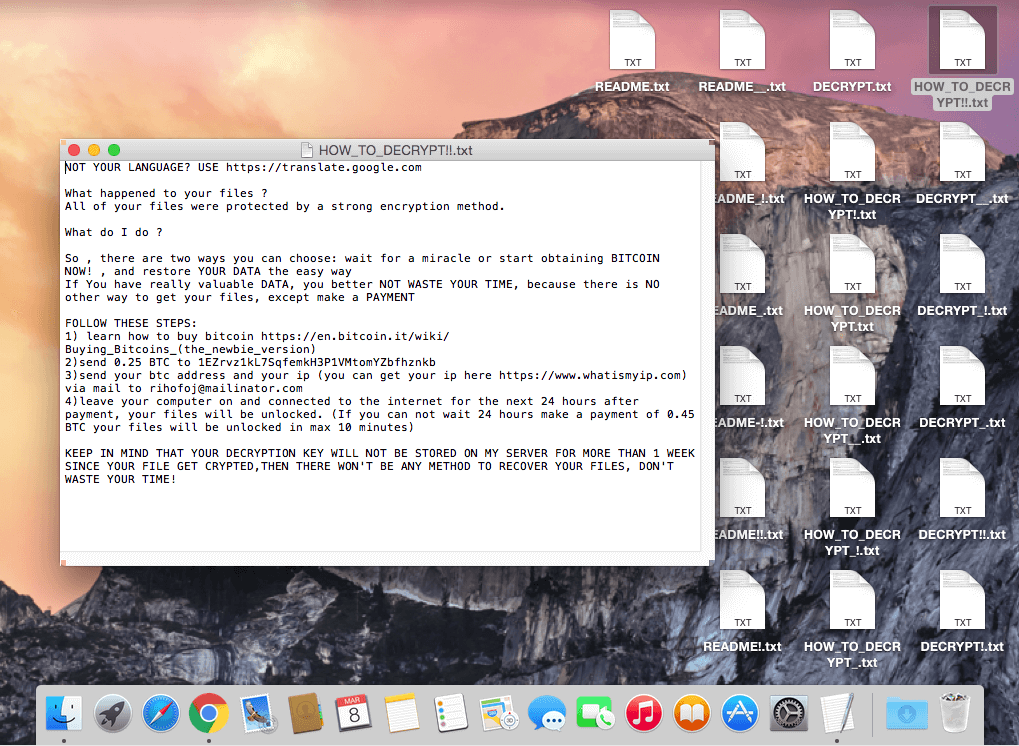

Fonix

El ransomware Fonix está en activo desde junio de 2020. Está escrito en C++ y usa un esquema de cifrado de tres claves (clave maestra RSA-4096, clave de sesión RSA-2048 y clave de archivo de 256 bits para cifrado SALSA/ChaCha). Los autores del ransomware cerraron su negocio en febrero de 2021 y publicaron la clave maestra RSA, que se puede usar para descifrar archivos de forma gratuita.

Los archivos cifrados tendrán una de las siguientes extensiones:

.FONIX,

.XINOF

Después de cifrar los archivos del equipo de la víctima, el ransomware muestra esta pantalla:

Si Fonix ha cifrado sus archivos, haga clic aquí para descargar nuestra corrección gratuita:

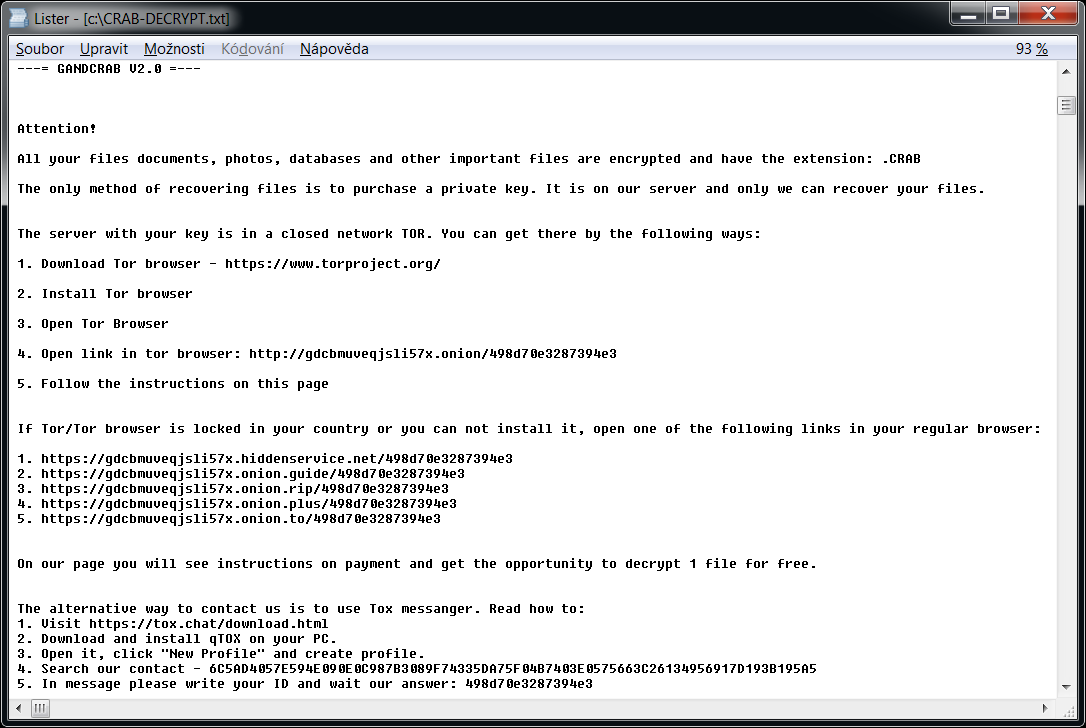

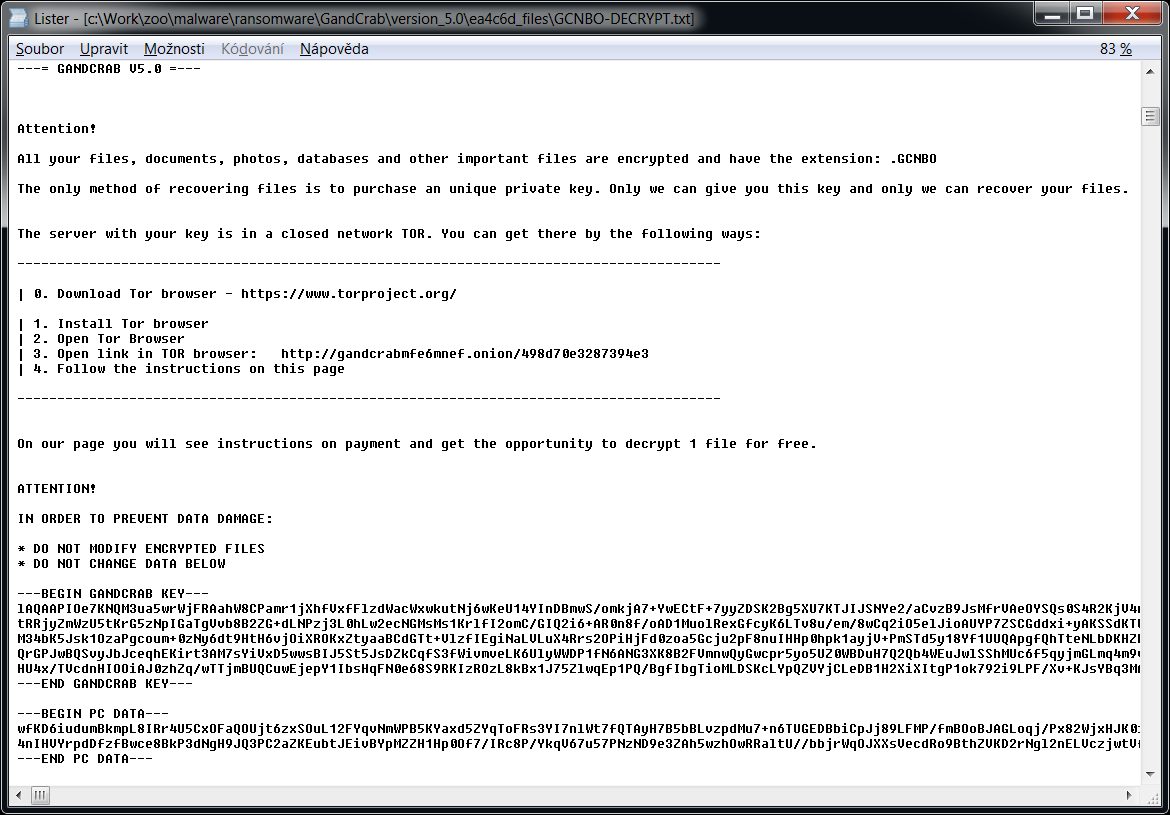

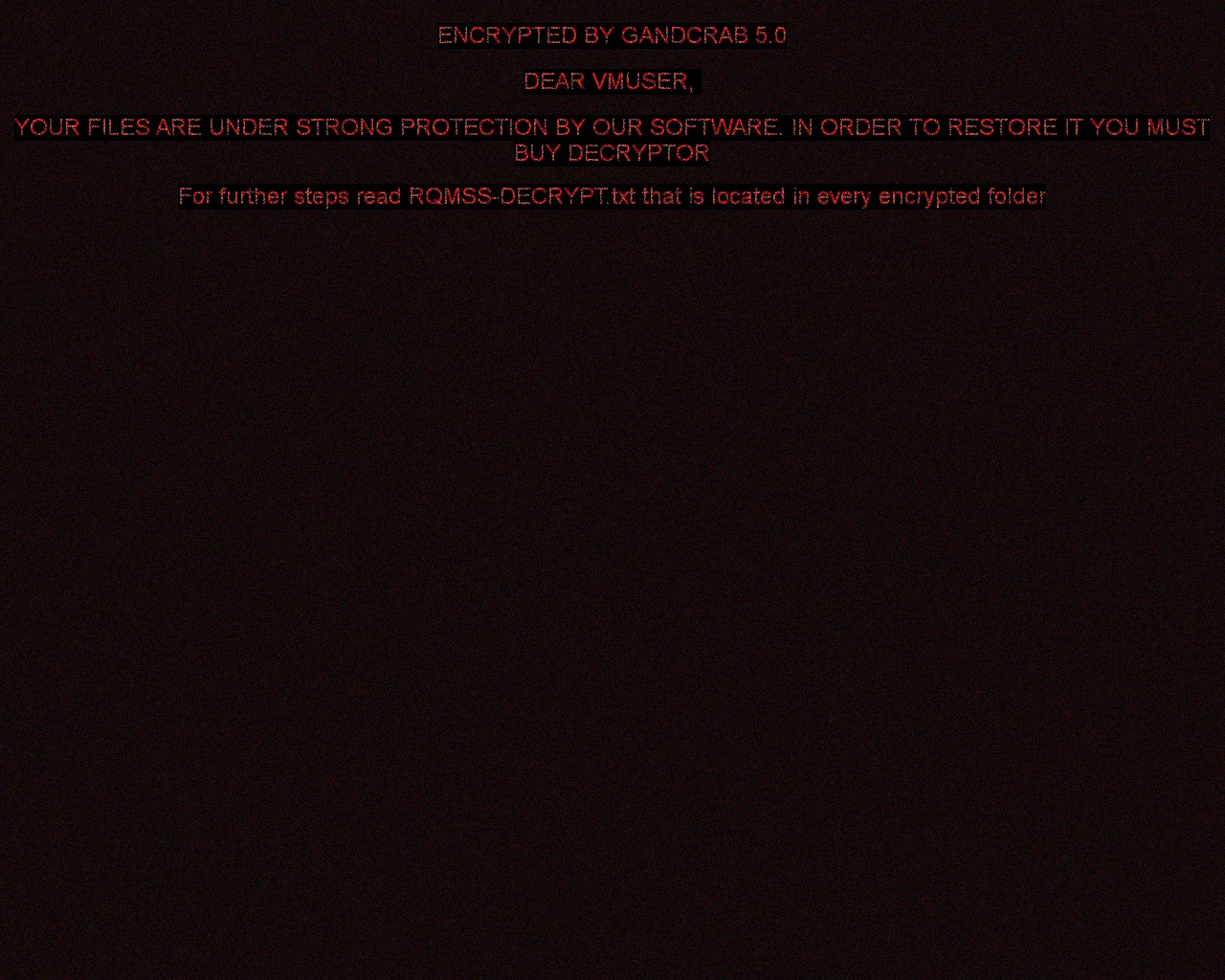

GandCrab

Gandcrab fue uno de los tipos de ransomware más comunes en 2018. El 17 de octubre de 2018, sus desarrolladores publicaron 997 claves para las víctimas ubicadas en Siria. Además, en julio de 2018, el FBI publicó claves maestras de descifrado para las versiones 4-5.2. Esta versión del descifrador utiliza todas esas claves y puede descifrar los archivos de forma gratuita.

El ransomware añade alguna de estas extensiones:

.GDCB,

.CRAB,

.KRAB,

.%RandomLetters%

foobar.doc -> foobar.doc.GDCB

document.dat -> document.dat.CRAB

document.xls -> document.xls.KRAB

foobar.bmp -> foobar.bmp.gcnbo (las letras son aleatorias)

El ransomware también crea un archivo de texto llamado «GDCB-DECRYPT.txt», «CRAB-DECRYPT.txt», «KRAB_DECRYPT.txt», «%RandomLetters%-DECRYPT.txt» o «%RandomLetters%-MANUAL.txt» en cada carpeta. El contenido del archivo se muestra abajo.

Versiones posteriores del ransomware también pueden establecer la siguiente imagen en el escritorio del usuario:

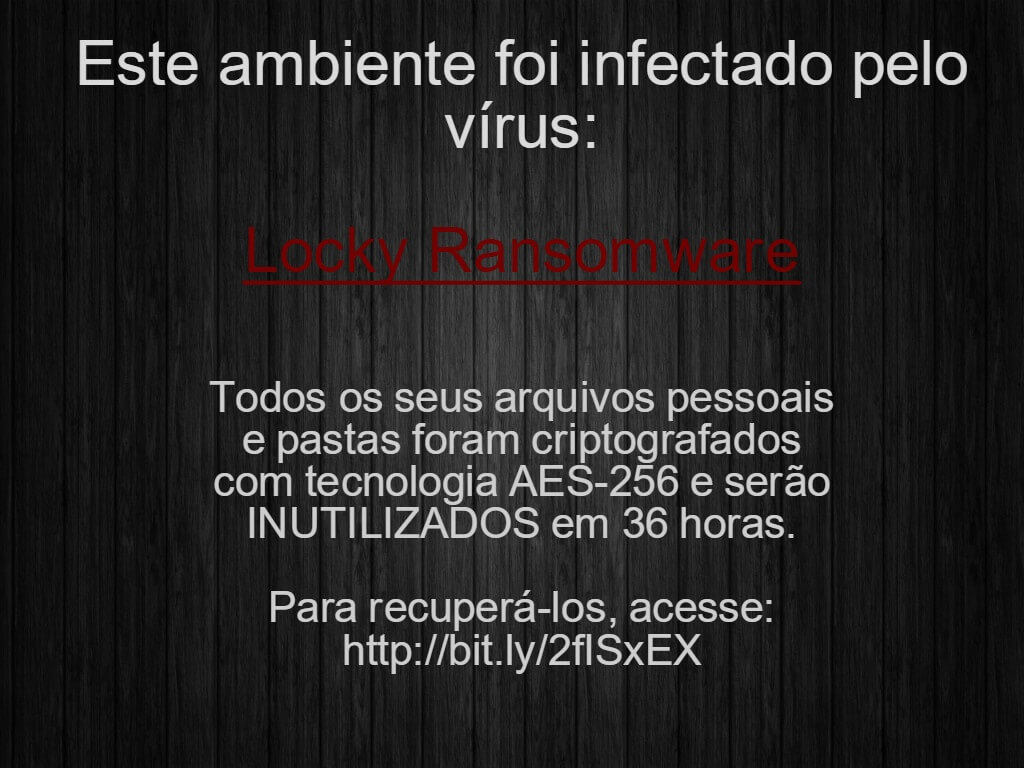

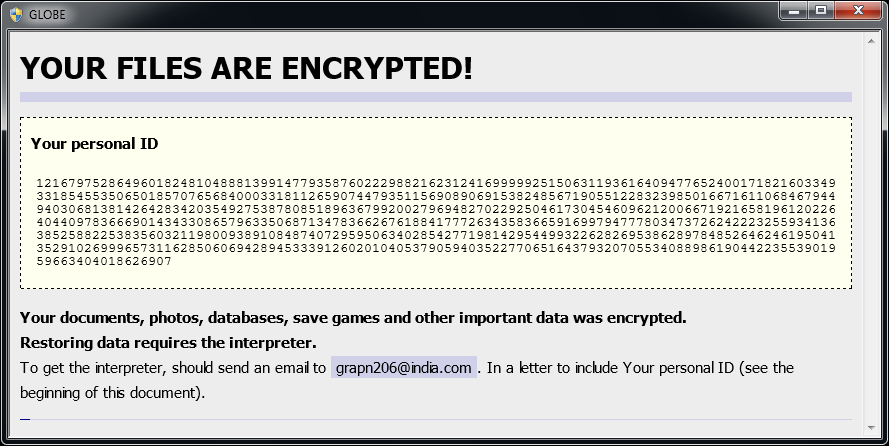

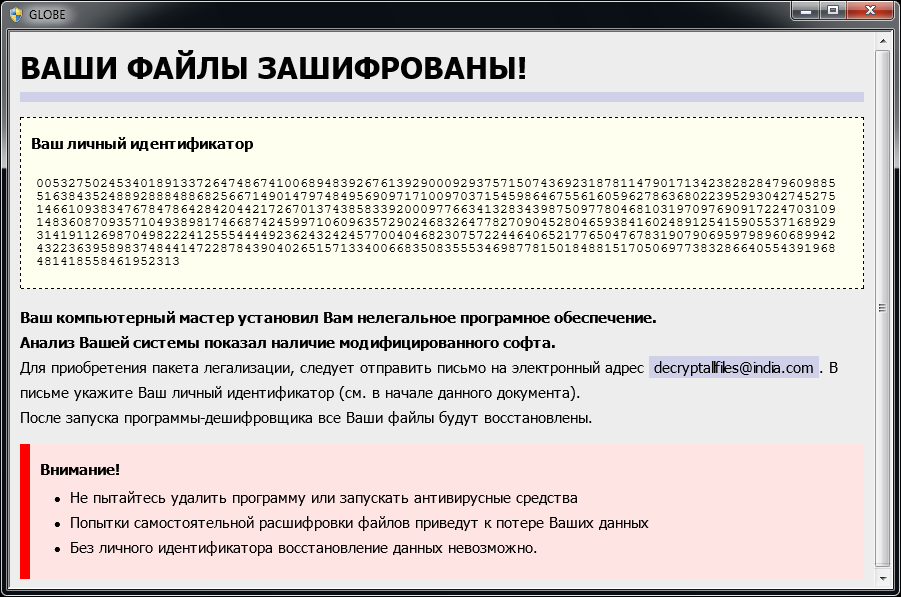

Globe

Globe es una variedad de ransomware que se detectó por primera vez en agosto de 2016. Según la variante, usa el método de cifrado RC4 o Blowfish. Estos son los signos de la infección:

Globe agrega una de las extensiones siguientes al nombre de archivo: «.ACRYPT», «.GSupport[0-9]», «.blackblock», «.dll555», «.duhust», «.exploit», «.frozen», «.globe», «.gsupport», «.kyra», «.purged», «.raid[0-9]», «.siri-down@india.com», «.xtbl», «.zendrz», «.zendr[0-9]» o «.hnyear». Además, algunas de sus versiones también cifran el nombre de archivo.

Después de cifrar los archivos, se muestra un mensaje parecido (se encuentra en un archivo llamado «How to restore files.hta» o «Read Me Please.hta»):

Si Globe ha cifrado sus archivos, haga clic aquí para descargar nuestra corrección gratuita:

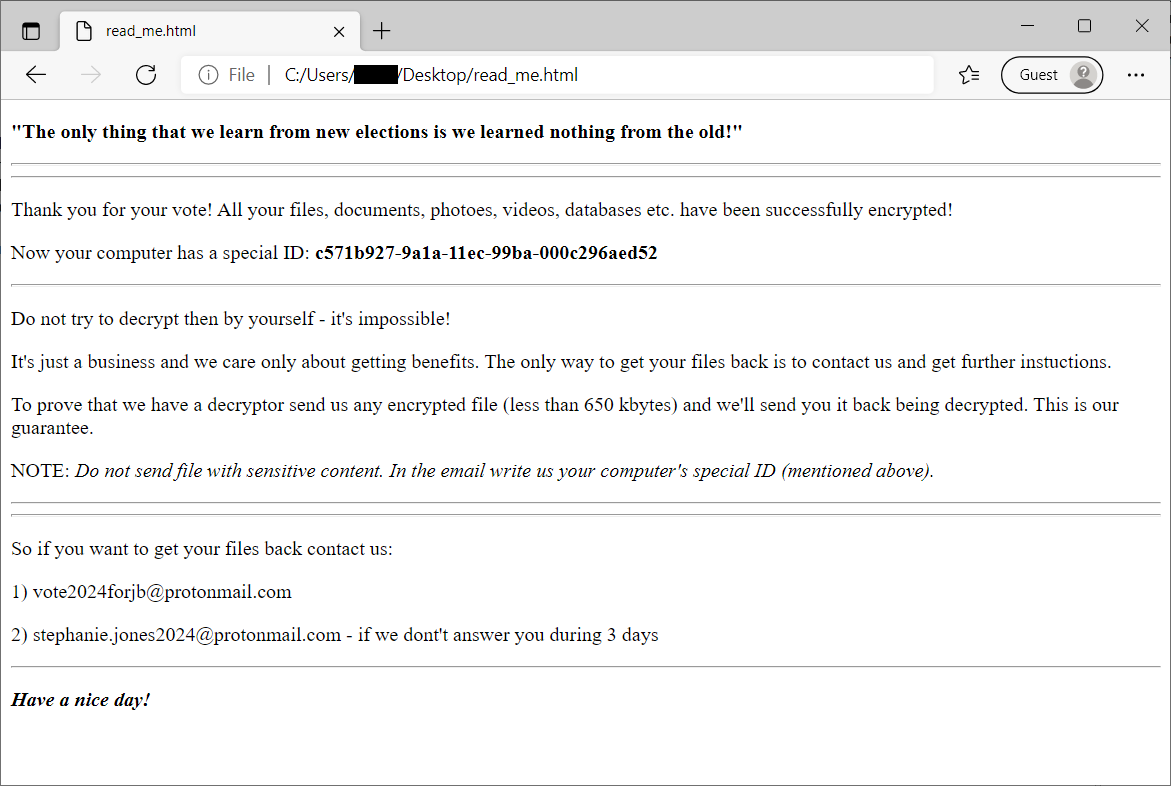

HermeticRansom

HermeticRansom es un ransomware que se utilizó al comienzo de la invasión rusa de Ucrania. Está escrito en lenguaje Go y cifra los archivos con el cifrado simétrico AES GCM. Las víctimas de este ataque de ransomware pueden descifrar sus archivos de forma gratuita.

Los archivos cifrados pueden reconocerse por la extensión de archivo .[vote2024forjb@protonmail.com].encryptedJB. Además, se coloca un archivo llamado read_me.html en el escritorio del usuario (véase la imagen siguiente).

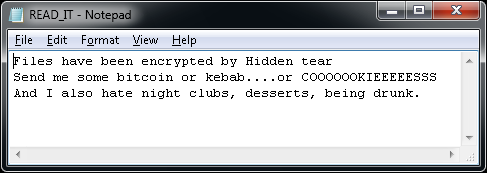

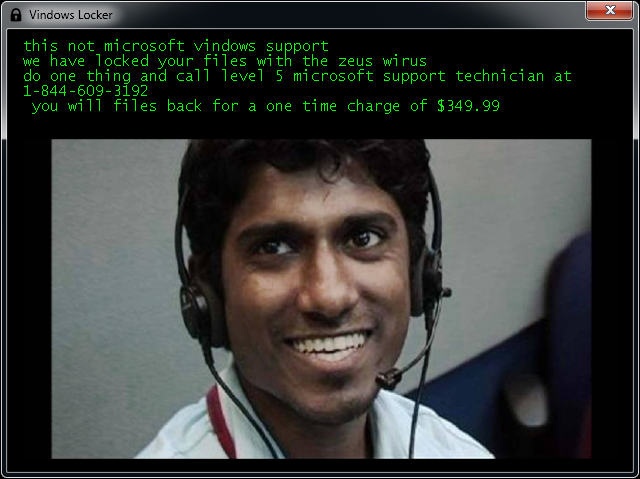

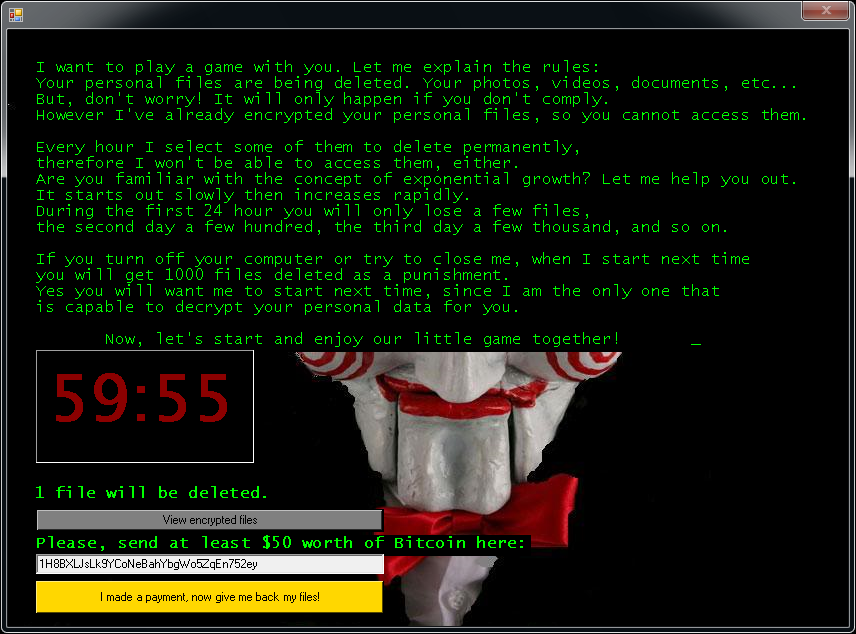

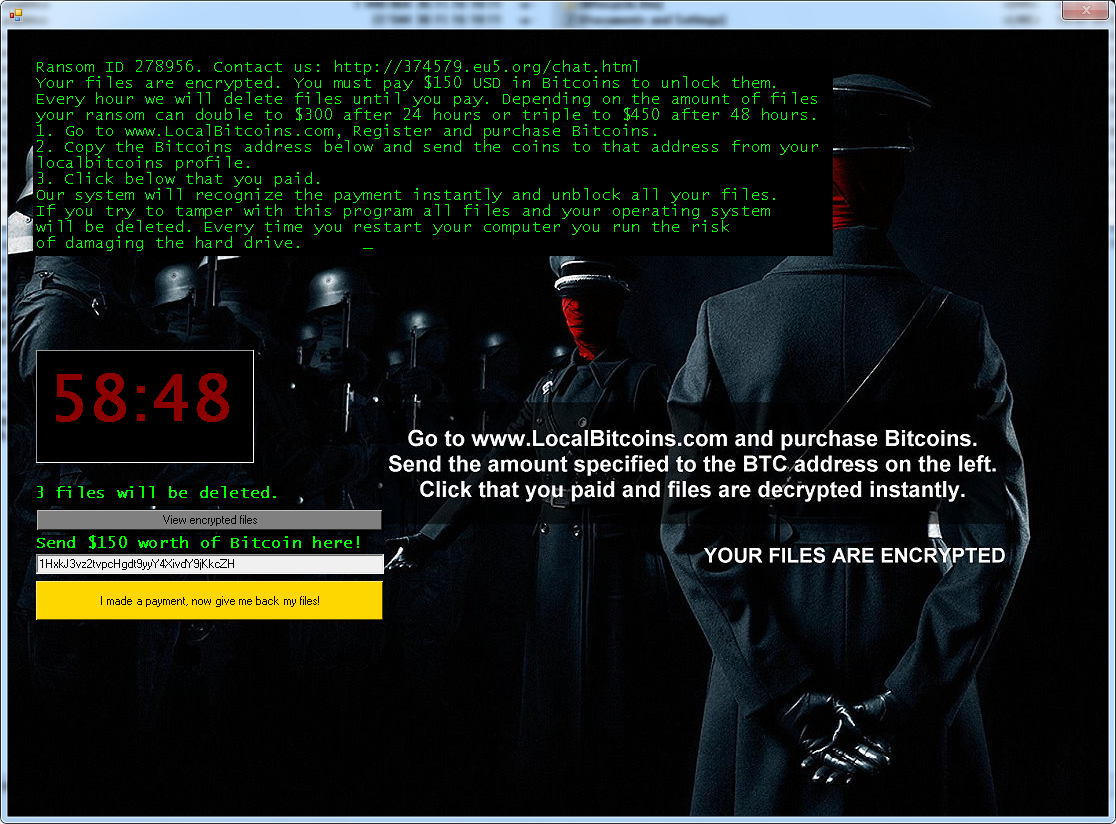

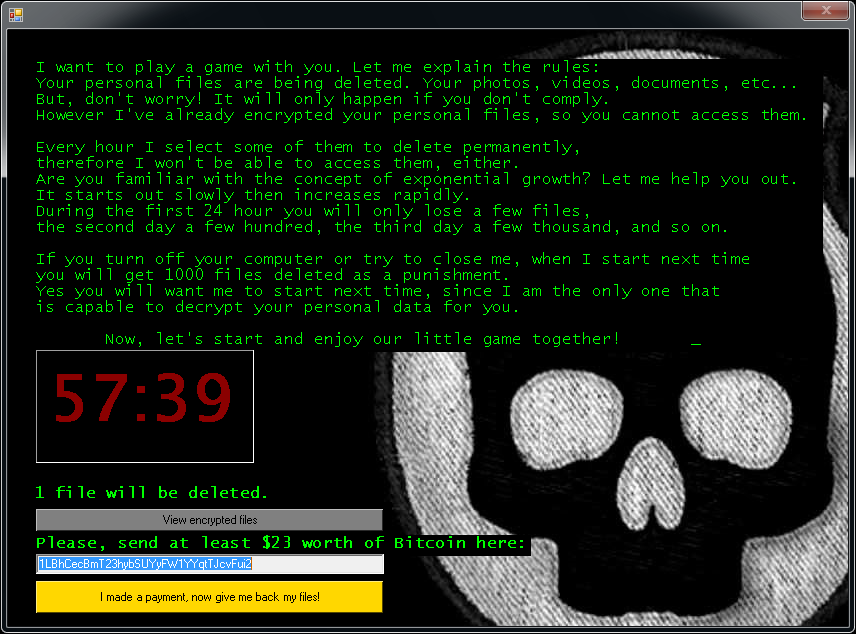

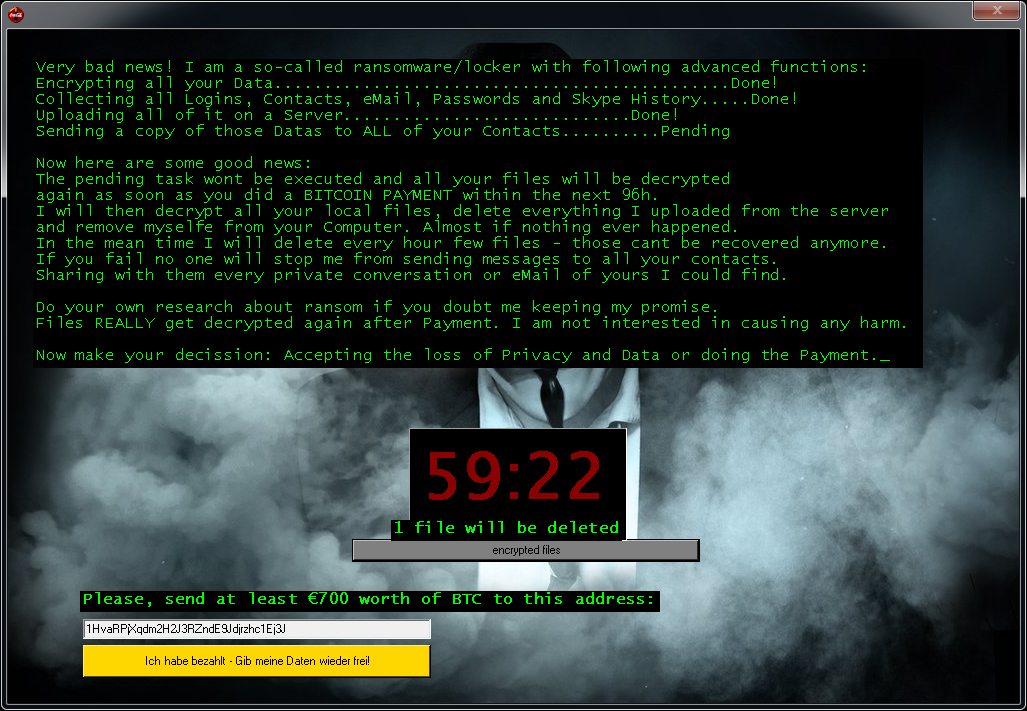

Jigsaw

Jigsaw es una variedad de ransomware que se conoce desde marzo de 2016. Su nombre proviene del personaje cinematográfico «Jigsaw». Diversas variantes de este ransomware utilizan la imagen de este personaje en la pantalla de rescate.

Los archivos cifrados tendrán una de las siguientes extensiones: .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org o .gefickt.

Después de cifrar los archivos, aparecerá una de las siguientes pantallas:

Si Jigsaw ha cifrado sus archivos, haga clic aquí para descargar nuestra corrección gratuita:

LambdaLocker

LambdaLocker es una variedad de ransomware que descubrimos en mayo de 2017. Está escrito en el lenguaje de programación Python y la variedad predominante en este momento es descifrable.

El ransomware añade la extensión «.MyChemicalRomance4EVER» tras el nombre de un archivo:

foobar.doc -> foobar.doc.MyChemicalRomance4EVER

document.dat -> document.dat.MyChemicalRomance4EVER

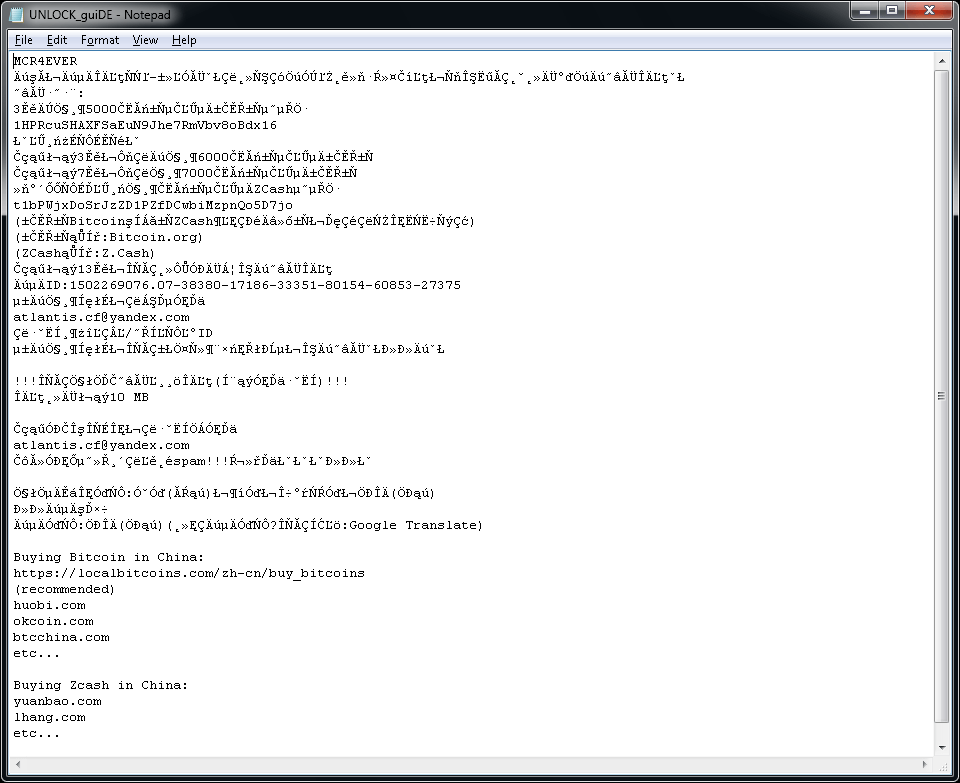

El ransomware también crea un archivo de texto llamado «UNLOCK_guiDE.txt» en el escritorio del usuario. El contenido del archivo se muestra abajo.

Legion

Legion es una forma de ransomware que se detectó por primera vez en junio de 2016. Estos son los signos de la infección:

Legion agrega una variante de ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion o .$centurion_legion@aol.com$.cbf al final de los nombres de archivo. (por ejemplo, Thesis.doc se convierte en Thesis.doc._23-06-2016-20-27-23_$f_tactics@aol.com$.legion)

Después de cifrar los archivos, Legion cambia el fondo de pantalla del escritorio y muestra un mensaje emergente parecido a este:

Si Legion ha cifrado sus archivos, haga clic aquí para descargar nuestro remedio gratuito:

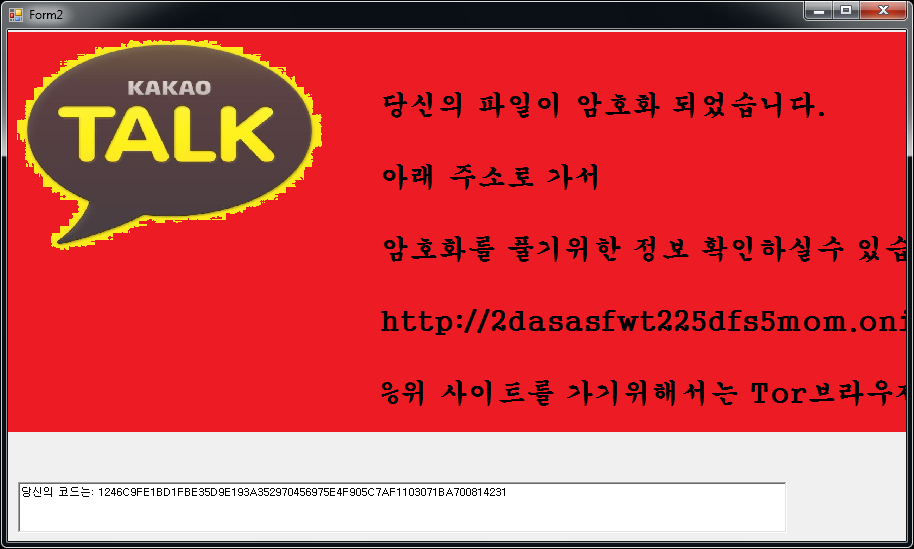

NoobCrypt

NoobCrypt es una variedad de ransomware que se detectó por primera vez a finales julio de 2016. Para cifrar los archivos del usuario, este ransomware usa el estándar AES 256.

NoobCrypt no cambia los nombres de archivo. Sin embargo, los archivos cifrados no se pueden abrir con la aplicación asociada.

Después de cifrar los archivos, se muestra un mensaje parecido (se encuentra en el archivo «ransomed.html» en el escritorio del usuario):

Si NoobCrypt ha cifrado sus archivos, haga clic aquí para descargar nuestra corrección gratuita:

Prometheus

El ransomware Prometheus está escrito en .NET (C#) y cifra los archivos mediante Chacha20 o AES-256. Luego, la clave del archivo se cifra mediante RSA-2048 y se agrega al final del archivo. Algunas variantes del ransomware se pueden descifrar de forma gratuita.

Los archivos cifrados se reconocen por una de estas extensiones:

- .[cmd_bad@keemail.me].VIPxxx

- .[cmd_bad@keemail.me].crypt

- .[cmd_bad@keemail.me].CRYSTAL

- .[KingKong2@tuta.io].crypt

- .reofgv

- .y9sx7x

- .[black_privat@tuta.io].CRYSTAL

- .BRINKS_PWNED

- .9ten0p

- .uo8bpy

- .iml

- .locked

- .unlock

- .secure[milleni5000@qq.com]

- .secure

- .61gutq

- .hard

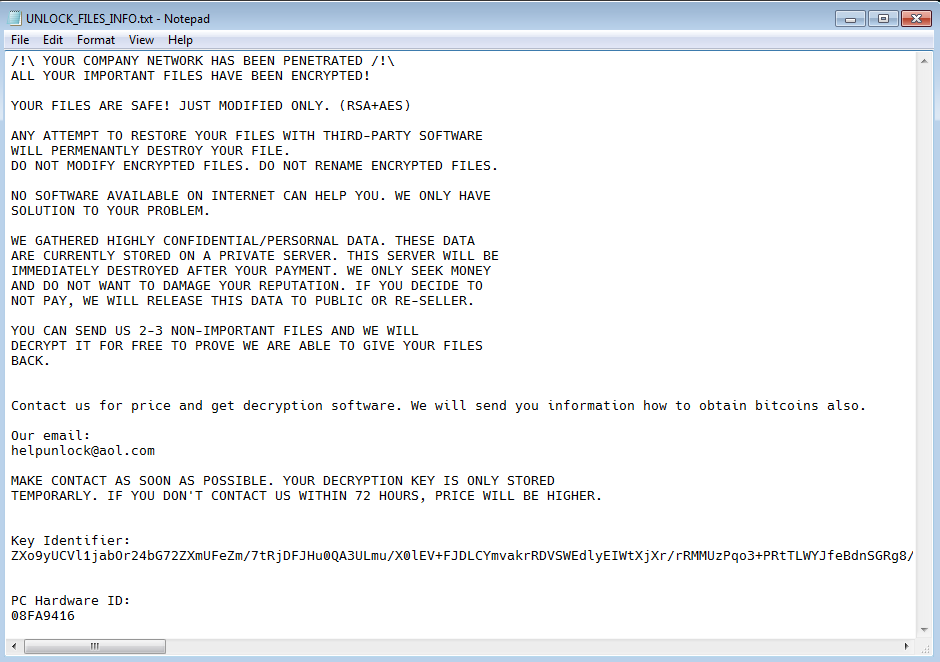

Además, se coloca un archivo con una nota de rescate en el escritorio del usuario con uno de estos nombres:

- HOW_TO_DECYPHER_FILES.txt

- UNLOCK_FILES_INFO.txt

- Инструкция.txt

TargetCompany

TargetCompany es un ransomware que cifra los archivos del usuario con el cifrado Chacha20. Ahora, las víctimas de este ataque de ransomware pueden descifrar sus archivos de forma gratuita.

Los archivos cifrados se reconocen por una de estas dos extensiones:

.mallox

.exploit

.architek

.brg

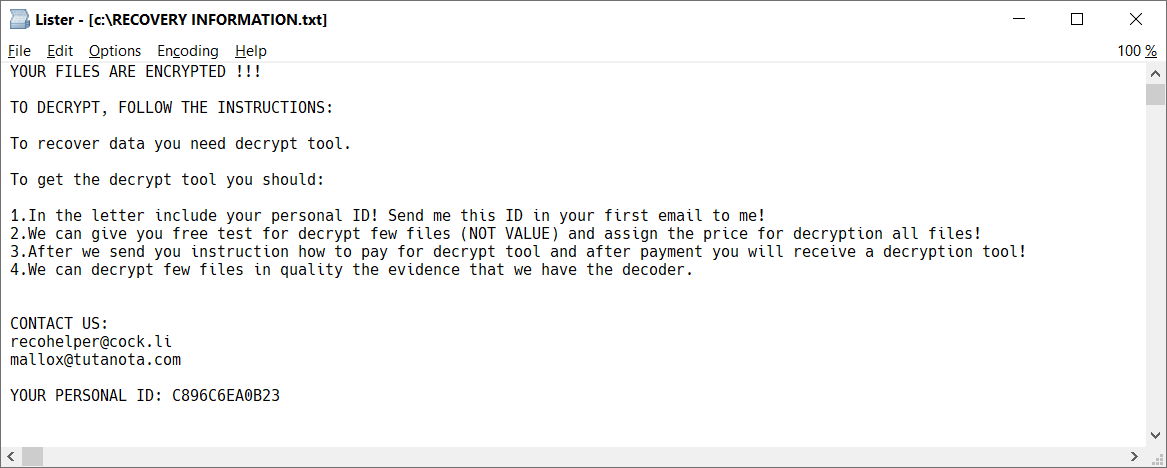

.carone

En cada carpeta con al menos un archivo cifrado, también hay un archivo con una nota de rescate, llamado RECOVERY INFORMATION.txt (vea la imagen de abajo).

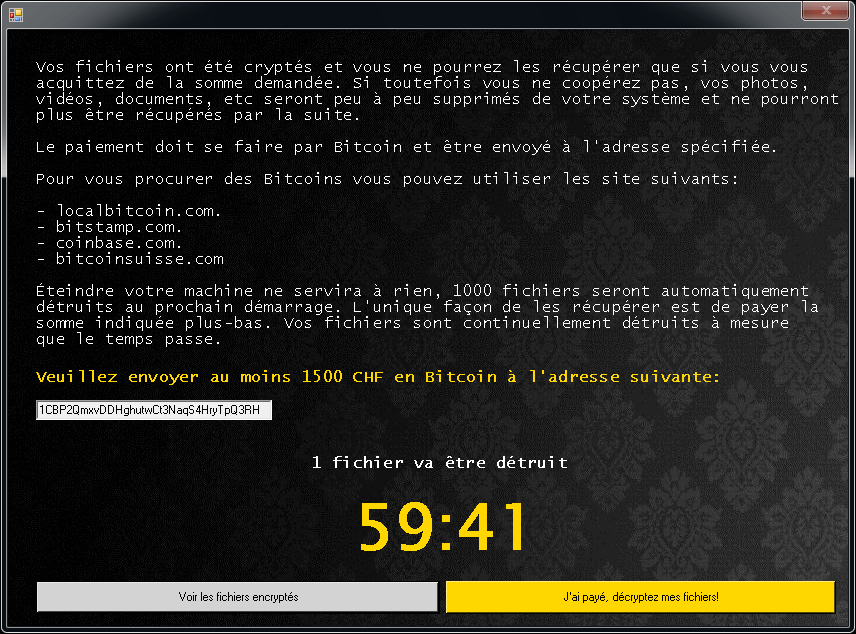

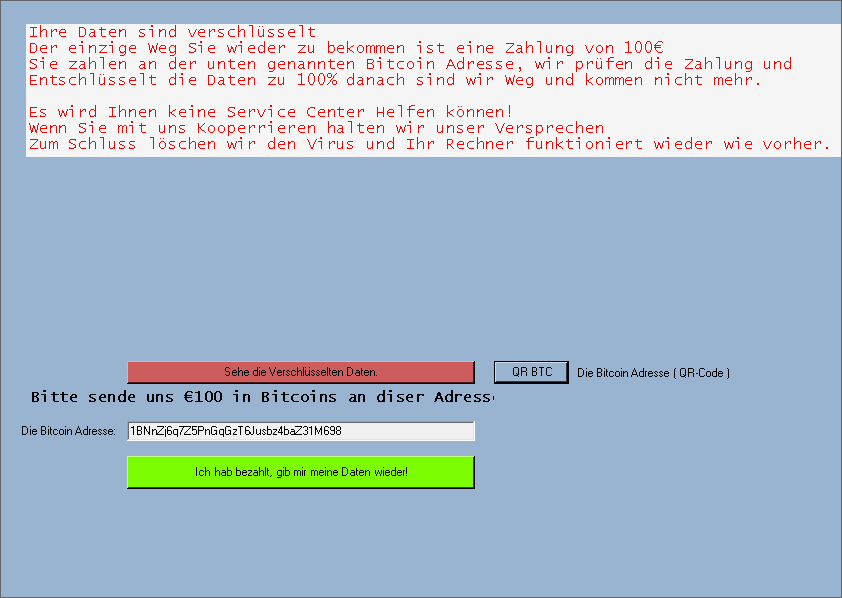

Stampado

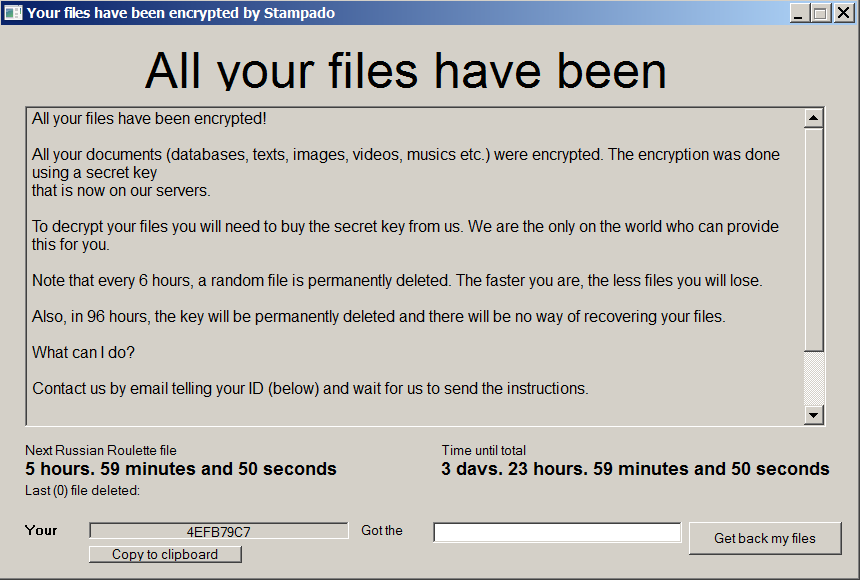

Stampado es una variedad de ransomware creada mediante la herramienta de scripts AutoIt. Se conoce desde agosto de 2016. Se vende en la web oscura y siguen apareciendo nuevas variantes. Una de sus versiones también se denomina Philadelphia.

Stampado agrega la extensión .locked a los archivos cifrados. Algunas variantes también cifran el propio nombre de archivo, por lo que el nombre del archivo cifrado puede aparecer, por ejemplo, como document.docx.locked o 85451F3CCCE348256B549378804965CD8564065FC3F8.locked.

Una vez completado el cifrado, aparecerá la siguiente pantalla:

Si Stampado ha cifrado sus archivos, haga clic aquí para descargar nuestra corrección gratuita:

SZFLocker

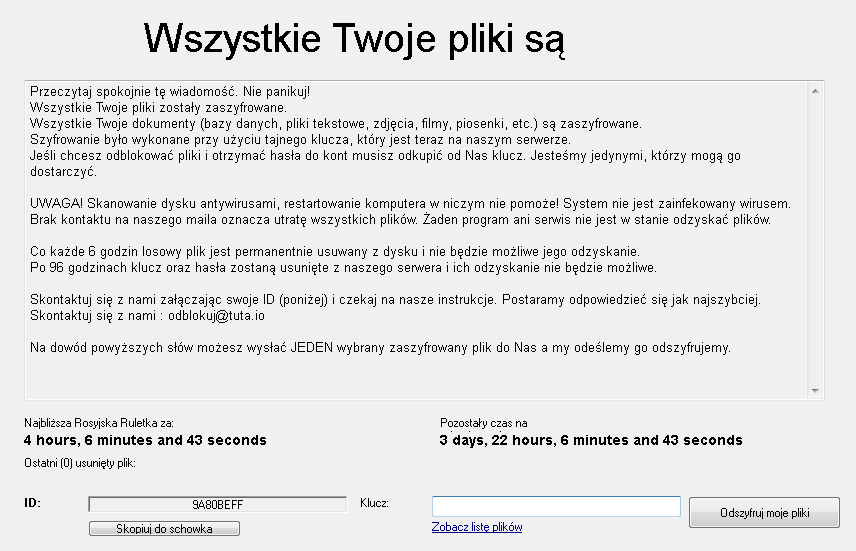

SZFLocker es una forma de ransomware que se detectó por primera vez en mayo de 2016. Estos son los signos de la infección:

SZFLocker agrega .szf al final de los nombres de archivo. (por ejemplo, Tesis.doc se convierte en Tesis.doc.szf)

Al intentar abrir un archivo cifrado, SZFLocker muestra el mensaje siguiente (en polaco):

Si SZFLocker ha cifrado sus archivos, haga clic aquí para descargar nuestro remedio gratuito:

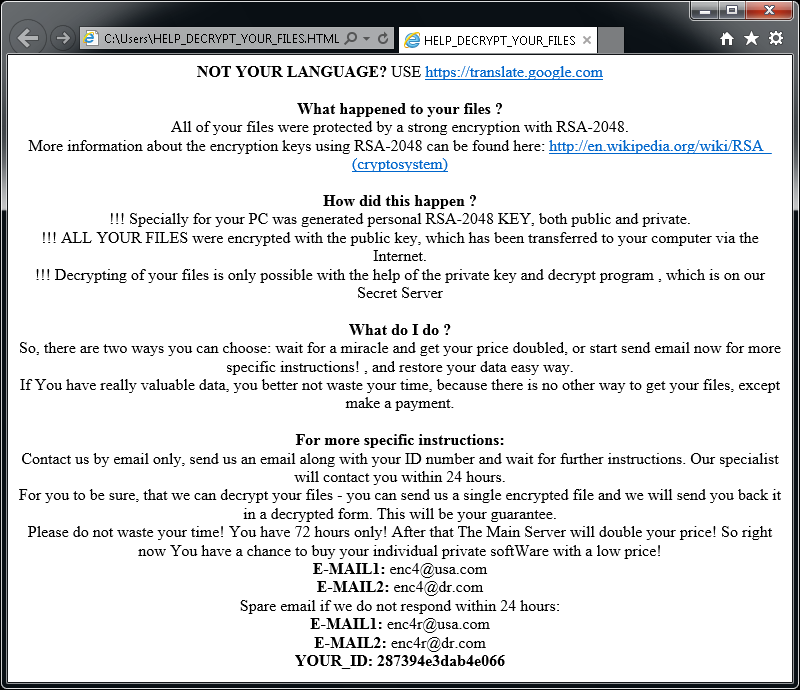

TeslaCrypt

TeslaCrypt es una forma de ransomware que se detectó por primera vez en febrero de 2015. Estos son los signos de la infección:

La versión más reciente de TeslaCrypt no cambia el nombre de los archivos.

Después de cifrar los archivos, TeslaCrypt muestra una variante del mensaje siguiente:

Si TeslaCrypt ha cifrado sus archivos, haga clic aquí para descargar nuestro remedio gratuito:

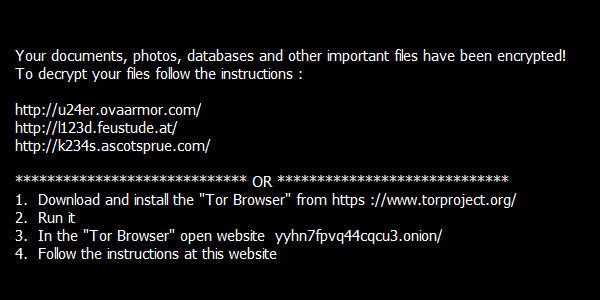

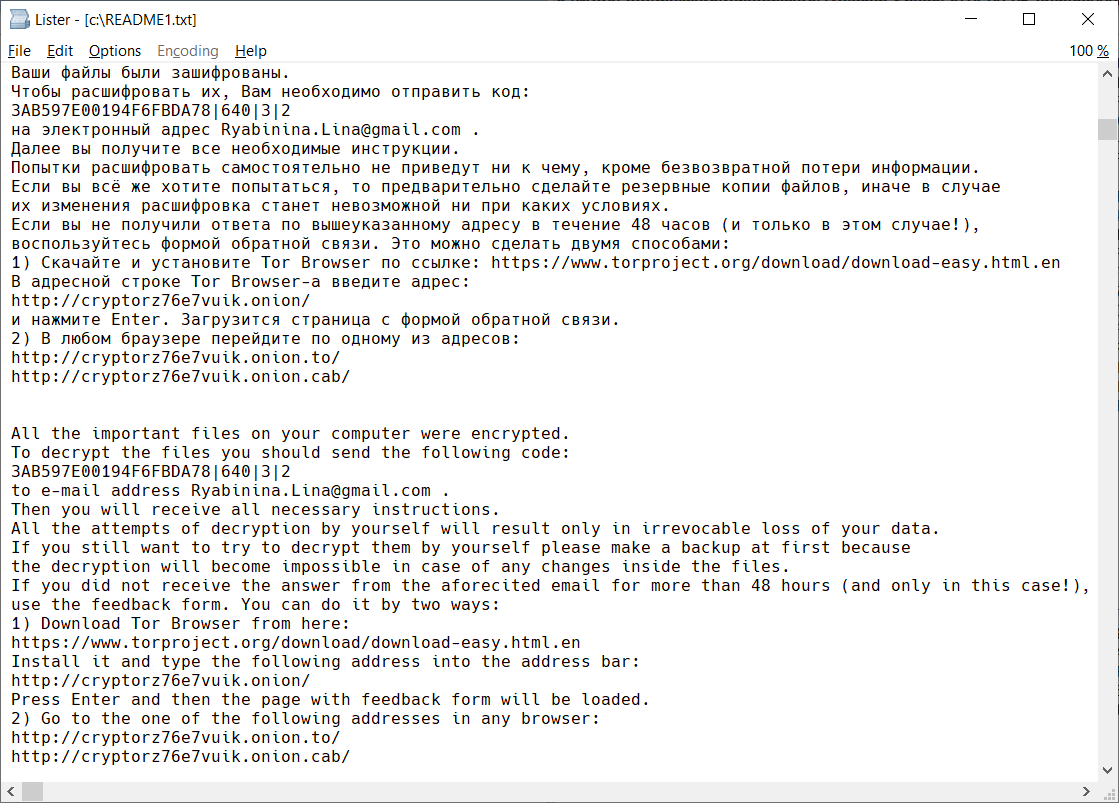

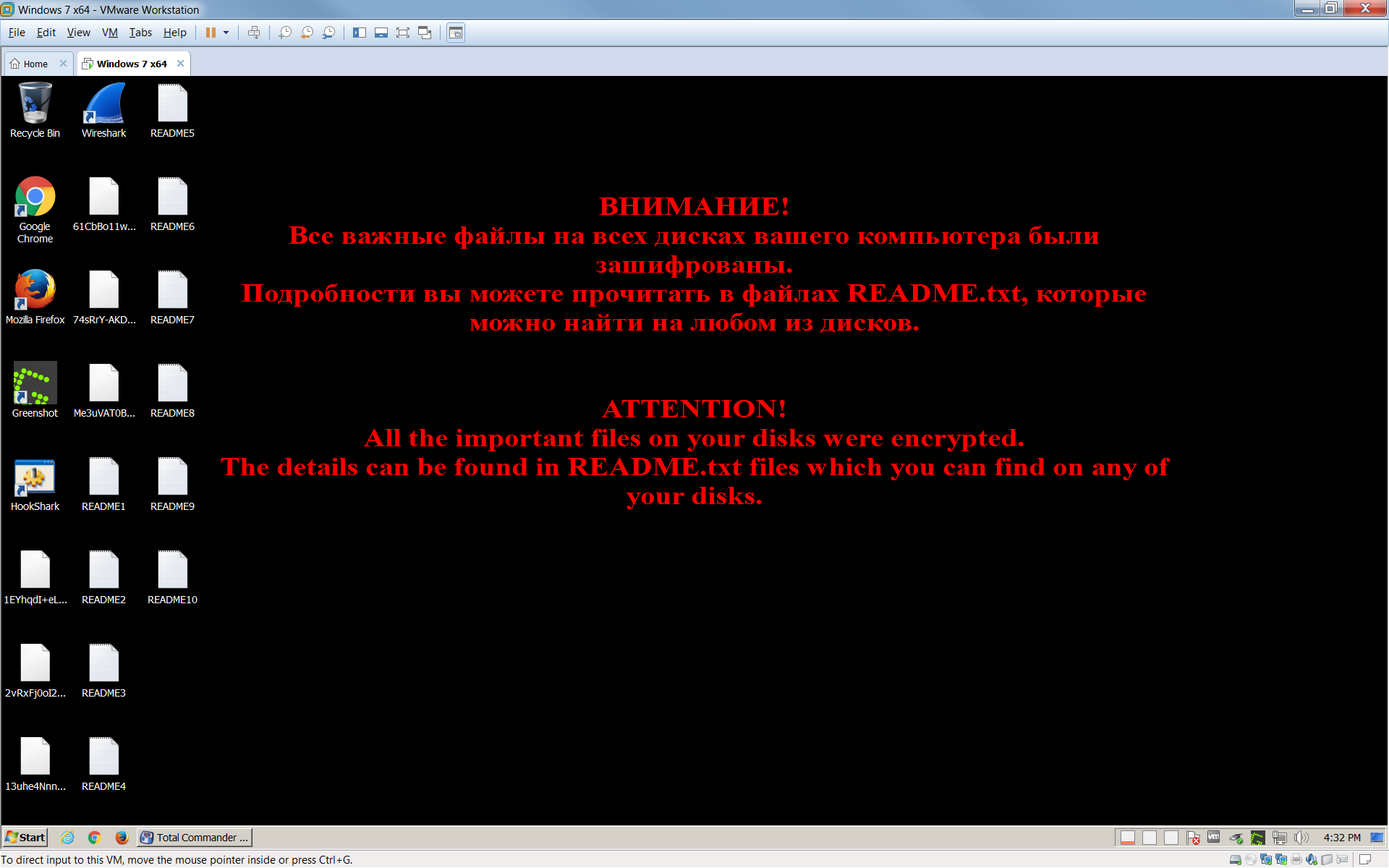

Troldesh/Shade

Troldesh, también conocido como Shade o Encoder.858, es una cepa de ransomware observada desde 2016. A finales de abril de 2020, los autores del ransomware cerraron su negocio y publicaron las claves de descifrado, que se pueden usar para descifrar los archivos de forma gratuita.

Más información:https://www.bleepingcomputer.com/news/security/shade-ransomware-shuts-down-releases-750k-decryption-keys/

Los archivos cifrados tendrán una de las siguientes extensiones:

• xtbl

• ytbl

• breaking_bad

• heisenberg

• better_call_saul

• los_pollos

• da_vinci_code

• magic_software_syndicate

• windows10

• windows8

• no_more_ransom

• tyson

• crypted000007

• crypted000078

• rsa3072

• decrypt_it

• dexter

• miami_california

Tras cifrar sus archivos, se crean varios archivos en el escritorio del usuario, con el nombre README1.txt a README10.txt. Están en diferentes idiomas y contienen este texto:

También se cambia el fondo de pantalla del usuario por uno con este aspecto:

Si Troldesh ha cifrado sus archivos, haga clic aquí para descargar nuestra corrección gratuita:

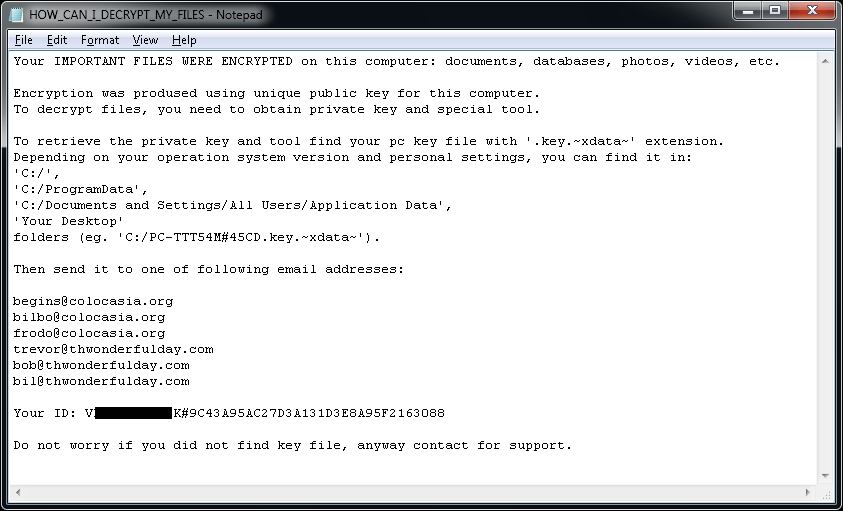

XData

XData es una variedad de ransomware derivada de AES_NI y, como WannaCry, utiliza la vulnerabilidad Eternal Blue para extenderse a otras máquinas.

El ransomware agrega la extensión «.~xdata~» a los archivos cifrados.

En cada carpeta con al menos un archivo cifrado puede encontrarse el archivo «HOW_CAN_I_DECRYPT_MY_FILES.txt». Además, el ransomware crea un archivo de clave con un nombre parecido a:

[NOMBRE_DEL_PC]#9C43A95AC27D3A131D3E8A95F2163088-Bravo NEW-20175267812-78.key.~xdata~ en las carpetas siguientes:

• C:\

• C:\ProgramData

• Escritorio

El archivo «HOW_CAN_I_DECRYPT_MY_FILES.txt» contiene la siguiente nota de rescate:

Si Troldesh ha cifrado sus archivos, haga clic aquí para descargar nuestra corrección gratuita: