¿Cuál es la definición de pretexting?

El pretexting es un tipo de estafa mediante ingeniería social en la que los estafadores se inventan historias y situaciones creíbles, o «pretextos», para manipular a las víctimas a fin de que faciliten información personal, concedan acceso a sus cuentas o envíen dinero. Estas estafas aprovechan el estrés emocional y las mentiras bien elaboradas para generar confianza y aprovecharse de la buena voluntad de la víctima.

Un estafador utiliza el pretexto de un amigo enfermo para manipular a su víctima.

Un estafador utiliza el pretexto de un amigo enfermo para manipular a su víctima.

¿Cómo actúa el pretexting?

El pretexting funciona ganándose la confianza de la víctima mediante una historia convincente. Los estafadores suelen enviar mensajes haciéndose pasar por un amigo, un familiar, un representante de la empresa o una figura de autoridad para que su solicitud parezca real. El objetivo final de estas excusas suele ser extraer información confidencial o dinero.

La mayoría de las estafas de pretexting sigue un patrón similar:

-

Investigación: los estafadores suelen recopilar datos personales sobre la víctima, como información del trabajo, vínculos familiares y actividad en línea. Algunos pueden usar directamente un pretexto general que sirve para todo tipo de situaciones.

-

Generación de confianza: los estafadores empiezan a comunicarse con la víctima y se hacen pasar por alguien conocido o con autoridad para dar credibilidad.

-

El pretexto: se fragua una situación creíble y urgente para alentar a la víctima a que actúe deprisa y sin pensar.

-

Extracción: la víctima se cree el pretexto y facilita al estafador los datos confidenciales o el dinero que buscaba.

-

Exploit: el estafador utiliza la información de la que se ha apropiado para cometer un delito o un robo de identidad.

La confianza es un factor esencial en el pretexting; por lo tanto, los estafadores suelen buscar víctimas vulnerables, como gente mayor o aislada socialmente, que podría mostrar más disposición a creerse una situación falsa. Lo que diferencia al pretexting del hackeo o las filtraciones de datos es que se basa en la manipulación psicológica y en historias detalladas y creíbles para persuadir directamente a la víctima de que facilite información.

¿Cuáles son los indicios de una estafa de pretexting?

Existen distintos indicios de que alguien está intentando manipular tu confianza y que pueden ayudarte a identificar una estafa de pretexting. Por ejemplo, la urgencia, las solicitudes sospechosas o poco habituales, y los patrones de comunicación extraños.

A continuación, mostramos varios indicios que debes tener en cuenta para identificar un posible ataque de pretexting:

-

Tono urgente: los estafadores generan una sensación de urgencia para presionarte y que actúes deprisa. Para ello, utilizan palabras o expresiones, como «ahora», «inmediatamente» o «ahora mismo». Si tardas un poco, es posible que cada vez se vuelvan más insistentes.

-

Lenguaje con excesiva familiaridad: durante el pretexting, los estafadores actúan como si fueran un amigo o alguien que conoces, y usan frases, como «Oye, ¿me puedes hacer un favor?» para que la petición suene natural.

-

Peticiones sospechosas: ten cuidado cuando recibas algún mensaje en el que se te pida información confidencial, que descargues algo o que realices una transacción económica, incluso aunque el resto del mensaje parezca normal.

-

Datos de contacto falsos: algunos estafadores utilizan técnicas de falsificación para simular sitios web, correos electrónicos o números de teléfono reales. Comprueba siempre si hay discrepancias en las URL, las direcciones de correo o los números de teléfono.

-

Patrones de comunicación extraños: si se sienten presionados, los estafadores pueden cambiar de tema, ignorar tus preguntas o darte excusas confusas y guionizadas.

Aunque a veces los mensajes reales pueden incluir estos elementos, es importante comprobar siempre la identidad de los remitentes antes de efectuar una acción. Si tienes dudas, párate un momento e investiga.

Estafas de pretexting: técnicas y tácticas

Los estafadores pueden usar diversas tácticas de pretexting, como hacerse pasar por un agente de soporte técnico, ofrecer regalos falsos o enviar enlaces de phishing. A menudo combinan estos métodos, según la víctima y lo que quieran robar.

Suplantación de identidad

Una de las tácticas más comunes de pretexting es la suplantación: los estafadores se hacen pasar por un amigo, un familiar o un representante de una empresa de confianza. Por ejemplo, en las estafas de soporte técnico, se hacen pasar por trabajadores de Microsoft o Apple con el pretexto de «solucionar» tu dispositivo. En las estafas de mensajes de texto de USPS, se hacen pasar por un repartidor que afirma tener un problema con tu paquete.

Para que resulte más creíble, los estafadores pueden falsificar números de teléfono o direcciones de correo electrónico para que coincidan con los de la persona, empresa u organización que afirman ser.

Un estafador de pretexting que se hace pasar por Microsoft.

Un estafador de pretexting que se hace pasar por Microsoft.

Tailgating y piggybacking

En las estafas de pretexting, el «tailgating» hace referencia a seguir físicamente a la víctima hasta una zona segura pasando inadvertido y pareciendo inofensivo; todo ello sin levantar sospechas. Una vez que se infiltra, el atacante puede aprovecharse del entorno para encontrar datos confidenciales o acceder a sistemas restringidos, y generar una ilusión de pertenencia para que no le descubran.

Con el «piggybacking» el pretexting va un paso más allá: el atacante no solo se infiltra en lugares, sino que además manipula de forma activa su acceso haciéndose pasar por alguien de confianza. Puede hacerse pasar por un repartidor, un trabajador de mantenimiento o incluso un empleado con una historia creíble, y logra engañar a la víctima para que le conceda acceso directo y omita las medidas de seguridad habituales.

Los estafadores de pretexting pueden aprovecharse de las personas de buena voluntad para acceder a áreas seguras.

Los estafadores de pretexting pueden aprovecharse de las personas de buena voluntad para acceder a áreas seguras.

Baiting

El concepto de «baiting» se refiere a cuando un estafador convence a una víctima de que descargue malware con una excusa falsa; por ejemplo, se ha perdido una unidad USB que parece un producto real de la empresa, o un anuncio en línea de un juego gratuito o una película para descargar. Esta técnica también puede incluir la promesa de una recompensa falsa, como cupones de descuento, reembolsos o premios en metálico, para robar los datos personales de las víctimas. De esta forma, las víctimas quedan expuestas al robo y el fraude.

Phishing

El phishing tiene lugar cuando un estafador intenta engañar a una víctima para que facilite información confidencial o haga clic en un vínculo que contiene malware. Con frecuencia, estos ataques se basan en situaciones de pretexting diseñadas para ganarse la confianza de la víctima y manipularla. En algunos casos, el phishing con pretextos puede implicar establecer una relación mediante una serie de mensajes antes de intentar llevar a cabo la estafa propiamente dicha.

El spear phishing, una subcategoría de phishing, siempre incluye técnicas de pretexting. Las víctimas tienen un perfil muy determinado y los mensajes se personaliza para incorporar detalles sobre las personas que conocen. Este método tan personalizado puede lograr convencer a la víctima para que facilite información personal o haga clic en un vínculo malicioso.

Por ejemplo, un estafador puede hacerse pasar por tu jefe e iniciar una conversación que parezca real. Después de varios intercambios que parecen inocuos, puedes recibir un mensaje con un vínculo malicioso con lo que parece un documento de trabajo que requiere una revisión urgente.

Ejemplo de estafa de phishing en la que se usa el pretexto de firmar un documento de empleo falso.

Ejemplo de estafa de phishing en la que se usa el pretexto de firmar un documento de empleo falso.

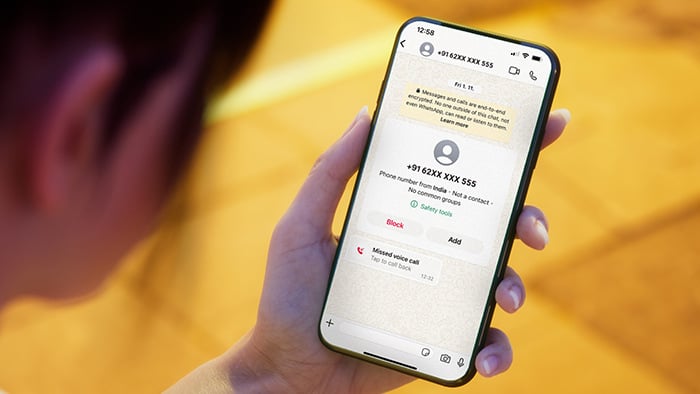

Vishing y smishing

El vishing, o phishing por voz, implica el uso de llamadas telefónicas o mensajes de voz para engañar a alguien a fin de que facilite información confidencial. Por ejemplo, un estafador puede llamar a una víctima con el pretexto de formar parte de la Seguridad Social. El delincuente puede usar un número falsificado para intentar que la víctima facilite su número de la Seguridad Social y utilizarlo para cometer un robo de identidad.

El smishing es similar, pero como método de comunicación se usan mensajes de texto SMS. Por ejemplo, un estafador se hace pasar por Hacienda y envía un mensaje relacionado con una falsa devolución de impuestos.

Scareware

El scareware utiliza mensajes alarmantes para que las víctimas descarguen software malicioso. Se aprovecha del miedo y del pánico, e insta a las víctimas a que actúen sin pensar. En general, el scareware aparece en forma de advertencias emergentes que amenazan con consecuencias catastróficas si el usuario no instala una herramienta de seguridad o un antivirus falsos.

Alerta de virus de scareware en un equipo.

Alerta de virus de scareware en un equipo.

El scareware puede adquirir otras formas, como mensajes falsos de las autoridades que amenazan con un procedimiento legal a menos que se pague una multa o impuestos atrasados, o una advertencia falsa de ransomware que exige un pago para desbloquear determinados archivos.

Whaling

El whaling es un tipo de ataque de phishing en el que los estafadores se hacen pasar por personas importantes para manipular a las víctimas. Aunque en algunos ataques los delincuentes se hacen pasar por personas famosas o destacadas personalidades del mundo de los negocios, la situación más típica es que un estafador se haga pasar por el CEO u otro cargo ejecutivo del lugar de trabajo de la víctima.

En muchos casos, el objetivo real no es conseguir algo de la propia víctima, sino usarla como vía de acceso a más recursos de la empresa. No obstante, en algunos ataques de whaling se extorsiona a personalidades importantes por sus recursos particulares, sin intención de comprometer a la empresa.

Ejemplos de pretexting

Los estafadores pueden recurrir a una gran cantidad de pretexto, desde relaciones románticas hasta peticiones de donaciones benéficas. Aunque los pretextos varían mucho en cuanto al ámbito y al contexto, el objetivo siempre es el mismo: engañar a la víctima para que envíe dinero o facilite información.

A continuación, se proporcionan varios ejemplos de los tipos de pretextos que usan los estafadores:

-

Estafas románticas: los estafadores fingen mantener una relación romántica con la víctima, a menudo una persona que se siente sola o que es vulnerable. Pueden hacerse pasarse por alguien con dinero que busca a otra persona a la que dar caprichos y, después de ganarse la confianza de la víctima, pedirle dinero o información personal como prueba de su lealtad. Esta táctica suele denominarse estafa de «sugar daddy».

-

Estafas de emergencia familiar: los estafadores se aprovechan de personas mayores haciéndose pasar por un nieto u otro familiar que necesita ayuda. Mediante un lenguaje apremiante y la manipulación emocional, presionan a la víctima para que actúe con rapidez. Además, a menudo recurren al sentimiento de culpa si la víctima duda.

-

Estafas de premios: con estas estafas, se promete a la víctima un premio, como una tarjeta regalo, un artículo de lujo, un viaje u otra recompensa atractiva, para llamar su atención. Para reclamar el precio, la víctima debe proporcionar información personal o pagar un precio, hecho que el estafador utiliza a su favor.

-

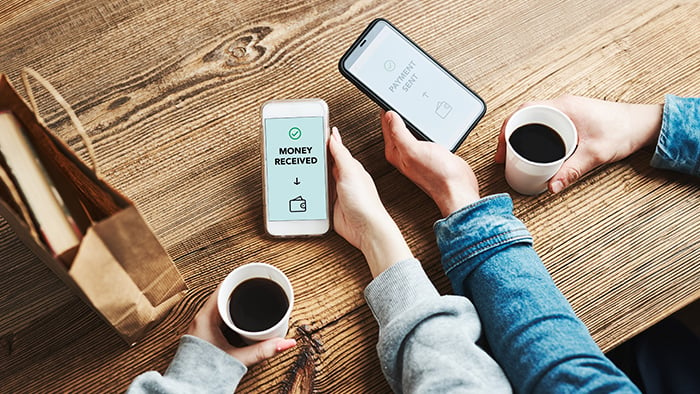

Estafas de plataformas de pago y Cash App: mediante plataformas como Venmo, PayPal y Cash App, los estafadores establecen una conexión directa con el dinero de la víctima. Una táctica típica es la falsa promoción #CashAppFriday, en la que se comunica a las víctimas que han ganado un premio y que deben pagar una cantidad para reclamarlo.

-

Estafas de organizaciones benéficas: en este caso, los estafadores se hacen pasar por organizaciones benéficas legales para solicitar donaciones. Pueden personalizar la falsa organización para que se ajuste a los intereses de la víctima, como hacerse pasar por un representante del bienestar animal o por grupos medioambientales como Save the Whales o Greenpeace. El vínculo de donación es fraudulento y el dinero que se envía va directamente al estafador.

Ejemplos de pretexting reales

A continuación, se proporcionan varios ejemplos de estafas de pretexting reales en las que se han aprovechado eventos actuales o se han explotado vulnerabilidades para atacar a muchas víctimas:

-

Organizaciones benéficas para la guerra: a menudo, los estafadores se aprovechan de tragedias reales para engañar a las personas. Por ejemplo, desde que empezó la guerra entre Rusia y Ucrania en 2022, han aparecido numerosas organizaciones benéficas falsas que afirman apoyar causas humanitarias en Ucrania. También hay estafas benéficas cuyas víctimas son personas que quieren ayudar con las tareas de ayuda humanitaria en Gaza. En este caso, se engaña a las personas generosas para que donen dinero a causas fraudulentas.

-

Despidos en el sector tecnológico: después de los despidos masivos en el sector tecnológico de EE. UU. en 2023, que afectó a trabajadores de Amazon, Google y Microsoft, los estafadores se han hecho pasar por personal de contratación en plataformas como LinkedIn. Utilizan ofertas de trabajo reales para crear listas y portales profesionales falsos, pero realistas, con el fin de recopilar información confidencial de los candidatos.

-

Troyano AIDS: una de las estafas más antiguas de pretexting a gran escala se produjo en 1989, cuando el Dr. Joseph L. Popp envió por correo discos flexibles infectados a los asistentes de una conferencia internacional sobre el sida. Los discos, que tenían una etiqueta con el texto «AIDS Information Introductory Diskette» (Disquete de información introductoria sobre el sida), contenían malware que capturó los datos de las víctimas para pedir un rescate en metálico a cambio.

-

Estafas románticas con personas famosas: algunos estafadores románticos han empezado a usar tecnología deepfake para hacer suplantaciones más sofisticadas y convincentes. Uno de los casos más comentados es el de una mujer en Francia a la que un estafador que se hizo pasar por Brad Pitt le robó más de 800 000 $.

Cómo protegerte contra las estafas de pretexting

Para protegerte contra las estafas de pretexting, aplica las medidas siguientes: infórmate sobre la amenaza, mantente alerta, comprueba todos los remitentes y denuncia cualquier tipo de actividad sospechosa a las autoridades competentes.

A continuación, se indican varios consejos más para protegerte contra las estafas de pretexting:

-

Busca indicios de advertencia: presta atención a los mensajes que parecen urgentes, llegan de forma imprevista o contienen indicadores clave, como respuestas extrañas o peticiones sospechosas.

-

Evita compartir información confidencial: no hagas clic en vínculos ni facilites tus datos personales a menos que sepas a ciencia cierta que se trata de una fuente legítima.

-

Comprueba el remitente: si sospechas que hablas con un impostor, ponte en contacto con el supuesto remitente o la supuesta organización por un canal de confianza y conocido para confirmar si la petición es real.

-

Denuncia cualquier comportamiento sospechoso: si consideras que estás siendo víctima de una estafa de pretexting, denuncia el caso de inmediato ante el departamento de IT y de administración de tu empresa. También te recomendamos ponerte en contacto con las autoridades locales y, si estás en EE. UU., con la FTC.

-

Mantente alerta al entorno: para evitar ataques de «tailgating», mantente alerta cuando accedas a áreas protegidas, como una edificios de oficinas o complejos de apartamentos. Sigue siempre las políticas y directrices de seguridad de tu lugar de trabajo.

Aumenta tu seguridad en línea con Avast

Las estafas de pretexting se basan en el engaño, pero no tienes por qué afrontarlas en solitario. Avast Free Antivirus emplea tecnología con IA para identificar intentos de estafa y vínculos maliciosos en tiempo real. Además, incluye una potente protección contra malware que bloquea descargas maliciosas y ayuda a mantener a raya a los hackers. No permitas que los estafadores tengan la última palabra; a partir de hoy mismo, disfruta de una protección galardonada.