Was ist der Tor-Browser?

Tor (The Onion Router) ist ein Webbrowser, der den Zugang zu einem Netzwerk bietet, das den Internetverkehr anonymisiert und so ein wirklich privates Surfen ermöglicht. Der Tor-Browser wird oft für den Zugriff auf das Dark Web verwendet. Er verbirgt IP-Adressen und Browseraktivitäten, indem er den Internetverkehr über eine Reihe verschiedener Router, die sogenannten Knoten, leitet. Da Tor Ihre Surfaktivitäten verbirgt und das Tracking blockiert, wird er unter anderem von Whistleblowern und Journalisten genutzt, die ihre Privatsphäre online schützen möchten.

Tor anonymisiert den Internetverkehr mit einer speziellen Verschlüsselungstechnik, die ursprünglich von der US Navy zum Schutz der Kommunikation des amerikanischen Geheimdienstes entwickelt wurde. Heute ist Tor eine Open Source-Plattform, die allen Benutzern zur Verfügung steht. Laut Tor-Blog könnte seine Nutzung in manchen Ländern allerdings blockiert werden.

Neben einem Webbrowser bietet Tor über sein „Zwiebel“-Netzwerk auch Zwiebel-Dienste an, die Anonymität für Websites und Server ermöglichen. Eine [dot]onion-Internetadresse, ausschließlich verfügbar über den Tor-Browser, schützt die Identität sowohl der Websites als auch der Besucher mithilfe komplexer, verschlüsselter und anonymer Verbindungen. In diesem Sinne ist Tor die eigentliche Definition eines Dark Web-Browsers.

Lesen Sie weiter und erfahren Sie, wie Tor funktioniert. Und bevor Sie darin abtauchen, erklären wir, wie Sie mit Tor auf das Dark Web zugreifen können.

Wie funktioniert der Tor-Browser?

Tor verwendet das Onion-Routing zur Verschlüsselung und Umleitung des Internetverkehrs durch das wie eine Zwiebel aufgebaute Netzwerk von Tor. Nachdem Ihre Daten durch mehrere Verschlüsselungsebenen gesichert sind, wird Ihr Internetverkehr durch eine Reihe von Netzwerkknoten, den so genannten Onion-Routern, geleitet. Jeder Router (oder Knoten) „schält“ eine Schicht der Verschlüsselung ab, bis die Daten vollständig entschlüsselt ihr endgültiges Ziel erreichen.

Auf Ihre Anforderung hin werden die Pakete (Datenblöcke) in dieser Anforderung einzeln verschlüsselt. Tor überträgt dann die mehrschichtig verschlüsselten Daten durch drei Schichten international positionierter Proxys in aller Welt, aus denen sich der Tor-Kreislauf zusammensetzt. Jeder Proxy entschlüsselt eine der Schichten. Schauen wir uns die drei Schichten der Netzwerkknoten genauer an:

-

Entry/Guard-Node: Zunächst verbindet sich der Tor-Browser zufällig mit einem öffentlich bekannten Einstiegsknoten. Der Einstiegsknoten führt Ihre Daten in den Tor-Kreislauf ein, indem er die erste Schicht entschlüsselt und dadurch die Adresse des mittleren Knotens freilegt, an den er Ihre Daten dann weiterleitet.

-

Middle-Node: Dieser Knoten empfängt die Anfrage vom Einstiegsknoten. Er kennt die IP-Adresse des Einstiegsknotens, bei dem die Anfrage eingeht, die verschlüsselte IP-Adresse des Originalanforderers kennt er jedoch nicht. Der mittlere Knoten entschlüsselt das nächste Paket und legt dadurch den nächsten Knoten im Kreislauf frei; der Inhalt und das endgültige Ziel der Abfrage bleiben jedoch verschlüsselt.

-

Exit-Node: Der Ausgangsknoten empfängt die Anforderung und entschlüsselt das letzte Paket, wodurch das endgültige Ziel offengelegt wird. Sobald die letzte Schicht der Verschlüsselung entfernt ist, verlassen die entschlüsselten Daten das Tor-Netzwerk und erreichen ihr endgültiges Serverziel.

Der Tor-Browser schickt den Internetverkehr durch einen Eingangsknoten (blau), einen mittleren Knoten (grün) und einen Ausgangsknoten (orange), um den Verkehr zu ver- und entschlüsseln.

Der Tor-Browser schickt den Internetverkehr durch einen Eingangsknoten (blau), einen mittleren Knoten (grün) und einen Ausgangsknoten (orange), um den Verkehr zu ver- und entschlüsseln.

Einfach gesagt: Onion-Routing ist die Funktionsweise von Tor, die auch das Surfen auf Websites im Dark Web ermöglicht, ohne dass außer Ihnen jemand davon weiß. Klingt kompliziert, nicht wahr? Ist es auch. Glücklicherweise braucht man jedoch für die Verwendung des Tor-Browsers keinen Doktortitel in Informatik – er ist überraschend einfach und benutzerfreundlich.

Verbirgt der Tor-Browser Ihre IP-Adresse und falls ja, wie?

Ja, Tor verschleiert Ihre IP-Adresse und erschwert es anderen, Ihre Internetaktivitäten zu Ihnen zurückzuverfolgen. Zusätzlich zur Weiterleitung Ihrer Daten durch Netzwerkknoten, mit denen Ihr Standort und Ihre Identität verschleiert werden, kommt beim Onion-Routing von Tor eine mehrschichtige Verschlüsselung zum Einsatz, die Ihre Privatsphäre noch besser schützt.

Da mit Tor verschlüsselte Daten über zufällig ausgewählte Knoten in einem Netzwerk aus über 7.000 Knoten (Relays) geleitet werden, wird deren eigentliche Herkunft gründlich verschleiert, wenn sie schließlich das Ziel erreichen. Dieser aufwendige Prozess zeigt, wie sicher Tor Daten schützt und Ihre IP-Adresse vor Webseiten, Ihrem Internetdienstanbieter und sogar der Regierung verbirgt.

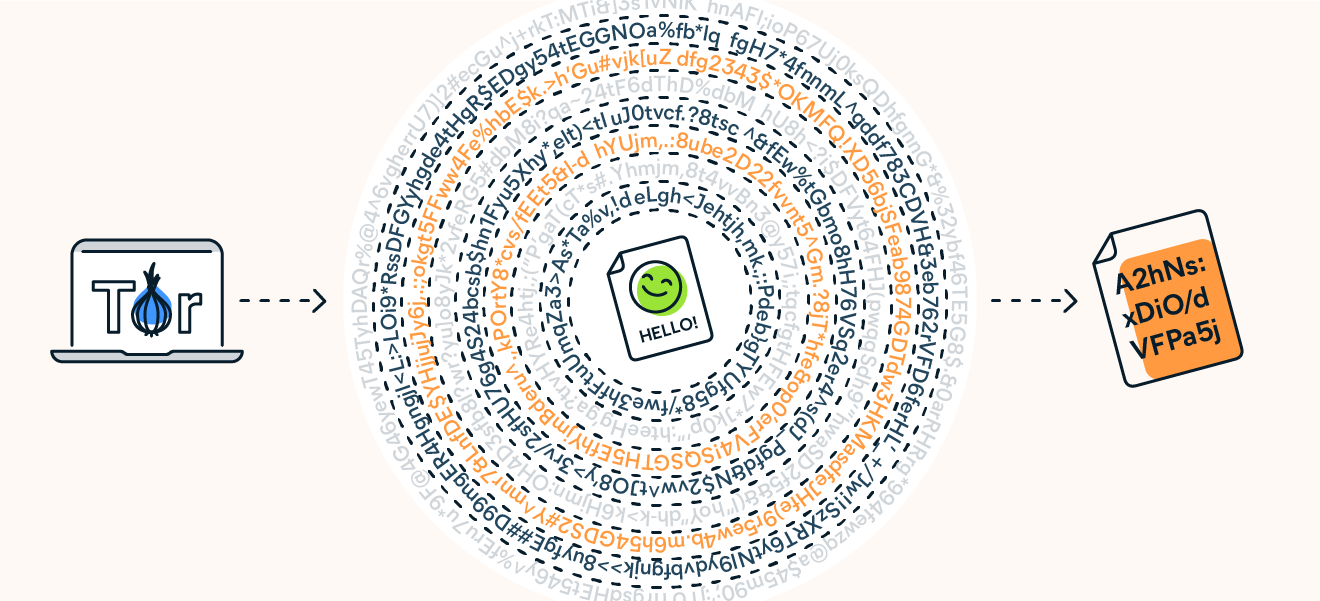

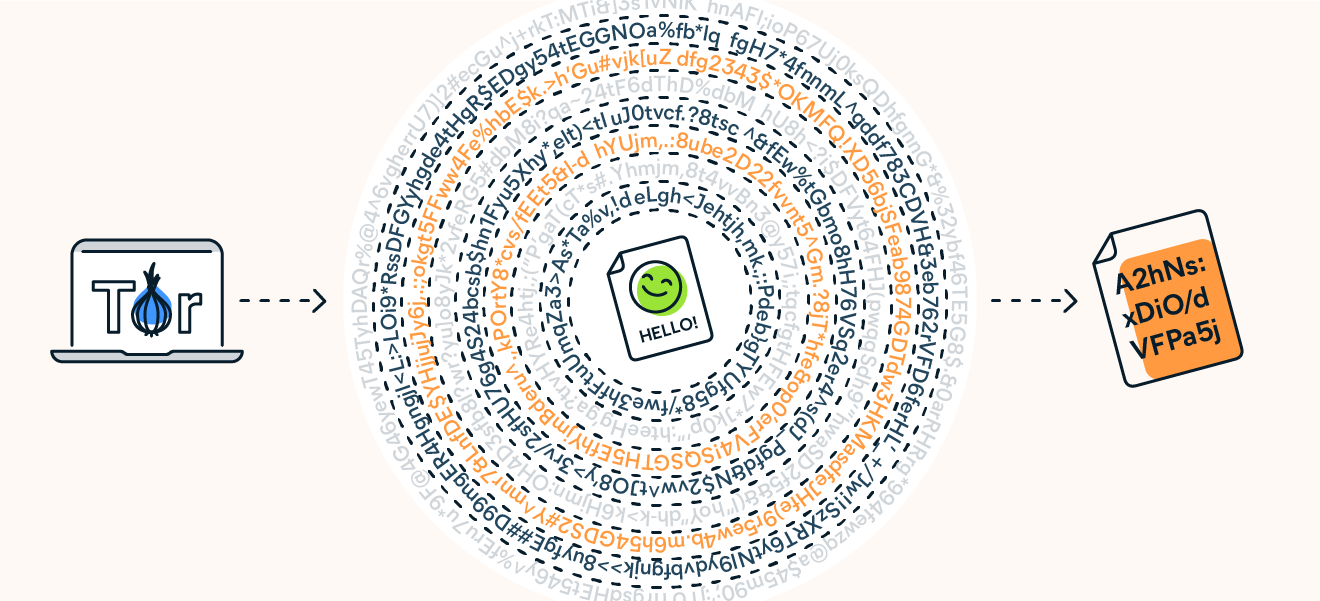

Ihr Internetverkehr durchläuft Tausende von Entschlüsselungsschichten, wenn Sie sich über den Tor-Browser mit dem Internet verbinden.

Ihr Internetverkehr durchläuft Tausende von Entschlüsselungsschichten, wenn Sie sich über den Tor-Browser mit dem Internet verbinden.

Ist der Tor-Browser anonym?

Der Tor-Browser ist anonym, indem er Ihren Standort und Ihre Surfaktivitäten verbirgt – es gibt allerdings Grenzen. Ihr Internet Service Provider kann zwar weder Ihre Surfaktivitäten noch die von Tor verschlüsselten Daten sehen, er bekommt jedoch mit, dass Sie Tor benutzen. Sie können auch identifiziert werden, wenn Sie sich bei einem Online-Konto anmelden oder persönliche Details auf einer Website angeben, während Sie Tor verwenden.

Worin besteht der Unterschied zwischen dem Tor-Browser und einem Proxy-Server?

Ein Proxy-Server fungiert als Vermittler zwischen Ihnen und den Host-Diensten, Tor hingegen ist ein verschlüsseltes Netzwerk dezentraler Server. Proxys verbergen zwar Ihre IP-Adresse und Ihren Standort, aber sie verschlüsseln den Internetverkehr nicht, d. h. Ihre Daten sind bei der Übertragung immer noch sichtbar. Der Tor-Browser anonymisiert und verschlüsselt Ihren Standort durch Onion-Routing und bietet daher besseren Schutz Ihrer Daten, wenn Sie ins Dark Web gehen.

Die Verwendung eines Proxy-Servers in Kombination mit dem Tor-Browser kann helfen, die Tatsache zu verbergen, dass Sie sich mit dem Dark Web verbunden haben, bringt aber keine zusätzlichen Vorteile für die Cybersicherheit. Sie sind sich nicht sicher, welches Tool für privates Browsing Sie benötigen? Lesen Sie unseren Leitfaden, um herauszufinden, ob ein VPN, Proxy oder Tor am besten geeignet ist.

Ist Tor ein VPN?

Tor ist nicht dasselbe wie ein VPN, obwohl beide Tools Verschlüsselung bieten und Ihren Internetverkehr in ein anderes Netzwerk umleiten. Ein wesentlicher Unterschied zwischen Tor und einem VPN besteht darin, dass das Netzwerk eines VPNs von einem zentralen Dienstanbieter betrieben wird, während das Tor-Netzwerk dezentralisiert ist und von Freiwilligen betrieben wird. Tor ist eigens als Browser für das Dark Web konzipiert.

Darüber hinaus verfolgen Tor und VPNs unterschiedliche Ansätze bei der Umleitung von Daten. Ein VPN schickt Ihren Internetverkehr an einen Server, der ihn ins Internet weiterleitet. Die Onion-Routing-Methode von Tor leitet Ihre Daten über eine Reihe unabhängiger Knotenpunkte um. Auch wenn Tor langsamer ist, ist es durch die Umleitung der Daten über Knotenpunkte schwieriger, Ihre Aktivitäten zurückzuverfolgen.

Wozu wird der Tor-Browser verwendet?

Der Tor-Browser wird in erster Linie als Methode zum anonymen Surfen verwendet. Von Journalisten und zivilgesellschaftlichen Organisationen bis hin zu normalen Privatpersonen, die sich Sorgen um ihre Privatsphäre im Internet machen: Die Nutzer des Tor-Browsers sind eine bunt gemischte Gruppe. Doch auch Kriminelle nutzen die Anonymität von Tor, um illegale Aktivitäten im und außerhalb des Dark Web durchzuführen.

Der Tor Onion-Browser wird beispielsweise für die folgenden Zwecke verwendet:

-

Ausübung der Redefreiheit: Journalisten verwenden Tor oft, um ihre Sicherheit zu gewährleisten und ungehindert publizieren zu können. Der Browser hilft ihnen, ihre Quellen zu schützen, Benutzer weltweit zu erreichen und kritische Berichte zu veröffentlichen, ohne negative Folgen fürchten zu müssen. Einwohner von Ländern, in denen der Internetzugriff zensiert wird, können Tor auch zum Abruf verbotener Inhalte und zum Austausch von Informationen nutzen.

-

Illegale Aktivitäten: Cyberkriminelle können sich mithilfe von Tor im Dark Web verborgen halten. Marktplätze im Dark Web bieten raubkopierten Content, Hacking-Dienste, illegale Drogen, geleakte Daten und andere illegale Waren und Dienstleistungen an. Tor gelangte ursprünglich zu seinem zweifelhaften Ruf wegen seiner Nutzung durch Silk Road, einem inzwischen nicht mehr existierenden internationalen Dark Web-Marktplatz.

-

Whistleblowing: Whistleblowers nutzen oft Tor, da er ihnen hilft, ihre Identität zu schützen, während sie sensible Informationen an die Öffentlichkeit bringen. Das Open Source-Whistleblowing-Framework GlobaLeaks empfiehlt die Verwendung von Tor zum Schutz der Anonymität der Benutzer.

Kann ich während der Nutzung von Tor verfolgt werden?

Trotz seiner beeindruckenden Funktionen zum Schutz der Privatsphäre gibt es immer noch Möglichkeiten, dass Sie bei der Verwendung von Tor im Dark Web verfolgt werden können. Onion-Routing ist eine hochgradig ausgeklügelte Methode zur Abwehr der Standortermittlung – eine vollständige Online-Anonymität aber gibt es nicht.

Obwohl Ihr Internetverkehr bei Tor verschlüsselt ist und über mehrere Schichten geleitet wird, kann Ihr Internet Service Provider sehen, dass Sie mit Tor verbunden sind. Außerdem kann Tor nicht vor der Verfolgung an den Eingangs- und Ausgangsknoten des Netzwerks schützen. Jeder, der den Eingangsknoten besitzt und betreibt, kann Ihre echte IP-Adresse sehen. Und am Ausgangsknoten ist Ihr entschlüsselter Datenverkehr anfällig für Abhörmaßnahmen.

Sie können die Schwachstellen von Tor verstärken, indem Sie es mit einem VPN koppeln, das eine Ende-zu-Ende-Verschlüsselung bietet. Das bedeutet, dass der Internetverkehr an den Eingangs- und Ausgangsknoten des Tor-Netzwerks vollständig verschlüsselt wird. Wenn Sie VPN-over-Tor verwenden, bleibt Ihre echte IP-Adresse vor neugierigen Blicken geschützt, die an diesen Gateways lauern.

Verwenden Sie Tor zusammen mit einem VPN, um sicherzustellen, dass Ihr Internetverkehr vollständig verschlüsselt ist.

Verwenden Sie Tor zusammen mit einem VPN, um sicherzustellen, dass Ihr Internetverkehr vollständig verschlüsselt ist.

Vorteile des Tor-Browsers

Einer der Hauptvorteile von Tor ist der hohe Grad an Privatsphäre, den das zwiebelartige Netzwerk bietet. Mit den Sicherheitsprotokollen von Tor können Benutzer nicht nur sicher Websites aufrufen und ihre IP-Adresse verbergen, der Browser ist auch Open-Source, kostenlos und einfach zu bedienen, insbesondere, wenn man den komplexen Schutz bedenkt, den er bietet.

Hier folgen einige der Vorteile von Tor:

-

Keine Tracking-Cookies: Tor speichert standardmäßig keine Cookies und löscht Ihren Browser-Verlauf sowie Cookies und Webinhalte im Cache, wenn Sie den Browser schließen. Cookies sind eine verbreitete Form des Web-Tracking und werden von Werbeagenturen, E-Commerce-Websites, Analysefirmen und großen Technologieunternehmen verwendet. Mit Tor können Sie surfen, ohne Spuren zu hinterlassen.

-

Erweiterte Privatsphäre: Die Onion-Browsermethode ist dafür konzipiert, Online-Daten, Standort und Browser-Verlauf geheim zu halten. Wenn Sie Websites besuchen wollen, ohne sich Sorgen zu machen, wer Sie beobachten könnte, Sie Gesundheitsprobleme haben, die Sie lieber für sich behalten wollen, oder einfach auf mehr Online-Sicherheit Wert legen: Tor bietet weitgehende Sorgenfreiheit.

-

Stärkerer Schutz beim Surfen in öffentlichen WLANs: Öffentliche WLANs können problematisch sein, wenn es um die Übertragung von Daten geht. Hacker können gefälschte Netzwerke oder Packet-Sniffer einrichten, um Ihre Daten zu stehlen, und wer das nötige Know-how besitzt, kann Ihre Daten auch mit einem sogenannten Man-in-the-Middle-Angriff abgreifen. Sie sollten allerdings grundsätzlich zuerst eine Verbindung zu einem VPN herstellen, bevor Sie einen Browser in einem öffentlichen WLAN verwenden, und das gilt auch für Tor.

-

Der Zensur entgehen: In vielen Ländern unterliegen Journalisten und Bürger der Zensur und der Zugang zu Social-Media-Plattformen wie Facebook oder Reddit und zu weithin bekannten Nachrichtenorganisationen wird blockiert. Über Tor können die Benutzer Websites aufrufen, die im eigenen Land gesperrt sind. Unternehmen wie Facebook, die BBC und die New York Times stellen ihre Websites als Tor Onion Service zur Verfügung.

Nachteile des Tor-Browsers

Obwohl Tor ein ausgeklügeltes Tool zum Schutz der Privatsphäre ist, hat es einige Nachteile, von denen einige die Vorteile gegenüber der erhaltenen Cybersicherheit wieder aufheben.

Hier sind die Nachteile der Verwendung von Tor:

-

Geringe Geschwindigkeit: Tor ist ein langsamer Browser. Onion-Routing verschlüsselt den Internetverkehr und sendet ihn über eine Reihe von Netzwerkknoten. Das ist ausgezeichnet für die Privatsphäre, allerdings drosselt dieser komplizierte Prozess auch die Geschwindigkeit – im Vergleich zu anderen Browsern. Obwohl es Möglichkeiten zur Beschleunigung von Tor gibt, können Sie die Geschwindigkeit nicht wesentlich erhöhen.

-

Stigma: Tor hat sich das unglückliche Stigma der Illegalität des Dark Web zugelegt. Internetdienstanbieter und Regierungen könnten auf Personen aufmerksam werden, die den Browser benutzen. Für Menschen, die Privatsphäre suchen, kann Tor das Gegenteil bewirken.

-

Blockierung: Einige Netzwerkadministratoren blockieren Tor. Einige Websites verfolgen auch den von den Tor-Ausgangsknoten ausgehenden Internetverkehr und blockieren ihn. Aber Sie können die Nutzung des Knotens maskieren, indem Sie Tor-Brücken oder ein VPN verwenden.

-

Sicherheitslücken: Obwohl Tor auf Anonymität ausgelegt ist, ist das Zwiebel-Netzwerk an den Eingangs- und Ausgangsknoten anfällig. Da der Internetverkehr an diesen Punkten nicht verschlüsselt ist, könnten Ihre Daten abgefangen und Ihre IP-Adresse kompromittiert werden.

Ist Tor illegal?

In den USA ist Tor nicht illegal. Tor wird oft mit Kriminalität im Dark Web in Verbindung gebracht. Aber im Dark Web befinden sich auch zahlreiche legitime Ressourcen wie die Dark Web Wikipedia, sichere E-Mail-Dienste und Forschungsdatenbanken. Wenn Sie nicht in illegale Aktivitäten verwickelt sind, ist es kein Verbrechen, das Dark Web zum Schutz Ihrer Privatsphäre zu nutzen.

Tor und das Dark Web sind allerdings bedingt durch die ebenfalls üblichen illegalen Machenschaften nach wie vor mit einem Stigma behaftet. Die Nutzung von Tor kann die unangemessene Aufmerksamkeit auf Ihre Internetaktivitäten lenken, was kontraproduktiv sein kann, wenn Sie Ihre Privatsphäre schützen wollen. Es ist bekannt, dass Internetdienstanbieter die Internetgeschwindigkeit drosseln und sogar Kunden wegen der Nutzung von Tor kontaktieren. Auch Ihre Regierung kann Ihre Aktivitäten bei der Nutzung von Tor verfolgen.

Einige Länder, etwa Russland, bemühen sich, Tor zu verbieten. Falls Sie anonym Surfen wollen, sollten Sie zunächst prüfen, ob Tor oder sogar VPNs in Ihrem Land legal sind.

Ist der Tor-Browser sicher?

Der Tor-Browser gilt dank des Onion-Routing-Protokolls, das Ihre Daten verschlüsselt und Ihre IP-Adresse verbirgt, allgemein als sicher. Allerdings hat Tor einige Sicherheitslücken, und wie jedem Browser sind auch Tor-Benutzer anfällig für Online-Bedrohungen, von Malware bis hin zu Phishing-Betrug.

Damit Sie Tor sicher nutzen können, müssen Sie es zusammen mit anderen Cybersicherheitswerkzeugen einsetzen. Richten Sie also ein VPN ein und profitieren Sie so von der Ende-zu-Ende-Verschlüsselung. Stellen Sie außerdem sicher, dass Ihr Netzwerk durch eine Firewall und die beste Antivirussoftware geschützt ist.

So schützen Sie sich während der Verwendung des Tor-Browsers

Außer einem VPN, einer Firewall und einer Antivirus-Anwendung gibt es einige weitere Maßnahmen, die Sie für eine sichere Nutzung von Tor treffen können:

Stärken Sie Ihren Schutz

Der Tor-Browser bietet drei Sicherheitseinstellungen: Standard, Sicherer und Am sichersten. Standard lässt den uneingeschränkten Zugriff auf alle Websites mit allen Funktionen zu. Sicherer deaktiviert Website-Funktionen, die häufig Sicherheitsprobleme verursachen. Dadurch gehen allerdings auf manchen Websites bestimmte Funktionen verloren. Am sichersten lässt nur die Funktionen zu, die für grundlegende Services und statische Websites benötigt werden. Auch diese Einstellung führt zu Funktionseinschränkungen auf manchen Websites.

So legen Sie die Sicherheitseinstellung „Am sichersten“ in Tor fest:

-

Klicken Sie rechts oben auf das Schild-Symbol und dann auf Einstellungen.

-

Tor scrollt automatisch zum Abschnitt für das Sicherheitsniveau. Dort können Sie Am sichersten wählen.

Nur HTTPS-Websites aufrufen

Das „S“ in „HTTPS“ steht für „Secure“ (Sicher) und zeigt an, dass die Website über ein SSL-Zertifikat verfügt und die zwischen Ihnen und der Website übertragenen Daten verschlüsselt. Da Tor eine automatische Verschlüsselung bietet, verwenden die meisten Websites des Dark Web diese Zertifizierung nicht. Nutzen Sie jedoch im Surface Web nur HTTPS-Websites, um eine optimale Sicherheit zu gewährleisten.

Keine persönlichen Informationen preisgeben

Behalten Sie Ihre persönlichen Informationen für sich, darunter Namen, Adresse und Telefonnummer, E-Mail-Adresse und Ihre Profile in den sozialen Medien. Der Zweck von Tor ist Anonymität. Durch die Eingabe persönlicher Informationen würden Sie dies zunichtemachen. Und es ist wohl kaum nötig, diese Angaben im Dark Web zu verbreiten.

Dateien ausschließlich aus vertrauenswürdigen Quellen herunterladen

Das Dark Web steckt voller Cyberkrimineller, die wissen, dass neugierige Benutzer Tor erkunden. Einige Betrüger generieren gefälschte Downloads, die mit Viren und Malware anderer Art infiziert sind. Klicken Sie ausschließlich auf Links bzw. laden Sie ausschließlich Dateien herunter, die aus vertrauenswürdigen Quellen stammen.

Antivirussoftware herunterladen

Achten Sie darauf, ein seriöses Antivirusprogramm zu verwenden. Verwenden Sie eine Sicherheitssoftware wie Avast One, um Ihren Schutz vor Online-Bedrohungen zu stärken.

Tor und das Dark Web

Für viele ist Tor ein Synonym für das Dark Web – den nicht indizierten Teil des Internets, der nur mit bestimmten Browsern zugänglich ist. Die Verbindung zwischen Tor und dem Dark Web begann mit Silk Road, einem Dark Web-Markt, auf dem Kunden Drogen und andere illegale Waren kaufen konnten. Als der berüchtigte Online-Marktplatz in Betrieb war, konnte er nur über Tor erreicht werden.

Als Browser, der sowohl den Betreibern als auch den Besuchern von Websites Anonymität bietet, ist der Anreiz von Tor für Teilnehmer am Dark Web offensichtlich. Und obwohl das Dark Web nicht nur ein Zufluchtsort für illegale Aktivitäten ist, ist der Zugriff auf das Dark Web über den Zwiebel-Browser auch bei Kriminellen beliebt. Aus diesem Grund sind Dark-Web-Scans so wichtig: Dadurch wissen Sie, ob Ihre persönlichen Daten geleakt wurden.

Das Tor-Netzwerk wurde allerdings nicht in krimineller Absicht entwickelt und war auch nicht als „Dark Web-Browser“ vorgesehen. Tor ist ein legitimes und effizientes Tool für die Online-Privatsphäre und ist auch als Browser Ihrer Wahl im Surface Web geeignet. Die für US-amerikanische Geheimagenten entwickelten Routing-Innovationen von Tor werden jetzt auch von vielen normalen Benutzern verwendet, die Wert auf ihre Online-Privatsphäre und die Sicherheit ihrer Daten legen.

Andere Dark Web-Browser

Obwohl der Tor-Browser eng mit dem Surfen im Dark Web verbunden ist, hat er auch Konkurrenz. Es gibt andere Browser, die ebenfalls auf das Dark Web zugreifen können. Tor ermöglicht zwar Anonymität, aber auch diese anderen Browser haben ihre Vor- und Nachteile.

Hier nennen wir einige andere Browser für das Dark Web.

-

I2P – Invisible Internet Project: Ähnlich wie Tor ist dies eine vollständig verschlüsselte, private Netzwerkschicht. In I2P gibt es keine von Freiwilligen betriebenen Knoten wie in Tor, sondern jeder Benutzer fungiert als Knoten.

-

Subgraph OS: Dieses Open-Source-Betriebssystem selbst ist kein Browser, ist jedoch so konzipiert, dass es gegen Überwachung und andere Schnüffler resistent ist.Es integriert Tor in sein Ökosystem.

-

Hyphanet: Hyphanet, früher als Freenet bekannt, ist eine Peer-to-Peer-Plattform für Veröffentlichungen und Kommunikation. Sie ist gesichert gegen Zensur und bietet Schutz für die Privatsphäre Sie ist für Windows, macOS, GNU/Linux und POSIX verfügbar.

-

Firefox: Dieser beliebte und allgemein zugängliche Browser kann zwar auf das Dark Web zugreifen, sofern Sie wissen, wie der Proxy-Zugang zu konfigurieren ist. Ihm fehlen jedoch einige der Sicherheitsfunktionen für das Dark Web, die in Tor zur Verfügung stehen.

-

Waterfox: Der auf Firefox basierende Waterfox-Browser ist schnell und bietet einen Tracking-Schutz zum Schutz Ihrer Privatsphäre.

Die standardmäßige Suchmaschine in Tor ist eine „dunkle“ Version von DuckDuckGo; es gibt jedoch auch andere Suchmaschinen für das Dark Web, die Sie in Tor verwenden können.

So verwenden Sie den Tor-Browser

Der Tor-Browser ist derzeit für Windows, Mac, Linux und Android verfügbar – Sie können ihn von der offiziellen Tor-Website herunterladen. Nach der Installation können Sie Tor verwenden, um auf das öffentliche Internet und auf .onion-Websites zuzugreifen.

So laden Sie den Tor-Browser unter Windows, Mac, Linux oder Android herunter und installieren ihn:

Windows-PCs

-

Rufen Sie auf der Tor-Project-Website die Download-Seite für den Tor-Browser auf. Klicken auf das Windows-Symbol.

-

Nach Abschluss des Downloads wählen Sie den Installationsort und installieren Sie Tor.

-

Starten Sie den Tor-Browser vom Installationsort und klicken Sie auf Verbinden.

Auf dem Mac

-

Gehen Sie zur Download-Seite des Tor Browsers. Klicken Sie auf das Apple-Symbol.

-

Ziehen Sie das Symbol des Tor-Browsers auf das Symbol Programme.

-

Starten Sie den Tor-Browser und klicken Sie auf Verbinden.

Auf Android-Geräten

Laden Sie den Tor-Browser von der Website des Tor-Projekts herunter oder öffnen sie den Google Play Store, suchen Sie dort nach dem Tor-Browser und tippen Sie auf Installieren. Nach der Installation können Sie Tor direkt öffnen oder über Ihren Startbildschirm aufrufen.

Damit haben Sie Tor auf Ihrem Gerät eingerichtet. Jetzt möchten Sie vielleicht Ihren Standardbrowser ändern, um ein Maximum an Privatsphäre zu gewährleisten. Werfen Sie einen Blick auf unsere Übersicht der besten Browser für Sicherheit und Privatsphäre.

Kann ich den Tor-Browser für das iPhone bekommen?

Auf iPhones kann der Tor-Browser nicht verwendet werden. Unter iOS müssen Browser Webkit nutzen, was der Tor-Browser aus Datenschutzgründen nicht zulässt. Tor empfiehlt Alternativen für iOS, Onion Browser oder Orbot, für Open Source-Browser mit ähnlicher Technologie wie Tor.

So deinstallieren Sie den Tor-Browser

So deinstallieren Sie den Tor-Browser unter Windows:

So deinstallieren Sie den Tor-Browser auf dem Mac:

-

Gehen Sie zu Programme, klicken Sie mit der rechten Maustaste auf den Tor-Browser, und klicken Sie auf In Papierkorb. Leeren Sie den Papierkorb, um alle gelöschten Dateien zu entfernen.

Und so deinstallieren Sie den Tor-Browser unter Android:

-

Suchen Sie den Tor-Browser auf dem App-Bildschirm. Halten Sie das Tor-Symbol gedrückt, und tippen Sie auf Deinstallieren. Auf manchen Android-Geräten müssen Sie eventuell ein zweites Mal auf Deinstallieren klicken, um den Vorgang zu bestätigen.

Sicheres und privates Surfen im Internet

Tor ist zwar ein leistungsstarkes Tool zum anonymen Surfen, er hat aber auch seine Schwächen. Außerdem kann Tor unerwünschte Aufmerksamkeit von Ihrer Regierung oder Ihrem Internet Service Provider auf sich ziehen. Wenn Sie auf der Suche nach einer sicheren, geschützten und vertraulichen Alternative zum Surface Web sind, dann empfiehlt sich Avast Secure Browser.

Avast Secure Browser ist schnell, ressourcenschonend und benutzerfreundlich und wurde von Sicherheitsexperten zum Schutz Ihrer Online-Privatsphäre entwickelt. Der Browser hilft dabei, Hacker am Stehlen Ihrer Daten zu hindern, bösartige Links zu blockieren und Websites zur Verwendung von Verschlüsselung zu zwingen; darüber hinaus erhalten Sie Warnmeldung, wenn Sie versuchen, eine unsichere Websites aufzurufen. Laden Sie noch heute Avast Secure Browser herunter für bessere Sicherheit, Kontrolle und Leistung.

Der Tor-Browser schickt den Internetverkehr durch einen Eingangsknoten (blau), einen mittleren Knoten (grün) und einen Ausgangsknoten (orange), um den Verkehr zu ver- und entschlüsseln.

Der Tor-Browser schickt den Internetverkehr durch einen Eingangsknoten (blau), einen mittleren Knoten (grün) und einen Ausgangsknoten (orange), um den Verkehr zu ver- und entschlüsseln. Ihr Internetverkehr durchläuft Tausende von Entschlüsselungsschichten, wenn Sie sich über den Tor-Browser mit dem Internet verbinden.

Ihr Internetverkehr durchläuft Tausende von Entschlüsselungsschichten, wenn Sie sich über den Tor-Browser mit dem Internet verbinden. Verwenden Sie Tor zusammen mit einem VPN, um sicherzustellen, dass Ihr Internetverkehr vollständig verschlüsselt ist.

Verwenden Sie Tor zusammen mit einem VPN, um sicherzustellen, dass Ihr Internetverkehr vollständig verschlüsselt ist.