Grupy cyberprzestępców, takie jak WIZARD SPIDER lub powiązana z nimi grupa GRIM SPIDER, nadal rozwijają oprogramowanie Ryuk. W 2021 roku pojawił się nowy wariant oprogramowania Ryuk posiadający właściwości podobne do robaków, które pozwalają mu automatycznie rozprzestrzeniać się w sieci niczym wirus. Pozwala mu to przechodzić z jednego systemu na drugi w domenie systemu Windows bez udziału człowieka. Szybko się powiela, co jeszcze bardziej skraca czas potrzebny na zainfekowanie sieci i urządzeń, a także zwiększa zagrożenie dla firmy.

Dlaczego należy chronić firmę przed oprogramowaniem wymuszającym okup Ryuk?

Oprogramowanie wymuszające okup Ryuk powstało w 2018 roku. Od tamtej pory stało się jednym z najbardziej zaawansowanych typów takiego oprogramowania. Sposób jego działania jest bardzo wyrafinowany i wykorzystuje dogłębną wiedzę o obranej za cel firmie oraz jej działaniach. Jakie cele wybiera? Firmy, organizacje, szpitale lub instytucje, które przechowują poufne i wrażliwe dane, używając przestarzałych systemów i infrastruktury. Poniżej znajdziesz więcej informacji o oprogramowaniu wymuszającym okup Ryuk i sposobach, w jakie można chronić przed nim firmę.

Czym jest oprogramowanie wymuszające okup Ryuk?

Oprogramowanie wymuszające okup to rodzaj oprogramowania destrukcyjnego, które pozwala hakerom infekować całe sieci (w tym pliki i powiązane urządzenia) za pomocą technik szyfrowania. Mogą wtedy zablokować sieć i zażądać okupu za jej odblokowanie. Okup może wynosić tysiące lub nawet miliony dolarów, a hakerzy często żądają zapłaty w formie bitcoinów lub innej kryptowaluty. W 2019 roku średnia wysokość okupu wyniosła 12 762 USD, a średni koszt przestojów spowodowanych incydentami wyniósł nawet 64 645 USD na firmę w zaledwie jednym kwartale.

Hakerzy często biorą na cel duże organizacje lub firmy przechowujące poufne i bardzo istotne dane, takie jak szpitale. To technika zwana „polowaniem na dużą zwierzynę”. Ponadto Ryuk różni się od innych rodzajów oprogramowania wymuszającego okup tym, że używający go cyberprzestępcy biorą na cel konkretne osoby i ręcznie przedostają się do sieci firmowych. Hakerzy zbierają poufne dane za pomocą dostępnych w sieci narzędzi typu open source i starają się uzyskać jak największy dostęp do systemów firmy. Daje im to dokładne informacje o jej wewnętrznych operacjach.

Historia

Oprogramowanie Ryuk jest oparte na starszym programie o nazwie Hermes. Rozpoznano je po raz pierwszy w 2018 roku i powszechnie uważa się, że zaprojektowała je rosyjska organizacja cyberprzestępcza. Przestępcy nasilili ataki od 2019 roku. Wymusili miliony dolarów od instytucji finansowych i szpitali, a nawet samorządów lokalnych.

W jaki sposób Ryuk atakuje firmy?

Ryuk przedostaje się do sieci na kilka sposobów, podobnie jak większość oprogramowania destrukcyjnego:

- Wysłanie spamu lub wiadomości e‑mail wyłudzającej dane i zawierającej zainfekowany załącznik, którego otwarcie daje hakerowi zdalny dostęp do sieci.

- Wysłanie ukierunkowanej wiadomości wyłudzającej dane (tzw. „spear-phishing”). W ten sposób haker używający oprogramowania Ryuk podszywa się pod pracownika firmy lub osobę z nią powiązaną. Wszystkie wiadomości e‑mail z załącznikami zawierającymi oprogramowanie Ryuk mogą też być wysyłane ze sfałszowanego adresu, dzięki czemu hakerzy mogą uniknąć wykrycia.

- Poprzez port RDP i wykorzystanie jego słabych zabezpieczeń. Umożliwia to hakerom zdalne uzyskanie dostępu do systemu.

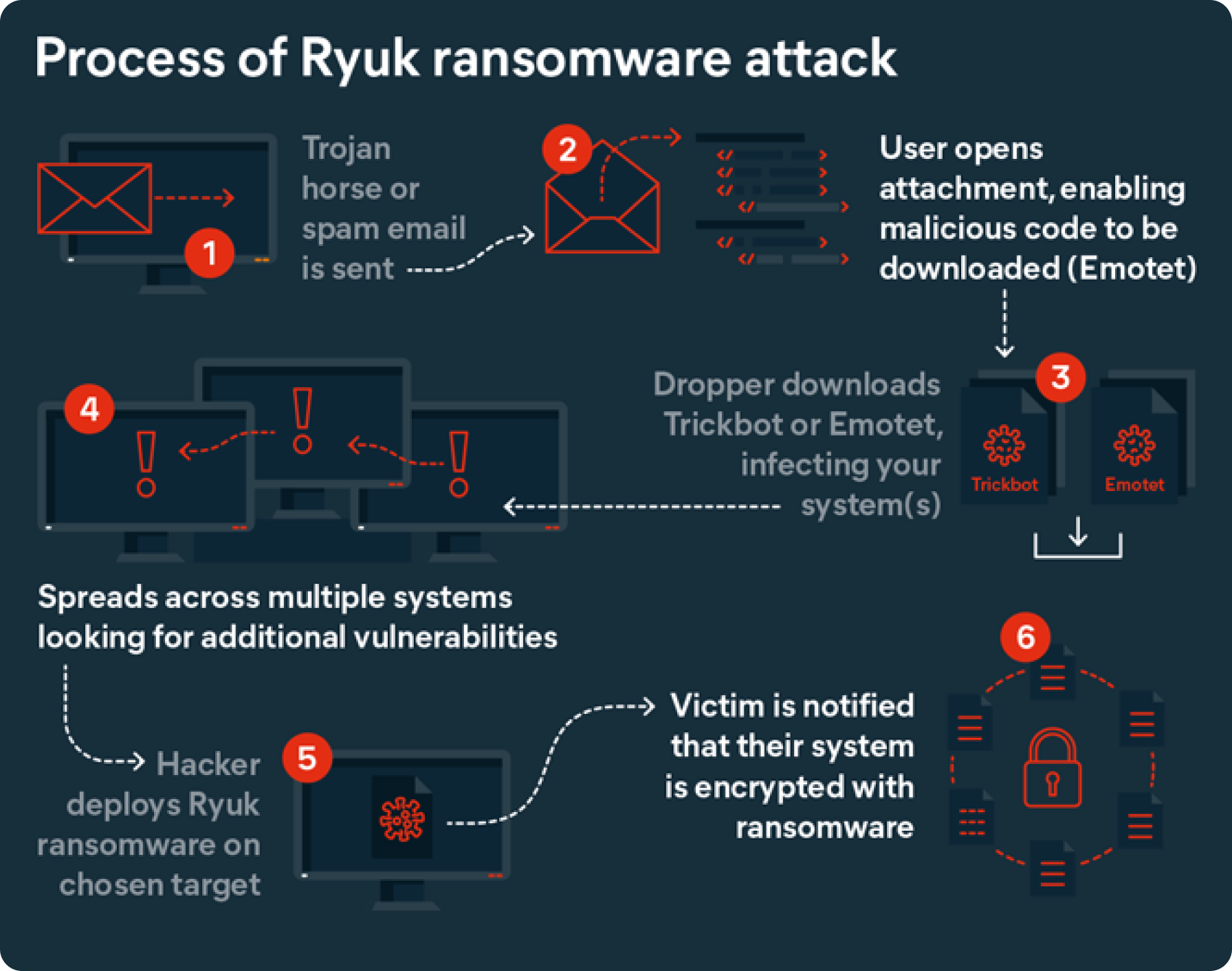

Niektóre ataki oprogramowania Ryuk są poprzedzane infekcją trojanem (złośliwą treścią ukrytą w pozornie zwyczajnym kodzie) o nazwie Emotet. Ten trojan jest wykorzystywany do pobrania innego oprogramowania destrukcyjnego o nazwie Trickbot. Ten proces powtarza się w wielu systemach, co pozwala hakerom obserwować firmę z wielu punktów, aby dostać się do poufnych informacji i poświadczeń administratora. Wtedy cyberprzestępca przesyła oprogramowanie Ryuk do wybranego celu.

Atak za pomocą oprogramowania Ryuk działa podobnie jak w przypadku oprogramowania Locky, Cerber lub REvil/Sodinokibi. Gdy haker ominie zabezpieczenia serwera i dostanie się do sieci za pomocą programu Ryuk, może zamknąć nawet 180 usług i 40 procesów wymaganych przez system, doprowadzając do zaszyfrowania kluczowych informacji.

Po zaszyfrowaniu plików Ryuk usuwa ich oryginalne kopie oraz kopie tymczasowe w formacie .BAT. Próby odzyskania danych zakończą się więc niepowodzeniem.

Ryuk używa do kodowania zarówno plików szyfrowania symetrycznego, jak i asymetrycznego. To metoda podobna do oprogramowania Petya i Misha, które szyfruje dane użytkowników na kilka sposobów.

Oprogramowanie Ryuk atakuje wszystkie pliki i aplikacje w sieci. Gdy osiągnie swój cel, umieszcza w każdym folderze plik tekstowy „RyukReadMe.txt” zawierający szczegółowe żądanie okupu. Cyberzłodzieje zapewniają, że po zapłaceniu okupu udostępnią klucz pozwalający odszyfrować i odzyskać pliki.

Przykłady (słynne ataki)

Liczba ataków za pomocą oprogramowania Ryuk stale rośnie, więc rządy i firmy muszą zachować czujność. Niektóre z najbardziej znanych ataków oprogramowania Ryuk od 2018 roku obejmują:

- Szpitale w USA, Niemczech i Wielkiej Brytanii (2019-2020): Szpitale w tych trzech krajach zostały wielokrotnie zaatakowane za pomocą oprogramowania Ryuk. Firma Universal Health Services (UHS), kierująca placówkami w Wielkiej Brytanii i USA, była celem niektórych z tych ataków we wrześniu 2020 roku. Firma straciła przez ten incydent 67 mln USD, a pełne wznowienie pracy zajęło miesiąc. Oprogramowanie Ryuk zaatakowało też sieć ponad 400 szpitali w USA i Wielkiej Brytanii we wrześniu 2020 roku. Szkody poniosły wszystkie z 250 placówek w USA, co stanowi jeden z największych odnotowanych ataków za pomocą oprogramowania Ryuk. Oprogramowanie Ryuk było według niektórych raportów odpowiedzialne za 75% ataków na amerykańskie placówki zdrowotne w październiku 2020 roku.

- Lake City, Floryda (2019): Po otworzeniu przez pracownika wiadomości e‑mail zawierającej formę oprogramowania Ryuk systemy informatyczne zostały zablokowane i zażądano okupu w wysokości 460 tys. USD. Burmistrz Lake City potwierdziła, że władze miasta zapłaciły okup w celu odzyskania dostępu do niezbędnych systemów.

- City of Onkaparinga, Australia Południowa (2019): Systemy rady miasta Onkaparinga zostały zainfekowane przez oprogramowanie Ryuk w grudniu 2019 roku, co spowodowało tygodniowy przestój w pracy.

- EMCOR (2020): Firma EMCOR z listy Fortune 500 potwierdziła w lutym, że niektóre z jej systemów informatycznych były celem ataku oprogramowania Ryuk. Nie potwierdziła, czy zapłacono okup.

Jak chronić firmę przed oprogramowaniem Ryuk

Przewidywany koszt dla firm spowodowany oprogramowaniem wymuszającym okup wyniósł 1,85 miliona USD w 2021 roku. Szacuje się, że do 2031 roku te koszty wzrosną do 265 miliardów USD. Firmy, które wiedzą, jak zapobiegać atakom oprogramowania wymuszającego okup, mogą znacząco zredukować swoje luki w zabezpieczeniach online. Istnieje obecnie kilka czynników mogących zwiększyć ryzyko ataku. Obejmują one nieaktualne oprogramowanie lub urządzenia, brak najnowszych poprawek przeglądarek lub systemów operacyjnych, niekompletne kopie zapasowe lub ich brak oraz niewystarczająca inwestycja w narzędzia ochrony bezpieczeństwa w Internecie.

Instalacja aktualnych rozwiązań antywirusowych i chroniących przed oprogramowaniem destrukcyjnym w całej sieci firmowej to bardzo ważny środek ochrony systemów przed nowymi i przyszłymi cyberzagrożeniami. Takie oprogramowanie należy uzupełnić innymi metodami obrony, takimi jak:

- Wdrożenie awaryjnego planu odzyskiwania danych: Może to oznaczać procesy i protokoły w całej organizacji oraz określenie kluczowych osób i podmiotów, z którymi należy nawiązać kontakt w razie cyberataku.

- Kontrola dostępu oparta na rolach: Należy stosować kopie zapasowe i zasadę minimalnego dostępu, aby zmniejszyć ryzyko ataków oprogramowania wymuszającego okup. Kontrola dostępu oparta na rolach (RBAC) może także zapewniać dodatkową warstwę ochrony. Ogranicza ona dostęp pracowników do danych, których nie wymaga ich zakres obowiązków.

Jak usunąć oprogramowanie Ryuk z systemów firmy?

Usunięcie oprogramowania Ryuk z komputera PC lub Mac jest możliwe, ale nie ma gwarancji powodzenia. To oprogramowanie stale ewoluuje i stwarza nowe problemy dla organizacji.

Stosowanie środków zaradczych, takich jak ochrona przed oprogramowaniem destrukcyjnym, może ochronić firmę przed zagrożeniami pochodzącymi z Internetu. Może to również pomóc regularnie aktualizować oprogramowanie i aplikacje, w tym instalować poprawki łatające luki w zabezpieczeniach sieci.

Ryuk nadal ma poważny wpływ na wydajność firm

Ryuk i inne rodzaje oprogramowania destrukcyjnego stale ewoluują, a grupy przestępcze nadal wymieniają się tym oprogramowaniem i je ulepszają. Firmy muszą dotrzymywać kroku wszystkim zagrożeniom dla ich bezpieczeństwa. Oprogramowanie Ryuk przystosowano też do atakowania serwerów internetowych i wyposażono w możliwości robaka, co zwiększa rozmiar wyrządzanych szkód.

Skuteczna ochrona serwerów ma kluczowe znaczenie w kwestii redukcji zagrożenia ze strony oprogramowania destrukcyjnego. Wybrane rozwiązanie bezpieczeństwa w Internecie powinno wspomagać pracę firmy, a także blokować i wykrywać ataki oraz im zapobiegać.

Zabezpiecz się przed oprogramowaniem wymuszającym okup, korzystając z rozwiązań Avast Business w zakresie bezpieczeństwa w Internecie dla małych firm

Chroń firmę przed oprogramowaniem wymuszającym okup i najnowszymi cyberatakami za pomocą rozwiązań Avast w zakresie bezpieczeństwa w Internecie dla małych firm, To proste i skuteczne rozwiązania w przystępnych cenach, którym możesz powierzyć zabezpieczenie małej firmy. Jedno kompleksowe rozwiązanie może zapewnić Ci spokój.