O Ryuk continua sendo desenvolvido por grupos cibercriminosos, como o WIZARD SPIDER e sua ramificação GRIM SPIDER. O surgimento de uma nova variante em janeiro de 2021 fez com que o Ryuk desenvolvesse recursos semelhantes a worms, permitindo que o ransomware se espalhe automaticamente nas redes em que entra, como um vírus. Isso permite que ele se espalhe de sistema para sistema em um domínio do Windows sem um operador humano. Ao se replicar rapidamente, ele reduz ainda mais o tempo necessário para infectar redes e dispositivos, o que representa um perigo para as empresas.

Por que empresas devem se proteger contra o ransomware Ryuk?

Desde sua criação em 2018, o Ryuk é um dos tipos de ransomware mais avançados já desenvolvidos. Sua disseminação é altamente sofisticada, pois explora um amplo conhecimento de uma empresa-alvo e suas operações. A vítima preferida? Empresas, organizações, hospitais e instituições que armazenam dados confidenciais e sensíveis em sistemas operacionais e infraestrutura desatualizados. Saiba mais sobre o ransomware Ryuk e descubra como você pode proteger sua empresa contra este malware.

O que é o ransomware Ryuk?

O ransomware é uma forma de malware que permite que os invasores usem técnicas de criptografia para infectar redes inteiras (incluindo arquivos e dispositivos associados), tornando-as inacessíveis para a empresa-alvo até que um resgate seja pago. O resgate geralmente é exigido em forma de criptomoeda, como o Bitcoin, e pode chegar a milhares ou até mesmo milhões de dólares. O pagamento médio de resgate chegou a US$ 12.762 em 2019 e o custo médio do tempo de inatividade causado por incidentes em apenas um trimestre chegou a US$ 64.645 por empresa.

Normalmente, agressores têm como alvo grandes organizações ou empresas com ativos críticos e altamente confidenciais, como hospitais. Essa tática de ataque é chamada “big game hunting” (caça de grande porte, em tradução livre). Além disso, diferentemente de outras formas de ransomware, os cibercriminosos que usam o malware Ryuk têm como alvo indivíduos específicos e se infiltram manualmente nas redes da empresa. Usando ferramentas de código aberto disponíveis na rede, os invasores coletam dados confidenciais e obtêm acesso ao maior número possível de áreas da empresa, obtendo um conhecimento detalhado das operações internas.

Histórico

Baseado no Hermes, um ransomware mais antigo, o Ryuk foi identificado pela primeira vez em 2018 e acredita-se que tenha sido adaptado e desenvolvido por uma organização cibercriminosa russa. Desde 2019, grupos criminosos aumentaram o número de ataques, obtendo milhões de dólares em pagamentos de resgate de instituições financeiras, hospitais e até mesmo administrações públicas locais.

Como o Ryuk ataca as empresas?

Como a maioria dos malwares, o ransomware Ryuk é distribuído por diferentes meios:

- Envio de um e‑mail de spam ou de phishing com um anexo infectado que, quando aberto, permite que o hacker obtenha acesso remoto à rede invadida.

- Envio de um e‑mail de spear-phishing, em que o invasor Ryuk ataca grupos ou organizações fazendo-se passar por alguém da empresa ou relacionado a ela. Todos os e‑mails com um anexo do ransomware Ryuk também podem ser enviados de um endereço de e‑mail falso (adulterado), permitindo que os invasores evitem a detecção.

- Aproveitando-se de proteções de segurança fracas e permitindo que os hackers acessem remotamente seu sistema por meio de uma porta RDP.

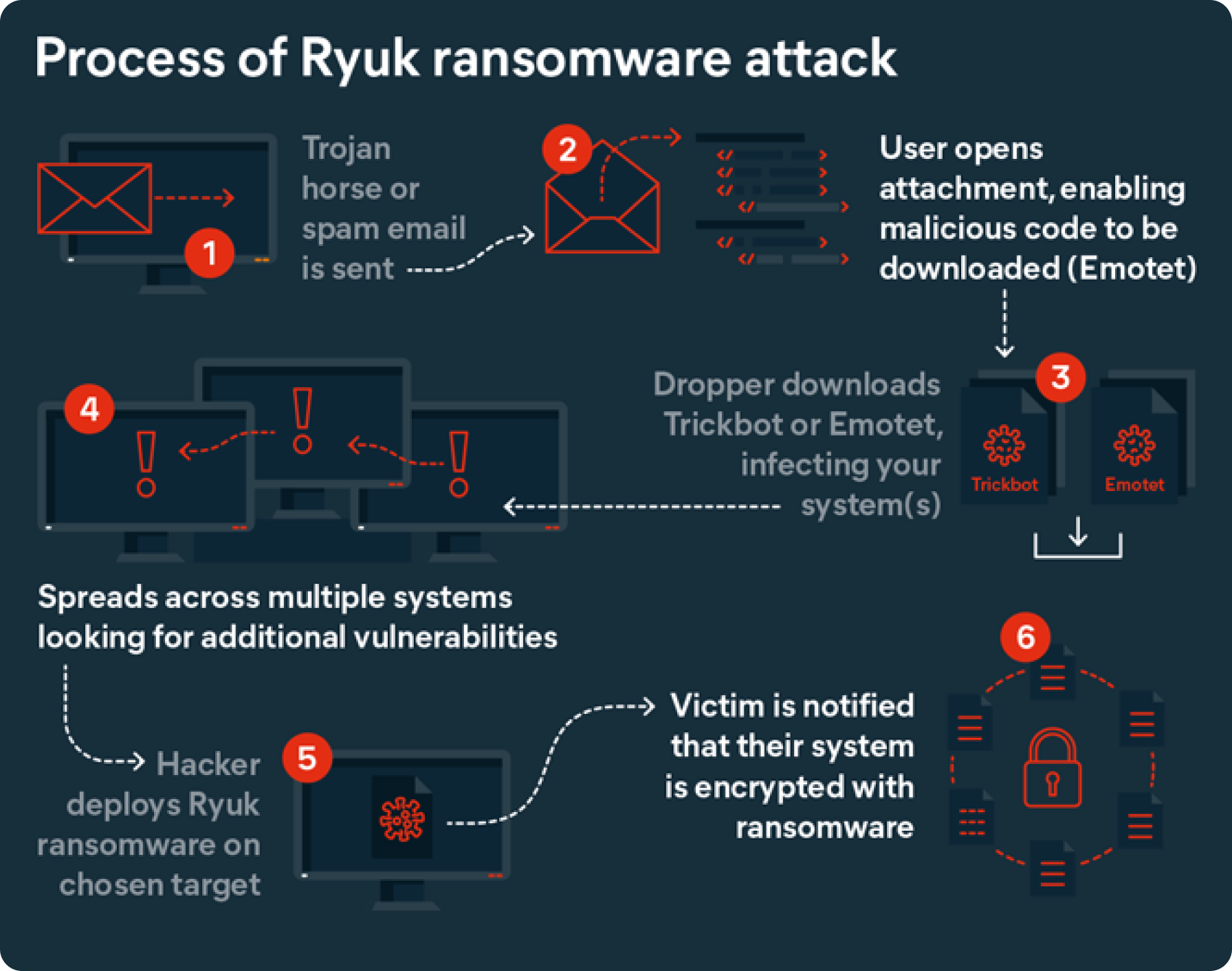

Em alguns ataques Ryuk, a rede é infectada primeiro com um cavalo de Troia (conteúdo malicioso oculto em um código aparentemente legítimo) conhecido como Emotet. O cavalo de Troia é usado como um "dropper" para baixar o Trickbot, outra forma de malware. Isso é feito em vários sistemas, permitindo que o invasor monitore diferentes alvos e acesse informações confidenciais e credenciais administrativas. Em seguida, o cibercriminoso implanta o Ryuk no alvo escolhido.

Semelhante aos ransomwares Locky, Cerber e REvil/Sodinokibi, uma vez que o agente da ameaça tenha violado sua rede e a segurança do servidor com o ransomware Ryuk, ele desligará até 180 serviços e 40 processos que seu sistema precisa para operar e fará com que suas informações críticas sejam criptografadas.

Depois que seus arquivos são criptografados, o Ryuk exclui as cópias originais e quaisquer cópias de sombra usando um arquivo .BAT. Isso significa que todas as tentativas das vítimas de recuperar seus dados irão falhar.

O Ryuk usa algoritmos de criptografia simétrica e assimétrica para codificar arquivos, um método semelhante ao dos ransomwares Petya e Mischa, que utilizam diversos métodos para criptografar os dados do usuário.

Ao afetar todos os arquivos e aplicativos da rede, o Ryuk, uma vez que tenha atingido seus objetivos, colocará em cada pasta um arquivo de texto chamado "RyukReadMe.txt", que apresenta os detalhes necessários para o resgate. Se o pagamento for feito, como afirmam os cibercriminosos, uma cópia da chave de criptografia permitirá que os arquivos sejam recuperados.

Exemplos (ataques famosos)

Visto que o número de ataques de ransomware Ryuk continua aumentando, governos e empresas do mundo todo devem ficar atentos. Alguns dos ataques de Ryuk de maior destaque desde 2018 incluem:

- Hospitais nos EUA, na Alemanha e no Reino Unido (2019-2020): Vários hospitais nesses países foram vítimas de repetidos ataques do malware Ryuk. Em setembro de 2020, a Universal Health Services (UHS), que opera instalações de saúde no Reino Unido e nos EUA, foi atingida pelo malware Ryuk. O incidente custou à empresa US$ 67 milhões e levou um mês para que todas as operações fossem retomadas. Uma rede de mais de 400 hospitais nos EUA e no Reino Unido também foi afetada pelo malware Ryuk em setembro de 2020, com todas as 250 instalações nos EUA impactadas em um dos maiores ataques de Ryuk a instalações médicas já registrados. O Ryuk foi supostamente responsável por 75% dos ataques ao setor de saúde dos EUA em outubro de 2020.

- Lake City, Flórida (2019): Após um funcionário abrir um e‑mail que continha uma forma de malware Ryuk, os sistemas de TI da cidade foram sequestrados, exigindo um resgate de US$ 460 mil. O prefeito de Lake City confirmou que a cidade pagou o resgate para recuperar o acesso às suas operações.

- Cidade de Onkaparinga, Austrália do Sul (2019): Em dezembro de 2019, os sistemas de TI do Onkaparinga Council, em Adelaide, foram infectados pelo ransomware Ryuk, o que custou uma semana de perda de produtividade.

- EMCOR (2020): Em fevereiro, a EMCOR, empresa da Fortune 500, confirmou que vários de seus sistemas de TI foram afetados por um ataque de malware Ryuk. A empresa não confirmou se houve pagamento de resgate.

Como proteger a sua empresa contra o Ryuk

Foi previsto que o ransomware custaria às empresas US$ 1,85 milhão em 2021 e custará ao mundo US$ 265 bilhões até 2031. As empresas que sabem como prevenir ataques de ransomware podem reduzir significativamente sua vulnerabilidade online. No momento, vários fatores podem aumentar o risco de ser alvo de ataques, incluindo software ou dispositivos desatualizados, navegadores e/ou sistemas operacionais sem patches, backups fracos ou inexistentes ou falta de investimento em ferramentas de proteção de segurança cibernética.

É fundamental garantir que seus sistemas permaneçam regularmente atualizados contra ameaças cibernéticas novas e futuras, instalando soluções antivírus e antimalware em toda a sua rede empresarial. Esse software também deve ser apoiado por outros mecanismos de defesa, como:

- A implementação de um plano de recuperação de desastres: Isso pode sustentar os processos e protocolos em toda a sua organização e definir as funções dos indivíduos e contatos que precisarão ser notificados no caso de um ataque cibernético.

- Controle de acesso baseado em função: A introdução de backups e o acesso com privilégios mínimos devem ser implementados para minimizar o risco de ataques de ransomware. O RBAC (Role-Based Access Control, controle de acesso baseado em função) também pode oferecer uma camada adicional de segurança, limitando o acesso dos funcionários aos dados de que não precisam para suas necessidades específicas de trabalho.

Como faço para remover o ransomware Ryuk de minhas operações?

Embora possa ser possível remover o ransomware Ryuk de um PC ou Mac, isso não é garantido, pois o malware continua a evoluir e a apresentar novos desafios para as organizações.

A implementação de medidas preventivas, como a instalação de proteção contra malware, pode proteger sua empresa contra ameaças à segurança cibernética e incorporar atualizações regulares de software e aplicativos, inclusive patches para corrigir vulnerabilidades em sua rede.

O Ryuk continua afetando significativamente o desempenho das empresas

O Ryuk e outros tipos de malware evoluem à medida que grupos criminosos continuam compartilhando e adaptando malwares perigosos, portanto, as empresas precisarão se manter a par de todas as ameaças à segurança dos negócios. O ransomware Ryuk também foi adaptado para atacar servidores da Web e aproveita os recursos de um worm, afetando ainda mais as operações.

Para reduzir o risco de malware, a segurança robusta do servidor também será essencial, e a solução de cibersegurança escolhida deve reforçar o desempenho dos negócios, além de bloquear, detectar e evitar o risco de ataques.

Proteja-se contra ransomware com as soluções Avast em cibersegurança para pequenas empresas

Mantenha sua empresa protegida contra ransomware e os ataques cibernéticos mais recentes com as soluções Avast em cibersegurança para pequenas empresas – segurança online simples, poderosa e acessível para sua pequena empresa, na qual você pode confiar para mantê-la protegida. Tenha tranquilidade com esta solução completa.