Este ransomware sigue evolucionado de la mano de organizaciones criminales como WIZARD SPIDER y su grupo hermano GRIM SPIDER. En la variante que surgió en enero de 2021, el ransomware Ryuk desarrolló comportamientos similares a los de un gusano, lo que le permite ampliar su presencia dentro de las redes a las que accede, como un virus. De este modo, se propaga de un sistema a otro dentro de un dominio de Windows sin necesidad de intervención humana. Al replicarse con rapidez, infecta más deprisa las redes y los dispositivos, y pone en peligro las actividades de las empresas.

¿Por qué las empresas tienen que protegerse contra el ransomware Ryuk?

Desde su aparición en 2018, Ryuk se ha convertido en uno de los tipos de ransomware más avanzados. Se ejecuta de manera muy sofisticada al aprovechar la amplia información que existe de una empresa y de sus operaciones. ¿Cuáles son sus víctimas? Empresas, organizaciones, hospitales e instituciones que albergan datos confidenciales en infraestructuras y sistemas operativos obsoletos. Obtenga más información sobre el ransomware Ryuk y descubra cómo puede proteger su empresa contra el malware.

¿Qué es el ransomware Ryuk?

El ransomware es una forma de malware que permite a los atacantes utilizar técnicas de cifrado para infectar redes en su totalidad, incluidos los archivos y los dispositivos asociados, de tal modo que la empresa no puede acceder hasta que se pague un rescate. El rescate suele exigirse en criptodivisas como el bitcóin y puede ascender a miles e incluso millones de dólares. En 2019, el promedio del rescate fue de 12 762 dólares y los tiempos de inactividad provocados costaron, de media, unos 64 645 dólares por empresa y trimestre.

Los atacantes suelen actuar contra grandes organizaciones o empresas con datos muy confidenciales, como los hospitales, aplicando una técnica denominada de «caza mayor». Además, a diferencia de otras formas de ransomware, los ciberdelincuentes que utilizan el malware Ryuk atacan a usuarios concretos y se infiltran manualmente en las redes de la empresa. Mediante herramientas de código abierto, recopilan datos confidenciales, acceden a todas las áreas de la empresa que pueden y obtienen un conocimiento detallado de las operaciones internas.

Historia

Ryuk se identificó por primera vez en 2018 como un tipo de ransomware basado en Hermes, una cepa más antigua. La mayoría de las fuentes apuntan a que fue una red de ciberdelincuentes ubicada en Rusia quien lo creó. Desde 2019, el número de ataques con Ryuk ha aumentado y se han recaudado millones de dólares procedentes de instituciones financieras, hospitales y Gobiernos.

¿Cómo se dirigen los ataques de Ryuk a las empresas?

Como la mayoría del malware, el ransomware Ryuk llega de diferentes maneras:

- Envío de un correo electrónico de phishing o de spam con un archivo adjunto infectado. Cuando se abre, el hacker puede obtener acceso remoto a la red.

- Envío de un correo electrónico de spear-phishing destinado a grupos u organizaciones suplantando la identidad de una persona de la empresa o relacionada con ella. Todos los correos electrónicos con un archivo adjunto del ransomware Ryuk también pueden enviarse desde direcciones de correo electrónico falsificadas para evitar que los atacantes sean detectados.

- A través de un puerto RDP, aprovechando debilidades de las herramientas de protección y permitiendo a los hackers el acceso remoto a un sistema.

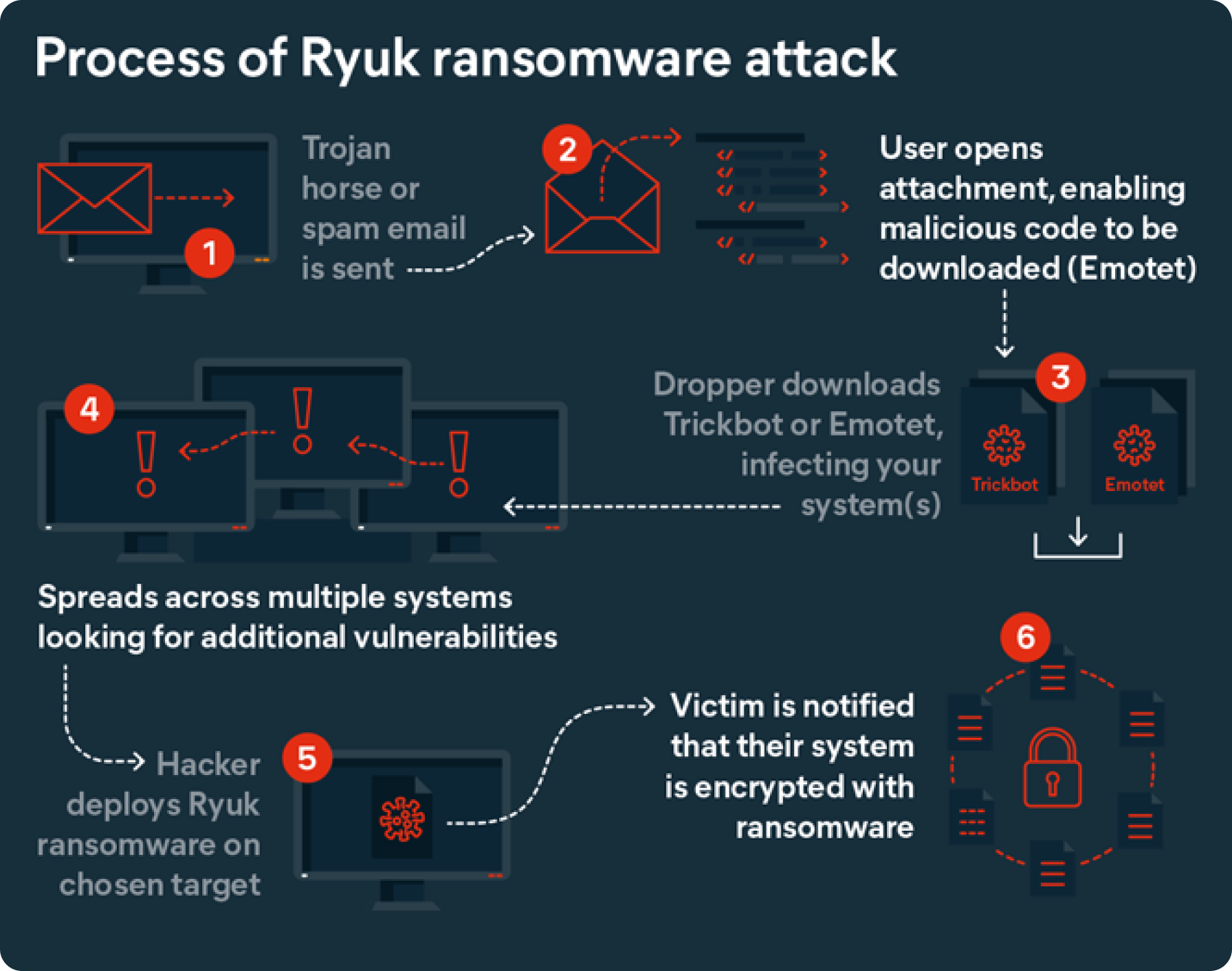

En algunos ataques de Ryuk, la red se infecta primero con un troyano (contenido malicioso oculto dentro de código aparentemente legítimo) conocido como Emotet. El troyano se utiliza como dropper para descargar Trickbot, otra forma de malware. Esto se realiza en varios sistemas para que el atacante controle diferentes objetivos y acceda a información confidencial y credenciales administrativas. A continuación, el ciberdelincuente implementa Ryuk en el objetivo elegido.

De forma similar al ransomware Locky, al ransomware Cerber y al ransomware REvil/Sodinokibi, una vez que el instigador de la amenaza ha vulnerado la seguridad de la red y del servidor con el ransomware Ryuk, puede llegar a desactivar hasta 180 servicios y 40 procesos necesarios para el funcionamiento del sistema y cifrar información vital.

Tras cifrar los archivos, Ryuk elimina las copias originales y cualquier copia oculta mediante un archivo .BAT. Por lo tanto, hagan lo que hagan, las víctimas no conseguirán recuperar sus datos.

Ryuk utiliza algoritmos de cifrado simétricos y asimétricos para codificar archivos, un método similar al del ransomware Petya y Mischa, que aplican varios métodos para cifrar los datos de los usuarios.

Al afectar a todos los archivos y aplicaciones de la red, una vez que ha logrado todos sus objetivos, el ransomware Ryuk colocará en cada carpeta un archivo de texto llamado RyukReadMe.txt con información para solicitar el rescate. Si se paga un rescate, según afirman los ciberdelincuentes, se obtendrá una copia de la clave de cifrado que permitirá recuperar los archivos.

Ejemplos (ataques famosos)

Los Gobiernos y las empresas deben permanecer atentos ante el aumento del número de ataques del ransomware Ryuk. Estos son algunos de los ataques más destacados de Ryuk desde 2018:

- Hospitales de EE. UU., Alemania y el Reino Unido (2019-2020): varios hospitales de estos países fueron víctimas de repetidos ataques de malware Ryuk. En septiembre de 2020, Universal Health Services (UHS), que gestiona instalaciones en todo el Reino Unido y Estados Unidos, sufrió ataques de malware Ryuk. El incidente le costó 67 millones de dólares y tardó un mes en reanudar todas sus operaciones. También en septiembre de 2020, una red de más de 400 hospitales de EE. UU. y Reino Unido sufrió otro ataque que afectó a sus 250 instalaciones en suelo estadounidense. Fue uno de los mayores ataques de Ryuk al sector sanitario hasta la fecha. Se calcula que el malware Ryuk fue responsable del 75 % de los ataques a la sanidad estadounidense en octubre de 2020.

- Lake City, Florida (2019): después de que un trabajador abriese un correo electrónico que contenía una forma de malware Ryuk, los atacantes exigieron un rescate de 460 000 dólares por los sistemas informáticos de la ciudad. El alcalde de Lake City confirmó que la autoridad municipal pagó el rescate para recuperar el acceso a sus operaciones.

- Ciudad de Onkaparinga, Australia Meridional (2019): en diciembre de 2019, el ransomware Ryuk infectó los sistemas informáticos del ayuntamiento de Ciudad de Onkaparinga, lo que supuso una semana de pérdida de productividad.

- EMCOR (2020): en febrero, la empresa EMCOR, incluida en la lista Fortune 500, confirmó que un ataque de malware Ryuk había afectado a varios de sus sistemas informáticos. La empresa no confirmó si se pagó el rescate.

Cómo proteger su empresa contra Ryuk

Se prevé que el ransomware les cueste a las empresas 1,85 millones de dólares en 2021 y que para 2031 el coste mundial ascienda a los 265 000 millones de dólares. Las empresas que saben cómo evitar ataques de ransomware pueden reducir significativamente su vulnerabilidad. En la actualidad, hay varios factores que pueden aumentar el riesgo de convertirse en víctima de un ataque, como los programas o dispositivos obsoletos, los navegadores o sistemas operativos sin parches, la falta de copias de seguridad o la debilidad de estas y la falta de inversión en herramientas de ciberseguridad.

Es vital asegurar la actualización de los sistemas con regularidad contra las ciberamenazas actuales y futuras mediante la instalación de soluciones antivirus y antimalware en toda la red de su empresa. Además, podría complementar este software con otros mecanismos de defensa como:

- La puesta en marcha de un plan de recuperación ante desastres: esta medida puede reforzar los procesos y protocolos de la empresa, así como definir los roles de las personas y de los contactos a los que avisar en caso de un ciberataque.

- Control de acceso basado en funciones: para minimizar el riesgo de ataques de ransomware, es aconsejable hacer uso de copias de seguridad y sistemas de accesos con muy pocos privilegios. El control de acceso basado en funciones (RBAC) también puede proporcionar una capa adicional de seguridad al limitar el acceso de los trabajadores a datos que no necesitan para desempeñar sus actividades.

¿Cómo elimino el ransomware Ryuk de mis operaciones?

Aunque es posible eliminar el ransomware Ryuk de un PC o Mac, no existen garantías: el malware sigue evolucionando y planteando nuevos retos a las organizaciones.

Para proteger su empresa contra cualquier amenaza de ciberseguridad es recomendable aplicar medidas preventivas, como instalar protección contra malware, e incorporar actualizaciones periódicas en el software y las aplicaciones, incluidos parches para solucionar vulnerabilidades de su red.

Ryuk sigue afectando considerablemente a los resultados empresariales

Al igual que otros tipos de malware, Ryuk continúa evolucionando a medida que los grupos criminales comparten y adaptan las cepas. Por eso, las empresas deben estar al día de todas las amenazas para la seguridad empresarial. El ransomware Ryuk ya se ha adaptado para atacar servidores web y ahora cuenta con funciones propias de un gusano, lo que puede afectar aún más a las operaciones.

Para reducir el riesgo de malware, también será esencial proteger los servidores. La solución de ciberseguridad que elija tendrá que procurar reforzar el rendimiento de la empresa, además de bloquear, detectar y prevenir el riesgo de ataques.

Protéjase contra el ransomware con las soluciones de ciberseguridad de Avast para la pequeña empresa

Mantenga a su empresa a salvo del ransomware y los ciberataques más recientes con las soluciones de ciberseguridad para pequeñas empresas de Avast: una seguridad en línea sencilla, potente, fiable y asequible. Disfrute de más tranquilidad con esta solución todo en uno.