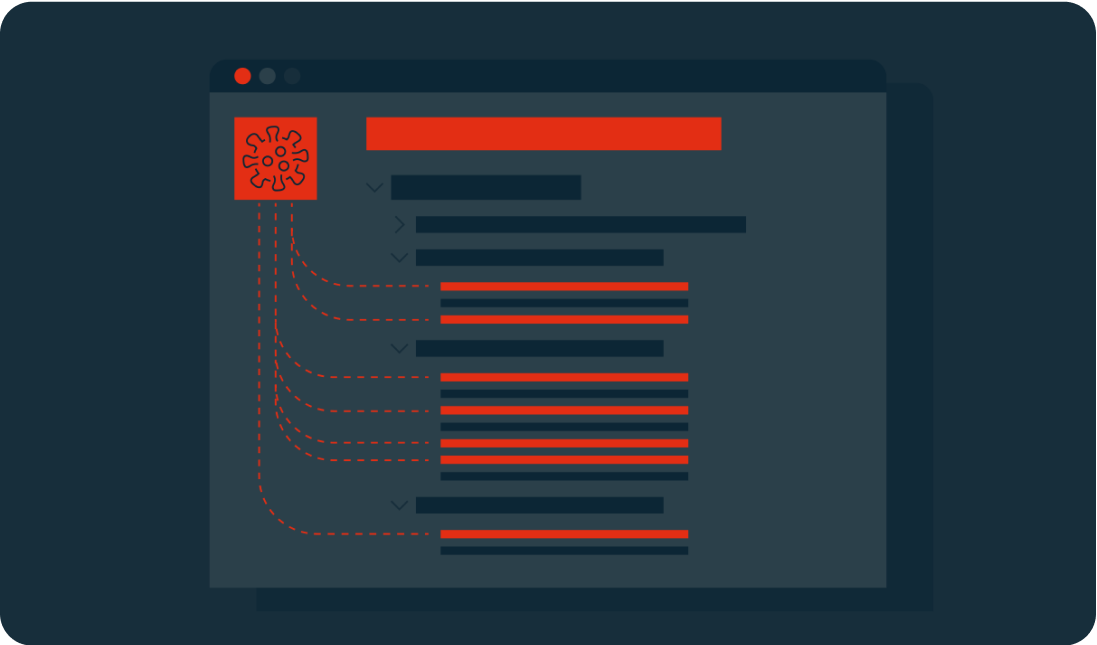

If devices are not connected to the network at this point, the attacker will wait until the users are back online before also encrypting their files.

Common types of encryption include:

- AES – the Advanced Encryption Standard (Rijndael) is a standard created by the U.S. National Institute of Standards and Technology. Keys can be 128, 192, or 256 bits (the higher the number is, the more complex the encryption).

- RSA – is a public-key system that was developed in 1977. Its name is an acronym of its three creators: Rivest-Shamir-Adleman. They are typically 1024 or 2048 bits long, making them difficult to break.